Integration in Azure Active Directory

Einführung

In diesem Dokument wird beschrieben, wie Sie eine Citrix Umgebung in Azure Active Directory unter Windows 10 integrieren. Azure Active Directory wurde mit Windows 10 eingeführt und repräsentiert ein neues Modell für den Domänenbeitritt, bei dem Laptops im Roamingbetrieb über das Internet einer Unternehmensdomäne für Verwaltungszwecke und zum Single Sign-On beitreten können.

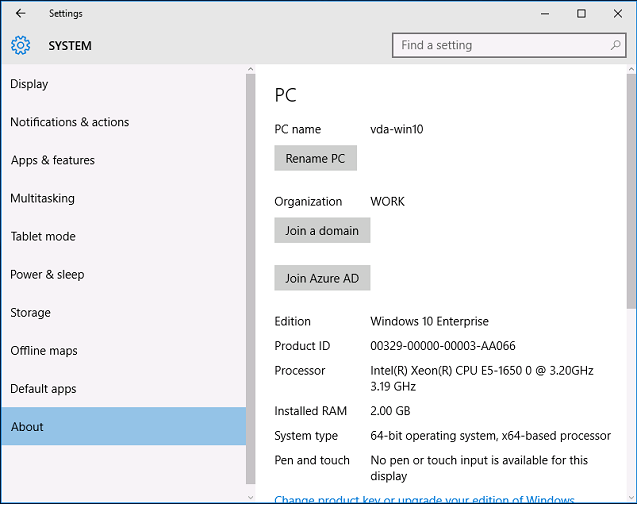

Die hier vorgestellte Beispielbereitstellung ist ein System, bei dem die IT neuen Benutzern eine Unternehmens-E-Mail-Adresse und einen Registrierungscode für ihre privaten Windows 10-Laptops zuteilt. Die Benutzer greifen auf diesen Code über die Option System > Info > Azure AD beitreten im Bereich Einstellungen zu.

Nach der Registrierung eines Laptops führt der Microsoft Edge-Webbrowser automatisch die Anmeldung bei Unternehmenswebsites und veröffentlichten Citrix Anwendungen über die Azure-SaaS-Anwendungswebsite durch, die auch andere Azure-Anwendungen, wie Office 365, bietet.

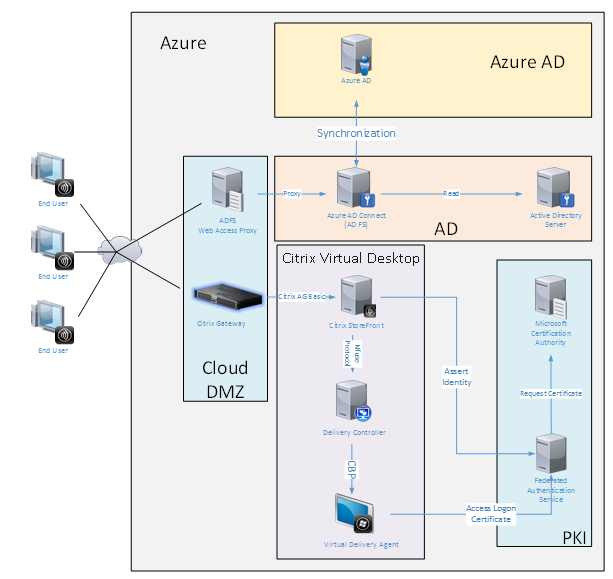

Architektur

Diese Architektur repliziert innerhalb von Azure ein herkömmliches Unternehmensnetzwerk unter Integration moderner Cloudtechnologien, wie Azure Active Directory und Office 365. Die Endbenutzer werden alle als Remotebenutzer angesehen, das Konzept eines Büro-Intranets kommt nicht zur Anwendung.

Das Modell kann auch in Unternehmen mit lokalen Systemen verwendet werden, da die Azure AD Connect-Synchronisierung eine Verbindung mit Azure über das Internet herstellen kann.

Sichere Verbindungen und Single Sign-On, wie sie konventionell per LAN mit Firewall und Kerberos/NTLM-Authentifizierung realisiert wurden, werden in dieser Architektur durch TLS-Verbindungen mit Azure und SAML ersetzt. Neue Dienste werden als Azure-Anwendungen, die Mitglied von Azure AD sind, erstellt. Vorhandene Anwendungen, die Active Directory erfordern (z. B. eine SQL Server-Datenbank), können mit einer Standard-AD-Server-VM im IAAS-Teil des Azure-Clouddiensts ausgeführt werden.

Wenn ein Benutzer eine herkömmliche Anwendung startet, erfolgt der Zugriff über die mit Citrix Virtual Apps and Desktops veröffentlichte Anwendung. Die verschiedenen Anwendungstypen werden auf der Seite Azure-Anwendungen unter Verwendung der Microsoft Edge-Single Sign-On-Features sortiert. Microsoft stellt außerdem Android- und iOS-Apps zur Verfügung, die Azure-Anwendungen aufzählen und starten können.

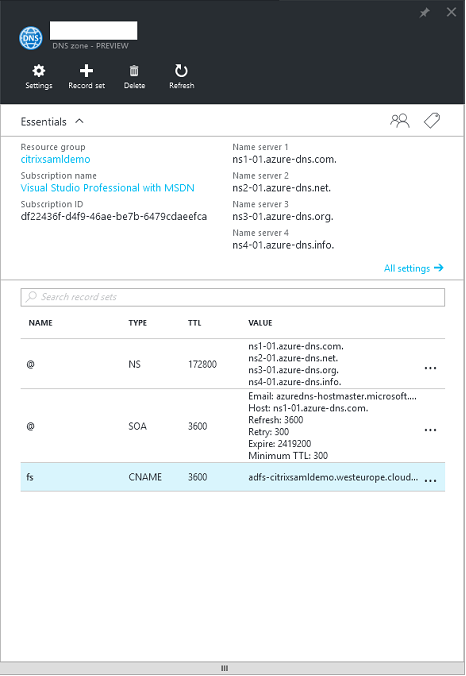

Erstellen einer DNS-Zone

Für Azure AD muss der Administrator eine öffentliche DNS-Adresse registrieren und die Delegierungszone für das Domänennamensuffix steuern. Hierfür kann das Azure-Feature “DNS-Zone” verwendet werden.

Im vorliegenden Beispiel lautet der Name der DNS-Zone citrixsamldemo.net.

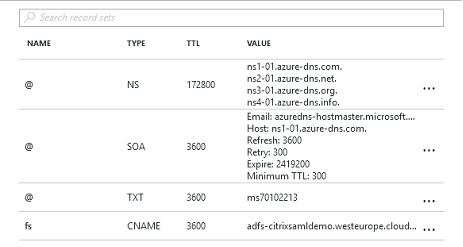

In der Konsole werden die Namen der Azure-DNS-Namensserver angezeigt. Auf diese muss in den NS-Einträgen der DNS-Registrierungsstelle für die Zone verwiesen werden (z. B. citrixsamldemo.net. NS n1-01.azure-dns.com).

Beim Hinzufügen von Verweisen auf VMs, die in Azure ausgeführt werden, verwendet man am einfachsten den CNAME-Zeiger auf den in Azure verwalteten DNS-Eintrag für die jeweilige VM. Wenn sich die IP-Adresse der VM ändert, müssen Sie dann die DNS-Zonendatei nicht manuell aktualisieren.

In dieser Bereitstellung stimmen internes und externes DNS-Adresssuffix überein. Die Domäne ist citrixsamldemo.net und verwendet Split DNS (10.0.0.* intern).

Fügen Sie den Eintrag “fs.citrixsamldemo.net” hinzu, der auf den Webanwendungsproxyserver verweist. Dies ist der Verbunddienst für diese Zone.

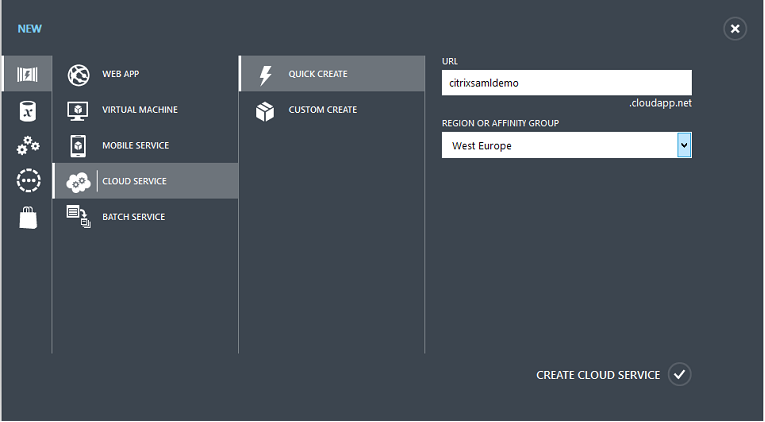

Erstellen eines Clouddiensts

In diesem Beispiel wird eine Citrix Umgebung einschließlich einer AD-Umgebung mit einem in Azure ausgeführten AD FS-Server konfiguriert. Ein Clouddienst wird unter dem Namen “citrixsamldemo” erstellt.

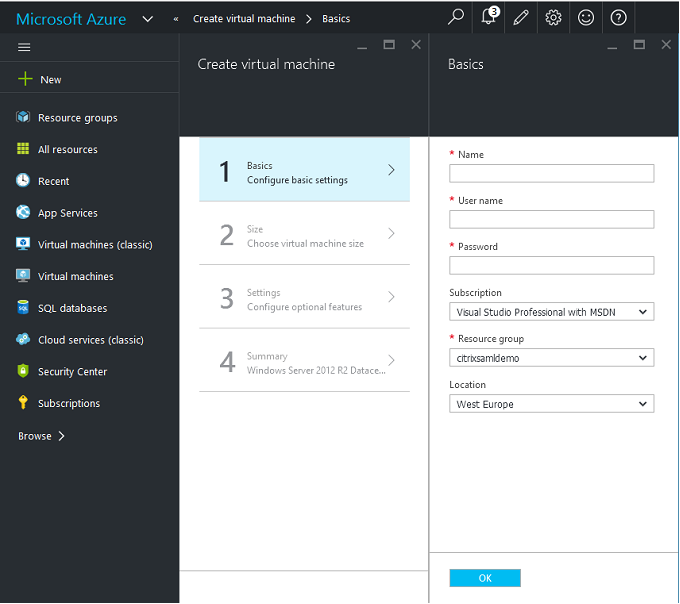

Erstellen virtueller Windows-Maschinen

Erstellen Sie fünf Windows-VMs, die im Clouddienst ausgeführt werden:

- Domänencontroller (domaincontrol)

- Azure Connect AD FS-Server (adfs)

- AD FS-Proxy für den Webzugriff (Webanwendungsproxy, kein Mitglied einer Domäne)

- Citrix Virtual Apps and Desktops-Delivery Controller

- Citrix Virtual Apps and Desktops Virtual Delivery Agent (VDA)

Domänencontroller

- Fügen Sie die Rollen DNS-Server und Active Directory-Domänendienste hinzu, um eine Active Directory-Standardbereitstellung zu erstellen (in diesem Beispiel citrixsamldemo.net). Nach Abschluss der Domänenpromotion fügen Sie die Rolle Active Directory-Zertifikatdienste hinzu.

- Erstellen Sie ein normales Benutzerkonto für Tests (z. B. George@citrixsamldemo.net).

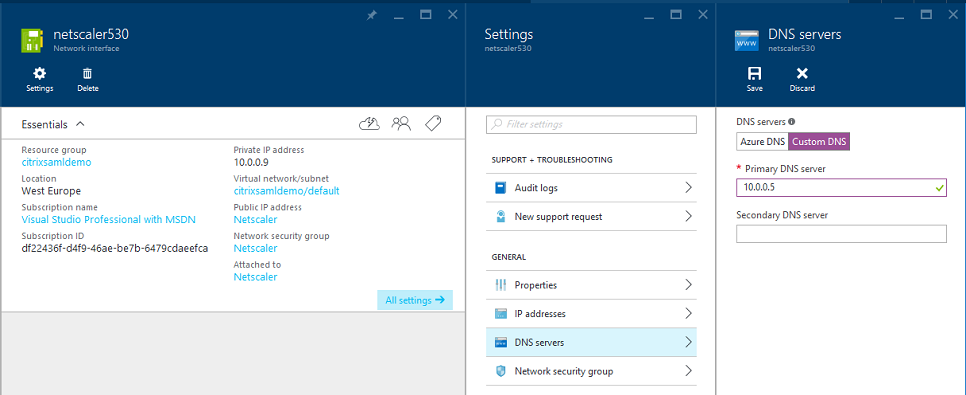

- Da auf diesem Server DNS intern ausgeführt wird, müssen alle Server zur DNS-Auflösung auf diesem Server verweisen. Sie tun dies auf der Seite Azure-DNS-Einstellungen. (Weitere Informationen finden Sie im Anhang).

AD FS-Controller und Webanwendungsproxyserver

-

Fügen Sie den AD FS-Server der Domäne citrixsamldemo hinzu. Der Webanwendungsproxyserver muss in einer isolierten Arbeitsgruppe bleiben. Registrieren Sie daher manuell eine DNS-Adresse beim AD-DNS.

-

Führen Sie an diesen Servern das Cmdlet Enable-PSRemoting –Force aus, um PS-Remoting aus dem Azure AD Connect-Tool über Firewalls zuzulassen.

Citrix Virtual Desktops-Delivery Controller und -VDA

- Installieren Sie den Citrix Virtual Apps- oder Citrix Virtual Desktops-Delivery Controller und -VDA auf den verbleibenden beiden Windows-Servern, die zur Domäne “citrixsamldemo” gehören.

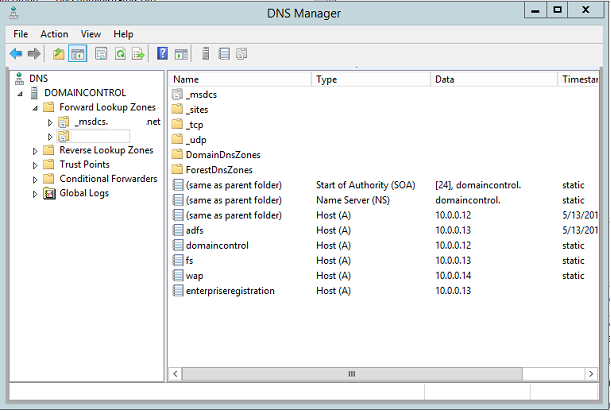

Konfigurieren eines internen DNS

Nach Installation des Domänencontrollers konfigurieren Sie den DNS-Server für die interne citrixsamldemo.net-Dimension und als Weiterleiter an einen externen DNS-Server (z. B.: 8.8.8.8).

Fügen Sie für folgende Elemente einen statischen Eintrag hinzu:

- wap.citrixsamldemo.net (die Webanwendungsproxy-VM wird nicht der Domäne hinzugefügt)

- fs.citrixsamldemo.net (Adresse des internen Verbundservers)

- enterpriseregistration.citrixsaml.net (identisch mit fs.citrixsamldemo.net)

Alle in Azure ausgeführten VMs müssen zur ausschließlichen Verwendung dieses DNS-Servers konfiguriert werden. Sie können diese Konfiguration über die Netzwerkschnittstellen-GUI durchführen.

Standardmäßig wird die interne IP-Adresse (10.0.0.9) dynamisch zugewiesen. Sie können die IP-Adresse über die zugehörige Einstellung bleibend zuweisen. Diesen Schritt müssen Sie für den Webanwendungsproxyserver und den Domänencontroller durchführen.

Konfigurieren einer externen DNS-Adresse

Wenn eine virtuelle Maschine ausgeführt wird, verwendet Azure seinen eigenen DNS-Zonenserver, der auf die aktuelle, der VM zugewiesene, öffentliche IP-Adresse verweist. Dies kann als nützliches Feature aktiviert werden, da Azure standardmäßig IP-Adressen bei jedem VM-Start zuweist.

In diesem Beispiel wird dem Domänencontroller die DNS-Adresse “domaincontrol-citrixsamldemo.westeurope.cloudapp.azure.com” zugewiesen.

Nach Abschluss der Remotekonfiguration dürfen öffentliche IP-Adressen nur für die Webanwendungsproxy- und die Citrix Gateway-VMs aktiviert sein. (Während der Konfiguration wird die öffentliche IP-Adresse für den RDP-Zugriff auf die Umgebung verwendet).

Konfigurieren von Sicherheitsgruppen

Von der Azure-Cloud werden Firewall-Regeln für den TCP/UDP-Zugriff auf VMs aus dem Internet mit Sicherheitsgruppen verwaltet. Standardmäßig lassen alle VMs RDP-Zugriff zu. Der Citrix Gateway-Server und der Webanwendungsproxyserver müssen außerdem TLS an Port 443 zulassen.

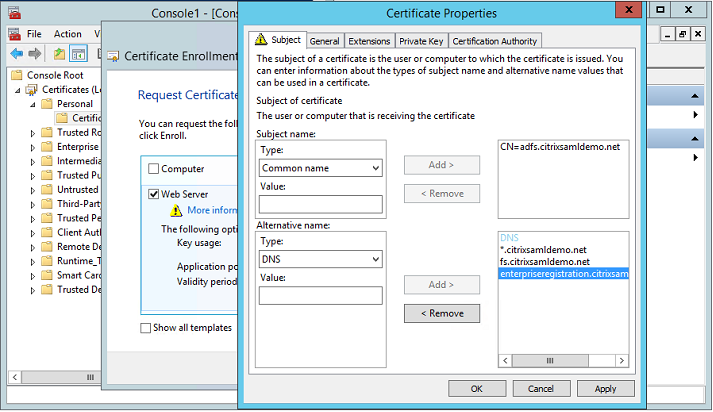

Erstellen eines AD FS-Zertifikats

Aktivieren Sie die Zertifikatvorlage Webserver in der Microsoft-Zertifizierungsstelle. Dies ermöglicht die Erstellung eines Zertifikats mit benutzerdefinierten DNS-Adressen, das einschließlich privatem Schlüssel in eine PFX-Datei exportiert werden kann. Sie müssen dieses Zertifikat auf dem AD FS-Server und dem Webanwendungsproxyserver installieren, damit die PFX-Datei bevorzugte Option ist.

Stellen Sie ein Webserverzertifikat mit folgenden Antragstellernamen aus:

- Commonname:

- adfs.citrixsamldemo.net (Computername)

- SubjectAltname:

- *.citrixsamldemo.net [Zonenname]

- fs.citrixsamldemo. net [Eintrag in DNS]

- enterpriseregistration.citrixsamldemo.net

Exportieren Sie das Zertifikat mitsamt einem kennwortgeschützten privaten Schlüssel in eine PFX-Datei.

Einrichten von Azure Active Directory

In diesem Abschnitt wird erläutert, wie eine neue Instanz von Azure AD eingerichtet und Benutzeridentitäten für die Windows 10-Einbindung in Azure AD erstellt werden.

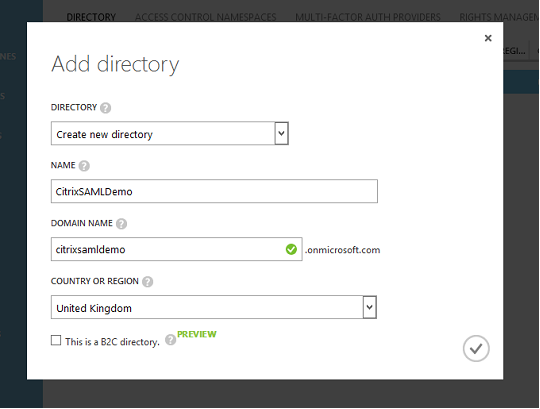

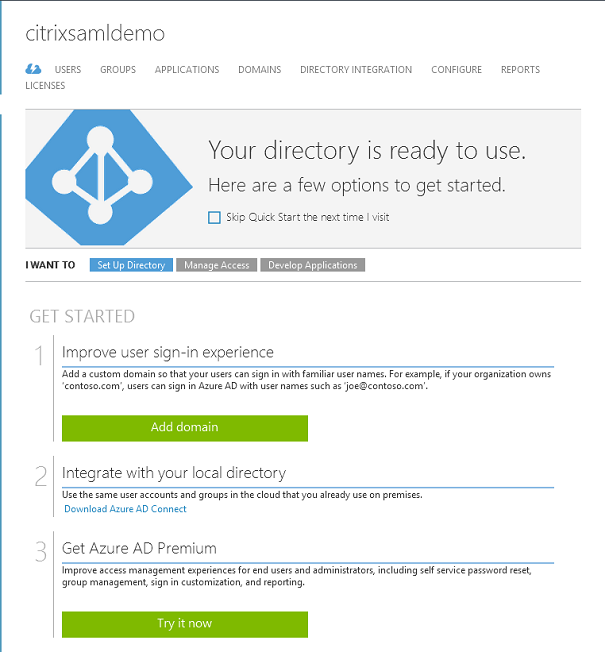

Erstellen eines Verzeichnisses

Melden Sie sich beim Azure-Portal an und erstellen Sie ein Verzeichnis.

Zum Abschluss wird die Seite “Zusammenfassung” angezeigt.

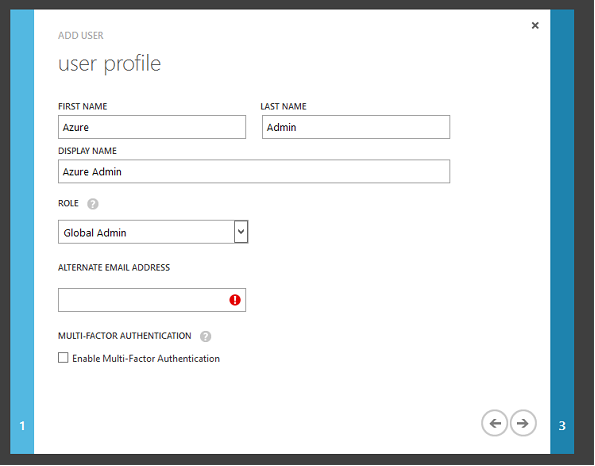

Erstellen eines globalen Administrators (AzureAdmin)

Erstellen Sie einen globalen Administrator in Azure (in diesem Beispiel AzureAdmin@citrixsamldemo.onmicrosoft.com) und melden Sie sich mit dem neuen Konto an, um ein Kennwort einzurichten.

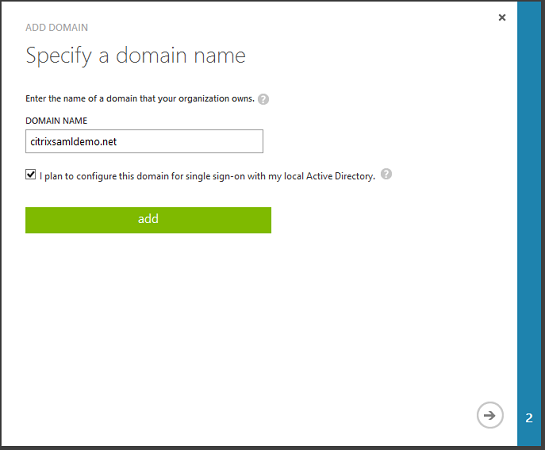

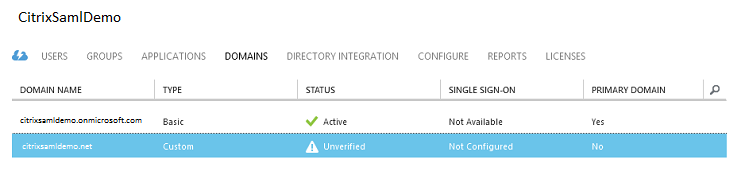

Registrieren der Domäne bei Azure AD

Standardmäßig werden Benutzer anhand einer E-Mail-Adresse im Format <user.name>@<company>.onmicrosoft.com identifiziert.

Dies funktioniert zwar ohne weitere Konfiguration, eine E-Mail-Adresse im Standardformat ist jedoch besser; sie sollte möglichst dem E-Mail-Konto des Endbenutzers entsprechen: <user.name>@<company>.com.

Die Aktion Domäne hinzufügen dient zum Konfigurieren der Umleitung von der tatsächlichen Unternehmensdomäne. Im vorliegenden Beispiel ist dies citrixsamldemo.net.

Wenn Sie AD FS für Single Sign-On einrichten, aktivieren Sie das Kontrollkästchen.

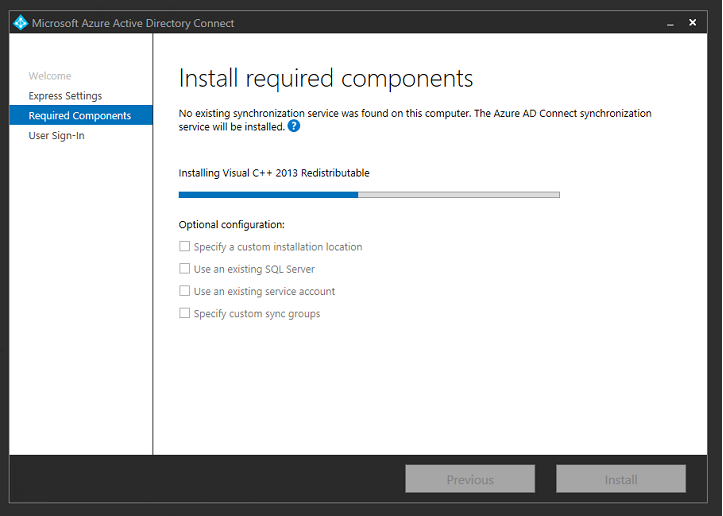

Installieren von Azure AD Connect

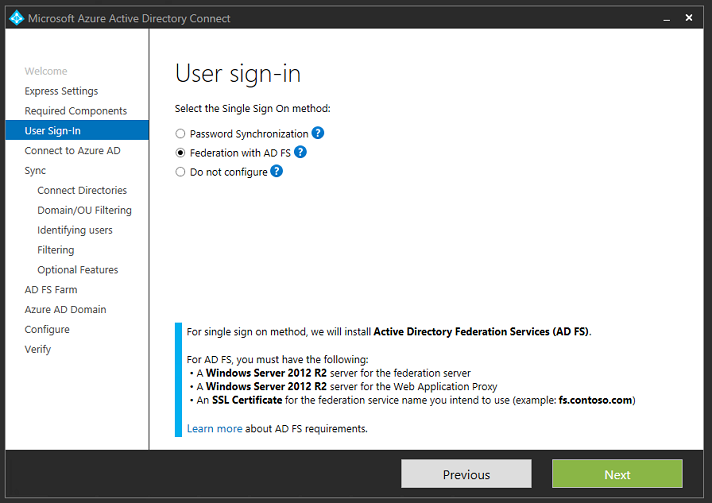

In Schritt 2 der Azure AD-Konfiguration werden Sie auf die Downloadseite für Azure AD Connect umgeleitet. Installieren Sie dieses Tool auf der AD FS-VM. Verwenden Sie Benutzerdefinierte Installation anstelle von Express-Einstellungen, damit AD FS-Optionen verfügbar sind.

Wählen Sie die Single Sign-On-Option Verbund mit AD FS.

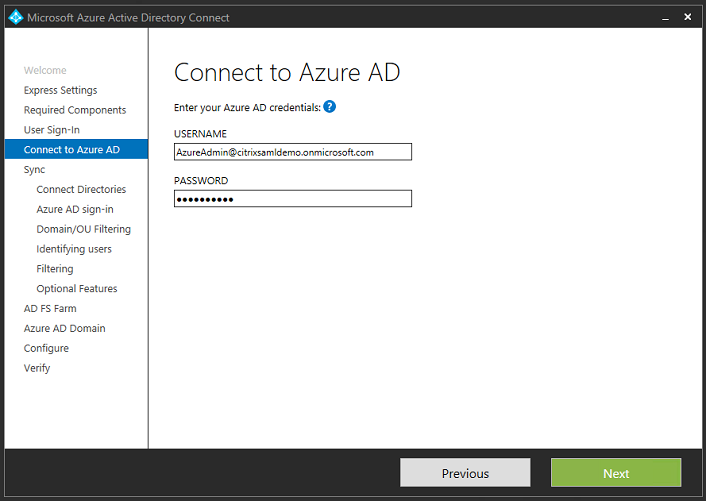

Stellen Sie eine Verbindung mit Azure unter Verwendung des zuvor erstellten Administratorkontos her.

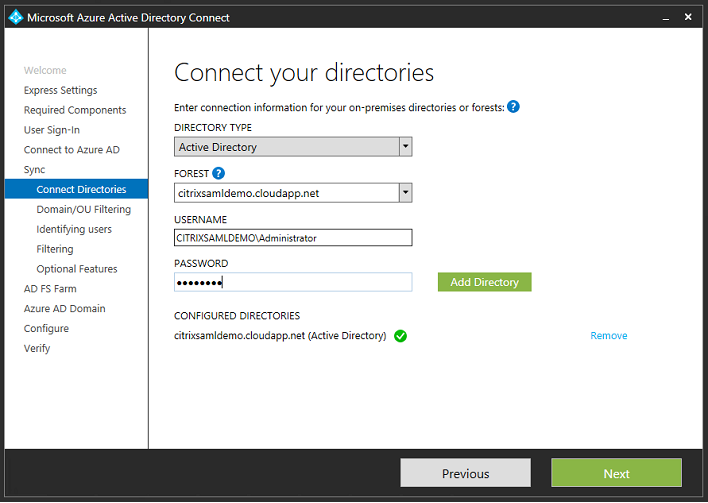

Wählen Sie die interne AD-Gesamtstruktur.

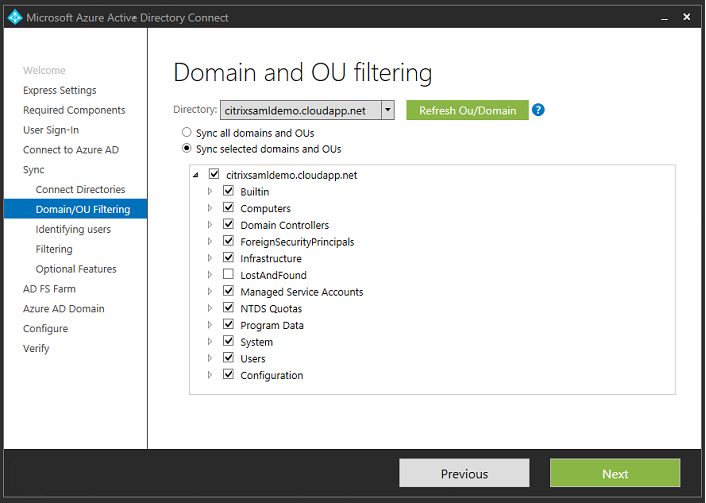

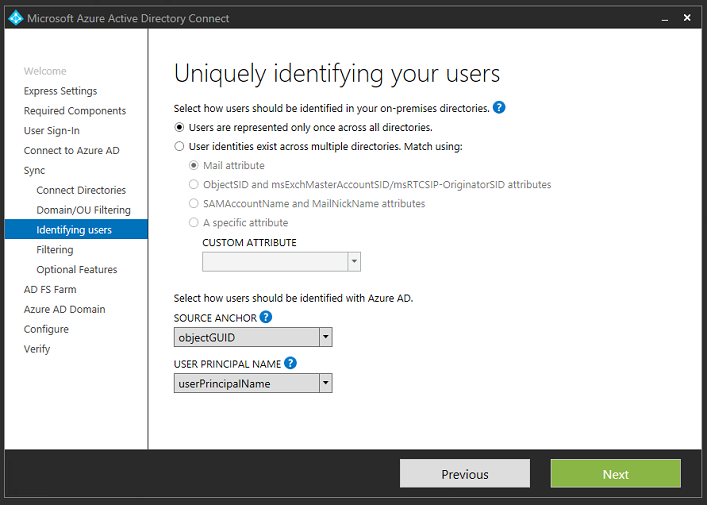

Synchronisieren Sie alle alten Active Directory-Objekte mit Azure AD.

Bei einer einfachen Verzeichnisstruktur sind die Benutzernamen ausreichend eindeutig zur Identifizierung von Benutzern, die sich anmelden.

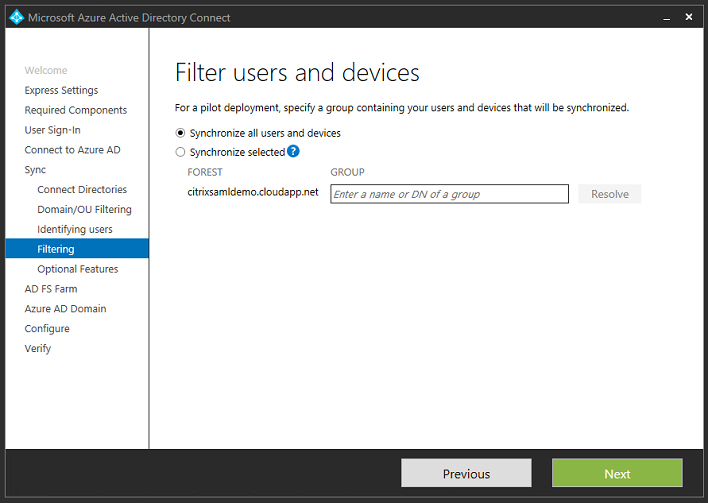

Akzeptieren Sie die Standardfilteroptionen oder schränken Sie Benutzer und Geräte auf bestimmte Gruppen ein.

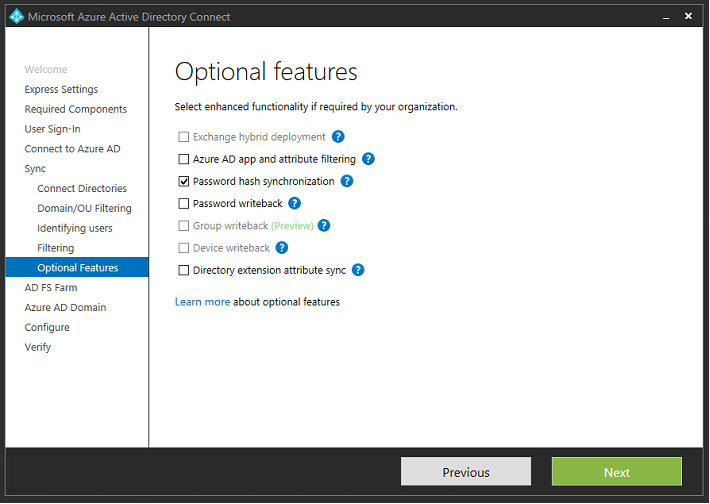

Falls gewünscht können Sie die Azure AD-Kennwörter mit Active Directory synchronisieren. Das ist für die AD FS-basierte Authentifizierung normalerweise nicht nötig.

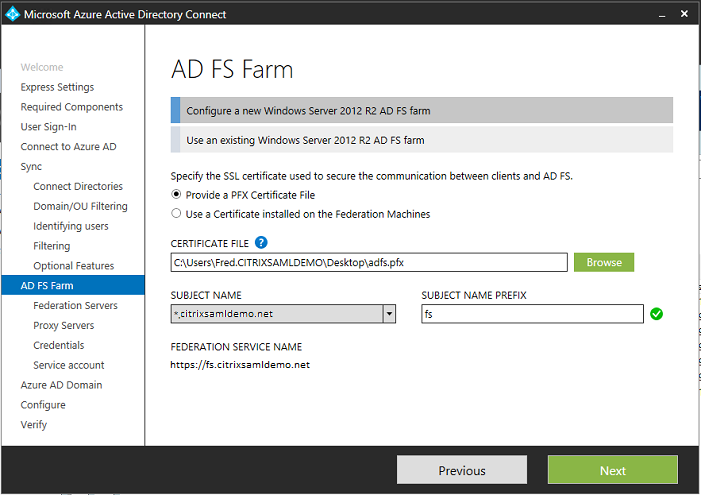

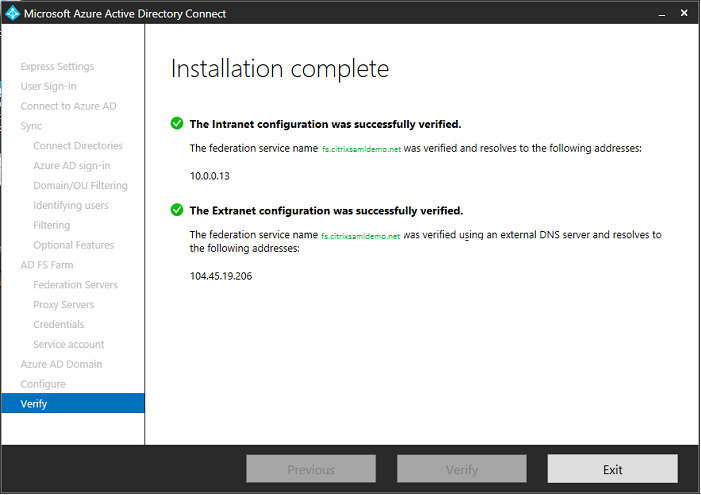

Wählen Sie die Zertifikat-PFX-Datei für AD FS unter Angabe von “fs.citrixsamldemo.net” als DNS-Namen aus.

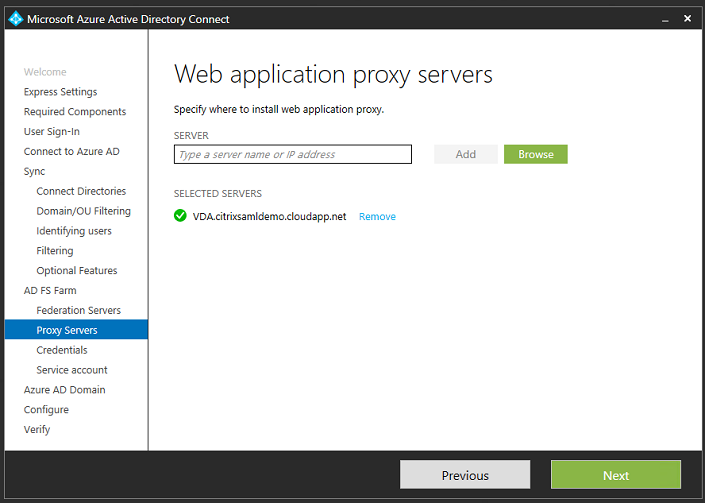

Wenn Sie zur Auswahl eines Proxyservers aufgefordert werden, geben Sie die Adresse des wap.citrixsamldemo.net-Servers ein. Sie müssen u. U. das Cmdlet Enable-PSRemoting –Force als Administrator auf dem Webanwendungsproxyserver ausführen, damit Azure AD diesen konfigurieren kann.

Hinweis:

Wenn dieser Schritt aufgrund von Problemen mit der Remote PowerShell-Vertrauensstellung fehlschlägt, versuchen Sie den Beitritt des Webanwendungsproxyservers zur Domäne.

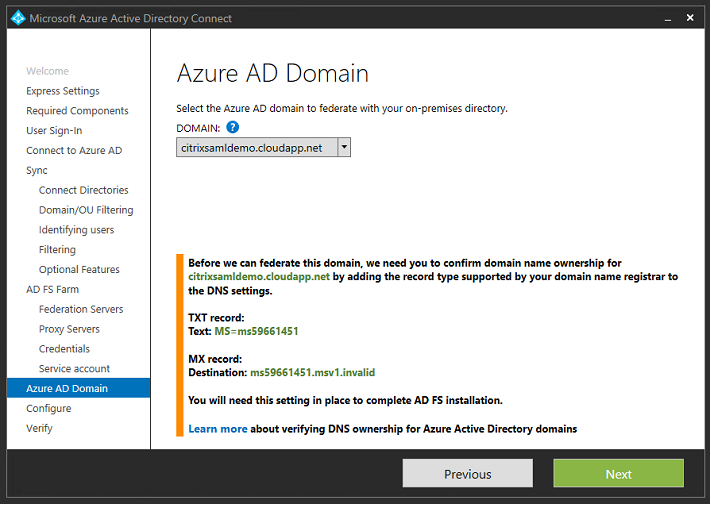

Verwenden Sie für die restlichen Schritte des Assistenten die Standardadministratorkennwörter und erstellen Sie ein Dienstkonto für AD FS. Von Azure AD Connect wird dann zur Überprüfung der Eigentümerschaft der DNS-Zone aufgefordert.

Fügen Sie die TXT- und MX-Einträge den DNS-Adresseinträgen in Azure hinzu.

Klicken Sie in der Azure-Verwaltungskonsole auf Überprüfen.

Hinweis:

Wenn dieser Schritt fehlschlägt, können Sie die Domäne vor Ausführung von Azure AD Connect überprüfen.

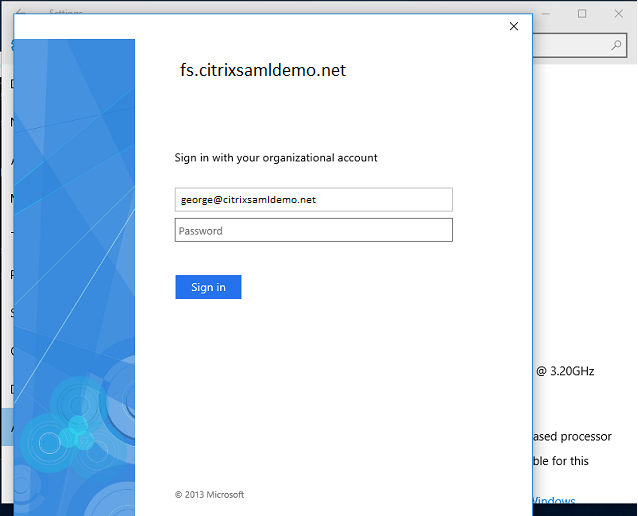

Nach Anschluss wird die externe Adresse fs.citrixsamldemo.net über Port 443 angesprochen.

Aktivieren der Azure AD-Einbindung

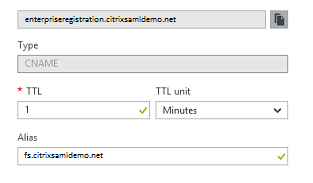

Wenn ein Benutzer eine E-Mail-Adresse eingibt, sodass Windows 10 einen Beitritt zu Azure AD durchführen kann, wird das DNS-Suffix zur Erstellung eines CNAME-DNS-Eintrags verwendet, der auf ADFS: enterpriseregistration.<upnsuffix> verweisen muss.

Im Beispiel ist dies fs.citrixsamldemo.net.

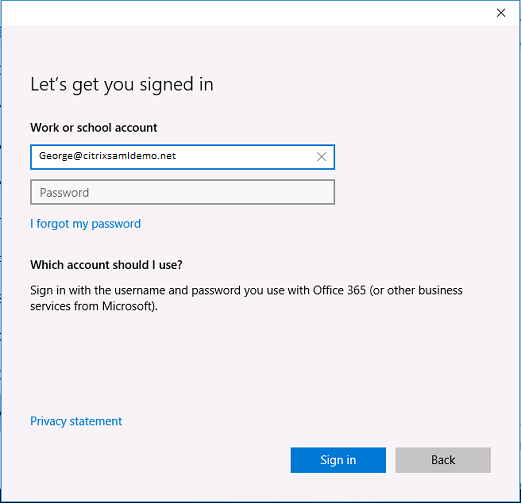

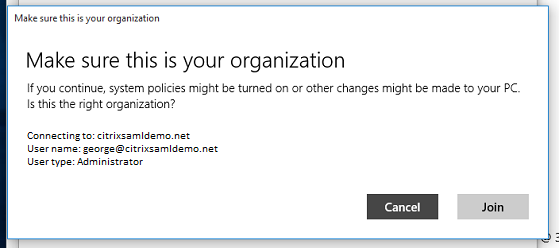

Wenn Sie keine öffentliche Zertifizierungsstelle verwenden, installieren Sie das AD FS-Stammzertifikat auf dem Windows 10-Computer, damit Windows dem AD FS-Server vertraut. Führen Sie einen Azure AD-Domänenbeitritt unter Verwendung des zuvor erstellten Standardbenutzerkontos durch.

Der UPN muss mit dem von dem AD FS-Domänencontroller erkannten UPN übereinstimmen.

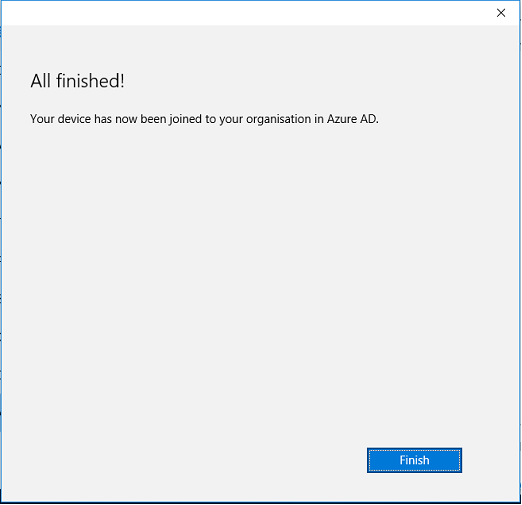

Prüfen Sie den Erfolg der Azure AD-Einbindung, indem Sie die Maschine neu starten und sich mit der E-Mail-Adresse des Benutzers anmelden. Nach der Anmeldung starten Sie Microsoft Edge und stellen Sie eine Verbindung mit http://myapps.microsoft.com her. Die Website müsste Single Sign-On automatisch verwenden.

Installieren von Citrix Virtual Apps oder Citrix Virtual Desktops

Sie können die virtuellen Maschinen für Delivery Controller und VDA in Azure direkt vom Citrix Virtual Apps- oder Citrix Virtual Desktops-ISO-Image wie gewohnt installieren.

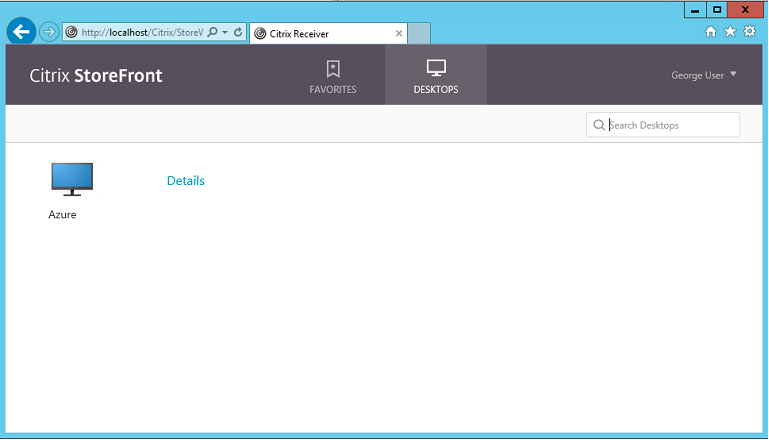

In diesem Beispiel wird StoreFront auf demselben Server wie der Delivery Controller installiert. Der VDA wird als eigenständiger Windows 2012 R2 RDS-Worker ohne Integration in Maschinenerstellungsdienste installiert (optional könnte dies aber konfiguriert werden). Vergewissern Sie sich bevor Sie fortfahren, dass der Benutzer George@citrixsamldemo.net sich mit einem Kennwort authentifizieren kann.

Führen Sie das PowerShell-Cmdlet Set-BrokerSite –TrustRequestsSentToTheXmlServicePort $true auf dem Controller aus, damit StoreFront eine Authentifizierung ohne Anmeldeinformationen des Benutzers durchführen kann.

Verbundauthentifizierungsdienst installieren

Installieren Sie den FAS auf dem AD FS-Server und konfigurieren Sie eine Regel, durch die der Controller als vertrauenswürdiges StoreFront agiert (da in diesem Beispiel StoreFront auf derselben VM wie der Delivery Controller installiert ist). Siehe Installation und Konfiguration.

Konfigurieren von StoreFront

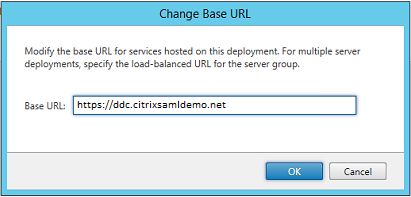

Fordern Sie ein Computerzertifikat für den Delivery Controller an und konfigurieren Sie IIS und StoreFront für HTTPS, indem Sie eine IIS-Bindung für Port 443 festlegen und die StoreFront-Basisadresse in “https:” ändern.

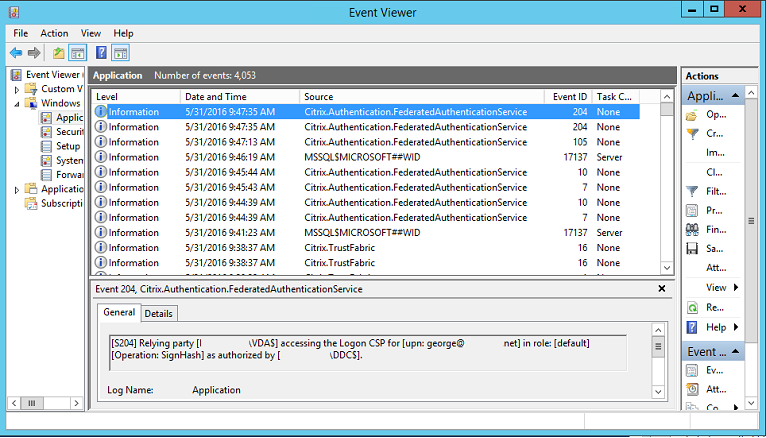

Konfigurieren Sie die Verwendung des FAS-Servers durch StoreFront (mit dem PowerShell-Skript in Installation und Konfiguration) und führen Sie in Azure einen Test durch. Prüfen Sie in der Ereignisanzeige des FAS-Servers, dass die Anmeldung über den FAS erfolgt.

Konfigurieren von StoreFront für die Verwendung von Citrix Gateway

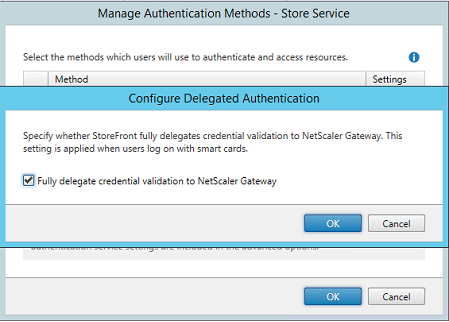

Konfigurieren Sie im Bereich Authentifizierungsmethoden verwalten der StoreFront-Verwaltungskonsole die Authentifizierung über Citrix Gateway.

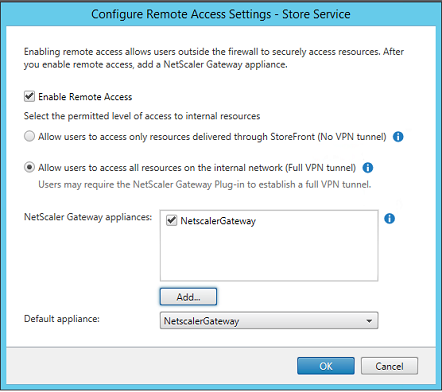

Zum Integrieren der Citrix Gateway-Authentifizierungsoptionen konfigurieren Sie eine Secure Ticket Authority (STA) und die Citrix Gateway-Adresse.

Konfigurieren einer neuen Azure-Anwendung für das Single Sign-On bei StoreFront

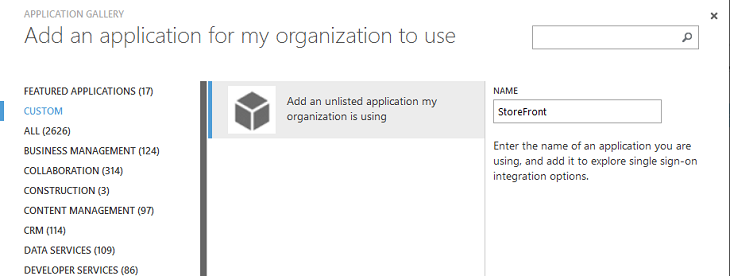

In diesem Abschnitt werden die Single Sign-On-Features von Azure AD SAML 2.0 verwendet, die zurzeit ein Azure Active Directory Premium-Abonnement erfordern. Wählen Sie in der Azure AD-Verwaltung Neue Anwendung und Anwendung aus dem Katalog hinzufügen.

Wählen Sie BENUTZERDEFINIERT > Eine nicht aufgeführte von meiner Organisation eingesetzte Anwendung hinzufügen, um eine neue benutzerdefinierte Anwendung für die Benutzer zu erstellen.

Konfigurieren eines Symbols

Erstellen Sie ein 215 x 215 Pixel großes Bild und laden Sie es auf der Seite KONFIGURIEREN hoch, um es als Symbol für die Anwendung zu verwenden.

![]()

Konfigurieren der SAML-Authentifizierung

Kehren Sie auf die Dashboard-Übersichtsseite zurück und wählen Sie Single Sign-On konfigurieren.

In dieser Bereitstellung wird die SAML 2.0-Authentifizierung verwendet. Dies entspricht Single Sign-On in Microsoft Azure AD.

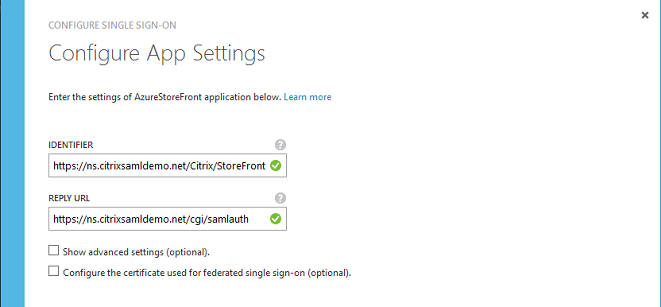

Die Kennung darf eine beliebige Zeichenfolge sein (sie muss mit der für Citrix Gateway bereitgestellten Konfiguration übereinstimmen). Im vorliegenden Beispiel ist die Antwort-URL auf dem Citrix Gateway-Server /cgi/samlauth.

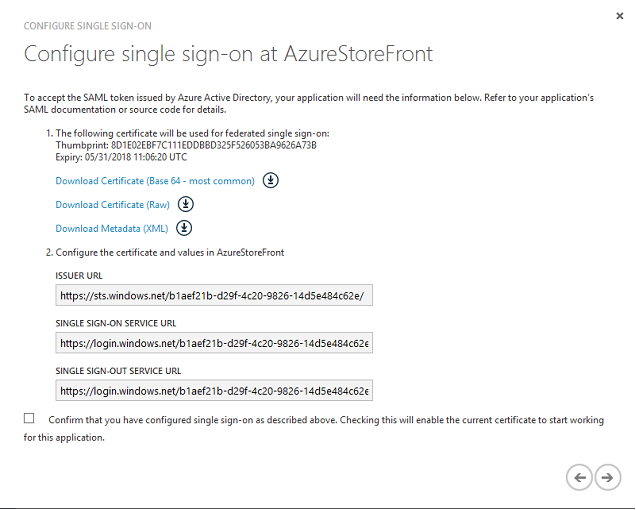

Die nächste Seite enthält Informationen zum Konfigurieren von Citrix Gateway als vertrauende Seite für Azure AD.

Laden Sie das vertrauenswürdige Base-64-Signaturzertifikat herunter und kopieren Sie die Sign-On- und die Sign-Out-URL. Diese fügen Sie später bei der Citrix Gateway-Konfiguration ein.

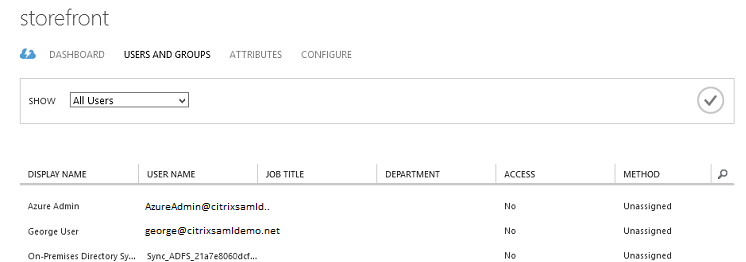

Zuweisen der Anwendung zu Benutzern

Der letzte Schritt besteht in der Aktivierung der Anwendung, damit sie für die Benutzer auf der Steuerungsseite “myapps.microsoft.com” angezeigt wird. Dafür wird die Seite BENUTZER UND GRUPPEN verwendet. Weisen Sie Zugriff für die über Azure AD Connect synchronisierten Domänenbenutzerkonten zu. Andere Konten können ebenfalls verwendet werden, sie müssen jedoch explizit zugeordnet werden, da sie nicht dem Muster <user>@<domain> entsprechen.

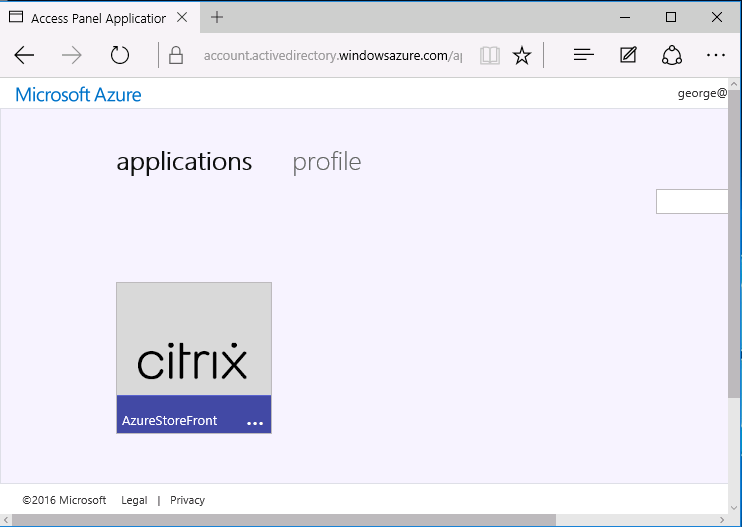

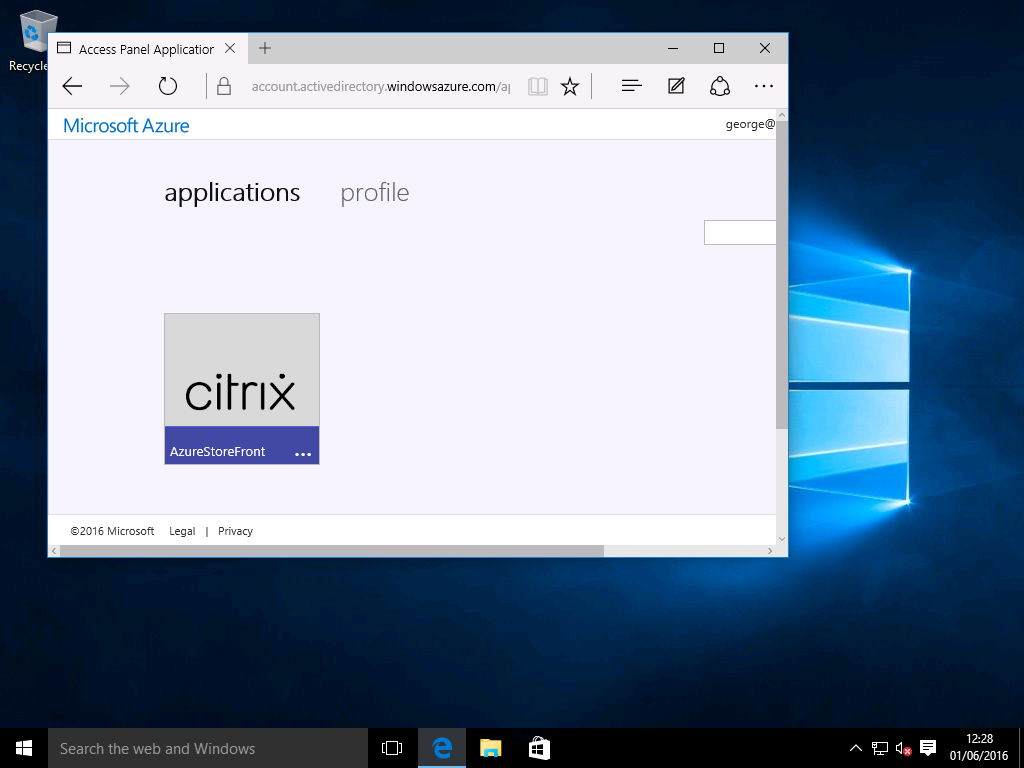

Seite “MyApps”

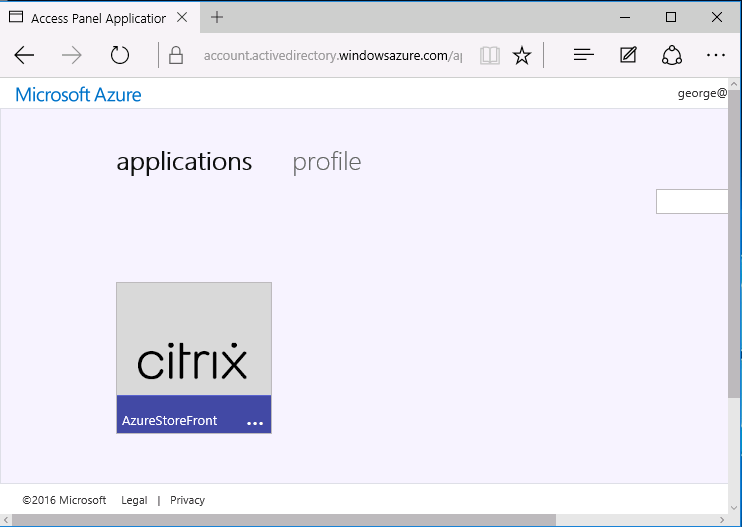

Wenn die Anwendung konfiguriert wurde, wird sie in der Azure-Anwendungsliste angezeigt, wenn die Benutzer https://myapps.microsoft.com besuchen.

Wenn Windows 10 Azure AD beigetreten ist, unterstützt es Single Sign-On für Azure-Anwendungen. Bei einem Klick auf das Symbol wird der Browser an die zuvor konfigurierte SAML-Webseite cgi/samlauth umgeleitet.

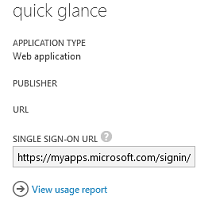

URL für Single Sign-On

Kehren Sie zu der Anwendung im Azure AD-Dashboard zurück. Es gibt jetzt eine Single Sign-On-URL für die Anwendung. Diese URL wird zur Erstellung von Browserlinks und Startmenüverknüpfungen verwendet, die die Benutzer direkt an StoreFront umleiten.

Fügen Sie diese URL in einen Webbrowser ein, um sicherzustellen, dass Sie von Azure AD an die zuvor konfigurierte Citrix Gateway-Webseite cgi/samlauth umgeleitet werden. Dies funktioniert nur dann, wenn ein Benutzer zugewiesen wurde, zudem ist Single Sign-On nur bei Anmeldungssitzungen möglich, wenn Windows 10 Azure AD beigetreten ist. (Andere Benutzer werden aufgefordert, ihre Azure AD-Anmeldeinformationen einzugeben.)

Installieren und Konfigurieren von Citrix Gateway

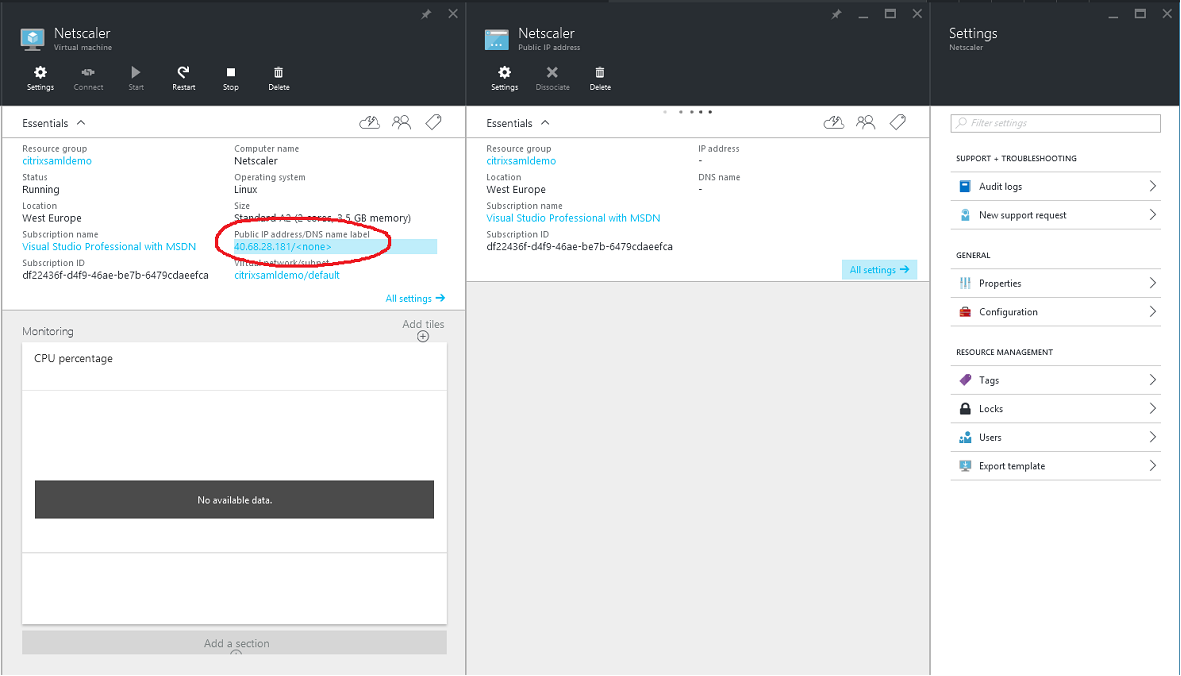

Für den Remote-Zugriff auf die Bereitstellung wird in diesem Beispiel eine separate VM mit NetScaler (jetzt Citrix Gateway) verwendet. Diese kann im Azure-Store erworben werden. In diesem Beispiel wird die “Bring your own License”-Lizenzversion für NetScaler 11.0 verwendet.

Melden Sie sich bei der NetScaler-VM an, indem Sie im Webbrowser die interne IP-Adresse und die bei der Benutzerauthentifizierung angegebenen Anmeldeinformationen eingeben. Sie müssen das Kennwort des nsroot-Benutzers in einer Azure AD-VM ändern.

Fügen Sie Lizenzen hinzu (führen Sie nach dem Hinzufügen jeder Lizenz einen Neustart durch) und verweisen Sie die DNS-Auflösung an den Microsoft-Domänencontroller.

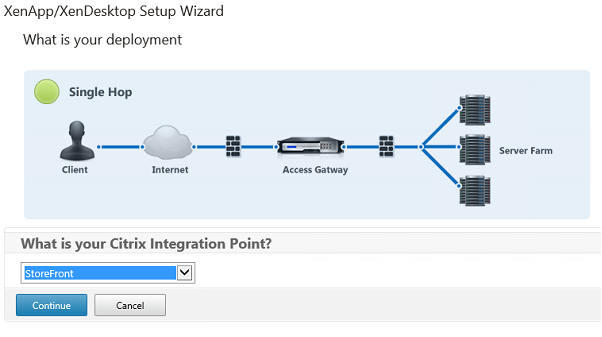

Ausführen des Citrix Virtual Apps and Desktops-Setupassistenten

In diesem Beispiel wird zunächst eine einfache StoreFront-Integration ohne SAML konfiguriert. Wenn diese Bereitstellung betriebsbereit ist, wird eine SAML-Anmelderichtlinie hinzugefügt.

Wählen Sie die StoreFront-Standardeinstellungen für Citrix Gateway. Zur Verwendung in Microsoft Azure wird in diesem Beispiel Port 4433 anstelle von Port 443 konfiguriert. Alternativ können Sie eine Portweiterleitung einrichten oder die Zuweisung der Verwaltungswebsite von Citrix Gateway ändern.

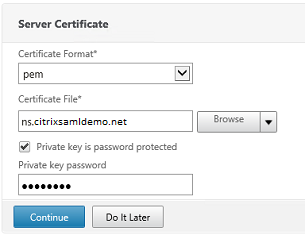

Der Einfachheit halber wird in diesem Beispiel ein in einer Datei gespeichertes, vorhandenes Serverzertifikat mit privatem Schlüssel hochgeladen.

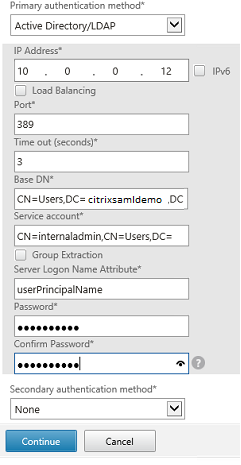

Konfigurieren des Domänencontrollers für die AD-Kontoverwaltung

Der Domänencontroller wird zur Kontoauflösung verwendet. Fügen Sie daher seine IP-Adresse in die primäre Authentifizierungsmethode ein. Beachten Sie die in den einzelnen Feldern im Dialogfeld erforderlichen Formate.

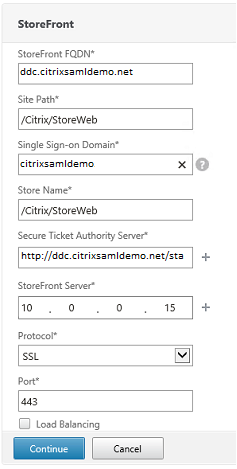

Konfigurieren der StoreFront-Adresse

In diesem Beispiel wurde StoreFront für HTTPS konfiguriert. Wählen Sie daher die SSL-Protokolloptionen.

Überprüfen der Citrix Gateway-Bereitstellung

Stellen Sie eine Verbindung mit Citrix Gateway her und überprüfen Sie, ob Authentifizierung und Start mit den Anmeldeinformationen funktionieren.

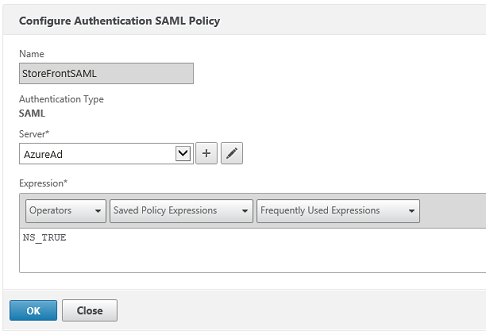

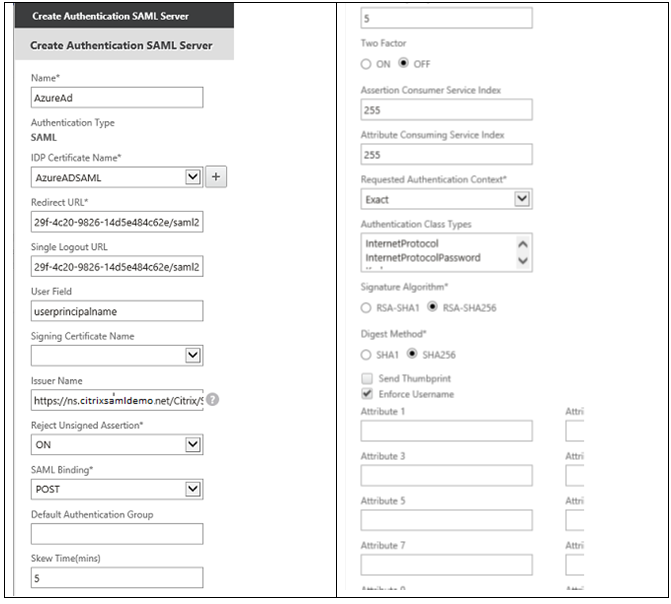

Aktivieren der SAML-Authentifizierung in Citrix Gateway

Die Verwendung von SAML bei StoreFront ähnelt der Verwendung von SAML für andere Websites. Fügen Sie eine neue SAML-Richtlinie mit dem Ausdruck NS_TRUE hinzu.

Konfigurieren Sie den neuen SAML-IdP-Server mit den zuvor von Azure AD erhaltenen Informationen.

Überprüfen des Gesamtsystems

Melden Sie sich bei einem Azure AD beigetretenen Windows 10-Desktop mit einem in Azure AD registrierten Konto an. Starten Sie Microsoft Edge und stellen Sie eine Verbindung mit https://myapps.microsoft.com her.

Im Webbrowser müssten nun die Azure AD-Anwendungen für den Benutzer angezeigt werden.

Vergewissern Sie sich, dass bei einem Klick auf das Symbol eine Umleitung an einen authentifizierten StoreFront-Server erfolgt.

Prüfen Sie außerdem, ob bei direkten Verbindungen mit der Single Sign-On-URL und mit der Citrix Gateway-Site eine Umleitung an Microsoft Azure und zurück erfolgt.

Vergewissern Sie sich zuletzt, dass dieselben URLs auch bei nicht Azure AD beigetretenen Maschinen funktionieren (allerdings ist hier bei der ersten Verbindung ein Sign-On bei Azure AD erforderlich).

Anhang

Wenn Sie eine VM in Azure einrichten, sollten Sie die folgenden Standardoptionen konfigurieren.

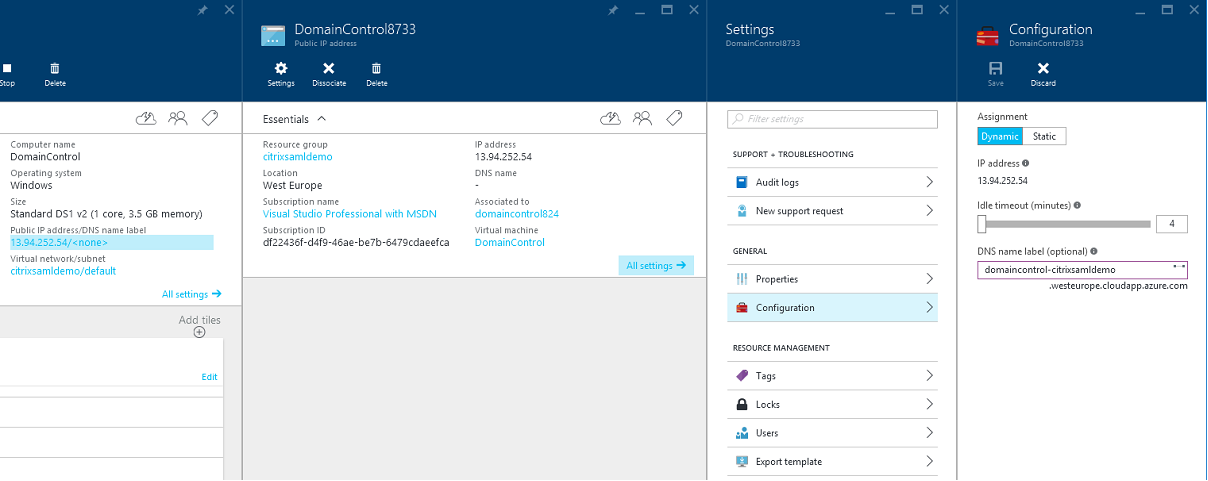

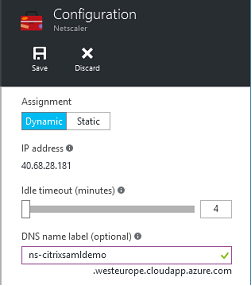

Angeben einer öffentlichen IP-Adresse und einer DNS-Adresse

Azure weist allen VMs eine IP-Adresse im internen Subnetz zu (in diesem Beispiel 10.*.*.*). Standardmäßig wird auch eine öffentliche IP-Adresse angegeben, auf die durch eine dynamisch aktualisierte DNS-Bezeichnung verwiesen werden kann.

Wählen Sie Configuration für Public IP address/DNS name label. Wählen Sie eine öffentliche DNS-Adresse für die VM. Diese kann für CNAME-Verweise in anderen DNS-Zonendateien verwendet werden, damit alle DNS-Einträge richtig auf die VM verweisen, selbst wenn die IP-Adresse neu zugewiesen wird.

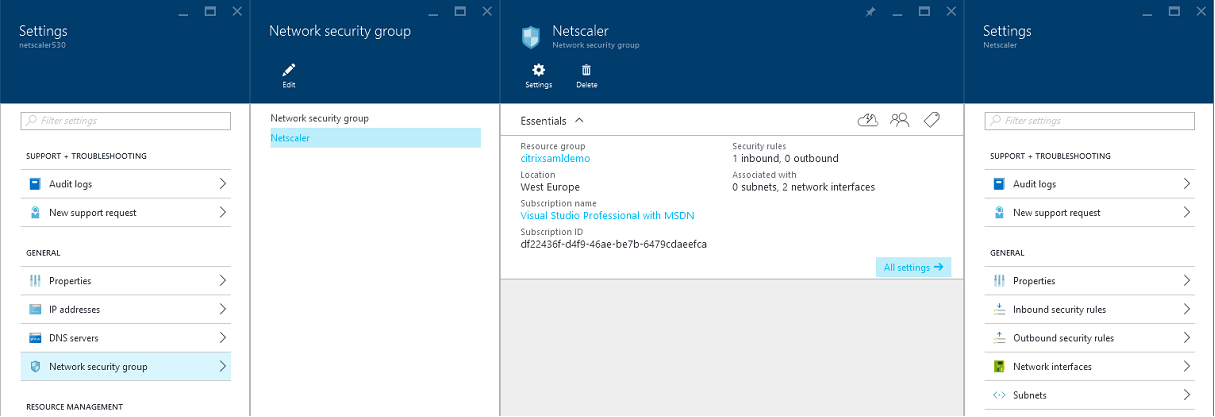

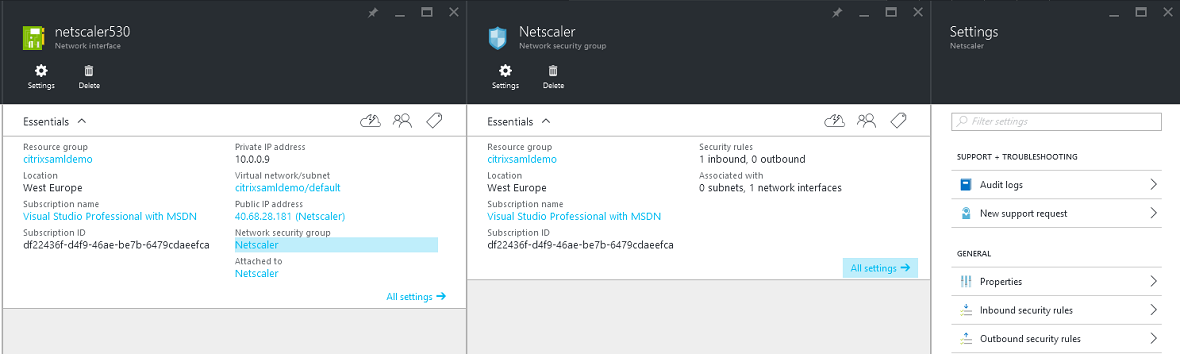

Einrichten von Firewallregeln (Sicherheitsgruppe)

Auf jede VM in einer Cloud werden automatisch einige Firewallregeln angewendet, die als Sicherheitsgruppe bezeichnet werden. Die Sicherheitsgruppe steuert den Datenverkehr von der öffentlichen an die private IP-Adresse. Standardmäßig lässt Azure die RDP-Weiterleitung an alle VMs zu. Der Citrix Gateway- und der AD FS-Server müssen ebenfalls TLS-Datenverkehr (443) weiterleiten.

Öffnen Sie Network Interfaces für eine VM und klicken Sie dann auf Network Security Group. Konfigurieren Sie Inbound security rules zum Zulassen des erforderlichen Datenverkehrs im Netzwerk.

Verwandte Informationen

- Installation und Konfiguration ist die primäre Referenz für die Installation und Konfiguration des FAS.

- Der Artikel Bereitstellungsarchitekturen enthält eine Übersicht über die gebräuchlichen FAS-Architekturen.

- Der Artikel Erweiterte Konfiguration enthält Links zu weiteren Anleitungen.

In diesem Artikel

- Einführung

- Architektur

- Erstellen einer DNS-Zone

- Erstellen eines Clouddiensts

- Erstellen virtueller Windows-Maschinen

- Konfigurieren eines internen DNS

- Konfigurieren einer externen DNS-Adresse

- Konfigurieren von Sicherheitsgruppen

- Erstellen eines AD FS-Zertifikats

- Einrichten von Azure Active Directory

- Aktivieren der Azure AD-Einbindung

- Installieren von Citrix Virtual Apps oder Citrix Virtual Desktops

- Konfigurieren einer neuen Azure-Anwendung für das Single Sign-On bei StoreFront

- Installieren und Konfigurieren von Citrix Gateway

- Konfigurieren der StoreFront-Adresse

- Aktivieren der SAML-Authentifizierung in Citrix Gateway

- Überprüfen des Gesamtsystems

- Anhang

- Verwandte Informationen