FAS-Anmeldenachweise

Einführung

Der Federated Authentication Service (FAS) ist eine Citrix Komponente, die in Ihre Active Directory-Zertifizierungsstelle integriert wird, sodass Benutzer nahtlos in einer Citrix Umgebung authentifiziert werden können. Informationen zur FAS-Architektur und -Bereitstellung finden Sie in der Dokumentation des Federated Authentication Service.

Sie können Federated Authentication Service (FAS) bereitstellen, um Benutzern die einmalige Anmeldung bei einem VDA (oder einer veröffentlichten App) zu ermöglichen, ohne dass ein Kennwort oder eine Smartcard erforderlich ist. Die FAS-Anmeldebeweisfunktion bietet Anmeldebeweise, die von Citrix Gateway und StoreFront an FAS übergeben werden. FAS kann den Nachweis validieren, um sicherzustellen, dass er von einem vertrauenswürdigen Identitätsanbieter (Identity Provider, IdP) ausgestellt wurde.

Dieser Artikel beschreibt, wie Sie FAS-Anmeldebeweisfunktion konfigurieren.

Übersicht

FAS Vertrauen

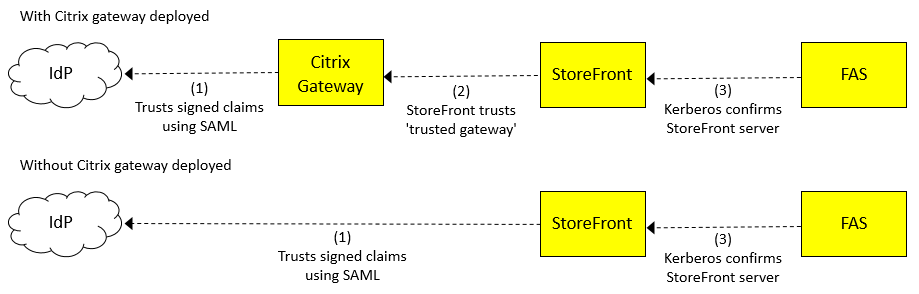

Die FAS-Infrastruktur umfasst eine “Chain-of-Trust” zwischen Citrix Gateway (NSG), StoreFront (SF) und FAS; jeder Pfeil zeigt von der vertrauenden Komponente auf die vertrauenswürdige Komponente:

Die wichtigsten Daten, die zwischen jeder dieser Komponenten vertraut werden, ist der User Principal Name (UPN) des Benutzers, der auf das System zugreift. Der UPN fließt durch die Links (in die entgegengesetzte Richtung zu den Pfeilen). Der UPN kann auch in einen anderen UPN umgewandelt werden, da er durch das System fließt, aber dies ist für dieses Thema nicht direkt relevant.

Der Identitätsanbieter (IdP) ist der Ort, an dem sich Benutzer authentifizieren. Der IdP ist oft eine Drittanbieter-Website wie Okta oder Azure. Benutzer authentifizieren sich beim Identitätsanbieter, indem sie einen Satz von Anmeldeinformationen bereitstellen (z. B. ein Kennwort oder etwas komplexeres). Komponenten weiter entlang der Kette akzeptieren, dass der UPN aufgrund der Vertrauenskette zwischen den Komponenten authentisch ist.

Vertrauen wird auf folgende Weise hergestellt, die im obigen Diagramm mit 1, 2, 3 gekennzeichnet sind:

(1) Citrix Gateway oder StoreFront vertraut dem IdP mithilfe eines Protokolls mit signierten Ansprüchen (z. B. einem Anspruch, der den UPN des Benutzers angibt). Der Vertrauensgeber kann die vom IdP geltend gemachten Ansprüche überprüfen, da er mit dem Zertifikat konfiguriert ist, mit dem er überprüft, ob die Signatur gültig ist. Es gibt zwei Hauptprotokolle, die zur Überprüfung verwendet werden: SAML (Security Assertion Markup Language) und OpenID Connect. Die Anmeldebeweisfunktion unterstützt derzeit nur SAML.

(2) Diese Vertrauensstellung wird durch Konfigurieren von StoreFront mit den Details des vertrauenswürdigen Citrix Gateways eingerichtet. Das Protokoll zwischen diesen Komponenten, “CitrixAGBasic”, ermöglicht es StoreFront, zu bestätigen, dass es von einem vertrauenswürdigen Citrix Gateway aufgerufen wird.

(3) Diese Vertrauensstellung wird mit Kerberos gegründet. FAS ist mit einer Liste vertrauenswürdiger StoreFront-Server konfiguriert. Kerberos wird verwendet, um zu überprüfen, ob die Identität des aufrufenden StoreFront-Servers in dieser Liste steht.

Sicherheit

Die sichere Authentifizierung basiert auf einer korrekt festgelegten Vertrauenskette. Die Vertrauenskette wird durch die Validierung der vom IdP bereitgestellten Beweise gestärkt, der die Vertrauenswurzel für die sichere Authentifizierung darstellt. Dies ist wichtig, da die Benutzeranmeldeinformationen, die FAS über die Vertrauenskette bereitgestellt wird, den Benutzernamen (den UPN) enthalten, aber keinen geheimen (z. B. ein Kennwort) enthalten, den FAS selbst validieren kann. Die Sichtbarkeit des Kennworts beschränkt sich daher auf den IdP. Die meisten Verbundauthentifizierungssysteme funktionieren auf diese Weise, einschließlich FAS.

Anmeldebeweise

Die FAS-Anmeldebeweisfunktion bietet zusätzliche Sicherheitssicherheit in einer FAS-Bereitstellung. Es ermöglicht Ihnen, Regeln zu definieren, die den Zugriff auf FAS erlauben oder verweigern.

Anmeldebeweise (oder nur “Beweise”) sind Daten, die vom IdP erstellt werden, wenn sich der Benutzer authentifiziert. Diese Daten fließen zusammen mit dem UPN im gesamten System. Zur VDA-Startzeit kann FAS überprüfen, ob der Nachweis gültig ist, bevor der Start fortgesetzt werden kann.

Nur IDPs, die SAML unterstützen, werden unterstützt. Der Beweis ist die SAML-Antwort, bei der es sich um ein XML-Dokument handelt, das eine Reihe von Ansprüchen enthält, die vom IdP unterzeichnet wurden. (Der IdP ist das Stammverzeichnis der Vertrauensstellung für die Authentifizierung).

FAS-Plug-In

FAS verfügt nicht über integrierte Funktionen, um zu überprüfen, ob Anmeldebeweise gültig sind. Stattdessen müssen Sie Ihr eigenes FAS-Plug-In mit dem FAS Assertion SDK schreiben. Ihr Plug-in ist für die Überprüfung des mitgelieferten UPN und des Beweises (SAML-Antwort) verantwortlich.

Konfigurieren der Sammlung von Anmeldebeweismitteln

Schritt 1 - Erstellen Sie Ihre Bereitstellung

Erstellen Sie wie gewohnt eine Bereitstellung mit Citrix Gateway, StoreFront und FAS. Konfigurieren Sie Citrix Gateway oder StoreFront für die Verwendung der SAML-Authentifizierung für Ihren IdP.

Wichtig:

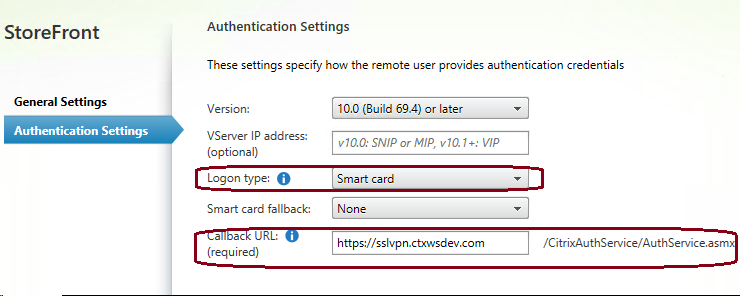

Wenn Sie Citrix Gateway verwenden und StoreFront mit den Details Ihres Citrix Gateways konfigurieren, müssen Sie eine Callback-URL konfigurieren, da Anmeldebeweise über den Rückruf übertragen werden:

Citrix empfiehlt, den Anmeldetyp als Smartcard zu konfigurieren, wodurch native Clients SAML-Authentifizierung durchführen können.

Überprüfen Sie, ob Ihre Bereitstellung ordnungsgemäß funktioniert. Mit anderen Worten, überprüfen Sie, ob Sie sich anmelden und VDA-Sitzungen starten können, ohne Anmeldeinformationen am VDA einzugeben.

Schritt 2 - Installieren Sie das FAS-Assertion-Beispiel-Plug-In

Das FAS Assertion SDK enthält ein Beispiel-Plug-In, das Sie als Grundlage für Ihr eigenes Plug-In verwenden können.

Hinweis:

Citrix empfiehlt dringend, dass Sie mit der Installation des Beispiel-Plug-Ins beginnen, ohne Änderungen vorzunehmen.

Anweisungen zum Installieren des Plug-ins finden Sie in der Datei Readme.txt , die mit dem FAS Assertion SDK geliefert wird.

Schritt 3 - Überprüfen Sie, ob das FAS-Assertion-Plug-In funktioniert

Nach der Installation des Plug-Ins werden zusätzliche Ereignisse in den Abschnitt Windows-Protokolle / -Anwendung des Ereignisprotokolls des FAS-Servers geschrieben. Eine Beschreibung der Protokollierung und Ablaufverfolgung finden Sie im FAS Assertion SDK.

Schritt 4 - Aktivieren der Beweiserhebung auf Citrix Gateway

Wenn Sie Citrix Gateway für die Authentifizierung verwenden, müssen Sie das Feature zur Beweiserhebung aktivieren, damit Beweismittel von Citrix Gateway an StoreFront übertragen werden. Verwenden Sie dazu die Citrix ADC Admin-Konsole, um die Option “SAML-Antwort speichern” für Ihren Gateway-Server zu aktivieren, siehe SAML-Authentifizierung.

Schritt 5 - Aktivieren der Beweiserhebung in StoreFront

Hinweis:

Wenn Sie Anmeldebeweise aktivieren, müssen Sie ein FAS-Assertion-Plug-in-Modul auf dem FAS-Server bereitstellen.

Standardmäßig sendet StoreFront keine Beweise an FAS (selbst wenn die SAML-Authentifizierung konfiguriert ist). Um die Verwendung von Anmeldebeweisen in StoreFront zu aktivieren, verwenden Sie die folgende PowerShell, um sie für den Authentifizierungsdienst zu aktivieren, der einem Speicher namens zugeordnet ist: Store.

Get-Module "Citrix.StoreFront.* –ListAvailable | Import-Module

$StoreName = "Store" $StoreVirtualPath = "/Citrix/" + $StoreName $store = Get-STFStoreService –VirtualPath $StoreVirtualPath $auth = Get-STFAuthenticationService –StoreService $store

$auth.AuthenticationOptions.CollectFasEvidence = $true

$auth.Save()

<!--NeedCopy-->

Schritt 6 - Ändern Sie das FAS-Assertion-Beispiel-Plug-In

Der Skelettcode im Beispiel-Plug-In akzeptiert alle Beweise. Aktualisieren Sie den Code im Beispiel, um zu überprüfen, ob der angegebene Anmeldebeweis (eine SAML-Antwort) gültig ist.

Es liegt in Ihrer Verantwortung sicherzustellen, dass die gelieferten Beweise überprüft werden. Berücksichtigen Sie dabei:

-

Überprüfen, ob die SAML-Ansprüche eine kryptografisch gültige Signatur haben

-

Überprüfen, ob die SAML-Ansprüche mit dem Zertifikat des IdP signiert sind

-

Überprüfung, ob der UPN in den SAML-Ansprüchen dem vorgestellten UPN entspricht

-

Überprüfung, ob die Ansprüche innerhalb eines akzeptablen Zeitraums ausgestellt wurden (was “akzeptabel” ist, liegt an Ihnen)

StoreFront Authentication SDK

Sie können das StoreFront-Authentifizierungs-SDK verwenden, um erweiterte Anpassungen von Beweisdaten durchzuführen. Weitere Informationen finden Sie im Dokument “Custom Federated Logon Service Sample 1811.pdf” im SDK oder verfügbar unterhttps://developer-docs.citrix.com/.

Verwandte Informationen

- Dokumentation des Verbundauthentifizierungsdiensts

- StoreFront PowerShell SDK-Dokumentation

- Citrix Verbundauthentifizierungsdienst Assertion SDK vonhttps://www.citrix.com/downloads/citrix-virtual-apps-and-desktops/