Übersicht über die Architekturen des Verbundauthentifizierungsdiensts

Einführung

Der Verbundauthentifizierungsdienst (Federated Authentication Service, FAS) ist eine Citrix Komponente zur Integration in die Active Directory-Zertifizierungsstelle (ZS), die eine nahtlose Authentifizierung der Benutzer innerhalb einer Citrix Umgebung ermöglicht. In diesem Dokument werden die verschiedenen Authentifizierungsarchitekturen beschrieben, die für diverse Bereitstellungen geeignet sind.

Wenn der FAS aktiviert ist, delegiert er die Entscheidung über die Benutzerauthentifizierung an vertrauenswürdige StoreFront-Server. StoreFront hat umfassende integrierte Authentifizierungsoptionen, die auf modernen Internet-Technologien aufbauen. Es kann problemlos mit dem StoreFront-SDK oder IIS-Plug-Ins anderer Hersteller erweitert werden. Das grundlegende Designziel besteht darin, dass jede Technologie zur Authentifizierung von Benutzern bei einer Website nun auch für die Anmeldung bei einer Citrix XenApp- oder XenDesktop-Bereitstellung verwendet werden kann.

In diesem Dokument werden die Beispiele einiger Bereitstellungsarchitekturen in der Reihenfolge zunehmender Komplexität vorgestellt.

- Interne Bereitstellung

- NetScaler Gateway-Bereitstellung

- ADFS SAML

- B2B-Kontozuordnung

- Einbindung in Azure AD unter Windows 10

Das Dokument enthält außerdem Links zu verwandten FAS-Artikeln. Für alle Architekturen gilt der Artikel Verbundauthentifizierungsdienst als primäre Referenz für das Einrichten des FAS.

Funktionsweise

Der FAS kann für Active Directory-Benutzer, die von StoreFront authentifiziert werden, automatisch Zertifikate der Smartcardklasse ausstellen. Dabei werden ähnliche APIs verwendet, wie bei Tools zum Bereitstellen physischer Smartcards.

Wenn ein Benutzer an einen Citrix XenApp- oder XenDesktop-VDA vermittelt wird, wird das Zertifikat der Maschine angehängt und die Anmeldung von der Windows-Domäne als normale Smartcardauthentifizierung behandelt.

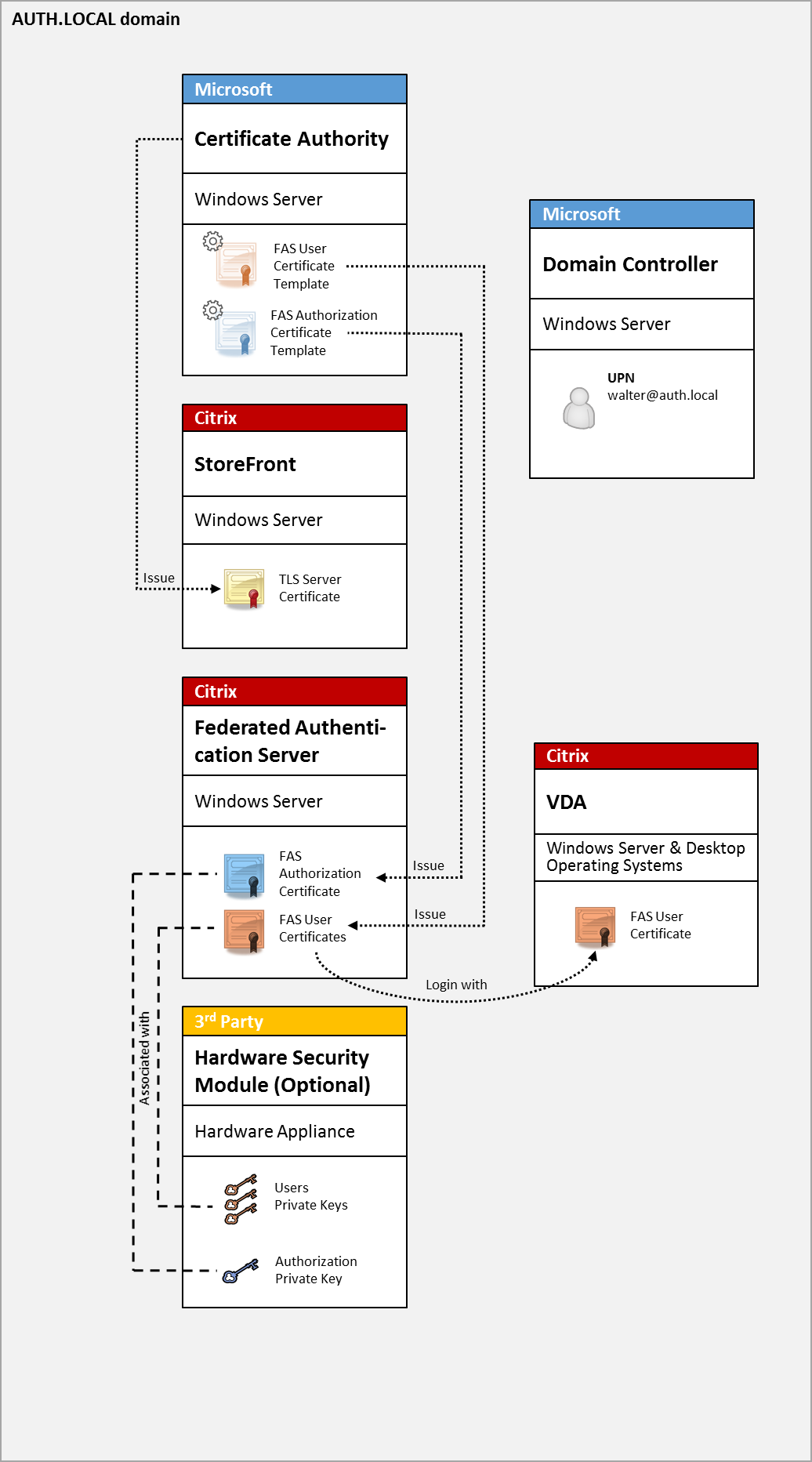

Interne Bereitstellung

Der FAS ermöglicht die sichere Authentifizierung der Benutzer bei StoreFront mit einer Reihe von Authentifizierungsoptionen, einschließlich Kerberos-Single Sign-On (SSO), und die Verbindung mit einer vollauthentifizierten Citrix HDX-Sitzung.

Dies ermöglicht die Windows-Authentifizierung ohne Aufforderungen zur Eingabe von Anmeldeinformationen oder Smartcard-PINs und ohne Verwaltung gespeicherter Kennwörter wie beim Single Sign-On-Dienst. Der Service kann die Anmeldefeatures der eingeschränkten Kerberos-Delegierung älterer Versionen von XenApp ersetzen.

Alle Benutzer haben Zugriff auf PKI-Zertifikate (Public Key-Infrastruktur) in ihrer Sitzung, unabhängig davon, ob sie sich bei Endpunktgeräten mit einer Smartcard angemeldet haben. Dies ermöglicht eine reibungslose Migration zur zweistufigen Authentifizierung, und zwar selbst bei Smartphones, Tablets und ähnlichen Geräten ohne Smartcardleser.

Bei dieser Bereitstellung gibt es einen Server, auf dem der FAS ausgeführt wird und der Zertifikate der Smartcardklasse für Benutzer ausstellen darf. Die Zertifikate werden dann zur Anmeldung bei Benutzersitzungen in einer Citrix HDX-Umgebung verwendet, die wie eine klassische Smartcard-Anmeldung verarbeitet wird.

Die XenApp- oder XenDesktop-Umgebung muss ähnlich konfiguriert werden wie für die Smartcard-Anmeldung (siehe CTX206156).

In einer bestehenden Bereitstellung muss hierfür in der Regel nur sichergestellt werden, dass eine in die Domäne eingebundene Microsoft-Zertifizierungsstelle verfügbar ist und den Domänencontrollern Domänencontrollerzertifikate zugewiesen wurden. (Weitere Informationen finden Sie unter CTX206156 im Abschnitt zum Ausstellen von Domänencontrollerzertifikaten .)

Verwandte Informationen

- Schlüssel können in einem Hardwaresicherheitsmodul (HSM) oder einem integrierten Trusted Platform Module (TPM) gespeichert werden. Weitere Informationen finden Sie unter Schutz durch private Schlüssel beim Verbundauthentifizierungsdienst.

- Im Artikel Verbundauthentifizierungsdienst wird beschrieben, wie diese Komponente installiert und konfiguriert wird.

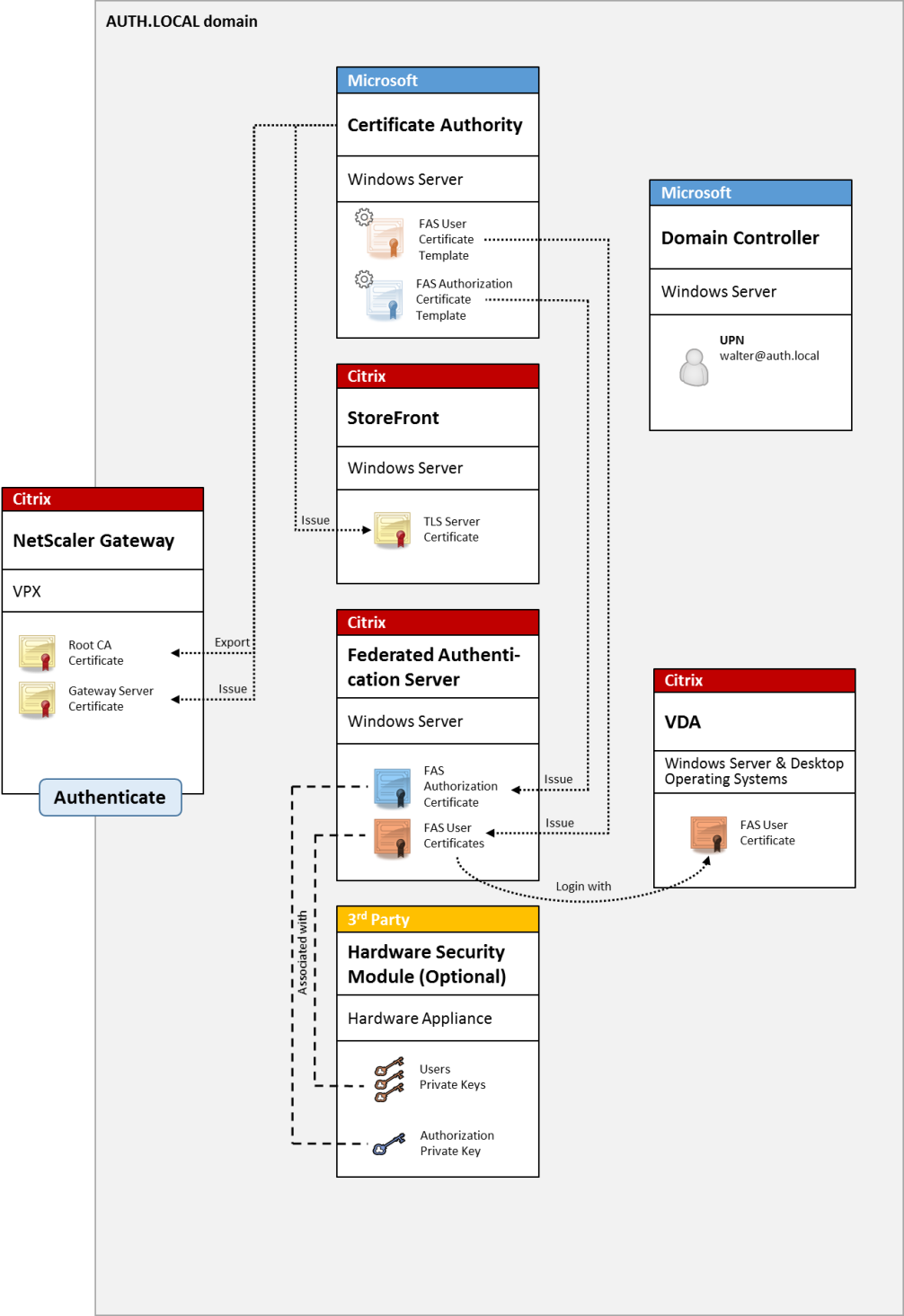

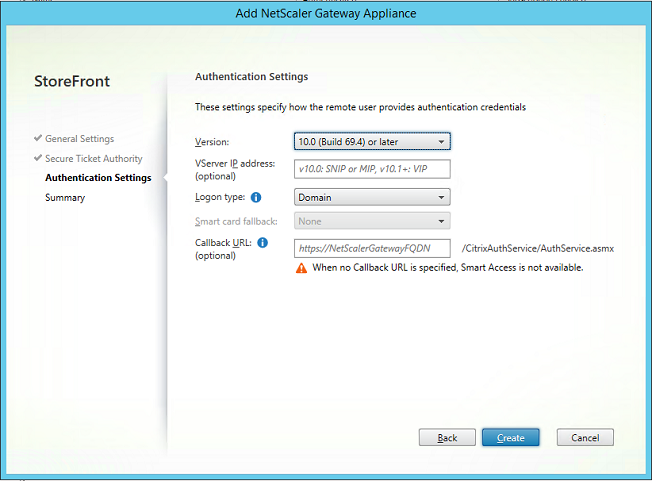

NetScaler Gateway-Bereitstellung

Die NetScaler-Bereitstellung ähnelt der internen Bereitstellung, wobei zusätzlich ein mit StoreFront gekoppeltes Citrix NetScaler Gateway verwendet wird und die primäre Authentifizierung in NetScaler erfolgt. Citrix NetScaler bietet intelligente Optionen für Authentifizierung und Autorisierung, mit denen der Remotezugriff auf die Websites eines Unternehmens gesichert werden kann.

Diese Bereitstellung kann verwendet werden, um mehrere PIN-Eingabeaufforderungen zu vermeiden, wie sie bei der Authentifizierung bei NetScaler und anschließender Anmeldung bei einer Benutzersitzung auftreten. Außerdem können erweiterte NetScaler-Authentifizierungstechnologien ohne Active Directory-Kennwörter oder Smartcards genutzt werden.

Hinweis:

Es macht keinen Unterschied, ob die Back-End-Ressource Windows VDA oder Linux VDA ist.

Die XenApp- oder XenDesktop-Umgebung muss ähnlich konfiguriert werden wie für die Smartcard-Anmeldung (siehe CTX206156).

In einer bestehenden Bereitstellung muss hierfür in der Regel nur sichergestellt werden, dass eine in die Domäne eingebundene Microsoft-Zertifizierungsstelle verfügbar ist und den Domänencontrollern Domänencontrollerzertifikate zugewiesen wurden. (Weitere Informationen finden Sie in dem Abschnitt zum Ausstellen von Domänencontrollerzertifikaten in CTX206156.)

Bei der Konfiguration von NetScaler als primäres Authentifizierungssystem müssen alle Verbindungen zwischen NetScaler und StoreFront mit TLS geschützt werden. Sorgen Sie vor allem dafür, dass die Callback-URL richtig auf den NetScaler-Server zeigt, denn sie kann zur Authentifizierung des NetScaler-Servers in dieser Bereitstellung verwendet werden.

Verwandte Informationen

- Informationen zum Konfigurieren von NetScaler Gateway finden Sie unter How to Configure NetScaler Gateway 10.5 to use with StoreFront 3.6 and XenDesktop 7.6.

- Im Artikel Verbundauthentifizierungsdienst wird beschrieben, wie diese Komponente installiert und konfiguriert wird.

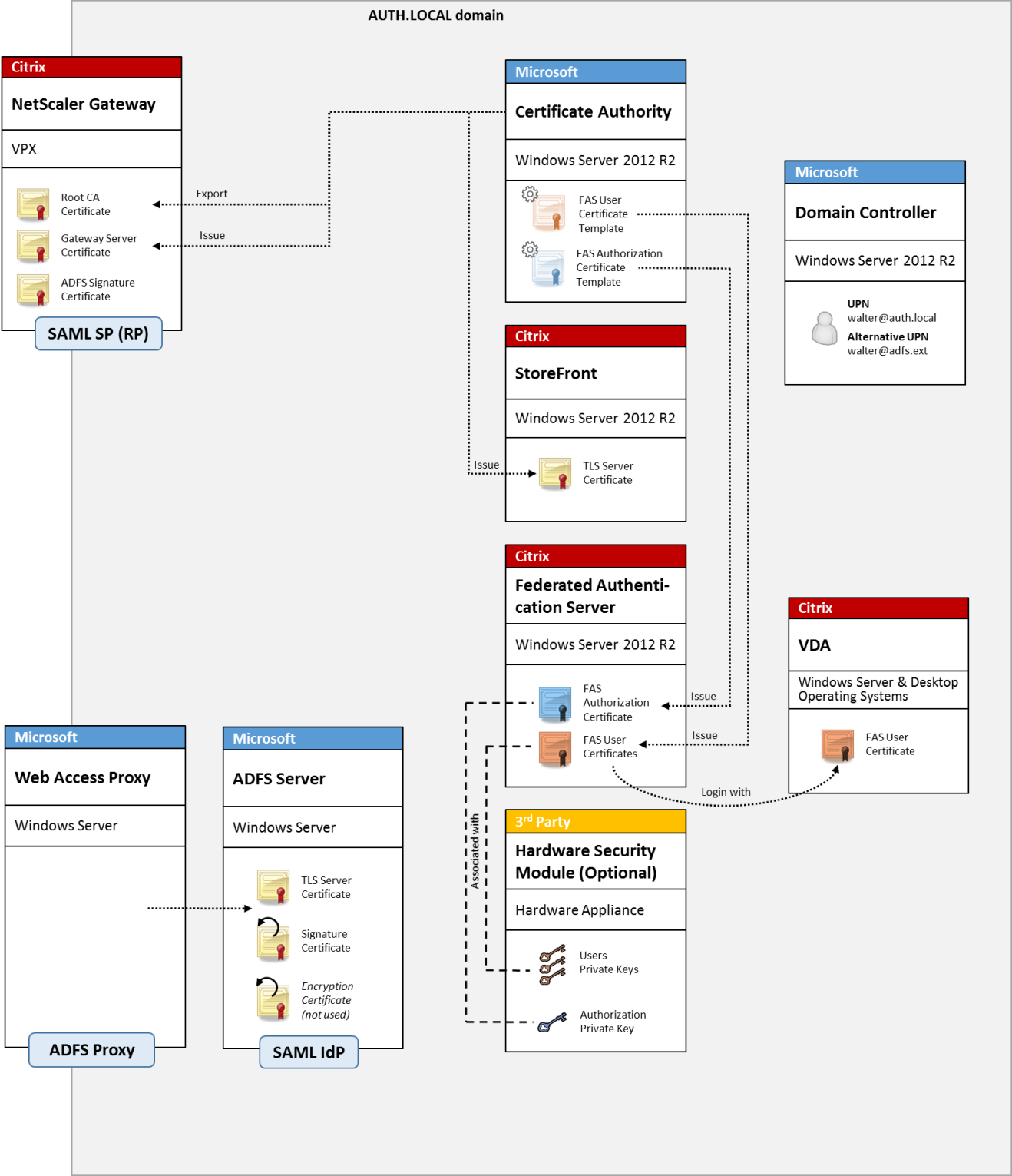

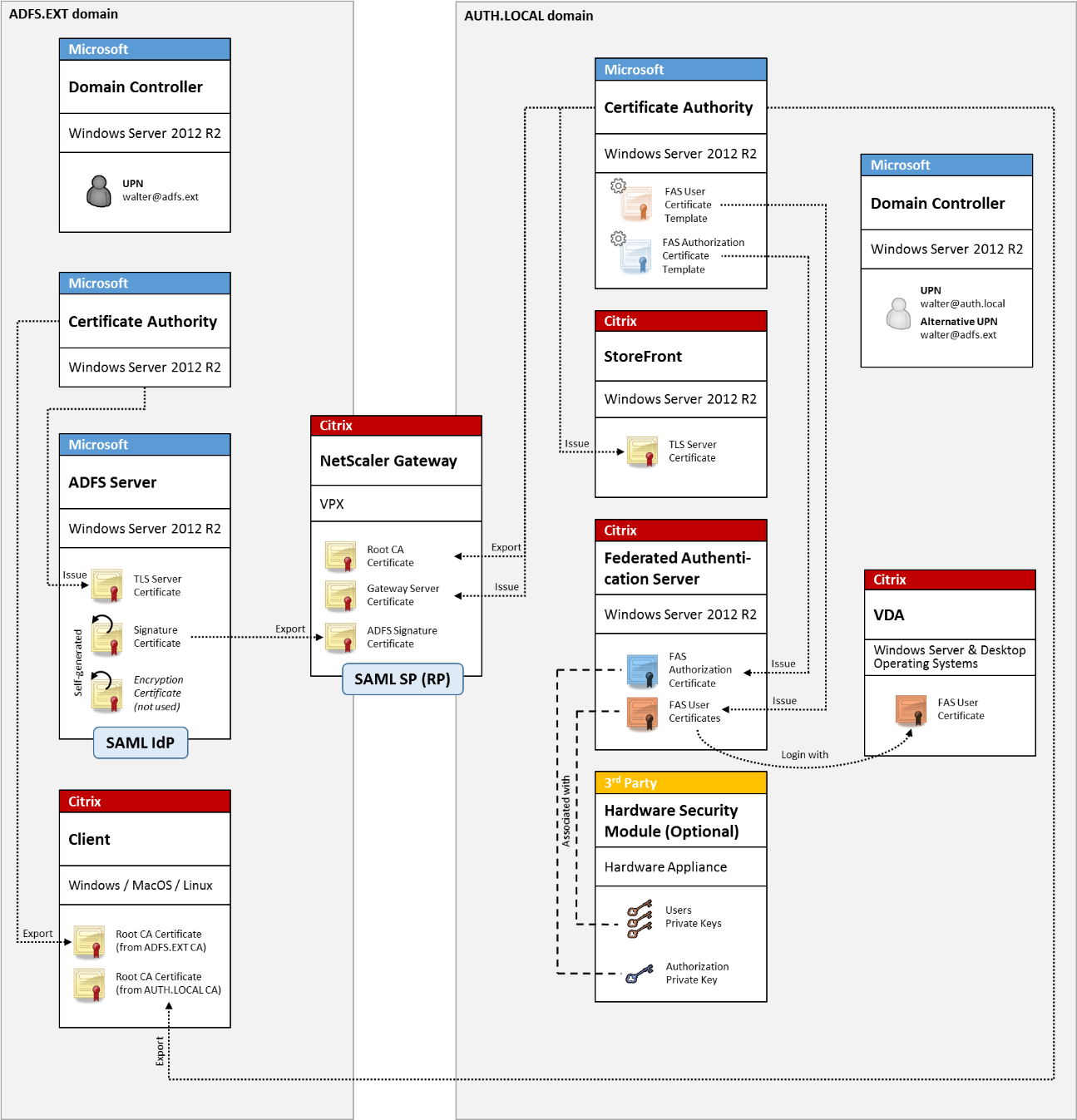

AD FS SAML-Bereitstellung

Eine wichtige NetScaler-Authentifizierungstechnologie ermöglicht die Integration in Microsoft AD FS zur Verwendung als SAML-Identitätsanbieter (IdP). Eine SAML-Assertion ist ein kryptografisch signierter XML-Block, der von einem vertrauenswürdigen IdP ausgestellt wird und einen Benutzer zur Anmeldung bei einem Computersystem autorisiert. Es bedeutet, dass der FAS-Server nun die Delegation der Authentifizierung eines Benutzers an den Microsoft AD FS-Server (oder einen anderen SAML-fähigen IdP) gestattet.

AD FS wird häufig zur sicheren Authentifizierung von Benutzern bei Unternehmensressourcen remote über das Internet verwendet. Beispielsweise wird es häufig für die Office 365-Integration verwendet.

Verwandte Informationen

- Der Artikel AD FS-Bereitstellung des Verbundauthentifizierungsdiensts enthält detaillierte Informationen.

- Im Artikel Verbundauthentifizierungsdienst wird beschrieben, wie diese Komponente installiert und konfiguriert wird.

- Der Abschnitt NetScaler Gateway-Bereitstellung enthält Hinweise zur Konfiguration.

B2B-Kontozuordnung

Wenn zwei Unternehmen ihre Computersysteme gemeinsam verwenden möchten, wird häufig ein Active Directory-Verbunddienste-Server (AD FS) mit einer Vertrauensstellung eingerichtet. Dadurch können Benutzer in einem Unternehmen sich nahtlos bei dem Active Directory (AD) des zweiten authentifizieren. Bei der Anmeldung verwendet jeder Benutzer die Anmeldeinformationen für das eigene Unternehmen. AD FS ordnet dies automatisch einem “Schattenkonto” in der AD-Umgebung des Peerunternehmens zu.

Verwandte Informationen

- Im Artikel Verbundauthentifizierungsdienst wird beschrieben, wie diese Komponente installiert und konfiguriert wird.

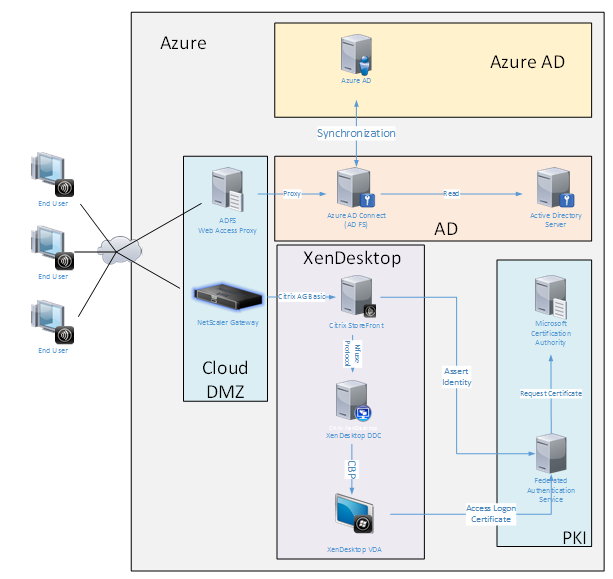

Einbindung in Azure AD unter Windows 10

Mit Windows 10 wurde das Konzept der Azure AD-Einbindung eingeführt. Im Konzept entspricht dies dem herkömmlichen Beitritt zu einer Windows-Domäne, zielt jedoch auf Verbindungen über das Internet ab. Es funktioniert gut mit Laptops und Tablets. Genau wie der herkömmliche Windows-Domänenbeitritt bietet Azure AD Funktionen, die Single Sign-On-Modelle für Unternehmenswebsites und -ressourcen zulassen. Diese sind allesamt Internet-fähig und können daher an jedem Standort mit Internetverbindung und nicht nur im Unternehmens-LAN verwendet werden.

Diese Bereitstellung ist ein Beispiel, bei dem das Konzept “Endbenutzer im Büro” effektiv nicht existiert. Die Registrierung und Authentifizierung von Laptops erfolgt vollständig über das Internet mit modernen Azure AD-Features.

Die Infrastruktur dieser Bereitstellung kann überall dort ausgeführt werden, wo eine IP-Adresse verfügbar ist: On-premises, bei einem Hostinganbieter, in Azure oder in einer anderen Cloud. Die Synchronisierung von Azure AD Connect stellt automatisch eine Verbindung mit Azure AD her. In der Beispielabbildung werden der Einfachheit halber Azure-VMs verwendet.

Verwandte Informationen

- Im Artikel Verbundauthentifizierungsdienst wird beschrieben, wie diese Komponente installiert und konfiguriert wird.

- Der Artikel Integration des Verbundauthentifizierungsdiensts in Azure Active Directory enthält detaillierte Informationen.