フェデレーション認証サービスのアーキテクチャの概要

はじめに

フェデレーション認証サービス(FAS)はActive Directory証明機関(CA)と統合して、Citrix環境内でのシームレスなユーザー認証を実現するCitrixコンポーネントです。このドキュメントでは、環境に適した、さまざまな認証アーキテクチャについて説明します。

FASが有効化されると、信頼されたStoreFrontサーバーにユーザー認証の判断が委任されます。StoreFrontは最新のWebテクノロジを中心に構築されたビルトイン認証オプションの包括的なセットを搭載しており、StoreFront SDKやサードパーティのIISプラグインを使用して容易に拡張できます。基本的な設計目標は、Webサイトへのユーザー認証が可能なすべての認証テクノロジを、Citrix XenAppまたはXenDesktopの展開へのログインに活用することです。

このドキュメントでは、複雑さを増す上位レベルの展開アーキテクチャについて、例をいくつか説明します。

FAS関連記事にリンクしています。すべてのアーキテクチャにおけるFASのセットアップについては「Federated Authentication Service」を参照してください。

機能

FASには、StoreFrontが認証したActive Directoryユーザーに代わって、スマートカードクラスの証明書を自動的に発行する権限が付与されます。これは、管理者が物理スマートカードをプロビジョニングできるツールと同様のAPIを使用します。

ユーザーがCitrix XenAppまたはXenDesktopのVirtual Delivery Agent(VDA)に仲介されると、マシンに証明書がアタッチされ、Windowsドメインはログオンを標準のスマートカード認証と見なします。

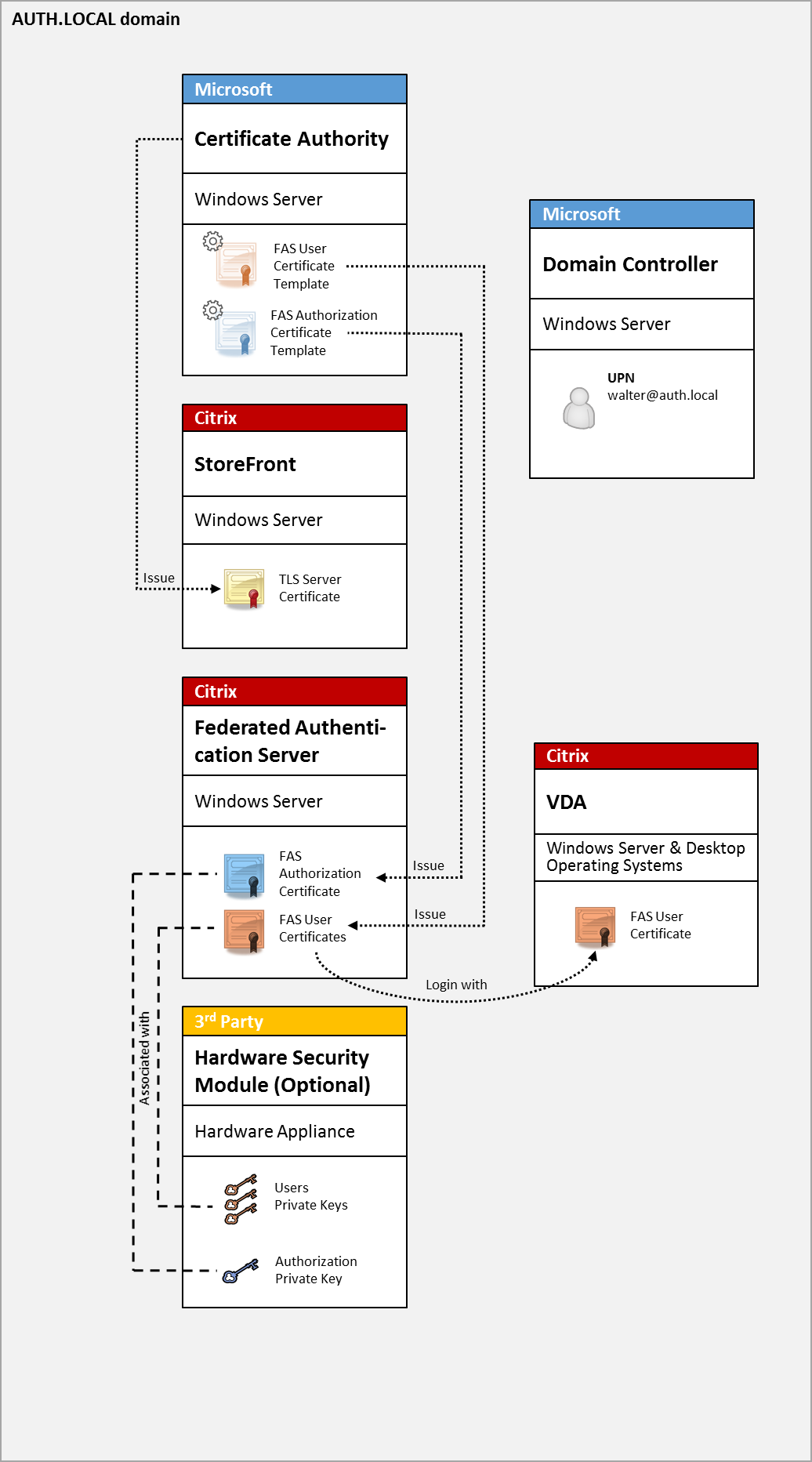

内部展開

FASでは、さまざまな認証オプション(Kerberosシングルサインオン(SSO)を含む)を使用したStoreFrontへの安全なユーザー認証、および十分に認証されたCitrix HDXセッションへの接続が可能です。

これにより、Windows認証にユーザーの資格情報やスマートカードのPINの入力が求められることはありません。また、SSOサービスのような「保存されたパスワードの管理」機能を使用する必要もありません。これを使用して、XenAppの旧バージョンで利用可能なKerberos制約付き委任のログオン機能を置き換えることができます。

エンドポイントデバイスへのログオンにスマートカードを使用したかどうかにかかわらず、セッション内ではすべてのユーザーが、公開キー基盤(PKI)の証明書にアクセスできます。このため、スマートフォンやタブレットのように、スマートカードリーダーを搭載していないデバイスからも、2要素認証モデルへの円滑な移行が可能です。

この展開では、FASを実行するサーバーが追加されますが、このサーバーにはユーザーの代わりにスマートカードクラスの証明書を発行する権限が付与されます。これらの証明書は、スマートカードによるログオンの代わりとして、Citrix HDX環境でのユーザーセッションへのログオンに使用されます。

XenAppまたはXenDesktop環境は、CTX206156で説明するように、スマートカードによるログオンと同様の方法で構成する必要があります。

既存の展開では、通常、ドメインに参加するMicrosoft証明機関(CA)を利用可能にし、ドメインコントローラーにドメインコントローラー証明書を割り当てるだけで済みます。(CTX206156の「Issuing Domain Controller Certificates」セクションを参照してください。)

関連情報:

- キーは、ハードウェアセキュリティモジュール(HSM)やビルトインのトラステッドプラットフォームモジュール(TPM)に保存できます。詳しくは、「フェデレーション認証サービスの秘密キー保護」を参照してください。

- 「フェデレーション認証サービス」では、FASのインストールと構成の方法について説明します。

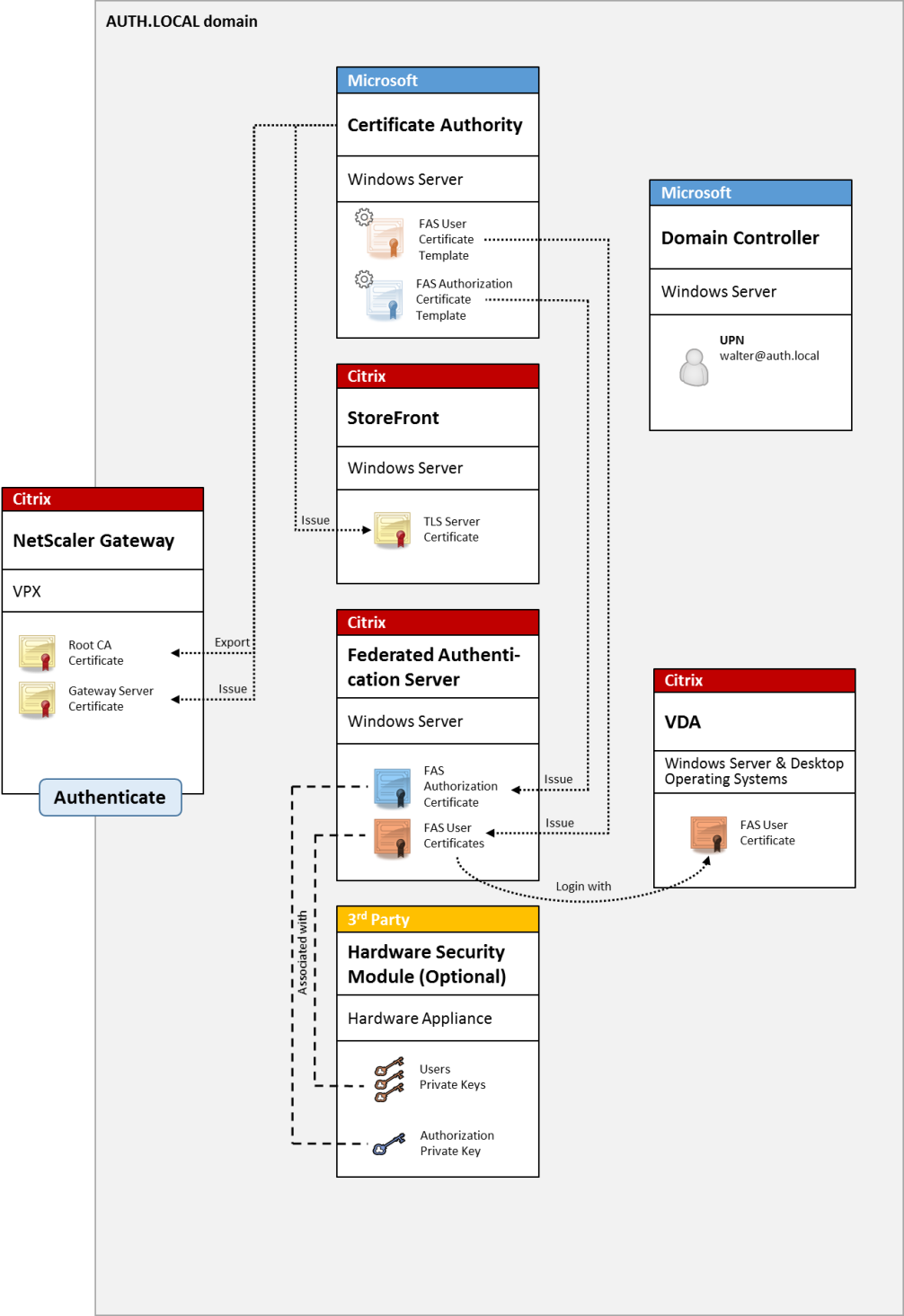

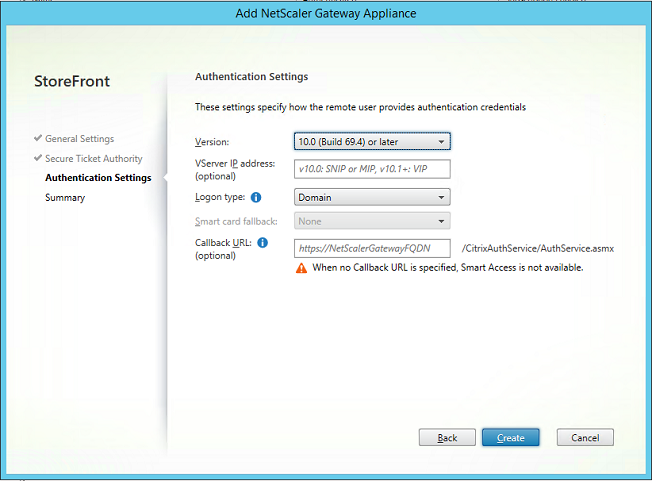

NetScaler Gatewayの展開

NetScalerの展開は内部展開と似ていますが、StoreFrontと組み合わせたCitrix NetScaler Gatewayが追加されており、認証のプライマリポイントがNetScalerそのものに移動されています。Citrix NetScalerには、企業Webサイトへのリモートアクセスのセキュリティ保護に使用できる、認証および承認の高度なオプションが含まれています。

この展開を利用すれば、NetScalerへの初回認証時およびユーザーセッションへのログイン時に、何度もPINの入力が求められることはありません。また、ADパスワードやスマートカードを必要とせずに、高度なNetScaler認証テクノロジを利用することができます。

注:

バックエンドリソースがWindows VDAかLinux VDAのいずれかである場合、違いはありません。

XenAppまたはXenDesktop環境は、CTX206156で説明するように、スマートカードによるログオンと同様の方法で構成する必要があります。

既存の展開では、通常、ドメインに参加するMicrosoft証明機関(CA)を利用可能にし、ドメインコントローラーにドメインコントローラー証明書を割り当てるだけで済みます。(CTX206156の「Issuing Domain Controller Certificates」セクションを参照してください)。

NetScalerをプライマリ認証システムとして構成する場合は、NetScalerとStoreFront間のすべての接続をTLSで保護するようにします。特に、この展開ではNetScalerサーバーの認証にコールバックURLが使用されるため、コールバックURLがNetScalerサーバーを指すよう正しく構成する必要があります。

関連情報:

- NetScaler Gatewayを構成するには、「How to Configure NetScaler Gateway 10.5 to use with StoreFront 3.6 and XenDesktop 7.6」を参照してください。

- 「フェデレーション認証サービス」では、FASのインストールと構成の方法について説明します。

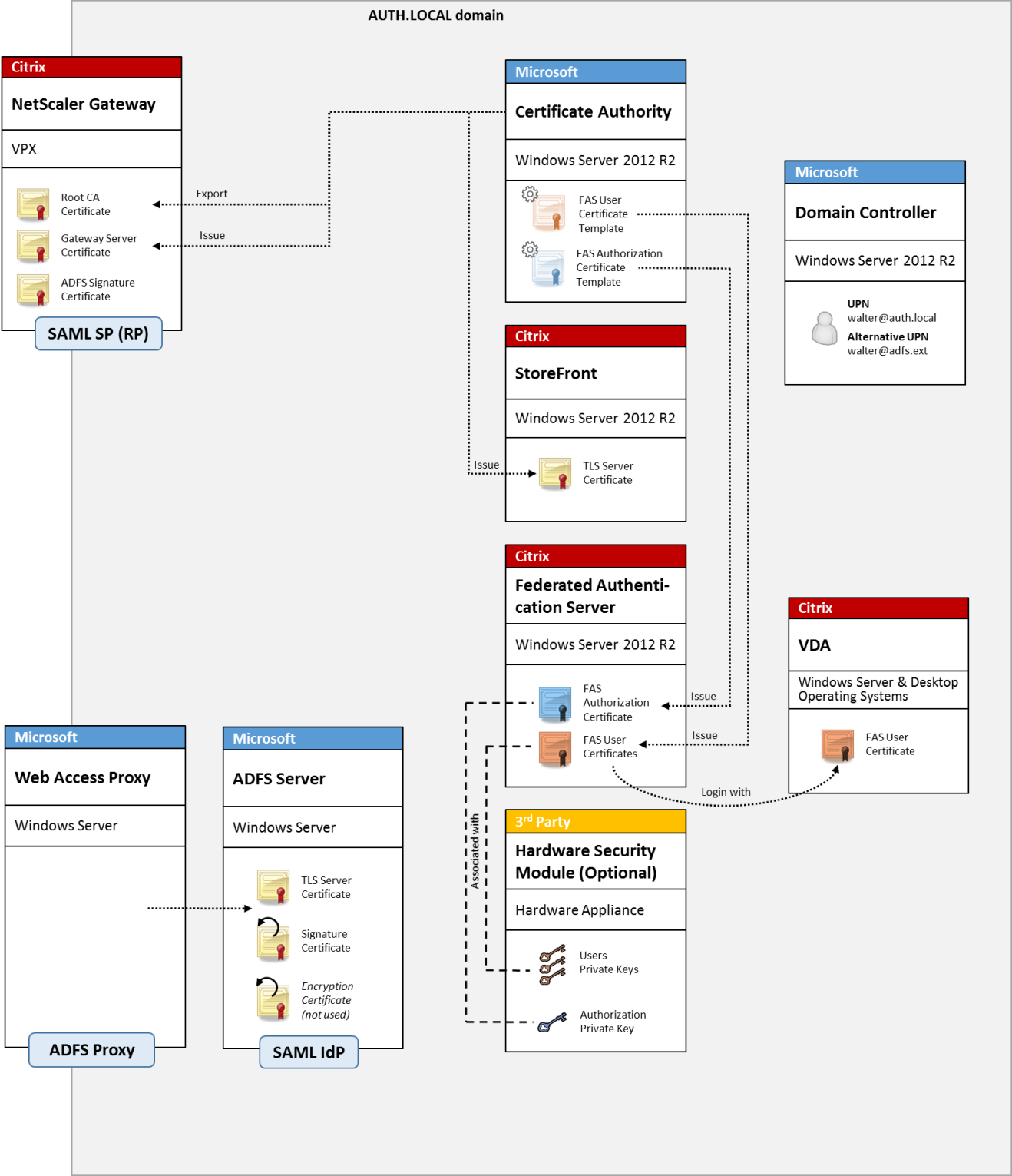

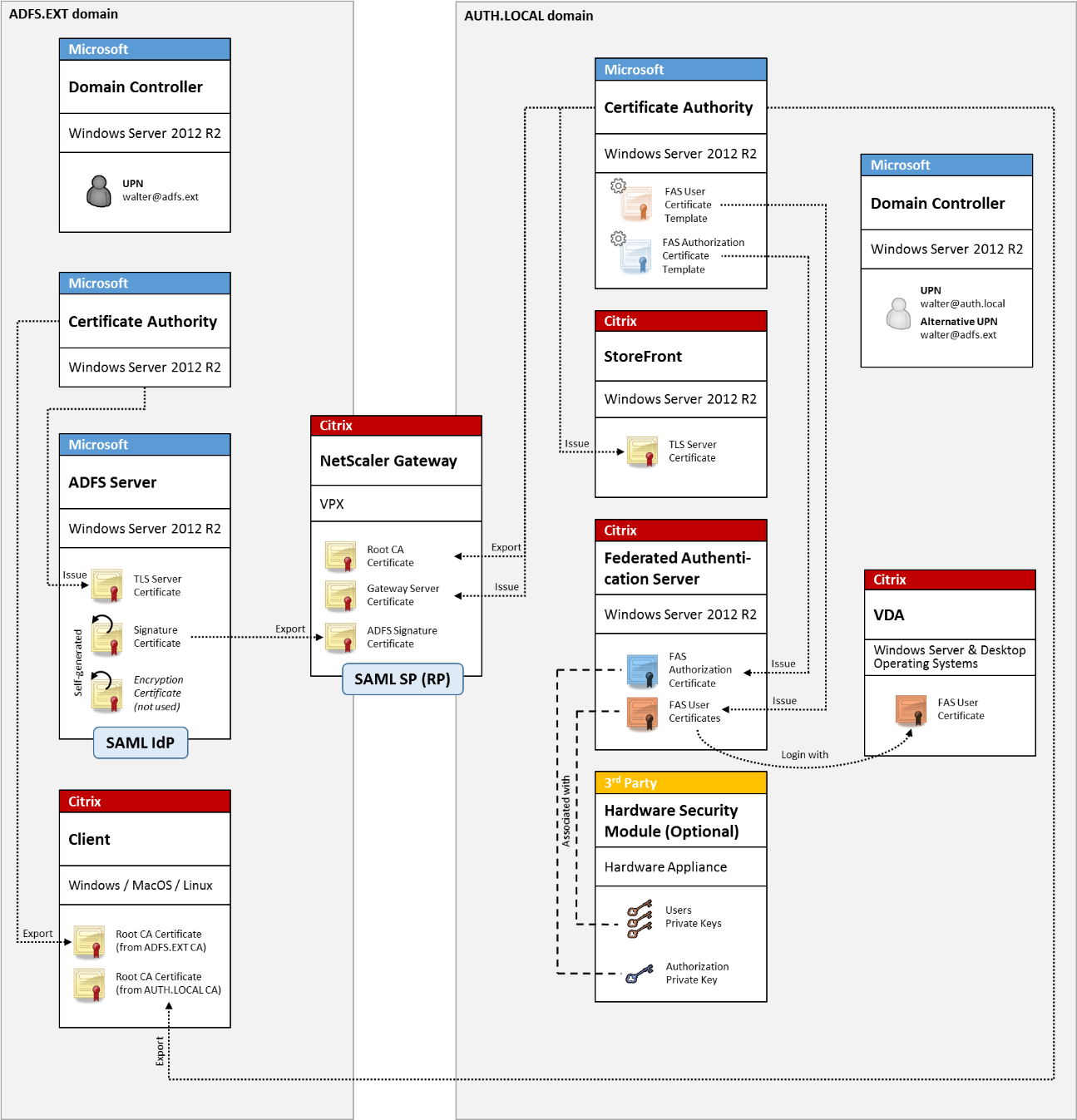

ADFS SAMLの展開

NetScalerの主要な認証テクノロジにより、SAML IDプロバイダー(IdP)として機能できる、Microsoft ADFSとの統合が実現します。SAMLアサーションは暗号を使用して署名されたXMLブロックであり、コンピューターシステムへのユーザーのログオンを承認する、信頼されたIdPによって発行されます。つまり、FASサーバーによって、Microsoft ADFSサーバー(またはほかのSAML対応IdP)へのユーザー認証の委任が許可されます。

ADFSは、インターネット経由でリモートで企業リソースにアクセスするユーザーをセキュア認証するために一般的に使用されます。たとえば、Office 365の統合でよく使用されます。

関連情報:

- 詳しくは、「フェデレーション認証サービスのADFSの展開」を参照してください。

- FASのインストールと構成の方法については、「フェデレーション認証サービス」で説明しています。

- 構成に関する考慮事項については、この記事の「NetScaler Gatewayの展開」セクションを参照してください。

B2Bアカウントのマッピング

2つの会社が互いのコンピューターシステムを利用する場合、一般的なオプションはActive Directoryフェデレーションサービス(ADFS)サーバーを信頼関係でセットアップすることです。これにより、一方の会社のユーザーが、他方の会社のActive Directory(AD)環境にシームレスに認証されるようになります。ログオン時に、各ユーザーは自社のログオン資格情報を使用します。ADFSはこれを相手の会社のAD環境の「シャドウアカウント」に自動的にマップします。

関連情報:

- FASのインストールと構成の方法については、「フェデレーション認証サービス」で説明しています。

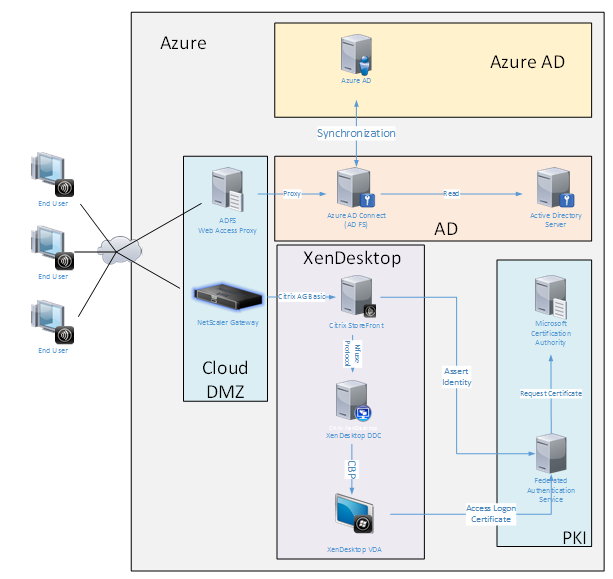

Windows 10 Azure ADへの参加

Windows 10によって、「Azure ADへの参加」というコンセプトが導入されました。これは、従来のWindowsドメインへの参加とコンセプトが似ていますが、「インターネット上」のシナリオに焦点を当てている点が特徴です。これは、ノートブックとタブレットでうまく機能します。従来のWindowsドメイン参加と同様に、Azure ADには企業のWebサイトやリソースで、SSOモデルを実現する機能があります。これらはすべて「インターネットに対応」しているため、社内LANだけでなく、インターネットに接続したすべての場所から機能します。

この展開は、事実上「オフィスにいるエンドユーザー」の概念のない一例です。ノートブックコンピューターは最新のAzure AD機能を使用して完全にインターネット経由で登録および認証されます。

この展開では、IPアドレスが使用可能なすべての場所、つまりオンプレミス、ホストされたプロバイダー、Azure、またはそのほかのクラウドプロバイダーで、インフラストラクチャが実行できます。Azure AD Connectの同期機能により、自動的にAzure ADに接続します。例として示した図では、簡単にするためにAzure仮想マシンを使用しています。

関連情報:

- FASのインストールと構成の方法については、「フェデレーション認証サービス」で説明しています。

- 詳しくは、「Federated Authentication ServiceのAzure ADの統合」を参照してください。