Autenticación LDAP

Al igual que con otros tipos de directivas de autenticación, una directiva de autenticación de protocolo ligero de acceso a directorios (LDAP) comprende una expresión y una acción. Después de crear una directiva de autenticación, la enlaza a un servidor virtual de autenticación y le asigna una prioridad. Al vincularlo, también lo designa como directiva principal o secundaria. Además de las funciones de autenticación estándar, LDAP puede buscar cuentas de usuario para usuarios que no existen localmente en otros servidores de Active Directory (AD). Esta función se denomina soporte de referencia o persecución de referencias.

Normalmente, se configura Citrix ADC para que use la dirección IP del servidor de autenticación durante la autenticación. Con los servidores de autenticación LDAP, también puede configurar el ADC para que use el FQDN del servidor LDAP en lugar de su dirección IP para autenticar a los usuarios. El uso de un FQDN puede simplificar una configuración de autenticación, autorización y auditoría mucho más compleja en entornos en los que el servidor de autenticación puede estar en cualquiera de varias direcciones IP, pero siempre usa un único FQDN. Para configurar la autenticación mediante el FQDN de un servidor en lugar de su dirección IP, siga el proceso de configuración normal, excepto cuando cree la acción de autenticación. Al crear la acción, se utiliza el parámetro ServerName en lugar del parámetro ServerIP y se sustituye el FQDN del servidor por su dirección IP.

Antes de decidir si desea configurar el ADC para que use la IP o el FQDN del servidor LDAP para autenticar a los usuarios, tenga en cuenta que configurar la autenticación, la autorización y la auditoría para autenticarse en un FQDN en lugar de en una dirección IP agrega un paso adicional al proceso de autenticación. Cada vez que el ADC autentica a un usuario, debe resolver el FQDN. Si muchos usuarios intentan autenticarse simultáneamente, las búsquedas de DNS resultantes pueden ralentizar el proceso de autenticación.

La compatibilidad con referencias LDAP está inhabilitada de forma predeterminada y no se puede habilitar de forma global Debe habilitarse de forma explícita para cada acción de LDAP. Asegúrese de que el servidor de AD acepte las mismas binddn credentials que se usa con el servidor de referencia (GC). Para habilitar la compatibilidad con referencias, configure una acción LDAP para seguir las referencias y especifique el número máximo de referencias a seguir.

Si la compatibilidad con referencias está habilitada y Citrix ADC recibe una respuesta LDAP_REFERRAL a una solicitud, la autenticación, la autorización y la auditoría siguen la referencia al servidor de active directory (AD) contenido en la referencia y realiza la actualización en ese servidor. En primer lugar, la autenticación, la autorización y la auditoría buscan el servidor de referencia en DNS y se conectan a ese servidor. Si la directiva de referencia requiere SSL/TLS, se conecta a través de SSL/TLS. A continuación, se vincula al nuevo servidor con las binddn credentials que usó con el servidor anterior y realiza la operación que generó la referencia. Esta función es transparente para el usuario.

Los números de puerto de las conexiones LDAP son:

- 389 para conexiones LDAP no seguras (para LDAP de texto sin formato)

- 636 para conexiones LDAP seguras (para SSL LDAP)

- 3268 para conexiones LDAP no seguras de Microsoft (para servidor de catálogo global de texto sin formato)

- 3269 para conexiones LDAP seguras de Microsoft (para SSL Global Catalog Server)

La tabla siguiente contiene ejemplos de campos de atributos de usuario para servidores LDAP:

| Servidor LDAP | atributo de usuario | Sensible a may |

|---|---|---|

| Servidor Microsoft Active Directory | sAMAccountName | No |

| Directorio electrónico de Novell | ou | Sí |

| Servidor IBM Directory | uid | Sí |

| Lotus Domino | CN | Sí |

| Directorio Sun ONE (anteriormente iPlanet) | uid o cn | Sí |

Esta tabla contiene ejemplos del DN base:

| Servidor LDAP | DN base |

|---|---|

| Servidor Microsoft Active Directory | DC=citrix, DC = local |

| Directorio electrónico de Novell | ou=users, ou=dev |

| Servidor IBM Directory | cn=usuarios |

| Lotus Domino | OU=Ciudad, O=Citrix, C=US |

| Directorio Sun ONE (anteriormente iPlanet) | ou=Personas, dc=citrix, dc=com |

La tabla siguiente contiene ejemplos de DN de enlace:

| Servidor LDAP | Vincular DN |

|---|---|

| Servidor Microsoft Active Directory | CN=Administrador, CN=Usuarios, DC=citrix, DC=local |

| Directorio electrónico de Novell | cn=admin, o=citrix

|

| Servidor IBM Directory | LDAP_dn |

| Lotus Domino | CN=Administrador de notas, O=Citrix, C=US |

| Directorio Sun ONE (anteriormente iPlanet) | uid=admin, ou=Administradores, ou=topologyManagement, o=netscaperoot |

Para obtener más información sobre la configuración de directivas de autenticación en general, consulte Directivas de autenticación. Para obtener más información sobre las expresiones Citrix ADC, que se utilizan en la regla de directiva, consulte Directivas y expresiones.

Para crear un servidor de autenticación LDAP mediante la CLI

En el símbolo del sistema, escriba los comandos siguientes:

add authentication ldapAction <name> {-serverIP} <ip\_addr|ipv6\_addr|> | {-serverName <string>}}

Ejemplo

add authentication ldapAction ldap_server -serverip 1.1.1.1 -serverName ldap_test

Para crear un servidor de autenticación LDAP mediante la interfaz gráfica de usuario

-

Vaya a Sistema > Autenticación > Directivas básicas > LDAP > Servidores > Agregar.

-

En la página Crear servidor LDAP de autenticación, configure los parámetros del servidor LDAP.

-

Haga clic en Crear.

Para habilitar una directiva de autenticación mediante la CLI

add authentication ldappolicy <name> <rule> [<reqAction>]

Ejemplo:

add authentication ldappolicy ldap-service-policy ns_true ldap_Server

Para crear una directiva de autenticación LDAP mediante la interfaz gráfica de usuario

-

Vaya a Sistema > Autenticación > Directivas básicas > LDAP > Directivas > Agregar.

-

En la página Crear directiva LDAP de autenticación, configure los parámetros de la directiva LDAP.

-

Haga clic en Crear.

Nota

Puede configurar servidores/directivas LDAP a través de la ficha Seguridad. Vaya a Seguridad > AAA - Tráfico de aplicaciones > Directivas > Autenticación > Directivas básicas > LDAP > Servidores/Directivas.

Para habilitar el soporte de referencia de LDAP mediante la CLI

En el símbolo del sistema, escriba los comandos siguientes:

set authentication ldapAction <name> -followReferrals ON

set authentication ldapAction <name> -maxLDAPReferrals <integer>

<!--NeedCopy-->

Ejemplo

set authentication ldapAction ldapAction-1 -followReferrals ON

set authentication ldapAction ldapAction-1 -maxLDAPReferrals 2

<!--NeedCopy-->

Soporte de autenticación basada en claves para los usuarios de LDAP

Con la autenticación basada en claves, ahora puede obtener la lista de claves públicas que se almacenan en el objeto de usuario en el servidor LDAP a través de SSH. El dispositivo Citrix ADC durante el proceso de autenticación basada en roles (RBA) debe extraer claves SSH públicas del servidor LDAP. La clave pública recuperada, que es compatible con SSH, debe permitirle iniciar sesión a través del método RBA.

Se introduce un nuevo atributo “sshPublicKey” en los comandos “add authentication ldapAction” y “set authentication ldapAction”. Al usar este atributo, puede obtener los siguientes beneficios:

- Puede almacenar la clave pública recuperada y la acción LDAP utiliza este atributo para recuperar la información de clave SSH del servidor LDAP.

- Puede extraer nombres de atributo de hasta 24 KB.

Nota

El servidor de autenticación externo, como LDAP, solo se usa para recuperar información de clave SSH. No se usa para fines de autenticación.

A continuación se muestra un ejemplo del flujo de eventos a través de SSH:

- El demonio SSH envía una solicitud AAA_AUTHENTICATE con el campo de contraseña vacío al puerto del demonio de autenticación, autorización y auditoría.

- Si LDAP está configurado para almacenar la clave pública SSH, la autenticación, la autorización y la auditoría responden con el atributo “sshPublicKey” junto con otros atributos.

- El demonio SSH verifica estas claves con las claves del cliente.

- El demonio SSH pasa el nombre de usuario en la carga útil de la solicitud, y la autenticación, la autorización y la auditoría devuelven las claves específicas de este usuario junto con las claves genéricas.

Para configurar el atributo sshPublicKey, en el símbolo del sistema, escriba los siguientes comandos:

-

Con la operación add, puede agregar el atributo “sshPublicKey” mientras configura el comando

ldapAction.add authentication ldapAction <name> {-serverIP <ip_addr|ipv6_addr|*> | {-serverName <string>}} [-serverPort <port>] … [-Attribute1 <string>] … [-Attribute16 <string>][-sshPublicKey <string>][-authentication off] <!--NeedCopy--> -

Con la operación set, puede configurar el atributo “sshPublicKey” en un comando LDAPAction ya agregado.

set authentication ldapAction <name> [-sshPublicKey <string>][-authentication off] <!--NeedCopy-->

Compatibilidad con atributos nombre-valor para la autenticación LDAP

Ahora puede configurar los atributos de la autenticación LDAP con un nombre único junto con valores. Los nombres se configuran en el parámetro de acción LDAP y los valores se obtienen consultando el nombre. Al usar esta función, un administrador de dispositivos Citrix ADC ahora puede lograr los siguientes beneficios:

- Minimiza el esfuerzo de los administradores al recordar el atributo por nombre (no solo por valor)

- Mejora la búsqueda para consultar el valor de atributo asociado a un nombre

- Proporciona una opción para extraer varios atributos

Para configurar esta función en el símbolo del sistema del dispositivo Citrix ADC, escriba:

add authentication ldapAction <name> [-Attributes <string>]

<!--NeedCopy-->

Ejemplo

add authentication ldapAction ldapAct1 -attributes "company, mail"

<!--NeedCopy-->

Soporte para validar la autenticación LDAP de extremo a extremo

El dispositivo Citrix ADC ahora puede validar la autenticación LDAP de extremo a extremo a través de la GUI. Para validar esta función, se introduce un nuevo botón de “prueba” en la GUI. Un administrador del dispositivo Citrix ADC puede usar esta función para lograr los siguientes beneficios:

- Consolida el flujo completo (motor de paquetes, demonio AAA de Citrix ADC, servidor externo) para proporcionar un mejor análisis

- Reduce el tiempo de validación y resolución de problemas relacionados con casos individuales

Tiene dos opciones para configurar y ver los resultados de las pruebas de la autenticación de extremo a extremo LDAP mediante la interfaz gráfica de usuario.

Desde la opción del sistema

- Vaya a Sistema > Autenticación > Directivas básicas > LDAP y haga clic en la ficha Servidores.

- Seleccione la acción LDAP disponible en la lista.

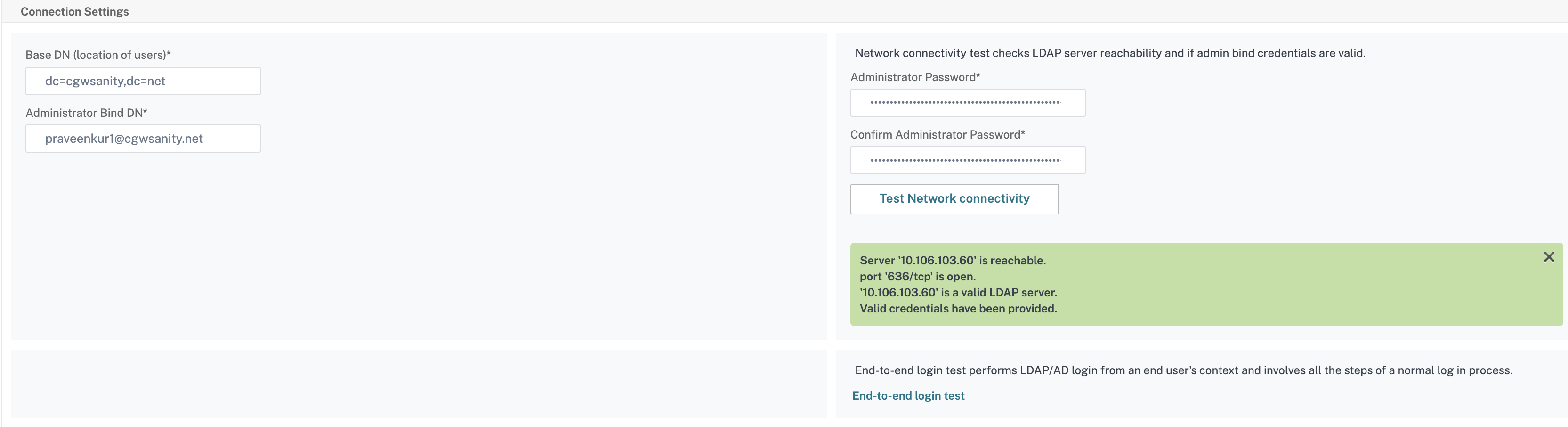

- En la página Configurar servidor LDAP de autenticación, desplácese hacia abajo hasta la sección Configuración de conexiones.

-

Haga clic en Probar conectividad de red para comprobar la conexión del servidor LDAP. Puede ver un mensaje emergente de conexión correcta al servidor LDAP con los detalles del puerto TCP y la autenticidad de las credenciales válidas.

- Para ver la autenticación LDAP de extremo a extremo, haga clic en el enlace Prueba de inicio de sesión de extremo a extremo.

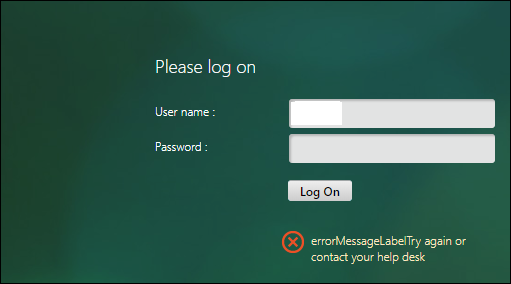

- En la página Prueba de inicio de sesión integral, haga clic en Probar.

- En la página de autenticación, introduzca las credenciales válidas para iniciar sesión. Se muestra la pantalla de éxito.

- Si la autenticación falla, se muestra la pantalla de error.

En la opción Autenticación

- Vaya a Autenticación > Panel de control, seleccione la acción LDAP disponible en la lista.

- En la página Configurar servidor LDAP de autenticación, tiene dos opciones en la sección Configuración de conexiones.

- Para comprobar la conexión del servidor LDAP, haga clic en la ficha Probar LDAP Reachability. Puede ver un mensaje emergente de conexión correcta al servidor LDAP con los detalles del puerto TCP y la autenticidad de las credenciales válidas.

- Para ver el estado de autenticación LDAP de extremo a extremo, haga clic en el enlace Probar conexión de usuario final.

-

En la página Probar conexión de usuario final, haga clic en Probar.

- En la página de autenticación, introduzca las credenciales válidas para iniciar sesión. Se muestra la pantalla de éxito.

- Si la autenticación falla, se muestra la pantalla de error.

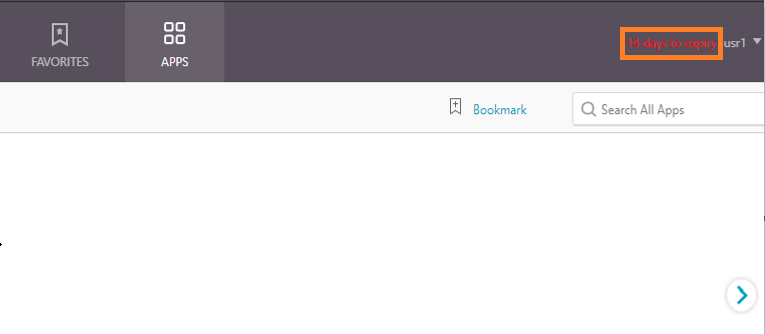

Notificación de caducidad de contraseñas de 14 días para la autenticación LDAP

El dispositivo Citrix ADC ahora admite la notificación de caducidad de contraseñas de 14 días para la autenticación basada en LDAP. Al usar esta función, los administradores pueden notificar a los usuarios finales sobre el tiempo límite de caducidad de la contraseña en días. La notificación de caducidad de la contraseña de 14 días es precursora del restablecimiento de contraseña de autoservicio (SSPR).

Nota

El valor máximo o el tiempo límite en días para la notificación de caducidad de contraseñas es de 255 días.

Ventajas de la notificación de caducidad de contraseñas

- Permita a los usuarios restablecer sus contraseñas por sí mismos y brinde a los administradores una forma flexible de notificar al usuario final sobre la caducidad de su contraseña en días.

- Elimina la dependencia del usuario final para rastrear los días de caducidad de sus contraseñas.

- Envía notificaciones a la página del portal de VPN a los usuarios (en función del número de días) para que cambien su contraseña antes de que caduque.

Nota

Esta función solo se aplica a los esquemas de autenticación basados en LDAP, no a RADIUS o TACACS.

Comprender la notificación de contraseña de 14 días

El dispositivo Citrix ADC obtiene dos atributos()Max-Pwd-Age and Pwd-Last-Set del servidor de autenticación LDAP.

- Edad máxima de la almohadilla. Este atributo indica la cantidad máxima de tiempo, en intervalos de 100 nanosegundos, hasta que la contraseña sea válida. El valor se almacena como un entero grande que representa el número de intervalos de 100 nanosegundos desde el momento en que se estableció la contraseña antes de que caduque la contraseña.

- Último juego de almohadillas. Este atributo determina la fecha y la hora en que se cambió por última vez la contraseña de una cuenta.

Al obtener los dos atributos del servidor de autenticación LDAP, el dispositivo Citrix ADC determina el tiempo restante para que caduque la contraseña para un usuario en particular. Esta información se recopila cuando se validan las credenciales de usuario en el servidor de autenticación y se envía una notificación al usuario.

Se introduce un nuevo parámetro “pwdExpiryNotification” en el set aaa parametercomando. Al usar este parámetro, un administrador puede realizar un seguimiento del número de días que quedan para que caduque la contraseña. El dispositivo Citrix ADC ahora puede comenzar a notificar al usuario final sobre la caducidad de su contraseña.

Nota

Actualmente, esta función solo funciona para los servidores de autenticación que tienen servidores Microsoft AD con implementación LDAP. La compatibilidad con servidores basados en OpenLDAP se prevé más adelante.

A continuación se muestra un ejemplo del flujo de eventos para establecer una notificación de caducidad de contraseña de 14 días:

- Un administrador, mediante el dispositivo Citrix ADC, establece un tiempo (14 días) para la caducidad de la contraseña.

- El usuario envía una solicitud HTTP o HTTPS para acceder a un recurso en el servidor back-end.

- Antes de proporcionar acceso, el dispositivo Citrix ADC valida las credenciales del usuario con lo que está configurado en el servidor de autenticación LDAP.

- Junto con esta consulta al servidor de autenticación, el dispositivo Citrix ADC lleva la solicitud para obtener los detalles de los dos atributos()

Max-Pwd-Age and Pwd-Last-Set. - Según el tiempo restante para que caduque la contraseña, se muestra una notificación de caducidad.

- A continuación, el usuario toma las medidas apropiadas para actualizar la contraseña.

Para configurar la notificación de caducidad de 14 días mediante la interfaz de línea de comandos

Nota

La notificación de caducidad de 14 días se puede configurar para casos de uso de VPN sin cliente y VPN completa, y no para el proxy ICA.

En el símbolo del sistema, escriba los comandos siguientes:

set aaa parameter –pwdExpiryNotificationDays <positive_integer>

show aaa parameter

<!--NeedCopy-->

Ejemplo

> set aaa parameter -pwdExpiryNotificationDays 14

Done

> show aaa parameter Configured AAA parameters EnableStaticPageCaching: YES EnableEnhancedAuthFeedback: NO DefaultAuthType: LOCAL MaxAAAUsers: Unlimited AAAD nat ip: None EnableSessionStickiness : NO aaaSessionLoglevel : INFORMATIONAL AAAD Log Level : INFORMATIONAL Dynamic address: OFF

GUI mode: ON

Max Saml Deflate Size: 1024 Password Expiry Notification Days: 14

<!--NeedCopy-->

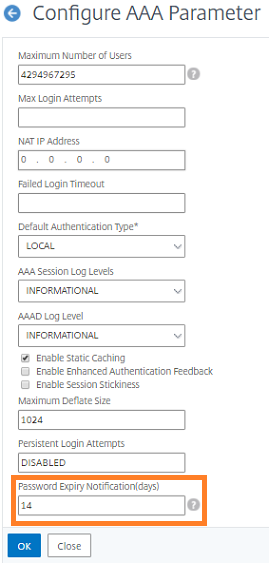

Para configurar la notificación de caducidad de 14 días mediante GUI

- Vaya a Seguridad > AAA - Tráfico de aplicaciones > Configuración de autenticación.

- Haga clic en Cambiar configuración AAA de autenticación.

-

En la página Configurar parámetro AAA, especifique los días en el campo Notificación de caducidad de contraseña (días).

-

Haga clic en Aceptar. Aparece una notificación en la esquina superior derecha de la página del portal VPN.

En este artículo

- Para crear un servidor de autenticación LDAP mediante la CLI

- Para crear un servidor de autenticación LDAP mediante la interfaz gráfica de usuario

- Para crear una directiva de autenticación LDAP mediante la interfaz gráfica de usuario

- Para habilitar el soporte de referencia de LDAP mediante la CLI

- Soporte de autenticación basada en claves para los usuarios de LDAP

- Compatibilidad con atributos nombre-valor para la autenticación LDAP

- Soporte para validar la autenticación LDAP de extremo a extremo

- Notificación de caducidad de contraseñas de 14 días para la autenticación LDAP