-

Notas de la versión de NetScaler ADC

-

-

Configurar NetScaler ADC para Citrix Virtual Apps and Desktops

-

Preferencia de zona potenciada por Global Server Load Balancing (GSLB)

-

Implementar una plataforma de publicidad digital en AWS con NetScaler ADC

-

NetScaler ADC en una nube privada administrada por Microsoft Windows Azure Pack y Cisco ACI

-

-

Implementar una instancia de NetScaler ADC VPX

-

Optimice el rendimiento de NetScaler ADC VPX en VMware ESX, Linux KVM y Citrix Hypervisors

-

Instalar una instancia de NetScaler ADC VPX en un servidor desnudo

-

Instalar una instancia de NetScaler ADC VPX en Citrix Hypervisor

-

Instalación de una instancia NetScaler ADC VPX en la nube de VMware en AWS

-

Instalación de una instancia NetScaler ADC VPX en servidores Microsoft Hyper-V

-

Instalar una instancia de NetScaler ADC VPX en la plataforma Linux-KVM

-

Requisitos previos para instalar dispositivos virtuales NetScaler ADC VPX en la plataforma Linux-KVM

-

Aprovisionamiento de NetScaler ADC Virtual Appliance mediante OpenStack

-

Aprovisionamiento de NetScaler ADC Virtual Appliance mediante Virtual Machine Manager

-

Configuración de dispositivos virtuales NetScaler ADC para utilizar la interfaz de red SR-IOV

-

Aprovisionamiento de NetScaler ADC Virtual Appliance mediante el programa virsh

-

Administración de las máquinas virtuales invitadas de NetScaler ADC

-

Aprovisionamiento de NetScaler ADC Virtual Appliance con SR-IOV, en OpenStack

-

-

Implementar una instancia de NetScaler ADC VPX en AWS

-

Implementación de una instancia independiente NetScaler ADC VPX en AWS

-

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

-

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

-

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

-

Implementación de una instancia NetScaler ADC VPX en AWS Outposts

-

Configurar una instancia de NetScaler ADC VPX para utilizar la interfaz de red SR-IOV

-

Configurar una instancia de NetScaler ADC VPX para utilizar redes mejoradas con AWS ENA

-

Implementar una instancia de NetScaler ADC VPX en Microsoft Azure

-

Arquitectura de red para instancias NetScaler ADC VPX en Microsoft Azure

-

Configuración de una instancia independiente de NetScaler ADC

-

Configuración de varias direcciones IP para una instancia independiente NetScaler ADC VPX

-

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

-

Configurar una instancia de Citrix ADC VPX para usar redes aceleradas de Azure

-

Configurar nodos HA-INC mediante la plantilla de alta disponibilidad de Citrix con Azure ILB

-

Instalación de una instancia NetScaler ADC VPX en la solución Azure VMware

-

Configurar GSLB en una configuración de alta disponibilidad activa en espera

-

Configuración de grupos de direcciones (IIP) para un dispositivo NetScaler Gateway

-

Scripts de PowerShell adicionales para la implementación de Azure

-

Implementación de una instancia NetScaler ADC VPX en Google Cloud Platform

-

Automatizar la implementación y las configuraciones de NetScaler ADC

-

Soluciones para proveedores de servicios de telecomunicaciones

-

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

-

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

Optimización TCP de NetScaler ADC

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler ADC como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Configuración de autenticación, autorización y auditoría para protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

-

-

-

-

Configuración de la expresión de directiva avanzada: Introducción

-

Expresiones de directivas avanzadas: trabajo con fechas, horas y números

-

Expresiones de directivas avanzadas: análisis de datos HTTP, TCP y UDP

-

Expresiones de directivas avanzadas: análisis de certificados SSL

-

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

-

Expresiones de directivas avanzadas: funciones de Stream Analytics

-

Expresiones de referencia: expresiones de directivas avanzadas

-

Resumen de ejemplos de expresiones y directivas de sintaxis predeterminadas

-

Ejemplos de aprendizaje de directivas de sintaxis predeterminadas para reescritura

-

Migración de las reglas mod_rewrite de Apache a la sintaxis predeterminada

-

-

-

-

Comprobaciones de protección XML

-

-

-

Administrar un servidor virtual de redirección de caché

-

Ver estadísticas del servidor virtual de redirección de caché

-

Habilitar o inhabilitar un servidor virtual de redirección de caché

-

Resultados directos de directivas a la caché en lugar del origen

-

Realizar una copia de seguridad de un servidor virtual de redirección de caché

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

-

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

-

Compatibilidad de configuración de NetScaler ADC en un clúster

-

Descripción general del cluster

-

Administración del clúster de NetScaler ADC

-

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

-

Desactivación de la dirección en el plano posterior del clúster

-

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

-

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

-

Supervisión de los errores de propagación de comandos en una implementación de clúster

-

Compatibilidad con logotipos preparados para IPv6 para clústeres

-

Enlace de interfaz VRRP en un clúster activo de un solo nodo

-

Casos de configuración y uso de clústeres

-

Migración de una configuración de HA a una configuración de clúster

-

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

-

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

-

Supervisar servicios en un clúster mediante la supervisión de rutas

-

-

-

Configurar NetScaler ADC como un solucionador de stubs con reconocimiento de seguridad no validante

-

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

-

Configurar el almacenamiento en caché negativo de los registros DNS

-

-

Estado de servicio y servidor virtual de equilibrio de carga

-

Insertar atributos de cookie a las cookies generadas por ADC

-

Proteja una configuración de equilibrio de carga contra fallos

-

Administrar el tráfico de clientes

-

Configurar servidores virtuales de equilibrio de carga sin sesión

-

Reescritura de puertos y protocolos para la redirección HTTP

-

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

-

Utilizar una IP de origen especificada para la comunicación de back-end

-

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

-

Gestionar el tráfico de clientes en función de la velocidad de tráfico

-

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

-

Configurar la persistencia IP de origen para la comunicación back-end

-

-

Configuración avanzada de equilibrio de carga

-

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

-

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

-

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

-

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

Mantener la conexión de cliente para varias solicitudes de cliente

-

Insertar la dirección IP del cliente en el encabezado de solicitud

-

Utilizar la dirección IP de origen del cliente al conectarse al servidor

-

Configurar el puerto de origen para las conexiones del lado del servidor

-

Establecer un límite en el número de solicitudes por conexión al servidor

-

Establecer un valor de umbral para los monitores enlazados a un servicio

-

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

-

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

-

Establecer un límite en el uso del ancho de banda por parte de los clientes

-

Conservar el identificador de VLAN para la transparencia de VLAN

-

-

Configurar monitores en una configuración de equilibrio de carga

-

Configurar el equilibrio de carga para los protocolos de uso común

-

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

-

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

-

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

-

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

-

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

-

Caso de uso 10: Equilibrio de carga de los servidores del sistema de detección de intrusiones

-

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

-

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

-

Caso de uso 13: Configurar Citrix Virtual Apps para equilibrar la carga

-

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

-

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler ADC

-

-

Configurar para obtener el tráfico de datos NetScaler ADC FreeBSD desde una dirección SNIP

-

-

Compatibilidad con protocolos TLSv1.3 tal como se define en RFC 8446

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

-

-

-

Conector CloudBridge

-

Configuración de un túnel de CloudBridge Connector entre dos centros de datos

-

Configuración de CloudBridge Connector entre el centro de datos y la nube de AWS

-

Configuración de un túnel de CloudBridge Connector entre un centro de datos y Azure Cloud

-

Configuración del túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

-

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

-

Sincronizar archivos de configuración en una configuración de alta disponibilidad

-

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

-

Configuración de nodos de alta disponibilidad en distintas subredes

-

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

-

Configuración del conjunto de interfaces de conmutación por error

-

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler ADC

-

Quitar y reemplazar un NetScaler ADC en una configuración de alta disponibilidad

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Conector CloudBridge

Nota: La versión actual de Citrix ADC 1000V no admite esta función.

La función CloudBridge Connector del dispositivo Citrix ADC conecta centros de datos empresariales a nubes externas y entornos de alojamiento, lo que convierte a la nube en una extensión segura de la red empresarial. Las aplicaciones alojadas en la nube aparecen como si se estuvieran ejecutando en una red empresarial contigua. Con Citrix CloudBridge Connector, puede aumentar sus centros de datos con la capacidad y eficiencia disponibles en los proveedores de la nube.

CloudBridge Connector le permite mover sus aplicaciones a la nube para reducir costes y aumentar la fiabilidad.

Además de utilizar CloudBridge Connector entre un centro de datos y una nube, puede utilizarlo para conectar dos centros de datos para crear un enlace seguro y acelerado de alta capacidad.

Descripción de CloudBridge Connector

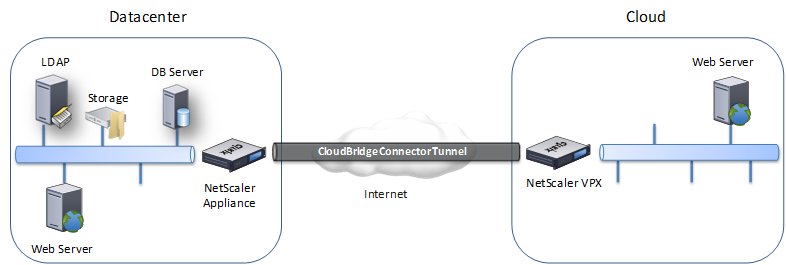

Para implementar la solución Citrix CloudBridge Connector, conecte un centro de datos a otro centro de datos o a una nube externa configurando un túnel denominado túnel CloudBridge Connector.

Para conectar un centro de datos a otro centro de datos, configure un túnel de CloudBridge Connector entre dos dispositivos Citrix ADC, uno en cada centro de datos.

Para conectar un centro de datos a una nube externa (por ejemplo, la nube de Amazon AWS), debe configurar un túnel de CloudBridge Connector entre un dispositivo Citrix ADC en el centro de datos y un dispositivo virtual (VPX) que reside en la nube. El punto final remoto puede ser CloudBridge Connector o Citrix ADC VPX con licencia Premium.

La siguiente ilustración muestra un túnel de CloudBridge Connector configurado entre un centro de datos y una nube externa.

Los dispositivos entre los que se configura un túnel de CloudBridge Connector se denominan puntos finales o pares del túnel de CloudBridge Connector.

Un túnel de CloudBridge Connector utiliza los siguientes protocolos:

-

Protocolo de encapsulación de redirección genérica (GRE)

-

Conjunto de protocolos IPSec estándar abierto, en modo de transporte

El protocolo GRE proporciona un mecanismo para encapsular paquetes, de una amplia variedad de protocolos de red, para ser reenviados a través de otro protocolo. GRE se utiliza para:

-

Conecte redes que ejecutan protocolos no IP y no enrutables.

-

Puente a través de una red de área amplia (WAN).

-

Cree un túnel de transporte para cualquier tipo de tráfico que deba enviarse sin cambios a través de una red diferente.

El protocolo GRE encapsula los paquetes agregando un encabezado GRE y un encabezado IP GRE a los paquetes.

El conjunto de protocolos de seguridad del protocolo Internet (IPSec) protege la comunicación entre pares en el túnel de CloudBridge Connector.

En un túnel de CloudBridge Connector, IPSec garantiza:

-

Integridad de los datos

-

Autenticación de origen de datos

-

Confidencialidad de los datos (cifrado)

-

Protección contra ataques de repetición

IPSec utiliza el modo de transporte en el que se cifra el paquete encapsulado GRE. El cifrado se realiza mediante el protocolo Encapsulating Security Payload (ESP). El protocolo ESP garantiza la integridad del paquete mediante el uso de una función hash HMAC y garantiza la confidencialidad mediante el uso de un algoritmo de cifrado. Después de que el paquete se cifra y se calcula el HMAC, se genera un encabezado ESP. El encabezado ESP se inserta después del encabezado IP GRE y se inserta un remolque ESP al final de la carga útil cifrada.

Los pares del túnel de CloudBridge Connector utilizan el protocolo de la versión de intercambio de claves de Internet (IKE) (parte del conjunto de protocolos IPSec) para negociar la comunicación segura, como se indica a continuación:

-

Los dos pares se autentican mutuamente mediante uno de los siguientes métodos de autenticación:

- Autenticación de clave previamente compartida. Una cadena de texto denominada clave previamente compartida se configura manualmente en cada par. Las claves previamente compartidas de los pares se comparan entre sí para la autenticación. Por lo tanto, para que la autenticación sea correcta, debe configurar la misma clave previamente compartida en cada uno de los pares.

- Autenticación de certificados digitales. El par iniciador (remitente) firma los datos de intercambio de mensajes mediante su clave privada y el otro par receptor utiliza la clave pública del remitente para verificar la firma. Normalmente, la clave pública se intercambia en mensajes que contienen un certificado X.509v3. Este certificado proporciona un nivel de seguridad de que la identidad de un par tal y como se representa en el certificado está asociada a una clave pública determinada.

-

A continuación, los pares negocian para llegar a un acuerdo sobre:

-

Un algoritmo de cifrado.

-

Claves criptográficas para cifrar datos en un par y descifrar los datos en el otro.

-

Este acuerdo sobre el protocolo de seguridad, el algoritmo de cifrado y las claves criptográficas se denomina Asociación de Seguridad (SA). Las SA son unidireccionales (simplex). Por ejemplo, cuando dos pares, CB1 y CB2, se comunican a través de un túnel Connector, CB1 tiene dos asociaciones de seguridad. Una SA se utiliza para procesar paquetes de salida y la otra SA se utiliza para procesar paquetes de entrada.

Las SA caducan después de un período de tiempo especificado, que se denomina duración. Los dos pares utilizan el protocolo de intercambio de claves de Internet (IKE) (parte del conjunto de protocolos IPSec) para negociar nuevas claves criptográficas y establecer nuevas SA. El propósito de la duración limitada es evitar que los atacantes rompan una clave.

En la tabla siguiente se enumeran algunas funciones IPSec admitidas por un dispositivo Citrix ADC:

| Propiedades IPSec | Tipos admitidos |

|---|---|

| Versiones IKE | V1, V2 |

| Grupo IKE DH | Un dispositivo Citrix ADC solo admite el grupo DH 2 (algoritmo MODP de 1024 bits) para IKEv1 e IKEv2. |

| Métodos de autenticación IKE | Autenticación de clave previamente compartida, Autenticación de certificados digitales |

| Algoritmo de cifrado | AES (128 bits), AES 256 (256 bits), 3DES |

| Algoritmo hash | HMAC SHA1, HMAC SHA256, HMAC SHA384, HMAC SHA512, HMAC MD5 |

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.