Compatibilidad con el protocolo DTLS

Notas

El protocolo DTLS 1.2 es compatible con los siguientes dispositivos:

- NetScaler MPX/SDX (N2 and N3 based) and VPX appliances. It is not supported on external HSMs.

- NetScaler appliances containing Intel Coleto and Intel Lewisburg SSL chips.

- Front-end of NetScaler VPX appliances.

- Front-end of NetScaler appliances containing Intel Coleto SSL chips. For more information about the platforms containing Intel Coleto SSL chips, see Support for Intel Coleto SSL chip-based platforms.

- Front-end of NetScaler MPX (N3 based) appliances except the MPX 14000 FIPS appliances.

No se admiten grupos de servicio de tipo DTLS.

- Para obtener información sobre la función de Enlightened Data Transport (EDT) para NetScaler Gateway, consulte Función de transporte de datos iluminado de HDX.

- Para obtener información sobre las plataformas y compilaciones compatibles, consulte Matriz de compatibilidad de hardware y software de NetScaler MPX

Los protocolos SSL y TLS se han utilizado tradicionalmente para proteger el tráfico de streaming. Ambos protocolos se basan en TCP, que es lento. Además, TLS no puede gestionar paquetes perdidos o reordenados.

UDP es el protocolo preferido para aplicaciones de audio y vídeo, como Lync, Skype, iTunes, YouTube, vídeos de formación y flash. Sin embargo, UDP no es seguro ni fiable. El protocolo DTLS está diseñado para proteger los datos a través de UDP y se utiliza para aplicaciones como transmisión de medios, VOIP y juegos en línea para la comunicación. En DTLS, a cada mensaje de desafío mutuo se le asigna un número de secuencia específico dentro de ese desafío mutuo. Cuando un par recibe un mensaje de desafío mutuo, puede determinar rápidamente si ese mensaje es el siguiente esperado. Si es así, el par procesa el mensaje. De lo contrario, el mensaje se pone en cola para su administración después de haber recibido todos los mensajes anteriores.

Cree un servidor virtual DTLS y un servicio de tipo UDP. De forma predeterminada, un perfil DTLS (nsdtls_default_profile) está enlazado al servidor virtual. De forma opcional, puede crear y enlazar un perfil DTLS definido por el usuario al servidor virtual.

Nota: Los cifrados RC4 no son compatibles con un servidor virtual DTLS.

Configuración DTLS

Puede utilizar la línea de comandos (CLI) o la utilidad de configuración (GUI) para configurar DTLS en el dispositivo ADC.

Nota: El protocolo DTLS 1.2 se admite en la parte frontal de un dispositivo NetScaler VPX. Al configurar un servidor virtual DTLS 1.2, especifique DTLS12. El valor predeterminado es DTLS1.

En la línea de comandos, escriba:

set ssl vserver DTLS [-dtls1 ( ENABLED | DISABLED )] [-dtls12 ( ENABLED | DISABLED )]

Crear una configuración DTLS mediante la CLI

En la línea de comandos, escriba:

add lb vserver <vserver_name> DTLS <IPAddress> <port>

add service <service_name> <IPAddress> UDP 443

bind lb vserver <vserver_name> <udp_service_name>

<!--NeedCopy-->

Los pasos siguientes son opcionales:

add dtlsProfile dtls-profile -maxretryTime <positive_integer>

set ssl vserver <vserver_name> -dtlsProfileName <dtls_profile_name>

<!--NeedCopy-->

Crear una configuración DTLS mediante la interfaz gráfica de usuario

- Vaya a Administración del tráfico > Equilibrio de carga > Servidores virtuales.

- Cree un servidor virtual de tipo DTLS y vincule un servicio UDP al servidor virtual.

- Un perfil DTLS predeterminado está enlazado al servidor virtual DTLS. Para enlazar un perfil diferente, en Parámetros SSL, seleccione un perfil DTLS diferente. Para crear un perfil, haga clic en el signo más (+) situado junto a Perfil DTLS.

Compatibilidad con SNI en un servidor virtual DTLS

Para obtener información sobre SNI, consulte Configurar un servidor virtual SNI para un alojamiento seguro de varios sitios.

Configurar SNI en un servidor virtual DTLS mediante la CLI

En la línea de comandos, escriba:

set ssl vserver <vServerName> -SNIEnable ENABLED

bind ssl vserver <vServerName> -certkeyName <string> -SNICert

show ssl vserver <vServerName>

<!--NeedCopy-->

Ejemplo:

set ssl vserver v1 -sniEnable ENABLED

bind ssl vserver v1 -certkeyName san2 -sniCert

bind ssl vserver v1 -certkeyName san13 –sniCert

bind ssl vserver v1 -certkeyName san17 –sniCert

<!--NeedCopy-->

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED

Ephemeral RSA: ENABLED

Refresh Count: 0

Session Reuse: ENABLED

Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: ENABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: ca

CA Certificate OCSPCheck: OptionalCA_Name Sent

2) CertKey Name: san2 Server Certificate for SNI

3) CertKey Name: san17 Server Certificate for SNI

4) CertKey Name: san13 Server Certificate for SNI

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

Done

<!--NeedCopy-->

Configurar SNI en un servidor virtual DTLS mediante la interfaz gráfica de usuario

- Vaya a Administración del tráfico > Equilibrio de carga > Servidores virtuales.

- Abra un servidor virtual DTLS y, en Certificados, haga clic en Certificado de servidor.

- Agregue un certificado o seleccione un certificado de la lista y seleccione Certificado de servidor para SNI.

- En Configuración avanzada, haga clic en Parámetros SSL.

- Seleccione Habilitar SNI.

Funciones no admitidas por un servidor virtual DTLS

Las siguientes opciones no se pueden habilitar en un servidor virtual DTLS:

- SSLv2

- SSLv3

- TLS 1.0

- TLS 1.1

- TLS 1.2

- Activador Push encrypt

- SSLv2Redirect

- SSLv2URL

Parámetros no utilizados por un servidor virtual DTLS

Un servidor virtual DTLS ignora los siguientes parámetros SSL, incluso si están configurados:

- Recuento de paquetes activadores de cifrado

- Tiempo de espera de activación de cifrado PUSH

- Tamaño cuántico SSL

- Tiempo de espera de activación de cifrado

- Formato de inserción de nombre de asunto/emisor

Configurar la renegociación en un servicio DTLS

La renegociación no segura es compatible con un servicio DTLS. Puede utilizar la CLI o la GUI para configurar este parámetro.

Configurar la renegociación en un servicio DTLS mediante la CLI

En la línea de comandos, escriba:

set ssl parameter -denysslreneg NONSECURE

<!--NeedCopy-->

Ejemplo:

set ssl parameter -denysslreneg NONSECURE

sh ssl parameter

Advanced SSL Parameters

-----------------------

SSL quantum size : 8 KB

Max CRL memory size : 256 MB

Strict CA checks : NO

Encryption trigger timeout : 100 ms

Send Close-Notify : YES

Encryption trigger packet count : 45

Deny SSL Renegotiation : NONSECURE

Subject/Issuer Name Insertion Format : Unicode

OCSP cache size : 10 MB

Push flag : 0x0 (Auto)

Strict Host Header check for SNI enabled SSL sessions : NO

PUSH encryption trigger timeout : 1 ms

Crypto Device Disable Limit : 0

Global undef action for control policies : CLIENTAUTH

Global undef action for data policies : NOOP

Default profile : DISABLED

SSL Insert Space in Certificate Header : YES

Disable TLS 1.1/1.2 for SSL_BRIDGE secure monitors : NO

Disable TLS 1.1/1.2 for dynamic and VPN services : NO

Software Crypto acceleration CPU Threshold : 0

Hybrid FIPS Mode : DISABLED

Signature and Hash Algorithms supported by TLS1.2 : ALL

SSL Interception Error Learning and Caching : DISABLED

SSL Interception Maximum Error Cache Memory : 0 Bytes

Done

<!--NeedCopy-->

Configurar la renegociación en un servicio DTLS mediante la interfaz gráfica de usuario

- Vaya a Traffic Management > Load Balancing > Services.

- Seleccione un servicio DTLS y haga clic en Modificar.

- Vaya a SSL > Configuración avanzada.

- Seleccione Denegar renegociación de SSL.

Funciones no admitidas por un servicio DTLS

Las siguientes opciones no se pueden habilitar en un servicio DTLS:

- SSLv2

- SSLv3

- TLS 1.0

- TLS 1.1

- TLS 1.2

- Activador Push encrypt

- SSLv2Redirect

- SSLv2URL

- SNI

- Renegociación segura

Parámetros no utilizados por un servicio DTLS

Un servicio DTLS ignora los siguientes parámetros SSL, aunque esté configurado:

- Recuento de paquetes activadores de cifrado

- Tiempo de espera de activación de cifrado PUSH

- Tamaño cuántico SSL

- Tiempo de espera de activación de cifrado

- Formato de inserción de nombre de asunto/emisor

Nota:

El protocolo de enlace de reutilización de sesiones SSL falla en un servicio DTLS porque actualmente los servicios DTLS no admiten la reutilización de sesiones.

Solución alternativa: inhabilite manualmente la reutilización de sesiones en un servicio DTLS. En la CLI, escriba:

set ssl service <dtls-service-name> -sessReuse DISABLED

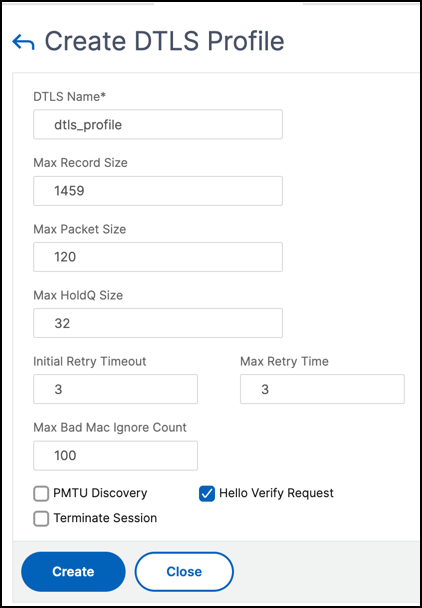

Perfil DTLS

Un perfil DTLS con la configuración predeterminada se enlazará automáticamente a un servidor virtual DTLS. Sin embargo, puede crear un perfil DTLS con ajustes específicos que se adapten a sus necesidades.

Utilice un perfil DTLS con un servidor virtual DTLS o un servidor virtual DTLS VPN. No se puede utilizar un perfil SSL con un servidor virtual DTLS.

Nota:

Cambie la configuración del tamaño máximo de registro en el perfil DTLS en función de los cambios en la MTU y el tamaño del paquete. Por ejemplo, el tamaño máximo de registro predeterminado de 1459 bytes se calcula en función del tamaño del encabezado de una dirección IPv4. Con los registros IPv6, el tamaño del encabezado es mayor y, por lo tanto, el tamaño máximo de registro debe reducirse para cumplir los siguientes criterios.

max record size + UDP header(8bytes) + IP header size < MTU

Ejemplo:

Default DTLS profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

Custom DTLS profile

1) Name: ns_dtls_profile_ipv6_1

PMTU Discovery: DISABLED

Max Record Size: 1450 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

<!--NeedCopy-->

Crear un perfil DTLS mediante la CLI

Notas:

- El parámetro

helloverifyrequestestá habilitado de forma predeterminada. Habilitar este parámetro ayuda a mitigar el riesgo de que un atacante o bots abruman el rendimiento de la red, lo que podría provocar un agotamiento del ancho de banda saliente. Es decir, ayuda a mitigar el ataque de amplificación DDoS DTLS.- Se agrega el parámetro

maxHoldQlen. Este parámetro define el número de datagramas que se pueden poner en cola en la capa DTLS para su procesamiento. Un valor elevado del parámetromaxHoldQlenpuede provocar la acumulación de memoria en la capa DTLS si la multiplexación UDP está transmitiendo un alto tráfico UDP. Por lo tanto, se recomienda configurar un valor inferior. El valor mínimo es 32, el valor máximo es 65535 y el valor predeterminado es 32.

Se introduce un nuevo parámetro maxBadmacIgnorecount en el perfil DTLS para ignorar los registros MAC incorrectos recibidos en una sesión DTLS. Con este parámetro, se ignoran los registros erróneos hasta el valor establecido en el parámetro. El dispositivo finaliza la sesión solo después de que se ha alcanzado el límite y envía una alerta.

Esta configuración de parámetros solo es efectiva cuando el parámetro terminateSession está habilitado.

add ssl dtlsProfile <name> -maxRetryTime <positive_integer> -helloVerifyRequest ( ENABLED | DISABLED ) -terminateSession (ENABLED | DISABLED ) -maxHoldQLen <positive_integer> -maxBadmacIgnorecount <positive_integer>

helloVerifyRequest

Send a Hello Verify request to validate the client.

Possible values: ENABLED, DISABLED

Default value: ENABLED

terminateSession

Terminate the session if the message authentication code (MAC)

of the client and server do not match.

Possible values: ENABLED, DISABLED

Default value: DISABLED

maxHoldQLen

Maximum number of datagrams that can be queued at DTLS layer for

processing

Default value: 32

Minimum value: 32

Maximum value: 65535

maxBadmacIgnorecount

Maximum number of bad MAC errors to ignore for a connection prior disconnect. Disabling parameter terminateSession

terminates session immediately when bad MAC is detected in the connection.

Default value: 100

Minimum value: 1

Maximum value: 65535

<!--NeedCopy-->

Ejemplo:

> add ssl dtlsprofile dtls_profile -maxRetryTime 4 -helloVerifyRequest ENABLED -terminateSession ENABLED -maxHoldQLen 40 -maxBadmacIgnorecount 150

Done

> sh dtlsprofile dtls_profile

1) Name: dtls_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 4 sec

Hello Verify Request: ENABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 40 datagrams

Max bad-MAC Ignore Count: 150

Done

<!--NeedCopy-->

Configure el tiempo de espera de DTLS para retransmitir el último paquete de NetScaler

Nota:

Esta función está disponible en la compilación 17.x y versiones posteriores.

En una implementación de DTLS, puede configurar el valor de tiempo de espera inicial para retransmitir el último paquete de NetScaler. Puede seleccionar entre uno y tres segundos con el valor predeterminado establecido en tres segundos. El valor de tiempo de espera inicial no puede ser mayor que el valor máximo de reintento.

Anteriormente, tres segundos estaban codificados, mientras que la RFC recomendaba un segundo.

set ssl dtlsProfile <name> -initialRetryTimeout <positive_integer> -maxRetryTime <positive_integer>

<!--NeedCopy-->

Ejemplos:

> set dtlsProfile nsdtls_default_profile -initialRetryTimeout 2 -maxretryTime 3

Done

> set dtlsProfile nsdtls_default_profile -initialRetryTimeout 1 -maxretryTime 3

Done

> set dtlsProfile nsdtls_default_profile -initialRetryTimeout 2 -maxretryTime 1

ERROR: Invalid value [The initial timeout value for retransmission cannot be greater than max retry value]

>

<!--NeedCopy-->

Crear un perfil DTLS mediante la interfaz gráfica de usuario

- Vaya a Sistema > Perfiles > Perfiles DTLS y haga clic en Agregar.

-

En la página Crear perfil DTLS, escriba los valores de los distintos parámetros.

- Haga clic en Crear.

Ejemplo para una configuración DTLS end-to-end

enable ns feature SSL LB

add server s1 198.51.100.2

en ns mode usnip

add service svc_dtls s1 DTLS 443

add lb vserver v1 DTLS 10.102.59.244 443

bind ssl vserver v1 -ciphername ALL

add ssl certkey servercert -cert servercert_aia_valid.pem -key serverkey_aia.pem

bind ssl vserver v1 -certkeyname servercert

bind lb vserver lb1 svc_dtls

sh lb vserver v1

v1 (10.102.59.244:4433) - DTLS Type: ADDRESS

State: UP

Last state change was at Fri Apr 27 07:00:27 2018

Time since last state change: 0 days, 00:00:04.810

Effective State: UP

Client Idle Timeout: 120 sec

Down state flush: ENABLED

Disable Primary Vserver On Down : DISABLED

Appflow logging: ENABLED

No. of Bound Services : 1 (Total) 0 (Active)

Configured Method: LEASTCONNECTION

Current Method: Round Robin, Reason: A new service is bound BackupMethod: ROUNDROBIN

Mode: IP

Persistence: NONE

L2Conn: OFF

Skip Persistency: None

Listen Policy: NONE

IcmpResponse: PASSIVE

RHIstate: PASSIVE

New Service Startup Request Rate: 0 PER_SECOND, Increment Interval: 0

Mac mode Retain Vlan: DISABLED

DBS_LB: DISABLED

Process Local: DISABLED

Traffic Domain: 0

TROFS Persistence honored: ENABLED

Retain Connections on Cluster: NO

1) svc_dtls (10.102.59.190: 4433) - DTLS State: UP Weight: 1

Done

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: servercert Server Certificate

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

2) Cipher Name: ALL

Description: All ciphers supported by NetScaler, excluding NULL ciphers

Done

sh service svc_dtls

svc_dtls (10.102.59.190:4433) - DTLS

State: UP

Last state change was at Fri Apr 27 07:00:26 2018

Time since last state change: 0 days, 00:00:22.790

Server Name: s1

Server ID : None Monitor Threshold : 0

Max Conn: 0 Max Req: 0 Max Bandwidth: 0 kbits

Use Source IP: NO

Client Keepalive(CKA): NO

Access Down Service: NO

TCP Buffering(TCPB): NO

HTTP Compression(CMP): NO

Idle timeout: Client: 120 sec Server: 120 sec

Client IP: DISABLED

Cacheable: NO

SC: OFF

SP: OFF

Down state flush: ENABLED

Monitor Connection Close : NONE

Appflow logging: ENABLED

Process Local: DISABLED

Traffic Domain: 0

1) Monitor Name: ping-default

State: UP Weight: 1 Passive: 0

Probes: 5 Failed [Total: 0 Current: 0]

Last response: Success - ICMP echo reply received.

Response Time: 2.77 millisec

Done

sh ssl service svc_dtls

Advanced SSL configuration for Back-end SSL Service svc_dtls:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Server Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: ???

DHE Key Exchange With PSK: ???

Tickets Per Authentication Context: ???

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT_BACKEND

Description: Default cipher list for Backend SSL session

Done

> sh dtlsProfile nsdtls_default_profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: DISABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 32 datagrams

Max bad-MAC Ignore Count: 10

Done

<!--NeedCopy-->

Compatibilidad con DTLS para direcciones IPv6

DTLS también es compatible con direcciones IPv6. Sin embargo, para utilizar DTLS con direcciones IPv6, el tamaño máximo de registro debe ajustarse en el perfil DTLS.

Si se utiliza el valor predeterminado para el tamaño máximo de registro, la conexión DTLS inicial podría fallar. Ajuste el tamaño máximo de registro mediante un perfil DTLS.

Compatibilidad con cifrado DTLS

De forma predeterminada, un grupo de cifrado DTLS está vinculado al crear un servidor o servicio virtual DTLS. DEFAULT_DTLS contiene los cifrados que admite una entidad DTLS front-end. Este grupo está enlazado de forma predeterminada al crear un servidor virtual DTLS. DEFAULT_DTLS_BACKEND contiene los cifrados compatibles con una entidad DTLS back-end. Este grupo está enlazado de forma predeterminada a un servicio back-end DTLS. DTLS_FIPS contiene los cifrados compatibles con la plataforma FIPS de NetScaler. Este grupo está enlazado de forma predeterminada a un servidor virtual DTLS o servicio creado en una plataforma FIPS.

Compatibilidad con cifrado DTLS en dispositivos NetScaler VPX, MPX/SDX (basados en N2 y N3)

Cómo leer las tablas:

A menos que se especifique un número de compilación, se admite un conjunto de cifrado para todas las compilaciones de una versión.

Ejemplo:

- 11.1, 12.1, 13.0, 13.1, 14.1: Todas las compilaciones de las versiones 11.1, 12.1, 13.0, 13.1 y 14.1.

- -NA-: No aplicable.

Compatibilidad con cifrado DTLS en dispositivos NetScaler VPX, MPX/SDX (basados en N2, N3 y Coleto)

| Nombre del conjunto de cifrado | Código hexadecimal | Nombre del conjunto de cifrado de Wireshark | Compilaciones compatibles (front-end) | Compilaciones compatibles (back-end) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | -N/A- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.1, 12.1, 13.0, 13.1, 14.1 | -N/A- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11.1, 12.1, 13.0, 13.1, 14.1 | -N/A- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | -N/A- |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0, 13.1, 14.1 | 12.1, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-ECDSA-AES128-SHA | 0xc009 | TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-AES256-SHA | 0xc00a | TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-DES-CBC3-SHA | 0xc008 | TLS_ECDHE_ECDSA_WITH_3DES_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

Para ver la lista de cifrados predeterminados admitidos en el front-end, en el símbolo del sistema, escriba:

show ssl cipher DEFAULT_DTLS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

Para ver la lista de cifrados predeterminados admitidos en el back-end, en el símbolo del sistema, escriba:

show ssl cipher DEFAULT_DTLS_BACKEND

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

Compatibilidad con cifrado DTLS en la plataforma FIPS NetScaler MPX 14000

Nota: La plataforma FIPS permite Enlightened Data Support (EDT) si se cumplen las siguientes condiciones:

- El valor de MSS de UDT establecido en StoreFront es 900.

- La versión del cliente Windows es 4.12 o posterior.

- La versión del VDA habilitada para DTLS es 7.17 o posterior.

- La versión de VDA que no es DTLS es 7.15 LTSR CU3 o posterior.

Cómo leer las tablas:

A menos que se especifique un número de compilación, se admite un conjunto de cifrado para todas las compilaciones de una versión.

Ejemplo:

- 11.1, 12.1, 13.0, 13.1, 14.1: Todas las compilaciones de las versiones 11.1, 12.1, 13.0, 13.1 y 14.1.

- -NA-: No aplicable.

| Nombre del conjunto de cifrado | Código hexadecimal | Nombre de la suite Wireshark Cipher | Compilaciones compatibles (front-end) | Compilaciones compatibles (back-end) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | -N/A- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | -N/A- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11.1, 12.1–49.x, 13.0, 13.1, 14.1 | -N/A- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | -N/A- |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1–49.x, 13.0, 13.1, 14.1 | 12.1–49.x, 13.0, 13.1, 14.1 |

| TLS1-ECDHE-ECDSA-AES128-SHA | 0xc009 | TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-AES256-SHA | 0xc00a | TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

| TLS1-ECDHE-ECDSA-DES-CBC3-SHA | 0xc008 | TLS_ECDHE_ECDSA_WITH_3DES_CBC_SHA | 13.1–21.x, 14.1 | 13.1–21.x, 14.1 |

Para ver la lista de cifrados predeterminados admitidos en un dispositivo NetScaler FIPS, en el símbolo del sistema, escriba:

show ssl cipher DTLS_FIPS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 5

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

6) Cipher Name: SSL3-DES-CBC3-SHA Priority : 6

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

Soporte de cifrado DTLS 1.2 en los dispositivos VPX frontales y dispositivos MPX/SDX (basados en Coleto y N3)

En la siguiente tabla se enumeran los cifrados adicionales compatibles con el protocolo DTLS 1.2.

| Nombre del conjunto de cifrado | Código hexadecimal | Nombre de la suite Wireshark Cipher | Compilaciones compatibles (front-end VPX) | Compilaciones compatibles (basadas en Coleto) | Compilaciones compatibles (basadas en N3) |

|---|---|---|---|---|---|

| TLS1.2-AES256-GCM-SHA384 | 0x009d | TLS_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-AES128-GCM-SHA256 | 0x009c | TLS_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | 0xc030 | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | 0xc02f | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | 0x009f | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | 0x009e | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-AES-256-SHA256 | 0x003d | TLS_RSA_WITH_AES_256_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-AES-128-SHA256 | 0x003c | TLS_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | 0xc028 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-ECDHE-RSA-AES-128-SHA256 | 0xc027 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES-256-SHA256 | 0x006b | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1.2-DHE-RSA-AES-128-SHA256 | 0x0067 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x, 13.1, 14.1 | 13.0–52.x, 13.1, 14.1 | 13.0–58.x, 13.1, 14.1 |

| TLS1-ECDHE-ECDSA-AES128-SHA | 0xc009 | TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1-ECDHE-ECDSA-AES256-SHA | 0xc00a | TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1-ECDHE-ECDSA-DES-CBC3-SHA | 0xc008 | TLS_ECDHE_ECDSA_WITH_3DES_CBC_SHA | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256 | 0xc02b | TLS_ECDHE_ECDSA_CON_AES_128_GCM_SHA256 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384 | 0xc02c | TLS_ECDHE_ECDSA_CON_AES_256_GCM_SHA384 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES128-SHA256 | 0xc023 | TLS_ECDHE_ECDSA_CON_AES_128_CBC_SHA256 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

| TLS1.2-ECDHE-ECDSA-AES256-SHA384 | 0xc024 | TLS_ECDHE_ECDSA_CON_AES_256_CBC_SHA384 | 13.1–21.x, 14.1 | 13.1-21.x, 14.1 | 13.1-21.x, 14.1 |

En este artículo

- Configuración DTLS

- Compatibilidad con SNI en un servidor virtual DTLS

- Funciones no admitidas por un servidor virtual DTLS

- Parámetros no utilizados por un servidor virtual DTLS

- Configurar la renegociación en un servicio DTLS

- Funciones no admitidas por un servicio DTLS

- Parámetros no utilizados por un servicio DTLS

- Perfil DTLS

- Ejemplo para una configuración DTLS end-to-end

- Compatibilidad con DTLS para direcciones IPv6

- Compatibilidad con cifrado DTLS

- Compatibilidad con cifrado DTLS en dispositivos NetScaler VPX, MPX/SDX (basados en N2, N3 y Coleto)

- Compatibilidad con cifrado DTLS en la plataforma FIPS NetScaler MPX 14000

- Soporte de cifrado DTLS 1.2 en los dispositivos VPX frontales y dispositivos MPX/SDX (basados en Coleto y N3)