Conexiones de red

Introducción

Este artículo proporciona detalles sobre varios escenarios de implementación al usar una suscripción de Azure administrada por Citrix.

Al crear un catálogo, indicas si los usuarios acceden y cómo lo hacen a las ubicaciones y recursos de su red corporativa local desde sus escritorios y aplicaciones de Citrix DaaS Standard para Azure (anteriormente Citrix Virtual Apps and Desktops Standard para Azure).

Al usar una suscripción de Azure administrada por Citrix, las opciones son:

Cuando utilizas una de tus propias suscripciones de Azure administradas por el cliente, no es necesario crear una conexión a Citrix DaaS para Azure. Simplemente agrega la suscripción de Azure a Citrix DaaS para Azure.

No puedes cambiar el tipo de conexión de un catálogo después de crearlo.

Requisitos para todas las conexiones de red

- Al crear una conexión, debes tener entradas de servidor DNS válidas.

- Al usar DNS seguro o un proveedor de DNS de terceros, debes agregar el rango de direcciones asignado para su uso por Citrix DaaS™ para Azure a la lista de permitidos de direcciones IP del proveedor de DNS. Ese rango de direcciones se especifica al crear una conexión.

- Todos los recursos de servicio que usan la conexión (máquinas unidas a un dominio) deben poder acceder a tu servidor de Network Time Protocol (NTP) para garantizar la sincronización horaria.

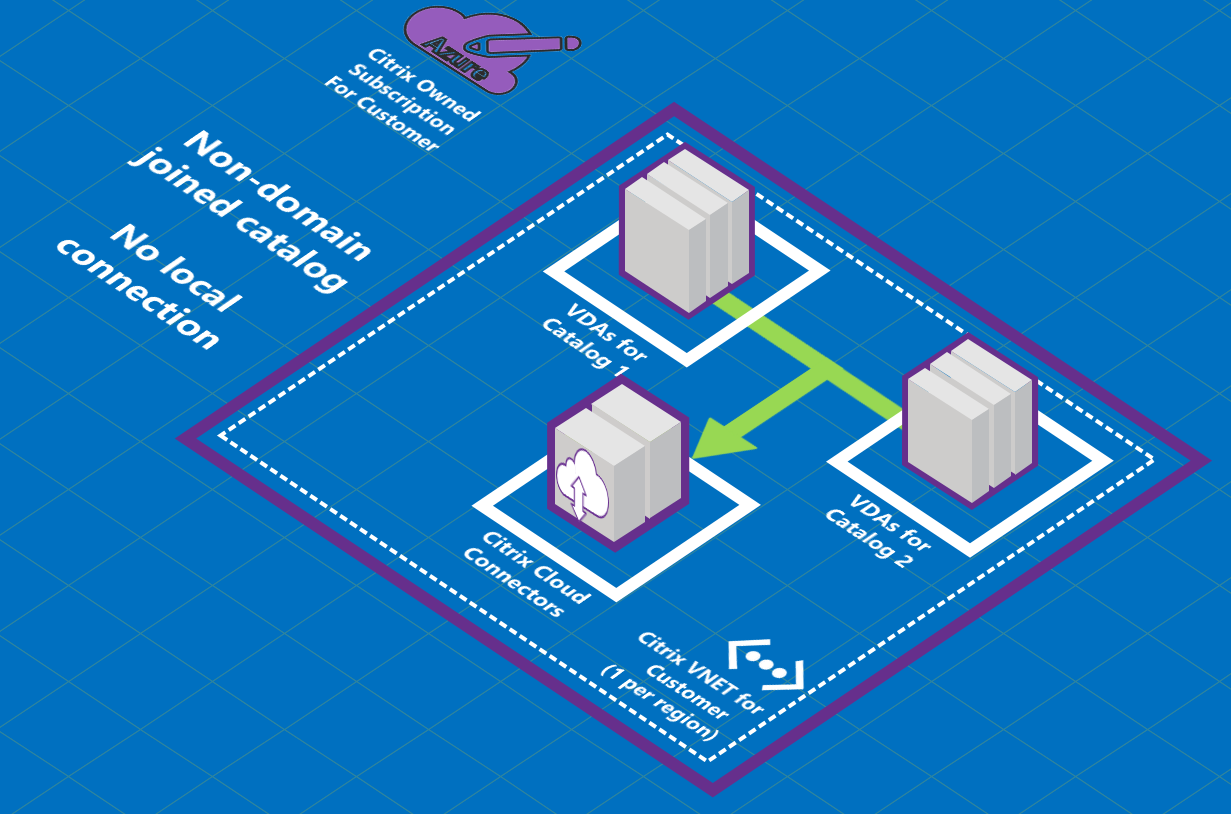

Sin conectividad

Cuando un catálogo se configura con Sin conectividad, los usuarios no pueden acceder a los recursos de sus redes locales o de otras redes. Esta es la única opción al crear un catálogo mediante la creación rápida.

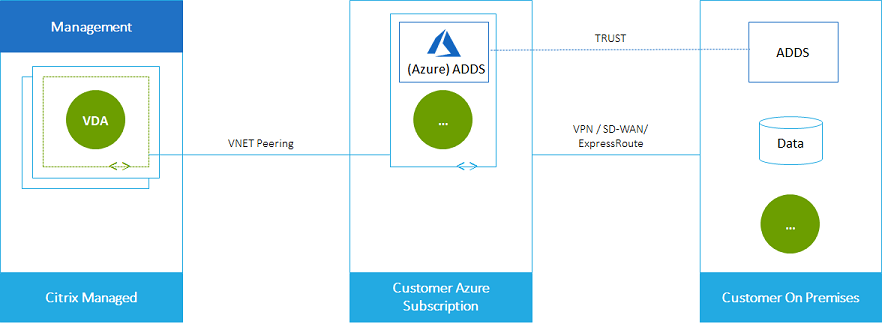

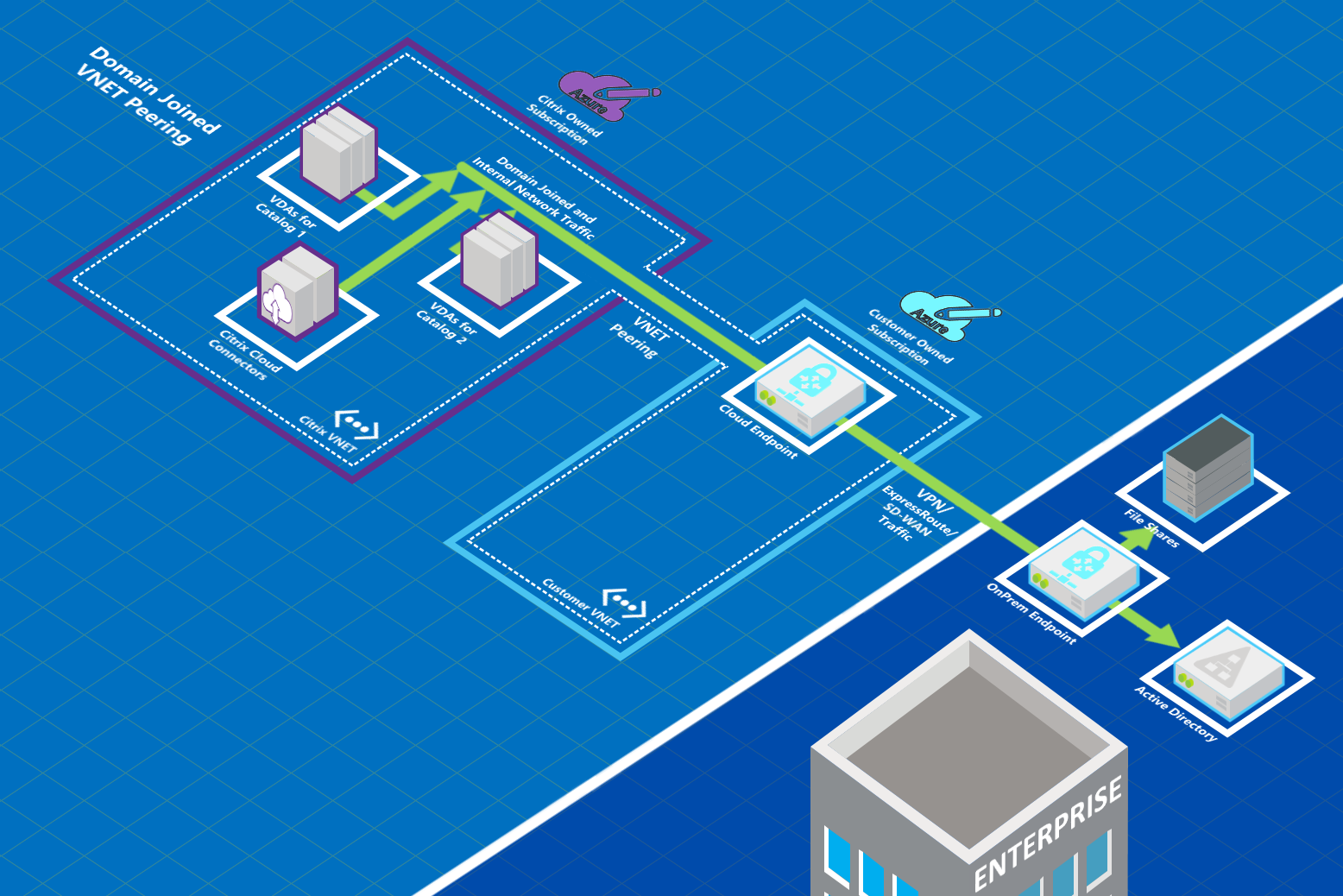

Acerca de las conexiones de emparejamiento de VNet de Azure

El emparejamiento de redes virtuales conecta sin problemas dos redes virtuales de Azure (VNet): la tuya y la VNet de Citrix DaaS para Azure. El emparejamiento también ayuda a los usuarios a acceder a archivos y otros elementos de tus redes locales.

Como se muestra en el siguiente gráfico, creas una conexión mediante el emparejamiento de VNet de Azure desde la suscripción de Azure administrada por Citrix a la VNet de la suscripción de Azure de tu empresa.

Aquí tienes otra ilustración del emparejamiento de VNet.

Los usuarios pueden acceder a los recursos de su red local (como servidores de archivos) uniéndose al dominio local al crear un catálogo. (Es decir, te unes al dominio de AD donde residen los recursos compartidos de archivos y otros recursos necesarios). Tu suscripción de Azure se conecta a esos recursos (en los gráficos, usando una VPN o Azure ExpressRoute). Al crear el catálogo, proporcionas el dominio, la OU y las credenciales de la cuenta.

Importante:

- Obtén información sobre el emparejamiento de VNet antes de usarlo en Citrix DaaS para Azure.

- Crea una conexión de emparejamiento de VNet antes de crear un catálogo que la use.

Rutas personalizadas de emparejamiento de VNet de Azure

Las rutas personalizadas, o definidas por el usuario, anulan las rutas del sistema predeterminadas de Azure para dirigir el tráfico entre máquinas virtuales en un emparejamiento de VNet, redes locales e Internet. Puedes usar rutas personalizadas si hay redes a las que se espera que accedan los recursos de Citrix DaaS para Azure, pero que no están conectadas directamente a través del emparejamiento de VNet. Por ejemplo, puedes crear una ruta personalizada que fuerce el tráfico a través de un dispositivo de red a Internet o a una subred de red local.

Para usar rutas personalizadas:

- Debes tener una puerta de enlace VPN de Azure existente o un dispositivo de red en tu entorno de Citrix DaaS para Azure.

- Cuando agregues rutas personalizadas, debes actualizar las tablas de rutas de tu empresa con la información de la VNet de destino de Citrix DaaS para Azure para garantizar la conectividad de extremo a extremo.

- Las rutas personalizadas se muestran en Citrix DaaS para Azure en el orden en que se introducen. Este orden de visualización no afecta al orden en que Azure selecciona las rutas.

Antes de usar rutas personalizadas, revisa el artículo de Microsoft Enrutamiento del tráfico de red virtual para obtener información sobre cómo usar rutas personalizadas, tipos de salto siguiente y cómo Azure selecciona las rutas para el tráfico saliente.

Puedes agregar rutas personalizadas al crear una conexión de emparejamiento de VNet de Azure o a las existentes en tu entorno de Citrix DaaS para Azure. Cuando estés listo para usar rutas personalizadas con tu emparejamiento de VNet, consulta las siguientes secciones de este artículo:

- Para rutas personalizadas con nuevos emparejamientos de VNet de Azure: Crear una conexión de emparejamiento de VNet de Azure

- Para rutas personalizadas con emparejamientos de VNet de Azure existentes: Administrar rutas personalizadas para conexiones de emparejamiento de VNet de Azure existentes

Requisitos y preparación del emparejamiento de VNet de Azure

- Credenciales de un propietario de suscripción de Azure Resource Manager. Debe ser una cuenta de Microsoft Entra. Citrix DaaS para Azure no admite otros tipos de cuenta, como live.com o cuentas externas (invitadas) de Microsoft Entra (en un inquilino diferente).

- Una suscripción de Azure, un grupo de recursos y una red virtual (VNet).

- Configura las rutas de red de Azure para que los VDA de la suscripción de Azure administrada por Citrix puedan comunicarse con las ubicaciones de tu red.

- Abre los grupos de seguridad de red de Azure desde tu VNet al rango de IP especificado.

-

Active Directory: Para escenarios unidos a un dominio, te recomendamos que tengas algún tipo de servicio de Active Directory ejecutándose en la VNet emparejada. Esto aprovecha las características de baja latencia de la tecnología de emparejamiento de VNet de Azure.

Por ejemplo, la configuración podría incluir Microsoft Entra Domain Services, una máquina virtual de controlador de dominio en la VNet o Microsoft Entra Connect a tu Active Directory local.

Después de habilitar AADDS, no puedes mover tu dominio administrado a una VNet diferente sin eliminar el dominio administrado. Por lo tanto, es importante seleccionar la VNet correcta para habilitar tu dominio administrado. Antes de continuar, revisa el artículo de Microsoft Consideraciones de red para Microsoft Entra Domain Services.

-

Rango de IP de VNet: Al crear la conexión, debes proporcionar un espacio de direcciones CIDR disponible (dirección IP y prefijo de red) que sea único entre los recursos de red y las VNet de Azure que se conectan. Este es el rango de IP asignado a las máquinas virtuales dentro de la VNet emparejada de Citrix DaaS para Azure.

Asegúrate de especificar un rango de IP que no se superponga con ninguna dirección que uses en tus redes de Azure y locales.

-

Por ejemplo, si tu VNet de Azure tiene un espacio de direcciones de 10.0.0.0 /16, crea la conexión de emparejamiento de VNet en Citrix DaaS para Azure como algo como 192.168.0.0 /24.

-

En este ejemplo, crear una conexión de emparejamiento con un rango de IP de 10.0.0.0 /24 se consideraría un rango de direcciones superpuesto.

Si las direcciones se superponen, es posible que la conexión de emparejamiento de VNet no se cree correctamente. Tampoco funcionará correctamente para las tareas de administración del sitio.

-

Para obtener información sobre el emparejamiento de VNet, consulta los siguientes artículos de Microsoft.

- Emparejamiento de redes virtuales

- Puerta de enlace VPN de Azure

- Crear una conexión de sitio a sitio en Azure Portal

- Preguntas frecuentes sobre VPN Gateway (busca “overlap”)

Crear una conexión de emparejamiento de VNet de Azure

-

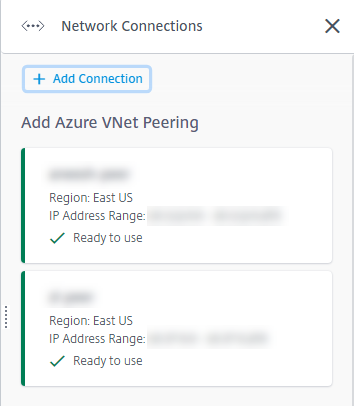

Desde el panel Quick Deploy > Microsoft Azure en Citrix DaaS para Azure, expande Network Connections a la derecha. Si ya has configurado conexiones, se mostrarán.

- Haz clic en Add Connection.

-

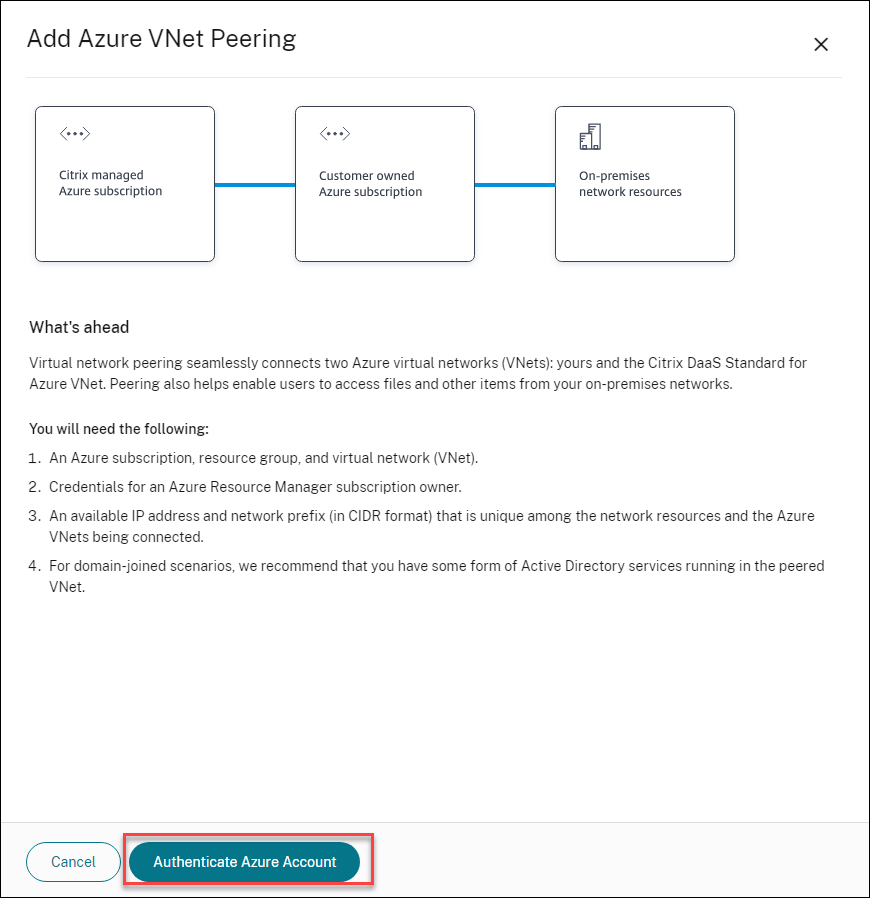

Haz clic en cualquier parte del cuadro Add Azure VNet Peering.

-

Haz clic en Authenticate Azure Account.

-

Citrix DaaS para Azure te lleva automáticamente a la página de inicio de sesión de Azure para autenticar tus suscripciones de Azure. Después de iniciar sesión en Azure (con las credenciales de la cuenta del propietario de la suscripción) y aceptar los términos, regresas al cuadro de diálogo de detalles de creación de la conexión.

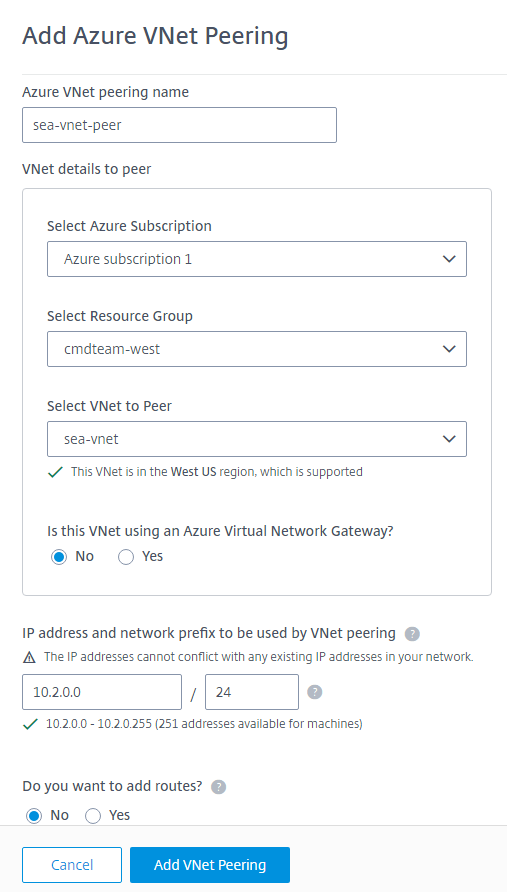

- Escribe un nombre para el emparejamiento de VNet de Azure.

- Selecciona la suscripción de Azure, el grupo de recursos y la VNet para emparejar.

- Indica si la VNet seleccionada usa una puerta de enlace de red virtual de Azure. Para obtener información, consulta el artículo de Microsoft Azure VPN Gateway.

-

Si respondiste Yes en el paso anterior (la VNet seleccionada usa una puerta de enlace de red virtual de Azure), indica si quieres habilitar la propagación de rutas de la puerta de enlace de red virtual. Cuando está habilitada, Azure aprende (agrega) automáticamente todas las rutas a través de la puerta de enlace.

Puedes cambiar esta configuración más tarde en la página Details de la conexión. Sin embargo, cambiarla puede causar cambios en el patrón de rutas e interrupciones del tráfico de VDA. Además, si la deshabilitas más tarde, debes agregar manualmente rutas a las redes que usarán los VDA.

-

Escribe una dirección IP y selecciona una máscara de red. Se muestra el rango de direcciones que se utilizará, además de cuántas direcciones admite ese rango. Asegúrate de que el rango de IP no se superponga con ninguna dirección que uses en tus redes de Azure y locales.

- Por ejemplo, si tu VNet de Azure tiene un espacio de direcciones de 10.0.0.0 /16, crea la conexión de emparejamiento de VNet en Citrix Virtual Apps and Desktops Standard como algo como 192.168.0.0 /24.

- En este ejemplo, crear una conexión de emparejamiento de VNet con un rango de IP de 10.0.0.0 /24 se consideraría un rango de direcciones superpuesto.

Si las direcciones se superponen, es posible que la conexión de emparejamiento de VNet no se cree correctamente. Tampoco funcionará correctamente para las tareas de administración del sitio.

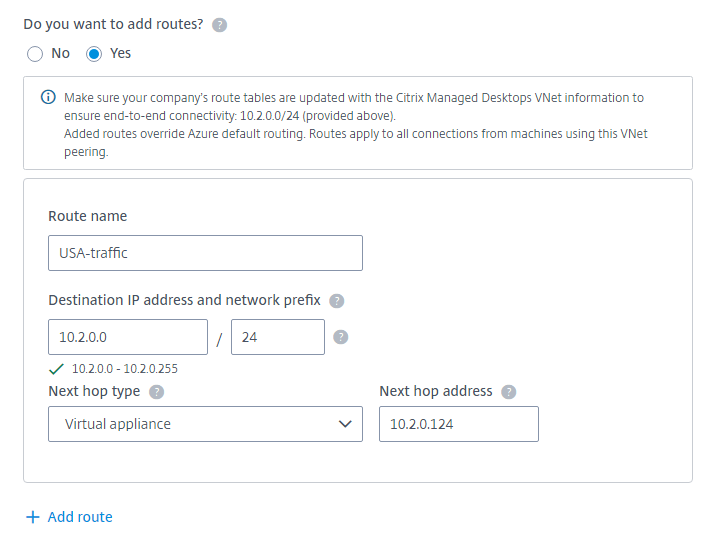

- Indica si quieres agregar rutas personalizadas a la conexión de emparejamiento de VNet. Si seleccionas Yes, introduce la siguiente información:

- Escribe un nombre descriptivo para la ruta personalizada.

- Introduce la dirección IP de destino y el prefijo de red. El prefijo de red debe estar entre 16 y 24.

-

Selecciona un tipo de salto siguiente para dónde quieres que se enrute el tráfico. Si seleccionas Virtual appliance, introduce la dirección IP interna del dispositivo.

Para obtener más información sobre los tipos de salto siguiente, consulta Rutas personalizadas en el artículo de Microsoft Enrutamiento del tráfico de red virtual.

- Haz clic en Add route para crear otra ruta personalizada para la conexión.

- Haz clic en Add VNet Peering.

Después de crear la conexión, se muestra en Network Connections > Azure VNet Peers en el lado derecho del panel Quick Deploy > Microsoft Azure. Cuando creas un catálogo, esta conexión se incluye en la lista de conexiones de red disponibles.

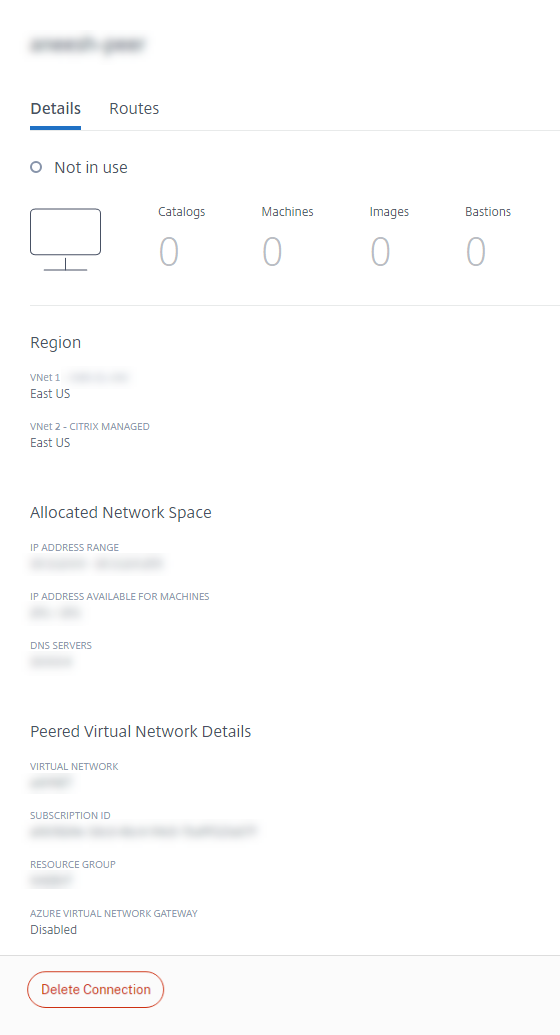

Ver detalles de la conexión de emparejamiento de VNet de Azure

- Desde el panel Quick Deploy > Microsoft Azure en Citrix DaaS para Azure, expande Network Connections a la derecha.

- Selecciona la conexión de emparejamiento de VNet de Azure que quieres mostrar.

Los detalles incluyen:

- El número de catálogos, máquinas, imágenes y bastiones que usan esta conexión.

- La región, el espacio de red asignado y las VNet emparejadas.

- Las rutas configuradas actualmente para la conexión de emparejamiento de VNet.

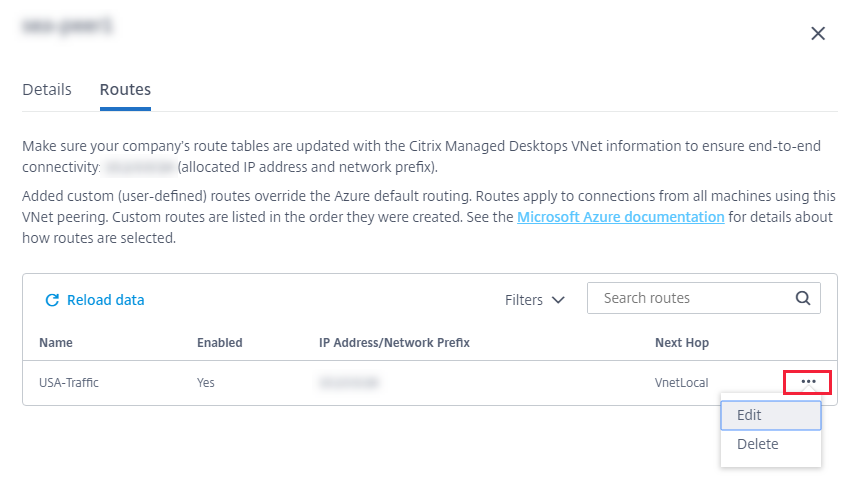

Administrar rutas personalizadas para conexiones de emparejamiento de VNet de Azure existentes

Puedes agregar nuevas rutas personalizadas a una conexión existente o modificar rutas personalizadas existentes, incluida la deshabilitación o eliminación de rutas personalizadas.

Importante:

Modificar, deshabilitar o eliminar rutas personalizadas cambia el flujo de tráfico de la conexión y podría interrumpir cualquier sesión de usuario que pueda estar activa.

Para agregar una ruta personalizada:

- Desde los detalles de la conexión de emparejamiento de VNet, selecciona Routes y luego haz clic en Add Route.

- Introduce un nombre descriptivo, la dirección IP de destino y el prefijo, y el tipo de salto siguiente que quieres usar. Si seleccionas Virtual Appliance como tipo de salto siguiente, introduce la dirección IP interna del dispositivo.

- Indica si quieres habilitar la ruta personalizada. Por defecto, la ruta personalizada está habilitada.

- Haz clic en Add Route.

Para modificar o deshabilitar una ruta personalizada:

- Desde los detalles de la conexión de emparejamiento de VNet, selecciona Routes y luego localiza la ruta personalizada que quieres administrar.

-

Desde el menú de puntos suspensivos, selecciona Edit.

- Realiza los cambios necesarios en la dirección IP de destino y el prefijo o el tipo de salto siguiente, según sea necesario.

- Para habilitar o deshabilitar una ruta personalizada, en Enable this route?, selecciona Yes o No.

- Haz clic en Save.

Para eliminar una ruta personalizada:

- Desde los detalles de la conexión de emparejamiento de VNet, selecciona Routes y luego localiza la ruta personalizada que quieres administrar.

- Desde el menú de puntos suspensivos, selecciona Delete.

- Selecciona Deleting a route may disrupt active sessions para reconocer el impacto de eliminar la ruta personalizada.

- Haz clic en Delete Route.

Eliminar una conexión de emparejamiento de VNet de Azure

Antes de poder eliminar un emparejamiento de VNet de Azure, quita cualquier catálogo asociado a él. Consulta Eliminar un catálogo.

- Desde el panel Quick Deploy > Microsoft Azure en Citrix DaaS para Azure, expande Network Connections a la derecha.

- Selecciona la conexión que quieres eliminar.

- Desde los detalles de la conexión, haz clic en Delete Connection.

Puerta de enlace VPN de Azure

La función VPN de Azure está disponible para la vista previa técnica.

Acerca de las conexiones de puerta de enlace VPN de Azure

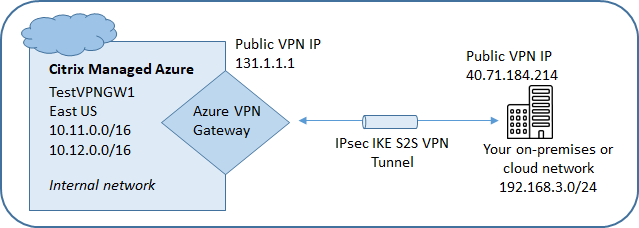

Una conexión de puerta de enlace VPN de Azure proporciona un vínculo de comunicación entre tus VDA de Azure administrados por Citrix (escritorios y aplicaciones) y los recursos de tu empresa, como redes locales o recursos en otras ubicaciones en la nube. Esto es similar a configurar y conectarse a una sucursal remota.

La conectividad segura utiliza los protocolos estándar de la industria Internet Protocol Security (IPsec) e Internet Key Exchange (IKE).

Durante el proceso de creación de la conexión:

-

Proporcionas información que Citrix usa para crear la puerta de enlace y la conexión.

-

Citrix crea una puerta de enlace VPN de Azure basada en rutas de sitio a sitio. La puerta de enlace VPN forma un túnel directo de Internet Protocol Security (IPsec) entre la suscripción de Azure administrada por Citrix y el dispositivo host de tu VPN.

-

Después de que Citrix crea la puerta de enlace VPN de Azure y la conexión, actualizas la configuración de tu VPN, las reglas de firewall y las tablas de rutas. Para este proceso, usas una dirección IP pública que proporciona Citrix y una clave precompartida (PSK) que proporcionaste para crear la conexión.

Un ejemplo de conexión se ilustra en Crear una conexión de puerta de enlace VPN de Azure.

No necesitas tu propia suscripción de Azure para crear este tipo de conexión.

También puedes usar rutas personalizadas con este tipo de conexión.

Rutas personalizadas de puerta de enlace VPN de Azure

Las rutas personalizadas, o definidas por el usuario, anulan las rutas del sistema predeterminadas para dirigir el tráfico entre máquinas virtuales en tus redes e Internet. Puedes usar rutas personalizadas si hay redes a las que se espera que accedan los recursos de Citrix Virtual Apps and Desktops™ Standard, pero que no están conectadas directamente a través de una puerta de enlace VPN de Azure. Por ejemplo, puedes crear una ruta personalizada que fuerce el tráfico a través de un dispositivo de red a Internet o a una subred de red local.

Cuando agregas rutas personalizadas a una conexión, esas rutas se aplican a todas las máquinas que usan esa conexión.

Para usar rutas personalizadas:

- Debes tener una puerta de enlace de red virtual existente o un dispositivo de red en tu entorno de Citrix Virtual Apps and Desktops Standard.

- Cuando agregues rutas personalizadas, debes actualizar las tablas de rutas de tu empresa con la información de VPN de destino para garantizar la conectividad de extremo a extremo.

- Las rutas personalizadas se muestran en la pestaña Connection > Routes en el orden en que se introducen. Este orden de visualización no afecta al orden en que se seleccionan las rutas.

Antes de usar rutas personalizadas, revisa el artículo de Microsoft Enrutamiento del tráfico de red virtual para obtener información sobre cómo usar rutas personalizadas, tipos de salto siguiente y cómo Azure selecciona las rutas para el tráfico saliente.

Puedes agregar rutas personalizadas al crear una conexión de puerta de enlace VPN de Azure o a las conexiones existentes en tu entorno de servicio.

Requisitos y preparación de la conexión de puerta de enlace VPN de Azure

-

Para obtener información sobre Azure VPN Gateway, consulta el artículo de Microsoft ¿Qué es VPN Gateway?

-

Revisa los requisitos para todas las conexiones de red.

-

Debes tener una VPN configurada. La red virtual debe poder enviar y recibir tráfico a través de la puerta de enlace VPN. Una red virtual no puede asociarse con más de una puerta de enlace de red virtual.

-

Debes tener un dispositivo IPsec que tenga una dirección IP pública. Para obtener información sobre los dispositivos VPN validados, consulta el artículo de Microsoft Acerca de los dispositivos VPN.

-

Revisa el procedimiento Crear una conexión de puerta de enlace VPN de Azure antes de iniciarlo, para que puedas recopilar la información que necesitas. Por ejemplo, necesitarás direcciones permitidas en tu red, rangos de IP para los VDA y la puerta de enlace, el nivel de rendimiento y rendimiento deseado, y las direcciones del servidor DNS.

Crear una conexión de puerta de enlace VPN de Azure

Asegúrate de revisar este procedimiento antes de iniciarlo.

El siguiente diagrama muestra un ejemplo de configuración de una conexión de puerta de enlace VPN de Azure. Generalmente, Citrix administra los recursos en el lado izquierdo del diagrama y tú administras los recursos en el lado derecho. Algunas descripciones en el siguiente procedimiento incluyen referencias a los ejemplos del diagrama.

-

Desde el panel Manage en Citrix DaaS para Azure, expande Network Connections a la derecha.

-

Haz clic en Add Connection.

-

Haz clic en cualquier parte del cuadro Azure VPN Gateway.

-

Revisa la información en la página Add VPN Connection y luego haz clic en Start Configuring VPN.

-

En la página Add a connection, proporciona la siguiente información.

-

Name: Un nombre para la conexión. (En el diagrama, el nombre es TestVPNGW1).

-

VPN IP address: Tu dirección IP pública.

En el diagrama, la dirección es 40.71.184.214.

-

Allowed networks: Uno o más rangos de direcciones a los que el servicio Citrix tiene permitido acceder en tu red. Por lo general, este rango de direcciones contiene los recursos a los que tus usuarios necesitan acceder, como servidores de archivos.

Para agregar más de un rango, haz clic en Add more IP addresses e introduce un valor. Repite según sea necesario.

En el diagrama, el rango de direcciones es 192.168.3.0/24.

-

Pre-shared key: Un valor que usan ambos extremos de la VPN para la autenticación (similar a una contraseña). Tú decides cuál es este valor. Asegúrate de anotar el valor. Lo necesitarás más tarde cuando configures tu VPN con la información de conexión.

-

Performance and throughput: El nivel de ancho de banda que se usará cuando tus usuarios accedan a los recursos de tu red.

No todas las opciones admiten necesariamente el Border Gateway Protocol (BGP). En esos casos, los campos de BCP settings no están disponibles.

-

Region: Región de Azure donde Citrix implementa máquinas que entregan escritorios y aplicaciones (VDA), cuando creas catálogos que usan esta conexión. No puedes cambiar esta selección después de crear la conexión. Si decides más tarde usar una región diferente, debes crear o usar otra conexión que especifique la región deseada.

En el diagrama, la región es EastUS.

-

Active-active (high availability) mode: Si se crean dos puertas de enlace VPN para alta disponibilidad. Cuando este modo está habilitado, solo una puerta de enlace está activa a la vez. Obtén información sobre la puerta de enlace VPN de Azure activa-activa en el documento de Microsoft Conectividad entre locales de alta disponibilidad.

-

BGP settings: (Solo disponible si el Performance and throughput seleccionado admite BGP). Si se usa el Border Gateway Protocol (BGP). Obtén información sobre BGP en el documento de Microsoft: Acerca de BGP con Azure VPN Gateway. Si habilitas BGP, proporciona la siguiente información:

-

Autonomous system number (ASN): A las puertas de enlace de red virtual de Azure se les asigna un ASN predeterminado de 65515. Una conexión habilitada para BGP entre dos puertas de enlace de red requiere que sus ASN sean diferentes. Si es necesario, puedes cambiar el ASN ahora o después de crear la puerta de enlace.

-

BGP IP peering IP address: Azure admite IP BGP en el rango 169.254.21.x a 169.254.22.x.

-

-

VDA subnet: El rango de direcciones donde residirán los VDA de Citrix (máquinas que entregan escritorios y aplicaciones) y los Cloud Connectors cuando crees un catálogo que use esta conexión. Después de introducir una dirección IP y seleccionar una máscara de red, se muestra el rango de direcciones, además de cuántas direcciones admite ese rango.

Aunque este rango de direcciones se mantiene en la suscripción de Azure administrada por Citrix, funciona como si fuera una extensión de tu red.

-

El rango de IP no debe superponerse con ninguna dirección que uses en tus redes locales o de otras nubes. Si las direcciones se superponen, es posible que la conexión no se cree correctamente. Además, una dirección superpuesta no funcionará correctamente para las tareas de administración del sitio.

-

El rango de subred de VDA debe ser diferente de la dirección de subred de la puerta de enlace.

-

No puedes cambiar este valor después de crear la conexión. Para usar un valor diferente, crea otra conexión.

En el diagrama, la subred de VDA es 10.11.0.0/16.

-

-

Gateway subnet: El rango de direcciones donde residirá la puerta de enlace VPN de Azure cuando crees un catálogo que use esta conexión.

-

El rango de IP no debe superponerse con ninguna dirección que uses en tus redes locales o de otras nubes. Si las direcciones se superponen, es posible que la conexión no se cree correctamente. Además, una dirección superpuesta no funcionará correctamente para las tareas de administración del sitio.

-

El rango de subred de la puerta de enlace debe ser diferente de la dirección de subred de VDA.

-

No puedes cambiar este valor después de crear la conexión. Para usar un valor diferente, crea otra conexión.

En el diagrama, la subred de la puerta de enlace es 10.12.0.9/16.

-

-

Routes: Indica si quieres agregar rutas personalizadas a la conexión. Si quieres agregar rutas personalizadas, proporciona la siguiente información:

-

Escribe un nombre descriptivo para la ruta personalizada.

-

Introduce la dirección IP de destino y el prefijo de red. El prefijo de red debe estar entre 16 y 24.

-

Selecciona un tipo de salto siguiente para dónde quieres que se enrute el tráfico. Si seleccionas Virtual appliance, introduce la dirección IP interna del dispositivo. Para obtener más información sobre los tipos de salto siguiente, consulta Rutas personalizadas en el artículo de Microsoft Enrutamiento del tráfico de red virtual.

-

Para agregar más de una ruta, haz clic en Add route e introduce la información solicitada.

-

DNS servers: Introduce las direcciones de tus servidores DNS e indica el servidor preferido. Aunque puedes cambiar las entradas del servidor DNS más tarde, ten en cuenta que cambiarlas puede causar problemas de conectividad para las máquinas en los catálogos que usan esta conexión.

Para agregar más de dos direcciones de servidor DNS, haz clic en Add alternate DNS y luego introduce la información solicitada.

-

-

Haz clic en Create VPN Connection.

Después de que Citrix crea la conexión, se muestra en Network Connections > Azure VPN Gateway en el panel Manage en Citrix DaaS para Azure. La tarjeta de conexión contiene una dirección IP pública. (En el diagrama, la dirección es 131.1.1.1).

-

Usa esta dirección (y la clave precompartida que especificaste al crear la conexión) para configurar tu VPN y firewalls. Si olvidaste tu clave precompartida, puedes cambiarla en la página Details de la conexión. Necesitarás la nueva clave para configurar tu extremo de la puerta de enlace VPN.

Por ejemplo, permite excepciones en tu firewall para los rangos de direcciones IP de la subred de VDA y de la puerta de enlace que configuraste.

-

Actualiza las tablas de rutas de tu empresa con la información de conexión de la puerta de enlace VPN de Azure para garantizar la conectividad de extremo a extremo.

En el diagrama, se requieren nuevas rutas para el tráfico que va de 192.168.3.0/24 a 10.11.0.0/16 y 10.12.0.9/16 (las subredes de VDA y de la puerta de enlace).

-

Si configuraste rutas personalizadas, también realiza las actualizaciones apropiadas para ellas.

Cuando ambos extremos de la conexión se configuran correctamente, la entrada de la conexión en Network Connections > Azure VPN Gateway indica Ready to use.

Ver una conexión de puerta de enlace VPN de Azure

-

Desde el panel Manage en Citrix DaaS para Azure, expande Network Connections a la derecha.

-

Selecciona la conexión que quieres mostrar.

Muestra:

-

La pestaña Details muestra el número de catálogos, máquinas, imágenes y bastiones que usan esta conexión. También contiene la mayor parte de la información que configuraste para esta conexión.

-

La pestaña Routes enumera la información de rutas personalizadas para la conexión.

Administrar rutas personalizadas para una conexión de puerta de enlace VPN de Azure

En una conexión de puerta de enlace VPN de Azure existente, puedes agregar, modificar, deshabilitar y eliminar rutas personalizadas.

Para obtener información sobre cómo agregar rutas personalizadas al crear una conexión, consulta Crear una conexión de puerta de enlace VPN de Azure.

Importante:

Modificar, deshabilitar o eliminar rutas personalizadas cambia el flujo de tráfico de la conexión y podría interrumpir las sesiones de usuario activas.

-

Desde el panel Manage en Citrix DaaS para Azure, expande Network Connections a la derecha.

-

Selecciona la conexión que quieres mostrar.

-

Para agregar una ruta personalizada:

-

Desde la pestaña Routes de la conexión, haz clic en Add Route.

-

Introduce un nombre descriptivo, la dirección IP de destino y el prefijo, y el tipo de salto siguiente que quieres usar. Si seleccionas Virtual Appliance como tipo de salto siguiente, introduce la dirección IP interna del dispositivo.

-

Indica si quieres habilitar la ruta personalizada. Por defecto, la ruta personalizada está habilitada.

-

Haz clic en Add Route.

-

-

Para modificar o habilitar/deshabilitar una ruta personalizada:

-

Desde la pestaña Routes de la conexión, localiza la ruta personalizada que quieres administrar.

-

Desde el menú de puntos suspensivos, selecciona Edit.

-

Cambia la dirección IP de destino y el prefijo, o el tipo de salto siguiente, según sea necesario.

-

Indica si quieres habilitar la ruta.

-

Haz clic en Save.

-

-

Para eliminar una ruta personalizada:

-

Desde la pestaña Routes de la conexión, localiza la ruta personalizada que quieres administrar.

-

Desde el menú de puntos suspensivos, selecciona Delete.

-

Selecciona Deleting a route may disrupt active sessions para reconocer el impacto de eliminar la ruta personalizada.

-

Haz clic en Delete Route.

-

-

Restablecer o eliminar una conexión de puerta de enlace VPN de Azure

Importante:

Restablecer una conexión hace que la conexión actual se pierda y ambos extremos deben restablecerla. Un restablecimiento interrumpe las sesiones de usuario activas.

Antes de poder eliminar una conexión, elimina cualquier catálogo que la use. Consulta Eliminar un catálogo.

Para restablecer o eliminar una conexión:

-

Desde el panel Manage en Citrix DaaS para Azure, expande Network Connections a la derecha.

-

Selecciona la conexión que quieres restablecer o eliminar.

-

Desde la pestaña Details de la conexión:

-

Para restablecer la conexión, haz clic en Reset Connection.

-

Para eliminar la conexión, haz clic en Delete Connection.

-

-

Si se te solicita, confirma la acción.

Crear una dirección IP pública estática

Si quieres que todas las máquinas VDA de una conexión usen una única dirección IP pública estática saliente (puerta de enlace) a Internet, habilita una puerta de enlace NAT. Puedes habilitar una puerta de enlace NAT para conexiones a catálogos unidos a un dominio o no unidos a un dominio.

Para habilitar una puerta de enlace NAT para una conexión:

- Desde el panel Quick Deploy > Microsoft Azure en Citrix DaaS para Azure, expande Network Connections a la derecha.

- En Network Connections, selecciona una conexión en CITRIX MANAGED o AZURE VNET PEERINGS.

- En la tarjeta de detalles de la conexión, haz clic en Enable NAT Gateway.

- En la página Enable NAT Gateway, mueve el control deslizante a Yes y configura un tiempo de inactividad.

- Haz clic en Confirm Changes.

Cuando habilitas una puerta de enlace NAT:

-

Azure asigna automáticamente una dirección IP pública estática a la puerta de enlace. (No puedes especificar esta dirección). Todos los VDA de todos los catálogos que usan esta conexión usarán esa dirección para la conectividad saliente.

-

Puedes especificar un valor de tiempo de espera de inactividad. Ese valor indica el número de minutos que una conexión saliente abierta a través de la puerta de enlace NAT puede permanecer inactiva antes de que se cierre la conexión.

-

Debes permitir la dirección IP pública estática en tu firewall.

Puedes volver a la tarjeta de detalles de la conexión para habilitar o deshabilitar la puerta de enlace NAT y cambiar el valor del tiempo de espera.

En este artículo

- Introducción

- Requisitos para todas las conexiones de red

- Sin conectividad

-

Acerca de las conexiones de emparejamiento de VNet de Azure

- Rutas personalizadas de emparejamiento de VNet de Azure

- Requisitos y preparación del emparejamiento de VNet de Azure

- Crear una conexión de emparejamiento de VNet de Azure

- Ver detalles de la conexión de emparejamiento de VNet de Azure

- Administrar rutas personalizadas para conexiones de emparejamiento de VNet de Azure existentes

- Eliminar una conexión de emparejamiento de VNet de Azure

-

Puerta de enlace VPN de Azure

- Acerca de las conexiones de puerta de enlace VPN de Azure

- Rutas personalizadas de puerta de enlace VPN de Azure

- Requisitos y preparación de la conexión de puerta de enlace VPN de Azure

- Crear una conexión de puerta de enlace VPN de Azure

- Ver una conexión de puerta de enlace VPN de Azure

- Administrar rutas personalizadas para una conexión de puerta de enlace VPN de Azure

- Restablecer o eliminar una conexión de puerta de enlace VPN de Azure

- Crear una dirección IP pública estática