Certificados para el equilibrio de carga

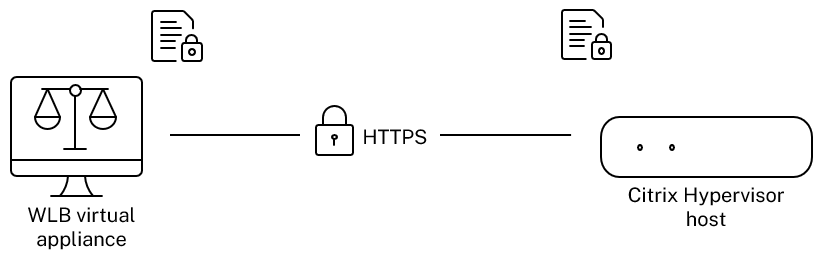

Citrix Hypervisor y Workload Balancing se comunican a través de HTTPS. Durante la configuración de equilibrio de carga de trabajo, el asistente crea automáticamente un certificado de prueba autofirmado. Este certificado de prueba autofirmado permite que Workload Balancing establezca una conexión TLS con Citrix Hypervisor. De forma predeterminada, Equilibrio de carga de trabajo crea esta conexión TLS con Citrix Hypervisor automáticamente. No necesita realizar ninguna configuración de certificado durante o después de la configuración para que Equilibrio de carga de trabajo cree esta conexión TLS.

Nota:

El certificado autofirmado es un marcador de posición para facilitar la comunicación HTTPS y no proviene de una entidad de certificación de confianza. Para mayor seguridad, se recomienda utilizar un certificado firmado por una entidad de certificación de confianza.

Para usar un certificado de otra entidad de certificación, como uno firmado por una autoridad comercial, debe configurar Equilibrio de carga de trabajo y Citrix Hypervisor para que lo usen.

De forma predeterminada, Citrix Hypervisor no valida la identidad del certificado antes de establecer una conexión con el equilibrio de carga de trabajo. Para configurar Citrix Hypervisor para que busque un certificado específico, exporte el certificado raíz que se usó para firmar el certificado. Copie el certificado en Citrix Hypervisor y configure Citrix Hypervisor para que lo compruebe cuando se establezca una conexión a Equilibrio de carga de trabajo. Citrix Hypervisor actúa como cliente en este caso y Equilibrio de carga de trabajo actúa como servidor.

En función de sus objetivos de seguridad, puede:

-

Configure Citrix Hypervisor para verificar el certificado autofirmado.

-

Configure Citrix Hypervisor para verificar un certificado de entidad de certificación.

Nota:

La verificación de certificados es una medida de seguridad diseñada para evitar conexiones no deseadas. Los certificados de equilibrio de carga de trabajo deben cumplir requisitos estrictos o la verificación del certificado no se realizará correctamente. Cuando se produce un error en la verificación de certificados, Citrix Hypervisor no permite la conexión.

Para que la verificación de certificados se realice correctamente, debe almacenar los certificados en las ubicaciones específicas en las que Citrix Hypervisor espera encontrar los certificados.

Configurar Citrix Hypervisor para verificar el certificado autofirmado

Puede configurar Citrix Hypervisor para comprobar que el certificado autofirmado de Citrix Workload Balancing sea auténtico antes de que Citrix Hypervisor permita que Workload Balancing se conecte.

Importante:

Para verificar el certificado autofirmado de Citrix Workload Balancing, debe conectarse a Workload Balancing mediante su nombre de host. Para encontrar el nombre de host de equilibrio de carga de trabajo, ejecute el comando

hostnameen el dispositivo virtual.

Para configurar Citrix Hypervisor para que verifique el certificado autofirmado, lleve a cabo los siguientes pasos:

-

Copie el certificado autofirmado del dispositivo virtual Equilibrio de carga de trabajo al maestro del grupo. El certificado autofirmado de Citrix Workload Balancing se almacena en

/etc/ssl/certs/server.pem. Ejecute el siguiente comando en el maestro de grupo:scp root@<wlb-ip>:/etc/ssl/certs/server.pem . <!--NeedCopy--> -

Si recibe un mensaje que indica que

wlb-ipno se puede establecer la autenticidad de, escribayespara continuar. -

Introduzca la contraseña raíz del dispositivo virtual Workload Balancing cuando se le solicite El certificado se copia en el directorio actual.

-

Instale el certificado. Ejecute el siguiente comando en el directorio donde copió el certificado:

xe pool-certificate-install filename=server.pem <!--NeedCopy--> -

Compruebe que el certificado se instaló correctamente ejecutando el siguiente comando en el maestro de grupo:

xe pool-certificate-list <!--NeedCopy-->Si instaló el certificado correctamente, el resultado de este comando incluye el certificado raíz exportado. Al ejecutar este comando, se enumeran todos los certificados TLS instalados, incluido el certificado que instaló.

-

Para sincronizar el certificado del maestro con todos los servidores del grupo, ejecute el siguiente comando en el maestro del grupo:

xe pool-certificate-sync <!--NeedCopy-->La ejecución del comando

pool-certificate-syncen el maestro sincroniza las listas de certificados y revocación de certificados en todos los servidores del grupo con el maestro. Esta acción garantiza que todos los servidores del grupo usen los mismos certificados.No hay ningún resultado de este comando. Sin embargo, el siguiente paso no funciona si este no funcionó correctamente.

-

Indique a Citrix Hypervisor que verifique el certificado antes de conectarse al dispositivo virtual Equilibrio de carga de trabajo. Ejecute el siguiente comando en el maestro de grupo:

xe pool-param-set wlb-verify-cert=true uuid=uuid_of_pool <!--NeedCopy-->Sugerencia:

Al pulsar la tecla Tab, se rellena automáticamente el UUID del grupo.

-

(Opcional) Para verificar que este procedimiento funcionó correctamente, lleve a cabo los siguientes pasos:

-

Para comprobar si el certificado se sincronizó con los demás servidores del grupo, ejecute el comando

pool-certificate-listen esos servidores. -

Para comprobar si Citrix Hypervisor está configurado para verificar el certificado, ejecute el comando

pool-param-getcon el parámetroparam-name=wlb-verify-cert. Por ejemplo:xe pool-param-get param-name=wlb-verify-cert uuid=uuid_of_pool <!--NeedCopy-->

-

Configurar Citrix Hypervisor para verificar un certificado de entidad de certificación

Puede configurar Citrix Hypervisor para que verifique un certificado firmado por una entidad de certificación de confianza.

Para los certificados de autoridad de confianza, Citrix Hypervisor requiere un certificado exportado o una cadena de certificados (los certificados intermedio y raíz) en formato .pem que contenga la clave pública.

Si quiere que Equilibrio de carga de trabajo use un certificado de autoridad de confianza, lleve a cabo las siguientes tareas:

Antes de comenzar estas tareas, asegúrese de que:

-

Conoce la dirección IP del maestro de grupo de Citrix Hypervisor.

-

Citrix Hypervisor puede resolver el nombre de host de equilibrio de carga de trabajo. (Por ejemplo, puede intentar hacer ping al FQDN de equilibrio de carga de trabajo desde la consola de Citrix Hypervisor para el maestro del grupo).

Obtenga un certificado firmado de la entidad de certificación

Para obtener un certificado de una entidad de certificación, debe generar una solicitud de firma de certificado (CSR). En el dispositivo virtual Equilibrio de carga de trabajo, cree una clave privada y use esa clave privada para generar la CSR.

Pautas para especificar el nombre común

El nombre común (CN) que especifique al crear una CSR debe coincidir exactamente con el FQDN de su dispositivo virtual de equilibrio de carga de trabajo. También debe coincidir con el FQDN o la dirección IP que especificó en el cuadro Dirección del cuadro de diálogo Conectarse al servidor WLB.

Para asegurarse de que el nombre coincida, especifique el nombre común siguiendo una de estas pautas:

-

Especifique la misma información para el nombre común del certificado que especificó en el cuadro de diálogo Conectar al servidor WLB.

Por ejemplo, si el dispositivo virtual Equilibrio de carga de trabajo se denomina

wlb-vpx.yourdomain, especifiquewlb-vpx.yourdomainen el cuadro de diálogo Conectarse al servidor WLB y proporcionewlb-vpx.yourdomaincomo Nombre común al crear la CSR. -

Si conectó su grupo a Equilibrio de carga de trabajo por dirección IP, utilice el FQDN como nombre común y la dirección IP como nombre alternativo del sujeto (SAN). Sin embargo, este enfoque puede no funcionar en todas las situaciones.

Crea un archivo de clave privada

En el dispositivo virtual Equilibrio de carga de trabajo, complete los siguientes pasos:

-

Crea un archivo de clave privada:

openssl genrsa -des3 -out privatekey.pem 2048 <!--NeedCopy--> -

Elimine la contraseña:

openssl rsa -in privatekey.pem -out privatekey.nop.pem <!--NeedCopy-->

Nota:

Si escribe la contraseña de forma incorrecta o incoherente, es posible que reciba algunos mensajes que indican que hay un error en la interfaz de usuario. Puede ignorar el mensaje y volver a ejecutar el comando para crear el archivo de clave privada.

Generar la solicitud de firma de certificado

En el dispositivo virtual Equilibrio de carga de trabajo, complete los siguientes pasos:

-

Cree la solicitud de firma de certificado (CSR) con la clave privada:

openssl req -new -key privatekey.nop.pem -out csr <!--NeedCopy--> -

Siga las instrucciones para proporcionar la información necesaria para generar la CSR:

Nombre del país. Introduzca los códigos de país del certificado TLS para su país. Por ejemplo, CA para Canadá o JM para Jamaica. Puede encontrar una lista de códigos de países de certificados TLS en la web.

Nombre delestado o provincia (nombre completo). Introduzca el estado o la provincia donde se encuentra la agrupación. Por ejemplo, Massachusetts o Alberta.

Nombre de la localidad. Nombre de la ciudad donde se encuentra la agrupación.

Nombre de la organización. El nombre de su empresa u organización.

Nombre de la unidad organizativa. Introduzca el nombre del departamento. Este campo es opcional.

Nombre común. Introduzca el FQDN de su servidor de equilibrio de carga de trabajo. Este valor debe coincidir con el nombre que usa el grupo para conectarse a Equilibrio de carga de trabajo. Para obtener más información, consulte Pautas para especificar el nombre común.

Dirección de correo. Esta dirección de correo electrónico se incluye en el certificado cuando lo genera.

-

Proporcione atributos opcionales o haga clic en Entrar para omitir esta información.

La solicitud de CSR se guarda en el directorio actual y se denomina

csr. -

Muestre la CSR en la ventana de la consola ejecutando los siguientes comandos en la consola del dispositivo Equilibrio de carga de trabajo:

cat csr <!--NeedCopy--> -

Copie la CSR completa y utilícela para solicitar el certificado a la entidad de certificación.

Especificar y aplicar el nuevo certificado

Use este procedimiento para especificar que Equilibrio de carga de trabajo use un certificado de una entidad de certificación. Este procedimiento instala los certificados raíz y (si están disponibles) intermedios.

Para especificar un certificado nuevo, lleve a cabo los siguientes pasos:

-

Descargue el certificado firmado, el certificado raíz y, si la entidad de certificación tiene uno, el certificado intermedio de la entidad de certificación.

-

Si no descargó los certificados directamente en el dispositivo virtual Equilibrio de carga de trabajo, cópielos mediante uno de los siguientes métodos:

-

Desde un equipo Windows, use WinSCP u otra utilidad de copia.

Para el nombre del host, puede introducir la dirección IP y dejar el puerto en el valor predeterminado. El nombre de usuario y la contraseña suelen ser root y cualquier contraseña que establezca durante la configuración.

-

Desde un equipo Linux hasta el dispositivo Equilibrio de carga de trabajo, use SCP u otra utilidad de copia. Por ejemplo:

scp root_ca.pem root@wlb-ip:/path_on_your_WLB <!--NeedCopy-->

-

-

En el dispositivo virtual Equilibrio de carga de trabajo, combine el contenido de todos los certificados (certificado raíz, certificado intermedio, si existe, y certificado firmado) en un archivo. Puede usar el siguiente comando:

cat signed_cert.pem intermediate_ca.pem root_ca.pem > server.pem <!--NeedCopy--> -

Cambie el nombre del certificado y la clave existentes mediante el comando move:

mv /etc/ssl/certs/server.pem /etc/ssl/certs/server.pem_orig mv /etc/ssl/certs/server.key /etc/ssl/certs/server.key_orig <!--NeedCopy--> -

Copie el certificado combinado:

mv server.pem /etc/ssl/certs/server.pem <!--NeedCopy--> -

Copie la clave privada creada anteriormente:

mv privatekey.nop.pem /etc/ssl/certs/server.key <!--NeedCopy--> -

Haga que la clave privada sea legible solo por root. Use el comando

chmodpara corregir los permisos.chmod 600 /etc/ssl/certs/server.key <!--NeedCopy--> -

Reinicio

stunnel:killall stunnel stunnel <!--NeedCopy-->

Importe la cadena de certificados en el grupo

Después de obtener los certificados, impórtelos en el maestro de grupo de Citrix Hypervisor. Sincronice los servidores del grupo para que usen esos certificados. A continuación, puede configurar Citrix Hypervisor para que compruebe la identidad y la validez del certificado cada vez que Equilibrio de carga de trabajo se conecte a un servidor.

-

Copie el certificado firmado, el certificado raíz y, si la entidad de certificación tiene uno, el certificado intermedio de la entidad de certificación en el maestro de grupo de Citrix Hypervisor.

-

Instale el certificado raíz en el maestro de grupo:

xe pool-certificate-install filename=root_ca.pem <!--NeedCopy--> -

Si procede, instale el certificado intermedio en el maestro de grupo:

xe pool-certificate-install filename=intermediate_ca.pem <!--NeedCopy--> -

Verifique que ambos certificados estén instalados correctamente ejecutando este comando en el maestro de grupo:

xe pool-certificate-list <!--NeedCopy-->La ejecución de este comando muestra todos los certificados TLS instalados. Si los certificados se instalaron correctamente, aparecerán en esta lista.

-

Sincronice el certificado en el maestro del grupo con todos los servidores del grupo:

xe pool-certificate-sync <!--NeedCopy-->La ejecución del comando

pool-certificate-syncen el maestro sincroniza los certificados y las listas de revocación de certificados en todos los servidores de grupo con el maestro de grupo. Esta acción garantiza que todos los servidores del grupo usen los mismos certificados. -

Indique a Citrix Hypervisor que verifique un certificado antes de conectarse al dispositivo virtual Equilibrio de carga de trabajo. Ejecute el siguiente comando en el maestro de grupo:

xe pool-param-set wlb-verify-cert=true uuid=uuid_of_pool <!--NeedCopy-->Sugerencia:

Al pulsar la tecla Tab, se rellena automáticamente el UUID del grupo.

-

Si especificó una dirección IP en el cuadro de diálogo Conectarse a WLB antes de habilitar la verificación de certificados, es posible que se le pida que vuelva a conectar el grupo a Equilibrio de carga de trabajo.

Especifique el FQDN para el dispositivo de equilibrio de carga de trabajo en Dirección en el cuadro de diálogo Conectar a WLB exactamente como aparece en el nombre común del certificado. Introduzca el FQDN para asegurarse de que el nombre común coincida con el nombre que Citrix Hypervisor utiliza para conectarse.

Solución de problemas

-

Si el grupo no puede conectarse al equilibrio de carga de trabajo después de configurar la verificación de certificados, compruebe si el grupo se puede conectar si desactiva la verificación de certificados. Puede usar el comando

xe pool-param-set wlb-verify-cert=false uuid=uuid_of_poolpara inhabilitar la verificación de certificados. Si se puede conectar con la verificación desactivada, el problema está en la configuración de su certificado. Si no se puede conectar, el problema está en las credenciales de equilibrio de carga de trabajo o en la conexión de red. -

Algunas autoridades de certificación comercial proporcionan herramientas para verificar que el certificado esté instalado correctamente. Considere la posibilidad de ejecutar estas herramientas si estos procedimientos no ayudan a aislar el problema. Si estas herramientas requieren la especificación de un puerto TLS, especifique el puerto 8012 o el puerto que haya configurado durante la configuración del equilibrio de carga de trabajo.

-

Si la ficha WLB muestra un error de conexión, puede haber un conflicto entre el nombre común del certificado y el nombre del dispositivo virtual Equilibrio de carga de trabajo. El nombre del dispositivo virtual de equilibrio de carga de trabajo y el nombre común del certificado deben coincidir exactamente.

Para obtener más información, consulte Solucionar problemas.