Novedades

Junio de 2025

Remote Browser Isolation: Cargas de trabajo autoalojadas

Las cargas de trabajo autoalojadas de Remote Browser Isolation (RBI) permiten a los clientes gestionar cargas de trabajo de explorador remoto dentro de sus propias suscripciones de Azure. El componente del plano de datos (Virtual Desktop Agent) de las cargas de trabajo autoalojadas de RBI se ejecuta en una suscripción de Azure proporcionada por el cliente. Esto permite a los clientes escalar las máquinas y los catálogos horizontalmente según sea necesario y aprovisionar varios catálogos para categorizar mejor las cargas de trabajo.

Requisitos previos:

- Licencia de Citrix Platform Licenses (CPL) o un derecho dedicado de RBI y un derecho de DaaS Premium.

- El servicio DaaS debe estar habilitado. > Nota: > > Este paso solo es posible si el arrendatario del cliente tiene los derechos necesarios.

- Habilitar el protocolo Rendezvous en DaaS.

Cómo habilitar el servicio DaaS

- Inicie sesión en Citrix Cloud.

- Vaya al servicio DaaS.

- Busque y haga clic en Habilitar DaaS. Este paso prepara la infraestructura de DaaS necesaria para las cargas de trabajo autoalojadas de RBI y tarda aproximadamente 45 minutos.

Proceso de incorporación para RBI

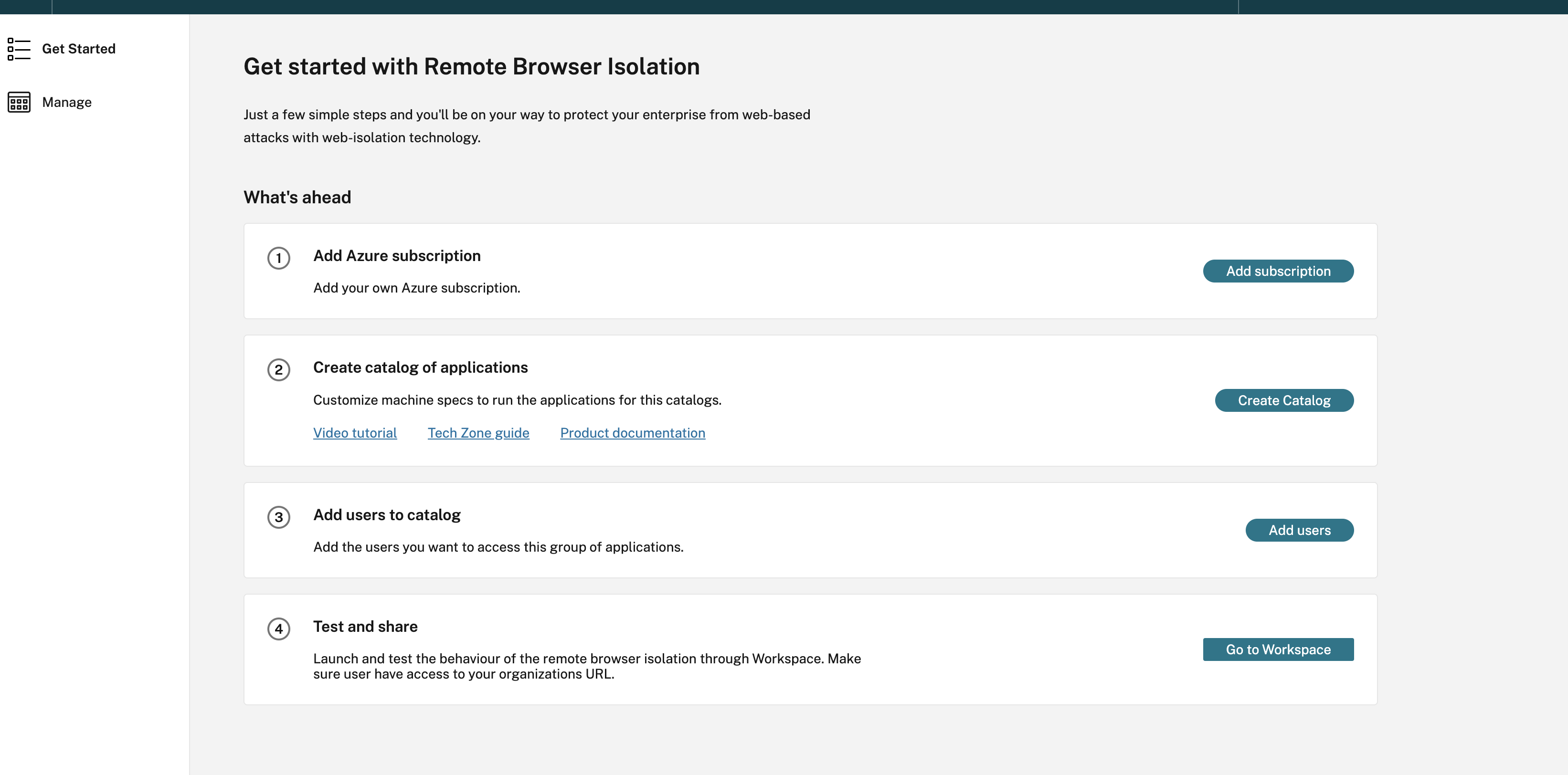

En la página de Citrix Cloud, haga clic en Administrar servicio RBI para acceder a la página de destino de Remote Browser Isolation.

Paso 1: Agregar la suscripción a Azure

-

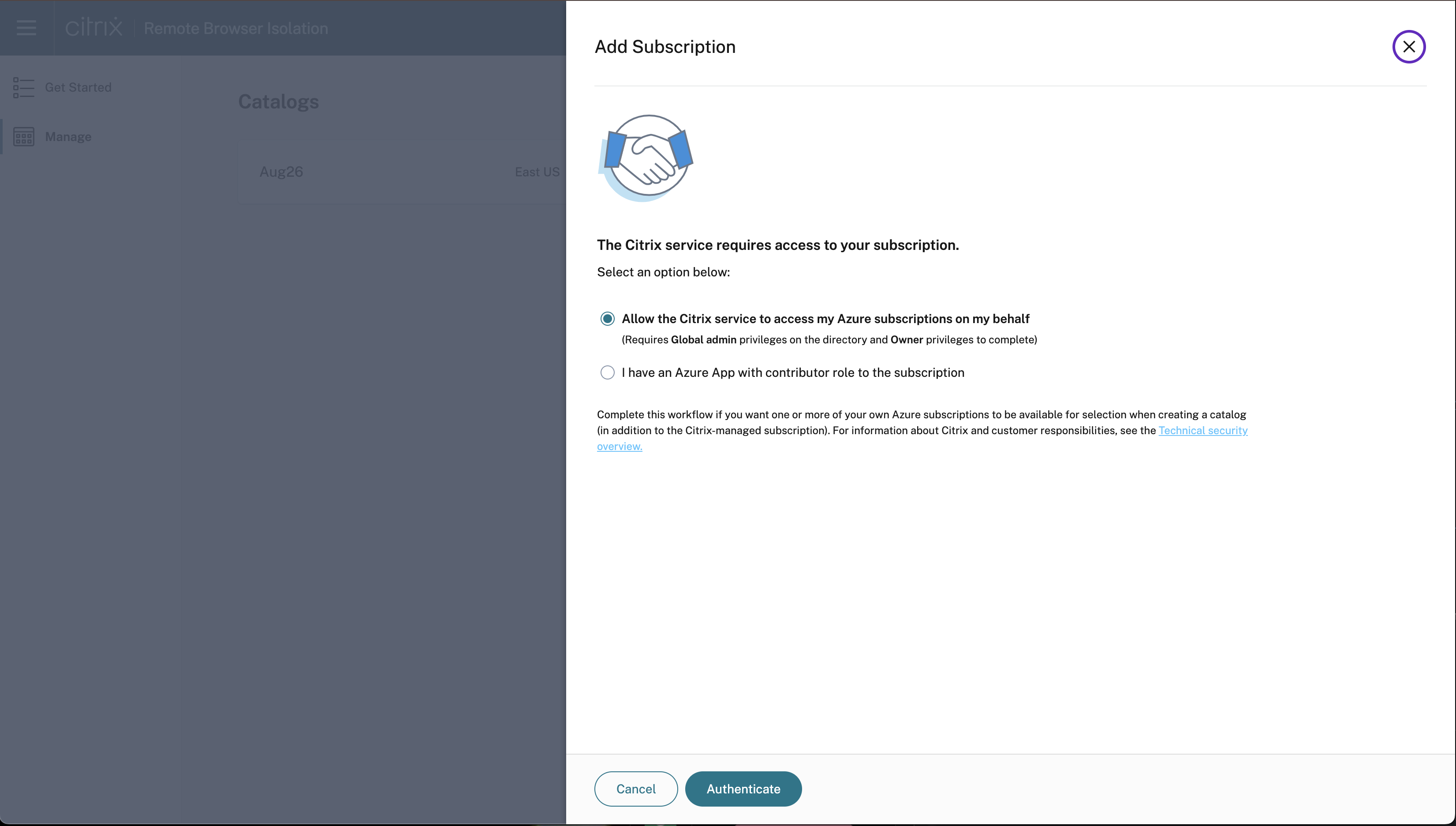

En la página de introducción a Remote Browser Isolation Introducción a Remote Browser Isolation, haga clic en Agregar suscripción. Las suscripciones de Azure se pueden agregar a las cargas de trabajo autoalojadas de RBI de dos maneras:

- Usando credenciales de administrador globales: Permitir que el servicio de Citrix acceda a mis suscripciones de Azure en mi nombre.

- Usando registros de aplicaciones empresariales con rol de colaborador en toda la suscripción.

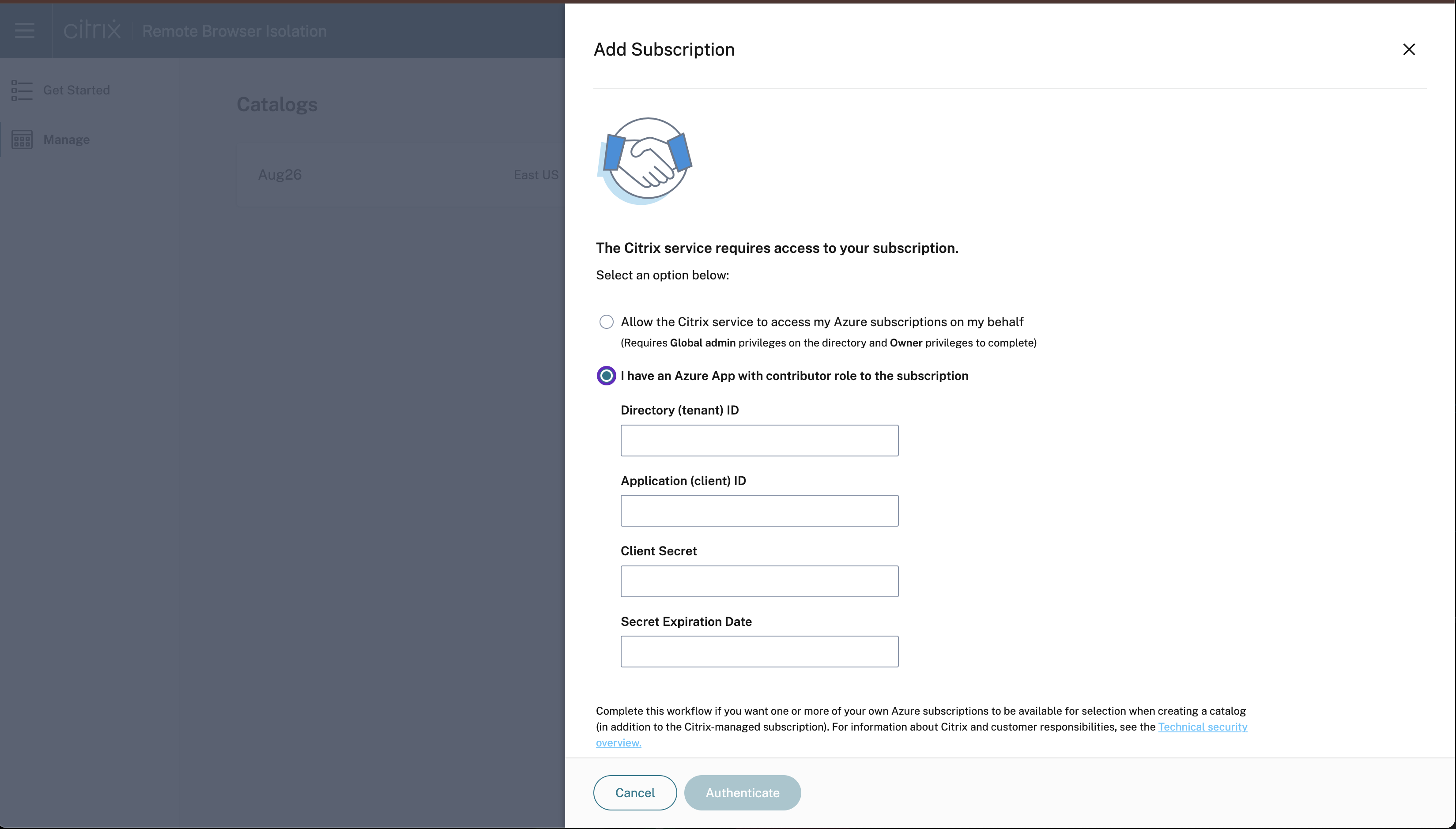

- Haga clic en Tengo una aplicación de Azure con rol de colaborador para la suscripción.

- Introduzca el ID de directorio, ID de aplicación, Secreto del cliente y Fecha de caducidad del secreto para habilitar esta opción y haga clic en Autenticar.

- Tras validar los detalles de la suscripción, haga clic en Agregar suscripción.

Nota:

Se pueden vincular varias suscripciones de Azure a cargas de trabajo autoalojadas en RBI. La suscripción a Azure puede ser nueva o reutilizada. Las cargas de trabajo autoalojadas de RBI crean una red virtual (VNet) e implementan las máquinas dentro de ese límite.

Paso 2: Crear un catálogo de aplicaciones

Los catálogos son contenedores para aplicaciones de explorador. Puede organizar las aplicaciones de explorador creando diferentes catálogos para cada grupo. Las máquinas de un catálogo son idénticas en cuanto a tamaño y parámetros, pero el tamaño y los parámetros de las máquinas de distintos catálogos pueden variar. Además, la región también puede variar de un catálogo a otro, lo que puede resultar útil para optimizar el rendimiento del inicio para los usuarios finales.

La creación de un catálogo tarda unos 90 minutos en una suscripción recién vinculada. Este proceso implementa los recursos necesarios en Azure, incluido un grupo de recursos para administrar las máquinas.

- En la página de Citrix Cloud, haga clic en Administrar servicio RBI > Crear catálogo.

-

En la página Crear catálogo de Remote Browser Isolation, asigne un nombre al catálogo y haga clic en Agregar explorador aislado remoto.

Nota:

Si selecciona crear un catálogo, este adopta los parámetros predeterminados para una implementación rápida.

- Haga clic en Siguiente: Parámetros de máquina y proporcione los siguientes detalles:

- Suscripción

- Parámetros de máquina

- Región

Nota:

Establecer una programación de energía está inhabilitado de forma predeterminada, pero el usuario tiene la opción de configurarlo.

- Haga clic en Siguiente: Resumen > Crear catálogo.

- Una vez creado el catálogo, haga clic en Ver detalles.

Aspectos destacados de la configuración del catálogo:

- La creación de catálogos configura todo lo necesario para las cargas de trabajo de los clientes con un solo clic.

- Los clientes pueden seleccionar sus propios ciclos de administración de energía para las máquinas y publicar exploradores en los catálogos.

- Si un cliente tiene varias suscripciones, puede elegir dónde implementar el catálogo.

- Citrix Catalog Service administra las cargas de trabajo.

- Los parches y actualizaciones de software se implementan automáticamente en función de los parámetros de administración de energía de la máquina configurados por el cliente.

- La máquina del catálogo funciona en modo sin conectores (directiva Rendezvous V2 para DaaS). Esto significa que no es necesario implementar ningún conector en el grupo de recursos del cliente.

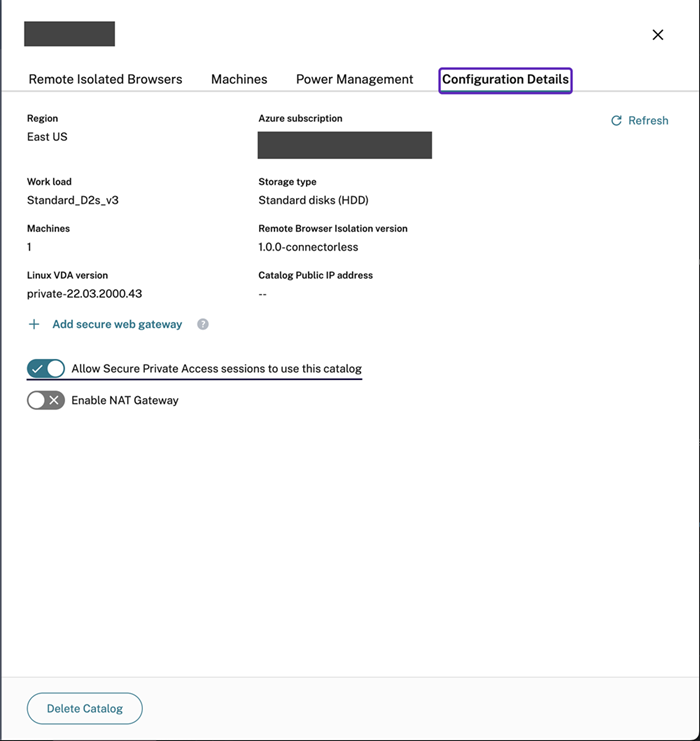

Paso 2.1: Asignar el catálogo para las sesiones de aplicación de Secure Private Access (SPA)

Los administradores de clientes pueden seleccionar qué catálogo usar para las sesiones de SPA, lo que les permite dedicar un catálogo específico para este propósito.

Requisitos previos:

Se debe habilitar al menos un catálogo para que esta opción inicie correctamente una aplicación de RBI con SPA.

Cómo habilitar una sesión de Secure Private Access:

- En la página de Citrix Cloud, haga clic en Administrar servicio RBI.

- Haga clic en Administrar, vaya al catálogo creado y haga clic en Ver detalles.

- En la página Detalles de configuración, habilite la opción Permitir que las sesiones de Secure Private Access usen este catálogo.

Nota:

Puede seleccionar más de un catálogo con esta opción. Si se seleccionan varios catálogos, los inicios de SPA van al catálogo de la región más cercana desde la que se realiza la solicitud de inicio.

Paso 3: Publicar la aplicación de explorador

Crear una aplicación de explorador

Siga estos pasos para agregar un explorador aislado remoto:

- Haga clic en el catálogo de la ficha Administrar de la consola de cargas de trabajo autoalojadas de RBI.

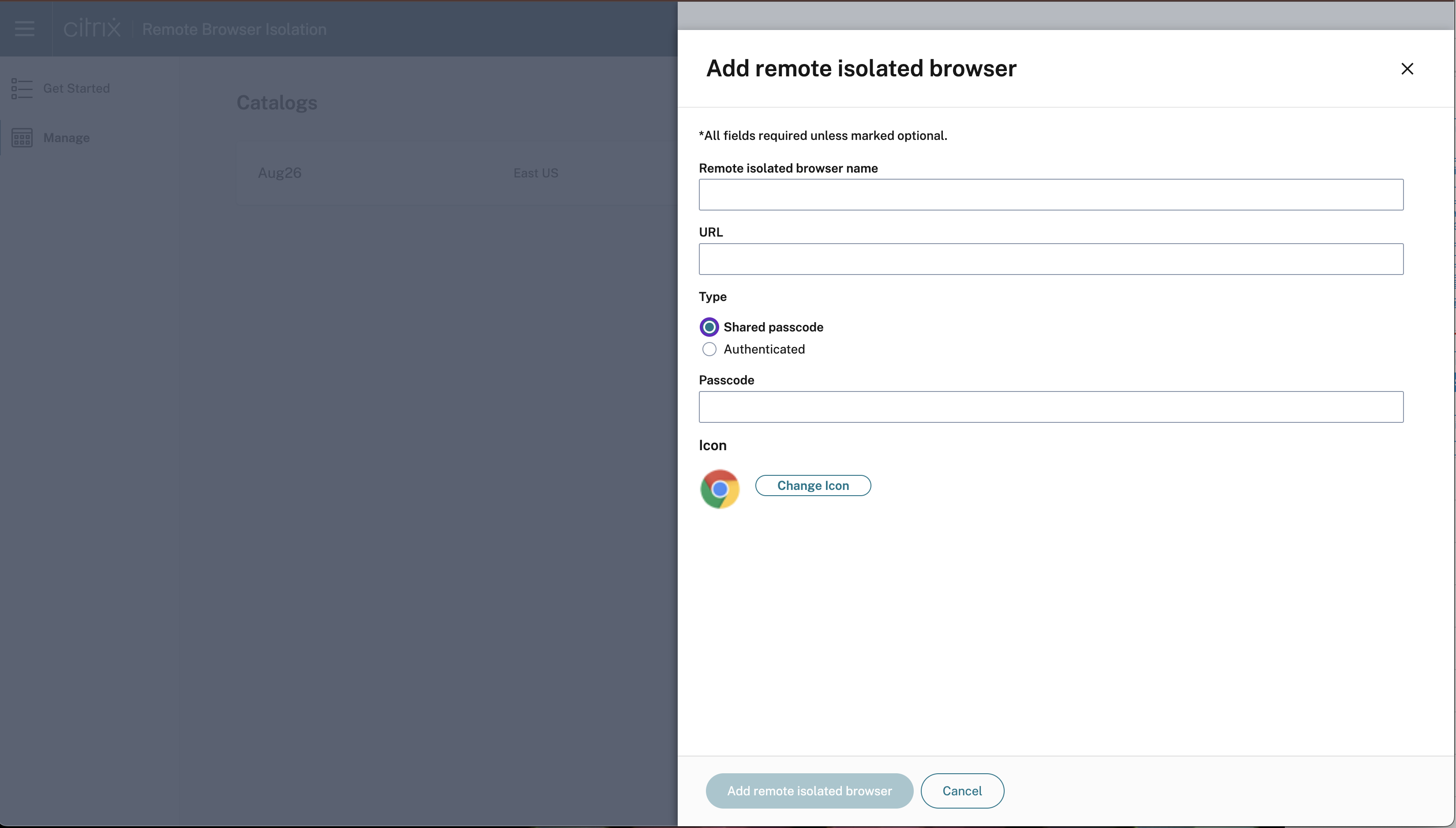

-

Haga clic en Agregar explorador aislado remoto y proporcione los siguientes detalles de configuración:

- Nombre del explorador: Introduzca el nombre de explorador que prefiera.

- URL: Especifique la URL de la aplicación de destino.

- Tipo: Elegir Código de acceso compartido o Autenticado, que es visible para los usuarios finales.

- Código de acceso Introduzca el código de acceso.

- Icono: Cargue un icono de aplicación.

- Haga clic en Agregar explorador aislado remoto.

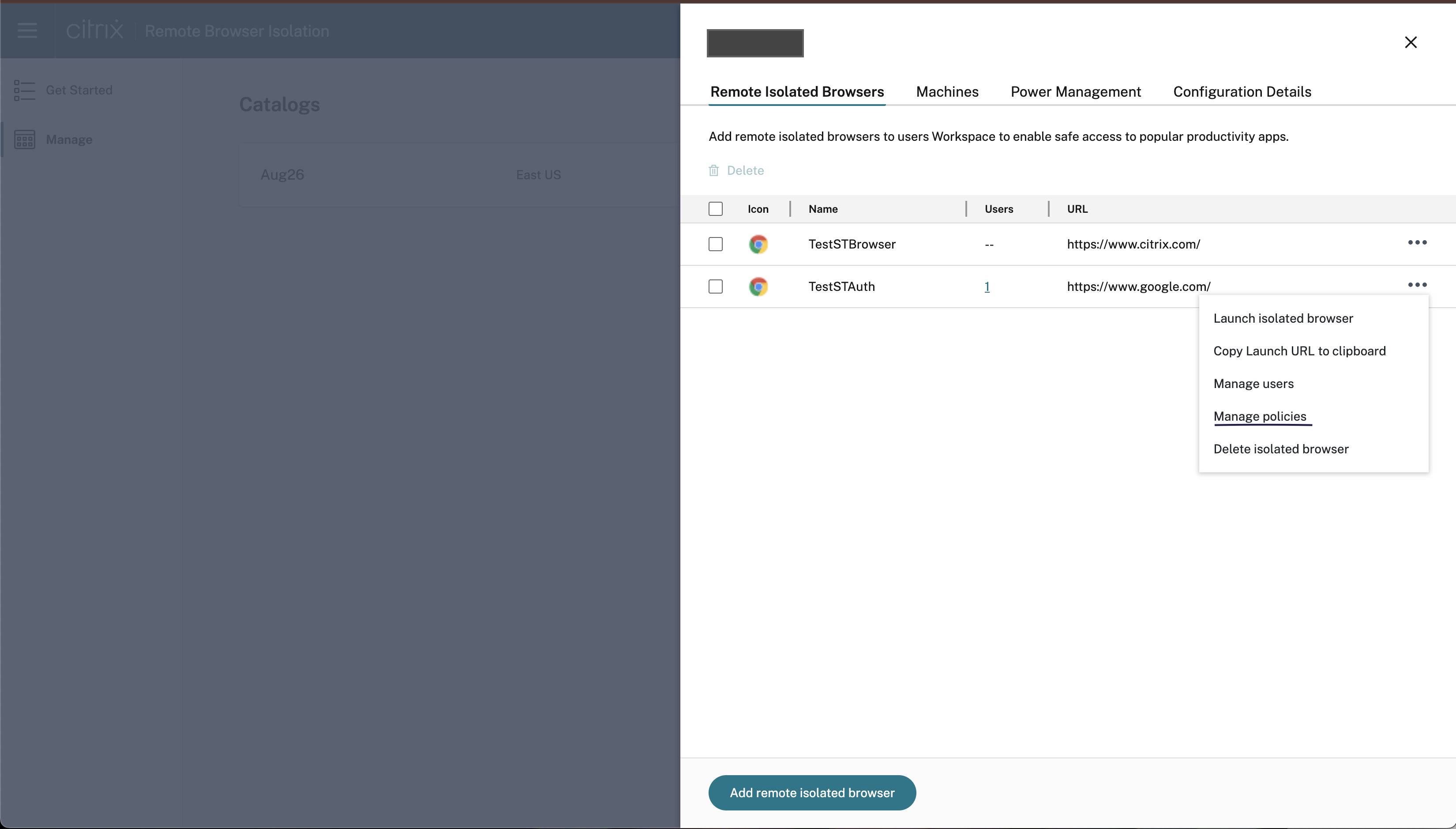

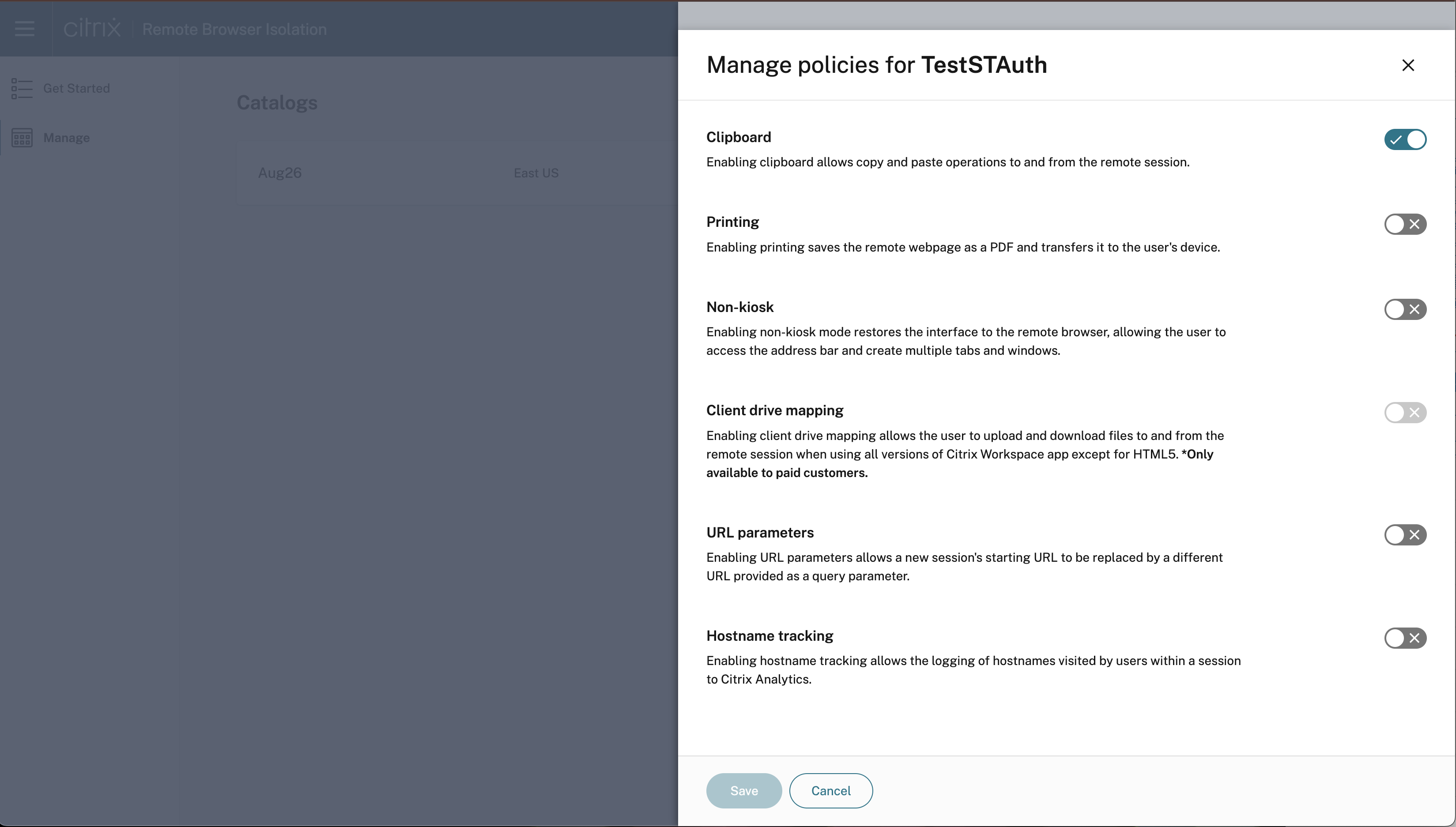

Asignar directivas a la aplicación de explorador

Una vez creado el explorador, puede configurar las directivas necesarias en el explorador.

- Haga clic en los puntos suspensivos y, a continuación, en Administrar directivas.

- Habilite las directivas deseadas y haga clic en Guardar.

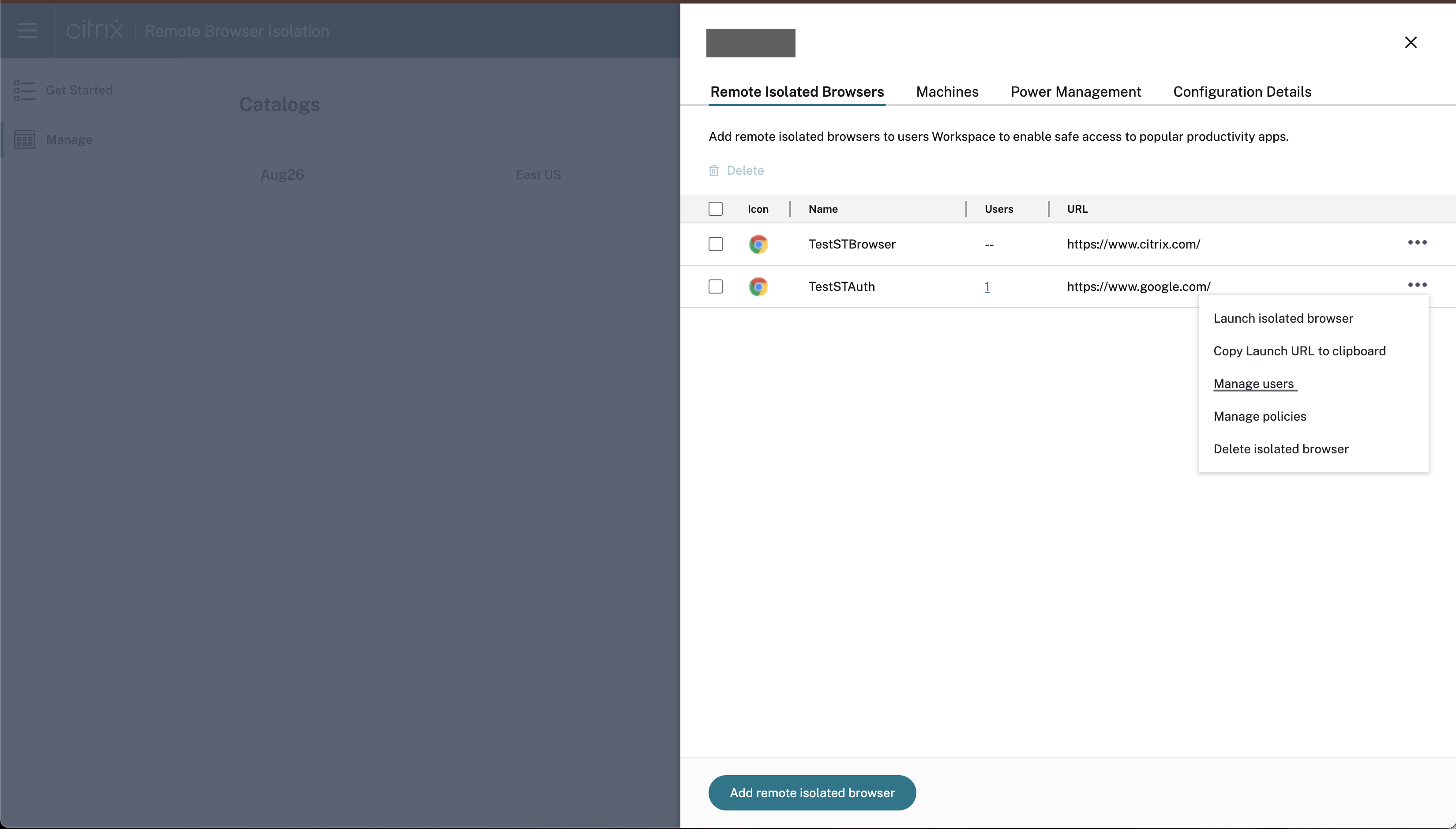

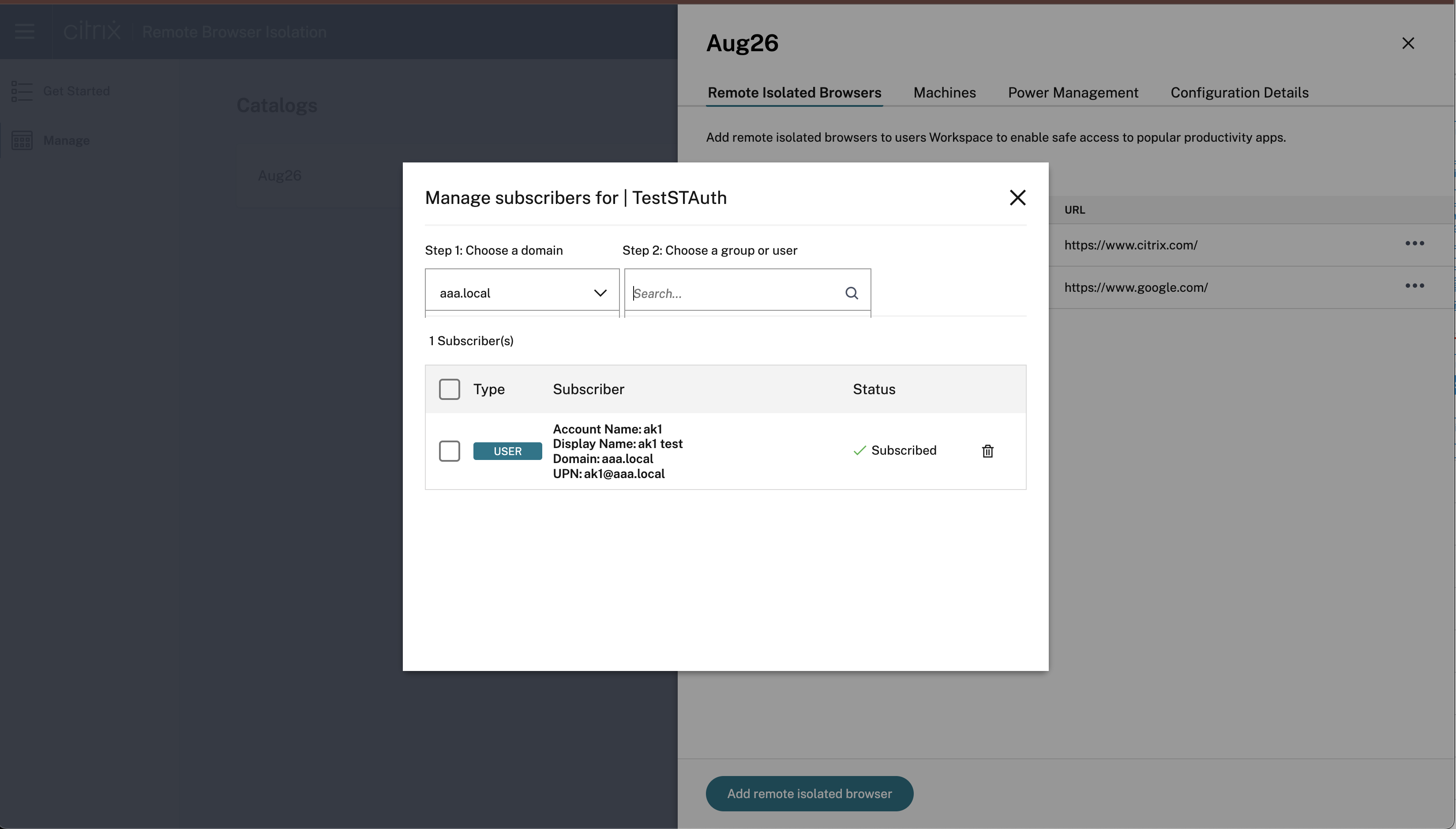

Agregar usuarios a una aplicación de explorador

Los clientes deben introducir sus dominios y el proveedor de identidades para asignar usuarios y grupos al explorador publicado en el catálogo.

- Para suscribir a un usuario, haga clic en los puntos suspensivos y seleccione Administrar usuarios.

- A continuación, elija el dominio y seleccione un grupo o usuario en el menú desplegable.

Paso 4: Probar la aplicación de explorador y compartirla

Ahora puede acceder a los exploradores publicados a través del espacio de trabajo o de las URL directas. Las solicitudes de inicio se dirigen a las máquinas de los catálogos asignados a su cuenta.

Nota:

Si la administración de energía de las máquinas no se ha configurado para el catálogo y no hay máquinas ejecutándose, al iniciar una sesión se inicia una máquina, que después espera a estar lista para aceptar la sesión.

Eliminar un explorador:

Seleccione el explorador que quiere eliminar y haga clic en el icono Eliminar.

Reiniciar o forzar el reinicio de una máquina:

Junto al nombre de la máquina, haga clic en los puntos suspensivos y, a continuación, en la opción deseada.

Funciones adicionales

Configuración de Azure Firewall para la red virtual del catálogo RBI administrada por el cliente

Azure Firewall le permite filtrar las solicitudes web salientes de las máquinas del catálogo en Remote Browser Isolation Service. Al implementar Azure Firewall en su red virtual de Azure, puede controlar y supervisar el tráfico saliente. Esto le ayuda a mejorar la seguridad de la red y administrar las conexiones salientes de sus cargas de trabajo.

Requisitos previos:

- Un catálogo creado bajo Remote Browser Isolation Service en su suscripción de Azure.

- Permisos suficientes para crear y administrar recursos de Azure.

Localizar la red virtual de Azure

- En la consola de Citrix Cloud DaaS, identifique el catálogo de máquinas que quiere proteger.

- Seleccione una máquina del catálogo y copie la primera parte de su nombre (por ejemplo, RBI3BLR6-O80001).

- En Azure Portal, busque la máquina virtual con este nombre.

- En la descripción general de la máquina virtual, seleccione la red virtual vinculada.

Crear una instancia de Azure Firewall

- En el menú de la red virtual, seleccione Subnets en Settings.

- Agregue una nueva subred con el propósito establecido en Azure Firewall (usar los parámetros predeterminados).

- Regrese a la descripción general de la red virtual y seleccione Azure Firewall en Capabilities.

- Haga clic en Add a new firewall.

- Complete los siguientes campos:

- Subscription y Resource group: Seleccione según corresponda.

- Name: Introduzca un nombre para el firewall.

- Region: Coincide con la región de su red virtual.

- Firewall tier: Seleccione Standard.

- Virtual Network: Elija la red identificada en el paso 1.

- Firewall Policy: Seleccione Use a Firewall Policy to manage this firewall.

- Policy Name: Haga clic en Add new e introduzca un nombre (por ejemplo, Test-policy).

- Firewall Management NIC: Inhabilite este parámetro.

- Revise los parámetros y cree el firewall.

Configurar redirección

- Después de la implementación, abra el recurso de Azure Firewall y anote su dirección IP privada.

- En Azure Portal, vaya a su red virtual y seleccione Subnets.

- Identifique la subred donde residen sus máquinas virtuales de catálogo (normalmente la predeterminada “default”).

- Cree una nueva tabla de rutas o seleccione una existente asociada a esta subred.

- Agregue una nueva ruta:

-

Destination:

0.0.0.0/0 -

Next hop type:

Virtual appliance - Next hop address: Introduzca la dirección IP privada de Azure Firewall.

-

Destination:

- Guarde la ruta.

Configurar reglas de firewall

- En Azure Portal, vaya a Firewall Manager > Azure Firewall Policies.

- Seleccione la directiva que ha creado (por ejemplo, Test-policy).

- Vaya a Rules.

- Agregue una nueva colección de reglas de aplicación (recomendado para filtrado web).

- Defina reglas para permitir o denegar categorías de URL o FQDN específicos. Por ejemplo, para denegar el acceso a

www.example.com:-

Name:

DenyExampleWebsite - Source IP address: El rango de subred de las máquinas virtuales del catálogo.

-

Destination FQDNs:

www.example.com -

Protocols:

http:80,https -

Action:

Deny

-

Name:

- Guarde la colección de reglas.

- Agregue otras reglas adicionales Allow (Permitir) o Deny (Denegar) según sea necesario, ajustando las prioridades en consecuencia. (Opcional)

Probar la configuración

- Inicie una sesión de explorador en una máquina del catálogo configurado.

- Intente acceder a los sitios web permitidos y bloqueados para confirmar que los controles de acceso funcionan correctamente.

- Verifique que el firewall esté filtrando correctamente el tráfico de red según las reglas definidas.

Solución de problemas

Si observa problemas, consulte la Documentación de Azure Firewall.

Limitaciones

Todos los exploradores de un mismo catálogo usan el mismo firewall, directivas y reglas.

Habilitar Gateway (Secure Web) de traducción de direcciones de red (NAT)

En la página Detalles de configuración, tiene la opción de agregar una instancia de Secure Web Gateway para catálogos específicos.

Actualizaciones de software y administración de parches

Citrix crea y administra las imágenes y los catálogos de máquinas, incluida la administración del software. Cuando hay nuevas versiones de los catálogos disponibles, Citrix envía estas actualizaciones a los catálogos de los clientes para garantizar que sus máquinas reciban las correcciones y los parches más recientes la próxima vez que se reinicien. RBI utiliza el servicio de catálogo de DaaS para facilitar estas actualizaciones de versión en la suscripción del cliente.

Julio de 2022

-

Remote Browser Isolation admite la autenticación de todas las aplicaciones con Azure Active Directory.

- Ahora, los usuarios pueden iniciar sesión en cualquier aplicación de Remote Browser Isolation desde Citrix Workspace con credenciales de Azure Active Directory.

- Cuando los usuarios de Remote Browser Isolation inician sesión, utilizan la página de inicio de sesión de Workspace que configuró para su sitio. Para obtener más información, consulte Integración con Citrix Workspace.

Septiembre de 2021

- Remote Browser Isolation admite audio bidireccional. El audio bidireccional está disponible en Remote Browser Isolation.

- Los inicios de Remote Browser Isolation desde launch.cloud.com se autentican mediante la autenticación de Citrix Cloud. Cuando los usuarios inician aplicaciones de Remote Browser Isolation desde la URL launch.cloud.com, la autenticación de Citrix Cloud gestiona sus credenciales. Esto mejora la seguridad sin alterar la experiencia del usuario.

Marzo de 2021

- Remote Browser Isolation admite la autenticación con Azure Active Directory. Ahora, los usuarios pueden iniciar sesión en aplicaciones de Remote Browser Isolation desde Citrix Workspace con credenciales de Azure Active Directory. Para obtener más información, consulte Integración con Citrix Workspace.

- Remote Browser Isolation le permite supervisar y cerrar sesiones activas de los usuarios. Remote Browser Isolation proporciona esta información sobre las sesiones activas de los usuarios: nombre de usuario, ID de sesión, IP de cliente, tipo de autenticación, nombre de aplicación, hora de inicio de sesión y duración de la sesión. Puede ver la información básica sobre cada sesión activa y desconectarla si es necesario. Para obtener más información, consulte Supervisar sesiones activas.

Publicaciones en 2020

Todas las versiones de 2020 contienen mejoras que ayudan a mejorar el rendimiento y la estabilidad generales.