新機能

2025年6月

Remote Browser Isolation - 自己ホストワークロード

Remote Browser Isolation(RBI)自己ホストワークロードにより、お客様は独自のAzureサブスクリプション内でリモートブラウザーのワークロードを操作できるようになります。 RBI自己ホストワークロードのデータプレーンコンポーネント(Virtual Desktop Agent)は、お客様が提供するAzureサブスクリプションで実行されます。 これにより、お客様は必要に応じてマシンとカタログを水平方向に拡張し、複数のカタログをプロビジョニングしてワークロードをより適切に分類できるようになります。

前提条件:

- Citrix Platform License(CPL)のライセンスまたはRBI専用使用権、およびDaaS Premium使用権。

- DaaSサービスを有効にする必要があります。 > 注: > > この手順は、顧客テナントが必要な使用権を持っている場合にのみ可能です。

- DaaSでRendezvousプロトコルを有効にします。

DaaSサービスを有効にする方法

- Citrix Cloudにサインインします。

- DaaSサービスに移動します。

- [DaaSを有効にする]を見つけてクリックします。 この手順では、RBI自己ホストワークロードに必要なDaaSインフラストラクチャを準備します。所要時間は約45分です。

RBIのオンボーディングプロセス

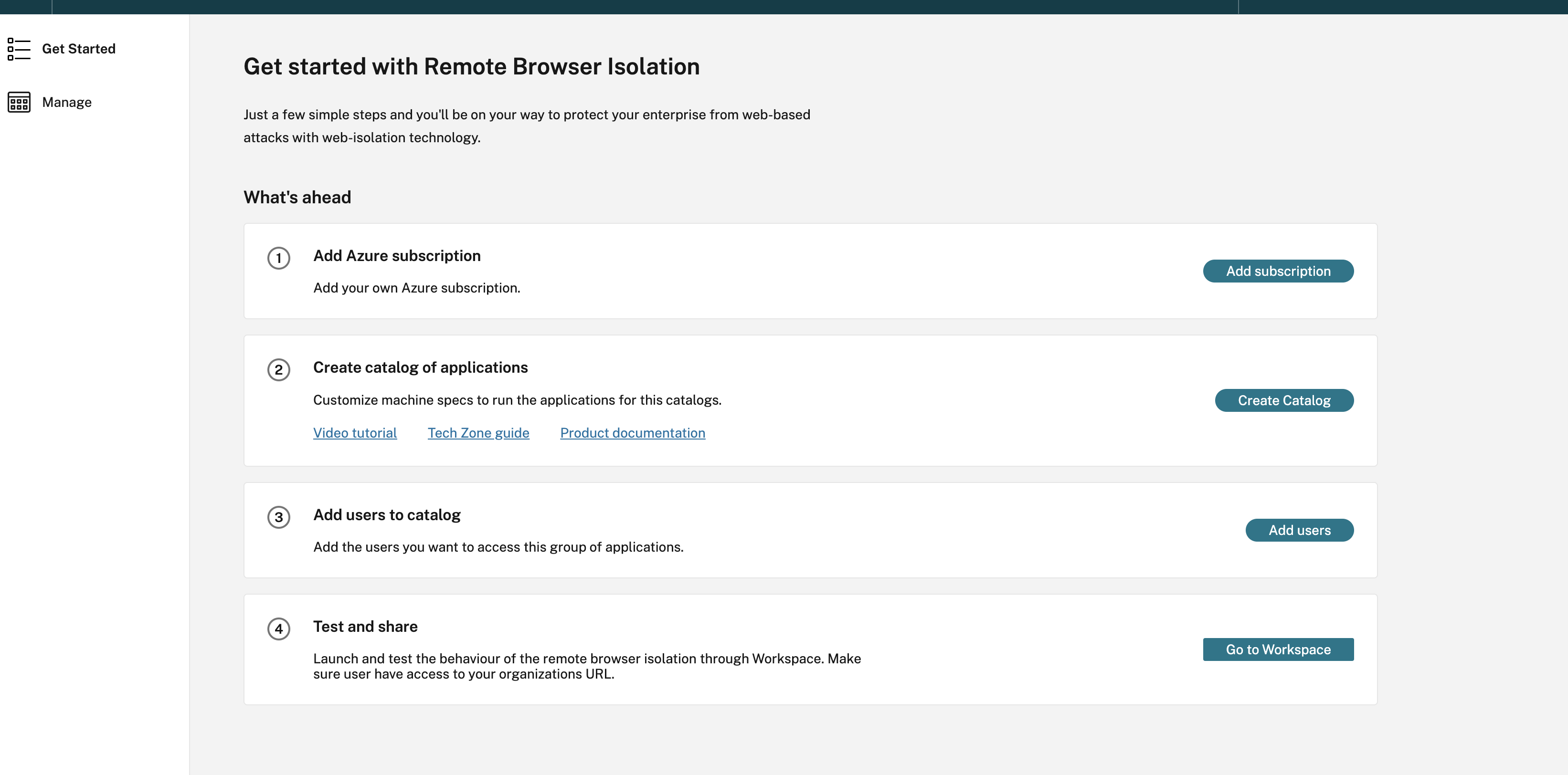

Citrix Cloudページで、[Manage RBI Service]をクリックして、 [Remote Browser Isolation]ランディングページにアクセスします。

手順1:Azureサブスクリプションを追加する

-

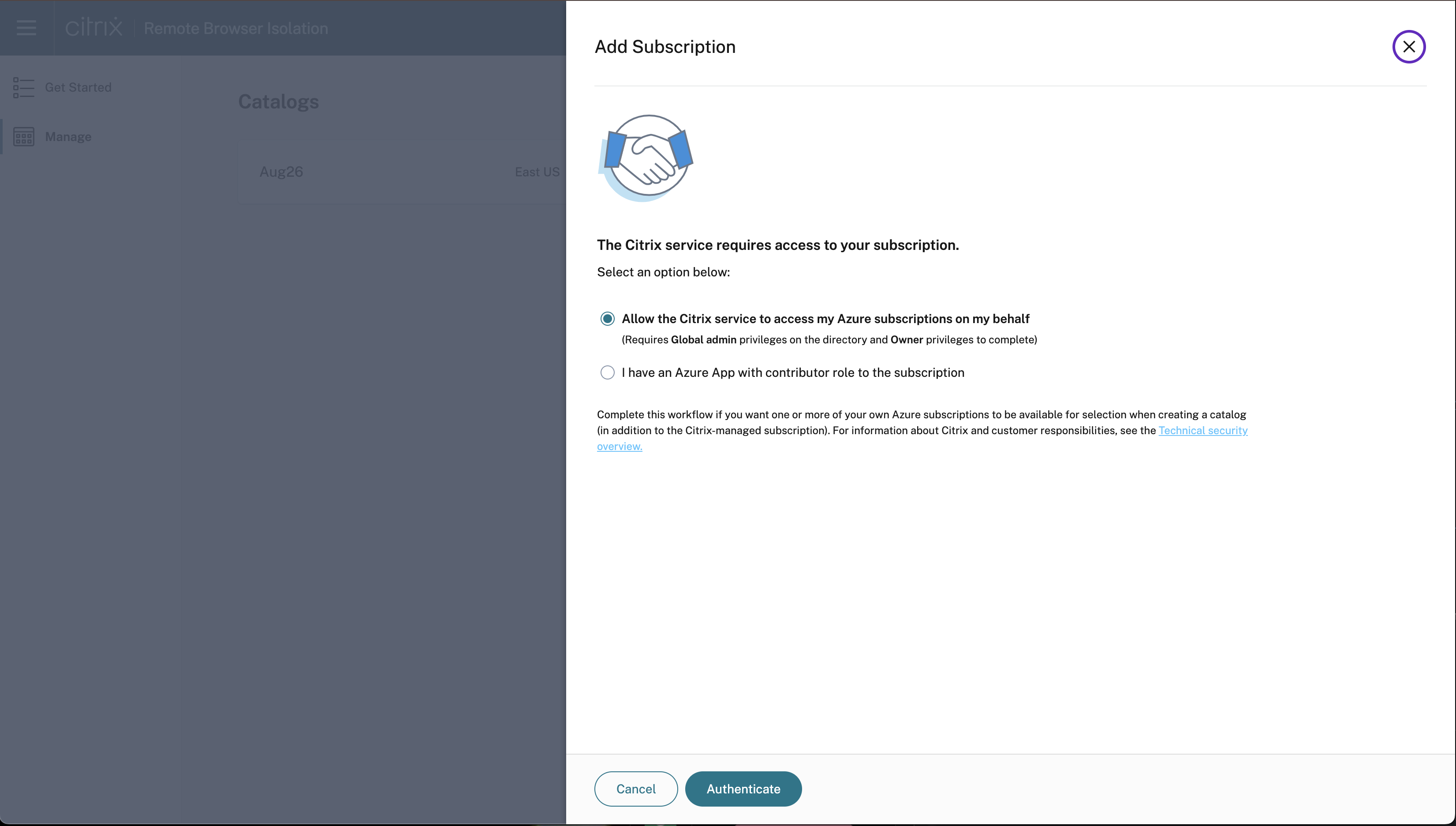

[Get started with Remote Isolation]ページで、[Add subscription]をクリックします。 Azureサブスクリプションは、次の2つの方法でRBI自己ホストワークロードに追加できます:

- グローバル管理者の資格情報を使用する:Citrixサービスが自分に代わって自分のAzureサブスクリプションにアクセスすることを許可します。

- サブスクリプション全体で、投稿者の役割でエンタープライズアプリ登録を使用する。

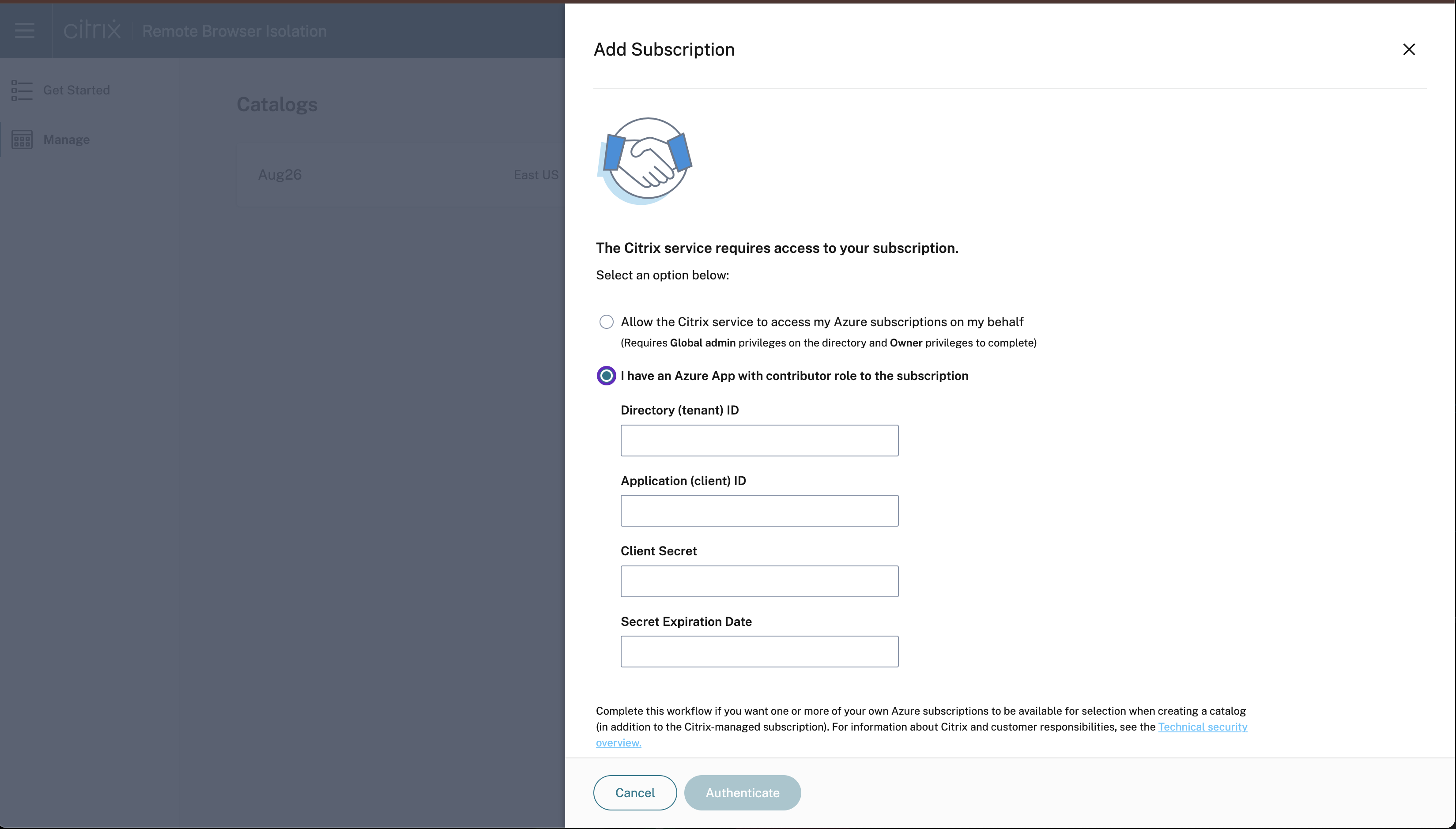

- [サブスクリプションの投稿者の役割を持つAzureアプリを持っています]をクリックします。

- ディレクトリID、アプリケーションID、クライアントシークレット、シークレット有効期限を入力してこのオプションを有効にし、[認証]をクリックします。

- サブスクリプションの詳細を確認したら、[サブスクリプションの追加]をクリックします。

メモ:

複数のAzureサブスクリプションをRBIの自己ホストワークロードにリンクできます。 Azureサブスクリプションは、新規でも再利用でもかまいません。 RBIの自己ホストワークロードは仮想ネットワーク(VNet)を作成し、その境界内にマシンを展開します。

手順2:アプリケーションのカタログを作成する

カタログはブラウザーアプリのコンテナです。 グループごとに異なるカタログを作成することで、ブラウザーアプリを整理できます。 カタログ内のマシンのサイズと設定は同じですが、カタログが異なるマシンのサイズと設定は異なる場合があります。 さらに、リージョンもカタログによって異なる場合があるため、エンドユーザーの起動パフォーマンスを最適化するのに役立ちます。

新しくリンクされたサブスクリプションでは、カタログの作成には約90分かかります。 このプロセスでは、マシンを管理するためのリソースグループなど、必要なリソースがAzureに展開されます。

- Citrix Cloudページで、[Manage RBI Service] > [カタログの作成]をクリックします。

-

[Create Remote Browser Isolation Catalog]ページでカタログに名前を付け、[Add remote isolated browser]をクリックします。

メモ:

カタログの作成を選択すると、デフォルトの設定が使用され、すばやく展開できます。

-

[次へ:マシン]をクリックし、次の詳細を入力します:

- サブスクリプション

- マシン設定

- リージョン

メモ:

電源スケジュールの設定はデフォルトでは無効になっていますが、ユーザーはこれを設定できます。

- [次へ:概要] > [カタログの作成]をクリックします。

- カタログが作成されたら、[View Details]をクリックします。

カタログ構成のハイライト:

- カタログを作成すると、ワンクリックでお客様のワークロードに必要なすべてが設定されます。

- お客様は、マシンの電源管理サイクルを自分で選択し、カタログ内にブラウザーを公開できます。

- お客様が複数のサブスクリプションをお持ちの場合、カタログを展開する場所を選択できます。

- Citrix Catalog Serviceはワークロードを管理します。

- ソフトウェアパッチと更新は、お客様が設定したマシンの電源管理設定に基づいて自動的に展開されます。

- カタログ内のマシンはコネクタを使用しないモード(DaaS用Rendezvous V2ポリシー)で動作します。 つまり、お客様のリソースグループにコネクタを展開する必要はありません。

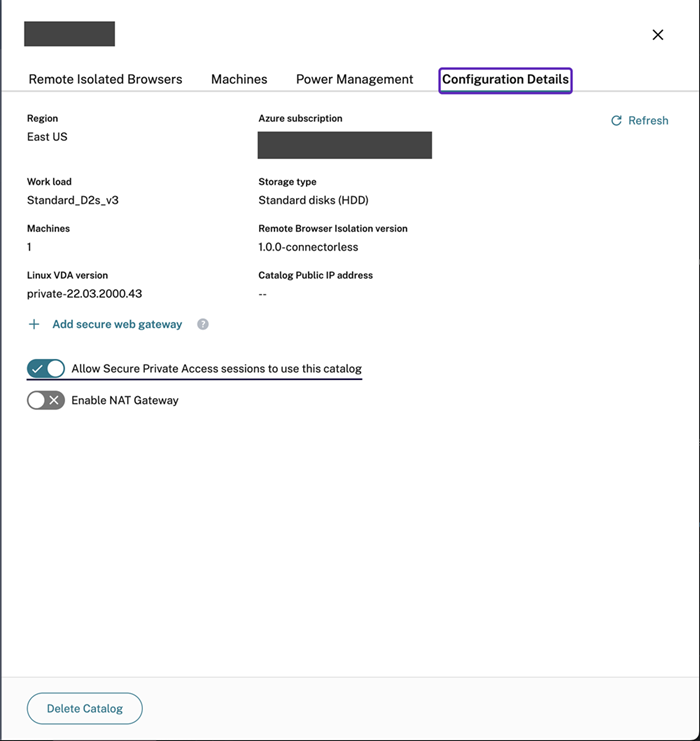

手順2.1:Secure Private Access(SPA)アプリセッションにカタログを割り当てる

顧客管理者は、SPAセッションに使用するカタログを選択できるため、特定のカタログをSPAセッション専用にすることができます。

前提条件:

SPA RBIアプリを正常に起動するには、このオプションを少なくとも1つのカタログで有効にする必要があります。

Secure Private Accessセッションを有効にする方法:

- Citrix Cloudページで、[Manage RBI Service]をクリックします。

- [Manage]をクリックして作成したカタログに移動し、[View Details]をクリックします。

- [構成の詳細]ページで、[Secure Private Accessセッションがこのカタログを使用することを許可する]のトグルをオンにします。

メモ:

このオプションでは、複数のカタログを選択できます。 複数のカタログが選択されている場合、SPAの起動は、起動リクエストの発行から最も近いリージョンのカタログで行われます。

手順3:ブラウザーアプリケーションを公開する

ブラウザアプリケーションの作成

次の手順に従って、リモート分離ブラウザーを追加します:

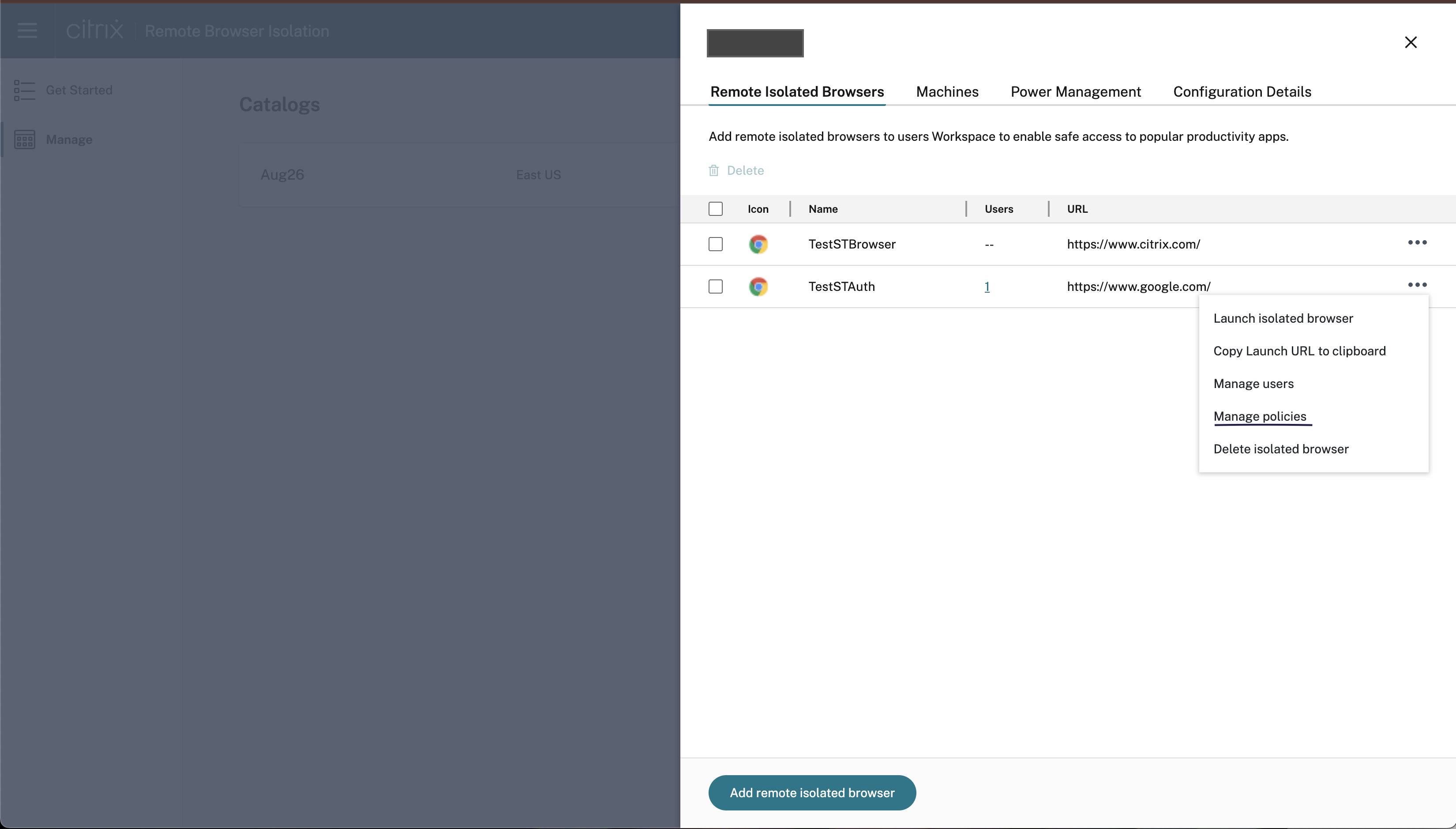

- RBI自己ホストワークロードコンソールの[Manage]タブにあるカタログをクリックします。

-

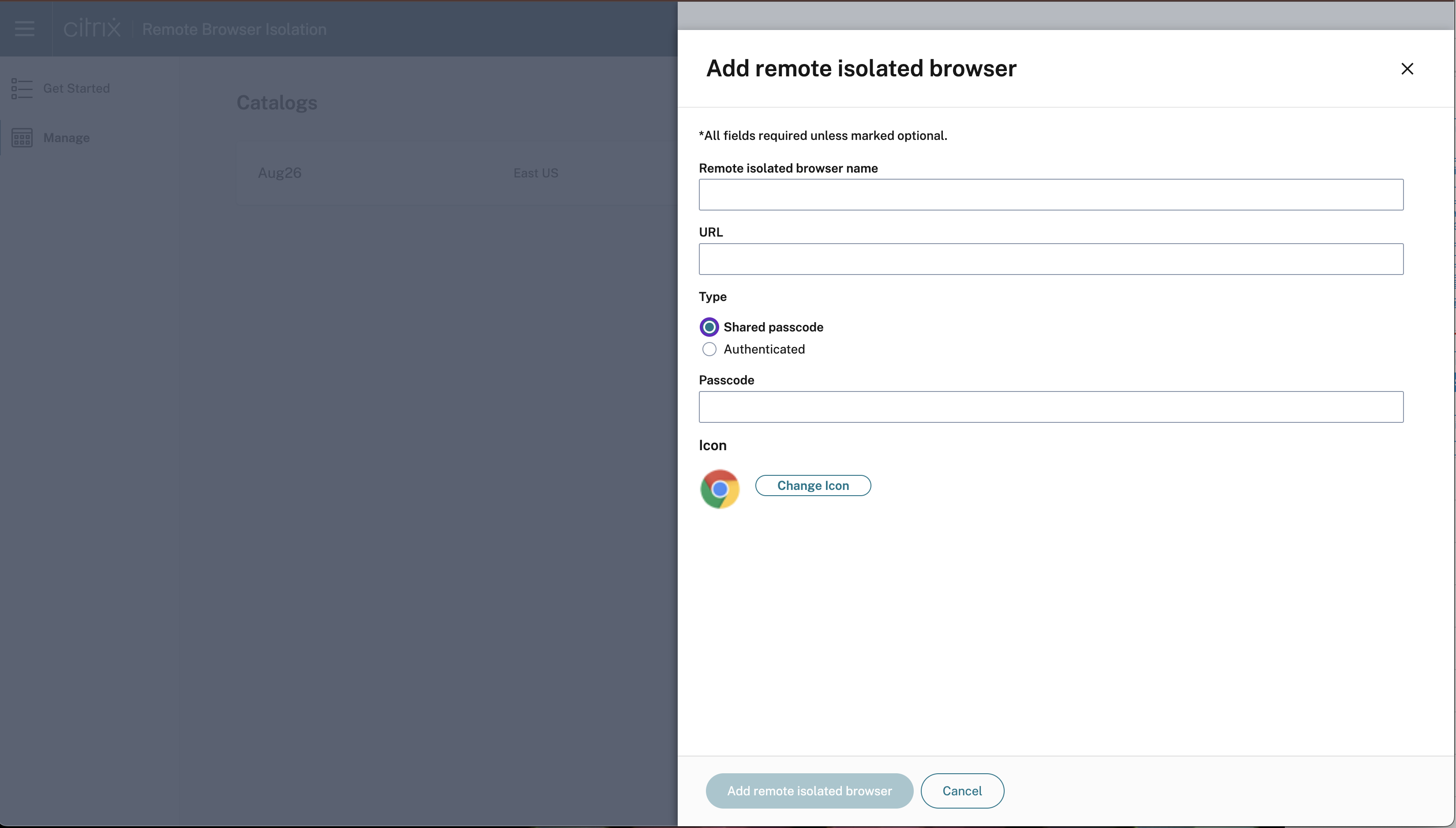

[Add remote isolated browser]をクリックし、次の構成の詳細を提供します:

- Name of the Browser:お好きな名前を入力してください。

- URL:ターゲットアプリケーションのURLを指定します。

- Type:エンドユーザーに表示される共有パスコードまたは認証済みを入力します。

- Passcode:パスコードを入力します。

- Icon:アプリアイコンをアップロードします。

-

[Add remote isolated browser]をクリックします。

ブラウザーアプリケーションへのポリシーの割り当て

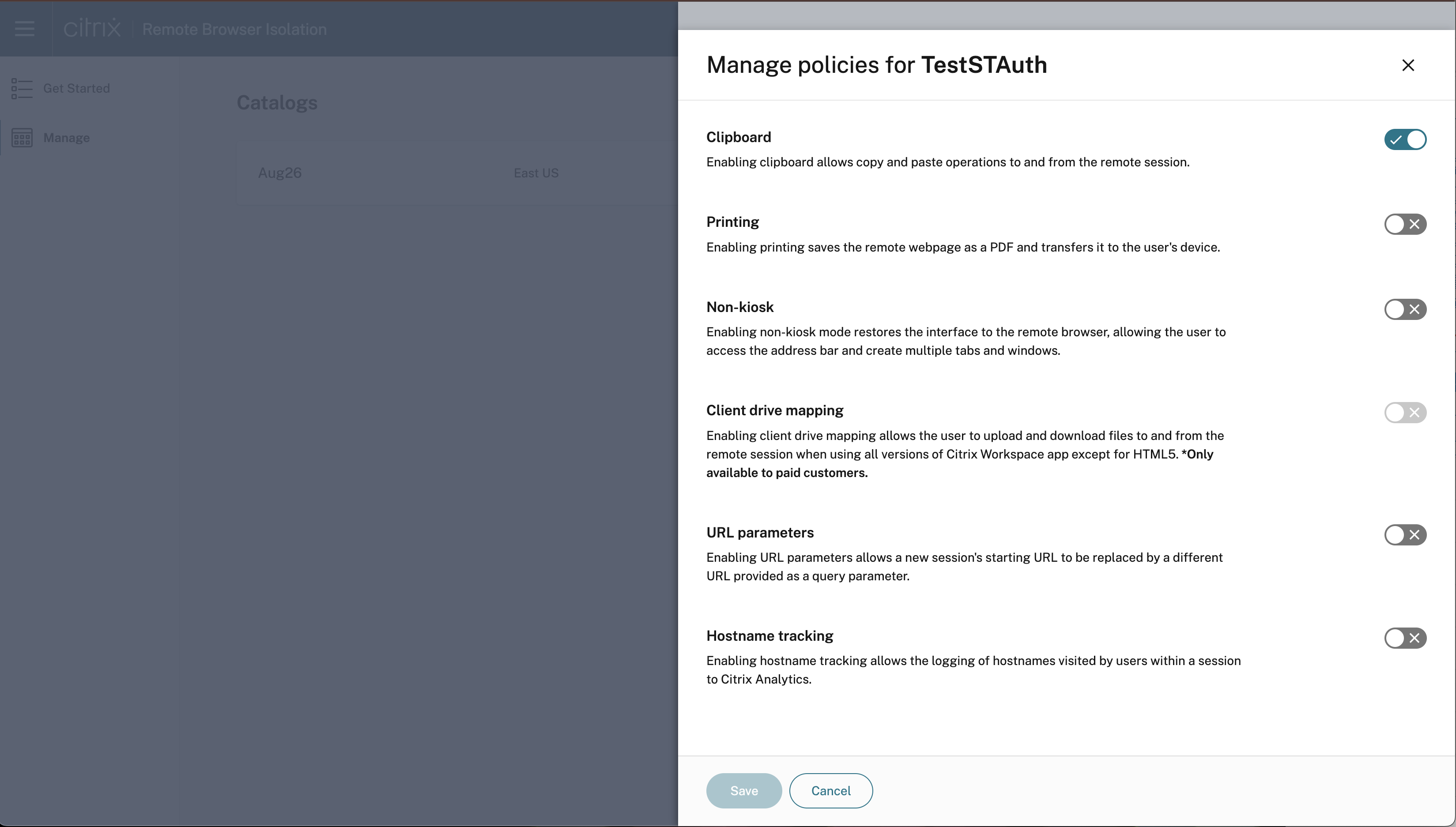

ブラウザーを作成したら、そのブラウザーで必要なポリシーを構成できます。

- 省略記号をクリックし、[ポリシーの管理]をクリックします。

- 目的のポリシーを有効にして、[保存]をクリックします。

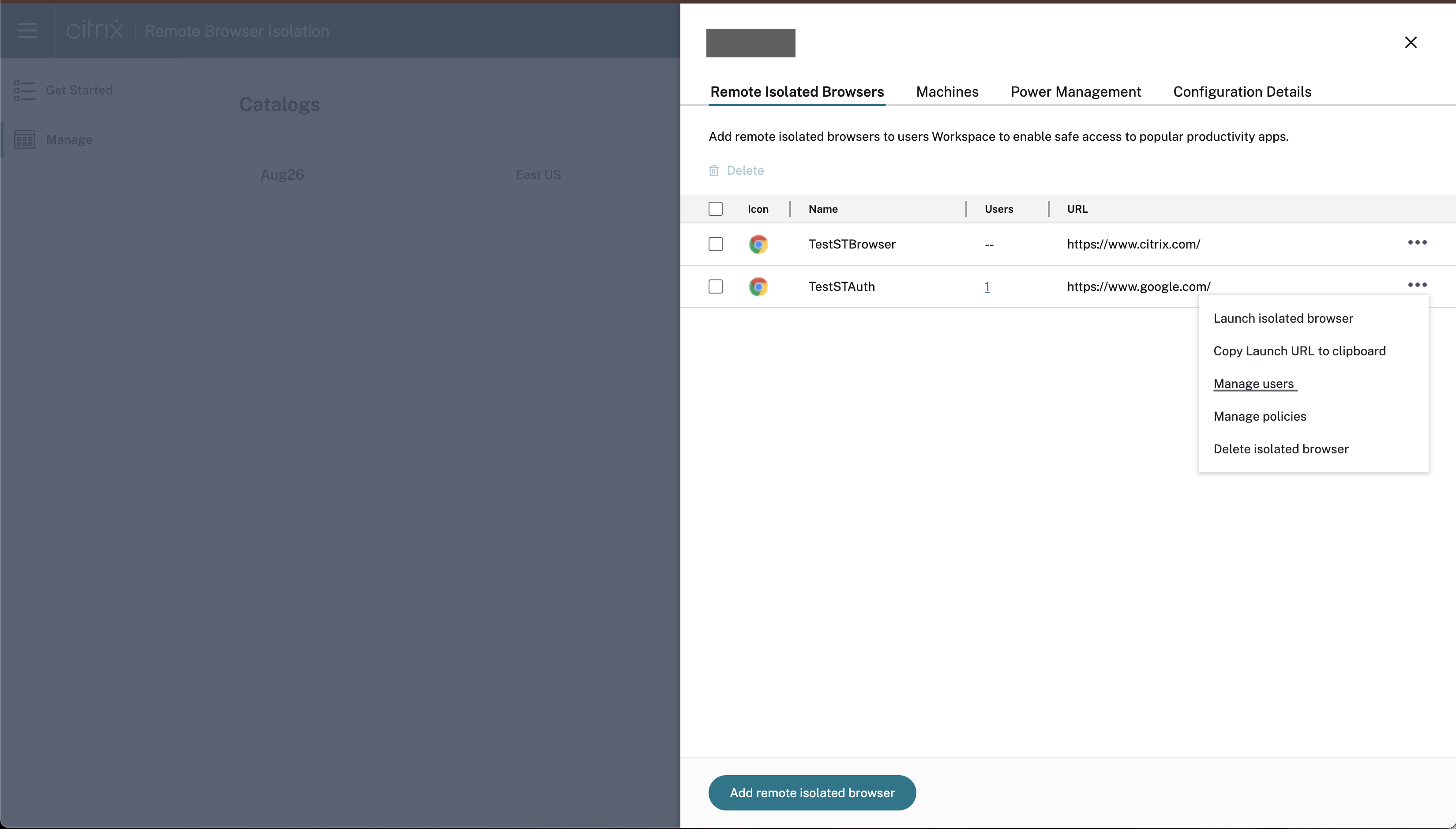

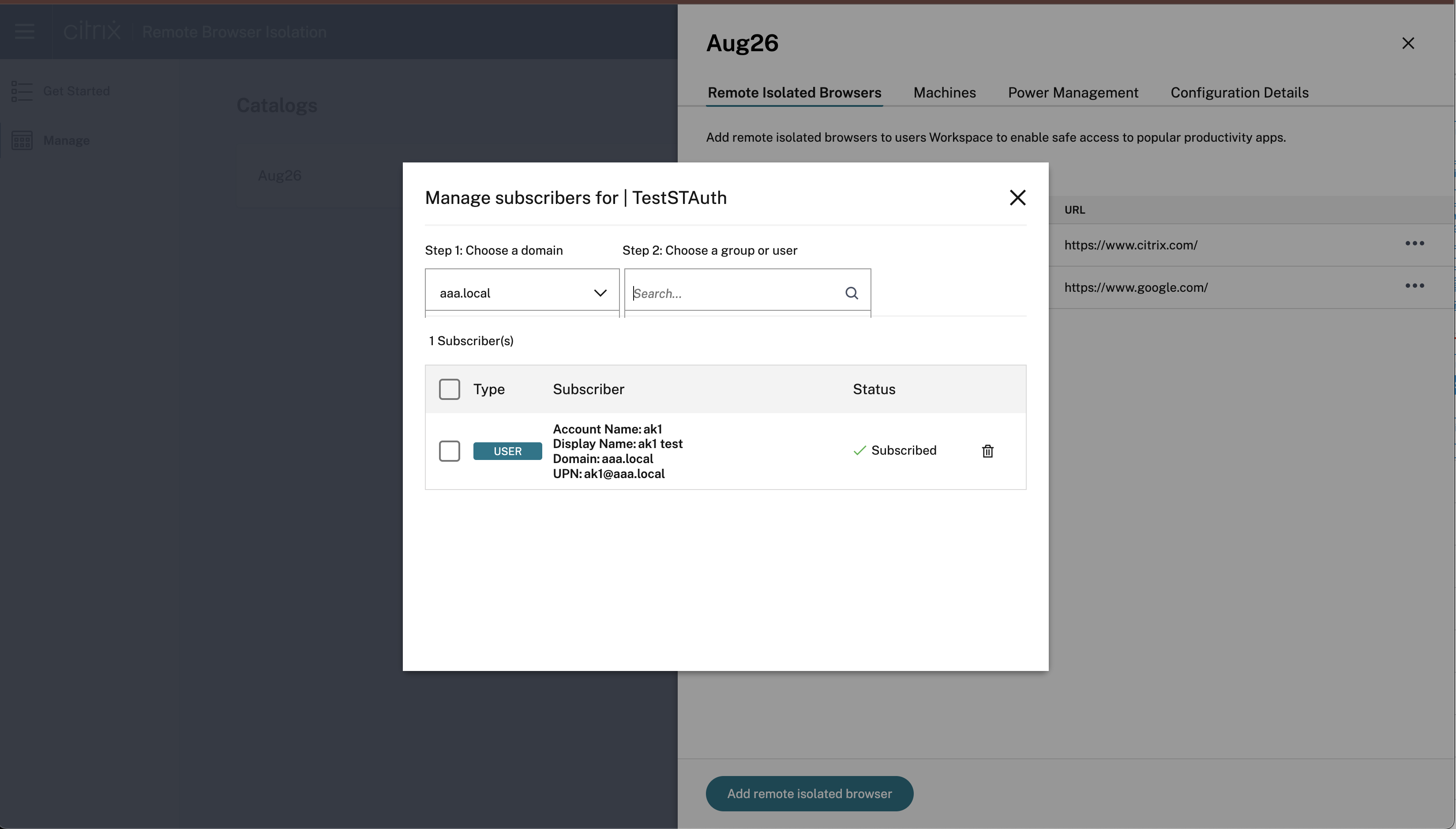

ブラウザーアプリケーションへのユーザーの追加

カタログ内の公開ブラウザーにユーザーとグループを割り当てるために、ドメインとIDプロバイダーを用意する必要があります。

- ユーザーを登録するには、省略記号をクリックして[ユーザーの管理]を選択します。

- 次に、ドメインを選択し、ドロップダウンメニューからグループまたはユーザーを選択します。

手順4:ブラウザーアプリケーションをテストして共有する

ワークスペースまたはダイレクトURLから公開ブラウザーにアクセスできるようになりました。 起動リクエストは、アカウントに割り当てられたカタログ内のマシンに送信されます。

メモ:

マシンの電源管理がカタログに設定されておらず、実行中のマシンがない場合は、セッションを起動するとマシンが起動し、マシンはセッションを受け入れる準備ができるまで待機します。

ブラウザーを削除する:

削除するブラウザーを選択し、削除アイコンをクリックします。

マシンを再起動または強制再起動する:

マシン名の横にある省略記号をクリックし、目的のオプションをクリックします。

その他の機能

顧客管理のRBIカタログ仮想ネットワークでのAzure Firewallの構成

Azure Firewallを使用すると、Remote Browser Isolationサービスでカタログマシンからの送信Web要求をフィルタリングできます。 既存のAzure仮想ネットワークにAzure Firewallを展開することで、送信トラフィックを制御および監視できます。 これにより、ネットワークセキュリティが強化され、ワークロードの送信接続を管理できるようになります。

前提条件:

- AzureサブスクリプションのRemote Browser Isolationサービスで作成されたカタログ。

- Azureリソースを作成および管理するための十分な権限。

Azure仮想ネットワークを見つける

- Citrix Cloud DaaSコンソールで、セキュリティ保護するマシンカタログを特定します。

- カタログからマシンを選択し、その名前の最初の部分(例:RBI3BLR6-O80001)をコピーします。

- Azure Portalで、この名前を使用して仮想マシンを検索します。

- 仮想マシンの概要で、リンクされた仮想ネットワークを選択します。

Azure Firewallを作成する

- 仮想ネットワークのメニューで、[Settings]の下にある[Subnets]を選択します。

- 目的をAzure Firewall(デフォルト設定を使用)に設定した新しいサブネットを追加します。

- 仮想ネットワークの概要に戻り、[Capabilities]で[Azure Firewall]を選択します。

- [Add a new firewall]をクリックします。

- 次のフィールドに入力します:

- サブスクリプションおよびリソースグループ:必要に応じて選択します。

- 名前:ファイアウォールの名前を入力します。

- リージョン:仮想ネットワークと一致するリージョンです。

- ファイアウォール層:[Standard]を選択します。

- 仮想ネットワーク:手順1で特定したネットワークを選択します。

- ファイアウォールポリシー:[Use a Firewall Policy to manage this firewall]を選択します。

- ポリシー名:[Add new]をクリックし、名前(例:Test-policy)を入力します。

- Firewall Management NIC:この設定は無効にします。

- 設定を確認し、ファイアウォールを作成します。

ルーティングを構成する

- 展開後、Azure Firewallリソースを開き、そのプライベートIPアドレスをメモします。

- Azure Portalで仮想ネットワークに移動し、[Subnets]を選択します。

- カタログ仮想マシンが存在するサブネットを特定します(通常はdefaultという名前です)。

- 新しいルートテーブルを作成するか、このサブネットに関連付けられている既存のルートテーブルを選択します。

- 新しいルートを追加します:

-

宛先:

0.0.0.0/0 -

ネクストホップの種類:

Virtual appliance - ネクストホップのIPアドレス:Azure FirewallのプライベートIPアドレスを入力します。

-

宛先:

- ルートを保存します。

ファイアウォール規則を構成する

- Azure Portalで、[Firewall Manager]>[Azure Firewall Policy]に移動します。

- 作成したポリシー(例:Test-policy)を選択します。

- [Rules]に移動します。

- 新しいアプリケーション規則コレクション(Webフィルタリングで推奨)を追加します。

- 特定のFQDNまたはURLカテゴリを許可または拒否する規則を定義します。 たとえば、

www.example.comへのアクセスを拒否するには、次を指定します:-

名前:

DenyExampleWebsite - ソースIPアドレス:カタログ仮想マシンのサブネット範囲。

-

宛先FQDN:

www.example.com -

プロトコル:

http:80、https -

アクション:

Deny

-

名前:

- 規則コレクションを保存します。

- 必要に応じてさらにAllow規則またはDeny規則を追加し、それに応じて優先順位を調整します。 (オプション)

構成をテストする

- 構成されたカタログ内のマシンからブラウザーセッションを起動します。

- 許可されたWebサイトとブロックされたWebサイトの両方にアクセスして、アクセス制御が正しく機能していることを確認します。

- ファイアウォールが定義された規則に従ってネットワークトラフィックを正しくフィルタリングしていることを確認します。

トラブルシューティング

問題が発生した場合は、Azure Firewallのドキュメントを参照してください。

制限事項

同じカタログ内のすべてのブラウザーは、同じファイアウォール、ポリシー、規則を使用します。

ネットワークアドレス変換(NAT)(Secure Web)Gatewayを有効にする

[構成の詳細]ページには、特定のカタログ用にSecure Web Gatewayを追加するオプションがあります。

ソフトウェアアップグレードとパッチ管理

Citrixは、ソフトウェア管理を含めて、マシンイメージとカタログを作成および管理します。 新しいバージョンのカタログが利用可能になると、Citrixはこれらのアップグレードをお客様のカタログにプッシュし、次回の再起動時にマシンに最新の修正とパッチが確実に届くようにします。 RBIは、DaaSカタログサービスを使用することで、お客様のサブスクリプションでこれらのアップグレードを容易にします。

2022年7月

-

Remote Browser Isolationは、Azure Active Directoryを使用するすべてのアプリの認証をサポートします。

- ユーザーは、Azure Active Directoryの資格情報を使用して、Citrix WorkspaceからRemote Browser Isolationアプリにサインインできるようになりました。

- Remote Browser Isolationユーザーがサインインすると、サイト用に構成したWorkspaceのサインインページが使用されます。 詳しくは、「Citrix Workspaceとの統合」を参照してください

2021年9月

- Remote Browser Isolationは双方向オーディオをサポートしています。 双方向オーディオはRemote Browser Isolationで使用できます。

- launch.cloud.comからのRemote Browser Isolationの起動は、Citrix Cloud認証によって認証されます。 ユーザーがlaunch.cloud.comのURLを使用してRemote Browser Isolationアプリを起動すると、Citrix Cloud認証がユーザーの資格情報を処理します。 これによりセキュリティが強化されますが、ユーザーエクスペリエンスは変わりません。

2021年3月

- Remote Browser Isolationは、Azure Active Directoryを使用する認証をサポートしています。 ユーザーは、Azure Active Directoryの資格情報を使用して、Citrix WorkspaceからRemote Browser Isolationアプリにサインインできるようになりました。 詳しくは、「Citrix Workspaceとの統合」を参照してください

- Remote Browser Isolationを使用すると、ユーザーのアクティブなセッションを監視してログオフさせることができます。 Remote Browser Isolationは、ユーザー名、セッションID、クライアントIP、認証の種類、アプリケーション名、セッション開始時間、ユーザーのアクティブなセッションに関するセッション期間情報を提供します。 アクティブな各セッションに関する基本情報を表示し、必要に応じてセッションを切断できます。 詳しくは、「アクティブなセッションを監視」を参照してください。

2020年のリリース

2020年のすべてのリリースで、全体のパフォーマンスと安定性の向上に役立つ機能強化が行われています。