NetScaler Gateway

La configuración de NetScaler Gateway es compatible con aplicaciones Web/SaaS y TCP/UDP. Puede crear un NetScaler Gateway o actualizar una configuración de NetScaler Gateway existente para acceso privado seguro. Se recomienda crear instantáneas de NetScaler o guardar la configuración de NetScaler antes de aplicar estos cambios.

Para obtener detalles sobre las configuraciones de NetScaler Gateway para aplicaciones Web/SaaS y TCP/UDP, consulte los siguientes temas:

- Configuración de NetScaler Gateway para aplicaciones web/SaaS

- Configuración de NetScaler Gateway para aplicaciones TCP/UDP

Compatibilidad con las aplicaciones ICA

NetScaler Gateway creado o actualizado para admitir el complemento Secure Private Access también se puede usar para enumerar e iniciar aplicaciones ICA. En este caso, debe configurar Secure Ticket Authority (STA) y vincularlo a NetScaler Gateway.

Nota

El servidor STA generalmente es parte de la implementación de Citrix Virtual Apps and Desktops.

Para obtener más detalles, consulte los siguientes temas:

- Configuración de la autoridad de tickets seguros en NetScaler Gateway

- Preguntas frecuentes: Autoridad de tickets seguros de Citrix Secure Gateway/NetScaler Gateway

Compatibilidad con etiquetas de acceso inteligente

Nota

- La información proporcionada en esta sección es aplicable solo si su versión de NetScaler Gateway es anterior a la 14.1-25.56.

- Si su versión de NetScaler Gateway es 14.1–25.56 o posterior, puede habilitar el complemento Secure Private Access en NetScaler Gateway mediante la CLI o la GUI. Para obtener más detalles, consulte Habilitar el complemento de acceso privado seguro en NetScaler Gateway.

En las siguientes versiones, NetScaler Gateway envía las etiquetas automáticamente. No es necesario utilizar la dirección de devolución de llamada de la puerta de enlace para recuperar las etiquetas de acceso inteligente.

- 13.1–48.47 y posteriores

- 14.1–4.42 y posteriores

Las etiquetas de acceso inteligente se agregan como encabezado en la solicitud del complemento de acceso privado seguro.

Utilice el interruptor ns_vpn_enable_spa_onprem o ns_vpn_disable_spa_onprem para habilitar o deshabilitar esta función en estas versiones de NetScaler.

-

Puedes alternar con el comando (shell de FreeBSD):

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

Habilite el modo de cliente SecureBrowse para la configuración de llamada HTTP ejecutando el siguiente comando (shell de FreeBSD).

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

Habilitar la redirección a la página “Acceso restringido” si se deniega el acceso.

nsapimgr -ys call=toggle_vpn_redirect_to_access_restricted_page_on_deny -

Utilice la página “Acceso restringido” alojada en CDN.

nsapimgr -ys call=toggle_vpn_use_cdn_for_access_restricted_page -

Para deshabilitarlo, ejecute el mismo comando nuevamente.

-

Para verificar si el interruptor está activado o desactivado, ejecute el comando

nsconmsg. -

Para configurar etiquetas de acceso inteligente en NetScaler Gateway, consulte Configurar etiquetas contextuales.

Persist Secure Private Access en la configuración del complemento NetScaler

Para conservar la configuración del complemento de acceso privado seguro en NetScaler, haga lo siguiente:

- Cree o actualice el archivo /nsconfig/rc.netscaler.

-

Añade los siguientes comandos al archivo.

nsapimgr -ys call=ns_vpn_enable_spa_onpremnsapimgr -ys call=toggle_vpn_enable_securebrowse_client_modensapimgr -ys call=toggle_vpn_redirect_to_access_restricted_page_on_denynsapimgr -ys call=toggle_vpn_use_cdn_for_access_restricted_page - Guarde el archivo.

La configuración del complemento Secure Private Access se aplica automáticamente cuando se reinicia NetScaler.

Habilitar el complemento de acceso privado seguro en NetScaler Gateway

A partir de NetScaler Gateway 14.1–25.56 y versiones posteriores, puede habilitar el complemento Secure Private Access en NetScaler Gateway mediante la CLI o la GUI de NetScaler Gateway. Esta configuración reemplaza la perilla nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem utilizada en versiones anteriores a 2407.

CLI:

En el símbolo del sistema, escriba el siguiente comando:

set vpn parameter -securePrivateAccess ENABLED

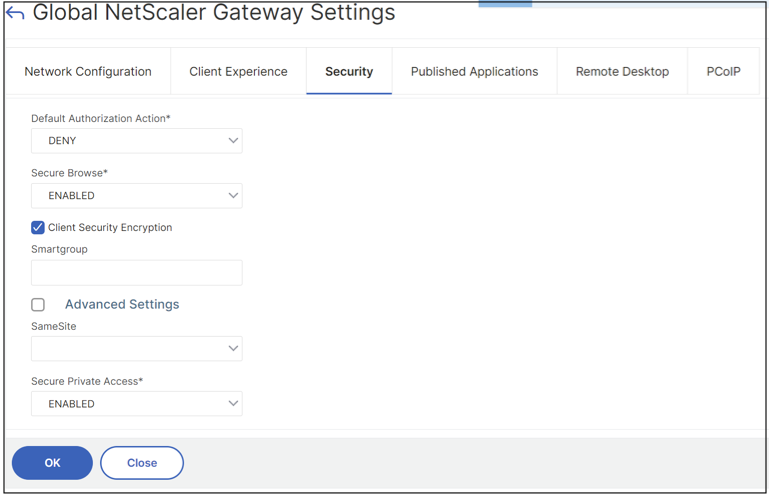

Interfaz gráfica de usuario:

- Vaya a NetScaler Gateway > Configuración global > Cambiar configuración global de NetScaler Gateway.

- Haga clic en la ficha Seguridad.

- En Acceso privado seguro, seleccione HABILITADO.

Subir certificado de puerta de enlace pública

Si no se puede acceder a la puerta de enlace pública desde la máquina de acceso privado seguro, deberá cargar un certificado de puerta de enlace pública en la base de datos de acceso privado seguro.

Realice los siguientes pasos para cargar un certificado de puerta de enlace pública:

- Abra PowerShell o la ventana del símbolo del sistema con privilegios de administrador.

- Cambie el directorio a la carpeta Admin\AdminConfigTool debajo de la carpeta de instalación de Secure Private Access (por ejemplo, cd “C:\Archivos de programa\Citrix\Citrix Access Security\Admin\AdminConfigTool”)

-

Ejecute este comando:

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>

Limitaciones conocidas

- Es posible actualizar un NetScaler Gateway existente mediante un script, pero puede haber una cantidad infinita de posibles configuraciones de NetScaler que no se puedan cubrir con un solo script.

- No utilice ICA Proxy en NetScaler Gateway. Esta función está deshabilitada cuando NetScaler Gateway está configurado.

- Si utiliza NetScaler implementado en la nube, deberá realizar cambios en la red. Por ejemplo, permitir comunicaciones entre NetScaler y otros componentes en determinados puertos.

- Si habilita SSO en NetScaler Gateway, asegúrese de que NetScaler se comunique con StoreFront mediante una dirección IP privada. Es posible que tengas que agregar un registro DNS de StoreFront a NetScaler con una dirección IP privada de StoreFront.

En este artículo

- Compatibilidad con las aplicaciones ICA

- Compatibilidad con etiquetas de acceso inteligente

- Persist Secure Private Access en la configuración del complemento NetScaler

- Habilitar el complemento de acceso privado seguro en NetScaler Gateway

- Subir certificado de puerta de enlace pública

- Limitaciones conocidas