Integrar e implementar Secure Web

Para integrar y entregar Secure Web, siga estos pasos generales:

-

Para habilitar el Single Sign-On (SSO) en la red interna, configure Citrix Gateway.

Para el tráfico HTTP, Citrix ADC puede proporcionar SSO para todos los tipos de autenticación de proxy compatibles con Citrix ADC. Para el tráfico HTTPS, la directiva de almacenamiento en caché de contraseñas web permite que Secure Web autentique y proporcione SSO al servidor proxy a través del SDK de MAM. El SDK de MSM solo admite autenticación de proxy básica, implícita y NTLM. La contraseña se almacena en caché mediante el SDK de MAM y se guarda en la caja fuerte compartida de Endpoint Management, un área de almacenamiento segura para datos confidenciales de aplicaciones. Para obtener información detallada sobre la configuración de Citrix Gateway, consulte Citrix Gateway.

- Descargue Secure Web.

- Decida cómo quiere configurar las conexiones de usuario a la red interna.

- Agregue Secure Web a Endpoint Management siguiendo los mismos pasos que para otras aplicaciones MDX y, a continuación, configure las directivas del SDK de MAM. Para obtener más información sobre las directivas específicas de Secure Web, consulte Acerca de las directivas de Secure Web.

Configurar conexiones de usuario

Secure Web admite las siguientes configuraciones para las conexiones de usuario:

-

SSO web en túnel: Las conexiones que se tunelizan a la red interna pueden usar una variación de una VPN sin cliente, denominada SSO web en túnel.

-

Túnel dividido revertido: En el modo INVERSO, el tráfico de las aplicaciones de intranet sortea el túnel VPN mientras que el resto del tráfico pasa por él. Esta directiva se puede usar para registrar todo el tráfico de LAN no local.

Túnel dividido

En el modo de túnel dividido, el tráfico de las aplicaciones de intranet se redirecciona a través de una VPN, mientras que el resto del tráfico la evita. Esta función mejora el rendimiento de las aplicaciones que no requieren protección VPN y también garantiza la seguridad al acceder a recursos internos cuando está conectado a Internet.

Tanto para Android como para iOS, cuando el modo de túnel dividido está activado, tiene dos opciones:

-

Definir un intervalo de direcciones IP de intranet: Le permite acceder al sitio de intranet abriendo Secure Web (con mVPN) y usando la dirección IP que defina (por ejemplo,

https://10.8.0.8). -

Definir aplicaciones de intranet que admitan comodines: Le permite acceder al sitio de intranet abriendo Secure Web (con mVPN) y usando la dirección de dominio que defina (por ejemplo,

https://abc.ejemplo.com).

Pasos de configuración para túnel dividido revertido

Para configurar el modo inverso de túnel dividido en Citrix Gateway, siga estos pasos:

- Vaya a Directivas > Sesión.

- Seleccione la directiva de Secure Hub y, a continuación, vaya a Experiencia del cliente > Túnel dividido.

- Seleccione el modo INVERSO.

La directiva MDX de la lista de exclusión del modo de túnel dividido inverso

Puede configurar la directiva de modo de túnel dividido inverso con un rango de exclusión desde Citrix Endpoint Management. El rango se basa en una lista separada por comas de sufijos de DNS y FQDN. Esta lista define las URL a las que se debe dirigir el tráfico a través de la LAN del dispositivo y no enviarlo a Citrix ADC.

La siguiente tabla indica si Secure Web solicita credenciales al usuario, según la configuración y el tipo de sitio:

| Modo de conexión | Tipo de sitio | Almacenamiento en caché de contraseñas | SSO configurado para Citrix Gateway | Secure Web solicita credenciales en el primer acceso a un sitio web | Secure Web solicita credenciales en el acceso posterior al sitio web | Secure Web solicita credenciales después de cambiar la contraseña |

|---|---|---|---|---|---|---|

| SSO web en túnel | HTTP | No | Sí | No | No | No |

| SSO web en túnel | HTTPS | No | Sí | No | No | No |

Directivas de Secure Web

Al agregar Secure Web, tenga en cuenta estas directivas del SDK de MAM, que son específicas de Secure Web. Para todos los dispositivos móviles compatibles:

Sitios web permitidos o bloqueados

Secure Web normalmente no filtra los enlaces web. Puede usar esta directiva para configurar una lista específica de sitios permitidos o bloqueados. Usted configura los patrones de URL para restringir los sitios web que el explorador puede abrir, en formato de lista separada por comas. Un signo más (+) o un signo menos (-) precede a cada patrón de la lista. El explorador confronta una URL con los patrones en el orden indicado hasta encontrar una coincidencia. Cuando se encuentra una coincidencia, el prefijo dicta la acción que se debe seguir de la siguiente manera:

- Un prefijo menos (-) indica al explorador que bloquee la URL. En este caso, la URL se trata como si no se pudiera resolver la dirección del servidor web.

- Un prefijo más (+) permite que la URL se procese normalmente.

- Si no se proporciona ni + ni - con el patrón, se asume + (permitir).

- Si la URL no coincide con ningún patrón de la lista, se permite la URL

Para bloquear todas las demás URL, finalice la lista con un signo menos seguido de un asterisco (-*). Por ejemplo:

- El valor de la directiva

+http://*.mycorp.com/*,-http://*,+https://*,+ftp://*,-*permite URL HTTP dentro del dominiomycorp.com, pero las bloquea fuera del mismo, permite URL HTTPS y FTP en cualquier lugar y bloquea todas las demás URL. - El valor de la directiva

+http://*.training.lab/*,+https://*.training.lab/*,-*permite a los usuarios abrir cualquier sitio en el dominio Training.lab (intranet) a través de HTTP o HTTPS. El valor de la directiva no permite a los usuarios abrir URL públicas, como Facebook, Google, Hotmail, independientemente del protocolo.

El valor predeterminado está vacío (se permiten todas las URL).

Bloquear ventanas emergentes

Las ventanas emergentes son nuevas fichas que los sitios web abren sin su permiso. Esta directiva determina si Secure Web permite las ventanas emergentes. Si está activada, Secure Web impide que los sitios web abran ventanas emergentes. El valor predeterminado es desactivada.

Marcadores precargados

Define un conjunto precargado de marcadores para el explorador de Secure Web. La directiva es una lista de tuplas separadas por comas que incluyen un nombre de carpeta, un nombre descriptivo y una dirección web. Cada triplete debe tener el formato carpeta, nombre, URL, donde carpeta y nombre pueden estar opcionalmente entre comillas dobles (“).

Por ejemplo, los valores de directiva ,"Mycorp, Inc. home page",https://www.mycorp.com, "MyCorp Links",Account logon,https://www.mycorp.com/Accounts "MyCorp Links/Investor Relations","Contact us",https://www.mycorp.com/IR/Contactus.aspx definen tres marcadores. El primero es un enlace principal (sin nombre de carpeta) titulado “Mycorp, Inc. home page”. El segundo enlace se coloca en una carpeta titulada “MyCorp Links” con la etiqueta “Account logon”. El tercero se coloca en la subcarpeta “Investor Relations” de la carpeta “MyCorp Links” y se muestra como “Contact us”.

El valor predeterminado está vacío.

URL de la página de inicio

Define el sitio web que Secure Web carga cuando se inicia. El valor predeterminado está vacío (página de inicio predeterminada).

Solo para dispositivos Android y iOS compatibles:

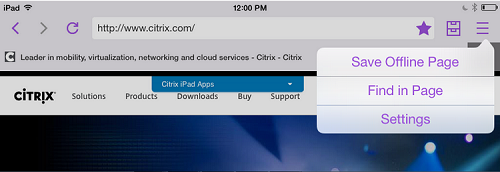

Interfaz de usuario del explorador

Dicta el comportamiento y la visibilidad de los controles de la interfaz de usuario del explorador para Secure Web. Normalmente todos los controles de navegación están disponibles. Estos incluyen los controles de avance, retroceso, barra de direcciones y actualización/detención. Puede configurar esta directiva para restringir el uso y la visibilidad de algunos de estos controles. El valor predeterminado es “todos los controles visibles”.

Opciones:

- Todos los controles visibles. Todos los controles son visibles y los usuarios no tienen restricciones para usarlos.

- Barra de direcciones de solo lectura. Todos los controles son visibles, pero los usuarios no pueden modificar el campo de dirección del explorador.

- Ocultar la barra de direcciones. Oculta la barra de direcciones, pero no otros controles.

- Ocultar todos los controles. Suprime toda la barra de herramientas para proporcionar una experiencia de navegación sin marco.

Habilitar el almacenamiento en caché de contraseñas web

Cuando los usuarios de Secure Web introducen credenciales al acceder a un recurso web o solicitarlo, esta directiva determina si Secure Web almacena en caché silenciosamente la contraseña en el dispositivo. Esta directiva se aplica a las contraseñas introducidas en cuadros de diálogo de autenticación y no a las contraseñas introducidas en formularios web.

Si está activada, Secure Web almacena en caché todas las contraseñas que los usuarios introducen cuando solicitan un recurso web. Si está desactivada, Secure Web no almacena en caché las contraseñas y quita las contraseñas almacenadas en caché existentes. El valor predeterminado es desactivada.

Servidores proxy

También puede configurar servidores proxy para Secure Web cuando se usa en modo SSO web en túnel. Para obtener más información, consulte esta publicación de blog.

Sufijos DNS

En Android, si los sufijos DNS no están configurados, la VPN podría fallar. Para obtener información sobre la configuración de sufijos DNS, consulte Admite consultas DNS mediante sufijos DNS para dispositivos Android.

Preparación de sitios de intranet para Secure Web

Esta sección es para desarrolladores de sitios web que necesitan preparar un sitio de intranet para usar con Secure Web para Android e iOS. Los sitios de intranet diseñados para exploradores de escritorio requieren cambios para funcionar correctamente en dispositivos Android e iOS.

Secure Web se basa en Android WebView y iOS WkWebView para proporcionar compatibilidad con la tecnología web. Algunas de las tecnologías web compatibles con Secure Web son:

- AngularJS

- ASP .NET

- JavaScript

- jQuery

- WebGL

- WebSockets (solo en modo sin restricciones)

Algunas de las tecnologías web no compatibles con Secure Web son:

- Flash

- Java

En la siguiente tabla se muestran las funciones y tecnologías de renderización HTML compatibles con Secure Web. “X” indica que la función está disponible para una combinación de plataforma, explorador y componente.

| Tecnología | Secure Web para iOS | Secure Web para Android |

|---|---|---|

| Motor de JavaScript | JavaScriptCore | V8 |

| Almacenamiento local | X | X |

| AppCache | X | X |

| IndexedDB | X | |

| SPDY | X | |

| WebP | X | |

| srcet | X | X |

| WebGL | X | |

| API de requestAnimationFrame | X | |

| API de Navigation Timing | X | |

| API de Resource Timing | X |

Las tecnologías funcionan de la misma manera en todos los dispositivos; sin embargo, Secure Web devuelve diferentes cadenas de agente de usuario para diferentes dispositivos. Para determinar la versión de explorador utilizada para Secure Web, puede ver su cadena de agente de usuario. Puede comprobar el agente de usuario en los registros de Secure Web. Para recopilar los registros de Secure Web, vaya a Secure Hub > Ayuda > Informar de un problema. Seleccione Secure Web en la lista de aplicaciones. Recibirá un correo electrónico que contiene los archivos de registro comprimidos adjuntos.

Solución de problemas en sitios de intranet

Para solucionar problemas de renderización cuando su sitio de intranet se visualiza en Secure Web, compare cómo se muestra el sitio web en Secure Web y en un explorador de terceros compatible.

Para iOS, los exploradores de terceros compatibles para realizar pruebas son Chrome y Dolphin.

Para Android, el explorador de terceros compatible para realizar pruebas es Dolphin.

Nota: No

Chrome es un explorador nativo en Android. No lo use para la comparación.

En iOS, asegúrese de que los exploradores sean compatibles con VPN a nivel de dispositivo. Puede configurar esto en el dispositivo, en Ajustes > VPN > Añadir configuración de VPN.

También puede usar aplicaciones de cliente VPN disponibles en la App Store, como Citrix Secure Access, Cisco AnyConnect o Pulse Secure.

- Si una página web se muestra igual en ambos exploradores, el problema está en su sitio web. Actualice su sitio y asegúrese de que funcione bien con el sistema operativo.

- Si el problema en una página web solo aparece en Secure Web, contacte con la asistencia de Citrix para abrir un tíquet de asistencia. Indique los pasos seguidos para solucionar el problema, incluidos los tipos de explorador y sistema operativo probados. Si Secure Web para iOS tiene problemas de renderización, puede incluir un archivo web de la página como se describe en estos pasos. Hacerlo ayuda a Citrix a resolver el problema más rápidamente.

Verificar la conectividad SSL

Asegúrese de que la cadena de certificados SSL esté configurada correctamente. Para verificar si faltan CA raíz o intermedias que no estén vinculadas o instaladas en dispositivos móviles, puede usar la herramienta SSL Certificate Checker.

Muchos certificados de servidor están firmados por varias autoridades de certificación (CA) jerárquicas, lo que significa que los certificados forman una cadena. Debe vincular estos certificados. Para obtener información sobre cómo instalar o vincular certificados, consulte Instalar, vincular y actualizar certificados.

Para crear un archivo web

Si usa Safari en macOS 10.9 o una versión posterior, puede guardar una página web como un archivo web (conocido como lista de lectura). El archivo web incluye todos los archivos vinculados, como imágenes, CSS y JavaScript.

-

Desde Safari, vacíe la carpeta Lista de lectura: En el Finder, haga clic en el menú Ir en la barra Menú, elija Ir a la carpeta y escriba el nombre de ruta ~/Library/Safari/ReadingListArchives/. Ahora elimine todas las carpetas de esa ubicación.

-

En la barra Menú, vaya a Safari > Preferencias > Avanzadas y habilite Mostrar menú Desarrollo en la barra de menús.

-

En la barra Menú, vaya a Desarrollo > Agente de usuario e introduzca el agente de usuario de Secure Web: (Mozilla/5.0 (iPad; CPU OS 8_3 como macOS) AppleWebKit/600.1.4 (KHTML, como Gecko) Mobile/12F69 Secure Web/ 10.1.0 (compilación 1.4.0) Safari/8536.25).

-

En Safari, abra el sitio web que quiere guardar como lista de lectura (archivo web).

-

En la barra Menú, vaya a Marcadores > Agregar a lecturas. Este paso puede tardar unos minutos. El archivado se realiza en segundo plano.

-

Localice la lista de lectura archivada: En la barra Menú, vaya a Ver > Mostrar barra lateral de lista de lecturas.

-

Verifique el archivo:

- Desactive la conectividad de red a su Mac.

-

Abra el sitio web desde la lista de lectura.

El sitio web se muestra completamente.

-

Comprima el archivo: En el Finder, haga clic en el menú Ir de la barra Menu, seleccione Ir a la carpeta y, a continuación, escriba el nombre de ruta ~/Library/Safari/ReadingListArchives/. A continuación, comprima la carpeta que tiene una cadena hexadecimal aleatoria como nombre de archivo. Este es el archivo que puede enviar a la asistencia técnica de Citrix cuando abra un tíquet de asistencia.

Funciones de Secure Web

Secure Web usa tecnologías de intercambio de datos móviles para crear un túnel VPN dedicado para que los usuarios accedan a sitios web internos y externos y a todos los demás sitios web. Estos incluyen sitios con información confidencial en un entorno protegido por las directivas de su organización.

La integración de Secure Web con Secure Mail y Citrix Files ofrece una experiencia de usuario perfecta dentro del contenedor seguro de Endpoint Management. A continuación se muestran algunos ejemplos de funciones de integración:

- Cuando los usuarios hacen clic en los enlaces Mailto, se abre un nuevo mensaje de correo electrónico en Secure Mail sin necesidad de autenticación adicional.

-

Permitir que los enlaces se abran en Secure Web manteniendo los datos seguros: En Secure Web para Android, un túnel VPN dedicado permite a los usuarios acceder a sitios con información confidencial de forma segura. Pueden hacer clic en enlaces desde Secure Mail, desde Secure Web o desde una aplicación de terceros. El enlace se abre en Secure Web y los datos están contenidos de forma segura. Los usuarios pueden abrir un enlace interno que tenga el esquema ctxmobilebrowser en Secure Web. Al hacerlo, Secure Web transforma el prefijo

ctxmobilebrowser://enhttp://. Para abrir un enlace HTTPS, Secure Web transformactxmobilebrowsers://enhttps://.En Secure Web para iOS, esta función depende de una directiva MDX de interacción entre aplicaciones denominada Intercambio de documentos entrantes. La directiva está establecida en Sin restricciones de forma predeterminada. Esta configuración permite que las URL se abran en Secure Web. Puede cambiar la configuración de directiva para que solo las aplicaciones que incluya en una lista de permitidos puedan comunicarse con Secure Web.

-

Cuando los usuarios hacen clic en un enlace de intranet en un mensaje de correo electrónico, Secure Web va a ese sitio sin necesidad de autenticación adicional.

- Con Secure Web, los usuarios pueden cargar en Citrix Files archivos que descarguen de la web.

Los usuarios de Secure Web también pueden realizar estas acciones:

-

Bloquear ventanas emergentes.

Nota

Gran parte de la memoria de Secure Web se destina a procesar ventanas emergentes, por lo que el rendimiento suele mejorar al bloquearlas en Parámetros.

- Marcar sus sitios favoritos.

- Descargar archivos.

- Guardar páginas sin conexión.

- Guardar contraseñas automáticamente.

- Borrar caché/historial/cookies.

- Inhabilitar las cookies y el almacenamiento local HTML5.

- Compartir dispositivos de forma segura con otros usuarios.

- Buscar dentro de la barra de direcciones.

- Permitir que las aplicaciones web que se ejecutan con Secure Web accedan a su ubicación.

- Exportar e importar parámetros.

- Abrir archivos directamente en Citrix Files sin tener que descargarlos. Para habilitar esta función, agregue ctx-sf: a la directiva de URL permitidas en Endpoint Management.

- En iOS, usar las acciones 3D Touch para abrir una nueva ficha y acceder a páginas sin conexión, sitios favoritos y descargas directamente desde la pantalla de inicio.

-

En iOS, descargar archivos de cualquier tamaño y abrirlos en Citrix Files u otras aplicaciones.

Nota

Poner Secure Web en segundo plano hace que la descarga se detenga.

-

Buscar un término dentro de la vista de página actual usando Buscar en la página.

Secure Web es compatible también con texto dinámico, por lo que muestra la fuente que los usuarios establecen en sus dispositivos.

Nota

- Citrix Files para XenMobile llegó al final de su vida útil (EOL) el 1 de julio de 2023. Para obtener más información, consulte Fin de vida y aplicaciones retiradas