Autenticación

Proteja las conexiones entre la aplicación Citrix Workspace y los recursos publicados para maximizar la seguridad. Puede configurar los siguientes tipos de autenticación:

- PassThrough de dominio

- Tarjeta inteligente

- PassThrough de Kerberos

Autenticación PassThrough de dominio

Single Sign-On permite autenticarse y usar las aplicaciones y los escritorios virtuales sin necesidad de volver a autenticarse.

El inicio de sesión en la aplicación Citrix Workspace permite que las credenciales y los recursos enumerados se transfieran a StoreFront.

En versiones anteriores, al usar Google Chrome, Microsoft Edge o Mozilla Firefox, se podían iniciar sesiones Single Sign-On, aunque la función no estuviera habilitada.

A partir de la versión 1905, todos los exploradores web necesitarán que configure Single Sign-On mediante la plantilla administrativa de objeto de directiva de grupo. Para obtener más información sobre cómo configurar Single Sign-On mediante la plantilla administrativa de objetos de directiva de grupo, consulte Configurar Single Sign-On en Citrix Gateway.

Puede configurar el inicio Single Sign-On tanto en una instalación nueva como en una actualización mediante cualquiera de las siguientes opciones:

- Interfaz de la línea de comandos

- Interfaz gráfica de usuario (GUI)

Configurar Single Sign-On durante una instalación nueva

Configurar Single Sign-On durante una instalación nueva:

- Configure Single Sign-On en StoreFront o la Interfaz Web.

- Configure servicios XML de confianza en el Delivery Controller.

- Modifique parámetros de Internet Explorer.

- Instale la aplicación Citrix Workspace con Single Sign-On.

Configurar Single Sign-On en StoreFront o la Interfaz Web

Según el tipo de implementación de Citrix Virtual Apps and Desktops, Single Sign-On se puede configurar en StoreFront o la Interfaz Web desde la consola de administración.

Utilice la siguiente tabla para los diferentes casos de uso y su configuración respectiva:

| Caso de uso | Detalles de configuración | Información adicional |

|---|---|---|

| SSON configurado en StoreFront y la Interfaz Web | Inicie Citrix Studio, vaya a Almacén > Administrar métodos de autenticación y habilite PassThrough de dominio. | Cuando Single Sign-On no está configurado, la aplicación Citrix Workspace cambia automáticamente el método de autenticación de PassThrough de dominio a Nombre de usuario y contraseña, si está disponible. |

| Cuando se necesita Workspace para Web | Inicie Almacén > Workspace para Web > Administrar métodos de autenticación y habilite PassThrough de dominio. | Cuando Single Sign-On no está configurado, la aplicación Citrix Workspace cambia automáticamente el método de autenticación de PassThrough de dominio a Nombre de usuario y contraseña, si está disponible. |

| Cuando StoreFront no está configurado | Si la Interfaz Web está configurada en el VDA, inicie el sitio de servicios XenApp > Métodos de autenticación y habilite PassThrough. | Cuando el inicio Single Sign-On no está configurado, la aplicación Citrix Workspace cambia automáticamente el método de autenticación de PassThrough a Explícita, si está disponible. |

Configurar Single Sign-On en Citrix Gateway

El inicio Single Sign-On en Citrix Gateway se habilita a través de la plantilla administrativa del GPO.

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- En el nodo Configuración del equipo, vaya a Plantillas administrativas > Componentes de Citrix > Citrix Workspace > Autenticación de usuarios.

- Seleccione la directiva Single Sign-On para Citrix Gateway.

- Seleccione Habilitado.

- Haga clic en Aplicar y Aceptar.

- Reinicie la aplicación Citrix Workspace para que los cambios surtan efecto.

Configurar servicios XML de confianza en el Delivery Controller

En Citrix Virtual Apps and Desktops y Citrix DaaS (anteriormente Citrix Virtual Apps and Desktops Service), ejecute el siguiente comando de PowerShell como administrador del Delivery Controller:

asnp Citrix*

Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $True

Modificar los parámetros de Internet Explorer

- Agregar el servidor de StoreFront a la lista de sitios de confianza mediante Internet Explorer. Para hacerlo:

- Inicie Opciones de Internet desde el Panel de control.

- Haga clic en Seguridad > Internet local y, a continuación, haga clic en Sitios. Aparecerá la ventana Intranet local.

- Seleccione Opciones avanzadas.

- Agregue la URL del FQDN de StoreFront o de la Interfaz Web con los protocolos HTTP o HTTPS correspondientes.

- Haga clic en Aplicar y Aceptar.

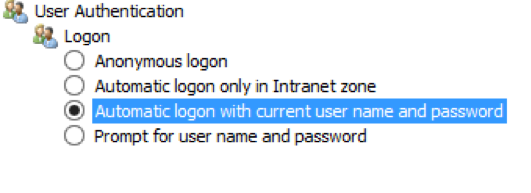

- Modifique los parámetros de Autenticación del usuario en Internet Explorer. Para hacerlo:

- Inicie Opciones de Internet desde el Panel de control.

- Haga clic en la ficha Seguridad > Sitios de confianza.

- Haga clic en Nivel personalizado. Aparecerá la ventana Configuración de seguridad: zona de sitios de confianza.

- En el panel Autenticación del usuario, seleccione Inicio de sesión automático con el nombre de usuario y contraseña actuales.

- Haga clic en Aplicar y Aceptar.

Configurar Single Sign-On mediante la interfaz de línea de comandos

Instale la aplicación Citrix Workspace para Windows con el modificador de línea de comandos /includeSSON y reiníciela para que los cambios surtan efecto.

Nota:

Si la aplicación Citrix Workspace para Windows se instala sin el componente Single Sign-On, no se admite actualizar a la versión más reciente de Citrix Workspace con el modificador de línea de comandos

/includeSSON.

Configurar Single Sign-On mediante la interfaz gráfica de usuario

- Busque el archivo de instalación de la aplicación Citrix Workspace (

CitrixWorkspaceApp.exe). - Haga doble clic en

CitrixWorkspaceApp.exepara iniciar el instalador. - En el asistente de instalación Habilitar Single Sign-On, seleccione la opción Habilitar Single Sign-On.

- Haga clic en Siguiente y siga las instrucciones para completar la instalación.

Ahora puede iniciar sesión mediante la aplicación Citrix Workspace sin proporcionar credenciales de usuario.

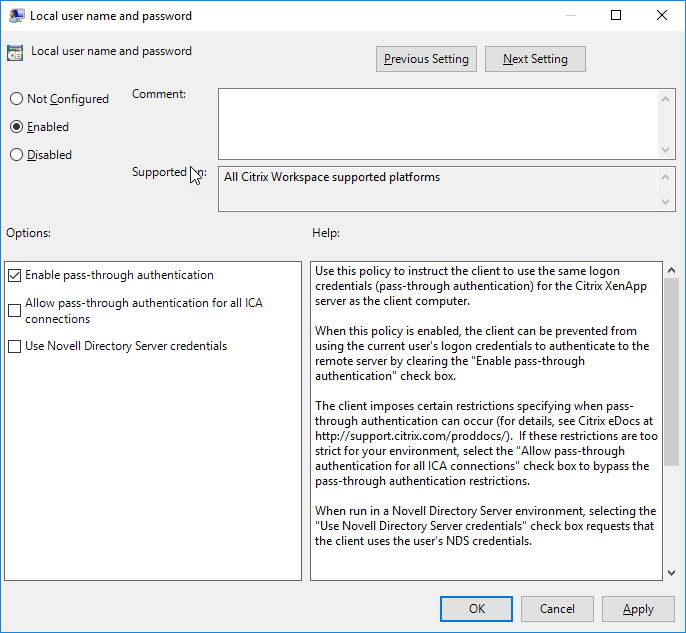

Configurar Single Sign-On en Citrix Workspace para Web

Puede configurar Single Sign-On en Workspace para Web mediante la plantilla administrativa del objeto de directiva de grupo.

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace para Web. Para ello, ejecute gpedit.msc.

- En el nodo Configuración del equipo, vaya a Plantillas administrativas > Componentes de Citrix > Citrix Workspace > Autenticación de usuarios.

- Seleccione la directiva Nombre de usuario y contraseña locales y habilítela.

- Haga clic en Habilitar autenticación PassThrough. Esta opción permite a la aplicación Citrix Workspace para Web usar las credenciales de inicio de sesión para autenticarse en el servidor remoto.

- Haga clic en Permitir autenticación PassThrough para todas las conexiones ICA. Esta opción omite las restricciones de autenticación y permite que las credenciales se transfieran en todas las conexiones.

- Haga clic en Aplicar y Aceptar.

- Reinicie Citrix Workspace para Web para que los cambios surtan efecto.

Verifique si Single Sign-On está habilitado. Para ello, inicie el Administrador de tareas y compruebe que el proceso ssonsvr.exe se está ejecutando.

Configurar Single Sign-On mediante Active Directory

Puede configurar la autenticación Single Sign-On mediante Active Directory. No es necesario utilizar herramientas de implementación, como Microsoft System Center Configuration Manager en este caso.

-

Descargue el archivo de instalación de la aplicación Citrix Workspace (CitrixWorkspaceApp.exe) y colóquelo en un recurso compartido de red adecuado. Se debe poder acceder a ese recurso desde las máquinas de destino en las que instale la aplicación Citrix Workspace.

-

Puede obtener la

CheckAndDeployWorkspacePerMachineStartupScript.batplantilla desde la página de descargas de la aplicación Citrix Workspace para Windows. -

Modifique la ubicación y la versión de

CitrixWorkspaceApp.exe. -

En la Consola de administración de directivas de grupo de Active Directory, escriba

CheckAndDeployWorkspacePerMachineStartupScript.batcomo script de inicio. Para obtener más información sobre cómo implementar los script de inicio, consulte la sección Active Directory. -

En el nodo Configuración del equipo, vaya a Plantillas administrativas > Agregar o quitar plantillas para agregar el archivo

icaclient.adm. -

Después de agregar la plantilla

icaclient.adm, vaya a Configuración del equipo > Plantillas administrativas > Componentes de Citrix > Citrix Workspace > Autenticación de usuarios. -

Seleccione la directiva Nombre de usuario y contraseña locales y habilítela.

-

Seleccione Habilitar autenticación PassThrough y haga clic en Aplicar.

-

Reinicie la máquina para que los cambios surtan efecto.

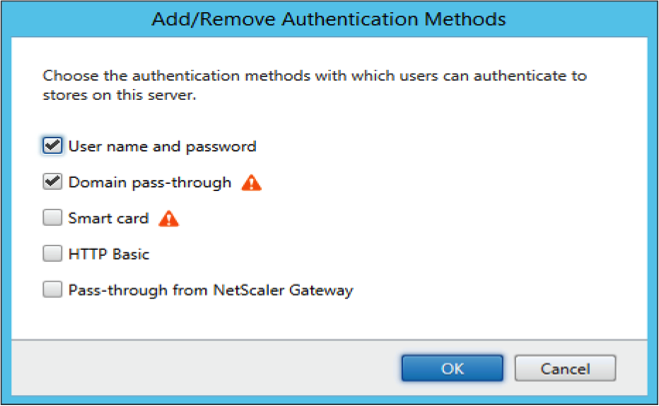

Configurar Single Sign-On en StoreFront y la Interfaz Web

Configurar StoreFront

Abra Citrix Studio en el servidor de StoreFront y seleccione Autenticación > Agregar o quitar métodos de autenticación. Seleccione PassThrough de dominio.

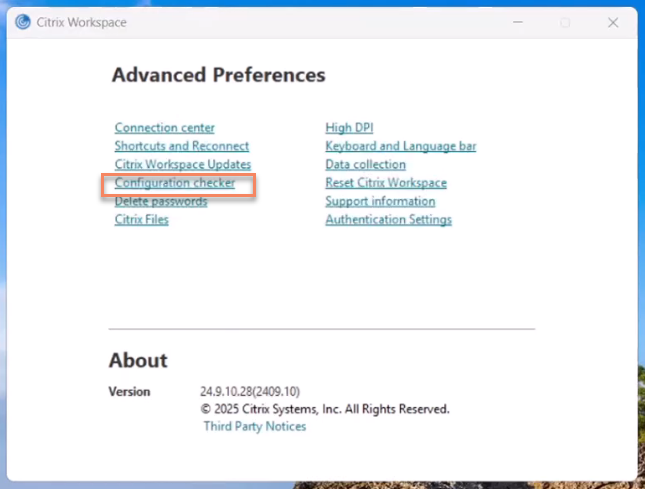

Configuration Checker

Configuration Checker permite ejecutar pruebas para comprobar que Single Sign-On está configurado correctamente. Las pruebas se ejecutan en varios puntos de control de la configuración de Single Sign-On y muestran los resultados de la configuración.

- Haga clic con el botón secundario en el icono de la aplicación Citrix Workspace situado en el área de notificaciones y, a continuación, haga clic en Preferencias avanzadas. Aparecerá el cuadro de diálogo Preferencias avanzadas.

-

Haga clic en Configuration Checker. Aparecerá la ventana Citrix Configuration Checker.

- Seleccione SSONChecker desde el panel Seleccionar.

- Haga clic en Ejecutar. Aparecerá la barra de progreso, que muestra el estado de la prueba.

La ventana de Configuration Checker consta de las siguientes columnas:

-

Estado: Muestra el resultado de una prueba en un punto de control concreto.

- Una marca de verificación (✓) verde indica que el punto de control está configurado correctamente.

- Una I azul indica información sobre el punto de control.

- Una X roja indica que ese punto de control no está configurado correctamente.

- Proveedor: Muestra el nombre del módulo en que se ejecuta la prueba. En este caso, Single Sign-On.

- Suite: Indica la categoría de la prueba. Por ejemplo, Instalación.

- Prueba: Indica el nombre de la prueba específica que se ejecuta.

- Detalles: Ofrece información adicional acerca de la prueba.

El usuario puede ver más información sobre cada punto de control y los resultados correspondientes.

Se realizan las siguientes pruebas:

- Instalado con Single Sign-On.

- Captura de credenciales de inicio de sesión.

- Registro de proveedores de red: El resultado de la prueba de registro de proveedor de red muestra una marca de verificación verde solo cuando “Citrix Single Sign-On” figura en primer lugar en la lista de proveedores de red. Si Citrix Single Sign-On aparece en algún otro lugar de la lista, el resultado de la prueba Registro de proveedores de red es una barra azul y se ofrece información adicional.

- Proceso de Single Sign-On en ejecución.

- Directiva de grupo: De manera predeterminada, esta directiva está configurada en el cliente.

- Parámetros de Internet para zonas de seguridad: Compruebe que ha agregado la URL del almacén o del servicio XenApp a la lista de zonas de seguridad en las Opciones de Internet. Si las zonas de seguridad están configuradas mediante una directiva de grupo, cualquier cambio en la directiva requiere que la ventana Preferencias avanzadas se vuelva a abrir para que los cambios surtan efecto y para mostrar el estado correcto de la prueba.

- Método de autenticación para la Interfaz Web o StoreFront.

Nota:

- Los resultados de la prueba no se aplican a configuraciones de Workspace para Web.

- En una configuración de varios almacenes, la prueba del método de autenticación se ejecuta en todos los almacenes configurados.

- Puede guardar como informes los resultados de la prueba. El formato predeterminado del informe es TXT.

Ocultar la opción Configuration Checker de la ventana Preferencias avanzadas

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- Vaya a Componentes de Citrix > Citrix Workspace > Autoservicio > DisableConfigChecker.

- Haga clic en Habilitado para ocultar la opción Configuration Checker de la ventana Preferencias avanzadas.

- Haga clic en Aplicar y Aceptar.

- Ejecute el comando

gpupdate /force.

Limitación:

Configuration Checker no incluye el punto de control de la configuración “Confiar en las solicitudes enviadas a XML Service” en el VDA.

Prueba de baliza

La prueba de baliza forma parte de la utilidad Configuration Checker. Permite realizar una prueba de baliza para confirmar si se puede acceder a la baliza (ping.citrix.com). Con esta prueba, se puede descartar una de las muchas causas posibles para la enumeración lenta de recursos (es decir, que la baliza no esté disponible). Para ejecutar la prueba, haga clic con el botón secundario en la aplicación Citrix Workspace en el área de notificaciones y seleccione Preferencias avanzadas > Configuration Checker. Seleccione Beacon Checker de la lista “Pruebas” y haga clic en Ejecutar.

Los resultados de la prueba pueden ser uno de los siguientes:

- Accesible: La aplicación Citrix Workspace puede contactar con la baliza.

- No accesible: La aplicación Citrix Workspace no puede contactar con la baliza.

- Parcialmente accesible: La aplicación Citrix Workspace puede contactar intermitentemente con la baliza.

Autenticación PassThrough de dominio con Kerberos

Lo descrito en este artículo se aplica solo a conexiones entre la aplicación Citrix Workspace para Windows y StoreFront, Citrix Virtual Apps and Desktops y Citrix DaaS.

La aplicación Citrix Workspace admite Kerberos para la autenticación PassThrough de dominio en implementaciones que usan tarjetas inteligentes. Kerberos es uno de los métodos de autenticación incluidos en la autenticación de Windows integrada (IWA).

Kerberos autentica sin contraseña en la aplicación Citrix Workspace, y así impide ataques de tipo troyano que intentan obtener acceso a las contraseñas del dispositivo de usuario. Los usuarios pueden iniciar sesión mediante cualquier método de autenticación y acceder a los recursos publicados. Por ejemplo, pueden usar un autenticador biométrico como un lector de huellas dactilares.

Cuando inicie sesión con una tarjeta inteligente en la aplicación Citrix Workspace, StoreFront, Citrix Virtual Apps and Desktops y Citrix DaaS configurados para la autenticación con tarjeta inteligente, la aplicación Citrix Workspace:

- Captura el PIN de la tarjeta inteligente durante Single Sign-On.

-

Usa IWA (Kerberos) para autenticar al usuario en StoreFront. A continuación, StoreFront proporciona a la aplicación Citrix Workspace información sobre las instancias disponibles de Citrix Virtual Apps and Desktops y Citrix DaaS.

Nota

Habilite Kerberos para evitar una solicitud extra de PIN. Si no se usa la autenticación Kerberos, la aplicación Citrix Workspace se autentica en StoreFront con las credenciales de la tarjeta inteligente.

- El motor de HDX pasa el PIN de la tarjeta inteligente al VDA para iniciar la sesión del usuario en la aplicación Citrix Workspace. A continuación, Citrix Virtual Apps and Desktops y Citrix DaaS entregan los recursos solicitados.

Para usar la autenticación Kerberos en la aplicación Citrix Workspace, la configuración de Kerberos debe cumplir los siguientes requisitos.

- Kerberos solo funciona entre la aplicación Citrix Workspace y los servidores que pertenecen a los mismos dominios de Windows o a dominios que son de confianza. Los servidores también deben ser de confianza para la delegación, una opción que se configura a través de la herramienta de administración de usuarios y equipos de Active Directory.

- Kerberos debe estar habilitado tanto en el dominio como en Citrix Virtual Apps and Desktops y en Citrix DaaS. Para mayor seguridad y para asegurarse de que se utiliza Kerberos, inhabilite las demás opciones que no sean Kerberos IWA en el dominio.

- El inicio de sesión con Kerberos no está disponible para conexiones de Servicios de escritorio remoto configuradas para usar la autenticación básica, para usar siempre la información de inicio de sesión especificada o para pedir siempre una contraseña.

Advertencia

El uso incorrecto del Editor del Registro del sistema puede causar problemas graves que pueden hacer necesaria la reinstalación del sistema operativo. Citrix no puede garantizar que los problemas derivados de la utilización inadecuada del Editor del Registro puedan resolverse. Si utiliza el Editor del Registro, será bajo su propia responsabilidad. Haga una copia de seguridad del Registro antes de modificarlo.

Autenticación PassThrough de dominio con Kerberos para usarla con tarjetas inteligentes

Antes de continuar, consulte la información de tarjeta inteligente que se indica en la sección Proteger la implementación en la documentación de Citrix Virtual Apps and Desktops.

Cuando instale la aplicación Citrix Workspace para Windows, incluya la opción siguiente en la línea de comandos:

-

/includeSSONEsta opción instala el componente Single Sign-On en el equipo unido a un dominio, lo que habilita a Citrix Workspace para autenticarse en StoreFront mediante IWA (Kerberos). El componente Single Sign-On guarda el PIN de la tarjeta inteligente. El motor HDX utiliza ese PIN cuando comunica de forma remota el hardware de la tarjeta inteligente y las credenciales a Citrix Virtual Apps and Desktops y Citrix DaaS. Citrix Virtual Apps and Desktops y Citrix DaaS seleccionan automáticamente un certificado desde la tarjeta inteligente y obtienen el PIN desde el motor HDX.

La opción relacionada

ENABLE\_SSONestá habilitada de forma predeterminada.

Si una directiva de seguridad le impide habilitar el inicio Single Sign-On en un dispositivo, configure la aplicación Citrix Workspace mediante la plantilla administrativa del objeto de directiva de grupo.

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- Elija Plantillas administrativas > Componentes de Citrix > Citrix Workspace > Autenticación de usuarios > Nombre de usuario y contraseña locales.

- Seleccione Habilitar autenticación PassThrough.

-

Reinicie la aplicación Citrix Workspace para que los cambios surtan efecto.

Para configurar StoreFront:

Durante la configuración del servicio de autenticación en el servidor de StoreFront, seleccione la opción PassThrough de dominio. Este parámetro habilita la autenticación de Windows integrada (IWA). No es necesario seleccionar la opción “Tarjeta inteligente” a menos que también tenga clientes que no estén unidos a un dominio conectándose a StoreFront con tarjeta inteligente.

Para obtener más información sobre el uso de tarjetas inteligentes con StoreFront, consulte Configurar el servicio de autenticación en la documentación de StoreFront.

Tarjeta inteligente

La aplicación Citrix Workspace para Windows admite la siguiente autenticación con tarjeta inteligente:

-

Autenticación PassThrough (Single Sign-On): La autenticación PassThrough captura las credenciales de la tarjeta inteligente cuando los usuarios inician sesión en la aplicación Citrix Workspace. La aplicación Citrix Workspace usa las credenciales capturadas de la siguiente manera:

- Los usuarios de dispositivos unidos a dominio que inician sesión en la aplicación Citrix Workspace con tarjeta inteligente pueden iniciar aplicaciones y escritorios virtuales sin necesidad de volver a autenticarse.

- Los usuarios de dispositivos no unidos a ningún dominio que inician sesión en la aplicación Citrix Workspace con credenciales de tarjeta inteligente deben escribir de nuevo sus credenciales para poder iniciar una aplicación o escritorio virtual.

La autenticación PassThrough debe configurarse tanto en StoreFront como en la aplicación Citrix Workspace.

-

Autenticación bimodal: La autenticación bimodal ofrece a los usuarios la opción de usar una tarjeta inteligente o escribir su nombre de usuario y contraseña. Esta función es efectiva cuando no se puede usar la tarjeta inteligente; por ejemplo, cuando el certificado de inicio de sesión ha caducado. Para permitir la autenticación bimodal, deben configurarse almacenes dedicados para cada sitio siguiendo el método de DisableCtrlAltDel establecido en el valor False para permitir el uso de tarjetas inteligentes. La autenticación bimodal requiere una configuración de StoreFront.

Con la autenticación bimodal, el administrador de StoreFront puede ofrecer al usuario la posibilidad de autenticarse con nombre y contraseña o con tarjeta inteligente en un mismo almacén. Para ello, el administrador debe seleccionar estas dos opciones en la consola de StoreFront. Consulte la documentación de StoreFront.

-

Varios certificados: Puede haber varios certificados disponibles para una única tarjeta inteligente y si se utilizan varias tarjetas inteligentes.

-

Autenticación por certificado del cliente: La autenticación por certificado del cliente requiere la configuración de Citrix Gateway y StoreFront.

- Para acceder a StoreFront a través de Citrix Gateway, puede que deba volver a autenticarse después de extraer la tarjeta inteligente.

- Cuando la configuración SSL de Citrix Gateway está definida como autenticación por certificado de cliente obligatoria, la operación es más segura. No obstante, la autenticación por certificado de cliente obligatoria no es compatible con la autenticación bimodal.

-

Sesiones de doble salto: Si es necesario el doble salto, se establece una conexión entre la aplicación Citrix Workspace y el escritorio virtual del usuario. Las implementaciones que ofrecen la funcionalidad de doble salto se describen en la documentación de Citrix Virtual Apps and Desktops.

-

Aplicaciones habilitadas para tarjeta inteligente: Las aplicaciones habilitadas para tarjeta inteligente, como Microsoft Outlook y Microsoft Office, permiten a los usuarios cifrar o firmar digitalmente los documentos disponibles en las sesiones de aplicaciones y escritorios virtuales.

Limitaciones:

- Los certificados deben guardarse en una tarjeta inteligente, no en el dispositivo del usuario.

- La aplicación Citrix Workspace no guarda la elección de certificado del usuario, pero guarda el PIN si se configura así. El PIN se almacena en caché solo en la memoria no paginada. No se almacena en el disco.

- La aplicación Citrix Workspace no se reconecta a sesiones cuando se inserta una tarjeta inteligente.

- Cuando está configurada para la autenticación con tarjeta inteligente, la aplicación Citrix Workspace no admite ni el Preinicio de sesiones ni Single Sign-On en redes privadas virtuales (VPN). Para usar la red VPN con la autenticación por tarjeta inteligente, instale Citrix Gateway Plug-in e inicie sesión a través de una página web mediante la tarjeta inteligente y los PIN para autenticarse en cada paso. La autenticación PassThrough en StoreFront con Citrix Gateway Plug-in no está disponible para los usuarios de tarjeta inteligente.

- Las comunicaciones de Citrix Workspace Updater con citrix.com y Merchandising Server no son compatibles con la autenticación por tarjeta inteligente en Citrix Gateway.

Advertencia

Algunas configuraciones requieren modificaciones del Registro. El uso incorrecto del Editor del Registro del sistema puede causar problemas que pueden hacer necesaria la reinstalación del sistema operativo. Citrix no puede garantizar que los problemas derivados de la utilización inadecuada del Editor del Registro puedan resolverse. Haga una copia de seguridad del Registro antes de modificarlo.

Para habilitar la autenticación Single Sign-On para tarjeta inteligente:

Para configurar la aplicación Citrix Workspace para Windows, incluya la siguiente opción de línea de comandos cuando la instale:

-

ENABLE\_SSON=YesSingle Sign-On es otro término para el paso de credenciales/autenticación PassThrough. Habilitar este parámetro impide que la aplicación Citrix Workspace muestre una segunda solicitud de PIN.

-

Defina SSONCheckEnabled como “false” si el componente Single Sign-On no está instalado. La clave impide que Authentication Manager de la aplicación Citrix Workspace busque el componente Single Sign-On, lo que permite que la aplicación Citrix Workspace se autentique en StoreFront.

HKEY\_CURRENT\_USER\Software\Citrix\AuthManager\protocols\integratedwindows\HKEY\_LOCAL\_MACHINE\Software\Citrix\AuthManager\protocols\integratedwindows\

Para habilitar la autenticación en StoreFront con tarjeta inteligente en lugar de Kerberos, instale la aplicación Citrix Workspace para Windows con las siguientes opciones de la línea de comandos.

-

/includeSSONinstala Single Sign-On (autenticación PassThrough). Habilita el almacenamiento en caché de credenciales y el uso de la autenticación PassThrough de dominio. -

Si el usuario está iniciando sesión en el punto final con otro método distinto de la tarjeta inteligente para autenticarse en la aplicación Citrix Workspace para Windows (por ejemplo, con nombre de usuario y contraseña), la línea de comandos es:

/includeSSON LOGON_CREDENTIAL_CAPTURE_ENABLE=No

Lo que evita que se capturen credenciales al iniciar sesión, al mismo tiempo que permite que la aplicación Citrix Workspace almacene el PIN al iniciar sesión en Citrix Workspace.

- Abra la plantilla administrativa de GPO de la aplicación Citrix Workspace; para ello, ejecute gpedit.msc.

- Vaya a Plantillas administrativas > Componentes de Citrix > Citrix Workspace > Autenticación de usuarios > Nombre de usuario y contraseña locales.

- Seleccione Habilitar autenticación PassThrough. Dependiendo de la configuración y los parámetros de seguridad, seleccione la opción Permitir autenticación PassThrough para todas las conexiones ICA para que la autenticación PassThrough funcione.

Para configurar StoreFront:

- Al configurar el servicio de autenticación, marque la casilla Tarjeta inteligente.

Para obtener más información sobre el uso de tarjetas inteligentes con StoreFront, consulte Configurar el servicio de autenticación en la documentación de StoreFront.

Para habilitar los dispositivos de los usuarios para el uso de tarjetas inteligentes:

- Importe el certificado raíz de la entidad de certificación en el almacén de claves del dispositivo.

- Instale el middleware de su proveedor de servicios criptográficos.

- Instale y configure la aplicación Citrix Workspace.

Para cambiar cómo se seleccionan los certificados:

De manera predeterminada, si hay varios certificados válidos, la aplicación Citrix Workspace pide al usuario que elija uno de la lista. Como alternativa, puede configurar la aplicación Citrix Workspace para que use el certificado predeterminado (por proveedor de tarjeta inteligente) o el certificado con la fecha de caducidad más lejana. Si no hay certificados de inicio de sesión válidos, se notifica esto al usuario y se le da la opción de usar un método de inicio de sesión alternativo, si hay alguno disponible.

Un certificado válido debe reunir estas características:

- La fecha y hora actuales según el reloj del equipo local está dentro del período de validez del certificado.

- La clave pública Sujeto debe usar el algoritmo de RSA y tener una longitud de 1024, 2048 o 4096 bits.

- El campo Uso de la clave debe contener Firma digital.

- El Nombre alternativo del sujeto debe contener el nombre principal del usuario (UPN).

- El campo “Uso mejorado de claves” debe contener Inicio de sesión de tarjeta inteligente y Autenticación del cliente o Todos los usos de la clave.

- Una de las entidades de certificación en la cadena de emisores del certificado debe coincidir con uno de los nombres distintivos (DN) enviado por el servidor durante el protocolo de enlace TLS.

Cambie el modo en que se seleccionan los certificados mediante uno de estos métodos:

-

En la línea de comandos de la aplicación Citrix Workspace, especifique la opción

AM\_CERTIFICATESELECTIONMODE={ Prompt | SmartCardDefault | LatestExpiry }.La opción predeterminada es “Prompt” (Preguntar). Para SmartCardDefault (predeterminado de la tarjeta inteligente) o LatestExpiry (fecha de caducidad más lejana), si hay varios certificados que cumplen esos criterios, la aplicación Citrix Workspace pide al usuario que elija uno.

-

Agregue este valor a la clave de Registro en HKEY_CURRENT_USER or HKEY_LOCAL_MACHINE\Software[Wow6432Node]Citrix\AuthManager: CertificateSelectionMode={ Prompt SmartCardDefault LatestExpiry }.

Los valores definidos en HKEY_CURRENT_USER prevalecen sobre los valores definidos en HKEY_LOCAL_MACHINE para facilitar al usuario la selección de certificado.

Para usar solicitudes de PIN del proveedor de servicios criptográficos (CSP):

De manera predeterminada, los diálogos de PIN que se presentan a los usuarios provienen de la aplicación Citrix Workspace para Windows, en lugar de venir del proveedor CSP (Cryptographic Service Provider) de la tarjeta inteligente. La aplicación Citrix Workspace pide a los usuarios que escriban un PIN cuando es necesario, y luego pasa el PIN al proveedor CSP de la tarjeta inteligente. Si el sitio o la tarjeta inteligente tienen unos requisitos de seguridad más estrictos (por ejemplo, prohibir el almacenamiento del PIN en caché por proceso o por sesión), puede configurar la aplicación Citrix Workspace para que use los componentes del CSP para gestionar las entradas de PIN, incluida la solicitud del PIN.

Cambie el modo en que se gestiona la introducción de PIN mediante uno de estos métodos:

- En la línea de comandos de la aplicación Citrix Workspace, especifique la opción

AM\_SMARTCARDPINENTRY=CSP. - Agregue el siguiente valor a la clave de Registro HKEY_LOCAL_MACHINE\Software\[Wow6432Node\]Citrix\AuthManager: SmartCardPINEntry=CSP.

Cambios en la extracción y la compatibilidad de tarjetas inteligentes

Tenga en cuenta lo siguiente cuando se conecte a un sitio PNAgent de XenApp 6.5:

- El inicio de sesión con tarjeta inteligente se admite en los inicios de sesión del sitio PNAgent.

- La directiva de extracción de tarjetas inteligentes ha cambiado en el sitio PNAgent:

Una sesión de Citrix Virtual Apps se cierra cuando se extrae la tarjeta inteligente: si el sitio PNAgent está configurado con la tarjeta inteligente como método de autenticación, la directiva correspondiente debe configurarse explícitamente en la aplicación Citrix Workspace para Windows para aplicar el cierre de la sesión de Citrix Virtual Apps. Habilite la itinerancia para la autenticación con tarjeta inteligente en el sitio PNAgent de XenApp y habilite la directiva de extracción de tarjetas inteligentes, la cual cierra la sesión de Citrix Virtual Apps en la sesión de la aplicación Citrix Workspace. La sesión del usuario sigue abierta en la aplicación Citrix Workspace.

Limitación:

Cuando inicia sesión en el sitio PNAgent mediante la autenticación con tarjeta inteligente, el nombre de usuario aparece como Conectado.