Control del acceso a las aplicaciones

La función de control de acceso a las aplicaciones le permite controlar cómo se accede a estas a través de reglas. Con esta función, puede optimizar la administración de aplicaciones e imágenes. Por ejemplo, puede entregar máquinas idénticas a diferentes departamentos y satisfacer, al mismo tiempo, los requisitos específicos en cuestión de aplicaciones de cada uno de ellos para reducir, de este modo, la cantidad de imágenes.

En este artículo se explica cómo habilitar el control de acceso a las aplicaciones y configurar las reglas de control. También se ofrece un ejemplo de uso de esta función para simplificar la administración de imágenes en entornos virtuales.

Nota:

Esta función se aplica tanto a los entornos de Active Directory (AD) como a los que no están unidos a un dominio (NDJ).

Información general

Con la función de control de acceso a las aplicaciones, puede ocultar aplicaciones a usuarios, máquinas y procesos mediante la configuración de reglas de ocultación.

Una regla de ocultación consta de dos partes:

-

Objetos que ocultar. Archivos, carpetas y entradas del Registro que quiere ocultar para una aplicación.

Por ejemplo, para ocultar una aplicación, debe especificar todos los objetos asociados a ella, como archivos, carpetas y entradas del Registro.

-

Asignaciones. Usuarios, máquinas y procesos para los que quiere ocultar la aplicación.

Tipos de asignación

Las asignaciones en las reglas de ocultación se dividen en tres categorías: procesos, usuarios y máquinas. Los tipos de asignaciones específicos se enumeran a continuación:

| Categoría | Tipo |

|---|---|

| Procesos | No aplicable |

| Usuarios

|

|

| Máquinas

|

|

Nota:

- En el contexto del control de acceso a las aplicaciones, las unidades organizativas se utilizan como contenedores para las máquinas, pero no para los usuarios. Como resultado, una asignación de unidad organizativa oculta la aplicación solo a las máquinas de la unidad organizativa y no a los usuarios de la unidad organizativa.

- Las máquinas NDJ se limitan a las máquinas que Citrix crea y cuya energía administra.

Cuando una regla de ocultación tiene configuradas varias asignaciones, tenga en cuenta estas consideraciones:

- Si esas asignaciones pertenecen a la misma categoría (por ejemplo, usuario A y grupo de usuarios B), la aplicación se oculta a todos los objetos especificados en esas asignaciones (el usuario A y todos los usuarios del grupo de usuarios B).

- Si esas asignaciones pertenecen a categorías diferentes (por ejemplo, usuario A y máquina X), la aplicación se oculta cuando se cumplen las condiciones especificadas en todas esas asignaciones (cuando el usuario A inicia sesión en la máquina X).

- Si esas asignaciones pertenecen a la categoría de procesos, la aplicación se oculta a todos los procesos especificados en esas asignaciones.

Nota:

Si no hay ninguna asignación configurada para una regla, se oculta la aplicación especificada en la regla.

Flujo de trabajo

Con la función de control de acceso a las aplicaciones, Profile Management puede ocultar estas a los usuarios, las máquinas y los procesos en función de las reglas que usted proporcione. En un nivel general, el flujo de trabajo de implementación del control de acceso a las aplicaciones es el siguiente:

-

Cree y genere reglas de ocultación. Hay dos herramientas que puede utilizar:

- Herramienta basada en GUI: WEM Tool Hub > Generador de reglas para el control de acceso a aplicaciones

- Herramienta PowerShell: Disponible con el paquete de instalación de Profile Management. Para obtener más información, consulte Crear, administrar e implementar reglas mediante Rule Generator.

-

Utilice los GPO para aplicar reglas de ocultación a máquinas de su entorno. Para obtener más información, consulte Habilitar el control de acceso a aplicaciones mediante objetos de directiva de grupo.

Crear, administrar e implementar reglas mediante Rule Generator

En esta sección, se proporciona orientación sobre el uso de la herramienta Rule Generator de PowerShell para crear, administrar e implementar reglas.

Antes de empezar, asegúrese de que la máquina en la que ejecuta la herramienta cumple los siguientes requisitos:

- Funciona con Windows 10 u 11, o con Windows Server 2016, 2019 o 2022.

- (Solo para entornos de AD) Está en el mismo dominio que sus usuarios y máquinas.

El procedimiento general es el siguiente:

- Ejecute Windows PowerShell como administrador.

-

Acceda a la carpeta \tool del paquete de instalación de Profile Management y, a continuación, ejecute CPM_App_Access_Control_Config.ps1.

Nota:

De forma predeterminada, hay dos archivos en la carpeta \tool: CPM_App_Access_Control_Config.ps1 y CPM_App_Access_Control_Impl.ps1. CPM_App_Access_Control_Config.ps1 depende de CPM_App_Access_Control_Impl.ps1 para funcionar correctamente. No quite CPM_App_Access_Control_Impl.ps1 de la carpeta.

- Siga las instrucciones que aparecen en pantalla para crear, administrar y generar reglas de ocultación:

-

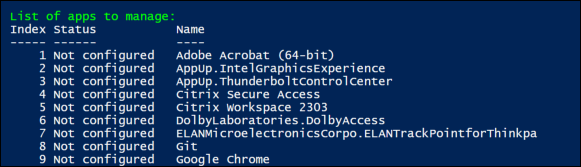

Consulte cada aplicación instalada en el equipo y su estado:

- Not configured. No hay reglas configuradas para la aplicación.

- Configured. Hay una o más reglas configuradas para la aplicación y ninguna de ellas se aplica a máquinas.

- Configured and applied. Hay una o más reglas configuradas para la aplicación y se aplica al menos una regla a máquinas.

-

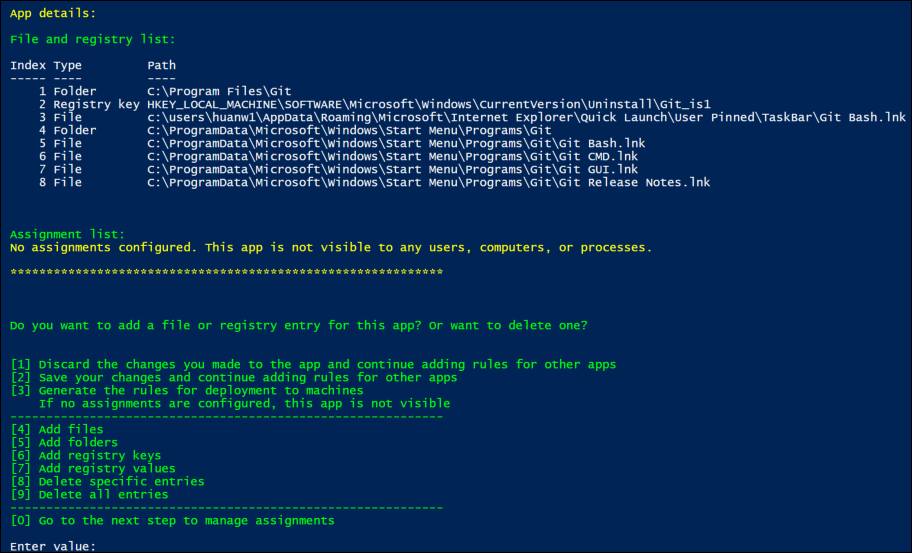

En la lista de aplicaciones, seleccione la aplicación que desee ocultar introduciendo su índice. Aparecen todos los archivos, carpetas y entradas de registro asociados a la aplicación.

-

Para ocultar un archivo, carpeta o entrada de registro adicional de la aplicación seleccionada, seleccione el tipo de acción correspondiente y, a continuación, agregue el objeto introduciendo su nombre y su ruta. Repita este paso para agregar más.

Consideraciones:

- Se admiten las variables de entorno del sistema (como %windir%) en las rutas, mientras que las variables de entorno de usuario (como %appdata%) no.

- Se admiten los caracteres comodín

*y?en archivos y carpetas. Cuando hay varios asteriscos (“*”) en una cadena, se omiten los caracteres entre dos asteriscos. Por ejemplo, en la cadenac:\users\Finance*Manangement*, los caracteres*Management*se tratan como un único asterisco (*).

Nota:

También puede definir manualmente una aplicación asociándola a determinados archivos, carpetas y entradas del Registro.

-

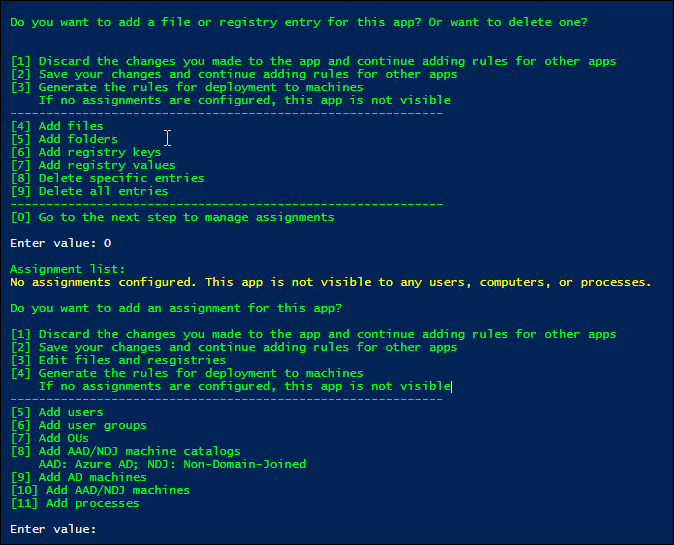

Configure las asignaciones para la regla. En detalle, especifique el tipo de asignación y, a continuación, introduzca los objetos específicos de los que quiere ocultar la aplicación. Para obtener más información, consulte la siguiente tabla.

Nota:

Si no configura ninguna asignación para una regla, la aplicación especificada en la regla será invisible.

Tipo de asignación Descripción Usuarios, grupos de usuarios u OU de AD Introduzca sus nombres de dominio de AD, separados por barras verticales (|). Máquinas de AD Introduzca sus nombres de host DNS, separados por barras verticales (|). Catálogos de máquinas NDJ Introduzca los nombres de los catálogos, separados por las barras verticales (|). Ejemplo: Machine_catalog_name1|Machine_catalog_name2Máquinas NDJ

Recopile los nombres de las máquinas mediante el selector de objetos AAD/NDJ en la consola web de WEM y, a continuación, introduzca esos nombres, separados por barras verticales (|). Ejemplo: Machine_name1|Machine_name2. Para agregar todas las máquinas que no estén unidas a un dominio, introduzca NDJ*.

Se admiten los caracteres comodín*y?para los nombres de máquinas NDJ.

Nota: Cuando hay varios asteriscos (*) en una cadena, se omiten los caracteres entre dos asteriscos. Por ejemplo, en la cadenaResearchDep*Virtual*TeamMachine*, los caracteres*Virtual*se tratan como un único asterisco (*).Usuarios de Azure AD Recopile los SID y los nombres de los usuarios mediante el selector de objetos AAD/NDJ en la consola web de WEM y, a continuación, introdúzcalos en el formulario: sid1\name1|sid2\name2. Ejemplo:/azuread/989c2938-6527-4133-bab1-f3860dd15098\Tester1|/azuread/82bdde32-d5d9-4d64-b0ff-9876d4488d05\Tester2Grupos de Azure AD Recopile los SID y los nombres de los grupos mediante el selector de objetos AAD/NDJ en la consola web de WEM y, a continuación, introdúzcalos en el formulario: sid1\name1|sid2\name2. Ejemplo:/azuread/989c2938-6527-4133-bab1-f3860dd15098\TestGroup1|/azuread/82bdde32-d5d9-4d64-b0ff-9876d4488d05\TestGroup2

-

- Repita el paso 3 para crear reglas de ocultación para otras aplicaciones.

- Siga las instrucciones que aparecen en pantalla para generar los datos sin procesar para las reglas que configuró y, a continuación, guárdelos en un archivo TXT para usarlos en el futuro.

- Para comprobar si las reglas funcionan según lo previsto, siga las instrucciones que aparecen en pantalla para implementarlas en esta máquina o en un grupo de máquinas.

Nota:

No recomendamos usar esta herramienta para implementar reglas en entornos de producción.

Habilitar el control de acceso a aplicaciones mediante objetos de directiva de grupo

Después de crear y generar reglas de ocultación, puede usar los GPO para aplicarlas a las máquinas de su entorno.

Para aplicar reglas de control a las máquinas mediante un objeto de directiva de grupo, siga estos pasos:

- Abra el Editor de administración de directivas de grupo.

- Acceda a Directivas > Plantillas administrativas: Definiciones de directivas (archivos ADMX) > Componentes de Citrix > Profile Management > Control de acceso a aplicaciones.

- Haga doble clic en Control de acceso a aplicaciones.

- En la ventana de directiva que aparece, seleccione Habilitado.

- Abra el archivo TXT en el que guardó las reglas generadas, copie el contenido y péguelo en el campo Reglas de control de acceso a aplicaciones.

- Haga clic en Aceptar.

La prioridad de configuración de la función es la siguiente:

- Si esta opción no utiliza un objeto de directiva de grupo, Studio o WEM, se utilizará el valor del archivo INI.

- Si esta opción no está configurada en ninguna parte, la función se inhabilita.

Ejemplo

En esta sección se usa un ejemplo para guiarle en la implementación del control de acceso a las aplicaciones para una imagen.

Requisitos

Los requisitos de este ejemplo son los siguientes:

- Utilice una sola imagen para crear máquinas virtuales para los departamentos de Ventas, Recursos Humanos e Ingeniería.

- Controle el acceso a las siguientes aplicaciones:

- Microsoft Excel: Invisible para los usuarios del departamento de Recursos Humanos.

- Visual Studio Code: Invisible para los usuarios del departamento de Ventas o de Recursos Humanos.

Solución

Instale Profile Management para controlar el acceso a las aplicaciones instaladas.

Instalar una máquina de plantilla

Instale una máquina de plantilla para capturar la imagen. El procedimiento es el siguiente:

- Une una nueva máquina al mismo dominio de AD que sus usuarios y máquinas.

- Instale el siguiente software en el equipo:

- Windows 10 u 11, o Windows Server 2016, 2019 o 2022, según sea necesario

- Profile Management versión 2303 o posterior

- Todas las aplicaciones necesarias

Crear y generar reglas de ocultación

-

En la máquina de plantilla, utilice la herramienta Rule Generator para crear y generar reglas de ocultación.

- Regla 1: Ocultar Microsoft Excel a los usuarios del departamento de Recursos Humanos (aplicación: Microsoft Excel; asignación: grupo de usuarios de Recursos Humanos)

- Regla 2: Ocultar Visual Studio Code a los usuarios del departamento de Ventas o Recursos Humanos (aplicación: Visual Studio Code; asignaciones: grupo de usuarios de Ventas y grupo de usuarios de Recursos Humanos)

-

Genere datos sin procesar para las dos reglas y guárdelos en un archivo TXT.

Para obtener más información sobre cómo utilizar la herramienta, consulte Crear, generar e implementar reglas mediante Rule Generator.

Ahora puede capturar la imagen desde la máquina de plantilla.

Habilitar el control de acceso a aplicaciones mediante objetos de directiva de grupo

Una vez creadas las máquinas virtuales, utilice los objetos de directiva de grupo para, de forma centralizada, habilitar el control de acceso a las aplicaciones y aplicar las reglas generadas a las máquinas. Para obtener más información, consulte Habilitar el control de acceso a aplicaciones mediante objetos de directiva de grupo.