-

Exploración del espacio de trabajo de XenCenter

-

Administración del almacenamiento

-

Creación de máquinas virtuales

-

-

Configuración de máquinas virtuales

-

-

-

Resumen del equilibrio de carga

-

Actualizaciones y actualización de versiones

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

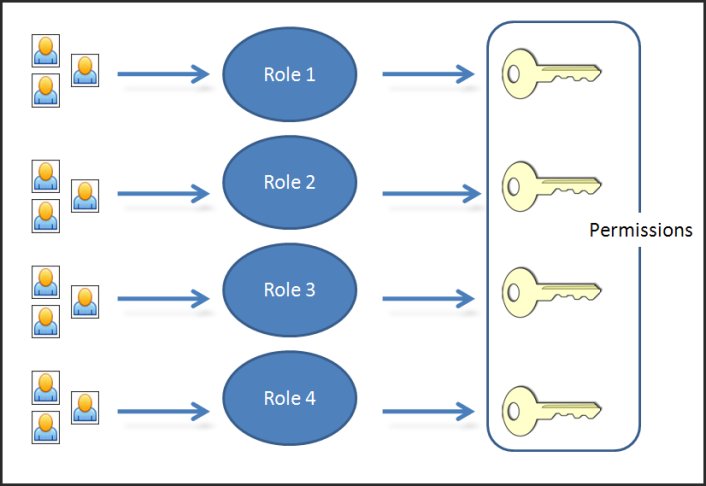

Resumen del control de acceso basado en roles

La función Control de acceso basado en roles (RBAC) le permite asignar roles predefinidos o conjuntos de permisos a los usuarios y grupos de Active Directory. Estos permisos controlan el nivel de acceso que los administradores de Citrix Hypervisor tienen a los servidores y grupos. El RBAC se configura e implementa en el nivel del grupo. Como los usuarios adquieren permisos a través de su función asignada, asigne una función a un usuario o a su grupo para otorgarles los permisos necesarios.

Usar cuentas de Active Directory para cuentas de usuario de Citrix Hypervisor

El RBAC le permite restringir las operaciones que pueden realizar los distintos grupos de usuarios. Este control reduce la probabilidad de que los usuarios inexpertos realicen cambios accidentales desastrosos. La asignación de funciones de RBAC también ayuda a evitar cambios no autorizados en sus grupos de recursos por motivos de cumplimiento. Para facilitar el cumplimiento y la auditoría, el RBAC también proporciona una función de registro de auditoría y su correspondiente informe de seguimiento de auditoría del grupo de equilibrio de carga de trabajo. Para obtener más información, consulte Cambios de auditoría.

El RBAC depende de Active Directory para los servicios de autenticación. Específicamente, Citrix Hypervisor mantiene una lista de usuarios autorizados en función de las cuentas de usuario y grupo de Active Directory. Como resultado, debe unirse al grupo al dominio y agregar cuentas de Active Directory antes de poder asignar funciones.

Proceso RBAC

El proceso estándar para implementar RBAC y asignar un rol a un usuario o grupo consiste en los siguientes pasos:

- Únete al dominio.

- Agregue un usuario o grupo de Active Directory al grupo.

- Asigne (o modifique) la función RBAC del usuario o del grupo.

Superusuario local

El superusuario local (LSU), o raíz, es una cuenta de usuario especial que se utiliza para la administración del sistema y tiene todos los derechos o permisos. En Citrix Hypervisor, el superusuario local es la cuenta predeterminada en la instalación. Citrix Hypervisor autentica la LSU y no un servicio de autenticación externo. Si el servicio de autenticación externa falla, la LSU aún puede iniciar sesión y administrar el sistema. La LSU siempre puede acceder al servidor físico Citrix Hypervisor a través de SSH.

Roles de RBAC

Citrix Hypervisor viene con seis roles preestablecidos que están diseñados para alinearse con diferentes funciones en una organización de TI.

-

Administrador de grupos (administrador de grupos). Esta función es la función más poderosa disponible. Los administradores de grupos tienen acceso completo a todas las funciones y configuraciones de Citrix Hypervisor. Pueden realizar todas las operaciones, incluida la administración de roles y usuarios. Pueden conceder acceso a la consola de Citrix Hypervisor. Como práctica recomendada, Citrix recomienda asignar esta función a un número limitado de usuarios.

Nota:

El superusuario local (root) siempre tiene la función de administrador del grupo. La función de administrador del grupo tiene los mismos permisos que la raíz local.

Si elimina la función de administrador del grupo de un usuario, considere también cambiar la contraseña raíz del servidor y rotar el secreto del grupo. Para obtener más información, consulte Seguridad de la agrupación.

- Operador de agrupación (operador de agrupación). Esta función está diseñada para permitir que la persona asignada administre los recursos de todo el grupo. Las acciones de administración incluyen crear almacenamiento, administrar servidores, administrar parches y crear grupos. Los operadores de grupos pueden configurar los recursos del grupo. También tienen acceso total a las siguientes funciones: alta disponibilidad, equilibrio de carga de trabajo y administración de parches. Los operadores de grupos no pueden agregar usuarios ni modificar roles.

- Administradorde energía de máquinas virtuales (administrador de energía de VM). Esta función tiene acceso completo a la administración de VM y plantillas. Pueden elegir dónde iniciar las VM. Tienen acceso completo a las funciones de control de memoria dinámica y a la función de instantánea de VM. Además, pueden configurar el servidor doméstico y elegir dónde ejecutar las cargas de trabajo. La asignación de esta función otorga a la persona asignada permisos suficientes para aprovisionar máquinas virtuales para el uso de VM Operator.

- Administrador de máquinas virtuales (administrador de VM). Esta función puede administrar máquinas virtuales y plantillas y acceder al almacenamiento necesario para completar estas tareas. Sin embargo, esta función depende de Citrix Hypervisor para elegir dónde ejecutar las cargas de trabajo y debe usar la configuración de las plantillas para el control dinámico de la memoria y el servidor doméstico. (Esta función no puede acceder a las funciones de control dinámico de la memoria, realizar instantáneas, configurar el servidor doméstico ni elegir dónde ejecutar las cargas de trabajo).

- Operador de máquina virtual (operador de VM). Esta función puede usar las VM en un grupo y administrar su ciclo de vida básico. Los operadores de VM pueden interactuar con las consolas de VM e iniciar o detener las VM, siempre que haya suficientes recursos de hardware disponibles. Del mismo modo, los operadores de VM pueden realizar operaciones de ciclo de vida inicial y final La función de operador de máquina virtual no puede crear ni destruir máquinas virtuales, modificar las propiedades de la máquina virtual ni los recursos del servidor.

- Solo lectura (solo lectura). Esta función solo puede ver el agrupación de recursos y los datos de rendimiento.

Para obtener información sobre los permisos asociados a cada función, consulte Definiciones de funciones y permisos de RBAC. Para obtener información sobre cómo RBAC calcula qué roles se aplican a un usuario, consulte Cálculo de roles RBAC.

Nota:

Cuando crea un usuario, primero debe asignar una función al usuario recién creado antes de que pueda usar la cuenta. Citrix Hypervisor no asigna automáticamente una función al usuario recién creado.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.