Prise en charge du protocole DTLS

Remarques :

- Le protocole DTLSv1.0 est pris en charge sur les appliances FIPS Citrix ADC MPX/SDX (N2 et N3), VPX et MPX 14000. Il n’est pas pris en charge sur les HSM externes.

- Le protocole DTLS 1.0 est pris en charge sur les appliances Citrix ADC contenant des puces SSL Intel Coleto (à partir de la version 12.1 build 50.x).

- Le protocole DTLSv1.2 est pris en charge sur le front-end des appliances Citrix ADC VPX (à partir de la version 13.0 build 47.x).

- Le protocole DTLS 1.2 est pris en charge sur le frontal des appliances Citrix ADC contenant des puces SSL Intel Coleto (version 13.0 build 52.x). Pour plus d’informations sur les plates-formes contenant des puces SSL Intel Coleto, voir Prise en charge des plates-formes à puce SSL Intel Coleto.

- Les groupes de services de type DTLS ne sont pas pris en charge.

- Le protocole DTLSv1.2 est pris en charge sur le frontal des appliances Citrix ADC MPX (basé sur N3) (à partir de la version 13.0 build 58.x).

- Pour plus d’informations sur la prise en charge de Enlightened Data Transport (EDT) pour Citrix Gateway, reportez-vous à la section Prise en charge du transport de données éclairé HDX.

- Des modifications ont été apportées au profil DTLS depuis la version 13.0 build 79.x. Pour plus d’informations, voir Profil DTLS.

- Depuis la version 13.0 build 82.x, un nouveau paramètre

maxBadmacIgnorecountest introduit dans le profil DTLS pour ignorer les enregistrements MAC erronés reçus dans une session DTLS. Pour plus d’informations, voir Profil DTLS.- Pour plus d’informations sur les plates-formes et les versions prises en charge, consultez la matrice de compatibilité matériel-logiciel Citrix ADC MPX

Les protocoles SSL et TLS ont traditionnellement été utilisés pour sécuriser le trafic en continu. Ces deux protocoles sont basés sur le protocole TCP, qui est lent. De plus, TLS ne peut pas gérer les paquets perdus ou réordonnés.

UDP est le protocole préféré pour les applications audio et vidéo, telles que Lync, Skype, iTunes, YouTube, les vidéos de formation et Flash. Toutefois, UDP n’est ni sécurisé ni fiable. Le protocole DTLS est conçu pour sécuriser les données via UDP et est utilisé pour des applications telles que le streaming multimédia, la VOIP et les jeux en ligne pour la communication. Dans DTLS, chaque message de prise de main se voit attribuer un numéro de séquence spécifique au sein de cette prise de liaison. Lorsqu’un homologue reçoit un message de prise de main, il peut rapidement déterminer si ce message est le prochain message attendu. Si c’est le cas, l’homologue traite le message. Si ce n’est pas le cas, le message est mis en file d’attente pour être traité une fois que tous les messages précédents ont été reçus.

Créez un serveur virtuel DTLS et un service de type UDP. Par défaut, un profil DTLS (nsdtls_default_profile) est lié au serveur virtuel. Vous pouvez éventuellement créer et lier un profil DTLS défini par l’utilisateur au serveur virtuel.

Remarque : Les chiffrements RC4 ne sont pas pris en charge sur un serveur virtuel DTLS.

Configuration DTLS

Vous pouvez utiliser la ligne de commande (CLI) ou l’utilitaire de configuration (GUI) pour configurer DTLS sur votre appliance ADC.

Remarque : à partir de la version 13.0 build 47.x, le protocole DTLS 1.2 est pris en charge sur le frontal d’un dispositif Citrix ADC VPX. Lors de la configuration d’un serveur virtuel DTLSv1.2, spécifiez DTLS12. La valeur par défaut est DTLS1.

À l’invite de commandes, tapez :

set ssl vserver DTLS [-dtls1 ( ENABLED | DISABLED )] [-dtls12 ( ENABLED | DISABLED )]

Créer une configuration DTLS à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

add lb vserver <vserver_name> DTLS <IPAddress> <port>

add service <service_name> <IPAddress> UDP 443

bind lb vserver <vserver_name> <udp_service_name>

<!--NeedCopy-->

Les étapes suivantes sont facultatives :

add dtlsProfile dtls-profile -maxretryTime <positive_integer>

set ssl vserver <vserver_name> -dtlsProfileName <dtls_profile_name>

<!--NeedCopy-->

Créer une configuration DTLS à l’aide de l’interface graphique

- Accédez à Gestion du trafic > Équilibrage de charge > Serveurs virtuels.

- Créez un serveur virtuel de type DTLS et liez un service UDP au serveur virtuel.

- Un profil DTLS par défaut est lié au serveur virtuel DTLS. Pour lier un profil différent, dans Paramètres SSL, sélectionnez un autre profil DTLS. Pour créer un profil, cliquez sur le signe plus (+) en regard de Profil DTLS.

Prise en charge de SNI sur un serveur virtuel DTLS

Pour plus d’informations sur SNI, voir Configurer un serveur virtuel SNI pour l’hébergement sécurisé de plusieurs sites.

Configurer SNI sur un serveur virtuel DTLS à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

set ssl vserver <vServerName> -SNIEnable ENABLED

bind ssl vserver <vServerName> -certkeyName <string> -SNICert

show ssl vserver <vServerName>

<!--NeedCopy-->

Exemple :

set ssl vserver v1 -sniEnable ENABLED

bind ssl vserver v1 -certkeyName san2 -sniCert

bind ssl vserver v1 -certkeyName san13 –sniCert

bind ssl vserver v1 -certkeyName san17 –sniCert

<!--NeedCopy-->

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED

Ephemeral RSA: ENABLED

Refresh Count: 0

Session Reuse: ENABLED

Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: ENABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: ca

CA Certificate OCSPCheck: OptionalCA_Name Sent

2) CertKey Name: san2 Server Certificate for SNI

3) CertKey Name: san17 Server Certificate for SNI

4) CertKey Name: san13 Server Certificate for SNI

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

Done

<!--NeedCopy-->

Configurez SNI sur un serveur virtuel DTLS à l’aide de l’interface graphique

- Accédez à Gestion du trafic > Équilibrage de charge > Serveurs virtuels.

- Ouvrez un serveur virtuel DTLS et, dans Certificats, cliquez sur Certificat de serveur.

- Ajoutez un certificat ou sélectionnez un certificat dans la liste, puis sélectionnez Certificat de serveur pour SNI.

- Dans Paramètres avancés, cliquez sur Paramètres SSL.

- Sélectionnez Activer SNI.

Fonctionnalités non prises en charge par un serveur virtuel DTLS

Les options suivantes ne peuvent pas être activées sur un serveur virtuel DTLS :

- SSLv2

- SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- Déclencheur de cryptage push

- SSLv2Redirect

- SSLv2URL

Paramètres non utilisés par un serveur virtuel DTLS

Un serveur virtuel DTLS ignore les paramètres SSL suivants, même s’ils sont définis :

- Nombre de paquets de déclencheurs de chiffrement

- Délai de déclenchement du chiffrement PUSH

- Taille quantique SSL

- Délai d’expiration du déclencheur

- Format d’insertion du nom du sujet/émetteur

Configuration de la renégociation sur un service DTLS

La renégociation non sécurisée est prise en charge sur un service DTLS. Vous pouvez utiliser l’interface de ligne de commande ou l’interface graphique pour configurer ce paramètre.

Configurer la renégociation sur un service DTLS à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

set ssl parameter -denysslreneg NONSECURE

<!--NeedCopy-->

Exemple :

set ssl parameter -denysslreneg NONSECURE

sh ssl parameter

Advanced SSL Parameters

-----------------------

SSL quantum size : 8 KB

Max CRL memory size : 256 MB

Strict CA checks : NO

Encryption trigger timeout : 100 ms

Send Close-Notify : YES

Encryption trigger packet count : 45

Deny SSL Renegotiation : NONSECURE

Subject/Issuer Name Insertion Format : Unicode

OCSP cache size : 10 MB

Push flag : 0x0 (Auto)

Strict Host Header check for SNI enabled SSL sessions : NO

PUSH encryption trigger timeout : 1 ms

Crypto Device Disable Limit : 0

Global undef action for control policies : CLIENTAUTH

Global undef action for data policies : NOOP

Default profile : DISABLED

SSL Insert Space in Certificate Header : YES

Disable TLS 1.1/1.2 for SSL_BRIDGE secure monitors : NO

Disable TLS 1.1/1.2 for dynamic and VPN services : NO

Software Crypto acceleration CPU Threshold : 0

Hybrid FIPS Mode : DISABLED

Signature and Hash Algorithms supported by TLS1.2 : ALL

SSL Interception Error Learning and Caching : DISABLED

SSL Interception Maximum Error Cache Memory : 0 Bytes

Done

<!--NeedCopy-->

Configurer la renégociation sur un service DTLS à l’aide de l’interface graphique

- Accédez à Traffic Management > Load Balancing > Services.

- Sélectionnez un service DTLS et cliquez sur Modifier.

- Accédez à SSL > Paramètres avancés.

- Sélectionnez Refuser la renégociation SSL.

Fonctionnalités non prises en charge par un service DTLS

Les options suivantes ne peuvent pas être activées sur un service DTLS :

- SSLv2

- SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- Déclencheur de cryptage push

- SSLv2Redirect

- SSLv2URL

- SNI

- Renégociation sécurisée

Paramètres non utilisés par un service DTLS

Un service DTLS ignore les paramètres SSL suivants, même s’ils sont définis :

- Nombre de paquets de déclencheurs de chiffrement

- Délai de déclenchement du chiffrement PUSH

- Taille quantique SSL

- Délai d’expiration du déclencheur

- Format d’insertion du nom du sujet/émetteur

Remarque :

La connexion de réutilisation de session SSL échoue sur un service DTLS car la réutilisation de session n’est actuellement pas prise en charge sur les services DTLS.

Solution : désactivez manuellement la réutilisation de session sur un service DTLS. À l’interface de ligne de commande, tapez :

set ssl service <dtls-service-name> -sessReuse DISABLED

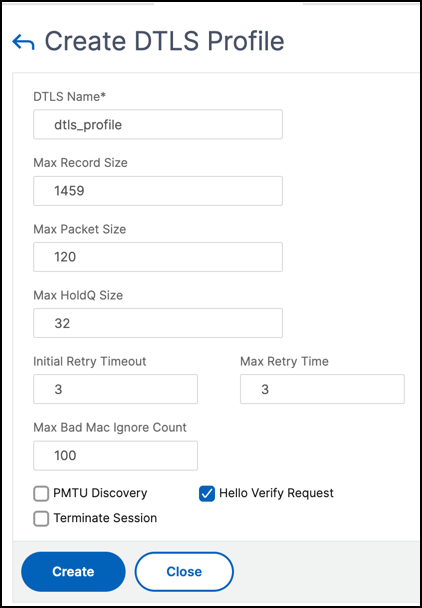

Profil DTLS

Un profil DTLS avec les paramètres par défaut est automatiquement lié à un serveur virtuel DTLS. Toutefois, vous pouvez créer un profil DTLS avec des paramètres spécifiques en fonction de vos besoins.

Utilisez un profil DTLS avec un serveur virtuel DTLS ou un serveur virtuel DTLS VPN. Vous ne pouvez pas utiliser de profil SSL avec un serveur virtuel DTLS.

Remarque :

Modifiez le paramètre de taille d’enregistrement maximale dans le profil DTLS en fonction des modifications apportées au MTU et à la taille des paquets. Par exemple, la taille d’enregistrement maximale par défaut de 1459 octets est calculée en fonction de la taille d’un en-tête d’adresse IPv4. Avec les enregistrements IPv6, la taille de l’en-tête est plus grande et, par conséquent, la taille d’enregistrement maximale doit être réduite pour répondre aux critères suivants.

max record size + UDP header(8bytes) + IP header size < MTU

Exemple :

Default DTLS profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

Custom DTLS profile

1) Name: ns_dtls_profile_ipv6_1

PMTU Discovery: DISABLED

Max Record Size: 1450 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

<!--NeedCopy-->

Créer un profil DTLS à l’aide de l’interface de ligne de commande

Remarques : À partir de la version 13.0 build 79.x, les modifications apportées au profil DTLS sont les suivantes :

- Le paramètre

helloverifyrequestest activé par défaut. L’activation de ce paramètre permet d’atténuer le risque qu’un attaquant ou des robots subisse le débit réseau, entraînant potentiellement un épuisement de la bande passante sortante. C’est-à-dire qu’il aide à atténuer l’attaque d’amplification DDoS DTLS.- Le paramètre

maxHoldQlenest ajouté. Ce paramètre définit le nombre de datagrammes pouvant être mis en file d’attente à la couche DTLS pour traitement. Une valeur élevée du paramètremaxHoldQlenpeut entraîner une accumulation de mémoire au niveau de la couche DTLS si le multiplexage UDP transmet un trafic UDP élevé. Par conséquent, il est recommandé de configurer une valeur inférieure. La valeur minimale est 32, la valeur maximale est 65535 et la valeur par défaut est 32.Depuis la version 13.0 build 82.x, un nouveau paramètre

maxBadmacIgnorecountest introduit dans le profil DTLS pour ignorer les enregistrements MAC erronés reçus dans une session DTLS. À l’aide de ce paramètre, les enregistrements erronés jusqu’à la valeur définie dans le paramètre sont ignorés. L’appliance met fin à la session uniquement après que la limite est atteinte et envoie une alerte. Ce paramètre n’est effectif que lorsque le paramètreterminateSessionest activé.

ssl dtlsProfile <name> -maxRetryTime <positive_integer> -helloVerifyRequest ( ENABLED | DISABLED ) -terminateSession (ENABLED | DISABLED ) -maxHoldQLen <positive_integer> -maxBadmacIgnorecount <positive_integer>

helloVerifyRequest

Send a Hello Verify request to validate the client.

Possible values: ENABLED, DISABLED

Default value: ENABLED

terminateSession

Terminate the session if the message authentication code (MAC)

of the client and server do not match.

Possible values: ENABLED, DISABLED

Default value: DISABLED

maxHoldQLen

Maximum number of datagrams that can be queued at DTLS layer for

processing

Default value: 32

Minimum value: 32

Maximum value: 65535

maxBadmacIgnorecount

Maximum number of bad MAC errors to ignore for a connection prior disconnect. Disabling parameter terminateSession

terminates session immediately when bad MAC is detected in the connection.

Default value: 100

Minimum value: 1

Maximum value: 65535

<!--NeedCopy-->

Exemple :

> add ssl dtlsprofile dtls_profile -maxRetryTime 4 -helloVerifyRequest ENABLED -terminateSession ENABLED -maxHoldQLen 40 -maxBadmacIgnorecount 150

Done

> sh dtlsprofile dtls_profile

1) Name: dtls_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 4 sec

Hello Verify Request: ENABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 40 datagrams

Max bad-MAC Ignore Count: 150

Done

<!--NeedCopy-->

Créer un profil DTLS à l’aide de l’interface graphique

- Accédez à Système > Profils > Profils DTLS, puis cliquez sur Ajouter.

-

Dans la page Créer un profil DTLS, saisissez les valeurs des différents paramètres.

- Cliquez sur Créer.

Exemple de configuration DTLS de bout en bout

enable ns feature SSL LB

add server s1 198.51.100.2

en ns mode usnip

add service svc_dtls s1 DTLS 443

add lb vserver v1 DTLS 10.102.59.244 443

bind ssl vserver v1 -ciphername ALL

add ssl certkey servercert -cert servercert_aia_valid.pem -key serverkey_aia.pem

bind ssl vserver v1 -certkeyname servercert

bind lb vserver lb1 svc_dtls

sh lb vserver v1

v1 (10.102.59.244:4433) - DTLS Type: ADDRESS

State: UP

Last state change was at Fri Apr 27 07:00:27 2018

Time since last state change: 0 days, 00:00:04.810

Effective State: UP

Client Idle Timeout: 120 sec

Down state flush: ENABLED

Disable Primary Vserver On Down : DISABLED

Appflow logging: ENABLED

No. of Bound Services : 1 (Total) 0 (Active)

Configured Method: LEASTCONNECTION

Current Method: Round Robin, Reason: A new service is bound BackupMethod: ROUNDROBIN

Mode: IP

Persistence: NONE

L2Conn: OFF

Skip Persistency: None

Listen Policy: NONE

IcmpResponse: PASSIVE

RHIstate: PASSIVE

New Service Startup Request Rate: 0 PER_SECOND, Increment Interval: 0

Mac mode Retain Vlan: DISABLED

DBS_LB: DISABLED

Process Local: DISABLED

Traffic Domain: 0

TROFS Persistence honored: ENABLED

Retain Connections on Cluster: NO

1) svc_dtls (10.102.59.190: 4433) - DTLS State: UP Weight: 1

Done

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: servercert Server Certificate

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

2) Cipher Name: ALL

Description: All ciphers supported by NetScaler, excluding NULL ciphers

Done

sh service svc_dtls

svc_dtls (10.102.59.190:4433) - DTLS

State: UP

Last state change was at Fri Apr 27 07:00:26 2018

Time since last state change: 0 days, 00:00:22.790

Server Name: s1

Server ID : None Monitor Threshold : 0

Max Conn: 0 Max Req: 0 Max Bandwidth: 0 kbits

Use Source IP: NO

Client Keepalive(CKA): NO

Access Down Service: NO

TCP Buffering(TCPB): NO

HTTP Compression(CMP): NO

Idle timeout: Client: 120 sec Server: 120 sec

Client IP: DISABLED

Cacheable: NO

SC: OFF

SP: OFF

Down state flush: ENABLED

Monitor Connection Close : NONE

Appflow logging: ENABLED

Process Local: DISABLED

Traffic Domain: 0

1) Monitor Name: ping-default

State: UP Weight: 1 Passive: 0

Probes: 5 Failed [Total: 0 Current: 0]

Last response: Success - ICMP echo reply received.

Response Time: 2.77 millisec

Done

sh ssl service svc_dtls

Advanced SSL configuration for Back-end SSL Service svc_dtls:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Server Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: ???

DHE Key Exchange With PSK: ???

Tickets Per Authentication Context: ???

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT_BACKEND

Description: Default cipher list for Backend SSL session

Done

> sh dtlsProfile nsdtls_default_profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: DISABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 32 datagrams

Max bad-MAC Ignore Count: 10

Done

<!--NeedCopy-->

Prise en charge DTLS de l’adresse IPv6

DTLS est également pris en charge avec les adresses IPv6. Toutefois, pour utiliser DTLS avec des adresses IPv6, la taille d’enregistrement maximale doit être ajustée dans le profil DTLS.

Si la valeur par défaut est utilisée pour la taille d’enregistrement maximale, la connexion DTLS initiale peut échouer. Ajustez la taille d’enregistrement maximale à l’aide d’un profil DTLS.

Prise en charge du chiffrement DTLS

Par défaut, un groupe de chiffrement DTLS est lié lorsque vous créez un serveur ou un service virtuel DTLS. DEFAULT_DTLS contient les chiffrements pris en charge par une entité DTLS frontale. Ce groupe est lié par défaut lorsque vous créez un serveur virtuel DTLS. DEFAULT_DTLS_BACKEND contient les chiffrements pris en charge par une entité DTLS dorsale. Ce groupe est lié par défaut à un service principal DTLS. DTLS_FIPS contient les chiffrements pris en charge sur la plate-forme FIPS Citrix ADC. Ce groupe est lié par défaut à un serveur virtuel DTLS ou à un service créé sur une plate-forme FIPS.

Prise en charge du chiffrement DTLS sur les appliances Citrix ADC VPX, MPX/SDX (N2 et N3)

Comment lire les tableaux :

À moins qu’un numéro de version ne soit spécifié, une suite de chiffrement est prise en charge pour toutes les versions d’une version.

Exemple :

- 10.5, 11.0, 11.1, 12.0, 12.1, 13.0 : toutes les versions des versions 10.5, 11.0, 11.1, 12.0, 12.1, 13.0.

- -NA- : non applicable.

Prise en charge du chiffrement DTLS sur les appliances Citrix ADC VPX, MPX/SDX (N2 et N3)

| Nom de la suite de chiffrement | Code Hex | Nom de la suite de chiffrement Wireshark | Builds pris en charge (frontal) | Builds prises en charge (back-end) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| TLS1-AES-128-CBC-SHA | 0x002F | TLS_RSA_WITH_AES_128_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | 12,0, 12,1, 13,0 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | -SO- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | 12,0, 12,1, 13,0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11,0, 11,1, 12,0, 12,1, 13,0 | -SO- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | -SO- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0 | 12,1, 13,0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12,1, 13,0 | 12,1, 13,0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12,1, 13,0 | -SO- |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12,1, 13,0 | 12,1, 13,0 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12,1, 13,0 | 12,1, 13,0 |

Pour afficher la liste des chiffrements par défaut pris en charge sur le frontal, à l’invite de commandes, tapez :

show ssl cipher DEFAULT_DTLS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

Pour afficher la liste des chiffrements par défaut pris en charge sur le back-end, à l’invite de commandes, tapez :

show ssl cipher DEFAULT_DTLS_BACKEND

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

Prise en charge du chiffrement DTLS sur la plate-forme FIPS Citrix ADC MPX 14000

Remarque : EDT est pris en charge sur la plateforme FIPS si les conditions suivantes sont remplies :

- La valeur MSS UDT définie sur StoreFront est 900.

- La version du client Windows est 4.12 ou ultérieure.

- La version du VDA compatible DTLS est 7.17 ou ultérieure.

- La version VDA non-DTLS est 7.15 LTSR CU3 ou ultérieure.

Comment lire les tableaux :

À moins qu’un numéro de version ne soit spécifié, une suite de chiffrement est prise en charge pour toutes les versions d’une version.

Exemple :

- 10.5, 11.0, 11.1, 12.0, 12.1, 13.0 : toutes les versions des versions 10.5, 11.0, 11.1, 12.0, 12.1, 13.0.

- -NA- : non applicable.

| Nom de la suite de chiffrement | Code Hex | Nom de la suite de chiffrement Wireshark | Builds pris en charge (frontal) | Builds prises en charge (back-end) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0, 11.1, 12.0, 12.1–49.x, 13.0 | 12.0, 12.1–49.x, 13.0 |

| TLS1-AES-128-CBC-SHA | 0x002F | TLS_RSA_WITH_AES_128_CBC_SHA | 11.0, 11.1, 12.0, 12.1–49.x, 13.0 | 12.0, 12.1–49.x, 13.0 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11.0, 11.1, 12.0, 12.1–49.x, 13.0 | -SO- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.0, 11.1, 12.0, 12.1–49.x, 13.0 | 12.0, 12.1–49.x, 13.0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.0, 11.1, 12.0, 12.1–49.x, 13.0 | -SO- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11.0, 11.1, 12.0, 12.1–49.x, 13.0 | -SO- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1–49.x, 13.0 | 12.1–49.x, 13.0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1–49.x, 13.0 | 12.1–49.x, 13.0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1–49.x, 13.0 | -SO- |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1–49.x, 13.0 | 12.1–49.x, 13.0 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1–49.x, 13.0 | 12.1–49.x, 13.0 |

Pour afficher la liste des chiffrements par défaut pris en charge sur une appliance FIPS Citrix ADC, à l’invite de commandes, tapez :

show ssl cipher DTLS_FIPS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 5

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

6) Cipher Name: SSL3-DES-CBC3-SHA Priority : 6

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

<!--NeedCopy-->

Prise en charge du chiffrement DTLSv1.2 sur les appliances VPX frontales, les appliances MPX/SDX (basées sur Coleto et N3)

Le tableau suivant répertorie les chiffrements supplémentaires pris en charge par le protocole DTLSv1.2.

| Nom de la suite de chiffrement | Code Hex | Nom de la suite de chiffrement Wireshark | Builds prises en charge (frontal VPX) | Builds prises en charge (basé sur Coleto) | Builds prises en charge (basé sur N3) |

|---|---|---|---|---|---|

| TLS1.2-AES256-GCM-SHA384 | 0x009d | TLS_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-AES128-GCM-SHA256 | 0x009c | TLS_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | 0xc030 | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | 0xc02f | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | 0x009f | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | 0x009e | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-AES-256-SHA256 | 0x003d | TLS_RSA_WITH_AES_256_CBC_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-AES-128-SHA256 | 0x003c | TLS_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | 0xc028 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES-128-SHA256 | 0xc027 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES-256-SHA256 | 0x006b | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES-128-SHA256 | 0x0067 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0–47.x | 13.0–52.x | 13.0–58.x |

Dans cet article

- Configuration DTLS

- Prise en charge de SNI sur un serveur virtuel DTLS

- Fonctionnalités non prises en charge par un serveur virtuel DTLS

- Paramètres non utilisés par un serveur virtuel DTLS

- Configuration de la renégociation sur un service DTLS

- Fonctionnalités non prises en charge par un service DTLS

- Paramètres non utilisés par un service DTLS

- Profil DTLS

- Exemple de configuration DTLS de bout en bout

- Prise en charge DTLS de l’adresse IPv6

- Prise en charge du chiffrement DTLS

- Prise en charge du chiffrement DTLS sur les appliances Citrix ADC VPX, MPX/SDX (N2 et N3)

- Prise en charge du chiffrement DTLS sur la plate-forme FIPS Citrix ADC MPX 14000

- Prise en charge du chiffrement DTLSv1.2 sur les appliances VPX frontales, les appliances MPX/SDX (basées sur Coleto et N3)