Connexions réseau

Introduction

Cet article fournit des détails sur plusieurs scénarios de déploiement lors de l’utilisation d’un abonnement Azure géré par Citrix.

Lors de la création d’un catalogue, vous indiquez si et comment les utilisateurs accèdent aux emplacements et aux ressources de leur réseau d’entreprise sur site à partir de leurs bureaux et applications Citrix DaaS Standard pour Azure (anciennement Citrix Virtual Apps and Desktops Standard pour Azure).

Lorsque vous utilisez un abonnement Azure géré par Citrix, les choix sont les suivants :

Lorsque vous utilisez l’un de vos propres abonnements Azure gérés par le client, il n’est pas nécessaire de créer une connexion à Citrix DaaS pour Azure. Il vous suffit d’ajouter l’abonnement Azure à Citrix DaaS pour Azure.

Vous ne pouvez pas modifier le type de connexion d’un catalogue après sa création.

Exigences pour toutes les connexions réseau

- Lors de la création d’une connexion, vous devez disposer d’entrées de serveur DNS valides.

- Lorsque vous utilisez Secure DNS ou un fournisseur DNS tiers, vous devez ajouter la plage d’adresses allouée à l’utilisation par Citrix DaaS™ pour Azure aux adresses IP du fournisseur DNS sur la liste d’autorisation. Cette plage d’adresses est spécifiée lors de la création d’une connexion.

- Toutes les ressources de service qui utilisent la connexion (machines jointes à un domaine) doivent pouvoir atteindre votre serveur NTP (Network Time Protocol) pour garantir la synchronisation de l’heure.

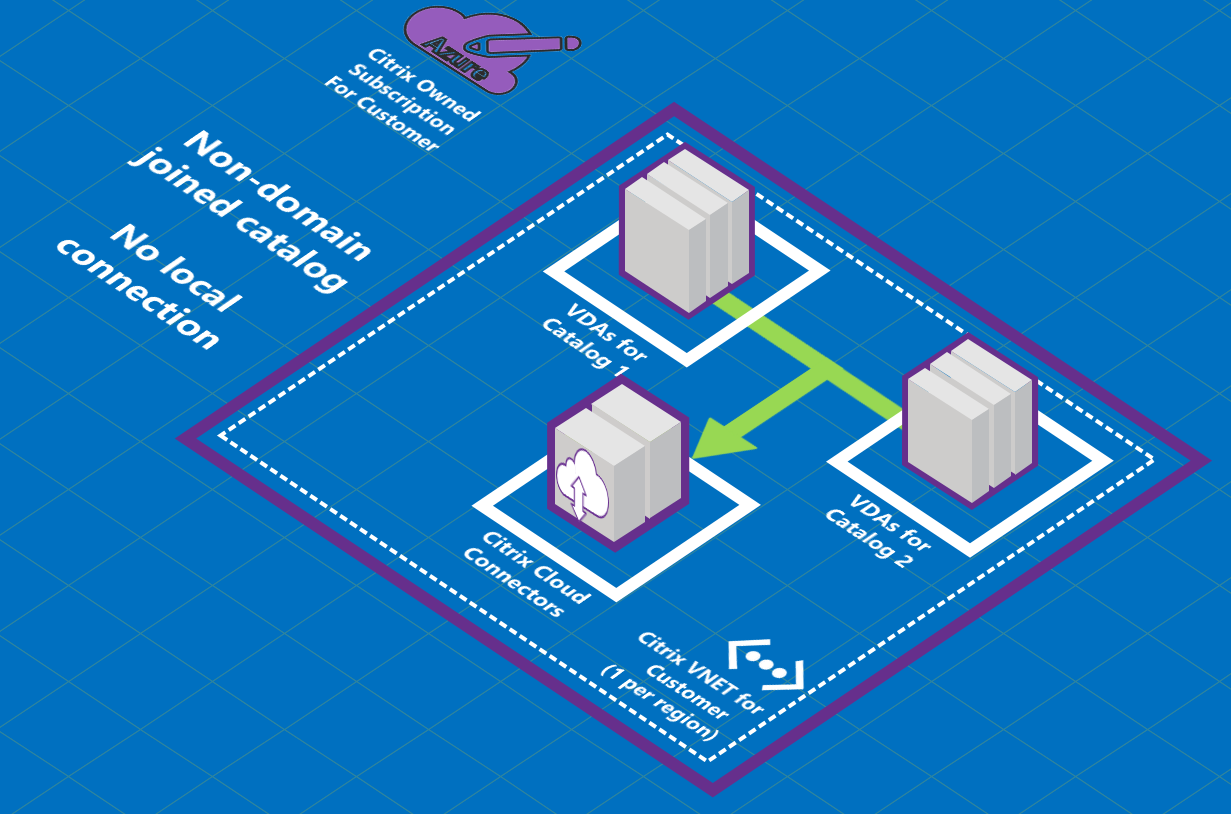

Aucune connectivité

Lorsqu’un catalogue est configuré avec Aucune connectivité, les utilisateurs ne peuvent pas accéder aux ressources de leurs réseaux sur site ou d’autres réseaux. C’est le seul choix lors de la création d’un catalogue à l’aide de la création rapide.

À propos des connexions de peering de VNet Azure

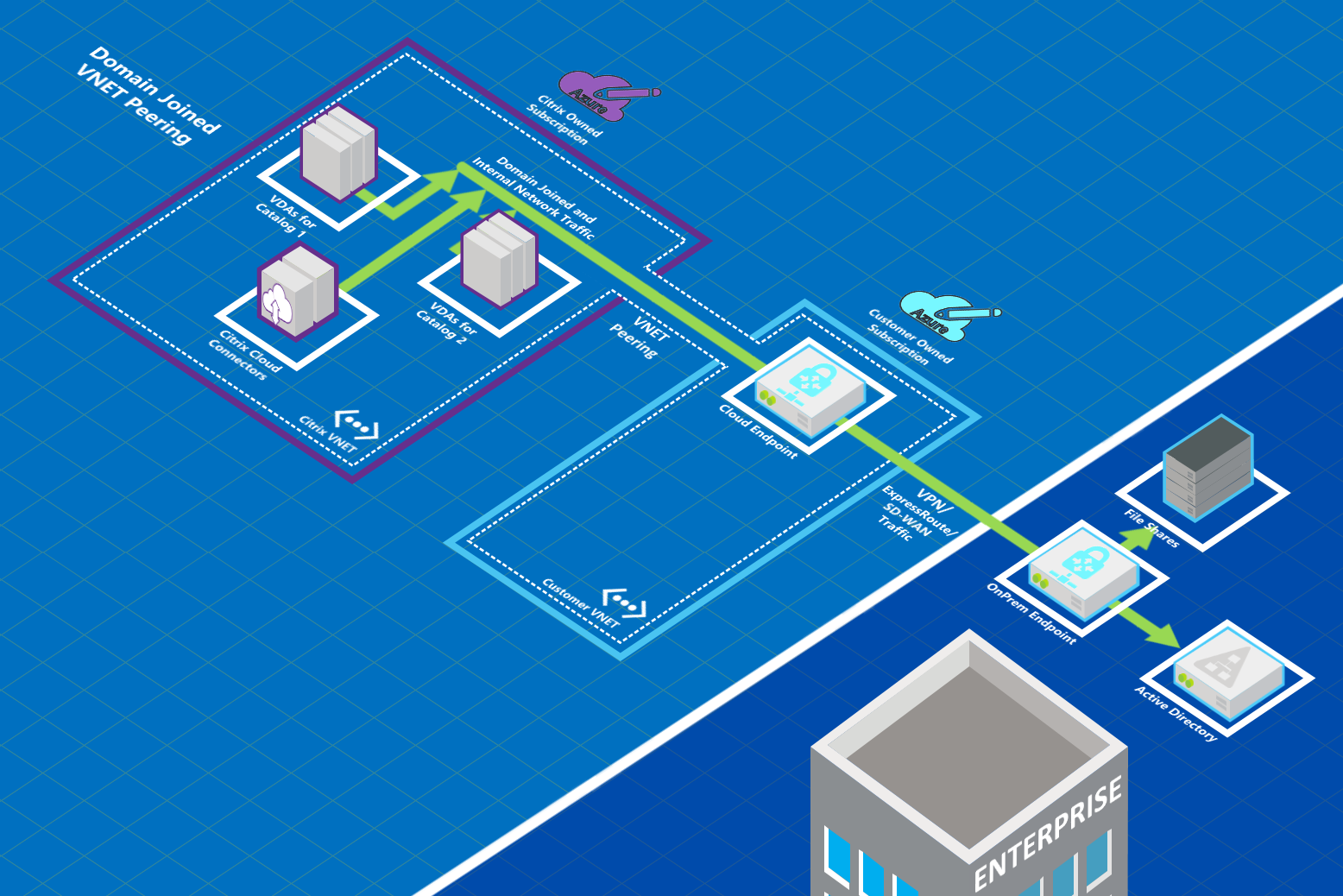

Le peering de réseau virtuel connecte de manière transparente deux réseaux virtuels Azure (VNet) : le vôtre et le VNet Citrix DaaS pour Azure. Le peering permet également aux utilisateurs d’accéder aux fichiers et autres éléments de vos réseaux sur site.

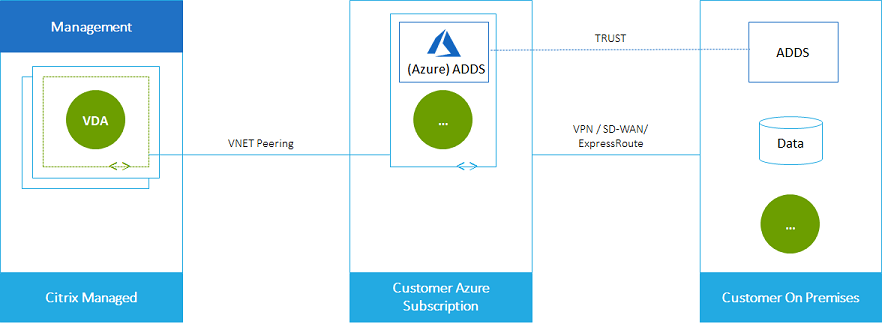

Comme le montre le graphique suivant, vous créez une connexion à l’aide du peering de VNet Azure entre l’abonnement Azure géré par Citrix et le VNet de l’abonnement Azure de votre entreprise.

Voici une autre illustration du peering de VNet.

Les utilisateurs peuvent accéder aux ressources de leur réseau sur site (telles que les serveurs de fichiers) en rejoignant le domaine local lors de la création d’un catalogue. (Autrement dit, vous rejoignez le domaine AD où résident les partages de fichiers et les autres ressources nécessaires.) Votre abonnement Azure se connecte à ces ressources (dans les graphiques, à l’aide d’un VPN ou d’Azure ExpressRoute). Lors de la création du catalogue, vous fournissez le domaine, l’unité d’organisation et les informations d’identification du compte.

Important :

- Renseignez-vous sur le peering de VNet avant de l’utiliser dans Citrix DaaS pour Azure.

- Créez une connexion de peering de VNet avant de créer un catalogue qui l’utilise.

Routes personnalisées de peering de VNet Azure

Les routes personnalisées, ou définies par l’utilisateur, remplacent les routes système par défaut d’Azure pour diriger le trafic entre les machines virtuelles dans un peering de VNet, les réseaux sur site et Internet. Vous pouvez utiliser des routes personnalisées s’il existe des réseaux auxquels les ressources Citrix DaaS pour Azure sont censées accéder mais qui ne sont pas directement connectés via le peering de VNet. Par exemple, vous pouvez créer une route personnalisée qui force le trafic via une appliance réseau vers Internet ou vers un sous-réseau de réseau sur site.

Pour utiliser des routes personnalisées :

- Vous devez disposer d’une passerelle VPN Azure existante ou d’une appliance réseau dans votre environnement Citrix DaaS pour Azure.

- Lorsque vous ajoutez des routes personnalisées, vous devez mettre à jour les tables de routage de votre entreprise avec les informations du VNet de destination Citrix DaaS pour Azure afin d’assurer une connectivité de bout en bout.

- Les routes personnalisées sont affichées dans Citrix DaaS pour Azure dans l’ordre dans lequel elles sont saisies. Cet ordre d’affichage n’affecte pas l’ordre dans lequel Azure sélectionne les routes.

Avant d’utiliser des routes personnalisées, consultez l’article de Microsoft Routage du trafic de réseau virtuel pour en savoir plus sur l’utilisation des routes personnalisées, les types de tronçons suivants et la façon dont Azure sélectionne les routes pour le trafic sortant.

Vous pouvez ajouter des routes personnalisées lors de la création d’une connexion de peering de VNet Azure ou à des connexions existantes dans votre environnement Citrix DaaS pour Azure. Lorsque vous êtes prêt à utiliser des routes personnalisées avec votre peering de VNet, reportez-vous aux sections suivantes de cet article :

- Pour les routes personnalisées avec de nouveaux peerings de VNet Azure : Créer une connexion de peering de VNet Azure

- Pour les routes personnalisées avec des peerings de VNet Azure existants : Gérer les routes personnalisées pour les connexions de peering de VNet Azure existantes

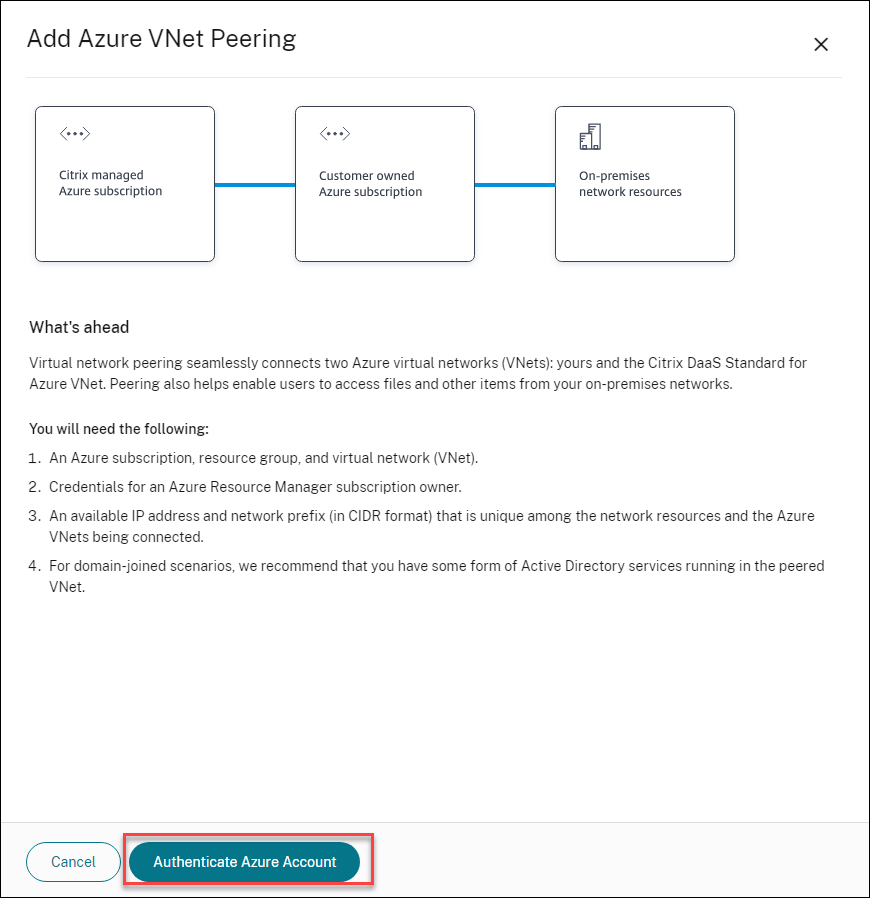

Exigences et préparation du peering de VNet Azure

- Informations d’identification d’un propriétaire d’abonnement Azure Resource Manager. Il doit s’agir d’un compte Microsoft Entra. Citrix DaaS pour Azure ne prend pas en charge d’autres types de comptes, tels que live.com ou les comptes Microsoft Entra externes (invités) (dans un autre locataire).

- Un abonnement Azure, un groupe de ressources et un réseau virtuel (VNet).

- Configurez les routes réseau Azure afin que les VDA de l’abonnement Azure géré par Citrix puissent communiquer avec vos emplacements réseau.

- Ouvrez les groupes de sécurité réseau Azure de votre VNet vers la plage d’adresses IP spécifiée.

-

Active Directory : Pour les scénarios joints à un domaine, nous vous recommandons d’avoir une forme de services Active Directory exécutée dans le VNet appairé. Cela tire parti des caractéristiques de faible latence de la technologie de peering de VNet Azure.

Par exemple, la configuration peut inclure Microsoft Entra Domain Services, une machine virtuelle de contrôleur de domaine dans le VNet ou Microsoft Entra Connect à votre Active Directory sur site.

Après avoir activé AADDS, vous ne pouvez pas déplacer votre domaine géré vers un autre VNet sans supprimer le domaine géré. Il est donc important de sélectionner le VNet correct pour activer votre domaine géré. Avant de continuer, consultez l’article de Microsoft Considérations relatives à la mise en réseau pour Microsoft Entra Domain Services.

-

Plage d’adresses IP du VNet : Lors de la création de la connexion, vous devez fournir un espace d’adressage CIDR disponible (adresse IP et préfixe réseau) qui est unique parmi les ressources réseau et les VNet Azure connectés. Il s’agit de la plage d’adresses IP attribuée aux machines virtuelles au sein du VNet appairé Citrix DaaS pour Azure.

Assurez-vous de spécifier une plage d’adresses IP qui ne chevauche aucune des adresses que vous utilisez dans vos réseaux Azure et sur site.

-

Par exemple, si votre VNet Azure a un espace d’adressage de 10.0.0.0 /16, créez la connexion de peering de VNet dans Citrix DaaS pour Azure comme quelque chose comme 192.168.0.0 /24.

-

Dans cet exemple, la création d’une connexion de peering avec une plage d’adresses IP 10.0.0.0 /24 serait considérée comme une plage d’adresses qui se chevauche.

Si les adresses se chevauchent, la connexion de peering de VNet pourrait ne pas être créée avec succès. Elle ne fonctionnerait pas non plus correctement pour les tâches d’administration de site.

-

Pour en savoir plus sur le peering de VNet, consultez les articles Microsoft suivants.

- Peering de réseau virtuel

- Passerelle VPN Azure

- Créer une connexion Site à Site dans le portail Azure

- FAQ sur la passerelle VPN (recherchez « chevauchement »)

Créer une connexion de peering de VNet Azure

-

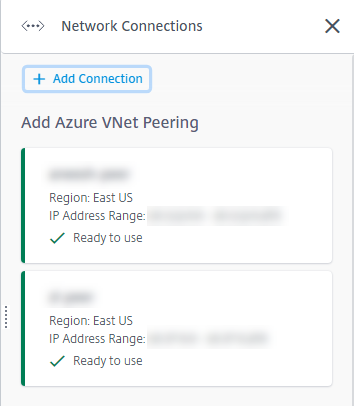

Depuis le tableau de bord Déploiement rapide > Microsoft Azure dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite. Si vous avez déjà configuré des connexions, elles sont répertoriées.

- Cliquez sur Ajouter une connexion.

-

Cliquez n’importe où dans la zone Ajouter un peering de VNet Azure.

-

Cliquez sur Authentifier le compte Azure.

-

Citrix DaaS pour Azure vous redirige automatiquement vers la page de connexion Azure pour authentifier vos abonnements Azure. Après vous être connecté à Azure (avec les informations d’identification du compte du propriétaire de l’abonnement) et avoir accepté les conditions, vous êtes redirigé vers la boîte de dialogue des détails de création de connexion.

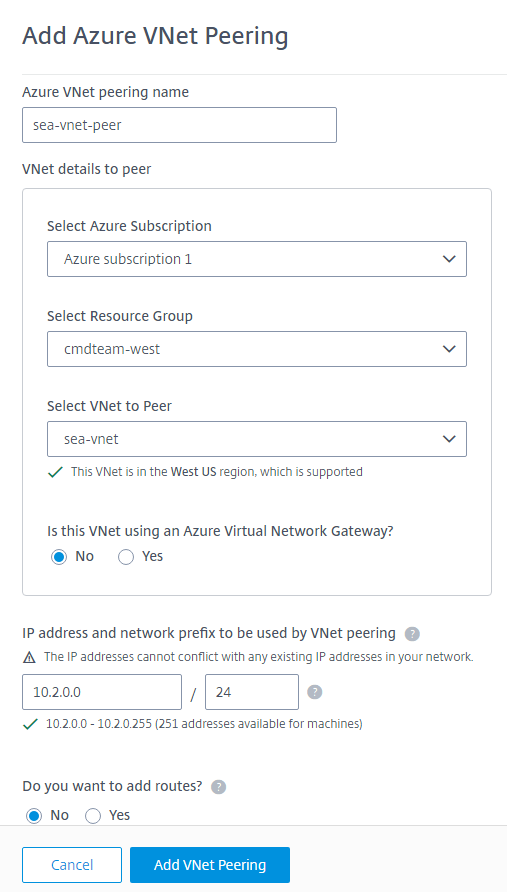

- Saisissez un nom pour le peering de VNet Azure.

- Sélectionnez l’abonnement Azure, le groupe de ressources et le VNet à appairer.

- Indiquez si le VNet sélectionné utilise une passerelle de réseau virtuel Azure. Pour plus d’informations, consultez l’article de Microsoft Passerelle VPN Azure.

-

Si vous avez répondu Oui à l’étape précédente (le VNet sélectionné utilise une passerelle de réseau virtuel Azure), indiquez si vous souhaitez activer la propagation de route de la passerelle de réseau virtuel. Lorsqu’elle est activée, Azure apprend (ajoute) automatiquement toutes les routes via la passerelle.

Vous pouvez modifier ce paramètre ultérieurement sur la page Détails de la connexion. Cependant, le modifier peut entraîner des changements de modèle de route et des interruptions de trafic VDA. De plus, si vous le désactivez ultérieurement, vous devez ajouter manuellement des routes aux réseaux que les VDA utiliseront.

-

Saisissez une adresse IP et sélectionnez un masque de réseau. La plage d’adresses à utiliser est affichée, ainsi que le nombre d’adresses prises en charge par la plage. Assurez-vous que la plage d’adresses IP ne chevauche aucune des adresses que vous utilisez dans vos réseaux Azure et sur site.

- Par exemple, si votre VNet Azure a un espace d’adressage de 10.0.0.0 /16, créez la connexion de peering de VNet dans Citrix Virtual Apps and Desktops Standard comme quelque chose comme 192.168.0.0 /24.

- Dans cet exemple, la création d’une connexion de peering de VNet avec une plage d’adresses IP 10.0.0.0 /24 serait considérée comme une plage d’adresses qui se chevauche.

Si les adresses se chevauchent, la connexion de peering de VNet pourrait ne pas être créée avec succès. Elle ne fonctionnerait pas non plus correctement pour les tâches d’administration de site.

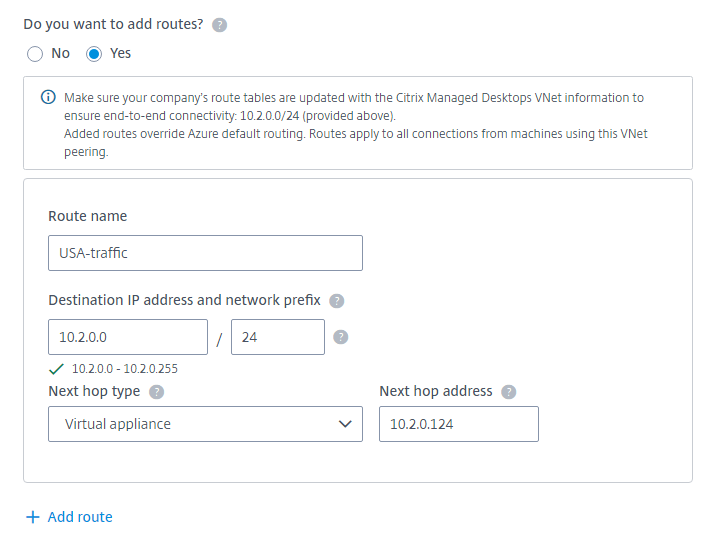

- Indiquez si vous souhaitez ajouter des routes personnalisées à la connexion de peering de VNet. Si vous sélectionnez Oui, saisissez les informations suivantes :

- Saisissez un nom convivial pour la route personnalisée.

- Saisissez l’adresse IP de destination et le préfixe réseau. Le préfixe réseau doit être compris entre 16 et 24.

-

Sélectionnez un type de tronçon suivant pour l’endroit où vous souhaitez que le trafic soit routé. Si vous sélectionnez Appliance virtuelle, saisissez l’adresse IP interne de l’appliance.

Pour plus d’informations sur les types de tronçons suivants, consultez Routes personnalisées dans l’article de Microsoft Routage du trafic de réseau virtuel.

- Cliquez sur Ajouter une route pour créer une autre route personnalisée pour la connexion.

- Cliquez sur Ajouter un peering de VNet.

Une fois la connexion créée, elle est répertoriée sous Connexions réseau > Peerings de VNet Azure sur le côté droit du tableau de bord Déploiement rapide > Microsoft Azure. Lorsque vous créez un catalogue, cette connexion est incluse dans la liste des connexions réseau disponibles.

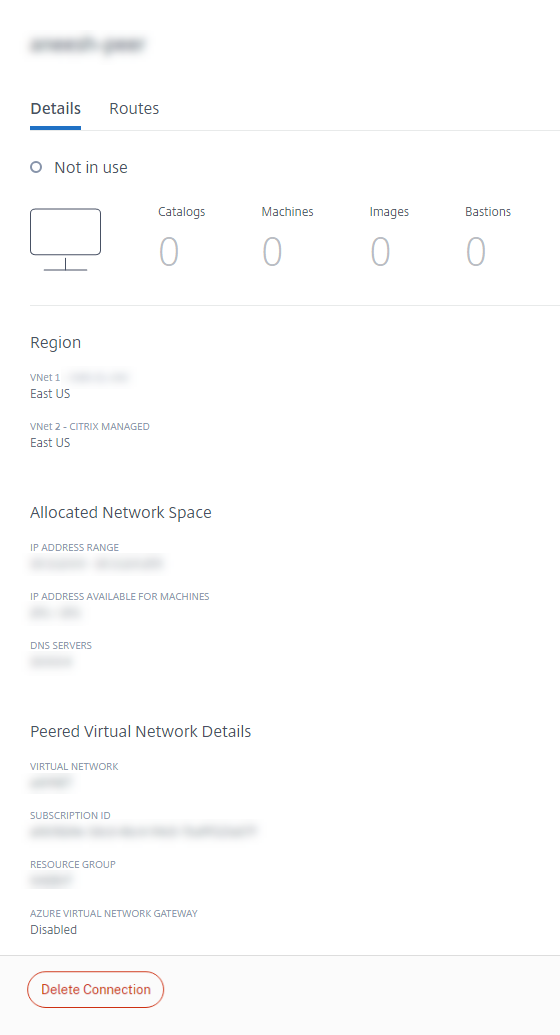

Afficher les détails de la connexion de peering de VNet Azure

- Depuis le tableau de bord Déploiement rapide > Microsoft Azure dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite.

- Sélectionnez la connexion de peering de VNet Azure que vous souhaitez afficher.

Les détails incluent :

- Le nombre de catalogues, de machines, d’images et de bastions qui utilisent cette connexion.

- La région, l’espace réseau alloué et les VNet appairés.

- Les routes actuellement configurées pour la connexion de peering de VNet.

Gérer les routes personnalisées pour les connexions de peering de VNet Azure existantes

Vous pouvez ajouter de nouvelles routes personnalisées à une connexion existante ou modifier des routes personnalisées existantes, y compris désactiver ou supprimer des routes personnalisées.

Important :

La modification, la désactivation ou la suppression de routes personnalisées modifie le flux de trafic de la connexion et peut perturber les sessions utilisateur actives.

Pour ajouter une route personnalisée :

- Depuis les détails de la connexion de peering de VNet, sélectionnez Routes, puis cliquez sur Ajouter une route.

- Saisissez un nom convivial, l’adresse IP de destination et le préfixe, ainsi que le type de tronçon suivant que vous souhaitez utiliser. Si vous sélectionnez Appliance virtuelle comme type de tronçon suivant, saisissez l’adresse IP interne de l’appliance.

- Indiquez si vous souhaitez activer la route personnalisée. Par défaut, la route personnalisée est activée.

- Cliquez sur Ajouter une route.

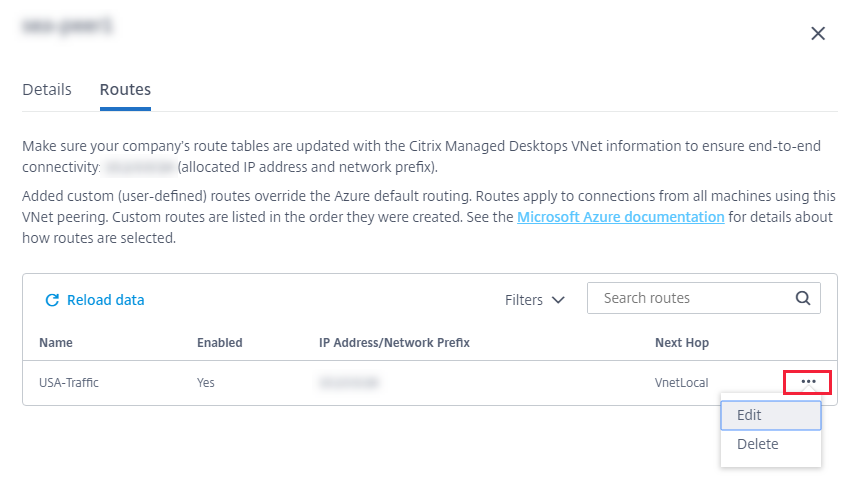

Pour modifier ou désactiver une route personnalisée :

- Depuis les détails de la connexion de peering de VNet, sélectionnez Routes, puis localisez la route personnalisée que vous souhaitez gérer.

-

Dans le menu des points de suspension, sélectionnez Modifier.

- Apportez les modifications nécessaires à l’adresse IP de destination et au préfixe ou au type de tronçon suivant, si nécessaire.

- Pour activer ou désactiver une route personnalisée, dans Activer cette route ?, sélectionnez Oui ou Non.

- Cliquez sur Enregistrer.

Pour supprimer une route personnalisée :

- Depuis les détails de la connexion de peering de VNet, sélectionnez Routes, puis localisez la route personnalisée que vous souhaitez gérer.

- Dans le menu des points de suspension, sélectionnez Supprimer.

- Sélectionnez La suppression d’une route peut perturber les sessions actives pour reconnaître l’impact de la suppression de la route personnalisée.

- Cliquez sur Supprimer la route.

Supprimer une connexion de peering de VNet Azure

Avant de pouvoir supprimer un peering de VNet Azure, supprimez tous les catalogues qui lui sont associés. Consultez Supprimer un catalogue.

- Depuis le tableau de bord Déploiement rapide > Microsoft Azure dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite.

- Sélectionnez la connexion que vous souhaitez supprimer.

- Depuis les détails de la connexion, cliquez sur Supprimer la connexion.

Passerelle VPN Azure

La fonctionnalité VPN Azure est disponible en préversion technique.

À propos des connexions de passerelle VPN Azure

Une connexion de passerelle VPN Azure fournit un lien de communication entre vos VDA Azure gérés par Citrix (bureaux et applications) et les ressources de votre entreprise, telles que les réseaux sur site ou les ressources dans d’autres emplacements cloud. Cela est similaire à la configuration et à la connexion à une succursale distante.

La connectivité sécurisée utilise les protocoles standard de l’industrie Internet Protocol Security (IPsec) et Internet Key Exchange (IKE).

Pendant le processus de création de connexion :

-

Vous fournissez des informations que Citrix utilise pour créer la passerelle et la connexion.

-

Citrix crée une passerelle VPN Azure de site à site basée sur des routes. La passerelle VPN forme un tunnel IPsec (Internet Protocol Security) direct entre l’abonnement Azure géré par Citrix et le périphérique hôte de votre VPN.

-

Après que Citrix a créé la passerelle VPN Azure et la connexion, vous mettez à jour la configuration de votre VPN, les règles de pare-feu et les tables de routage. Pour ce processus, vous utilisez une adresse IP publique fournie par Citrix et une clé pré-partagée (PSK) que vous avez fournie pour créer la connexion.

Un exemple de connexion est illustré dans Créer une connexion de passerelle VPN Azure.

Vous n’avez pas besoin de votre propre abonnement Azure pour créer ce type de connexion.

Vous pouvez également utiliser des routes personnalisées avec ce type de connexion.

Routes personnalisées de passerelle VPN Azure

Les routes personnalisées, ou définies par l’utilisateur, remplacent les routes système par défaut pour diriger le trafic entre les machines virtuelles de vos réseaux et Internet. Vous pouvez utiliser des routes personnalisées s’il existe des réseaux auxquels les ressources Citrix Virtual Apps and Desktops™ Standard sont censées accéder mais qui ne sont pas directement connectés via une passerelle VPN Azure. Par exemple, vous pouvez créer une route personnalisée qui force le trafic via une appliance réseau vers Internet ou vers un sous-réseau de réseau sur site.

Lorsque vous ajoutez des routes personnalisées à une connexion, ces routes s’appliquent à toutes les machines qui utilisent cette connexion.

Pour utiliser des routes personnalisées :

- Vous devez disposer d’une passerelle de réseau virtuel existante ou d’une appliance réseau dans votre environnement Citrix Virtual Apps and Desktops Standard.

- Lorsque vous ajoutez des routes personnalisées, vous devez mettre à jour les tables de routage de votre entreprise avec les informations VPN de destination afin d’assurer une connectivité de bout en bout.

- Les routes personnalisées sont affichées sous l’onglet Connexion > Routes dans l’ordre dans lequel elles sont saisies. Cet ordre d’affichage n’affecte pas l’ordre dans lequel les routes sont sélectionnées.

Avant d’utiliser des routes personnalisées, consultez l’article de Microsoft Routage du trafic de réseau virtuel pour en savoir plus sur l’utilisation des routes personnalisées, les types de tronçons suivants et la façon dont Azure sélectionne les routes pour le trafic sortant.

Vous pouvez ajouter des routes personnalisées lors de la création d’une connexion de passerelle VPN Azure ou à des connexions existantes dans votre environnement de service.

Exigences et préparation de la connexion de passerelle VPN Azure

-

Pour en savoir plus sur la passerelle VPN Azure, consultez l’article de Microsoft Qu’est-ce qu’une passerelle VPN ?

-

Passez en revue les exigences pour toutes les connexions réseau.

-

Vous devez disposer d’un VPN configuré. Le réseau virtuel doit pouvoir envoyer et recevoir du trafic via la passerelle VPN. Un réseau virtuel ne peut pas être associé à plus d’une passerelle de réseau virtuel.

-

Vous devez disposer d’un périphérique IPsec doté d’une adresse IP publique. Pour en savoir plus sur les périphériques VPN validés, consultez l’article de Microsoft À propos des périphériques VPN.

-

Passez en revue la procédure Créer une connexion de passerelle VPN Azure avant de la commencer, afin de pouvoir recueillir les informations dont vous avez besoin. Par exemple, vous aurez besoin des adresses autorisées dans votre réseau, des plages d’adresses IP pour les VDA et la passerelle, du débit et du niveau de performance souhaités, et des adresses de serveur DNS.

Créer une connexion de passerelle VPN Azure

Assurez-vous de passer en revue cette procédure avant de la commencer.

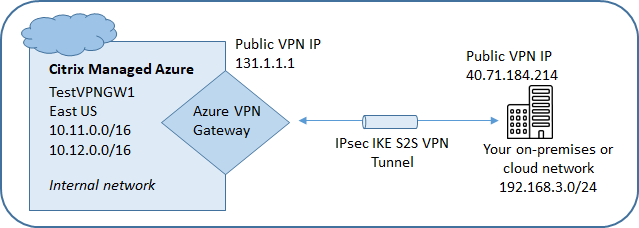

Le diagramme suivant montre un exemple de configuration d’une connexion de passerelle VPN Azure. Généralement, Citrix gère les ressources sur le côté gauche du diagramme, et vous gérez les ressources sur le côté droit. Certaines descriptions de la procédure suivante incluent des références aux exemples du diagramme.

-

Depuis le tableau de bord Gérer dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite.

-

Cliquez sur Ajouter une connexion.

-

Cliquez n’importe où dans la zone Passerelle VPN Azure.

-

Passez en revue les informations sur la page Ajouter une connexion VPN, puis cliquez sur Commencer la configuration du VPN.

-

Sur la page Ajouter une connexion, fournissez les informations suivantes.

-

Nom : Un nom pour la connexion. (Dans le diagramme, le nom est TestVPNGW1.)

-

Adresse IP du VPN : Votre adresse IP publique.

Dans le diagramme, l’adresse est 40.71.184.214.

-

Réseaux autorisés : Une ou plusieurs plages d’adresses auxquelles le service Citrix est autorisé à accéder sur votre réseau. Généralement, cette plage d’adresses contient les ressources auxquelles vos utilisateurs doivent accéder, telles que les serveurs de fichiers.

Pour ajouter plusieurs plages, cliquez sur Ajouter d’autres adresses IP et saisissez une valeur. Répétez l’opération si nécessaire.

Dans le diagramme, la plage d’adresses est 192.168.3.0/24.

-

Clé pré-partagée : Une valeur utilisée par les deux extrémités du VPN pour l’authentification (similaire à un mot de passe). Vous décidez de cette valeur. Assurez-vous de noter la valeur. Vous en aurez besoin plus tard lorsque vous configurerez votre VPN avec les informations de connexion.

-

Performances et débit : Le niveau de bande passante à utiliser lorsque vos utilisateurs accèdent aux ressources de votre réseau.

Tous les choix ne prennent pas nécessairement en charge le protocole BGP (Border Gateway Protocol). Dans ces cas, les champs Paramètres BGP ne sont pas disponibles.

-

Région : Région Azure où Citrix déploie les machines qui fournissent des bureaux et des applications (VDA), lorsque vous créez des catalogues qui utilisent cette connexion. Vous ne pouvez pas modifier cette sélection après avoir créé la connexion. Si vous décidez ultérieurement d’utiliser une autre région, vous devez créer ou utiliser une autre connexion qui spécifie la région souhaitée.

Dans le diagramme, la région est EastUS.

-

Mode actif-actif (haute disponibilité) : Indique si deux passerelles VPN sont créées pour la haute disponibilité. Lorsque ce mode est activé, une seule passerelle est active à la fois. En savoir plus sur la passerelle VPN Azure active-active dans le document Microsoft Connectivité inter-sites hautement disponible.

-

Paramètres BGP : (Disponible uniquement si les Performances et débit sélectionnés prennent en charge BGP.) Indique si le protocole BGP (Border Gateway Protocol) doit être utilisé. En savoir plus sur BGP dans le document Microsoft : À propos de BGP avec la passerelle VPN Azure. Si vous activez BGP, fournissez les informations suivantes :

-

Numéro de système autonome (ASN) : Les passerelles de réseau virtuel Azure se voient attribuer un ASN par défaut de 65515. Une connexion compatible BGP entre deux passerelles réseau exige que leurs ASN soient différents. Si nécessaire, vous pouvez modifier l’ASN maintenant ou après la création de la passerelle.

-

Adresse IP de peering BGP : Azure prend en charge l’adresse IP BGP dans la plage 169.254.21.x à 169.254.22.x.

-

-

Sous-réseau VDA : La plage d’adresses où les VDA Citrix (machines qui fournissent des bureaux et des applications) et les Cloud Connectors résideront lorsque vous créerez un catalogue qui utilise cette connexion. Après avoir saisi une adresse IP et sélectionné un masque de réseau, la plage d’adresses est affichée, ainsi que le nombre d’adresses prises en charge par la plage.

Bien que cette plage d’adresses soit maintenue dans l’abonnement Azure géré par Citrix, elle fonctionne comme si elle était une extension de votre réseau.

-

La plage d’adresses IP ne doit pas chevaucher les adresses que vous utilisez dans vos réseaux sur site ou d’autres réseaux cloud. Si les adresses se chevauchent, la connexion pourrait ne pas être créée avec succès. De plus, une adresse qui se chevauche ne fonctionnera pas correctement pour les tâches d’administration de site.

-

La plage de sous-réseaux VDA doit être différente de l’adresse du sous-réseau de la passerelle.

-

Vous ne pouvez pas modifier cette valeur après avoir créé la connexion. Pour utiliser une valeur différente, créez une autre connexion.

Dans le diagramme, le sous-réseau VDA est 10.11.0.0/16.

-

-

Sous-réseau de passerelle : La plage d’adresses où la passerelle VPN Azure résidera lorsque vous créerez un catalogue qui utilise cette connexion.

-

La plage d’adresses IP ne doit pas chevaucher les adresses que vous utilisez dans vos réseaux sur site ou d’autres réseaux cloud. Si les adresses se chevauchent, la connexion pourrait ne pas être créée avec succès. De plus, une adresse qui se chevauche ne fonctionnera pas correctement pour les tâches d’administration de site.

-

La plage de sous-réseaux de la passerelle doit être différente de l’adresse du sous-réseau VDA.

-

Vous ne pouvez pas modifier cette valeur après avoir créé la connexion. Pour utiliser une valeur différente, créez une autre connexion.

Dans le diagramme, le sous-réseau de la passerelle est 10.12.0.9/16.

-

-

Routes : Indiquez si vous souhaitez ajouter des routes personnalisées à la connexion. Si vous souhaitez ajouter des routes personnalisées, fournissez les informations suivantes :

-

Saisissez un nom convivial pour la route personnalisée.

-

Saisissez l’adresse IP de destination et le préfixe réseau. Le préfixe réseau doit être compris entre 16 et 24.

-

Sélectionnez un type de tronçon suivant pour l’endroit où vous souhaitez que le trafic soit routé. Si vous sélectionnez Appliance virtuelle, saisissez l’adresse IP interne de l’appliance. Pour plus d’informations sur les types de tronçons suivants, consultez Routes personnalisées dans l’article de Microsoft Routage du trafic de réseau virtuel.

-

Pour ajouter plusieurs routes, cliquez sur Ajouter une route et saisissez les informations demandées.

-

Serveurs DNS : Saisissez les adresses de vos serveurs DNS et indiquez le serveur préféré. Bien que vous puissiez modifier les entrées du serveur DNS ultérieurement, gardez à l’esprit que leur modification peut potentiellement entraîner des problèmes de connectivité pour les machines des catalogues qui utilisent cette connexion.

Pour ajouter plus de deux adresses de serveur DNS, cliquez sur Ajouter un autre DNS, puis saisissez les informations demandées.

-

-

Cliquez sur Créer une connexion VPN.

Une fois que Citrix a créé la connexion, elle est répertoriée sous Connexions réseau > Passerelle VPN Azure sur le tableau de bord Gérer dans Citrix DaaS pour Azure. La carte de connexion contient une adresse IP publique. (Dans le diagramme, l’adresse est 131.1.1.1.)

-

Utilisez cette adresse (et la clé pré-partagée que vous avez spécifiée lors de la création de la connexion) pour configurer votre VPN et vos pare-feu. Si vous avez oublié votre clé pré-partagée, vous pouvez la modifier sur la page Détails de la connexion. Vous aurez besoin de la nouvelle clé pour configurer votre extrémité de la passerelle VPN.

Par exemple, autorisez les exceptions dans votre pare-feu pour les plages d’adresses IP du sous-réseau VDA et de la passerelle que vous avez configurées.

-

Mettez à jour les tables de routage de votre entreprise avec les informations de connexion de la passerelle VPN Azure afin d’assurer une connectivité de bout en bout.

Dans le diagramme, de nouvelles routes sont requises pour le trafic allant de 192.168.3.0/24 à 10.11.0.0/16 et 10.12.0.9/16 (les sous-réseaux VDA et de passerelle).

-

Si vous avez configuré des routes personnalisées, effectuez également les mises à jour appropriées pour celles-ci.

Lorsque les deux extrémités de la connexion sont configurées avec succès, l’entrée de la connexion dans Connexions réseau > Passerelle VPN Azure indique Prêt à l’emploi.

Afficher une connexion de passerelle VPN Azure

-

Depuis le tableau de bord Gérer dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite.

-

Sélectionnez la connexion que vous souhaitez afficher.

Affiche :

-

L’onglet Détails affiche le nombre de catalogues, de machines, d’images et de bastions qui utilisent cette connexion. Il contient également la plupart des informations que vous avez configurées pour cette connexion.

-

L’onglet Routes répertorie les informations de route personnalisée pour la connexion.

Gérer les routes personnalisées pour une connexion de passerelle VPN Azure

Dans une connexion de passerelle VPN Azure existante, vous pouvez ajouter, modifier, désactiver et supprimer des routes personnalisées.

Pour plus d’informations sur l’ajout de routes personnalisées lors de la création d’une connexion, consultez Créer une connexion de passerelle VPN Azure.

Important :

La modification, la désactivation ou la suppression de routes personnalisées modifie le flux de trafic de la connexion et peut perturber les sessions utilisateur actives.

-

Depuis le tableau de bord Gérer dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite.

-

Sélectionnez la connexion que vous souhaitez afficher.

-

Pour ajouter une route personnalisée :

-

Depuis l’onglet Routes de la connexion, cliquez sur Ajouter une route.

-

Saisissez un nom convivial, l’adresse IP de destination et le préfixe, ainsi que le type de tronçon suivant que vous souhaitez utiliser. Si vous sélectionnez Appliance virtuelle comme type de tronçon suivant, saisissez l’adresse IP interne de l’appliance.

-

Indiquez si vous souhaitez activer la route personnalisée. Par défaut, la route personnalisée est activée.

-

Cliquez sur Ajouter une route.

-

-

Pour modifier ou activer/désactiver une route personnalisée :

-

Depuis l’onglet Routes de la connexion, localisez la route personnalisée que vous souhaitez gérer.

-

Dans le menu des points de suspension, sélectionnez Modifier.

-

Modifiez l’adresse IP de destination et le préfixe, ou le type de tronçon suivant, si nécessaire.

-

Indiquez si vous souhaitez activer la route.

-

Cliquez sur Enregistrer.

-

-

Pour supprimer une route personnalisée :

-

Depuis l’onglet Routes de la connexion, localisez la route personnalisée que vous souhaitez gérer.

-

Dans le menu des points de suspension, sélectionnez Supprimer.

-

Sélectionnez La suppression d’une route peut perturber les sessions actives pour reconnaître l’impact de la suppression de la route personnalisée.

-

Cliquez sur Supprimer la route.

-

-

Réinitialiser ou supprimer une connexion de passerelle VPN Azure

Important :

La réinitialisation d’une connexion entraîne la perte de la connexion actuelle, et les deux extrémités doivent la rétablir. Une réinitialisation perturbe les sessions utilisateur actives.

Avant de pouvoir supprimer une connexion, supprimez tous les catalogues qui l’utilisent. Consultez Supprimer un catalogue.

Pour réinitialiser ou supprimer une connexion :

-

Depuis le tableau de bord Gérer dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite.

-

Sélectionnez la connexion que vous souhaitez réinitialiser ou supprimer.

-

Depuis l’onglet Détails de la connexion :

-

Pour réinitialiser la connexion, cliquez sur Réinitialiser la connexion.

-

Pour supprimer la connexion, cliquez sur Supprimer la connexion.

-

-

Si vous y êtes invité, confirmez l’action.

Créer une adresse IP statique publique

Si vous souhaitez que toutes les machines VDA d’une connexion utilisent une seule adresse IP statique publique (passerelle) sortante vers Internet, activez une passerelle NAT. Vous pouvez activer une passerelle NAT pour les connexions aux catalogues joints à un domaine ou non joints à un domaine.

Pour activer une passerelle NAT pour une connexion :

- Depuis le tableau de bord Déploiement rapide > Microsoft Azure dans Citrix DaaS pour Azure, développez Connexions réseau sur la droite.

- Sous Connexions réseau, sélectionnez une connexion sous GÉRÉ PAR CITRIX ou PEERINGS DE VNET AZURE.

- Dans la carte des détails de la connexion, cliquez sur Activer la passerelle NAT.

- Sur la page Activer la passerelle NAT, déplacez le curseur sur Oui et configurez un délai d’inactivité.

- Cliquez sur Confirmer les modifications.

Lorsque vous activez une passerelle NAT :

-

Azure attribue automatiquement une adresse IP statique publique à la passerelle. (Vous ne pouvez pas spécifier cette adresse.) Tous les VDA de tous les catalogues qui utilisent cette connexion utiliseront cette adresse pour la connectivité sortante.

-

Vous pouvez spécifier une valeur de délai d’inactivité. Cette valeur indique le nombre de minutes pendant lesquelles une connexion sortante ouverte via la passerelle NAT peut rester inactive avant que la connexion ne soit fermée.

-

Vous devez autoriser l’adresse IP statique publique dans votre pare-feu.

Vous pouvez revenir à la carte des détails de la connexion pour activer ou désactiver la passerelle NAT et modifier la valeur du délai d’expiration.

Dans cet article

- Introduction

- Exigences pour toutes les connexions réseau

- Aucune connectivité

-

À propos des connexions de peering de VNet Azure

- Routes personnalisées de peering de VNet Azure

- Exigences et préparation du peering de VNet Azure

- Créer une connexion de peering de VNet Azure

- Afficher les détails de la connexion de peering de VNet Azure

- Gérer les routes personnalisées pour les connexions de peering de VNet Azure existantes

- Supprimer une connexion de peering de VNet Azure

-

Passerelle VPN Azure

- À propos des connexions de passerelle VPN Azure

- Routes personnalisées de passerelle VPN Azure

- Exigences et préparation de la connexion de passerelle VPN Azure

- Créer une connexion de passerelle VPN Azure

- Afficher une connexion de passerelle VPN Azure

- Gérer les routes personnalisées pour une connexion de passerelle VPN Azure

- Réinitialiser ou supprimer une connexion de passerelle VPN Azure

- Créer une adresse IP statique publique