Résoudre les problèmes de machine virtuelle

Citrix propose deux formes de prise en charge :

- Support d’auto-assistance gratuit sur le site Web de Citrix

- Services d’assistance payants, que vous pouvez acheter sur le site d’assistance.

Avec le support technique Citrix, vous pouvez ouvrir un dossier de support en ligne ou contacter le centre d’assistance par téléphone si vous rencontrez des difficultés techniques.

Le site de support Citrix héberge plusieurs ressources qui peuvent vous être utiles en cas de comportement inhabituel, de plantage ou d’autres problèmes. Les ressources comprennent : les forums de support, les articles de la Base de connaissances et la documentation produit.

Si vous constatez un comportement inhabituel de la machine virtuelle, cette section a pour but de vous aider à résoudre le problème. Cette section décrit l’emplacement des journaux des applications et d’autres informations qui peuvent aider votre fournisseur de solutions Citrix Hypervisor à suivre et à résoudre le problème.

Important :

Suivez les informations de dépannage de cette section uniquement sous les conseils de votre fournisseur de solutions Citrix Hypervisor ou de l’équipe de support.

Mises à jour des fournisseurs : maintenez vos machines virtuelles à jour grâce aux mises à jour du système d’exploitation fournies par le fournisseur Le fournisseur a peut-être fourni des correctifs pour les pannes de machines virtuelles et d’autres défaillances.

Pannes de machine virtuelle

Si vous rencontrez des plantages de machines virtuelles, il est possible qu’un vidage du noyau aide à identifier le problème. Reproduisez le crash, si possible, et suivez cette procédure. Consultez le fournisseur de votre système d’exploitation invité pour plus d’informations sur ce problème.

Le comportement de crashdump de vos machines virtuelles peut être contrôlé à l’aide du paramètre. actions-after-crash Voici les valeurs possibles :

| Valeur | Description |

|---|---|

preserve |

Laissez la machine virtuelle en pause. (Pour analyse) |

restart |

Aucun vidage mémoire, redémarrez la machine virtuelle. (Il s’agit de la valeur par défaut) |

destroy |

Pas de core dump, laissez la machine virtuelle arrêtée. |

Pour activer l’enregistrement des crash-dumps des machines virtuelles :

-

Sur le serveur Citrix Hypervisor, déterminez l’UUID de la machine virtuelle souhaitée en exécutant la commande suivante :

xe vm-list name-label=<name> params=uuid --minimal <!--NeedCopy--> -

Modifiez la

actions-after-crashvaleur en utilisantxe vm-param-set; par exemple, exécutez la commande suivante sur dom0 :xe vm-param-set uuid=<vm_uuid> actions-after-crash=preserve <!--NeedCopy--> -

Crashez la machine virtuelle.

-

Déterminez l’ID de domaine de la machine virtuelle en exécutant la commande suivante sur dom0 :

xe vm-param-get uuid=<vm_uuid> param-name=dom-id <!--NeedCopy--> -

Exécutez la commande

xl triggerdans dom0 pour déclencher le crash :xl trigger <dom_id> nmi <!--NeedCopy-->

-

Comportement de crashdump d’une machine virtuelle Windows

Par défaut, les vidages de plantage Windows sont placés dans %SystemRoot%\Minidump dans la machine virtuelle Windows elle-même. Vous pouvez configurer le niveau de vidage des machines virtuelles en suivant le chemin du menu Poste de travail > Propriétés > Avancé > Démarrage et récupération.

Problèmes liés à l’UEFI et au démarrage sécurisé

Comment modifier la résolution d’écran de la console XenCenter sur une machine virtuelle compatible UEFI ?

Pour modifier la résolution d’écran de la console XenCenter sur une machine virtuelle compatible UEFI :

- Ouvrez les paramètres Windows

- Cliquez sur le bouton Mise à jour et sécurité

- Sous l’onglet de récupération, appuyez sur le bouton Redémarrer maintenant .

- Accédez à Dépannage > Options avancées > Paramètres du microprogramme UEFI.

- Appuyez sur Redémarrer. Lors du redémarrage, le menu des paramètres UEFI se charge.

- Accédez à Device Manager > Configuration de la plate-forme OVMF. Cela affiche la résolution actuelle de l’écran.

- Appuyez sur Entrée pour voir les options de résolution d’écran.

- Utilisez les touches fléchées pour sélectionner la résolution d’écran souhaitée et appuyez sur Entrée.

- Appuyez sur F10 pour enregistrer les modifications et confirmer votre choix.

- Redémarrez la machine virtuelle pour voir la console XenCenter dans une résolution d’écran mise à jour.

Pourquoi ne puis-je pas créer une machine virtuelle UEFI Secure Boot ?

Vérifiez que votre système d’exploitation de machine virtuelle prend en charge le mode Secure Boot UEFI. Dans Citrix Hypervisor 8.2, seuls les systèmes d’exploitation suivants prennent en charge le démarrage sécurisé : Windows 10 (64 bits), Windows Server 2016 (64 bits), Windows Server 2019 (64 bits), Windows Server 2022 (64 bits).

Vérifiez que votre serveur Citrix Hypervisor est démarré en mode UEFI. Vous ne pouvez créer des machines virtuelles de démarrage sécurisé UEFI que sur un serveur Citrix Hypervisor sur lequel les certificats Secure Boot sont présents. Les certificats de démarrage sécurisé ne sont présents que sur les serveurs démarrés en mode UEFI ou sur les serveurs du même pool qu’un serveur démarré en mode UEFI. Pour plus d’informations, consultez la section Démarrage réseau.

Vérifiez que le serveur Citrix Hypervisor démarré par UEFI est inclus dans la liste de compatibilité matérielle. Les anciens serveurs peuvent ne pas inclure les certificats Secure Boot lorsqu’ils sont démarrés en mode UEFI.

Comment savoir si un serveur Citrix Hypervisor possède les certificats Secure Boot ?

Si votre serveur Citrix Hypervisor est démarré en mode UEFI, les certificats de démarrage sécurisé sont disponibles sur le serveur. Les serveurs Citrix Hypervisor partagent leurs certificats avec d’autres serveurs du même pool de ressources. Si vous avez un serveur démarré UEFI dans votre pool de ressources, tous les serveurs de ce pool disposent des certificats de démarrage sécurisé disponibles.

Exécutez la commande suivante sur un serveur Citrix Hypervisor :

xe pool-param-get param-name=uefi-certificates uuid=<pool-uuid> | wc -c

S’il renvoie une valeur supérieure à zéro, les certificats Secure Boot sont présents.

Pour vérifier que les certificats sont valides, exécutez la commande suivante sur votre serveur Citrix Hypervisor :

xe pool-param-get uuid=$(xe pool-list --minimal) param-name=uefi-certificates|base64 -d|tar tv

-rw-r--r-- root/root 1600 2019-11-11 17:09 KEK.auth

-rw-r--r-- root/root 3212 2019-11-11 17:09 db.auth

<!--NeedCopy-->

Si les certificats Secure Boot sont absents, exécutez la commande suivante sur votre serveur Citrix Hypervisor :

ls /sys/firmware/efi/efivars | grep KEK

Si cette commande renvoie vide, les machines virtuelles de démarrage sécurisé ne peuvent pas être créées sur ce serveur car les certificats requis sont absents du microprogramme UEFI.

Pourquoi ma machine virtuelle UEFI Secure Boot ne démarre-t-elle pas ?

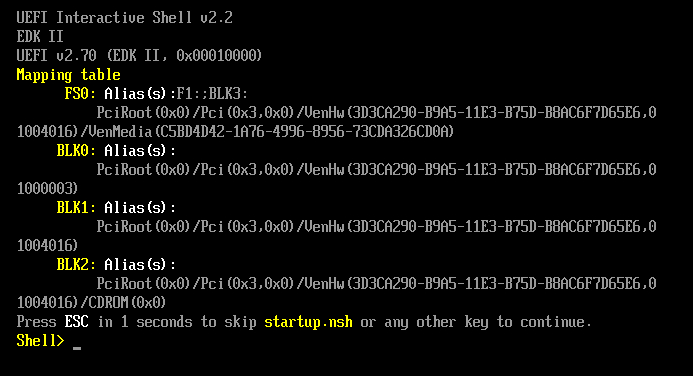

Si vous voyez les messages suivants sur la console de votre machine virtuelle UEFI Secure Boot et qu’une alerte s’affiche dans XenCenter, le processus de démarrage sécurisé a échoué et votre machine virtuelle ne démarre pas.

Cela est généralement dû à l’installation de pilotes non signés dans la machine virtuelle. Vérifiez quels pilotes ont été mis à jour ou installés depuis le dernier démarrage sécurisé réussi.

Vous pouvez désactiver le démarrage sécurisé et démarrer la machine virtuelle en mode configuration pour supprimer les pilotes non signés.

Important :

Avant cela, sauvegardez votre machine virtuelle en prenant un instantané.

Pour transformer une machine virtuelle UEFI Secure Boot en machine virtuelle de démarrage UEFI, exécutez la commande suivante sur le serveur Citrix Hypervisor qui héberge la machine virtuelle :

varstore-sb-state <VM_UUID> setup

Après avoir réparé votre machine virtuelle, exécutez la commande suivante pour réactiver le démarrage sécurisé :

varstore-sb-state <VM_UUID> user

Le démarrage sécurisé pose-t-il un problème sur ma machine virtuelle ?

Pour déterminer si un problème sur votre machine virtuelle est dû à l’activation du démarrage sécurisé pour la machine virtuelle, désactivez Secure Boot et essayez de reproduire le problème.

Pour désactiver le démarrage sécurisé, exécutez la commande suivante sur le serveur Citrix Hypervisor qui héberge la machine virtuelle :

varstore-sb-state <VM_UUID> setup

Après avoir débogué le problème, vous pouvez exécuter la commande suivante pour réactiver le démarrage sécurisé :

varstore-sb-state <VM_UUID> user

Comment exécuter le débogage de Windows sur une machine virtuelle Windows à démarrage sécurisé ?

Vous ne pouvez pas exécuter le débogage Windows sur une machine virtuelle Windows à démarrage sécurisé. Pour exécuter le débogage Windows sur votre machine virtuelle, vous pouvez effectuer l’une des opérations suivantes :

-

Passez votre machine virtuelle en mode de démarrage UEFI en exécutant la commande suivante :

xe vm-param-set uuid=<UUID> platform:secureboot=falseRedémarrez la VM.

Après avoir débogué le problème, vous pouvez exécuter la commande suivante pour réactiver le démarrage sécurisé :

xe vm-param-set uuid=<UUID> platform:secureboot=autoRedémarrez la VM.

-

Désactivez le démarrage sécurisé en exécutant la commande suivante sur le serveur Citrix Hypervisor qui héberge la machine virtuelle :

varstore-sb-state <VM_UUID> setupAprès avoir débogué le problème, vous pouvez exécuter la commande suivante pour réactiver le démarrage sécurisé :

varstore-sb-state <VM_UUID> user

Pourquoi seules deux cartes réseau s’affichent-elles pour ma machine virtuelle Windows compatible UEFI ?

Même si vous avez configuré plus de deux cartes réseau lorsque vous avez créé votre machine virtuelle compatible UEFI, lorsque la machine virtuelle démarre pour la première fois, vous ne voyez que deux cartes réseau. Ces informations s’affichent correctement une fois que les outils XenServer VM pour Windows ont été installés sur la machine virtuelle.

Pourquoi mes appareils émulés s’affichent-ils sous des types différents de ceux attendus sur une machine virtuelle UEFI Windows ?

Les machines virtuelles UEFI Secure Boot utilisent NVME et E1000 pour les périphériques émulés. Toutefois, lorsque la machine virtuelle démarre pour la première fois, les périphériques émulés s’affichent sous forme de types différents. Ces informations s’affichent correctement une fois que les outils XenServer VM pour Windows ont été installés sur la machine virtuelle.

Pourquoi ne puis-je pas convertir mes modèles du mode BIOS au mode UEFI ou Secure Boot UEFI ?

Vous ne pouvez créer un modèle de machine virtuelle compatible UEFI qu’à partir d’un modèle fourni avec Citrix Hypervisor.

N’utilisez pas la commande xe template-param-set pour les modèles sur lesquels un élément est installé ou pour les modèles que vous avez créés à partir d’un instantané. Le mode de démarrage de ces instantanés ne peut pas être modifié et, si vous tentez de changer le mode de démarrage, la machine virtuelle ne démarre pas.

Comment vérifier les variables UEFI et UEFI Secure Boot ?

Sur le serveur Citrix Hypervisor sur lequel la machine virtuelle UEFI ou UEFI Secure Boot est hébergée, exécutez les commandes suivantes :

varstore-ls

Cette commande répertorie les GUID et les noms des variables disponibles. Utilisez le GUID et le nom dans la commande suivante :

varstore-get <VM\_ID> <GUID> <name> | hexdump -C

Pourquoi ne puis-je pas utiliser un pilote de « test » avec une machine virtuelle Secure Boot ?

Si vous travaillez également avec un tiers pour déboguer et résoudre des problèmes dans sa machine virtuelle UEFI Secure Boot, le fournisseur tiers peut fournir des pilotes non signés à des fins de test ou de vérification. Ces pilotes ne fonctionnent pas dans une machine virtuelle UEFI Secure Boot.

Demandez un pilote signé au tiers. Vous pouvez également faire passer votre machine virtuelle UEFI Secure Boot en mode configuration pour l’exécuter avec le pilote non signé.

Utilitaire Xentop

L’utilitaire xentop affiche des informations en temps réel sur un système Citrix Hypervisor et des domaines en cours d’exécution dans un format semi-graphique. Vous pouvez utiliser cet outil pour étudier l’état du domaine associé à une machine virtuelle.

Pour exécuter l’utilitaire xentop, procédez comme suit :

- Connectez-vous à l’hôte Citrix Hypervisor via SSH ou, dans XenCenter, accédez à l’onglet Console de l’hôte.

-

Exécutez la commande suivante :

xentopLa console affiche des informations sur le serveur dans un tableau. Les informations sont régulièrement actualisées.

Colonnes de sortie

L’utilitaire xentop affiche les colonnes suivantes dans la console :

- NOM : nom du domaine. « Domain-0 » est le domaine de contrôle de Citrix Hypervisor. D’autres domaines appartiennent aux machines virtuelles.

-

ÉTAT : état du domaine. L’état peut prendre l’une des valeurs suivantes :

- d - le domaine est en train de mourir

- s — le domaine est en cours de fermeture

- b — le domaine est bloqué

- c — le domaine est tombé en panne

- p — le domaine est en pause

- r — le domaine s’exécute activement sur l’un des processeurs

- CPU (sec) : utilisation du processeur du domaine en secondes

- CPU (%) : utilisation du processeur du domaine en pourcentage

- MEM (k) - L’utilisation actuelle de la mémoire du domaine dans KiB

- MEM (%) : utilisation actuelle de la mémoire du domaine en pourcentage

- MAXMEM (k) - Utilisation maximale de la mémoire de domaine en KiB

- MAXMEM (%) : utilisation maximale de la mémoire du domaine en pourcentage

- VCPUS : nombre de processeurs virtuels attribués au domaine

- NETS : nombre de réseaux virtuels utilisés par le domaine

- NETTX (k) - La quantité totale de tx sur le réseau en KiB

- NETRX (k) - La quantité de rx totale du réseau en KiB

- VBDS - Le nombre de périphériques de blocs virtuels

- VBD_OO - Nombre total de fois que le VBD a rencontré une erreur d’épuisement des demandes. Dans ce cas, les demandes d’E/S pour le VBD sont retardées.

- VBD_RD - Le nombre total de demandes de lecture VBD

- VBD_WR - Le nombre total de demandes d’écriture VBD

- VBD_RSECT - Les secteurs de lecture du VBD

- VBD_WSECT - Les secteurs d’écriture VBD

Paramètres Xentop

Vous pouvez utiliser les paramètres suivants pour configurer la sortie de la commande xentop :

- -h : affiche l’aide de la commande pour la commande xentop.

- -V - Affiche la version de la commande xentop.

- -d or –delay=SECONDS - Définit le nombre de secondes entre les mises à jour

- -n ou –networks : affiche les données pour chaque réseau VIF associé à un domaine

- -x ou –vbds : affiche les données pour chaque périphérique de bloc VBD associé à un domaine

- -r ou repeat-header : répète l’en-tête du tableau avant chaque domaine

- -v ou –vcpus : affiche les données pour chaque processeur virtuel associé à un domaine

- -i ou –iterations : nombre d’itérations (mises à jour) à afficher avant la sortie de xentop

- -f ou –full-name : affiche le nom de domaine complet au lieu d’un nom tronqué

Vous pouvez également configurer la plupart de ces paramètres depuis l’utilitaire xentop.