Nouveautés

Juin 2025

Remote Browser Isolation - Charges de travail autohébergées

Les charges de travail Remote Browser Isolation (RBI) autohébergées permettent aux clients de gérer des charges de travail de navigateur à distance dans le cadre de leurs propres abonnements Azure. Le composant de plan de données (Virtual Desktop Agent) dans les charges de travail RBI autohébergées s’exécute dans le cadre d’un abonnement Azure fourni par le client. Cela permet aux clients d’effectuer une mise à l’échelle horizontale des machines et des catalogues en fonction de leurs besoins, et de provisionner plusieurs catalogues pour une meilleure catégorisation des charges de travail.

Conditions préalables:

- Licence Citrix Platform Licenses (CPL) ou un droit RBI dédié et un droit DaaS Premium.

- Le service DaaS doit être activé. > Remarque : > > Cette étape n’est possible que si le client locataire dispose des droits nécessaires.

- Activez le protocole Rendezvous dans DaaS.

Activation du service DaaS

- Connectez-vous à Citrix Cloud.

- Accédez au service DaaS.

- Localisez et cliquez sur Activer DaaS. Cette étape prépare l’infrastructure DaaS nécessaire aux charges de travail RBI autohébergées et prend environ 45 minutes.

Processus d’intégration pour RBI

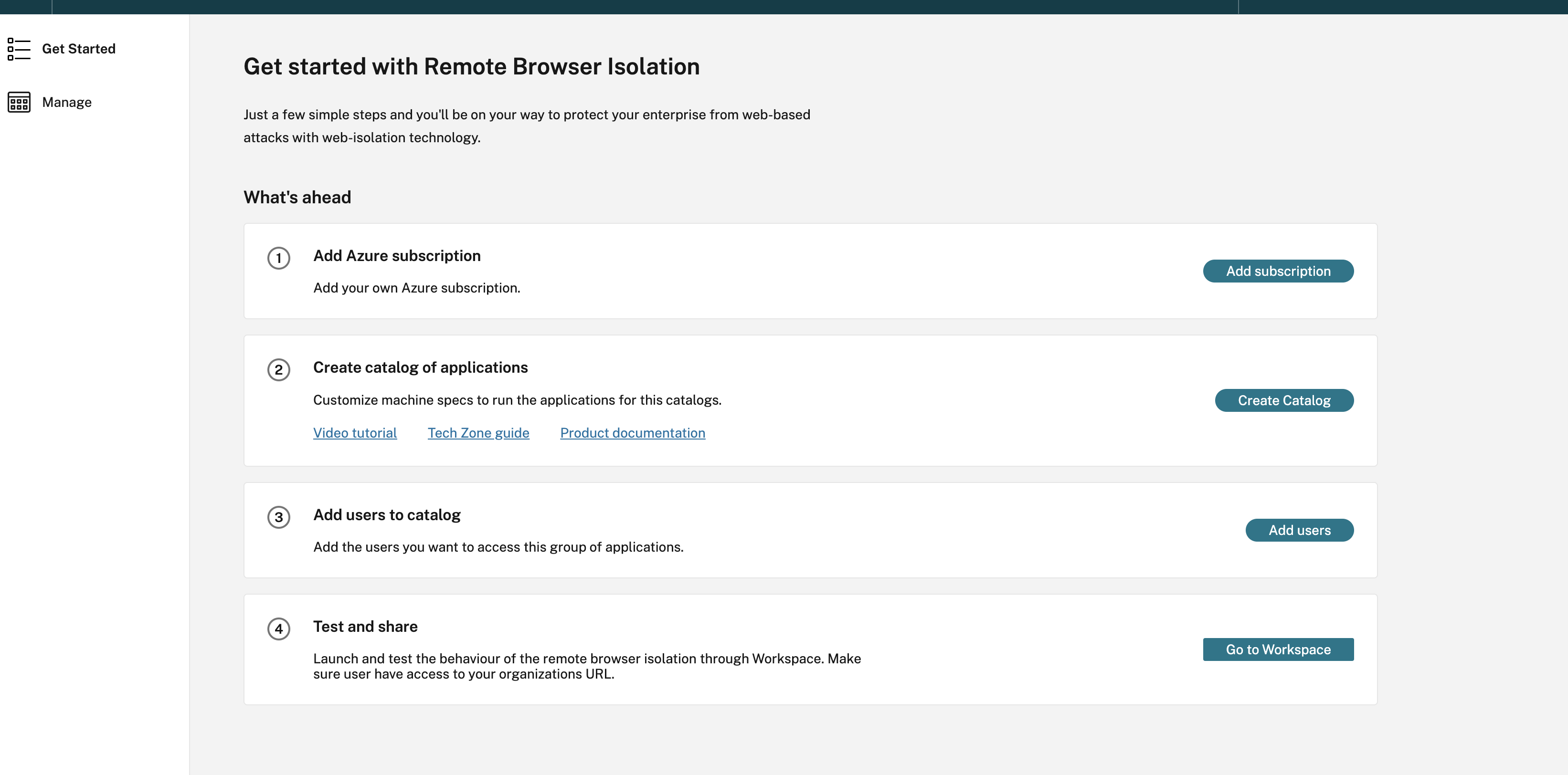

Sur la page Citrix Cloud, cliquez sur Gérer le service RBI pour accéder à la page d’accueil Remote Browser Isolation.

Étape 1 : ajouter un abonnement Azure

-

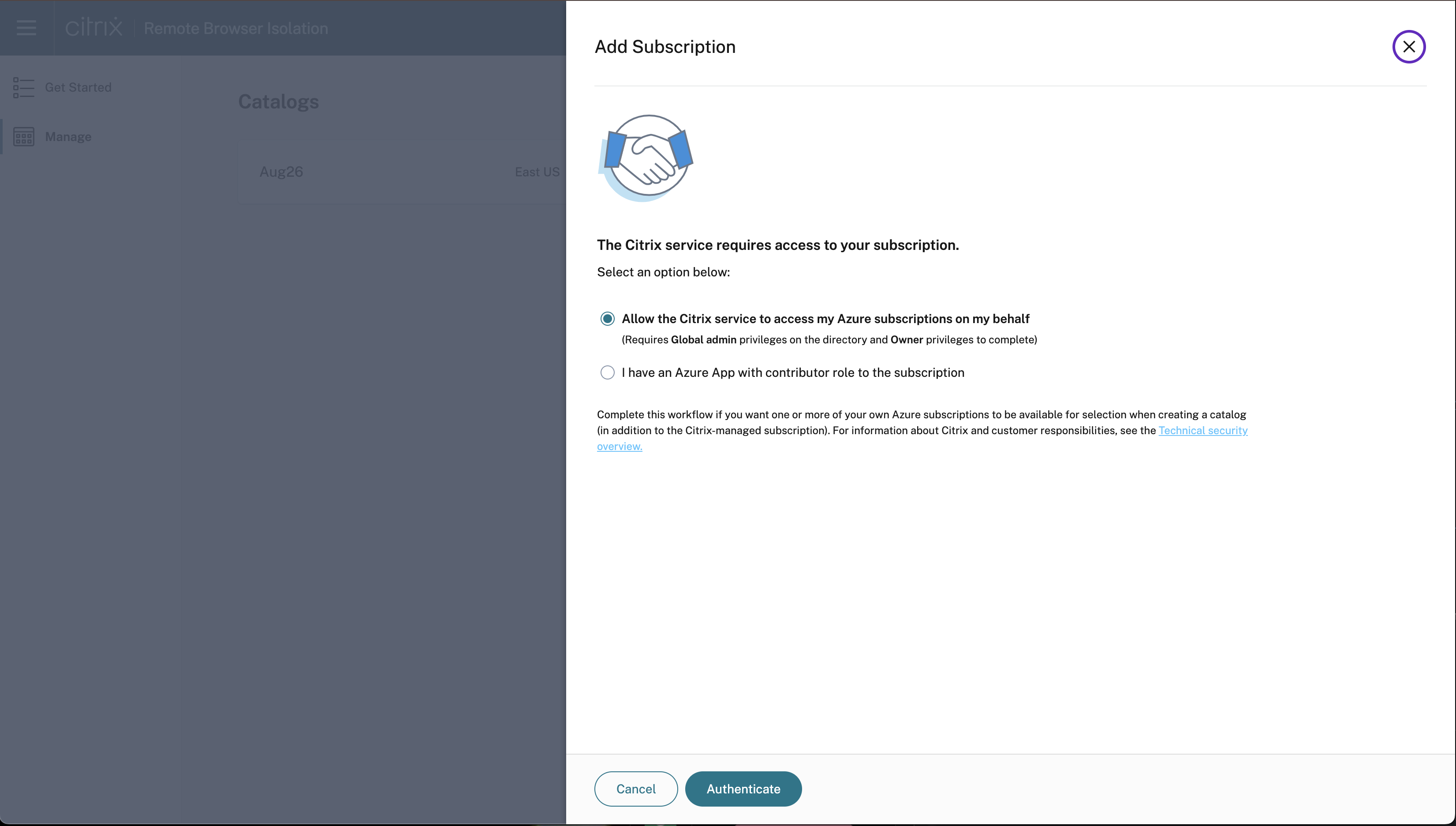

Sur la page Premier pas avec Remote Isolation, cliquez sur Ajouter un abonnement. Les abonnements Azure peuvent être ajoutés aux charges de travail RBI autohébergées de deux manières :

- à l’aide des informations d’identification d’administrateur général : Autoriser le service Citrix à accéder à mon abonnement Azure en mon nom ;

- à l’aide des inscriptions aux applications d’entreprise avec le rôle de collaborateur sur l’intégralité de l’abonnement.

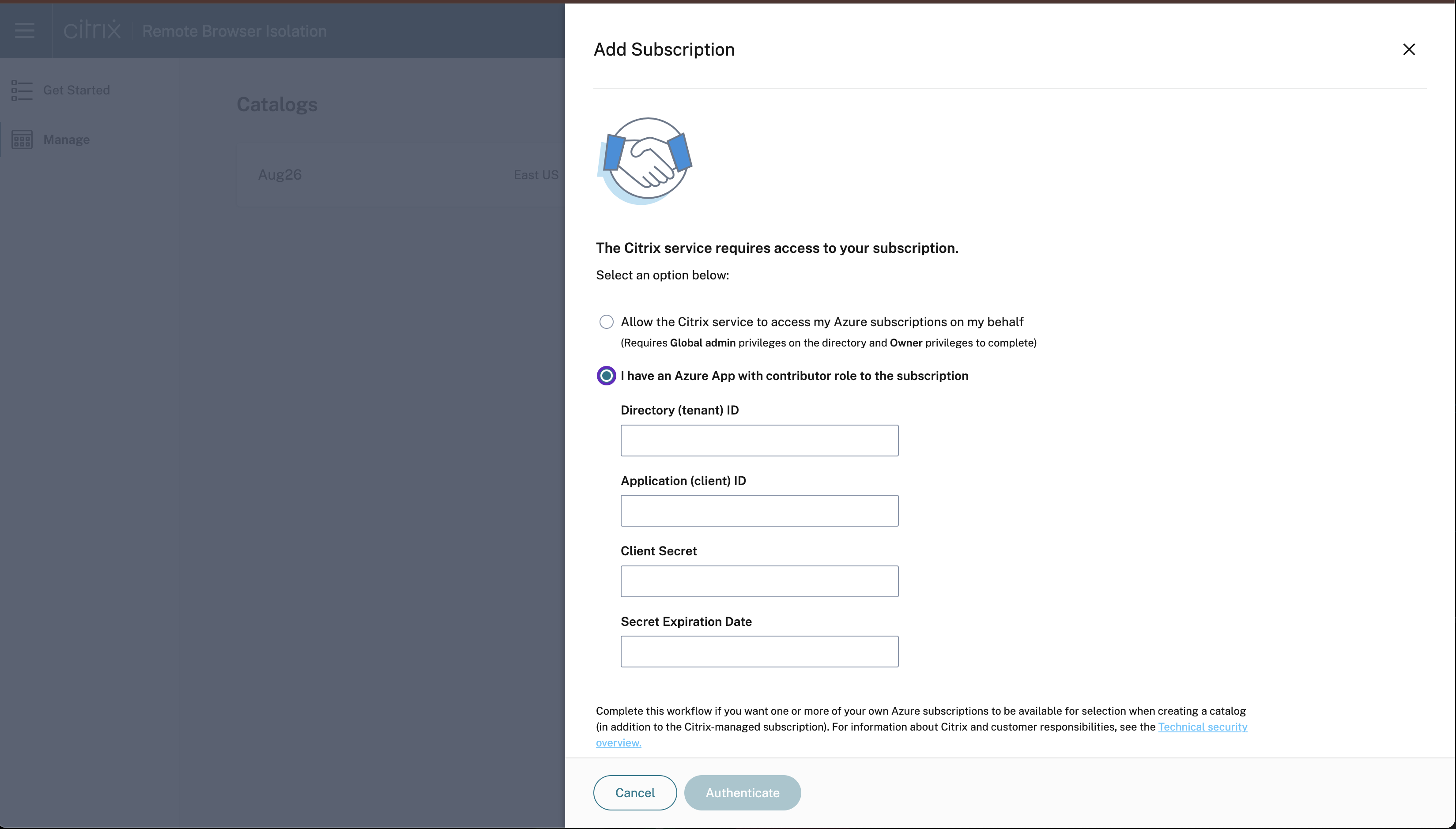

- Cliquez sur J’ai une application Azure avec un rôle de collaborateur à l’abonnement.

- Saisissez l’ID du répertoire, l’ID de l’application, laClé secrète client et la Date d’expiration de la clé secrète pour activer cette option et cliquez sur Authentifier.

- Après avoir validé les détails de l’abonnement, cliquez sur Ajouter un abonnement.

Remarque :

Plusieurs abonnements Azure peuvent être liés à des charges de travail RBI autohébergées. L’abonnement Azure peut être nouveau ou réutilisé. Les charges de travail RBI autohébergées créent un réseau virtuel (VNet) et déploient les machines à l’intérieur de ce périmètre.

Étape 2 : créer un catalogue d’applications

Les catalogues sont des conteneurs pour les applications de navigateur. Vous pouvez organiser les applications du navigateur en créant des catalogues différents pour chaque groupe. Les machines d’un catalogue ont la même taille et les mêmes paramètres, mais les machines des différents catalogues peuvent varier en taille et en paramètres. En outre, la région peut également varier d’un catalogue à l’autre, ce qui peut s’avérer utile pour optimiser les performances de lancement pour les utilisateurs.

La création d’un catalogue prend environ 90 minutes dans le cas d’un abonnement nouvellement lié. Ce processus déploie les ressources nécessaires dans Azure, y compris un groupe de ressources pour gérer les machines.

- Sur la page Citrix Cloud, cliquez sur Gérer le service RBI > Créer un catalogue.

-

Sur la page Créer un catalogue Remote Browser Isolation, nommez le catalogue et cliquez sur Ajouter un navigateur isolé à distance.

Remarque :

Si vous sélectionnez « Créer un catalogue », les paramètres par défaut sont pris en compte pour un déploiement rapide.

- Cliquez sur Suivant : Paramètres de la machine et fournissez les informations suivantes :

- Abonnement

- Paramètres de la machine

- Région

Remarque :

L’option « Définir un programme de mise sous tension » est désactivée par défaut, mais l’utilisateur a la possibilité de la configurer.

- Cliquez sur Suivant : Résumé > Créer un catalogue.

- Une fois le catalogue créé, cliquez sur Afficher les détails.

Points forts de la configuration du catalogue :

- La création de catalogue permet de configurer tout ce qui est nécessaire aux charges de travail des clients en un seul clic.

- Les clients peuvent sélectionner leurs propres cycles de gestion de l’alimentation des machines et publier des navigateurs dans les catalogues.

- Si un client possède plusieurs abonnements, il peut choisir celui dans lequel déployer le catalogue.

- Citrix Catalog Service gère les charges de travail.

- Les mises à jour et correctifs logiciels sont automatiquement déployés en fonction des paramètres de gestion de l’alimentation de la machine configurés par le client.

- La machine du catalogue fonctionne en mode sans connecteur (stratégie Rendezvous V2 pour DaaS). Cela signifie qu’aucun déploiement de connecteur n’est requis dans le groupe de ressources du client.

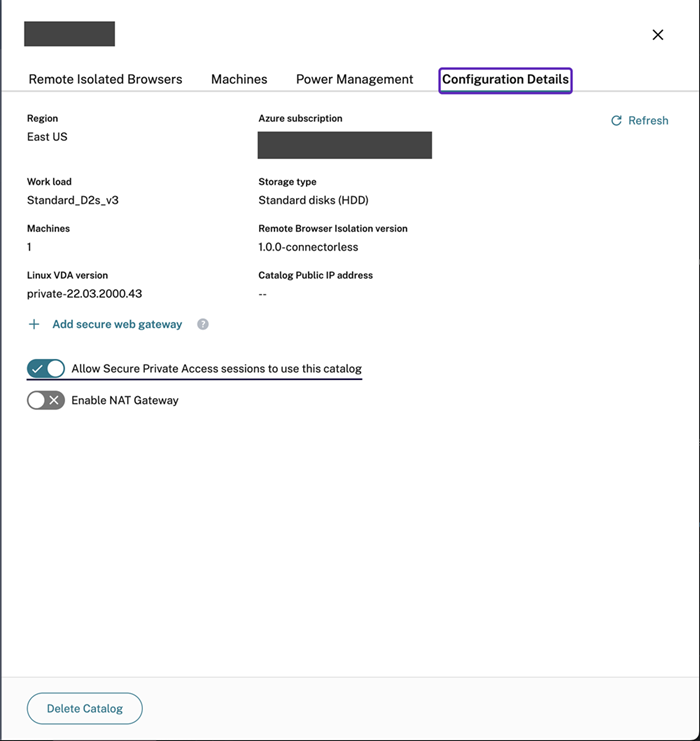

Étape 2.1 : attribuer un catalogue aux sessions de l’application Secure Private Access (SPA)

Les administrateurs des clients peuvent sélectionner le catalogue à utiliser pour les sessions SPA, leur permettant ainsi de dédier un catalogue spécifique à cet objectif.

Conditions préalables:

Au moins un catalogue doit être activé pour que cette option puisse lancer correctement une application SPA RBI.

Activation d’une session Secure Private Access :

- Sur la page Citrix Cloud, cliquez sur Gérer le service RBI.

- Cliquez sur Gérer, accédez au catalogue créé et cliquez sur Afficher les détails.

- Sur la page Détails de configuration, activez l’option à bascule Autoriser les sessions Secure Private Access à utiliser ce catalogue.

Remarque :

Avec cette option, vous pouvez sélectionner plusieurs catalogues. Si plusieurs catalogues sont sélectionnés, les lancements SPA se dirigent vers le catalogue de la région la plus proche de l’origine de la demande de lancement.

Étape 3 : publier l’application de navigateur

Créer une application de navigateur

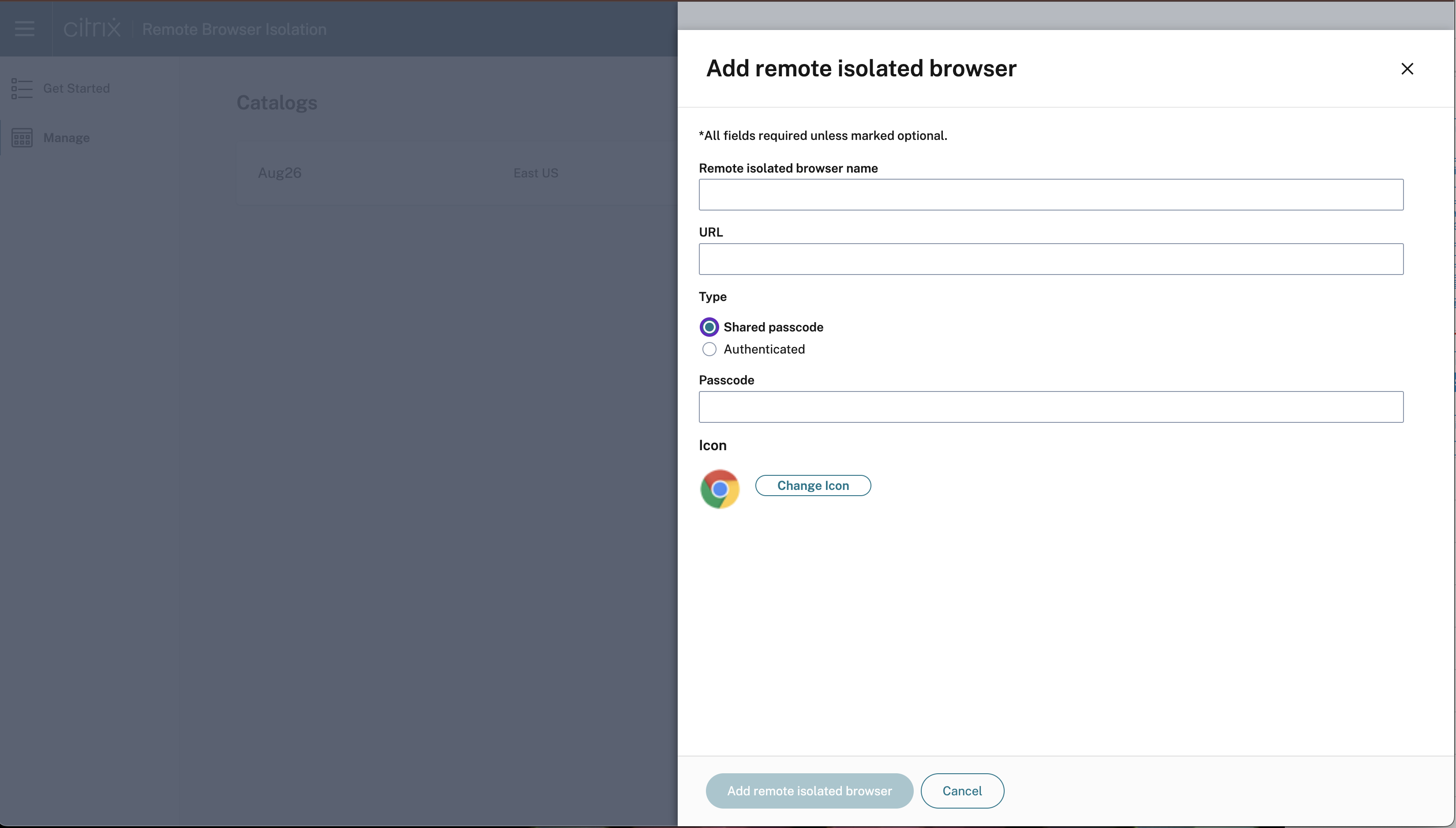

Pour ajouter un navigateur distant isolé, procédez comme suit :

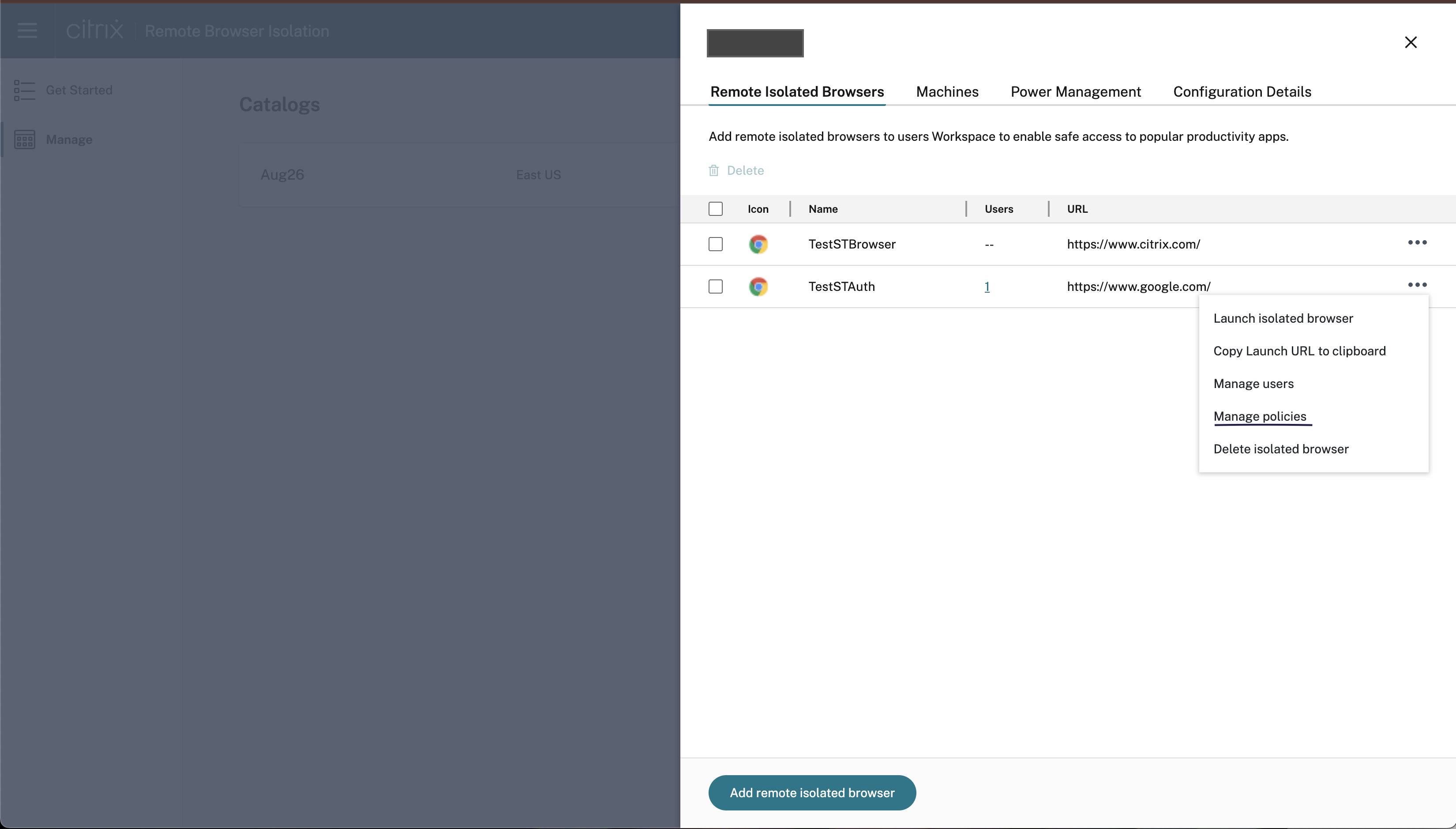

- Cliquez sur le catalogue dans l’onglet Gérer de la console de gestion des tâches RBI autohébergées.

-

Cliquez sur Ajouter un navigateur distant isolé et fournissez les informations de configuration suivantes :

- Nom du navigateur : entrez le nom que vous préférez.

- URL : spécifiez l’URL de l’application cible.

- Type : choisissez Code secret partagé ou Authentifié, qui est visible pour les utilisateurs.

- Code secret : entrez le code secret.

- Icône : charger une icône d’application.

- Cliquez sur Ajouter un navigateur isolé distant.

Attribuer des stratégies à l’application de navigateur

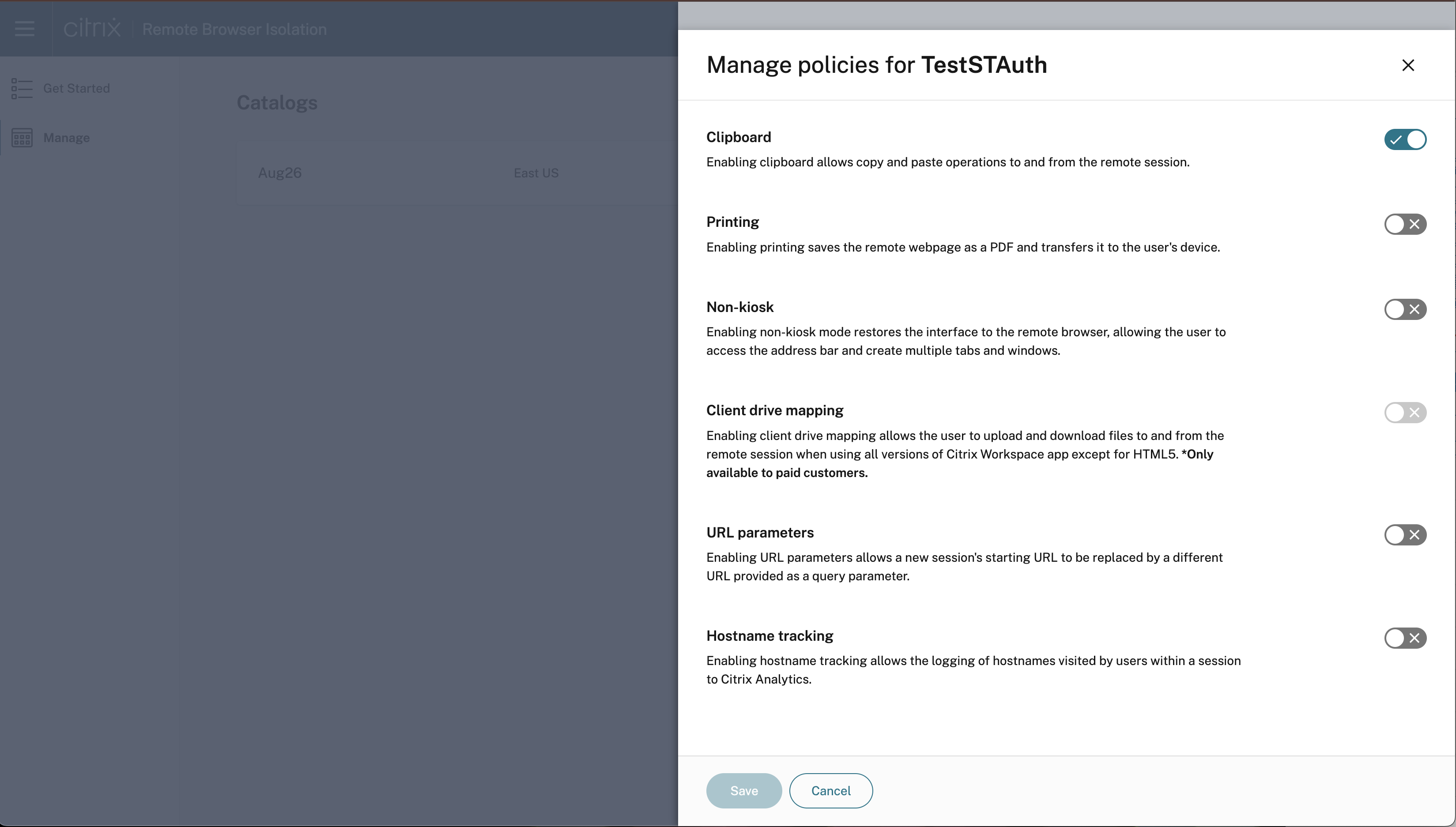

Une fois qu’un navigateur est créé, vous pouvez configurer les stratégies nécessaires sur le navigateur.

- Cliquez sur les points de suspension, puis sur Gérer les stratégies.

- Activez les stratégies souhaitées et cliquez sur Enregistrer.

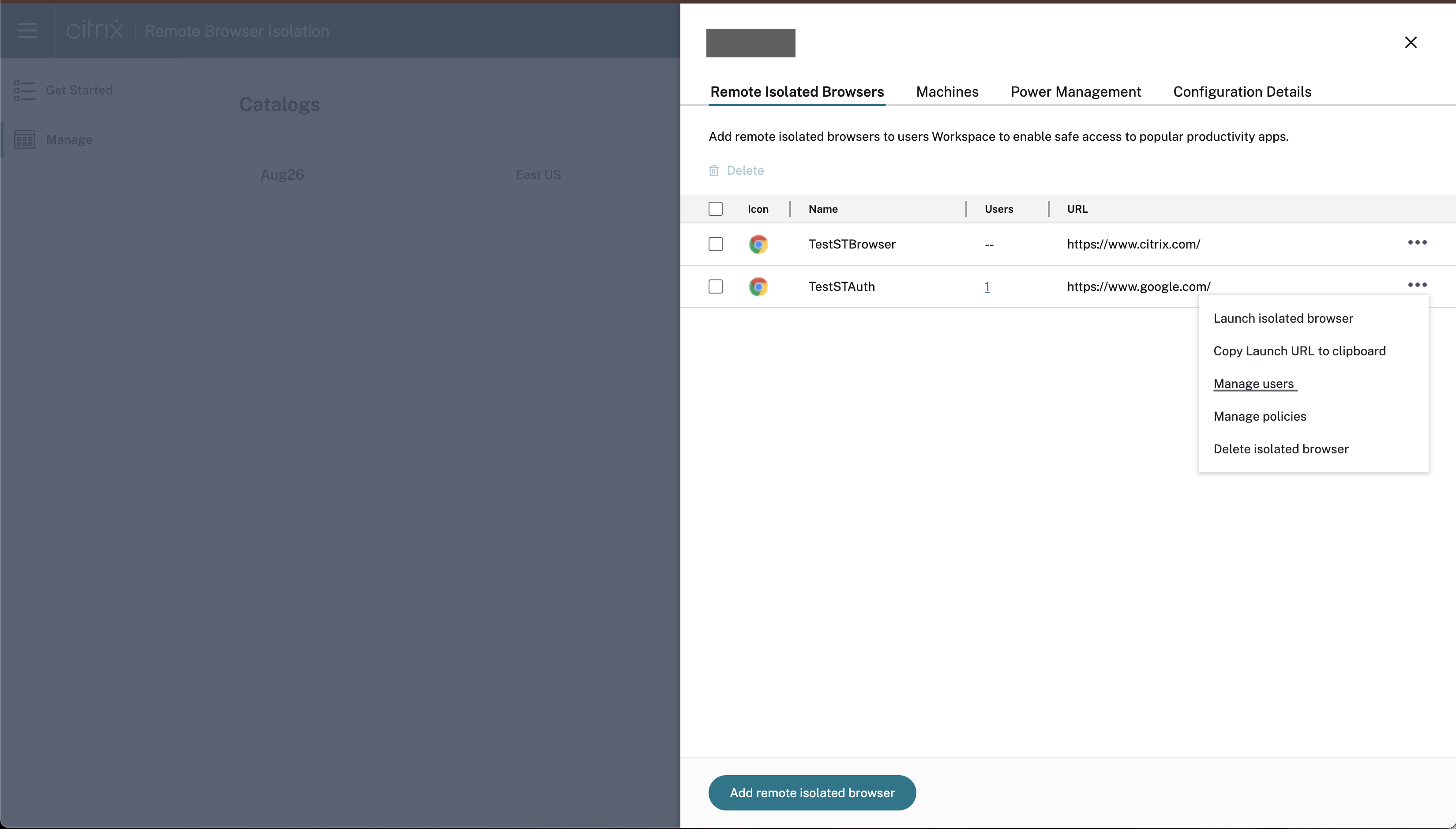

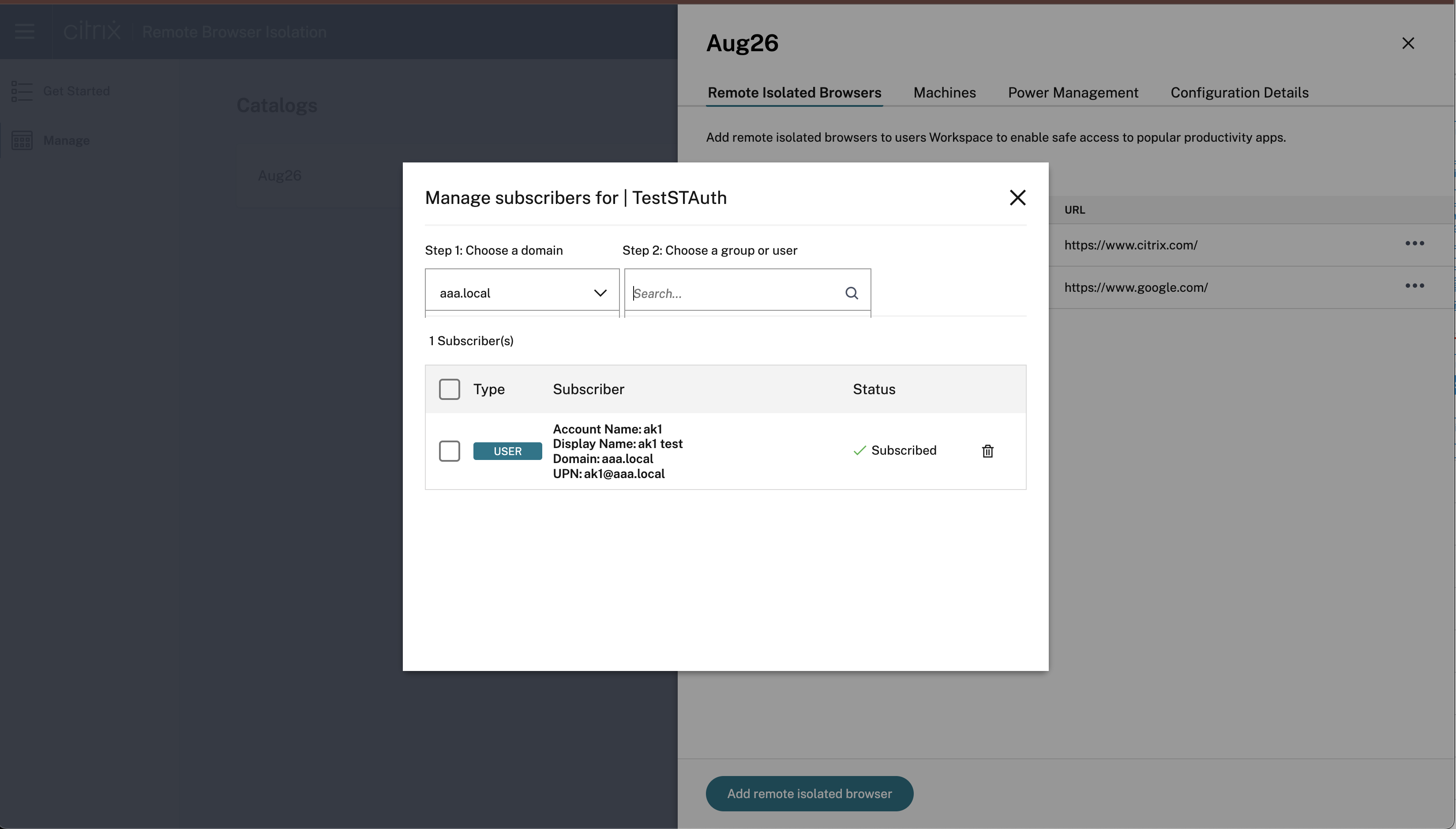

Ajouter des utilisateurs à une application de navigateur

Les clients doivent saisir leurs domaines et le fournisseur d’identité doit attribuer des utilisateurs et des groupes au navigateur publié dans le catalogue.

- Pour inscrire un utilisateur, cliquez sur les points de suspension et sélectionnez Gérer les utilisateurs.

- Choisissez ensuite le domaine et sélectionnez un groupe ou un utilisateur dans le menu déroulant.

Étape 4 : tester et partager l’application de navigateur

Vous pouvez désormais accéder aux navigateurs publiés via l’espace de travail ou des URL directes. Les demandes de lancement sont dirigées vers les machines figurant dans les catalogues attribués à votre compte.

Remarque :

Si la gestion de l’alimentation des machines n’a pas été configurée pour le catalogue et qu’aucune machine n’est en cours d’exécution, le lancement d’une session déclenche le démarrage de la machine, qui attend ensuite de pouvoir accepter la session.

Supprimer un navigateur :

Sélectionnez le navigateur que vous souhaitez supprimer et cliquez sur l’icône Supprimer .

Redémarrer ou forcer le redémarrage d’une machine :

À côté du nom de la machine, cliquez sur les points de suspension, puis sur l’option souhaitée.

Fonctionnalités supplémentaires

Configuration du pare-feu Azure pour le réseau virtuel du catalogue RBI géré par le client

Le pare-feu Azure vous permet de filtrer les requêtes Web sortantes de vos machines de catalogue dans votre service Remote Browser Isolation. En déployant le pare-feu Azure sur votre réseau virtuel Azure existant, vous pouvez contrôler et surveiller le trafic sortant. Cela vous permet d’améliorer la sécurité du réseau et de gérer les connexions sortantes de vos charges de travail.

Conditions préalables:

- Catalogue créé sous le service Remote Browser Isolation dans votre abonnement Azure.

- Autorisations suffisantes pour créer et gérer des ressources Azure.

Localiser le réseau virtuel Azure

- Dans la console Citrix Cloud DaaS, identifiez le catalogue de machines que vous souhaitez sécuriser.

- Sélectionnez une machine dans le catalogue et copiez la première partie de son nom (par exemple, RBI3BLR6-O80001).

- Dans le portail Azure, recherchez la machine virtuelle à l’aide de ce nom.

- Dans la vue d’ensemble de la VM, sélectionnez le réseau virtuel lié.

Créer un pare-feu Azure

- Dans le menu du réseau virtuel, sélectionnez Sous-réseaux sous Paramètres.

- Ajoutez un nouveau sous-réseau avec l’objectif défini sur Pare-feu Azure (utilisez les paramètres par défaut).

- Revenez à la vue d’ensemble du réseau virtuel et sélectionnez Pare-feu Azure sous Capacités.

- Cliquez sur Ajouter un nouveau pare-feu.

- Remplissez les champs suivants :

- Abonnement et Groupe de ressources : sélectionnez une valeur appropriée.

- Nom : saisissez un nom pour votre pare-feu.

- Région : correspond à la région de votre réseau virtuel.

- Niveau de pare-feu : sélectionnez Standard.

- Réseau virtuel : choisissez le réseau identifié à l’étape 1.

- Stratégie de pare-feu : sélectionnez Utiliser une stratégie de pare-feu pour gérer ce pare-feu.

- Nom de la stratégie : cliquez sur Ajouter un nouveau et entrez un nom (par exemple, Test-policy).

- NIC de gestion du pare-feu : désactivez ce paramètre.

- Vérifiez vos paramètres et créez le pare-feu.

Configurer le routage

- Après le déploiement, ouvrez la ressource Pare-feu Azure et notez son adresse IP privée.

- Dans le portail Azure, accédez à votre réseau virtuel et sélectionnez Sous-réseaux.

- Identifiez le sous-réseau où résident vos machines virtuelles de catalogue (généralement nommé par défaut).

- Créez une table de routage ou sélectionnez-en une existante associée à ce sous-réseau.

- Ajouter un nouvel itinéraire :

-

Destination :

0.0.0.0/0 -

Type de saut suivant :

Appliance virtuelle - Adresse du saut suivant : saisissez l’adresse IP privée du pare-feu Azure.

-

Destination :

- Enregistrez l’itinéraire.

Configurer les règles du pare-feu

- Dans le portail Azure, accédez à Firewall Manager > Stratégies du pare-feu Azure.

- Sélectionnez la stratégie que vous avez créée (par exemple, Test-policy).

- Accédez à Règles.

- Ajoutez une nouvelle collection de règles d’application (recommandée pour le filtrage Web).

- Définissez des règles pour autoriser ou refuser des noms de domaine complets ou des catégories d’URL spécifiques. Par exemple, pour refuser l’accès à

www.example.com:-

Nom :

DenyExampleWebsite - Adresse IP source : plage de sous-réseaux de vos machines virtuelles de catalogue.

-

Noms de domaine complets de destination :

www.example.com -

Protocoles :

http:80,https -

Action :

Deny

-

Nom :

- Enregistrez la collection de règles.

- Ajoutez des règles d’autorisation ou de refus supplémentaires selon vos besoins, en ajustant les priorités en conséquence. (Facultatif)

Tester la configuration

- Lancer une session de navigateur à partir d’une machine dans le catalogue configuré.

- Essayez d’accéder aux sites Web autorisés et bloqués pour confirmer que les contrôles d’accès fonctionnent correctement.

- Vérifiez que le pare-feu filtre correctement le trafic réseau selon les règles définies.

Dépannage

Si vous rencontrez des problèmes, reportez-vous à la Documentation du pare-feu Azure.

Limitations

Tous les navigateurs du même catalogue utilisent le même pare-feu, les mêmes stratégies et les mêmes règles.

Activer la passerelle de traduction d’adresses réseau (NAT) (Secure Web)

Sur la page Détails de configuration, vous avez la possibilité d’ajouter une passerelle Secure Web Gateway pour des catalogues spécifiques.

Mises à niveau logicielles et gestion des correctifs

Citrix crée et gère les images des machines, les catalogues et les logiciels. Lorsque de nouvelles versions des catalogues sont disponibles, Citrix applique ces mises à niveau aux catalogues des clients, afin de garantir que leurs machines reçoivent les derniers correctifs et patchs lors du prochain redémarrage. RBI utilise le service de catalogue DaaS pour faciliter ces mises à niveau dans l’abonnement du client.

Juillet 2022

-

Remote Browser Isolation permet l’authentification de toutes les applications avec Azure Active Directory.

- Les utilisateurs peuvent désormais se connecter à toute application Remote Browser Isolation à partir de Citrix Workspace à l’aide des informations d’identification Azure Active Directory.

- Lorsque les utilisateurs de Remote Browser Isolation se connectent, ils utilisent la page de connexion Workspace que vous avez configurée pour votre site. Pour plus d’informations, consultez la section Intégration avec Citrix Workspace.

Septembre 2021

- Remote Browser Isolation prend en charge l’audio bidirectionnel. L’audio bidirectionnel est disponible dans Remote Browser Isolation.

- Les lancements de Remote Browser Isolation à partir de launch.cloud.com sont authentifiés par l’authentification Citrix Cloud. Lorsque les utilisateurs lancent des applications Remote Browser Isolation à l’aide de l’URL launch.cloud.com, l’authentification Citrix Cloud gère leurs informations d’identification. Cela permet d’améliorer la sécurité mais ne modifie pas l’expérience utilisateur.

March 2021

- Remote Browser Isolation prend en charge l’authentification avec Azure Active Directory. Les utilisateurs peuvent désormais se connecter à des applications Remote Browser Isolation à partir de Citrix Workspace à l’aide des informations d’identification Azure Active Directory. Pour plus d’informations, consultez la section Intégration avec Citrix Workspace.

- Remote Browser Isolation vous permet de surveiller et de fermer les sessions actives des utilisateurs. Remote Browser Isolation fournit le nom d’utilisateur, l’ID de session, l’adresse IP du client, le type d’authentification, le nom de l’application, l’heure de début de session et la durée de session associés aux sessions actives des utilisateurs. Vous pouvez afficher des informations de base sur chaque session active et déconnecter la session si nécessaire. Pour plus d’informations, consultez la section Surveiller les sessions actives.

Versions publiées en 2020

Toutes les versions publiées en 2020 contiennent des améliorations au niveau de la stabilité et des performances globales.