Utilisation de Citrix SD-WAN pour se connecter à Microsoft Azure Virtual WAN

Pour que les périphériques locaux se connectent à Azure, un contrôleur est requis. Un contrôleur ingère des API Azure pour établir une connectivité de site à site avec le WAN Azure et un Hub.

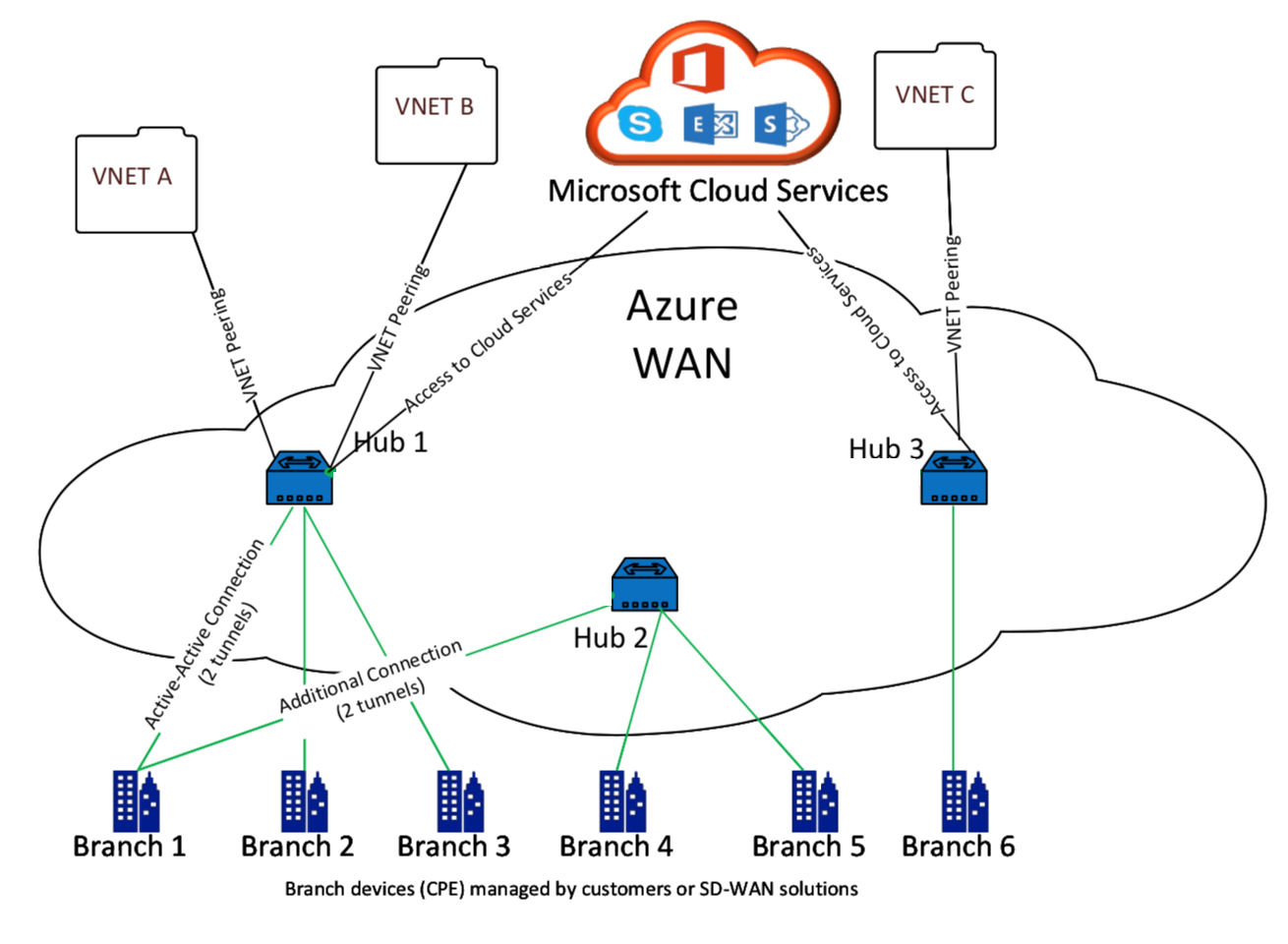

Microsoft Azure Virtual WAN inclut les composants et ressources suivants :

-

WAN : représente l’ensemble du réseau dans Microsoft Azure. Il contient des liens vers tous les Hubs que vous souhaitez avoir dans ce WAN. Les réseaux locaux sont isolés les uns des autres et ne peuvent pas contenir de hub commun, ni de connexions entre deux concentrateurs dans des réseaux locaux différents.

-

Site : Représente votre périphérique VPN local et ses paramètres. Un site peut se connecter à plusieurs hubs. À l’aide de Citrix SD-WAN, vous pouvez disposer d’une solution intégrée pour exporter automatiquement ces informations vers Azure.

-

Hub : représente le noyau de votre réseau dans une région spécifique. Le Hub contient différents points de terminaison de service pour activer la connectivité et d’autres solutions à votre réseau local. Les connexions de site à site sont établies entre les Sites à un point de terminaison VPN Hubs.

-

Connexion réseau virtuel Hub : le réseau Hub connecte le Hub virtuel WAN Hub Azure de manière transparente à votre réseau virtuel. Actuellement, la connectivité aux réseaux virtuels qui se trouvent dans la même région Virtual Hub est disponible.

-

Succursale : Les succursales sont les appliances Citrix SD-WAN locales, qui existent dans les bureaux clients. Un contrôleur SD-WAN gère les branches de manière centralisée. La connexion provient de derrière ces succursales et se termine dans Azure. Le contrôleur SD-WAN est responsable de l’application de la configuration requise à ces succursales et à Azure Hubs.

L’illustration suivante décrit les composants Virtual WAN :

Comment fonctionne Microsoft Azure Virtual WAN

-

Le SD-WAN Center est authentifié à l’aide de la fonctionnalité d’accès principal de service, principal ou rôle, qui est activée dans l’interface graphique Azure.

-

Le SD-WAN Center obtient la configuration de connectivité Azure et met à jour le périphérique local. Cela automatise le téléchargement, la modification et la mise à jour de la configuration du périphérique sur site.

-

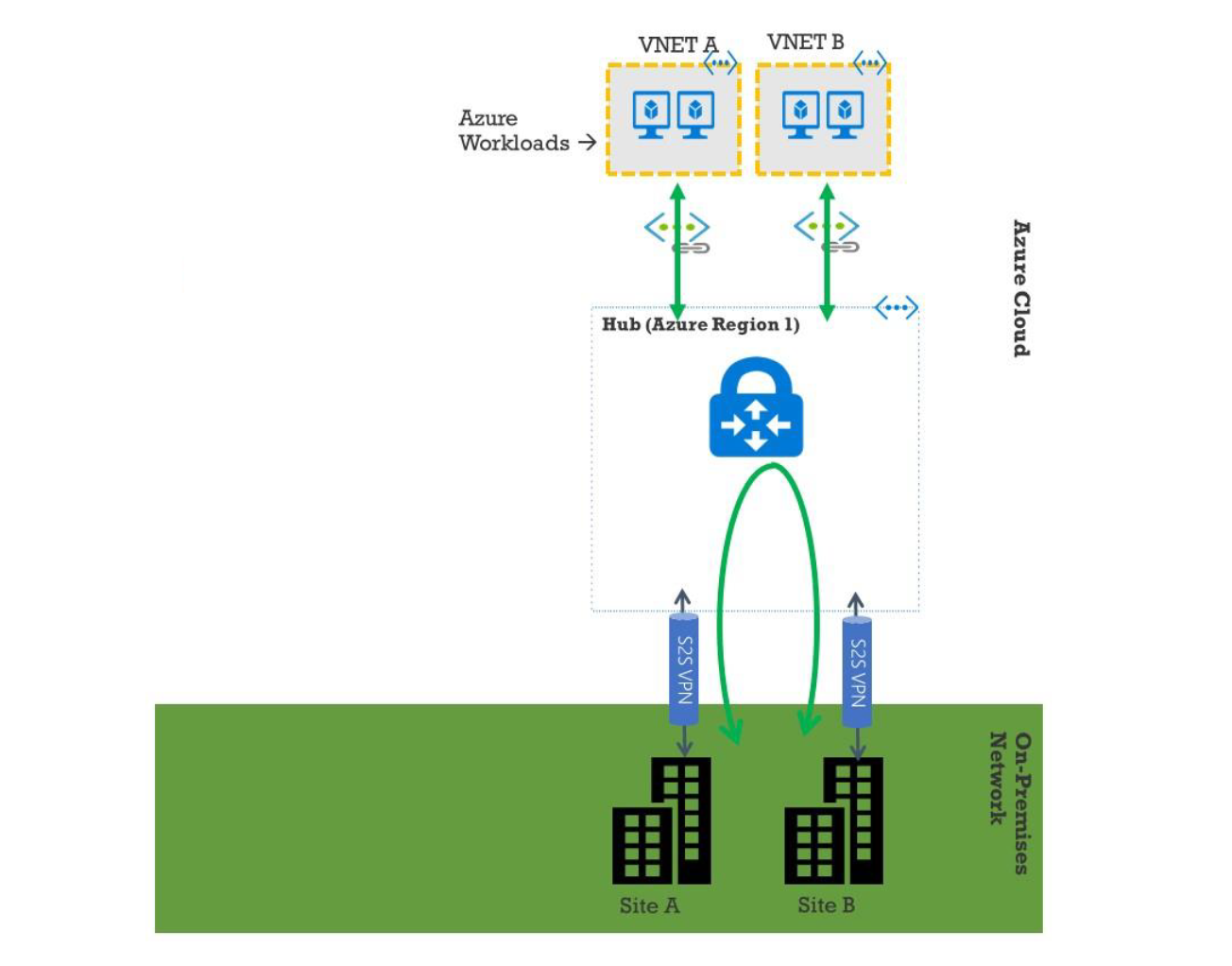

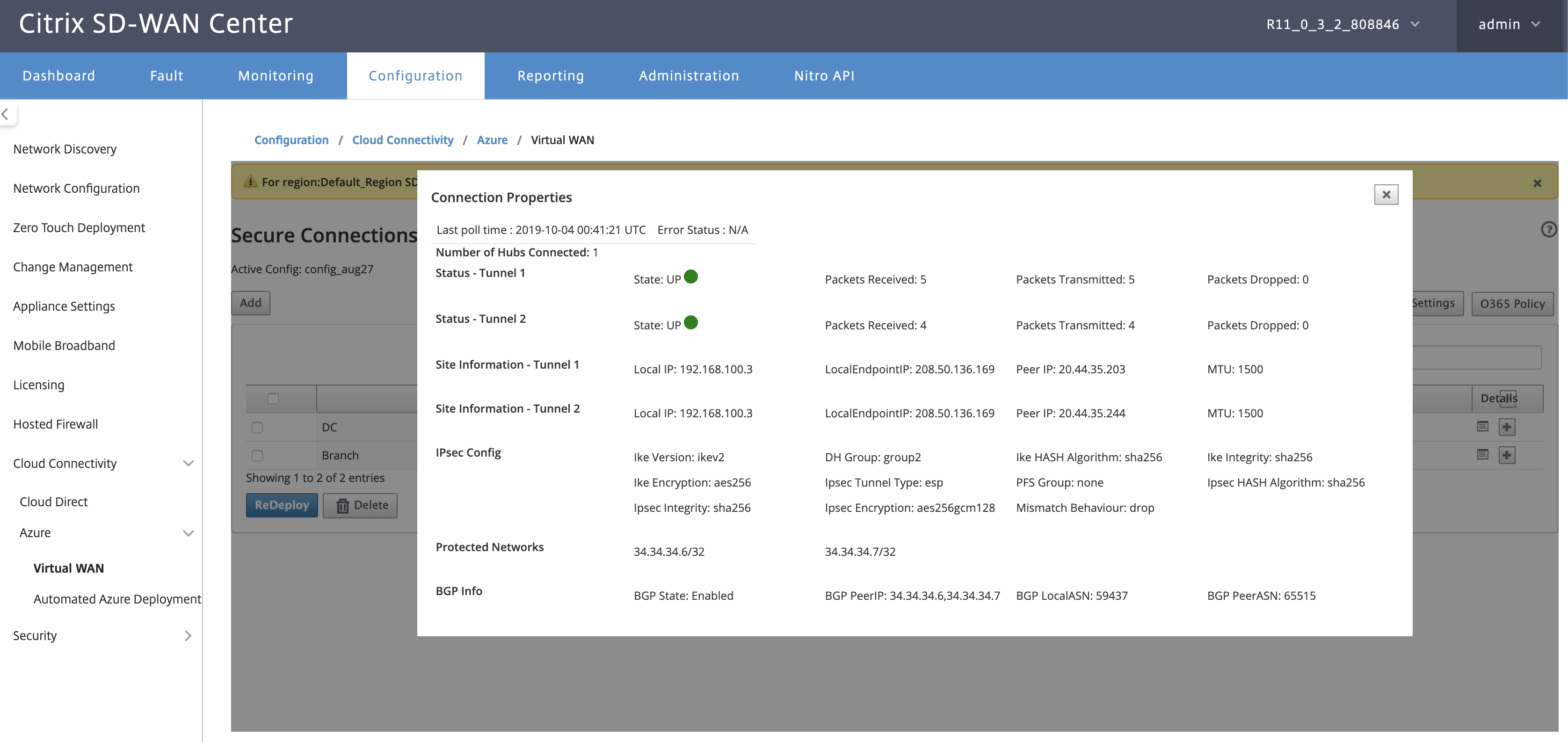

Une fois que le périphérique a la configuration Azure correcte, une connexion site à site (deux tunnels IPSec actifs) est établie au WAN Azure. Azure nécessite le connecteur de périphérique de succursale pour prendre en charge les paramètres IKEv2. La configuration BGP est facultative.

Remarque : Les paramètres IPsec pour l’établissement de tunnels IPsec sont normalisés.

IPSec, propriété Paramètre Algorithme de chiffrement Ike AES 256 Algorithme d’intégrité Ike SHA 256 Groupe Dh DH2 Algorithme de chiffrement IPsec GCM AES 256 Algorithme d’intégrité IPsec GCM AES 256 Groupe PFS Aucune

Azure Virtual WAN automatise la connectivité entre le réseau virtuel de charge de travail et le concentrateur. Lorsque vous créez une connexion réseau virtuel Hub, elle définit la configuration appropriée entre le concentrateur provisionné et le réseau virtuel des charges de travail (VNET).

Prérequis et exigences

Lisez les exigences suivantes avant de procéder à la configuration d’Azure et SD-WAN pour gérer les sites de succursales se connectant aux hubs Azure.

- Avoir un abonnement Azure sur liste blanche pour Virtual WAN.

- Disposez d’une appliance sur site telle qu’une appliance SD-WAN pour établir IPsec dans les ressources Azure.

- Avoir des liens Internet avec des adresses IP publiques. Bien qu’une seule liaison Internet soit suffisante pour établir une connectivité dans Azure, vous avez besoin de deux tunnels IPSec pour utiliser la même liaison WAN.

- Contrôleur SD-WAN : un contrôleur est l’interface responsable de la configuration des appliances SD-WAN pour la connexion à Azure.

- VNET dans Azure qui a au moins une charge de travail. Par exemple, une machine virtuelle, qui héberge un service. Considérez les points suivants :

- Le réseau virtuel ne doit pas posséder de passerelle VPN Azure ou Express Route, ni d’appliance virtuelle réseau.

- Le réseau virtuel ne doit pas disposer d’un itinéraire défini par l’utilisateur, qui achemine le trafic vers un réseau virtuel non virtuel WAN pour la charge de travail accessible à partir de la branche locale.

- Les autorisations appropriées pour accéder à la charge globale doivent être configurées. Par exemple, l’accès SSH au port 22 pour une machine virtuelle ubuntu.

Le diagramme suivant illustre un réseau avec deux sites et deux réseaux virtuels dans Microsoft Azure.

Configurer Microsoft Azure Virtual WAN

Pour que les branches SD-WAN sur site puissent se connecter à Azure et accéder aux ressources via des tunnels IPsec, les étapes suivantes doivent être effectuées.

- Configuration des ressources WAN.

- Activation des succursales SD-WAN pour se connecter à Azure à l’aide de tunnels IPSec.

Configurez le réseau Azure avant de configurer le réseau SD-WAN, car les ressources Azure requises pour se connecter aux appliances SD-WAN doivent être disponibles au préalable. Toutefois, vous pouvez configurer la configuration SD-WAN avant de configurer les ressources Azure, si vous préférez. Cette rubrique traite de la configuration du réseau Azure Virtual WAN avant de configurer les appliances SD-WAN. https://microsoft.com Réseau étendu virtuel Azure.

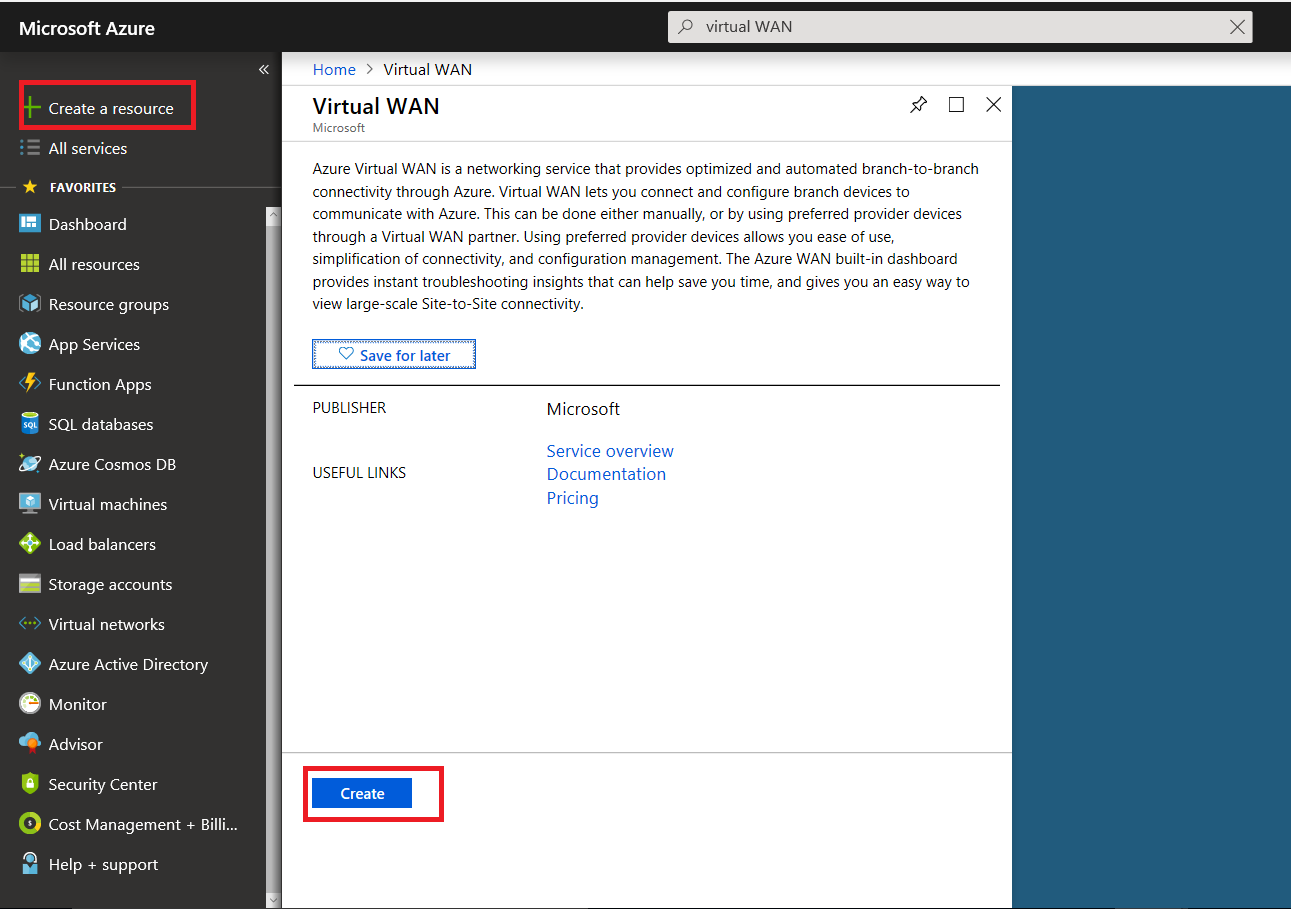

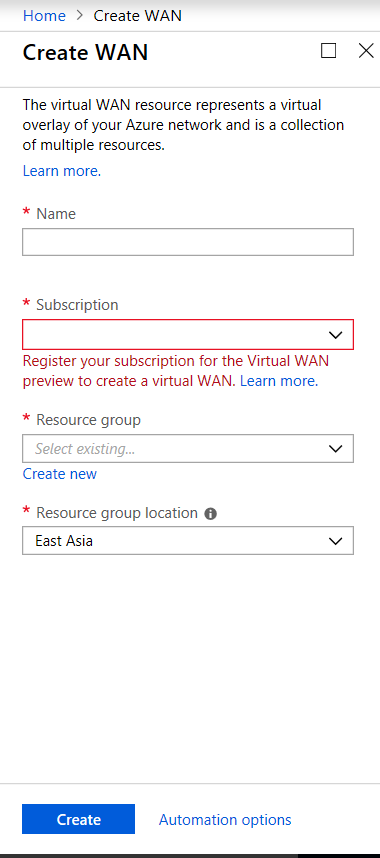

Créer une ressource WAN

Pour utiliser les fonctionnalités Virtual WAN et connecter l’appliance de succursale sur site à Azure :

-

Connectez-vous à Azure Marketplace, accédez à l’application Virtual WAN et sélectionnez Create WAN.

-

Entrez un nom pour le WAN et sélectionnez l’abonnement que vous souhaitez utiliser pour le WAN.

- Sélectionnez un groupe de ressources existant ou créez un nouveau groupe de ressources. Les groupes de ressources sont des constructions logiques et l’échange de données entre les groupes de ressources est toujours possible.

-

Sélectionnez l’emplacement où vous souhaitez que votre groupe de ressources réside. WAN est une ressource globale qui n’a pas d’emplacement. Toutefois, vous devez entrer un emplacement pour le groupe de ressources contenant des métadonnées pour la ressource WAN.

- Cliquez sur Créer. Cela démarre le processus de validation et de déploiement de vos paramètres.

Créer un site

Vous pouvez créer un site à l’aide d’un fournisseur préféré. Le fournisseur préféré envoie les informations sur votre appareil et votre site à Azure ou vous pouvez décider de gérer vous-même l’appareil. Si vous souhaitez gérer l’appareil, vous devez créer le site dans Azure Portal.

Réseau SD-WAN et flux de travail Microsoft Azure Virtual WAN

Configurer l’appliance SD-WAN :

- Provisionner une appliance Citrix SD-WAN

- Connectez l’appliance de succursale SD-WAN à l’appliance MCN.

- Configurer l’appliance SD-WAN

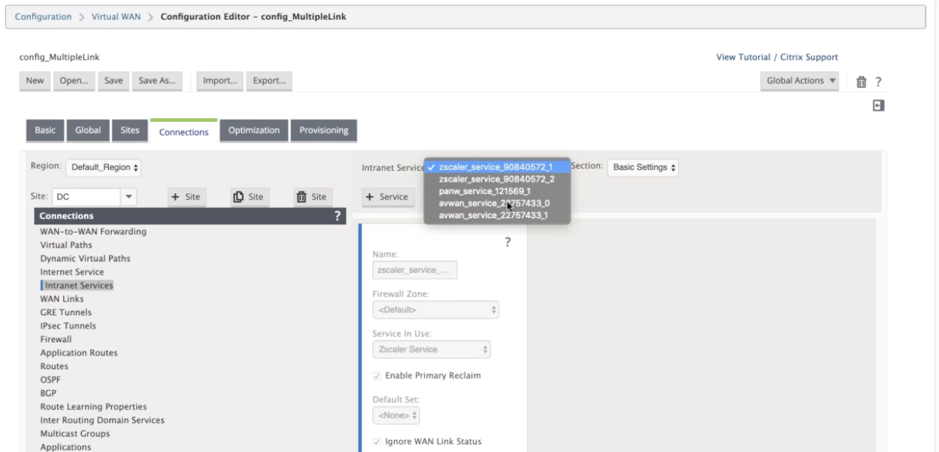

- Configurez les services Intranet pour la connexion Active-Active.

Configurer SD-WAN Center :

- Configurez SD-WAN Center pour vous connecter à Microsoft Azure.

Configurer les paramètres Azure :

- Fournissez l’ID du locataire, l’ID du client, la clé sécurisée, l’ID de l’abonné et le groupe de ressources.

Configurer l’association du site de succursale vers le réseau étendu :

- Associer une ressource WAN à une succursale. Le même site ne peut pas être connecté à plusieurs réseaux locaux.

- Cliquez sur Nouveau pour configurer l’association Site-WAN.

- Sélectionnez Azure Wan-Resources.

- Sélectionnez Services (Intranet) pour le site. Sélectionnez deux services pour la prise en charge Active-Veille.

- Sélectionnez Noms de site à associer aux ressources Wan.

- Cliquez sur Déployer pour confirmer l’association.

- Attendez que l’état passe à Tunnels déployés pour afficher les paramètres du tunnel IPsec.

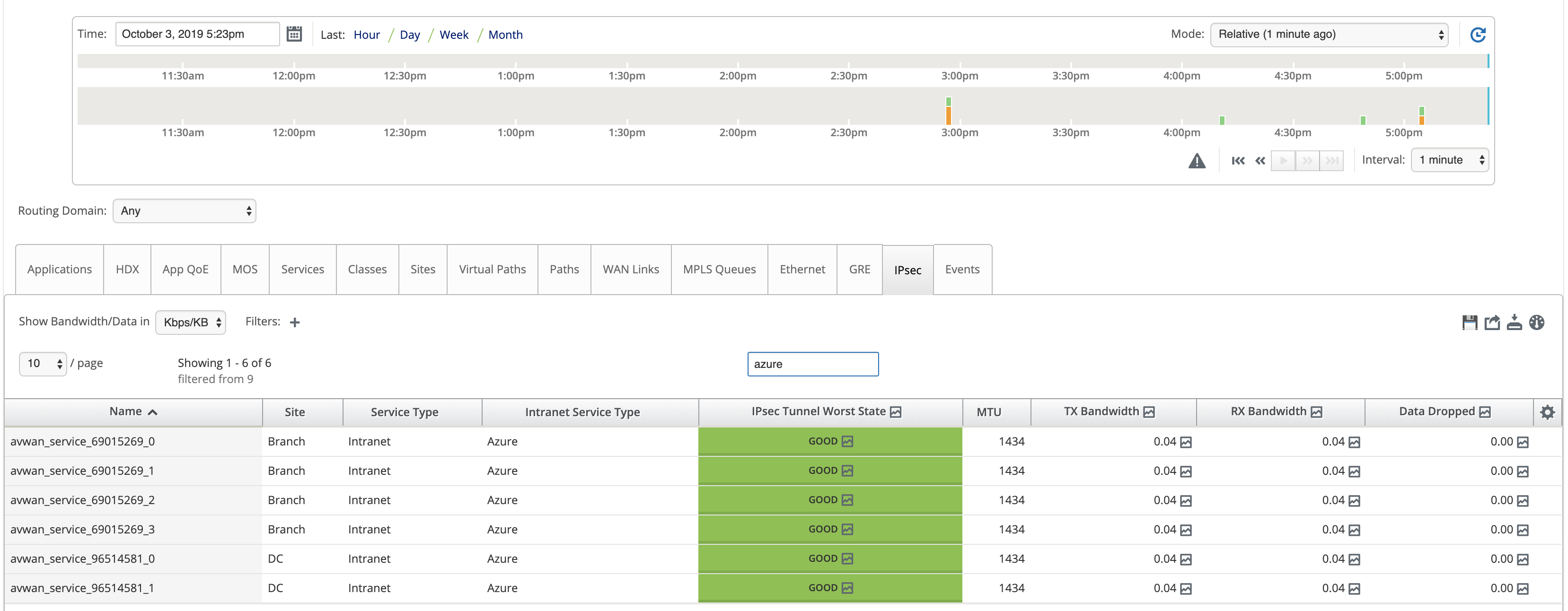

- Utilisez la vue SD-WAN Center Reporting pour vérifier l’état des tunnels IPSec respectifs.

Configurer le réseau Citrix SD-WAN

MCN :

Le MCN sert de point de distribution pour la configuration initiale du système et les modifications ultérieures de configuration. Il ne peut y avoir qu’un seul MCN actif dans un WAN virtuel. Par défaut, les solutions matérielles-logicielles ont le rôle de client pré-attribué. Pour établir une appliance en tant que MCN, vous devez d’abord ajouter et configurer le site en tant que MCN. L’interface graphique de configuration réseau devient disponible après la configuration d’un site en tant que MCN. Les mises à niveau et les modifications de configuration doivent être effectuées à partir du centre MCN ou SD-WAN uniquement.

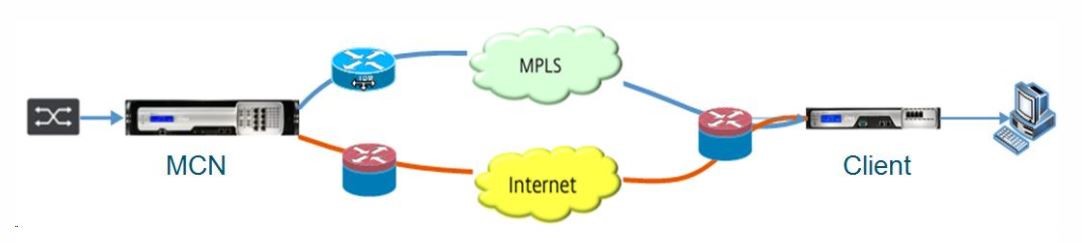

Rôle du MCN :

Le MCN est le nœud central qui agit en tant que contrôleur d’un réseau SD-WAN et point d’administration central pour les nœuds clients. Toutes les activités de configuration, en plus de la préparation des packages de micrologiciels et de leur distribution aux clients, sont configurées sur le MCN. De plus, l’information de surveillance n’est disponible que sur le MCN. Le MCN peut surveiller l’ensemble du réseau SD-WAN, tandis que les nœuds clients ne peuvent surveiller que les Intranets locaux et certaines informations pour les clients auxquels ils sont connectés. L’objectif principal du MCN est d’établir des connexions de superposition (chemins virtuels) avec un ou plusieurs nœuds client situés sur le réseau SD-WAN pour la communication de site à site d’entreprise. Un MCN peut administrer et avoir des chemins virtuels vers plusieurs nœuds clients. Il peut y avoir plus d’un MCN, mais un seul peut être actif à un moment donné. La figure ci-dessous illustre le diagramme de base des appliances MCN et client (nœud de succursale) pour un petit réseau à deux sites.

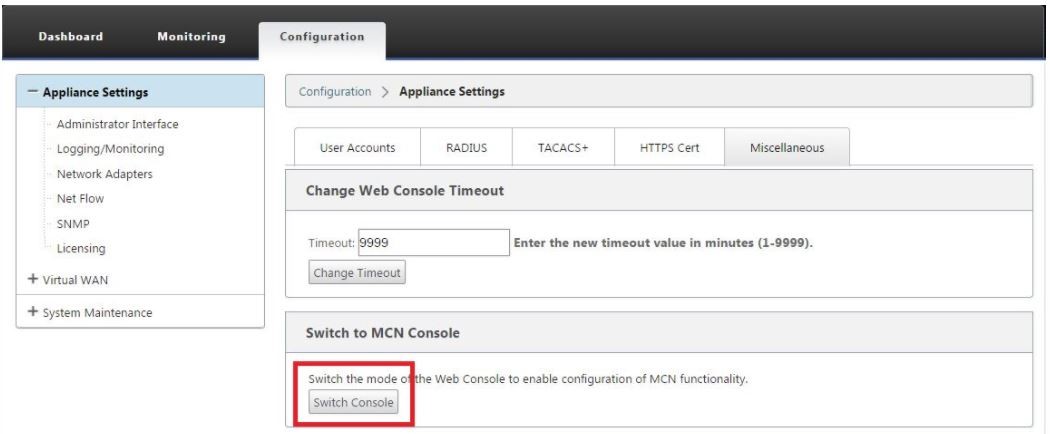

Configurer l’appliance SD-WAN en tant que MCN

Pour ajouter et configurer le MCN, vous devez d’abord vous connecter à l’interface Web de gestion de l’appliance que vous désignez en tant que MCN et passer l’interface Web de gestion en mode Console MCN. Le mode Console MCN permet d’accéder à l’éditeur de configuration dans l’interface Web de gestion à laquelle vous êtes actuellement connecté. Vous pouvez ensuite utiliser l’ éditeur de configuration pour ajouter et configurer le site MCN.

Pour passer l’interface Web de gestion en mode console MCN, procédez comme suit :

- Connectez-vous à l’interface Web de gestion SD-WAN de l’appliance que vous souhaitez configurer en tant que MCN.

- Cliquez sur Configuration dans la barre de menu principale de l’écran principal de l’interface Web de gestion (barre bleue en haut de la page).

- Dans l’arborescence de navigation (volet gauche), ouvrez la branche Paramètres du matériel et cliquez sur Interface administrateur.

-

Sélectionnez l’onglet Divers . La page Divers paramètres administratifs s’ouvre.

Au bas de l’onglet Divers se trouve la section Basculer vers le [client, console MCN]. Cette section contient le bouton Switch Console permettant de basculer entre les modes de console de l’appliance.

L’en-tête de la section indique le mode de console actuel, comme suit :

- En mode Console client (par défaut), l’en-tête de la section est Basculer vers la console MCN.

- En mode Console MCN, l’en-tête de la section est Basculer vers la console client.

Par défaut, une nouvelle appliance est en mode Console client. Le mode Console MCN active l’affichage Éditeur de configuration dans l’arborescence de navigation. L’ éditeur de configuration est disponible uniquement sur l’appliance MCN.

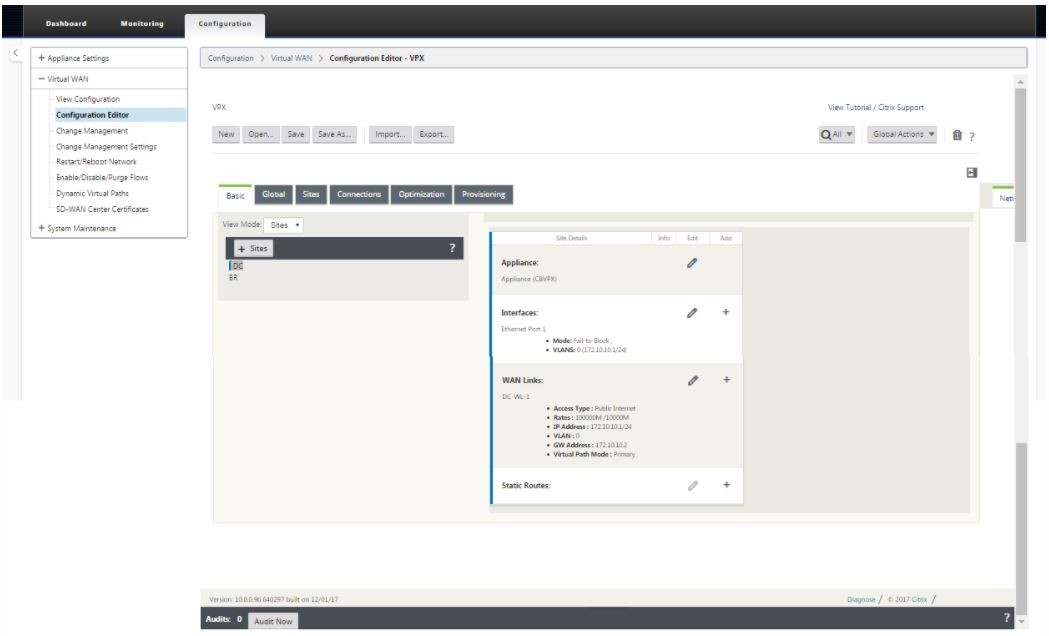

Configurer MCN

Pour ajouter et commencer à configurer le site de l’appliance MCN, procédez comme suit :

-

Dans l’interface graphique de l’appliance SD-WAN, accédez à Virtual WAN > Éditeur de configuration.

-

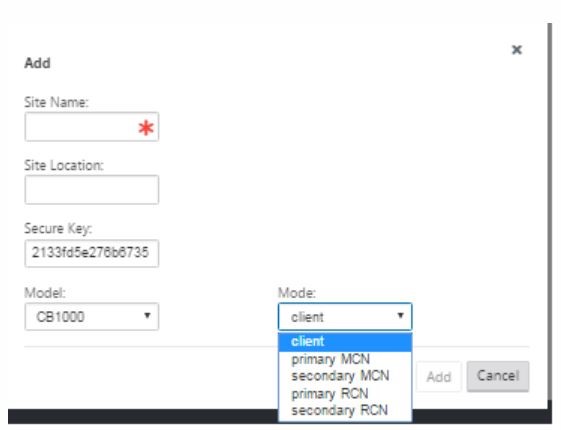

Cliquez sur + Sites dans la barre des sites pour commencer à ajouter et à configurer le site MCN. La boîte de dialogue Ajouter un site s’affiche.

-

Entrez un nom de site qui vous permet de déterminer l’emplacement géographique et le rôle de l’appliance (CC/DC secondaire). Sélectionnez le modèle d’appliance approprié. La sélection de l’appliance appropriée est cruciale car les plates-formes matérielles diffèrent les unes des autres en termes de puissance de traitement et de licence. Étant donné que nous configurons cette solution matérielle-logicielle en tant que principal chef de gamme, choisissez le mode en tant que MCN principal et cliquez sur Ajouter.

-

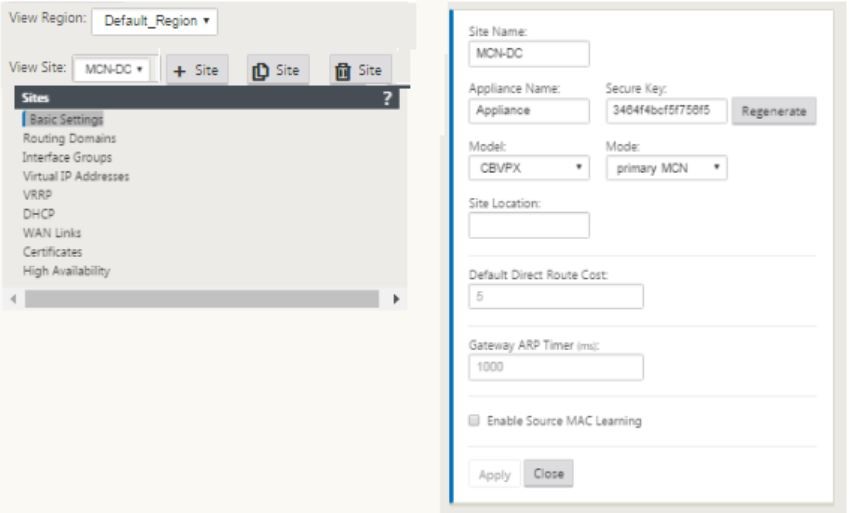

Cela ajoute le nouveau site à l’arborescence des sites et la vue par défaut affiche la page de configuration des paramètres de base comme indiqué ci-dessous :

-

Entrez les paramètres de base tels que l’emplacement, le nom du site.

- Configurez l’appliance afin qu’elle accepte le trafic depuis Internet/MPLS/large bande. Définissez les interfaces où les liens sont terminés. Cela dépend du fait que l’appliance est en mode superposition ou sous-couche.

-

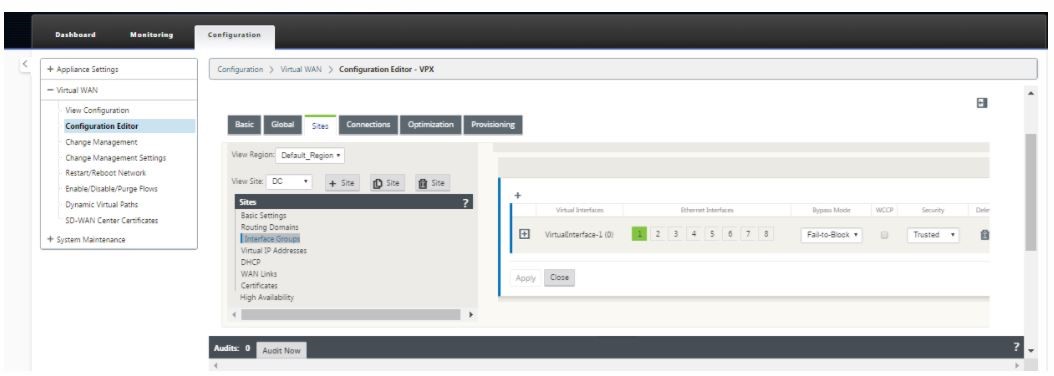

Cliquez sur Groupes d’interface pour commencer à définir les interfaces.

-

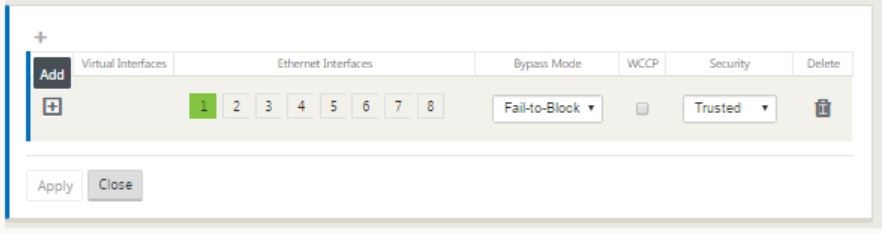

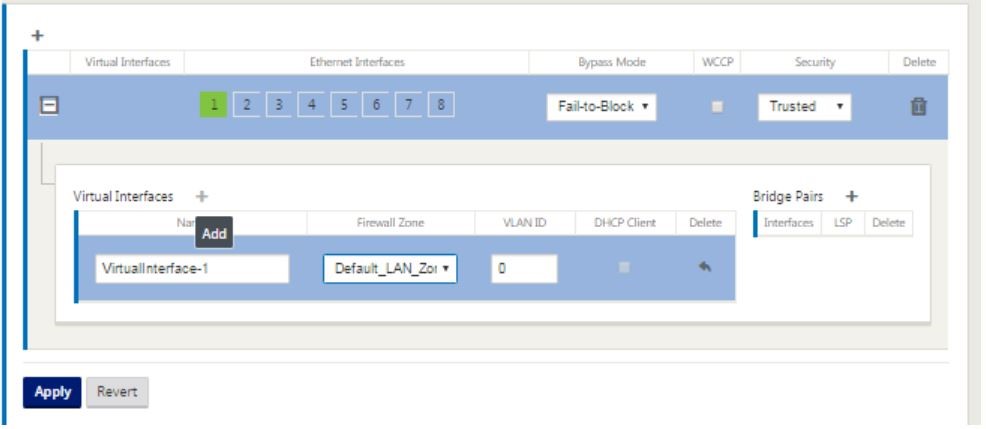

Cliquez sur + pour ajouter des groupes d’interface virtuelle. Cela ajoute un nouveau groupe d’interface virtuelle. Le nombre d’interfaces virtuelles dépend des liens que vous souhaitez que l’appliance gère. Le nombre de liens qu’une appliance peut gérer varie d’un modèle à l’autre et le nombre maximal de liens peut être jusqu’à huit.

-

Cliquez sur + à droite des interfaces virtuelles pour afficher l’écran comme indiqué ci-dessous.

- Sélectionnez les interfaces Ethernetqui font partie de cette interface virtuelle. Selon le modèle de plate-forme, les appliances disposent d’une paire d’interfaces fail-to-wire préconfigurées. Si vous souhaitez activer le basculement sur le câblage sur les appliances, assurez-vous de choisir la bonne paire d’interfaces et assurez-vous que vous choisissez le basculement du câblage dans la colonne Mode de contournement.

- Sélectionnez le niveau de sécurité dans la liste déroulante. Le mode approuvé est choisi, si l’interface sert des liens MPLS et Non approuvé est choisi lorsque des liens Internet sont utilisés sur les interfaces respectives.

-

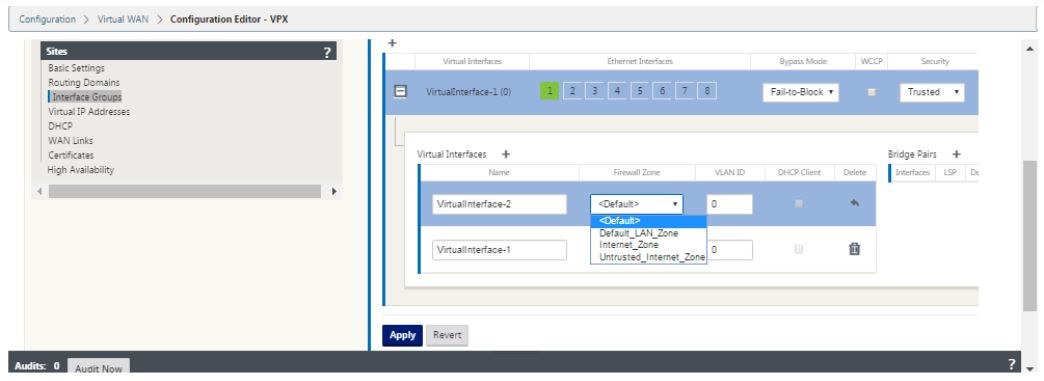

Cliquez sur + à droite de l’étiquette nommée interfaces virtuelles. Ceci affiche le nom, la zone de pare-feu et les ID de VLAN. Entrez le nom et l’ID de VLAN pour ce groupe d’interfaces virtuelles. L’ID de VLAN est utilisé pour identifier et marquer le trafic vers et depuis l’interface virtuelle, utilisez 0 (zéro) pour le trafic natif/non marqué.

- Pour configurer les interfaces en échec du câblage, cliquez sur Paires de pont. Cela ajoute une nouvelle paire de ponts et permet l’édition. Cliquez sur Appliquer pour confirmer ces paramètres.

- Pour ajouter d’autres groupes d’interface virtuelle, cliquez sur + à droite de la succursale des groupes d’interface et procédez comme ci-dessus.

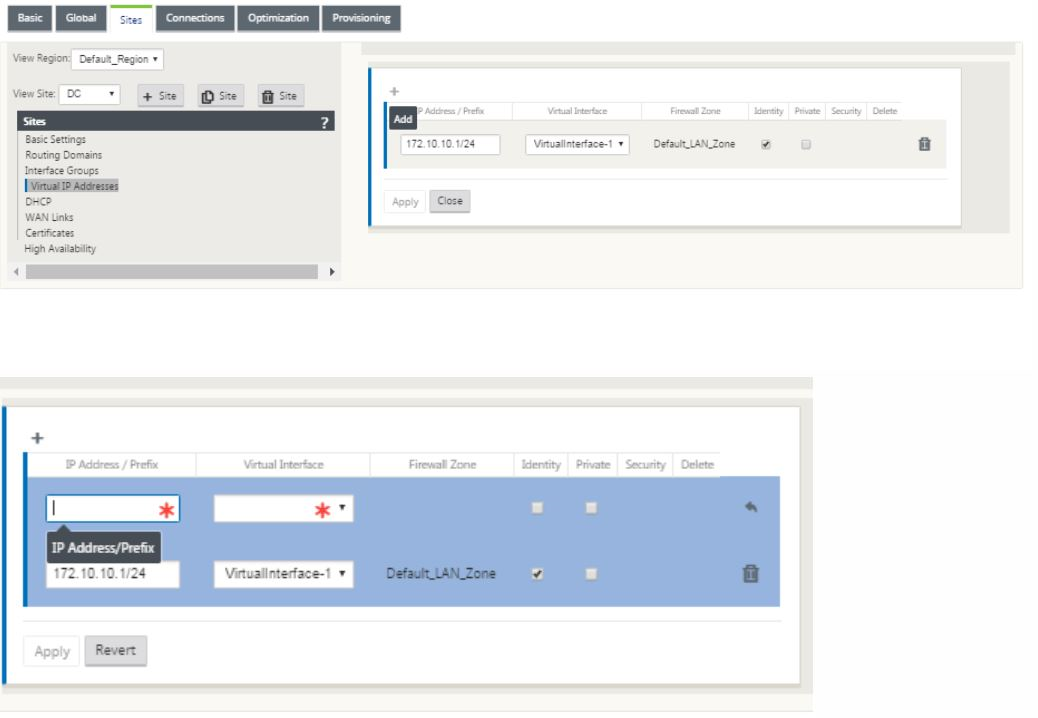

- Une fois les interfaces choisies, l’étape suivante consiste à configurer les adresses IP sur ces interfaces. Dans la terminologie Citrix SD-WAN, c’est connu sous le nom de VIP (Virtual IP).

-

Continuez dans la vue Sites et cliquez sur l’adresse IP virtuelle pour afficher les interfaces de configuration VIP.

-

Entrez les informations d’adresse IP/préfixe, puis sélectionnez l’ interface virtuelle à laquelle l’adresse est associée. L’adresse IP virtuelle doit inclure l’adresse hôte complète et le masque réseau. Sélectionnez les paramètres souhaités pour l’adresse IP virtuelle, tels que Zone de pare-feu, Identité, Privé et Sécurité. Cliquez sur Apply. Cette opération ajoute les informations d’adresse au site et les inclut dans la table Adresses IP virtuelles du site. Pour ajouter d’autres adresses IP virtuelles, cliquez sur + à droite des adresses IP virtuelles, puis procédez comme ci-dessus.

-

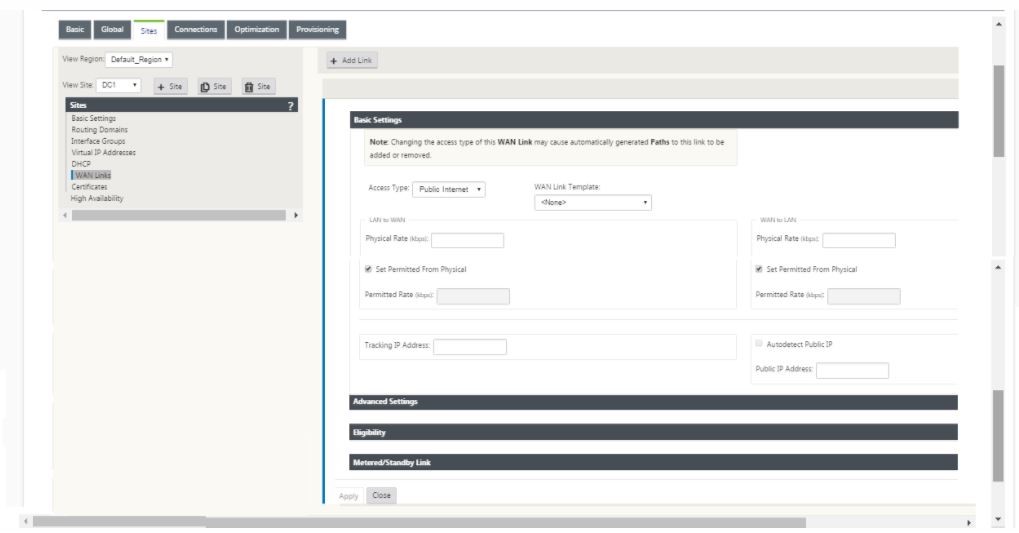

Continuez dans la section Sites pour configurer les liens WAN pour le site.

-

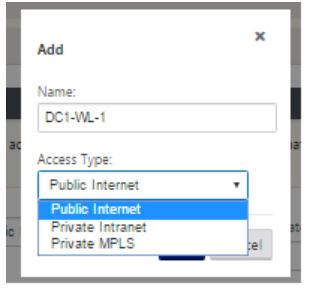

Cliquez sur Ajouter un lien, en haut du panneau sur le côté droit. Cela ouvre une boîte de dialogue qui vous permet de choisir le type de lien à configurer.

- L’Internet public est pour les liaisons Internet/BroadBand/DSL/ADSL, tandis que les liaisons MPLS privées sont pour les liaisons MPLS. L’intranet privé est également destiné aux liaisons MPLS. La différence entre MPLS privé et les liens Intranet privés est que le MPLS privé permet de préserver les stratégies QoS des liens MPLS.

- Si vous choisissez Internet public et que les adresses IP sont affectées via DHCP, choisissez l’option de détection automatique de l’IP.

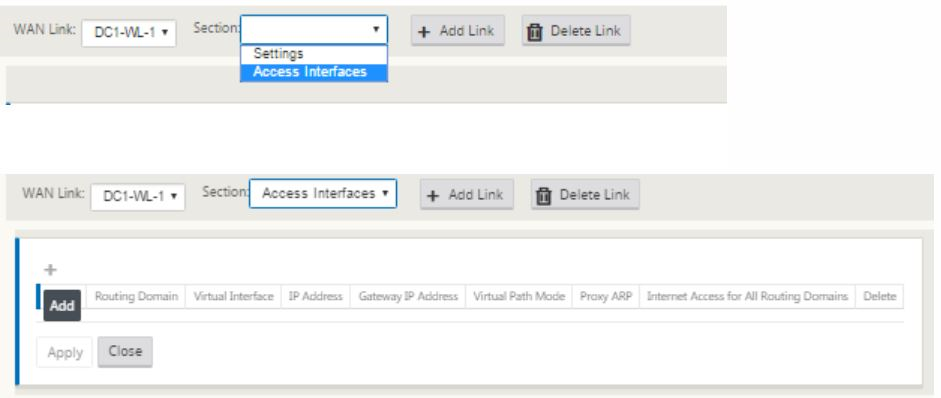

-

Sélectionnez Interfaces d’accès dans la page de configuration du lien WAN. La vue Interfaces d’accès s’ouvre pour le site. Ajoutez et configurez l’IP VIP et la passerelle pour chacun des liens comme indiqué ci-dessous.

-

Cliquez sur + pour ajouter une interface. Cela ajoute une entrée vide à la table et l’ouvre pour modification.

- Entrez le nom que vous souhaitez attribuer à cette interface. Vous pouvez choisir de le nommer en fonction du type et de l’emplacement du lien. Conservez le domaine de routage par défaut si vous ne souhaitez pas séparer les réseaux et attribuer une adresse IP à l’interface.

-

Assurez-vous de fournir une adresse IP de passerelle accessible publiquement si le lien est une liaison Internet ou une adresse IP privée s’il s’agit d’une liaison MPLS. Conservez le mode chemin virtuel comme principal puisque vous avez besoin de ce lien pour former un chemin virtuel.

Remarque : Activez l’ARP proxy lorsque l’appliance répond aux demandes ARP pour l’adresse IP de la passerelle lorsque la passerelle est inaccessible.

- Cliquez sur Appliquer pour terminer la configuration du lien WAN. Si vous souhaitez configurer plus de liens WAN, répétez les étapes pour une autre liaison.

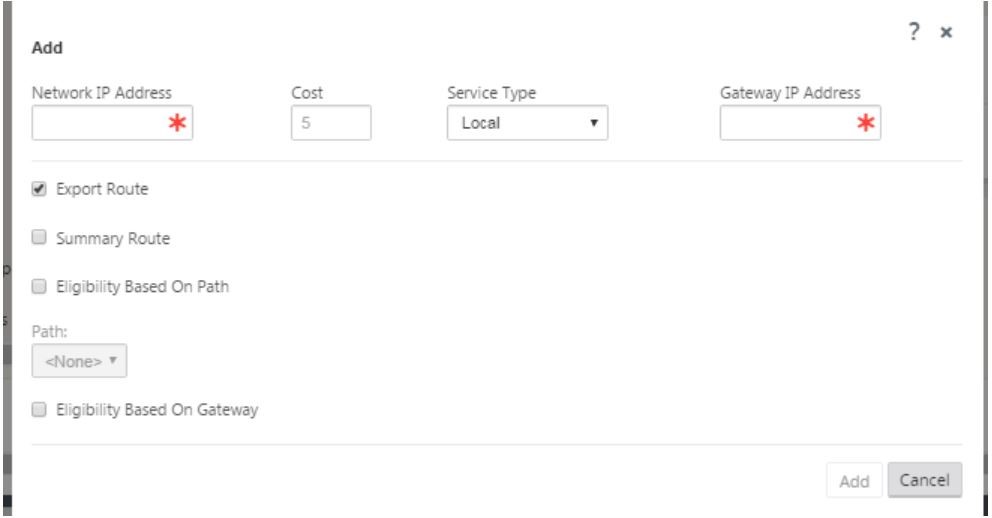

- Configurez les itinéraires pour le site. Cliquez sur Affichage Connexions et sélectionnez des itinéraires.

-

Cliquez sur + pour ajouter des itinéraires, cela ouvre une boîte de dialogue comme illustré ci-dessous.

-

Entrez les informations suivantes sont disponibles pour le nouvel itinéraire :

- Adresse IP réseau

- Coût : le coût détermine l’itinéraire qui a priorité sur l’autre. Les chemins dont les coûts sont moins élevés ont priorité sur les itinéraires plus coûteux. La valeur par défaut est cinq.

- Type de service : sélectionnez le service, un service peut être l’un des éléments suivants :

- Chemin virtuel

- Intranet

- Internet

- Passthrough

- Stockage local

- Tunnel GRE

- Tunnel LAN IPsec

- Cliquez sur Apply.

Pour ajouter d’autres itinéraires pour le site, cliquez sur + à droite de la succursale itinéraires et procédez comme ci-dessus. Pour plus d’informations, reportez-vous à la section Configurer un MCN.

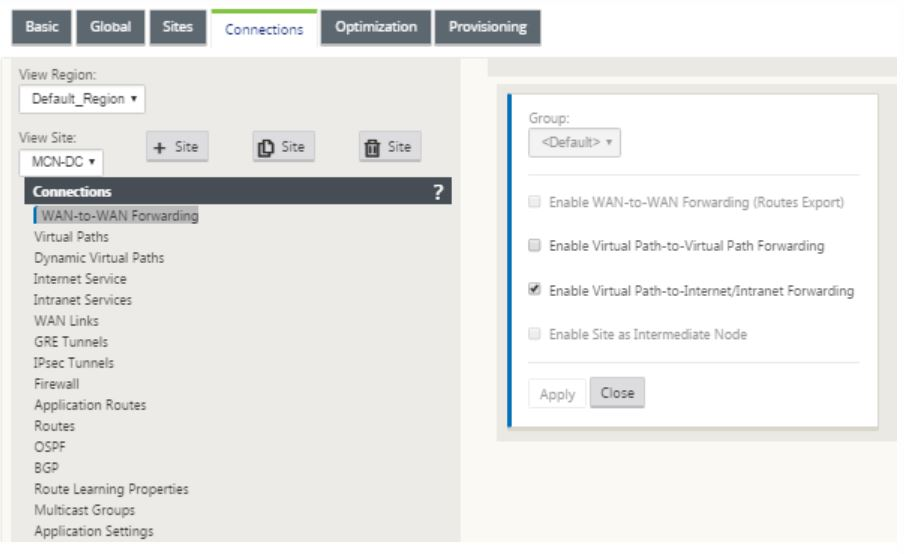

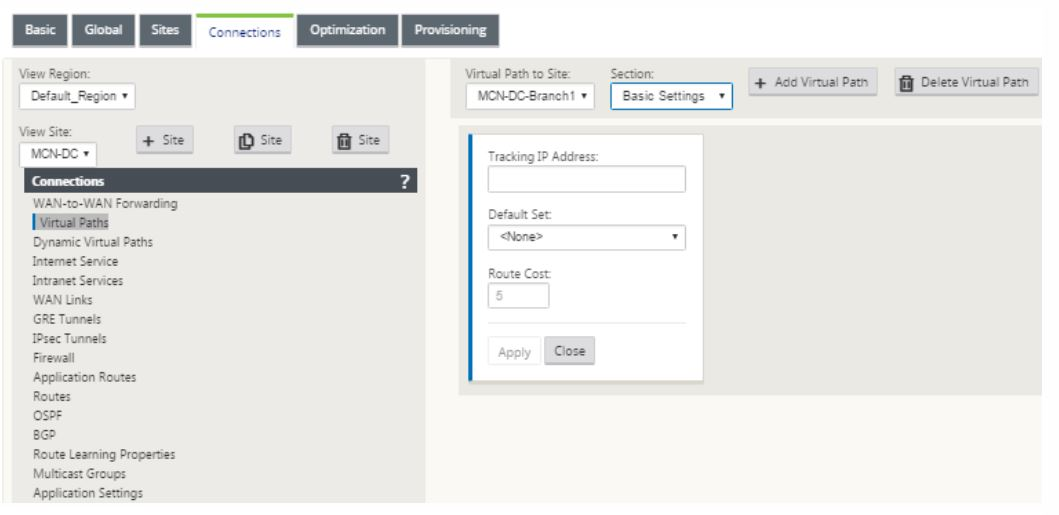

Configurer le chemin virtuel entre les sites MCN et les succursales

Établir la connectivité entre le MCN et le nœud de succursale. Vous pouvez le faire en configurant un chemin virtuel entre ces deux sites. Accédez à l’onglet Connexions dans l’arborescence de configuration de l’éditeur de configuration.

- Cliquez sur l’onglet Connexions dans la section Configuration. Cela affiche la section connexions de l’arborescence de configuration.

-

Sélectionnez le menu déroulant MCN à partir de l’affichage du site dans la page de section Connexions.

-

Sélectionnez le chemin virtuel sous l’onglet Connexions pour créer un chemin virtuel entre le MCN et les sites de succursale.

-

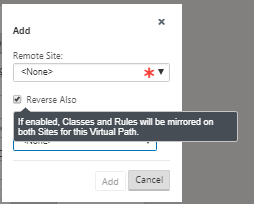

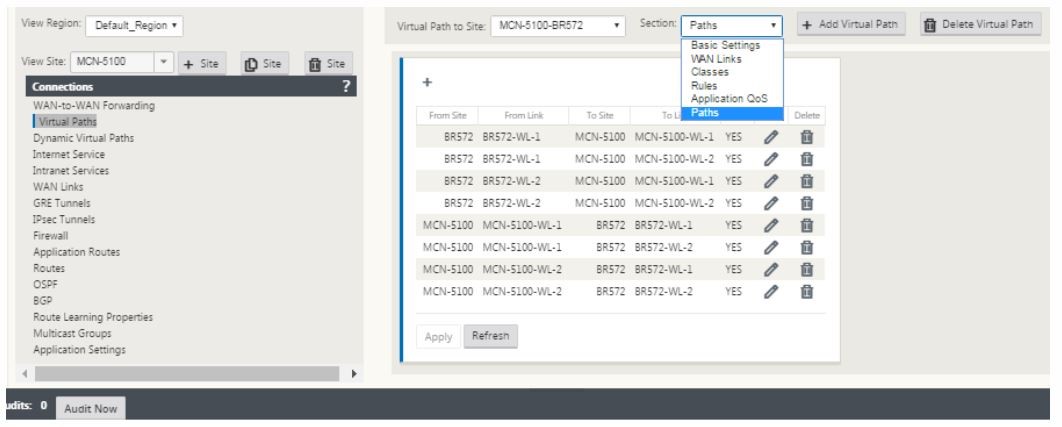

Cliquez sur Ajouter un chemin virtuel en regard du nom du chemin virtuel statique dans la section Chemins virtuels. Cela ouvre une boîte de dialogue comme illustré ci-dessous. Choisissez la succursale pour laquelle vous souhaitez configurer le chemin d’accès virtuel. Vous devez configurer cela sous l’étiquette site distant. Sélectionnez le nœud de branche dans cette liste déroulante, puis activez la case à cocher Inverser aussi.

La classification du trafic et la direction sont reflétés sur les deux sites du chemin virtuel. Une fois cette opération terminée, sélectionnez les chemins dans le menu déroulant sous l’étiquette section nommée comme indiqué ci-dessous.

-

Cliquez sur + Ajouter au-dessus de la table des chemins, qui affiche la boîte de dialogue Ajouter un chemin. Spécifiez les points de terminaison dans lesquels le chemin virtuel doit être configuré. Maintenant, cliquez sur Ajouter pour créer le chemin et cliquez sur la case à cocher Inverser aussi.

Remarque : Citrix SD-WAN mesure la qualité des liaisons dans les deux directions. Cela signifie que le point A au point B est un chemin et le point B au point A est un autre chemin. Grâce à la mesure unidirectionnelle des conditions de liaison, le SD-WAN est en mesure de choisir la meilleure route pour envoyer du trafic. Ceci diffère des mesures telles que la RTT, qui est une mesure bidirectionnelle pour mesurer la latence. Par exemple, une connexion entre le point A et le point B est affichée sous la forme de deux chemins et pour chacun d’eux, les mesures de performance de liaison sont calculées indépendamment.

Ce paramètre est suffisant pour amener les chemins virtuels entre le MCN et la succursale, d’autres options de configuration sont également disponibles. Pour plus d’informations, reportez-vous à la section Configurer le service de chemin d’accès virtuel entre les sites MCN et clients.

Déploiement de la configuration MCN

L’étape suivante consiste à déployer la configuration. Cela implique les deux étapes suivantes :

-

Exportez le package de configuration SD-WAN vers la gestion des modifications.

- Avant de pouvoir générer les packages d’appliance, vous devez d’abord exporter le package de configuration terminé depuis l’ éditeur de configuration vers la boîte de réception globale de la zone de réception de la zone de transit Change Management sur le MCN. Reportez-vous aux étapes fournies dans la section Effectuer la gestion des modifications.

-

Génération et mise en scène des paquetages de l’appliance.

- Après avoir ajouté le nouveau package de configuration à la boîte de réception Gestion des modifications, vous pouvez générer et organiser les packages d’appliance sur les sites de succursale. Pour ce faire, vous utilisez l’Assistant Gestion des modifications dans l’interface Web de gestion sur le MCN. Reportez-vous aux étapes fournies dans la section Packages de matériel Stage.

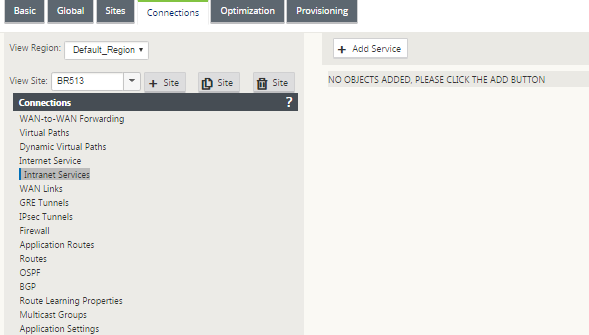

Configurer les services intranet pour se connecter aux ressources WAN Azure

-

Dans l’interface graphique de l’appliance SD-WAN, accédez à l’ éditeur de configuration. Accédez à la vignette Connexions . Cliquez sur + Ajouter un service pour ajouter un service Intranet pour ce site.

-

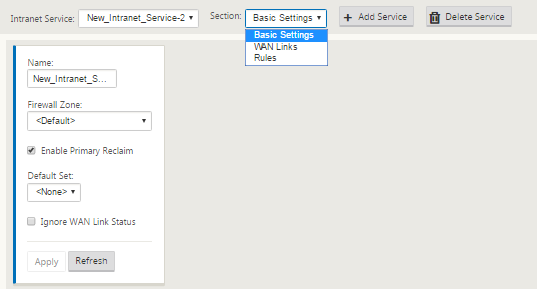

Dans les Paramètres de base du service Intranet, il existe plusieurs options sur la façon dont vous souhaitez que le service Intranet se comporte en cas d’indisponibilité des liens WAN.

- Activer la reprise primaire : cochez cette case si vous souhaitez que le lien principal choisi prenne le relais lorsqu’il apparaît après un basculement. Toutefois, si vous choisissez de ne pas cocher cette option, le lien secondaire continuera à envoyer du trafic.

-

Ignorer l’état du lien WAN : si cette option est activée, les paquets destinés à ce service intranet continueraient à utiliser ce service même si les liens WAN constitutifs ne sont pas disponibles.

-

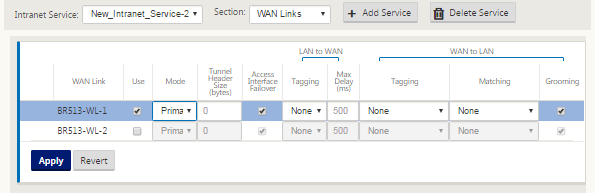

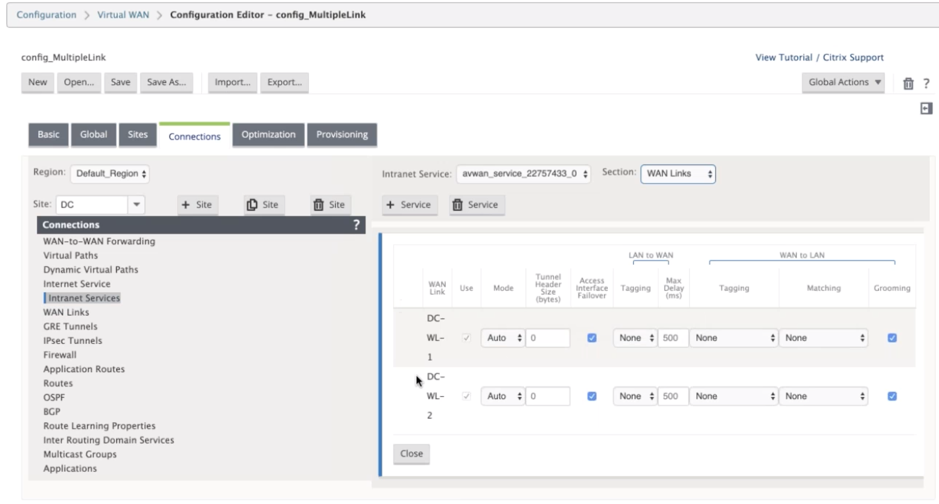

Après avoir configuré les paramètres de base, l’étape suivante consiste à choisir les liens WAN constitutifs pour ce service. Au maximum, deux liaisons sont choisies pour un service Intranet. Pour choisir les liens WAN, sélectionnez l’option Liens WAN dans la liste déroulante intitulée Section. Les liaisons WAN fonctionnent en mode primaire et secondaire et une seule liaison est choisie comme liaison WAN principale.

Remarque : Lorsqu’un deuxième service intranet est créé, il doit avoir le mappage principal et secondaire de lien wan-link.

-

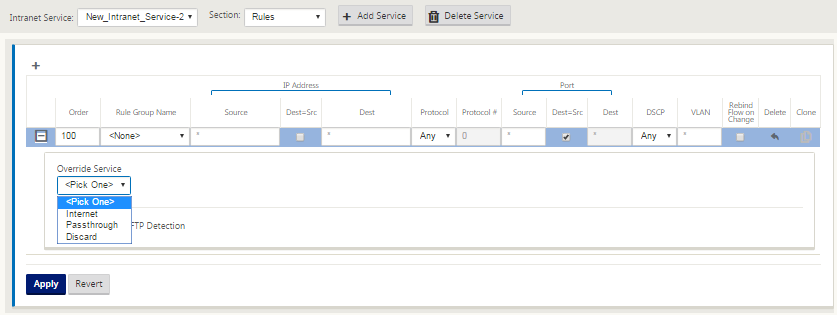

Des règles spécifiques au site de succursale sont disponibles, ce qui permet de personnaliser chaque site de succursale en remplaçant de manière unique tous les paramètres généraux configurés dans le jeu global par défaut. Les modes incluent la livraison souhaitée via une liaison WAN spécifique ou en tant que service de remplacement permettant de passer ou de rejeter le trafic filtré. Par exemple, s’il y a du trafic, que vous ne voulez pas passer par le service intranet, vous pouvez écrire une règle pour ignorer ce trafic ou l’envoyer via un service différent (Internet ou passer par).

-

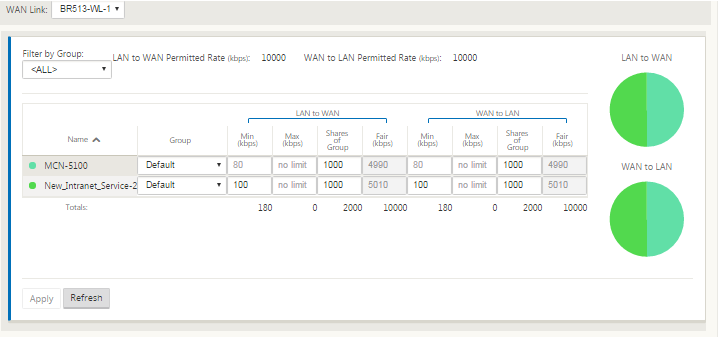

Lorsque le service Intranet est activé pour un site, la vignette Provisioning est mise à disposition pour permettre la distribution bidirectionnelle (LAN vers WAN /WAN vers LAN) de la bande passante pour une liaison WAN entre les différents services utilisant la liaison WAN. La section Services vous permet d’affiner davantage l’allocation de bande passante. En outre, une répartition équitable peut être activée, ce qui permet aux services de recevoir leur bande passante minimale réservée avant la mise en place d’une distribution équitable.

Configurer SD-WAN Center

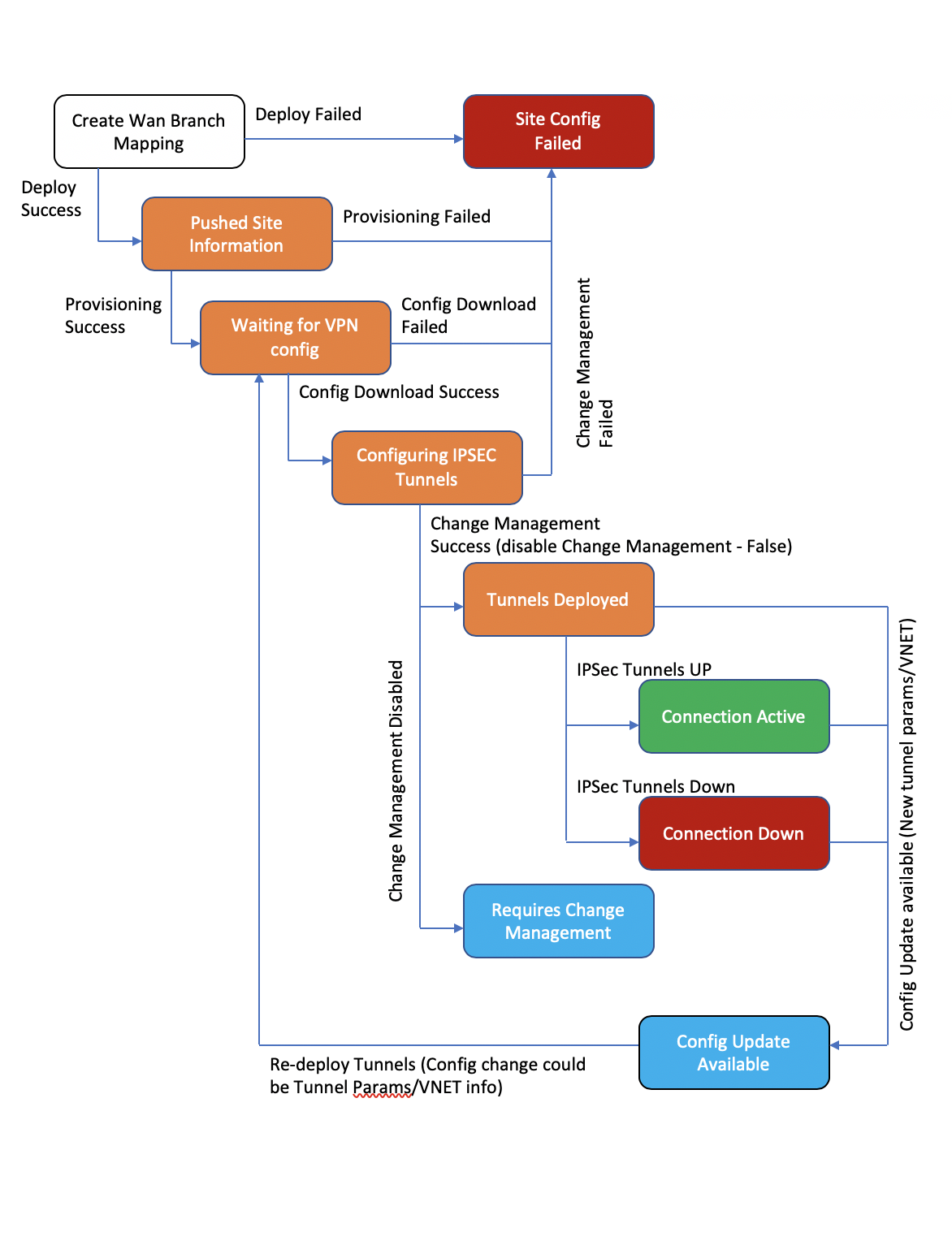

Le diagramme suivant décrit le flux de travail de haut niveau de la connexion SD-WAN Center et Azure Virtual WAN et les transitions d’état correspondantes du déploiement.

Configurer les paramètres Azure :

- Fournissez l’ID client Azure, l’ID d’application, la clé secrète et l’ID d’abonnement (également appelé principal de service).

Configurer l’association du site de succursale vers le réseau étendu :

- Associer un site de succursale à une ressource WAN. Le même site ne peut pas être connecté à plusieurs réseaux locaux.

- Cliquez sur Nouveau pour configurer l’association Site-WAN.

- Sélectionnez Azure Wan-Resources.

- Sélectionnez Noms de site à associer aux ressources WAN.

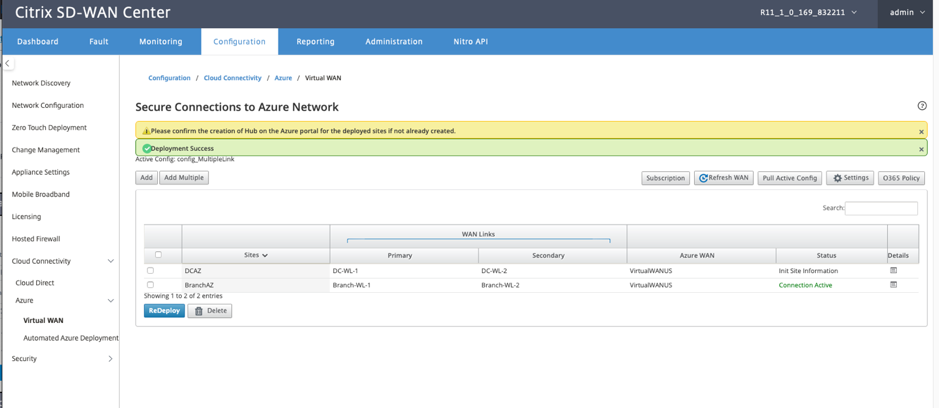

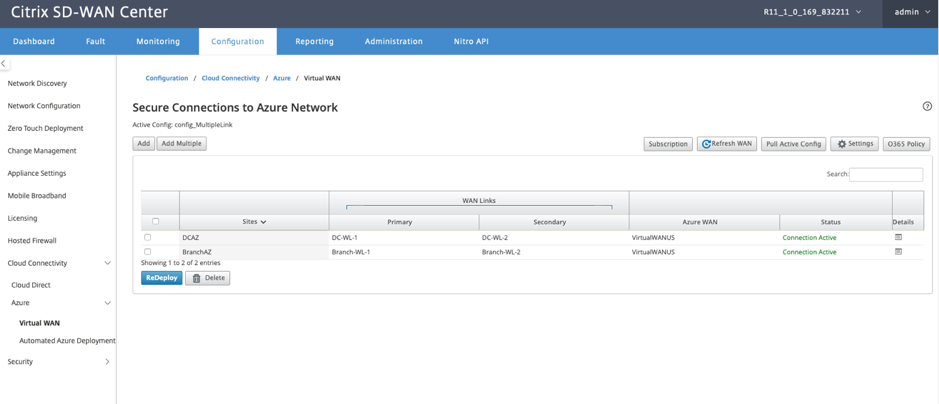

- Cliquez sur Déployer pour confirmer l’association. Les liaisons WAN à utiliser pour le déploiement de tunnels sont automatiquement remplies avec celle avec la meilleure capacité de liaison.

- Attendez que l’état passe à « Tunnels déployés » pour afficher les paramètres du tunnel IPsec .

- Utilisez la vue SD-WAN Center Reporting pour vérifier l’état des tunnels IPSec respectifs. L’état du tunnel IPSec doit être VERT pour que le trafic de données circule, ce qui indique que la connexion est active.

Provisionner le SD-WAN Center :

SD-WAN center est l’outil de gestion et de reporting pour Citrix SD-WAN. La configuration requise pour Virtual WAN est effectuée dans SD-WAN Center. SD-WAN Center n’est disponible qu’en tant que facteur de forme virtuel (VPX) et doit être installé sur un hyperviseur VMware ESXi ou XenServer. Les ressources minimales nécessaires pour configurer un SD-WAN Center sont 8 Go de RAM et 4 cœurs CPU. Voici les étapes à suivre pour installer et configurer une machine virtuelle de centre SD-WAN.

Configurer SD-WAN Center pour la connectivité Azure

Pour plus d’informations, consultez l’article Créer un principal de service .

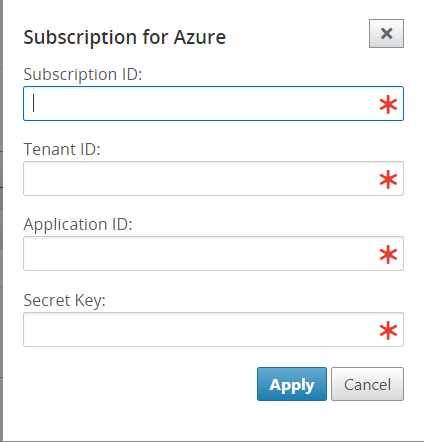

Pour authentifier correctement SD-WAN Center avec Azure, les paramètres suivants doivent être disponibles :

- Répertoire (ID de locataire)

- Application (ID client)

- Clé sécurisée (secret client)

- ID d’abonné

Authentifier le SD-WAN Center :

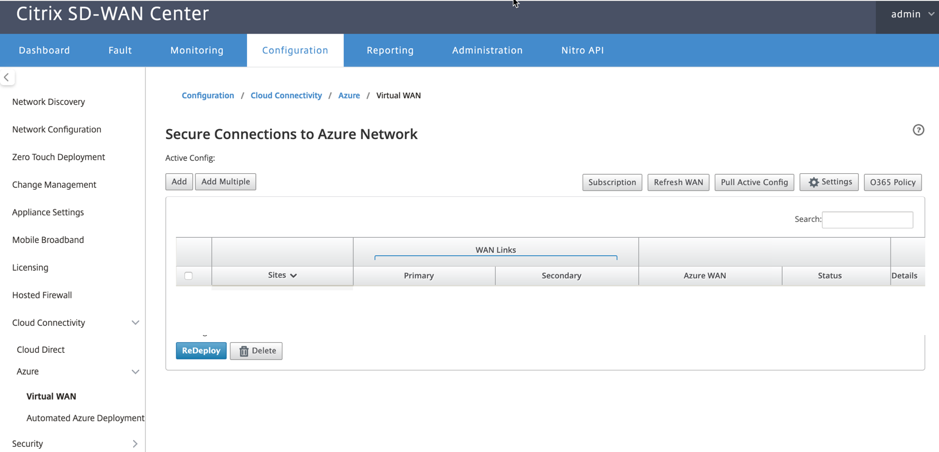

Dans l’interface utilisateur SD-WAN Center, accédez à Configuration > Connectivité Cloud > Azure > Réseau étendu virtuel. Configurer les paramètres de connexion Azure. Reportez-vous au lien suivant pour plus d’informations sur la configuration de la connexion VPN Azure, Azure Resource Manager.

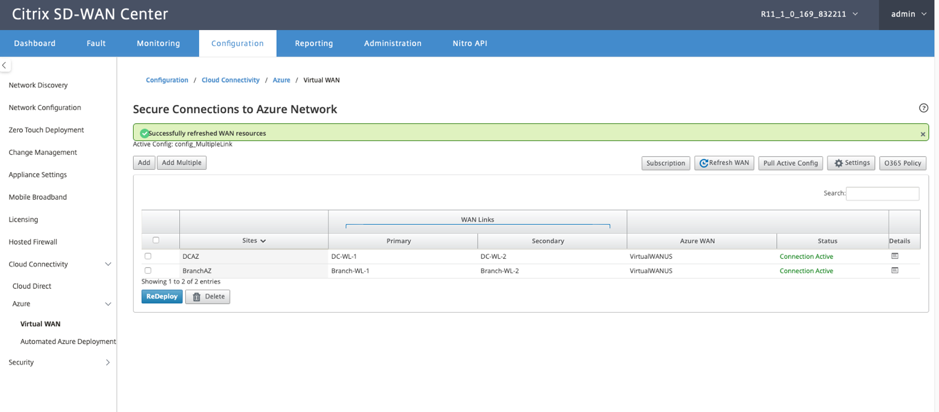

Avec la version 11.1.0 et les versions ultérieures, la configuration de liaison WAN principale et secondaire pour l’intégration Azure Virtual WAN est prise en charge. La principale raison de l’ajout d’une liaison WAN secondaire est d’avoir une redondance à partir du site Citrix SD-WAN.

Avec l’implémentation précédente, l’échec de la liaison WAN pourrait entraîner une interruption du trafic et une perte de connectivité vers Azure Virtual WAN. Avec l’implémentation actuelle, la connectivité Site vers Azure Virtual WAN est maintenue vivante même si la liaison WAN principale est en panne.

Entrez l’ID d’abonnement, l’ID de locataire, l’ID d’application et la clé sécurisée. Cette étape est requise pour authentifier SD-WAN Center avec Azure. Si les informations d’identification entrées ci-dessus ne sont pas correctes, l’authentification échoue et aucune action supplémentaire n’est autorisée. Cliquez sur Apply.

Le champ Compte de stockage fait référence au compte de stockage que vous avez créé dans Azure. Si vous n’avez pas créé de compte de stockage, un nouveau compte de stockage est automatiquement créé dans votre abonnement lorsque vous cliquez sur Appliquer.

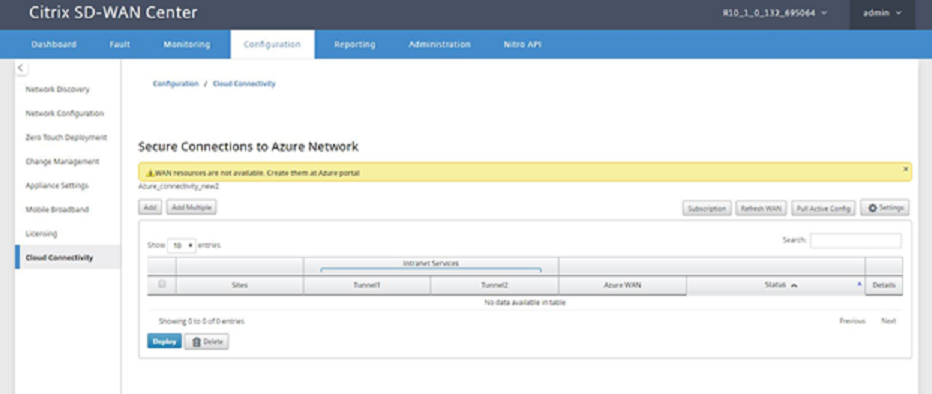

Obtenir des ressources Azure Virtual WAN :

Une fois l’authentification réussie, Citrix SD-WAN interroge Azure pour obtenir une liste de ressources WAN virtuelles Azure, que vous avez créées dans la première étape après la connexion au portail Azure. Les ressources WAN représentent l’ensemble de votre réseau dans Azure. Il contient des liens vers tous les Hubs que vous souhaitez avoir dans ce WAN. Les réseaux WAN sont isolés les uns des autres et ne peuvent pas contenir de hub commun ou de connexions entre deux concentrateurs différents dans des ressources WAN différentes.

Pour associer des sites de succursales et des ressources WAN Azure :

Un site de succursale doit être associé aux ressources WAN Azure pour établir des tunnels IPSec. Une succursale peut être connectée à plusieurs hubs au sein d’une ressource WAN virtuelle Azure et une ressource WAN virtuelle Azure peut être connectée à plusieurs sites de succursale sur site. Créez des lignes uniques pour chaque déploiement de ressources Branch to Azure Virtual WAN.

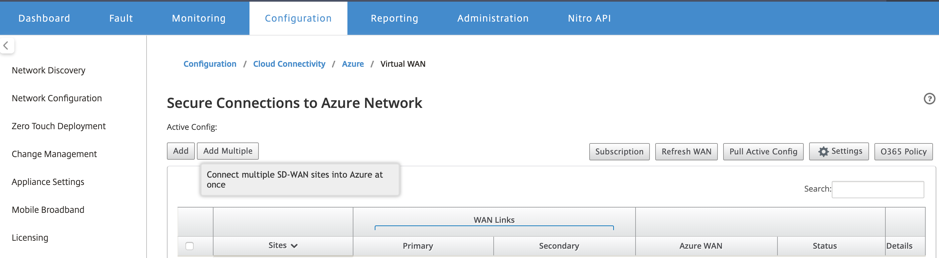

Pour ajouter plusieurs sites :

Vous pouvez choisir d’ajouter tous les sites respectifs et de les associer aux ressources WAN uniques choisies.

-

Cliquez sur Ajouter plusieurs pour ajouter tous les sites qui doivent être associés aux ressources WAN sélectionnées.

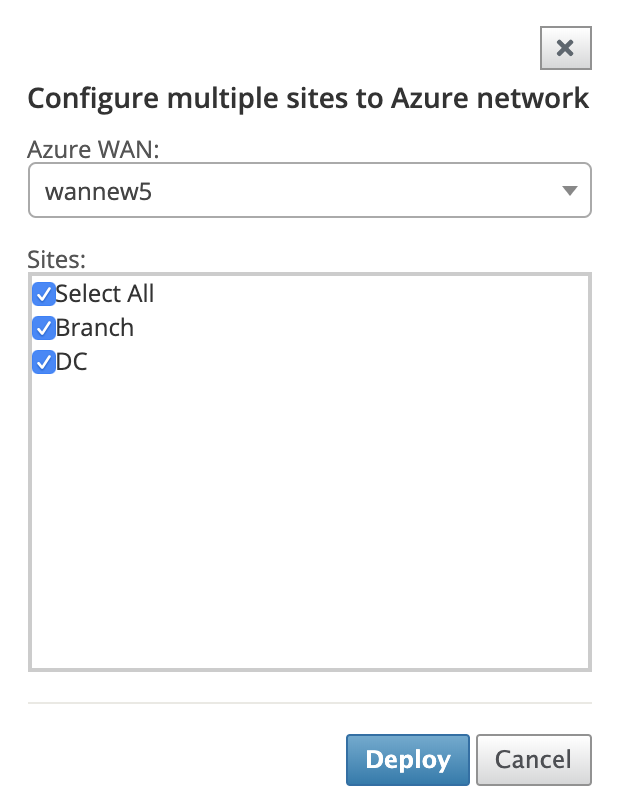

-

La liste déroulante des ressources WAN Azure (illustrée ci-dessous) est préremplie avec les ressources appartenant à votre compte Azure. Si aucune ressource WAN n’a été créée, cette liste est vide et vous devez accéder au portail Azure pour créer les ressources. Si la liste est remplie avec des ressources WAN, choisissez la ressource WAN Azure à laquelle vous devez connecter les sites de succursale.

-

Choisissez l’un ou l’ensemble des sites de succursales pour lancer le processus d’établissement du tunnel IPSec. Les liens WAN Internet public de capacité de meilleure capacité sont choisis automatiquement pour établir les tunnels IPSec vers les passerelles VPN Azure.

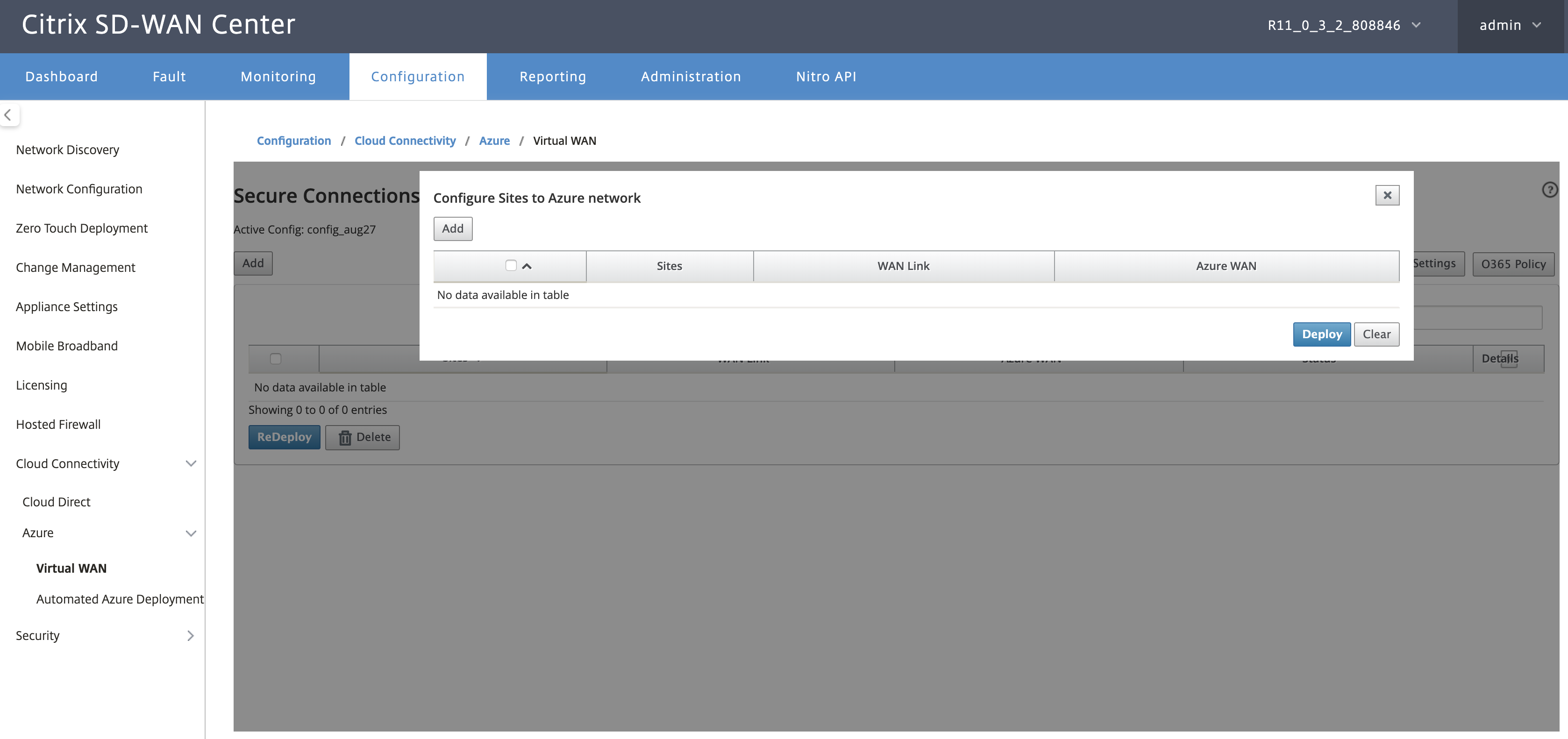

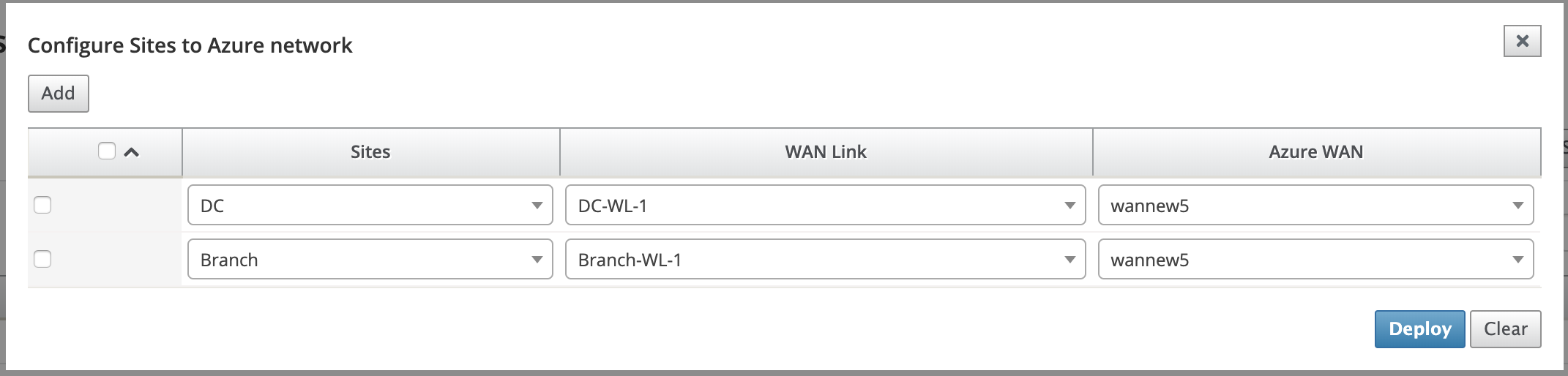

Pour ajouter un site unique :

Vous pouvez également choisir d’ajouter des sites un par un (unique) et à mesure que votre réseau se développe, ou si vous effectuez un déploiement site par site, vous pouvez choisir d’ajouter plusieurs sites comme décrit ci-dessus.

-

Cliquez sur Ajouter une nouvelle entrée pour sélectionner un nom de site pour l’association Site-Wan. Ajoutez des sites dans la boîte de dialogue Configurer des sites sur le réseau Azure.

-

Sélectionnez le site Branche à configurer sur le réseau WAN virtuel Azure.

-

Sélectionnez le lien WAN associé au site (les liens de type Internet public sont répertoriés dans l’ordre de meilleure capacité de liaison physique)

-

Sélectionnez la ressource WAN à laquelle le site doit être associé dans le menu déroulant WANS virtuels Azure.

-

Cliquez sur Déployer pour confirmer l’association. L’état (Informations sur le site d’initialisation « Informations sur le site poussé » et « En attente de la configuration VPN ») est mis à jour pour vous informer du processus.

Le processus de déploiement inclut l’état suivant :

- Informations sur le site Push

- En attente de configuration VPN

- Tunnels déployés

-

Connexion active (le tunnel IPsec est activé) ou Connexion en panne (le tunnel IPSec est en panne)

Associer des mappages de ressources WAN de site (portail Azure) :

Associez les sites déployés sur le portail Azure aux Hubs virtuels créés sous la ressource Azure Virtual WAN. Un ou plusieurs Hubs virtuels peuvent être associés au site de la succursale. Chaque Hub virtuel est créé dans une région spécifique et des charges de travail spécifiques peuvent être associées aux Hubs virtuels en créant des Connexions réseau virtuelles. Ce n’est qu’après la réussite de l’association Site de succursale à Virtual Hub que les configurations VPN sont téléchargées et les tunnels IPSec respectifs sont établis du site aux passerelles VPN.

Attendez que le statut passe à Tunnels déployés ou Connexion active pour afficher les paramètres du tunnel IPSec. Afficher les paramètres IPsec associés aux services sélectionnés.

Paramètres Azure SD-WAN :

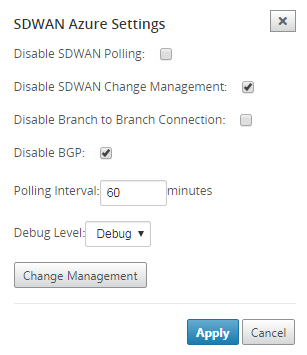

-

Désactiver la gestion des modifications SD-WAN — Par défaut, le processus de gestion des modifications est automatisé. Cela signifie que chaque fois qu’une nouvelle configuration est disponible dans l’infrastructure réseau étendu virtuel Azure, SD-WAN Center l’obtient et commence à l’appliquer automatiquement aux succursales. Toutefois, ce comportement est contrôlé, si vous voulez contrôler quand une configuration doit être appliquée aux branches. L’un des avantages de la désactivation de la gestion automatique des modifications est que la configuration de cette fonctionnalité et d’autres fonctionnalités SD-WAN est gérée indépendamment.

-

Désactiver l’interrogation SDWAN : désactive tous les nouveaux déploiements et l’interrogation SD-WAN Azure sur les déploiements existants.

-

Intervalle d’interrogation - L’option Intervalle d’interrogation contrôle l’intervalle de recherche des mises à jour de configuration dans l’infrastructure Azure Virtual WAN, le temps recommandé pour l’intervalle d’interrogation est de 1 heure.

-

Désactiver la connexion succursale à succursale : désactive la communication succursale à succursale via l’infrastructure réseau étendu virtuel Azure. Par défaut, cette option est désactivée. Une fois que vous l’avez activé, cela signifie que les succursales sur site sont en mesure de communiquer entre elles et avec les ressources derrière les branches via IPsec via l’infrastructure Virtual WAN d’Azure. Cela n’a aucun effet sur la communication de succursale à succursale via le chemin virtuel SD-WAN, les succursales sont capables de communiquer entre elles et leurs ressources/points de terminaison respectifs sur un chemin virtuel, même si cette option est désactivée.

-

Désactiver BGP — Cela désactive BGP sur IP, par défaut, il est désactivé. Une fois activé, les itinéraires du site sont annoncés sur BGP.

-

Niveau de débogage : permet de capturer les journaux à déboguer en cas de problème de connectivité.

Actualiser les ressources WAN :

Cliquez sur l’icône Actualiser pour récupérer le dernier ensemble de ressources WAN que vous avez mis à jour sur le portail Azure. Un message indiquant « ressources WAN actualisées avec succès » s’affiche une fois le processus d’actualisation terminé.

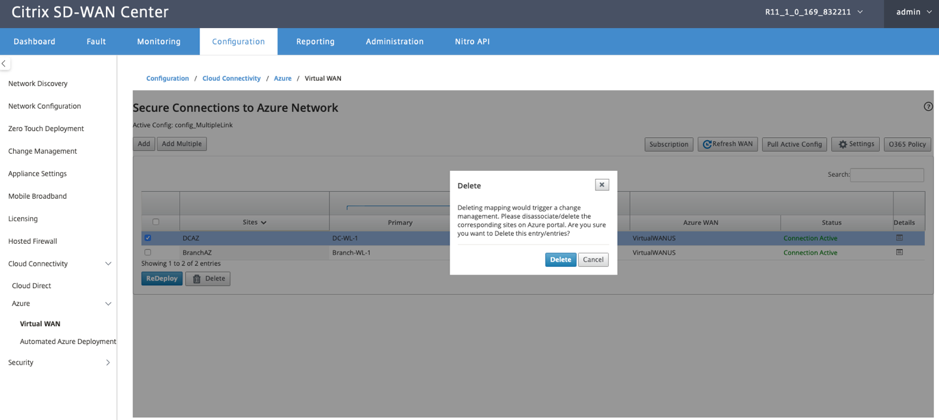

Supprimer l’association de ressources WAN du site

Sélectionnez un ou plusieurs mappages pour effectuer la suppression. En interne, le processus de gestion des modifications de l’appliance SD-WAN est déclenché et jusqu’à ce qu’il réussisse, l’option Supprimer est désactivée pour empêcher d’effectuer d’autres suppressions. Pour supprimer le mappage, vous devez dissocier ou supprimer les sites correspondants dans le portail Azure. L’utilisateur doit effectuer cette opération manuellement.

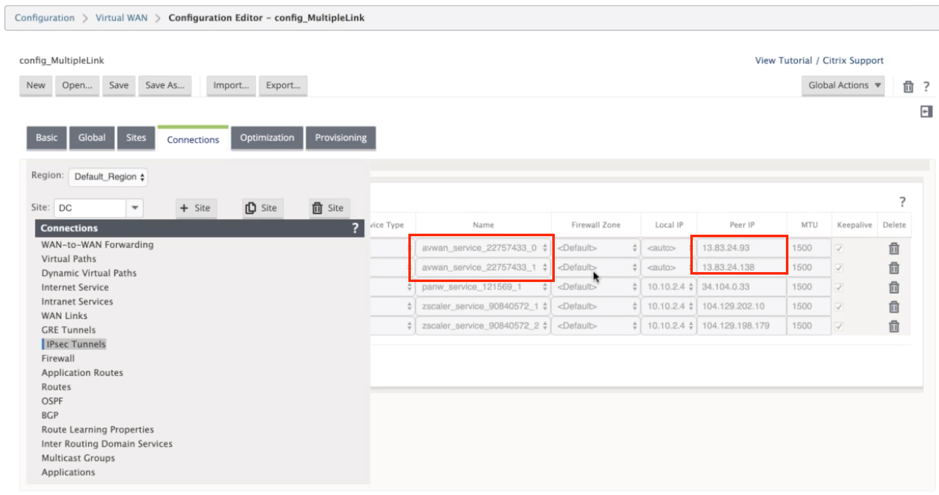

Une fois les tunnels créés, vous pouvez voir deux services intranet créés dans votre MCN.

Chaque service Intranet correspond à des tunnels IPSec créés avec des IP homologues (IP de point de terminaison WAN virtuel Azure).

Dans les Services Intranet, si vous sélectionnez Liens WAN dans la liste déroulante Section, vous pouvez voir les liens WAN principal et secondaire que vous avez spécifiés. Par défaut, le mode est défini sur Auto.

Surveiller les tunnels IPSec

Dans l’interface utilisateur du SD-WAN Center, accédez à Reporting > IPsec pour vérifier l’état des tunnels IPSec. L’état du tunnel doit être VERT pour que le trafic de données puisse circuler.