Scénarios d’invite d’authentification

Plusieurs scénarios invitent les utilisateurs à s’authentifier auprès de Secure Hub en entrant leurs informations d’identification sur leurs appareils.

Les scénarios varient en fonction des facteurs suivants :

- Votre stratégie d’application MDX et la configuration de la propriété client dans les paramètres de la console Endpoint Management.

- Si l’authentification se produit hors connexion ou en ligne (l’appareil a besoin d’une connexion réseau à Endpoint Management).

En outre, le type d’informations d’identification que les utilisateurs entrent, telles qu’un mot de passe Active Directory, un code PIN ou code secret Citrix, un mot de passe unique ou une empreinte digitale (appelée Touch ID dans iOS), varie également en fonction du type d’authentification et de la fréquence d’authentification.

Explorons les scénarios qui entrainent une invite d’authentification.

-

Redémarrage de l’appareil : lorsque les utilisateurs redémarrent leur appareil, ils doivent se réauthentifier avec Secure Hub.

-

Inactivité hors connexion (délai d’expiration) : lorsque la stratégie MDX Code secret d’application est activée (valeur par défaut), la propriété de client Endpoint Management appelée Délai d’inactivité entre en vigueur. Le délai d’inactivité déconnecte automatiquement les applications qui utilisent le conteneur sécurisé si aucune activité n’est détectée au-delà d’une certaine période.

Lorsque le Délai d’inactivité expire, les utilisateurs doivent se réauthentifier auprès du conteneur sécurisé sur l’appareil. Par exemple, lorsque les utilisateurs posent leurs appareils et s’en vont, et que le délai d’inactivité expire, aucun autre utilisateur ne peut se servir de l’appareil pour accéder à des informations confidentielles dans le conteneur. Vous définissez la propriété de client Délai d’inactivité dans la console Endpoint Management. La valeur par défaut est 15 minutes. La combinaison de la stratégie Code secret d’application définie sur Activé et de la propriété client Délai d’inactivité couvre les scénarios de demande d’authentification les plus courants.

-

Déconnexion de Secure Hub :. Lorsque les utilisateurs se déconnectent de Secure Hub, ils doivent se réauthentifier la prochaine fois qu’ils accèdent à Secure Hub ou à toute application MDX, lorsque l’application requiert un code secret comme déterminé par la stratégie MDX Code secret d’application et l’état Délai d’inactivité.

-

Période hors connexion maximale :. Ce scénario est spécifique aux applications individuelles car il est régi par une stratégie MDX par application. La stratégie MDX Période hors connexion maximale dispose d’un paramètre par défaut de 3 jours. Si la durée pendant laquelle une application est autorisée à s’exécuter sans authentification en ligne avec Secure Hub s’écoule, une vérification auprès de Endpoint Management est requise afin de confirmer les droits d’application et d’actualiser les stratégies. Lorsque cette vérification se produit, l’application déclenche Secure Hub afin de procéder à une authentification en ligne. Les utilisateurs doivent se réauthentifier avant de pouvoir accéder à l’application MDX.

Notez la relation entre les stratégies MDX Période hors connexion maximale et Période d’interrogation active :

- La Période d’interrogation active est l’intervalle durant lequel les applications contactent Endpoint Management pour effectuer des actions de sécurité, telles que le verrouillage et l’effacement d’applications. En outre, l’application recherche également la présence de stratégies d’application mises à jour.

- Après la recherche de stratégies via la stratégie Période d’interrogation active, le minuteur de la Période hors connexion maximale est remis à zéro.

Les deux interrogations de Endpoint Management, afin de déterminer l’expiration de la Période d’interrogation active et de la Période hors connexion maximale, requièrent un jeton Citrix Gateway valide sur l’appareil. Si la machine dispose d’un jeton Citrix Gateway valide, l’application récupère les nouvelles stratégies depuis Endpoint Management sans aucune interruption pour les utilisateurs. Si l’application requiert un jeton Citrix Gateway, elle bascule vers Secure Hub et les utilisateurs voient une invite d’authentification dans Secure Hub.

Sur les appareils Android, les écrans d’activité Secure Hub s’ouvrent directement sur l’écran de l’application en cours. Sur les appareils iOS, toutefois, Secure Hub doit apparaître au premier plan, ce qui déplace temporairement l’application en cours.

Une fois que les utilisateurs ont entré leurs informations d’identification, Secure Hub bascule de nouveau vers l’application d’origine. Si, dans ce cas, vous autorisez la mise en cache des informations d’identification Active Directory ou si vous disposez d’un certificat client configuré, les utilisateurs peuvent saisir un code PIN ou un mot de passe, ou authentification par empreinte digitale. Si vous ne procédez pas de la sorte, les utilisateurs doivent entrer leurs informations d’identification Active Directory complètes.

Le jeton Citrix ADC peut devenir non valide en raison d’absence d’activité dans la session Citrix Gateway ou de l’application d’une stratégie d’expiration de session, comme indiqué dans la liste suivante de stratégies Citrix Gateway. Lorsque les utilisateurs se connectent de nouveau à Secure Hub, ils peuvent continuer à exécuter l’application.

-

Stratégies de session Citrix Gateway : deux stratégies Citrix Gateway affectent également quand les utilisateurs sont invités à s’authentifier. Dans ces cas, ils s’authentifient pour créer une session en ligne avec Citrix ADC pour la connexion à Endpoint Management.

- Expiration de la session : la session Citrix ADC pour Endpoint Management est déconnectée si aucune activité réseau n’est détectée pendant la période définie. La valeur par défaut est 30 minutes. Cependant, si vous utilisez l’assistant Citrix Gateway pour configurer la stratégie, la valeur par défaut est de 1440 minutes. Les utilisateurs voient alors un message d’authentification les invitant à se reconnecter à leur réseau d’entreprise.

- Expiration forcée : si cette stratégie est activée, la session Citrix ADC pour Endpoint Management est déconnectée après écoulement de la période d’expiration forcée. Le délai d’expiration forcé rend la réauthentification obligatoire après une certaine période de temps. Les utilisateurs verront alors un message d’authentification les invitant à se reconnecter à leur réseau d’entreprise lors de la prochaine utilisation. La valeur par défaut est Désactivé. Cependant, si vous utilisez l’assistant Citrix Gateway pour configurer la stratégie, la valeur par défaut est de 1440 minutes.

Types d’informations d’identification

La section précédente abordait les circonstances dans lesquelles les utilisateurs sont invités à s’authentifier. Cette section traite des types d’informations d’identification qu’ils doivent entrer. L’authentification est nécessaire au travers de plusieurs méthodes d’authentification pour accéder aux données chiffrées de l’appareil. Pour déverrouiller l’appareil pour la première fois, vous devez déverrouiller le conteneur principal. Une fois que le déverrouillage est terminé et que le conteneur est de nouveau sécurisé, pour accéder de nouveau à l’appareil, vous devez déverrouiller un conteneur secondaire.

Remarque :

Le terme application gérée fait référence à une application encapsulée par l’outil MDX Toolkit, dans lequel vous avez laissé la stratégie MDX Code secret d’application activée par défaut et pour laquelle vous utilisez la propriété de client Délai d’inactivité.

Les conditions qui déterminent les types d’informations d’identification sont les suivantes :

-

Déverrouillage du conteneur principal : un mot de passe Active Directory, un code PIN ou code secret Citrix, un mot de passe unique, Touch ID ou une empreinte digitale est nécessaire pour déverrouiller le conteneur principal.

- Dans iOS, lorsque les utilisateurs ouvrent Secure Hub ou une application gérée pour la première fois après que l’application est installée sur l’appareil.

- Dans iOS, lorsque les utilisateurs redémarrent un appareil, puis qu’ils ouvrent Secure Hub.

- Sur Android, lorsque les utilisateurs ouvrent une application gérée si Secure Hub n’est pas en cours d’exécution.

- Sur Android, lorsque les utilisateurs redémarrent Secure Hub pour une raison quelconque, y compris le redémarrage d’un appareil.

-

Déverrouillage du conteneur secondaire : l’authentification par empreinte digitale (si elle est configurée), un code PIN ou code secret Citrix ou des informations d’identification Active Directory sont nécessaires pour déverrouiller le conteneur secondaire.

- Lorsque les utilisateurs ouvrent une application gérée après expiration du délai d’inactivité.

- Lorsque les utilisateurs se déconnectent de Secure Hub, puis ouvrent une application gérée.

Les informations d’identification Active Directory sont requises pour l’une ou l’autre des circonstances de déverrouillage de conteneur lorsque les conditions suivantes sont remplies :

- Lorsque les utilisateurs modifient le code secret associé à leur compte d’entreprise.

- Lorsque vous n’avez pas défini les propriétés de client dans la console Endpoint Management pour activer le code PIN Citrix : ENABLE_PASSCODE_AUTH et ENABLE_PASSWORD_CACHING.

- Lorsque la session NetScaler Gateway prend fin, ce qui se produit dans les conditions suivantes : lorsque le délai d’expiration de la session ou le délai d’expiration forcé expire, si l’appareil ne met pas en cache les informations d’identification ou qu’il ne dispose pas d’un certificat client.

Lorsque l’authentification par empreinte digitale est activée, les utilisateurs peuvent se connecter à l’aide d’une empreinte digitale lorsque l’authentification hors connexion est requise en raison de l’inactivité de l’application. Les utilisateurs doivent toujours entrer un code PIN lorsqu’ils se connectent pour la première fois à Secure Hub et lorsqu’ils redémarrent l’appareil. Pour plus d’informations sur l’activation de l’authentification par empreinte digitale, voir Authentification par empreinte digitale ou Touch ID.

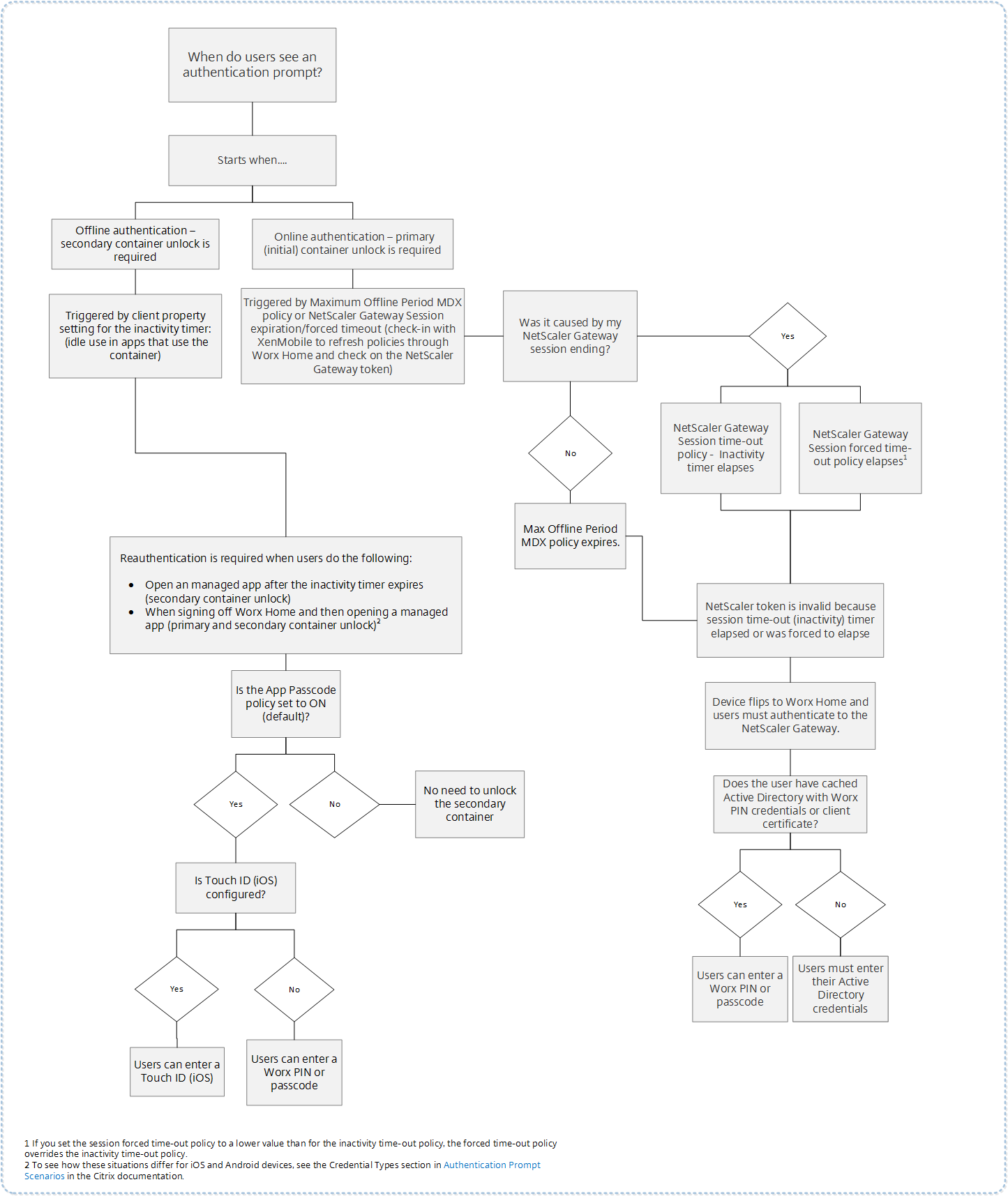

L’organigramme suivant résume le flux décisionnel qui détermine les informations d’identification qu’un utilisateur doit entrer lorsqu’il est invité à s’authentifier.

À propos des basculements d’écran Secure Hub

Une autre situation à considérer est lorsque le basculement d’une application vers Secure Hub et vice versa est requis. Le basculement affiche une notification que les utilisateurs doivent confirmer. L’authentification n’est pas nécessaire lorsque cela se produit. Cette situation se produit après communication avec Endpoint Management, comme indiqué par les stratégies MDX Période hors connexion maximale et Période d’interrogation active, et Endpoint Management détecte les stratégies mises à jour qui ont besoin d’être déployées sur l’appareil via Secure Hub.

Complexité du code d’accès de l’appareil (Android 12+)

La complexité du code d’accès est préférable à une exigence de mot de passe personnalisé. Le niveau de complexité du code d’accès est l’un des niveaux prédéfinis. De ce fait, l’utilisateur final n’est pas autorisé à définir un mot de passe avec un niveau de complexité inférieur.

La complexité du code d’accès pour les appareils tournant sous Android 12 ou version ultérieure est la suivante :

- Appliquer complexité de code d’accès : nécessite un mot de passe dont le niveau de complexité est défini par la plate-forme, plutôt qu’un mot de passe personnalisé. Uniquement pour les appareils disposant d’Android 12 ou version ultérieure et utilisant Secure Hub 22.9 ou version ultérieure.

-

Niveau de complexité : niveaux de complexité prédéfinis du mot de passe.

- Aucun : aucun mot de passe n’est requis.

-

Faible : les mots de passe peuvent être :

- Un schéma

- Un code PIN composé d’au moins quatre chiffres

-

Moyen : les mots de passe peuvent être :

- Un code PIN sans séquences répétées (4444) ni séquences ordonnées (1234), et composé d’au moins quatre chiffres

- Alphabétiques et composés d’au moins quatre caractères

- Alphanumériques et composés d’au moins quatre caractères

-

Élevé : les mots de passe peuvent être :

- Un code PIN sans séquences répétées (4444) ni séquences ordonnées (1234), et composé d’au moins huit caractères

- Alphabétiques et composés d’au moins six caractères

- Alphanumériques et composés d’au moins six caractères

Remarques :

- Pour les appareils BYOD, les paramètres du code d’accès tels que Longueur minimale, Caractères requis, Reconnaissance biométrique et Règles avancées ne sont pas applicables sur Android 12+. Utilisez plutôt la fonction de complexité de code d’accès.

- Si la complexité du code d’accès du profil de travail est activée, la complexité du code d’accès côté appareil doit également être activée.

Pour plus d’informations, consultez la section Paramètres Android Enterprise de la documentation de Citrix Endpoint Management.