Citrix Secure Hub

Citrix Secure Hub est le panneau de lancement des applications de productivité mobiles. Les utilisateurs inscrivent leurs appareils dans Secure Hub pour accéder à l’App Store. Depuis l’App Store, ils peuvent ajouter des applications de productivité mobiles développées par Citrix ainsi que des applications tierces.

Vous pouvez télécharger Secure Hub et d’autres composants depuis la page des téléchargements de Citrix Endpoint Management.

Pour connaître la configuration système requise pour Secure Hub et pour les applications de productivité mobiles, consultez la section Configuration système requise.

Pour connaître les dernières informations sur les applications de productivité mobiles, consultez Annonces récentes.

Les sections suivantes répertorient les nouvelles fonctionnalités dans la version actuelle et les versions antérieures de Secure Hub.

Remarque :

La prise en charge des versions Android 9.x et iOS 11.x de Secure Hub a pris fin en avril 2025.

Nouveautés dans la version actuelle

Secure Hub pour Android 25.4.0

Prise en charge d’Android 16

À partir de la version Secure Hub 25.4.0 pour Android, l’application est compatible avec Android 16. Vous pouvez mettre à niveau votre appareil vers Android 16 et continuer à utiliser la dernière version de Secure Hub.

Prise en charge du protocole TLS 1.3

À partir de Secure Hub 25.4.0 pour Android, l’application prend en charge le protocole TLS 1.3 sur les appareils Android. La dernière version du protocole TLS, TLS 1.3, offre des performances plus rapides, une sécurité renforcée et une plus grande résilience contre les cyberattaques par rapport à la version TLS 1.2. Le protocole TLS 1.3 réduit également la latence du réseau, ce qui accélère les connexions HTTPS et améliore l’expérience utilisateur.

Pour en savoir plus sur TLS 1.3, consultez la page The Transport Layer Security (TLS) Protocol Version 1.3.

Pour plus d’informations sur les corrections de bogues, consultez Problèmes connus et résolus.

Nouveautés dans les versions précédentes

Secure Hub pour Android 25.1.0

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Pour plus d’informations sur les corrections de bogues, consultez Problèmes connus et résolus.

Secure Hub pour iOS 25.1.0

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Pour plus d’informations sur les corrections de bogues, consultez Problèmes connus et résolus.

Secure Hub pour iOS 24.11.0

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Pour plus d’informations sur les corrections de bogues, consultez Problèmes connus et résolus.

Secure Hub pour Android 24.10.0

Prise en charge d’Android 15

La mise à niveau vers la version 24.10.0 de Secure Hub garantit une prise en charge continue pour les appareils mis à jour vers Android 15.

Pour plus d’informations sur les corrections de bogues, consultez Problèmes connus et résolus.

Secure Hub pour iOS 24.9.0

Affichage des conditions générales sur le programme Device Enrollment Program

À partir de Secure Hub 24.9.0 pour iOS, les administrateurs peuvent configurer la stratégie d’appareils Termes et conditions via Citrix Endpoint Management (CEM). Une fois configurée, la page Termes et conditions sera affichée pendant le processus d’inscription des appareils via le programme DEP (Device Enrollment Program) d’Apple. Cela garantit que les utilisateurs lisent et acceptent les termes et conditions avant de terminer leur inscription, améliorant ainsi les mesures de conformité et de sécurité lors de l’intégration de l’appareil.

Secure Hub pour Android 24.8.0

Contrôle de conformité sur les appareils Android (Technical Preview)

Remarque :

Cette fonctionnalité est applicable aux appareils Android inscrits en mode Propriétaire de l’appareil.

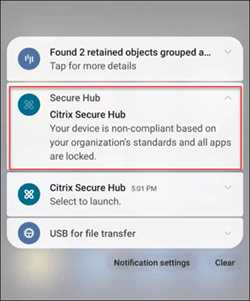

À partir de cette version, Secure Hub vérifie la conformité des appareils Android par rapport aux stratégies configurées par l’administrateur via Citrix Endpoint Management. Ces contrôles de conformité incluent la vérification de la solidité du mot de passe de l’appareil, la vérification de l’installation des applications obligatoires et la confirmation de la suppression des applications interdites.

Si un appareil n’est pas conforme aux stratégies définies par l’administrateur, Secure Hub verrouille toutes les applications et invite les utilisateurs à résoudre les problèmes de conformité pour les déverrouiller. La notification suivante s’affiche sur les appareils des utilisateurs lorsque ceux-ci ne sont pas conformes.

Pour plus d’informations, consultez Contrôle de conformité sur les appareils Android.

Secure Hub pour Android 24.6.0

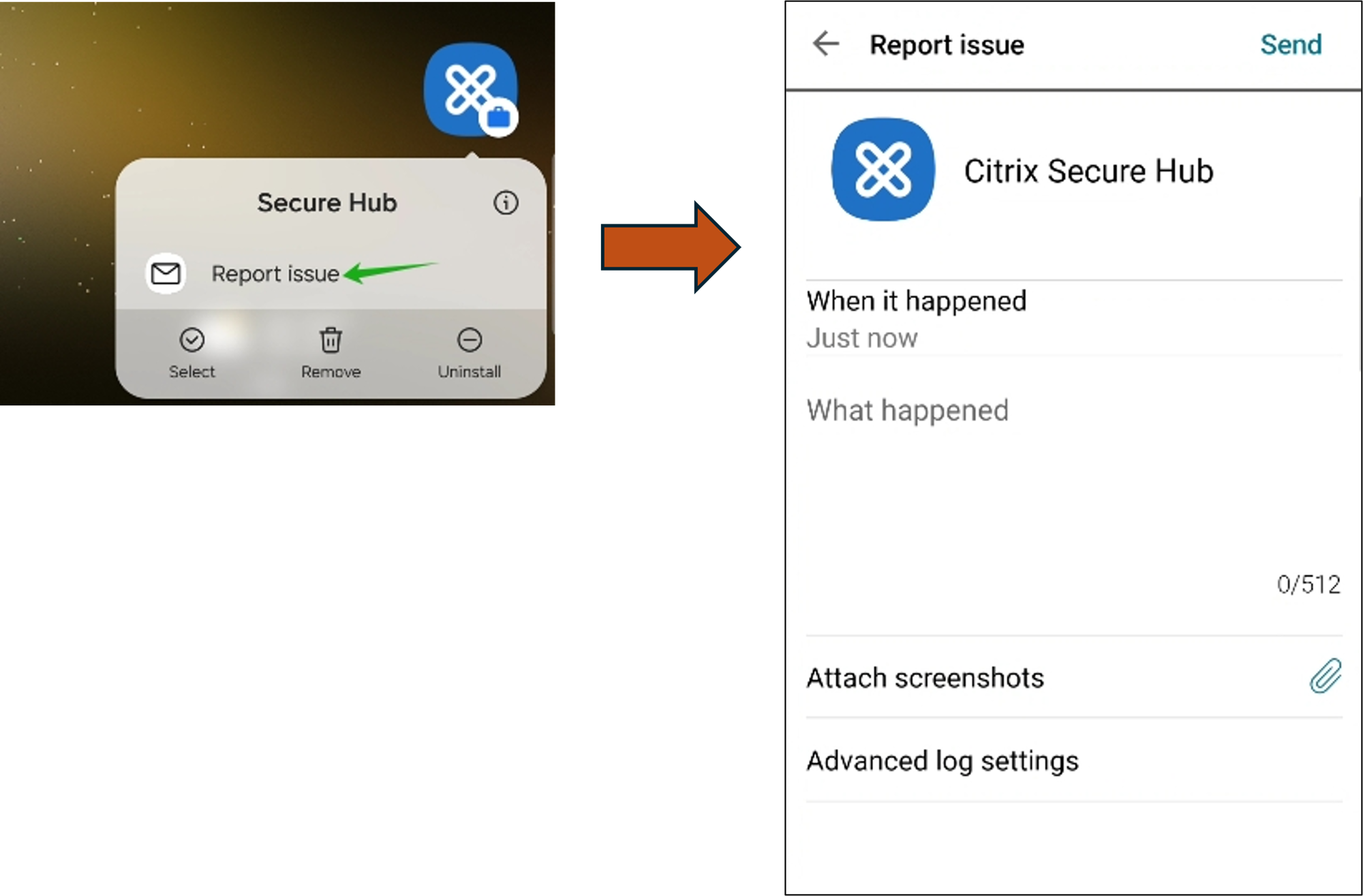

Amélioration de la collecte de journaux et des rapports

Secure Hub améliore la capacité à signaler les problèmes et envoyer des journaux de manière fluide sans ouvrir Secure Hub. Dans cette version, les utilisateurs peuvent accéder à l’option Signaler un problème en appuyant longuement sur l’icône de l’application Secure Hub. Lorsque vous cliquez sur l’option Signaler un problème, Secure Hub ouvre directement la page Signaler un problème.

Secure Hub pour iOS 24.5.0

Prise en charge de la remise en service d’iOS 17

Secure Hub prend en charge la fonctionnalité de remise en service d’iOS 17, qui fournit une expérience de gestion d’appareils mobiles (MDM) plus efficace et plus sécurisée. Auparavant, une configuration manuelle était requise pour le configurer pour un nouvel utilisateur après avoir nettoyé l’appareil. Désormais, la fonction de remise en service automatise ce processus, qu’il s’agisse de réutiliser un appareil d’entreprise ou d’intégrer un appareil personnel (BYOD) avec des stratégies de sécurité appropriées.

Grâce à la fonction de remise en service, le serveur MDM peut envoyer une commande d’effacement qui inclut les informations Wi-Fi et un profil d’inscription MDM par défaut à l’appareil utilisateur. L’appareil efface ensuite automatiquement toutes les données utilisateur, se connecte au réseau Wi-Fi spécifié et se réinscrit au serveur MDM à l’aide du profil d’inscription fourni.

Secure Hub pour Android 24.3.0

Prise en charge de Samsung Knox Enhanced Attestation v3

Secure Hub prend désormais en charge Samsung Enhanced Attestation v3, en exploitant l’attestation Knox pour renforcer les mesures de sécurité des appareils Samsung gérés via Citrix Endpoint Management. Ce protocole d’attestation avancé vérifie l’intégrité et l’état de sécurité des appareils, en s’assurant qu’ils ne sont pas rootés et qu’ils exécutent un microprogramme autorisé. Cette fonctionnalité fournit une couche essentielle de protection contre les menaces de sécurité et garantit le respect des stratégies de sécurité de l’entreprise.

Secure Hub pour Android 23.12.0

Sécurité renforcée avec Samsung Knox

L’ajout de la stratégie d’appareils Knox Platform for Enterprise Key dans Citrix Endpoint Management améliore considérablement les fonctionnalités de sécurité de Secure Hub sur les appareils Samsung. Cette stratégie vous permet de fournir les informations de licence Samsung Knox Platform for Enterprise (KPE) requises et d’utiliser les licences KPE pour renforcer la sécurité de vos appareils Samsung. Samsung Knox garantit la protection des données de l’entreprise, tout en préservant la facilité de gestion et une expérience utilisateur fluide.

Pour plus d’informations, consultez Stratégie d’appareil Knox Platform for Enterprise.

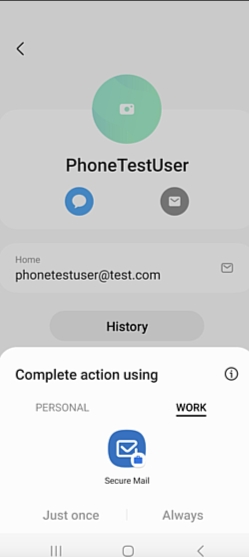

Accéder à Secure Mail depuis le profil personnel de l’utilisateur

Les utilisateurs peuvent désormais accéder à Secure Mail et l’utiliser dans leur profil professionnel à partir de leur profil personnel. Lorsque les utilisateurs cliquent sur une adresse e-mail dans le carnet d’adresses de leur profil personnel, ils ont la possibilité d’utiliser Secure Mail dans leur profil professionnel. Cette fonctionnalité est pratique et permet aux utilisateurs d’envoyer un e-mail à partir de leur profil personnel. Cette fonctionnalité est applicable sur les appareils BYOD ou WPCOD.

Secure Hub pour iOS 24.1.0

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Secure Hub pour Android 23.12.0

Ajout d’un indice concernant le code PIN d’authentification sur la page de connexion

À partir de la version 23.12.0, vous pouvez ajouter un indice concernant le code PIN d’authentification sur la page de connexion. Il s’agit d’une option qui s’applique aux appareils enregistrés pour l’authentification à deux facteurs. L’indice vous permet de savoir comment accéder au code PIN.

Vous pouvez configurer un indice sous forme de texte ou de lien. Le texte de l’indice propose de brèves informations concernant le code PIN, tandis que le lien fournit des détails sur la manière d’y accéder. Pour en savoir plus sur la configuration d’un indice, consultez Configurer un indice via la console Citrix Endpoint Management.

L’authentification nFactor prend en charge la fonction Single Sign-on

À partir de la version 23.12.0 de Secure Hub pour Android, l’inscription ou la connexion à nFactor pour la gestion d’application mobile (MAM) prend en charge la fonctionnalité Single Sign-on (SSO). Cette fonctionnalité permet aux informations de connexion précédemment saisies de passer le processus d’inscription ou de connexion MAM, sans que les utilisateurs aient à les saisir à nouveau manuellement. Pour en savoir plus sur la propriété SSO nFactor, consultez la référence des propriétés client dans la documentation de Citrix Endpoint Management.

Prise en charge de l’effacement complet en mode Direct Boot

Auparavant, vous deviez déverrouiller l’appareil pour exécuter une commande d’effacement complet sur un appareil redémarré. Vous pouvez désormais exécuter une commande d’effacement complet en mode Direct Boot, même si l’appareil est verrouillé. Cette fonctionnalité est utile du point de vue de la sécurité, en particulier lorsque l’appareil est en possession d’une personne non autorisée. Pour plus d’informations sur la commande d’effacement complet, consultez les actions de sécurité dans la documentation de Citrix Endpoint Management.

Optimisation de la vitesse de chargement du magasin d’applications de Secure Hub

Le magasin d’applications de Secure Hub se charge désormais plus rapidement, ce qui permet aux utilisateurs d’y accéder plus facilement.

Secure Hub pour iOS 23.11.0

Ajout d’un indice concernant le code PIN d’authentification sur la page de connexion

À partir de la version 23.11.0, vous pouvez ajouter un indice concernant le code PIN d’authentification sur la page de connexion. Il s’agit d’une option qui s’applique aux appareils enregistrés pour l’authentification à deux facteurs. L’indice vous permet de savoir comment accéder au code PIN.

Vous pouvez configurer un indice sous forme de texte ou de lien. Le texte de l’indice propose de brèves informations concernant le code PIN, tandis que le lien fournit des détails sur la manière d’y accéder. Pour en savoir plus sur la configuration d’un indice, consultez l’article Configurer un indice via la console Citrix Endpoint Management.

L’authentification nFactor prend en charge la fonction Single Sign-on

À partir de la version 23.11.0 de Secure Hub pour iOS, l’inscription ou la connexion à nFactor pour Mobile Application Management (MAM) prend en charge la fonction Single Sign-on (SSO). Cette fonctionnalité permet aux identifiants de connexion précédemment saisis de passer le processus d’inscription ou de connexion MAM, sans que les utilisateurs aient à les saisir à nouveau manuellement.

Pour en savoir plus sur la propriété SSO nFactor, consultez la référence des propriétés client dans la documentation de Citrix Endpoint Management.

Secure Hub 23.10.0

Secure Hub pour Android

Secure Hub pour Android 23.10.0 est compatible avec Android 14. La mise à niveau vers la version 23.10.0 de Secure Hub garantit une prise en charge continue pour les appareils mis à jour vers Android 14.

Secure Hub 23.9.0

Secure Hub pour Android

Cette version apporte certaines modifications afin d’améliorer la stabilité et les performances générales.

Secure Hub 23.8.1

Secure Hub pour iOS

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Secure Hub 23.8.0

Secure Hub pour iOS

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Secure Hub 23.7.0

Secure Hub pour Android

API Play Integrity

Conformément au calendrier de fin de prise en charge, l’API SafetyNet Attestation sera bientôt déconseillée par Google et migrée vers l’API Play Integrity suggérée.

Pour plus d’informations, consultez la section API Play Integrity dans le document Citrix Endpoint Management.

Pour plus d’informations sur la fin de prise en charge, consultez la section Fins de prise en charge et retraits dans le document Citrix Endpoint Management.

Pour en savoir plus sur la fonctionnalité SafetyNet d’Android, consultez la section SafetyNet.

Secure Hub 23.4.0

Secure Hub pour iOS

Amélioration de l’expérience utilisateur

À partir de la version 23.4.0, Secure Hub pour iOS améliore les expériences utilisateur suivantes :

-

Expérience de magasin :

◈ Auparavant, la page Mes applications apparaissait en premier. Á partir de la version 23.4.0, la page Magasin apparaît en premier.

◈ Auparavant, le magasin Secure Hub effectuait l’action de rechargement chaque fois que l’utilisateur cliquait sur l’option Magasin.

With the 23.4.0 version, the user experience is improved. Now, the app reloads when the user launches the app for the first time, restarts the app, or swipes down the screen. - Interface utilisateur : auparavant, l’option Se déconnecter était placée en bas à gauche de l’écran. Dans la version 23.4.0, l’option Se déconnecter fait partie du menu principal et se trouve au-dessus de l’option À propos.

- Hyperliens : auparavant, les hyperliens de la page des détails de l’application apparaissaient sous forme de texte brut. Dans la version 23.4.0, les hyperliens sont cliquables et soulignés pour indiquer des liens.

Expérience de transition de MDX vers le SDK MAM

À partir de la version 23.4.0, l’expérience de transition entre le MDX d’ancienne génération vers le SDK MAM est améliorée pour les applications en mode double iOS. Cette fonctionnalité améliore l’expérience utilisateur lors de l’utilisation d’applications de productivité mobiles en réduisant le nombre de messages d’alerte et en passant à Secure Hub.

Utiliser le code PIN Citrix pour déverrouiller des applications

Auparavant, l’utilisateur saisissait le code d’accès de l’appareil pour déverrouiller les applications basées sur la gestion des applications mobiles (MAM).

À partir de la version 23.4.0, l’utilisateur final peut saisir le code PIN Citrix comme code secret pour déverrouiller l’application basée sur MAM. Les administrateurs peuvent configurer la complexité du code d’accès à l’aide des propriétés du client sur le serveur CEM.

Chaque fois que l’application est inactive pendant une durée supérieure à la durée autorisée, les utilisateurs peuvent saisir le code PIN Citrix pour déverrouiller l’application en fonction de la configuration définie par les administrateurs.

Pour Secure Hub pour Android, une propriété cliente distincte permet de configurer la gestion du délai d’inactivité dans les applications MAM. Pour plus d’informations, consultez la section Délai d’inactivité séparé pour Android.

Secure Hub 23.4.1

Secure Hub pour Android

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Secure Hub 23.4.0

Secure Hub pour Android

Cette version résout quelques problèmes afin d’améliorer la stabilité et les performances générales.

Secure Hub 23.2.0

Secure Hub pour Android

Remarque :

- Aucune donnée analytique n’est collectée pour les utilisateurs de l’Union européenne (UE), de l’Espace économique européen (EEE), de la Suisse et du Royaume-Uni (UK).

VPN MDX mode tunnel complet

Le MDX Micro VPN (mode tunnel complet) est obsolète.

Pour plus d’informations, consultez Fin de prise en charge dans la documentation de Citrix Endpoint Management.

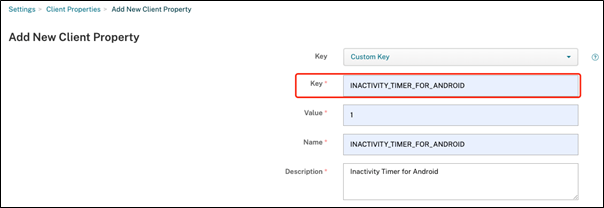

Délai d’inactivité séparé pour Android

Auparavant, la propriété cliente Délai d’inactivité était commune à Secure Hub pour Android et iOS.

À partir de la version 23.2.0, un administrateur informatique peut utiliser la nouvelle propriété cliente Inactivity_Timer_For_Android pour séparer le délai d’inactivité d’iOS. Un administrateur informatique peut définir la valeur du paramètre Inactivity_Timer_For_Android sur 0 pour désactiver le délai d’inactivité Android de manière indépendante. Ainsi, toutes les applications du profil de travail, y compris Secure Hub, ne demandent que le code PIN de travail.

Pour plus d’informations sur la façon d’ajouter et de modifier une propriété cliente, consultez la section Propriétés du client dans la documentation de XenMobile.

Secure Hub 22.11.0

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 22.9.0

Secure Hub pour Android

Cette version comprend :

- Complexité du code d’accès de l’appareil (Android 12+)

- Prise en charge du SDK 31

- Corrections de bogues

Complexité du code d’accès de l’appareil (Android 12+)

La complexité du code d’accès est préférable à une exigence de mot de passe personnalisé. Le niveau de complexité du code d’accès est l’un des niveaux prédéfinis. De ce fait, l’utilisateur final n’est pas autorisé à définir un mot de passe avec un niveau de complexité inférieur.

La complexité du code d’accès pour les appareils tournant sous Android 12 ou version ultérieure est la suivante :

- Appliquer complexité de code d’accès : nécessite un mot de passe dont le niveau de complexité est défini par la plate-forme, plutôt qu’un mot de passe personnalisé. Uniquement pour les appareils disposant d’Android 12 ou version ultérieure et utilisant Secure Hub 22.9 ou version ultérieure.

-

Niveau de complexité : niveaux de complexité prédéfinis du mot de passe.

- Aucun : aucun mot de passe n’est requis.

-

Faible : les mots de passe peuvent être :

- Un schéma

- Un code PIN composé d’au moins quatre chiffres

-

Moyen : les mots de passe peuvent être :

- Un code PIN sans séquences répétées (4444) ni séquences ordonnées (1234), et composé d’au moins quatre chiffres

- Alphabétiques et composés d’au moins quatre caractères

- Alphanumériques et composés d’au moins quatre caractères

-

Élevé : les mots de passe peuvent être :

- Un code PIN sans séquences répétées (4444) ni séquences ordonnées (1234), et composé d’au moins huit caractères

- Alphabétiques et composés d’au moins six caractères

- Alphanumériques et composés d’au moins six caractères

Remarques :

- Pour les appareils BYOD, les paramètres du code d’accès tels que Longueur minimale, Caractères requis, Reconnaissance biométrique et Règles avancées ne sont pas applicables sur Android 12+. Utilisez plutôt la fonction de complexité de code d’accès.

- Si la complexité du code d’accès du profil de travail est activée, la complexité du code d’accès côté appareil doit également être activée.

Pour plus d’informations, consultez la section Paramètres Android Enterprise de la documentation de Citrix Endpoint Management.

Secure Hub 22.7.0

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 22.6.0

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 22.5.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub 22.4.0

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 22.2.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 21.11.0

Secure Hub pour Android

Prise en charge des profils de travail pour les appareils appartenant à l’entreprise

Sur les appareils Android Enterprise, vous pouvez désormais inscrire Secure Hub dans le profil de travail des appareils appartenant à l’entreprise. Cette fonctionnalité est disponible sur les appareils exécutant Android 11 ou version ultérieure. Les appareils précédemment inscrits en mode COPE (propriété de l’entreprise avec accès privé) sont migrés automatiquement vers le profil de travail pour les appareils appartenant à l’entreprise, lorsque l’appareil est mis à niveau d’Android 10 vers Android 11 ou version ultérieure.

Secure Hub 21.10.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Prise en charge d’Android 12. À partir de cette version, Secure Hub est pris en charge sur les appareils exécutant Android 12.

Secure Hub 21.8.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub 21.7.1

Secure Hub pour Android

Prise en charge d’Android 12 sur les appareils déjà inscrits. Si vous envisagez d’effectuer la mise à niveau vers Android 12, assurez-vous d’abord de mettre à jour Secure Hub vers la version 21.7.1. Secure Hub 21.7.1 est la version minimale requise pour effectuer une mise à niveau vers Android 12. Cette version garantit une mise à niveau transparente d’Android 11 vers Android 12 pour les utilisateurs déjà inscrits.

Remarque :

Si Secure Hub n’est pas mis à jour vers la version 21.7.1 avant la mise à niveau vers Android 12, votre appareil peut nécessiter une réinscription ou une réinitialisation aux paramètres d’usine pour récupérer des fonctionnalités antérieures.

Citrix s’engage à fournir, dès le premier jour, la prise en charge pour Android 12 et ajoutera d’autres mises à jour aux versions ultérieures de Secure Hub pour prendre en charge Android 12.

Secure Hub 21.7.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 21.6.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 21.5.1

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 21.5.0

Secure Hub pour iOS

Dans cette version, les applications encapsulées avec MDX Toolkit version 19.8.0 ou antérieure ne fonctionneront plus. Assurez-vous d’encapsuler vos applications avec la dernière version du MDX Toolkit pour garantir le bon fonctionnement des fonctionnalités.

Secure Hub 21.4.0

Revamping des couleurs de Secure Hub. Secure Hub est conforme aux mises à jour des couleurs de la marque Citrix.

Secure Hub 21.3.2

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub 21.3.0

Cette version inclut des corrections de bogues.

Secure Hub 21.2.0

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 21.1.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 20.12.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Secure Hub pour Android prend en charge le mode Direct Boot. Pour plus d’informations sur le mode Direct Boot, consultez la documentation Android sur Developer.android.com.

Secure Hub 20.11.0

Secure Hub pour Android

Secure Hub prend en charge les exigences actuelles de l’API cible de Google Play pour Android 10.

Secure Hub 20.10.5

Cette version inclut des corrections de bogues.

Secure Hub 20.9.0

Secure Hub pour iOS

Secure Hub pour iOS prend en charge iOS 14.

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub 20.7.5

Secure Hub pour Android

-

Secure Hub pour Android prend en charge Android 11.

-

Transition de Secure Hub 32 bits à 64 bits pour les applications. Dans Secure Hub version 20.7.5, l’architecture 32 bits pour les applications n’est plus prise en charge et Secure Hub a été mis à jour vers 64 bits. Citrix recommande aux clients de mettre à niveau leur version 20.6.5. vers la version 20.7.5. Si les utilisateurs ignorent la mise à niveau vers Secure Hub version 20.6.5 et qu’ils effectuent la mise à jour de 20.1.5 vers 20.7.5 directement, ils doivent se réauthentifier. La réauthentification implique la saisie d’informations d’identification et la réinitialisation du code PIN Secure Hub. Secure Hub version 20.6.5 est disponible dans Google Play Store.

-

Installez les mises à jour depuis l’App Store. Dans Secure Hub pour Android, si des mises à jour sont disponibles pour les applications, l’application est mise en surbrillance et la fonctionnalité Mises à jour disponibles apparaît sur l’écran de l’App Store.

Lorsque vous appuyez sur Mises à jour disponibles, vous accédez au magasin qui affiche la liste des applications avec des mises à jour en attente. Appuyez sur Détails en regard de l’application pour installer les mises à jour. Lorsque l’application est mise à jour, la flèche vers le bas dans Détails est remplacée par une coche.

Secure Hub 20.6.5

Secure Hub pour Android

Transition de 32 bits à 64 bits pour les applications. La version 20.6.5 de Secure Hub est la dernière version à prendre en charge une architecture 32 bits pour les applications mobiles Android. Dans les versions suivantes, Secure Hub prend en charge l’architecture 64 bits. Citrix recommande aux utilisateurs de mettre à niveau vers Secure Hub version 20.6.5 de façon à pouvoir mettre à niveau vers des versions ultérieures sans avoir à se réauthentifier. Si les utilisateurs ignorent la mise à niveau vers Secure Hub version 20.6.5 et qu’ils effectuent la mise à jour vers 20.7.5 directement, ils doivent se réauthentifier. La réauthentification implique la saisie d’informations d’identification et la réinitialisation du code PIN Secure Hub.

Remarque :

La version 20.6.5 ne bloque pas l’inscription des appareils exécutant Android 10 en mode Administrateur d’appareils.

Secure Hub pour iOS

Activation d’un proxy configuré sur les appareils iOS. Secure Hub pour iOS nécessite que vous activiez une nouvelle propriété client, ALLOW_CLIENTSIDE_PROXY, si vous souhaitez autoriser les utilisateurs à utiliser les serveurs proxy qu’ils configurent dans Paramètres > Wi-Fi. Pour plus d’informations, consultez ALLOW_CLIENTSIDE_PROXY dans la page Propriétés du client.

Secure Hub 20.3.0

Remarque :

La prise en charge des versions Android 6.x et iOS 11.x de Secure Hub, Secure Mail, Secure Web et de l’application Citrix Workspace prend fin en juin 2020.

Secure Hub pour iOS

- Extension réseau désactivée. En raison des récentes modifications apportées aux directives de révision de l’App Store, à partir de la version 20.3.0, Secure Hub ne prend pas en charge l’extension réseau (NE, Network Extension) sur les appareils exécutant iOS. NE n’a aucun impact sur les applications de productivité mobiles développées par Citrix. Toutefois, la suppression de NE a un certain impact sur les applications encapsulées MDX d’entreprise déployées. Les utilisateurs finaux peuvent rencontrer des basculements supplémentaires vers Secure Hub lors de la synchronisation de composants tels que les jetons d’autorisation, les minuteurs et les tentatives de saisie de codes PIN.

Remarque :

Les nouveaux utilisateurs ne sont pas invités à installer le VPN.

- Prise en charge des profils d’inscription améliorés. Secure Hub prend en charge les fonctionnalités de profil d’inscription amélioré annoncées pour Citrix Endpoint Management dans Profils d’inscription.

Secure Hub 20.2.0

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub 20.1.5

Cette version comprend :

- Mise à jour de la mise en forme et de l’affichage de la politique de confidentialité utilisateur. Cette mise à jour de fonctionnalité modifie le flux d’inscription à Secure Hub.

- Corrections de bogues.

Secure Hub 19.12.5

Cette version inclut des corrections de bogues.

Secure Hub 19.11.5

Cette version inclut des corrections de bogues.

Secure Hub 19.10.5

Secure Hub pour Android

Inscription de Secure Hub en mode COPE. Sur les appareils Android Enterprise, inscrivez Secure Hub en mode Corporate Owned Personal Enabled (COPE) lorsque Citrix Endpoint Management est configuré dans le profil d’inscription COPE.

Secure Hub 19.10.0

Cette version inclut des corrections de bogues.

Secure Hub 19.9.5

Secure Hub pour iOS

Cette version inclut des corrections de bogues.

Secure Hub pour Android

Prise en charge des fonctionnalités de gestion de keyguard pour le profil professionnel Android Enterprise et les appareils entièrement gérés. Le keyguard Android gère l’appareil et les challenges d’écran de verrouillage des profils professionnels. Utilisez la stratégie de gestion du keyguard dans Citrix Endpoint Management pour contrôler la gestion du keyguard sur les appareils avec profil de travail et sur les appareils entièrement gérés et dédiés. La gestion du keyguard vous permet de spécifier les fonctionnalités disponibles pour les utilisateurs, telles que les agents de confiance et la caméra sécurisée, avant qu’ils déverrouillent l’écran du keyguard. Ou, vous pouvez choisir de désactiver toutes les fonctionnalités du keyguard.

Pour plus d’informations sur les paramètres de fonctionnalité et la manière de configurer la stratégie d’appareil, consultez la section Stratégie Gestion du keyguard.

Secure Hub 19.9.0

Secure Hub pour iOS

Secure Hub pour iOS prend en charge iOS 13.

Secure Hub pour Android

Cette version inclut des corrections de bogues.

Secure Hub pour Android 19.8.5

Cette version inclut des corrections de bogues.

Secure Hub 19.8.0

Secure Hub pour iOS

Cette version inclut des améliorations de performance et des corrections de bogues.

Secure Hub pour Android

Prise en charge d’Android Q. Cette version inclut la prise en charge d’Android Q. Avant d’effectuer la mise à niveau vers la plateforme Android Q : consultez Migrer de l’administration des appareils vers Android Enterprise pour plus d’informations sur l’impact de la fin de prise en charge des API d’administration des appareils Google sur les appareils exécutant Android Q. Consultez également le blog Citrix Endpoint Management et Android Enterprise : a Season of Change.

Secure Hub 19.7.5

Secure Hub pour iOS

Cette version inclut des améliorations de performance et des corrections de bogues.

Secure Hub pour Android

Prise en charge pour Samsung Knox SDK 3.x. Secure Hub pour Android prend en charge Samsung Knox SDK 3.x. Pour plus d’informations sur la migration vers Samsung Knox 3.x, consultez la documentation Samsung Knox Developer. Cette version inclut également la prise en charge des nouveaux espaces de noms Samsung Knox. Pour plus d’informations sur les modifications apportées aux anciens espaces de noms Samsung Knox, reportez-vous à Modifications apportées aux anciens espaces de noms Samsung Knox.

Remarque :

Secure Hub pour Android ne prend pas en charge Samsung Knox 3.x sur les appareils exécutant Android 5.

Secure Hub 19.3.5 à 19.6.6

Ces versions incluent des améliorations de performance et des corrections de bogues.

Secure Hub 19.3.0

Prise en charge de Samsung Knox Platform for Enterprise. Secure Hub pour Android prend en charge Knox Platform for Enterprise (KPE) sur les appareils Android Enterprise.

Secure Hub 19.2.0

Cette version inclut des améliorations de performance et des corrections de bogues.

Secure Hub 19.1.5

Secure Hub pour Android Enterprise prend désormais en charge les stratégies suivantes :

- Stratégie d’appareil Wi-Fi. La stratégie d’appareil Wi-Fi est désormais compatible avec Android Enterprise. Pour de plus amples informations sur cette stratégie, consultez la section Stratégie d’appareil Wi-Fi.

- Politique d’appareil XML personnalisée. La stratégie d’appareil XML personnalisé est désormais compatible avec Android Enterprise. Pour plus d’informations sur cette stratégie, consultez Stratégie XML personnalisé.

- Stratégie d’appareil Fichiers. Vous pouvez ajouter des fichiers de script dans Citrix Endpoint Management pour exécuter des fonctions sur les appareils Android Enterprise. Pour de plus amples informations sur cette stratégie, consultez la section Stratégie de fichiers.

Secure Hub 19.1.0

Secure Hub a remanié les polices, les couleurs et d’autres améliorations de l’interface utilisateur. Ce remaniement vous offre une expérience utilisateur enrichie tout en s’alignant étroitement sur l’esthétique de la marque Citrix dans notre suite complète d’applications de productivité mobiles.

Secure Hub 18.12.0

Cette version inclut des améliorations de performance et des corrections de bogues.

Secure Hub 18.11.5

- Paramètres de stratégie d’appareil Restrictions pour Android Enterprise. Les nouveaux paramètres de la stratégie d’appareil Restrictions permettent aux utilisateurs d’accéder aux fonctionnalités suivantes sur les appareils Android Enterprise : barre d’état, keyguard d’écran de verrouillage, gestion du compte, partage de position et maintien de l’écran de l’appareil allumé pour les appareils Android Enterprise. Pour plus d’informations, consultez la section Stratégies de restrictions.

Secure Hub 18.10.5 à 18.11.0 inclut des améliorations des performances et des corrections de bogues.

Secure Hub 18.10.0

-

Prise en charge du mode Samsung DeX : Samsung DeX permet aux utilisateurs de connecter des appareils compatibles KNOX à un écran externe pour utiliser des applications, consulter des documents et regarder des vidéos sur une interface de type PC. Pour plus d’informations sur la configuration matérielle et logicielle requise pour Samsung DeX et la configuration de Samsung DeX, voir Comment fonctionne Samsung DeX.

Pour configurer les fonctionnalités du mode Samsung DeX dans Citrix Endpoint Management, mettez à jour la stratégie Restrictions pour Samsung Knox. Pour plus d’informations, voir Paramètres Samsung KNOX dans Stratégie de restrictions.

-

Prise en charge d’Android SafetyNet : vous pouvez configurer Endpoint Management pour utiliser la fonctionnalité Android SafetyNet permettant d’évaluer la compatibilité et la sécurité des appareils Android sur lesquels Secure Hub est installé. Les résultats peuvent être utilisés pour déclencher des actions automatisées sur les appareils. Pour plus d’informations, voir Android SafetyNet.

-

Empêcher l’utilisation de l’appareil photo pour les appareils Android Enterprise : le nouveau paramètre Autoriser l’utilisation de l’appareil photo de la stratégie de restrictions vous permet d’empêcher les utilisateurs d’utiliser l’appareil photo sur leurs appareils Android Enterprise. Pour plus d’informations, consultez la section Stratégies de restrictions.

Secure Hub 10.8.60 à 18.9.0

Ces versions incluent des améliorations de performance et des corrections de bogues.

Secure Hub 10.8.60

- Prise en charge de la langue polonaise.

- Prise en charge de Android P.

-

Prise en charge de l’utilisation du magasin d’applications Workspace. Lors de l’ouverture de Secure Hub, les utilisateurs ne voient plus le magasin Secure Hub. Un bouton Ajouter des applications permet aux utilisateurs d’accéder au magasin d’applications Workspace. La vidéo suivante montre un appareil iOS effectuant une inscription à Citrix Endpoint Management à l’aide de l’application Citrix Workspace.

Important :

Cette fonctionnalité n’est disponible que pour les nouveaux clients. Nous ne prenons pas en charge la migration des clients existants pour le moment.

Pour utiliser cette fonctionnalité, configurez les éléments suivants :

- Activez les stratégies Mise en cache du mot de passe et Authentification par mot de passe. Pour de plus amples informations sur la configuration de ces stratégies, veuillez consulter la section [Synopsis des stratégies MDX pour les applications de productivité mobiles](/fr-fr/mobile-productivity-apps/administrator-tasks/policies-platform-mobile-productivity-apps.html).

- Configurez l’authentification Active Directory en tant qu’AD ou AD+Cert. Nous prenons en charge ces deux modes. Pour plus d’informations sur la configuration de l’authentification, consultez [Authentification domaine ou domaine + jeton de sécurité](/fr-fr/citrix-endpoint-management/authentication/authentication-domain-security-token.html).

- Activez l’intégration de Workspace pour Endpoint Management. Pour plus d’informations sur l’intégration de Workspace, consultez la section [Configurer les espaces de travail](/fr-fr/citrix-cloud/workspace-configuration.html).

> **Important :**

>

> Une fois cette fonctionnalité activée, le SSO Citrix Files se produit via Workspace et non Endpoint Management (anciennement XenMobile). Nous vous recommandons de désactiver l’intégration de Citrix Files dans la console Endpoint Management avant d’activer l’intégration de Workspace.

Secure Hub 10.8.55

- Possibilité de transmettre un nom d’utilisateur et un mot de passe aux portails Google Zero Touch et Samsung Knox Mobile Environment (KME) à l’aide du fichier JSON de configuration. Pour de plus amples informations, consultez la section Inscription en bloc Samsung Knox.

- Lorsque vous activez le certificate pinning, les utilisateurs ne peuvent pas s’inscrire auprès de Endpoint Management avec un certificat auto-signé. Si les utilisateurs tentent de s’inscrire auprès de Endpoint Management avec un certificat auto-signé, ils sont avertis que le certificat n’est pas approuvé.

Secure Hub 10.8.25 : Secure Hub pour Android prend en charge les périphériques Android P.

Remarque :

Avant la mise à niveau vers la plate-forme Android P : assurez-vous que votre infrastructure de serveurs est conforme aux certificats de sécurité ayant un nom d’hôte correspondant dans l’extension SAN (autre nom de l’objet). Pour vérifier un nom d’hôte, le serveur doit présenter un certificat avec un SAN correspondant. Les certificats qui ne contiennent pas de SAN correspondant au nom d’hôte ne sont plus approuvés. Pour plus d’informations, veuillez consulter la documentation Android Developer.

Mise à jour de Secure Hub pour iOS le 19 mars 2018 : Secure Hub version 10.8.6 pour iOS est disponible pour résoudre un problème avec la stratégie d’application VPP.

Secure Hub 10.8.5 : prise en charge de Secure Hub pour Android en mode COSU pour Android Work (Android for Work). Pour de plus amples informations, consultez la documentation Citrix Endpoint Management.

Administration de Secure Hub

Vous pouvez effectuer la plupart des tâches d’administration liées à Secure Hub lors de la configuration initiale de Endpoint Management. Pour mettre Secure Hub à la disposition des utilisateurs, pour iOS et Android, chargez Secure Hub sur l’App Store iOS et sur le Google Play Store.

Secure Hub actualise aussi la plupart des stratégies MDX stockées dans Endpoint Management pour les applications installées lorsque la session Citrix Gateway d’un utilisateur se renouvelle après l’authentification auprès de Citrix Gateway.

Important :

Les modifications apportées à ces stratégies requièrent qu’un utilisateur supprime et réinstalle l’application pour appliquer la stratégie mise à jour : Groupe de sécurité, Activer le cryptage et Serveur Exchange Secure Mail.

Code PIN Citrix

Vous pouvez configurer Secure Hub pour utiliser le code PIN Citrix, une fonctionnalité de sécurité activée dans la console Endpoint Management dans Paramètres > Propriétés du client. Le paramètre nécessite que les utilisateurs d’appareils mobiles inscrits se connectent à Secure Hub et activent les applications MDX encapsulées à l’aide d’un numéro d’identification personnel (PIN).

Cette fonctionnalité de code PIN Citrix simplifie l’expérience d’authentification utilisateur lors de la connexion à des applications encapsulées sécurisées. Les utilisateurs n’ont pas besoin d’entrer d’autres informations d’identification de manière répétée telles que leur nom d’utilisateur et mot de passe Active Directory.

Les utilisateurs qui se connectent à Secure Hub pour la première fois doivent entrer leur nom d’utilisateur et mot de passe Active Directory. Lors de la connexion, Secure Hub enregistre les informations d’identification Active Directory ou un certificat client sur la machine utilisateur et invite l’utilisateur à entrer un code PIN. Lorsque les utilisateurs se connectent de nouveau, ils entrent le code PIN pour accéder à leurs applications Citrix et au magasin en toute sécurité, jusqu’à ce que la prochaine période d’inactivité prenne fin pour la session utilisateur active. Les propriétés client associées vous permettent de crypter des secrets à l’aide du code PIN, de spécifier le type de code secret pour le code PIN et de spécifier les exigences en matière de force et longueur du code PIN. Pour de plus amples informations, consultez Propriétés du client.

Lorsque l’authentification par empreinte digitale (Touch ID) est activée, les utilisateurs peuvent se connecter à l’aide d’une empreinte digitale lorsque l’authentification hors connexion est requise en raison de l’inactivité de l’application. Les utilisateurs doivent toujours entrer un code PIN lorsqu’ils se connectent pour la première fois à Secure Hub, qu’ils redémarrent l’appareil et après l’expiration du délai d’inactivité. Pour plus d’informations sur l’activation de l’authentification par empreinte digitale, voir Authentification par empreinte digitale ou Touch ID.

Certificate pinning

Secure Hub pour iOS et Android prend en charge le certificate pinning ou SSL pinning. Cette fonctionnalité s’assure que le certificat signé par votre entreprise est utilisé lorsque les clients Citrix communiquent avec Endpoint Management, ce qui empêche les connexions provenant de clients vers Endpoint Management lorsque l’installation d’un certificat racine sur l’appareil compromet la session SSL. Lorsque Secure Hub détecte que des modifications ont été apportées à la clé publique du serveur, Secure Hub refuse la connexion.

À partir d’Android N, le système d’exploitation n’autorise plus les autorités de certification (CA) ajoutées par l’utilisateur. Citrix recommande d’utiliser une autorité de certification racine publique à la place d’une autorité de certification ajoutée par un utilisateur.

Les utilisateurs qui effectuent une mise à niveau vers Android N peuvent rencontrer des problèmes s’ils utilisent des autorités de certification privées ou auto-signées. Les connexions sur les appareils Android N s’interrompent dans les cas suivants :

- Les autorités de certification privées/autosignées et l’option Autorité de certification approuvée requise pour Endpoint Management est définie sur Activé. Pour plus de détails, consultez Gestion des appareils.

- Les autorités de certification privées/auto-signées et le service de découverte automatique (ADS) Endpoint Management ne sont pas accessibles. En raison de problèmes de sécurité, lorsque le service ADS n’est pas accessible, l’option Autorité de certificat de confiance est activée même si elle a été désactivée initialement.

Avant d’inscrire des périphériques ou de mettre à niveau Secure Hub, envisagez d’activer le certificate pinning. L’option est désactivée par défaut et gérée par le service ADS. Lorsque vous activez le certificate pinning, les utilisateurs ne peuvent pas s’inscrire auprès de Endpoint Management avec un certificat auto-signé. Si les utilisateurs tentent de s’inscrire auprès avec un certificat auto-signé, ils sont avertis que le certificat n’est pas approuvé. L’inscription échoue si les utilisateurs n’acceptent pas le certificat.

Pour utiliser le certificate pinning, demandez à Citrix de charger les certificats sur le serveur ADS Citrix. Ouvrez un ticket de support technique à l’aide du portail d’assistance Citrix. Assurez-vous de ne pas envoyer la clé privée à Citrix. Fournissez ensuite les informations suivantes :

- Le domaine contenant les comptes avec les utilisateurs s’inscrivent.

- Le nom de domaine complet (FQDN) de Endpoint Management.

- Le nom de l’instance Endpoint Management. Par défaut, le nom de l’instance est zdm et est sensible à la casse.

- Le type d’ID utilisateur, qui peut être UPN ou E-mail. Le paramètre par défaut est UPN.

- Le port utilisé pour l’inscription iOS si vous avez modifié le numéro de port par défaut 8443.

- Le port sur lequel le serveur Endpoint Management accepte les connexions si vous avez modifié le numéro de port par défaut 443.

- L’adresse URL complète de votre boîtier Citrix Gateway.

- Si vous le souhaitez, une adresse e-mail pour votre administrateur.

- Les certificats au format PEM que vous souhaitez ajouter au domaine, qui doivent être des certificats publics et non de la clé privée.

- Comment gérer les certificats de serveur existants : faut-il supprimer l’ancien certificat de serveur immédiatement (car il est compromis) ou continuer à prendre en charge l’ancien certificat de serveur jusqu’à son expiration.

Votre ticket de support technique est mis à jour lorsque vos informations et votre certificat sont ajoutés aux serveurs Citrix.

Authentification par certificat + mot de passe à usage unique

Vous pouvez configurer Citrix ADC afin que Secure Hub s’authentifie à l’aide d’un certificat et d’un jeton de sécurité qui est utilisé en tant que mot de passe à usage unique. Cette configuration fournit une option de sécurité renforcée qui ne laisse aucune trace Active Directory sur les appareils.

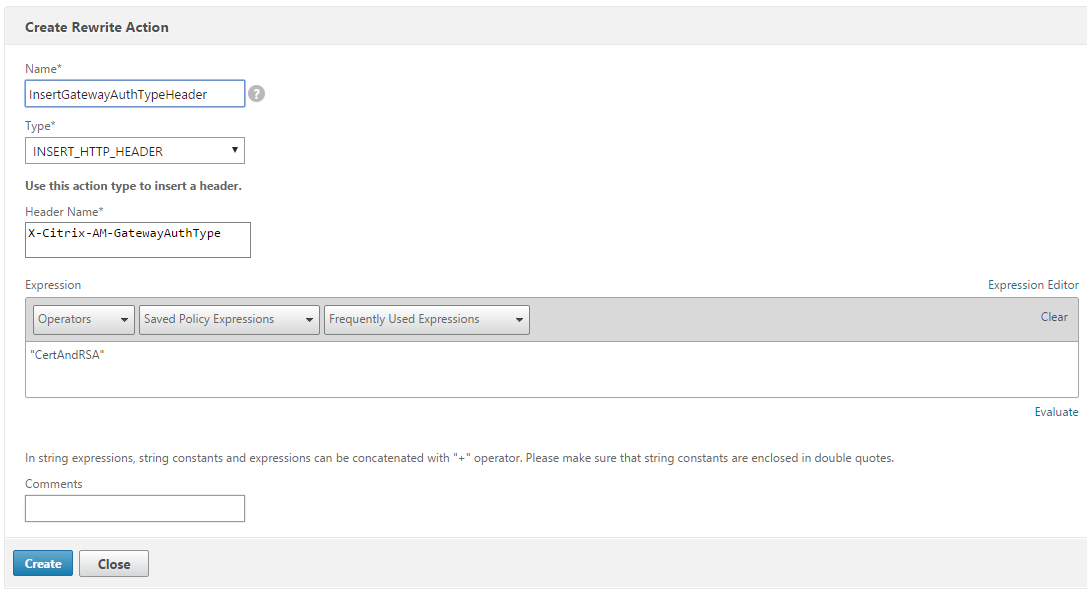

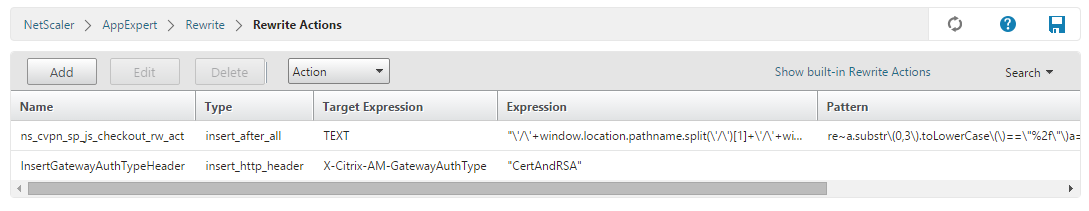

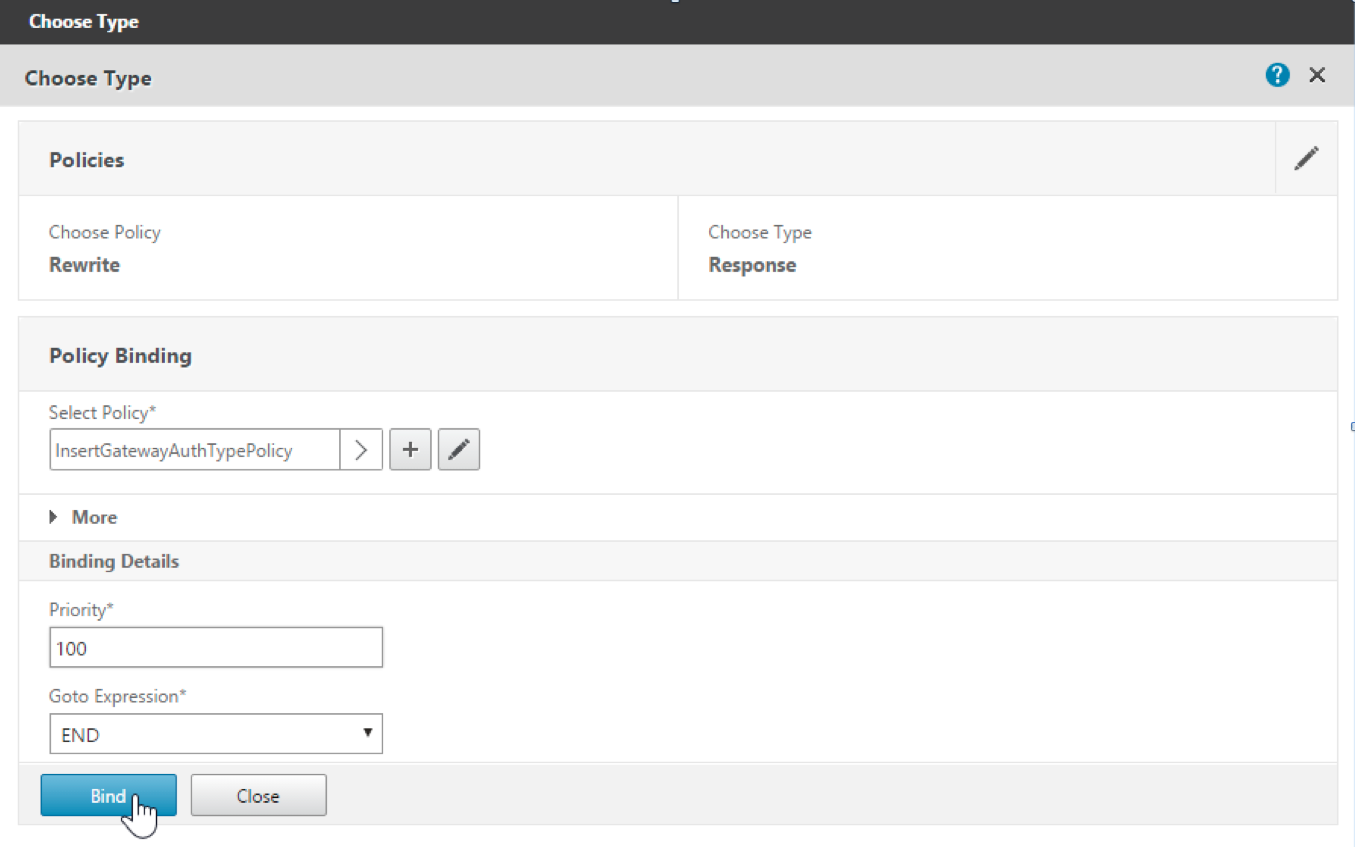

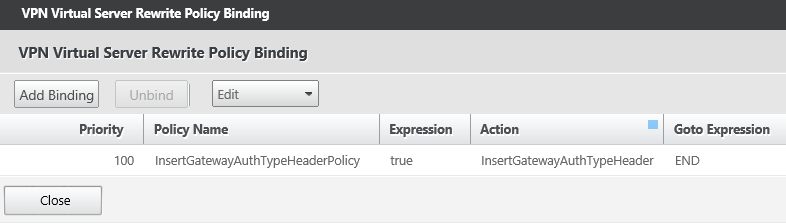

Pour permettre à Secure Hub d’utiliser le type d’authentification par certificat + mot de passe à usage unique, procédez comme suit : ajoutez une action de réécriture ainsi qu’une stratégie de réécriture dans Citrix ADC qui insère un en-tête de réponse personnalisé au format X-Citrix-AM-GatewayAuthType: CertAndRSA pour indiquer le type d’ouverture de session Citrix Gateway.

D’ordinaire, Secure Hub utilise le type d’ouverture de session Citrix Gateway configuré dans la console Endpoint Management. Toutefois, Secure Hub n’a pas accès à ces informations tant qu’il n’a pas ouvert de session pour la première fois. Par conséquent l’en-tête personnalisé est requis.

Remarque :

Si différents types d’ouverture de session sont définis dans Endpoint Management et Citrix ADC, la configuration de Citrix ADC a priorité. Pour de plus amples informations, consultez la section Citrix Gateway et Endpoint Management.

-

Dans Citrix ADC, accédez à Configuration > AppExpert > Rewrite > Actions.

-

Cliquez sur Ajouter.

L’écran Create Rewrite Action s’affiche.

-

Remplissez chaque champ, comme illustré dans la figure suivante et cliquez sur Create.

Le résultat suivant s’affiche sur l’écran principal Rewrite Actions.

-

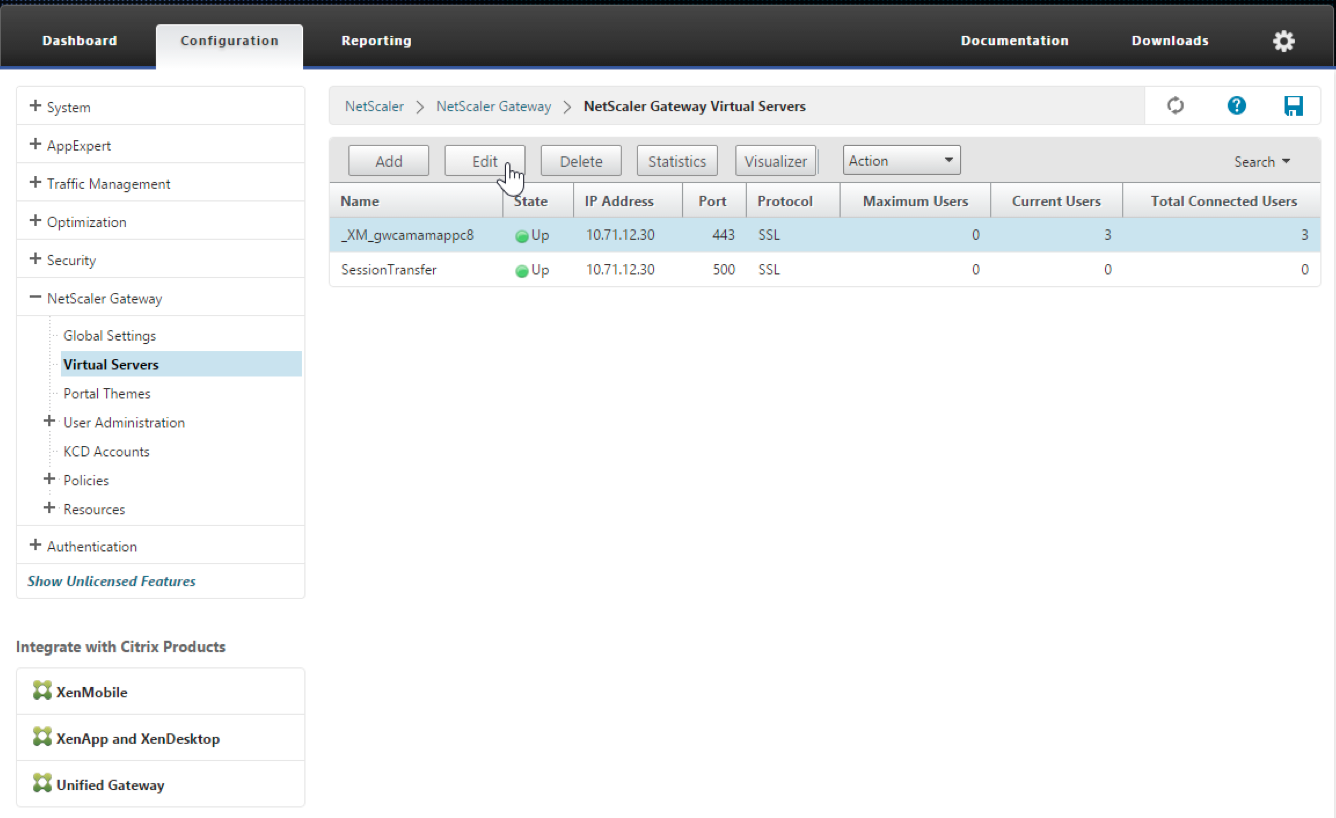

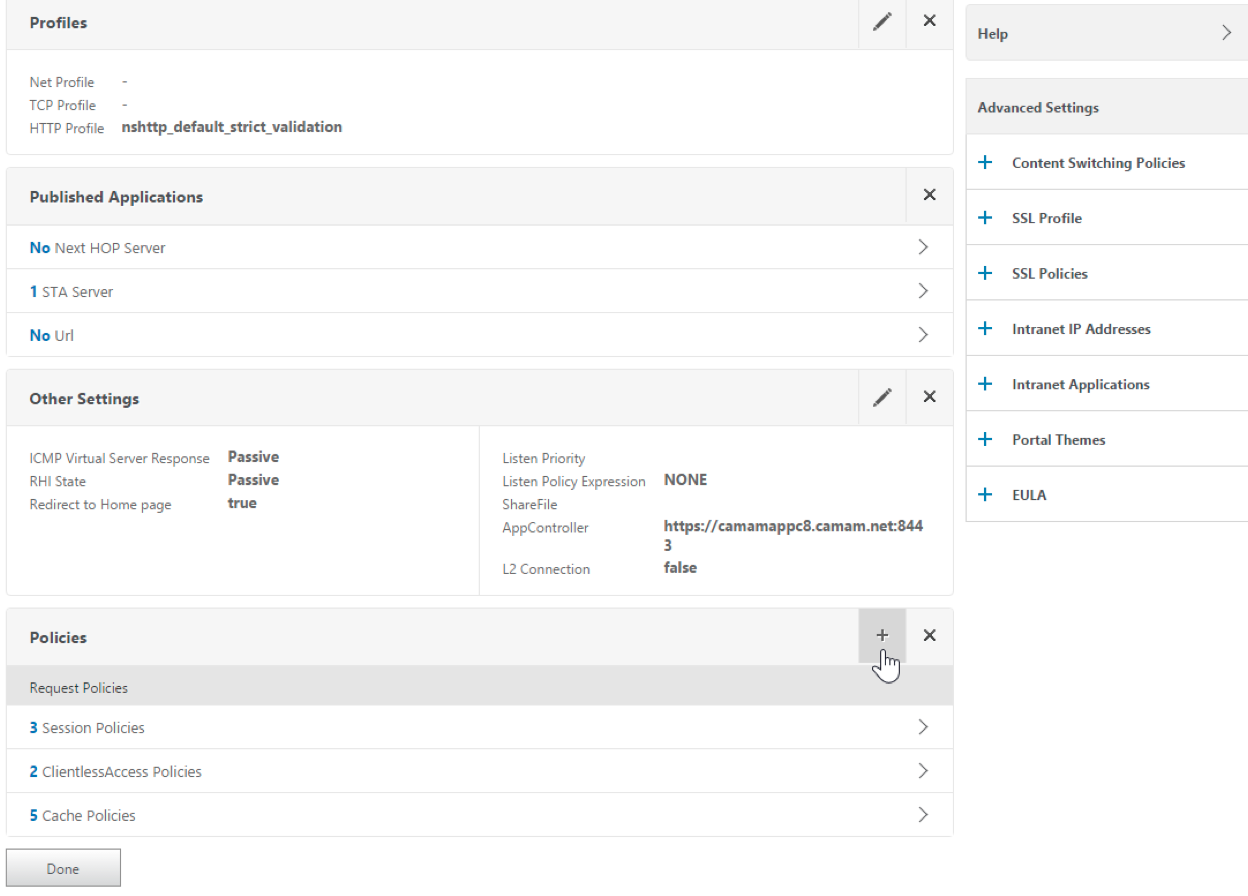

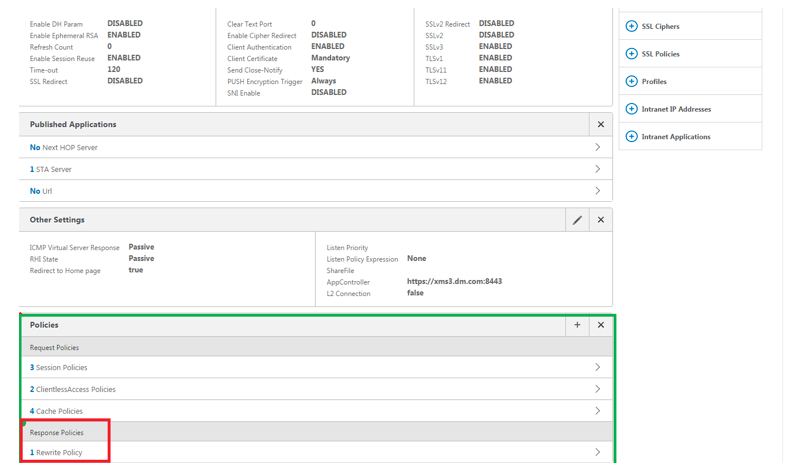

Liez l’action de réécriture au serveur virtuel en tant que stratégie de réécriture. Accédez à Configuration > NetScaler Gateway > Serveurs virtuels, puis sélectionnez votre serveur virtuel.

-

Cliquez sur Modifier.

-

Sur l’écran Virtual Servers configuration, faites défiler jusqu’à Policies.

-

Cliquez sur + pour ajouter une stratégie.

-

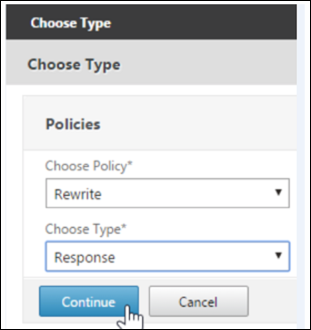

Dans le champ Choose Policy, choisissez Rewrite.

-

Dans le champ Choose Type, choisissez Response.

-

Cliquez sur Continuer.

La section Policy Binding va se développer.

-

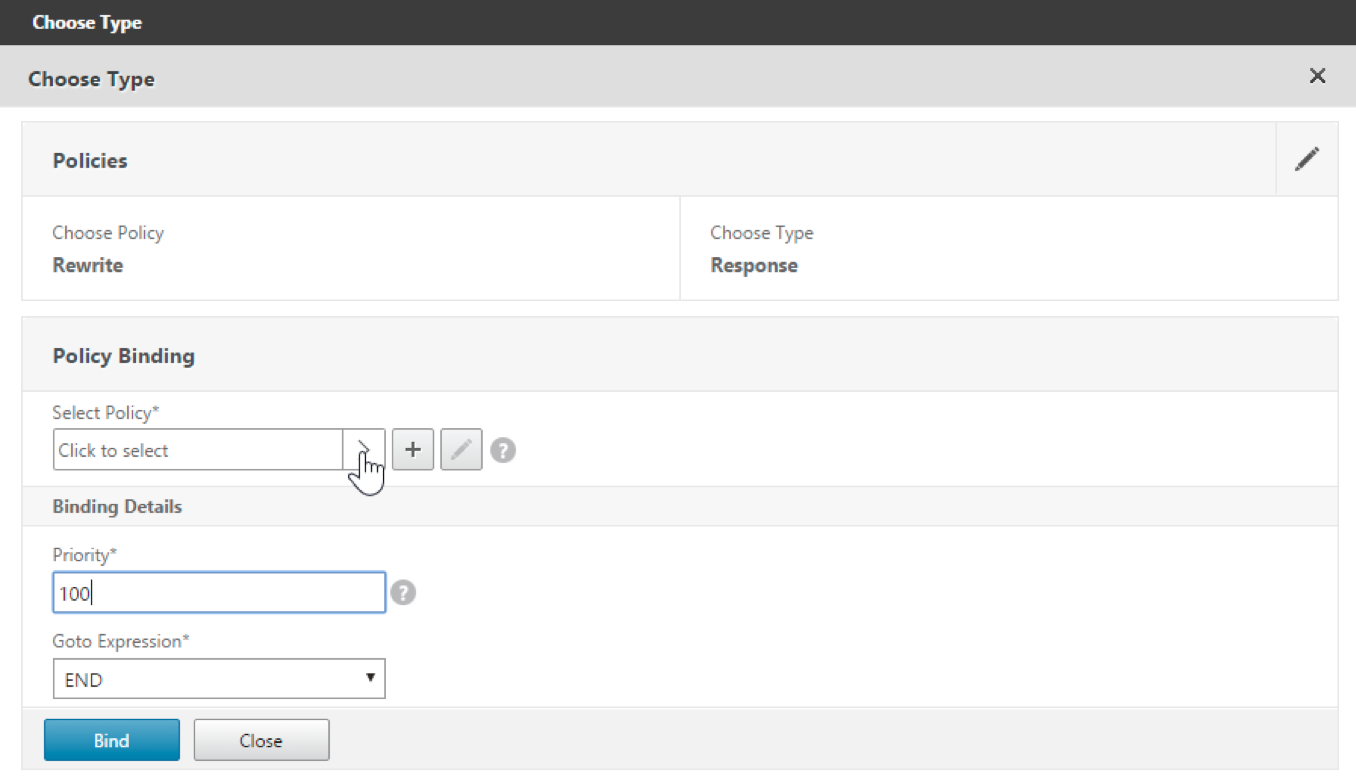

Cliquez sur Select Policy.

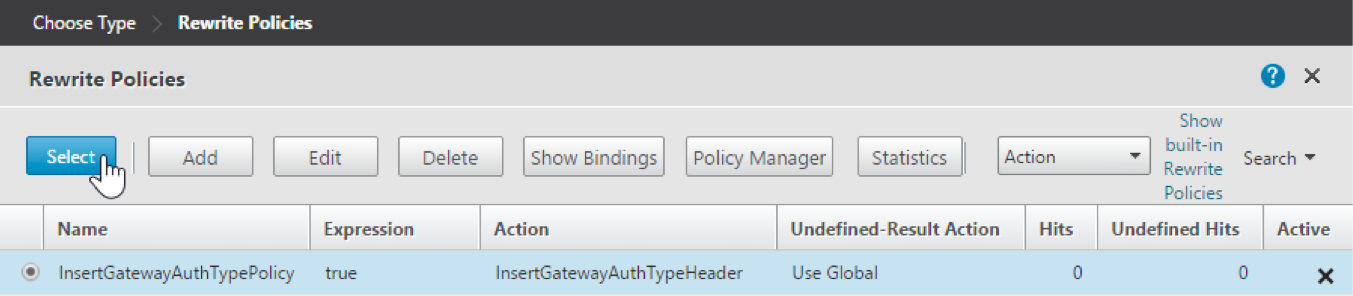

Un écran répertoriant les stratégies disponibles s’affiche.

-

Cliquez sur la ligne de la stratégie que vous avez créée, puis cliquez sur Select. L’écran Policy Binding s’affiche de nouveau, avec la stratégie sélectionnée renseignée.

-

Cliquez sur Bind.

Si la liaison réussie, l’écran de configuration principal s’affiche avec la stratégie de réécriture.

-

Pour afficher les détails de la stratégie, cliquez sur Rewrite Policy.

Exigence en matière de port pour la connectivité ADS pour les appareils Android

La configuration d’un port permet de s’assurer que les appareils Android qui se connectent à partir de Secure Hub peuvent accéder au service ADS de Citrix depuis le réseau d’entreprise. L’accès au service ADS est important lors du téléchargement de mises à jour de sécurité mises à disposition via ADS. Les connexions ADS peuvent ne pas être compatibles avec votre serveur proxy. Dans ce scénario, autorisez la connexion ADS à contourner le serveur proxy.

Important :

Secure Hub pour Android et iOS nécessitent que vous autorisiez les appareils Android à accéder au service ADS (service de découverte automatique). Pour de plus amples informations, consultez la section Configuration requise pour les ports dans la documentation Citrix Endpoint Management. Cette communication se fait sur le port 443. Il est très probable que votre environnement soit conçu pour autoriser cet accès. Nous déconseillons aux clients qui ne peuvent pas garantir cette communication de mettre à niveau vers Secure Hub 10.2. Si vous avez des questions, contactez l’assistance Citrix.

Pré-requis :

- Collecter les certificats de Endpoint Management et de Citrix ADC. Les certificats doivent être au format PEM et doivent être des certificats de clé publique et non de clé privée.

- Contacter l’assistance Citrix et demander l’activation du certificate pinning. Lors de cette opération, vous êtes invité à fournir vos certificats.

Les nouvelles améliorations apportées au certificat pinning nécessitent que les appareils se connectent à ADS avant l’inscription de l’appareil. Cela garantit que Secure Hub dispose des dernières informations de sécurité pour l’environnement dans lequel l’appareil s’inscrit. Si les appareils ne peuvent pas contacter ADS, Secure Hub n’autorise pas l’inscription de l’appareil. Par conséquent, il est primordial d’autoriser l’accès à ADS dans le réseau interne pour permettre aux appareils de s’inscrire.

Pour autoriser l’accès à ADS pour Secure Hub pour Android, ouvrez le port 443 pour les adresses IP et les noms de domaine complets suivants :

| Nom de domaine complet | Adresse IP | Port | Utilisation adresse IP et port |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - Communication ADS |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - Communication ADS |

ads.xm.cloud.com : notez que Secure Hub version 10.6.15 et versions ultérieures utilise ads.xm.cloud.com. |

34.194.83.188 | 443 | Secure Hub - Communication ADS |

ads.xm.cloud.com : notez que Secure Hub version 10.6.15 et versions ultérieures utilise ads.xm.cloud.com. |

34.193.202.23 | 443 | Secure Hub - Communication ADS |

Si le certificate pinning est activé :

- Secure Hub épingle votre certificat d’entreprise lors de l’inscription de l’appareil.

-

Lors d’une mise à niveau, Secure Hub supprime tout certificate pinning en cours et épingle le certificat de serveur sur la première connexion des utilisateurs inscrits.

Remarque :

Si vous activez le certificate pinning après une mise à niveau, les utilisateurs doivent se réinscrire.

- Le renouvellement du certificat ne nécessite pas de réinscription, si la clé publique du certificat soit inchangée.

Le certificate pinning prend en charge les certificats feuille, mais pas les certificats intermédiaires ou les certificats d’émetteur. Le certificate pinning s’applique aux serveurs Citrix, tels que Endpoint Management et Citrix Gateway, et non aux serveurs tiers.

Désactiver l’option Supprimer le compte

Vous pouvez désactiver l’option Supprimer le compte dans Secure Hub dans les environnements où le service de détection automatique (ADS) est activé.

Effectuez les étapes suivantes pour désactiver l’option Supprimer le compte :

-

Configurez ADS pour votre domaine.

-

Ouvrez le menu Informations sur le service de détection automatique dans Citrix Endpoint Management et définissez la valeur de

DisplayRerollLinksur False. Par défaut, cette valeur est définie sur True. -

Si votre appareil est inscrit en mode MDM+MAM (ENT), déconnectez-vous et connectez-vous à nouveau pour que les modifications prennent effet. Si votre appareil est inscrit dans d’autres modes, vous devez réinscrire l’appareil.

Utilisation de Secure Hub

Les utilisateurs commencent par le téléchargement de Secure Hub sur leurs appareils depuis les magasins Apple ou Android.

Lorsque Secure Hub s’ouvre, les utilisateurs entrent les informations d’identification fournies par leurs sociétés pour inscrire leurs périphériques dans Secure Hub. Pour plus de détails sur l’inscription d’appareils, voir Comptes utilisateur, rôles et inscription.

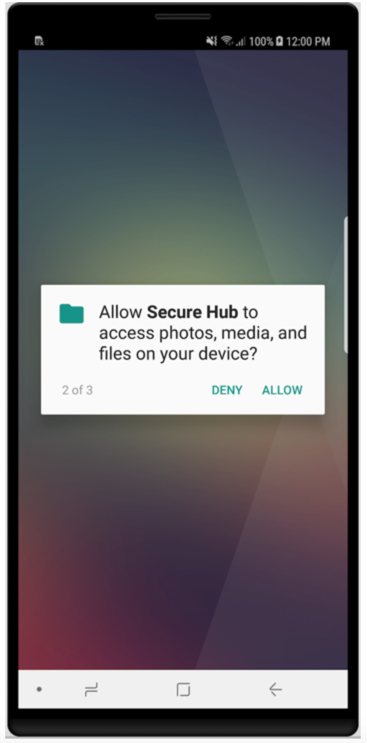

Sur Secure Hub pour Android, lors de l’installation et de l’inscription initiales, le message suivant s’affiche : Autoriser Secure Hub à accéder aux photos, médias et fichiers sur votre périphérique ?

Ce message provient du système d’exploitation Android et non de Citrix. Lorsque vous appuyez sur Autoriser, Citrix et les administrateurs qui gèrent Secure Hub n’ont jamais accès à vos données personnelles. Toutefois, si vous menez une session de support à distance avec votre administrateur, l’administrateur peut voir vos fichiers personnels dans la session.

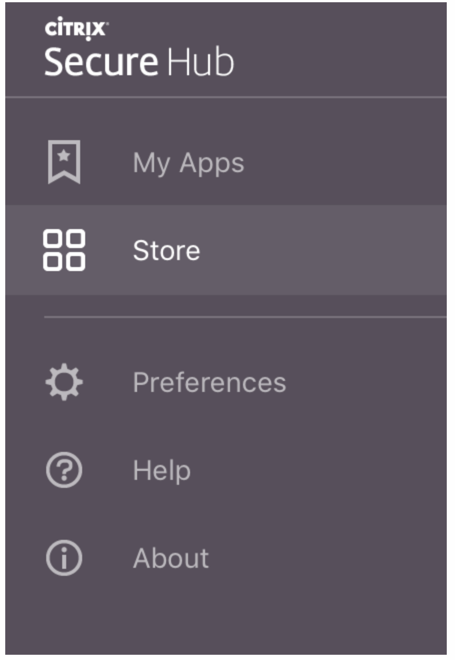

Une fois inscrits, les utilisateurs verront les applications et bureaux que vous avez mis à disposition dans leur onglet Mes applications. Les utilisateurs peuvent ajouter davantage d’applications à partir du magasin. Sur les téléphones, le lien du magasin est disponible sous l’icône d’hamburger Paramètres dans le coin supérieur gauche :

Sur les tablettes, le magasin est un onglet séparé.

Lorsque les utilisateurs d’iPhone exécutant iOS 9 ou une version ultérieure installent des applications de productivité mobiles à partir du magasin, ils voient un message. Le message indique que le développeur d’entreprise, Citrix, n’est pas approuvé sur cet iPhone. Le message indique que l’application ne sera pas disponible tant que le développeur ne sera pas approuvé. Lorsque ce message s’affiche, Secure Hub invite les utilisateurs à afficher des instructions qui les guident dans le processus d’approbation des applications d’entreprise Citrix pour leur iPhone.

Inscription automatique dans Secure Mail

Pour les déploiements MAM exclusif, vous pouvez configurer Endpoint Management de manière à ce que les utilisateurs d’appareils Android ou iOS qui s’inscrivent dans Secure Hub avec des informations d’identification de messagerie soient automatiquement inscrits dans Secure Mail. Les utilisateurs n’ont pas à entrer d’informations supplémentaires ou à effectuer des étapes supplémentaires pour s’inscrire dans Secure Mail.

À la première utilisation de Secure Mail, Secure Mail obtient l’adresse e-mail de l’utilisateur, le domaine et l’ID utilisateur depuis Secure Hub. Secure Mail utilise l’adresse e-mail pour la détection automatique. Exchange Server est identifié par le domaine et l’ID utilisateur, ce qui permet à Secure Mail d’authentifier l’utilisateur automatiquement. L’utilisateur est invité à entrer un mot de passe si la stratégie est définie pour ne pas contourner le mot de passe. L’utilisateur n’est cependant pas invité à entrer des informations supplémentaires.

Pour activer cette fonctionnalité, créez trois propriétés :

- La propriété de serveur MAM_MACRO_SUPPORT. Pour obtenir des instructions, consultez la section Propriétés de serveur.

- Les propriétés clientes ENABLE_CREDENTIAL_STORE et SEND_LDAP_ATTRIBUTES. Pour obtenir des instructions, consultez la section Propriétés de client.

Magasin personnalisé

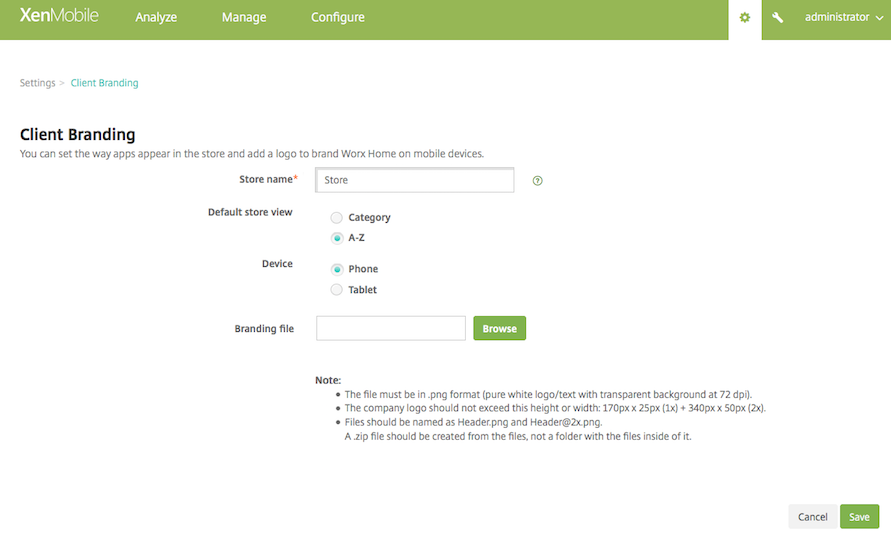

Si vous souhaitez personnaliser votre magasin, accédez à Paramètres > Personnalisation du client pour modifier le nom, ajouter un logo et spécifier le mode d’affichage des applications.

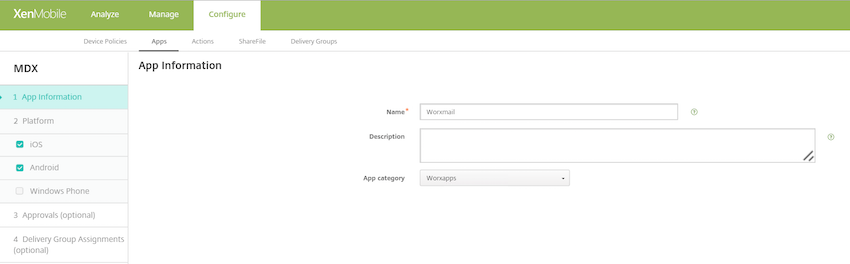

Vous pouvez modifier la description des applications dans la console Endpoint Management. Cliquez sur Configurer, puis sur Applications. Sélectionnez l’application dans le tableau et cliquez sur Modifier. Sélectionnez les plates-formes de l’application dont vous modifiez la description et entrez le texte dans la case Description.

Dans le magasin, les utilisateurs peuvent rechercher uniquement les applications et bureaux que vous avez configurés et sécurisés dans Endpoint Management. Pour ajouter l’application, les utilisateurs appuient sur Détails et sur Ajouter.

Options d’aide configurées

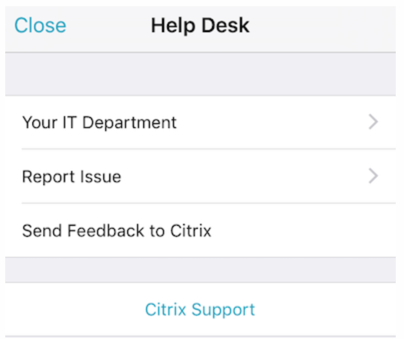

Secure Hub offre également aux utilisateurs plusieurs façons d’obtenir de l’aide. Sur les tablettes, il suffit de taper sur le point d’interrogation dans le coin supérieur droit pour afficher les options d’aide. Sur les téléphones, les utilisateurs appuient sur l’icône du menu hamburger dans le coin supérieur gauche et sur Aide.

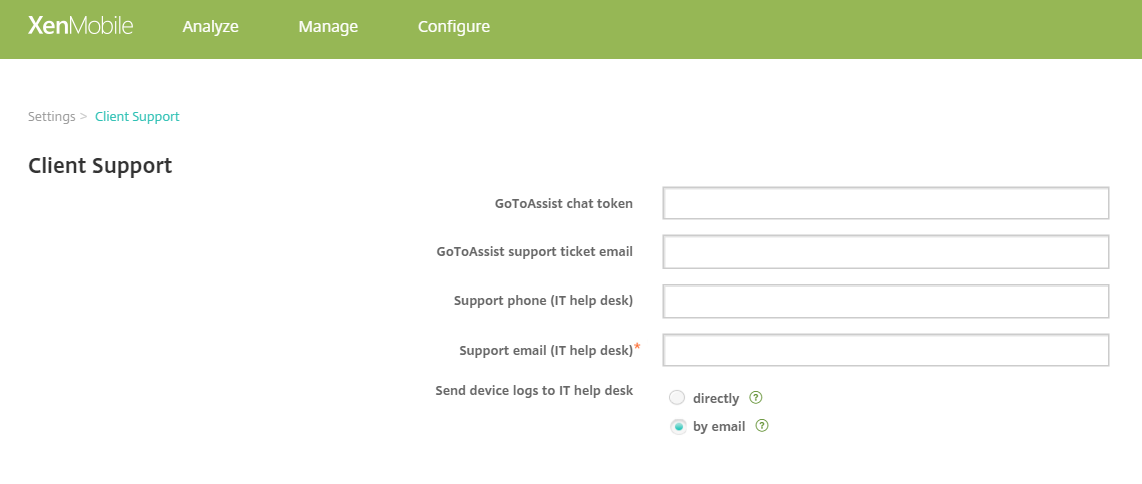

Votre service informatique affiche le numéro de téléphone et l’adresse e-mail du service d’assistance de votre entreprise, auxquels les utilisateurs peuvent accéder directement depuis l’application. Saisissez des numéros de téléphone et des adresses e-mail dans la console Endpoint Management. Cliquez sur l’icône d’engrenage dans le coin supérieur droit. La page Paramètres s’affiche. Cliquez sur Plus, puis cliquez sur Support client. L’écran dans lequel vous entrez les informations s’affiche.

L’option Signaler un problème affiche une liste des applications. Les utilisateurs sélectionnent l’application qui présente un problème. Secure Hub génère automatiquement les journaux et ouvre un message dans Secure Mail avec les journaux attachés en tant que fichier zip. Les utilisateurs ajoutent un objet et une description du problème. Ils peuvent également joindre une copie d’écran.

L’option Envoyer des commentaires à Citrix ouvre un message dans Secure Mail dans lequel l’adresse de l’assistance Citrix est déjà renseignée. L’utilisateur peut entrer des suggestions visant à améliorer Secure Mail dans le corps du message. Si Secure Mail n’est pas installé sur l’appareil, le programme de messagerie natif s’ouvre.

Les utilisateurs peuvent également appuyer sur Assistance Citrix, ce qui ouvre le centre de connaissances Citrix. De là, ils peuvent consulter les articles de support pour tous les produits Citrix.

Dans Préférences, les utilisateurs peuvent trouver des informations sur leurs comptes et leurs appareils.

Stratégies d’emplacement

Secure Hub offre également des stratégies de géolocalisation et de suivi géographique, par exemple, si vous voulez vous assurer qu’un appareil appartenant à l’entreprise ne sort pas d’un certain périmètre géographique. Pour plus de détails, consultez la section Stratégie d’emplacement.

Collecte et analyse des échecs

Secure Hub collecte automatiquement et analyse les informations d’échec de façon à ce que vous puissiez découvrir la cause de l’échec. Le logiciel Crashlytics prend en charge cette fonction.

Pour connaître les fonctionnalités disponibles pour iOS et Android, consultez la matrice Fonctionnalités par plate-forme pour Citrix Secure Hub.

Générer des journaux côté appareil pour Secure Hub

Cette section décrit la procédure de génération des journaux côté appareil Secure Hub et de configuration du niveau de débogage approprié sur ceux-ci.

Pour obtenir les journaux Secure Mail, procédez comme suit :

-

Accédez à la page Secure Hub > Aide > Signaler un problème. Sélectionnez Secure Mail dans la liste d’applications. Un e-mail adressé au service d’assistance de votre organisation s’affiche.

-

Modifiez les paramètres de journal uniquement si votre équipe de support technique vous a demandé de le faire. Vérifiez toujours que les paramètres sont correctement définis.

-

Revenez à Secure Mail et reproduisez le problème. Notez l’heure de reproduction du problème et l’heure à laquelle le problème se produit ou à laquelle le message d’erreur s’affiche.

-

Revenir à la page Secure Hub > Aide > Signaler un problème. Sélectionnez Secure Mail dans la liste d’applications. Un e-mail adressé au service d’assistance de votre organisation s’affiche.

-

Remplissez la ligne d’objet et le corps avec quelques termes décrivant votre problème. Incluez les horodatages collectés à l’étape 3, puis cliquez sur Envoyer. Le message s’ouvre avec les fichiers journaux zippés en pièce jointe.

-

Cliquez de nouveau sur Envoyer.

Les fichiers zip envoyés comprennent les journaux suivants :

- CtxLog_AppInfo.txt (iOS), Device_And_AppInfo.txt (Android), logx.txt et WH_logx.txt (Windows Phone)

Les journaux d’informations sur l’application contiennent des informations sur l’appareil et l’application.