Configurations d’authentification adaptative associées

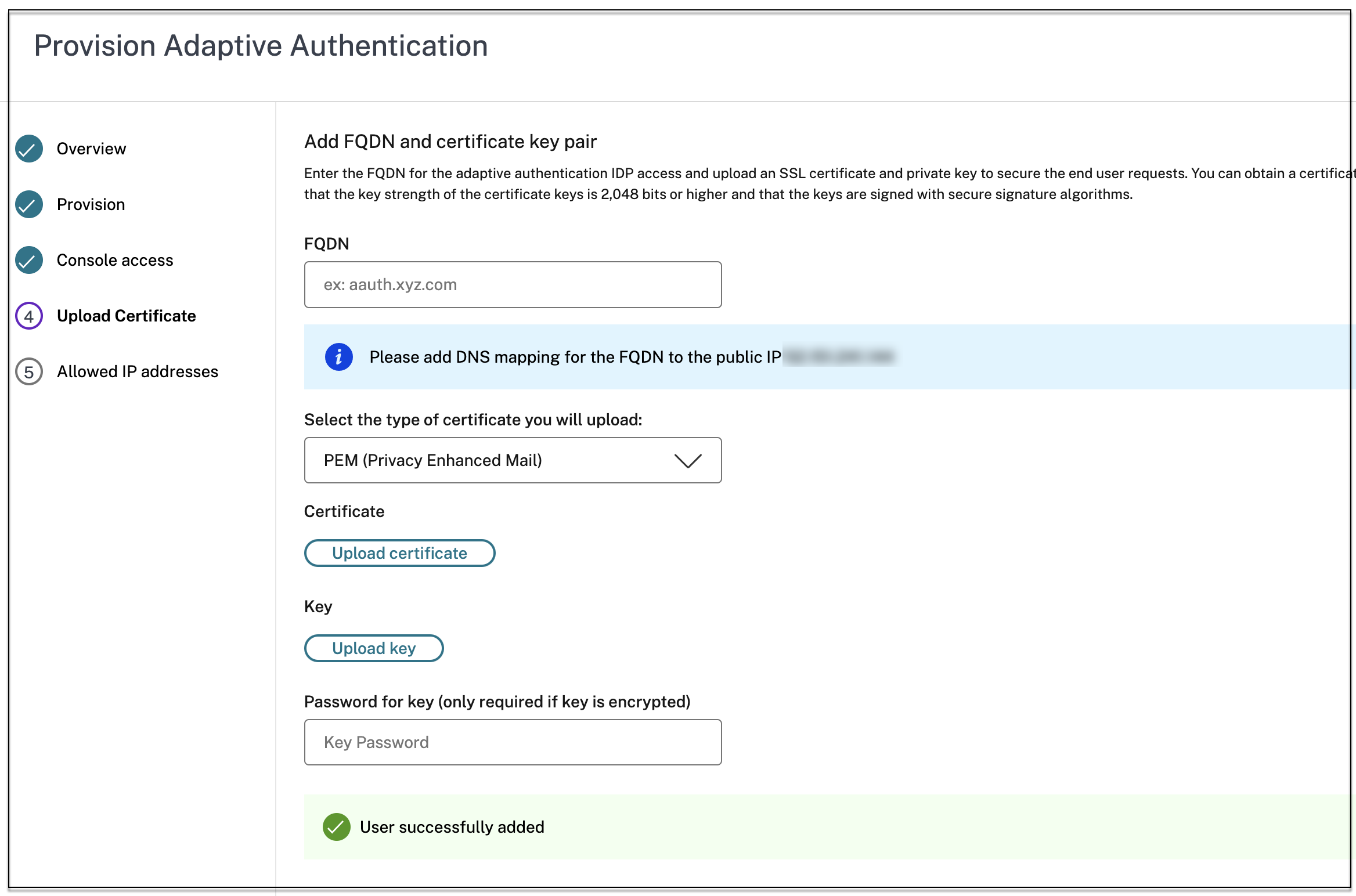

Modifier un FQDN

Vous ne pouvez pas modifier un FQDN si Authentification adaptative est sélectionné comme méthode d’authentification dans la configuration de l’espace de travail. Vous devez passer à une autre méthode d’authentification pour modifier le FQDN. Cependant, vous pouvez modifier le certificat si nécessaire.

Important :

- Avant de modifier le FQDN, assurez-vous que le nouveau FQDN est mappé à l’adresse IP publique du serveur virtuel IdP.

- Les utilisateurs existants qui sont connectés à Citrix Gateway à l’aide de stratégies OAuth doivent migrer votre méthode d’authentification vers Adaptive Authentication. Pour plus de détails, voir Migrez votre méthode d’authentification vers l’authentification adaptative.

Pour modifier un FQDN, procédez comme suit :

-

Passer à une méthode d’authentification différente de Authentification adaptative.

-

Sélectionnez Je comprends l’impact sur l’expérience de l’abonné, puis cliquez sur Confirmer.

Lorsque vous cliquez sur Confirmer, la connexion à l’espace de travail des utilisateurs finaux est affectée et l’authentification adaptative n’est pas utilisée pour l’authentification jusqu’à ce que l’authentification adaptative soit à nouveau activée. Il est donc recommandé de modifier le FQDN pendant une fenêtre de maintenance.

-

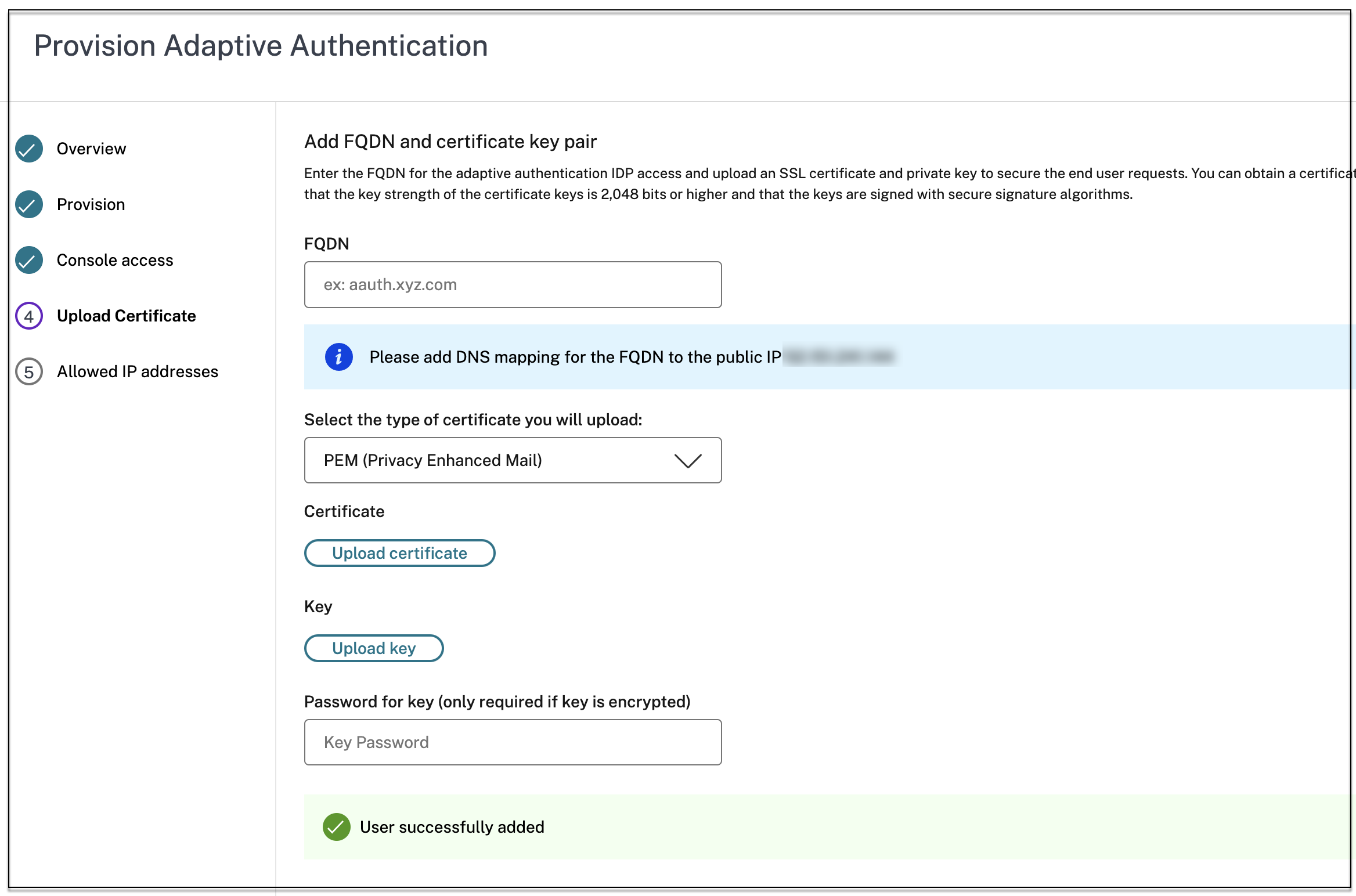

Dans l’écran Télécharger le certificat , modifiez le FQDN.

-

Cliquez sur Enregistrer les modifications.

Important :

Si vous modifiez un FQDN, vous devez également télécharger à nouveau le certificat.

-

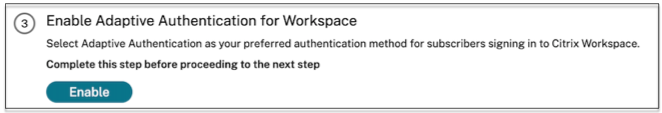

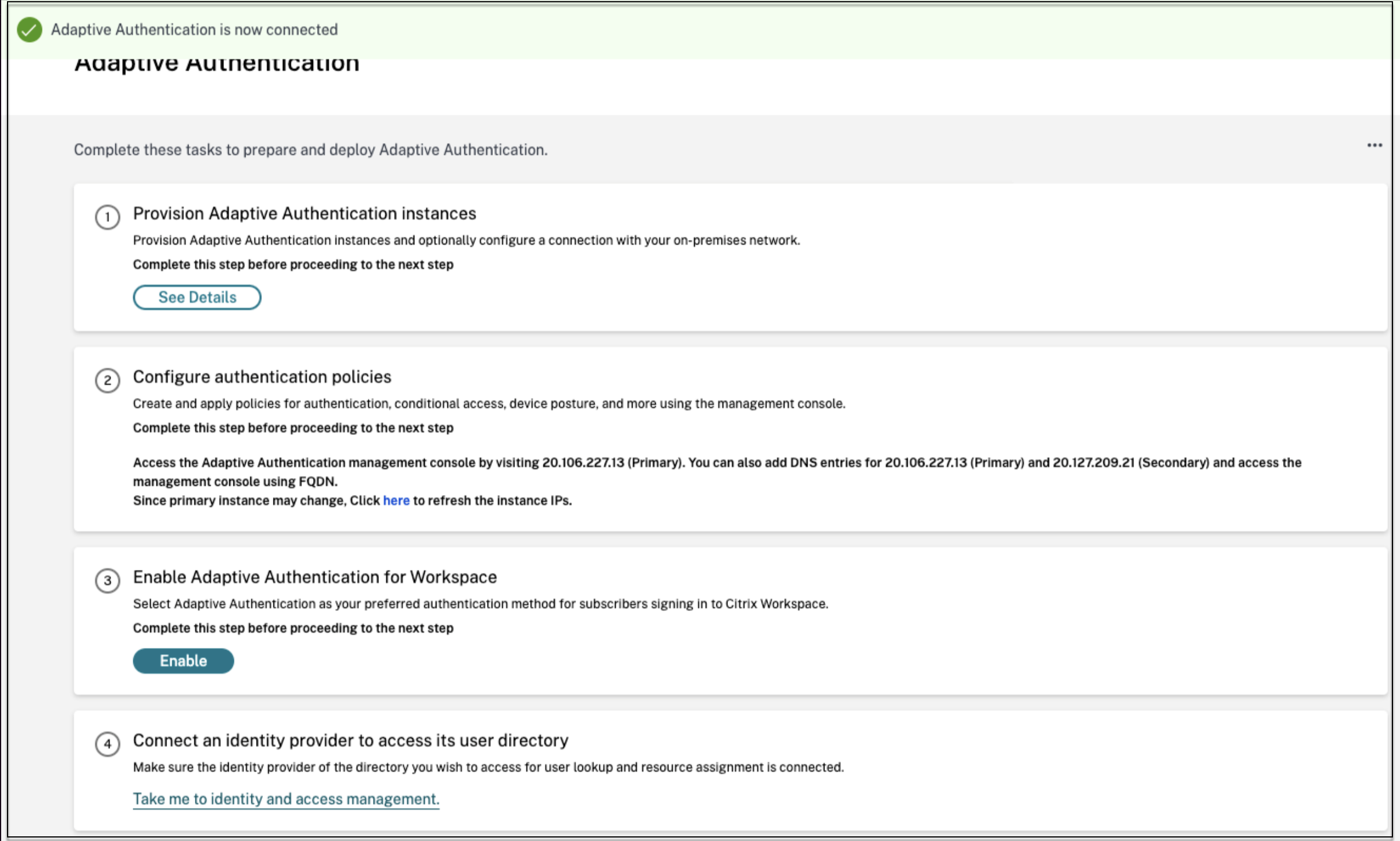

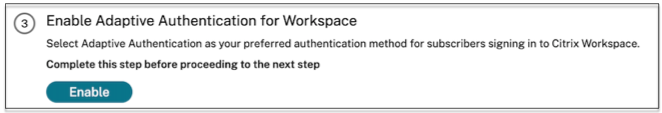

Réactivez la méthode d’authentification adaptative en cliquant sur Activer (étape 3) dans la page d’accueil de l’authentification adaptative.

-

Cliquez sur Actualiser.

URL d’espace de travail personnalisé ou URL personnalisée

Une URL d’espace de travail personnalisée vous permet d’utiliser un domaine de votre choix pour accéder à votre magasin Citrix Workspace. Les utilisateurs peuvent accéder à l’espace de travail à l’aide de l’URL de l’espace de travail par défaut ou de l’URL de l’espace de travail personnalisé ou des deux.

Pour configurer une URL d’espace de travail personnalisée ou une URL personnalisée, vous devez procéder comme suit :

- Configurez votre domaine personnalisé. Pour plus de détails, voir Configuration de votre domaine personnalisé.

-

Configurez un nouveau profil OAuthIDP avec le même ID client, le même secret et la même audience que votre profil actuel ou par défaut (AAuthAutoConfig_oauthIdpProf) mais avec une URL de redirection différente. Pour plus de détails, voir Configuration des politiques et des profils OAuth.

Exemple :

Profil actuel :

-

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://accounts-internal.cloud.com/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol -rule true -action AAuthAutoConfig_oauthIdpProfbind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol -priority 100 -gotoPriorityExpression NEXTNouveau profil:

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf_Custom1 -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://custom_domain/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol_Custom1 -rule true -action AAuthAutoConfig_oauthIdpProf_Custom1bind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol_Custom1 -priority 101 -gotoPriorityExpression NEXT

Important :

- La politique et le profil OAuth sont créés par le service d’authentification adaptative pendant la phase de provisionnement. Par conséquent, l’administrateur Citrix Cloud n’a pas accès au secret client non chiffré. Vous pouvez obtenir le secret chiffré à partir du fichier ns.conf. Pour créer un profil OAuth, vous devez utiliser le secret chiffré et créer le profil à l’aide uniquement des commandes CLI.

- Vous ne pouvez pas créer de profil OAuth à l’aide de l’interface utilisateur NetScaler.

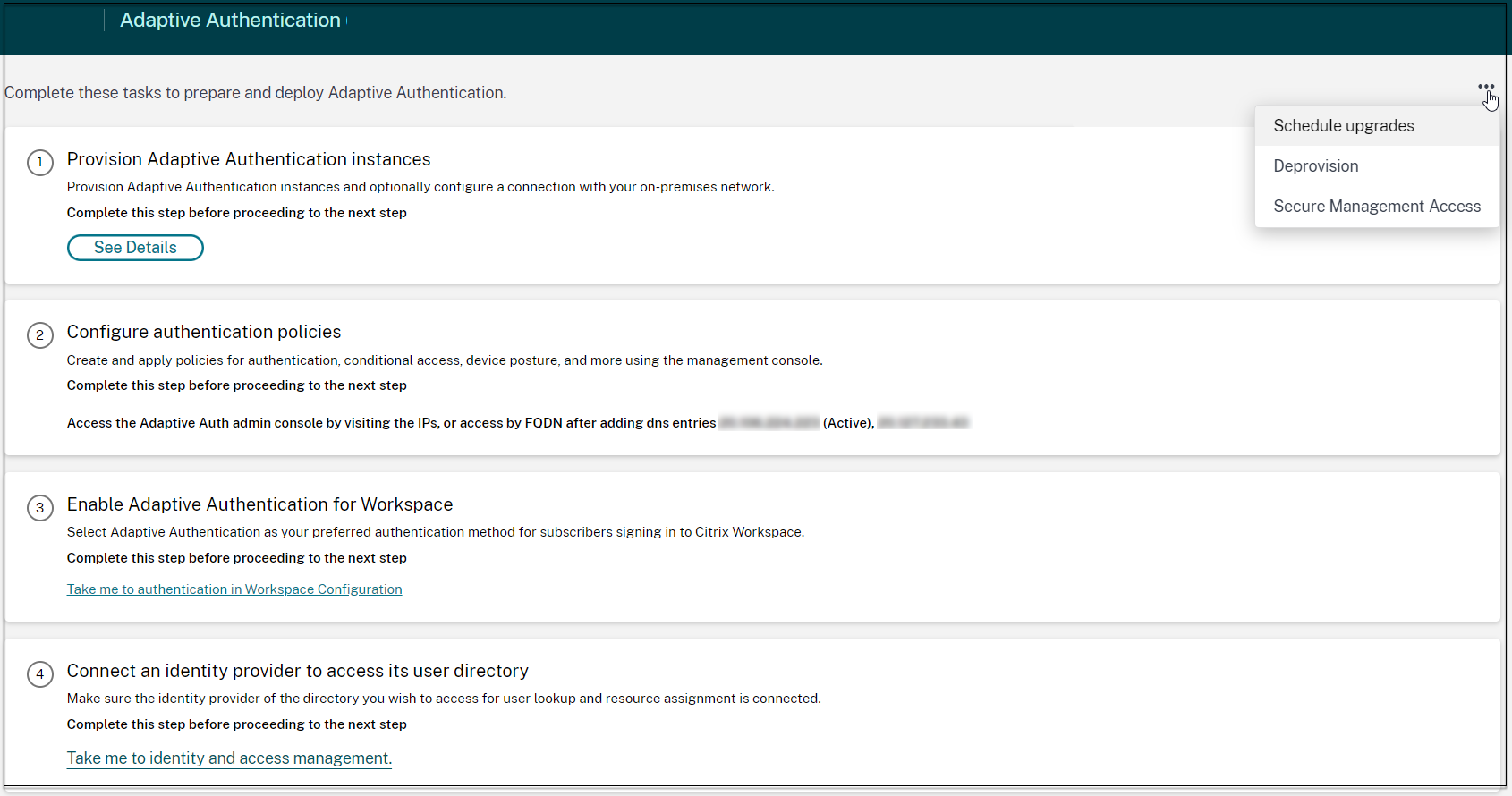

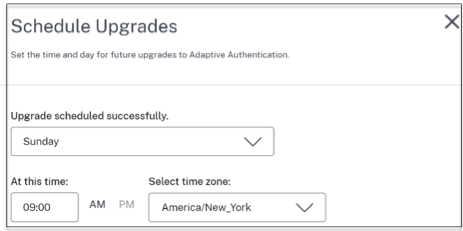

Planifiez la mise à niveau de vos instances d’authentification adaptative

Pour le site ou le déploiement actuel, vous pouvez sélectionner la fenêtre de maintenance pour la mise à niveau.

Important :

Ne mettez pas à niveau les instances d’authentification adaptative vers des versions RTM aléatoires. Toutes les mises à niveau sont gérées par Citrix Cloud.

-

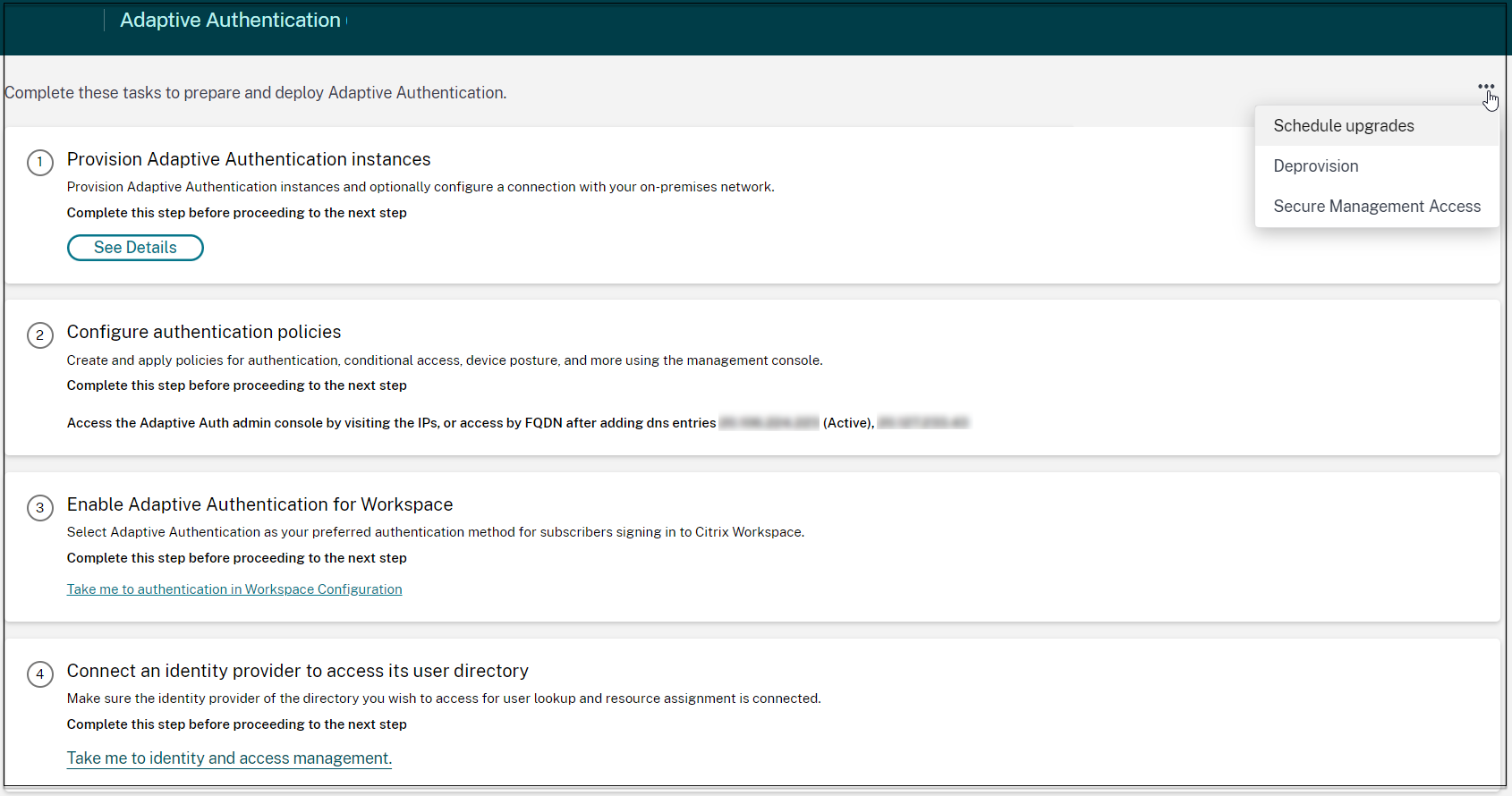

Dans l’interface utilisateur d’Authentification adaptative ** , dans la section **Provisionner les instances d’Authentification adaptative , cliquez sur le bouton points de suspension.

- Cliquez sur Planifier les mises à niveau.

- Sélectionnez le jour et l’heure de la mise à niveau.

Désapprovisionnez vos instances d’authentification adaptative

Les clients peuvent annuler la fourniture des instances d’authentification adaptative dans les cas suivants et conformément aux suggestions du support Citrix.

- Les instances d’authentification adaptative ne sont pas accessibles (en particulier après une mise à niveau planifiée), bien que ce scénario puisse ne pas se produire.

- Si le client doit passer du mode peering VNet au mode connecteur ou inversement.

- Si le client a sélectionné un sous-réseau incorrect au moment de la mise en service du mode de peering VNet (le sous-réseau est en conflit avec d’autres sous-réseaux de son centre de données ou de son réseau virtuel Azure).

Remarque

Le déprovisionnement supprime également la sauvegarde de configuration des instances. Vous devez donc télécharger les fichiers de sauvegarde et les enregistrer avant de déprovisionner vos instances Adaptive Authentication.

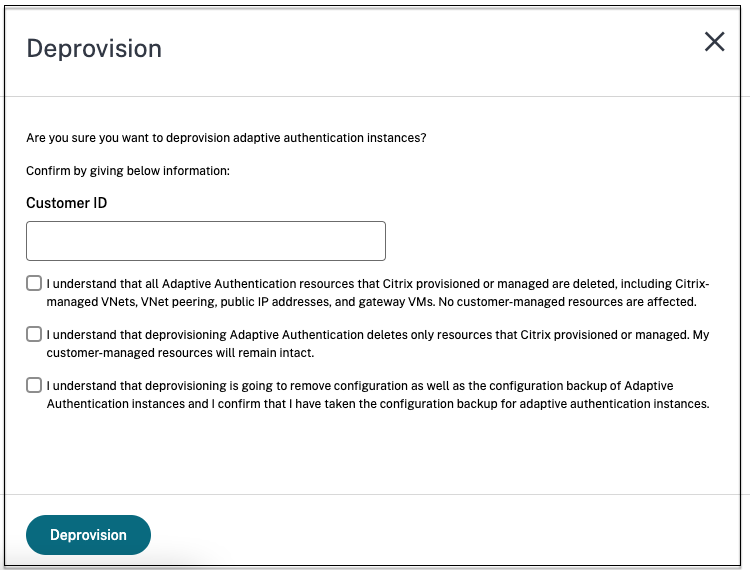

Pour annuler l’approvisionnement d’une instance d’Adaptive Authentication, procédez comme suit :

-

Dans l’interface utilisateur d’Authentification adaptative ** , dans la section **Provisionner les instances d’Authentification adaptative , cliquez sur le bouton points de suspension.

-

Cliquez sur Déprovisionner.

Remarque

Avant le déprovisionnement, vous devez déconnecter Citrix Gateway de la configuration de l’espace de travail.

- Saisissez l’ID client pour annuler la fourniture des instances d’authentification adaptative.

Activer l’accès sécurisé à la passerelle

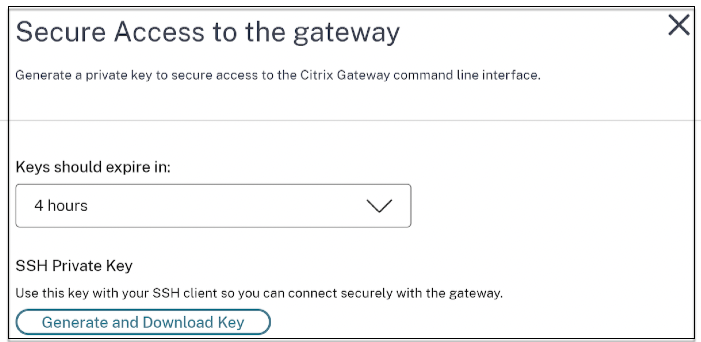

- Dans l’interface utilisateur d’Authentification adaptative ** , dans la section **Provisionner les instances d’Authentification adaptative , cliquez sur le bouton points de suspension.

-

Cliquez sur Accès à la gestion sécurisée.

- Dans Les clés doivent expirer dans, sélectionnez une durée d’expiration pour la nouvelle clé SSH.

-

Cliquez sur Générer et télécharger les clés. Copiez ou téléchargez la clé privée SSH pour une utilisation ultérieure car elle ne s’affiche pas après la fermeture de la page. Cette clé peut être utilisée pour se connecter aux instances d’authentification adaptative avec le nom d’utilisateur

authadmin.Vous pouvez cliquer sur Générer et télécharger les clés pour créer une nouvelle paire de clés si la paire de clés précédente expire. Cependant, une seule paire de clés peut être active.

- Cliquez sur Terminé.

Important :

Si vous utilisez PuTTY sous Windows pour vous connecter aux instances d’authentification adaptative, vous devez convertir la clé privée téléchargée en PEM. Pour plus de détails, consultez la section https://www.puttygen.com/convert-pem-to-ppk.

Il est recommandé d’utiliser la commande suivante pour se connecter aux instances d’authentification adaptative via le terminal à partir du MAC ou de l’invite de commande PowerShell/de Windows (version 10).

ssh -i <path-to-private-key> authadmin@<ip address of ADC>Si vous souhaitez que les utilisateurs AD accèdent à l’interface graphique d’authentification adaptative, vous devez les ajouter en tant que nouveaux administrateurs au groupe LDAP. Pour plus de détails, consultez https://support.citrix.com/article/CTX123782. Pour toutes les autres configurations, Citrix vous recommande d’utiliser l’interface graphique d’authentification adaptative et non les commandes CLI.

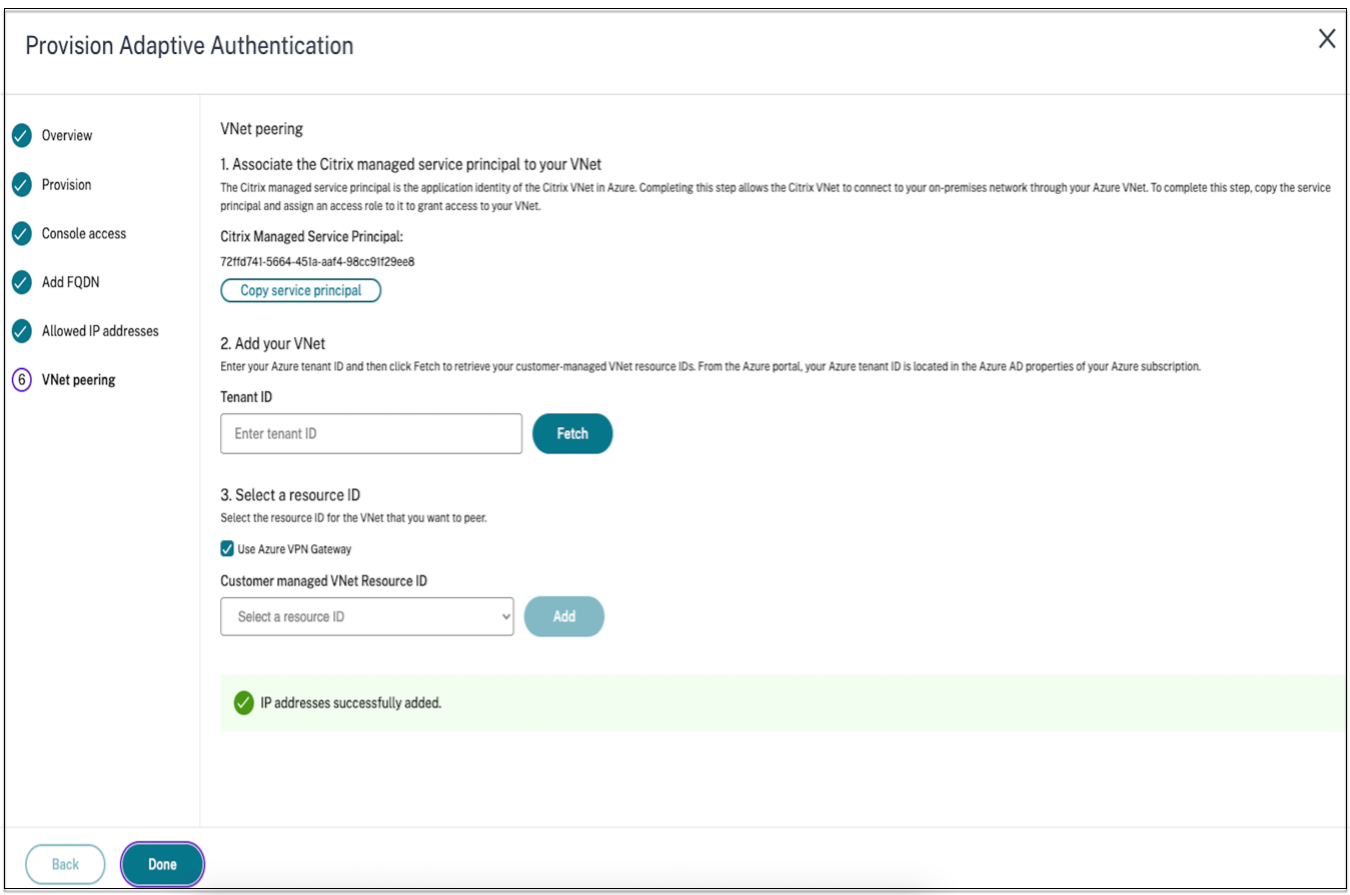

Configurer la connectivité aux serveurs d’authentification locaux à l’aide du peering Azure VNet

Vous devez configurer cette configuration uniquement si vous avez sélectionné le type de connectivité comme peering Azure VNet.

Remarque

Si vous utilisez des IDP tiers tels qu’Okta, Azure AD, Ping, cette étape n’est pas obligatoire.

-

Dans l’interface utilisateur Connect Adaptive Authentication, cliquez sur Provision, puis sur Azure VNet Peering.

Le champ Citrix Managed Service Principal contient l’ID d’application d’un principal de service Azure créé par Citrix pour votre client. Ce principal de service est requis pour permettre à Citrix d’ajouter un peering VNet à un VNet dans votre abonnement et votre locataire.

Pour permettre à ce principal de service de se connecter au locataire client, l’administrateur du site client (administrateur global du locataire) doit exécuter les commandes PowerShell suivantes pour ajouter le SPN au locataire. CloudShell peut également être utilisé.

Connect-AzureADNew-AzureADServicePrincipal -AppId $App_IDOù$App_IDest un ID d’application SPN partagé par Citrix.

Remarque

- La commande mentionnée précédemment génère un nom de principal de service qui doit être utilisé pour les attributions de rôles.

- Pour permettre à ce principal de service d’ajouter un peering Azure VNet, l’administrateur du site client (non limité à l’administrateur global) doit ajouter un rôle « Contributeur réseau » au VNet qui doit être lié au VNet géré par Citrix.

- SPN est un identifiant unique utilisé pour associer le réseau virtuel Citrix dans Azure. L’association du SPN au VNet permet au réseau virtuel Citrix de se connecter au réseau local des clients via le VNet d’Azure.

-

Créer un peering VNet.

- Saisissez l’ID du locataire pour lequel les étapes précédentes ont été exécutées et cliquez sur Récupérer.

Cela renseigne l’ID de ressource VNet géré par le client avec les VNets candidats pour lesquels le rôle de contributeur réseau est ajouté pour le SPN. Si vous ne voyez pas votre VNet, assurez-vous que les étapes précédentes sont exécutées correctement ou répétez les étapes.

Remarque

Pour plus de détails sur la façon de trouver votre ID de locataire, consultez https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/active-directory-how-to-find-tenant.

- Sélectionnez Utiliser la passerelle VPN Azure pour connecter vos réseaux locaux à Azure.

- Dans ID de ressource VNet géré par le client, sélectionnez le VNet identifié pour le peering, puis cliquez sur Ajouter. Le VNet est ajouté au tableau avec le statut initialement En cours. Une fois le peering terminé avec succès, le statut passe à Terminé.

- Cliquez sur Terminé.

- Continuez avec la configuration, voir Étape 1 : Provisionner l’authentification adaptative.

Important :

- Pour que le trafic circule entre le réseau virtuel géré par Citrix et le réseau local, les règles de pare-feu et de routage peuvent être modifiées sur site pour diriger le trafic vers le réseau virtuel géré par Citrix.

- Vous ne pouvez ajouter qu’un seul homologue VNet à la fois. Les peerings VNet multiples ne sont actuellement pas autorisés. Vous pouvez supprimer un peering VNet ou en créer un selon vos besoins.

Sauvegarde et restauration de la configuration

Le service Application Delivery Management effectue la gestion des sauvegardes pour les instances d’authentification adaptative. Pour plus de détails, voir Sauvegarder et restaurer les instances NetScaler.

- Dans la vignette Application Delivery Management, cliquez sur Gérer.

- Accédez à Infrastructure > Instances et accédez aux sauvegardes.

Remarque

Si vous ne voyez pas le service intégré, intégrez le service Application Delivery Management. Pour plus de détails, voir Mise en route.

Exemple de configuration d’équilibrage de charge LDAP et LDAPS

L’instance Citrix Adaptive Authentication fournit la prise en charge LDAP/LDAPS à l’aide d’un serveur virtuel d’équilibrage de charge.

Remarque

- Si vous n’utilisez pas l’équilibrage de charge pour LDAP/LDAPS, évitez de créer un service ou un serveur pour un serveur LDAP car cela pourrait interrompre le tunnel d’authentification adaptative.

- Si vous utilisez l’équilibrage de charge pour LDAP, créez un groupe de services et liez-le au service d’équilibrage de charge et non à un service autonome.

- Lorsque vous utilisez un serveur virtuel d’équilibrage de charge pour l’authentification, assurez-vous d’ajouter l’adresse IP du serveur virtuel d’équilibrage de charge au lieu de l’adresse IP réelle du serveur LDAP dans l’action LDAP.

- Par défaut, un moniteur TCP est lié au service que vous créez. Sur les instances NetScaler d’authentification adaptative, le service est marqué comme UP par défaut si un moniteur TCP est utilisé.

- Pour la surveillance, il est recommandé d’utiliser des moniteurs personnalisés.

Prérequis

Adresse IP privée (adresse RFC1918) du serveur virtuel d’équilibrage de charge. Il peut s’agir d’une adresse IP factice car cette adresse est utilisée pour la configuration interne.

Équilibrage de charge des serveurs LDAP

Pour équilibrer la charge des serveurs LDAP, créez un groupe de services et liez-le au serveur virtuel d’équilibrage de charge. Ne créez pas de service pour équilibrer la charge des serveurs LDAP.

Configurer LDAP à l’aide de la CLI NetScaler :

Vous pouvez utiliser les commandes CLI suivantes comme référence pour configurer LDAP.

add serviceGroup <serviceGroupName> <serviceType>bind servicegroup <serviceGroupName> (<IP> | <serverName>) <port>-

ajouter lb vserver <name> <serviceType> <ip> <port>- Le port doit être 389. Ce port est utilisé pour la communication interne et la connexion à un serveur local s’effectue via SSL en fonction du port configuré pour le groupe de services. bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

Configurer LDAP à l’aide de l’interface graphique NetScaler :

- Accédez à Gestion du trafic > Équilibrage de charge puis cliquez sur Serveurs virtuels.

-

Créez un serveur virtuel de type TCP et port 389.

Ne créez pas de serveur virtuel d’équilibrage de charge de type SSL/SSL_TCP.

- Accédez à Gestion du trafic > Équilibrage de charge puis cliquez sur Groupes de services.

- Créez un groupe de services de type TCP et port 389.

- Liez le groupe de services au serveur virtuel que vous avez créé à l’étape 1.

Pour plus de détails sur les procédures, voir Configuration de l’équilibrage de charge de base.

Équilibrage de charge des serveurs LDAPS

Pour équilibrer la charge des serveurs LDAPS, vous devez créer un serveur virtuel d’équilibrage de charge de type TCP pour éviter le chiffrement ou le déchiffrement SSL interne dans l’instance d’authentification adaptative. Dans ce cas, le serveur virtuel d’équilibrage de charge gère le cryptage/décryptage TLS. Ne créez pas de serveur virtuel d’équilibrage de charge de type SSL.

Configurer LDAPS à l’aide de la CLI NetScaler :

Vous pouvez utiliser les commandes CLI suivantes comme référence pour configurer LDAPS.

-

ajouter lb vserver <name> <serviceType> <ip> <port>- Le port doit être 636. bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

Configurer LDAPS à l’aide de l’interface graphique NetScaler :

- Accédez à Gestion du trafic > Équilibrage de charge puis cliquez sur Serveurs virtuels.

-

Créez un serveur virtuel de type TCP et port 636.

Ne créez pas de serveur virtuel d’équilibrage de charge de type SSL/SSL_TCP.

- Accédez à Gestion du trafic > Équilibrage de charge puis cliquez sur Service.

- Créez un service de type SSL_TCP et port 636.

- Liez le service au serveur virtuel que vous avez créé à l’étape 1.

Pour plus de détails sur les procédures, voir Configuration de l’équilibrage de charge de base.

Créer des moniteurs personnalisés

Créez des moniteurs personnalisés à l’aide de l’interface graphique NetScaler :

- Accédez à Gestion du trafic > Équilibrage de charge > Moniteurs .

- Créer un moniteur de type LDAP. Assurez-vous de définir l’intervalle de la sonde de surveillance sur 15 secondes et le délai de réponse sur 10 secondes.

- Liez ce moniteur à votre service.

Pour plus de détails, voir Moniteurs personnalisés.

Possibilité d’ajouter jusqu’à 15 adresses IP d’administrateur

Le service d’authentification adaptative vous permet de saisir jusqu’à 15 sous-réseaux IP publics et adresses IP individuelles pour accéder à la console de gestion d’authentification adaptative.

Points à noter lors de la saisie des adresses IP/sous-réseaux :

- Assurez-vous que les CIDR des sous-réseaux IP publics sont compris entre /20 et /32.B.

- Assurez-vous qu’il n’y a pas de chevauchement entre les entrées.

Exemples :

- 192.0.2.0/24 et 192.0.2.8 ne sont pas acceptés car 192.0.2.8 se trouve dans 192.0.2.0/24.

- Sous-réseaux qui se chevauchent : 192.0.2.0/24 et 192.0.0.0/20 ne sont pas acceptés car les sous-réseaux se chevauchent.

-

Lors de la saisie d’une valeur de sous-réseau réseau, saisissez l’adresse IP du réseau comme valeur d’adresse IP.

Exemple :

- 192.0.2.2/24 est incorrect, utilisez plutôt 191.0.2.0/24

- 192.0.2.0/20 est incorrect, utilisez plutôt 192.0.0.0/20

Pour activer cette fonctionnalité, contactez le support Citrix.

Migrez votre méthode d’authentification vers l’authentification adaptative

Les clients utilisant déjà Adaptive Authentication avec la méthode d’authentification Citrix Gateway doivent migrer Adaptive Authentication , puis supprimer la configuration OAuth de l’instance Adaptive Authentication.

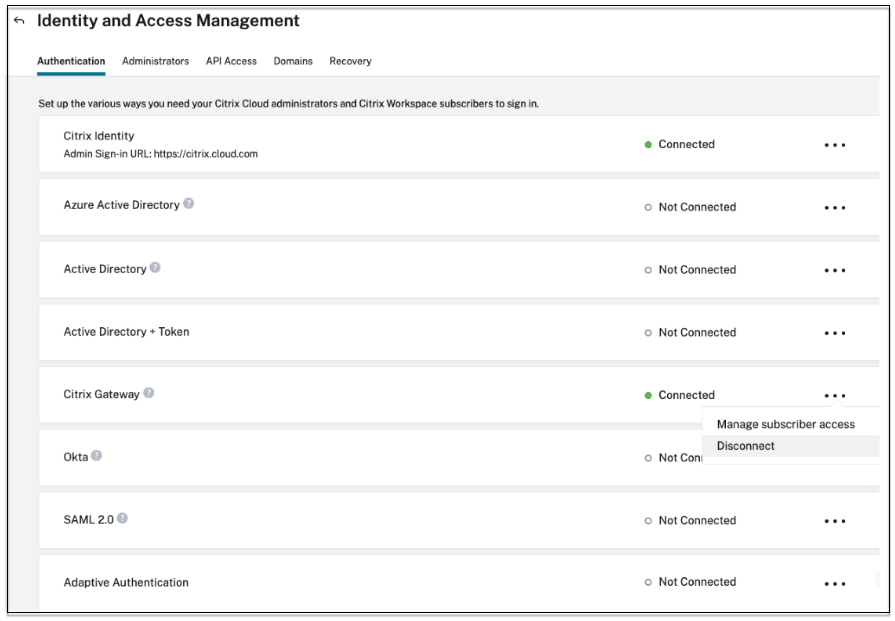

- Basculez vers une méthode d’authentification différente de Citrix Gateway.

-

Dans Citrix Cloud > Identity and Access Management, cliquez sur le bouton points de suspension correspondant à Citrix Gateway, puis cliquez sur Déconnecter.

-

Sélectionnez Je comprends l’impact sur l’expérience de l’abonné, puis cliquez sur Confirmer.

Lorsque vous cliquez sur Confirmer, la connexion à l’espace de travail des utilisateurs finaux est affectée et l’authentification adaptative n’est pas utilisée pour l’authentification jusqu’à ce que l’authentification adaptative soit à nouveau activée.

-

Dans la console de gestion de l’instance Adaptive Authentication, supprimez la configuration associée à OAuth.

En utilisant la CLI :

unbind authentication vs <authvsName> -policy <oauthIdpPolName> rm authentication oauthIdpPolicy <oauthIdpPolName> rm authentication oauthIdpProfile <oauthIdpProfName> <!--NeedCopy-->En utilisant l’interface graphique :

- Accédez à Sécurité > AAA - Trafic des applications > Serveurs virtuels.

- Libérer la politique OAuth.

- Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > OAuth IDP.

- Supprimez la politique et le profil OAuth.

-

Accédez à Citrix Cloud > Gestion des identités et des accès. Dans l’onglet Authentification, dans Authentification adaptative, cliquez sur le menu à points de suspension et sélectionnez Gérer.

OU accédez à https://adaptive-authentication.cloud.com

- Cliquez sur Voir les détails.

- Dans l’écran Télécharger le certificat , procédez comme suit :

- Ajoutez le FQDN d’authentification adaptative.

- Supprimez les certificats et les fichiers clés et téléchargez-les à nouveau.

Important :

Si vous modifiez un nom de domaine complet ou la paire certificat-clé directement sans migrer vers Adaptive Authentication, la connexion à Identity and Access Management échoue et les erreurs suivantes s’affichent. Vous devez migrer vers la méthode d’authentification adaptative pour corriger ces erreurs.

- La commande ADC a échoué avec une erreur. Une politique est déjà liée à la priorité spécifiée.

- La commande ADC a échoué avec une erreur. Impossible de dissocier une politique qui n’est pas liée.

-

Cliquez sur Enregistrer les modifications.

À ce stade, Identity and Access Management affiche Adaptive Authentication comme Connecté et l’instance Adaptive Authentication a le profil OAuth configuré automatiquement.

Vous pouvez valider cela à partir de l’interface graphique.

- Accédez à votre instance d’authentification adaptative et connectez-vous avec vos informations d’identification.

- Accédez à Sécurité > AAA - Trafic des applications > Serveurs virtuels. Vous devez voir que le profil IdP OAuth a été créé.

- Accédez à Citrix Cloud > Gestion des identités et des accès. L’authentification adaptative est dans le statut Connecté .

-

Réactivez la méthode d’authentification adaptative en cliquant sur Activer (étape 3) dans la page d’accueil de l’authentification adaptative.

Cette étape active la méthode d’authentification en tant qu’authentification adaptative dans la configuration de votre espace de travail.

- Cliquez sur le lien de l’espace de travail à l’étape 3 après avoir cliqué sur Activer. Vous devez voir que la méthode d’authentification est modifiée en authentification adaptative.

Remarque

Les nouveaux utilisateurs doivent suivre les mêmes étapes, à l’exception de l’étape de suppression de la configuration liée à OAuth.

Exemples de configurations d’authentification

Les clients peuvent configurer une politique d’authentification de leur choix et la lier au serveur virtuel d’authentification. Les liaisons de profil d’authentification ne sont pas requises pour le serveur virtuel d’authentification. Seules les politiques d’authentification peuvent être configurées. Voici certains des cas d’utilisation .

Important :

La configuration de l’authentification doit être effectuée sur les nœuds principaux uniquement.

Authentification multifactorielle avec authentification conditionnelle

- Authentification à double facteur avec LDAP et RADIUS à l’aide d’un schéma à double facteur (prenant la saisie de l’utilisateur une seule fois)

- Méthode de connexion à l’authentification selon les services de l’utilisateur (employé, partenaire, fournisseur) dans l’organisation avec menu déroulant pour sélectionner le service

- Méthode de connexion d’authentification selon les domaines d’utilisateur avec menu déroulant

- Configurer l’ID de messagerie (ou le nom d’utilisateur) comme premier facteur avec un accès conditionnel basé sur l’extraction de groupe avec l’ID de messagerie comme premier facteur et fournir un type de connexion différent pour chaque groupe

- Authentification multifacteur utilisant l’authentification par certificat pour les utilisateurs disposant de certificats utilisateur et l’enregistrement OTP natif pour les utilisateurs non certifiés

- Différents types d’authentification avec authentification conditionnelle en fonction des entrées du nom d’hôte de l’utilisateur

- Authentification à double facteur avec authentification OTP native

- Google Re-CAPTCHA

Intégration tierce avec authentification multifactorielle

- Configurer Azure AD comme IdP SAML (configurer le facteur suivant comme stratégie LDAP - NO_AUTH pour terminer la confiance OAuth)

- Authentification conditionnelle avec le premier facteur SAML, puis connexion personnalisée au certificat ou LDAP en fonction des attributs SAML

- Premier facteur comme connexion WebAuth suivie de LDAP

Scans de posture de l’appareil (EPA)

- Vérification de la posture de l’appareil pour la vérification de la version suivie d’une connexion personnalisée pour les utilisateurs conformes (RADIUS) et non conformes (LDAP)

- Authentification LDAP suivie d’une analyse obligatoire de la posture de l’appareil

- Vérification de la posture de l’appareil avant et après l’authentification AD - Pré et post-EPA comme facteur

- Le certificat de l’appareil comme facteur EPA

Scénarios divers

Dans cet article

- Modifier un FQDN

- URL d’espace de travail personnalisé ou URL personnalisée

- Planifiez la mise à niveau de vos instances d’authentification adaptative

- Désapprovisionnez vos instances d’authentification adaptative

- Activer l’accès sécurisé à la passerelle

- Configurer la connectivité aux serveurs d’authentification locaux à l’aide du peering Azure VNet

- Sauvegarde et restauration de la configuration

- Exemple de configuration d’équilibrage de charge LDAP et LDAPS

- Possibilité d’ajouter jusqu’à 15 adresses IP d’administrateur

- Migrez votre méthode d’authentification vers l’authentification adaptative

- Exemples de configurations d’authentification