Posture de l’appareil

Le service Citrix Device Posture est une solution basée sur le cloud qui aide les administrateurs à appliquer certaines exigences auxquelles les appareils finaux doivent répondre pour accéder aux ressources Citrix DaaS (applications et postes de travail virtuels) ou Citrix Secure Private Access (applications SaaS, Web, TCP et UDP). L’établissement de la confiance de l’appareil en vérifiant la posture de l’appareil est essentiel pour mettre en œuvre un accès basé sur la confiance zéro. Le service Posture de l’appareil applique les principes de confiance zéro sur votre réseau en vérifiant la conformité des appareils finaux (gestion, BYOD et posture de sécurité) avant d’autoriser un utilisateur final à se connecter.

Fonctionnement

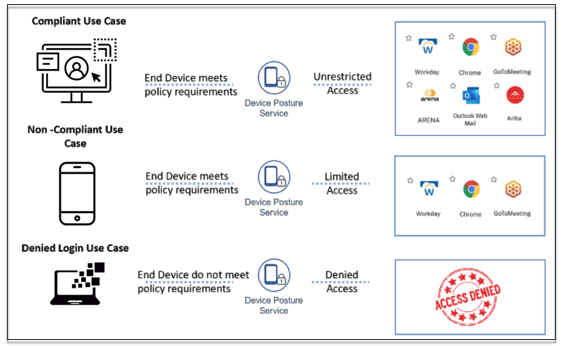

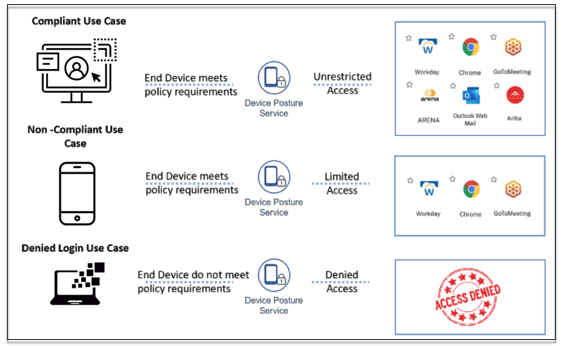

Les administrateurs peuvent créer des politiques de posture des appareils pour vérifier la posture des terminaux et déterminer si la connexion d’un terminal est autorisée ou refusée. Les appareils autorisés à se connecter sont ensuite classés comme conformes ou non conformes. Les utilisateurs peuvent se connecter depuis un navigateur ou l’application Citrix Workspace.

Voici les conditions de haut niveau utilisées pour classer un appareil comme conforme, non conforme et connexion refusée.

-

Appareils conformes – Un appareil qui répond aux exigences de politique préconfigurées et qui est autorisé à se connecter au réseau de l’entreprise avec un accès complet ou illimité aux ressources Citrix Secure Private Access ou aux ressources Citrix DaaS.

-

Appareils non conformes - Un appareil qui répond aux exigences de politique préconfigurées et est autorisé à se connecter au réseau de l’entreprise avec un accès partiel ou restreint aux ressources Citrix Secure Private Access ou aux ressources Citrix DaaS.

-

Connexion refusée : - Un appareil qui ne répond pas aux exigences de la politique se voit refuser la connexion.

La classification des appareils comme conformes, non conformeset connexion refusée est transmise au service Citrix DaaS et Citrix Secure Private Access qui, à son tour, utilise la classification des appareils pour fournir des capacités d’accès intelligentes.

Remarque

- Les politiques de posture de l’appareil doivent être configurées spécifiquement pour chaque plate-forme. Par exemple, pour macOS, un administrateur peut autoriser l’accès aux appareils dotés d’une version de système d’exploitation spécifique. De même, pour Windows, l’administrateur peut configurer des politiques pour inclure un fichier d’autorisation spécifique, des paramètres de registre, etc.

- Les analyses de posture de l’appareil sont effectuées uniquement lors de la pré-authentification/avant la connexion.

- Pour les définitions de « conforme » et « non conforme », voir Définitions.

La version officielle de ce document est en anglais. Certains contenus de la documentation Cloud Software Group ont été traduits de façon automatique à des fins pratiques uniquement. Cloud Software Group n'exerce aucun contrôle sur le contenu traduit de façon automatique, qui peut contenir des erreurs, des imprécisions ou un langage inapproprié. Aucune garantie, explicite ou implicite, n'est fournie quant à l'exactitude, la fiabilité, la pertinence ou la justesse de toute traduction effectuée depuis l'anglais d'origine vers une autre langue, ou quant à la conformité de votre produit ou service Cloud Software Group à tout contenu traduit de façon automatique, et toute garantie fournie en vertu du contrat de licence de l'utilisateur final ou des conditions d'utilisation des services applicables, ou de tout autre accord avec Cloud Software Group, quant à la conformité du produit ou service à toute documentation ne s'applique pas dans la mesure où cette documentation a été traduite de façon automatique. Cloud Software Group ne pourra être tenu responsable de tout dommage ou problème dû à l'utilisation de contenu traduit de façon automatique.

DIESER DIENST KANN ÜBERSETZUNGEN ENTHALTEN, DIE VON GOOGLE BEREITGESTELLT WERDEN. GOOGLE LEHNT JEDE AUSDRÜCKLICHE ODER STILLSCHWEIGENDE GEWÄHRLEISTUNG IN BEZUG AUF DIE ÜBERSETZUNGEN AB, EINSCHLIESSLICH JEGLICHER GEWÄHRLEISTUNG DER GENAUIGKEIT, ZUVERLÄSSIGKEIT UND JEGLICHER STILLSCHWEIGENDEN GEWÄHRLEISTUNG DER MARKTGÄNGIGKEIT, DER EIGNUNG FÜR EINEN BESTIMMTEN ZWECK UND DER NICHTVERLETZUNG VON RECHTEN DRITTER.

CE SERVICE PEUT CONTENIR DES TRADUCTIONS FOURNIES PAR GOOGLE. GOOGLE EXCLUT TOUTE GARANTIE RELATIVE AUX TRADUCTIONS, EXPRESSE OU IMPLICITE, Y COMPRIS TOUTE GARANTIE D'EXACTITUDE, DE FIABILITÉ ET TOUTE GARANTIE IMPLICITE DE QUALITÉ MARCHANDE, D'ADÉQUATION À UN USAGE PARTICULIER ET D'ABSENCE DE CONTREFAÇON.

ESTE SERVICIO PUEDE CONTENER TRADUCCIONES CON TECNOLOGÍA DE GOOGLE. GOOGLE RENUNCIA A TODAS LAS GARANTÍAS RELACIONADAS CON LAS TRADUCCIONES, TANTO IMPLÍCITAS COMO EXPLÍCITAS, INCLUIDAS LAS GARANTÍAS DE EXACTITUD, FIABILIDAD Y OTRAS GARANTÍAS IMPLÍCITAS DE COMERCIABILIDAD, IDONEIDAD PARA UN FIN EN PARTICULAR Y AUSENCIA DE INFRACCIÓN DE DERECHOS.

本服务可能包含由 Google 提供技术支持的翻译。Google 对这些翻译内容不做任何明示或暗示的保证,包括对准确性、可靠性的任何保证以及对适销性、特定用途的适用性和非侵权性的任何暗示保证。

このサービスには、Google が提供する翻訳が含まれている可能性があります。Google は翻訳について、明示的か黙示的かを問わず、精度と信頼性に関するあらゆる保証、および商品性、特定目的への適合性、第三者の権利を侵害しないことに関するあらゆる黙示的保証を含め、一切保証しません。

ESTE SERVIÇO PODE CONTER TRADUÇÕES FORNECIDAS PELO GOOGLE. O GOOGLE SE EXIME DE TODAS AS GARANTIAS RELACIONADAS COM AS TRADUÇÕES, EXPRESSAS OU IMPLÍCITAS, INCLUINDO QUALQUER GARANTIA DE PRECISÃO, CONFIABILIDADE E QUALQUER GARANTIA IMPLÍCITA DE COMERCIALIZAÇÃO, ADEQUAÇÃO A UM PROPÓSITO ESPECÍFICO E NÃO INFRAÇÃO.