Migration des contrôles de sécurité des applications et des stratégies d’accès vers le nouveau cadre de stratégie d’accès

Citrix a apporté des modifications à l’activation de l’accès aux applications dans le produit. Auparavant, les applications devaient être abonnées aux utilisateurs ou aux groupes d’utilisateurs dans la section Applications > Abonnés aux applications de l’assistant pour permettre l’accès. À l’avenir, au moins une stratégie d’accès est requise pour permettre l’accès aux applications. Lors de la création des stratégies, la condition Utilisateurs ou groupes est une condition obligatoire à remplir pour accorder l’accès aux applications aux utilisateurs. Pour plus de détails, voir Création de stratégies d’accès.

En outre, la section Sécurité renforcée de la configuration de l’application est obsolète. Vous pouvez désormais appliquer des contrôles de sécurité granulaires tels que la restriction du presse-papiers, la restriction de téléchargement, les restrictions d’impression, en plus d’options avancées telles que l’ouverture d’une application dans le navigateur distant à partir des stratégies d’accès Grâce à ce changement, les clients peuvent appliquer une sécurité adaptative basée sur le contexte tel que les utilisateurs, l’emplacement, l’appareil et le risque.

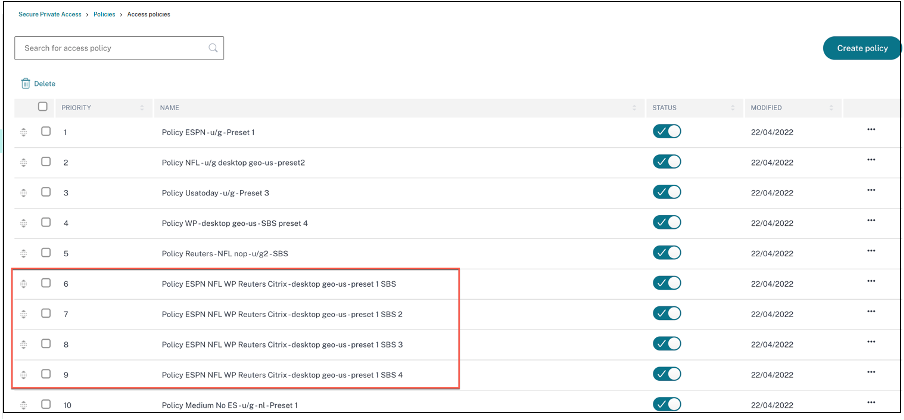

Pour migrer les contrôles de sécurité et les stratégies d’accès de vos applications vers le nouveau cadre de stratégie d’accès et pour éviter tout temps d’arrêt dans l’accès aux applications, Citrix a apporté les modifications requises. Par conséquent, vous remarquerez peut-être certains changements dans votre liste de stratégies, tels que les suivants :

- Nouvelles stratégies créées

- Une seule stratégie divisée en plusieurs stratégies

- Noms de stratégie préfixés par

<System generated policy - App name>

Remarque :

Si aucun utilisateur ou groupe n’a été ajouté aux applications, aucune nouvelle stratégie n’est créée.

Le tableau suivant résume les modifications.

| Si vous aviez configuré un… | Alors… |

|---|---|

| Application sans aucune condition de sécurité renforcée | Une nouvelle stratégie est créée avec des utilisateurs et des groupes comme condition obligatoire. Les utilisateurs ou les groupes sont dérivés des stratégies d’accès. L’action est définie sur Autoriser l’accès. |

| Application avec conditions de sécurité améliorées | Une nouvelle stratégie est créée avec des utilisateurs et des groupes comme condition obligatoire. Les utilisateurs ou les groupes sont dérivés des stratégies d’accès. L’action définie est Autoriser avec restriction. Basé sur la condition de sécurité au niveau de l’application configurée précédemment. Les restrictions de sécurité correspondantes sont sélectionnées lors de la création de la stratégie. Les stratégies migrées sont préfixées par <System generated policy - App name>. |

| Stratégie d’accès avec préréglages | Si une condition de groupe d’utilisateurs est déjà sélectionnée pour la stratégie, une nouvelle stratégie est créée telle quelle et les conditions de sécurité correspondantes sont sélectionnées dans la stratégie d’accès en fonction des préréglages. |

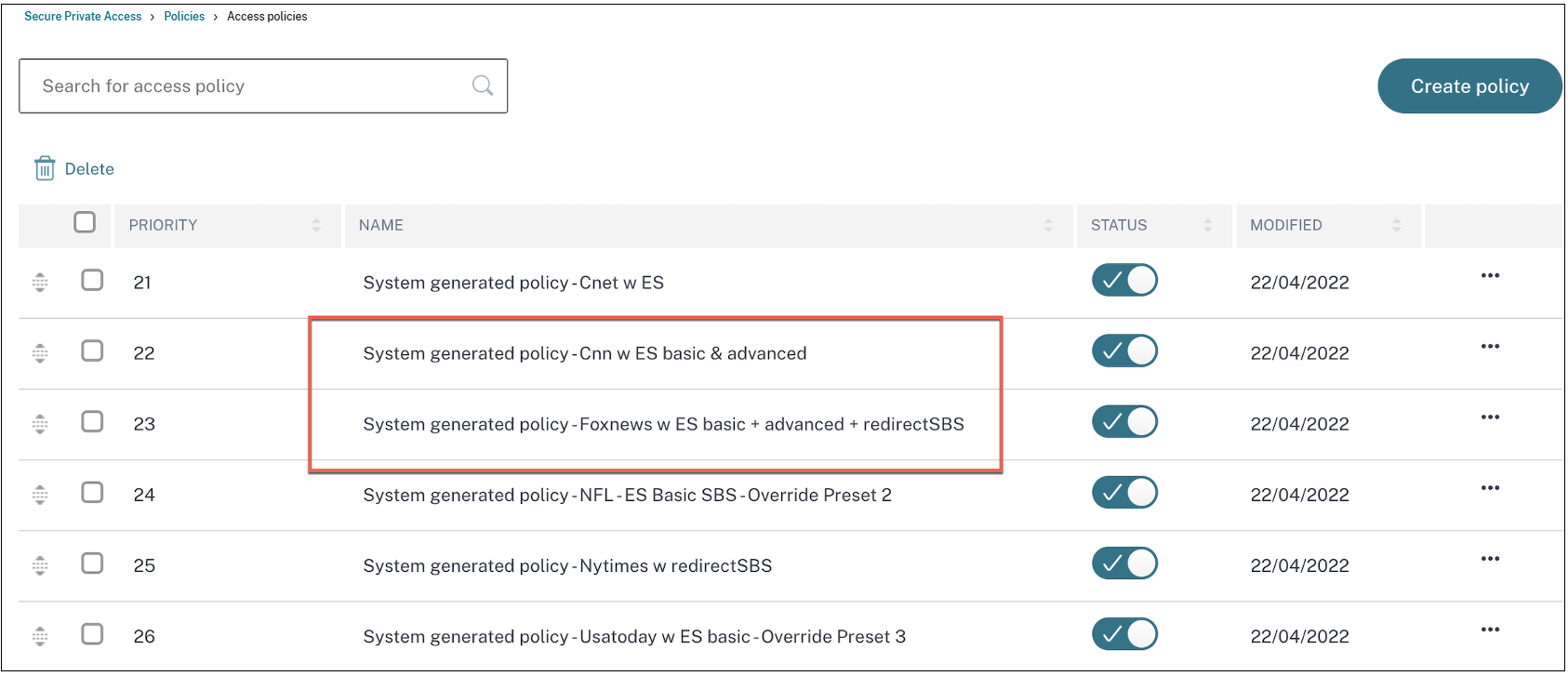

| Stratégie d’accès sans condition d’utilisateur ou de groupe | Les utilisateurs ou les groupes étant une condition obligatoire pour accéder aux applications, une stratégie unique configurée pour plusieurs applications est désormais divisée en plusieurs stratégies, car chaque application peut avoir un ensemble différent d’utilisateurs ou de groupes. Les utilisateurs ou les groupes sont dérivés des stratégies d’accès. Pour chaque stratégie, les utilisateurs ou les groupes sont définis comme une condition obligatoire. |

La figure suivante présente des exemples de noms de stratégie préfixés par <System generated policy - App name>.

La figure suivante montre un exemple de stratégie unique divisée en plusieurs stratégies.