Appliance Connector pour Secure Private Access

L’appliance Connector est un composant Citrix hébergé dans votre hyperviseur. Elle sert de canal de communication entre Citrix Cloud et vos emplacements de ressources, ce qui permet d’administrer le cloud sans qu’il soit nécessaire d’effectuer des configurations réseau ou d’infrastructure complexes. L’appliance Connector vous permet de gérer et d’axer la priorité sur les ressources qui apportent de la valeur à vos utilisateurs.

Toutes les connexions sont établies depuis l’appliance Connector vers le cloud à l’aide du port HTTPS standard (443) et du protocole TCP. Aucune connexion entrante n’est acceptée. Le port TCP 443, avec les noms de domaines de compétence FQDN suivants, sont autorisés en sortie :

- *.nssvc.net

- *.netscalermgmt.net

- *.citrixworkspacesapi.net

- *.citrixnetworkapi.net

- *.citrix.com

- *.servicebus.windows.net

- *.adm.cloud.com

Configuration de Secure Private Access avec Connector Appliance

-

Installez deux appliances Connector ou plus dans votre emplacement de ressources.

Pour plus d’informations sur la configuration de vos appliances Connector, consultez Appliance Connector pour Cloud Services.

-

Pour configurer Secure Private Access afin de se connecter aux applications Web locales à l’aide de KCD, configurez KCD en effectuant les étapes suivantes :

-

Joignez votre appliance Connector à un domaine Active Directory.

Rejoindre une forêt Active Directory vous permet d’utiliser la délégation contrainte Kerberos (KCD) lors de la configuration de Secure Private Access, mais cela n’active pas les demandes d’identité ou l’authentification pour utiliser l’appliance Connector.

-

Connectez-vous à la page Web d’administration de Connector Appliance dans votre navigateur à l’aide de l’adresse IP fournie dans la console de Connector Appliance.

-

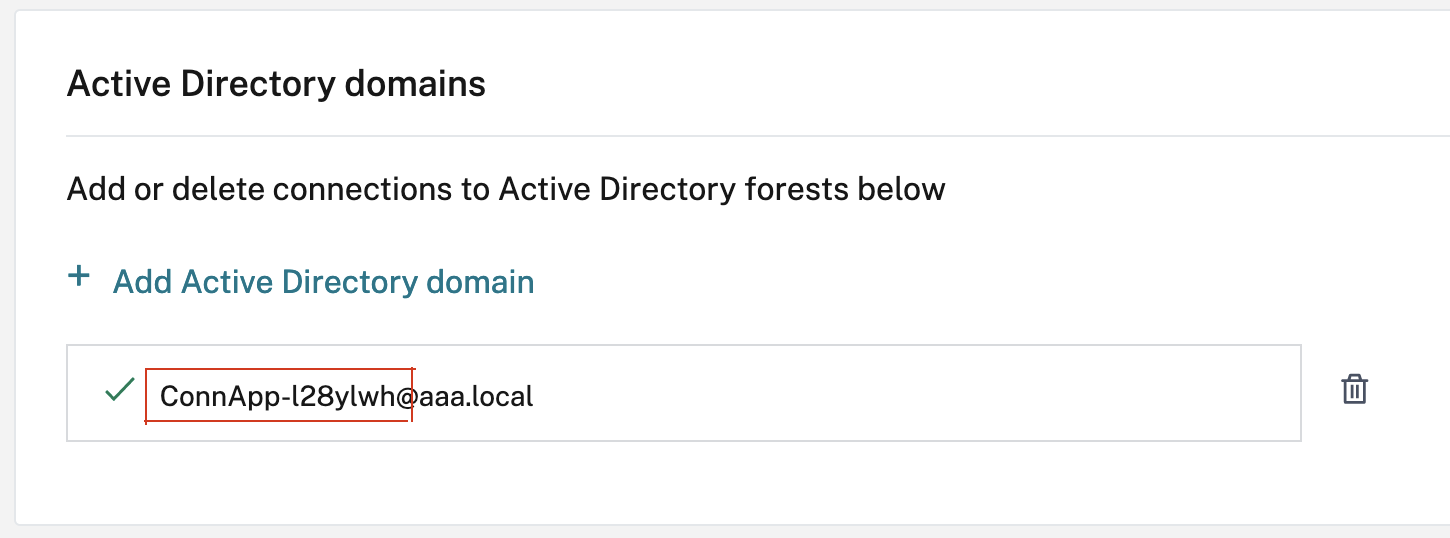

Dans la section Domaines Active Directory, cliquez sur + Ajouter un domaine Active Directory .

Si votre page d’administration ne contient pas de section Domaines Active Directory, contactez Citrix pour demander votre inscription à l’aperçu.

-

Entrez le nom de domaine dans le champ Nom de domaine. Cliquez sur Ajouter.

-

Connector Appliance vérifie le domaine. Si la vérification réussit, la boîte de dialogue Joindre Active Directory s’ouvre.

-

Entrez le nom d’utilisateur et le mot de passe d’un utilisateur Active Directory qui dispose d’une autorisation de connexion pour ce domaine.

-

Connector Appliance suggère un nom de machine. Vous pouvez choisir de remplacer le nom suggéré et de fournir votre propre nom de machine, d’une longueur maximale de 15 caractères. Notez le nom du compte de la machine.

Ce nom de machine est créé dans le domaine Active Directory lorsque Connector Appliance le rejoint.

-

Cliquez sur Joindre.

-

-

Configurez la délégation de contraintes Kerberos pour un serveur Web sans équilibreur de charge.

- Identifiez le nom de l’ordinateur du boîtier du connecteur Vous pouvez obtenir ce nom soit à partir de l’endroit où vous avez hébergé votre hébergement, soit simplement à partir de l’interface utilisateur du connecteur.

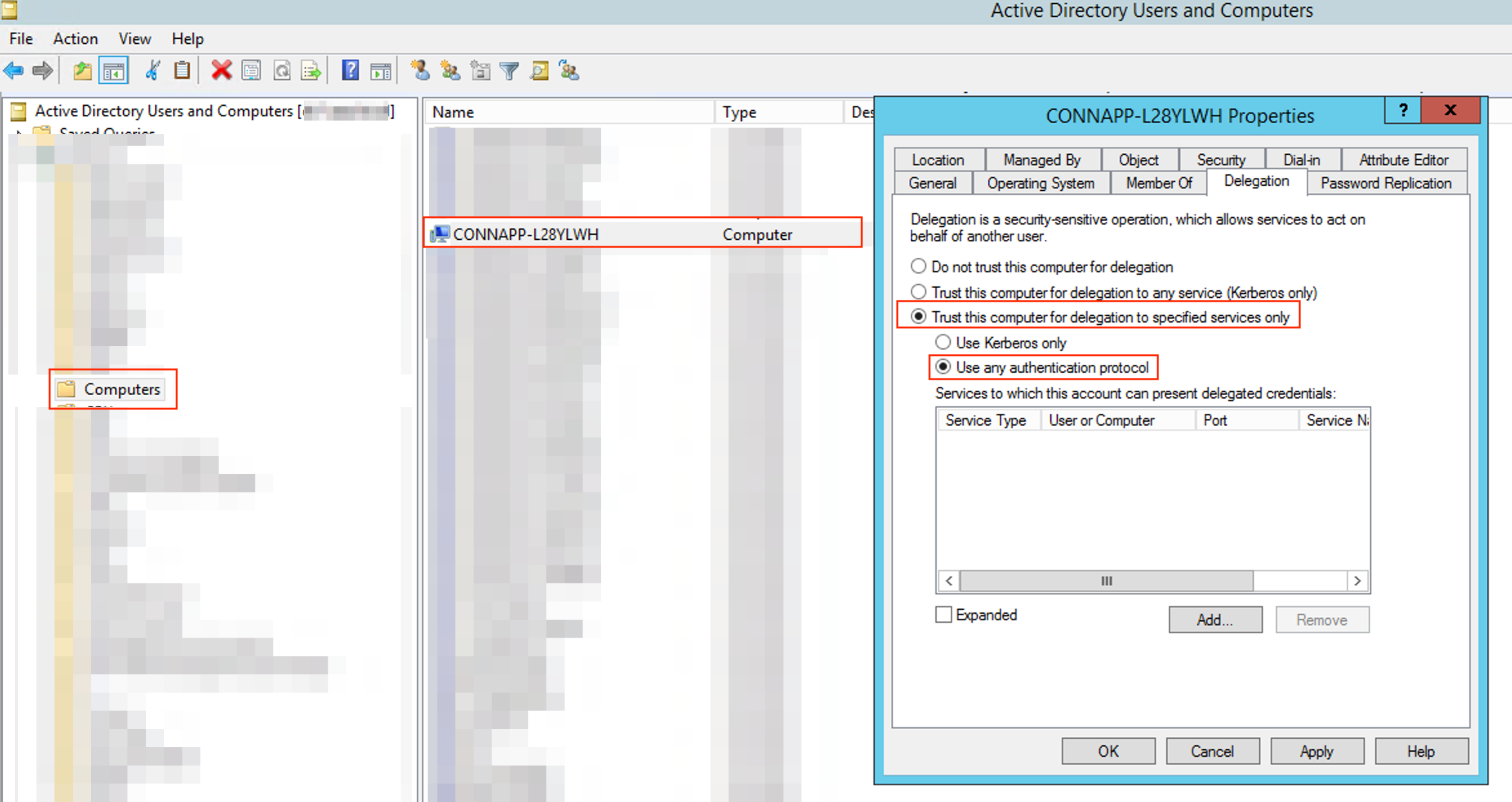

- Sur votre contrôleur Active Directory, recherchez l’ordinateur de l’appliance du connecteur.

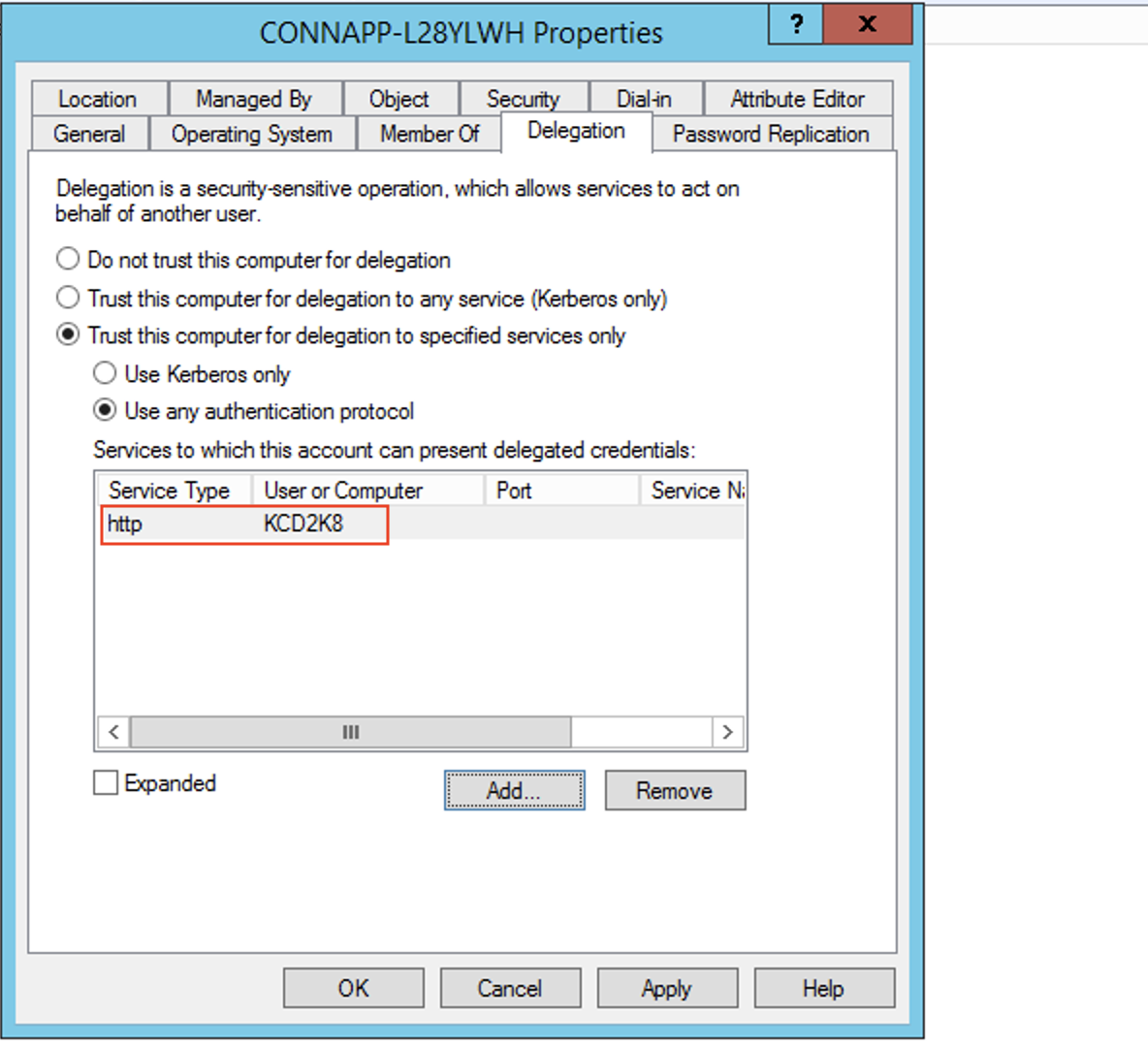

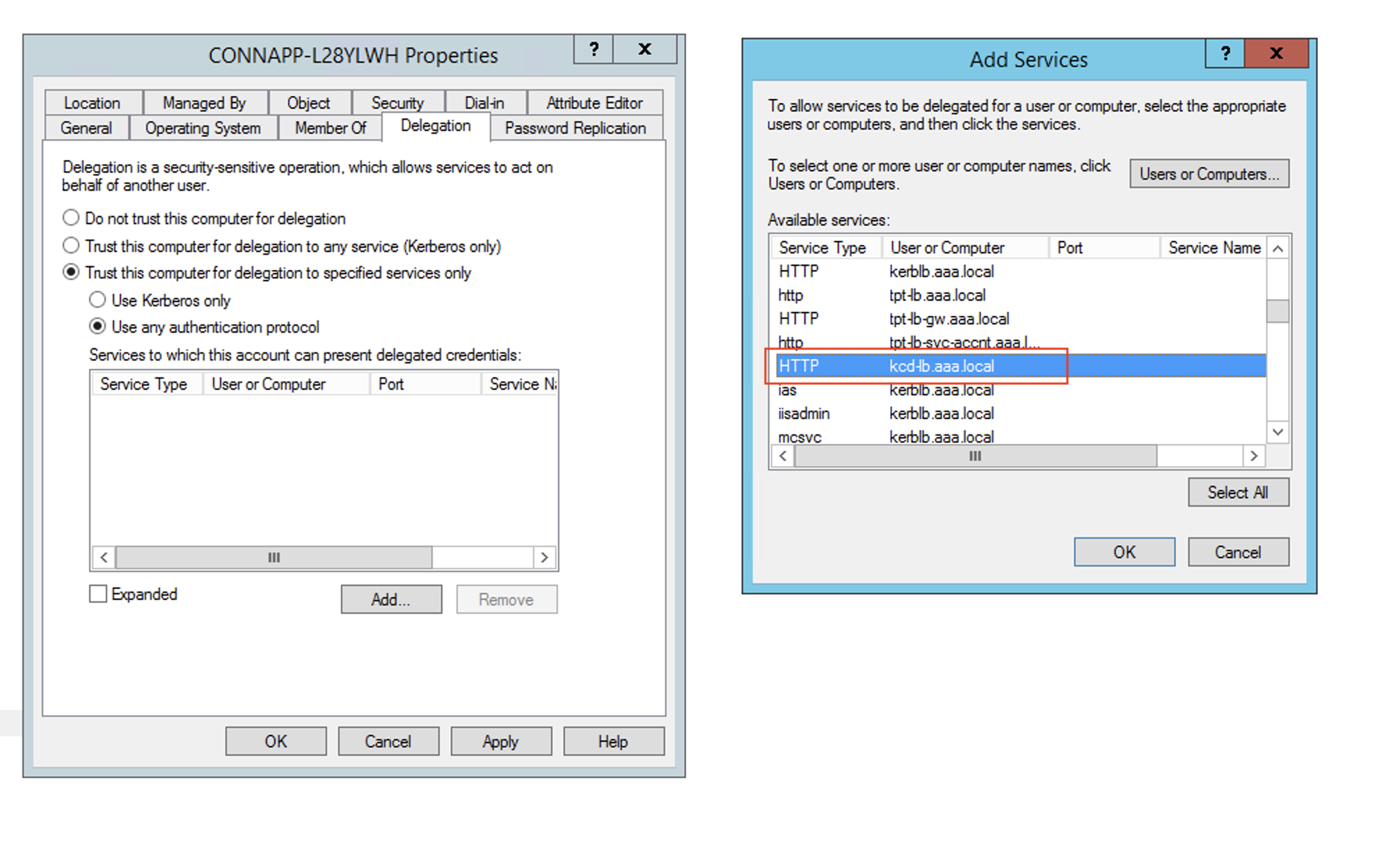

- Accédez aux propriétés du compte d’ordinateur Connector Appliance, puis accédez à l’onglet Délégation .

-

Choisissez Faire confiance à l’ordinateur pour la délégation aux services spécifiés uniquement. puis sélectionnez Utiliser n’importe quel protocole d’authentification.

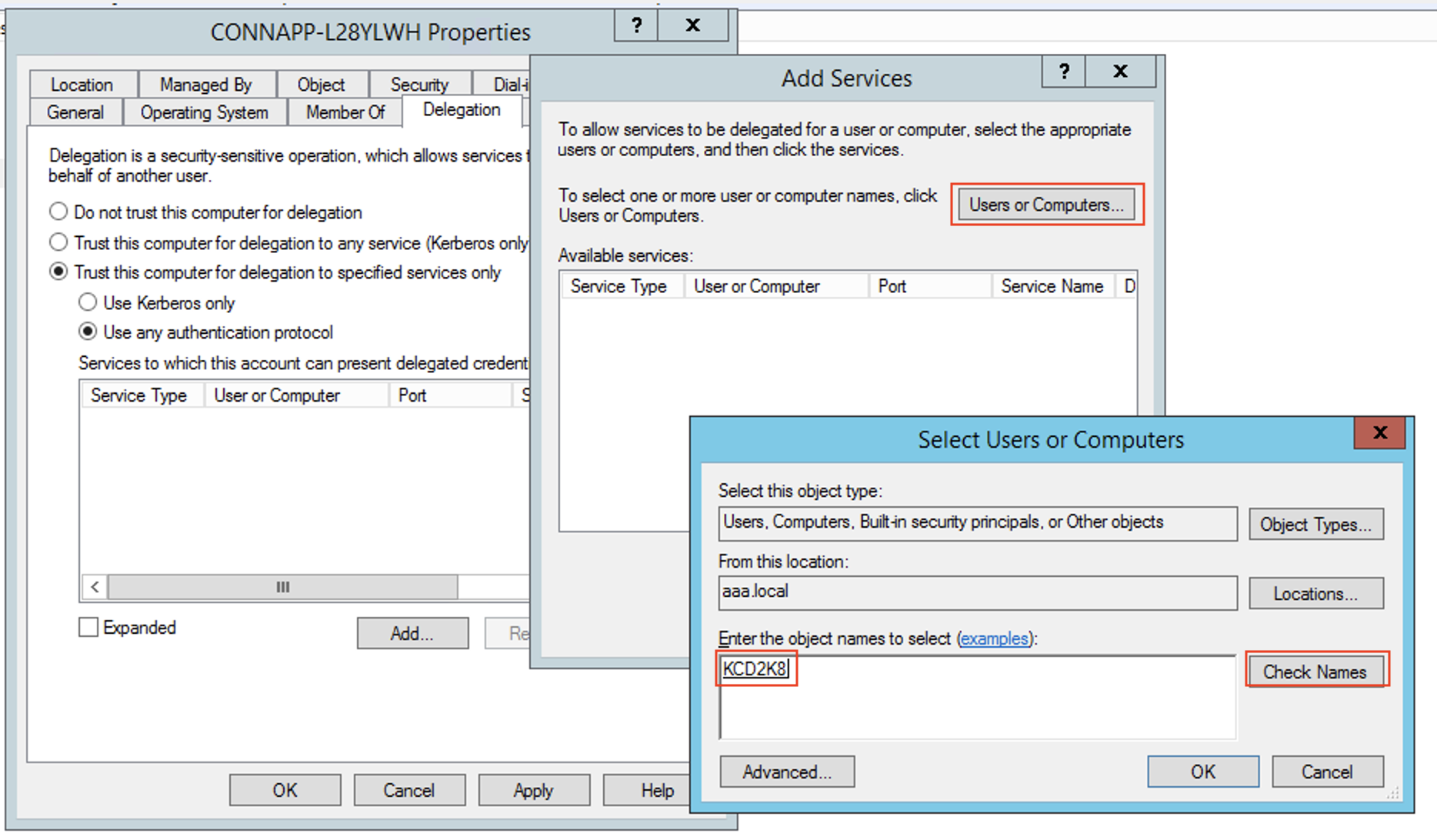

- Cliquez sur Ajouter.

- Cliquez sur Utilisateurs ou Ordinateurs.

- Entrez le nom de l’ordinateur du serveur Web cible, puis cliquez sur Vérifier les noms. Dans l’image précédente, KCD2K8 est le serveur Web.

- cliquez sur OK.

-

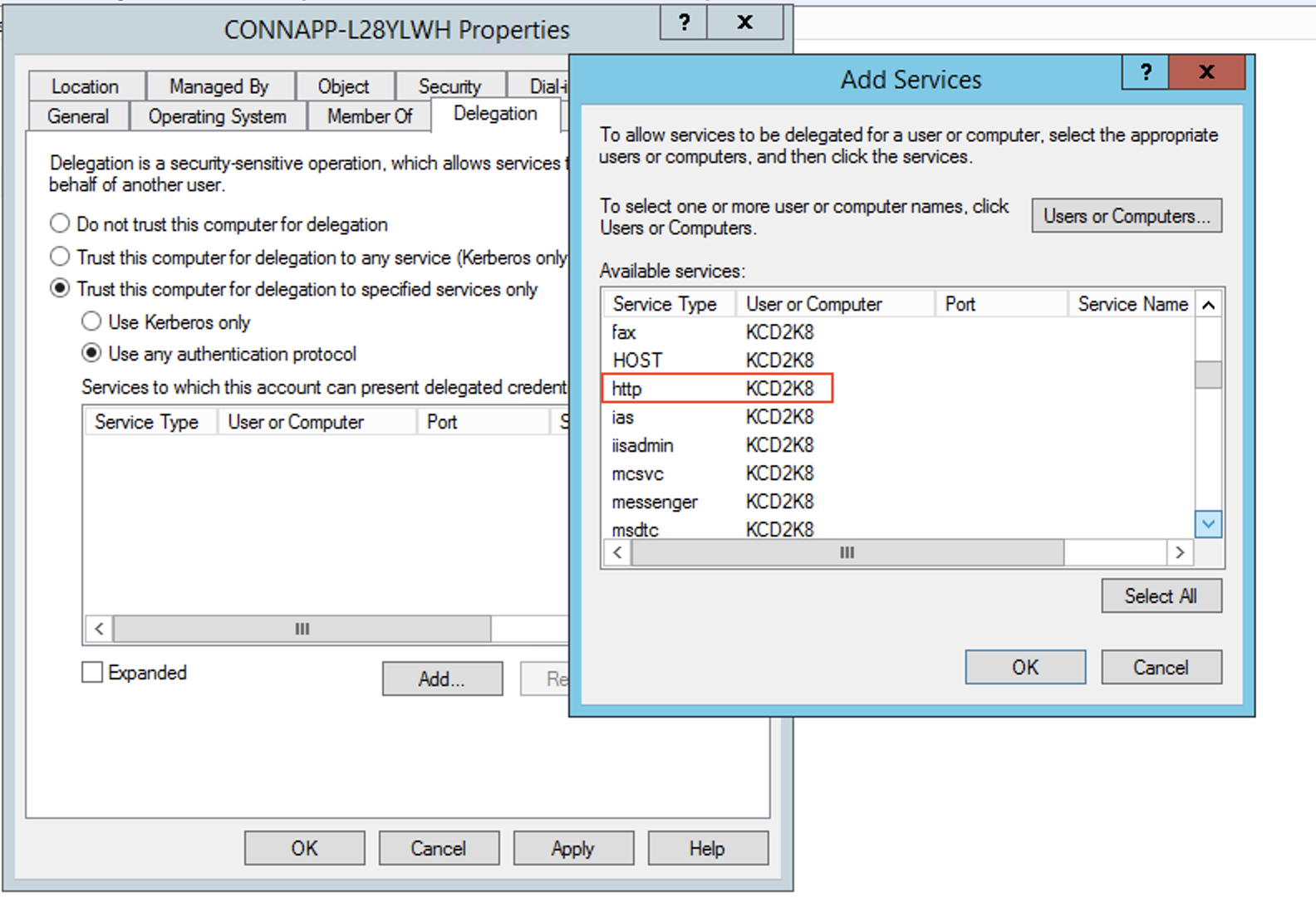

Sélectionnez le type de service http.

- Cliquez sur OK.

-

Cliquez sur Appliquer, puis sur OK.

La procédure d’ajout de la délégation pour un serveur Web est ainsi terminée.

-

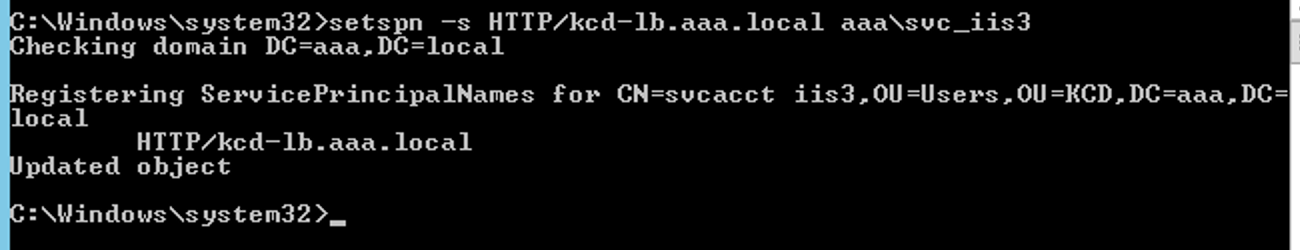

Configurez la délégation de contraintes Kerberos (KCD) pour un serveur Web derrière un équilibreur de charge.

-

Ajoutez le SPN de l’équilibreur de charge au compte de service à l’aide de la

setspncommande suivante.setspn -S HTTP/<web_server_fqdn> <service_account>

-

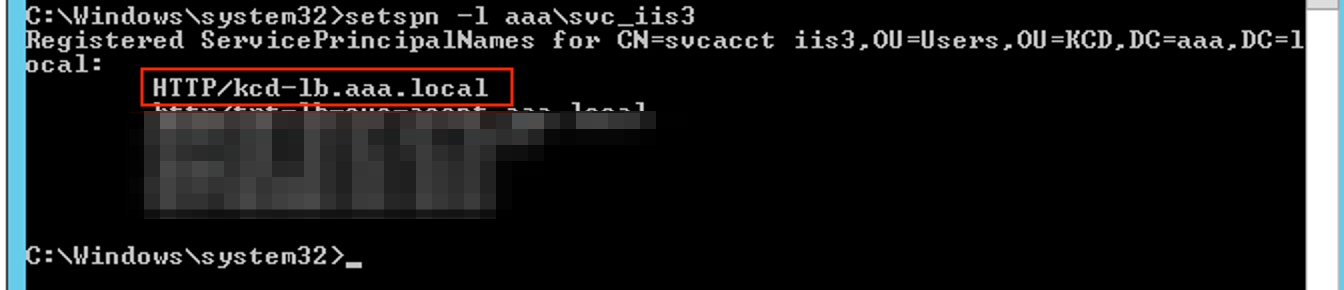

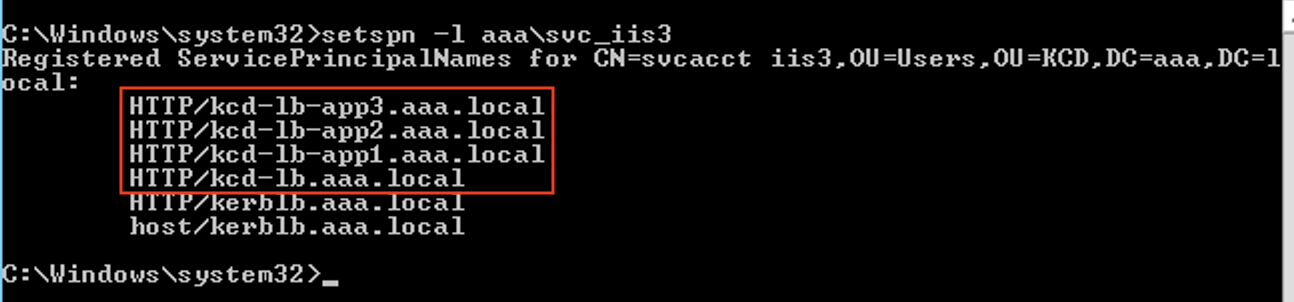

Confirmez les SPN du compte de service à l’aide de la commande suivante.

setspn -l <service_account>

-

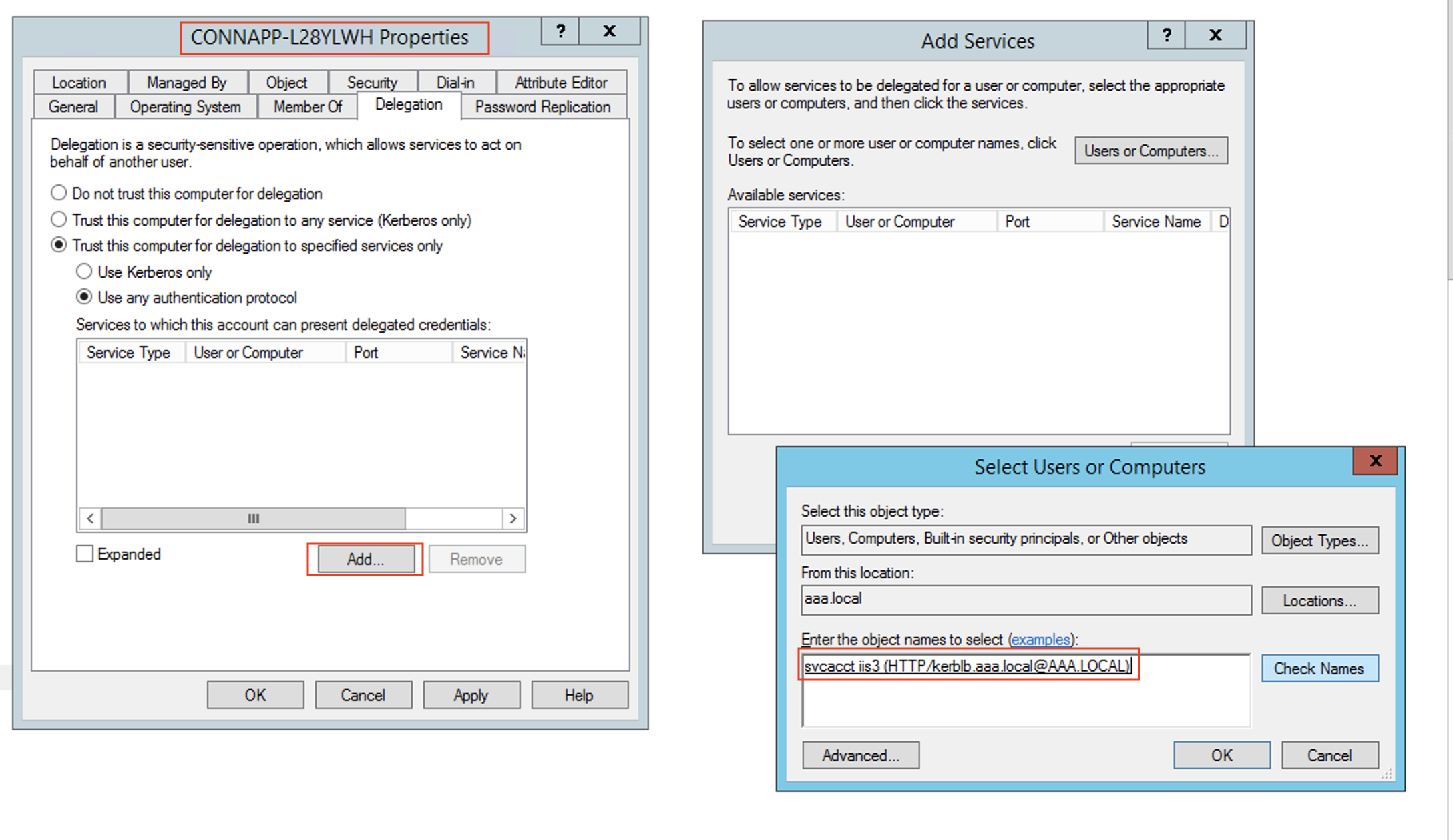

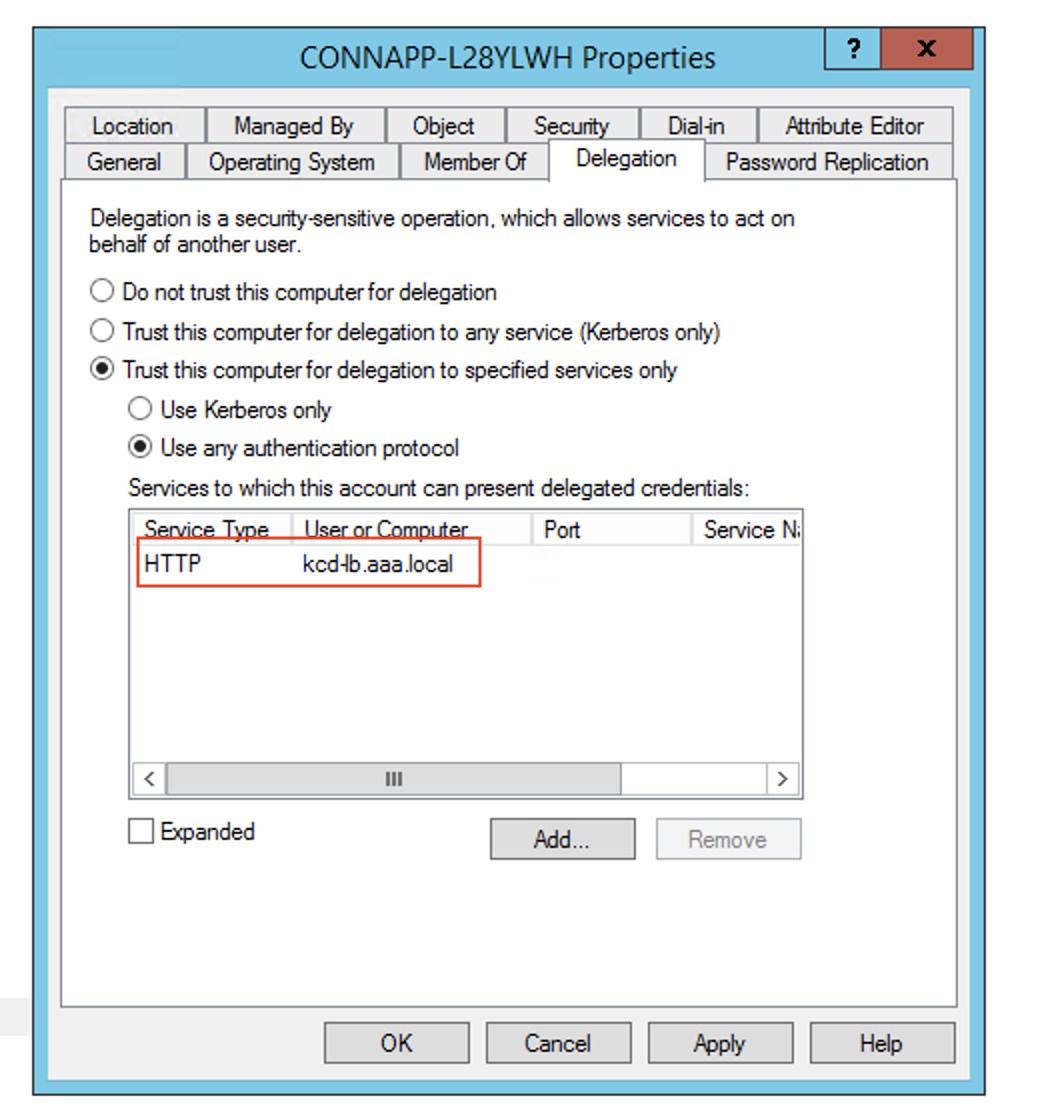

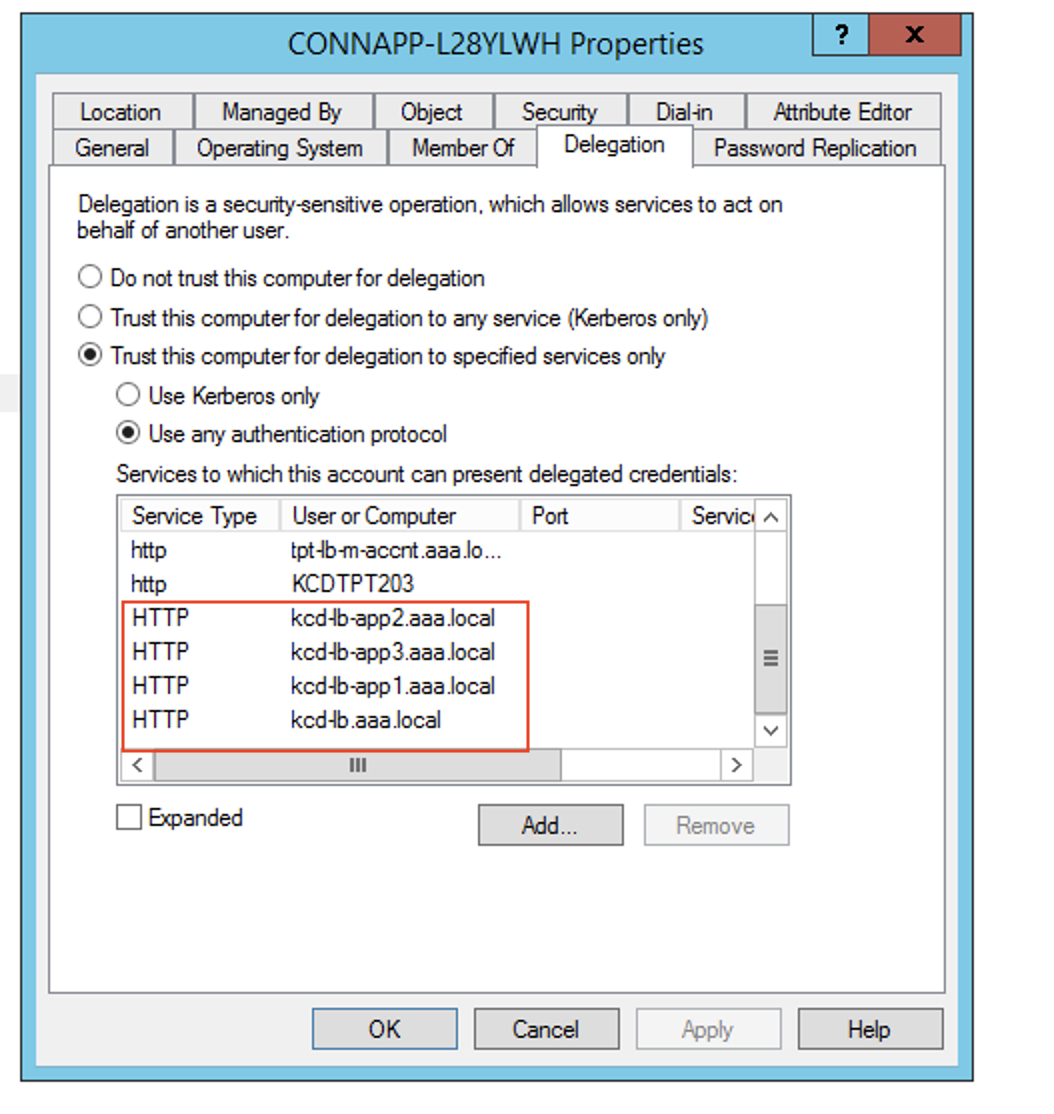

Créez une délégation pour le compte d’ordinateur de l’appliance Connector.

- Suivez les étapes pour configurer la délégation de contraintes Kerberos pour le serveur Web sans équilibreur de charge afin d’identifier la machine de l’autorité de certification et d’accéder à l’interface utilisateur de délégation.

- Dans la section Utilisateurs et ordinateurs, sélectionnez le compte de service (par exemple, aaa \ svc_iis3).

- Dans les services, sélectionnez l’entrée ServiceType : HTTP et Utilisateur ou Ordinateur : serveur Web (par exemple,

kcd-lb.aaa.local)

- Cliquez sur OK.

- Cliquez sur Appliquer, puis sur OK.

-

-

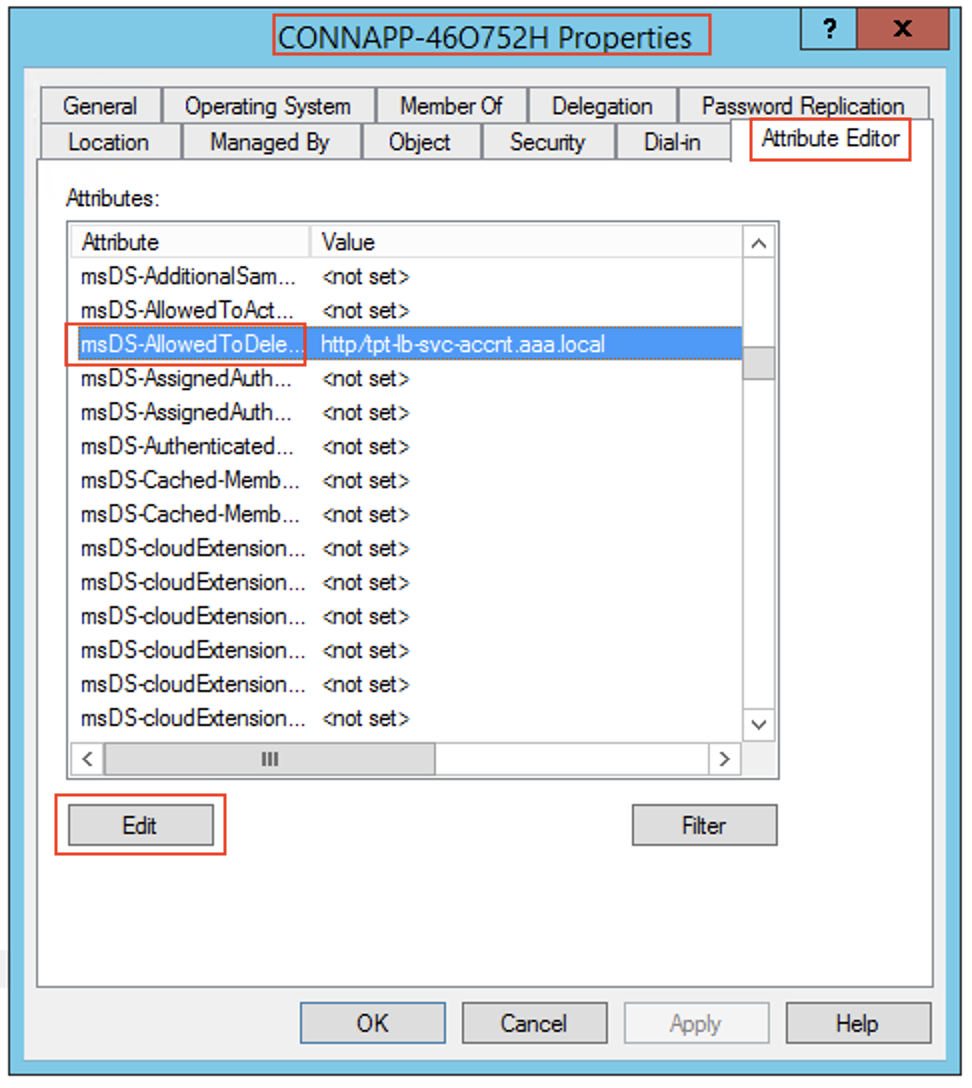

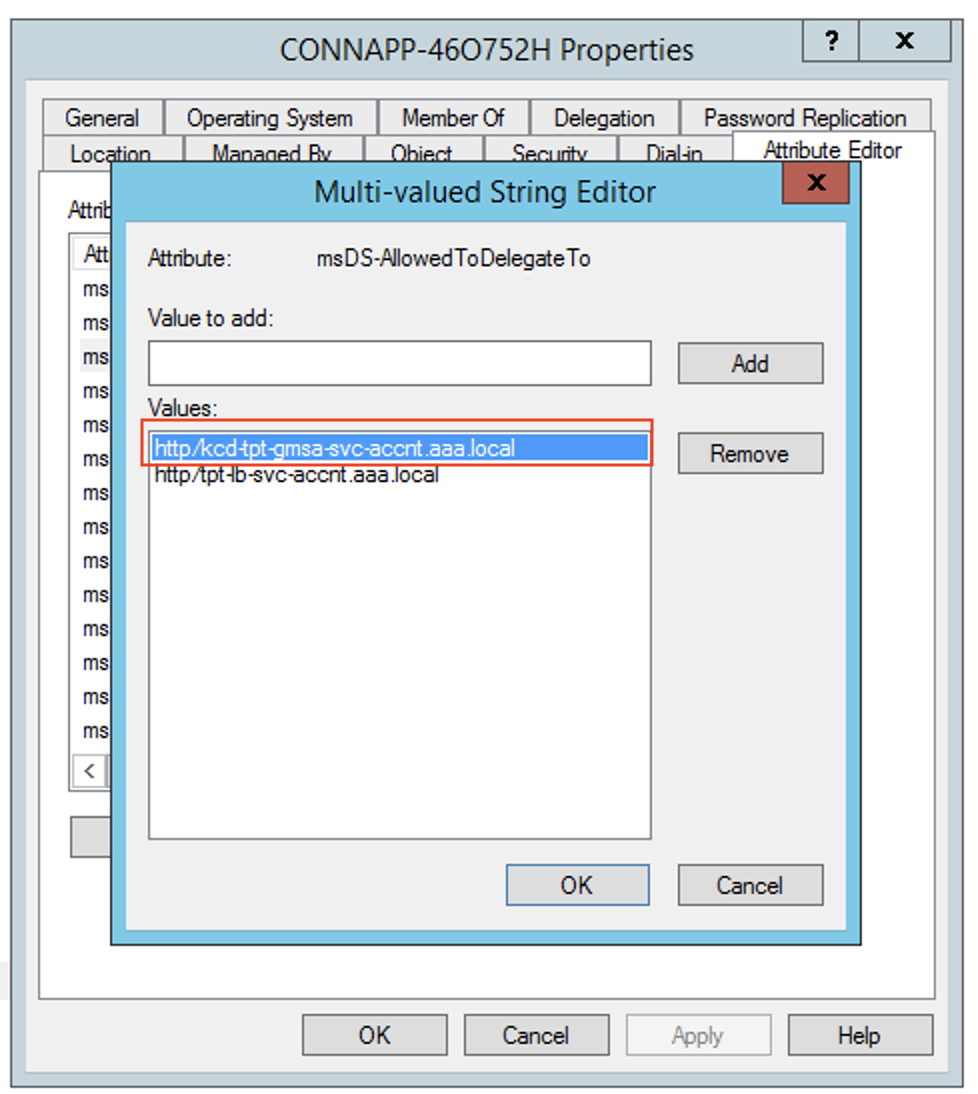

Configurez Kerberos Constrained Delegation (KCD) pour un compte de service géré par groupe.

-

Ajoutez le SPN au compte de service géré par le groupe si ce n’est pas déjà fait.

setspn -S HTTP/<web_server_fqdn> <group_manged_service_account> -

Confirmez le SPN à l’aide de la commande suivante.

setspn -l <group_manged_service_account>

Comme le compte de service géré de groupe ne peut pas être affiché dans la

Users and Computersrecherche lors de l’ajout de l’entrée de délégation pour le compte d’ordinateur, vous ne pouvez pas ajouter la délégation pour un compte d’ordinateur en utilisant la méthode habituelle. Par conséquent, vous pouvez ajouter ce SPN en tant qu’entrée déléguée au compte d’ordinateur de l’autorité de certification en passant par l’éditeur d’attributs.- Dans les propriétés de l’ordinateur Connector Appliance, accédez à l’onglet Éditeur d’attributs et recherchez l’

msDA-AllowedToDeleteToattribut. - Modifiez le

msDA-AllowedToDeleteTo attribute, puis ajoutez le SPN.

)

) )

) -

-

Migrez de NetScaler Gateway Connector vers Citrix Connector Appliance.

- Comme les SPN sont déjà définis sur compte de service lors de la configuration du connecteur de passerelle, vous n’avez pas besoin d’ajouter d’autres SPN pour le compte de service si aucune nouvelle application Kerberos n’est configurée. Vous pouvez afficher la liste de tous les SPN attribués au compte de service en suivant la commande et en les affectant en tant qu’entrées déléguées pour le compte d’ordinateur de l’autorité de certification.

setspn -l <service_account>

Dans cet exemple, les SPN (

kcd-lb.aaa.local, kcd-lb-app1.aaa.local, kcd-lb-app2.aaa.local, kcd-lb-app3.aaa.local) sont configurés pour KCD.- Ajoutez les SPN requis au compte d’ordinateur de l’appliance Connector en tant qu’entrée déléguée. Pour plus de détails, étape Créer une délégation pour le compte d’ordinateur de l’appliance Connector.

Dans cet exemple, le SPN requis est ajouté en tant qu’entrées déléguées pour le compte d’ordinateur de l’autorité de certification.

Remarque : Ces SPN ont été ajoutés au compte de service en tant qu’entrées déléguées lors de la configuration du connecteur de passerelle. Au fur et à mesure que vous quittez la délégation de compte de service, ces entrées peuvent être supprimées de l’onglet Délégation du compte de service.

-

Consultez la documentation Citrix Secure Private Access pour configurer le service Citrix Secure Private Access. Lors de la configuration, Citrix Cloud reconnaît la présence de vos appliances Connector et les utilise pour se connecter à votre emplacement de ressources.

-

Validation de votre configuration Kerberos

Si vous utilisez Kerberos pour l’authentification unique, vous pouvez vérifier que la configuration de votre contrôleur Active Directory est correcte sur la page d’administration de l’Appliance Connector . La fonctionnalité de validation Kerberos vous permet de valider une configuration en mode domaine uniquement Kerberos ou une configuration de délégation Kerberos contrainte (KCD).

- Accédez à la page d’administration de l’Appliance Connector .

- À partir de la console de Connector Appliance de votre hyperviseur, copiez l’adresse IP dans la barre d’adresse de votre navigateur.

- Entrez le mot de passe que vous avez défini lors de l’enregistrement de votre Connector Appliance.

- Dans le menu Admin en haut à droite, sélectionnez Validation Kerberos.

- Dans la boîte de dialogue Validation Kerberos, choisissez le mode de validation Kerberos.

- Spécifiez ou sélectionnez le domaine Active Directory.

- Si vous validez une configuration en mode domaine uniquement Kerberos, vous pouvez spécifier n’importe quel domaine Active Directory.

- Si vous validez une configuration de délégation Kerberos contrainte, vous devez sélectionner un domaine dans la liste des domaines de la forêt jointe.

- Spécifiez le FQDN du service. Le nom du service par défaut est supposé être

http. Si vous spécifiez « ordinateur.exemple.com », il est considéré comme identique àhttp/computer.example.com. - Spécifiez le nom d’utilisateur.

- Si vous validez une configuration en mode domaine Kerberos uniquement, spécifiez le mot de passe correspondant à ce nom d’utilisateur.

- Cliquez sur Tester Kerberos.

Si la configuration Kerberos est correcte, le message s’affiche Successfully validated Kerberos setup. Si la configuration Kerberos n’est pas correcte, un message d’erreur contenant des informations sur l’échec de la validation s’affiche.