Configurer les paramètres globaux de la posture de l’appareil

Voici quelques-uns des paramètres globaux de posture de l’appareil que vous pouvez configurer selon vos besoins.

- Analyse périodique des appareils

- Messages personnalisés pour les scénarios d’accès refusé

- Ignorer les vérifications de posture de l’appareil

- Prise en charge des URL d’espace de travail personnalisées

- Configuration de l’enregistrement de session avec la posture de l’appareil

- Vérification du certificat de l’appareil

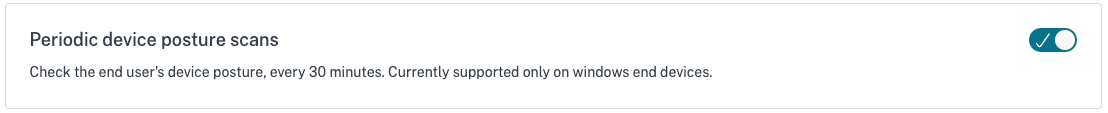

Analyse périodique des appareils

Vous pouvez activer l’analyse périodique des appareils Windows pour les contrôles configurés toutes les 30 minutes. Le client EPA sur le périphérique final doit être installé avec des droits d’administration pour permettre l’analyse périodique des périphériques. Pour activer l’analyse périodique, procédez comme suit :

- Accédez à Posture de l’appareil > Analyses de l’appareil et cliquez sur Paramètres.

- Dans la section Analyses périodiques de posture des appareils , faites glisser l’interrupteur à bascule sur ON pour activer l’analyse périodique des appareils.

Remarque

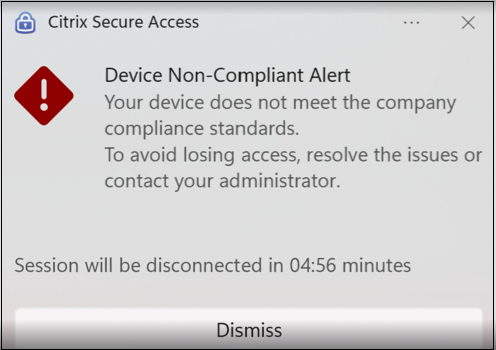

- Pour les applications HTTP/HTTPS, si le résultat d’une analyse passe de Conforme à Non conforme ou Accès refusé, les lancements d’applications suivants sont bloqués, mais il n’y a aucun impact sur les applications déjà lancées.

- Pour les applications TCP/UDP, si l’analyse de la posture de l’appareil entraîne une rétrogradation (par exemple, l’état de l’appareil passe de Conforme à Non conforme ou Accès refusé ou de Non conforme à Accès refusé), toutes les sessions TCP/UDP actives sont interrompues.

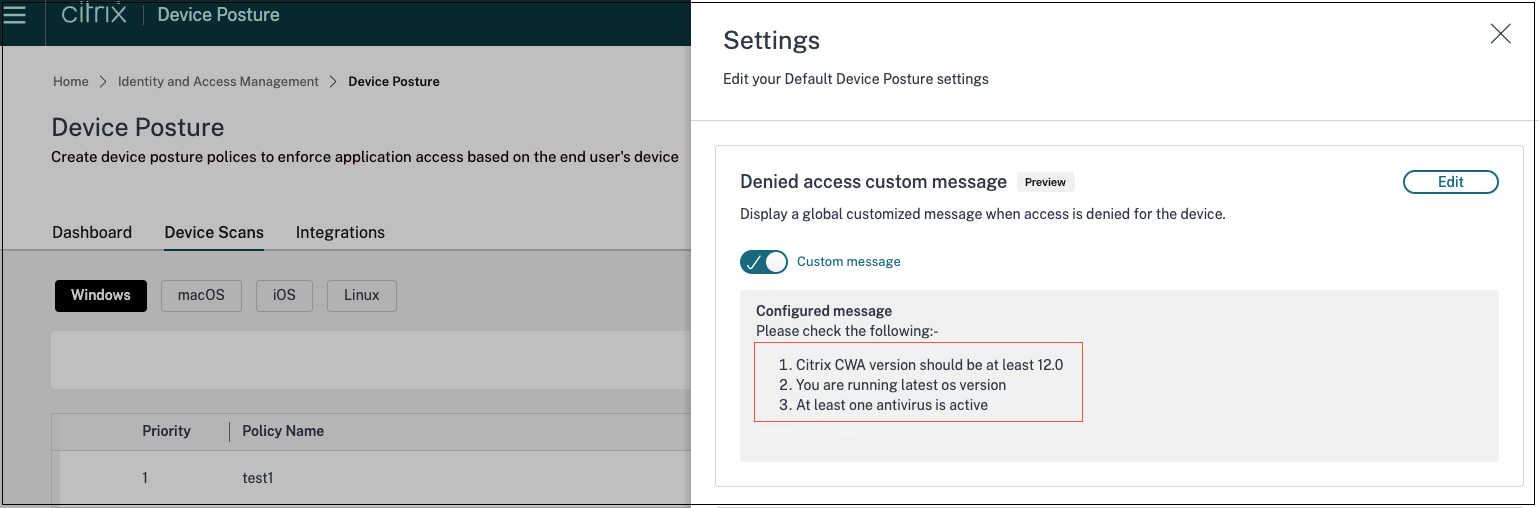

Messages personnalisés pour les scénarios d’accès refusé

Les administrateurs peuvent personnaliser le message qui s’affiche sur l’appareil final lorsqu’un accès est refusé.

Procédez comme suit pour ajouter des messages personnalisés :

- Accédez à la page Posture de l’appareil > Analyses de l’appareil .

- Cliquez sur Paramètres.

- Cliquez sur Modifier et dans la case Message , entrez le message qui doit être affiché dans les scénarios d’accès refusé. Vous pouvez saisir un maximum de 256 caractères.

-

Cliquez sur Activer le message personnalisé lors de l’enregistrement pour appliquer l’option d’affichage du message personnalisé. Si vous ne cochez pas cette case, le message personnalisé est créé mais n’est pas affiché sur les appareils dans les scénarios d’accès refusé.

Vous pouvez également activer le commutateur à bascule Message personnalisé sur la page Paramètres pour afficher le message sur les appareils.

- Cliquez sur Enregistrer.

L’image suivante affiche un exemple de message ajouté par l’administrateur.

L’image suivante affiche le message personnalisé qui s’affiche sur l’appareil de l’utilisateur final lorsque l’accès est refusé.

Le message que vous avez saisi apparaît chaque fois que l’accès est refusé pour le périphérique final.

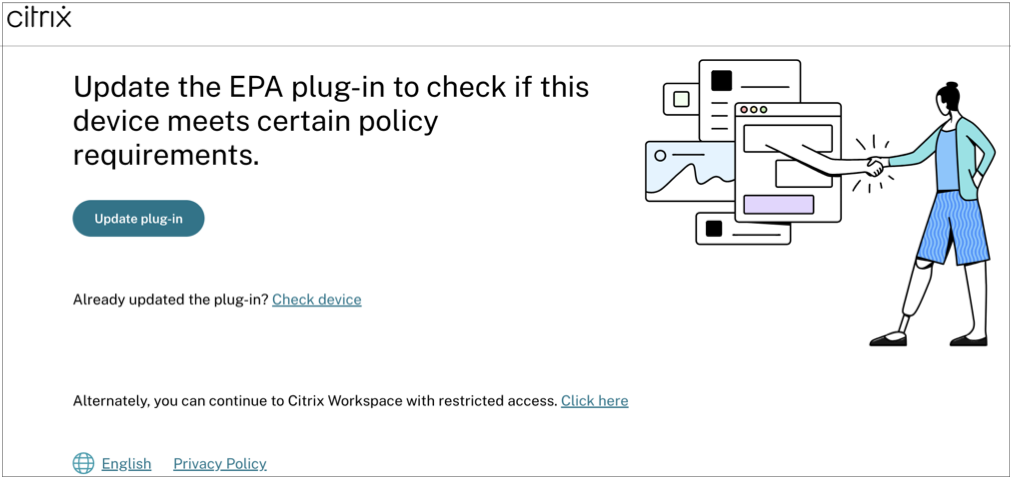

Ignorer les vérifications de posture de l’appareil

Les administrateurs peuvent autoriser les utilisateurs finaux à ignorer les vérifications de posture de l’appareil sur leurs appareils dans les scénarios suivants :

- L’agent de posture de l’appareil n’est pas installé sur l’appareil.

- Le client EPA installé sur l’appareil n’est pas la dernière version.

Lorsque la fonction de vérification des sauts est activée, le résultat de la politique par défaut (non conforme) est appliqué et l’appareil est classé comme non conforme. Les utilisateurs finaux bénéficient d’un accès partiel ou restreint aux ressources Citrix Secure Private Access ou Citrix DaaS.

Activer l’ignorance des vérifications de posture de l’appareil

- Accédez à Posture de l’appareil > Analyses de l’appareil.

- Cliquez sur Paramètres.

-

Dans la section Ignorer la vérification de la posture de l’appareil , faites glisser l’interrupteur à bascule sur ON pour permettre d’ignorer les vérifications de la posture de l’appareil.

Lorsque l’option Ignorer la vérification de la posture de l’appareil est activée et que l’utilisateur final se connecte à Citrix Workspace, le message suivant s’affiche lorsque l’utilisateur final tente de télécharger le client ou de mettre à niveau la version EPA.

Vous pouvez également continuer vers Citrix Workspace avec un accès restreint.

Prise en charge des URL d’espace de travail personnalisées

Les URL d’espace de travail personnalisées sont prises en charge avec le service Device Posture. Vous pouvez utiliser une URL qui vous appartient en plus de votre URL cloud.com pour accéder à l’espace de travail. Assurez-vous d’autoriser l’accès à citrix.com depuis votre réseau. Pour plus de détails sur les domaines personnalisés, voir Configurer un domaine personnalisé.

Configuration de l’enregistrement de session avec la posture de l’appareil

L’enregistrement de session permet aux organisations d’enregistrer l’activité des utilisateurs à l’écran lors de sessions virtuelles. Vous pouvez spécifier des balises lors de la création d’une politique d’enregistrement de session personnalisée, d’une politique de détection d’événements ou d’une politique de réponse aux événements. Pour consulter un exemple, reportez-vous à Créer une stratégie d’enregistrement personnalisée.

Vérification du certificat de l’appareil

Pour configurer les vérifications de certificats d’appareil avec le service Device Posture, les administrateurs doivent importer un certificat d’émetteur depuis leur appareil. Une fois qu’un certificat d’émetteur valide est présent dans le service Device Posture, les administrateurs peuvent utiliser les vérifications de certificat d’appareil dans le cadre des politiques de posture de l’appareil.

Points à noter :

- Le service Device Posture prend uniquement en charge le type de certificat d’émetteur PEM.

- Pour la vérification du certificat de l’appareil sous Windows, le client EPA sur l’appareil final doit être installé avec des droits d’administrateur. Pour les autres vérifications, vous n’avez pas besoin des droits administratifs locaux. Pour plus de détails sur les analyses prises en charge, voir Analyses prises en charge par la posture de l’appareil.

Pour installer le client EPA avec des droits d’administrateur sous Windows, exécutez la commande suivante à l’emplacement où le plug-in client EPA est téléchargé.

msiexec /i epasetup.msi- La vérification du certificat de l’appareil avec le service Device Posture ne prend pas en charge la vérification de la révocation du certificat.

Si un certificat d’appareil est signé par un certificat intermédiaire, vous devez alors télécharger la chaîne complète contenant les certificats racine et intermédiaires dans un seul fichier PEM.

Example: chain.pem -----BEGIN CERTIFICATE----- ****************************** -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- ****************************** -----END CERTIFICATE

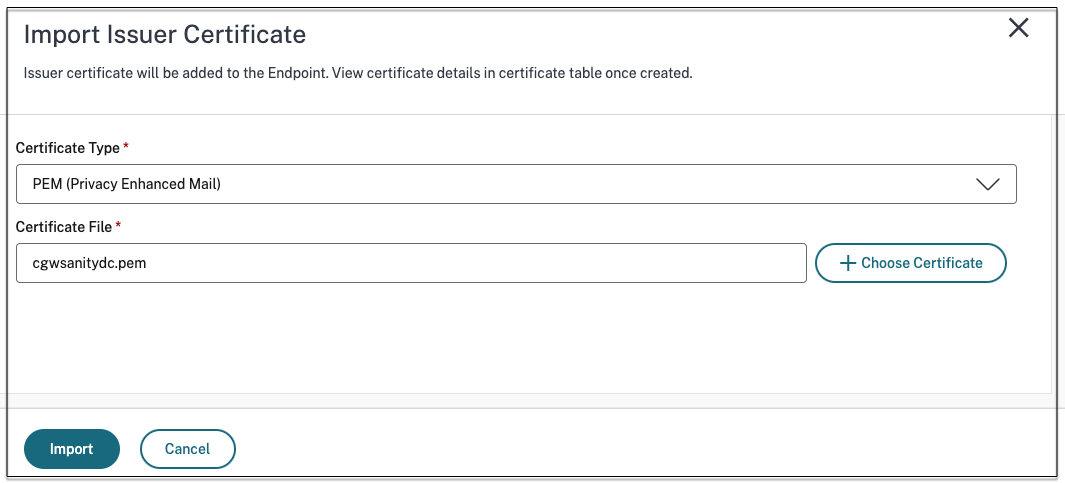

Télécharger le certificat de l’appareil

- Cliquez sur Paramètres sur la page d’accueil de la posture de l’appareil.

- Cliquez sur Gérer, puis cliquez sur Importer un certificat d’émission.

- Dans Type de certificat, sélectionnez le type de certificat. Seul le type PEM est pris en charge.

- Dans Fichier de certificat, cliquez sur Choisir un certificat pour sélectionner le certificat de l’émetteur.

- Cliquez sur Ouvrir, puis cliquez sur Importer.

Le certificat sélectionné est répertorié dans Paramètres > Certificats d’émetteur. Vous pouvez importer plusieurs certificats.

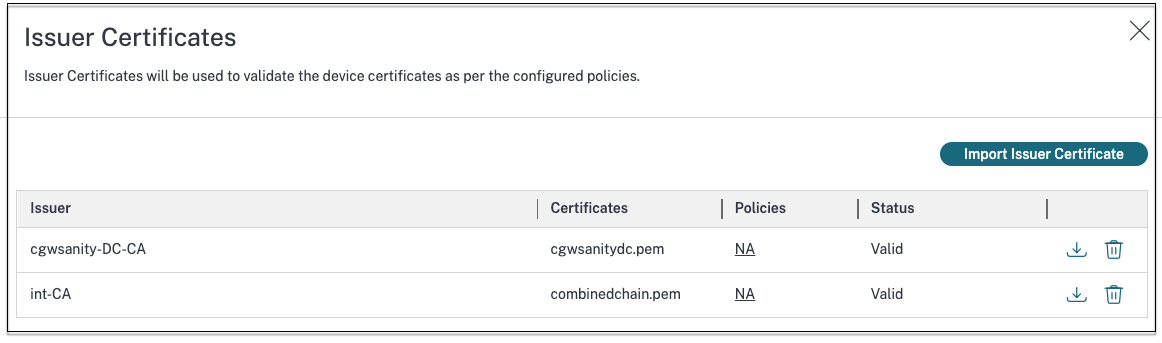

Afficher les certificats importés

- Cliquez sur Paramètres sur la page d’accueil de la posture de l’appareil.

- Dans Certificats d’émetteur, cliquez sur Gérer.

- La page Certificats d’émetteur répertorie les certificats d’émetteur importés.

Installer le certificat de l’appareil sur le périphérique final

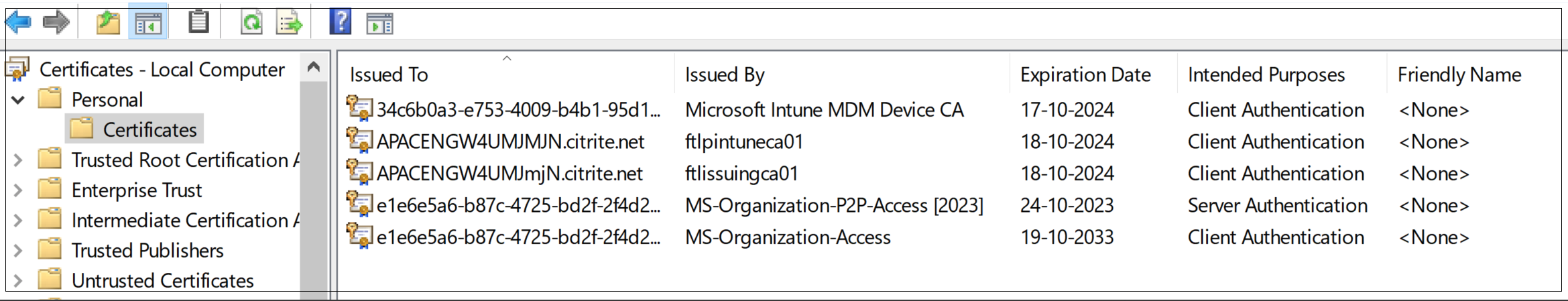

Windows :

- Depuis le menu Démarrer , ouvrez Gestionnaire de certificats d’ordinateur.

-

Assurez-vous que le certificat est installé dans

Certificats - Ordinateur local\Personnel\Certificats.- Les Finalités prévues doivent inclure Authentification client.

- La colonne Émis par doit correspondre au nom de l’émetteur configuré sur l’interface graphique d’administration.

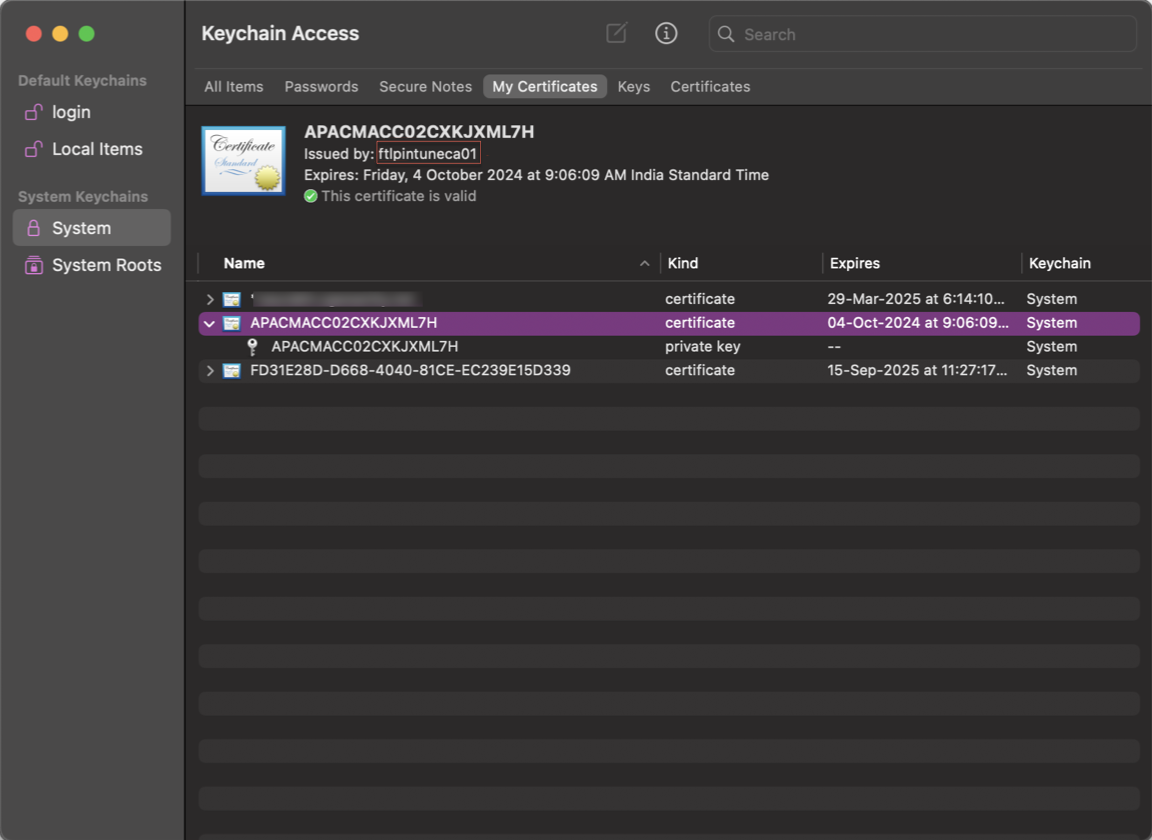

macOS :

- Ouvrez Trousseau d’accès puis sélectionnez Système.

-

Cliquez sur Fichier > Importer les éléments pour importer le certificat.

Le champ Émis par doit afficher le nom de l’émetteur du certificat.

Dans cet article

- Analyse périodique des appareils

- Messages personnalisés pour les scénarios d’accès refusé

- Ignorer les vérifications de posture de l’appareil

- Prise en charge des URL d’espace de travail personnalisées

- Configuration de l’enregistrement de session avec la posture de l’appareil

- Vérification du certificat de l’appareil