Installer et configurer

Séquence d’installation et de configuration

- Installer le Service d’authentification fédérée (FAS)

- Activer le plug-in FAS sur des magasins StoreFront

- Configurer une stratégie de groupe

- Utilisez la console d’administration FAS pour : (a) déployer les modèles fournis, (b) configurer des autorités de certificationet (c) autoriser FAS à utiliser votre autorité de certification

- Configurer des règles d’utilisateur

Installer le Service d’authentification fédérée

Pour des raisons de sécurité, Citrix recommande d’installer le Service d’authentification fédérée (FAS) sur un serveur dédié qui est sécurisé de la même manière qu’un contrôleur de domaine ou une autorité de certification. FAS peut être installé à partir du bouton Service d’authentification fédérée sur l’écran de démarrage autorun lorsque l’ISO est inséré.

Les composants suivants sont installés :

- Service d’authentification fédérée

- Applets de commande du composant logiciel enfichable PowerShell pour configurer FAS à distance

- Console d’administration FAS

- Modèles de stratégie de groupe FAS (CitrixFederatedAuthenticationService.admx/adml)

- Fichiers de modèle de certificat pour la configuration de l’autorité de certification

- Compteurs de performances et journaux d’événements

Activer le plug-in FAS sur des magasins StoreFront

Pour activer l’intégration de FAS sur un magasin StoreFront, exécutez les applets de commande PowerShell suivantes sous un compte d’administrateur. Si vous disposez de plus d’un magasin, ou si le magasin a un autre nom, le texte du chemin d’accès ci-dessous peut différer.

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

<!--NeedCopy-->

Pour arrêter d’utiliser FAS, utilisez le script PowerShell suivant :

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "standardClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider ""

<!--NeedCopy-->

Configurer le Delivery Controller

Pour utiliser FAS, configurez le Delivery Controller Citrix Virtual Apps ou Citrix Virtual Desktops de manière à approuver les serveurs StoreFront qui peuvent s’y connecter : exécutez l’applet de commande PowerShell Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true.

Configurer une stratégie de groupe

Après avoir installé FAS, vous devez spécifier les adresses DNS complètes des serveurs FAS dans une stratégie de groupe à l’aide des modèles de stratégie de groupe fournis dans le cadre de l’installation.

Important :

Assurez-vous que les serveurs StoreFront qui demandent des tickets et les VDA (Virtual Delivery Agent) utilisant des tickets disposent d’adresses DNS identiques, y compris l’attribution automatique de numéros appliquée aux serveurs par l’objet de stratégie de groupe.

À des fins de simplicité, les exemples suivants configurent une seule stratégie au niveau du domaine qui s’applique à toutes les machines ; cependant, cela n’est pas requis. FAS fonctionnera tant que les serveurs StoreFront, les VDA, et la machine exécutant la console d’administration FAS voient la même liste d’adresses DNS. Veuillez noter que l’objet de stratégie de groupe ajoute un numéro d’index pour chaque entrée, qui doit également correspondre si plusieurs objets sont utilisés.

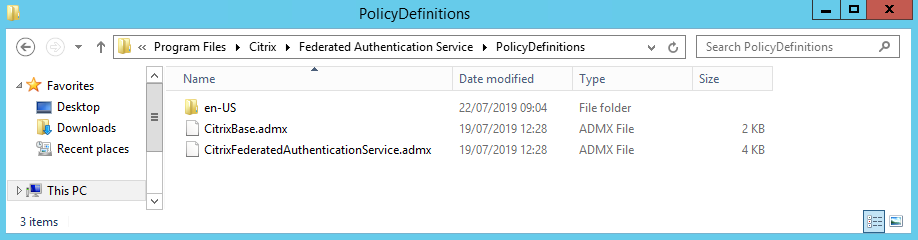

Étape 1. Sur le serveur sur lequel vous avez installé FAS, localisez les fichiers C:\Program Files\Citrix\Federated Authentication Service\PolicyDefinitions\CitrixFederatedAuthenticationService.admx et CitrixBase.admx, ainsi que le dossier en-US.

Étape 2. Copiez ces derniers sur votre contrôleur de domaine et placez-les dans C:\Windows\PolicyDefinitions et le sous-dossier en-US.

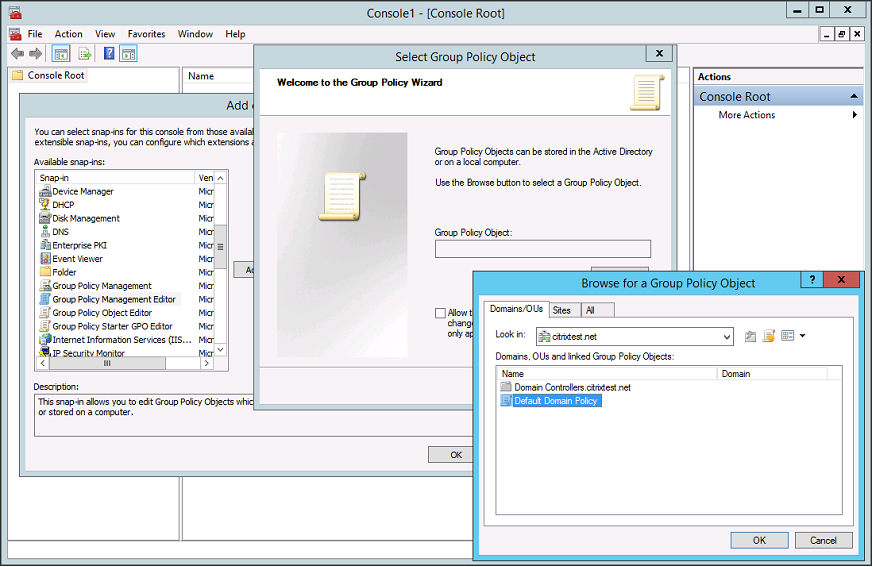

Étape 3. Exécutez la console Microsoft Management Console (mmc.exe à partir de la ligne de commande). À partir de la barre de menu, sélectionnez Fichier > Ajouter/Supprimer un composant logiciel enfichable. Ajoutez Éditeur d’objets de stratégie de groupe.

Lorsque vous y êtes invité par un objet de stratégie de groupe, sélectionnez Parcourir, puis sélectionnez la stratégie de domaine par défaut. Éventuellement, vous pouvez créer et sélectionner un objet de stratégie approprié pour votre environnement, à l’aide des outils de votre choix. La stratégie doit être appliquée à toutes les machines exécutant des logiciels Citrix affectés (VDA, serveurs StoreFront, outils d’administration).

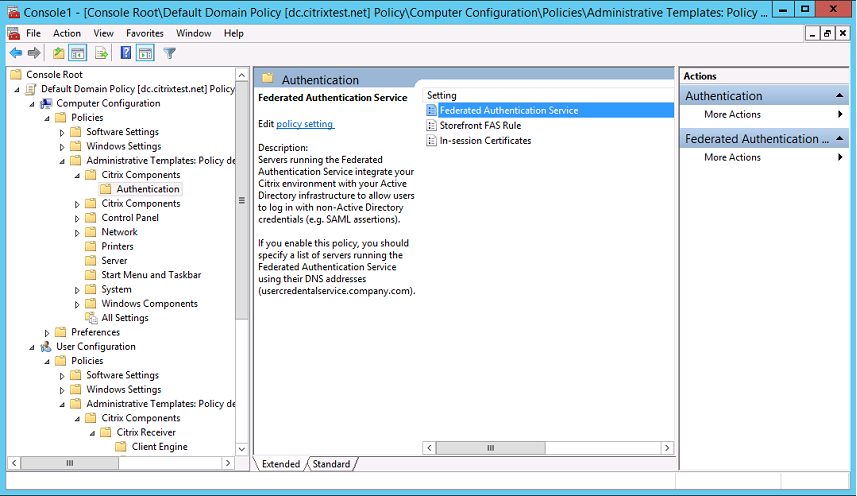

Étape 4. Accédez à la stratégie Service d’authentification fédérée située dans Configuration ordinateur/Stratégies/Modèles d’administration/Composants Citrix/Authentification.

Remarque :

Le paramètre de stratégie Service d’authentification fédérée est uniquement disponible sur un objet de stratégie de groupe du domaine lorsque vous ajoutez le fichier de modèle CitrixBase.admx/CitrixBase.adml au dossier PolicyDefinitions. Le paramètre de stratégie Service d’authentification fédérée est ensuite répertorié dans le dossier Modèles d’administration > Composants Citrix > Authentification.

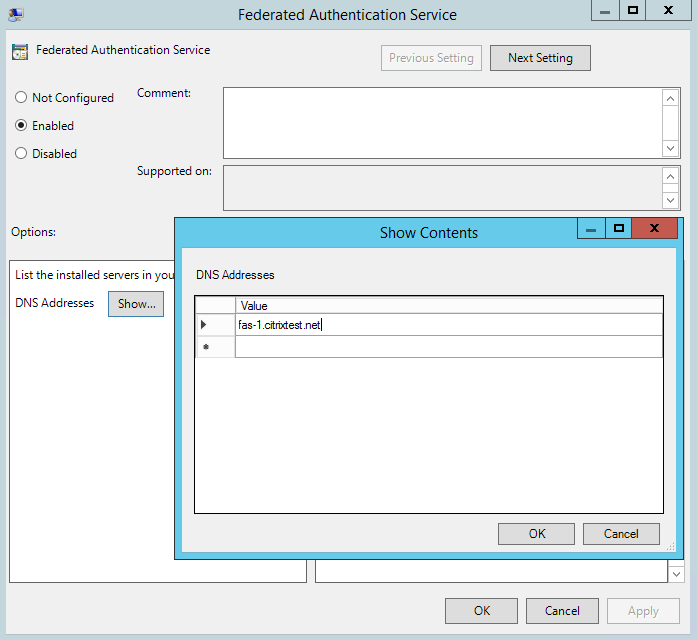

Étape 5. Ouvrez la stratégie Service d’authentification fédérée et sélectionnez Activé. Cela vous permet de sélectionner le bouton Afficher, dans lequel vous pouvez configurer les adresses DNS de vos serveurs FAS.

Étape 6. Entrez les noms de domaine complets des serveurs hébergeant FAS.

Rappel : si vous entrez plusieurs noms de domaine complets, l’ordre de la liste doit être cohérent entre les serveurs StoreFront et les VDA. Cela comprend des entrées vides ou non utilisées.

Étape 7. Cliquez sur OK pour quitter l’assistant de stratégie de groupe et appliquer les modifications à la stratégie de groupe. Vous devrez peut-être redémarrer les machines (ou exécuter gpupdate /force à partir de la ligne de commande) pour que les modifications prennent effet.

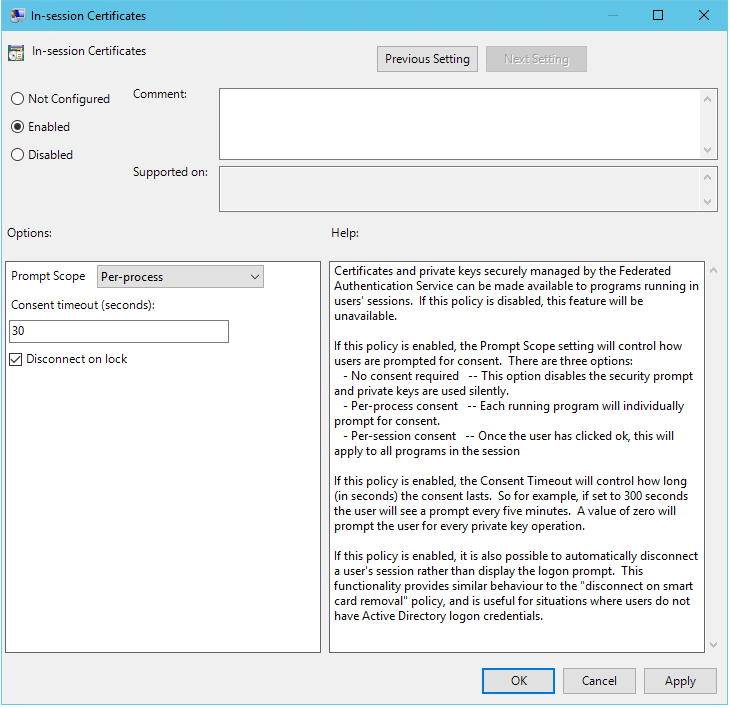

Prise en charge des certificats dans la session et déconnexion après verrouillage

Prise en charge des certificats dans la session

Par défaut, les VDA n’autorisent pas l’accès aux certificats après l’ouverture de session. Si nécessaire, vous pouvez utiliser le modèle de stratégie de groupe pour configurer le système pour les certificats de la session. Ceci place les certificats dans le magasin de certificats personnel de l’utilisateur après l’ouverture de session afin que les applications puissent les utiliser. Par exemple, si vous exigez l’authentification TLS pour accéder aux serveurs Web dans la session VDA, le certificat peut être utilisé par Internet Explorer.

Déconnexion après verrouillage

Si cette stratégie est activée, la session de l’utilisateur est automatiquement déconnectée lorsqu’il verrouille l’écran. Cette fonctionnalité fournit un comportement similaire à la stratégie de « déconnexion lors du retrait de la carte à puce ». Elle est utile dans les situations où les utilisateurs ne disposent pas d’informations d’identification d’ouverture de session Active Directory.

Remarque :

La stratégie de déconnexion après verrouillage s’applique à toutes les sessions sur le VDA.

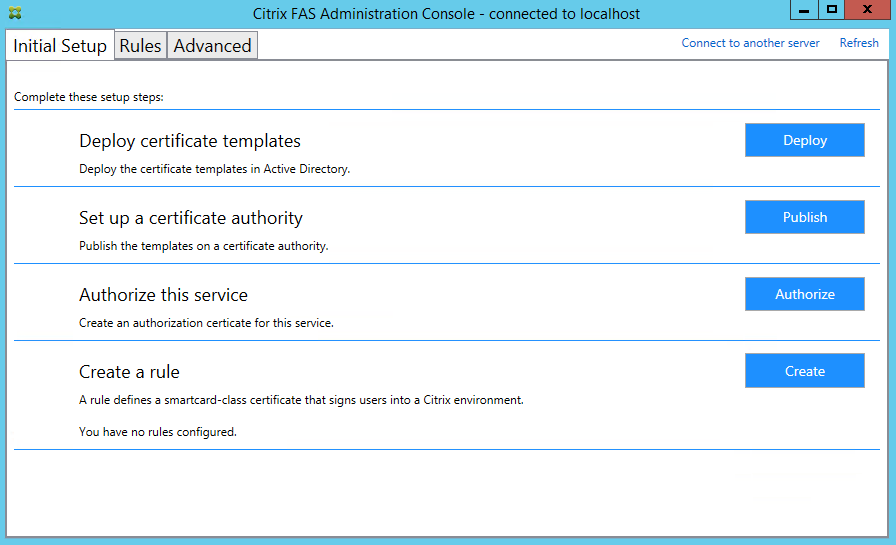

Utiliser la console d’administration du Service d’authentification fédérée

La console d’administration FAS est installée dans le cadre de FAS. Une icône (Service d’authentification fédérée de Citrix) est placée dans le menu Démarrer.

La première fois que la console d’administration est utilisée, elle vous guide au travers d’un processus qui déploie les modèles de certificat, configure l’autorité de certification et autorise FAS à utiliser l’autorité de certification. Certaines des étapes peuvent également être effectuées manuellement à l’aide des outils de configuration du système d’exploitation.

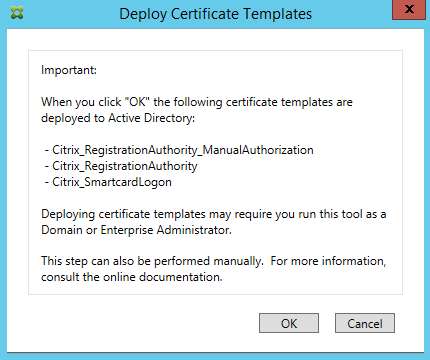

Déployer des modèles de certificat

Pour éviter des problèmes d’interopérabilité avec d’autres logiciels, FAS offre trois modèles de certificats Citrix pour son propre usage.

- Citrix_RegistrationAuthority_ManualAuthorization

- Citrix_RegistrationAuthority

- Citrix_SmartcardLogon

Ces modèles doivent être enregistrés auprès d’Active Directory. Si la console ne peut pas les trouver, l’outil Déployer des modèles de certificat peut les installer. Cet outil doit être exécuté sous un compte disposant des autorisations nécessaires pour gérer votre forêt d’entreprise.

La configuration des modèles peut être trouvée dans les fichiers XML avec l’extension .certificatetemplate qui sont installés avec FAS dans :

C:\Program Files\Citrix\Federated Authentication Service\CertificateTemplates

Si vous ne disposez pas des autorisations nécessaires pour installer ces fichiers modèles, donnez-les à votre administrateur Active Directory.

Pour installer manuellement les modèles, vous pouvez utiliser les commandes PowerShell suivantes :

$template = [System.IO.File]::ReadAllBytes("$Pwd\Citrix_SmartcardLogon.certificatetemplate")

$CertEnrol = New-Object -ComObject X509Enrollment.CX509EnrollmentPolicyWebService

$CertEnrol.InitializeImport($template)

$comtemplate = $CertEnrol.GetTemplates().ItemByIndex(0)

$writabletemplate = New-Object -ComObject X509Enrollment.CX509CertificateTemplateADWritable

$writabletemplate.Initialize($comtemplate)

$writabletemplate.Commit(1, $NULL)

<!--NeedCopy-->

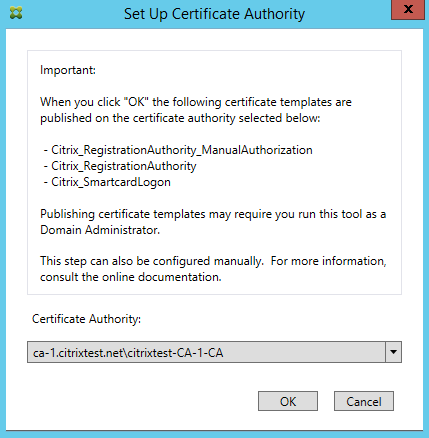

Configurer des services de certificats Active Directory

Après l’installation de modèles de certificats Citrix, ils doivent être publiés sur un ou plusieurs serveurs d’autorité de certification Microsoft. Reportez-vous à la documentation Microsoft sur la manière de déployer des services de certificats Active Directory.

Si les modèles ne sont pas publiés sur au moins un serveur, l’outil Configurer une autorité de certification permet de les publier. Vous devez exécuter cet outil en tant qu’utilisateur disposant d’autorisations suffisantes pour gérer l’autorité de certification.

(Les modèles de certificats peuvent également être publiés à l’aide de la console Autorité de certification de Microsoft.)

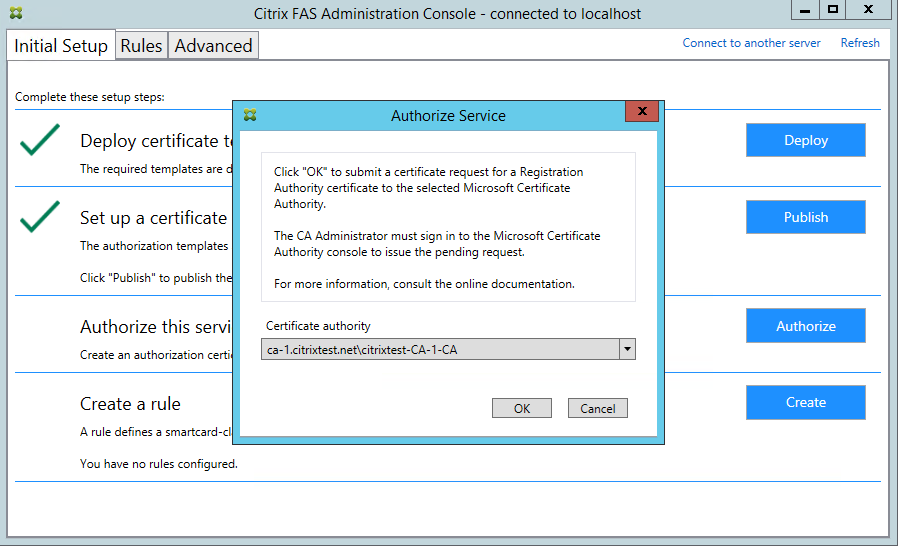

Autoriser le Service d’authentification fédérée

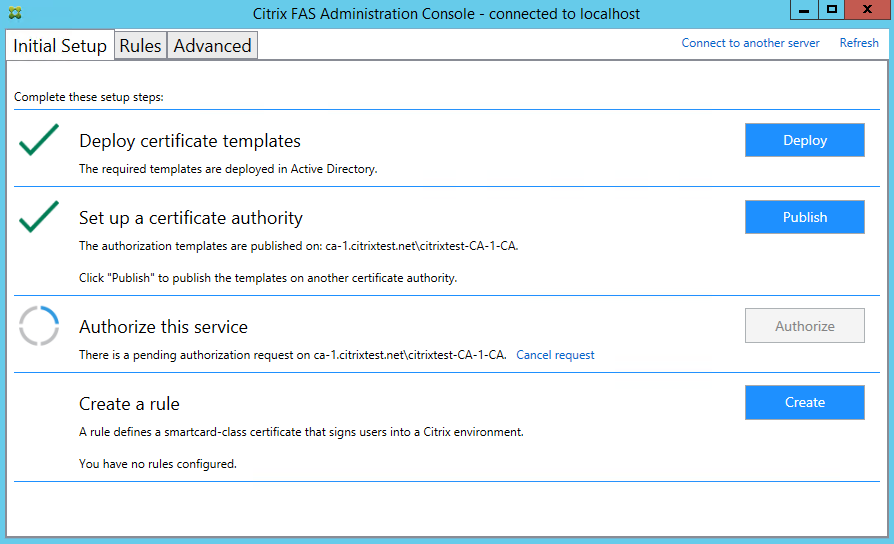

Cette étape initie l’autorisation de FAS. La console d’administration utilise le modèle Citrix_RegistrationAuthority_ManualAuthorization pour générer une requête de certificat, puis l’envoie à l’une des autorités de certification qui publient ce modèle.

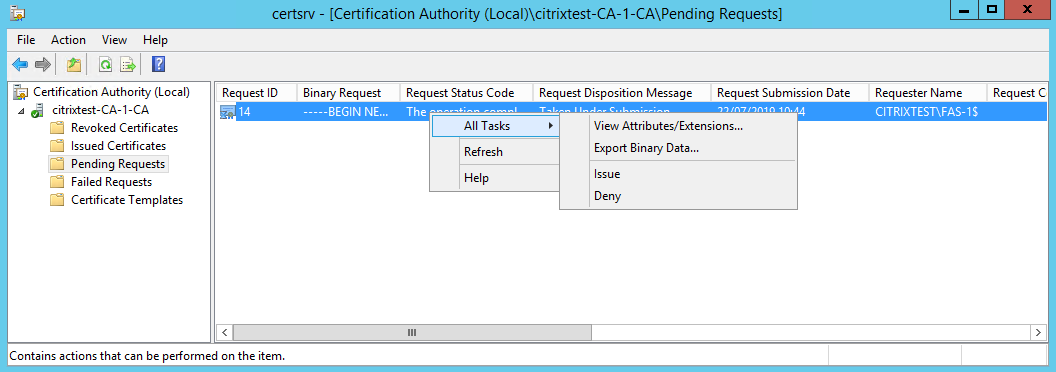

Une fois la requête envoyée, elle apparaît dans la liste Demandes en attente de la console Autorité de certification de Microsoft. L’administrateur de l’autorité de certification doit choisir d’émettre ou de rejeter la requête avant que la configuration de FAS puisse continuer. Veuillez noter que la demande d’autorisation s’affiche en tant que Demande en attente depuis le compte de la machine FAS.

Cliquez avec le bouton droit sur Toutes les tâches, puis sélectionnez Émettre ou Rejeter pour la demande de certificat. La console d’administration FAS détecte automatiquement lorsque ce processus est terminé. Cette opération peut prendre plusieurs minutes.

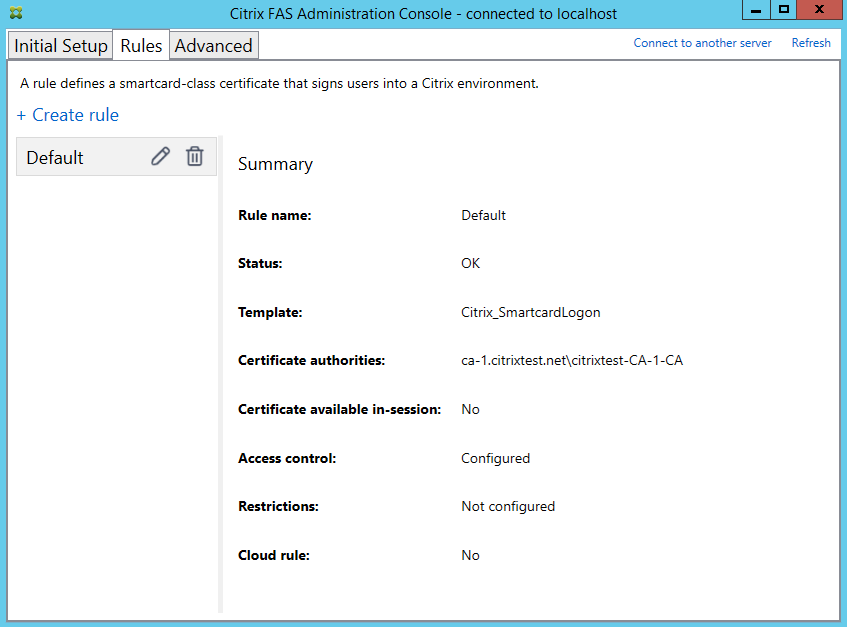

Configurer des règles d’utilisateur

Une règle d’utilisateur autorise l’émission de certificats pour l’ouverture de session sur des VDA et l’utilisation dans la session, conformément aux instructions de StoreFront. Chaque règle spécifie les serveurs StoreFront qui sont approuvés pour demander des certificats, les utilisateurs pour lesquels ils peuvent être demandés, et les VDA autorisés à les utiliser.

Pour terminer la configuration FAS, vous devez définir la règle par défaut. Cliquez sur Create pour créer une règle ou accédez à l’onglet Rules et cliquez sur Create rule. L’assistant rassemble les informations nécessaires à la définition d’une règle.

Les informations suivantes sont collectées par l’assistant :

Template : modèle de certificat utilisé pour émettre des certificats utilisateur. Il doit s’agir du modèle Citrix_SmartcardLogon ou d’une copie modifiée de celui-ci.

Certificate Authority : autorité de certification qui émet des certificats utilisateur. Le modèle doit être publié par l’autorité de certification. FAS prend en charge l’ajout de multiples autorités de certification à des fins de basculement et d’équilibrage de charge.

In-Session Use : l’option Allow in-session use contrôle si un certificat peut être utilisé après l’ouverture de session sur le VDA. Sélectionnez cette option uniquement si vous souhaitez que les utilisateurs aient accès au certificat après l’authentification. Si cette option n’est pas sélectionnée, le certificat est utilisé uniquement pour l’ouverture de session ou la reconnexion, et les utilisateurs n’ont pas accès au certificat après l’authentification.

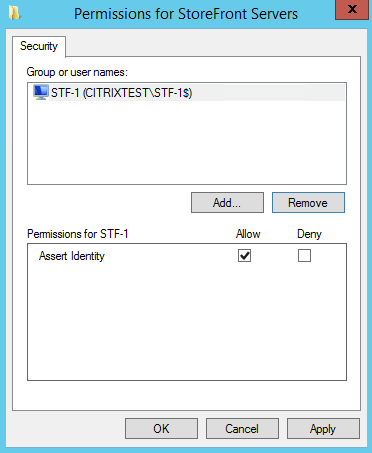

Access control : liste des serveurs StoreFront approuvés qui sont autorisés à demander des certificats pour l’ouverture de session ou la reconnexion des utilisateurs.

Important :

Notez que le paramètre Access control est critique à la sécurité et doit être géré avec soin.

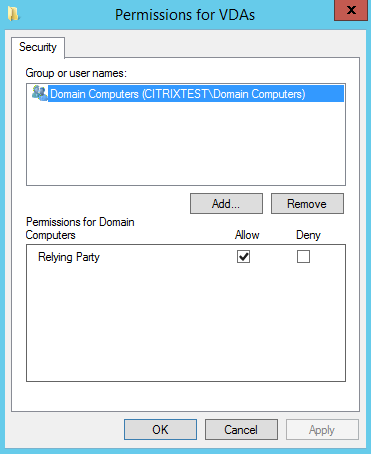

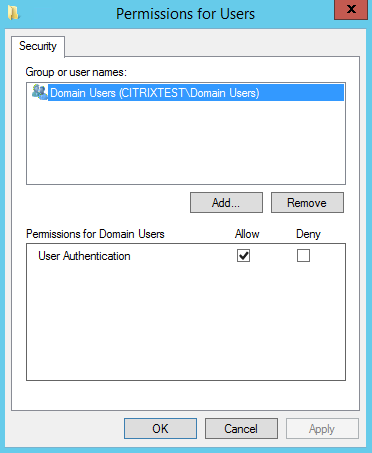

Restrictions : liste des machines VDA qui peuvent connecter les utilisateurs à l’aide de FAS et liste des utilisateurs auxquels des certificats peuvent être émis via FAS. La liste des VDA est par défaut Ordinateurs du domaine et la liste des utilisateurs est par défaut Utilisateurs du domaine ; ces informations peuvent être modifiées si les valeurs par défaut ne sont pas appropriées.

Cloud rule : règle actuellement non prise en charge.

Utilisation avancée

Vous pouvez créer des règles supplémentaires pour référencer des autorités et des modèles de certificat différents, qui peuvent être configurés pour avoir des propriétés et des autorisations différentes. Ces règles peuvent être configurées pour être utilisées par différents serveurs StoreFront, qui devront être configurés pour demander la nouvelle règle par nom. Par défaut, StoreFront requiert les valeurs par défaut lors du contact de FAS. Cela peut être modifié à l’aide des options de configuration de la stratégie de groupe.

Pour créer un nouveau modèle de certificat, dupliquez le modèle Citrix_SmartcardLogon dans la console Autorité de certification de Microsoft, renommez-le (par exemple, Citrix_SmartcardLogon2) et modifiez-le si nécessaire. Créez une nouvelle règle d’utilisateur en cliquant sur Add afin de référencer le nouveau modèle de certificat.

Notions importantes sur la mise à niveau

- Tous les paramètres du serveur FAS sont conservés lorsque vous effectuez une mise à niveau sur place.

- Mettez à niveau FAS en exécutant le programme d’installation du produit complet de Virtual Apps and Desktops.

- Avant de mettre à niveau FAS, mettez à niveau le contrôleur et les VDA (et autres composants principaux) vers la version requise.

- Assurez-vous que la console d’administration FAS est fermée avant de mettre à niveau FAS.

- Assurez-vous qu’au moins un serveur FAS est disponible à tout moment. Si aucun serveur n’est accessible par un serveur StoreFront activé par le Service d’authentification fédérée, les utilisateurs ne peuvent pas se connecter ni démarrer d’applications.

Considérations de sécurité

FAS dispose d’un certificat d’autorité d’inscription qui lui permet d’émettre des certificats de manière autonome de la part de vos utilisateurs de domaine. C’est la raison pour laquelle il est important de développer et d’appliquer une stratégie de sécurité pour protéger les serveurs FAS et limiter leurs autorisations.

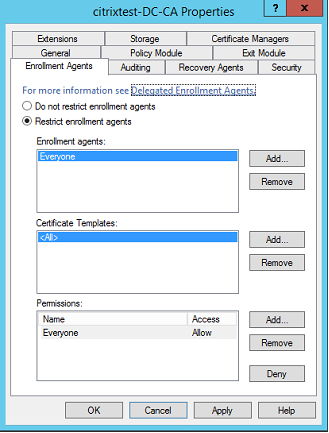

Agents d’inscription délégués

FAS émet des certificats utilisateur en agissant en tant qu’agent d’inscription. L’autorité de certification Microsoft permet de contrôler les modèles que le serveur FAS peut utiliser, ainsi que de limiter les utilisateurs pour lesquels le serveur FAS peut émettre des certificats.

Citrix recommande fortement de configurer ces options de façon à ce que FAS puisse uniquement émettre des certificats pour les utilisateurs visés. Par exemple, il est conseillé d’empêcher FAS d’émettre des certificats aux utilisateurs d’un groupe d’utilisateurs protégés ou d’un groupe d’administration.

Configuration de la liste de contrôle d’accès

Comme indiqué dans la section Configurer des règles utilisateur, vous devez configurer une liste de serveurs StoreFront autorisés à assumer des identités utilisateur sur FAS lorsque des certificats sont émis. De même, vous pouvez restreindre les utilisateurs pour lesquels des certificats seront émis, et les machines VDA auprès desquelles ils peuvent s’authentifier. Cela vient s’ajouter à tout Active Directory standard ou toute fonctionnalité de sécurité d’autorité de certification que vous configurez.

Paramètres de pare-feu

Toutes les communications avec les serveurs FAS utilisent des connexions réseau Kerberos WCF authentifiées mutuellement sur le port 80.

Analyse du journal des événements

FAS et le VDA écrivent des informations dans le journal d’événements Windows. Ces informations peuvent être utilisées à des fins de contrôle et d’audit. La section Journaux d’événements dresse la liste des entrées de journal d’événements qui peuvent être générées.

Modules matériels de sécurité

Toutes les clés privées, y compris celles des certificats utilisateur émis par FAS, sont stockées en tant que clés privées non exportables par le Compte de service réseau. FAS prend en charge l’utilisation d’un module matériel de sécurité cryptographique, si votre stratégie de sécurité l’exige.

Une configuration cryptographique de faible niveau est disponible dans le fichier FederatedAuthenticationService.exe.config. Ces paramètres s’appliquent lorsque les clés privées sont créées. Par conséquent, des paramètres différents peuvent être utilisés pour les clés privées d’autorité d’inscription (par exemple, 4 096 bits, Module de plateforme sécurisée protégé) et les certificats utilisateur d’exécution.

| Paramètre | Description |

|---|---|

| ProviderLegacyCsp | Lorsque cette option est définie sur true, FAS utilise l’API CryptoAPI (CAPI) de Microsoft. Sinon, FAS utilise l’API Cryptography Next Generation (CNG) de Microsoft. |

| ProviderName | Nom du fournisseur CAPI ou CNG à utiliser. |

| ProviderType | Fait référence à la propriété Microsoft KeyContainerPermissionAccessEntry.ProviderType PROV_RSA_AES 24. Doit être toujours 24, sauf si vous utilisez un HSM avec CAPI et que le fournisseur HSM en décide autrement. |

| KeyProtection | Contrôle l’indicateur « Exportable » des clés privées. Permet également l’utilisation du stockage de clé TMP (Module de plateforme sécurisée), s’il est pris en charge par le matériel. |

| KeyLength | Longueur de clé des clés privées RSA. Les valeurs prises en charge sont 1024, 2048 et 4096 (valeur par défaut : 2048). |

SDK PowerShell

Bien que la console d’administration FAS convienne aux déploiements simples, l’interface PowerShell offre des options plus avancées. Lorsque vous utilisez des options qui ne sont pas disponibles dans la console, Citrix recommande d’utiliser uniquement PowerShell pour la configuration.

La commande suivante ajoute les applets de commande PowerShell :

Add-PSSnapin Citrix.Authentication.FederatedAuthenticationService.V1

Utilisez Get-Help <nom cmdlet> pour afficher l’aide de l’applet de commande. Le tableau suivant dresse la liste de plusieurs commandes où * représente un verbe PowerShell standard (comme New, Get, Set, Remove).

| Commandes | Vue d’ensemble |

|---|---|

| *-FasServer | Dresse la liste des serveurs FAS et les reconfigure dans l’environnement actuel. |

| *-FasAuthorizationCertificate | Gère le certificat d’autorité d’inscription. |

| *-FasCertificateDefinition | Contrôle les paramètres que FAS utilise pour générer des certificats. |

| *-FasRule | Gère les règles utilisateur configurées sur FAS. |

| *-FasUserCertificate | Répertorie et gère les certificats mis en cache par FAS. |

Des applets de commande PowerShell peuvent être utilisées à distance en spécifiant l’adresse d’un serveur FAS.

Pour plus d’informations sur les applets de commande FAS PowerShell, consultez Applets de commande PowerShell.

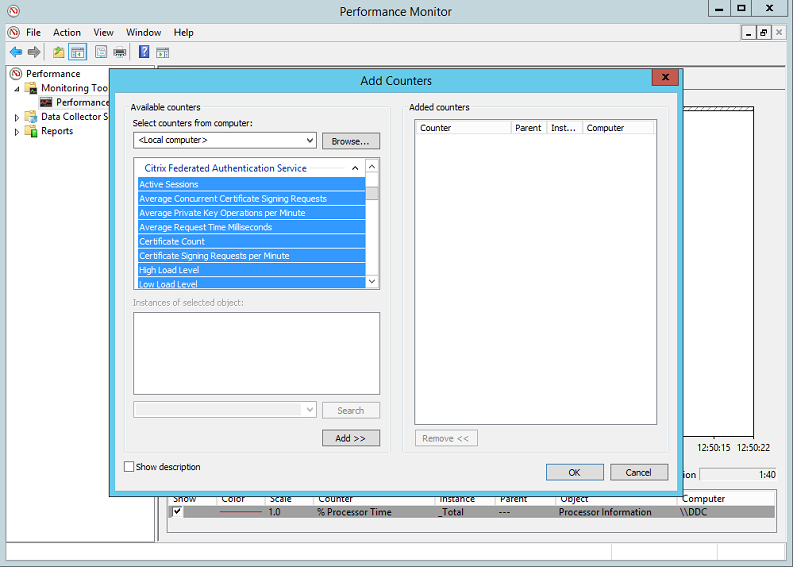

Compteurs de performances

FAS inclut un jeu de compteurs de performances conçus pour surveiller la charge.

Le tableau suivant répertorie les compteurs disponibles. La plupart des compteurs sont des moyennes mobiles de cinq minutes.

| Nom | Description |

|---|---|

| Active Sessions | Nombre de connexions suivies par FAS. |

| Concurrent CSRs | Nombre de demandes de certificat traitées simultanément. |

| Private Key ops | Nombre d’opérations de clé privée effectuées par minute. |

| Request time | Durée requise pour générer et signer un certificat. |

| Certificate Count | Nombre de certificats mis en cache dans FAS. |

| CSR per minute | Nombre de demandes de signature de certificat traitées par minute. |

| Low/Medium/High | Estimations de la charge que FAS peut accepter en termes de « demandes CSR par minute ». Le dépassement du seuil « High Load » peut entraîner l’échec du lancement de sessions. |

Journaux d’événements

Les tableaux suivants répertorient les entrées de journal d’événements générées par FAS.

Événements d’administration du [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont consignés en réponse à une modification de la configuration du serveur FAS.

| Codes de journal |

|---|

| [S001] ACCESS DENIED: User [{0}] is not a member of Administrators group |

| [S002] ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] |

| [S003] Administrator [{0}] setting Maintenance Mode to [{1}] |

| [S004] Administrator [{0}] enrolling with CA [{1}] templates [{2} and {3}] |

| [S005] Administrator [{0}] de-authorizing CA [{1}] |

| [S006] Administrator [{0}] creating new Certificate Definition [{1}] |

| [S007] Administrator [{0}] updating Certificate Definition [{1}] |

| [S008] Administrator [{0}] deleting Certificate Definition [{1}] |

| [S009] Administrator [{0}] creating new Role [{1}] |

| [S010] Administrator [{0}] updating Role [{1}] |

| [S011] Administrator [{0}] deleting Role [{1}] |

| [S012] Administrator [{0}] creating certificate [upn: {1} sid: {2} role: {3} Certificate Definition: {4} Security Context: {5}] |

| [S013] Administrator [{0}] deleting certificates [upn: {1} role: {2} Certificate Definition: {3} Security Context: {4}] |

| [S015] Administrator [{0}] creating certificate request [TPM: {1}] |

| [S016] Administrator [{0}] importing Authorization certificate [Reference: {1}] |

| Codes de journal |

|---|

| [S401] Performing configuration upgrade – [From version {0} to version {1}] |

| [S402] ERROR: The Citrix Federated Authentication Service must be run as Network Service [currently running as: {0}] |

| [S404] Forcefully erasing the Citrix Federated Authentication Service database |

| [S405] An error occured while migrating data from the registry to the database: [{0}] |

| [S406] Migration of data from registry to database is complete (note: user certificates are not migrated) |

| [S407] Registry-based data was not migrated to a database since a database already existed |

| [S408] Cannot downgrade the configuration – [From version {0} to version {1}] |

| [S409] ThreadPool MinThreads adjusted from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}] |

| [S410] Failed to adjust ThreadPool MinThreads from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}] |

Création d’assertions d’identité [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont journalisés au moment de l’exécution sur le serveur FAS lorsqu’un serveur approuvé assume l’ouverture de session d’un utilisateur.

| Codes de journal |

|---|

| [S101] Server [{0}] is not authorized to assert identities in role [{1}] |

| [S102] Server [{0}] failed to assert UPN [{1}] (Exception: {2}{3}) |

| [S103] Server [{0}] requested UPN [{1}] SID {2}, but lookup returned SID {3} |

| [S104] Server [{0}] failed to assert UPN [{1}] (UPN not allowed by role [{2}]) |

| [S105] Server [{0}] issued identity assertion [upn: {1}, role {2}, Security Context: [{3}]] |

| [S120] Issuing certificate to [upn: {0} role: {1} Security Context: [{2}]] |

| [S121] Certificate issued to [upn: {0} role: {1}] by [certifcate authority: {2}] |

| [S122] Warning: Server is overloaded [upn: {0} role: {1}][Requests per minute {2}]. |

| [S123] Failed to issue a certificate for [upn: {0} role: {1}] [exception: {2}] |

| [S124] Failed to issue a certificate for [upn: {0} role: {1}] at [certifcate authority: {2}] [exception: {3}] |

Agissant en tant que partie de confiance [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont journalisés au moment de l’exécution sur le serveur FAS lorsqu’un VDA connecte un utilisateur.

| Codes de journal |

|---|

| [S201] Relying party [{0}] does not have access to a password. |

| [S202] Relying party [{0}] does not have access to a certificate. |

| [S203] Relying party [{0}] does not have access to the Logon CSP |

| [S204] Relying party [{0}] accessing the Logon CSP for [upn: {1}] in role: [{2}] [Operation: {3}] as authorized by [{4}] |

| [S205] Calling account [{0}] is not a relying party in role [{1}] |

| [S206] Calling account [{0}] is not a relying party |

| [S208] Private Key operation failed [Operation: {0} upn: {1} role: {2} certificateDefinition {3} Error {4} {5}]. |

Serveur de certificats dans la session [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont journalisés sur le serveur FAS lorsqu’un utilisateur utilise un certificat dans la session.

| Codes de journal |

|---|

| [S301] Access Denied: User [{0}] does not have access to a Virtual Smart Card |

| [S302] User [{0}] requested unknown Virtual Smart Card [thumbprint: {1}] |

| [S303] Access Denied: User [{0}] does not match Virtual Smart Card [upn: {1}] |

| [S304] User [{0}] running program [{1}] on computer [{2}] using Virtual Smart Card [upn: {3} role: {4} thumbprint: {5}] for private key operation [{6}] |

| [S305] Private Key operation failed [Operation: {0} upn: {1} role: {2} containerName {3} Error {4} {5}]. |

Plugin d’assertion FAS [Service d’authentification fédérée]

[Source de l’événement : Citrix.Authentication.FederatedAuthenticationService]

Ces événements sont enregistrés par le plug-in d’assertion FAS.

| Codes de journal |

|---|

| [S500] No FAS assertion plugin is configured |

| [S501] The configured FAS assertion plugin could not be loaded [exception:{0}] |

| [S502] FAS assertion plugin loaded [pluginId={0}] [assembly={1}] [location={2}] |

| [S503] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but the plugin [{2}] does not support it) |

| [S504] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but there is no configured FAS plugin) |

| [S505] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] rejected the logon evidence with status [{3}] and message [{4}]) |

| [S506] The plugin [{0}] accepted logon evidence from server [{1}] for UPN [{2}] with message [{3}] |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] threw exception [{3}]) |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] threw exception [{3}]) |

| [S508] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but the plugin [{2}] does not support it) |

| [S509] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but there is no configured FAS plugin) |

| [S510] Server [{0}] failed to assert UPN [{1}] (the access disposition was deemed invalid by plugin [{2}] |

Ouverture de session [VDA]

[Source de l’événement : Citrix.Authentication.IdentityAssertion]

Ces événements sont journalisés sur le VDA durant la phase d’ouverture de session.

| Codes de journal |

|---|

| [S101] Identity Assertion Logon failed. Unrecognised Federated Authentication Service [id: {0}] |

| [S102] Identity Assertion Logon failed. Could not lookup SID for {0} [Exception: {1}{2}] |

| [S103] Identity Assertion Logon failed. User {0} has SID {1}, expected SID {2} |

| [S104] Identity Assertion Logon failed. Failed to connect to Federated Authentication Service: {0} [Error: {1} {2}] |

| [S105] Identity Assertion Logon. Logging in [Username: {0} Domain: {1}] |

| [S106] Identity Assertion Logon. Logging in [Certificate: {0}] |

| [S107] Identity Assertion Logon failed. [Exception: {0}{1}] |

| [S108] Identity Assertion Subsystem. ACCESS_DENIED [Caller: {0}] |

Certificats dans la session [VDA]

[Source de l’événement : Citrix.Authentication.IdentityAssertion]

Ces événements sont journalisés sur le VDA lorsqu’un utilisateur tente d’utiliser un certificat dans la session.

| Codes de journal |

|---|

| [S201] Virtual smart card access authorized by [{0}] for [PID: {1} Program Name: {2} Certificate thumbprint: {3}] |

| [S203] Virtual Smart Card Subsystem. Access Denied [caller: {0}, session {1}] |

| [S204] Virtual Smart Card Subsystem. Smart card support disabled |

Demande de certificat et génération de paires de clés [Service d’authentification fédérée]

[Source de l’événement : Citrix.Fas.PkiCore]

Ces événements sont journalisés lorsque le serveur FAS effectue des opérations cryptographiques de bas niveau.

| Codes de journal |

|---|

| [S001] TrustArea::TrustArea: Installed certificate [TrustArea: {0}] [Certificate {1} TrustAreaJoinParameters{2} |

| [S014] Pkcs10Request::Create: Created PKCS10 request [Distinguished Name {0}] |

| [S016] PrivateKey::Create [Identifier {0} MachineWide: {1} Provider: {2} ProviderType: {3}EllipticCurve: {4} KeyLength: {5} isExportable: {6}] |

| [S017] PrivateKey::Delete [CspName: {0}, Identifier {1}] |

| Codes de journal |

|---|

| [S104] MicrosoftCertificateAuthority::GetCredentials: Authorized to use {0} |

| [S105] MicrosoftCertificateAuthority::SubmitCertificateRequest Error submit response [{0}] |

| [S106] MicrosoftCertificateAuthority::SubmitCertificateRequest Issued certificate [{0}] |

| [S112] MicrosoftCertificateAuthority::SubmitCertificateRequest - Waiting for approval [CR_DISP_UNDER_SUBMISSION] [Reference: {0}] |

Informations connexes

- Les déploiements FAS courants sont décrits dans Architectures de déploiement.

- D’autres informations pratiques sont disponibles dans Configuration avancée.

Dans cet article

- Séquence d’installation et de configuration

- Installer le Service d’authentification fédérée

- Activer le plug-in FAS sur des magasins StoreFront

- Configurer le Delivery Controller

- Configurer une stratégie de groupe

- Utiliser la console d’administration du Service d’authentification fédérée

- Déployer des modèles de certificat

- Configurer des services de certificats Active Directory

- Autoriser le Service d’authentification fédérée

- Configurer des règles d’utilisateur

- Notions importantes sur la mise à niveau

- Considérations de sécurité

- SDK PowerShell

- Compteurs de performances

- Journaux d’événements

- Informations connexes