Cartes à puce

Vous pouvez utiliser une carte à puce connectée à la machine cliente pour vous authentifier lors de la connexion à une session de bureau virtuel Linux. Cette fonctionnalité est implémentée via la redirection de carte à puce sur le canal virtuel de la carte à puce ICA. Vous pouvez également utiliser la carte à puce dans la session. Parmi les cas d’utilisation :

- Ajouter une signature numérique à un document

- Chiffrer ou déchiffrer un e-mail

- S’authentifier auprès d’un site Web

L’agent Linux VDA utilise la même configuration que l’agent Windows VDA pour cette fonctionnalité. Pour plus d’informations, veuillez consulter la section Configurer l’environnement de carte à puce.

Remarque

L’utilisation d’une carte à puce mappée dans une session Linux VDA pour se connecter à Citrix Gateway n’est pas prise en charge.

Prérequis

La disponibilité de l’authentification pass-through avec des cartes à puce dépend des conditions suivantes :

-

Le VDA Linux peut s’enregistrer auprès du Delivery Controller et vous pouvez ouvrir les sessions de bureau Linux publiées à l’aide des informations d’identification Windows.

-

Des cartes à puce prises en charge par OpenSC sont utilisées. Pour de plus amples informations, consultez la section S’assurer que OpenSC prend en charge votre carte à puce.

S’assurer que OpenSC prend en charge votre carte à puce

OpenSC est un pilote de carte à puce largement utilisé sur RHEL 7.4+. Remplacement entièrement compatible de CoolKey, OpenSC prend en charge de nombreux types de cartes à puce (consultez la page Smart Card Support in Red Hat Enterprise Linux).

Dans cet article, la carte à puce YubiKey est utilisée comme exemple pour illustrer la configuration. YubiKey est un périphérique USB CCID PIV tout-en-un qui peut facilement être acheté auprès d’Amazon ou d’autres revendeurs. Le pilote OpenSC prend en charge YubiKey.

Si votre organisation a besoin d’une autre carte à puce plus avancée, préparez une machine physique avec une distribution Linux prise en charge sur laquelle le package OpenSC est installé. Pour plus d’informations sur l’installation d’OpenSC, consultez la section Installer le pilote de la carte à puce. Insérez votre carte à puce et exécutez la commande suivante pour vérifier qu’OpenSC prend en charge votre carte à puce :

pkcs11-tool --module opensc-pkcs11.so --list-slots

<!--NeedCopy-->

Configuration

Préparer un certificat racine

Un certificat racine est utilisé pour vérifier le certificat sur la carte à puce. Suivez les étapes suivantes pour télécharger et installer un certificat racine.

-

Obtenez un certificat racine au format PEM, généralement auprès de votre serveur d’autorité de certification.

Vous pouvez exécuter une commande similaire à la suivante pour convertir un fichier DER (*.crt, *.cer, *.der) au format PEM. Dans l’exemple de commande suivant, certnew.cer est un fichier DER.

openssl x509 -inform der -in certnew.cer -out certnew.pem <!--NeedCopy--> -

Installez le certificat racine dans le répertoire

openssl. Le fichier certnew.pem est utilisé à titre d’exemple.cp certnew.pem <path where you install the root certificate> <!--NeedCopy-->Pour créer un chemin d’installation pour le certificat racine, exécutez la commande

sudo mdkir -p <path where you install the root certificate>.

Configurer l’environnement de la carte à puce

Vous pouvez utiliser le script ctxsmartlogon.sh pour configurer l’environnement de carte à puce ou effectuer la configuration manuellement.

(Option 1) Utiliser le script ctxsmartlogon.sh pour configurer l’environnement de carte à puce

Remarque

Le script ctxsmartlogon.sh ajoute des informations PKINIT au domaine par défaut. Vous pouvez modifier ce paramètre via le fichier de configuration /etc/krb5.conf.

Avant d’utiliser les cartes à puce pour la première fois, exécutez le script ctxsmartlogon.sh pour configurer l’environnement de la carte à puce.

Conseil :

Si vous avez utilisé SSSD pour rejoindre un domaine, redémarrez le service SSSD après avoir exécuté ctxsmartlogon.sh. Pour RHEL 8 et ses versions ultérieures, lorsque PAM_KRB5 est déplacé vers le référentiel EPEL, le script essaiera d’activer EPEL dans ces distributions.

sudo /opt/Citrix/VDA/sbin/ctxsmartlogon.sh

<!--NeedCopy-->

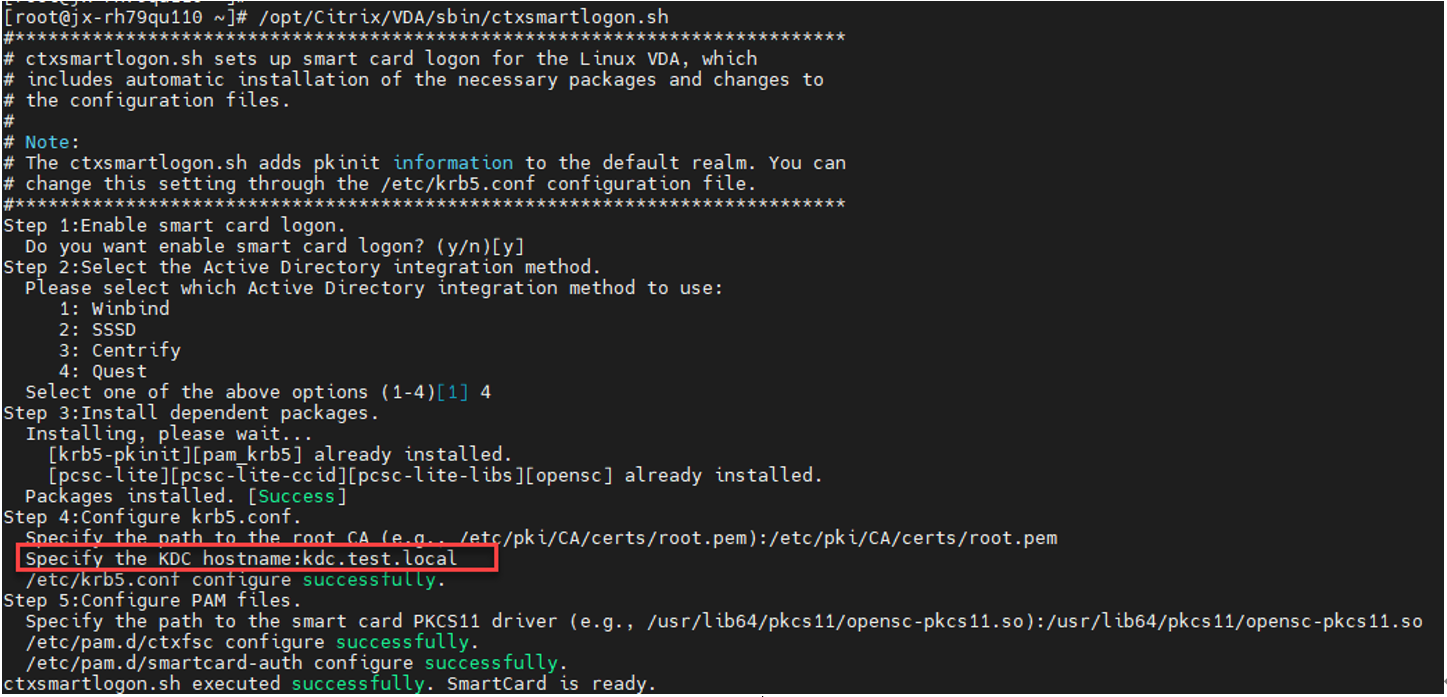

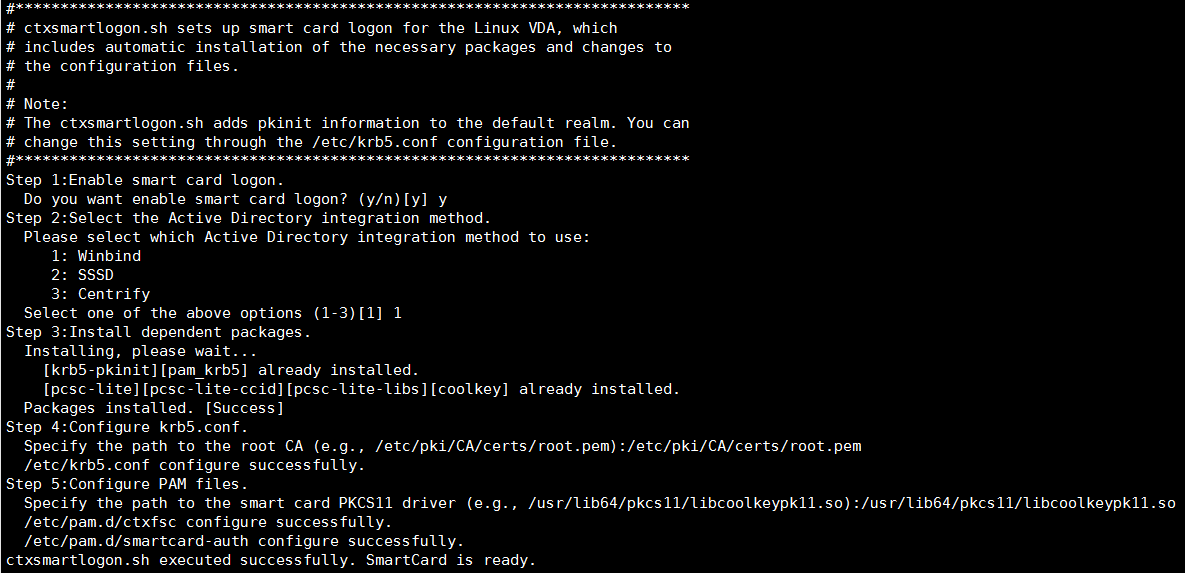

Les résultats ressemblent à ce qui suit :

Remarque

Si vous utilisez Quest comme méthode d’association de domaine, vous devez spécifier le nom d’hôte du centre de distribution de clés (KDC). Par exemple :

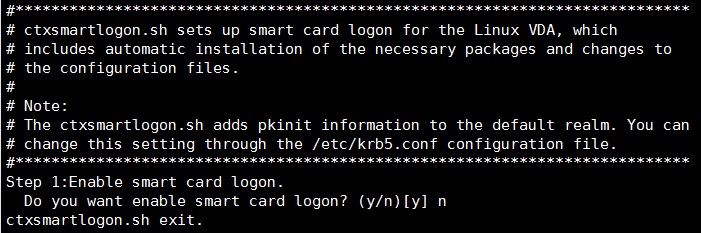

Vous pouvez également désactiver les cartes à puce en exécutant le script ctxsmartlogon.sh :

sudo /opt/Citrix/VDA/sbin/ctxsmartlogon.sh

<!--NeedCopy-->

Les résultats ressemblent à ce qui suit :

(Option 2) Configurer manuellement l’environnement de carte à puce

Le Linux VDA utilise le même environnement de carte à puce que le VDA Windows. Dans l’environnement, plusieurs composants doivent être configurés, tels que le contrôleur de domaine, l’autorité de certification Microsoft (CA), Internet Information Services, Citrix StoreFront et l’application Citrix Workspace. Pour plus d’informations sur la configuration basée sur la carte à puce YubiKey, consultez l’article du centre de connaissances CTX206156.

Avant de passer à l’étape suivante, assurez-vous que :

- Vous avez correctement configuré tous les composants.

- Vous avez téléchargé la clé privée et le certificat utilisateur sur la carte à puce.

- Vous pouvez vous connecter avec succès au VDA à l’aide de la carte à puce.

Installer les packages PC/SC Lite

PCSC Lite est une mise en œuvre de la spécification PC/SC (Personal Computer/Smart Card) sous Linux. Il fournit une interface de carte à puce Windows pour communiquer avec les cartes à puce et les lecteurs. La redirection de carte à puce dans le Linux VDA est implémentée au niveau PC/SC.

Exécutez la commande suivante pour installer les packages PC/SC Lite :

RHEL 9.5/9.4/9.2/8.x, Rocky Linux 9.5/9.4/9.2/8.x :

yum install pcsc-lite pcsc-lite-ccid pcsc-lite-libs

<!--NeedCopy-->

Ubuntu 24.04, Ubuntu 22.04, Debian 12.x, Debian 11.11 :

apt-get install -y libpcsclite1 libccid

<!--NeedCopy-->

Installer le pilote de la carte à puce

OpenSC est un pilote de carte à puce largement utilisé. Si OpenSC n’est pas installé, exécutez la commande suivante pour l’installer :

RHEL 9.5/9.4/9.2/8.x, Rocky Linux 9.5/9.4/9.2/8.x :

yum install opensc

<!--NeedCopy-->

Ubuntu 24.04, Ubuntu 22.04, Debian 12.x, Debian 11.11 :

apt-get install -y opensc

<!--NeedCopy-->

Installer les modules PAM pour l’authentification par carte à puce

Pour installer les modules pam_krb5 et krb5-pkinit, exécutez la commande suivante.

RHEL 9.5/9.4/9.2/8.x, Rocky Linux 9.5/9.4/9.2/8.x :

yum install krb5-pkinit

<!--NeedCopy-->

Ubuntu 24.04, Ubuntu 22.04:

apt-get install libpam-krb5 krb5-pkinit

<!--NeedCopy-->

Debian 12.x, Debian 11.11 :

apt-get install -y libpam-krb5 krb5-pkinit

<!--NeedCopy-->

Le module pam_krb5 est un module d’authentification enfichable. Les applications compatibles PAM peuvent utiliser pam_krb5 pour vérifier les mots de passe et obtenir des tickets d’octroi de tickets auprès du centre de distribution de clés (KDC). Le module krb5-pkinit contient le plugin PKINIT qui permet aux clients d’obtenir les informations d’identification initiales depuis le KDC à l’aide d’une clé privée et d’un certificat.

Configurer le module pam_krb5

Le module pam_krb5 interagit avec le KDC pour obtenir des tickets Kerberos à l’aide de certificats dans la carte à puce. Pour activer l’authentification pam_krb5 dans PAM, exécutez la commande suivante :

authconfig --enablekrb5 --update

<!--NeedCopy-->

Dans le fichier de configuration /etc/krb5.conf, ajoutez des informations PKINIT en fonction du domaine réel.

Remarque

L’option pkinit_cert_match spécifie les règles de correspondance auxquelles le certificat client doit répondre avant qu’il ne soit utilisé pour tenter l’authentification PKINIT. La syntaxe des règles de correspondance est la suivante :

[relation-operator] component-rule…

où relation-operator peut être soit &&, ce qui signifie que toutes les règles de composant doivent correspondre, soit ||, ce qui signifie qu’une seule règle de composant doit correspondre.

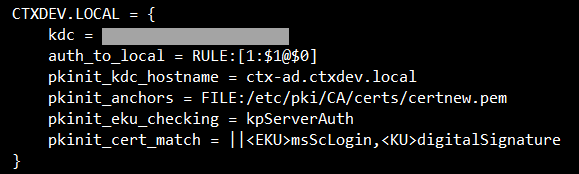

Voici un exemple de fichier krb5.conf générique :

EXAMPLE.COM = {

kdc = KDC.EXAMPLE.COM

auth_to_local = RULE:[1:$1@$0]

pkinit_anchors = FILE:<path where you install the root certificate>/certnew.pem

pkinit_kdc_hostname = KDC.EXAMPLE.COM

pkinit_cert_match = ||<EKU>msScLogin,<KU>digitalSignature

pkinit_eku_checking = kpServerAuth

}

<!--NeedCopy-->

Le fichier de configuration ressemble à ce qui suit une fois que vous avez ajouté les informations PKINIT.

Configurer l’authentification PAM

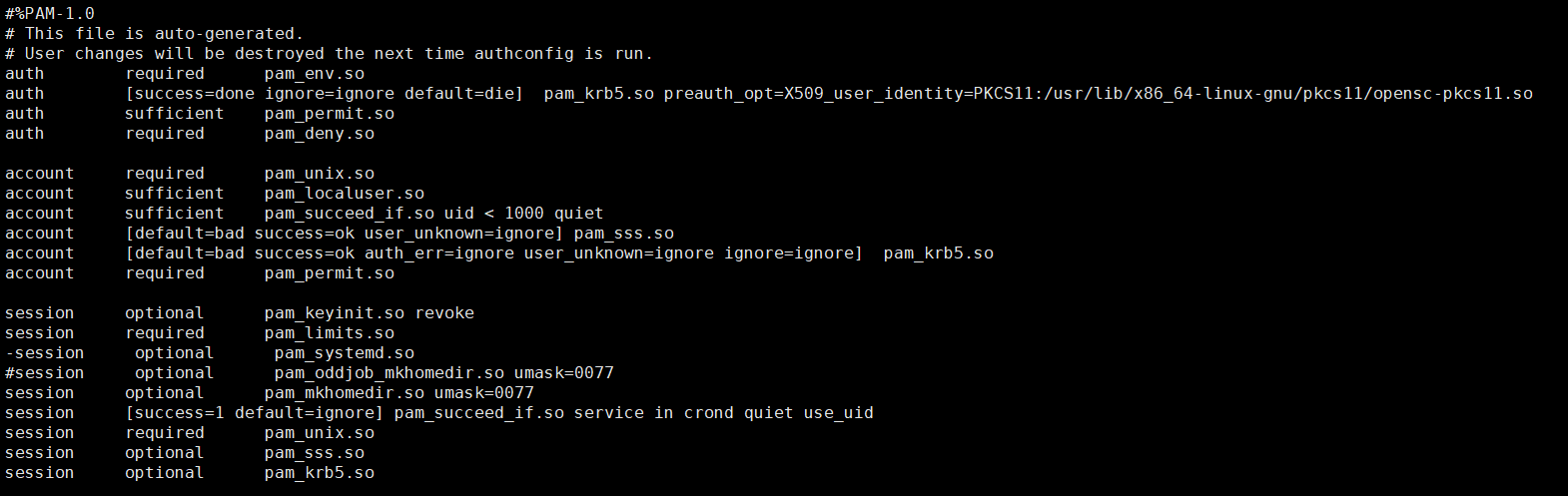

Les fichiers de configuration PAM indiquent les modules qui sont utilisés pour l’authentification PAM. Pour ajouter pam_krb5 en tant que module d’authentification, ajoutez la ligne suivante au fichier /etc/pam.d/smartcard-auth :

auth [success=done ignore=ignore default=die] pam_krb5.so preauth_options=X509_user_identity=PKCS11:<path to the pkcs11 driver>/opensc-pkcs11.so

Le fichier de configuration ressemble à ce qui suit après les modifications si SSSD est utilisé.

(Facultatif) Single Sign-On avec cartes à puce

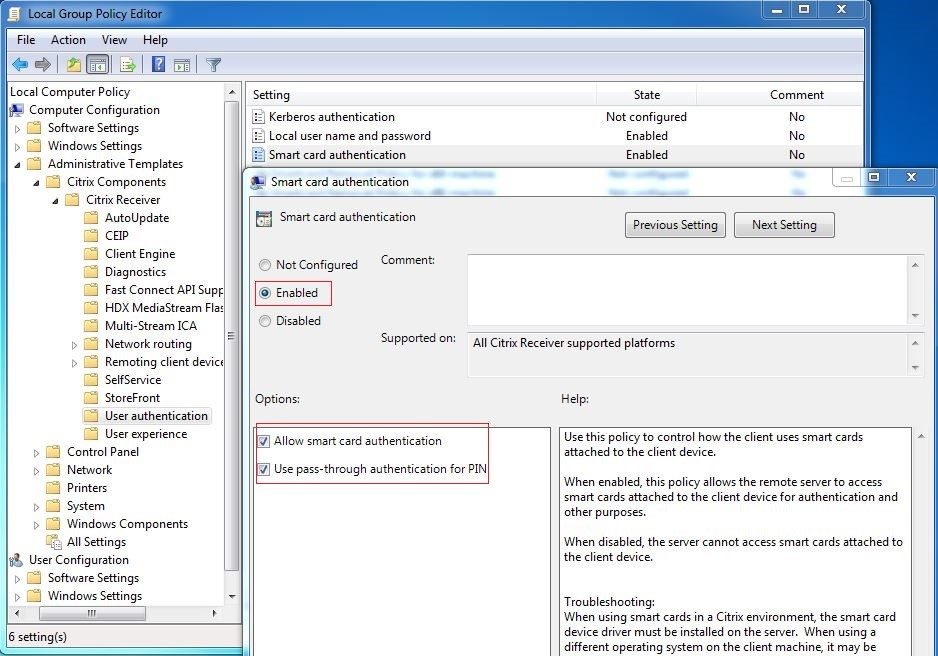

Citrix Single Sign-On (SSO) est une fonctionnalité qui implémente l’authentification unique lors du lancement de bureaux virtuels et d’applications. Cette fonctionnalité réduit le nombre de fois que les utilisateurs entrent leur code PIN. Pour utiliser SSO avec Linux VDA, configurez l’application Citrix Workspace. La configuration est la même avec le VDA Windows. Pour plus d’informations, consultez l’article CTX133982 du centre de connaissances.

Activez l’authentification par carte à puce comme suit lors de la configuration de la stratégie de groupe dans l’application Citrix Workspace.

Connexion par carte à puce rapide

La carte à puce rapide constitue une amélioration par rapport à la redirection de carte à puce PC/SC HDX existante. Elle améliore les performances lorsque les cartes à puce sont utilisées dans des environnements WAN à latence élevée. Pour plus d’informations, veuillez consulter la section Cartes à puce.

Le Linux VDA prend en charge les cartes à puce rapides sur les versions suivantes de l’application Citrix Workspace :

- Citrix Receiver pour Windows 4.12

- Application Citrix Workspace 1808 pour Windows et versions ultérieures

Activer une connexion par carte à puce rapide sur le client

La connexion par carte à puce rapide est activée par défaut sur le VDA et désactivée par défaut sur le client. Sur le client, pour activer la connexion par carte à puce rapide, incluez le paramètre suivant dans le fichier default.ica du site StoreFront associé :

[WFClient]

SmartCardCryptographicRedirection=On

<!--NeedCopy-->

Désactiver une connexion par carte à puce rapide sur le client

Pour désactiver la connexion par carte à puce rapide sur le client, supprimez le paramètre SmartCardCryptographicRedirection dans le fichier default.ica du site StoreFront associé.

Exécuter XDPing

Après avoir effectué les étapes précédentes, vous pouvez utiliser l’outil Linux XDPing pour vérifier les problèmes de configuration courants susceptibles de survenir dans votre environnement Linux VDA.

Utilisation

Se connecter au Linux VDA en utilisant une carte à puce

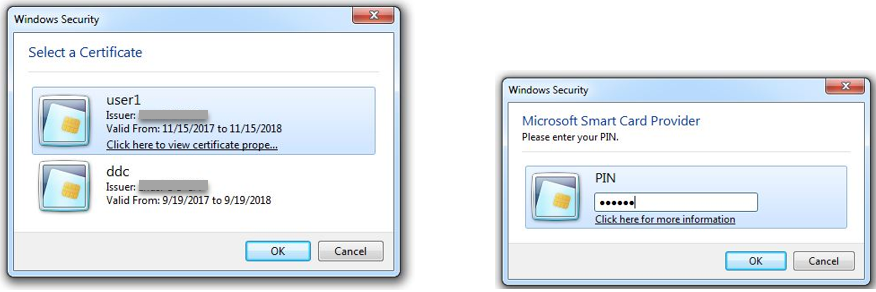

Vous pouvez utiliser une carte à puce pour vous connecter au Linux VDA dans les scénarios SSO et non SSO.

- Dans le scénario SSO, vous êtes automatiquement connecté à StoreFront avec le certificat et le code PIN de la carte à puce mis en cache. Lorsque vous lancez une session de bureau virtuel Linux dans StoreFront, le code PIN est transmis au Linux VDA pour l’authentification par carte à puce.

-

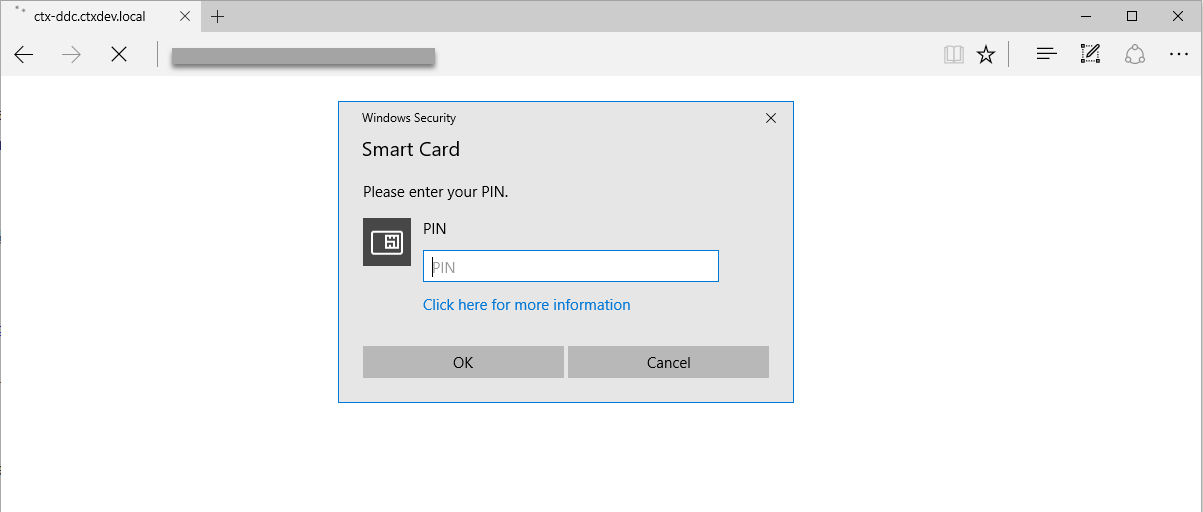

Dans le scénario non SSO, vous êtes invités à sélectionner un certificat et à entrer un code PIN pour vous connecter à StoreFront.

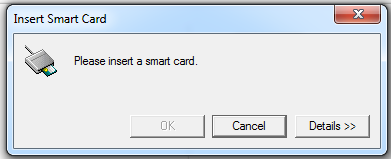

Lorsque vous lancez une session de bureau virtuel Linux dans StoreFront, une boîte de dialogue de connexion au Linux VDA apparaît comme suit. Le nom d’utilisateur est extrait du certificat dans la carte à puce et vous devez le saisir de nouveau pour l’authentification de connexion.

Le comportement est le même avec le VDA Windows.

Se reconnecter à une session en utilisant une carte à puce

Pour vous reconnecter à une session, assurez-vous que la carte à puce est connectée à la machine cliente. Sinon, une fenêtre de mise en cache grise apparaît du côté du Linux VDA et se ferme rapidement car la ré-authentification échoue si la carte à puce n’est pas connectée. Aucune autre invite ne s’affiche dans ce cas pour vous rappeler de connecter la carte à puce.

Du côté de StoreFront, cependant, si une carte à puce n’est pas connectée lorsque vous vous reconnectez à une session, le site Web StoreFront peut afficher une alerte comme suit.

Limitation

Prise en charge des distributions Linux limitées et des méthodes d’intégration AD

-

L’authentification pass-through par carte à puce prend en charge les distributions Linux limitées et les méthodes d’intégration AD. Reportez-vous à la matrice suivante :

Winbind SSSD Centrify Quest Debian 12.9/11.11 Oui Oui Oui Non RHEL 9.5/9.4/9.2 Oui Oui Non Oui RHEL 8.10/8.8 Oui Oui Oui Oui Rocky Linux 9.5/9.4/9.2 Oui Oui Non Non Rocky Linux 8.10/8.8 Oui Oui Non Non Ubuntu 24.04 Oui Oui Non Non Ubuntu 22.04 Oui Oui Oui Oui

Paramètres de suppression des cartes à puce

Pour spécifier le comportement lorsque la carte à puce d’un utilisateur connecté est retirée du lecteur de carte à puce au cours d’une session, modifiez la clé de registre suivante sur le VDA Linux :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Citrix\LocalPolicies\SecurityOptions

| Nom de la valeur | Type | Valeur par défaut | Description |

|---|---|---|---|

| SCardRemoveOption | REG_DWORD | 0x00000000 | Ce paramètre détermine ce qui se passe lorsque la carte à puce d’un utilisateur connecté est retirée du lecteur de carte à puce au cours d’une session. Les options sont les suivantes. |

| 0 Aucune action | |||

| 1 Déconnexion forcée : l’utilisateur se déconnecte automatiquement lors du retrait de la carte à puce. | |||

| 2 Déconnecter la session : la session est déconnectée sans déconnecter l’utilisateur lors du retrait de la carte à puce. L’utilisateur peut réinsérer la carte à puce pour reconnecter la session ultérieurement. | |||

| 3 Verrouiller le poste de travail : le bureau virtuel est verrouillé. L’utilisateur peut ensuite réinsérer la carte à puce et saisir le code PIN pour déverrouiller l’écran. | |||

| SCardRemoveActionDelaySeconds | REG_DWORD | 15 | Si l’option de retrait est définie sur Forcer la déconnexion ou Déconnecter la session, vous pouvez spécifier un délai supplémentaire de plusieurs secondes avant que l’action ne soit entreprise. Avec ce paramètre, une boîte de message apparaît dans la session utilisateur après le retrait de la carte à puce, indiquant que la session sera déconnectée de force après le délai spécifié en secondes écoulé. Si vous réinsérez la carte à puce avant ce délai, la session peut se poursuivre sans interruption. |

Limitations

Le Linux VDA ne prend en charge qu’un seul lecteur de carte à puce à la fois.

Prise en charge des autres cartes à puce et de la bibliothèque PKCS#11

Citrix fournit une solution générique de redirection de carte à puce. Bien que seule la carte à puce OpenSC soit répertoriée dans notre liste de prise en charge, vous pouvez essayer d’utiliser d’autres cartes à puce et la bibliothèque PKCS #11. Pour passer à votre carte à puce spécifique ou à la bibliothèque PKCS#11 :

-

Remplacez toutes les instances

opensc-pkcs11.sopar votre bibliothèque PKCS#11. -

Pour définir le chemin d’accès de votre bibliothèque PKCS#11 sur le Registre, exécutez la commande suivante :

/opt/Citrix/VDA/bin/ctxreg update -k "HKLM\System\CurrentControlSet\Control\Citrix\VirtualChannels\Scard" -v "PKCS11LibPath" -d "PATH" <!--NeedCopy-->où PATH pointe vers votre bibliothèque PKCS#11 telle que

/usr/lib64/pkcs11/opensc-pkcs11.so -

Désactivez la connexion par carte à puce rapide sur le client.