Recommandations de sécurité

L’enregistrement de session est déployé au sein d’un réseau sécurisé ; son accès est réservé aux administrateurs et par conséquent il est lui-même sécurisé. Le déploiement prêt à l’emploi est conçu dans un souci de simplicité et les fonctionnalités de sécurité, telles que la signature et le cryptage numériques peuvent être configurés en option.

La communication entre les composants d’enregistrement de session est assurée par les Services Internet (IIS) et Microsoft Message Queuing (MSMQ). IIS fournit la liaison de communication des services Web entre les composants d’enregistrement de session. MSMQ fournit un mécanisme fiable de transport des données pour l’envoi des données de session de l’agent d’enregistrement de session vers le serveur d’enregistrement de session.

Avertissement :

Toute utilisation incorrecte de l’Éditeur du Registre peut générer des problèmes sérieux, pouvant vous obliger à réinstaller le système d’exploitation. Citrix ne peut garantir la possibilité de résoudre les problèmes provenant d’une mauvaise utilisation de l’Éditeur du Registre. Vous utilisez l’Éditeur du Registre à vos propres risques. Veillez à faire une copie de sauvegarde de votre registre avant de le modifier.

Tenez compte des recommandations de sécurité suivantes lors de la planification de votre déploiement :

-

Configurez Microsoft Internet Information Services (IIS).

Vous pouvez configurer Enregistrement de session avec une configuration IIS limitée. Sur chaque serveur d’enregistrement de session, ouvrez le Gestionnaire des services Internet (IIS) et définissez les limites de recyclage suivantes pour chaque pool d’applications IIS :

- Limite de la mémoire virtuelle : définissez la valeur sur 4 294 967 295.

- Limite de la mémoire privée : définissez la valeur sur la mémoire physique du serveur d’enregistrement de session. Par exemple, si la mémoire physique est de 4 Go, définissez la valeur sur 4 194 304.

- Nombre limite de demandes : nous vous recommandons de ne pas spécifier ce paramètre. Ou, vous pouvez définir la valeur sur 4 000 000 000.

Conseil :

Pour accéder aux paramètres précédents, mettez en surbrillance chaque pool d’applications, sélectionnez Paramètres avancés dans le volet Actions, puis faites défiler l’écran jusqu’à la section Recyclage de la boîte de dialogue Paramètres avancés.

- Assurez-vous que vous isolez correctement les différents rôles administrateur dans le réseau de l’entreprise, dans le système d’enregistrement de session ou sur des machines individuelles. Sinon, vous vous exposez à des risques de sécurité qui peuvent avoir un impact sur la fonctionnalité du système ou entraîner une utilisation abusive du système. Nous vous recommandons d’affecter différents rôles d’administrateur à différentes personnes ou comptes. N’accordez pas aux utilisateurs de session générale des privilèges d’administrateur sur le système VDA.

- N’accordez le rôle d’administrateur local VDA à aucun utilisateur d’applications ou de bureaux publiés. Si le rôle d’administrateur local est requis, protégez les composants de l’agent d’enregistrement de session à l’aide de mécanismes Windows ou de solutions tierces.

- Attribuez séparément l’administrateur de base de données d’enregistrement de session et l’administrateur de stratégie d’enregistrement de session.

- N’attribuez pas de privilèges d’administrateur VDA aux utilisateurs de sessions, particulièrement lors de l’utilisation de Remote PC Access.

- Le compte d’administrateur local de serveur d’enregistrement de session doit être un compte à protection élevée.

- Contrôlez l’accès aux machines sur lesquelles le lecteur d’enregistrement de session est installé. Si un utilisateur ne dispose pas du rôle Lecteur, n’accordez pas à cet utilisateur le rôle d’administrateur local pour une machine lecteur. Désactivez l’accès anonyme.

- Nous recommandons d’utiliser une machine physique en tant que serveur de stockage pour l’enregistrement de session.

- L’enregistrement de session enregistre les activités graphiques des sessions sans tenir compte de la confidentialité des données. Dans certaines circonstances, des données sensibles (notamment, mais pas exclusivement, des informations d’identification d’utilisateur, des informations personnelles et des écrans de tierce partie) peuvent être enregistrées involontairement. Prenez les mesures suivantes pour éviter tout risque :

- Désactivez l’image mémoire principale pour les VDA sauf pour un dépannage spécifique. Pour désactiver l’image mémoire principale :

- Cliquez avec le bouton droit sur Poste de travail, puis sélectionnez Propriétés.

- Cliquez sur l’onglet Avancé, puis dans la section Démarrage et récupération, cliquez sur Paramètres.

- Sous Écriture des informations de débogage, sélectionnez (aucune).

Consultez l’article Microsoft à l’adresse https://support.microsoft.com/en-us/kb/307973.

- Les propriétaires de session avertissent les participants que les logiciels de réunion en ligne et d’assistance à distance peuvent être enregistrés si une session de bureau est enregistrée.

- Assurez-vous que les informations d’identification d’ouverture de session ou les informations personnelles ne s’affichent pas dans les applications locales et Web publiées ou utilisées à l’intérieur de l’entreprise. Sinon elles sont enregistrées par l’enregistrement de session.

- Fermez toutes les applications qui pourraient exposer des informations confidentielles avant de basculer vers une session ICA distante.

- Nous vous recommandons d’autoriser uniquement les méthodes d’authentification automatiques (par exemple, l’authentification unique, la carte à puce) pour accéder à des bureaux ou à des applications SaaS publiés.

- Désactivez l’image mémoire principale pour les VDA sauf pour un dépannage spécifique. Pour désactiver l’image mémoire principale :

- L’enregistrement de session s’appuie sur des matériels et une infrastructure matérielle spécifiques (par exemple, des périphériques de réseau d’entreprise, un système d’exploitation) pour fonctionner correctement et pour satisfaire aux exigences en termes de sécurité. Prenez des mesures aux différents niveaux des infrastructures pour empêcher l’endommagement ou l’abus de ces infrastructures et sécuriser la fonction d’enregistrement de session.

- Protégez correctement l’infrastructure réseau sur laquelle repose l’enregistrement de session et assurez sa disponibilité.

- Nous recommandons d’utiliser une solution de sécurité tierce ou un mécanisme Windows pour protéger les composants d’enregistrement de session. Les composants d’enregistrement de session sont les suivants :

- Sur le serveur d’enregistrement de session

- Processus : SsRecStoragemanager.exe et SsRecAnalyticsService.exe

- Services : CitrixSsRecStorageManager et CitrixSsRecAnalyticsService

- Tous les fichiers du dossier d’installation du serveur d’enregistrement de session

- Valeurs de registre dans HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\SmartAuditor\Server

- Sur l’agent d’enregistrement de session

- Processus : SsRecAgent.exe

- Service : CitrixSmAudAgent

- Tous les fichiers du dossier d’installation de l’agent d’enregistrement de session

- Valeurs de registre sous

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\SmartAuditor\Agent

- Sur le serveur d’enregistrement de session

- En tant que bonne pratique de sécurité, Citrix recommande d’utiliser HTTPS sur IIS.

-

Définissez la liste de contrôle d’accès (ACL) pour Message Queuing (MSMQ) sur le serveur d’enregistrement de session afin de restreindre les machines VDA ou VDI qui peuvent envoyer des données MSMQ au serveur d’enregistrement de session et empêcher les machines non autorisées d’envoyer des données au serveur d’enregistrement de session.

- Installez la fonctionnalité serveur Intégration du service d’annuaire sur chaque serveur d’enregistrement de session et la machine VDA ou VDI sur laquelle l’enregistrement de session est activé. Puis redémarrez le service Message Queuing.

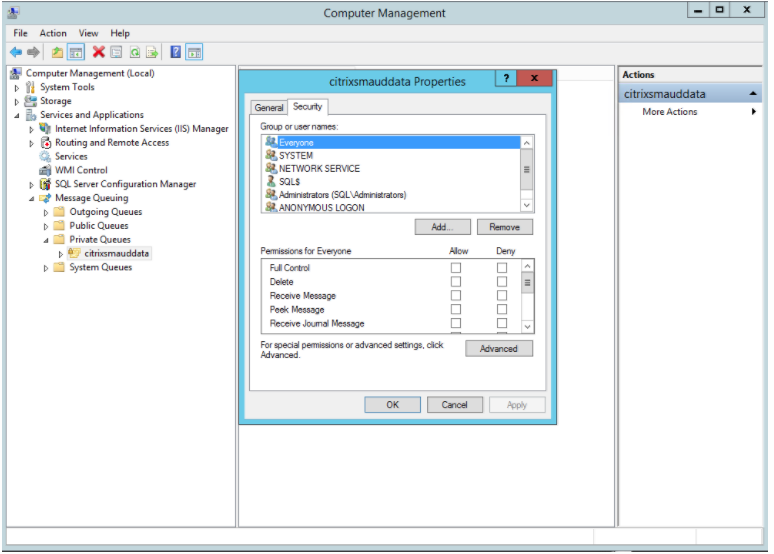

- À partir du menu Démarrer de Windows sur chaque serveur d’enregistrement de session, ouvrez Outils d’administration > Gestion de l’ordinateur.

- Ouvrez Services et applications > Message Queuing > Files d’attente privées.

-

Cliquez sur la file d’attente privée citrixsmauddata pour ouvrir la page Propriétés et sélectionnez l’onglet Sécurité.

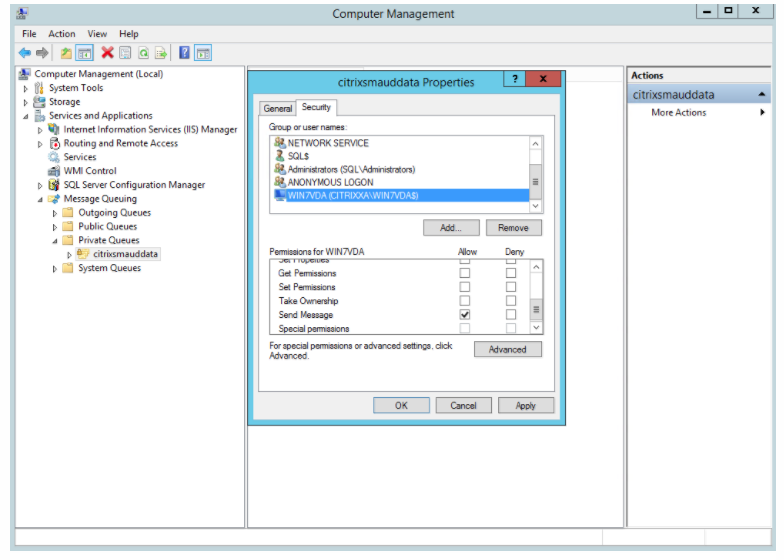

-

Ajoutez les groupes d’ordinateurs ou les groupes de sécurité des VDA qui envoient des données MSMQ à ce serveur et accordez-leur l’autorisation Envoyer un message.

- Protégez correctement le journal d’événements du serveur d’enregistrement de session et des agents d’enregistrement de session. Nous recommandons l’utilisation d’une solution de journalisation à distance Windows ou tierce pour protéger le journal d’événements ou rediriger le journal d’événements vers le serveur distant.

- Veillez à ce que les serveurs exécutant les composants d’enregistrement de session sont physiquement sécurisés. Si possible, verrouillez ces ordinateurs dans une pièce sécurisée dont l’accès direct ne peut être accordé qu’au personnel autorisé.

- Isolez les serveurs exécutant les composants d’enregistrement de session sur un sous-réseau ou domaine séparé.

- Protégez les données de sessions enregistrées des utilisateurs accédant à d’autres serveurs en installant un pare-feu entre le serveur d’enregistrement de session et les autres serveurs.

- Actualisez fréquemment le serveur d’administration de l’enregistrement de sessions et la base de données SQL avec les dernières mises à jour de sécurité de Microsoft.

- Interdisez les non-administrateurs de se connecter à la machine d’administration.

- Limitez strictement les personnels autorisés à modifier les stratégies d’enregistrement et à afficher les sessions enregistrées.

- Installez des certificats numériques, utilisez la fonctionnalité de signature de fichiers d’enregistrement de session et paramétrez les communications TLS dans IIS.

- Configurez MSMQ pour utiliser HTTPS en tant que transport. Pour ce faire, définissez le protocole MSMQ figurant dans Propriétés de l’Agent d’enregistrement de session sur HTTPS. Pour obtenir davantage d’informations, veuillez consulter la section Résolution des problèmes de MSMQ.

-

Utilisez TLS 1.1 ou TLS 1.2 (recommandé) et désactivez SSLv2, SSLv3, TLS 1.0 sur le serveur d’enregistrement de session et la base de données d’enregistrement de session.

-

Désactivez les suites de chiffrement RC4 pour TLS sur le serveur d’enregistrement de session et la base de données d’enregistrement de session.

- À l’aide de l’éditeur de stratégie de groupe Microsoft, accédez à Configuration de l’ordinateur > Modèles d’administration > Réseau > Paramètres de configuration SSL.

- Définissez la stratégie Ordre des suites de chiffrement SSL politique sur Activé. Par défaut, cette stratégie est définie sur Non configuré.

- Supprimez toutes les suites de chiffrement RC4.

- Utilisez la fonction Protection de lecture. La fonction Protection de lecture est une fonction de l’enregistrement de session qui crypte des fichiers enregistrés avant de les télécharger sur le lecteur d’enregistrement de session. Par défaut, cette option est activée et se trouve dans les propriétés du serveur d’enregistrement de session.

- Suivez les recommandations du NSIT pour la longueur des clés cryptographiques et les algorithmes cryptographiques.

-

Configurez la prise en charge de TLS 1.2 pour l’enregistrement de session.

Nous recommandons TLS 1.2 comme protocole de communication pour assurer la sécurité de bout en bout des composants d’enregistrement de session.

Pour configurer la prise en charge TLS 1.2 de l’enregistrement de session :

- Ouvrez une session sur la machine hébergeant le serveur d’enregistrement de session. Installez le composant client et le pilote SQL Server appropriés et définissez une cryptographie forte pour

.NET Framework(version 4 et ultérieure).- Installez le pilote Microsoft ODBC 11 (ou une version ultérieure) pour SQL Server.

- Appliquez le dernier correctif Hotfix Rollup de

.NET Framework. - Installez

ADO.NET - SqlClienten fonction de votre version de .NET Framework. Pour plus d’informations, consultez l’article de la base de connaissances https://support.microsoft.com/en-us/kb/3135244. - Ajoutez une valeur DWORD SchUseStrongCrypto = 1 sous HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NetFramework\v4.0.30319 et HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NetFramework\v4.0.30319.

- Redémarrez la machine.

- Ouvrez une session sur la machine exécutant la console de stratégie d’enregistrement de session. Appliquez le dernier Hotfix Rollup de .NET Framework et définir une cryptographie forte pour .NET Framework (version 4 et versions ultérieures). La méthode permettant de définir une cryptographie forte est la même que celle décrite dans les sous-étapes 1–4 et 1–5. Il n’est pas nécessaire d’effectuer ces étapes si vous choisissez d’installer la console de stratégie d’enregistrement de session sur le même ordinateur que le serveur d’enregistrement de session.

- Ouvrez une session sur la machine hébergeant le serveur d’enregistrement de session. Installez le composant client et le pilote SQL Server appropriés et définissez une cryptographie forte pour

Pour configurer la prise en charge de TLS 1.2 pour SQL Server avec des versions antérieures à 2016, consultez l’article de la base de connaissances https://support.microsoft.com/en-us/kb/3135244. Pour utiliser TLS 1.2, configurez HTTPS comme protocole de communication pour les composants d’enregistrement de session.