Modèle de conception validé Citrix ADC et Amazon Web Services

Présentation de Citrix Networking VPX

Citrix ADC est un contrôleur de mise à disposition d’applications tout-en-un qui permet aux applications de fonctionner jusqu’à cinq fois mieux, de réduire les coûts de propriété des applications, d’optimiser l’expérience utilisateur et de garantir la disponibilité permanente des applications en utilisant :

- Services avancés de couche 4 à 7 : équilibrage de charge et gestion du trafic

- Accélération éprouvée des applications, telle que la compression HTTP et la mise

- Un pare-feu d’applications intégré pour la sécurité des applications

- Déchargement des serveurs pour réduire considérablement les coûts et consolider les serveurs

En tant que leader incontesté de la fourniture de services et d’applications, Citrix ADC est déployé sur des milliers de réseaux à travers le monde pour optimiser, sécuriser et contrôler la fourniture de tous les services d’entreprise et de cloud. Déployé directement devant les serveurs Web et de base de données, Citrix ADC combine un équilibrage de charge et une commutation de contenu à haut débit, la compression HTTP, la mise en cache du contenu, l’accélération SSL, la visibilité du flux d’applications et un puissant pare-feu applicatif au sein d’une plate-forme intégrée et facile à utiliser. Il est beaucoup plus simple de respecter les SLA grâce à une surveillance de bout en bout qui transforme les données réseau en Business Intelligence exploitable. Citrix ADC permet de définir et de gérer les stratégies à l’aide d’un moteur de stratégie déclarative simple sans expertise en programmation requise.

Présentation de Citrix ADC dans Amazon Web Services

La prise en charge du Citrix Networking VPX au sein d’Amazon Web Services (AWS) est disponible à partir des versions 10.5—61.11. Citrix Networking VPX est disponible sous forme d’Amazon Machine Image (AMI) sur AWS Marketplace. Citrix Networking VPX sur AWS permet aux clients de tirer parti des fonctionnalités de cloud computing d’AWS et d’utiliser les fonctionnalités d’équilibrage de charge et de gestion du trafic de Citrix ADC pour leurs besoins commerciaux. Citrix ADC sur AWS prend en charge toutes les fonctionnalités de gestion du trafic d’une appliance Citrix ADC physique. Les instances Citrix ADC exécutées dans AWS peuvent être déployées en tant qu’instances autonomes ou par paires HA.

L’AMI Citrix Networking VPX est fournie sous la forme d’une instance EC2 lancée au sein d’un VPC AWS. L’instance AMI VPX nécessite au moins 2 processeurs virtuels et 2 Go de mémoire. Une instance EC2 lancée au sein d’un VPC AWS peut également fournir les multiples interfaces, plusieurs adresses IP par interface et les adresses IP publiques et privées nécessaires à la configuration de VPX. Actuellement, sur AWS, VPX ne peut être lancé que dans un VPC, car chaque instance VPX nécessite au moins trois adresses IP. (Bien que VPX sur AWS puisse être implémenté avec une ou deux interfaces réseau élastiques, Citrix recommande trois interfaces réseau pour une installation VPX standard sur AWS.) AWS met actuellement la fonctionnalité multi-IP à la disposition des instances s’exécutant au sein d’un VPC AWS uniquement. Une instance VPX dans un VPC peut être utilisée pour équilibrer la charge des serveurs exécutant dans des instances EC2.

Un Amazon VPC vous permet de créer et de contrôler un environnement réseau virtuel, y compris votre propre plage d’adresses IP, vos sous-réseaux, vos tables de routage et vos passerelles réseau.

Remarque :

Par défaut, vous pouvez créer jusqu’à 5 instances VPC par région AWS pour chaque compte AWS. Vous pouvez demander des limites de VPC plus élevées en soumettant le formulaire de demande d’Amazon.

Une instance EC2 de Citrix Networking VPX (image AMI) est lancée dans le VPC AWS.

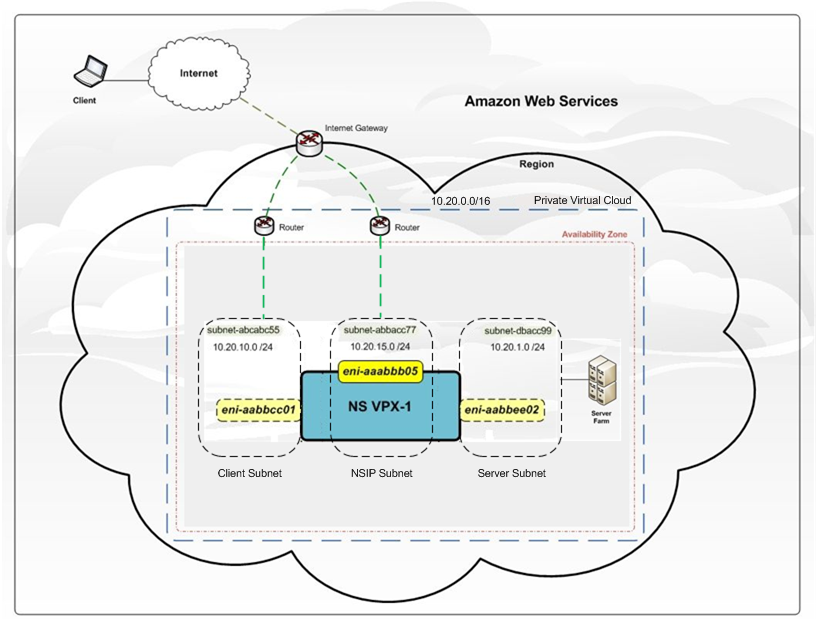

La figure suivante montre un déploiement VPX typique sur AWS.

La figure montre une topologie simple d’un VPC AWS avec un déploiement Citrix Networking VPX. Le VPC AWS comprend :

- Une passerelle Internet unique pour acheminer le trafic entrant et sortant du VPC.

- Connectivité réseau entre la passerelle Internet et Internet.

- Trois sous-réseaux, un pour la gestion, un pour le client et un pour le serveur.

- Connectivité réseau entre la passerelle Internet et les deux sous-réseaux (gestion et client).

- Un seul Citrix Networking VPX déployé au sein du VPC. L’instance VPX possède trois interfaces réseau élastiques (ENI), une attachée à chaque sous-réseau.

Limitations et directives d’utilisation

- La fonctionnalité de clustering n’est pas prise en charge pour VPX.

- Pour que HA fonctionne comme prévu, associez un périphérique Nating dédié à l’interface de gestion ou associez l’EIP au NSIP. Pour plus d’informations sur la NAT, consultez la documentation AWS sur les instances NAT.

- Le trafic de données et le trafic de gestion doivent être séparés en utilisant des ENI appartenant à différents sous-réseaux.

- Seule l’adresse NSIP doit être présente sur l’ENI de gestion.

- Si une instance NAT est utilisée pour la sécurité au lieu d’affecter un EIP au NSIP, des modifications appropriées de routage au niveau du VPC sont requises. Pour obtenir des instructions sur la modification du routage au niveau du VPC, dans la documentation AWS, voir Scénario 2 : VPC with Public and Private Subnets.

- Une instance VPX peut être déplacée d’un type d’instance EC2 à un autre (par exemple, de m3.large à m3.xlarge).

- Pour les options de stockage pour VPX sur AWS, Citrix recommande EBS, car il est durable et les données sont disponibles même après leur séparation de l’instance.

- L’ajout dynamique d’ENI à VPX n’est pas pris en charge. Vous devez redémarrer l’instance VPX pour appliquer la mise à jour. Citrix vous recommande d’arrêter l’instance autonome ou HA, de joindre la nouvelle ENI, puis de redémarrer l’instance.

- Vous pouvez attribuer plusieurs adresses IP à un ENI. Le nombre maximal d’adresses IP par ENI est déterminé par le type d’instance EC2. Reportez-vous à la section Prise en charge EC2 des ENI et des adresses IP.

- Citrix vous recommande d’éviter d’utiliser les commandes d’activation et de désactivation de l’interface sur les interfaces Citrix Networking VPX.

En raison des limitations AWS, ces fonctionnalités ne sont pas prises en charge :

Limitations de la couche 3 :

- Routage dynamique

- IPV6

Limites de la couche 2 :

- Gratuitous ARP (GARP)

- Mode L2

- VLAN balisé

- MAC virtuel (VMAC)

Instances EC2, ENI et capacités d’adresse IP prises en charge

L’AMI Citrix ADC peut être lancée sur l’un des types d’instances EC2 suivants. Ce tableau répertorie chaque type d’instance EC2 pris en charge et le nombre correspondant d’ENI pris en charge, ainsi que le nombre d’adresses IPv4 privées par ENI.

| Nom de l’instance | Nombre d’ENIs | Adresses IPv4 privées par ENI |

|---|---|---|

| t2.small | 3 | 4 |

| t2.medium | 3 | 6 |

| t2.large | 3 | 12 |

| t2.xlarge | 3 | 15 |

| t2.2xlarge | 3 | 15 |

| m3.large | 3 | 10 |

| m3.xlarge | 4 | 15 |

| m3.2xlarge | 4 | 30 |

| m4.large | 2 | 10 |

| m4.xlarge | 4 | 15 |

| m4.2xlarge | 4 | 15 |

| m4.4xlarge | 8 | 30 |

| m4.10xlarge | 8 | 30 |

| m4.16xlarge | 8 | 30 |

| m5.large | 3 | 10 |

| *m5.xlarge | 4 | 15 |

| m5.2xlarge | 4 | 15 |

| m5.4xlarge | 8 | 30 |

| m5.8xlarge | 8 | 30 |

| m5.12xlarge | 8 | 30 |

| m5.16xlarge | 15 | 50 |

| m5.24xlarge | 15 | 50 |

| m5a.large | 3 | 10 |

| m5a.xlarge | 4 | 15 |

| m5a.2xlarge | 4 | 15 |

| m5a.4xlarge | 8 | 30 |

| m5a.8xlarge | 8 | 30 |

| m5a.12xlarge | 8 | 30 |

| m5a.16xlarge | 15 | 50 |

| m5a.24xlarge | 15 | 50 |

| c4.large | 3 | 10 |

| c4.xlarge | 4 | 15 |

| c4.2xlarge | 4 | 15 |

| c4.4xlarge | 8 | 30 |

| c4.8xlarge | 8 | 30 |

| c5.large | 3 | 10 |

| c5.xlarge | 4 | 15 |

| c5.2xlarge | 4 | 15 |

| c5.4xlarge | 8 | 30 |

| c5.9xlarge | 8 | 30 |

| c5.12xlarge | 8 | 30 |

| c5.18xlarge | 15 | 50 |

| c5.24xlarge | 15 | 50 |

| c5a.large | 3 | 10 |

| c5a.xlarge | 4 | 15 |

| c5a.2xlarge | 4 | 15 |

| c5a.4xlarge | 8 | 30 |

| c5a.9xlarge | 8 | 30 |

| c5a.12xlarge | 8 | 30 |

| c5a.18xlarge | 15 | 50 |

| c5a.24xlarge | 15 | 50 |

| c5n.large | 3 | 10 |

| c5n.xlarge | 4 | 15 |

| c5n.2xlarge | 4 | 15 |

| c5n.4xlarge | 8 | 30 |

| c5n.9xlarge | 8 | 30 |

| c5n.18xlarge | 15 | 50 |

| d2.xlarge | 4 | 15 |

| d2.2xlarge | 4 | 15 |

| d2.4xlarge | 8 | 30 |

| d2.8xlarge | 8 | 30 |

* Type d’instance préféré

Pour plus d’informations, consultez Instances Amazon EC2

Cas d’utilisation

Comparé aux solutions alternatives qui nécessitent le déploiement de chaque service en tant qu’appliance virtuelle distincte, Citrix ADC sur AWS combine l’équilibrage de charge L4, la gestion du trafic L7, le déchargement du serveur, l’accélération des applications, la sécurité des applications et d’autres fonctionnalités essentielles de livraison d’applications dans un seul VPX , facilement disponible via AWS Marketplace. En outre, tout est régi par un cadre de stratégie unique et géré avec le même ensemble puissant d’outils utilisés pour administrer les déploiements Citrix ADC locaux. Le résultat net est que Citrix ADC sur AWS permet plusieurs cas d’utilisation convaincants qui prennent en charge non seulement les besoins immédiats des entreprises d’aujourd’hui, mais aussi l’évolution continue des infrastructures informatiques héritées aux centres de données cloud d’entreprise.

Livraison de production pour les applications Web et virtuelles et les applications de bureau

Les entreprises qui adoptent activement AWS en tant qu’offre d’infrastructure en tant que service (IaaS) pour la production d’applications peuvent désormais intégrer ces applications à la même plate-forme de réseau cloud que celle utilisée par les plus grands sites Web et fournisseurs de services cloud du monde. Les capacités étendues de déchargement, d’accélération et de sécurité peuvent être exploitées pour améliorer les performances et réduire les coûts.

Citrix Desktops as as Service est une solution prête pour le cloud qui permet de déployer n’importe quelle application ou bureau Windows dans un service cloud fourni sur n’importe quel réseau et sur n’importe quel appareil. En déployant cette plateforme étendue de mise à disposition d’applications et de postes de travail dès aujourd’hui, vous êtes en mesure de tirer parti de n’importe quelle infrastructure virtuelle ou plateforme de Cela vous permet de tirer parti des capacités d’automatisation et d’orchestration du cloud computing.

Conceptions de cloud hybride

Les services informatiques d’entreprise qui suivent une stratégie de cloud hybride tirent le meilleur parti des deux mondes en sélectionnant les applications et les scénarios d’utilisation les mieux adaptés à leur cloud privé et ceux qui s’intègrent le mieux à un cloud public, ce qui leur permet de s’adapter, de se développer et de se transformer pour répondre aux exigences de l’environnement de travail moderne.

Avec Citrix ADC sur AWS, les clouds hybrides qui couvrent les centres de données d’entreprise et s’étendent à AWS peuvent bénéficier de la même plate-forme de réseau cloud. Citrix ADC facilite considérablement la transition des applications et des charges de travail entre un centre de données privé et AWS. La suite complète de fonctionnalités, allant de l’équilibrage intelligent de la charge des bases de données avec DataStream à une visibilité sans précédent des applications avec AppFlow®, en passant par la surveillance et la réponse en temps réel avec Action Analytics, peut être exploitée avec Citrix ADC sur AWS.

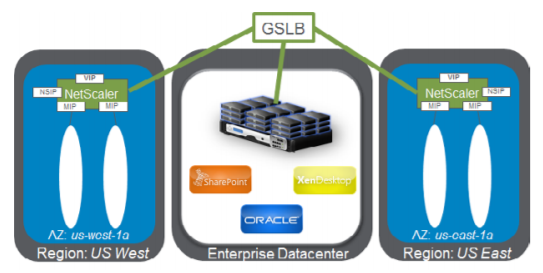

Continuité opérationnelle

Les entreprises qui souhaitent utiliser AWS dans le cadre de leurs plans de reprise après sinistre et de continuité d’activité peuvent compter sur l’équilibrage de charge global des serveurs Citrix ADC, exécuté à la fois sur site et au sein d’AWS pour surveiller en permanence la disponibilité et les performances des centres de données d’entreprise et des environnements AWS, garantissant ainsi aux utilisateurs sont toujours envoyés à l’emplacement optimal.

Lorsque vous configurez GSLB sur les appliances Citrix ADC et activez Metric Exchange Protocol (MEP), les appliances utilisent l’infrastructure DNS pour connecter le client au centre de données qui répond le mieux aux critères que vous définissez. Les critères peuvent désigner le centre de données le moins chargé, le centre de données le plus proche, le centre de données qui répond le plus rapidement aux demandes provenant de l’emplacement du client, une combinaison de ces mesures et des métriques SNMP. Une appliance assure le suivi de l’emplacement, des performances, de la charge et de la disponibilité de chaque centre de données et utilise ces facteurs pour sélectionner le centre de données auquel envoyer une demande client. Une configuration GSLB consiste en un groupe d’entités GSLB sur chaque appliance de la configuration. Ces entités incluent les sites GSLB, les services GSLB, les serveurs virtuels GSLB, les serveurs d’équilibrage de charge et/ou de commutation de contenu et les services ADNS.

Développement et test

Les entreprises exécutent la production sur site, mais qui utilisent AWS pour le développement et les tests peuvent désormais inclure Citrix ADC dans leurs environnements de test AWS, réduisant ainsi les délais de production grâce à une meilleure imitation de l’implémentation de la production au sein de leurs environnements de test.

Dans chaque cas d’utilisation, les architectes réseau peuvent également tirer parti de Citrix CloudBridge, configuré en tant qu’instance autonome ou en tant que fonctionnalité d’une instance Citrix ADC Platinum Edition, pour sécuriser et optimiser la connexion entre un ou plusieurs centres de données d’entreprise et le cloud AWS, accélérant ainsi le transfert de données/ synchronisation et minimisation des coûts du réseau.

Architecture réseau AWS — ENI et EIP

Les instances Citrix ADC lancées dans un VPC peuvent avoir jusqu’à huit interfaces réseau élastiques (ENI). À son tour, chaque ENI peut se voir attribuer une ou plusieurs adresses IP privées, chacune d’entre elles étant éventuellement mappée à une adresse IP élastique routable publiquement.

Ce qui rend les interfaces réseau et les adresses IP « élastiques » dans ce cas, c’est la possibilité de les remapper par programmation vers d’autres instances, une fonctionnalité qui permet de récupérer les défaillances d’une instance ou d’une zone de disponibilité sans avoir à attendre le remplacement du matériel ou la propagation complète des modifications du DNS à tous vos clients.

Les autres détails à prendre en compte sont les suivants :

- Une instance peut avoir différents ENI dans différents sous-réseaux (mais pas dans des zones de disponibilité différentes).

- Au moins une adresse IP doit être attribuée à chaque ENI et doit être attribuée à un groupe de sécurité (voir ci-dessous).

- Les adresses 1 à 4 pour chaque sous-réseau (c’est-à-dire 10.x.x.1-4) sont réservées à l’utilisation par Amazon.

- Citrix ADC ne connaît que les adresses IP privées. Tous les EIP attribués n’apparaissent pas dans l’interface de ligne de commande Citrix ADC ou dans les outils de gestion associés.

EC2 contre VPC

AWS englobe de nombreux services différents, tels qu’Amazon Simple Storage Services (S3), Amazon Elastic Compute Cloud (EC2) et Amazon Virtual Private Cloud (VPC). La distinction entre les deux derniers est importante en l’espèce. En particulier, avec EC2, les instances de machines virtuelles sont limitées à une seule interface réseau et à une seule adresse IP. De plus, les fonctionnalités et les contrôles réseau sont minimaux. Cela empêche l’utilisation d’EC2 pour Citrix ADC, qui nécessite un minimum de trois adresses IP, et c’est pourquoi les instances Citrix ADC ne peuvent être lancées que dans un VPC AWS.

Les VPC prennent non seulement en charge les machines virtuelles dotées de plusieurs interfaces et de plusieurs adresses IP privées et publiques, mais ils vous permettent également de créer et de contrôler un environnement réseau virtuel isolé, avec sa propre plage d’adresses IP, ses propres sous-réseaux, tables de routage et passerelles réseau.

Régions et zones de disponibilité

Dans le cloud AWS, les régions font référence à un lieu géographique spécifique, tel que l’est des États-Unis. Dans chaque région, il existe au moins deux zones de disponibilité, chacune pouvant être considérée comme un centre de données cloud indépendant qui a été conçu pour être isolé des défaillances dans d’autres zones de disponibilité et pour fournir une connectivité réseau peu coûteuse et à faible latence aux autres zones de disponibilité au sein de même région.

En implémentant des instances dans des zones de disponibilité distinctes, vous pouvez protéger vos applications contre les défaillances affectant un seul emplacement.

Les limites et les dépendances que les architectes de réseau doivent connaître à ce niveau sont les suivantes :

- Bien qu’un cloud privé virtuel puisse couvrir plusieurs zones de disponibilité, il ne peut pas couvrir plusieurs régions.

- Les sous-réseaux individuels au sein d’un VPC ne peuvent pas couvrir plusieurs zones de disponibilité.

- Tout le trafic entrant ou sortant d’un VPC doit être acheminé via une passerelle Internet par défaut correspondante

Configuration de VPX sur AWS

Dans cet exercice, vous allez créer un VPC et un sous-réseau, puis lancer une instance destinée au public dans votre sous-réseau. Votre instance pourra communiquer avec Internet et vous pourrez y accéder depuis votre ordinateur local via SSH (s’il s’agit d’une instance Linux) ou Remote Desktop (s’il s’agit d’une instance Windows). Dans votre environnement réel, vous pouvez utiliser ce scénario pour créer un serveur Web destiné au public, par exemple pour héberger un blog.

Remarque :

Cet exercice est destiné à vous aider à configurer rapidement votre propre VPC non par défaut. Si vous avez déjà un VPC par défaut et que vous souhaitez commencer à y lancer des instances (et non à créer ou à configurer un nouveau VPC), consultez Lancement d’une instance EC2 dans votre VPC par défaut.

Pour terminer cet exercice, procédez comme suit :

- Créez un VPC autre que celui par défaut avec un seul sous-réseau public. Les sous-réseaux vous permettent de regrouper des instances en fonction de vos besoins opérationnels et de sécurité. Un sous-réseau public est un sous-réseau qui a accès à Internet via une passerelle Internet.

- Créez un groupe de sécurité pour votre instance qui autorise le trafic uniquement via des ports spécifiques.

- Lancez une instance Amazon EC2 dans votre sous-réseau.

- Associez une adresse IP Elastic à votre instance. Cela permet à votre instance d’accéder à Internet.

Avant de pouvoir utiliser Amazon VPC pour la première fois, vous devez vous inscrire à AWS. Lorsque vous vous inscrivez, votre compte AWS est automatiquement inscrit pour tous les services d’AWS, y compris Amazon VPC. Si vous n’avez pas encore créé de compte AWS, rendez-vous sur http://aws.amazon.com, puis choisissez Create a Free Account.

Étape 1 : Créer le VPC

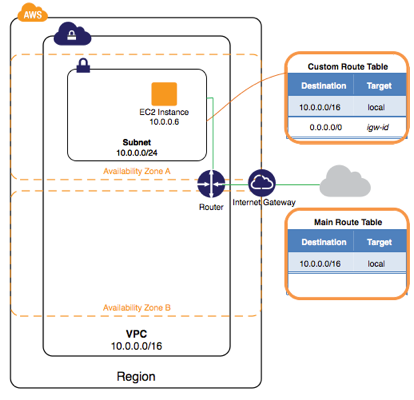

Au cours de cette étape, vous allez utiliser l’assistant Amazon VPC de la console Amazon VPC pour créer un VPC. L’assistant exécute les étapes suivantes pour vous :

- Crée un VPC avec un bloc CIDR /16 (un réseau avec 65 536 adresses IP privées). Pour plus d’informations sur la notation CIDR et le dimensionnement d’un VPC, consultez Votre VPC.

- Attache une passerelle Internet au VPC. Pour plus d’informations sur les passerelles Internet, consultez Passerelles Internet.

- Crée un sous-réseau de taille /24 (une plage de 256 adresses IP privées) dans le VPC.

- Crée une table de routage personnalisée et l’associe à votre sous-réseau afin que le trafic puisse circuler entre le sous-réseau et la passerelle Internet. Pour plus d’informations sur les tables de routage, voir Tables de routage.

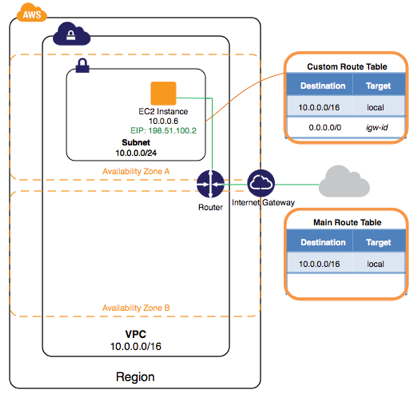

Le diagramme suivant représente l’architecture de votre VPC une fois cette étape terminée.

Création d’un VPC à l’aide de l’assistant Amazon VPC

-

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/.

-

Dans la barre de navigation, en haut à droite, notez la région dans laquelle vous allez créer le VPC. Assurez-vous de continuer à travailler dans la même région pour le reste de cet exercice, car vous ne pouvez pas lancer une instance dans votre VPC à partir d’une autre région. Pour plus d’informations sur les régions, voir Régions et zones de disponibilité.

-

Dans le volet de navigation, choisissez Tableau de bord VPC, puis choisissez Démarrer VPC Wizard.

Remarque :

Ne choisissez pas Vos VPC dans le volet de navigation ; vous ne pouvez pas accéder à l’assistant VPC depuis cette page.

-

Choisissez la première option, VPC avec un sous-réseau public unique, puis choisissez Select.

-

Sur la page de configuration, entrez le nom de votre VPC dans le champ Nom du VPC ; par exemple, my-vpc, et entrez un nom pour votre sous-réseau dans le champ Nom du sous-réseau . Cela vous permet d’identifier le VPC et le sous-réseau dans la console Amazon VPC une fois que vous les avez créés. Pour cet exercice, vous pouvez laisser le reste des paramètres de configuration sur la page et choisir Create VPC.

(Facultatif) Si vous le souhaitez, vous pouvez modifier les paramètres de configuration comme suit, puis choisir Create VPC.

-

Le bloc IP CIDR affiche la plage d’adresses IP que vous utiliserez pour votre VPC (10.0.0.0/16), et le champ Sous-réseau public affiche la plage d’adresses IP que vous utiliserez pour le sous-réseau (10.0.0.0/24). Si vous ne souhaitez pas utiliser les plages CIDR par défaut, vous pouvez spécifier les vôtres. Pour plus d’informations, consultez la section Dimensionnement du VPC et du sous-réseau.

-

La liste Zone de disponibilité vous permet de sélectionner la zone de disponibilité dans laquelle créer le sous-réseau. Vous pouvez laisser Aucune préférence pour laisser AWS choisir une zone de disponibilité pour vous. Pour plus d’informations, consultez la section Régions et zones de disponibilité.

-

Dans la section Ajouter des points de terminaison pour S3 à vos sous-réseaux, vous pouvez sélectionner un sous-réseau dans lequel créer un point de terminaison VPC vers Amazon S3 dans la même région. Pour plus d’informations, consultez la section Points de terminaison d’un VPC.

-

L’option

Enable DNS hostnames, lorsqu’elle est définie sur Oui, garantit que les instances qui sont lancées dans votre VPC reçoivent un nom d’hôte DNS. Pour plus d’informations, consultez la section Using DNS with Your VPC. -

L’option de location de matériel vous permet de déterminer si les instances lancées dans votre VPC sont exécutées sur du matériel partagé ou dédié. La sélection d’une location dédiée entraîne des coûts supplémentaires. Pour plus d’informations sur la location de matériel, consultez Instances dédiées.

-

-

Une fenêtre d’état affiche le travail en cours. Lorsque le travail est terminé, cliquez sur OK pour fermer la fenêtre d’état.

-

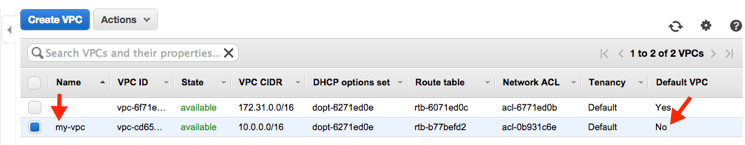

Your VPCs pageaffiche votre VPC par défaut et le VPC que vous venez de créer. Le VPC que vous avez créé n’est pas un VPC par défaut. Par conséquent, la colonne VPC par défaut affiche Non.

Afficher les informations relatives à votre VPC

Après avoir créé le VPC, vous pouvez consulter les informations relatives au sous-réseau, à la passerelle Internet et aux tables de routage. Le VPC que vous avez créé possède deux tables de routage : une table de routage principale que tous les VPC possèdent par défaut et une table de routage personnalisée créée par l’assistant. La table de routage personnalisée est associée à votre sous-réseau, ce qui signifie que les itinéraires de cette table déterminent la façon dont le trafic du sous-réseau circule. Si vous ajoutez un nouveau sous-réseau à votre VPC, il utilise la table de routage principale par défaut.

Pour consulter les informations relatives à votre VPC

- Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/.

- Dans le volet de navigation, choisissez Your VPC. Prenez note du nom et de l’ID du VPC que vous avez créé (consultez les colonnes Nom et ID du VPC). Vous utiliserez ces informations pour identifier les composants associés à votre VPC.

- Dans le volet de navigation, choisissez Subnets. La console affiche le sous-réseau qui a été créé lorsque vous avez créé votre VPC. Vous pouvez identifier le sous-réseau par son nom dans la colonne Nom, ou vous pouvez utiliser les informations du VPC que vous avez obtenues à l’étape précédente et consulter la colonne VPC.

- Dans le volet de navigation, choisissez Internet Gateways. Vous pouvez trouver la passerelle Internet associée à votre VPC en consultant la colonne VPC, qui affiche l’ID et le nom (le cas échéant) du VPC.

- Dans le volet de navigation, choisissez Route Tables. Deux tables de routage sont associées au VPC. Sélectionnez la table d’itinéraires personnalisée (la colonne principale affiche Non), puis choisissez l’onglet Routes pour afficher les informations sur l’itinéraire dans le volet de détails :

- La première ligne du tableau est la route locale, qui permet aux instances du VPC de communiquer. Cette route est présente dans chaque table de routage par défaut et vous ne pouvez pas la supprimer.

- La deuxième ligne indique l’itinéraire que l’assistant Amazon VPC a ajouté pour permettre au trafic destiné à une adresse IP extérieure au VPC (0.0.0.0/0) de circuler du sous-réseau vers la passerelle Internet.

- Sélectionnez la table de routage principale. La table de routage principale contient un itinéraire local, mais aucun autre itinéraire.

Étape 2 : Création d’un groupe de sécurité 12

Un groupe de sécurité agit comme un pare-feu virtuel pour contrôler le trafic de ses instances associées. Pour utiliser un groupe de sécurité, vous devez ajouter les règles entrantes pour contrôler le trafic entrant vers l’instance et les règles sortantes pour contrôler le trafic sortant de votre instance. Pour associer un groupe de sécurité à une instance, vous devez spécifier le groupe de sécurité lorsque vous lancez l’instance. Si vous ajoutez et supprimez des règles du groupe de sécurité, nous appliquons automatiquement ces modifications aux instances associées au groupe de sécurité.

Votre VPC est fourni avec un groupe de sécurité par défaut. Toute instance non associée à un autre groupe de sécurité lors du lancement est associée au groupe de sécurité par défaut. Dans cet exercice, vous allez créer un nouveau groupe de sécurité, WebServerSG, et spécifier ce groupe de sécurité lorsque vous lancerez une instance dans votre VPC.

Sujets

Création de votre groupe de sécurité WebServerSG

Vous pouvez créer votre groupe de sécurité à l’aide de la console Amazon VPC.

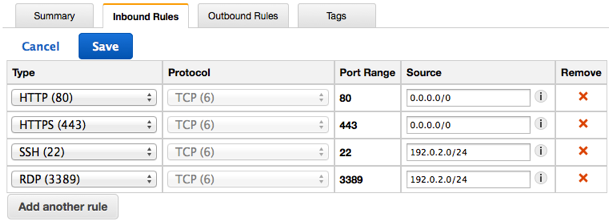

Règles pour le groupe de sécurité WebServerSG

Le tableau suivant décrit les règles entrantes et sortantes pour le groupe de sécurité WebServerSG. Vous allez ajouter vous-même les règles de trafic entrant. La règle sortante est une règle par défaut qui autorise toutes les communications sortantes vers n’importe quel endroit. Vous n’avez pas besoin d’ajouter cette règle vous-même.

| Entrante | |||

|---|---|---|---|

| IP source | Protocole | Gamme de ports | Commentaires |

| 0.0.0.0/0 | TCP | 80 | Autorise l’accès HTTP entrant depuis n’importe où. |

| 0.0.0.0/0 | TCP | 443 | Autorise l’accès HTTPS entrant depuis n’importe où. |

| Plage d’adresses IP publiques de votre réseau domestique | TCP | 22 | Autorise l’accès SSH entrant depuis votre réseau domestique à une instance Linux/UNIX. |

| Plage d’adresses IP publiques de votre réseau domestique | TCP | 3389 | Autorise l’accès RDP entrant depuis votre réseau domestique vers une instance Windows. |

| Sortante | |||

|---|---|---|---|

| IP destination | Protocole | Gamme de ports | Commentaires |

| 0.0.0.0/0 | Tous | Tous | Règle sortante par défaut qui autorise toutes les communications sortantes. |

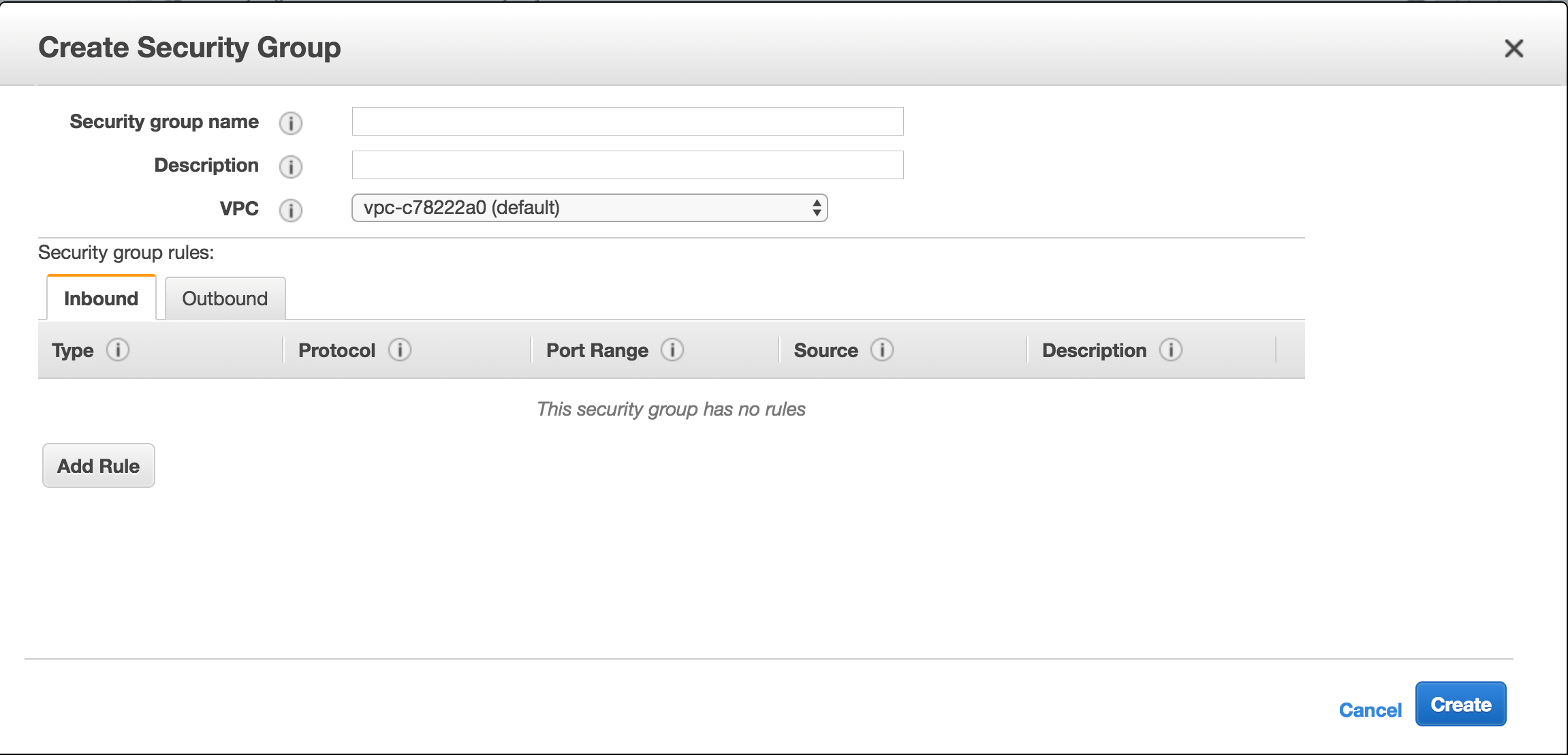

Pour créer le groupe de sécurité WebServerSG et ajouter des règles

- Ouvrez la console Amazon VPC à l’adresse https://aws.amazon.com/console/.

- Dans le volet de navigation, choisissez Security Groups.

- Choisissez Créer un groupe de sécurité.

- Dans le champ Nom du groupe, entrez WebServerSG comme nom du groupe de sécurité et fournissez une description. Vous pouvez éventuellement utiliser le champ Nom de la balise pour créer une balise pour le groupe de sécurité avec une clé de nom et une valeur que vous spécifiez.

- Sélectionnez l’ ID de votre VPC dans le menu VPC, puis choisissez Yes, Create.

- Sélectionnez le groupe de sécurité WebServerSG que vous venez de créer (vous pouvez voir son nom dans la colonne Nom du groupe).

-

Dans l’onglet Règles entrantes, choisissez Modifier et ajoutez des règles pour le trafic entrant comme suit, puis choisissez Enregistrer lorsque vous avez terminé :

- Sélectionnez HTTP dans la liste Type et entrez 0.0.0.0/0 dans le champ Source .

- Choisissez Ajouter une autre règle, puis sélectionnez HTTPS dans la liste Type et entrez 0.0.0.0/0 dans le champ Source .

- Choisissez Ajouter une autre règle. Si vous lancez une instance Linux, sélectionnez SSH dans la liste des types, ou si vous lancez une instance Windows, sélectionnez RDP dans la liste des types. Entrez la plage d’adresses IP publiques de votre réseau dans le champ Source . Si vous ne connaissez pas cette plage d’adresses, vous pouvez utiliser 0.0.0.0/0 pour cet exercice.

Attention :

Si vous utilisez 0.0.0.0/0, vous autorisez toutes les adresses IP à accéder à votre instance via SSH ou RDP. C’est acceptable pour un exercice de courte durée, mais cela n’est pas sûr pour les environnements de production. En production, vous n’autoriserez qu’une adresse IP ou une plage d’adresses spécifiques à accéder à votre instance.

Étape 3 : Lancez une instance dans votre VPC 14

Lorsque vous lancez une instance EC2 dans un VPC, vous devez spécifier le sous-réseau dans lequel vous souhaitez lancer l’instance. Dans ce cas, vous allez lancer une instance dans le sous-réseau public du VPC que vous avez créé. Vous utiliserez l’assistant de lancement Amazon EC2 de la console Amazon EC2 pour lancer votre instance.

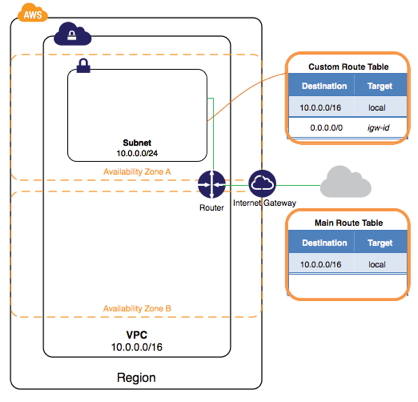

Le diagramme suivant représente l’architecture de votre VPC une fois cette étape terminée.

Pour lancer une instance EC2 dans un VPC

- Ouvrez la console Amazon EC2.

- Dans la barre de navigation, en haut à droite, assurez-vous de sélectionner la même région dans laquelle vous avez créé votre VPC et votre groupe de sécurité.

- Dans le tableau de bord, choisissez Launch Instance.

- Sur la première page de l’assistant, choisissez l’AMI que vous souhaitez utiliser. Pour cet exercice, nous vous recommandons de choisir une AMI Amazon Linux ou une AMI Windows.

- Sur la page Choisissez un type d’instance, vous pouvez sélectionner la configuration matérielle et la taille de l’instance à lancer. Par défaut, l’assistant sélectionne le premier type d’instance disponible en fonction de l’AMI que vous avez sélectionnée. Vous pouvez laisser la sélection par défaut, puis choisir Suivant : Configurer les détails de l’instance.

- Sur la page Configurer les détails de l’instance, sélectionnez le VPC que vous avez créé dans la liste Réseau et le sous-réseau dans la liste des sous-réseaux . Conservez les autres paramètres par défaut et parcourez les pages suivantes de l’assistant jusqu’à la page Tag Instance.

- Sur la page Tag Instance, vous pouvez baliser votre instance avec une balise Name ; par exemple, Name=MyWebServer. Cela vous permet d’identifier votre instance dans la console Amazon EC2 après l’avoir lancée. Choisissez Suivant : Configurer le groupe de sécurité lorsque vous avez terminé.

- Sur la page Configurer le groupe de sécurité, l’assistant définit automatiquement le groupe de sécurité launch-wizard-x pour vous permettre de vous connecter à votre instance. Choisissez plutôt l’option Sélectionner un groupe de sécurité existant, sélectionnez le groupe WebServerSG que vous avez créé précédemment, puis choisissez Review and Launch.

- Sur la page Review Instance Launch, vérifiez les détails de votre instance, puis choisissez Launch.

- Dans la boîte de dialogue Sélectionner une paire de clés existanteou créer une nouvelle pairede clés, vous pouvez choisir une paire de clés existante ou en créer une nouvelle. Si vous créez une nouvelle paire de clés, veillez à télécharger le fichier et à le stocker dans un emplacement sécurisé. Vous aurez besoin du contenu de la clé privée pour vous connecter à votre instance après son lancement. Pour lancer votre instance, cochez la case de confirmation, puis choisissezLaunch Instances.

- Sur la page de confirmation, choisissez Afficher les instances pour afficher votre instance sur la page Instances . Sélectionnez votre instance et consultez ses détails dans l’onglet Description . Le champ « IP privées » affiche l’adresse IP privée attribuée à votre instance à partir de la plage d’adresses IP de votre sous-réseau.

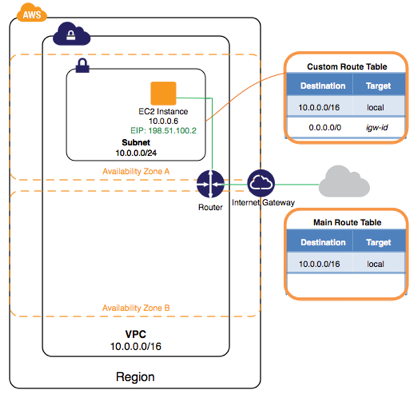

Étape 4 : Attribuez une adresse IP élastique à votre instance

À l’étape précédente, vous avez lancé votre instance sur un sous-réseau public, c’est-à-dire un sous-réseau qui possède une route vers une passerelle Internet. Toutefois, l’instance de votre sous-réseau a également besoin d’une adresse IP publique pour pouvoir communiquer avec Internet. Par défaut, aucune adresse IP publique n’est attribuée à une instance d’un VPC autre que celui par défaut. Dans cette étape, vous allez allouer une adresse IP Elastic à votre compte, puis l’associer à votre instance. Pour plus d’informations sur les adresses IP Elastic, voir Adresses IP Elastic.

Le diagramme suivant représente l’architecture de votre VPC une fois cette étape terminée.

Pour allouer et attribuer une adresse IP Elastic

- Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/.

- Dans le volet de navigation, choisissez Elastic IPs.

-

Choisissez Allouer une nouvelle adresse, puis Oui, Allouer.

Remarque :

Si votre compte prend en charge EC2-Classic, sélectionnez d’abord EC2-VPC dans la liste des plateformes réseau.

- Sélectionnez l’ adresse IP élastique dans la liste, choisissez Actions, puis choisissez Associate Address.

- Dans la boîte de dialogue, choisissez Instance dans la liste Associerà, puis sélectionnez votre instance dans la liste Instance. Choisissez Oui, Associer lorsque vous avez terminé.

Votre instance est désormais accessible depuis Internet. Vous pouvez vous connecter à votre instance via son adresse IP Elastic en utilisant SSH ou Remote Desktop à partir de votre réseau domestique. Pour plus d’informations sur la façon de se connecter à une instance Linux, consultez Connecting to Your Linux Instance dans le manuel Amazon EC2 User Guide for Linux Instances. Pour plus d’informations sur la façon de se connecter à une instance Windows, consultez Connect to Your Windows Instance Using RDP dans le manuel Amazon EC2 User Guide for Windows Instances.

Ceci termine l’exercice ; vous pouvez choisir de continuer à utiliser votre instance dans votre VPC, ou si vous n’en avez pas besoin, vous pouvez la résilier et libérer son adresse IP Elastic pour éviter d’engager des frais pour eux. Vous pouvez également supprimer votre VPC. Notez que le VPC et les composants du VPC créés dans cet exercice (tels que les sous-réseaux et les tables de routage) ne vous sont pas facturés.

Configurer Unified Gateway pour Citrix Virtual Apps and Desktops

Accédez à la console d’administration de votre Citrix ADC.

Connectez-vous à Citrix ADC à l’aide de nsroot et de l’ID d’instance attribué par AWS lors du processus de création.

Installez le certificat SSL :

- Accédez à Gestion du trafic — SSL. Cliquez avec le bouton droit et activez cette fonctionnalité.

- Importez le certificat SSL dans une paire de clés.

Installez le certificat SSL :

- Développez Citrix Gateway et sélectionnez Serveurs virtuels.

-

Cliquez sur Ajouter.

Entrez un nom pour la passerelle et l’adresse IP qui se trouvent dans le sous-réseau public que vous avez attribué lors du processus de génération de Citrix ADC.

REMARQUE :

Notez cette adresse IP selon vos besoins lors de l’attribution ultérieure des adresses IP élastiques.

- Cliquez sur OK, puis sur Aucun certificat de serveuret sélectionnez le certificat que vous avez importé précédemment. Cliquez sur Bind.

- Cliquez sur OK et sur Terminé. À ce stade, Citrix Gateway devrait afficher l’état « Up ».

Pour configurer la Unified Gateway, reportez-vous à la section https://support.citrix.com/article/CTX205485/how-do-i-configure-unified-gateway-for-common-enterprise-applications.

Fournissez un accès externe à l’instance Unified Gateway :

- Connectez-vous à votre portail AWS sur aws.amazon.com et accédez à vos instances.

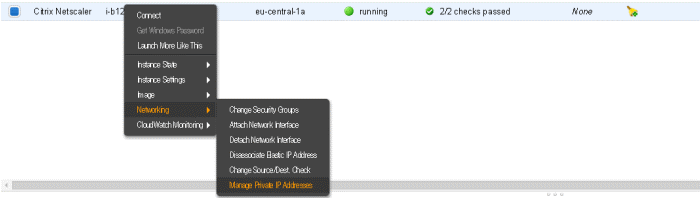

-

Cliquez avec le bouton droit sur votre Citrix ADC, sélectionnez Réseau, puis Gérer les adresses IP privées.

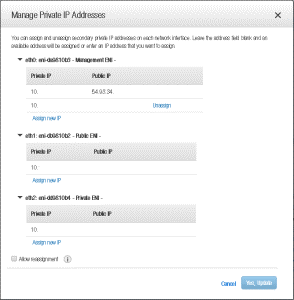

- Cliquez sur Attribuer une nouvelle adresse IP sur l’interface sur laquelle vous souhaitez exécuter Citrix ADC Gateway.

-

Attribuez l’adresse IP Assurez-vous d’utiliser la même adresse que celle que vous avez attribuée à votre Citrix ADC Gateway.

- Cliquez sur Oui Mettre à jour. Cela attribuera la nouvelle adresse IP à l’instance au niveau AWS. Vous pouvez désormais attribuer une nouvelle adresse IP élastique à cette adresse IP privée.

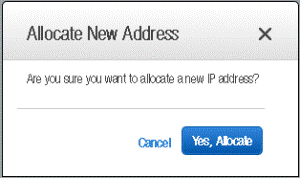

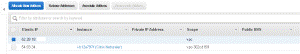

- Accédez à Network and Security et Elastic IPs.

-

Cliquez sur Allouer une nouvelle adresselorsque vous y êtes invité. Sélectionnez Oui pour obtenir une nouvelle adresse IP.

-

Sélectionnez l’adresse dans la liste et sélectionnez Adresse associée.

-

Sélectionnez l’instance Citrix ADC que vous avez créée précédemment dans la liste des instances. Une fois cette option sélectionnée, vous pourrez sélectionner l’adresse IP que vous avez attribuée statiquement à l’instance (la même adresse que votre Citrix Gateway) et sélectionner Associate.

- Dirigez votre enregistrement de nom DNS vers l’adresse IP élastique qu’Amazon vous a attribuée.

- Connectez-vous à votre Citrix Gateway.

Équilibrage de charge haute disponibilité pour StoreFront

Consultez les étapes de configuration de Citrix.

Configurer GSLB dans deux emplacements AWS

La configuration de GSLB pour Citrix ADC sur AWS consiste principalement à configurer Citrix ADC pour équilibrer la charge du trafic vers des serveurs situés en dehors du VPC auquel appartient le Citrix ADC, par exemple au sein d’un autre VPC dans une région de disponibilité différente ou d’un centre de données sur site, etc.

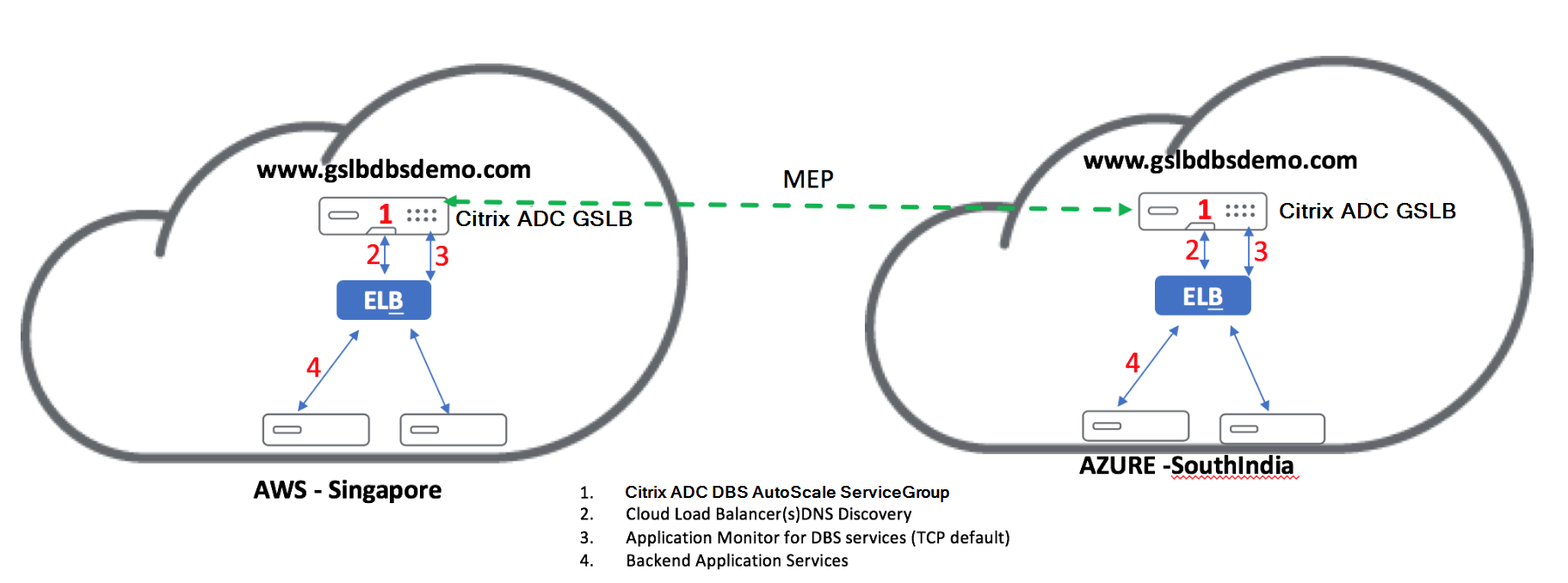

Services basés sur des noms de domaine (GSLB DBS) avec équilibreurs de charge cloud

Vue d’ensemble du GSLB et du DBS

La prise en charge de Citrix ADC GSLB à l’aide de DBS (Domain Based Services) pour les équilibreurs de charge cloud permet la découverte automatique de services cloud dynamiques à l’aide d’une solution d’équilibrage de charge cloud. Cette configuration permet à Citrix ADC d’implémenter les services GSLB (Global Server Load Balancing Domain-Name Based Services) dans un environnement Active-Active. DBS permet de dimensionner les ressources dorsales dans les environnements AWS et Microsoft Azure à partir de la découverte du DNS.

Cette section couvre les intégrations entre Citrix ADC dans les environnements AWS et Azure Auto Scaling. La dernière section du document décrit en détail la possibilité de configurer une paire HA de Citrix ADC couvrant deux zones de disponibilité (AZs) différentes spécifiques à une région AWS.

Conditions préalables

Les conditions requises pour les groupes de services Citrix ADC GSLB comprennent un environnement AWS et Microsoft Azure fonctionnel qui possède les connaissances et la capacité de configurer des groupes de sécurité, des serveurs Web Linux, des Citrix ADC au sein d’AWS, des IP Elastic et des équilibreurs de charge Elastic.

L’intégration du service GSLB DBS nécessite Citrix ADC version 12.0.57 pour les instances d’équilibrage de charge AWS ELB et Microsoft Azure ALB.

Améliorations des fonctionnalités de Citrix ADC GSLB Service Group

Entité GSLB Service Group : Citrix ADC version 12.0.57

Le groupe de services GSLB est introduit, qui prend en charge l’autoscale à l’aide de la découverte dynamique BDS

Les composants des fonctionnalités DBS (service basé sur le domaine) doivent être liés au groupe de services GSLB

Exemple :

> add server sydney_server LB-Sydney-xxxxxxxxxx.ap-southeast-2.elb.amazonaws.com

> add gslb serviceGroup sydney_sg HTTP -autoScale DNS -siteName sydney

> bind gslb serviceGroup sydney_sg sydney_server 80

<!--NeedCopy-->

Services basés sur les noms de domaine — AWS ELB

GLSB DBS utilise le nom de domaine complet de votre Elastic Load Balancer pour mettre à jour dynamiquement les groupes de services GSLB afin d’inclure les serveurs principaux qui sont créés et supprimés dans AWS. Les serveurs et instances principaux d’AWS peuvent être configurés pour évoluer en fonction de la demande du réseau ou de l’utilisation du processeur. Pour configurer cette fonctionnalité, nous dirigeons le Citrix ADC vers notre Elastic Load Balancer afin d’effectuer un routage dynamique vers différents serveurs dans AWS sans avoir à mettre à jour manuellement le Citrix ADC chaque fois qu’une instance est créée et supprimée dans AWS. La fonctionnalité Citrix ADC DBS pour les groupes de services GSLB utilise la découverte de services compatible avec le DNS pour déterminer les ressources de service membres de l’espace de noms DBS identifié dans le groupe AutoScaler.

Diagramme :

Composants Citrix ADC GSLB DBA AutoScale avec Cloud Load Balancers

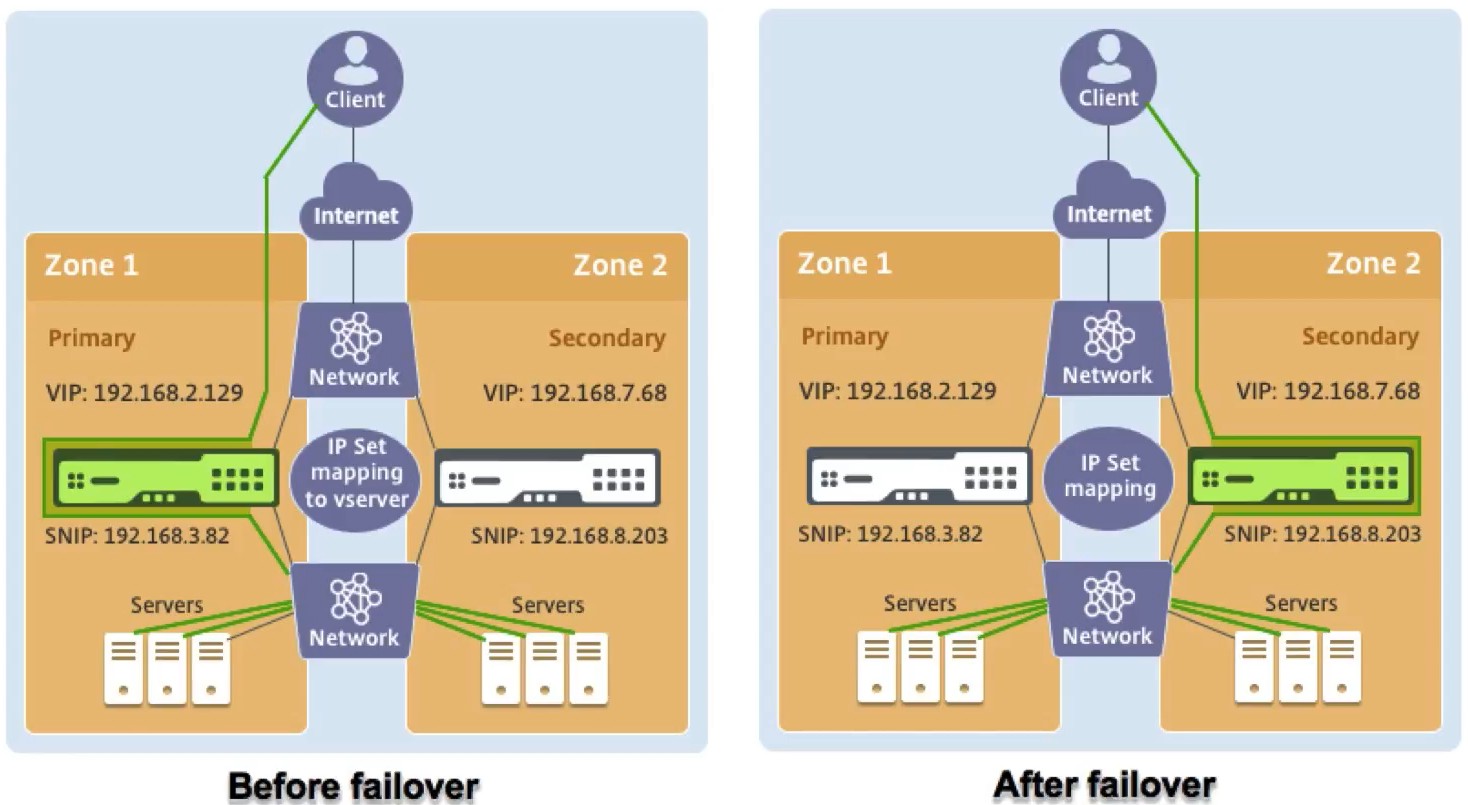

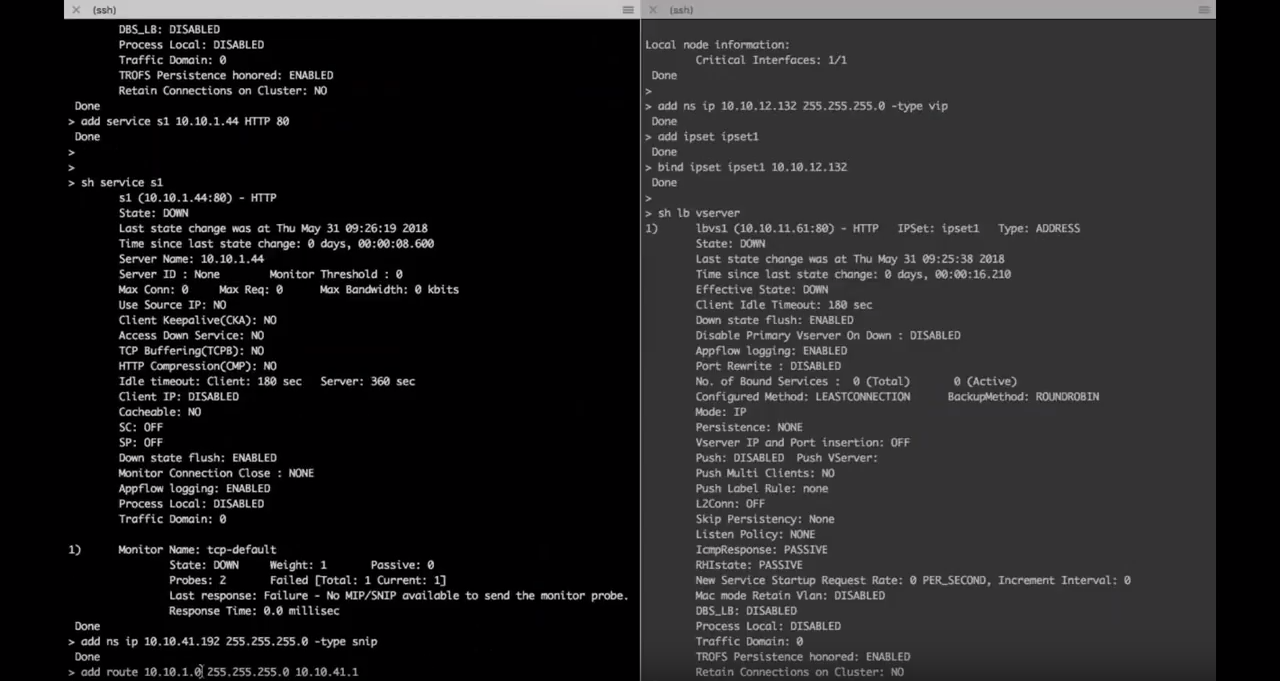

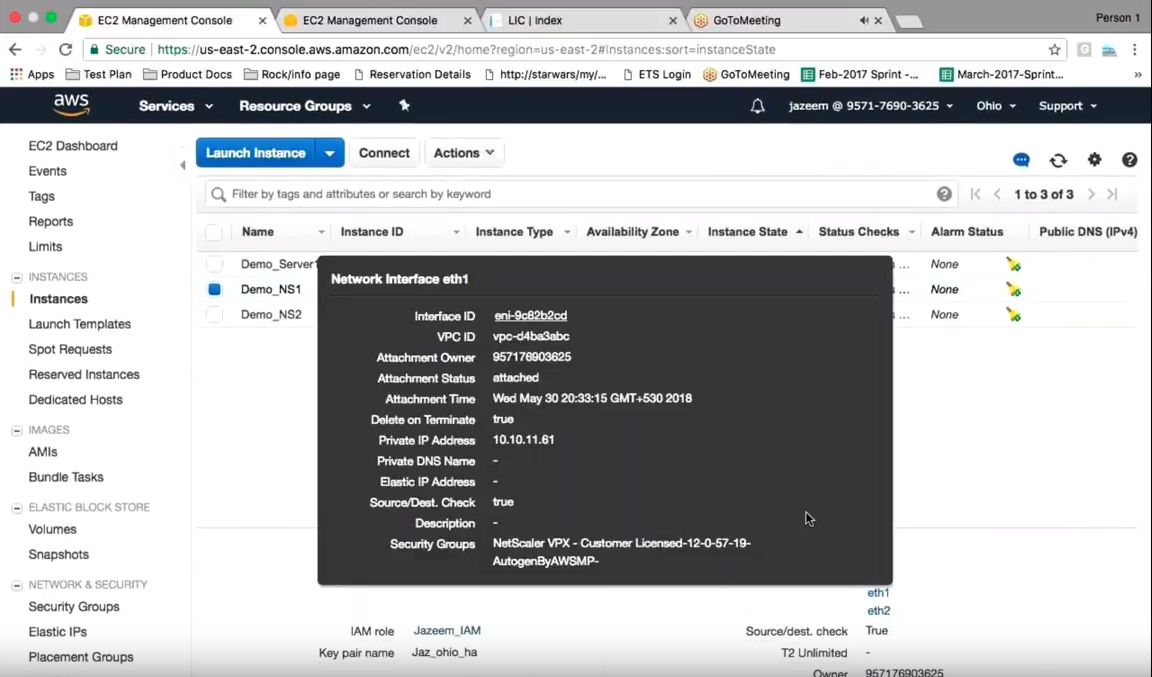

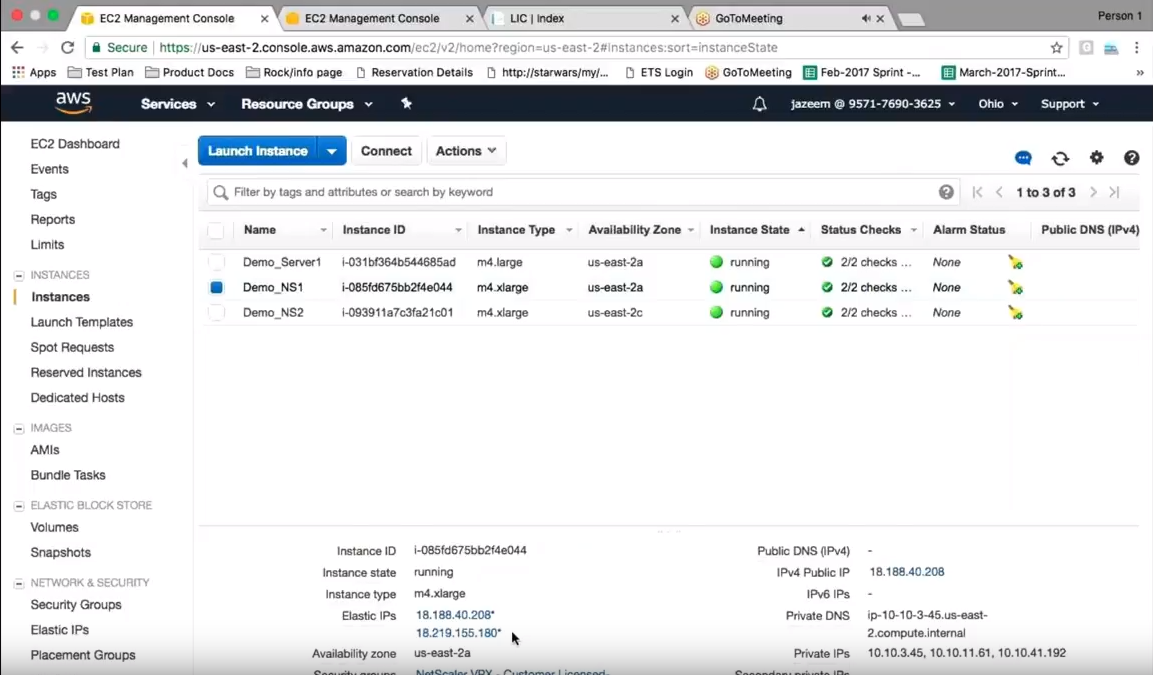

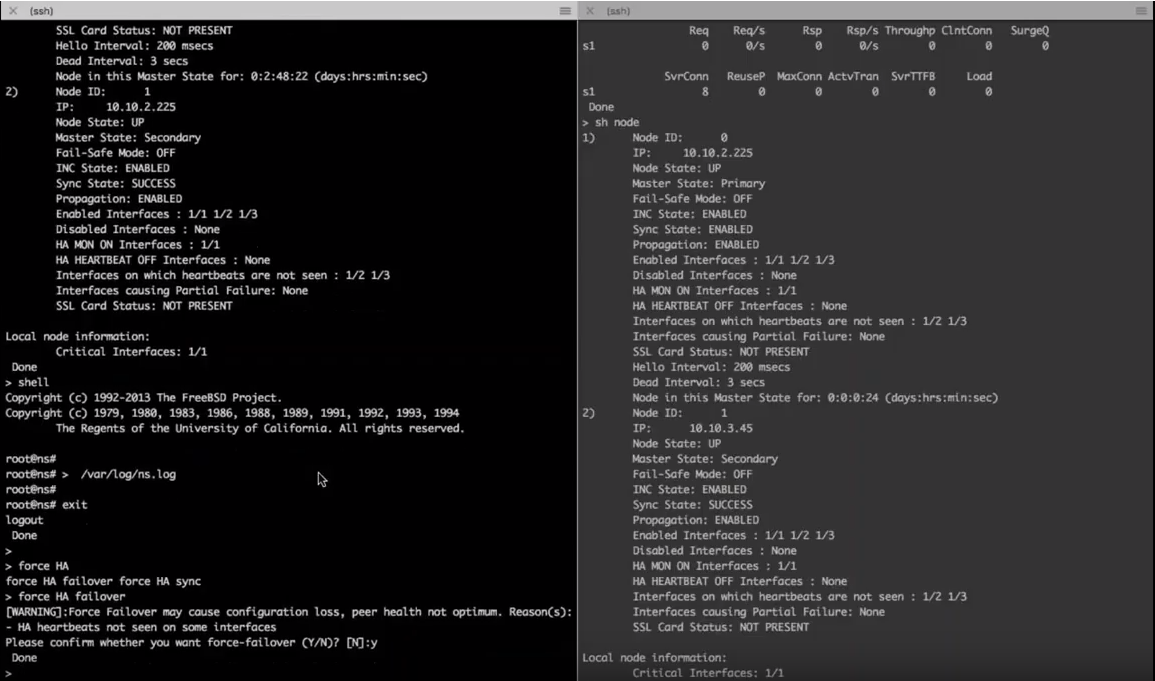

Utilisez Citrix ADC HA dans AWS dans plusieurs zones de disponibilité

Le déploiement de Citrix ADC dans AWS sur différentes zones de disponibilité est une nouvelle fonctionnalité publiée pour Citrix ADC 12.1. Pour ce faire, connectez le Citrix ADC à une adresse IP Elastic Network (ENI).

Le mode de fonctionnement de la solution est légèrement différent des autres, car il vous faut configurer le HA sur le VPX et une configuration réseau indépendante. Cette solution utilise une nouvelle fonctionnalité de la fonction IP set pour le serveur virtuel afin de maintenir le basculement.

Pour commencer, vous devez vous connecter à Citrix ADC et définir ou configurer une adresse réseau côté serveur, une adresse côté client, ainsi que le routage vers les deux.

Dans la console AWS, le premier VPX a été configuré avec une adresse IP élastique.

En accédant à l’interface élastique, la première chose à faire pour que la solution fonctionne est d’associer cette adresse IP élastique à l’adresse privée existante sur cette interface.

Une fois cette association établie, vous êtes prêt à procéder au basculement.

En bas, il devrait y avoir une deuxième adresse IP élastique maintenant sur le VPX.

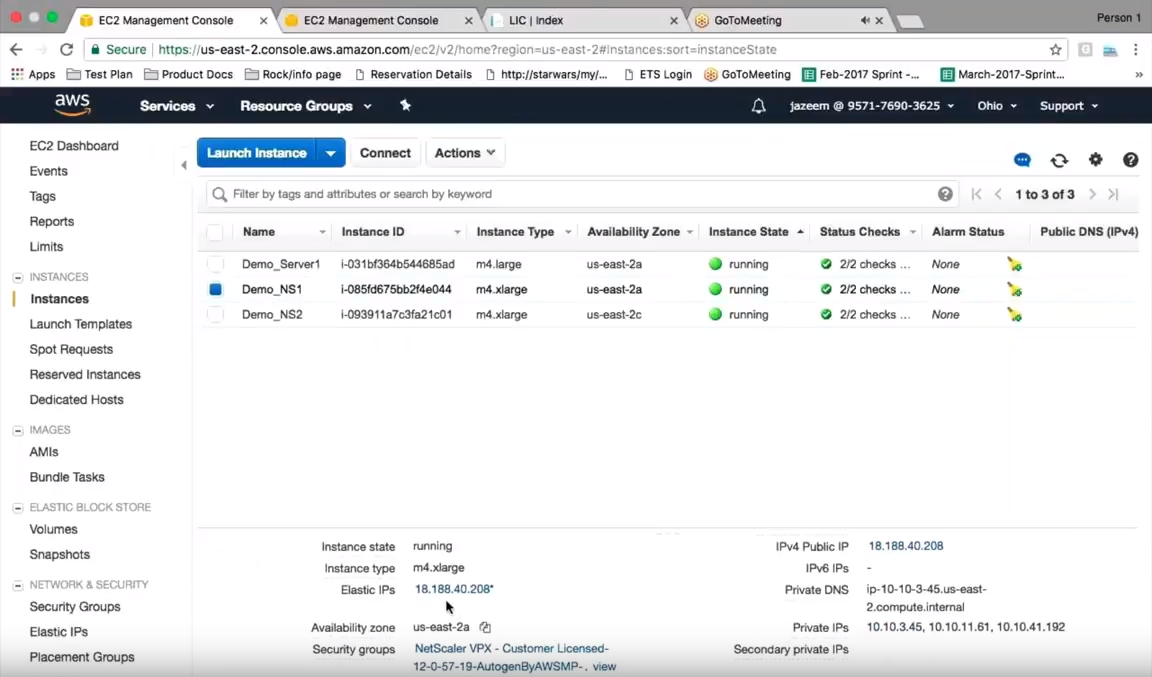

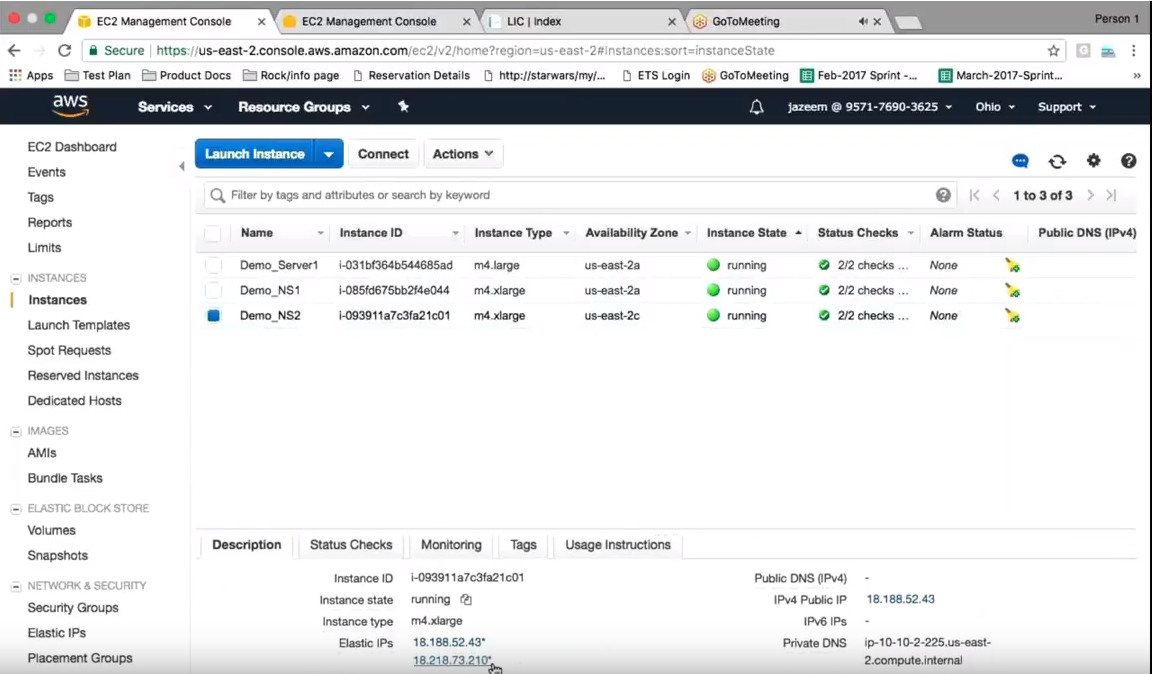

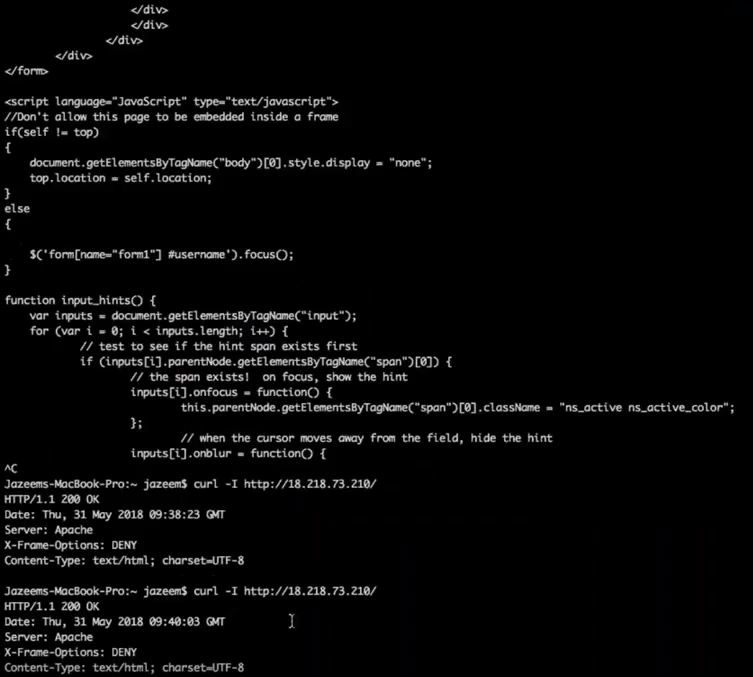

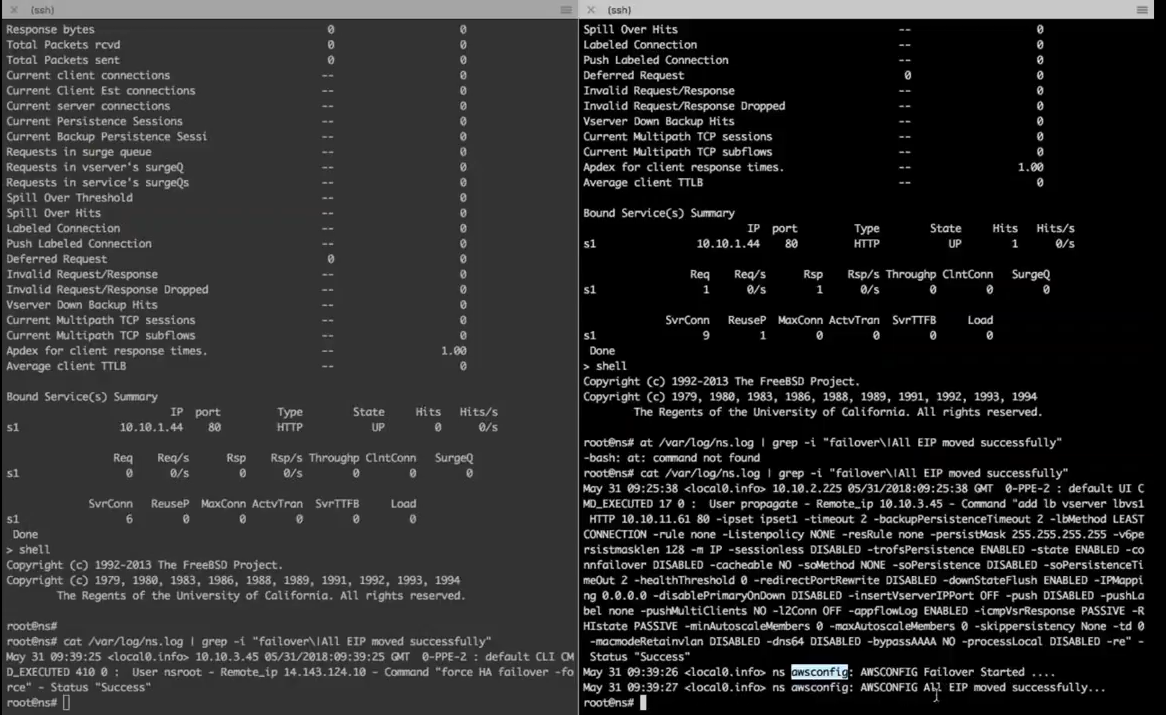

Accédez donc au VPX pour initier un basculement et revenez dans la console AWS. Cette fois-ci, en examinant les adresses IP élastiques appartenant au premier Citrix ADC, remarquez que le nouvel EIP n’existe pas, car il a maintenant été déplacé vers le deuxième Citrix ADC.

Pour vérifier cela, entrez une commande show node sur le premier et le deuxième Citrix ADC pour vérifier que le second Citrix ADC est maintenant configuré dans un état principal comme avant d’être en veille.

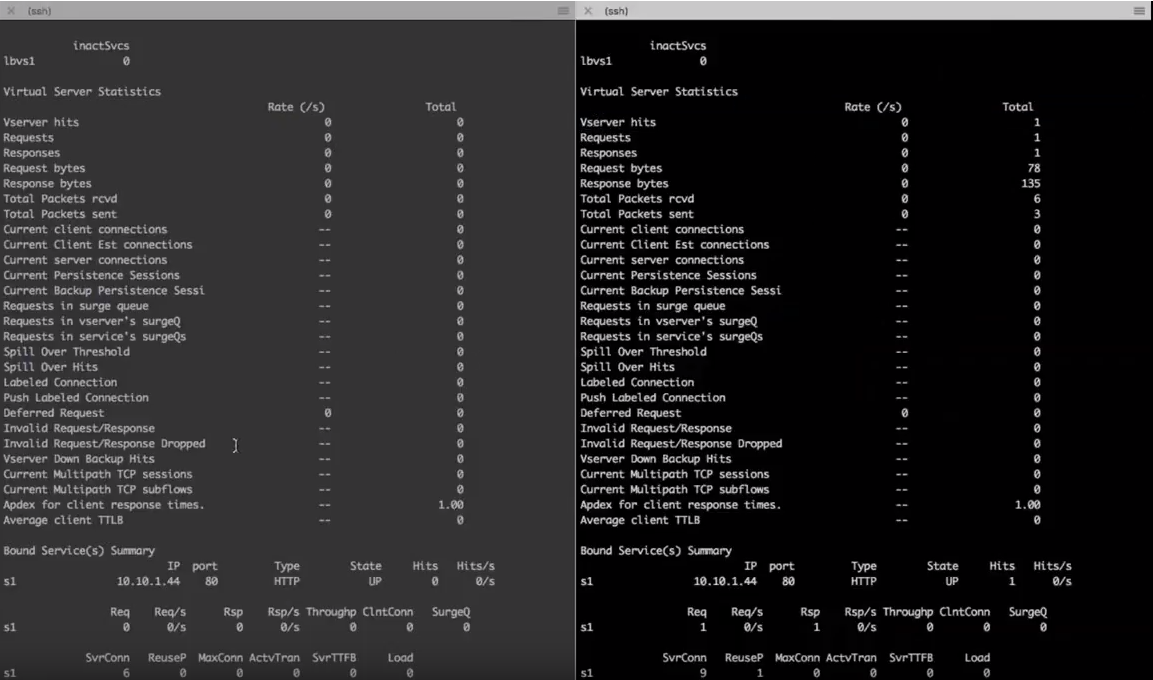

Vous pouvez maintenant consulter le flux de trafic en temps réel.

Vous pouvez envoyer une demande au VIP après le basculement. Si vous établissez des statistiques sur le serveur virtuel LB sur Citrix ADC qui a été actif pour la première fois, notez qu’aucune demande n’y est envoyée. Si vous exécutez la même commande sur le Citrix ADC précédemment en veille et maintenant actif, vous pouvez constater qu’un serveur virtuel y est touché. Cela montre qu’après la transition HA, le trafic est allé vers le nouveau Citrix ADC.

Maintenant, si vous souhaitez effectuer un débogage ou voir quel est l’état actuel, vous pouvez accéder au shell et rechercher les enregistrements qui vous indiqueront quand le basculement HA s’est produit, ainsi que quand l’appel de configuration ou d’API AWS a été effectué pour transférer tous les EIP du Citrix ADC principal vers le secondaire.

Configuration des composants AWS

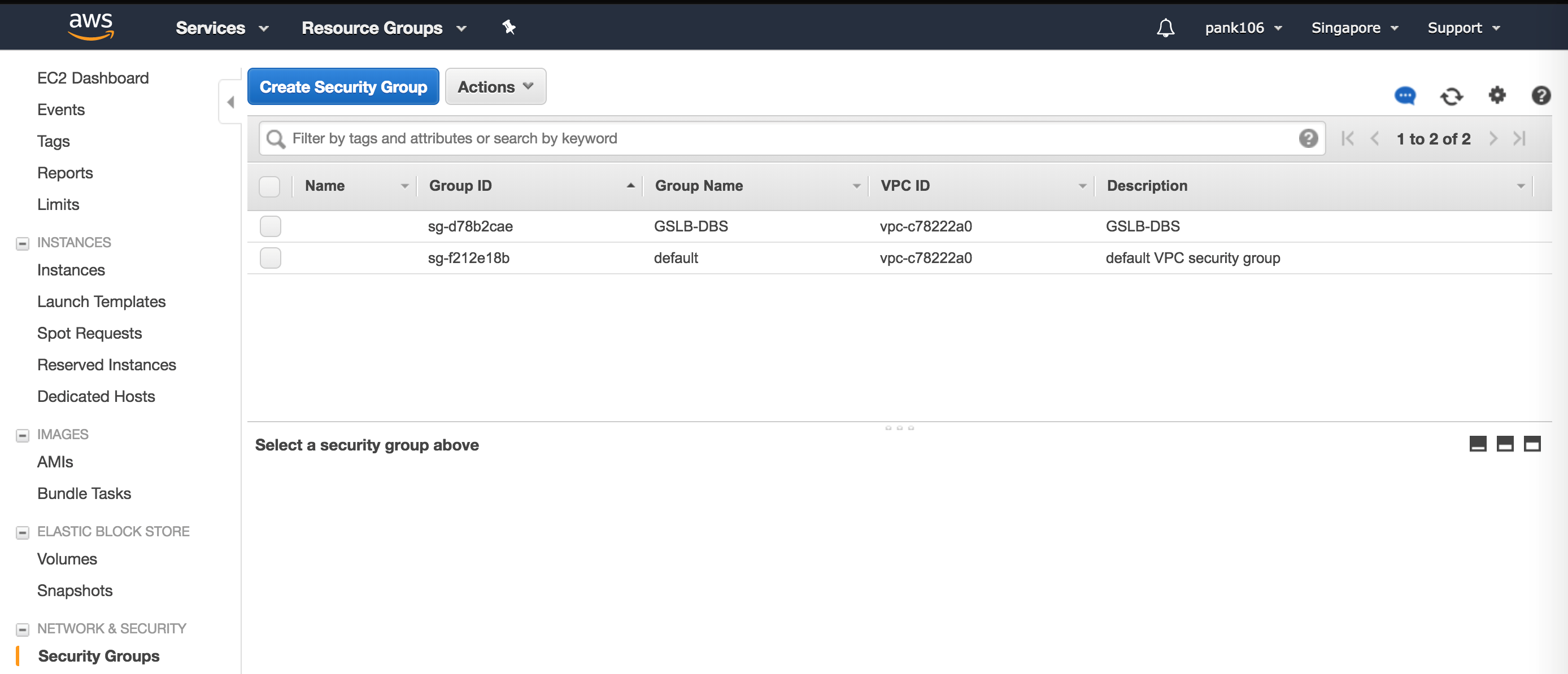

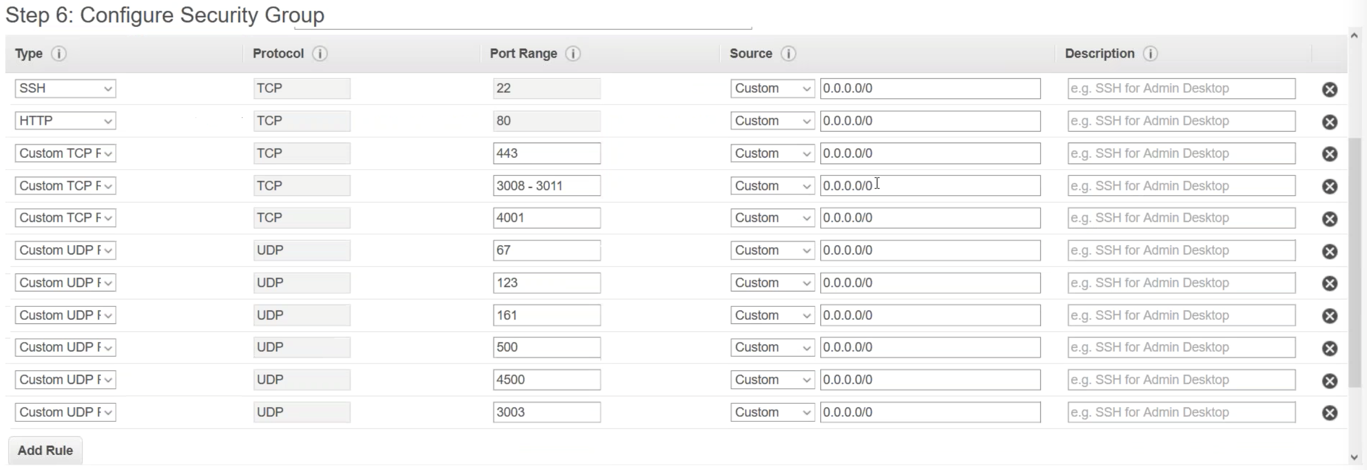

Groupes de sécurité

Remarque :

Il est recommandé de créer différents groupes de sécurité pour ELB, l’instance Citrix ADC GSLB et l’instance Linux, car l’ensemble de règles requises pour chacune de ces entités sera différent. Cet exemple comporte une configuration consolidée du groupe de sécurité par souci de brièveté.

Reportez-vous à la section Groupes de sécurité pour votre VPC afin de garantir la bonne configuration du pare-feu virtuel.

Étape 1 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à RÉSEAU ET SÉCURITÉ > Groupes de sécurité.

Étape 2 :

Cliquez sur Créer un groupe de sécurité et saisissez un nom et une description. Ce groupe de sécurité comprend les serveurs Web principaux Citrix ADC et Linux.

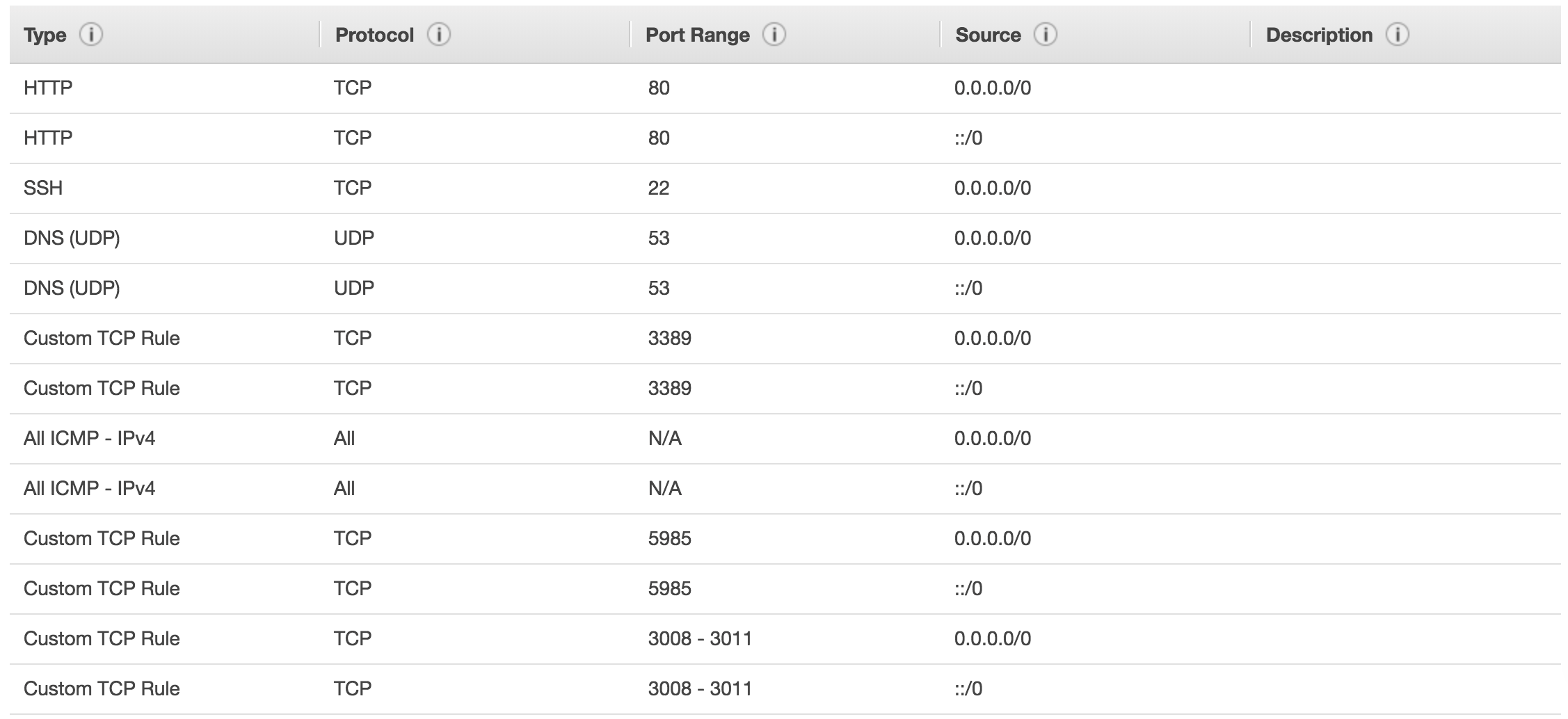

Étape 3 :

Ajoutez les règles du port entrant à partir de la capture d’écran ci-dessous.

Remarque :

La limitation de l’accès IP source est recommandée pour le renforcement granulaire.

Services Web principaux d’Amazon Linux

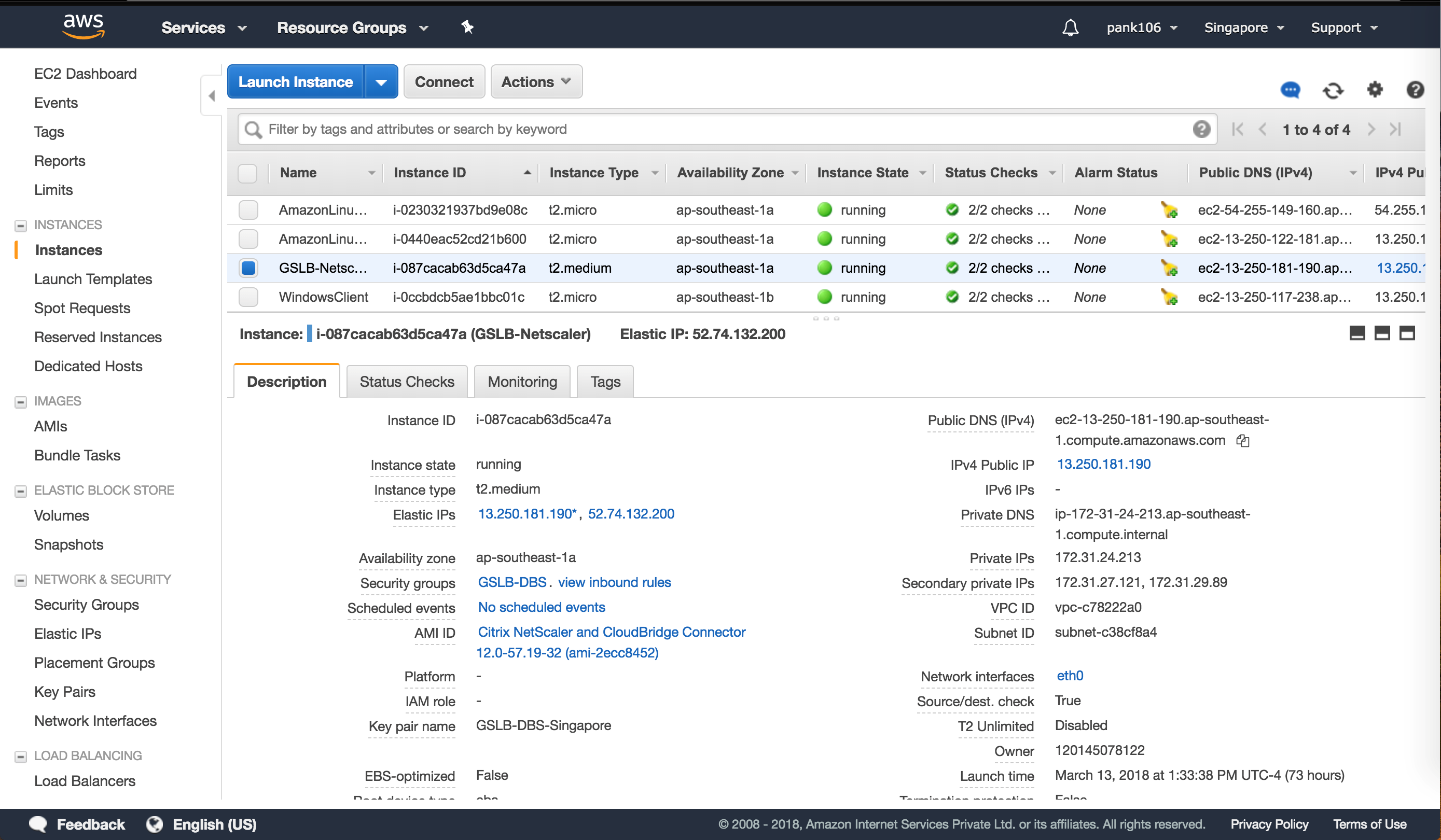

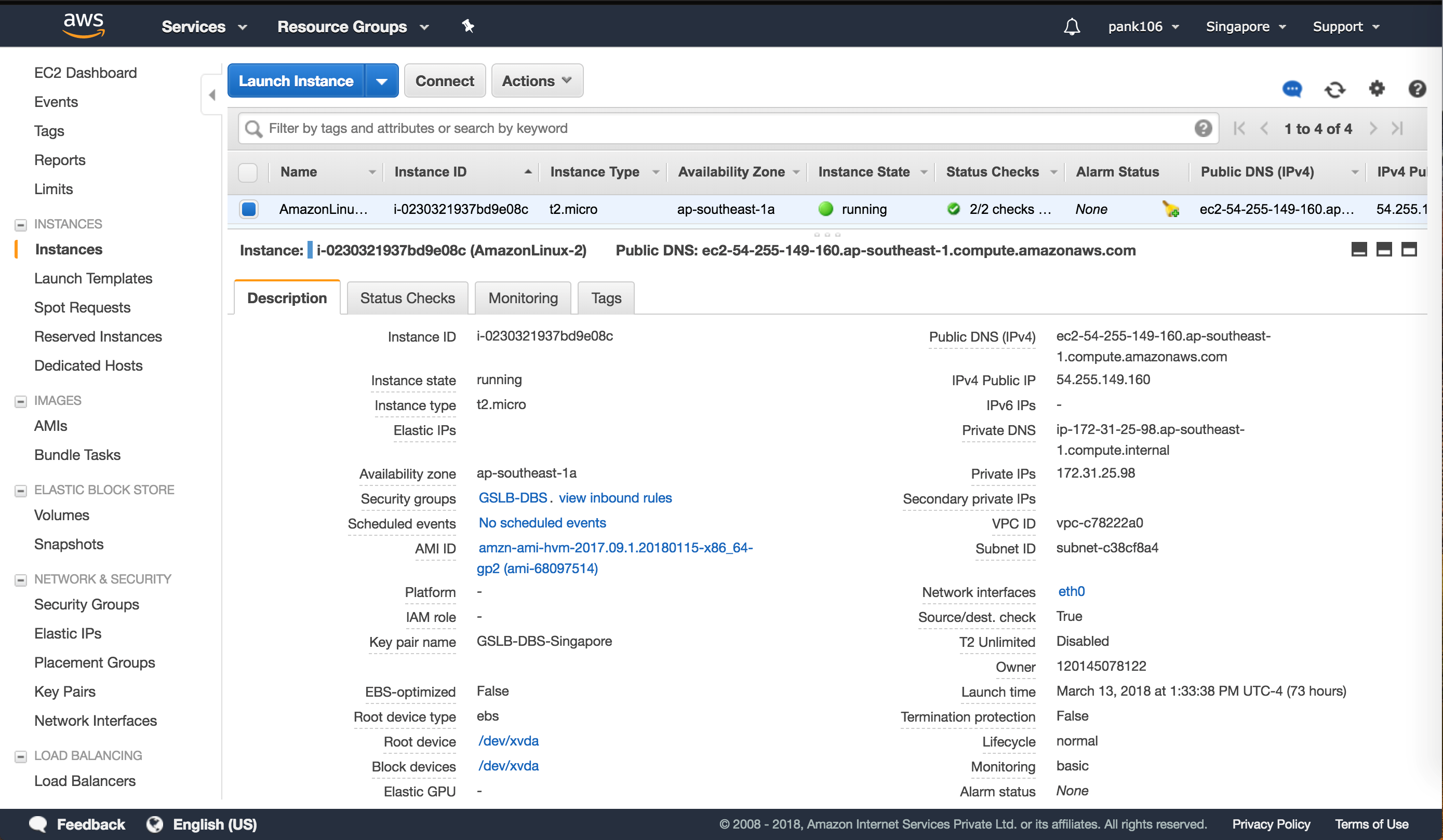

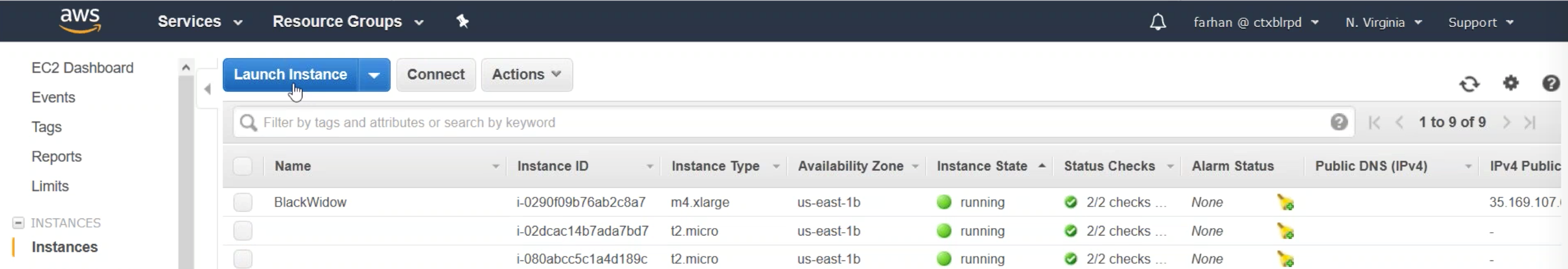

Étape 4 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à Instances.

Étape 5 :

Cliquez sur Lancer l’instance en utilisant les informations ci-dessous pour configurer l’instance Amazon Linux .

Renseignez les détails sur la configuration d’un serveur Web ou d’un service principal sur cette instance.

Configuration de Citrix ADC

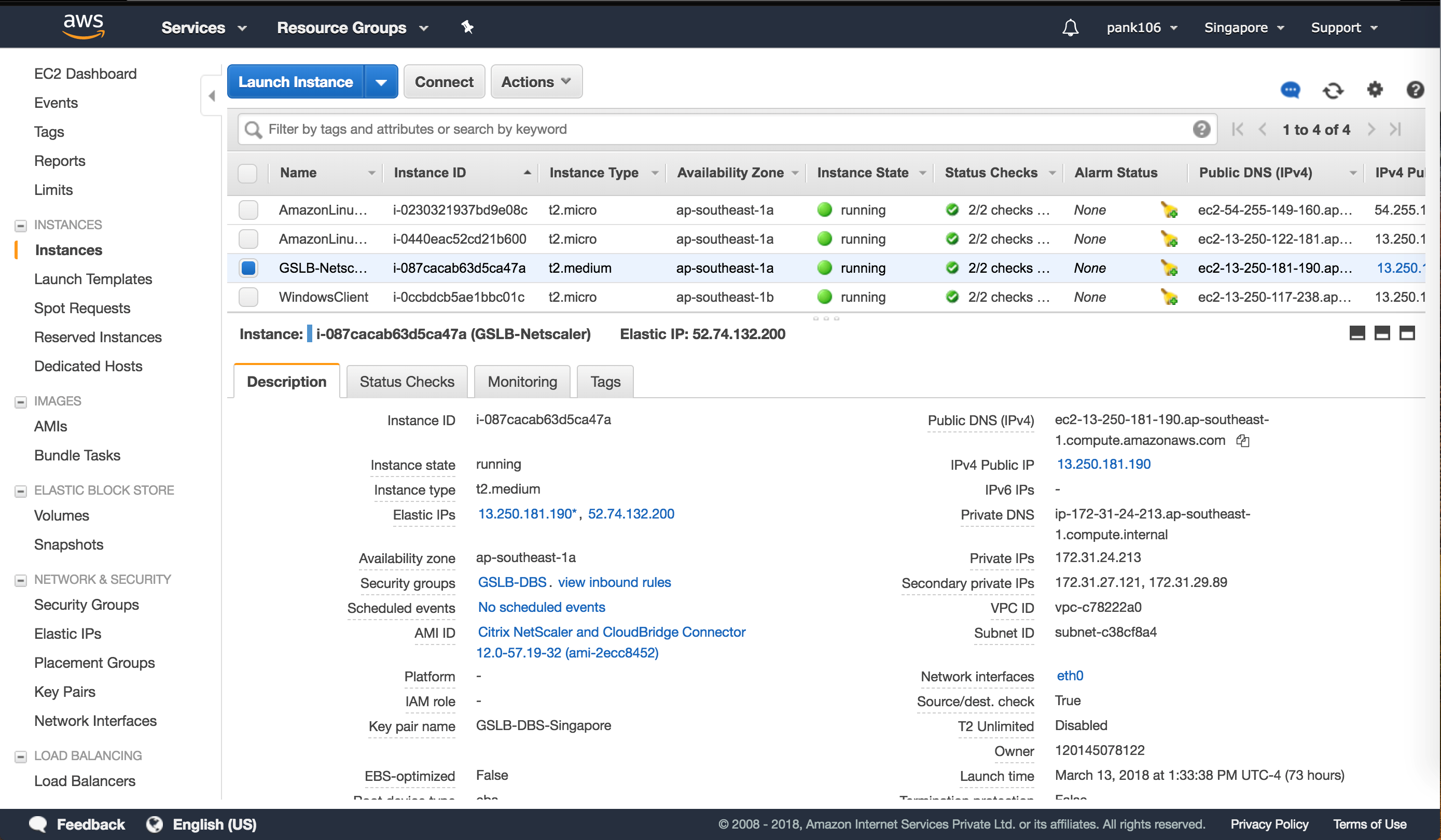

Étape 6 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à Instances.

Étape 7 :

Cliquez sur Launch Instance en utilisant les informations ci-dessous pour configurer l’instance Amazon AMI .

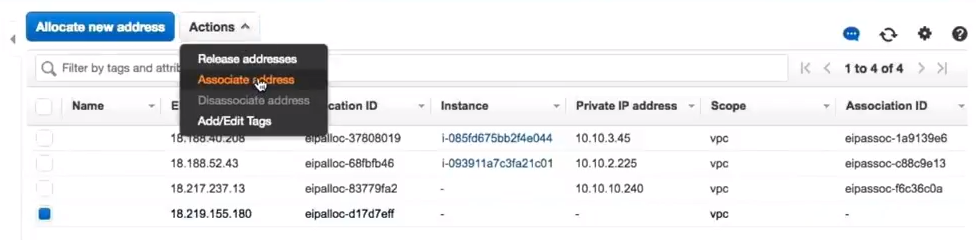

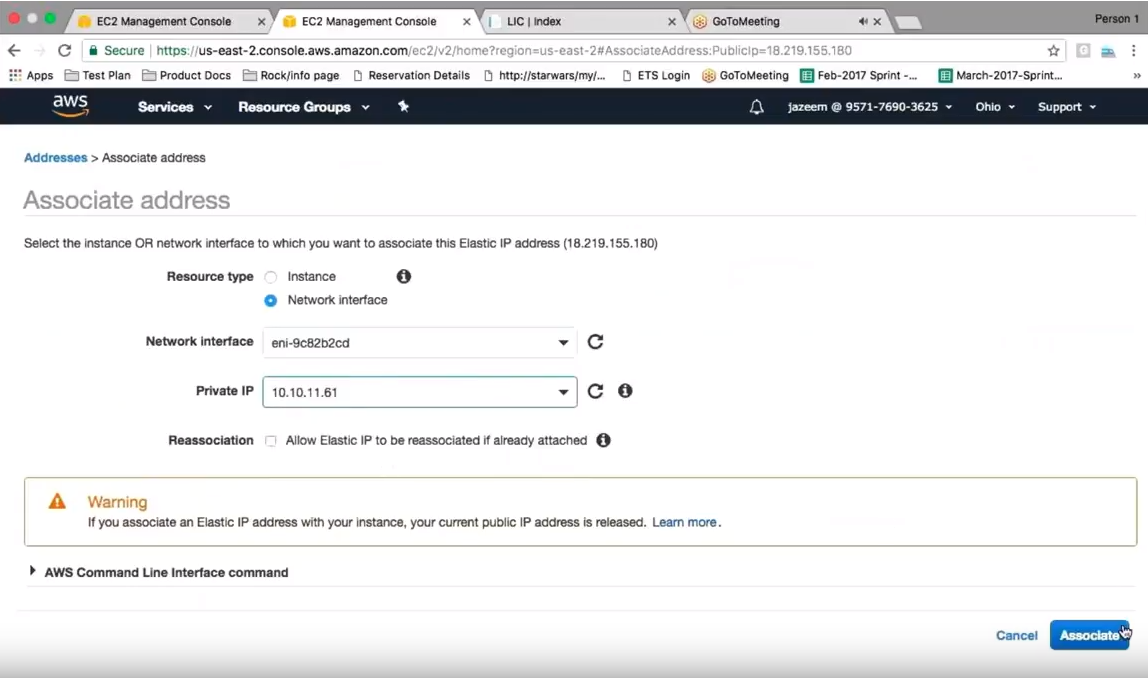

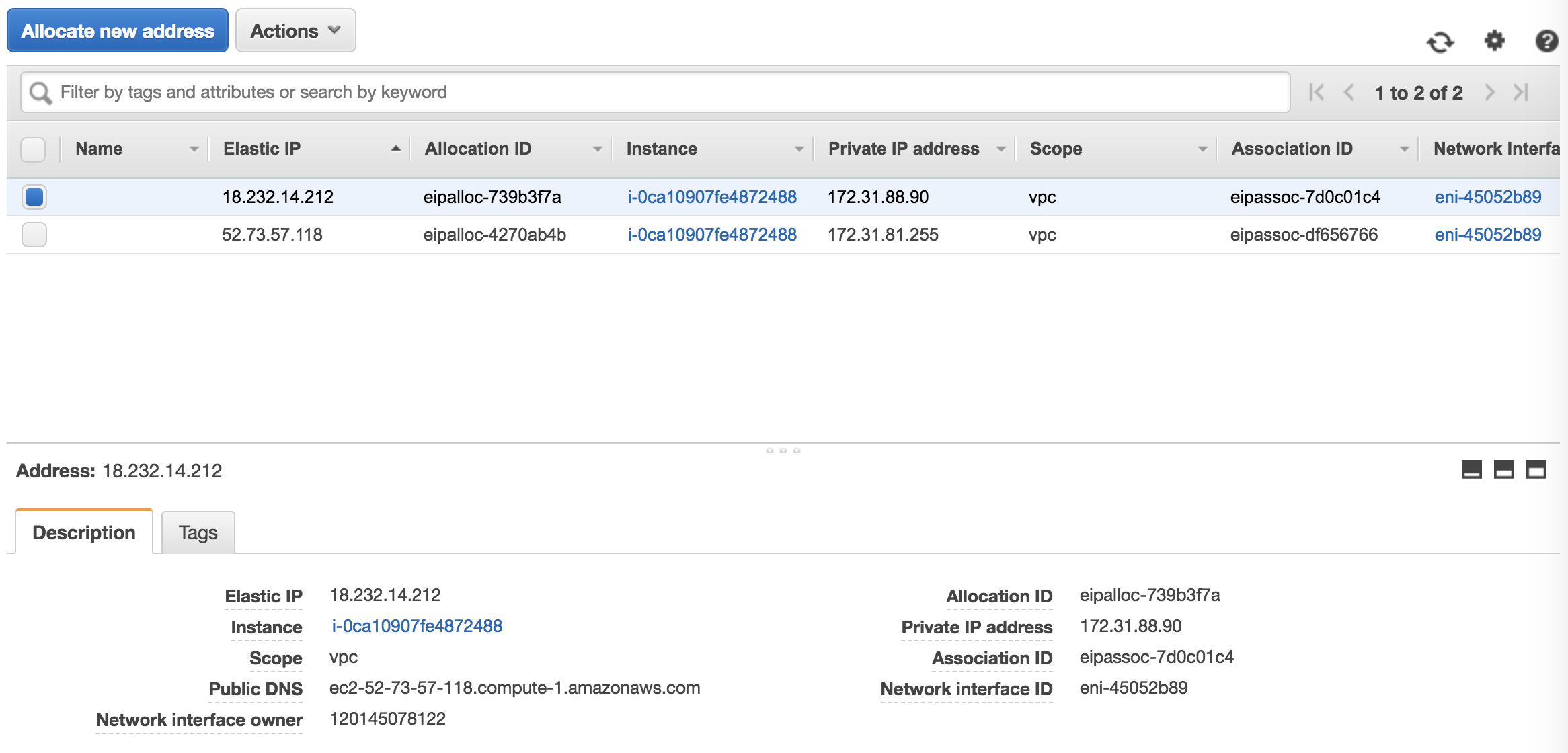

Configuration IP élastique

Remarque :

Citrix ADC peut également être configuré pour fonctionner avec une seule adresse IP élastique si nécessaire pour réduire les coûts, en ne disposant pas d’adresse IP publique pour le NSIP. Attachez plutôt une adresse IP élastique au SNIP, qui peut couvrir l’accès de gestion au boîtier, ainsi que l’adresse IP du site GSLB et l’adresse IP ADNS.

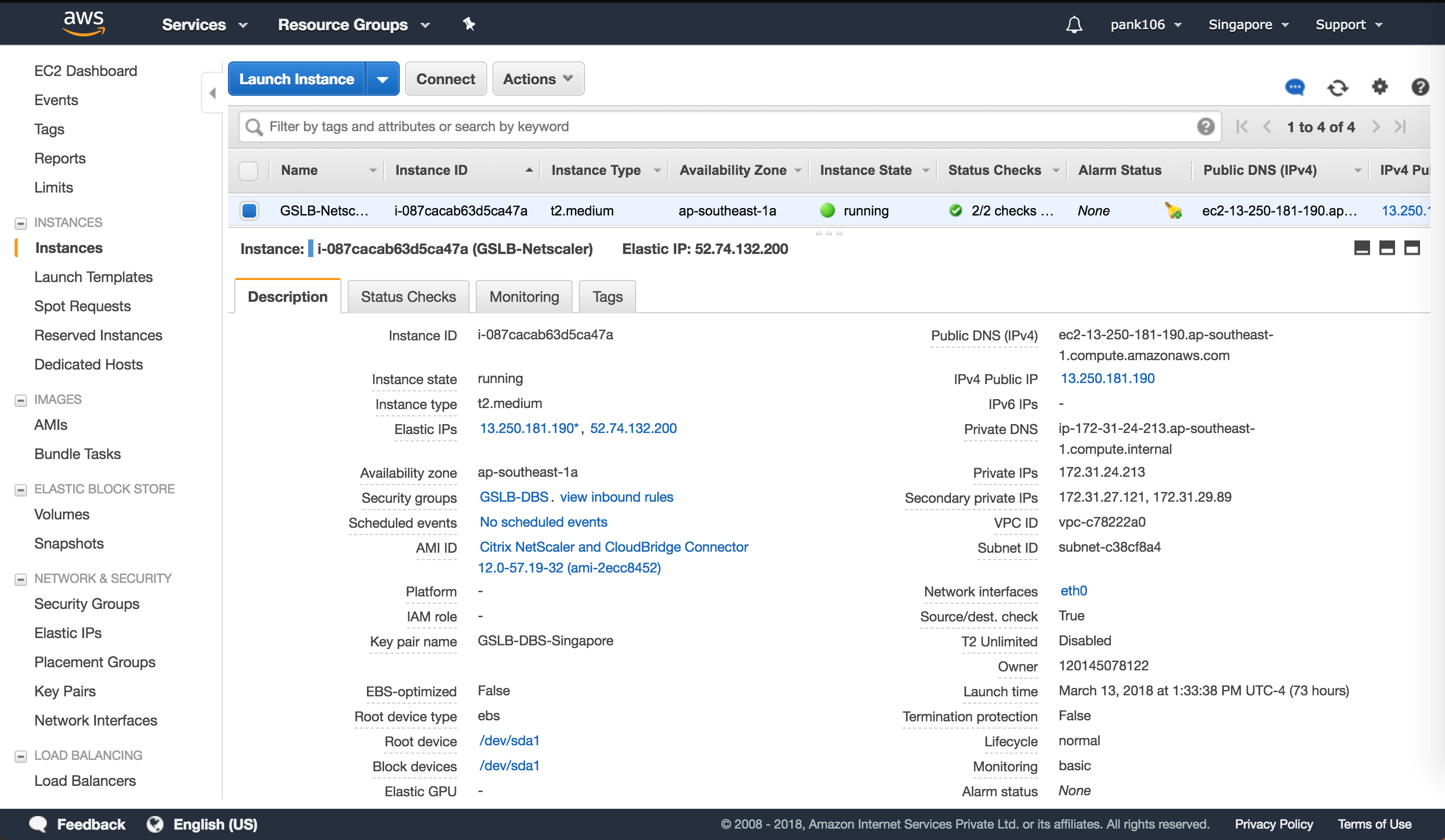

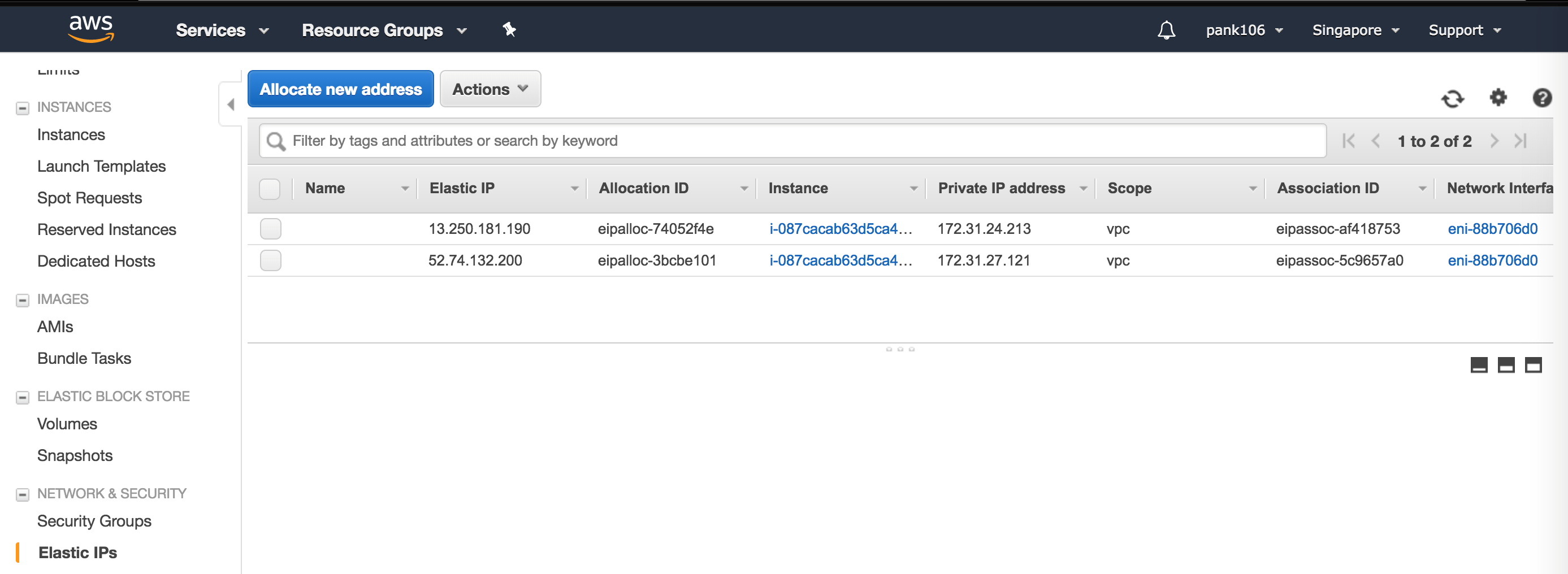

Étape 8 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à NETWORK & SECURITY, puis configurez les adresses IP élastiques.

Cliquez sur Allouer une nouvelle adresse pour créer une nouvelle adresse IP élastique.

Configurez l’adresse IP élastique pour qu’elle pointe vers votre instance Citrix ADC en cours d’exécution au sein d’AWS.

Configurez une deuxième adresse IP élastique et pointez-la à nouveau vers votre instance Citrix ADC en cours d’exécution.

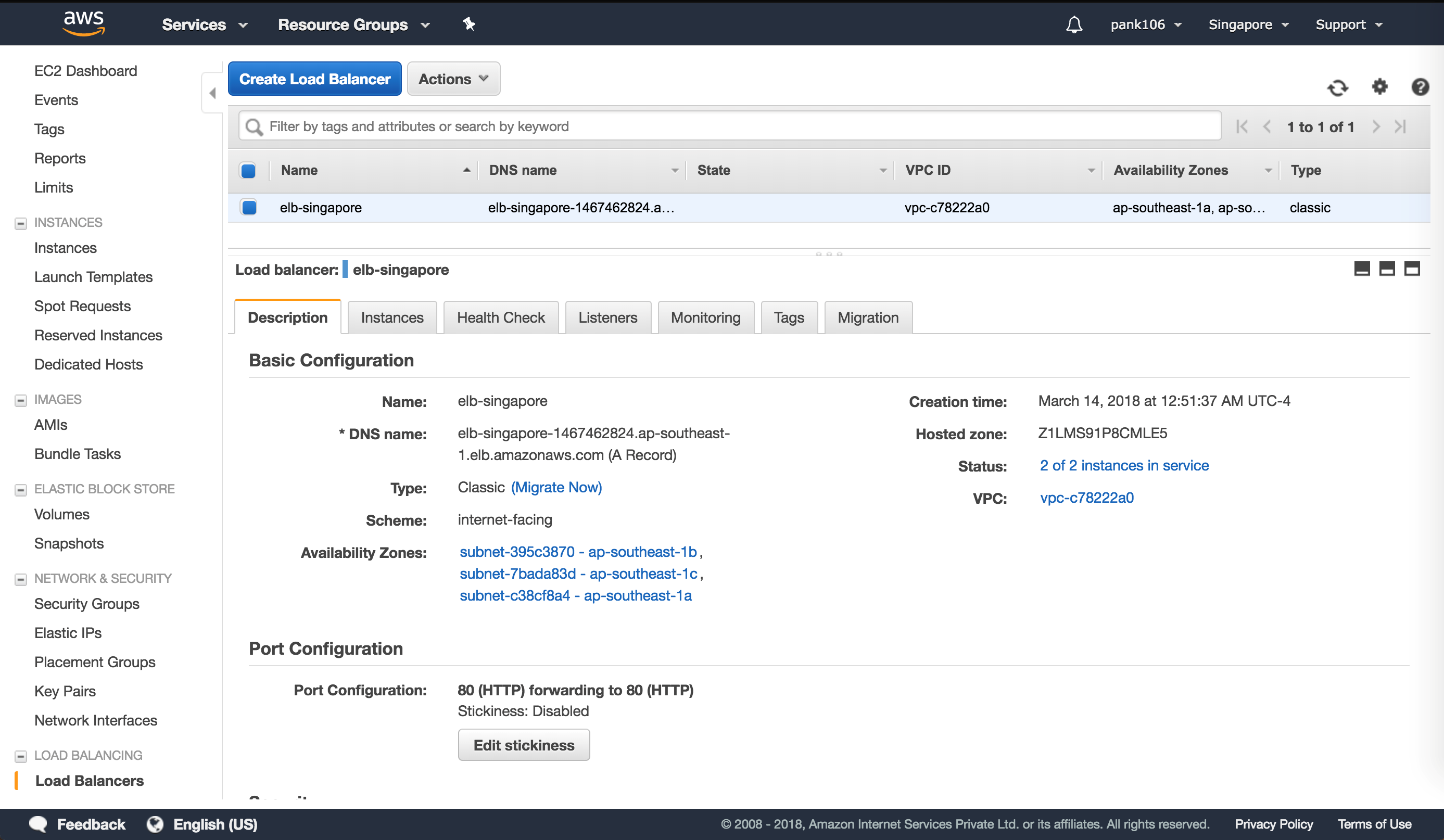

Équilibreur de charge élastique

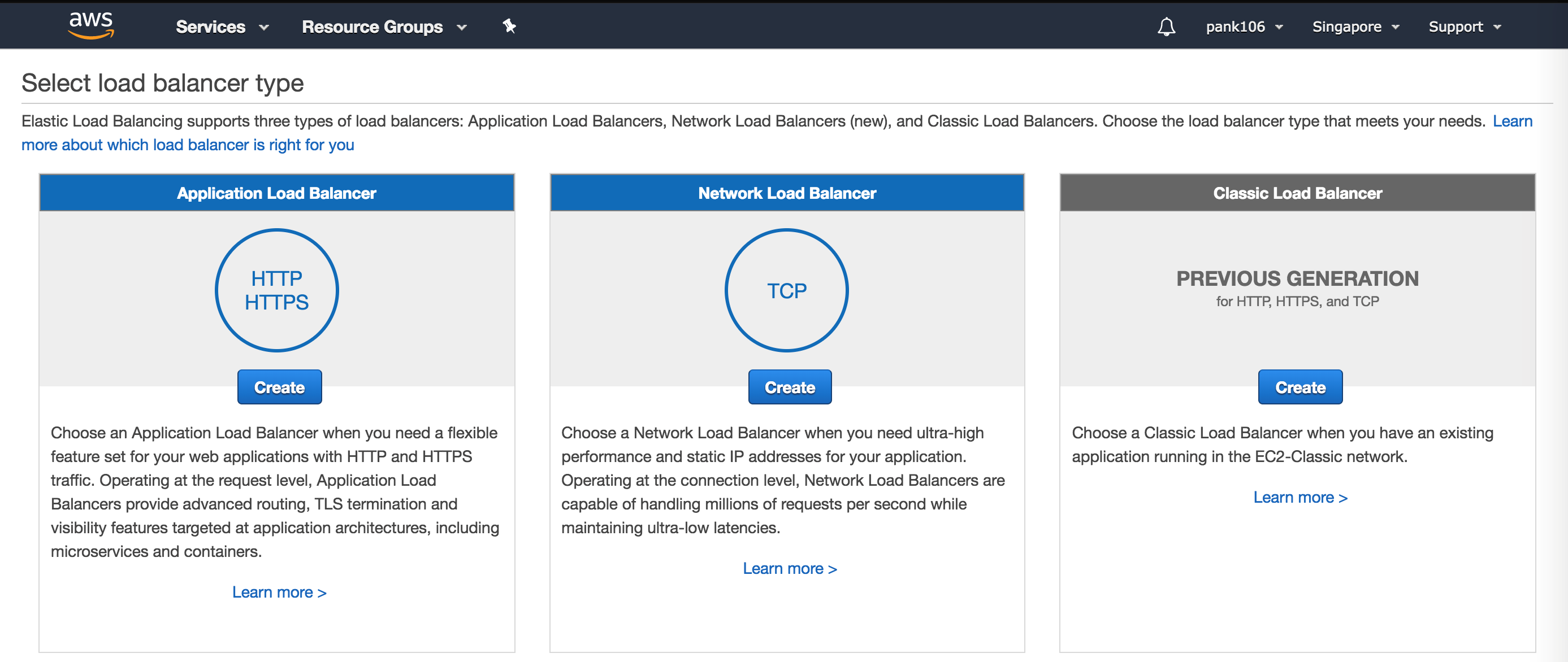

Étape 9 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à LOAD BALANCING, puis Load Balancers.

Étape 10 :

Cliquez sur Créer un équilibreur de charge pour configurer un équilibreur de charge classique

Vos Elastic Load Balancers vous permettent d’équilibrer la charge de vos instances Amazon Linux dorsales tout en étant en mesure d’équilibrer la charge d’instances supplémentaires qui sont créées en fonction de la demande.

Configuration des services basés sur les noms de domaine d’équilibrage de charge global des serveurs

Configurations de gestion du trafic

Remarque :

Il est nécessaire de configurer Citrix ADC avec un serveur de noms ou un serveur virtuel DNS via lequel les domaines ELB/ALB seront résolus pour les groupes de services DBS.

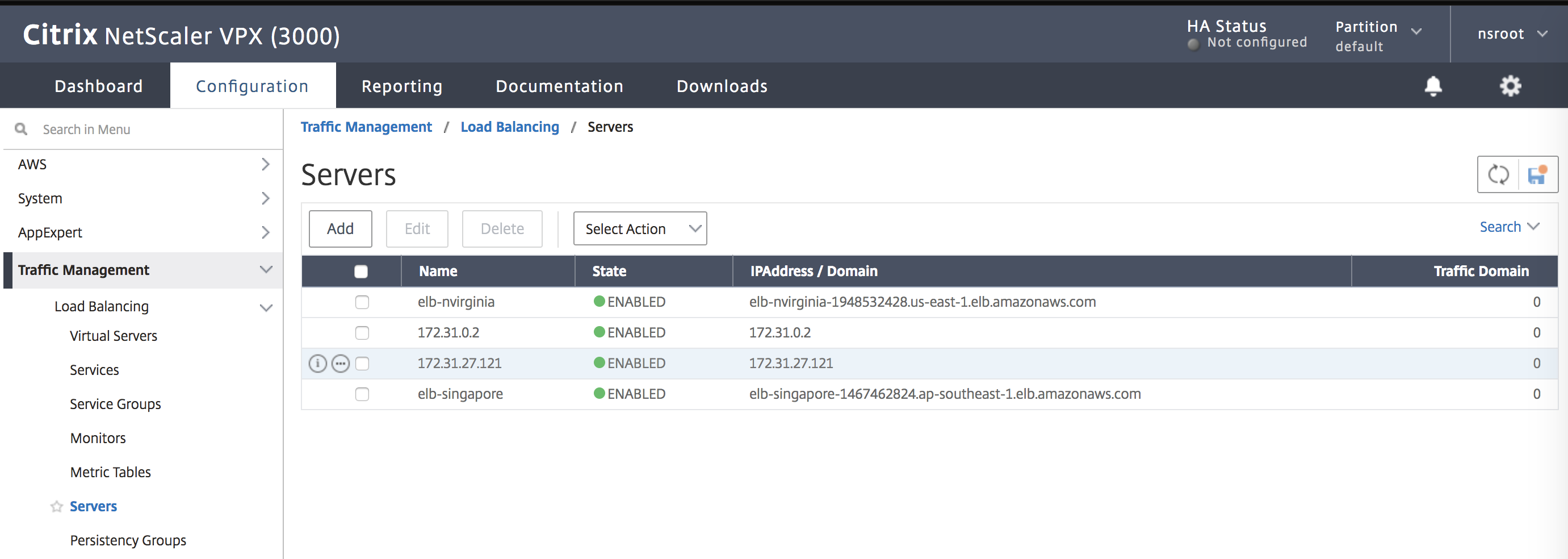

Étape 1 :

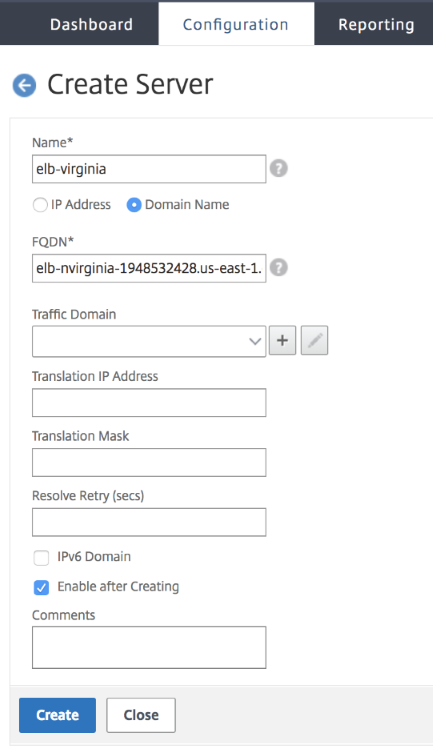

Accédez à Traffic Management > Load Balancing > Servers.

Étape 2 :

Cliquez sur Ajouter pour créer un serveur, fournir un nom et un nom de domaine complet correspondant à l’enregistrement A (nom de domaine) dans AWS pour l’Elastic Load Balancer (ELB).

Répétez l’étape 2 pour ajouter le deuxième ELB à partir du deuxième emplacement de ressource dans AWS.

Configurations GSLB

Étape 1 :

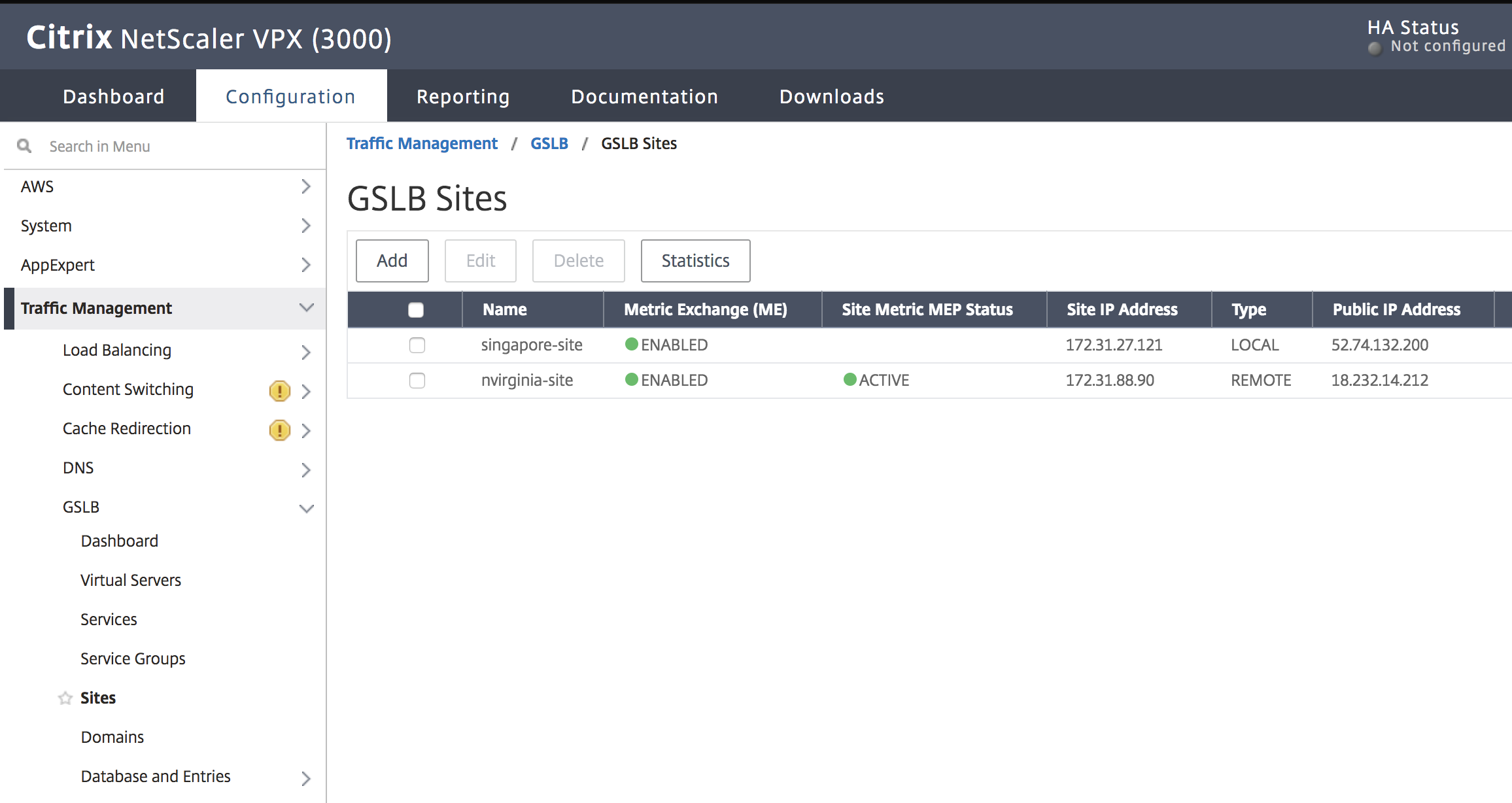

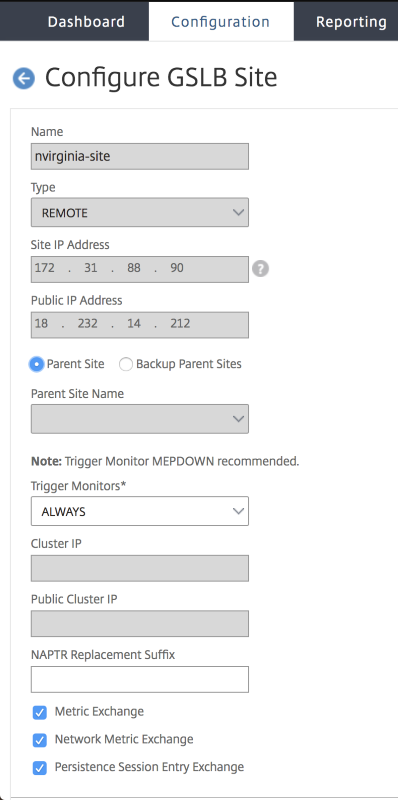

Accédez à Gestion du trafic > GSLB > Sites.

Étape 3 :

Cliquez sur le bouton Ajouter pour configurer un site GSLB.

Nommez le site. Le type est configuré comme distant ou local en fonction du Citrix ADC sur lequel vous configurez le site. L’adresse IP du site est l’adresse IP du site GSLB. Le site GSLB utilise cette adresse IP pour communiquer avec les autres sites GSLB. L’adresse IP publique est requise lors de l’utilisation d’un service cloud où une adresse IP particulière est hébergée sur un pare-feu externe ou un périphérique NAT. Le site doit être configuré en tant que site parent. Assurez-vous que les moniteurs de déclenchement sont réglés sur ALWAYS et veillez à cocher les trois cases en bas pour l’échange de métriques, l’échange de métriques réseau et l’échange d’entrées de session de persistance.

La recommandation consiste à définir le paramètre du moniteur Trigger sur MEPDOWN. Pour plus d’informations, consultez la section Configurer un groupe de services GSLB.

Étape 4 :

Vous trouverez ci-dessous une capture d’écran de nos configurations AWS, montrant où vous pouvez trouver l’adresse IP du site et l’adresse IP publique. Ils se trouvent sous Réseau et sécurité > Elastic IPs.

Cliquez sur Créer, répétez les étapes 3 et 4 pour configurer le site GSLB pour l’autre emplacement de ressources dans Azure (cela peut être configuré sur le même Citrix ADC)

Étape 5 :

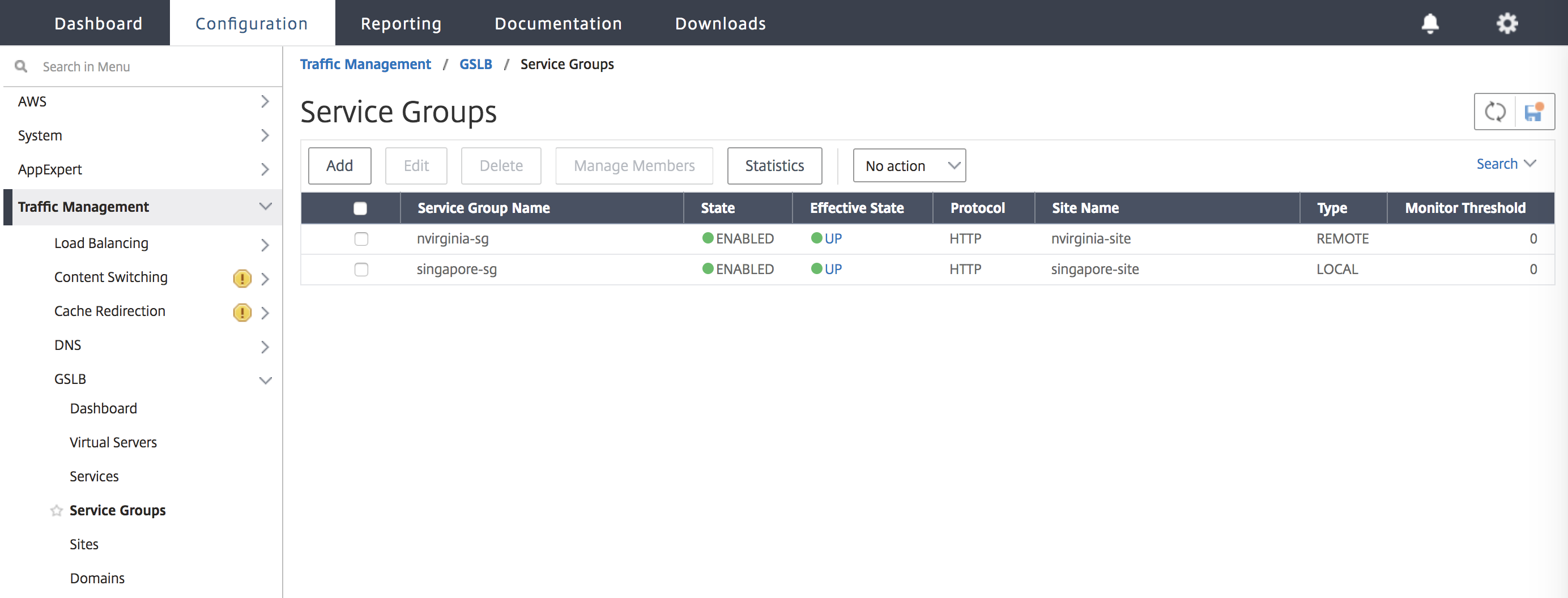

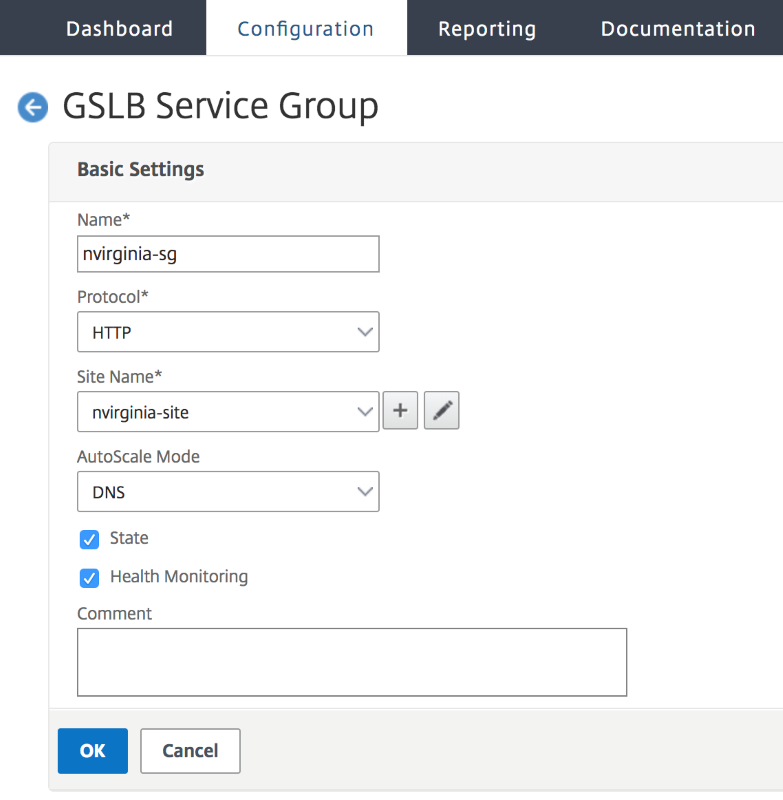

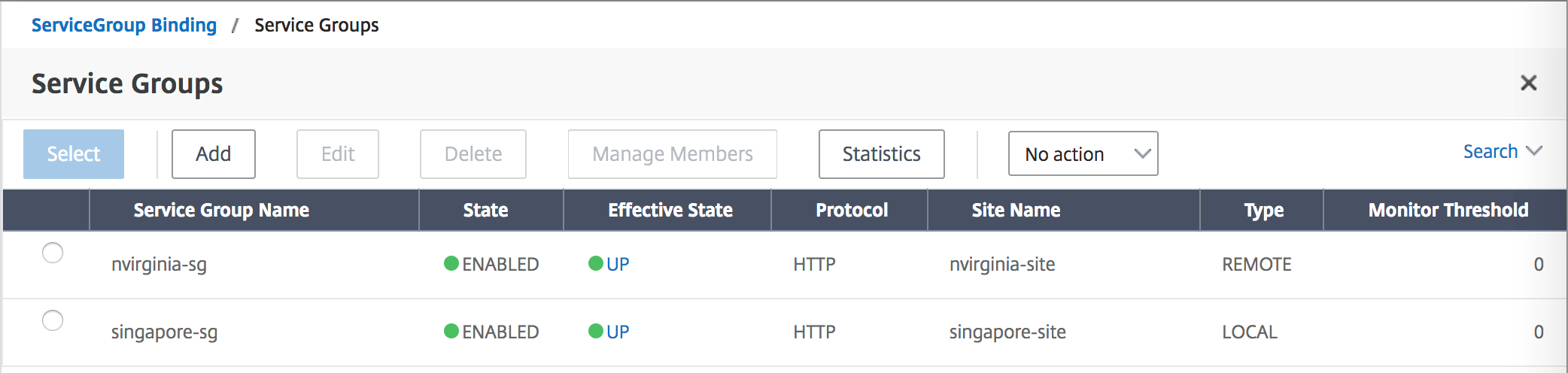

Accédez à Gestion du trafic > GSLB > Groupes de services.

Étape 6 :

Cliquez sur Ajouter pour ajouter un nouveau groupe de services. Nommez le groupe de services, utilisez le protocole HTTP, puis sous Nom du site, choisissez le site correspondant qui a été créé lors des étapes précédentes. Assurez-vous de configurer le mode AutoScale en tant que DNS et cochez les cases État et Contrôle de l’intégrité.

Cliquez sur OK pour créer le groupe de services.

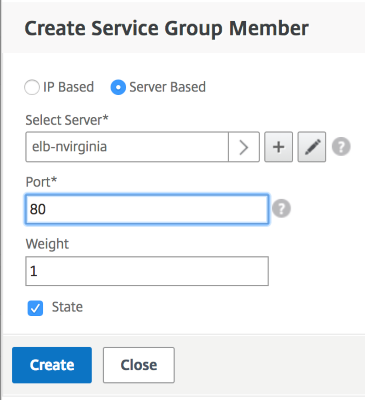

Étape 7 :

Cliquez sur Membres du groupe de services et sélectionnez Basé sur un serveur. Sélectionnez le serveur Elastic Load Balancing correspondant qui a été configuré au début du guide d’exécution. Configurez le trafic pour passer par le port 80.

Cliquez sur Créer.

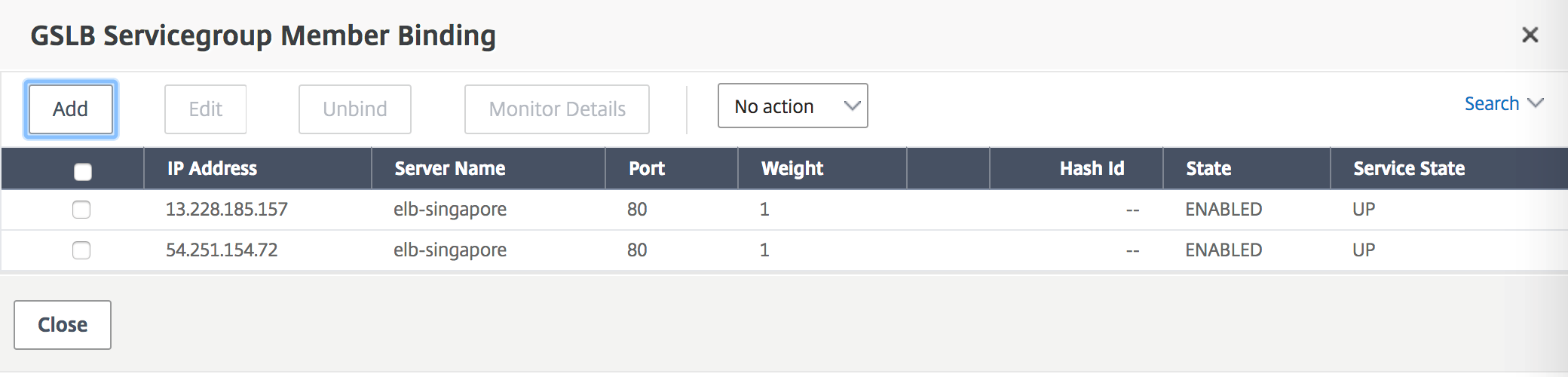

Étape 8 :

La liaison de membre du groupe de services doit être remplie avec deux instances qu’il reçoit de l’Elastic Load Balancer.

Répétez les étapes pour configurer le groupe de services pour le deuxième emplacement de ressources dans AWS. (Cela peut être fait à partir du même emplacement).

Étape 9 :

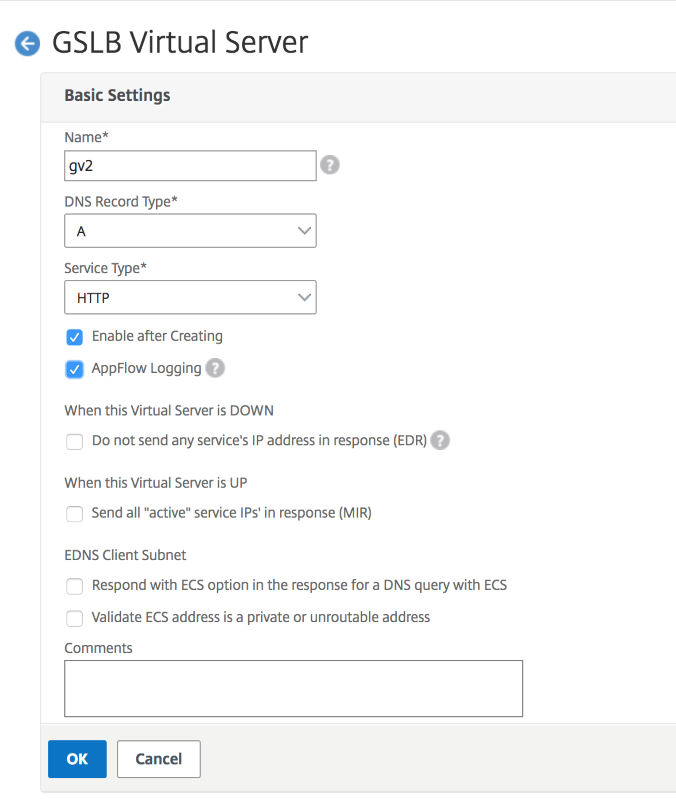

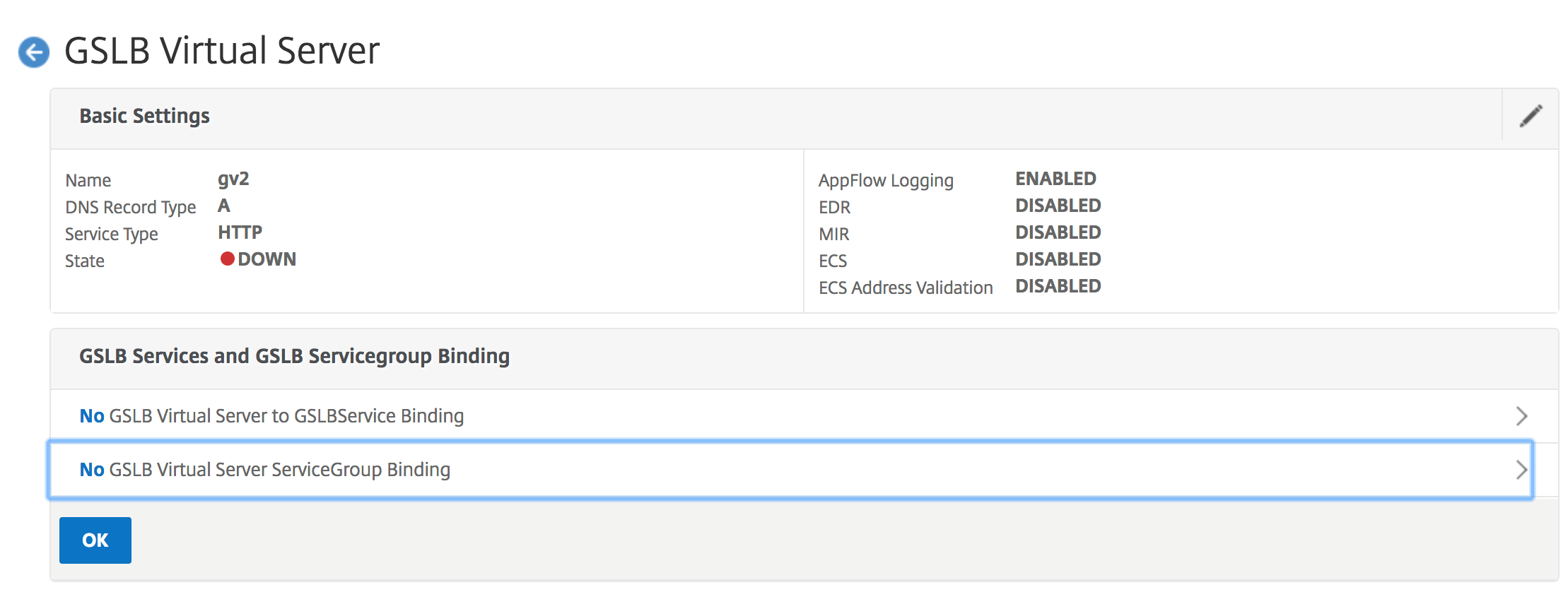

Accédez à Gestion du trafic > GSLB > Serveurs virtuels.

Cliquez sur Ajouter pour créer le serveur virtuel. Nommez le serveur, le type d’enregistrement DNS est défini comme A, le type de service est défini comme HTTP et cochez les cases Activer après la création et la journalisation AppFlow. Cliquez sur OK pour créer le serveur virtuel GSLB. (interface graphique de Citrix ADC)

Étape 10 :

Lorsque le serveur virtuel GSLB est créé, cliquez sur No GSLB Virtual Server ServiceGroup Binding.

Cliquez sur Ajouter pour créer le serveur virtuel. Nommez le serveur, le type d’enregistrement DNS est défini comme A, le type de service est défini comme HTTP et cochez les cases Activer après la création et la journalisation AppFlow. Cliquez sur OK pour créer le serveur virtuel GSLB. (interface graphique de Citrix ADC)

Étape 11 :

Sous ServiceGroup Binding, utilisez Select Service Group Name pour sélectionner et ajouter les groupes de services qui ont été créés lors des étapes précédentes.

Étape 12 :

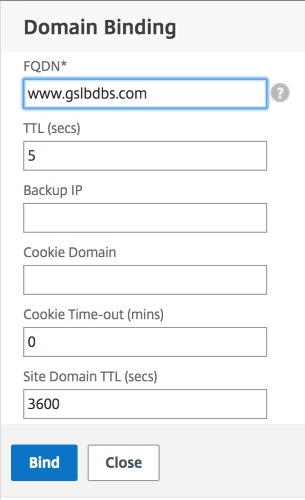

Configurez ensuite la liaison de domaine de serveur virtuel GSLB en cliquant sur Aucune liaison de domaine de serveur virtuel GSLB. Configurez le nom de domaine complet et la liaison, les autres paramètres peuvent être laissés comme valeurs par défaut.

Étape 13 :

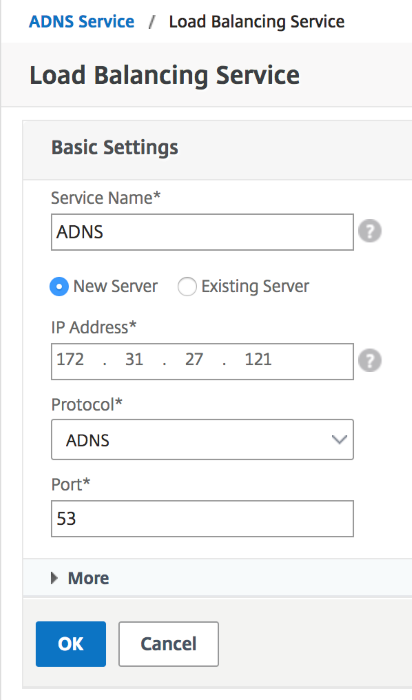

Configurez le service ADNS en cliquant sur Aucun service. Ajoutez un nom de service, cliquez sur Nouveau serveuret entrez l’adresse IP du serveur ADNS.

De plus, si votre ADNS est déjà configuré, vous pouvez sélectionner Serveur existant, puis choisir votre ADNS dans le menu. Assurez-vous que le protocole est ADNS et que le trafic est sur le port 53.

Configurez la méthode comme LEASTCONNECTION et la méthode de sauvegarde comme ROUNDROBIN

Mise à l’échelle automatique du back-end Citrix ADC avec AWS

AWS inclut une fonctionnalité appelée Auto Scaling qui permet de lancer des instances supplémentaires s’exécutant dans AWS en fonction de règles définies par l’administrateur. Ces règles sont définies par l’utilisation du processeur et s’articulent autour de la création et de la suppression d’instances à la demande. Citrix ADC s’intègre directement à la solution AWS Auto Scaling, ce qui permet à Citrix ADC de connaître tous les serveurs principaux disponibles sur lesquels il peut équilibrer la charge. La limite de cette fonctionnalité est qu’elle ne fonctionne actuellement que dans une zone de disponibilité dans AWS.

Configuration des composants AWS

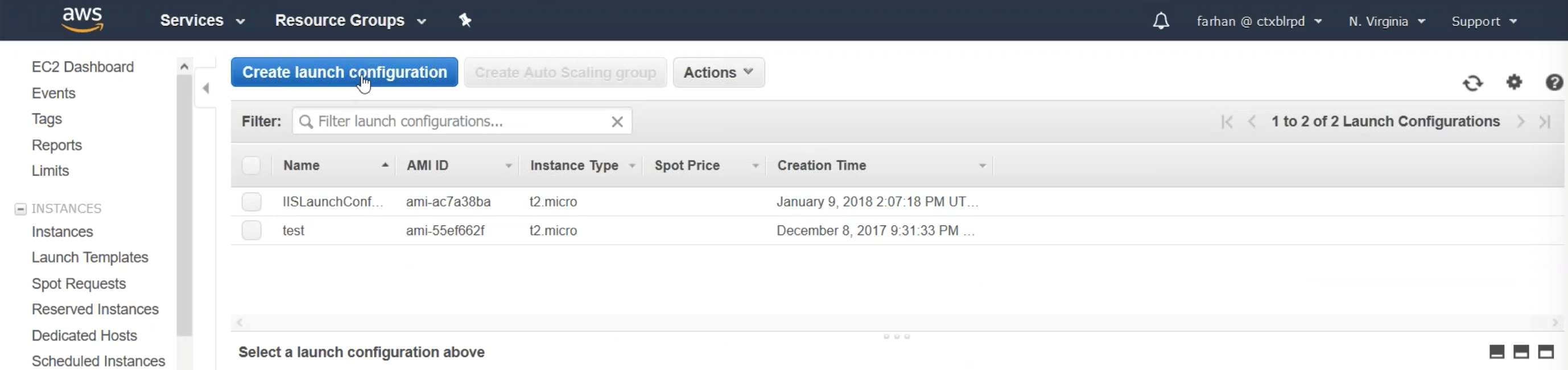

Étape 1 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à AUTO SCALING > Configuration de lancement. Cliquez sur Créer une configuration de lancement.

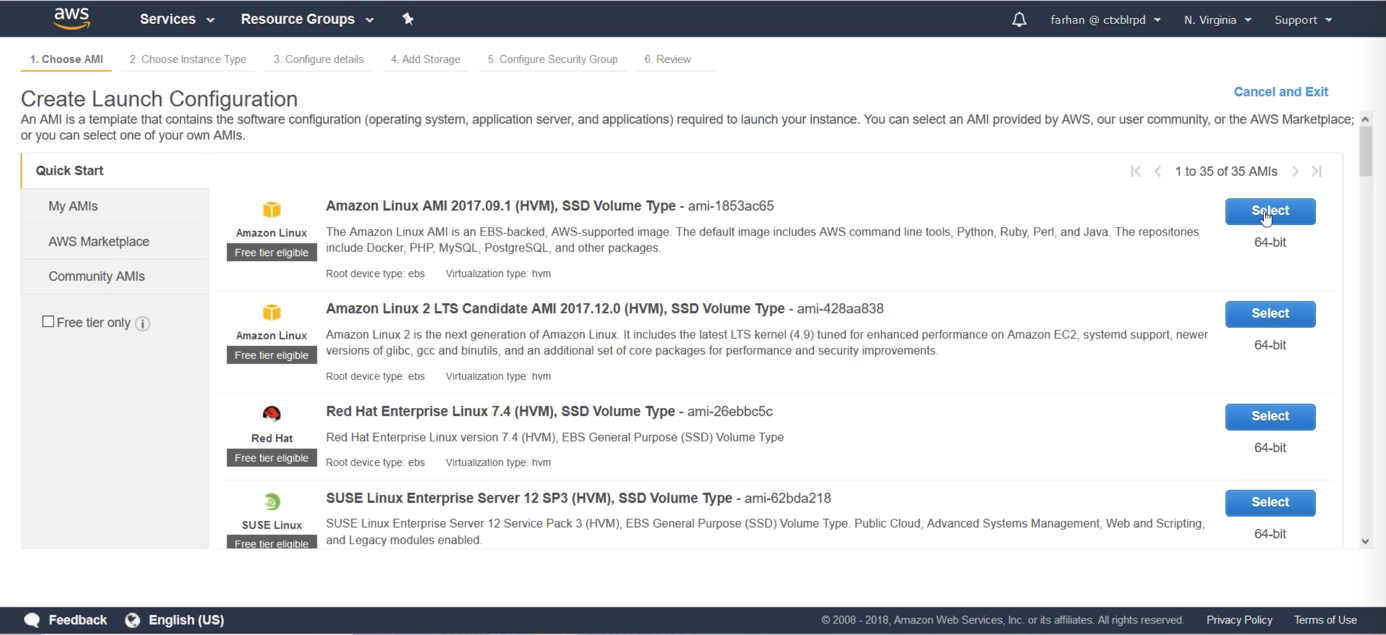

Étape 2 :

À partir de cette étape, vous pouvez choisir le type de serveur de votre choix. C’est ici que vous pouvez configurer les machines virtuelles que vous souhaitez dimensionner automatiquement. Pour cet exemple, nous devons choisir Amazon Linux AMI.

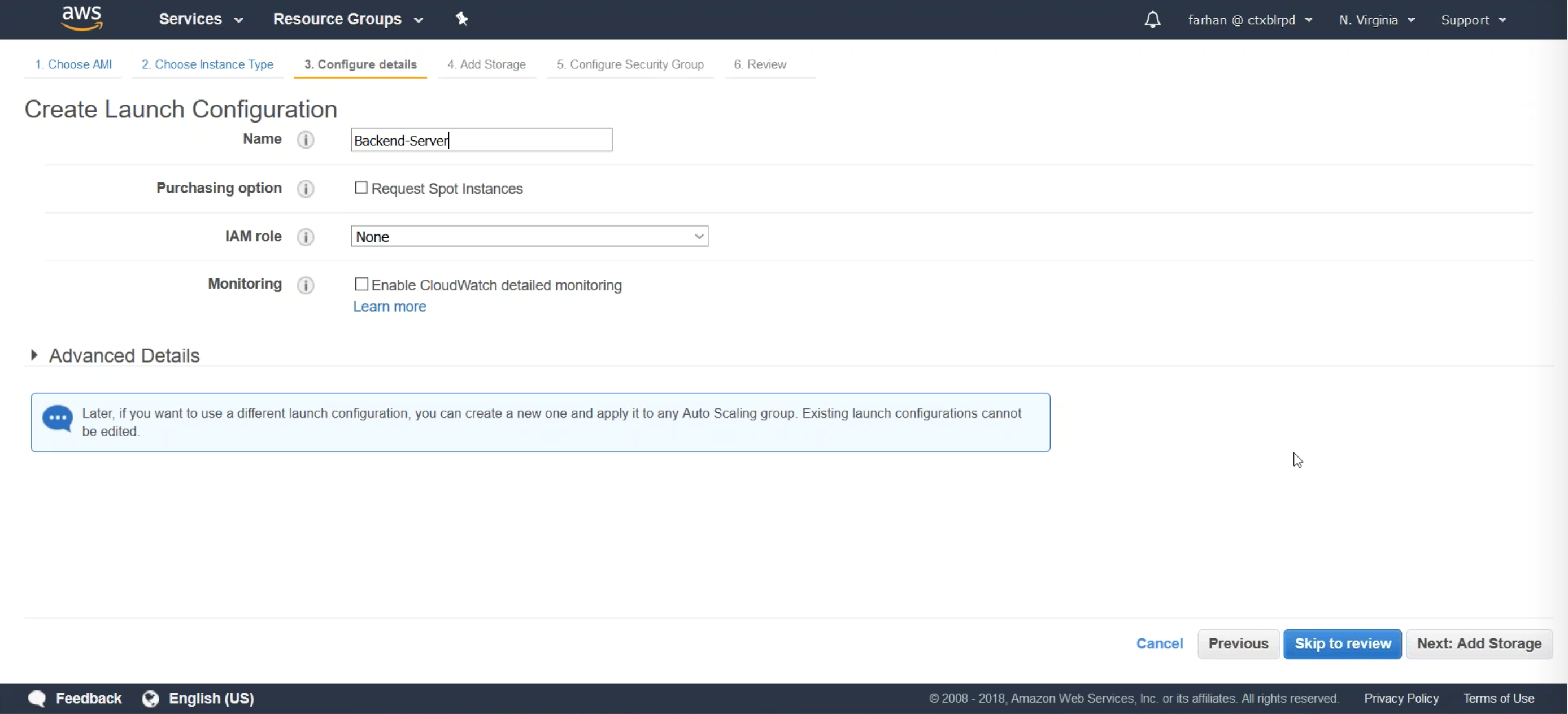

Étape 3 :

Choisissez le type d’instance dont vous avez besoin en choisissant parmi les variations potentielles pour les ressources dorsales. Nommez votre instance pour le reste du runguide. Le nom de l’instance est connu sous le nom de Backend-Server. Configurez le stockage de l’instance et ajoutez-le à un groupe de sécurité, ou créez un nouveau groupe de sécurité qui englobe tous les composants AWS créés dans ce guide d’exécution.

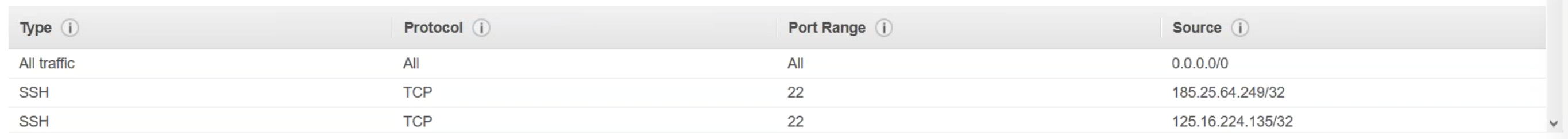

Étape 4 :

Remarque supplémentaire pour votre groupe de sécurité. Pour ce guide d’exécution, voici les ports ouverts :

Groupes et politiques de dimensionnement automatique du back-end Citrix ADC

Configurez Citrix ADC Front End Auto Scaling dans AWS :

Étape 1 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à AUTO SCALING > Auto Scaling Group.

Cliquez sur le bouton Radio pour créer un groupe Auto Scaling à partir d’une configuration de lancement existante. Assurez-vous de sélectionner le BackendServer que nous avons créé à l’étape précédente du guide de laboratoire.

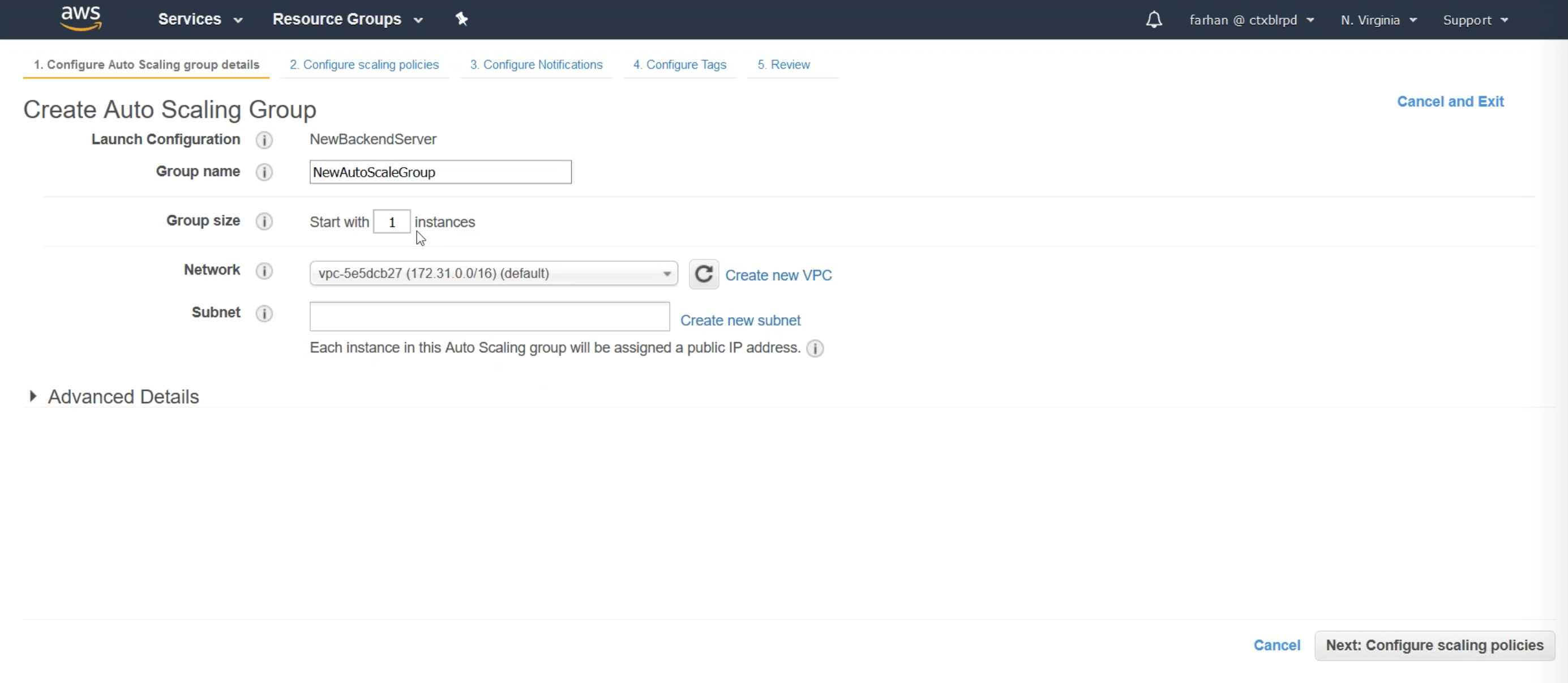

Sous Create Auto Scaling Group, ajoutez le nom du groupe, choisissez la taille initiale du groupe, choisissez le réseau et le sous-réseau, puis cliquez sur Suivant.

Remarque :

Le sous-réseau doit être accessible depuis l’adresse IP du sous-réseau (SNIP) du Citrix ADC.

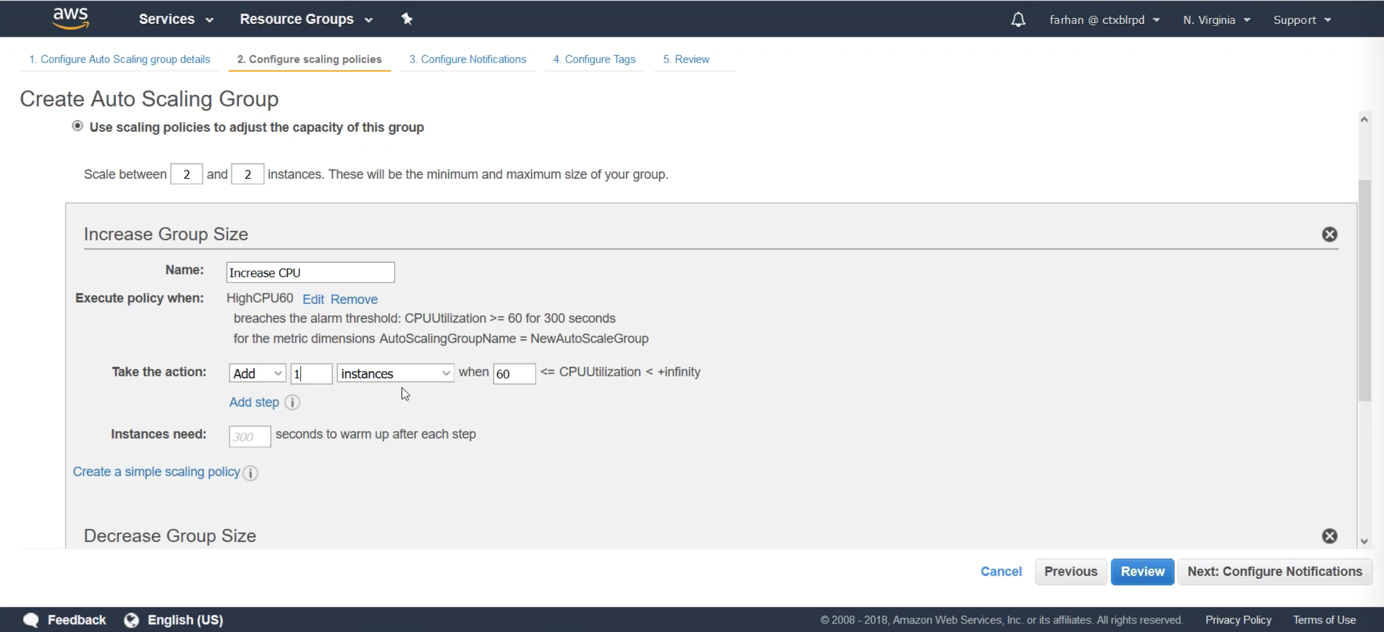

Étape 2 :

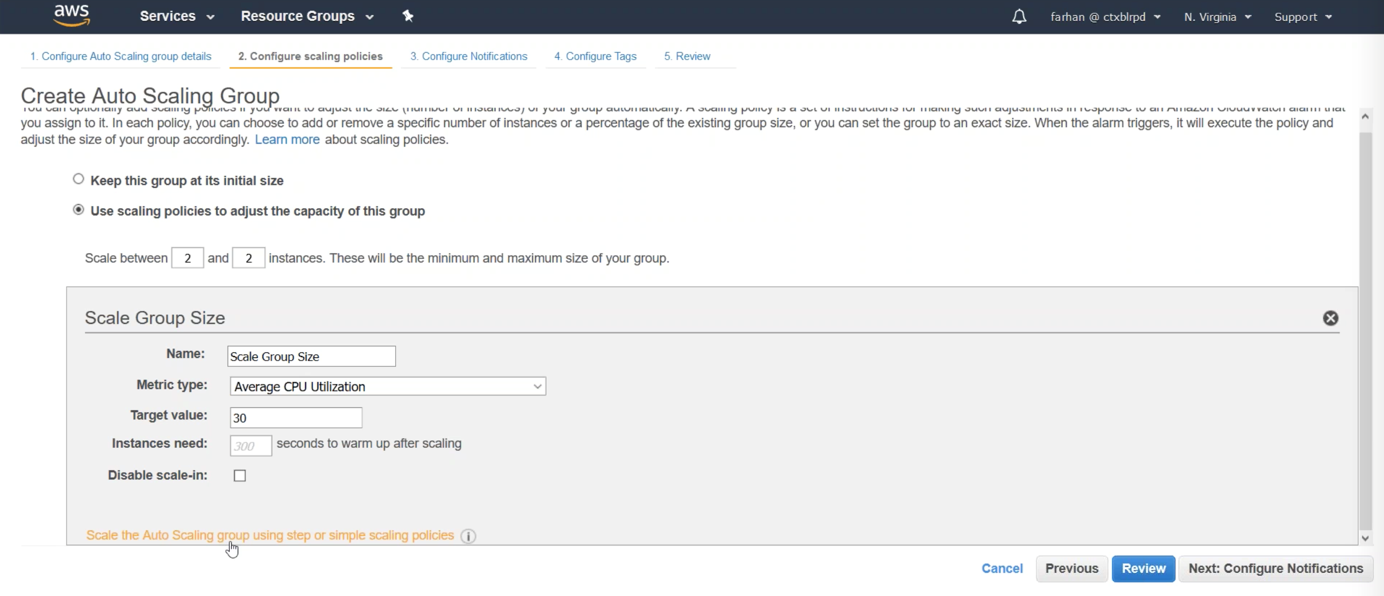

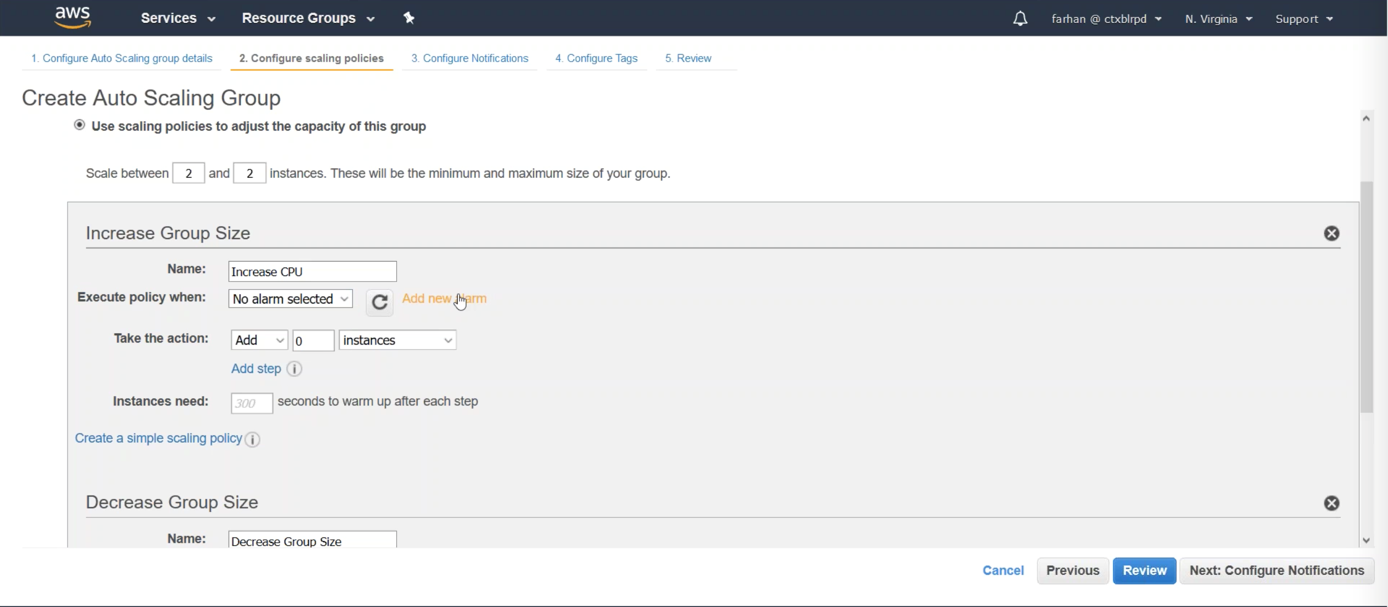

Sur la page de configuration de Create Auto Scaling Group, configurez vos politiques de dimensionnement. Pour ce faire, cliquez sur le bouton radio pour utiliser des politiques de dimensionnement afin d’ajuster la capacité de ce groupe. Cliquez ensuite sur Redimensionner le groupe Auto Scaling à l’aide de politiques de dimensionnement par étapes ou simples

Étape 3 :

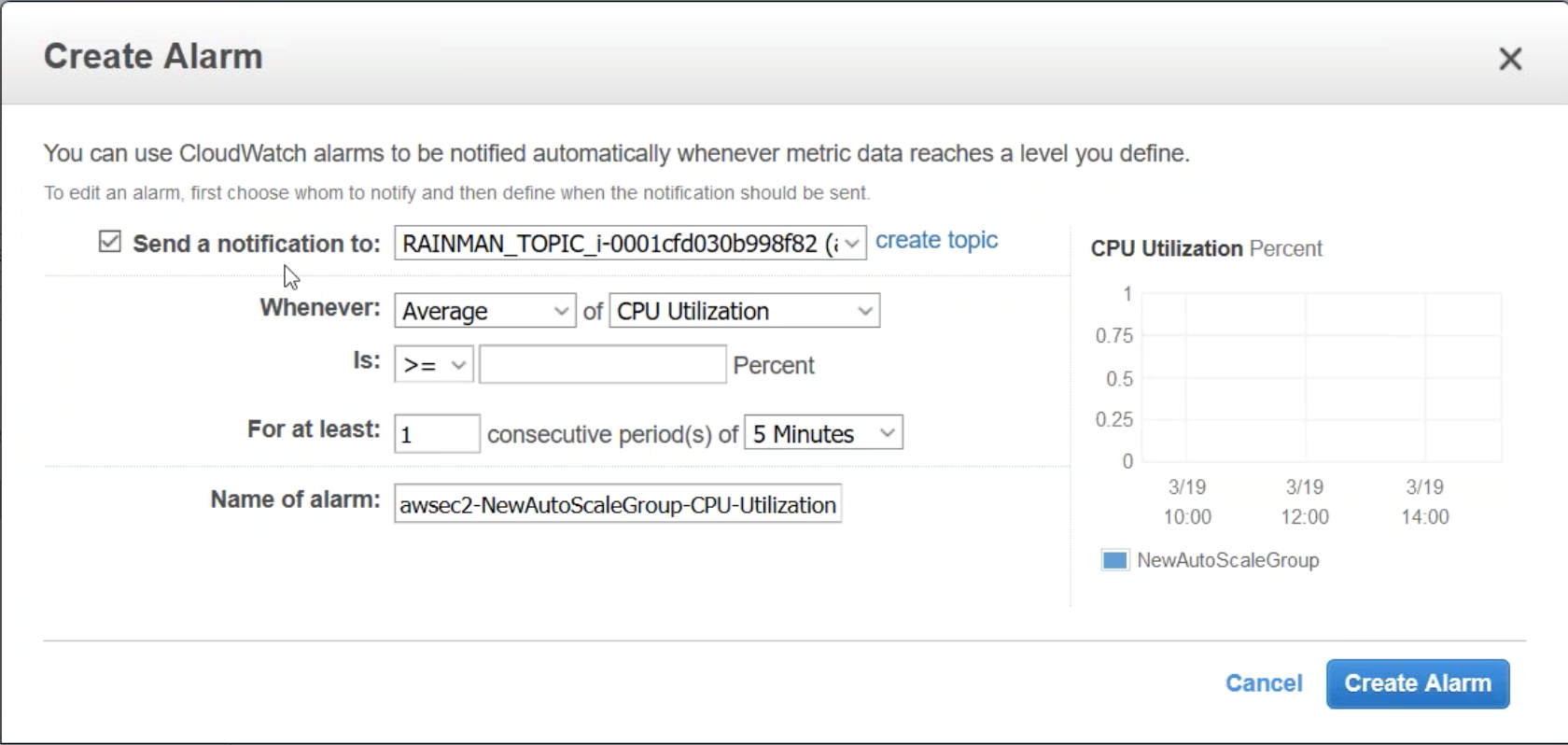

Sélectionnez Ajouter une nouvelle alarme.

Étape 4 :

Pendant que vous créez l’alarme, configurez pour envoyer une notification à votre Citrix ADC. Configurez l’alarme de telle sorte que la moyenne d’utilisation du processeur soit >= 70 pendant au moins une période consécutive de 5 minutes. Appliquez la politique.

Étape 5 :

Configurez dans votre groupe Auto Scaling pour ajouter une instance lorsque la politique est déclenchée.

Étape 6 :

Configurez la même alarme et la même politique, mais cette fois pour supprimer un serveur principal lorsque le processeur est en moyenne <=30 pendant 5 minutes. Définissez la réduction de la taille du groupe sur Supprimer 1 instance lorsque la politique de diminution est déclenchée.

Remarque :

Pour la suppression de serveurs, nous informons Citrix ADC de ne pas envoyer de trafic vers un serveur principal marqué pour suppression.

Cliquez sur Configurer les notifications et Configurer les balises pour consulter et créer un groupe Auto Scaling.

Remarque :

Les variables Min et Max peuvent être configurées pour définir le nombre le plus petit et le plus élevé d’instances qui seront créées et exécutées au sein du groupe Auto Scaling. AWS prend actuellement en charge la création d’instances supplémentaires avec une seule interface réseau.

Création d’un Citrix ADC dans AWS

Étape 1 :

Connectez-vous à votre groupe de ressources AWS et accédez à EC2. Dans EC2, accédez à Instances > Instances.

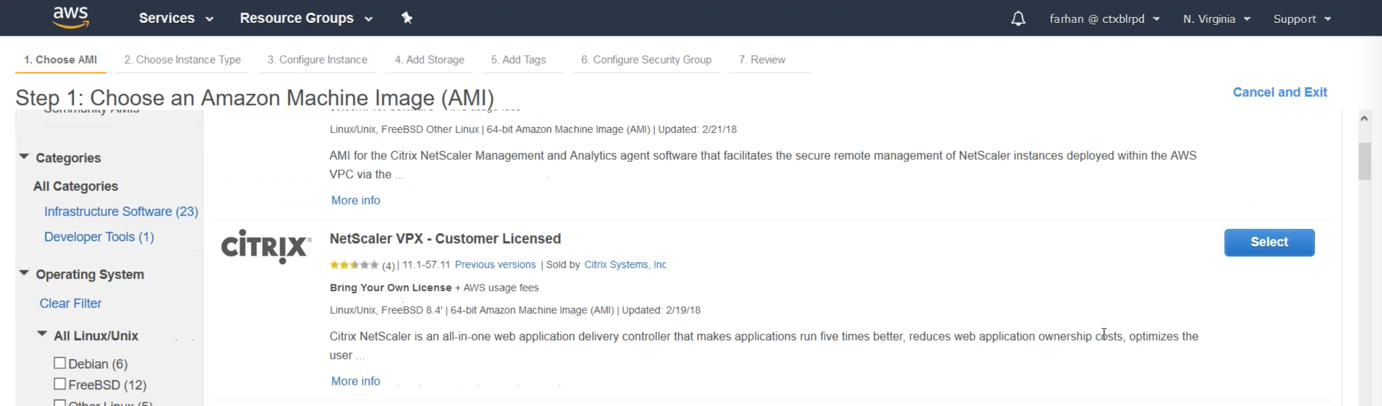

Étape 2 :

Accédez à AWS Marketplace sur la gauche, puis recherchez Citrix ADC. Choisissez Citrix Networking VPX — Customer Licensed. Assurez-vous que votre numéro de version est 12.0.51.x ou version ultérieure pour utiliser Auto Scaling. Vous pouvez sélectionner les versions précédentes pour choisir une version de Citrix ADC qui prend en charge Auto Scaling.

Étape 3 :

Accédez à AWS Marketplace sur la gauche, puis recherchez Citrix ADC. Choisissez Citrix Networking VPX — Customer Licensed. Assurez-vous que votre numéro de version est 12.0.51.x ou version ultérieure pour utiliser Auto Scaling. Vous pouvez sélectionner les versions précédentes pour choisir une version de Citrix ADC qui prend en charge Auto Scaling.

Choisissez le type d’instance, par exemple General Purpose m4.xlarge 4vCPU et 16 Go de RAM. Cliquez sur Suivant.

Étape 4 :

Dans l’onglet Configurer les détails de l’instance, sélectionnez le sous-réseau (trois sous-réseaux doivent éventuellement être configurés pour NSIP, SNIP et VIP/Gateway). Vous devez également ajouter un rôle IAM. Cliquez pour créer un nouveau rôle IAM. Ajoutez les rôles IAM trouvés à l’étape suivante. Une fois ce rôle créé, vous devez l’ajouter à votre profil cloud sur votre Citrix ADC.

Étape 5 :

Les configurations du profil Cloud sont les suivantes :

Par défaut, le modèle CloudFormation crée et joint le rôle IAM ci-dessous

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeAddresses",

"ec2:AssociateAddress",

"ec2:DisassociateAddress",

"ec2:DescribeInstances",

"ec2:DescribeNetworkInterfaces",

"ec2:DetachNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:StopInstances",

"ec2:StartInstances",

"ec2:RebootInstances",

"autoscaling:\*",

"sns:\*",

"sqs:\*",

"iam:GetRole",

"iam:SimulatePrincipalPolicy"

]

Resource: "\*"

Effect: Allow

}

]

<!--NeedCopy-->

Les autorisations du rôle IAM peuvent être davantage restreintes comme suit :

"Action": [

ec2:DescribeInstances,

ec2:DescribeNetworkInterfaces,

ec2:DetachNetworkInterface,

ec2:AttachNetworkInterface,

ec2:StartInstances,

ec2:StopInstances,

ec2:RebootInstances,

ec2:DescribeAddresses,

ec2:AssociateAddress,

ec2:DisassociateAddress,

ec2:AssignPrivateIpAddress,

ec2:UnAssignPrivateIpAddress,

autoscaling:*,

sns:CreateTopic,

sns:DeleteTopic,

sns:ListTopics,

sns:Subscribe,

sqs:CreateQueue,

sqs:ListQueues,

sqs:DeleteMessage,

sqs:GetQueueAttributes,

sqs:SetQueueAttributes,

iam:SimulatePrincipalPolicy,

iam:GetRole

]

<!--NeedCopy-->

Étape 6 :

Cliquez sur l’option Ajouter un espace de stockage . Dans l’onglet Ajouter des balises, définissez la valeur de la clé comme Nom et la valeur comme Citrix ADC-AutoScale pour baliser ces ressources EC2.

Étape 7 :

Dans l’onglet Configurer le groupe de sécurité, créez un nouveau groupe de sécurité avec les exigences de port suivantes :

Vérifiez et lancez l’instance.

Étape 8 :

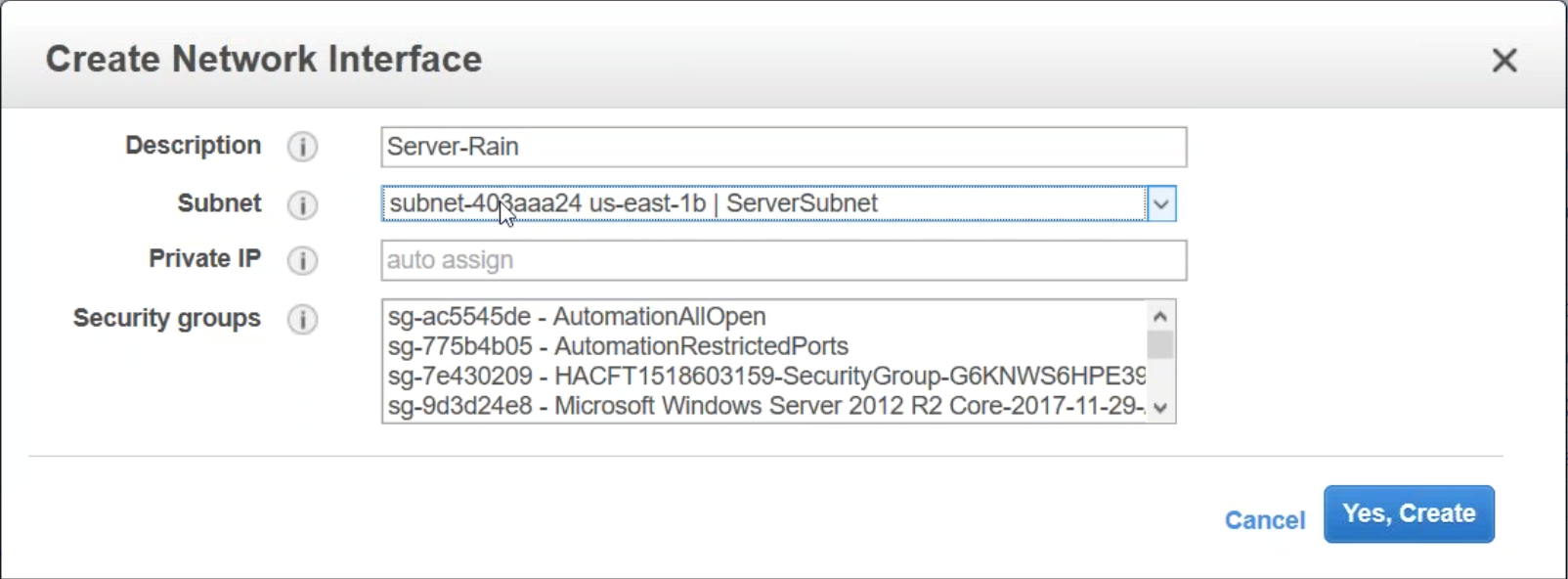

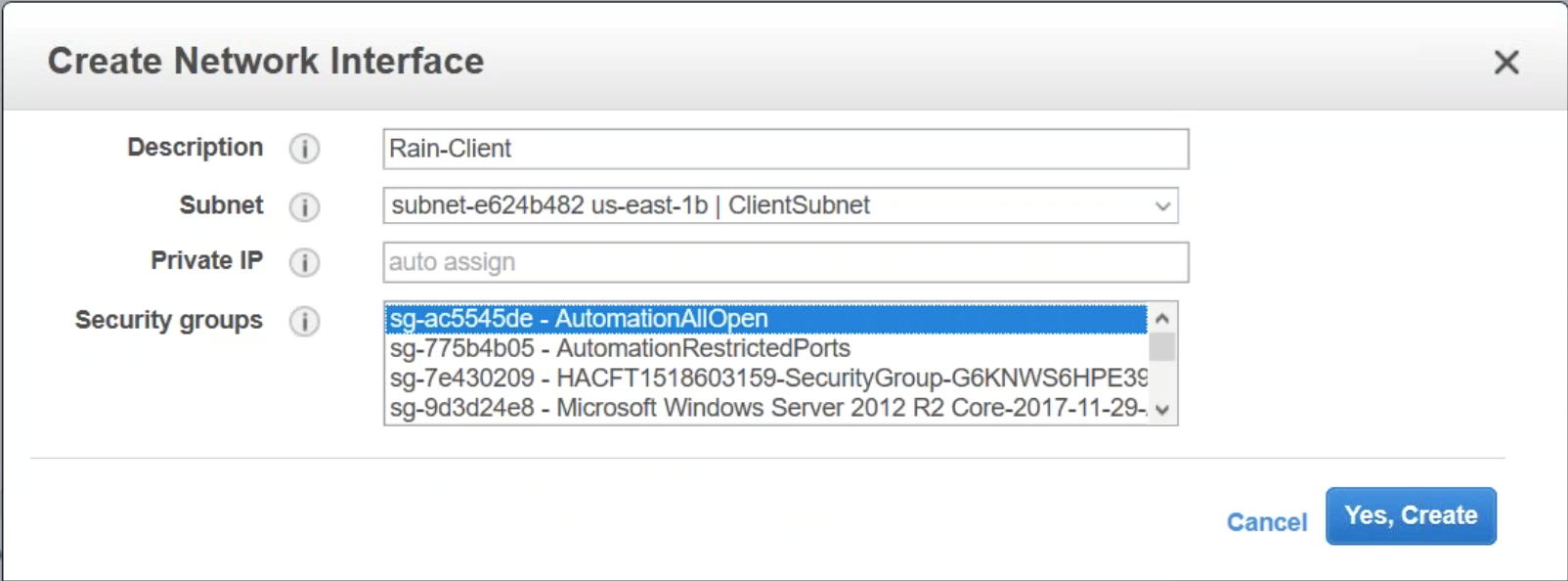

Accédez à RÉSEAU ET SÉCURITÉ > Interfaces réseau et cliquez sur Créer une interface réseau.

Ajoutez une description, puis sélectionnez un sous-réseau. Ce sous-réseau est utilisé pour votre SNIP et doit donc être placé sur un sous-réseau du réseau interne. Choisissez également le groupe de sécurité créé à l’étape précédente. Cliquez sur Yes, Create.

Ajoutez une interface réseau supplémentaire. Il s’agit d’un sous-réseau public pour votre VIP Gateway/LB. Créez une description et choisissez le groupe de sécurité configuré ci-dessus.

Étape 9 :

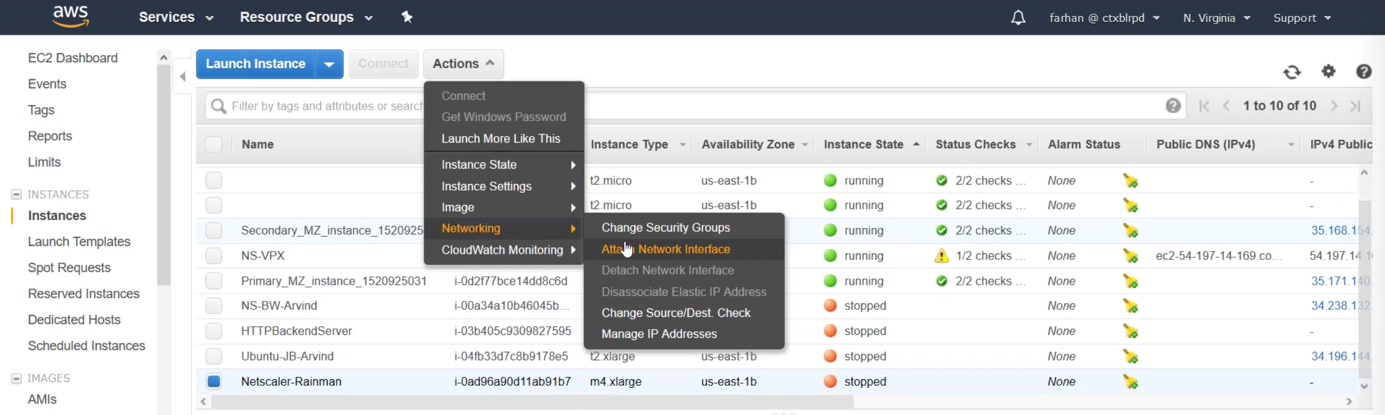

Retournez à Instances et sélectionnez votre Citrix ADC. Pour ajouter les interfaces réseau au Citrix ADC, l’instance doit être arrêtée. Dans la liste Actions, sélectionnez État de l’instance, puis cliquez sur Arrêter.

Cliquez à nouveau sur le bouton Actions et accédez à Networking and Attach Networking Interface.

L’interface NSIP est déjà attachée à la machine virtuelle, la prochaine interface à ajouter doit être la LB-VIP, suivie de l’ajout de l’interface serveur/interne pour le SNIP. Une fois les interfaces réseau connectées, l’instance peut être démarrée.

Configurez une nouvelle adresse IP élastique et associez-la à votre interface NSIP.

Configurer Citrix ADC pour l’intégrer à AWS Auto Scaling

Étape 1 :

Accédez à l’adresse IP élastique que vous avez associée au NSIP à l’étape précédente de ce guide pratique pour accéder à la console de gestion Citrix ADC.

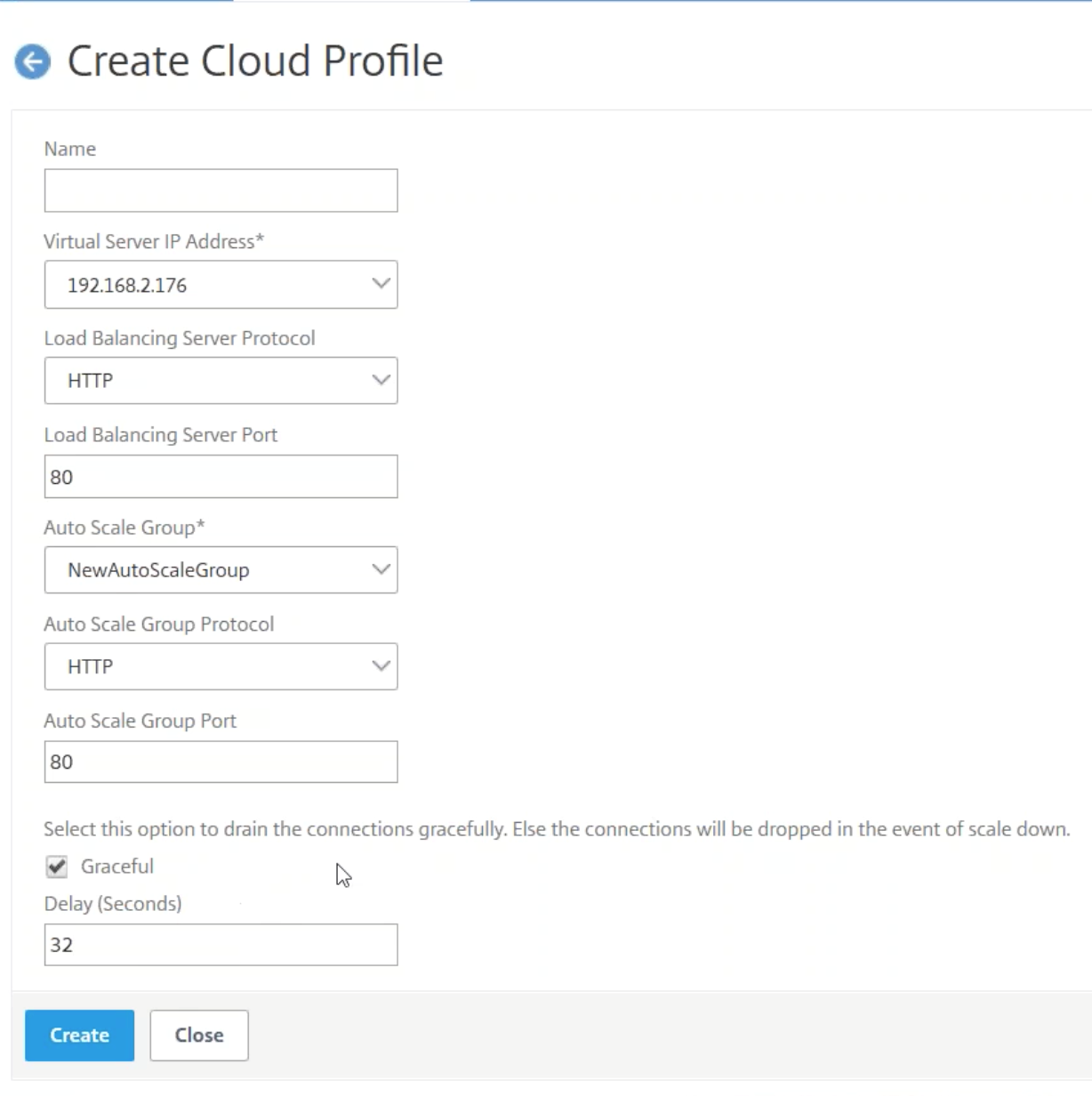

La première étape de la configuration de Citrix ADC consiste à joindre un profil cloud. Cliquez sur AWS, puis sur Cloud Profile. Cliquez ensuite sur Ajouter pour créer un profil cloud.

Donnez un nom au profil cloud. L’adresse IP du serveur virtuel doit être renseignée et mise en corrélation avec une adresse IP interne sur votre Citrix ADC. Le groupe Auto Scale est celui que vous avez créé lors des étapes précédentes de ce guide pratique. Sélectionnez Graceful, cela permet d’accorder un délai d’expiration pour la suppression des instances principales, ce qui permet de terminer les transferts de paquets et de ne pas mettre fin aux sessions pendant la période de grâce. Le délai de la période de grâce peut être ajusté.

Configuration de la mise à l’échelle automatique du front end Citrix ADC dans AWS

-

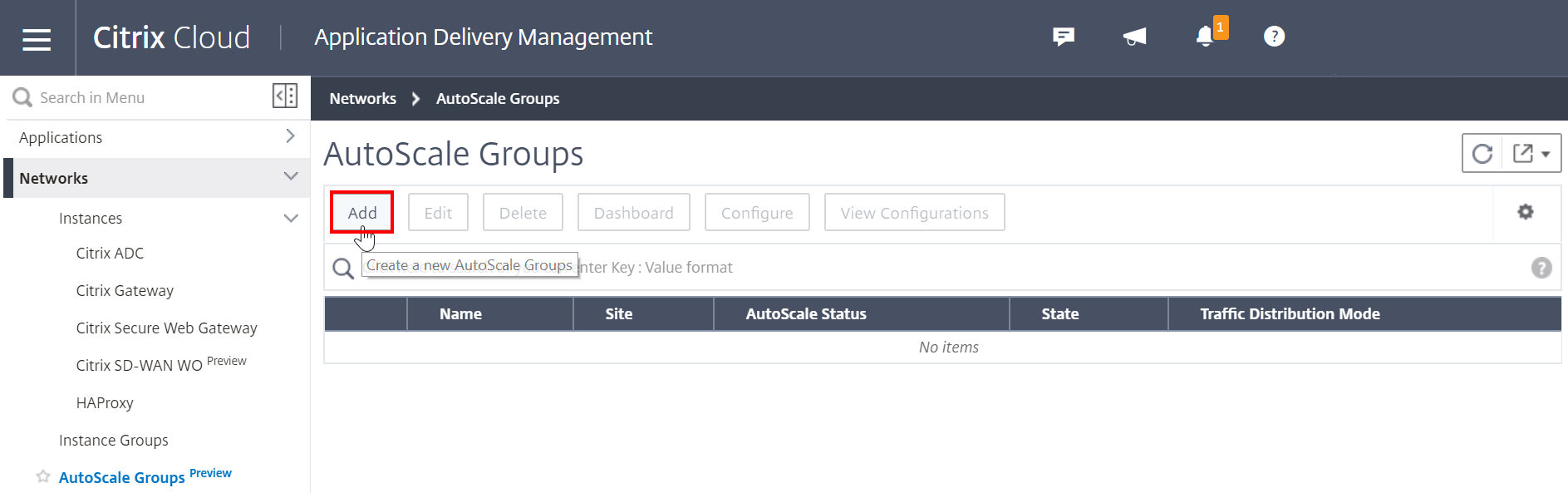

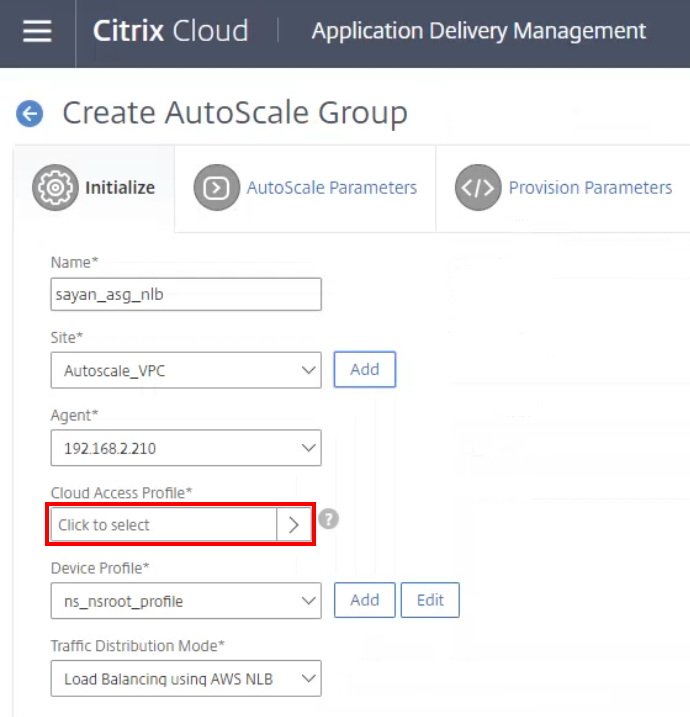

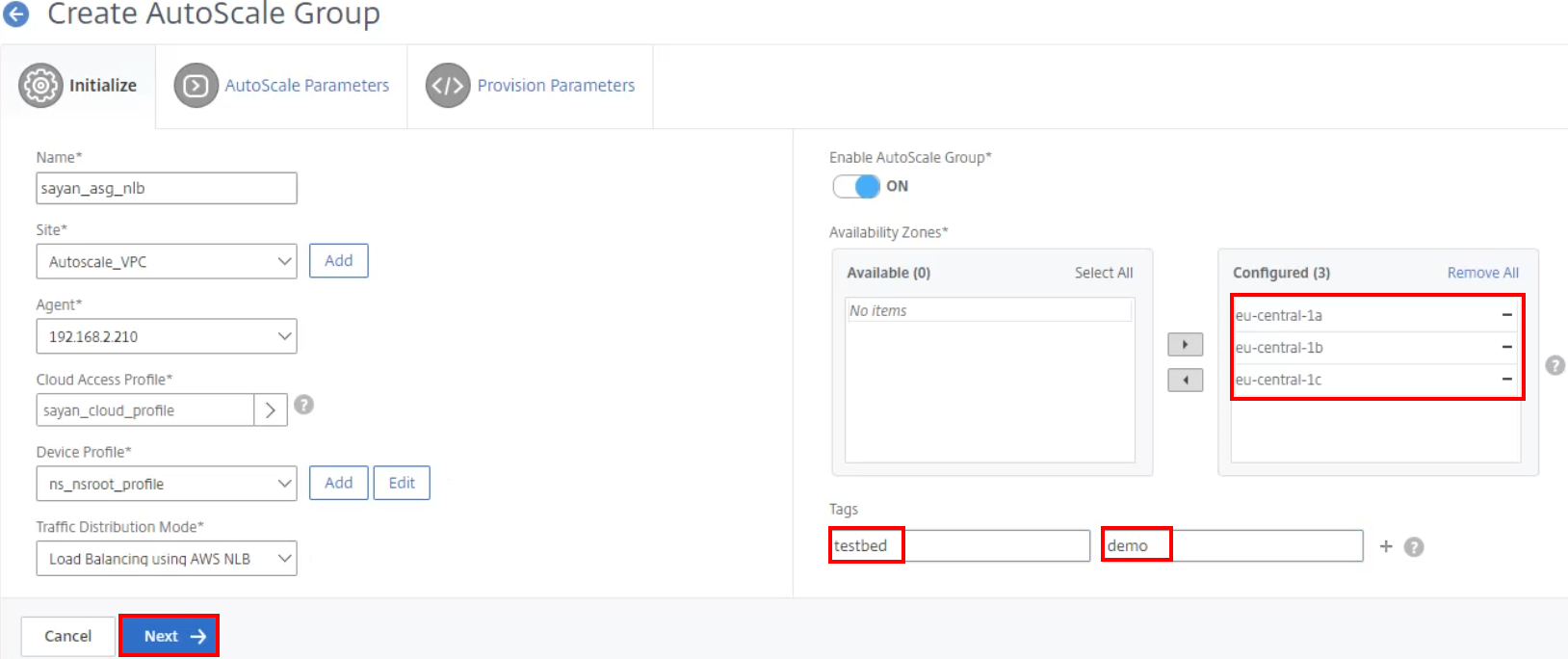

Pour créer le groupe Auto Scaling, connectez-vous à Citrix ADM.

-

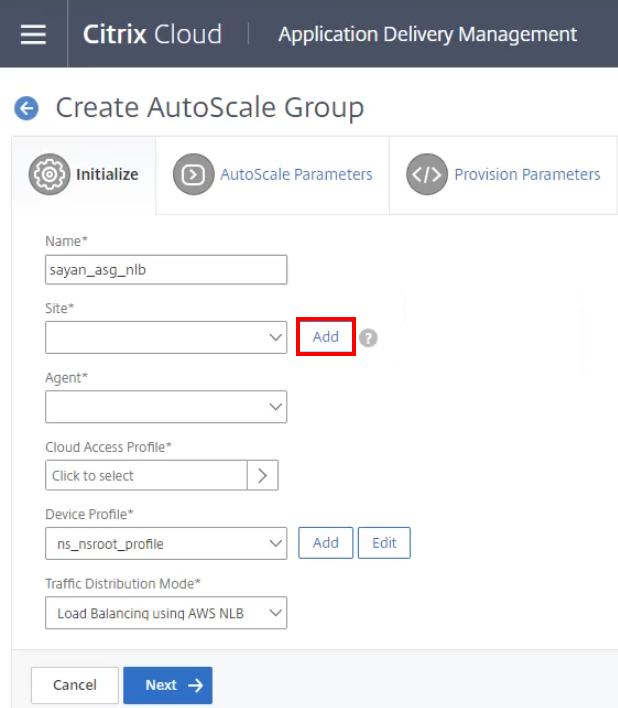

Accédez à Réseaux > Groupes AutoScale, puis cliquez sur Ajouter pour créer le nom du groupe.

-

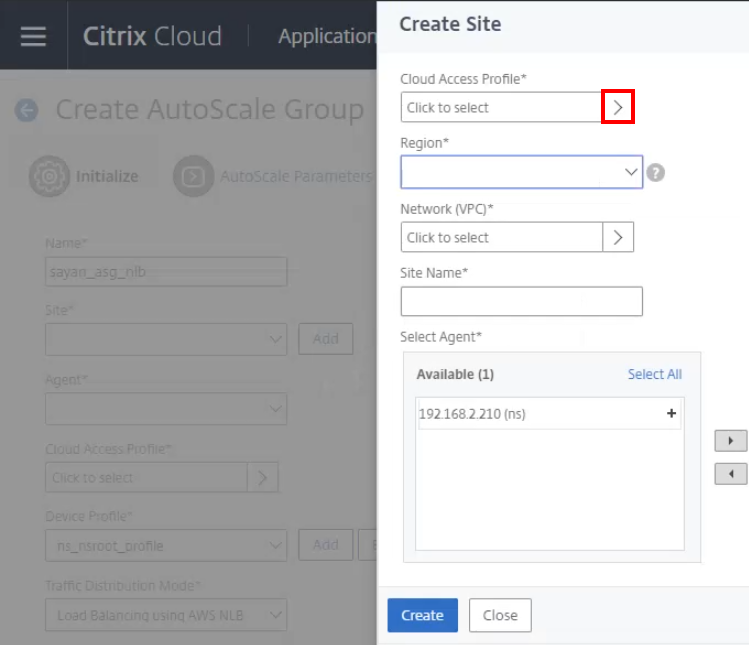

Dans les paramètres du site, cliquez sur Ajouter.

Créer un profil d’accès au cloud

-

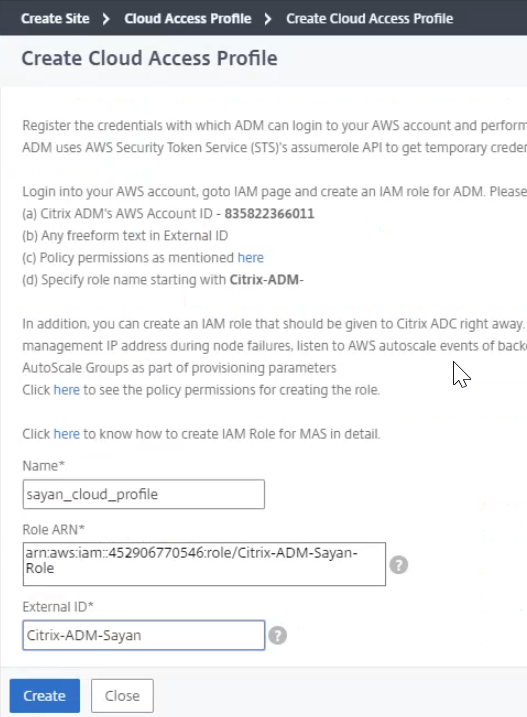

Lorsque vous créez un site, dans le profil d’accès au cloud, ajoutez AWS.

-

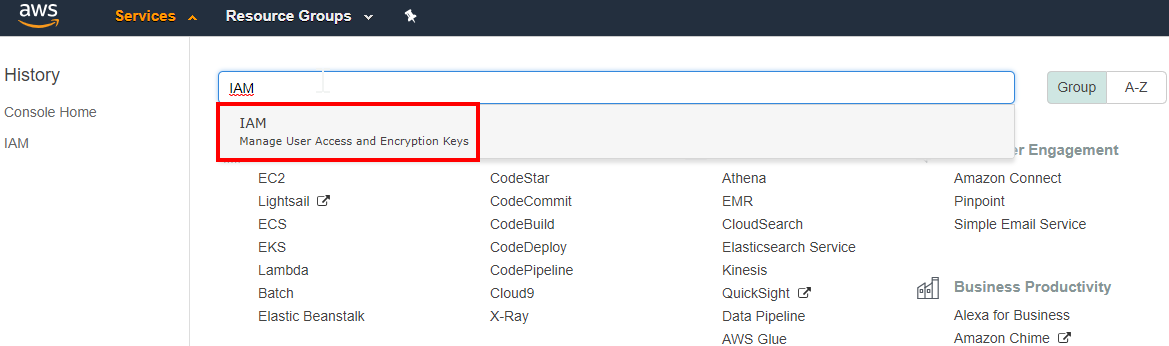

Donnez un nom au profil et connectez-vous à votre portail AWS. Recherchez le service de gestion des identités et des accès (IAM) pour gérer les clés d’accès et de chiffrement des utilisateurs.

-

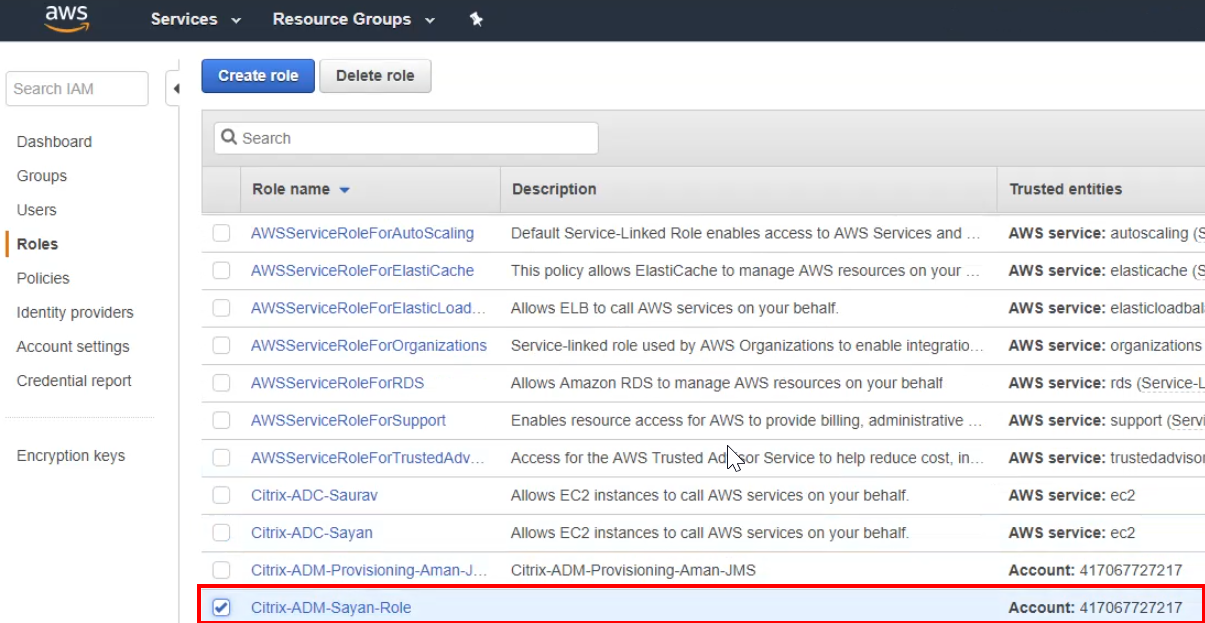

Dans le tableau de bord IAM, sélectionnez Rôles dans le panneau de gauche et recherchez le rôle Citrix ADM correspondant.

-

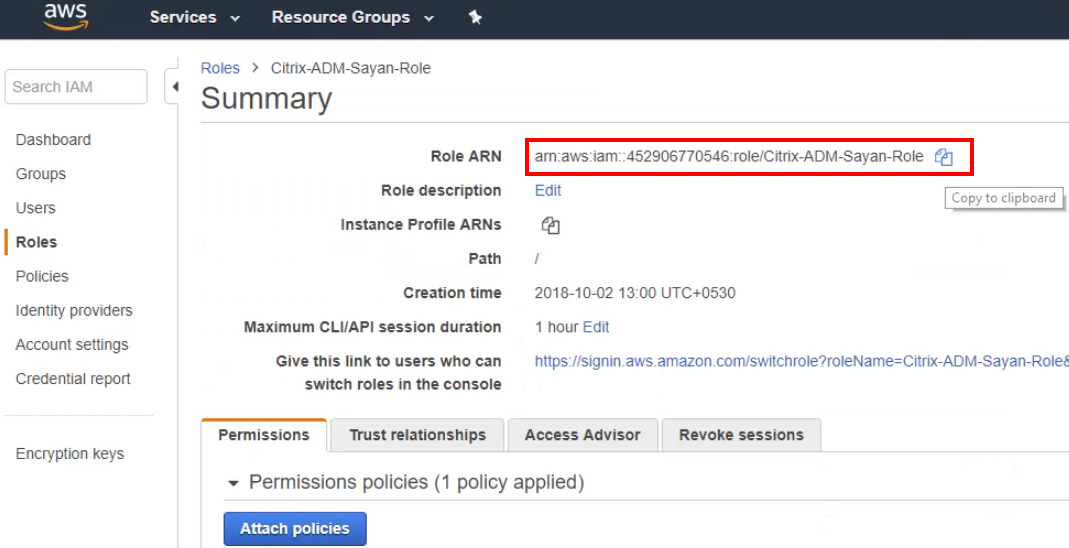

Copiez l’ ARN du rôle dans le presse-papiers.

-

Après avoir copié le nom, revenez à la console Citrix ADM et collez le nom dans le champ de texte Role ARN .

-

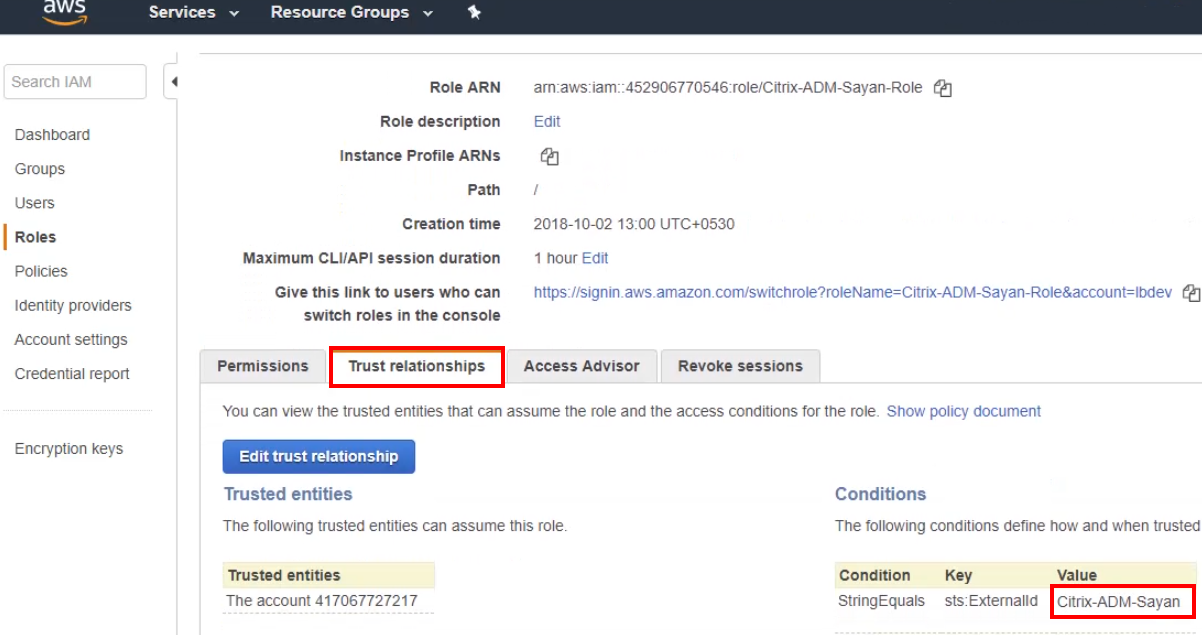

Pour obtenir l’identifiant externe, retournez au tableau de bord AWS Roles, accédez à l’onglet Relations de confiance et copiez la valeur depuis les Conditions.

-

Dans la console Citrix ADM, collez la valeur dans le champ ID externe et cliquez sur Créer.

-

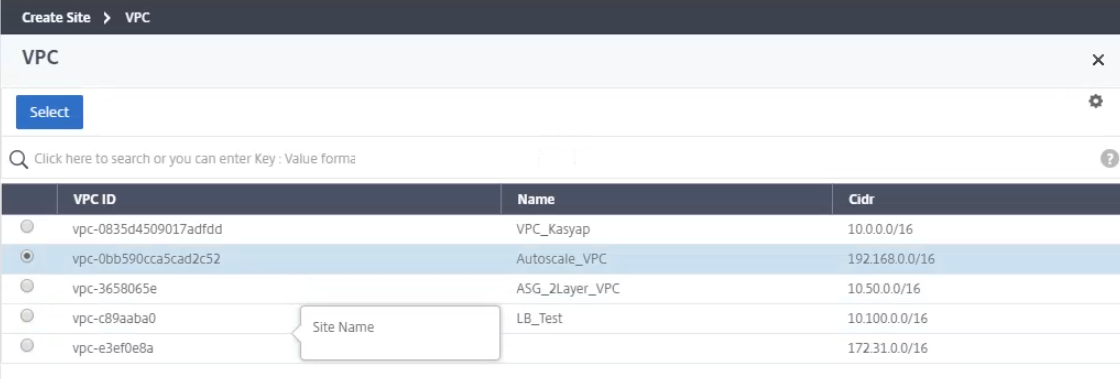

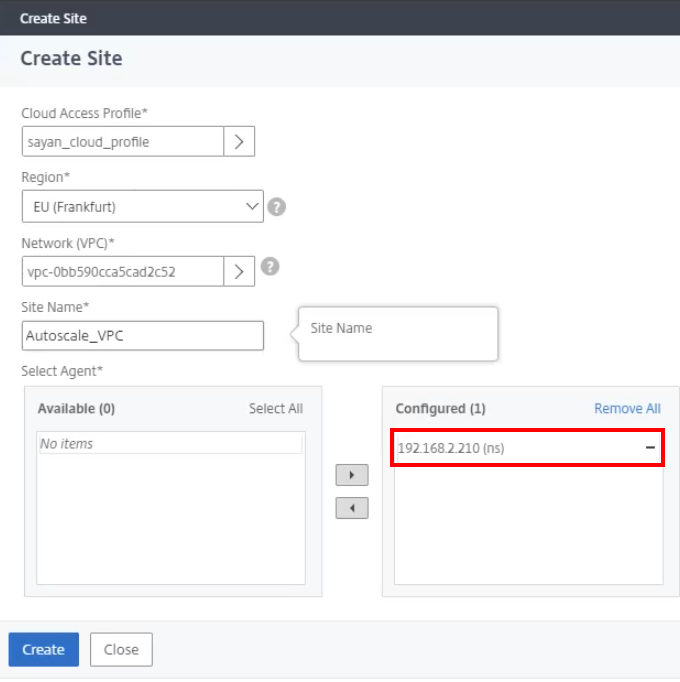

Sélectionnez la région, puis choisissez le réseau VPC approprié.

-

Déplacez l’agent de Disponible à Configuré.

-

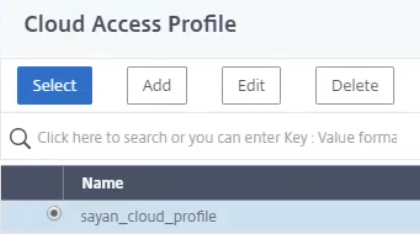

Sélectionnez le profil d’accès au cloudcorrespondant.

-

Une fois chargées, déplacez les zones de disponibilité de Disponible vers Configurées et ajoutez les balises correspondantes au groupe AutoScale. Sélectionnez Suivant pour commencer à définir les paramètres AutoScale .

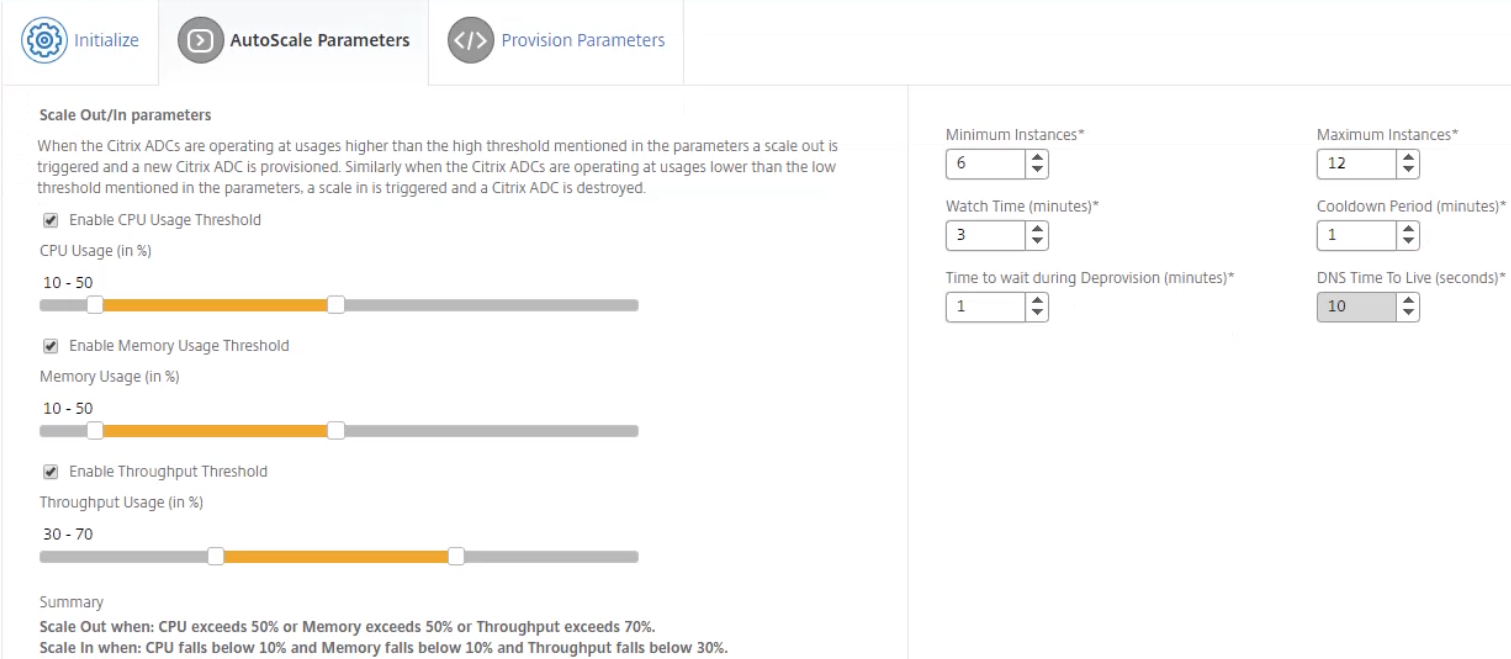

Définissez les paramètres AutoScale

-

Lorsque vous définissez les paramètres AutoScale, réglez les seuils et les paramètres selon les paramètres souhaités. Cliquez ensuite sur Suivant pour commencer à configurer les paramètres de provisionnement .

-

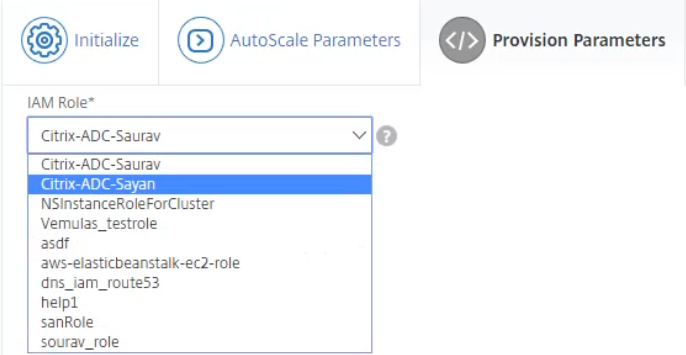

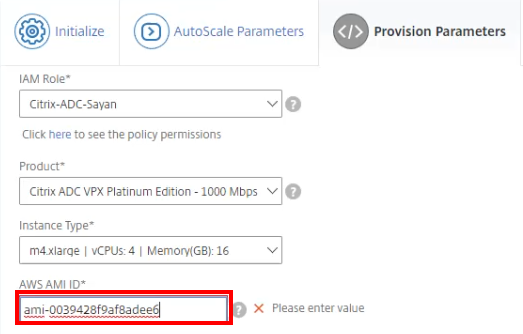

Dans la section Paramètres de fourniture, sélectionnez le rôle dans le champ Rôle IAM .

-

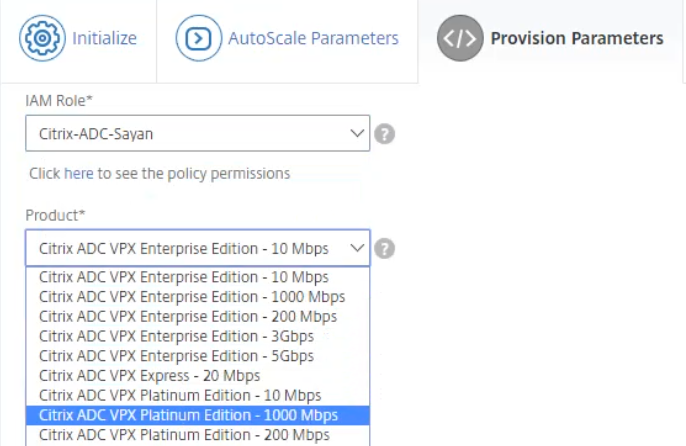

Sélectionnez le produit Citrix ADC et l’édition appropriés.

-

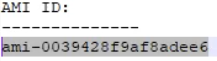

Collectez l’ID Amazon Machine Image (AMI) à partir des instances spécifiques dans AWS. Entrez cet identifiant dans le champ AWS AMI ID .

-

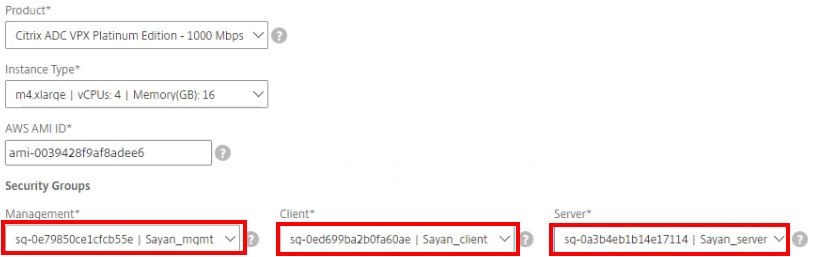

Après avoir ajouté l’ ID AMI, mettez à jour les groupes de sécurité avec les groupes appropriés.

-

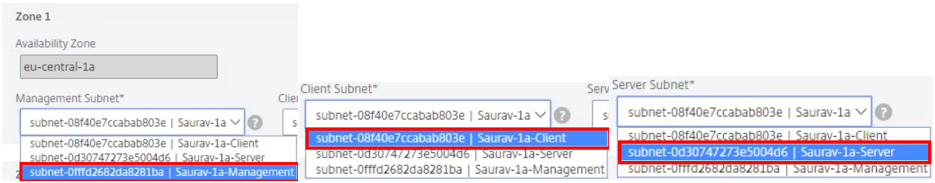

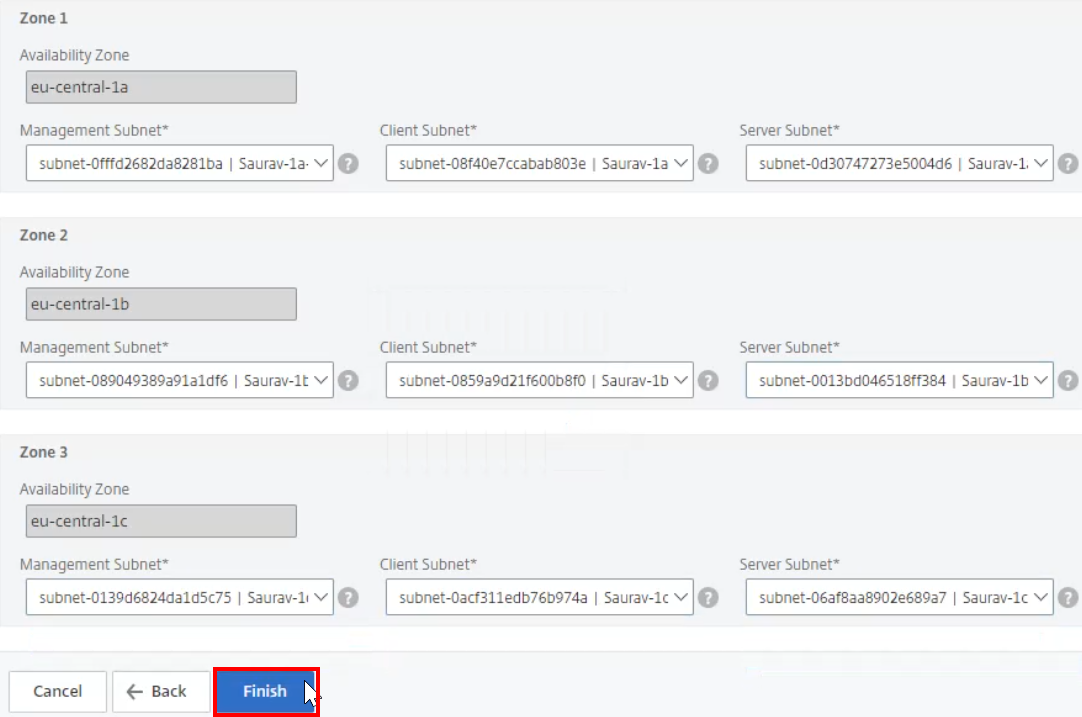

Pour démarrer les configurations des zones 1, 2 et 3, attribuez les sous-réseaux de gestion, de client et de serveur correspondants.

-

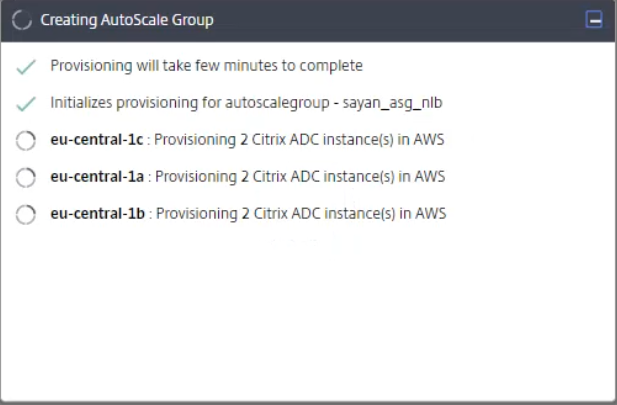

Cliquez sur Terminer pour créer la configuration de ce groupe Auto Scaling. Le processus de création peut prendre jusqu’à 10 à 20 minutes.

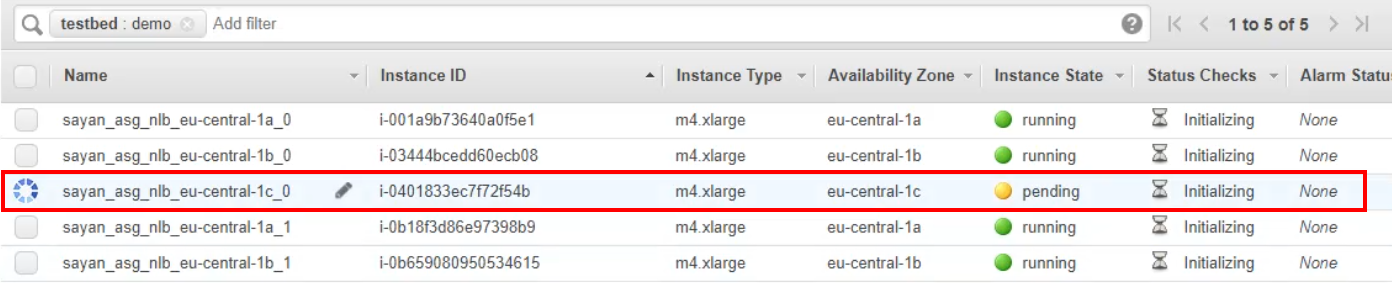

Initialiser des instances dans AWS

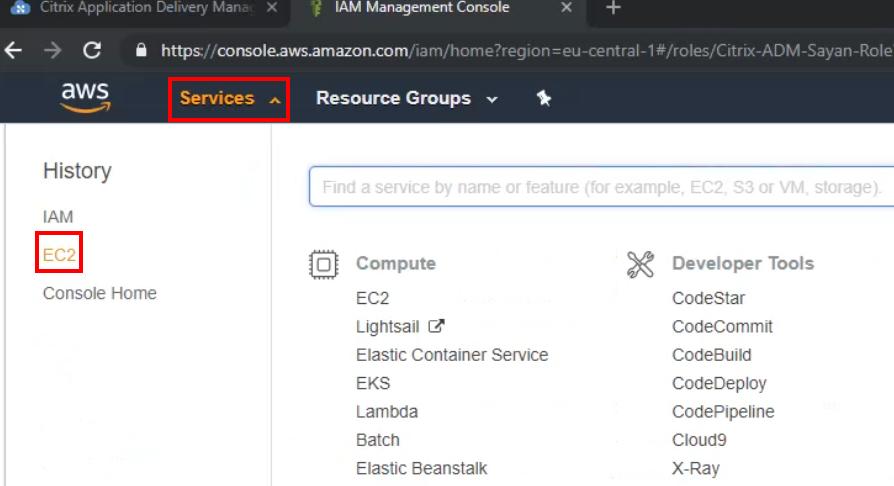

-

Pendant la création du groupe Auto Scaling, ouvrez votre console AWS et accédez à l’onglet Services . Sélectionnez le service Amazon Elastic Compute Cloud (EC2) .

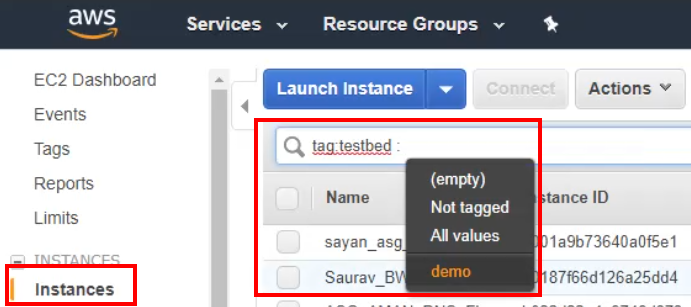

-

Sur le tableau de bord EC2, sélectionnez l’onglet Instances et filtrez à l’aide des balises définies dans la section AutoScale Group .

-

Une fois filtrée, vous pouvez voir l’instance en attente qui est toujours en cours d’initialisation.

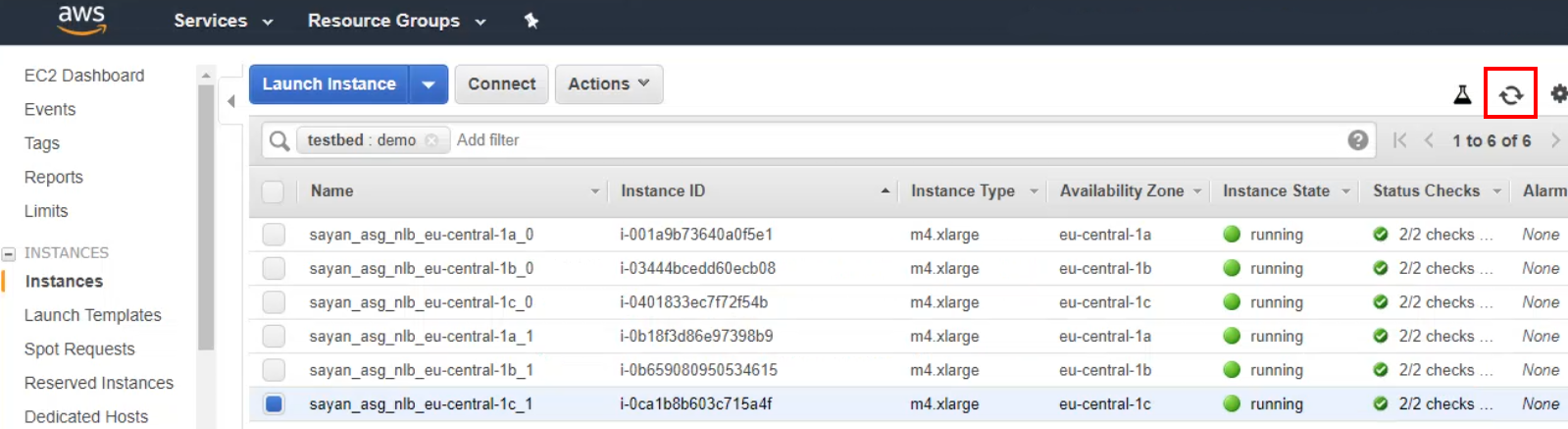

-

Les instances doivent terminer leur initialisation après leur création.

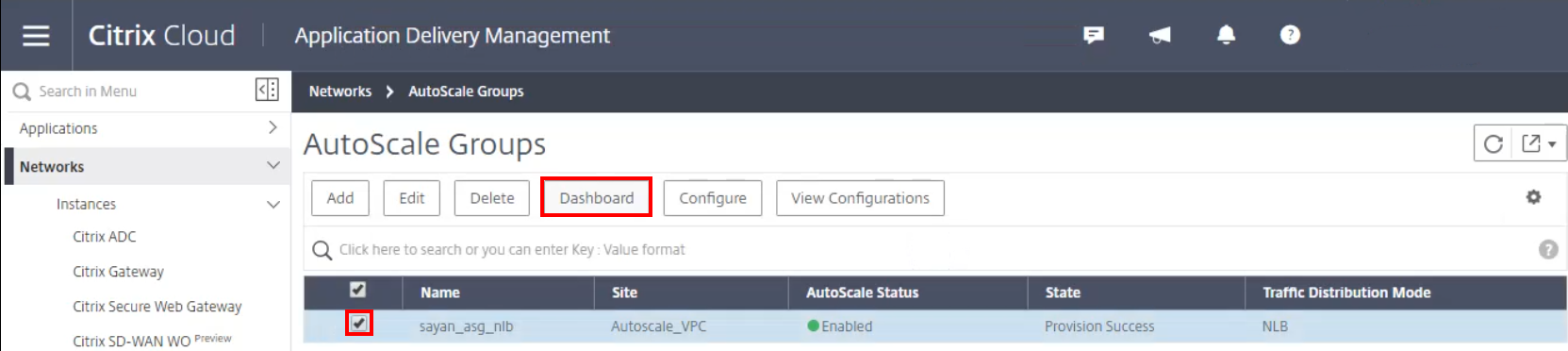

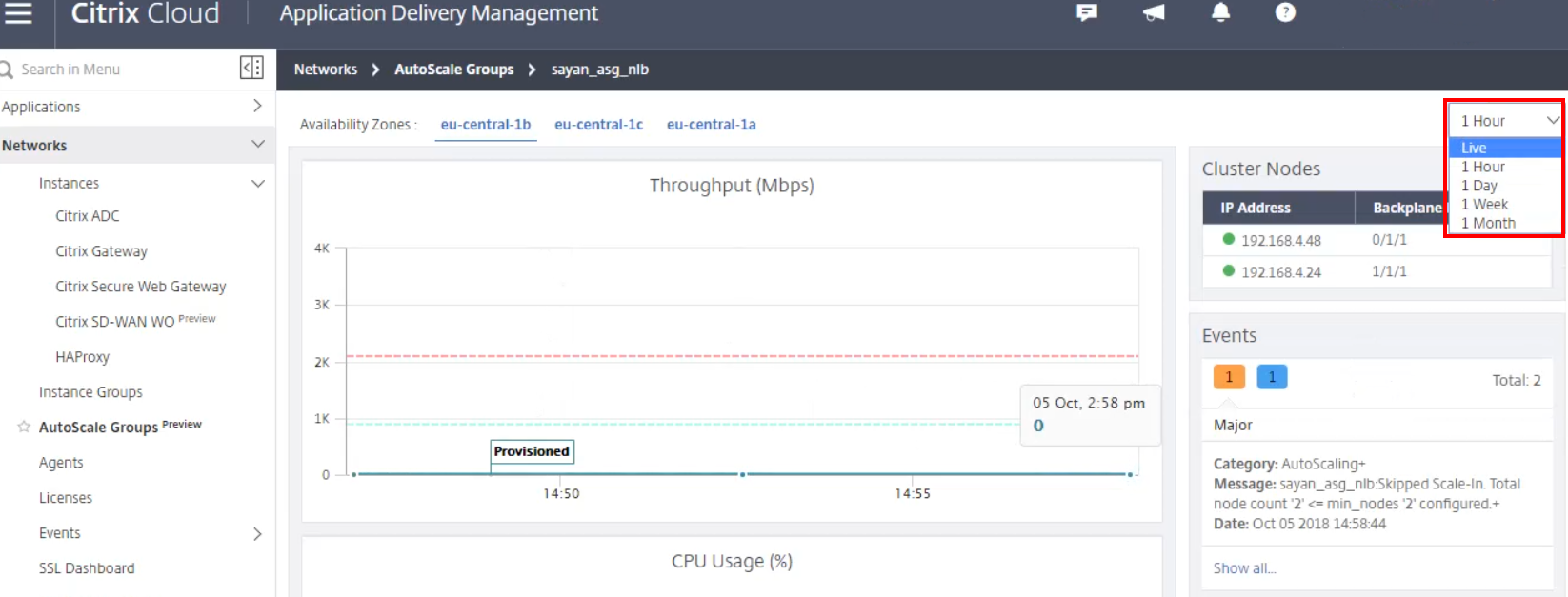

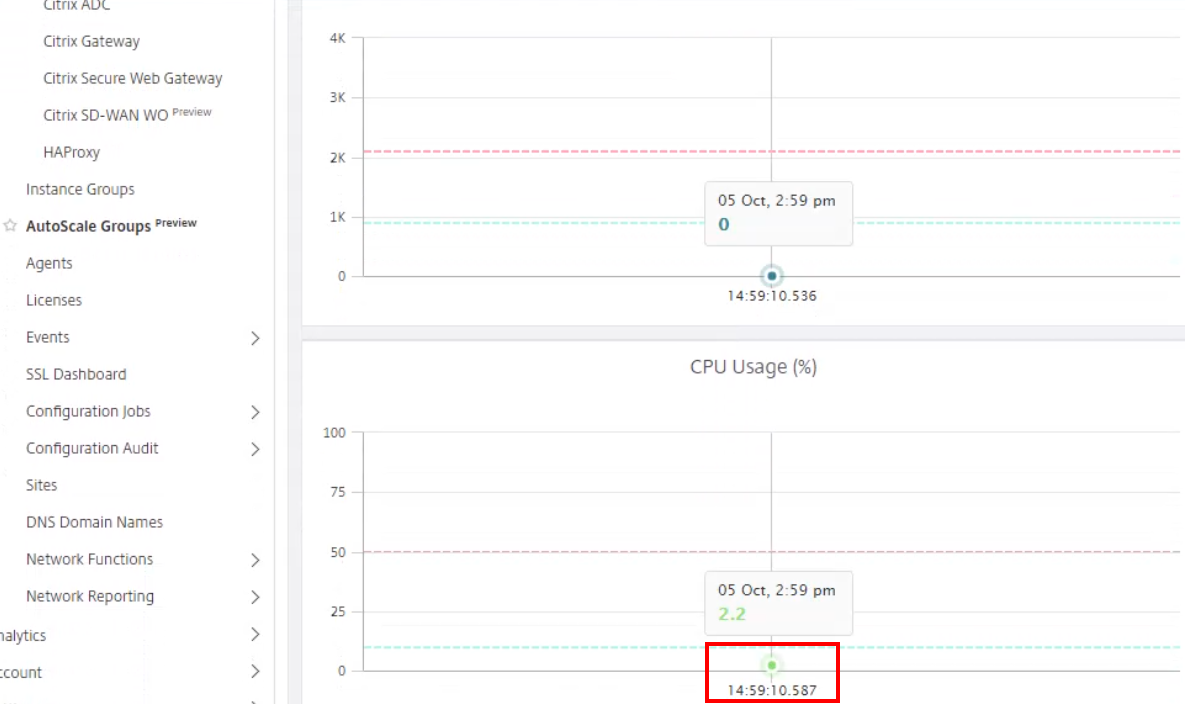

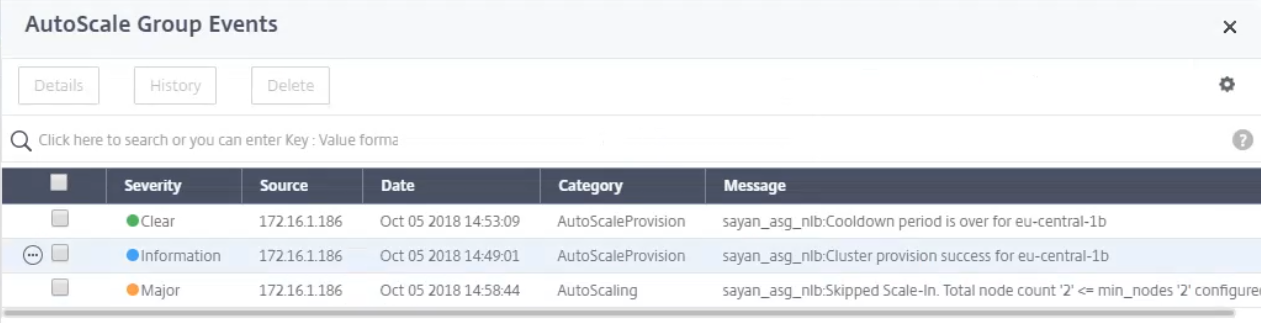

Surveiller les événements du groupe Auto Scaling

-

Après avoir créé le groupe Auto Scaling, sélectionnez votre groupe et accédez au tableau de bord du groupe AutoScale .

-

Filtrez des périodes spécifiques pour surveiller le groupe Auto Scaling. Pour obtenir des informations en temps réel, définissez la période de surveillance sur Live.

-

Cliquez sur le point de données suivant présenté dans le graphique pour voir les événements du groupe.

-

Lorsque vous visualisez des événements en direct spécifiques, vous pouvez surveiller les événements spécifiques du groupe Auto Scaling correspondant.

Provisionnez des instances Citrix ADC VPX à l’aide de Citrix ADM Service

Le service Citrix ADM est une solution basée sur le cloud qui permet de surveiller les instances Citrix ADC et d’obtenir une visibilité sur l’état, les performances et la sécurité des applications. En outre, en tirant parti de l’outil de provisionnement pour créer automatiquement des instances dans des clouds publics, tels qu’AWS, cela simplifie également la gestion des instances ADC sur plusieurs sites, qu’elles soient sur site ou dans le cloud.

Conditions préalables

Le provisionnement d’instances Citrix ADC sur AWS à l’aide du service Citrix ADM nécessite certaines étapes qui sont résumées dans la documentation requise. Pour plus d’informations, consultez Provisioning d’instances Citrix ADC VPX sur AWS.

Ces étapes incluent l’exécution des tâches suivantes sur AWS avant de provisionner des instances Citrix ADC VPX dans Citrix ADM :

- Créer des sous-réseaux

- Créer des groupes de sécurité

- Création d’un rôle IAM et définition d’une politique

Le rôle IAM doit être configuré avec des autorisations qui permettent au service Citrix ADM d’accéder au compte AWS. Après avoir tout configuré, vous pouvez tirer parti du service Citrix ADM pour provisionner les instances VPX sur AWS.

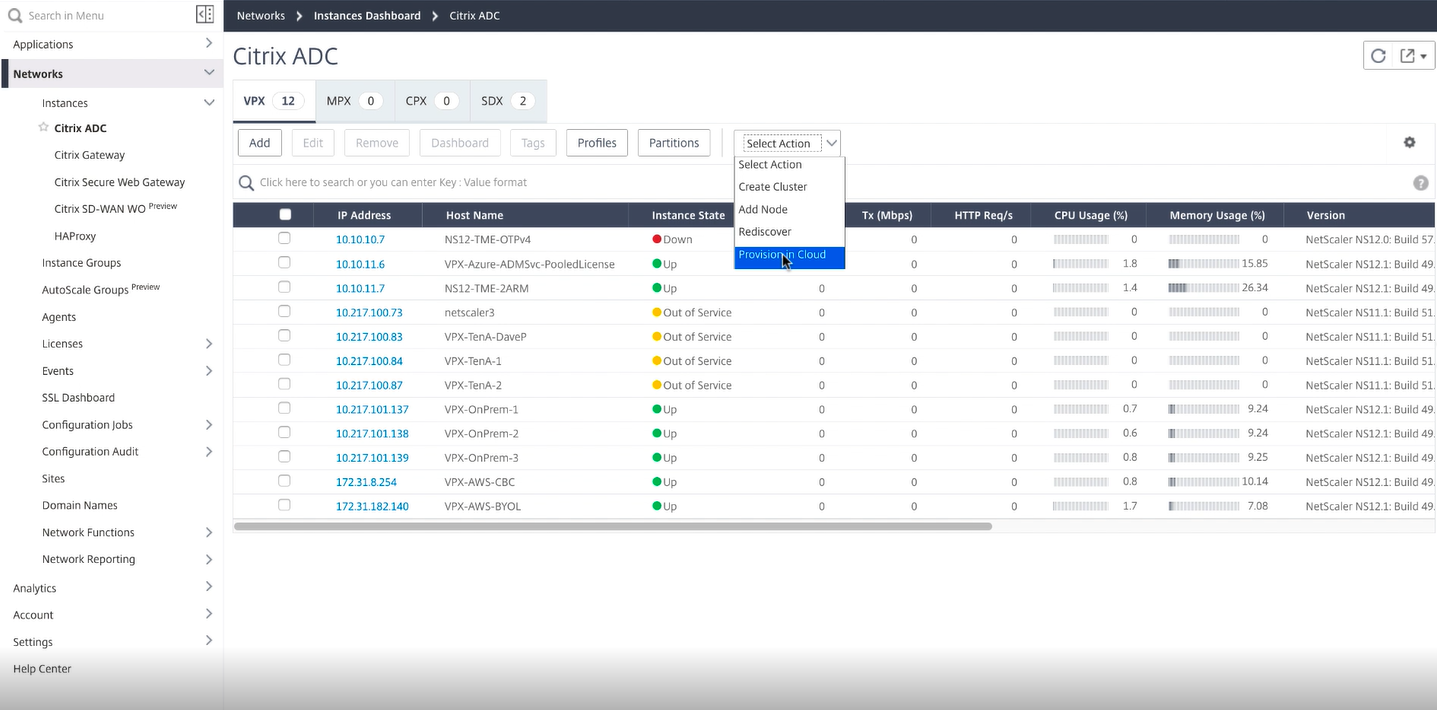

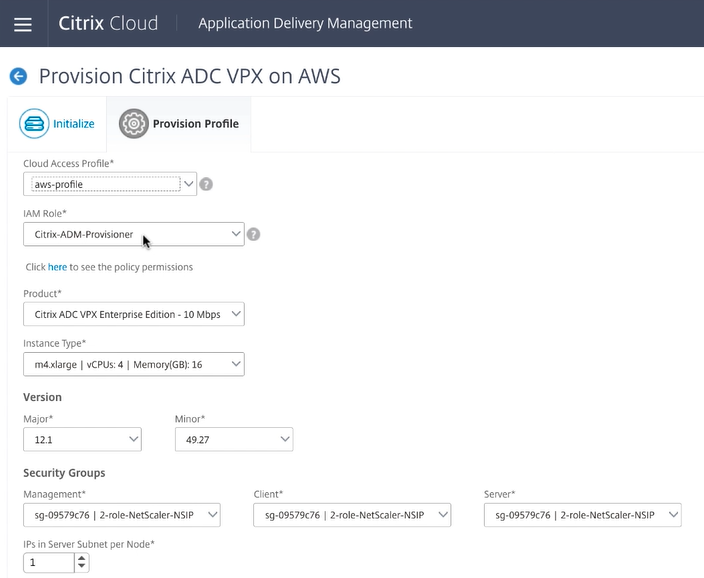

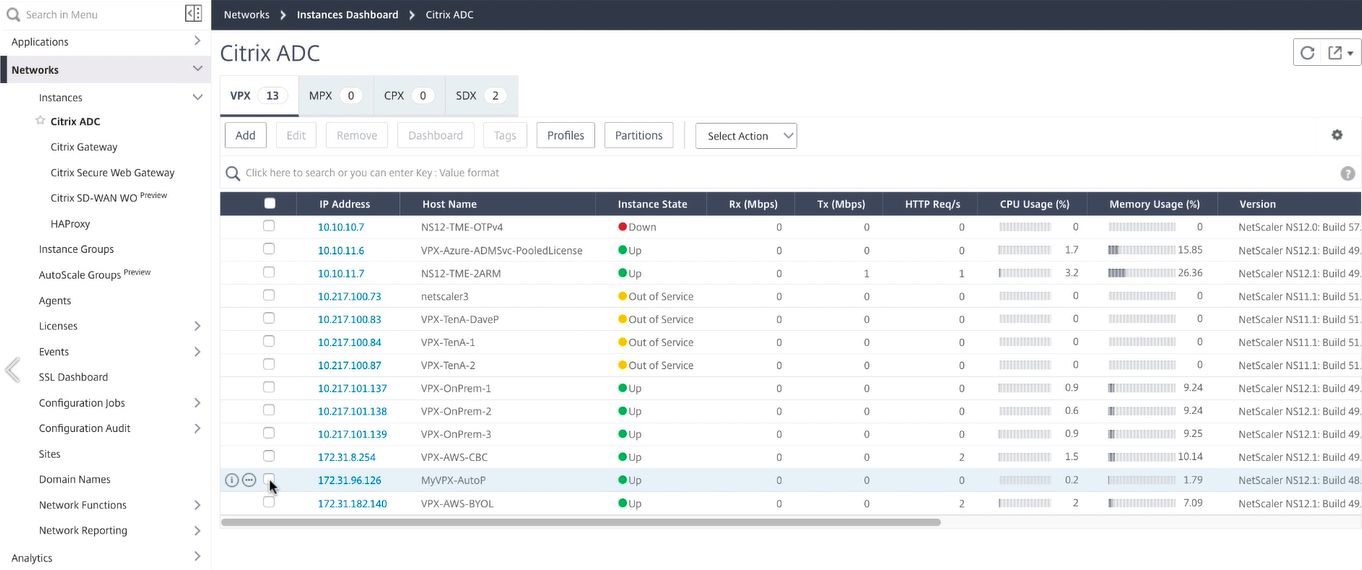

Provisionnez des instances Citrix ADC VPX à l’aide du service Citrix ADM

Connectez-vous au service Citrix Cloud ADM et accédez à Réseaux > Instances > Citrix ADC. Ensuite, sous l’onglet Select Action, cliquez sur Provisionner dans le cloud.

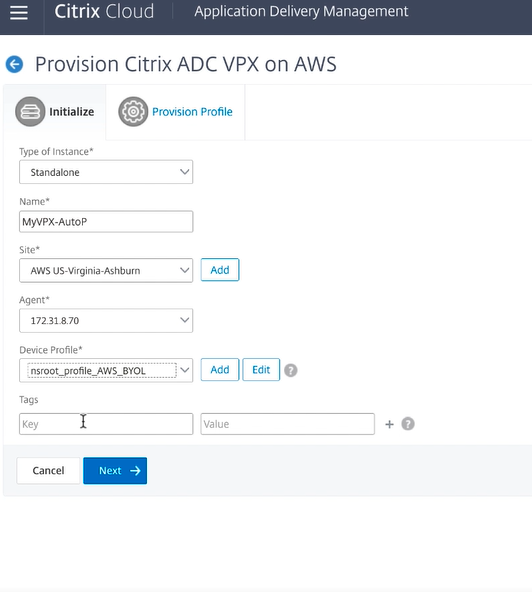

Cela vous invite à définir les informations relatives à l’instance que vous souhaitez provisionner.

Plus précisément, vous devez définir ce qui suit :

- Type d’instance : L’instance autonome est sélectionnée ici.

- Nom : nom que vous souhaitez que l’instance adopte lors de sa mise en service.

- Site : Le site définit la zone ou la région dans laquelle vous allez effectuer le déploiement.

- Agent : L’agent indique quel agent ADM sera disponible sur le site. Cela devra être configuré avant de procéder au provisionnement automatique. Vous devrez créer à la fois un site et un agent appartenant à ce site avant de commencer cet exercice.

- Profil de l’appareil : profil d’appareil dont le nom d’utilisateur est « nsroot » et le mot de passe souhaité. Une fois que Citrix ADC est provisionné par Citrix ADM, le mot de passe de l’utilisateur nsroot de l’ADC sera défini sur le mot de passe mentionné dans le profil. Ce profil sera ensuite utilisé par Citrix ADM chaque fois qu’il aura besoin de se connecter à l’instance.

- Balises : balise facultative pour les instances ou le groupe d’instances.

Sélectionnez ensuite le profil d’accès au cloud pour votre compte AWS. Il s’agit du profil que Citrix ADM utilise pour se connecter à votre compte AWS afin de récupérer des entités et d’effectuer des opérations telles que le provisionnement et le déprovisionnement. À l’aide de ce profil, le service Citrix ADM remplit le reste des champs avec des objets liés à votre compte.

Dans ce scénario, un rôle IAM prédéfini est utilisé par le service Citrix ADM pour provisionner les instances VPX, mais vous pouvez créer d’autres rôles.

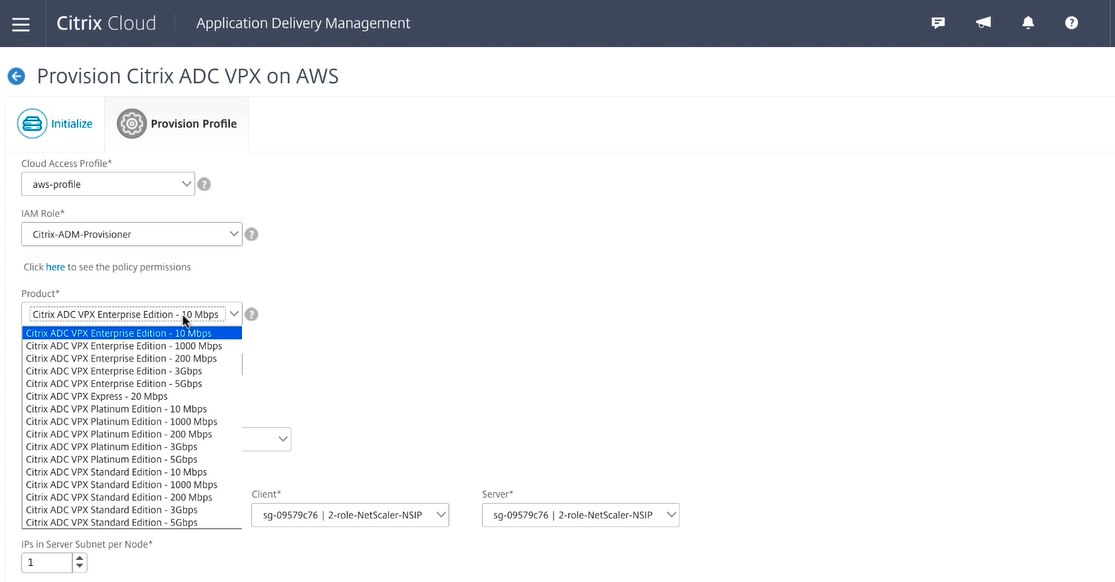

Vous devez ensuite sélectionner l’édition du produit de l’instance VPX que vous souhaitez déployer en fonction du débit souhaité.

Remarque :

VPX Express est inclus pour vous permettre de déployer une instance VPX sans licence.

Version

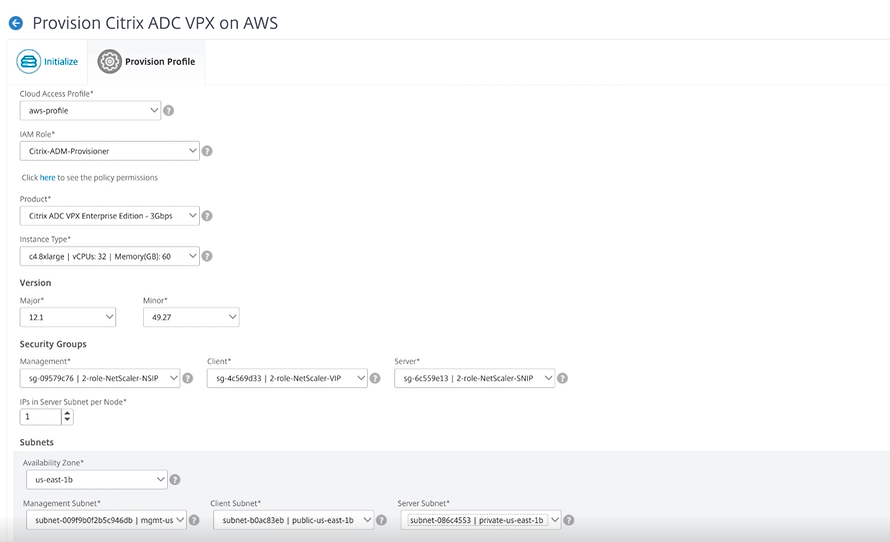

Déterminez la version du logiciel que vous souhaitez exécuter en sélectionnant la version majeure et la version mineure.

Groupes de sécurité

Les groupes de sécurité doivent disposer d’autorisations prédéfinies pour accéder aux différents clouds privés virtuels (VPC). Comme chaque instance nécessite trois interfaces réseau ou vNIC, vous devez appliquer trois groupes de sécurité différents au service que vous déployez, notamment :

- Un pour la gestion à distance (rôle NSIP)

- Un pour l’accès côté client (rôle VIP)

- Un pour la communication côté serveur (rôle SNIP)

Vous devez également sélectionner le nombre d’adresses IP nécessaires à l’évolutivité de cette solution.

Enfin, vous devez choisir la zone de disponibilité dans laquelle vous souhaitez placer le déploiement et définir les informations de sous-réseau VPC coïncidentes pour chaque sous-réseau :

- Un pour l’interface de gestion (NSIP)

- Un accès pour les clients (VIP)

- Une solution permettant aux SNIP d’accéder aux serveurs principaux (SNIP)

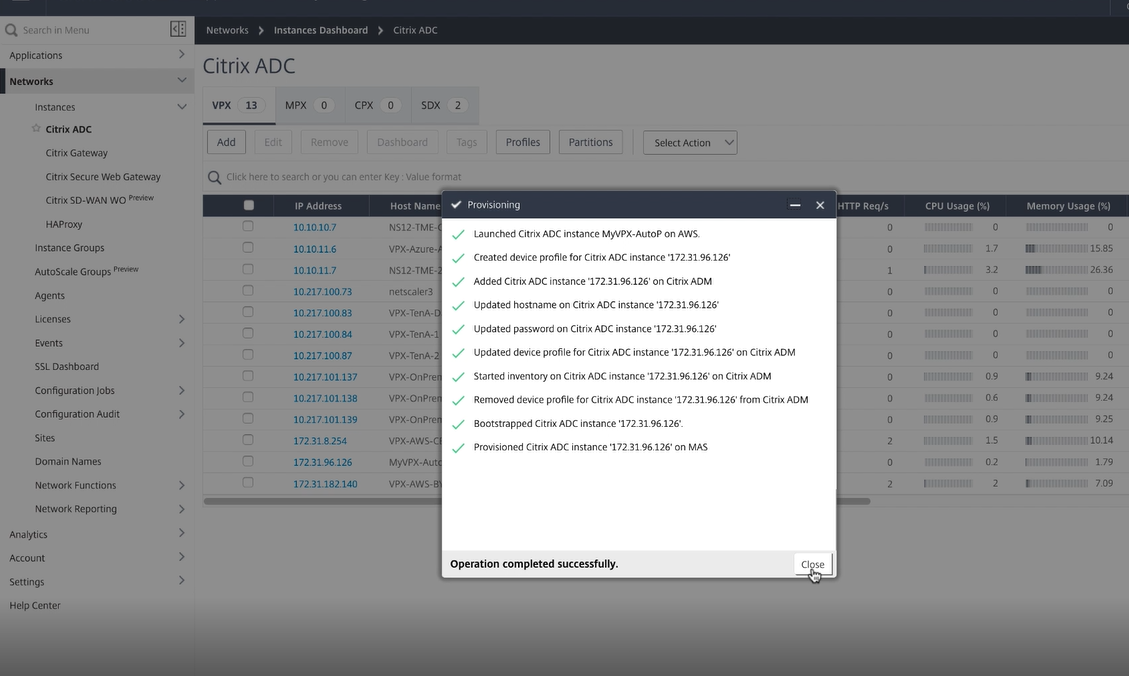

Après avoir cliqué sur Terminer, le déploiement commence. Lorsque le déploiement est terminé avec succès, vous recevez une notification indiquant que votre VPX est déployé.

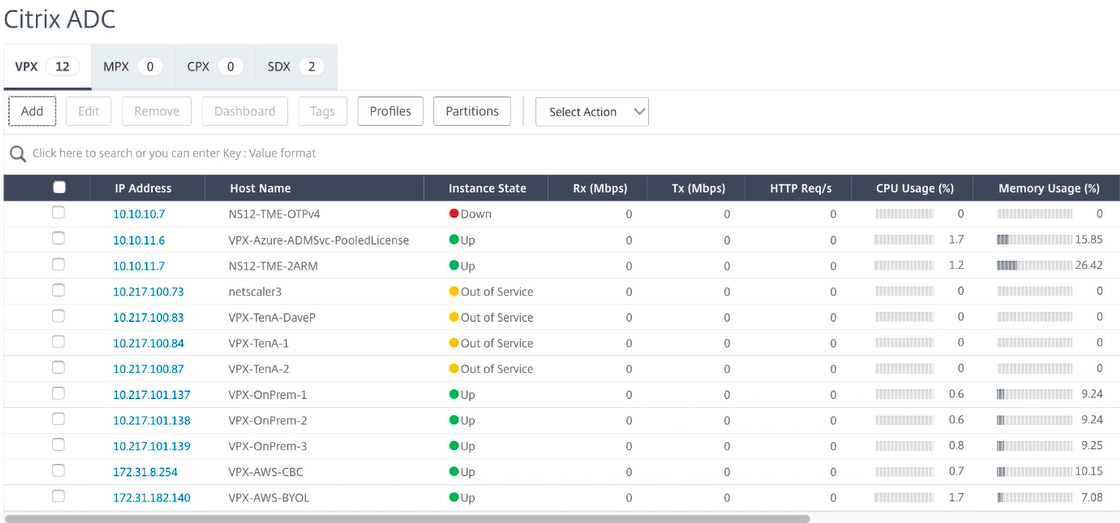

Une fois le déploiement terminé, vous pouvez voir les instances Citrix ADC VPX dans Citrix ADM à toutes fins de gestion et de déploiement.

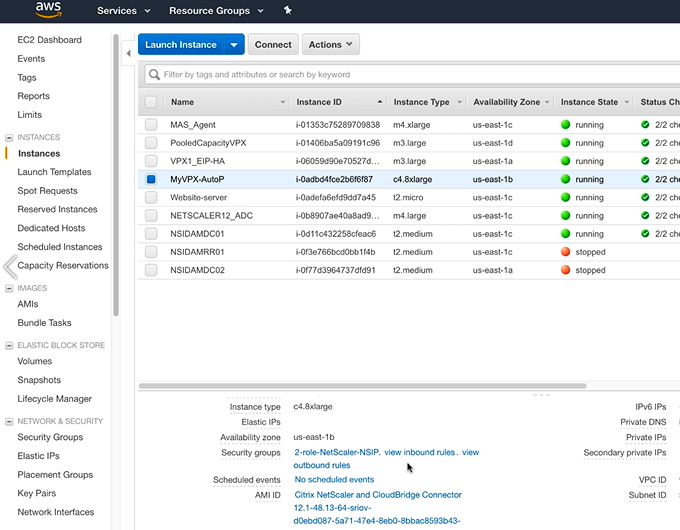

Vous pouvez ensuite accéder à la console EC2 pour voir la nouvelle instance créée avec le nom que nous avons défini dans les paramètres Citrix ADM. Tout est synchronisé pour la gestion dans Citrix ADM et prêt pour le déploiement de vos applications sur Citrix ADC.

déploiement d’AWS

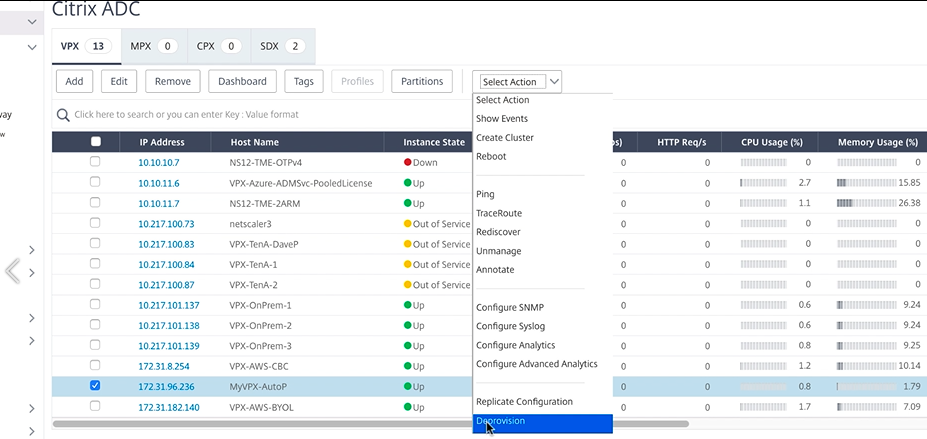

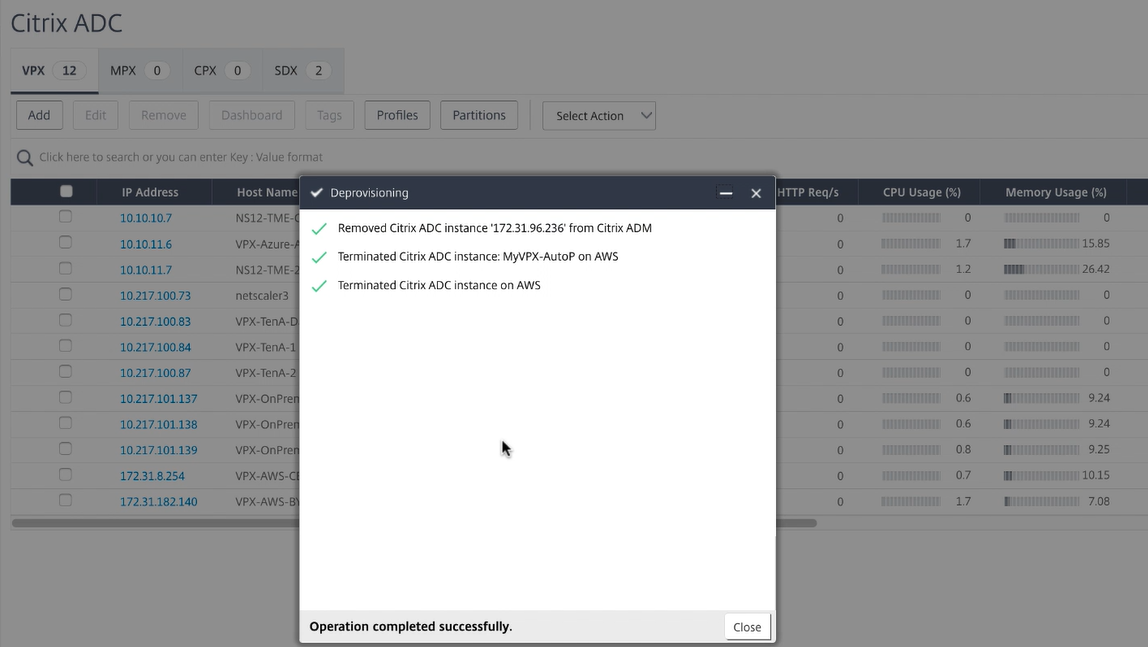

Pour déprovisionner ces instances, revenez au service Citrix Cloud ADM et accédez à Réseaux > Instances > Citrix ADC. Dans l’onglet Sélectionner une action, cliquez sur Supprimer les provisions.

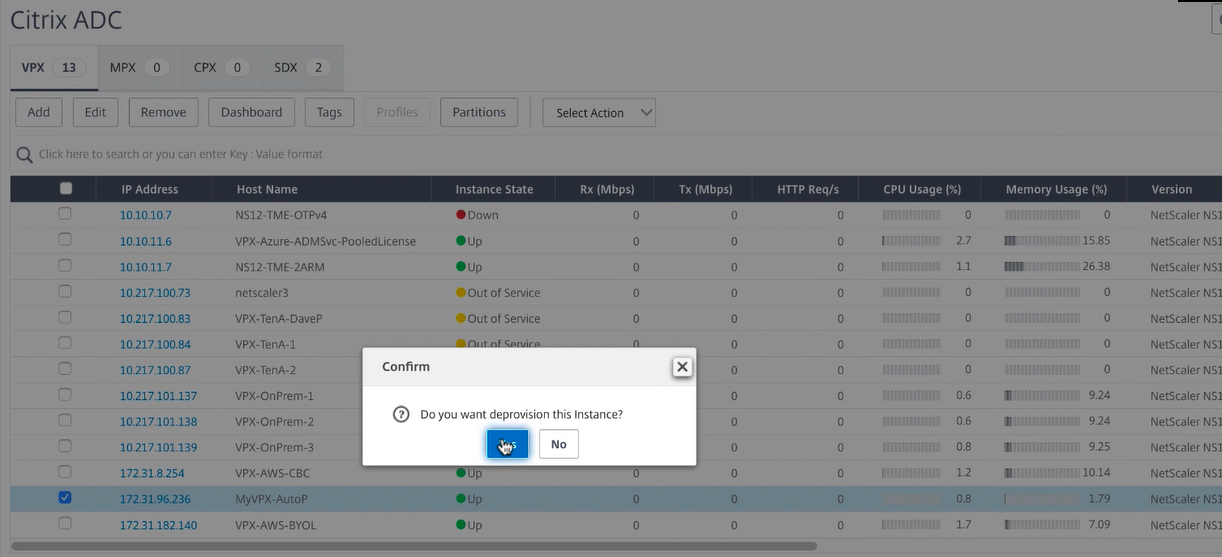

Déprovisionnement d’AWS

Vous êtes invité à confirmer votre action. Pour continuer, sélectionnez Oui, puis tout le provisionnement est inversé.

Une fois que vous avez reçu la confirmation que l’instance VPX a été déprovisionnée, vous ne voyez plus l’appareil dans la console Citrix ADM.

Informations supplémentaires

- Guide de mise en œuvre : Citrix XenDesktop dans AWS

- Comment configurer Unified Gateway pour les applications d’entreprise courantes

- Accélérez votre activité en exécutant des solutions Citrix sur Amazon Web Services (AWS)

- Solutions de mise en réseau cloud et de virtualisation des postes de travail pour AWS

- Guide de démarrage rapide Citrix ADC pour le déploiement de VPX dans AWS

- Provisionnez et configurez rapidement Citrix ADC High Availability (HA) dans toutes les zones de disponibilité d’AWS

- Déploiement de paires Citrix ADC HA sur AWS en toute simplicité : à l’aide du modèle Cloud Formation

- Mise à l’échelle automatique de Citrix ADC VPX dans AWS à l’aide de Citrix ADM

Dans cet article

- Présentation de Citrix Networking VPX

- Présentation de Citrix ADC dans Amazon Web Services

- Limitations et directives d’utilisation

- Instances EC2, ENI et capacités d’adresse IP prises en charge

- Cas d’utilisation

- Architecture réseau AWS — ENI et EIP

- Configuration de VPX sur AWS

- Configurer Unified Gateway pour Citrix Virtual Apps and Desktops

- Équilibrage de charge haute disponibilité pour StoreFront

- Configurer GSLB dans deux emplacements AWS

- Services basés sur des noms de domaine (GSLB DBS) avec équilibreurs de charge cloud

- Utilisez Citrix ADC HA dans AWS dans plusieurs zones de disponibilité

- Configuration des composants AWS

- Configuration des services basés sur les noms de domaine d’équilibrage de charge global des serveurs

- Mise à l’échelle automatique du back-end Citrix ADC avec AWS

- Groupes et politiques de dimensionnement automatique du back-end Citrix ADC

- Configurer Citrix ADC pour l’intégrer à AWS Auto Scaling

- Configuration de la mise à l’échelle automatique du front end Citrix ADC dans AWS

- Provisionnez des instances Citrix ADC VPX à l’aide de Citrix ADM Service

- Informations supplémentaires