Modèle de conception validé des profils SSL de Citrix ADC

Vue d’ensemble

Résumé de Citrix ADC

Citrix ADC est un contrôleur de mise à disposition d’applications tout-en-un qui permet aux applications de fonctionner jusqu’à cinq fois mieux, de réduire les coûts de propriété des applications, d’optimiser l’expérience utilisateur et de garantir la disponibilité permanente des applications en utilisant :

- Équilibrage de charge et gestion du trafic avancés L4-7

- Accélération éprouvée des applications, telle que la compression HTTP et la mise

- Un pare-feu d’applications intégré pour la sécurité des applications

- Déchargement des serveurs pour réduire considérablement les coûts et consolider les serveurs

En tant que leader incontesté de la fourniture de services et d’applications, Citrix ADC est déployé sur des milliers de réseaux à travers le monde pour optimiser, sécuriser et contrôler la fourniture de tous les services d’entreprise et de cloud. Déployé directement devant les serveurs Web et de base de données, Citrix ADC combine un équilibrage de charge et une commutation de contenu à haut débit, la compression HTTP, la mise en cache du contenu, l’accélération SSL, la visibilité du flux d’applications et un puissant pare-feu d’applications au sein d’une plate-forme intégrée et facile à utiliser. Il est beaucoup plus simple de respecter les SLA grâce à une surveillance de bout en bout qui transforme les données réseau en Business Intelligence exploitable. Citrix ADC permet de définir et de gérer les stratégies à l’aide d’un moteur de stratégie déclarative simple sans expertise en programmation requise.

Présentation des profils SSL Citrix ADC

Vous pouvez utiliser un profil SSL pour spécifier comment un Citrix ADC traite le trafic SSL. Le profil est un ensemble de paramètres SSL pour les entités SSL, telles que les serveurs virtuels, les services et les groupes de services, et offre facilité de configuration et flexibilité. Vous n’êtes pas limité à la configuration d’un seul ensemble de paramètres globaux. Vous pouvez créer plusieurs ensembles (profils) de paramètres globaux et attribuer différents ensembles à différentes entités SSL. Les profils SSL sont classés en deux catégories :

- Profils frontaux, contenant les paramètres applicables à l’entité frontale. En d’autres termes, ils s’appliquent à l’entité qui reçoit les demandes d’un client.

- Profils principaux, contenant les paramètres applicables à l’entité principale. En d’autres termes, ils s’appliquent à l’entité qui envoie les demandes des clients à un serveur.

Contrairement à un profil TCP ou HTTP, un profil SSL est facultatif. Une fois que les profils SSL (un paramètre global) sont activés, tous les points de terminaison SSL héritent des profils par défaut. Le même profil peut être réutilisé sur plusieurs entités. Si aucun profil n’est associé à une entité, les valeurs définies au niveau global s’appliquent. Pour les services appris de manière dynamique, les valeurs globales actuelles s’appliquent.

Par rapport à l’autre méthode qui nécessite la configuration de paramètres SSL, de chiffrements et de courbes ECC sur des points de terminaison SSL individuels, les profils SSL sur Citrix ADC simplifient la gestion de la configuration en agissant comme un point de configuration SSL unique pour tous les points de terminaison associés. En outre, les problèmes de configuration tels que la réorganisation des chiffrements et les temps d’arrêt lors de la réorganisation des chiffrements sont résolus grâce à l’utilisation de profils SSL.

Les profils SSL aident à définir les paramètres SSL et les liaisons de chiffrement requis sur les points de terminaison SSL sur lesquels il était traditionnellement impossible de définir ces paramètres et liaisons. Les profils SSL peuvent également être définis sur des moniteurs sécurisés.

Le tableau suivant répertorie les paramètres qui font partie de chaque profil :

| Profil frontal | Profil du backend |

|---|---|

| Redirection du chiffrement, URL du chiffrement | Denys SLRENEG |

| Port de texte transparent* | Chiffrer le nombre PKT du déclencheur |

| Authentification du client, certificat client | Chiffres non FIPS |

| Denys SLRENEG | Poussez la gâchette |

| dh, DHFile, DHCount | Délai d’expiration du déclencheur Push |

| Drop Req sans en-tête d’hôte | Drapeau Push |

| Chiffrer le nombre PKT du déclencheur | Taille quantique |

| Ersa, Compte | Authentification du serveur |

| Codage par insertion | Nom commun |

| Chiffres non FIPS | SessReuse, SessTimeout |

| Poussez la gâchette | Activer SNI |

| Délai d’expiration du déclencheur Push | ssl3 |

| Drapeau Push | Délai d’expiration du déclencheur SSL |

| Taille quantique | Des caches stricts |

| Rediriger la réécriture du port | TLS 1.0, TLS 1.1, TLS 1.2 |

| Envoyer Fermer Notify | |

| SessReuse, SessTimeout | |

| Activer SNI | |

| ssl3 | |

| Redirection SSL | |

| Délai d’expiration du déclencheur SSL | |

| Des caches stricts | |

| tls1, tls11, tls12,tls13 |

*Le paramètre ClearTextport s’applique uniquement à un serveur virtuel SSL.

Un message d’erreur s’affiche si vous essayez de définir un paramètre qui ne fait pas partie du profil (par exemple, si vous essayez de définir le paramètre ClientAuth dans un profil principal).

Certains paramètres SSL, tels que la taille de la mémoire CRL, la taille du cache OCSP, le contrôle d’Undefaction et les données UnDefaction, ne font partie d’aucun des profils ci-dessus, car ces paramètres sont indépendants des entités. Ces paramètres sont présents dans Gestion du trafic > SSL > Paramètres SSL avancés.

Un profil SSL prend en charge les opérations suivantes :

-

Ajouter : crée un profil SSL sur Citrix ADC. Spécifiez si le profil est frontal ou dorsal. Le front-end est la valeur par défaut.

-

Définir : modifie les paramètres d’un profil existant.

-

Désactiver : définit les paramètres spécifiés à leurs valeurs par défaut. Si vous ne spécifiez aucun paramètre, un message d’erreur s’affiche. Si vous annulez la définition d’un profil sur une entité, le profil n’est pas lié à l’entité.

-

Supprimer : supprime un profil. Un profil utilisé par une entité ne peut pas être supprimé. L’effacement de la configuration supprime toutes les entités. Par conséquent, les profils sont également supprimés.

-

Bind : lie un profil à un serveur virtuel.

-

Délier : dissocie un profil d’un serveur virtuel.

-

Afficher : affiche tous les profils disponibles sur Citrix ADC. Si un nom de profil est spécifié, les détails de ce profil sont affichés. Si une entité est spécifiée, les profils associés à cette entité sont affichés.

Cas d’utilisation des profils SSL

Profils SSL par défaut

Les appliances Citrix ADC sont fournies avec deux profils par défaut intégrés :

-

ns_default_ssl_profile_frontend — profil frontal par défaut pour tous les serveurs virtuels et services internes de type SSL.

-

ns_default_ssl_profile_backend : profil principal par défaut pour les services de type SSL, les groupes de services et les moniteurs sécurisés.

Tout nouveau point de terminaison créé est lié au profil SSL par défaut correspondant.

Il est possible de modifier les paramètres SSL et les chiffrements des profils SSL par défaut. Cela garantit que les clients peuvent modifier les paramètres et les liaisons à un point qui est référencé par les points de terminaison correspondants.

Important :

Enregistrez votre configuration avant de mettre à niveau le logiciel et d’activer les profils par défaut.

Mettez à niveau le logiciel vers une version qui prend en charge l’infrastructure de profil améliorée, puis activez les profils par défaut. Vous pouvez adopter l’une des deux approches suivantes en fonction de votre déploiement spécifique. Si votre déploiement possède une configuration SSL commune à tous les points de terminaison, consultez le cas d’utilisation 1. Si votre déploiement possède une configuration SSL importante et que les paramètres SSL et les chiffrements ne sont pas courants entre les points de terminaison, consultez le cas d’utilisation 2.

Après la mise à niveau du logiciel, si vous activez le profil, vous ne pouvez pas annuler les modifications. En d’autres termes, le profil ne peut pas être désactivé. Par conséquent, le seul moyen d’annuler la modification est de redémarrer en utilisant l’ancienne configuration.

Remarque : Une seule opération (Activer le profil par défaut ou définir le paramètre ssl -DaultProfile ENABLED) active (lie) à la fois le profil frontal par défaut et le profil principal par défaut.

Remarque : les profils SSL par défaut sont désormais disponibles pour le clustering à partir de la version 11.1

Pour enregistrer la configuration à l’aide de la ligne de commande Citrix ADC, à l’invite de commande, tapez :

>save config

>shell

root@ns# cd /nsconfig

root@ns# cp ns.conf ns.conf.NS<currentreleasenumber><currentbuildnumber>

<!--NeedCopy-->

Cas d’utilisation 1

Une fois que vous avez activé les profils par défaut, ils sont liés à tous les points de terminaison SSL. Les profils par défaut sont modifiables. Si votre déploiement utilise la plupart des paramètres par défaut et ne modifie que quelques paramètres, vous pouvez modifier les profils par défaut. Les modifications sont immédiatement répercutées sur tous les points finaux.

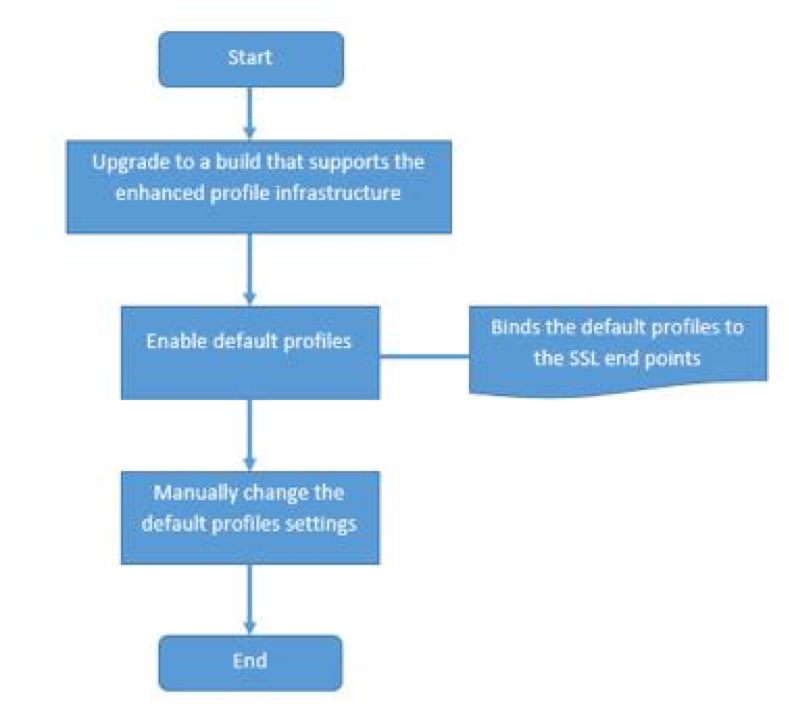

L’organigramme suivant explique les étapes que vous devez effectuer :

-

Pour plus d’informations sur la mise à niveau du logiciel, reportez-vous à la section Mise à niveau du logiciel système.

- Activez les profils par défaut à l’aide de la ligne de commande ou de l’interface graphique de Citrix ADC.

- Sur la ligne de commande, tapez : set ssl parameter -DaultProfile ENABLED

- Si vous préférez utiliser l’interface utilisateur graphique, accédez à Gestion du trafic > SSL > Modifier les paramètres SSL avancés, faites défiler vers le bas et sélectionnez Activer le profil par défaut.

- (Facultatif) Modifiez manuellement tous les paramètres du profil par défaut.

- Sur la ligne de commande, tapez :

set ssl profile <name>suivi des paramètres à modifier. - Si vous préférez utiliser l’interface utilisateur graphique, accédez à Système > Profils. Dans Profils SSL, sélectionnez un profil et cliquez sur Modifier.

- Sur la ligne de commande, tapez :

Cas d’utilisation 2

Si votre déploiement utilise des paramètres spécifiques pour la plupart des entités SSL, vous pouvez exécuter un script qui crée automatiquement des profils personnalisés pour chaque point de terminaison et les lie au point final. Utilisez la procédure détaillée dans cette section pour conserver les paramètres SSL de tous les points de terminaison SSL de votre déploiement. Après la mise à niveau du logiciel, téléchargez et exécutez un script de migration pour capturer les modifications spécifiques au SSL. Le résultat de l’exécution de ce script est un fichier batch. Activez les profils par défaut, puis appliquez les commandes du fichier batch. Consultez l’annexe pour un exemple de migration de la configuration SSL après la mise à niveau.

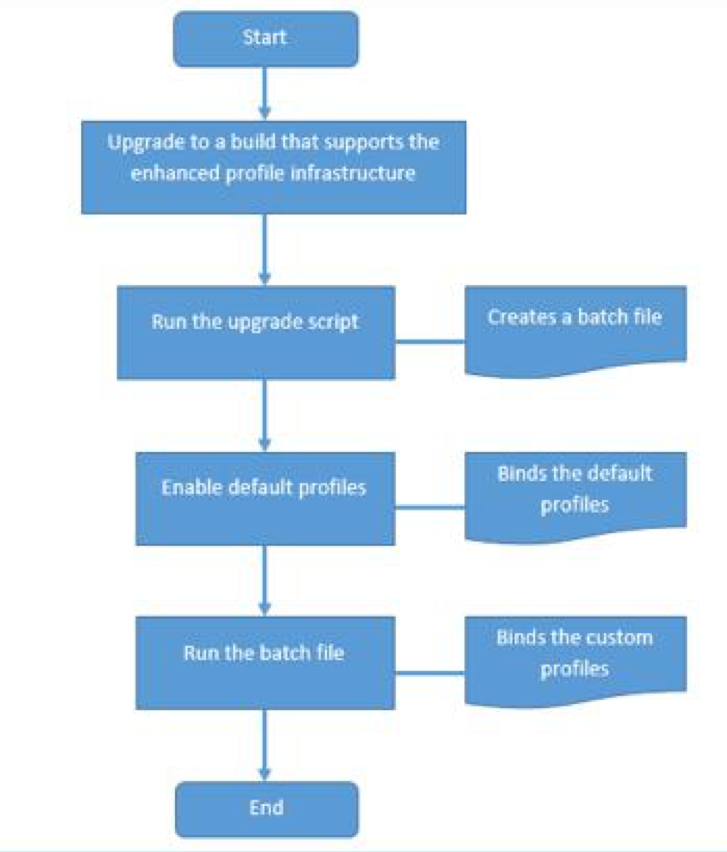

L’organigramme suivant explique les étapes que vous devez effectuer :

-

Pour plus d’informations sur la mise à niveau du logiciel, reportez-vous à la section Mise à niveau du logiciel système.

-

Téléchargez et exécutez un script pour capturer les modifications spécifiques au SSL. Outre les autres activités de migration, le script analyse l’ancien fichier ns.conf et déplace tous les paramètres spéciaux (autres que ceux par défaut) d’une configuration de point de terminaison SSL vers un profil personnalisé. Vous devez activer les profils par défaut après la mise à niveau pour que les modifications de configuration s’appliquent.

Remarque :

Lorsque vous exécutez le script de migration, vous pouvez choisir de générer automatiquement les noms de profil ou vous pouvez demander à l’utilisateur de saisir les noms de profil de manière interactive. Le script de migration vérifie ce qui suit et crée des fichiers pro en conséquence.

- Points de terminaison avec les paramètres par défaut et les paramètres de chiffrement et de groupe de chiffrement similaires : le script crée un profil.

- Points de terminaison avec les paramètres par défaut et avec différents groupes de chiffrement ou des priorités différentes pour les chiffrements/groupes de chiffrement : dans chaque cas, le script crée un groupe de chiffrement défini par l’utilisateur, le lie à un profil et lie chaque profil aux points de terminaison appropriés.

- Points de terminaison avec les paramètres par défaut et les chiffrements par défaut : un profil par défaut est lié au point de fin.

To run the script, at the command prompt, type:./default_profile_script /nsconfig/ns.conf -b > <output file name>` <!--NeedCopy-->You must run this command from the folder in which you store the script. -

Activez les profils par défaut à l’aide de la ligne de commande ou de l’interface graphique de Citrix ADC.

- Sur la ligne de commande, tapez :

set ssl parameter -defaultProfile ENABLED - Si vous préférez utiliser l’interface utilisateur graphique, accédez à Gestion du trafic > SSL > Modifier les paramètres SSL avancés, faites défiler vers le bas et sélectionnez Activer le profil par défaut.

- Sur la ligne de commande, tapez :

Profils SSL personnalisés

Outre les profils SSL par défaut, les clients peuvent créer des profils SSL frontaux et dorsaux personnalisés pour des cas d’utilisation spécifiques. Il peut y avoir des scénarios dans lesquels différentes applications ont besoin de chiffrements et de paramètres SSL différents. Dans ces cas, les clients peuvent créer de nouveaux profils et les lier à des points de terminaison.

Il n’y a pas de limite supérieure sur le nombre de profils personnalisés qui peuvent être créés dans un système.

Consultez la documentation des profils SSL pour plus d’informations sur la façon d’activer les profils SSL et plus encore.

Profils frontaux SSL

Les profils SSL frontaux sont liés aux serveurs virtuels de type SSL et aux services internes. Les profils frontaux sont applicables à tous les serveurs virtuels de type SSL des catégories de serveur virtuel d’équilibrage de charge, de serveur virtuel de commutation de contenu, de serveur virtuel AAA-TM et de serveur virtuel Gateway VPN.

Les types de serveurs virtuels suivants prennent en charge les profils frontaux : SSL, SSL_TCP, SIP_SSL, SSL_FIX et SSL_DIAMETER.

Tous les services internes prennent en charge les profils frontaux.

Profils dorsaux SSL

Les profils principaux sont liés aux services de type SSL, aux groupes de services et aux moniteurs sécurisés. Les services et groupes de services des types suivants prennent en charge les profils principaux : SSL, SSL_TCP, SIP_SSL, SSL_FIX, SSL_DIAMETER.

Certains moniteurs peuvent être configurés pour vérifier l’état des serveurs principaux via des connexions sécurisées. Les profils SSL peuvent être liés à ces moniteurs pour configurer les paramètres SSL et les chiffrements. Ces moniteurs sont HTTP, HTTP-ECV, HTTP-INLINE, TCP et TCP-ECV.