Architecture de référence : Virtual Apps and Desktops Service

Vue d’ensemble

Lorsque Covid-19 s’est produit, il a forcé tous les employés de Worldwide Co. à travailler à distance. Les utilisateurs de bureaux Worldwide Co. travaillaient généralement à partir d’un PC d’entreprise associé à leur bureau. Worldwide Co. a rapidement déployé Citrix Virtual Apps and Desktops Service pour permettre aux utilisateurs d’accéder en toute sécurité à leur PC de travail depuis leur domicile à l’aide de Remote PC Access.

Au cours de la pandémie de 2020, Worldwide Co. s’est rendu compte que les employés occupant certains rôles étaient aussi productifs ou plus productifs qu’au bureau. Par conséquent, ils voulaient veiller à ce que leur environnement prennent en compte ces nouveaux travailleurs éloignés permanents.

Bien que de nombreux employés soient devenus des travailleurs distants permanents, un groupe d’employés ont des rôles nécessitant de travailler au bureau. Cependant, Worldwide Co. souhaite offrir aux employés travaillant au bureau la flexibilité nécessaire pour travailler à distance selon les besoins.

Cette architecture de référence montre comment Worldwide Co. a planifié son environnement Citrix Virtual Apps and Desktops.

Critères de réussite

Worldwide Co. a défini une liste de critères de réussite qui ont servi de base à la conception globale.

| Critères de réussite | Description | Solution |

|---|---|---|

| Style de travail flexible | Bien que de nombreux utilisateurs disposent d’un environnement de travail principal, la solution prend en charge la flexibilité du style de travail permettant aux utilisateurs de travailler de n’importe où, selon les besoins. | Citrix Virtual Apps and Desktops Service |

| Minimiser les coûts matériels | Un grand pourcentage d’utilisateurs travaillent au bureau sur des PC traditionnels. La solution permet aux utilisateurs de travailler à distance tout en ayant la même expérience. | Remote PC Access |

| Ressources sécurisées | Les ressources d’entreprise doivent être sécurisées pour les utilisateurs qui accèdent avec des points de terminaison non fiables ou à partir d’emplacements non sécurisés. | Accès sans VPN |

| Réduire l’empreinte du centre de données | Minimisez l’encombrement du datacenter pour disposer de la flexibilité et de l’agilité nécessaires pour évoluer en fonction des besoins et diminuer la quantité de matériel physique et d’appliances à gérer. | Citrix Virtual Apps and Desktops Service et VDI Cloud |

| Session adaptative | En raison de la nature variable de la connexion de l’utilisateur final à la ressource, l’expérience change dynamiquement au fur et à mesure que l’environnement de l’utilisateur final change. | Technologies adaptatives HDX |

| Rapports sur l’expérience utilisateur | Comme l’informatique n’est pas en mesure de contrôler entièrement les liens entre les utilisateurs distants et les postes de travail virtuels, ils doivent être en mesure de surveiller l’expérience globale et d’identifier les domaines à améliorer. | Analyse des performances |

| Routage optimal | Pour réduire la latence et améliorer l’expérience, la solution doit utiliser la meilleure route possible. | Citrix Gateway Service |

| Optimiser les coûts | Minimisez les coûts du cloud en adaptant automatiquement les charges de travail en fonction du calendrier et de l’utilisation. | Autoscale |

| Authentification multifacteur | La sécurité étant au premier plan, MFA est nécessaire pour assurer une autre couche d’authentification et de protection des ressources de l’entreprise. | Microservice de mot de passe à usage unique temporaire |

| Performances optimales et temps de réponse des applications | Dans un environnement multi-utilisateurs, évitez une situation où un seul utilisateur peut monopoliser les ressources CPU, ce qui a un impact négatif sur les autres utilisateurs. | Gestion de l’espace de travail - Optimisation du processeur |

| Optimiser les images fournies aux utilisateurs finaux | Outil facile pour aider les administrateurs à optimiser leurs images | Citrix Optimizer |

| Continuité opérationnelle | Options de résilience en cas de panne avec les services Cloud | Continuité du service Citrix |

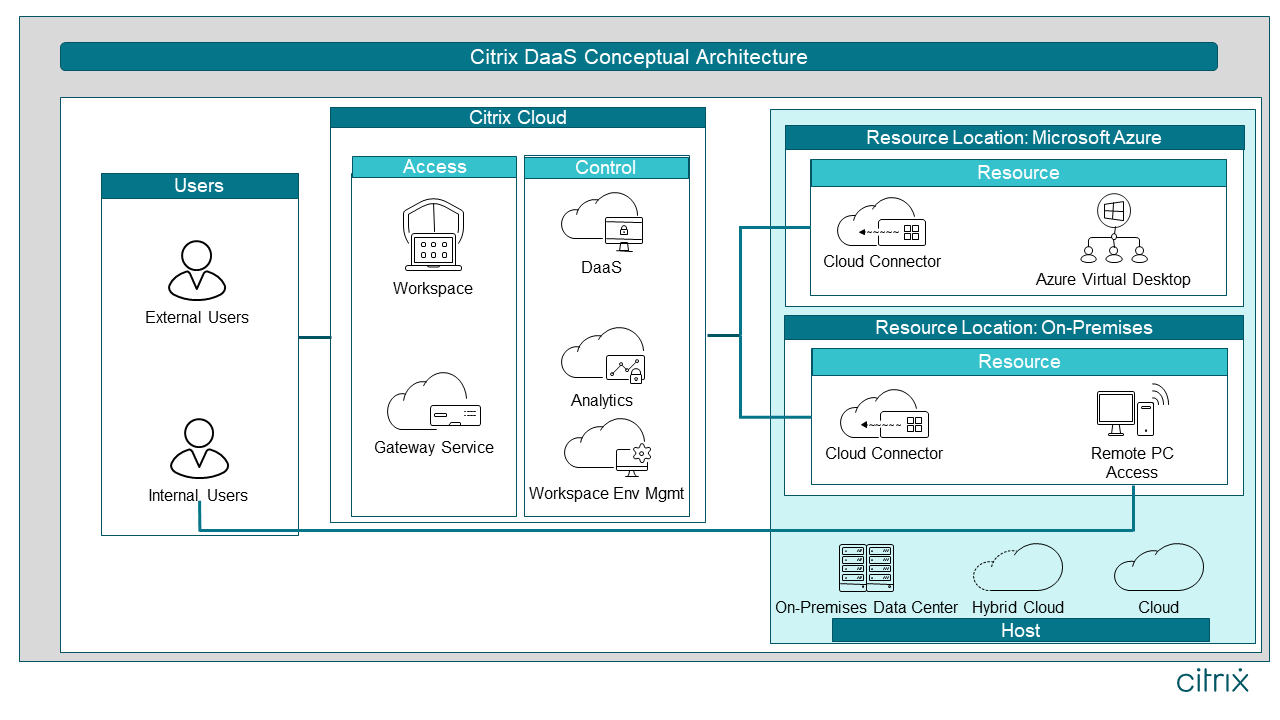

Architecture conceptuelle

Sur la base de leurs exigences ci-dessus, Worldwide Co. a créé l’architecture suivante. Cette architecture répondra non seulement à toutes les exigences ci-dessus, mais elle donnera à Worldwide Co. les bases dont ils ont besoin pour s’étendre à d’autres cas d’utilisation au fur et à mesure qu’ils seront identifiés à l’avenir.

L’architecture Citrix Virtual Apps and Desktops est divisée en couches. Cette structure fournit une base pour comprendre l’architecture technique des scénarios de déploiement de bureau virtuel/application les plus courants. Toutes les couches s’unissent pour créer une solution complète de bout en bout pour une organisation.

À un haut niveau :

-

Couche utilisateur : Cette couche décrit l’environnement de l’utilisateur final et les périphériques de point de terminaison utilisés pour se connecter aux ressources.

- Utilisateurs externes : accédez à Citrix Workspace pour accéder à Azure Virtual Desktop hébergé dans Azure.

- Utilisateurs internes : au bureau, ils continuent à utiliser leur PC physique. Lorsqu’ils travaillent à distance, ils accèdent à Citrix Workspace et Remote PC Access pour se connecter à leur PC physique basé sur leur bureau.

-

Couche d’accès : Cette couche décrit les détails entourant l’accès externe et interne à l’environnement Citrix.

- Citrix Workspace : solution complète d’espace de travail numérique qui vous permet de fournir un accès sécurisé aux informations, aux applications et aux autres contenus pertinents pour le rôle d’une personne dans votre organisation.

- Gateway Service : ce service basé sur le cloud fournit un accès distant sécurisé avec des fonctionnalités de gestion des identités et des accès (iDam), offrant une expérience unifiée aux applications SaaS (Software as a Service) et aux applications virtuelles et aux postes de travail.

-

Couche de ressources : cette couche définit les bureaux virtuels, les applications et les données fournis à chaque groupe d’utilisateurs.

- Remote PC Access : Bureau Windows local traditionnel, attribué à un seul utilisateur et accessible physiquement localement ou à distance.

- Bureau virtuel Azure : système d’exploitation multisession Windows 10 virtualisé permettant aux utilisateurs d’accéder à distance à leurs bureaux et applications.

-

Couche de contrôle : Cette couche décrit les détails entourant les composants utilisés pour prendre en charge le reste de l’environnement.

- Service Virtual Apps and Desktops : Ce service basé sur le cloud gère l’autorisation et le courtage vers Azure Virtual Desktops et Remote PC Access.

- Workspace Environment Management Service : ce service basé sur le cloud utilise des technologies intelligentes de gestion des ressources et Profile Management pour offrir les meilleures performances possibles, d’ouverture de session sur le poste de travail et de temps de réponse des applications.

- Performance Analytics : ce service basé sur le cloud suit, regroupe et visualise les indicateurs de performance clés de l’environnement Citrix Virtual Apps and Desktops.

-

Couche hôte : Cette couche décrit les composants matériels, les clouds privés, publics et hybrides utilisés pour l’environnement Citrix (matériel, stockage et virtualisation).

- PC physique : Ils utilisent les PC physiques qu’ils possèdent déjà mais permettent aux utilisateurs d’y accéder à distance en cas de besoin

- Azure : pour réduire l’encombrement de leur datacenter, ils déploient de nouvelles ressources de bureau virtuel sur Azure.

Dans les sections ci-dessous, nous allons passer en revue chacun des composants architecturaux ci-dessus et comment ils répondent aux exigences de l’entreprise XYZ.

Architecture détaillée

Couche utilisateur

L’alignement des besoins de l’utilisateur avec un poste de travail virtuel approprié constitue la première étape de la création d’une solution complète de bout en bout. Worldwide Co. a défini les exigences de l’utilisateur ci-dessous.

| Les utilisateurs ont besoin d’accéder à… | Les utilisateurs incluent… | Les points de terminaison incluent… | Les emplacements communs comprennent… | L’informatique fournit… |

|---|---|---|---|---|

| Environnement de bureau standardisé avec applications métier | Ingénieurs Designers Cadres | Au bureau : PC d’entreprise physiques à distance : Appareils personnels | Réseau local principalement interne. Parfois, un réseau distant et non approuvé. | Remote PC Access |

| Environnement de bureau standardisé avec applications métier | Marketing/ventes | Appareils personnels Tablettes Portables | Réseau distant non approuvé | Bureau virtuel Azure |

Les employés de bureau travaillent généralement à partir du bureau avec leur ordinateur appartenant à leur entreprise. Lorsque la pandémie s’est produite, ils avaient besoin d’un moyen de travailler en toute sécurité à domicile tout en utilisant leurs ordinateurs qui se trouvaient au bureau. Worldwide Co. s’est rendu compte que les employés de bureau peuvent être productifs en tant que travailleurs à distance et veulent offrir la flexibilité nécessaire pour travailler à distance. Ils continuent d’utiliser leurs PC localement lorsqu’ils travaillent au bureau et y accèdent à distance via Citrix Virtual Apps and Desktops Remote PC Access lorsqu’ils travaillent à domicile.

Les employés sont principalement des employés distants. Worldwide Co. ne veut pas fournir des appareils appartenant à l’entreprise, mais plutôt offrir à ces employés le choix d’utiliser n’importe quel appareil qu’ils veulent. Cela peut inclure des appareils tels que des ordinateurs portables personnels, des smartphones ou des tablettes. Parce que Worldwide Co. souhaite minimiser l’empreinte de son centre de données, elle a choisi de déployer Azure Virtual Desktop avec Citrix Virtual Apps and Desktop Service pour cet ensemble d’employés.

Couche d’accès

Fournir l’accès à l’environnement ne se limite pas à établir une connexion à une ressource. La fourniture du niveau d’accès approprié dépend de l’emplacement de l’utilisateur, en plus des stratégies de sécurité définies par l’organisation. Worldwide Co. a choisi de faire ce qui suit :

-

Réduire l’empreinte du centre de données :

- Gateway Service : Worldwide Co. a décidé de déployer Gateway Service pour aligner son objectif de réduction de l’encombrement de son datacenter. Gateway Service leur permet de fournir un accès distant sécurisé à leurs utilisateurs externes, sans avoir à déployer et à maintenir un matériel physique, une adresse IP publique ou des règles de pare-feu. Ils n’ont pas non plus à se soucier de l’architecture pour la redondance, car Citrix s’en occupe pour eux : Gateway Service fonctionne dans plusieurs régions du monde entier avec une redondance intégrée. Gateway Service minimise l’infrastructure requise, ce qui fournit aux administrateurs la souplesse nécessaire pour évoluer rapidement en cas de besoin (fusions-acquisitions, reprise après sinistre, nouveaux utilisateurs ou sous-traitants). Vous trouverez plus d’informations sur Gateway Service ici.

- Rendezvous Protocol : Worldwide Co. a également activé le protocole Rendezvous qui permet à la session HDX de contourner le Citrix Cloud Connector et de se connecter directement au service Citrix Gateway. Le protocole Rendezvous réduit la charge sur les Cloud Connector, ce qui contribue à réduire l’encombrement du datacenter.

- Authentification multifacteur : Worldwide Co. a décidé de mettre en œuvre l’authentification multifacteur pour protéger leur propriété intellectuelle. Ils ont choisi de le faire via le microservice Mot de passe à usage unique basé sur l’heure dans Citrix Workspace. Ils ont choisi TOTP parce que cela leur permet de répondre à leurs besoins en matière de sécurité sans avoir à déployer ou à entretenir d’autres systèmes tiers. Vous trouverez des informations supplémentaires sur TOTP et Workspace Identity ici.

- Routing optimal - Gateway Service : Étant donné que Gateway Service est distribué globalement, il permet à l’utilisateur de se connecter via le point d’accès le plus rapide, ce qui crée la meilleure expérience utilisateur.

- Ressources sécurisées : Tous les utilisateurs s’authentifient avec Workspace and Gateway Service offre un accès sans VPN à leurs PC physiques et postes de travail VDI hébergés dans le cloud. Bien que cette architecture de référence ne montre que les utilisateurs accédant aux applications et aux postes de travail virtuels, Workspace offre aux entreprises la flexibilité nécessaire pour fournir aux utilisateurs finaux des services SaaS, Web, mobiles, fichiers et microapplications à partir d’un seul emplacement unifié. En outre, il fournit l’authentification SSO afin que les utilisateurs n’aient pas à se réauthentifier constamment encore et encore.

-

Continuité d’activité : Worldwide Co. a également tiré parti des dernières fonctionnalités de continuité des services au sein de Citrix Workspace. La continuité des services renforce encore la résilience de Citrix Virtual Apps and Desktops Service en cas de panne avec l’un des éléments suivants :

- Portail Citrix Workspace

- Plateforme Citrix Cloud

- Service de fournisseur d’identité Citrix

- Plan de contrôle Citrix Virtual Apps and Desktops

- Plateforme AWS et Azure

Worldwide Co. a opté pour cette approche plutôt que Local Host Cache car la continuité de service n’a aucune exigence locale. Essentiellement, il utilise des tickets de connexion longue durée pour l’espace de travail et connecte les utilisateurs à leurs VDA tant qu’il existe une connexion réseau entre les terminaux et le VDA. Vous trouverez plus d’informations sur la continuité de service ici.

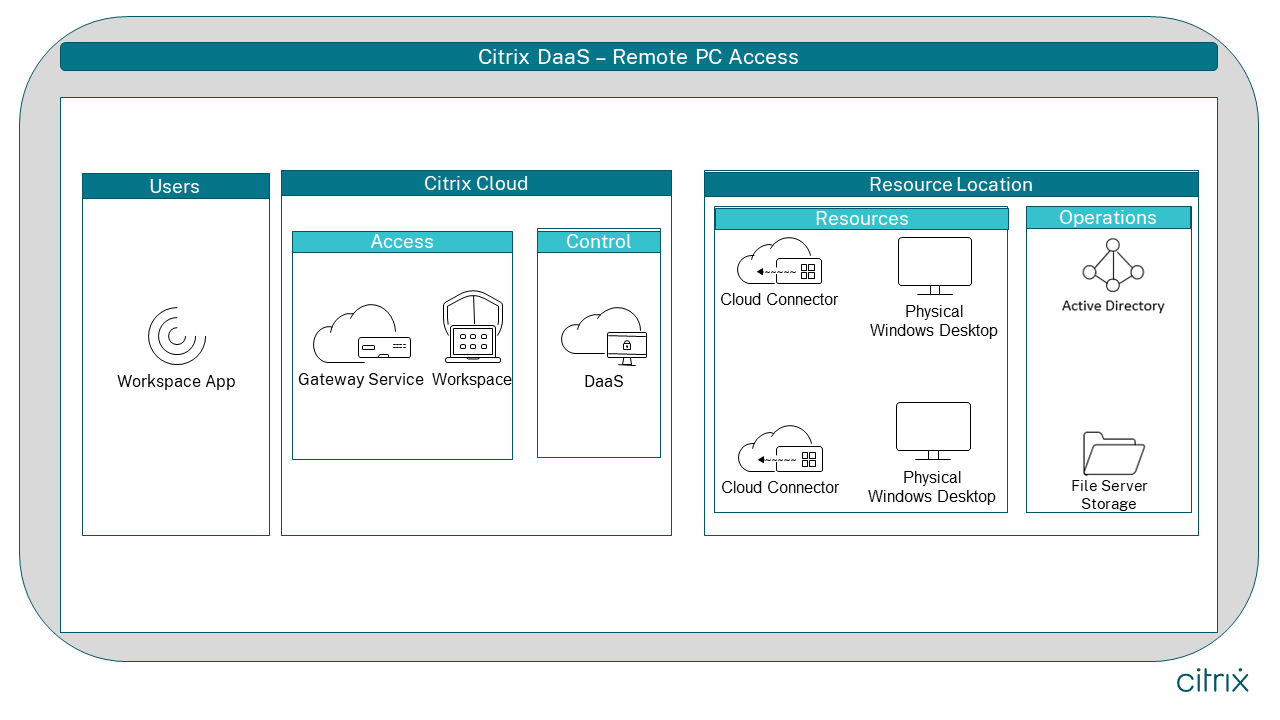

Couche de ressources

Les utilisateurs ont besoin d’accéder à leurs ressources, qu’il s’agisse de postes de travail ou d’applications. Les ressources sont configurées dans des emplacements de ressources gérés par Worldwide Co. La configuration des ressources doit correspondre aux besoins globaux des groupes d’utilisateurs. Les utilisateurs finaux s’attendent à une expérience similaire ou supérieure à un environnement PC traditionnel. Les ressources peuvent être localisées sur site, dans le cloud privé, le cloud public ou dans une approche hybride. Ceci est transparent pour l’utilisateur final. Les Cloud Connector se trouvent dans chaque emplacement de ressources pour connecter les ressources à Citrix Cloud. Worldwide Co. a choisi de faire ce qui suit :

-

Réduire les coûts matériels :

- Remote PC Access : Remote PC Access permet aux utilisateurs d’accéder à leurs ordinateurs physiques de bureau.

Les utilisateurs accèdent via leur propre appareil personnel et accès via l’application Workspace. Après l’authentification, les utilisateurs auraient accès à leurs postes de travail Windows physiques. Worldwide Co. a suivi les meilleures pratiques trouvées ici (/fr-fr/tech-zone/design/design-decisions/remote-pc-access.html) pour leurs VDA Remote PC Access.

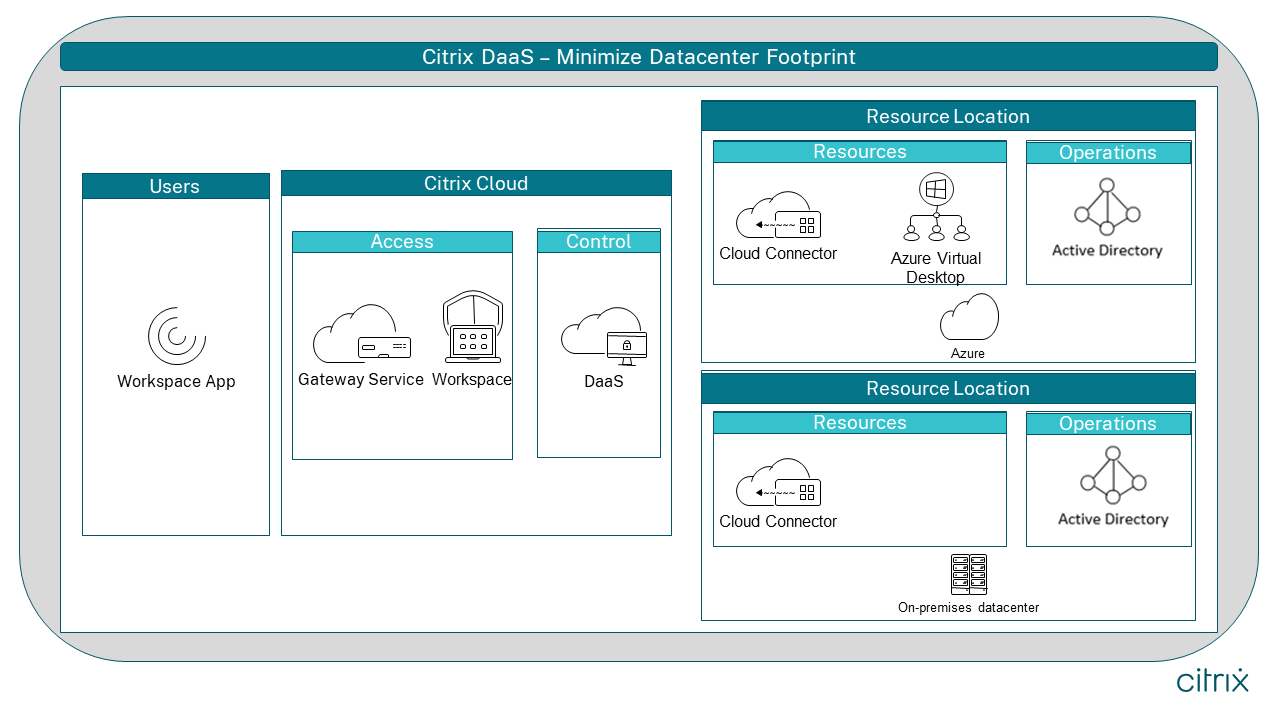

-

Réduire l’empreinte du datacenter : Worldwide Co. a choisi Azure comme autre emplacement de ressources. Cela leur permet d’exploiter rapidement de nouvelles ressources au besoin sans avoir à ajouter de nouvelles infrastructures. Il leur donne la flexibilité nécessaire pour évoluer rapidement et facilement.

Worldwide Co. a utilisé le guide de décision de conception suivant pour déterminer la série d’instances à déployer. En fin de compte, ils ont choisi une instance D13_v2 avec des disques durs standard et un cache MCSIO de 2 Go avec un système d’exploitation multisession Windows 10. Worldwide Co. a choisi de joindre ces domaines à leur Active Directory local via les Azure Active Directory Domain Services et les comptes d’utilisateurs dans l’Active Directory local de l’organisation. Vous trouverez plus d’informations ici.

Worldwide Co. a utilisé le guide de décision de conception suivant pour déterminer la série d’instances à déployer. En fin de compte, ils ont choisi une instance D13_v2 avec des disques durs standard et un cache MCSIO de 2 Go avec un système d’exploitation multisession Windows 10. Worldwide Co. a choisi de joindre ces domaines à leur Active Directory local via les Azure Active Directory Domain Services et les comptes d’utilisateurs dans l’Active Directory local de l’organisation. Vous trouverez plus d’informations ici. - Optimisez les images fournies aux utilisateurs finaux : Worldwide Co. a choisi d’utiliser Citrix Optimizer pour optimiser leurs VDA. Vous trouverez des informations sur Citrix Optimizer ici.

- Session adaptative : Worldwide Co. a utilisé les stratégies de base, mais a activé « Adaptive Transport ». Le transport adaptatif permet à la session de répondre à l’évolution des conditions du réseau. Avec les travailleurs distants, le transport adaptatif leur permet d’avoir une expérience utilisateur optimale. Ils ont également tiré parti d’autres technologies HDX pour améliorer l’expérience globale.

Couche de contrôle

Avec Citrix Virtual Apps and Desktops Service, les Delivery Controller, SQL Database, Studio, Director et Licensing sont les composants principaux de la couche Control. Ces composants sont provisionnés sur Citrix Cloud par Citrix lors de l’activation de Virtual Apps and Desktop Service. Citrix gère la redondance, les mises à jour et l’installation de ces composants. Cela permet à l’environnement de toujours disposer des dernières fonctionnalités et correctifs de sécurité. Plus de services au sein de Citrix Cloud peuvent être activés pour prendre en charge les exigences de Worldwide Co. Worldwide Co. a choisi ce qui suit :

- Rapport sur l’expérience utilisateur : Worldwide Co. a choisi d’activer Citrix Analytics for Performance, ce qui lui permet de quantifier l’expérience utilisateur final et de résoudre les problèmes de manière proactive. Ces informations peuvent être consultées dans les deux emplacements de ressources. Vous trouverez plus d’informations ici.

- Performances optimales et temps de réponse des applications : Worldwide Co. voulait éviter une situation où un seul utilisateur peut monopoliser les ressources CPU, ce qui a un impact négatif sur les autres utilisateurs (syndrome du voisin bruyant). Par conséquent, ils ont utilisé Workspace Environment Management Service pour activer les paramètres de gestion du processeur. Vous trouverez plus d’informations sur la gestion du processeur ici.

Worldwide Co. a choisi de joindre leurs bureaux virtuels Azure Windows à Active Directory local de l’organisation via les Azure Active Directory Domain Services et de conserver les comptes d’utilisateurs dans Active Directory local de l’organisation. Active Directory est synchronisé avec Azure AD dans l’abonnement Azure du client à l’aide d’Azure AD Connect. Cette configuration permet à l’identité de l’utilisateur d’être authentifiée à partir de Azure AD synchronisé.

Couche hôte

Les administrateurs ont la flexibilité nécessaire pour déployer sur site, dans un cloud public ou dans une approche hybride. Worldwide Co. a choisi de faire ce qui suit :

-

Optimiser le coût du cloud

- Autoscale : Worldwide Co. a choisi de déployer Autoscale pour optimiser les coûts du cloud. Autoscale vous permet d’utiliser, d’allouer et de délocaliser intelligemment les ressources. Vous trouverez plus d’informations sur Autoscale ici. Worldwide Co. utilisera initialement les paramètres de Autoscale basés sur la planification suivants en fonction de la journée de travail typique :

| Jour | Heures de pointe | Heures creuses | Machines actives |

|---|---|---|---|

| Jours ouvrés | 7AM-5PM | 5PM-7AM | Pic : 50% de rabais sur le pic : 5% |

| Weekends | Aucun | Journée entière | 5% |

Pour accueillir davantage d’utilisateurs, Worldwide Co. a également activé la mise à l’échelle basée sur la charge avec les paramètres suivants :

| Jour | Tampon de capacité (pic) | Tampon de capacité (hors pointe) |

|---|---|---|

| Jours ouvrés | 20% | 5% |

| Weekends | 5% | 5% |

- Dimensionnement Azure : Worldwide Co. a choisi de déployer une instance D13_v2 avec des disques durs standard et un MCSIO de 2 Go pour offrir la meilleure expérience utilisateur au moindre coût. Une analyse approfondie de l’évolutivité de Citrix Virtual Apps and Desktop Services sur Azure est disponible ici.