Fiche technique : Accès privé sécurisé

Vue d’ensemble

Citrix Secure Private Access est une solution d’accès réseau Zero Trust (ZTNA) fournie dans le cloud qui fournit un accès adaptatif aux applications approuvées par l’informatique, qu’elles soient déployées sur site ou dans le cloud. Les solutions VPN traditionnelles fournissent un accès au niveau du réseau et sont les suivantes :

- Sujet aux attaques au niveau du réseau

- Exiger le refoulement de tout le trafic

- Nécessite souvent la gestion des appareils pour capturer l’état de l’appareil de l’utilisateur final

Citrix Secure Private Access permet d’éviter ces pièges. L’accès privé sécurisé fournit un accès uniquement au niveau de la couche applicative, empêchant ainsi les attaques au niveau du réseau, ne nécessitant pas de backhauling, offrant ainsi une bien meilleure expérience utilisateur final, et fournit au service informatique un ensemble de contrôles de sécurité offrant aux employés le choix d’accéder aux services informatiques approuvés applications sur n’importe quel appareil, qu’il soit géré ou BYO.

Regardez cette vidéo pour en savoir plus :

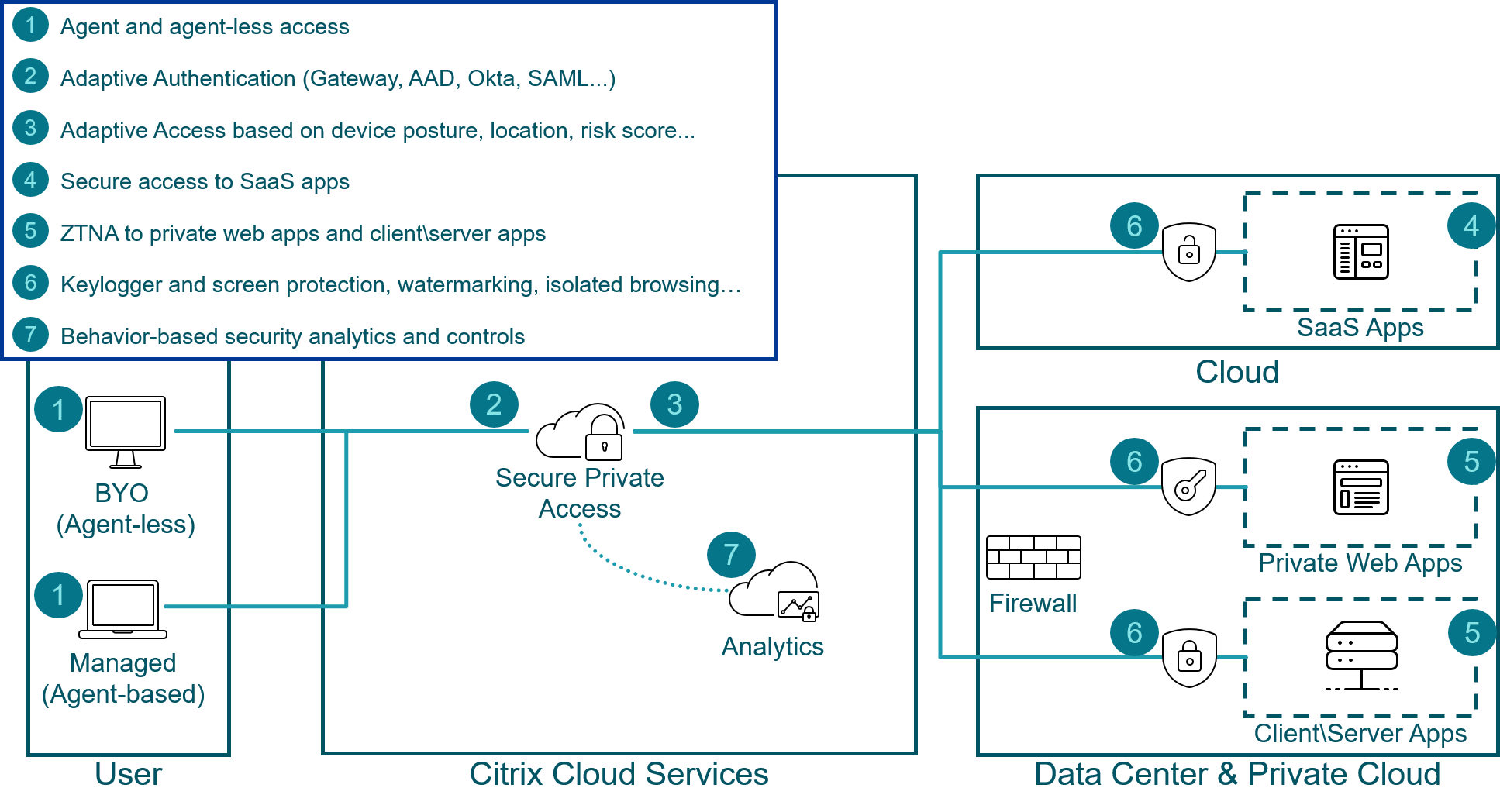

Architecture conceptuelle

À un niveau élevé, Citrix Secure Private Access permet aux utilisateurs de se connecter en toute sécurité aux applications SaaS publiques, aux applications Web privées et aux applications client/serveur.

Conceptuellement, lors de l’accès à une ressource autorisée, Secure Private Access

- Détermine si le point final est sans agent ou basé sur un agent. Cela détermine si l’utilisateur peut accéder à une ressource et quelles sont les fonctionnalités de l’application dont il dispose.

- Utilise l’authentification adaptative pour valider correctement l’identité de l’utilisateur auprès de plusieurs fournisseurs d’identité (IdP).

- Fournit un accès adaptatif aux ressources autorisées. En utilisant des critères tels que l’état de l’appareil, le risque utilisateur et la localisation de l’utilisateur, Secure Private Access peut autoriser un accès complet, refuser tout accès ou fournir un accès restreint.

- Établit une connexion ZTNA (Zero Trust Network Access) aux applications Web privées et client/serveur. En utilisant une connexion sortante uniquement et en relayant tout le trafic via le service Secure Private Access, le terminal d’un utilisateur n’est jamais en contact direct avec le réseau sécurisé.

- Applique des restrictions de session qui limitent les capacités de l’utilisateur. Les stratégies de sécurité de session peuvent inclure des protections d’enregistreur de frappe et de capture d’écran, le filigrane, la navigation isolée et les restrictions d’impression/de téléchargement/de presse-papiers

- Surveille le comportement des utilisateurs avec le service Analytics for Security. Le service Analytics crée un profil de comportement utilisateur et identifie les menaces potentielles pouvant être atténuées automatiquement ou manuellement.

Les fonctionnalités de Secure Private Access peuvent être réparties dans les catégories suivantes :

- Sécurité adaptative

- Accès aux applications

- Sécurité du navigateur

- Analyse comportementale des utilisateurs et des expériences

Sécurité adaptative

L’accès privé sécurisé intègre une sécurité adaptative aux ressources sur site et hébergées dans le cloud. Souvent, le niveau d’accès d’un utilisateur est accordé lors de l’ouverture de session initiale. Avec la sécurité adaptative, le profil de risque de sécurité d’un utilisateur est surveillé en permanence, ce qui affecte les paramètres de sécurité. La sécurité adaptative influence la façon dont les utilisateurs s’authentifient (authentification adaptative) et les fonctionnalités dont disposent les utilisateurs au sein des applications (Adaptive Access). En intégrant l’authentification unique, les stratégies de sécurité adaptatives peuvent être appliquées de manière transparente tout en simplifiant l’expérience d’authentification des utilisateurs.

Authentification adaptative

L’authentification adaptative détermine le flux d’authentification approprié pour la demande en cours. L’authentification adaptative permet d’identifier la position de l’appareil, l’emplacement géographique, le segment réseau, l’appartenance à une organisation/un service utilisateur Sur la base des informations obtenues, un administrateur peut définir la manière dont il souhaite authentifier les utilisateurs auprès de leurs applications approuvées par le service informatique. Cela permet aux entreprises de mettre en œuvre le même cadre de stratégie d’authentification pour toutes les ressources, y compris les applications SaaS publiques, les applications Web privées, les applications client/serveur privées et les postes de travail en tant que service (DaaS).

Regardez cette vidéo pour en savoir plus :

Les stratégies d’authentification adaptative peuvent facilement intégrer la logique métier afin de créer une solution d’authentification plus solide. Cela peut inclure des scénarios tels que :

- Interne vs externe : les utilisateurs qui se connectent depuis des emplacements internes depuis des appareils administrés peuvent s’authentifier avec un nom d’utilisateur et un mot de passe Les utilisateurs externes sur les appareils BYO auraient besoin d’une authentification multifacteur intégrant un jeton TOTP (Time Based One Time Password).

- Employé vs sous-traitant vs partenaire : les organisations ont souvent besoin de flux d’authentification différents en fonction de l’identité de l’utilisateur. S’il s’agit d’un employé, authentifiez-vous auprès d’Active Directory. Si l’utilisateur est un sous-traitant, utilisez un compte Gmail personnel. Si l’utilisateur est un partenaire, utilisez un compte Azure Active Directory géré.

- Fusions et acquisitions : l’authentification adaptative peut aider les entreprises à surmonter les défis d’authentification associés à une fusion ou à une acquisition. L’authentification adaptative permet aux utilisateurs de s’authentifier auprès de leur fournisseur d’identité avant la fusion L’identité pré-fusion peut ensuite être utilisée pour fournir un accès ZTNA aux ressources autorisées de l’une ou l’autre des organisations.

Accès adaptatif

Grâce à l’accès adaptatif, les entreprises peuvent fournir aux utilisateurs un accès complet, aucun accès ou un accès restreint aux applications SaaS, au Web privé et aux applications client/serveur privées.

Lorsqu’un utilisateur tente d’accéder à une ressource autorisée, l’accès adaptatif détermine la façon dont la demande actuelle s’aligne sur les conditions définies. Les conditions peuvent inclure une combinaison des éléments suivants :

- Adhésion d’utilisateur ou de groupe

- Type d’appareil : mobile ou de bureau

- Emplacement GEO

- Emplacement réseau

- État de sécurité de l’appareil basée sur des analyses automatisées des terminaux

En fonction des résultats des conditions, l’accès à la ressource est autorisé, refusé ou restreint. L’accès restreint applique des stratégies de sécurité à la session, qui peuvent inclure :

Regardez cette vidéo pour en savoir plus :

- Navigateur préféré : désactive l’utilisation du navigateur local. Utilise automatiquement le navigateur d’entreprise ou le service Remote Browser Isolation. Pour en savoir plus sur les différentes options du navigateur, consultez la section Sécurité du navigateur.

- Protection des enregistreurs de frappe : Les logiciels malveillants sont l’un des risques qui doivent être atténués lorsque les utilisateurs finaux utilisent leurs appareils personnels pour le travail. Les logiciels malveillants Keylogger tentent d’ exfiltrer et de récolter des informations sensibles telles que les informations d’identification de l’utilisateur ou des informations personnellement identifiables. La protection Keylogger empêche les logiciels malveillants présents sur le terminal de capturer les frappes au clavier de l’utilisateur. Les frappes au clavier sont cryptées avant d’être capturées par des logiciels malveillants, ce qui contribue à protéger contre le vol de mots de passe, d’identités d’utilisateur ou d’informations de carte de crédit.

- Protection contre la capture d’écran : la frontière entre l’utilisation personnelle et professionnelle sur les appareils est devenue floue. Il est donc devenu courant pour les utilisateurs finaux de passer du travail sur une application professionnelle à un lieu de rencontre virtuel avec leurs amis ou leur famille sur cet appareil. Dans ces scénarios, le partage accidentel d’écran de données sensibles dans l’application métier peut entraîner des problèmes importants, en particulier pour les utilisateurs finaux des secteurs hautement réglementés. La protection contre la capture d’écran empêche le contenu de l’écran de l’application protégée d’être partagé dans les outils de conférence Web, les logiciels de capture d’écran et les logiciels malveillants.

- Restreindre l’accès au presse-papiers : désactive les opérations de coupe/copier/coller entre l’application et le presse-papiers du point de terminaison.

- Restreindre l’impression : désactive la possibilité d’imprimer depuis le navigateur de l’application.

- Restreindre la navigation : désactive les boutons du navigateur suivant/précédent.

- Restreindre les téléchargements : désactive la possibilité de téléchargement de l’utilisateur à partir de l’application SaaS.

- Filigrane d’affichage : superpose un filigrane basé sur l’écran indiquant le nom d’utilisateur et l’adresse IP du point final. Si un utilisateur tente d’imprimer ou de prendre une capture d’écran, le filigrane apparaît comme affiché à l’écran.

Vous trouverez ci-dessous des démonstrations de ces fonctionnalités.

| Liens | ||

|---|---|---|

|

Voir la démo : Restrictions du navigateur - Vidéo bientôt disponible | |

|

Voir la démo : Keylogger Protection | |

|

Voir la démo : Protection du partage d’écran | |

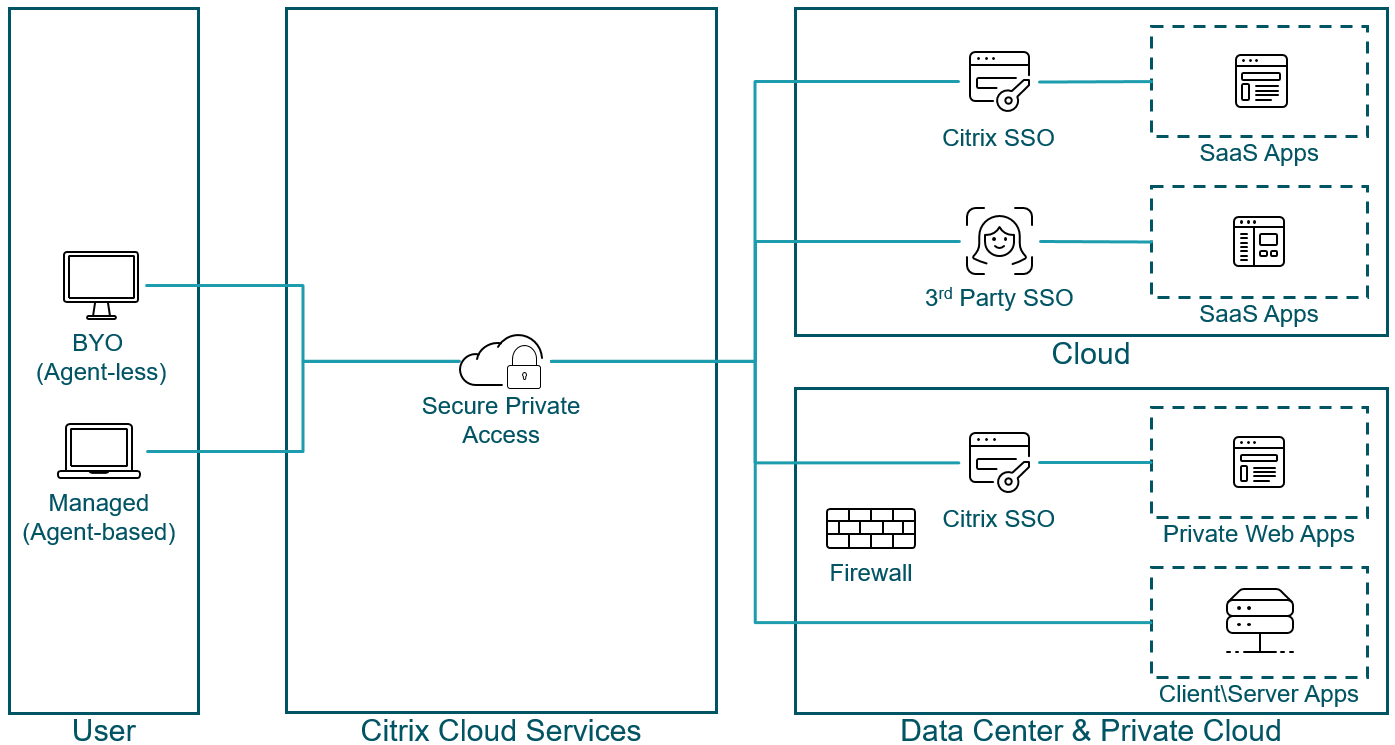

Single Sign-On

Grâce à l’authentification adaptative, les entreprises peuvent mettre en place des stratégies d’authentification strictes afin de réduire le risque de compromission des comptes utilisateur. Les fonctionnalités d’authentification unique de Secure Private Access utilisent les mêmes stratégies d’authentification adaptative pour toutes les applications SaaS, Web privé et client/serveur.

Un ensemble unique d’informations d’identification aide les entreprises à résoudre quelques problèmes liés à l’expérience utilisateur et administrative :

- Les utilisateurs n’ont pas à se souvenir d’un nom d’utilisateur et d’un mot de passe pour chaque application

- Les utilisateurs n’ont pas à créer de mots de passe complexes pour chaque application

- Les utilisateurs n’ont pas à configurer/configurer des clés/jetons MFA pour chaque application

- Les utilisateurs n’ont pas besoin de démarrer une connexion VPN pour accéder à une application Web interne

- Les administrateurs peuvent désactiver l’accès à toutes les applications en désactivant l’identité principale de l’utilisateur

Une fois l’utilisateur authentifié avec une identité principale, la fonctionnalité d’authentification unique de Citrix Cloud utilise des assertions SAML pour répondre automatiquement aux défis d’authentification suivants pour SaaS et applications Web. Plus de 300 modèles SSO SAML sont disponibles pour une configuration rapide pour les applications Web et SaaS.

Il se peut que certaines organisations aient déjà normalisé un fournisseur de services SSO. Secure Private Access est capable d’utiliser des fournisseurs d’authentification unique tiers tout en appliquant des stratégies d’accès adaptatives aux sessions utilisateur.

Pour plus d’informations sur l’authentification unique, consultez les articles suivants :

| Liens | ||

|---|---|---|

|

Pour plus d’informations : SSO pour les applications SaaS | |

|

Pour plus d’informations : SSO pour les applications Web privées | |

|

Pour plus d’informations : Chaining IdP | |

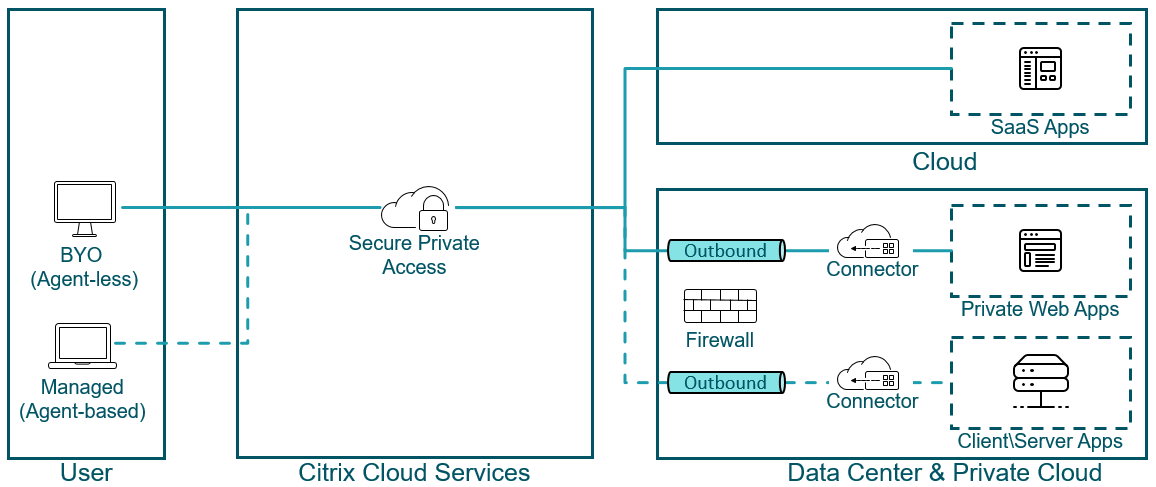

Accès aux applications

Secure Private Access est capable de créer une connexion à des applications Web sur site sans avoir recours à un VPN. Cette connexion sans VPN utilise un Connector Appliance déployé sur site. Le Connector Appliance crée un canal de contrôle sortant vers l’abonnement Citrix Cloud de l’organisation. À partir de là, Secure Private Access est capable de tunnéliser les connexions vers les applications Web internes sans avoir besoin d’un VPN.

Lorsque vous accédez à des applications SaaS et à des applications Web privées, Secure Private Access fournit la connexion sans avoir besoin d’un agent sur le terminal. Toutefois, lors de l’accès à une application client/serveur privée, l’utilisateur doit disposer d’un agent déployé sur le terminal.

Pour connaître l’expérience de l’utilisateur lors de l’accès à ces différents types de ressources à partir de Secure Private Access, veuillez consulter les démos suivantes.

| Liens | ||

|---|---|---|

|

Voir la démo : Accès privé aux applications client/serveur | |

|

Voir la démo : Accès privé à l’application Web | |

|

Voir la démo : Accès public aux applications SaaS | |

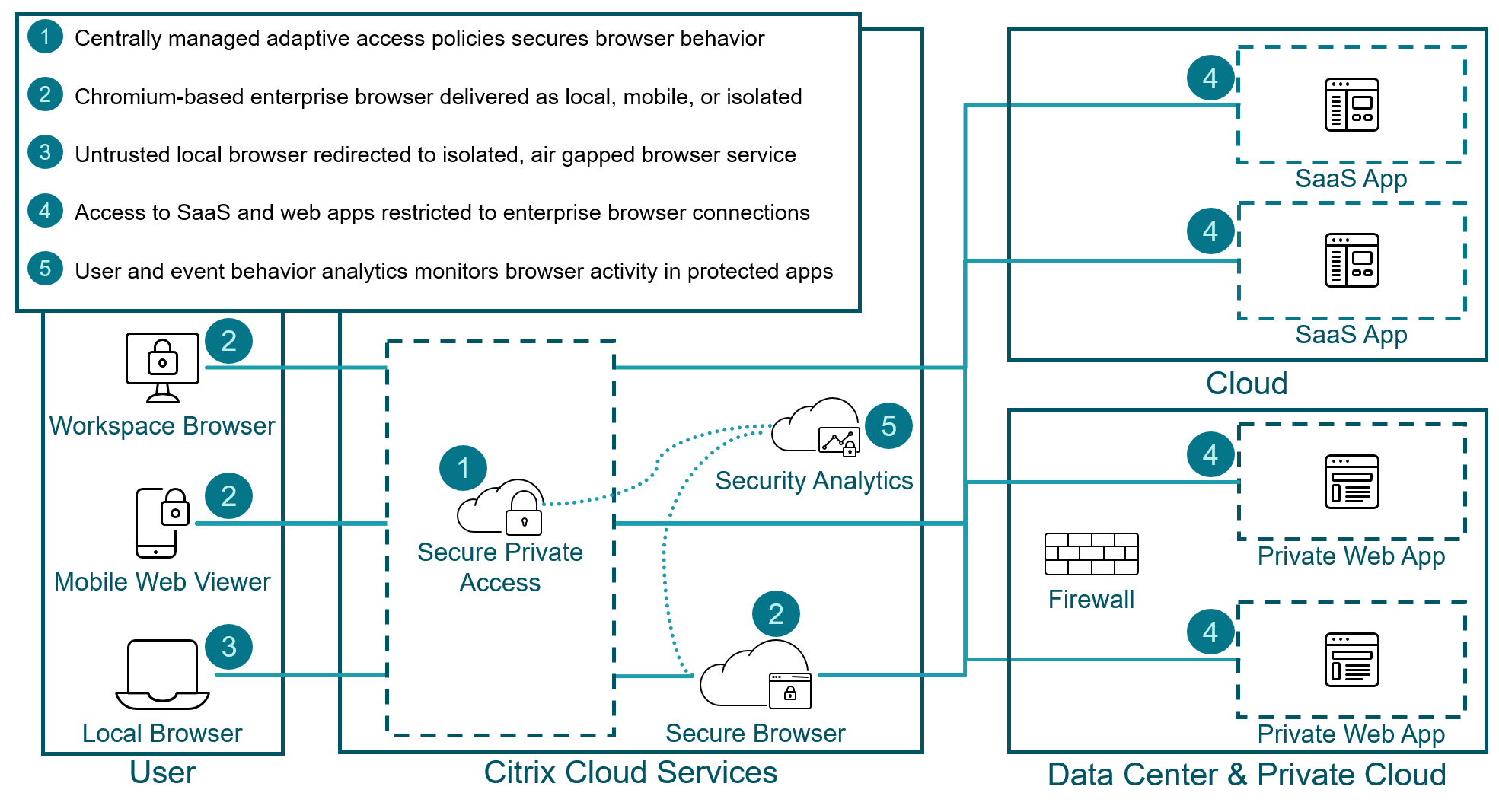

Sécurité du navigateur

L’accès privé sécurisé permet aux utilisateurs finaux de naviguer en toute sécurité sur Internet à l’aide d’un navigateur d’entreprise géré et sécurisé de manière centralisée. Lorsqu’un utilisateur final lance une application Web SaaS ou privée, plusieurs décisions sont prises de manière dynamique pour décider de la meilleure façon de servir cette application.

L’accès privé sécurisé propose les trois méthodes suivantes :

- Navigateur local : Lancez l’application dans le navigateur local traditionnel non géré de l’utilisateur.

- Navigateur d’entreprise : Lancez l’application avec Citrix Enterprise Browser (anciennement Citrix Workspace Browser) sur l’appareil local. Enterprise Browser est un navigateur adapté aux entreprises doté de restrictions de sécurité faciles à appliquer et gérées de manière centralisée.

- Navigateur d’entreprise isolé : lancez l’application dans une instance de navigateur virtuel distante isolée avec le service Citrix Remote Browser Isolation. Le service utilise Citrix Enterprise Browser et applique les mêmes restrictions de sécurité gérées de manière centralisée.

- Navigateur d’entreprise mobile : utilise le lecteur Web mobile pour fournir un navigateur d’entreprise sécurisé sur les appareils mobiles. Le lecteur Web mobile utilise Citrix Enterprise Browser et applique les mêmes restrictions de sécurité gérées de manière centralisée.

Navigateur local

Le navigateur local permet à la plupart des utilisateurs et des organisations de proposer des applications Web SaaS et privées aux utilisateurs. Cette approche garantit que l’utilisateur et l’appareil n’accèdent pas à des données sensibles ou confidentielles. Lorsque vous suivez une stratégie Zero Trust, le navigateur local n’est pas une solution adaptée.

Navigateur d’entreprise

Citrix Enterprise Browser est un navigateur d’entreprise, basé sur Chrome, qui s’exécute sur le terminal. Enterprise Browser crée un sandbox de sécurité pour la session Web. L’exécution locale offre aux utilisateurs finaux les meilleures performances pour le rendu des pages Web SaaS et des applications Web privées, car le navigateur ressemble et se comporte comme le navigateur traditionnel de l’utilisateur.

Le sandbox sécurisé protège l’utilisateur final et l’entreprise contre les logiciels malveillants, la dégradation des performances, la perte de données et le comportement involontaire de l’utilisateur final. Avec Enterprise Browser, les entreprises peuvent appliquer de manière centralisée des stratégies d’accès adaptatives qui limitent les enregistreurs de frappe, les captures d’écran, les opérations de presse-papiers, etc.

Regardez cette vidéo pour en savoir plus :

Le navigateur Citrix Enterprise intègre les fonctionnalités de sécurité d’accès adaptatives suivantes :

- Protection des enregistreurs de frappe

- Protection du partage d’écran

- Filigrane

- Restrictions de téléchargement

- Restrictions d’impression

- Restrictions de navigation

- Restrictions du presse-papiers

Navigateur d’entreprise isolé

Le service Citrix Remote Browser Isolation est un navigateur d’entreprise isolé hébergé dans le cloud. Le service Remote Browser Isolation utilise Citrix Enterprise Browser, sauf qu’il s’exécute dans le cadre d’une session cloud isolée, virtualisée et temporaire. Le service de navigateur hébergé fournit un moyen sécurisé d’accéder à Internet et aux applications basées sur un navigateur d’entreprise. Il crée un air gap entre le navigateur et les utilisateurs, les appareils et les réseaux, les protégeant contre les logiciels malveillants dangereux.

Regardez cette vidéo pour en savoir plus :

Si des politiques d’accès adaptatives sont appliquées avec des restrictions politiques en place, le service Remote Browser Isolation est automatiquement utilisé si le point de terminaison de l’utilisateur ne dispose pas d’une version locale de Citrix Enterprise Browser. Secure Browser est souvent utilisé dans les situations où l’application Workspace n’est pas installée, comme les kiosques ou les appareils personnels.

Le service Citrix Remote Browser Isolation intègre les fonctionnalités de sécurité d’accès adaptative suivantes :

- En air gap\isolé

- Filigrane

- Restrictions de téléchargement

- Restrictions d’impression

- Restrictions de navigation

- Restrictions du presse-papiers

Navigateur d’entreprise mobile

Sur un appareil mobile, les avantages de sécurité du navigateur Citrix Enterprise sont toujours appliqués au lecteur Web mobile. Les mêmes paramètres de stratégie d’accès adaptative sont appliqués au navigateur Citrix Enterprise, mais le lecteur Web mobile fournit une interface tactile que les utilisateurs connaissent bien.

Regardez cette vidéo pour en savoir plus :

Le lecteur Web mobile pour l’application Workspace intègre les fonctionnalités de sécurité d’accès adaptatives suivantes :

- Filigrane

- Restrictions de téléchargement

- Restrictions d’impression

- Restrictions de navigation

- Restrictions du presse-papiers

Analyse du comportement des utilisateurs et de l’expérience (UEBA)

Les administrateurs ont besoin de visibilité sur leur environnement. Le besoin de connaître les menaces potentielles, l’utilisation et les performances. Secure Private Access envoie des informations sur le comportement des utilisateurs au service Analytics afin d’aider les entreprises à sécuriser leurs applications SaaS, leurs applications Web privées et leurs applications client-serveur.

Sécurité

Citrix Analytics for Security évalue en permanence le comportement des utilisateurs de Secure Private Access afin de détecter et de résoudre de manière proactive les menaces de sécurité. Il génère des scores de risque utilisateur individualisés en fonction du comportement des utilisateurs afin de mettre en évidence les utilisateurs potentiels à haut risque.

Analytics for Security détecte les activités malveillantes des utilisateurs et prévient les dommages causés à l’entreprise grâce à des mesures correctives prescriptives et automatisées. Le score de risque généré peut être utilisé dans Secure Private Access pour automatiser les contrôles de sécurité tels que le filigrane, désactiver l’accès au presse-papiers et empêcher les téléchargements avec des stratégies d’accès adaptatif.

Les administrateurs peuvent créer des indicateurs de risque personnalisés à l’aide de critères tels que les suivants :

- Heure de lancement de l’application

- Heure de fin d’application

- Action d’impression

- Accès au Presse-papiers

- Accès par URL

- Téléchargement de données

- Téléchargement de données

Vous trouverez ci-dessous des démonstrations de ces fonctionnalités.

| Liens | ||

|---|---|---|

|

Pour plus d’informations : Analytics pour la sécurité | |

|

Plus d’informations : Comportement utilisateur risqué pour l’identité | |

Utilisation

L’analyse de l’utilisation fournit des informations sur les données d’utilisation de base de Secure Private Access. Les administrateurs bénéficient d’une visibilité sur la façon dont les utilisateurs interagissent avec les applications SaaS et Web utilisées dans leur organisation.

Les données d’utilisation les aident à comprendre l’adoption et l’engagement des utilisateurs d’un produit. Les statistiques suivantes peuvent aider les administrateurs à déterminer si les applications sont utiles ou si elles doivent être retirées.

- Nombre d’utilisateurs uniques utilisant les applications SaaS et Web

- Principaux utilisateurs d’applications SaaS et Web

- Nombre d’applications SaaS et Web lancées

- Meilleures applications SaaS et Web

- Principaux domaines accédés par les utilisateurs

- Quantité totale de données téléchargées et téléchargées sur les utilisateurs, les applications et les domaines

Cas d’utilisation

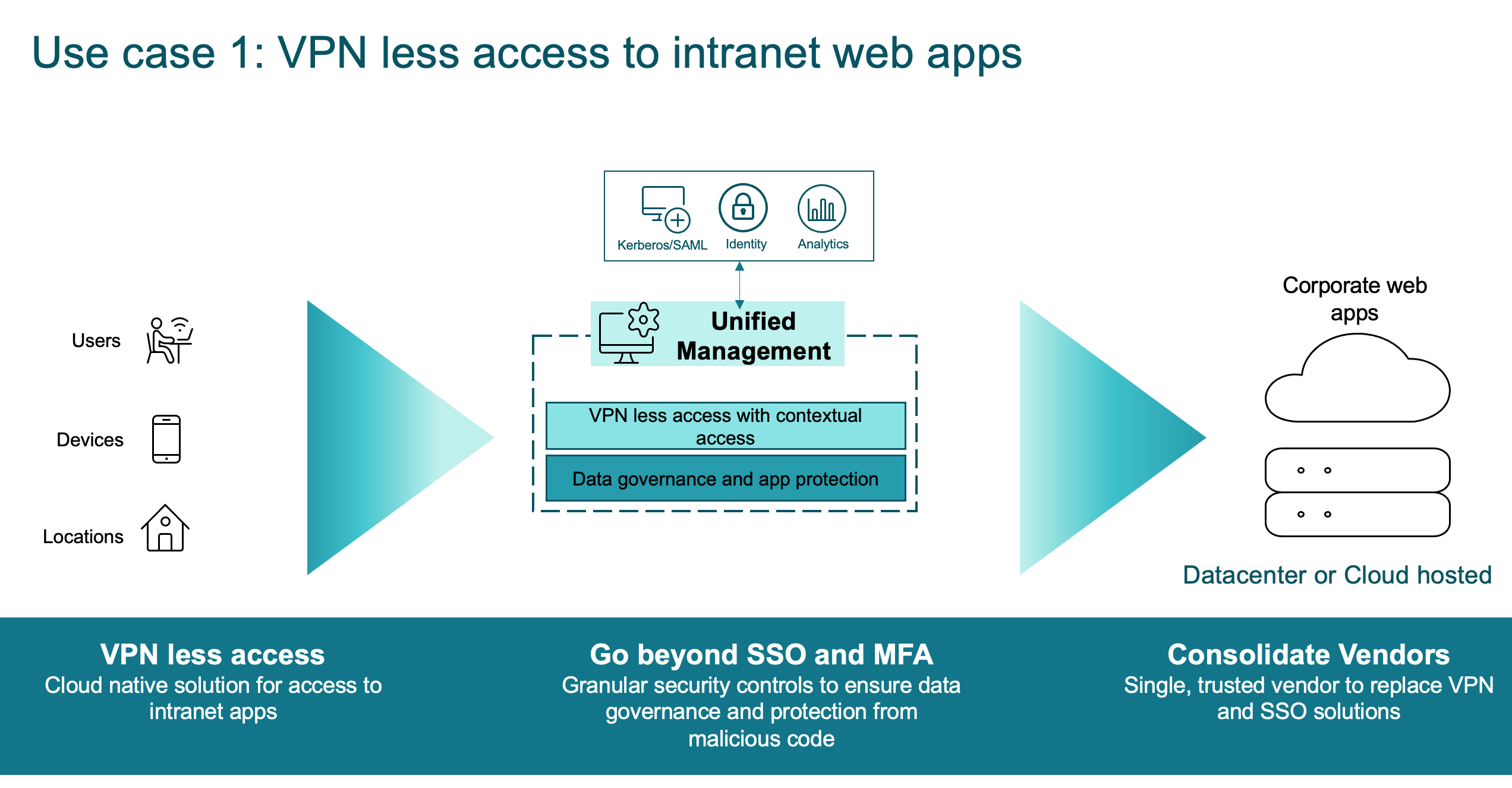

Accès sans VPN

Citrix Secure Private Access complète ou remplace les solutions VPN existantes par une solution Zero Trust qui permet l’accès aux utilisateurs distants sans VPN. Cette solution résout de nombreux défis en fournissant l’accès aux ressources internes pour les utilisateurs externes. Avec l’accès privé sécurisé, vous pouvez :

- Aucun périphérique réseau à gérer, à entretenir et à sécuriser, ce qui réduit l’étalement de l’appliance

- Aucune adresse IP publique n’est requise car les services cloud peuvent contacter les ressources internes via les appliances Connector

- Aucune règle de pare-feu n’est requise car l’Connector Appliance établit des connexions sortantes vers les services basés sur le cloud (aucune communication entrante n’est requise)

- Dans le cadre d’un déploiement mondial, les organisations sont automatiquement routées/redirigées vers le service d’accès privé sécurisé optimal, simplifiant ainsi considérablement les configurations requises par l’organisation.

- Aucune modification de l’infrastructure sous-jacente du centre de données.

Secure Private Access est capable de créer une connexion à des applications Web sur site sans avoir recours à un VPN. Cette connexion sans VPN utilise un Connector Appliance déployé sur site. Le Connector Appliance crée un canal de contrôle sortant vers l’abonnement Citrix Cloud de l’organisation. À partir de là, Secure Private Access est capable de tunnéliser les connexions vers les applications Web internes tout en fournissant l’authentification unique. L’accès sans VPN améliore non seulement la sécurité et la confidentialité, mais améliore également l’expérience utilisateur final.

| Liens | ||

|---|---|---|

|

Voir la démo : ZTNA vs VPN - Logon Experience | |

|

Voir la démo : ZTNA vs VPN - Analyse des ports | |

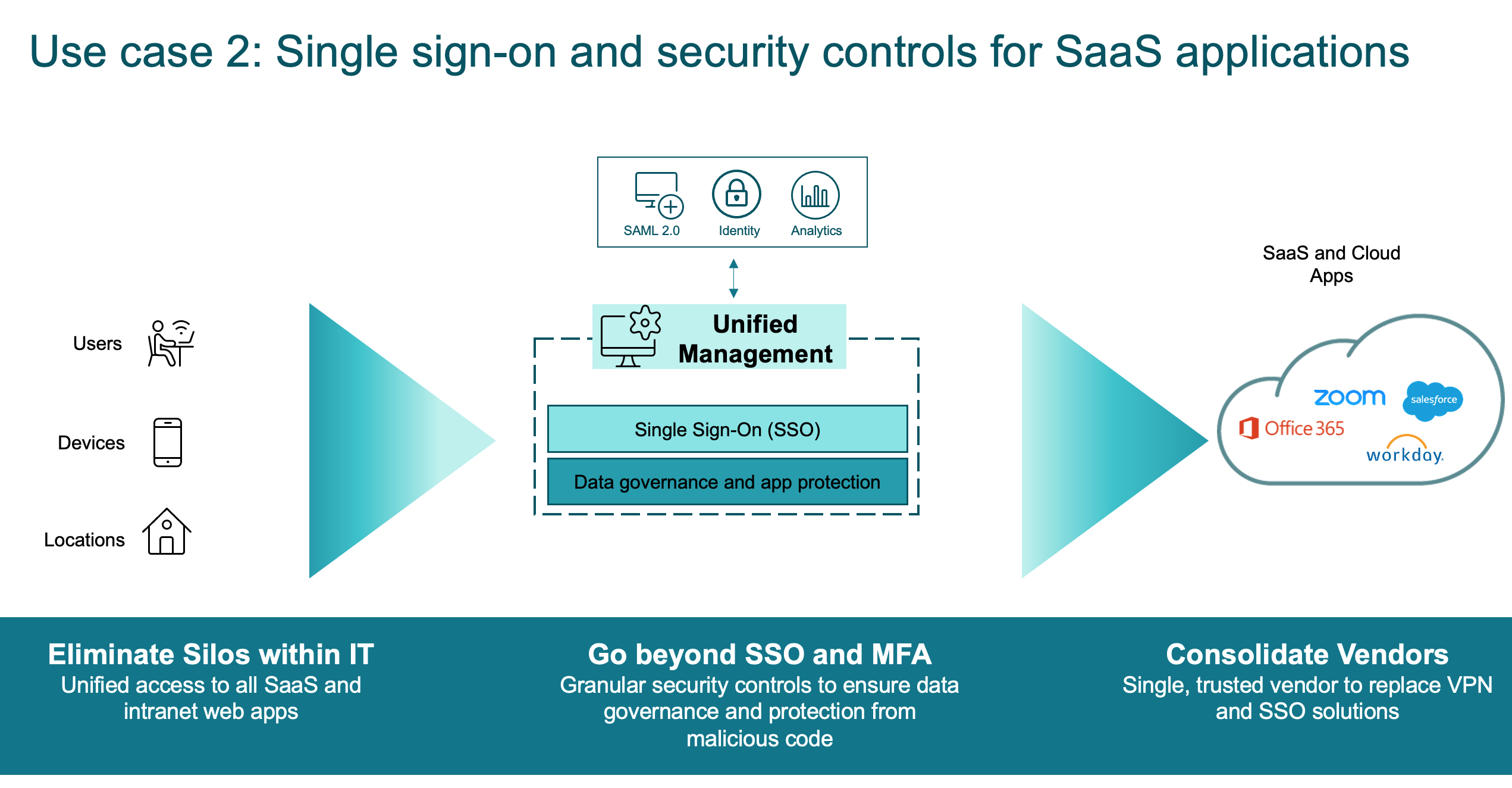

SSO et Adaptive Access pour les applications basées sur navigateur

Secure Private Access propose une authentification unique et des stratégies d’accès adaptatives pour les applications Web et SaaS. Grâce à l’authentification adaptative, les entreprises peuvent adapter leur flux d’authentification en fonction de l’activité. L’authentification adaptative protège l’investissement existant de l’écosystème d’identité d’une entreprise et facilite sa migration vers le cloud sans qu’il soit nécessaire de procéder à une mise à niveau rapide.

Bien qu’une application SaaS autorisée soit considérée comme sûre, le contenu de l’application SaaS peut être dangereux, ce qui constitue un risque pour la sécurité. Les stratégies d’accès adaptatives fournissent au service informatique un moyen d’appliquer les stratégies de sécurité aux applications Web et SaaS qu’elles fournissent aux employés. Ces stratégies protègent les données stockées dans ces applications en appliquant les contrôles suivants :

- Filigrane

- Restreindre la navigation

- Restreindre les téléchargements

- Restreindre la journalisation

- Limiter la capture d’écran

- Restreindre l’impression

Un plus grand nombre de collaborateurs distants signifie davantage de réunions à distance et de conférences Web via diverses applications. Ces réunions exigent généralement que les employés partagent leur écran, ce qui ouvre la possibilité d’exposer des données sensibles par erreur. Les restrictions relatives à l’enregistreur de frappe et à la capture d’écran aident à protéger les terminaux contre les malwares et les erreurs Si les utilisateurs partagent accidentellement des données financières lors d’une conférence Web, les participants ne voient qu’un écran vide. Cette protection s’applique également aux outils de capture d’écran, aux outils d’écran d’impression, à la capture d’écran et aux outils d’enregistrement les plus courants.

L’isolement du navigateur pour le trafic Internet protège les utilisateurs finaux et les entreprises contre les menaces basées sur le Web. Avec Enterprise Browser et le service Remote Browser Isolation, les administrateurs ont le choix d’accéder aux sites dans un navigateur local basé sur Chrome, une instance de navigateur d’entreprise isolée et hébergée dans le cloud. Avec le service, les attaques possibles sont contenues dans le cloud. L’exécution de Secure Browser détruit l’instance virtualisée du navigateur d’entreprise après utilisation. Lorsqu’une nouvelle session démarre, l’utilisateur reçoit une nouvelle instance de navigateur d’entreprise. Les stratégies contrôlent des fonctions telles que « Copier et Coller » afin qu’aucun fichier ou données ne puisse atteindre le réseau de l’entreprise.

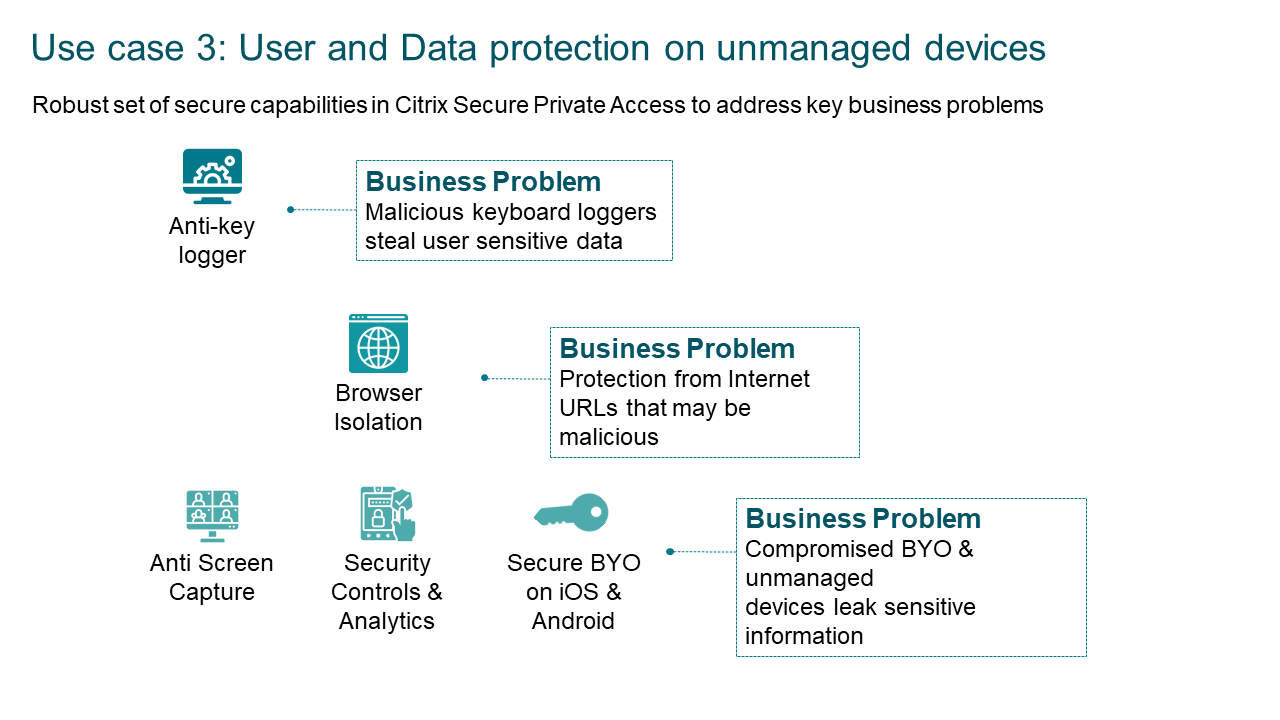

Protection des données utilisateur et d’entreprise sur les points de terminaison BYO et non gérés

À l’aide de stratégies d’authentification et d’accès adaptatives, Secure Private Access permet aux administrateurs de protéger leur entreprise contre la perte de données et le vol d’identifiants. Les stratégies d’authentification et d’accès adaptatives sont encore plus essentielles lorsque les employés utilisent des appareils personnels pour accéder aux ressources de l’entreprise.

Les stratégies d’accès adaptatives peuvent activer les fonctionnalités de protection des enregistreurs de frappe et des captures d’écran Cette fonctionnalité protège les employés contre les logiciels malveillants ou les enregistreurs de touches qui peuvent potentiellement capturer des mots de passe ou des informations personnelles.

Les protections des enregistreurs de frappe et des captures d’écran fonctionnent en contrôlant l’accès à des appels d’API spécifiques du système d’exploitation sous-jacent requis pour capturer des écrans ou des pressions de clavier. Ces stratégies peuvent se protéger même contre les outils de piratage les plus personnalisés et spécialement conçus. Il permet de sécuriser toutes les applications virtuelles ou Web que les employés utilisent dans les boîtes de dialogue Citrix Secure Private Access et d’authentification (empêchant les fuites de mots de passe).

La fonction de protection de l’enregistreur de frappe et de la capture d’écran rend le texte saisi par l’utilisateur indéchiffrable en le chiffrant avant qu’un outil d’enregistrement de frappe puisse y accéder. Un keylogger installé sur le point de terminaison client lisant les données capturerait des caractères charabia au lieu des frappes que l’utilisateur saisit.

Plus de cas d’utilisation

| Liens | ||

|---|---|---|

|

Lire la suite : Fiche technique : Secure Private Access - Cas d’utilisation | |