Vue d’ensemble des architectures du Service d’authentification fédérée

Introduction

Le Service d’authentification fédérée (FAS) est un composant Citrix qui s’intègre avec votre autorité de certification (CA) Active Directory, qui permet aux utilisateurs d’être authentifiés dans un environnement Citrix. Ce document présente les différentes architectures d’authentification appropriées à votre déploiement.

Lorsqu’il est activé, le FAS délègue l’authentification utilisateur aux serveurs StoreFront approuvés. StoreFront est doté d’un ensemble complet d’options d’authentification articulées autour de technologies Web modernes. En outre, il peut être étendu facilement grâce au SDK StoreFront ou à des plug-ins IIS tiers. L’objectif de base est que toute technologie d’authentification qui peut authentifier un utilisateur sur un site Web peut maintenant être utilisée pour la connexion à un déploiement Citrix XenApp ou XenDesktop.

Ce document décrit certaines architectures de déploiement de haut niveau, par complexité croissante.

- Déploiement interne

- Déploiement NetScaler Gateway

- ADFS SAML

- Mappage de compte B2B

- Jonction à un domaine Azure AD (Azure AD Join) avec Windows 10

Des liens vers les articles FAS sont fournis. Pour toutes les architectures, l’article Service d’authentification fédérée est le document de référence principal pour la configuration du FAS.

Fonctionnement

Le FAS est autorisé à émettre des certificats de classe de carte à puce automatiquement à la place des utilisateurs Active Directory authentifiés par StoreFront. Il utilise des API similaires aux outils qui permettent aux administrateurs de provisionner des cartes à puce physiques.

Lorsqu’un utilisateur est connecté à un VDA Citrix XenApp ou XenDesktop, le certificat est attaché à la machine, et le domaine Windows interprète l’ouverture de session en tant qu’authentification par carte à puce standard.

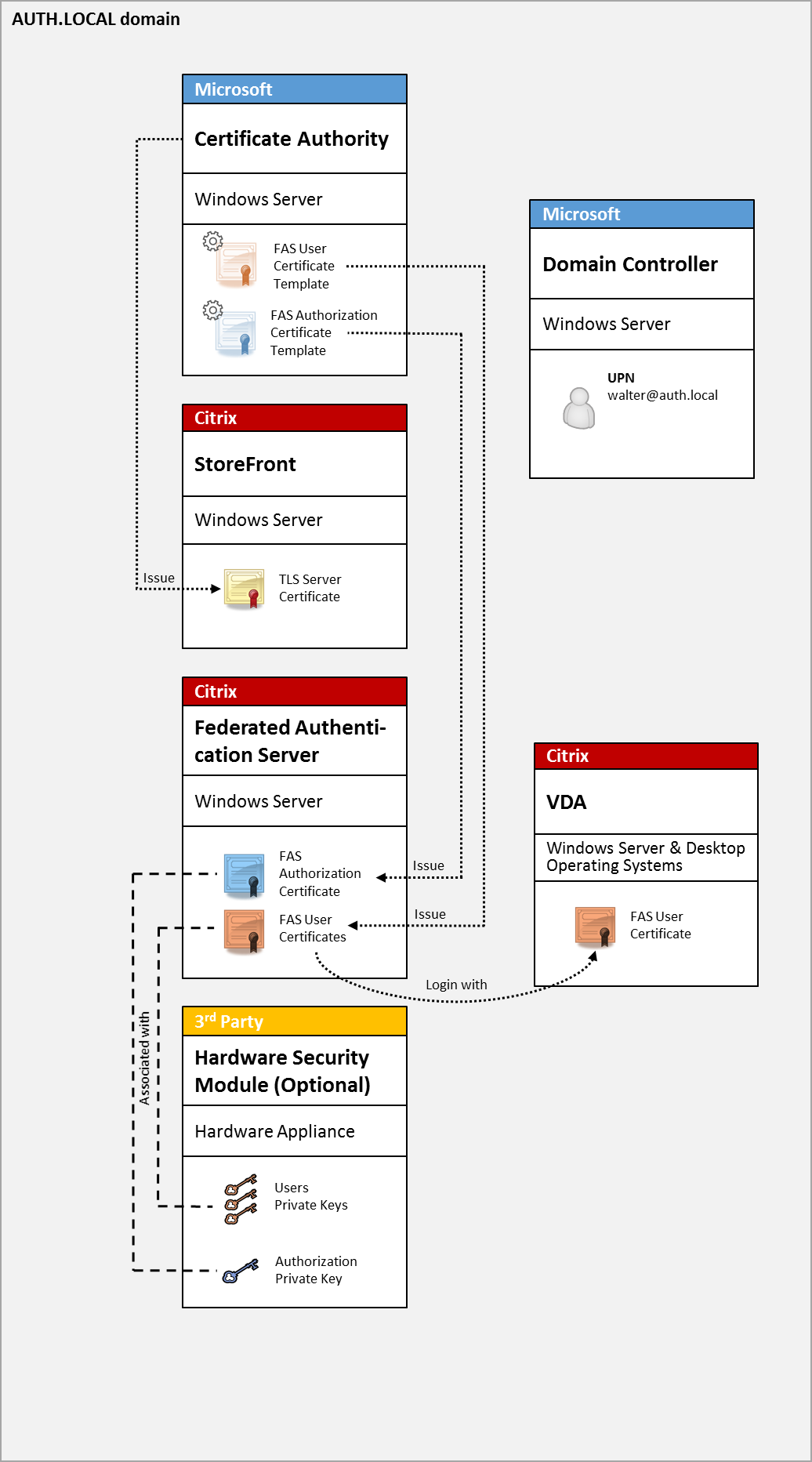

Déploiement interne

Le FAS permet aux utilisateurs de s’authentifier en toute sécurité auprès de StoreFront à l’aide de différentes options d’authentification (y compris l’authentification unique Kerberos) et de se connecter à une session Citrix HDX authentifiée.

Cela rend possible l’authentification Windows sans invite de saisie d’informations d’identification ou de codes PIN de carte à puce et sans l’utilisation de fonctionnalités de « gestion des mots de passe enregistrés » telles que le service Single Sign-On. Cela peut être utilisé pour remplacer les fonctionnalités d’ouverture de session de la délégation Kerberos contrainte disponibles dans les versions précédentes de XenApp.

Tous les utilisateurs ont accès aux certificats PKI dans leur session, qu’ils se soient connectés ou non aux machines de point de terminaison avec une carte à puce. Ceci permet une migration fluide vers des modèles d’authentification à deux facteurs, et ce, même à partir de périphériques tels que des smartphones et tablettes qui ne disposent pas d’un lecteur de carte à puce.

Ce déploiement ajoute un serveur exécutant le FAS, qui est autorisé à émettre des certificats de classe de carte à puce pour le compte d’utilisateurs. Ces certificats sont alors utilisés pour se connecter à des sessions utilisateur dans un environnement Citrix HDX comme si une ouverture de session par carte à puce était utilisée.

L’environnement XenApp ou XenDesktop doit être configuré de la même manière que l’ouverture de session par carte à puce à, ce qui est décrit dans l’article CTX206156.

Dans un déploiement existant, cela implique généralement de s’assurer qu’une autorité de certification (CA) Microsoft appartenant au domaine soit disponible, et que des certificats de contrôleur de domaine ont été attribués aux contrôleurs de domaine. (Consultez la section « Émission de certificats de contrôleur de domaine » dans l’article CTX206156).

Informations connexes :

- Les clés peuvent être stockées dans un module de sécurité matériel (HSM) ou un module de plateforme sécurisée (TPM). Pour de plus amples informations, consultez l’article Protection des clés privées du Service d’authentification fédérée.

- L’article Service d’authentification fédérée décrit comment installer et configurer le FAS.

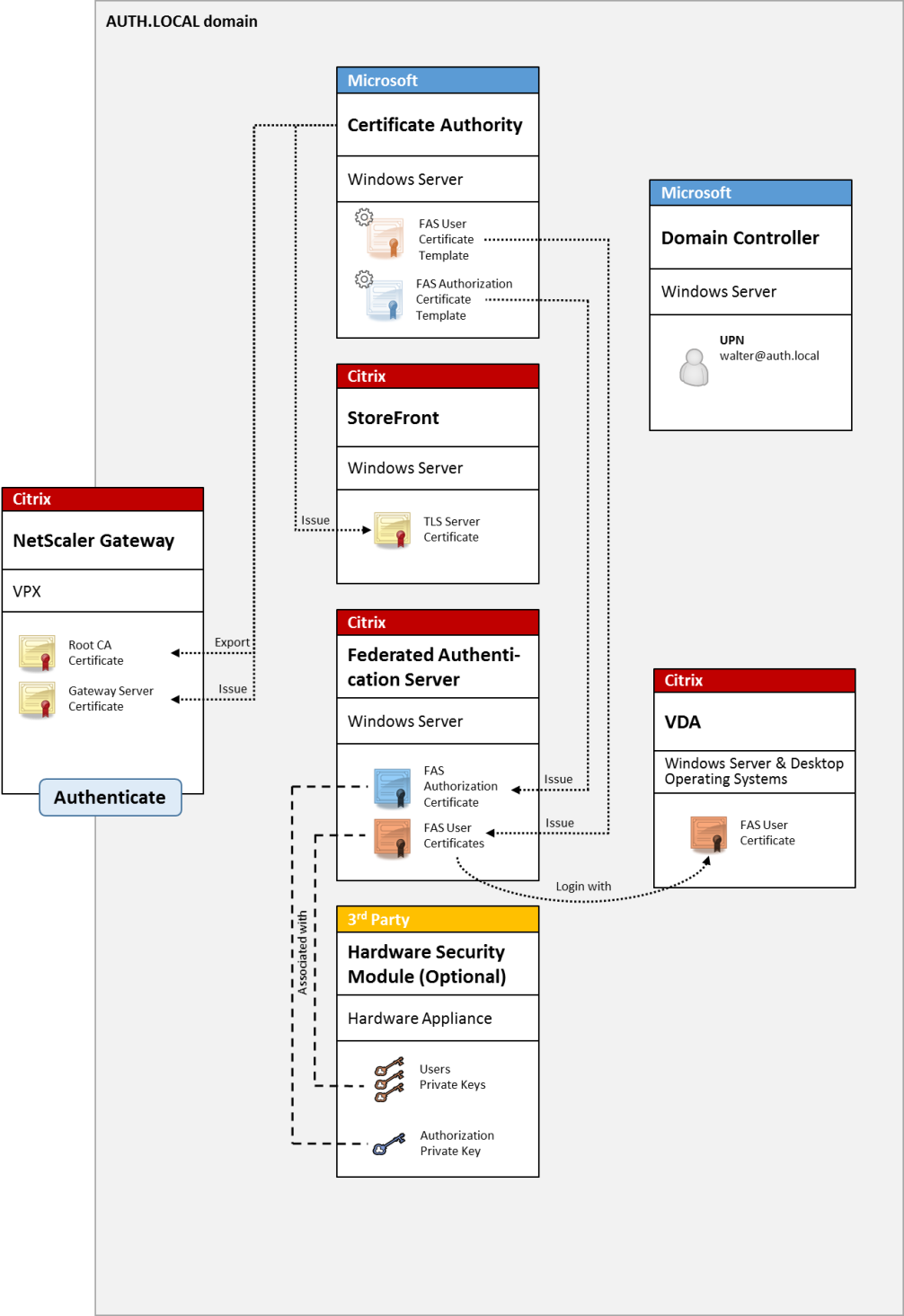

Déploiement NetScaler Gateway

Le déploiement NetScaler est similaire au déploiement interne, mais ajoute Citrix NetScaler Gateway couplé avec StoreFront, et déplace le point principal d’authentification sur NetScaler. Citrix NetScaler comprend des options d’authentification et d’autorisation avancées qui peuvent être utilisées pour sécuriser l’accès à distance aux sites Web d’une entreprise.

Ce déploiement peut être utilisé pour éviter l’affichage de plusieurs invites de saisie de code PIN qui se produisent lors de l’authentification auprès de NetScaler, puis de la connexion à une session utilisateur. Il permet également d’utiliser les technologies d’authentification NetScaler avancées sans nécessiter de mots de passe Active Directory ou de cartes à puce.

Remarque :

Il n’y a aucune différence si la ressource principale est un VDA Windows ou un Linux VDA.

L’environnement XenApp ou XenDesktop doit être configuré de la même manière que l’ouverture de session par carte à puce à, ce qui est décrit dans l’article CTX206156.

Dans un déploiement existant, cela implique généralement de s’assurer qu’une autorité de certification (CA) Microsoft appartenant au domaine soit disponible, et que des certificats de contrôleur de domaine ont été attribués aux contrôleurs de domaine. (Consultez la section « Émission de certificats de contrôleur de domaine » dans l’article CTX206156).

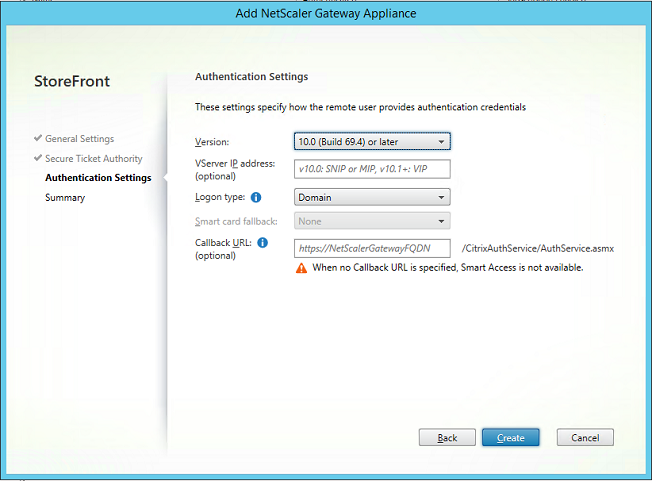

Lors de la configuration de NetScaler Gateway en tant que système d’authentification principal, assurez-vous que toutes les connexions entre NetScaler et StoreFront sont sécurisées à l’aide du protocole TLS. En particulier, assurez-vous que l’URL de rappel est correctement configurée pour pointer vers le serveur NetScaler, car cela peut être utilisé pour authentifier le serveur NetScaler dans ce déploiement.

Informations connexes :

- Pour configurer NetScaler Gateway, consultez la section Comment configurer NetScaler Gateway 10.5 pour l’utiliser avec StoreFront 3.6 et XenDesktop 7.6.

- L’article Service d’authentification fédérée décrit comment installer et configurer le FAS.

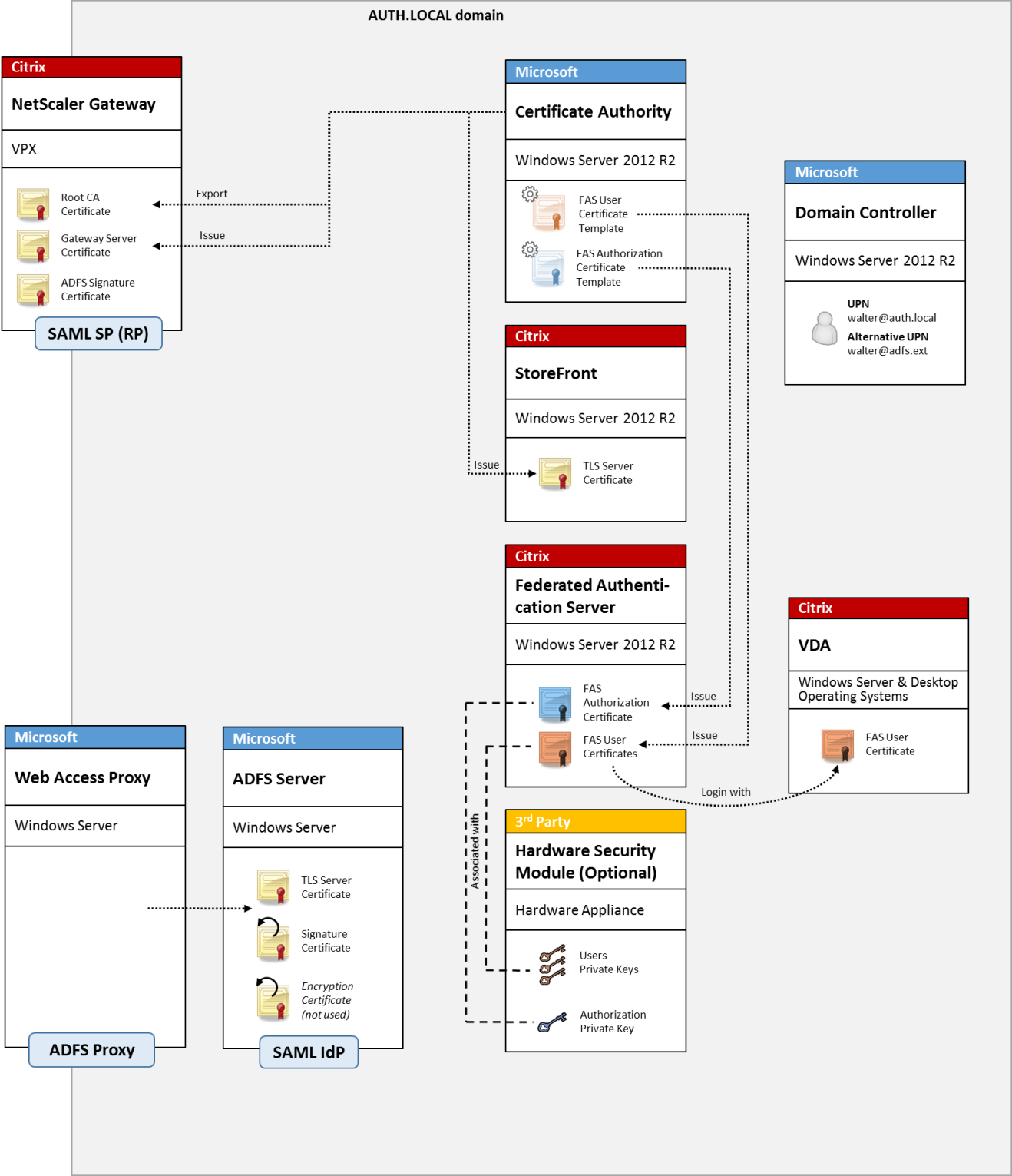

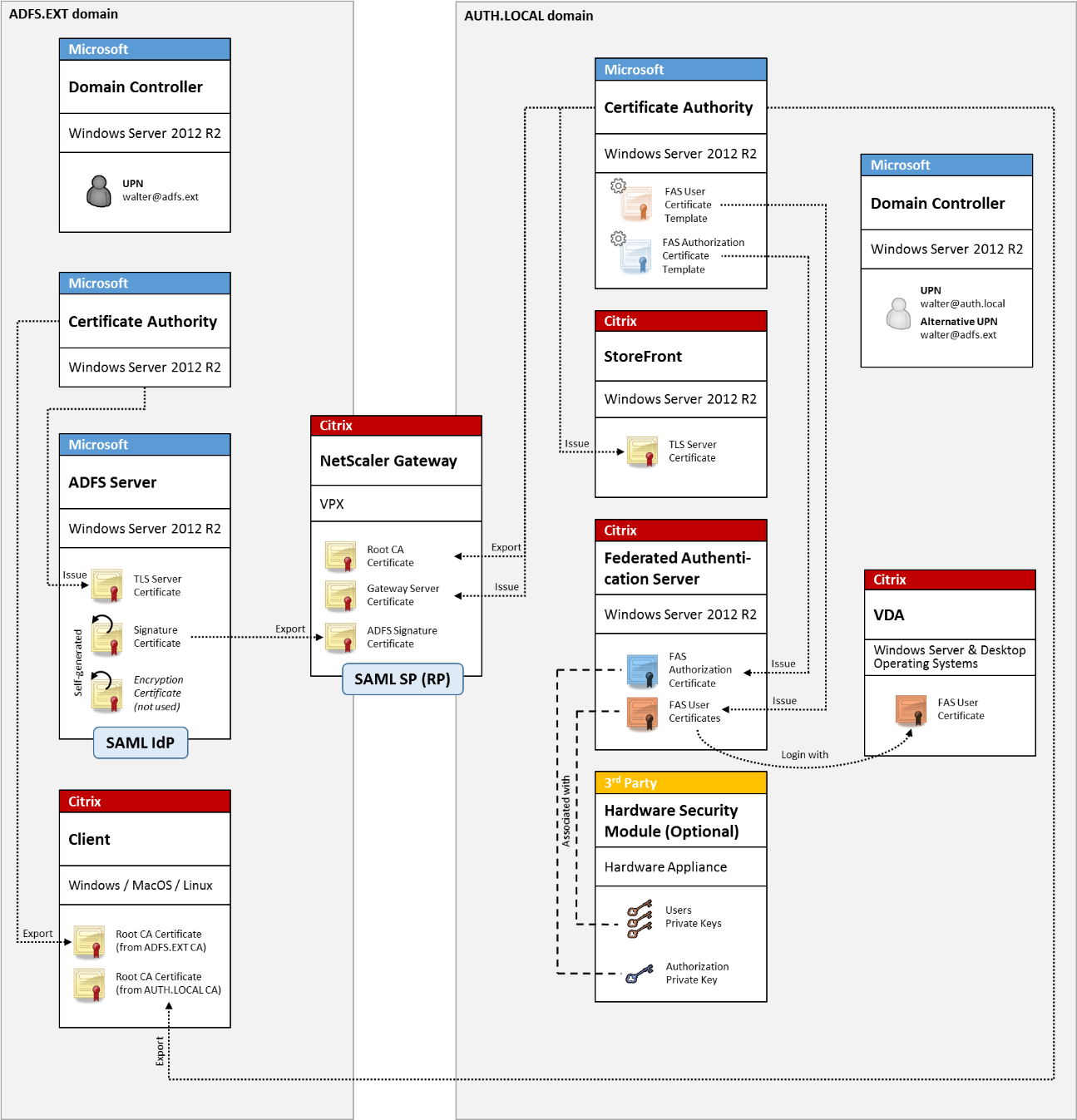

Déploiement SAML ADFS

Une technologie d’authentification NetScaler clé permet l’intégration avec Microsoft ADFS, qui peut agir en tant que fournisseur d’identité SAML (IdP). Une assertion SAML est un bloc XML signé de manière cryptographique émis par un fournisseur d’identité approuvé qui autorise un utilisateur à ouvrir une session sur un ordinateur. Cela signifie que le serveur FAS permet maintenant de déléguer l’authentification d’un utilisateur au serveur Microsoft ADFS (ou d’autres fournisseurs d’identité SAML).

ADFS est généralement utilisé pour authentifier de manière sécurisée les utilisateurs auprès des ressources d’entreprise à distance via Internet. Par exemple, il est souvent utilisé pour l’intégration à Office 365.

Informations connexes :

- L’article Déploiement ADFS du Service d’authentification fédérée contient des détails.

- L’article Service d’authentification fédérée décrit comment installer et configurer le FAS.

- La section Déploiement NetScaler Gateway dans cet article contient des recommandations en matière de configuration.

Mappage de compte B2B

Si deux entreprises souhaitent utiliser réciproquement leurs systèmes informatiques, une option courante consiste à configurer un serveur Active Directory Federation Service (ADFS) avec une relation d’approbation. Cela permet aux utilisateurs d’une entreprise de s’authentifier en toute transparence auprès de l’environnement Active Directory (AD) d’une autre entreprise. Lors de la connexion, chaque utilisateur utilise ses propres informations de connexion d’entreprise. ADFS associe automatiquement ces informations à un « compte fictif » dans l’environnement AD de l’entreprise homologue.

Informations connexes :

- L’article Service d’authentification fédérée décrit comment installer et configurer le FAS.

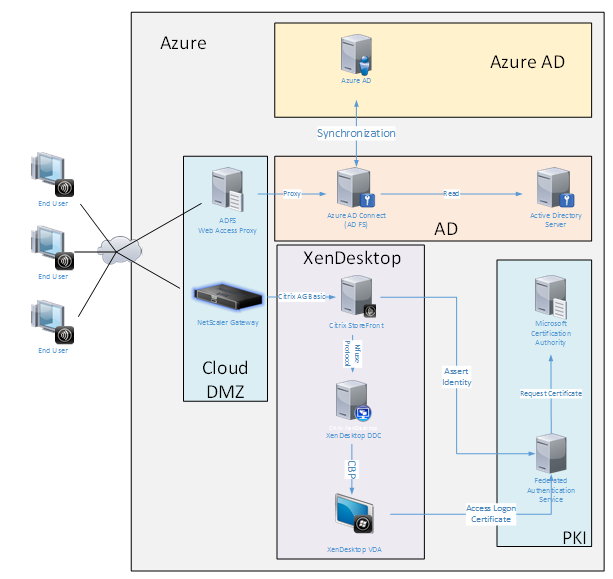

Jonction à un domaine Azure AD (Azure AD Join) avec Windows 10

Windows 10 a introduit le concept de « Azure AD Join » (Jonction à un domaine Azure AD), qui est d’un point de vue conceptuel similaire à la jointure de domaine Windows traditionnelle mais ciblé pour les scénarios « via Internet ». Ce concept convient tout particulièrement aux ordinateurs portables et tablettes. Comme avec la jonction de domaine Windows traditionnelle, Azure AD est équipé de fonctionnalités permettant d’utiliser des modèles d’authentification unique pour la connexion aux sites Web et aux ressources de l’entreprise. Ces derniers sont tous « compatibles Internet », ils fonctionnent donc à partir de n’importe quel emplacement connecté à Internet, et pas seulement sur le réseau local du bureau.

Ce déploiement est un exemple dans lequel il n’existe pas de concept « utilisateurs au bureau. » Les ordinateurs portables sont inscrits et s’authentifient via Internet à l’aide des fonctionnalités modernes d’Azure AD.

L’infrastructure dans ce déploiement peut s’exécuter partout où une adresse IP est disponible : en interne, fournisseur hébergé, Azure ou un autre fournisseur de cloud. Le synchronisateur Azure AD Connect se connectera automatiquement à Azure AD. Le graphique utilise des VM Azure à des fins de simplicité.

Informations connexes :

- L’article Service d’authentification fédérée décrit comment installer et configurer le FAS.

- L’article Intégration d’Azure AD au Service d’authentification fédérée contient des détails.