Connessioni di rete

Introduzione

Questo articolo fornisce dettagli su diversi scenari di distribuzione quando si utilizza un abbonamento Azure gestito da Citrix.

Quando si crea un catalogo, si indica se e come gli utenti accedono a posizioni e risorse sulla propria rete aziendale locale dai loro desktop e app Citrix DaaS Standard per Azure (precedentemente Citrix Virtual Apps and Desktops Standard per Azure).

Quando si utilizza un abbonamento Azure gestito da Citrix, le scelte sono:

Quando si utilizza uno dei propri abbonamenti Azure gestiti dal cliente, non è necessario creare una connessione a Citrix DaaS per Azure. È sufficiente aggiungere l’abbonamento Azure a Citrix DaaS per Azure.

Non è possibile modificare il tipo di connessione di un catalogo dopo la sua creazione.

Requisiti per tutte le connessioni di rete

- Quando si crea una connessione, è necessario disporre di voci server DNS valide.

- Quando si utilizza Secure DNS o un provider DNS di terze parti, è necessario aggiungere l’intervallo di indirizzi allocato per l’uso da parte di Citrix DaaS™ per Azure agli indirizzi IP del provider DNS nell’elenco consentiti. Tale intervallo di indirizzi viene specificato quando si crea una connessione.

- Tutte le risorse del servizio che utilizzano la connessione (macchine aggiunte al dominio) devono essere in grado di raggiungere il server Network Time Protocol (NTP), per garantire la sincronizzazione dell’ora.

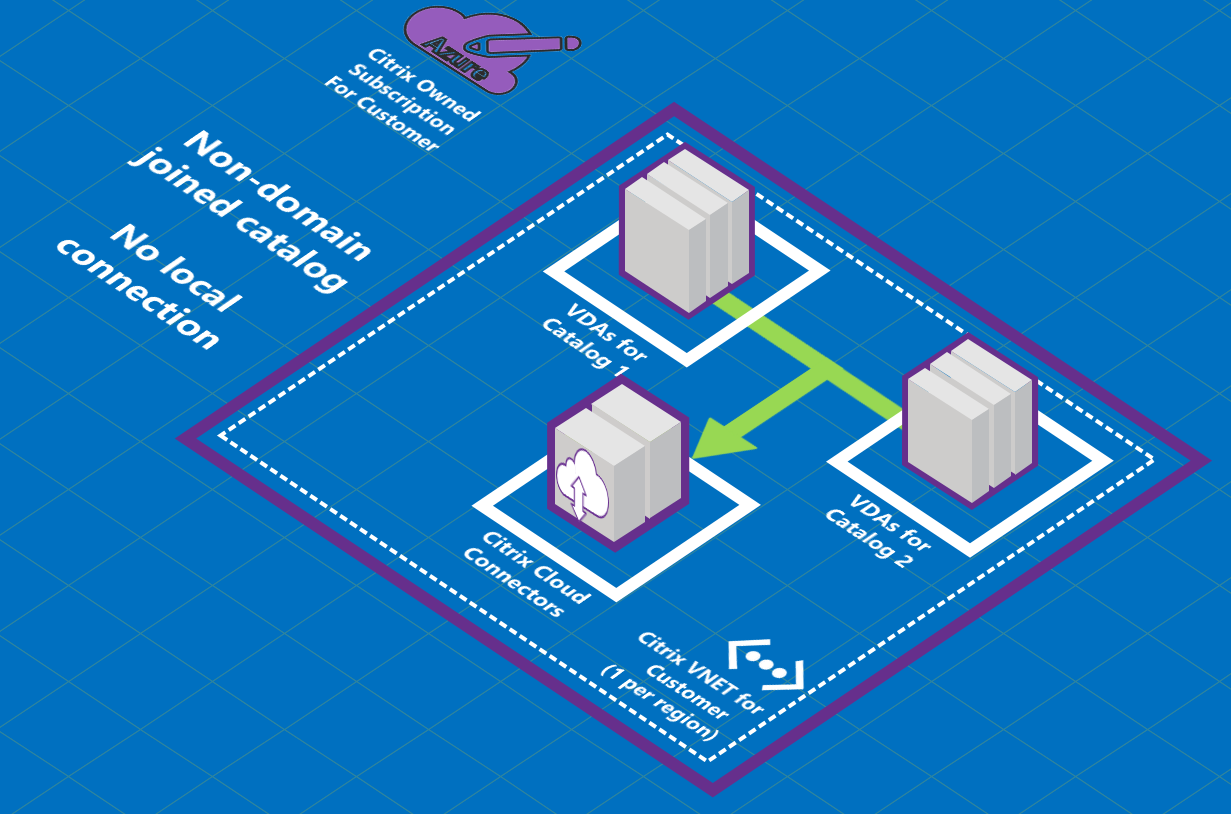

Nessuna connettività

Quando un catalogo è configurato con Nessuna connettività, gli utenti non possono accedere alle risorse sulle proprie reti locali o su altre reti. Questa è l’unica scelta quando si crea un catalogo utilizzando la creazione rapida.

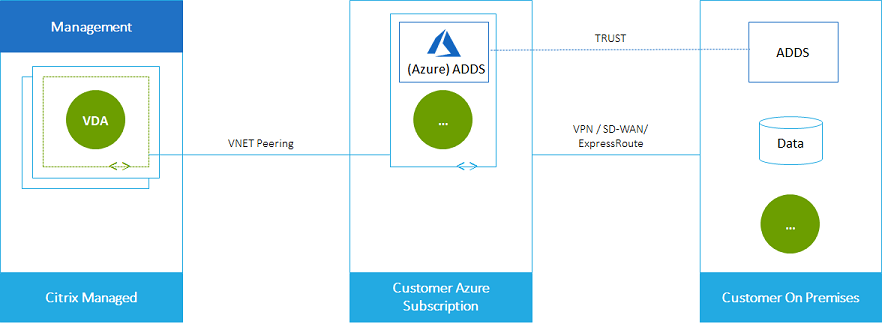

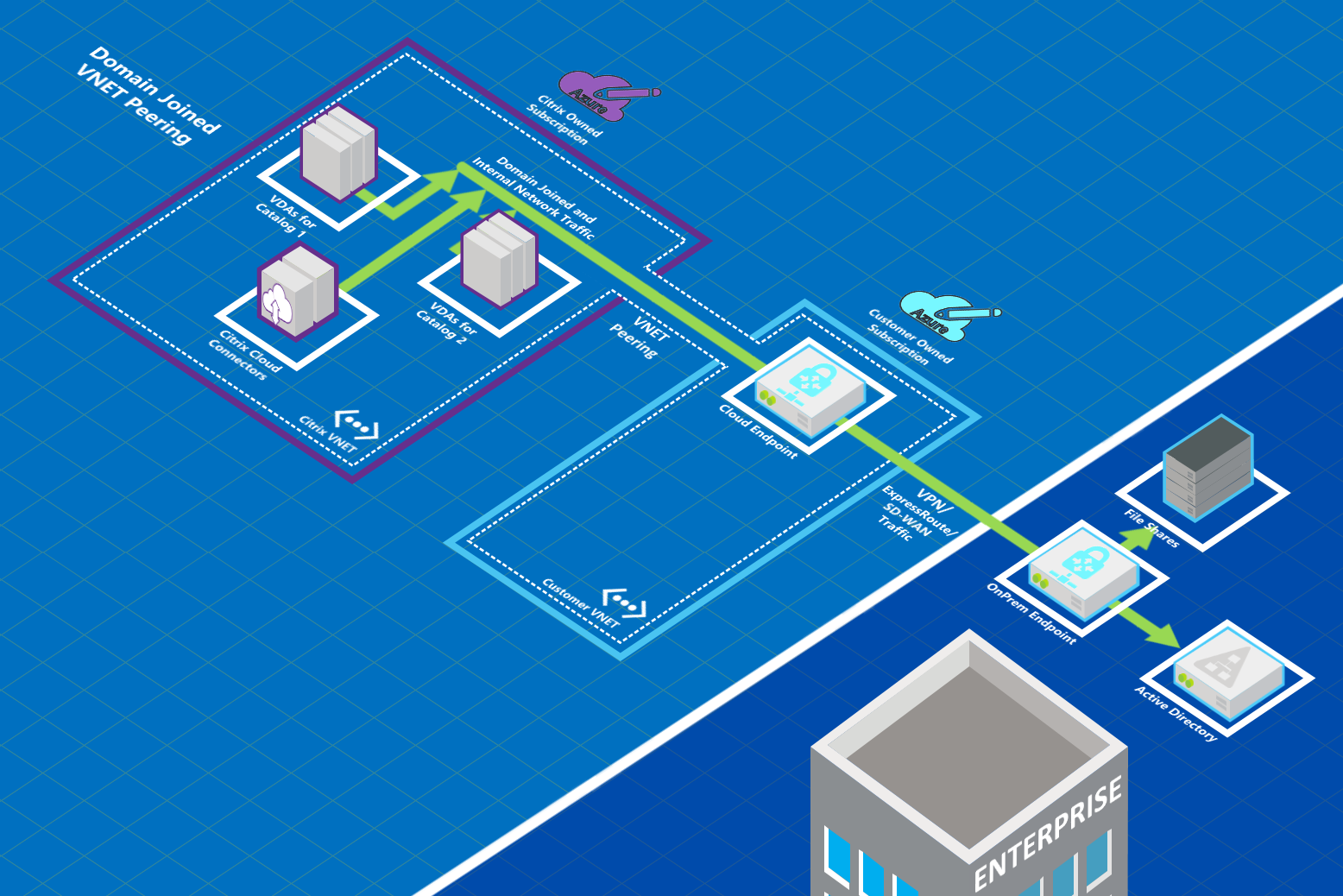

Informazioni sulle connessioni di peering VNet di Azure

Il peering di rete virtuale connette senza problemi due reti virtuali (VNet) di Azure: la vostra e la VNet di Citrix DaaS per Azure. Il peering aiuta anche a consentire agli utenti di accedere a file e altri elementi dalle proprie reti locali.

Come mostrato nella seguente grafica, si crea una connessione utilizzando il peering VNet di Azure dall’abbonamento Azure gestito da Citrix alla VNet nell’abbonamento Azure della propria azienda.

Ecco un’altra illustrazione del peering VNet.

Gli utenti possono accedere alle risorse della propria rete locale (come i file server) unendosi al dominio locale quando si crea un catalogo. (Cioè, si unisce al dominio AD in cui risiedono le condivisioni file e altre risorse necessarie). L’abbonamento Azure si connette a tali risorse (nei grafici, utilizzando una VPN o Azure ExpressRoute). Quando si crea il catalogo, si forniscono il dominio, l’OU e le credenziali dell’account.

Importante:

- Informarsi sul peering VNet prima di utilizzarlo in Citrix DaaS per Azure.

- Creare una connessione di peering VNet prima di creare un catalogo che la utilizzi.

Route personalizzate di peering VNet di Azure

Le route personalizzate, o definite dall’utente, sovrascrivono le route di sistema predefinite di Azure per dirigere il traffico tra le macchine virtuali in un peering VNet, le reti locali e Internet. È possibile utilizzare route personalizzate se ci sono reti a cui le risorse di Citrix DaaS per Azure dovrebbero accedere ma non sono direttamente connesse tramite il peering VNet. Ad esempio, è possibile creare una route personalizzata che forza il traffico attraverso un’appliance di rete verso Internet o verso una sottorete di rete locale.

Per utilizzare le route personalizzate:

- È necessario disporre di un gateway VPN di Azure esistente o di un’appliance di rete nell’ambiente Citrix DaaS per Azure.

- Quando si aggiungono route personalizzate, è necessario aggiornare le tabelle di routing della propria azienda con le informazioni della VNet di destinazione di Citrix DaaS per Azure per garantire la connettività end-to-end.

- Le route personalizzate vengono visualizzate in Citrix DaaS per Azure nell’ordine in cui sono state inserite. Questo ordine di visualizzazione non influisce sull’ordine in cui Azure seleziona le route.

Prima di utilizzare le route personalizzate, consultare l’articolo Microsoft Virtual network traffic routing per informazioni sull’utilizzo delle route personalizzate, sui tipi di hop successivo e su come Azure seleziona le route per il traffico in uscita.

È possibile aggiungere route personalizzate quando si crea una connessione di peering VNet di Azure o a quelle esistenti nell’ambiente Citrix DaaS per Azure. Quando si è pronti per utilizzare le route personalizzate con il peering VNet, fare riferimento alle seguenti sezioni di questo articolo:

- Per le route personalizzate con nuovi peering VNet di Azure: Creare una connessione di peering VNet di Azure

- Per le route personalizzate con peering VNet di Azure esistenti: Gestire le route personalizzate per le connessioni di peering VNet di Azure esistenti

Requisiti e preparazione del peering VNet di Azure

- Credenziali per un proprietario dell’abbonamento Azure Resource Manager. Questo deve essere un account Microsoft Entra. Citrix DaaS per Azure non supporta altri tipi di account, come live.com o account Microsoft Entra esterni (guest) (in un tenant diverso).

- Un abbonamento Azure, un gruppo di risorse e una rete virtuale (VNet).

- Configurare le route di rete di Azure in modo che i VDA nell’abbonamento Azure gestito da Citrix possano comunicare con le posizioni di rete.

- Aprire i gruppi di sicurezza di rete di Azure dalla VNet all’intervallo IP specificato.

-

Active Directory: Per gli scenari con join di dominio, si consiglia di avere una qualche forma di servizi Active Directory in esecuzione nella VNet con peering. Ciò sfrutta le caratteristiche di bassa latenza della tecnologia di peering VNet di Azure.

Ad esempio, la configurazione potrebbe includere Microsoft Entra Domain Services, una VM controller di dominio nella VNet o Microsoft Entra Connect al proprio Active Directory locale.

Dopo aver abilitato AADDS, non è possibile spostare il dominio gestito in una VNet diversa senza eliminare il dominio gestito. Pertanto, è importante selezionare la VNet corretta per abilitare il dominio gestito. Prima di procedere, consultare l’articolo Microsoft Networking considerations for Microsoft Entra Domain Services.

-

Intervallo IP VNet: Quando si crea la connessione, è necessario fornire uno spazio di indirizzi CIDR disponibile (indirizzo IP e prefisso di rete) che sia univoco tra le risorse di rete e le VNet di Azure che vengono connesse. Questo è l’intervallo IP assegnato alle VM all’interno della VNet con peering di Citrix DaaS per Azure.

Assicurarsi di specificare un intervallo IP che non si sovrapponga a nessun indirizzo utilizzato nelle reti Azure e locali.

-

Ad esempio, se la VNet di Azure ha uno spazio di indirizzi di 10.0.0.0 /16, creare la connessione di peering VNet in Citrix DaaS per Azure come qualcosa come 192.168.0.0 /24.

-

In questo esempio, la creazione di una connessione di peering con un intervallo IP 10.0.0.0 /24 sarebbe considerata un intervallo di indirizzi sovrapposto.

Se gli indirizzi si sovrappongono, la connessione di peering VNet potrebbe non essere creata correttamente. Inoltre, non funzionerebbe correttamente per le attività di amministrazione del sito.

-

Per informazioni sul peering VNet, consultare i seguenti articoli Microsoft.

- Peering di rete virtuale

- Gateway VPN di Azure

- Creare una connessione da sito a sito nel portale di Azure

- Domande frequenti sul gateway VPN (cercare “overlap”)

Creare una connessione di peering VNet di Azure

-

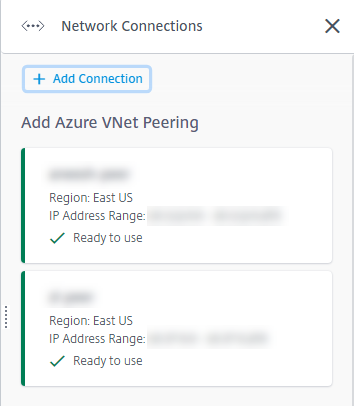

Dalla dashboard Quick Deploy > Microsoft Azure in Citrix DaaS per Azure, espandere Network Connections sulla destra. Se sono già state configurate delle connessioni, queste sono elencate.

- Fare clic su Add Connection.

-

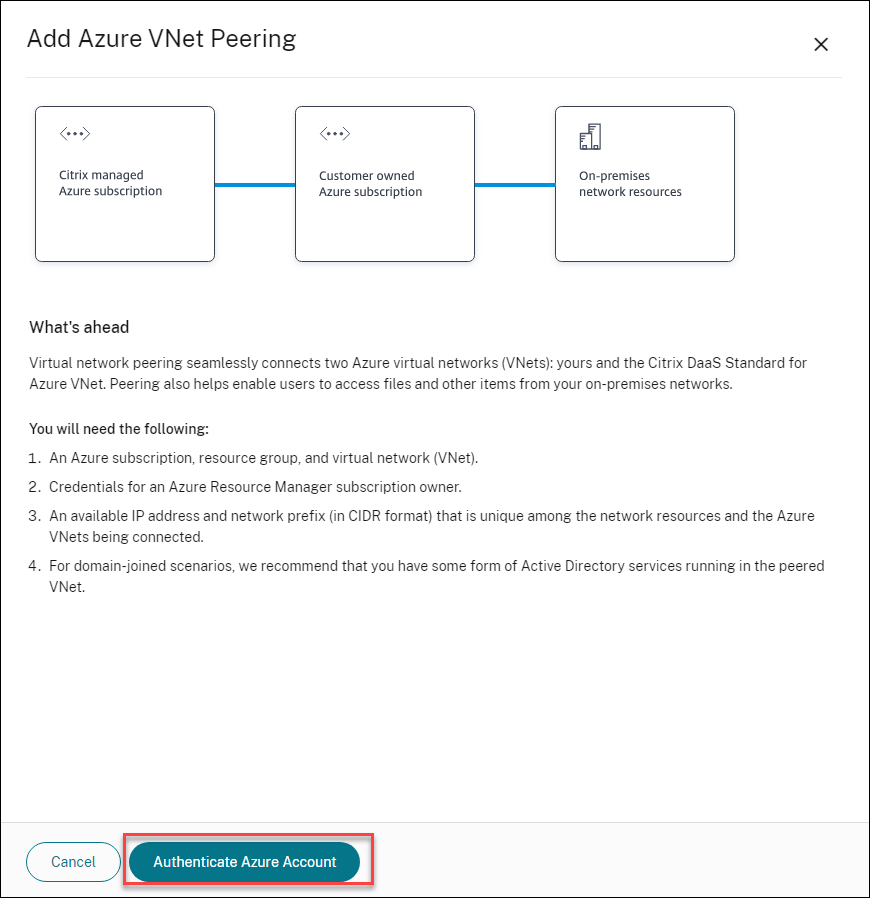

Fare clic in un punto qualsiasi della casella Add Azure VNet Peering.

-

Fare clic su Authenticate Azure Account.

-

Citrix DaaS per Azure reindirizza automaticamente alla pagina di accesso di Azure per autenticare gli abbonamenti Azure. Dopo aver effettuato l’accesso ad Azure (con le credenziali dell’account proprietario dell’abbonamento) e aver accettato i termini, si viene reindirizzati alla finestra di dialogo dei dettagli di creazione della connessione.

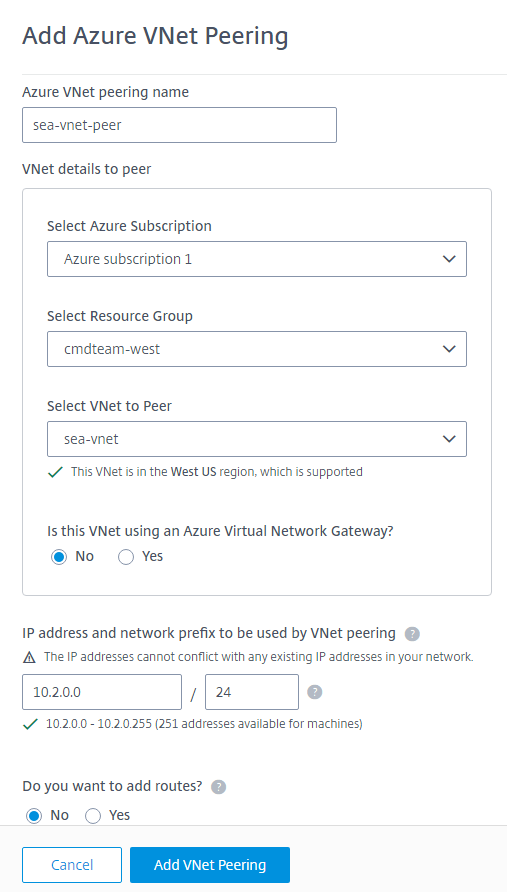

- Digitare un nome per il peering VNet di Azure.

- Selezionare l’abbonamento Azure, il gruppo di risorse e la VNet da sottoporre a peering.

- Indicare se la VNet selezionata utilizza un gateway di rete virtuale di Azure. Per informazioni, consultare l’articolo Microsoft Azure VPN Gateway.

-

Se al passaggio precedente si è risposto Sì (la VNet selezionata utilizza un gateway di rete virtuale di Azure), indicare se si desidera abilitare la propagazione delle route del gateway di rete virtuale. Quando abilitata, Azure apprende automaticamente (aggiunge) tutte le route tramite il gateway.

È possibile modificare questa impostazione in seguito nella pagina Details della connessione. Tuttavia, la modifica può causare cambiamenti nel modello di routing e interruzioni del traffico VDA. Inoltre, se la si disabilita in seguito, è necessario aggiungere manualmente le route alle reti che i VDA utilizzeranno.

-

Digitare un indirizzo IP e selezionare una maschera di rete. Viene visualizzato l’intervallo di indirizzi da utilizzare, oltre al numero di indirizzi supportati dall’intervallo. Assicurarsi che l’intervallo IP non si sovrapponga a nessun indirizzo utilizzato nelle reti Azure e locali.

- Ad esempio, se la VNet di Azure ha uno spazio di indirizzi di 10.0.0.0 /16, creare la connessione di peering VNet in Citrix Virtual Apps and Desktops Standard come qualcosa come 192.168.0.0 /24.

- In questo esempio, la creazione di una connessione di peering VNet con un intervallo IP 10.0.0.0 /24 sarebbe considerata un intervallo di indirizzi sovrapposto.

Se gli indirizzi si sovrappongono, la connessione di peering VNet potrebbe non essere creata correttamente. Inoltre, non funzionerà correttamente per le attività di amministrazione del sito.

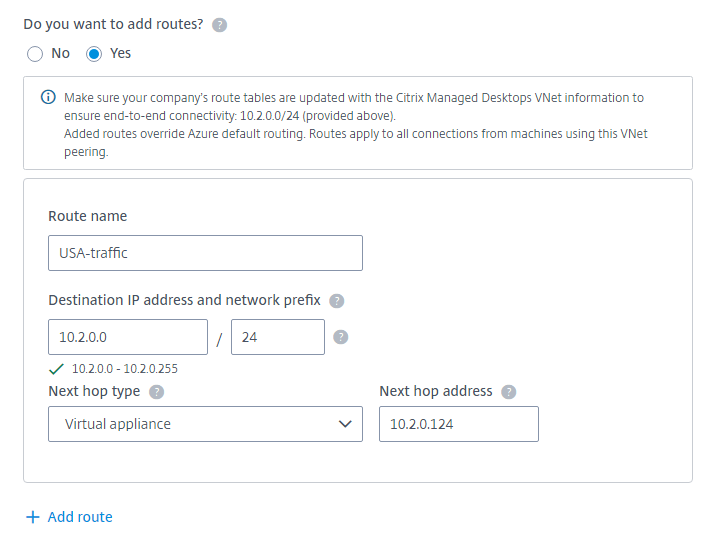

- Indicare se si desidera aggiungere route personalizzate alla connessione di peering VNet. Se si seleziona Yes, inserire le seguenti informazioni:

- Digitare un nome descrittivo per la route personalizzata.

- Inserire l’indirizzo IP di destinazione e il prefisso di rete. Il prefisso di rete deve essere compreso tra 16 e 24.

-

Selezionare un tipo di hop successivo per dove si desidera che il traffico venga instradato. Se si seleziona Virtual appliance, inserire l’indirizzo IP interno dell’appliance.

Per maggiori informazioni sui tipi di hop successivo, consultare Custom routes nell’articolo Microsoft Virtual network traffic routing.

- Fare clic su Add route per creare un’altra route personalizzata per la connessione.

- Fare clic su Add VNet Peering.

Dopo la creazione, la connessione viene elencata in Network Connections > Azure VNet Peers sul lato destro della dashboard Quick Deploy > Microsoft Azure. Quando si crea un catalogo, questa connessione è inclusa nell’elenco delle connessioni di rete disponibili.

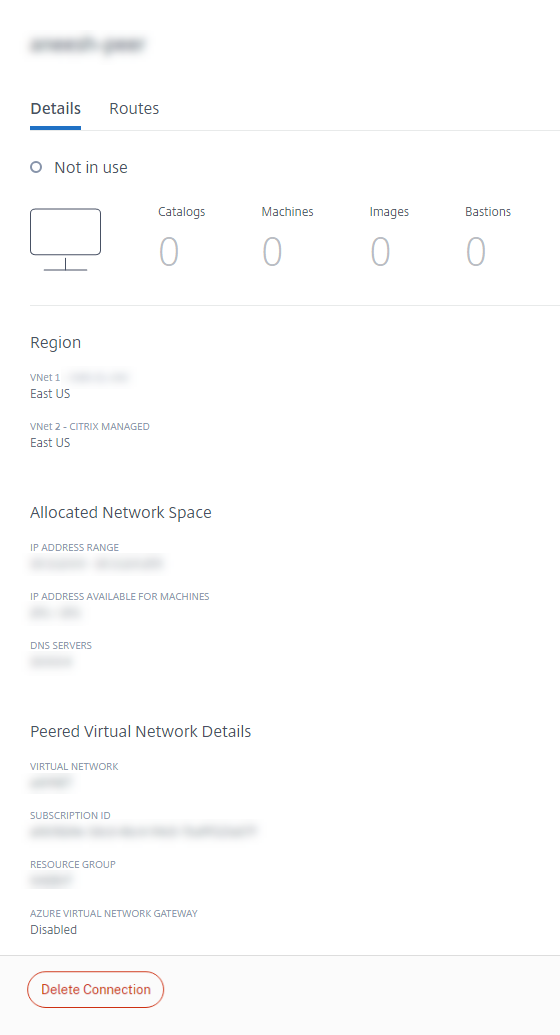

Visualizzare i dettagli della connessione di peering VNet di Azure

- Dalla dashboard Quick Deploy > Microsoft Azure in Citrix DaaS per Azure, espandere Network Connections sulla destra.

- Selezionare la connessione di peering VNet di Azure che si desidera visualizzare.

I dettagli includono:

- Il numero di cataloghi, macchine, immagini e bastioni che utilizzano questa connessione.

- La regione, lo spazio di rete allocato e le VNet con peering.

- Le route attualmente configurate per la connessione di peering VNet.

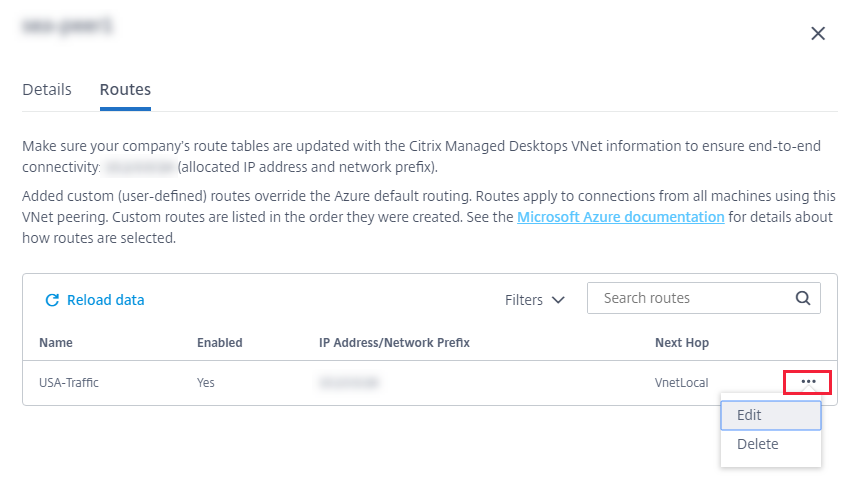

Gestire le route personalizzate per le connessioni di peering VNet di Azure esistenti

È possibile aggiungere nuove route personalizzate a una connessione esistente o modificare route personalizzate esistenti, inclusa la disabilitazione o l’eliminazione di route personalizzate.

Importante:

La modifica, la disabilitazione o l’eliminazione di route personalizzate modifica il flusso di traffico della connessione e potrebbe interrompere eventuali sessioni utente attive.

Per aggiungere una route personalizzata:

- Dai dettagli della connessione di peering VNet, selezionare Routes e quindi fare clic su Add Route.

- Inserire un nome descrittivo, l’indirizzo IP di destinazione e il prefisso, e il tipo di hop successivo che si desidera utilizzare. Se si seleziona Virtual Appliance come tipo di hop successivo, inserire l’indirizzo IP interno dell’appliance.

- Indicare se si desidera abilitare la route personalizzata. Per impostazione predefinita, la route personalizzata è abilitata.

- Fare clic su Add Route.

Per modificare o disabilitare una route personalizzata:

- Dai dettagli della connessione di peering VNet, selezionare Routes e quindi individuare la route personalizzata che si desidera gestire.

-

Dal menu con i puntini di sospensione, selezionare Edit.

- Apportare le modifiche necessarie all’indirizzo IP di destinazione e al prefisso o al tipo di hop successivo, se necessario.

- Per abilitare o disabilitare una route personalizzata, in Enable this route?, selezionare Yes o No.

- Fare clic su Save.

Per eliminare una route personalizzata:

- Dai dettagli della connessione di peering VNet, selezionare Routes e quindi individuare la route personalizzata che si desidera gestire.

- Dal menu con i puntini di sospensione, selezionare Delete.

- Selezionare Deleting a route may disrupt active sessions per riconoscere l’impatto dell’eliminazione della route personalizzata.

- Fare clic su Delete Route.

Eliminare una connessione di peering VNet di Azure

Prima di poter eliminare un peering VNet di Azure, rimuovere tutti i cataloghi associati. Vedere Eliminare un catalogo.

- Dalla dashboard Quick Deploy > Microsoft Azure in Citrix DaaS per Azure, espandere Network Connections sulla destra.

- Selezionare la connessione che si desidera eliminare.

- Dai dettagli della connessione, fare clic su Delete Connection.

Gateway VPN di Azure

La funzionalità VPN di Azure è disponibile in anteprima tecnica.

Informazioni sulle connessioni del gateway VPN di Azure

Una connessione del gateway VPN di Azure fornisce un collegamento di comunicazione tra i VDA (desktop e app) di Azure gestiti da Citrix e le risorse della propria azienda, come le reti locali o le risorse in altre posizioni cloud. Questo è simile alla configurazione e alla connessione a un ufficio remoto.

La connettività sicura utilizza i protocolli standard del settore Internet Protocol Security (IPsec) e Internet Key Exchange (IKE).

Durante il processo di creazione della connessione:

-

Si forniscono le informazioni che Citrix utilizza per creare il gateway e la connessione.

-

Citrix crea un gateway VPN di Azure basato su route da sito a sito. Il gateway VPN forma un tunnel diretto Internet Protocol Security (IPsec) tra l’abbonamento Azure gestito da Citrix e il dispositivo host della VPN.

-

Dopo che Citrix ha creato il gateway VPN di Azure e la connessione, si aggiornano la configurazione della VPN, le regole del firewall e le tabelle di routing. Per questo processo, si utilizza un indirizzo IP pubblico fornito da Citrix e una chiave precondivisa (PSK) fornita per la creazione della connessione.

Un esempio di connessione è illustrato in Creare una connessione del gateway VPN di Azure.

Non è necessario un proprio abbonamento Azure per creare questo tipo di connessione.

È anche possibile utilizzare facoltativamente route personalizzate con questo tipo di connessione.

Route personalizzate del gateway VPN di Azure

Le route personalizzate, o definite dall’utente, sovrascrivono le route di sistema predefinite per dirigere il traffico tra le macchine virtuali nelle reti e Internet. È possibile utilizzare route personalizzate se ci sono reti a cui le risorse di Citrix Virtual Apps and Desktops™ Standard dovrebbero accedere ma non sono direttamente connesse tramite un gateway VPN di Azure. Ad esempio, è possibile creare una route personalizzata che forza il traffico attraverso un’appliance di rete verso Internet o verso una sottorete di rete locale.

Quando si aggiungono route personalizzate a una connessione, tali route si applicano a tutte le macchine che utilizzano tale connessione.

Per utilizzare le route personalizzate:

- È necessario disporre di un gateway di rete virtuale esistente o di un’appliance di rete nell’ambiente Citrix Virtual Apps and Desktops Standard.

- Quando si aggiungono route personalizzate, è necessario aggiornare le tabelle di routing della propria azienda con le informazioni VPN di destinazione per garantire la connettività end-to-end.

- Le route personalizzate vengono visualizzate nella scheda Connection > Routes nell’ordine in cui sono state inserite. Questo ordine di visualizzazione non influisce sull’ordine in cui vengono selezionate le route.

Prima di utilizzare le route personalizzate, consultare l’articolo Microsoft Virtual network traffic routing per informazioni sull’utilizzo delle route personalizzate, sui tipi di hop successivo e su come Azure seleziona le route per il traffico in uscita.

È possibile aggiungere route personalizzate quando si crea una connessione del gateway VPN di Azure o a connessioni esistenti nell’ambiente del servizio.

Requisiti e preparazione della connessione del gateway VPN di Azure

-

Per informazioni sul gateway VPN di Azure, consultare l’articolo Microsoft Che cos’è il gateway VPN?

-

Esaminare i requisiti per tutte le connessioni di rete.

-

È necessario disporre di una VPN configurata. La rete virtuale deve essere in grado di inviare e ricevere traffico tramite il gateway VPN. Una rete virtuale non può essere associata a più di un gateway di rete virtuale.

-

È necessario disporre di un dispositivo IPsec con un indirizzo IP pubblico. Per informazioni sui dispositivi VPN convalidati, consultare l’articolo Microsoft Informazioni sui dispositivi VPN.

-

Esaminare la procedura Creare una connessione del gateway VPN di Azure prima di avviarla, in modo da poter raccogliere le informazioni necessarie. Ad esempio, saranno necessari indirizzi consentiti nella rete, intervalli IP per i VDA e il gateway, throughput e livello di prestazioni desiderati e indirizzi del server DNS.

Creare una connessione del gateway VPN di Azure

Assicurarsi di esaminare questa procedura prima di avviarla.

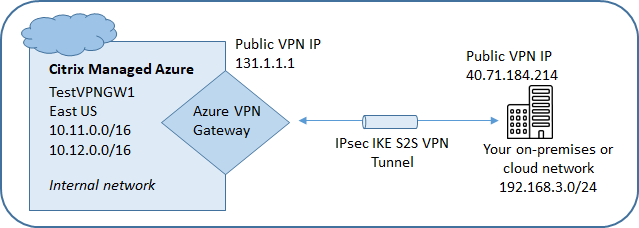

Il seguente diagramma mostra un esempio di configurazione di una connessione del gateway VPN di Azure. In generale, Citrix gestisce le risorse sul lato sinistro del diagramma e voi gestite le risorse sul lato destro. Alcune descrizioni nella procedura seguente includono riferimenti agli esempi del diagramma.

-

Dalla dashboard Manage in Citrix DaaS per Azure, espandere Network Connections sulla destra.

-

Fare clic su Add Connection.

-

Fare clic in un punto qualsiasi della casella Azure VPN Gateway.

-

Esaminare le informazioni nella pagina Add VPN Connection, quindi fare clic su Start Configuring VPN.

-

Nella pagina Add a connection, fornire le seguenti informazioni.

-

Name: Un nome per la connessione. (Nel diagramma, il nome è TestVPNGW1.)

-

VPN IP address: L’indirizzo IP pubblico.

Nel diagramma, l’indirizzo è 40.71.184.214.

-

Allowed networks: Uno o più intervalli di indirizzi a cui il servizio Citrix è autorizzato ad accedere sulla rete. Di solito, questo intervallo di indirizzi contiene le risorse a cui gli utenti devono accedere, come i file server.

Per aggiungere più di un intervallo, fare clic su Add more IP addresses e inserire un valore. Ripetere se necessario.

Nel diagramma, l’intervallo di indirizzi è 192.168.3.0/24.

-

Pre-shared key: Un valore utilizzato da entrambe le estremità della VPN per l’autenticazione (simile a una password). Si decide quale sia questo valore. Assicurarsi di annotare il valore. Sarà necessario in seguito quando si configurerà la VPN con le informazioni di connessione.

-

Performance and throughput: Il livello di larghezza di banda da utilizzare quando gli utenti accedono alle risorse sulla rete.

Non tutte le scelte supportano necessariamente il Border Gateway Protocol (BGP). In questi casi, i campi BCP settings non sono disponibili.

-

Region: Regione di Azure in cui Citrix distribuisce le macchine che forniscono desktop e app (VDA), quando si creano cataloghi che utilizzano questa connessione. Non è possibile modificare questa selezione dopo aver creato la connessione. Se in seguito si decide di utilizzare una regione diversa, è necessario creare o utilizzare un’altra connessione che specifichi la regione desiderata.

Nel diagramma, la regione è EastUS.

-

Active-active (high availability) mode: Se vengono creati due gateway VPN per l’alta disponibilità. Quando questa modalità è abilitata, solo un gateway è attivo alla volta. Per informazioni sul gateway VPN di Azure attivo-attivo, consultare il documento Microsoft Connettività cross-premises ad alta disponibilità.

-

BGP settings: (Disponibile solo se il Performance and throughput selezionato supporta BGP.) Se utilizzare il Border Gateway Protocol (BGP). Per informazioni su BGP, consultare il documento Microsoft: Informazioni su BGP con il gateway VPN di Azure. Se si abilita BGP, fornire le seguenti informazioni:

-

Autonomous system number (ASN): Ai gateway di rete virtuale di Azure viene assegnato un ASN predefinito di 65515. Una connessione abilitata per BGP tra due gateway di rete richiede che i loro ASN siano diversi. Se necessario, è possibile modificare l’ASN ora o dopo la creazione del gateway.

-

BGP IP peering IP address: Azure supporta l’IP BGP nell’intervallo 169.254.21.x a 169.254.22.x.

-

-

VDA subnet: L’intervallo di indirizzi in cui risiederanno i VDA Citrix (macchine che forniscono desktop e app) e i Cloud Connector quando si crea un catalogo che utilizza questa connessione. Dopo aver inserito un indirizzo IP e selezionato una maschera di rete, viene visualizzato l’intervallo di indirizzi, oltre al numero di indirizzi supportati dall’intervallo.

Sebbene questo intervallo di indirizzi sia mantenuto nell’abbonamento Azure gestito da Citrix, funziona come se fosse un’estensione della rete.

-

L’intervallo IP non deve sovrapporsi a nessun indirizzo utilizzato nelle reti locali o in altre reti cloud. Se gli indirizzi si sovrappongono, la connessione potrebbe non essere creata correttamente. Inoltre, un indirizzo sovrapposto non funzionerà correttamente per le attività di amministrazione del sito.

-

L’intervallo della sottorete VDA deve essere diverso dall’indirizzo della sottorete del gateway.

-

Non è possibile modificare questo valore dopo aver creato la connessione. Per utilizzare un valore diverso, creare un’altra connessione.

Nel diagramma, la sottorete VDA è 10.11.0.0/16.

-

-

Gateway subnet: L’intervallo di indirizzi in cui risiederà il gateway VPN di Azure quando si crea un catalogo che utilizza questa connessione.

-

L’intervallo IP non deve sovrapporsi a nessun indirizzo utilizzato nelle reti locali o in altre reti cloud. Se gli indirizzi si sovrappongono, la connessione potrebbe non essere creata correttamente. Inoltre, un indirizzo sovrapposto non funzionerà correttamente per le attività di amministrazione del sito.

-

L’intervallo della sottorete del gateway deve essere diverso dall’indirizzo della sottorete VDA.

-

Non è possibile modificare questo valore dopo aver creato la connessione. Per utilizzare un valore diverso, creare un’altra connessione.

Nel diagramma, la sottorete del gateway è 10.12.0.9/16.

-

-

Routes: Indicare se si desidera aggiungere route personalizzate alla connessione. Se si desidera aggiungere route personalizzate, fornire le seguenti informazioni:

-

Digitare un nome descrittivo per la route personalizzata.

-

Inserire l’indirizzo IP di destinazione e il prefisso di rete. Il prefisso di rete deve essere compreso tra 16 e 24.

-

Selezionare un tipo di hop successivo per dove si desidera che il traffico venga instradato. Se si seleziona Virtual appliance, inserire l’indirizzo IP interno dell’appliance. Per maggiori informazioni sui tipi di hop successivo, consultare Custom routes nell’articolo Microsoft Virtual network traffic routing.

-

Per aggiungere più di una route, fare clic su Add route e inserire le informazioni richieste.

-

DNS servers: Inserire gli indirizzi dei server DNS e indicare il server preferito. Sebbene sia possibile modificare le voci del server DNS in seguito, tenere presente che la loro modifica può potenzialmente causare problemi di connettività per le macchine nei cataloghi che utilizzano questa connessione.

Per aggiungere più di due indirizzi di server DNS, fare clic su Add alternate DNS e quindi inserire le informazioni richieste.

-

-

Fare clic su Create VPN Connection.

Dopo che Citrix ha creato la connessione, questa viene elencata in Network Connections > Azure VPN Gateway nella dashboard Manage in Citrix DaaS per Azure. La scheda di connessione contiene un indirizzo IP pubblico. (Nel diagramma, l’indirizzo è 131.1.1.1.)

-

Utilizzare questo indirizzo (e la chiave precondivisa specificata durante la creazione della connessione) per configurare la VPN e i firewall. Se si è dimenticata la chiave precondivisa, è possibile modificarla nella pagina Details della connessione. Sarà necessaria la nuova chiave per configurare la propria estremità del gateway VPN.

Ad esempio, consentire eccezioni nel firewall per gli intervalli di indirizzi IP della sottorete VDA e del gateway configurati.

-

Aggiornare le tabelle di routing della propria azienda con le informazioni di connessione del gateway VPN di Azure per garantire la connettività end-to-end.

Nel diagramma, sono necessarie nuove route per il traffico che va da 192.168.3.0/24 a 10.11.0.0/16 e 10.12.0.9/16 (le sottoreti VDA e gateway).

-

Se sono state configurate route personalizzate, apportare anche gli aggiornamenti appropriati per esse.

Quando entrambe le estremità della connessione sono configurate correttamente, la voce della connessione in Network Connections > Azure VPN Gateway indica Ready to use.

Visualizzare una connessione del gateway VPN di Azure

-

Dalla dashboard Manage in Citrix DaaS per Azure, espandere Network Connections sulla destra.

-

Selezionare la connessione che si desidera visualizzare.

Vengono visualizzati:

-

La scheda Details mostra il numero di cataloghi, macchine, immagini e bastioni che utilizzano questa connessione. Contiene anche la maggior parte delle informazioni configurate per questa connessione.

-

La scheda Routes elenca le informazioni sulle route personalizzate per la connessione.

Gestire le route personalizzate per una connessione del gateway VPN di Azure

In una connessione del gateway VPN di Azure esistente, è possibile aggiungere, modificare, disabilitare ed eliminare route personalizzate.

Per informazioni sull’aggiunta di route personalizzate durante la creazione di una connessione, consultare Creare una connessione del gateway VPN di Azure.

Importante:

La modifica, la disabilitazione o l’eliminazione di route personalizzate modifica il flusso di traffico della connessione e potrebbe interrompere le sessioni utente attive.

-

Dalla dashboard Manage in Citrix DaaS per Azure, espandere Network Connections sulla destra.

-

Selezionare la connessione che si desidera visualizzare.

-

Per aggiungere una route personalizzata:

-

Dalla scheda Routes della connessione, fare clic su Add Route.

-

Inserire un nome descrittivo, l’indirizzo IP di destinazione e il prefisso, e il tipo di hop successivo che si desidera utilizzare. Se si seleziona Virtual Appliance come tipo di hop successivo, inserire l’indirizzo IP interno dell’appliance.

-

Indicare se si desidera abilitare la route personalizzata. Per impostazione predefinita, la route personalizzata è abilitata.

-

Fare clic su Add Route.

-

-

Per modificare o abilitare/disabilitare una route personalizzata:

-

Dalla scheda Routes della connessione, individuare la route personalizzata che si desidera gestire.

-

Dal menu con i puntini di sospensione, selezionare Edit.

-

Modificare l’indirizzo IP di destinazione e il prefisso, o il tipo di hop successivo, se necessario.

-

Indicare se si desidera abilitare la route.

-

Fare clic su Save.

-

-

Per eliminare una route personalizzata:

-

Dalla scheda Routes della connessione, individuare la route personalizzata che si desidera gestire.

-

Dal menu con i puntini di sospensione, selezionare Delete.

-

Selezionare Deleting a route may disrupt active sessions per riconoscere l’impatto dell’eliminazione della route personalizzata.

-

Fare clic su Delete Route.

-

-

Reimpostare o eliminare una connessione del gateway VPN di Azure

Importante:

Il ripristino di una connessione causa la perdita della connessione corrente e la necessità che entrambe le estremità la ristabiliscano. Un ripristino interrompe le sessioni utente attive.

Prima di poter eliminare una connessione, eliminare tutti i cataloghi che la utilizzano. Vedere Eliminare un catalogo.

Per reimpostare o eliminare una connessione:

-

Dalla dashboard Manage in Citrix DaaS per Azure, espandere Network Connections sulla destra.

-

Selezionare la connessione che si desidera reimpostare o eliminare.

-

Dalla scheda Details della connessione:

-

Per reimpostare la connessione, fare clic su Reset Connection.

-

Per eliminare la connessione, fare clic su Delete Connection.

-

-

Se richiesto, confermare l’azione.

Creare un indirizzo IP pubblico statico

Se si desidera che tutte le macchine VDA su una connessione utilizzino un singolo indirizzo IP pubblico statico (gateway) in uscita verso Internet, abilitare un gateway NAT. È possibile abilitare un gateway NAT per le connessioni a cataloghi con join di dominio o senza join di dominio.

Per abilitare un gateway NAT per una connessione:

- Dalla dashboard Quick Deploy > Microsoft Azure in Citrix DaaS per Azure, espandere Network Connections sulla destra.

- Sotto Network Connections, selezionare una connessione sotto CITRIX MANAGED o AZURE VNET PEERINGS.

- Nella scheda dei dettagli della connessione, fare clic su Enable NAT Gateway.

- Nella pagina Enable NAT Gateway, spostare il cursore su Yes e configurare un tempo di inattività.

- Fare clic su Confirm Changes.

Quando si abilita un gateway NAT:

-

Azure assegna automaticamente un indirizzo IP pubblico statico al gateway. (Non è possibile specificare questo indirizzo.) Tutti i VDA in tutti i cataloghi che utilizzano questa connessione utilizzeranno tale indirizzo per la connettività in uscita.

-

È possibile specificare un valore di timeout di inattività. Tale valore indica il numero di minuti in cui una connessione in uscita aperta tramite il gateway NAT può rimanere inattiva prima che la connessione venga chiusa.

-

È necessario consentire l’indirizzo IP pubblico statico nel firewall.

È possibile tornare alla scheda dei dettagli della connessione per abilitare o disabilitare il gateway NAT e modificare il valore di timeout.

In questo articolo

- Introduzione

- Requisiti per tutte le connessioni di rete

- Nessuna connettività

-

Informazioni sulle connessioni di peering VNet di Azure

- Route personalizzate di peering VNet di Azure

- Requisiti e preparazione del peering VNet di Azure

- Creare una connessione di peering VNet di Azure

- Visualizzare i dettagli della connessione di peering VNet di Azure

- Gestire le route personalizzate per le connessioni di peering VNet di Azure esistenti

- Eliminare una connessione di peering VNet di Azure

-

Gateway VPN di Azure

- Informazioni sulle connessioni del gateway VPN di Azure

- Route personalizzate del gateway VPN di Azure

- Requisiti e preparazione della connessione del gateway VPN di Azure

- Creare una connessione del gateway VPN di Azure

- Visualizzare una connessione del gateway VPN di Azure

- Gestire le route personalizzate per una connessione del gateway VPN di Azure

- Reimpostare o eliminare una connessione del gateway VPN di Azure

- Creare un indirizzo IP pubblico statico