Panoramica tecnica sulla sicurezza

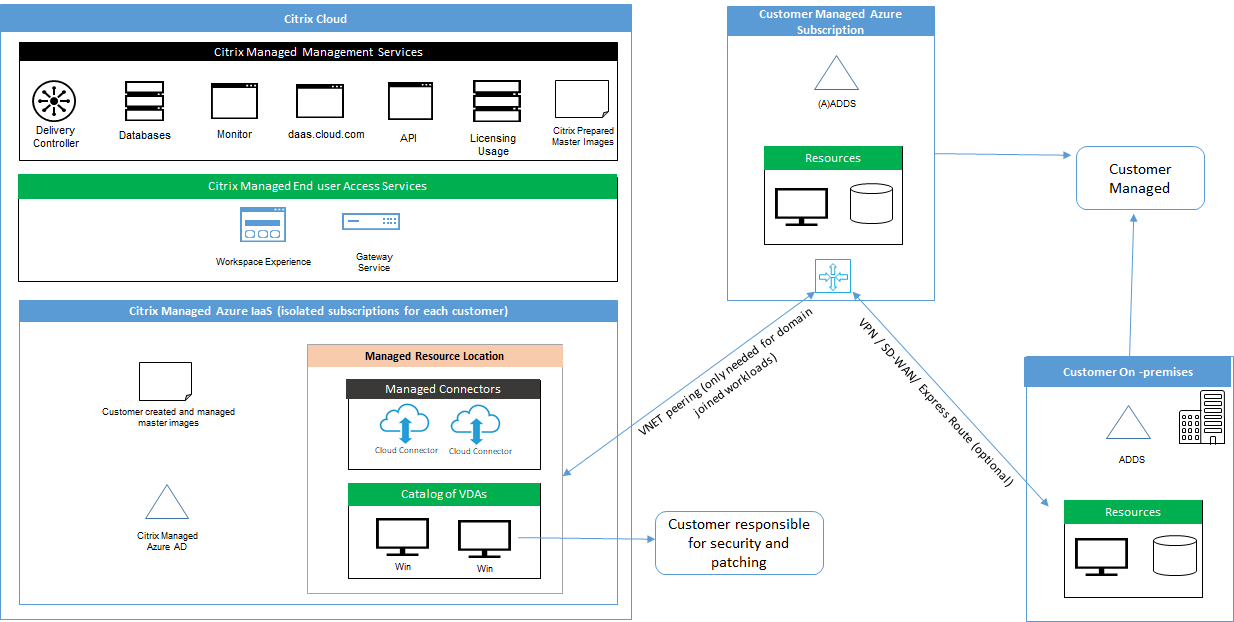

Il diagramma seguente mostra i componenti di una distribuzione Citrix DaaS Standard per Azure (precedentemente Citrix Virtual Apps and Desktops Standard per Azure). Questo esempio utilizza una connessione di peering VNet.

Con Citrix DaaS per Azure, i Virtual Delivery Agent (VDA) del cliente che forniscono desktop e app, oltre ai Citrix Cloud™ Connector, vengono distribuiti in una sottoscrizione e un tenant di Azure gestiti da Citrix.

NOTA:

Questo articolo fornisce una panoramica dei requisiti di sicurezza per i clienti che distribuiscono Citrix DaaS per Azure utilizzando una sottoscrizione Azure gestita da Citrix. Per una panoramica architetturale di una distribuzione di Citrix DaaS per Azure utilizzando una sottoscrizione Azure gestita dal cliente, incluse le informazioni sulla sicurezza, vedere Architettura di riferimento: Virtual Apps and Desktops Service - Azure.

Responsabilità di Citrix®

Sottoscrizione Azure e Microsoft Entra ID

Citrix è responsabile della sicurezza della sottoscrizione Azure e di Microsoft Entra ID che vengono creati per il cliente. Citrix garantisce l’isolamento del tenant, in modo che ogni cliente abbia la propria sottoscrizione Azure e AAD, e che la comunicazione incrociata tra i diversi tenant sia impedita. Citrix limita inoltre l’accesso all’AAD solo al personale operativo di Citrix DaaS™ per Azure e Citrix. L’accesso di Citrix alla sottoscrizione Azure di ogni cliente viene controllato.

I clienti che utilizzano cataloghi non aggiunti al dominio possono utilizzare l’AAD gestito da Citrix come mezzo di autenticazione per Citrix Workspace. Per questi clienti, Citrix crea account utente con privilegi limitati nell’AAD gestito da Citrix. Tuttavia, né gli utenti né gli amministratori dei clienti possono eseguire alcuna azione sull’AAD gestito da Citrix. Se questi clienti scelgono di utilizzare il proprio AAD, sono interamente responsabili della sua sicurezza.

Reti virtuali e infrastruttura

All’interno della sottoscrizione Azure gestita da Citrix del cliente, Citrix crea reti virtuali per isolare le posizioni delle risorse. All’interno di tali reti, Citrix crea macchine virtuali per i VDA, i Cloud Connector e le macchine per la creazione di immagini, oltre ad account di archiviazione, Key Vault e altre risorse di Azure. Citrix, in collaborazione con Microsoft, è responsabile della sicurezza delle reti virtuali, inclusi i firewall delle reti virtuali.

Citrix garantisce che il criterio firewall predefinito di Azure (gruppi di sicurezza di rete) sia configurato per limitare l’accesso alle interfacce di rete nelle connessioni di peering VNet. Generalmente, questo controlla il traffico in ingresso verso i VDA e i Cloud Connector. Per i dettagli, vedere:

I clienti non possono modificare questo criterio firewall predefinito, ma possono distribuire regole firewall aggiuntive sulle macchine VDA create da Citrix; ad esempio, per limitare parzialmente il traffico in uscita. I clienti che installano client di rete privata virtuale o altri software in grado di bypassare le regole firewall sulle macchine VDA create da Citrix sono responsabili di eventuali rischi per la sicurezza che potrebbero derivarne.

Quando si utilizza il generatore di immagini in Citrix DaaS per Azure per creare e personalizzare una nuova immagine macchina, la porta 3389 viene temporaneamente aperta nella VNet gestita da Citrix, in modo che il cliente possa connettersi tramite RDP alla macchina contenente la nuova immagine macchina per personalizzarla.

Responsabilità di Citrix quando si utilizzano connessioni di peering VNet di Azure

Affinché i VDA in Citrix DaaS per Azure possano contattare i controller di dominio locali, le condivisioni file o altre risorse intranet, Citrix DaaS per Azure fornisce un flusso di lavoro di peering VNet come opzione di connettività. La rete virtuale gestita da Citrix del cliente è in peering con una rete virtuale Azure gestita dal cliente. La rete virtuale gestita dal cliente può abilitare la connettività con le risorse locali del cliente utilizzando la soluzione di connettività cloud-to-on-premises scelta dal cliente, come Azure ExpressRoute o tunnel IPsec.

La responsabilità di Citrix per il peering VNet è limitata al supporto del flusso di lavoro e della configurazione delle risorse Azure correlate per stabilire la relazione di peering tra le VNet gestite da Citrix e quelle gestite dal cliente.

Criterio firewall per le connessioni di peering VNet di Azure

Citrix apre o chiude le seguenti porte per il traffico in ingresso e in uscita che utilizza una connessione di peering VNet.

VNet gestita da Citrix con macchine non aggiunte al dominio

- Regole in ingresso

- Nega tutto il traffico in ingresso. Ciò include il traffico intra-VNet da VDA a VDA.

- Regole in uscita

- Consenti tutto il traffico in uscita.

VNet gestita da Citrix con macchine aggiunte al dominio

- Regole in ingresso:

- Consenti le porte 80, 443, 1494 e 2598 in ingresso internamente ai VDA e ai Connector.

- Consenti le porte 49152-65535 in ingresso ai VDA da un intervallo IP utilizzato dalla funzionalità di shadowing del monitor. Vedere Porte di comunicazione utilizzate dalle tecnologie Citrix.

- Nega tutto il resto del traffico in ingresso.

- Regole in uscita

- Consenti tutto il traffico in uscita.

VNet gestita dal cliente con macchine aggiunte al dominio

- Spetta al cliente configurare correttamente la propria VNet. Ciò include l’apertura delle seguenti porte per l’aggiunta al dominio.

- Regole in ingresso:

- Consenti in ingresso sulle porte 443, 1494, 2598 dagli IP client per i lanci interni.

- Consenti in ingresso sulle porte 53, 88, 123, 135-139, 389, 445, 636 dalla VNet Citrix (intervallo IP specificato dal cliente).

- Consenti in ingresso sulle porte aperte con una configurazione proxy.

- Altre regole create dal cliente.

- Regole in uscita:

- Consenti in uscita sulle porte 443, 1494, 2598 verso la VNet Citrix (intervallo IP specificato dal cliente) per i lanci interni.

- Altre regole create dal cliente.

Accesso all’infrastruttura

Citrix può accedere all’infrastruttura gestita da Citrix del cliente (Cloud Connector) per eseguire determinate attività amministrative come la raccolta di log (incluso il Visualizzatore eventi di Windows) e il riavvio dei servizi senza notificare il cliente. Citrix è responsabile dell’esecuzione di queste attività in modo sicuro e con un impatto minimo sul cliente. Citrix è anche responsabile di garantire che tutti i file di log siano recuperati, trasportati e gestiti in modo sicuro. I VDA del cliente non possono essere accessi in questo modo.

Backup per cataloghi non aggiunti al dominio

Citrix non è responsabile dell’esecuzione di backup di cataloghi non aggiunti al dominio.

Backup per immagini macchina

Citrix è responsabile del backup di tutte le immagini macchina caricate su Citrix DaaS per Azure, incluse le immagini create con il generatore di immagini. Citrix utilizza l’archiviazione con ridondanza locale per queste immagini.

Criterio firewall quando si utilizzano strumenti di risoluzione dei problemi

Quando un cliente richiede la creazione di una macchina bastion per la risoluzione dei problemi, vengono apportate le seguenti modifiche al gruppo di sicurezza alla VNet gestita da Citrix:

- Consenti temporaneamente la porta 3389 in ingresso dall’intervallo IP specificato dal cliente al bastion.

- Consenti temporaneamente la porta 3389 in ingresso dall’indirizzo IP del bastion a qualsiasi indirizzo nella VNet (VDA e Cloud Connector).

- Continua a bloccare l’accesso RDP tra i Cloud Connector, i VDA e altri VDA.

Quando un cliente abilita l’accesso RDP per la risoluzione dei problemi, vengono apportate le seguenti modifiche al gruppo di sicurezza alla VNet gestita da Citrix:

- Consenti temporaneamente la porta 3389 in ingresso dall’intervallo IP specificato dal cliente a qualsiasi indirizzo nella VNet (VDA e Cloud Connector).

- Continua a bloccare l’accesso RDP tra i Cloud Connector, i VDA e altri VDA.

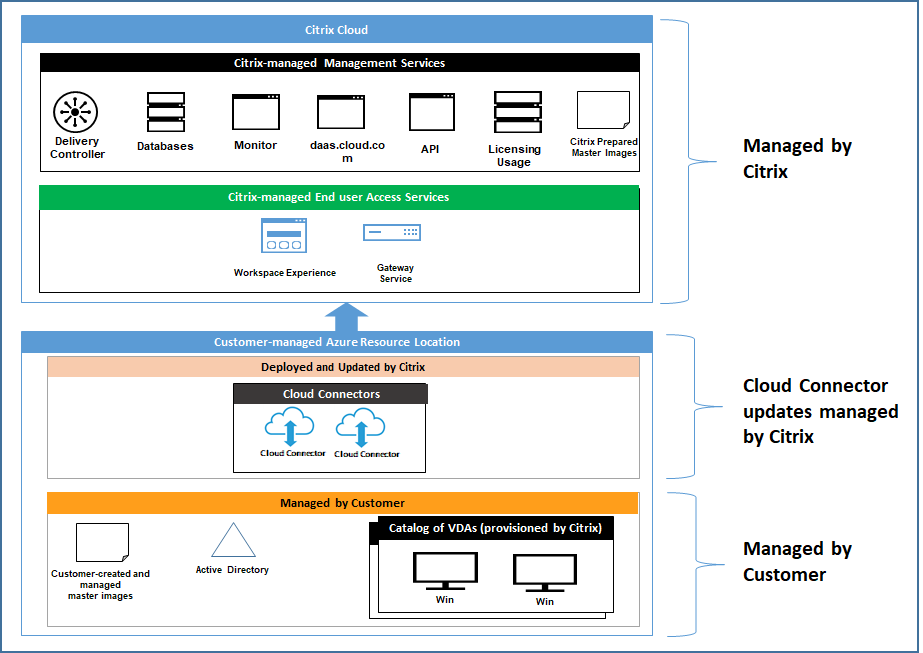

Sottoscrizioni gestite dal cliente

Per le sottoscrizioni gestite dal cliente, Citrix si attiene alle responsabilità di cui sopra durante la distribuzione delle risorse di Azure. Dopo la distribuzione, tutto quanto sopra ricade sotto la responsabilità del cliente, poiché il cliente è il proprietario della sottoscrizione Azure.

Responsabilità del cliente

VDA e immagini macchina

Il cliente è responsabile di tutti gli aspetti del software installato sulle macchine VDA, inclusi:

- Aggiornamenti del sistema operativo e patch di sicurezza

- Antivirus e antimalware

- Aggiornamenti software VDA e patch di sicurezza

- Regole firewall software aggiuntive (specialmente per il traffico in uscita)

- Seguire le considerazioni sulla sicurezza e le best practice di Citrix

Citrix fornisce un’immagine preparata che è intesa come punto di partenza. I clienti possono utilizzare questa immagine per scopi di prova di concetto o dimostrativi o come base per la creazione della propria immagine macchina. Citrix non garantisce la sicurezza di questa immagine preparata. Citrix tenterà di mantenere aggiornati il sistema operativo e il software VDA sull’immagine preparata e abiliterà Windows Defender su queste immagini.

Responsabilità del cliente quando si utilizza il peering VNet

Il cliente deve aprire tutte le porte specificate in VNet gestita dal cliente con macchine aggiunte al dominio.

Quando il peering VNet è configurato, il cliente è responsabile della sicurezza della propria rete virtuale e della sua connettività alle proprie risorse locali. Il cliente è anche responsabile della sicurezza del traffico in ingresso dalla rete virtuale in peering gestita da Citrix. Citrix non intraprende alcuna azione per bloccare il traffico dalla rete virtuale gestita da Citrix alle risorse locali del cliente.

I clienti hanno le seguenti opzioni per limitare il traffico in ingresso:

- Assegnare alla rete virtuale gestita da Citrix un blocco IP non utilizzato altrove nella rete locale del cliente o nella rete virtuale connessa gestita dal cliente. Questo è richiesto per il peering VNet.

- Aggiungere gruppi di sicurezza di rete Azure e firewall nella rete virtuale del cliente e nella rete locale per bloccare o limitare il traffico dal blocco IP gestito da Citrix.

- Distribuire misure come sistemi di prevenzione delle intrusioni, firewall software e motori di analisi comportamentale nella rete virtuale del cliente e nella rete locale, mirando al blocco IP gestito da Citrix.

Proxy

Il cliente può scegliere se utilizzare un proxy per il traffico in uscita dal VDA. Se viene utilizzato un proxy, il cliente è responsabile di:

- Configurazione delle impostazioni del proxy sull’immagine macchina VDA o, se il VDA è aggiunto a un dominio, utilizzando i Criteri di gruppo di Active Directory.

- Manutenzione e sicurezza del proxy.

I proxy non sono consentiti per l’uso con Citrix Cloud Connector o altre infrastrutture gestite da Citrix.

Resilienza del catalogo

Citrix fornisce tre tipi di cataloghi con diversi livelli di resilienza:

- Statico: Ogni utente è assegnato a un singolo VDA. Questo tipo di catalogo non fornisce alta disponibilità. Se il VDA di un utente si guasta, dovrà essere posizionato su uno nuovo per il ripristino. Azure fornisce un SLA del 99,5% per le VM a istanza singola con SSD standard. Il cliente può comunque eseguire il backup del profilo utente, ma qualsiasi personalizzazione apportata al VDA (come l’installazione di programmi o la configurazione di Windows) andrà persa.

- Casuale: Ogni utente viene assegnato casualmente a un VDA server al momento del lancio. Questo tipo di catalogo fornisce alta disponibilità tramite ridondanza. Se un VDA si guasta, nessuna informazione viene persa perché il profilo utente risiede altrove.

- Windows 10 multisessione: Questo tipo di catalogo opera allo stesso modo del tipo casuale ma utilizza VDA workstation Windows 10 invece di VDA server.

Backup per cataloghi aggiunti al dominio

Se il cliente utilizza cataloghi aggiunti al dominio con un peering VNet, il cliente è responsabile del backup dei propri profili utente. Citrix raccomanda ai clienti di configurare condivisioni file locali e di impostare criteri su Active Directory o sui VDA per recuperare i profili utente da queste condivisioni file. Il cliente è responsabile del backup e della disponibilità di queste condivisioni file.

Ripristino di emergenza

In caso di perdita di dati di Azure, Citrix recupererà il maggior numero possibile di risorse nella sottoscrizione Azure gestita da Citrix. Citrix tenterà di recuperare i Cloud Connector e i VDA. Se Citrix non riesce a recuperare questi elementi, i clienti sono responsabili della creazione di un nuovo catalogo. Citrix presuppone che le immagini macchina siano state sottoposte a backup e che i clienti abbiano eseguito il backup dei propri profili utente, consentendo la ricostruzione del catalogo.

In caso di perdita di un’intera regione di Azure, il cliente è responsabile della ricostruzione della propria rete virtuale gestita dal cliente in una nuova regione e della creazione di un nuovo peering VNet all’interno di Citrix DaaS per Azure.

Responsabilità condivise di Citrix e del cliente

Citrix Cloud Connector™ per cataloghi aggiunti al dominio

Citrix DaaS per Azure distribuisce almeno due Cloud Connector in ogni posizione di risorsa. Alcuni cataloghi possono condividere una posizione di risorsa se si trovano nella stessa regione, peering VNet e dominio di altri cataloghi per lo stesso cliente. Citrix configura i Cloud Connector aggiunti al dominio del cliente per le seguenti impostazioni di sicurezza predefinite sull’immagine:

- Aggiornamenti del sistema operativo e patch di sicurezza

- Software antivirus

- Aggiornamenti software del Cloud Connector

Normalmente i clienti non hanno accesso ai Cloud Connector. Tuttavia, possono acquisire l’accesso utilizzando i passaggi di risoluzione dei problemi del catalogo e accedendo con le credenziali di dominio. Il cliente è responsabile di eventuali modifiche apportate durante l’accesso tramite il bastion.

I clienti hanno anche il controllo sui Cloud Connector aggiunti al dominio tramite i Criteri di gruppo di Active Directory. Il cliente è responsabile di garantire che i criteri di gruppo applicati al Cloud Connector siano sicuri e sensati. Ad esempio, se il cliente sceglie di disabilitare gli aggiornamenti del sistema operativo utilizzando i Criteri di gruppo, il cliente è responsabile dell’esecuzione degli aggiornamenti del sistema operativo sui Cloud Connector. Il cliente può anche scegliere di utilizzare i Criteri di gruppo per imporre una sicurezza più rigorosa rispetto alle impostazioni predefinite del Cloud Connector, ad esempio installando un software antivirus diverso. In generale, Citrix raccomanda ai clienti di inserire i Cloud Connector nella propria unità organizzativa di Active Directory senza criteri, in quanto ciò garantirà che le impostazioni predefinite utilizzate da Citrix possano essere applicate senza problemi.

Risoluzione dei problemi

Nel caso in cui il cliente riscontri problemi con il catalogo in Citrix DaaS per Azure, ci sono due opzioni per la risoluzione dei problemi: l’utilizzo di bastion e l’abilitazione dell’accesso RDP. Entrambe le opzioni introducono rischi per la sicurezza del cliente. Il cliente deve comprendere e acconsentire ad assumersi questo rischio prima di utilizzare queste opzioni.

Citrix è responsabile dell’apertura e della chiusura delle porte necessarie per eseguire le operazioni di risoluzione dei problemi e della limitazione delle macchine a cui è possibile accedere durante queste operazioni.

Con i bastion o l’accesso RDP, l’utente attivo che esegue l’operazione è responsabile della sicurezza delle macchine a cui si accede. Se il cliente accede al VDA o al Cloud Connector tramite RDP e contrae accidentalmente un virus, il cliente è responsabile. Se il personale del supporto Citrix accede a queste macchine, è responsabilità di tale personale eseguire le operazioni in modo sicuro. La responsabilità per eventuali vulnerabilità esposte da qualsiasi persona che accede al bastion o ad altre macchine nella distribuzione (ad esempio, responsabilità del cliente di aggiungere intervalli IP all’elenco consentiti, responsabilità di Citrix di implementare correttamente gli intervalli IP) è trattata altrove in questo documento.

In entrambi gli scenari, Citrix è responsabile della corretta creazione di eccezioni firewall per consentire il traffico RDP. Citrix è anche responsabile della revoca di queste eccezioni dopo che il cliente elimina il bastion o termina l’accesso RDP tramite Citrix DaaS per Azure.

Bastion

Citrix può creare bastion nella rete virtuale gestita da Citrix del cliente all’interno della sottoscrizione gestita da Citrix del cliente per diagnosticare e risolvere i problemi, sia in modo proattivo (senza notifica al cliente) sia in risposta a un problema sollevato dal cliente. Il bastion è una macchina a cui il cliente può accedere tramite RDP e quindi utilizzare per accedere ai VDA e (per i cataloghi aggiunti al dominio) ai Cloud Connector tramite RDP per raccogliere log, riavviare servizi o eseguire altre attività amministrative. Per impostazione predefinita, la creazione di un bastion apre una regola firewall esterna per consentire il traffico RDP da un intervallo di indirizzi IP specificato dal cliente alla macchina bastion. Apre anche una regola firewall interna per consentire l’accesso ai Cloud Connector e ai VDA tramite RDP. L’apertura di queste regole comporta un grande rischio per la sicurezza.

Il cliente è responsabile di fornire una password complessa utilizzata per l’account Windows locale. Il cliente è anche responsabile di fornire un intervallo di indirizzi IP esterni che consenta l’accesso RDP al bastion. Se il cliente sceglie di non fornire un intervallo IP (consentendo a chiunque di tentare l’accesso RDP), il cliente è responsabile di qualsiasi accesso tentato da indirizzi IP dannosi.

Il cliente è anche responsabile dell’eliminazione del bastion una volta completata la risoluzione dei problemi. L’host bastion espone una superficie di attacco aggiuntiva, quindi Citrix spegne automaticamente la macchina otto (8) ore dopo l’accensione. Tuttavia, Citrix non elimina mai automaticamente un bastion. Se il cliente sceglie di utilizzare il bastion per un periodo di tempo prolungato, è responsabile della sua patch e del suo aggiornamento. Citrix raccomanda che un bastion venga utilizzato solo per diversi giorni prima di eliminarlo. Se il cliente desidera un bastion aggiornato, può eliminare quello attuale e quindi crearne uno nuovo, che fornirà una macchina fresca con le ultime patch di sicurezza.

Accesso RDP

Per i cataloghi aggiunti al dominio, se il peering VNet del cliente è funzionale, il cliente può abilitare l’accesso RDP dalla propria VNet in peering alla propria VNet gestita da Citrix. Se il cliente utilizza questa opzione, il cliente è responsabile dell’accesso ai VDA e ai Cloud Connector tramite il peering VNet. È possibile specificare intervalli di indirizzi IP di origine in modo che l’accesso RDP possa essere ulteriormente limitato, anche all’interno della rete interna del cliente. Il cliente dovrà utilizzare le credenziali di dominio per accedere a queste macchine. Se il cliente sta lavorando con il supporto Citrix per risolvere un problema, potrebbe essere necessario condividere queste credenziali con il personale di supporto. Una volta risolto il problema, il cliente è responsabile della disabilitazione dell’accesso RDP. Mantenere l’accesso RDP aperto dalla rete in peering o locale del cliente comporta un rischio per la sicurezza.

Credenziali di dominio

Se il cliente sceglie di utilizzare un catalogo aggiunto al dominio, il cliente è responsabile di fornire a Citrix DaaS per Azure un account di dominio (nome utente e password) con le autorizzazioni per aggiungere macchine al dominio. Quando fornisce le credenziali di dominio, il cliente è responsabile di aderire ai seguenti principi di sicurezza:

- Verificabile: L’account deve essere creato specificamente per l’utilizzo di Citrix DaaS per Azure in modo che sia facile verificare a cosa viene utilizzato l’account.

- Con ambito: L’account richiede solo le autorizzazioni per aggiungere macchine a un dominio. Non dovrebbe essere un amministratore di dominio completo.

- Sicuro: All’account deve essere assegnata una password complessa.

Citrix è responsabile dell’archiviazione sicura di questo account di dominio in un Azure Key Vault nella sottoscrizione Azure gestita da Citrix del cliente. L’account viene recuperato solo se un’operazione richiede la password dell’account di dominio.

Maggiori informazioni

Per informazioni correlate, vedere:

- Guida alla distribuzione sicura per la piattaforma Citrix Cloud: Informazioni sulla sicurezza per la piattaforma Citrix Cloud.

- Panoramica tecnica sulla sicurezza: Informazioni sulla sicurezza per Citrix DaaS

- Notifiche di terze parti