多要素(nFactor)認証の構成

nFactor 設定を使用して、複数の認証要素を設定できます。nFactor 構成は、NetScaler アドバンスドエディションおよびプレミアムエディションでのみサポートされます。

nFactor を設定するメソッド

nFactor 認証は、次のいずれかの方法で設定できます。

-

nFactor ビジュアライザー: nFactor ビジュアライザーを使用すると、単一のペインでファクターまたはポリシーラベルを簡単にリンクでき、同じペインでファクターのリンクを変更することもできます。ビジュアライザーを使用して nFactor フローを作成し、そのフローを認証、承認、および監査仮想サーバーにバインドできます。nFactor Visualizer の詳細と、ビジュアライザーを使用した nFactor の設定例については、 nFactor ビジュアライザーの簡単な設定を参照してください。

-

NetScaler GUI: 詳細については、 nFactor構成に関連する構成要素のセクションを参照してください。

-

NetScaler CLI: NetScaler CLIを使用したnFactor構成のサンプルスニペットについては、NetScaler CLIを使用したnFactor構成のサンプルスニペットを参照してください。

重要: このトピックでは、NetScaler GUIを使用してnFactorを構成する方法の詳細について説明します。

nFactor の設定に関係する設定要素

nFactor の設定には、次の要素が含まれます。詳細な手順については、このトピックの該当するセクションを参照してください。

| 構成要素 | 実行するタスク |

|---|---|

| AAA 仮想サーバ | AAA 仮想サーバを作成する |

| ログインスキーマ | ログインスキーマプロファイルの設定 |

| 高度な認証ポリシー | 高度な認証ポリシーの作成 |

| 認証ポリシーラベル | 認証ポリシーラベルの作成 |

| NetScaler Gateway の nFactor | NetScaler AAA仮想サーバーとNetScaler Gateway 仮想サーバーをリンクするための認証プロファイルを作成する |

nFactorのしくみ

ユーザーが認証、承認、監査、またはNetScaler Gateway 仮想サーバーに接続すると、発生する一連のイベントは次のとおりです。

-

フォームベース認証を使用すると、認証、承認、および監査仮想サーバーにバインドされたログインスキーマが表示されます。

- 認証、承認、および監査仮想サーバーにバインドされた高度な認証ポリシーが評価されます。

- 高度な認証ポリシーが成功し、次の要素 (認証ポリシーラベル) が構成されると、次の要素が評価されます。Next Factor が設定されていない場合、認証は完了し、成功します。

- 高度な認証ポリシーが失敗し、[式に移動] が [次へ] に設定されている場合、次にバインドされた高度な認証ポリシーが評価されます。いずれの高度な認証ポリシーも成功しない場合、認証は失敗します。

- ネクストファクタ認証ポリシーラベルにログインスキーマがバインドされている場合は、ユーザーに表示されます。

- 次の要素認証ポリシーラベルにバインドされた高度な認証ポリシーが評価されます。

- 詳細認証ポリシーが成功し、次の要素 (認証ポリシーラベル) が構成されると、次の要素が評価されます。

- Next Factor が設定されていない場合、認証は完了し、成功します。

-

詳細認証ポリシーが失敗し、[式に移行] が [次へ] の場合、次にバインドされた高度な認証ポリシーが評価されます。

- ポリシーが成功すると、認証は失敗します。

仮想サーバの認証、承認、監査

NetScaler Gateway で nFactor を使用するには、まず認証、承認、および監査仮想サーバーで nFactor を構成します。その後、認証、承認、および監査仮想サーバーをNetScaler Gateway 仮想サーバーにリンクします。

認証、承認、監査用仮想サーバーの作成

-

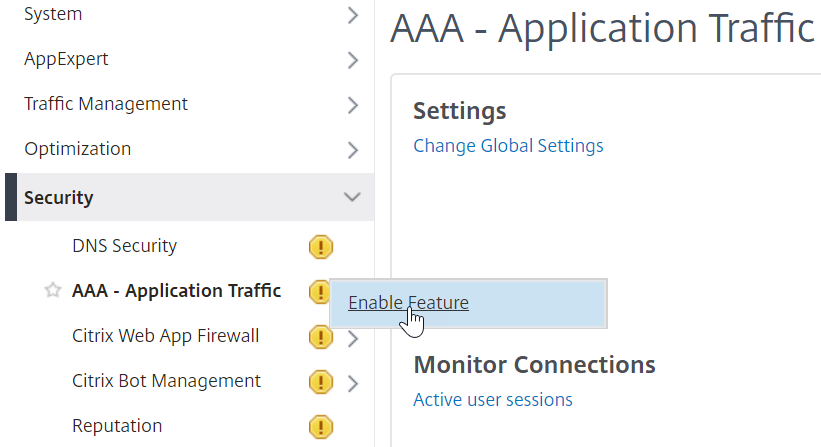

認証、認可、および監査機能がまだ有効になっていない場合は、[ セキュリティ] > [AAA — アプリケーショントラフィック] に移動し、右クリックしてこの機能を有効にします。

-

設定 > セキュリティ > AAA-アプリケーショントラフィック > 仮想サーバにナビゲートして下さい。

-

[ 追加 ] をクリックして、認証仮想サーバーを作成します。

-

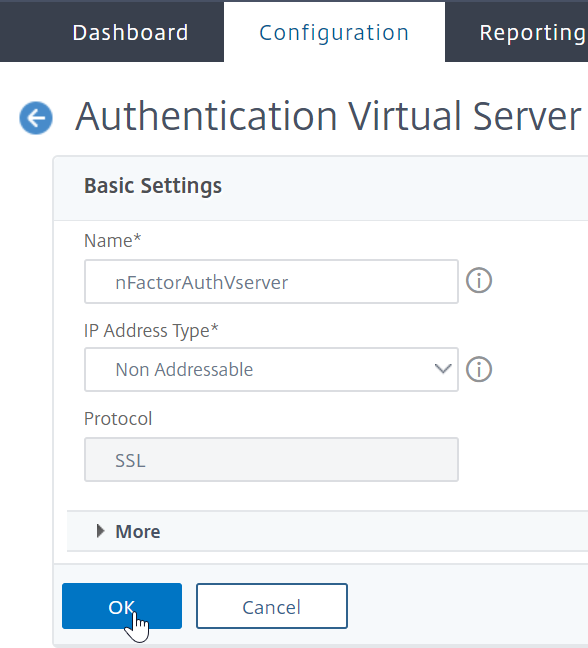

次の情報を入力し、「 OK」をクリックします。

パラメーター名 パラメータの説明 Name 認証、承認、および監査仮想サーバーの名前。 IP アドレスタイプ この仮想サーバーをNetScaler Gateway でのみ使用する場合は、[IPアドレスの種類]を[ アドレス指定不可 ]に変更します。

-

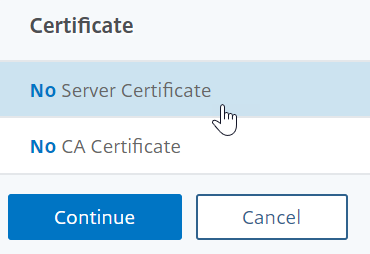

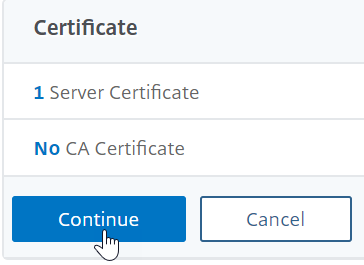

[証明書] で、[ サーバー証明書なし] を選択します。

-

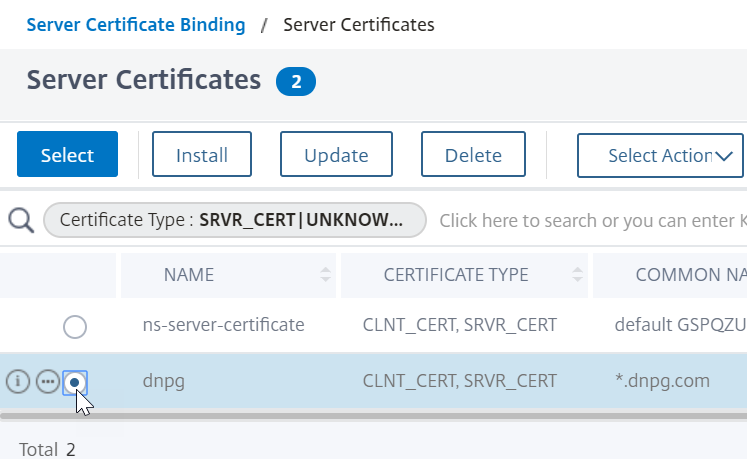

[ クリックして選択] というテキストをクリックし 、サーバー証明書を選択します。

-

認証、承認、および監査用の仮想サーバーの証明書の横にあるラジオボタンをクリックし、[ 選択] をクリックします。このサーバーには直接アクセスできないため、選択した証明書は関係ありません。

-

[Bind] をクリックします。

-

[ 続行 ] をクリックして、[ 証明書 ] セクションを閉じます。

-

[続行] をクリックします。

ポータル・テーマを認証、承認、監査用仮想サーバーにバインドする

-

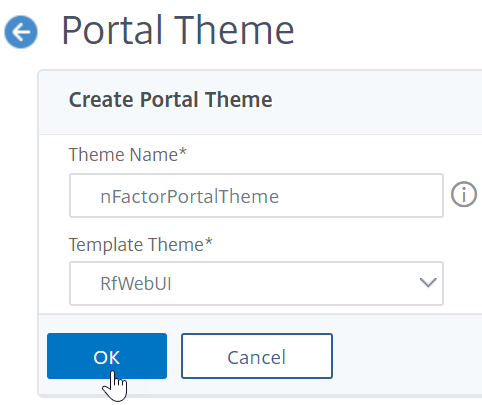

[ NetScaler Gateway]>[ポータルのテーマ]に移動し、テーマを追加します。NetScaler Gateway でテーマを作成し、後で認証、承認、および監査仮想サーバーにバインドします。

-

rfWebUI テンプレートテーマに基づいてテーマを作成します。

-

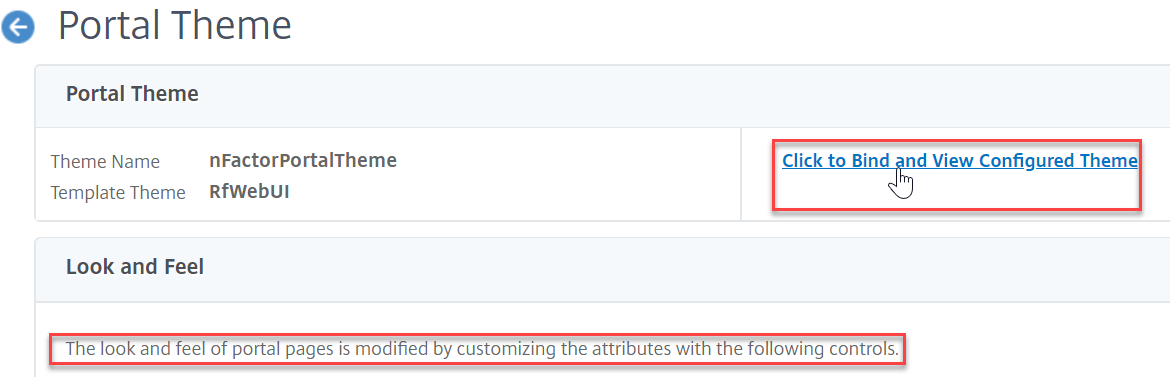

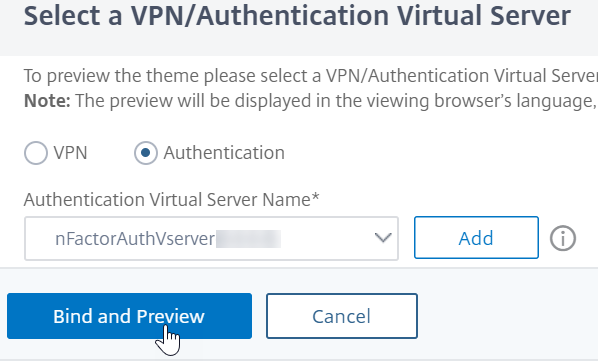

必要に応じてテーマを調整した後、ポータル・テーマ編集ページの上部で、[ クリックしてバインドして構成済みテーマを表示] をクリックします。

-

選択を [認証] に変更します。[ 認証仮想サーバ名 ] ドロップダウンメニューから、認証、承認、および監査仮想サーバを選択し、[ バインドとプレビュー ] をクリックしてプレビューウィンドウを閉じます。

クライアント証明書認証を有効にする

認証要素の 1 つがクライアント証明書である場合は、認証、承認、および監査仮想サーバーで SSL 構成を実行する必要があります。

-

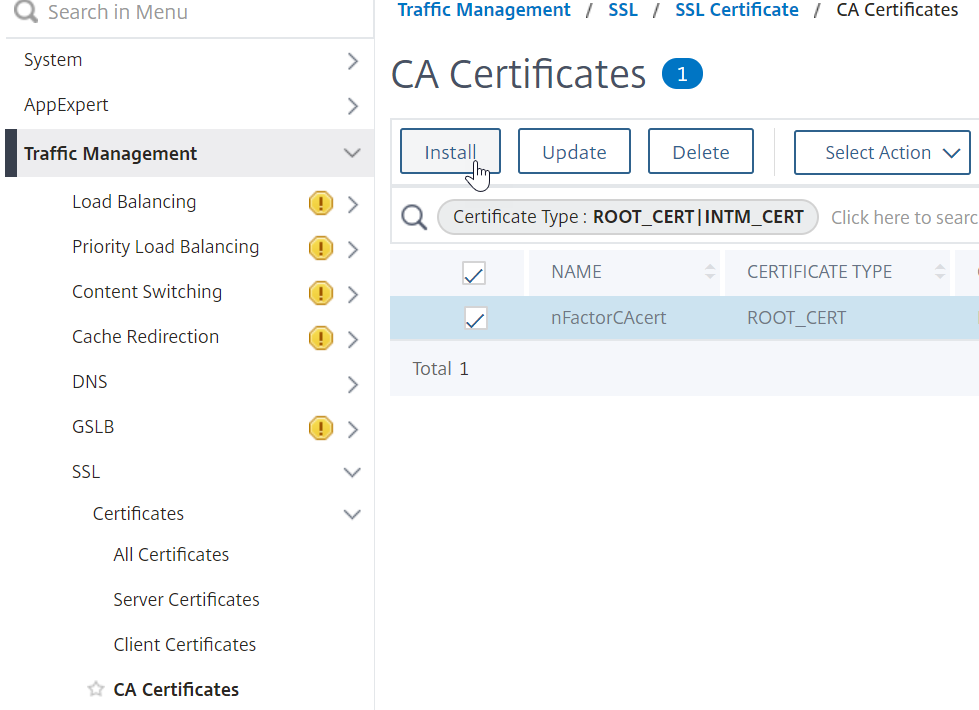

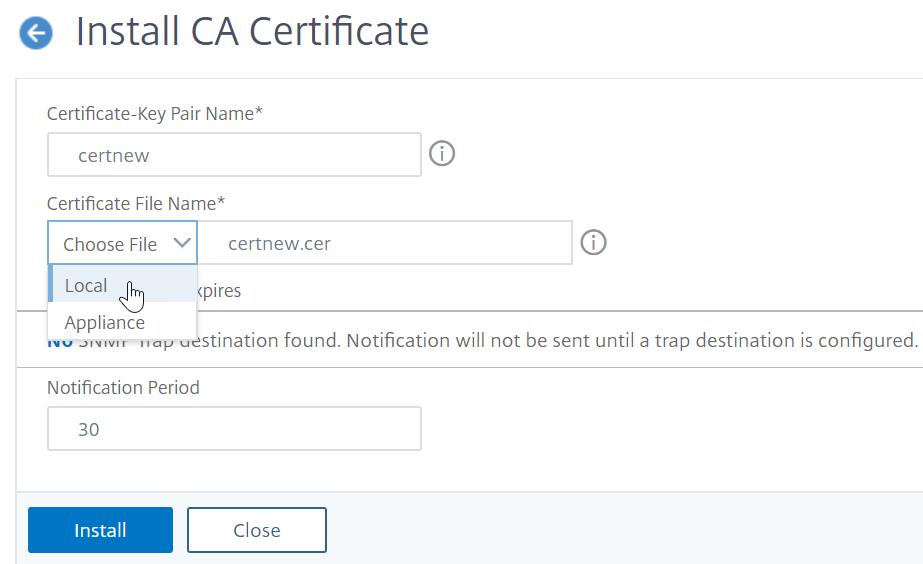

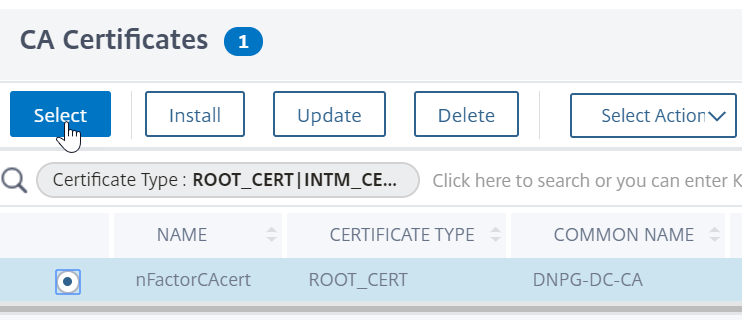

[ トラフィック管理] > [SSL] > [証明書] > [CA 証明書] に移動し、クライアント証明書の発行者のルート証明書をインストールします。ルート証明書にはキーファイルがありません。

-

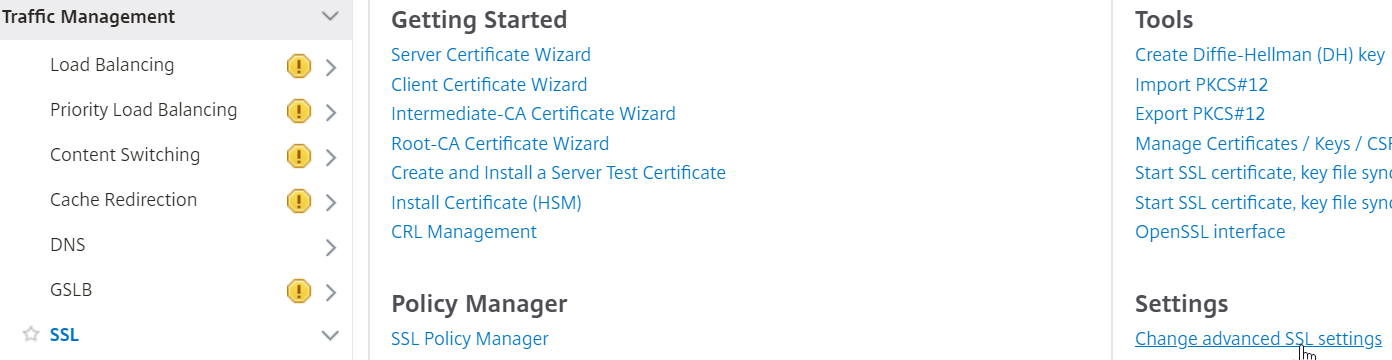

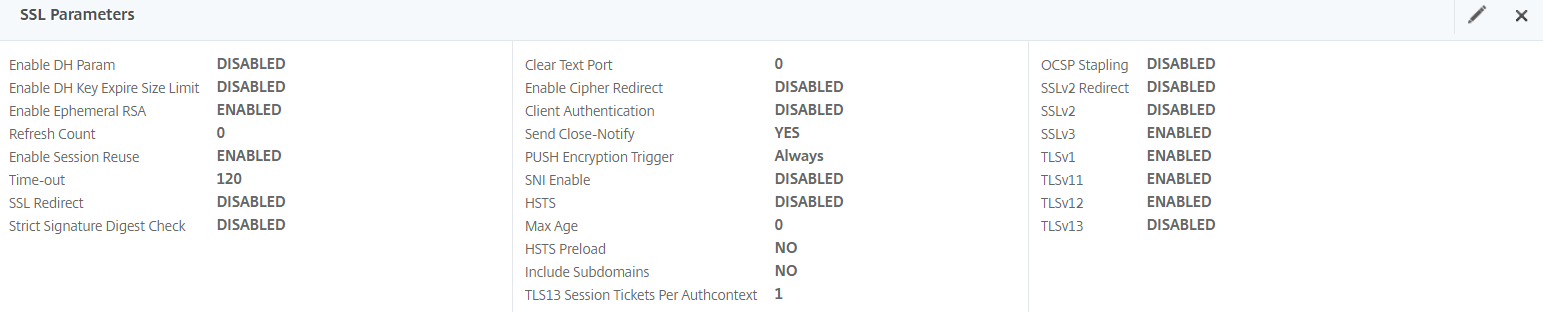

[ トラフィック管理] > [SSL] > [高度な SSL 設定の変更] に移動します。

- 下にスクロールして、[ デフォルトプロファイル ] が [ 有効] になっているかどうかを確認します。「はい」の場合は、SSL プロファイルを使用してクライアント証明書認証を有効にする必要があります。それ以外の場合は、[SSL パラメーター] セクションの認証、承認、および監査仮想サーバーでクライアント証明書認証を直接有効にできます。

-

デフォルトの SSL プロファイルが有効になっていない場合は、次の手順を実行します。

-

[ セキュリティ] > [AAA-アプリケーション] > [仮想サーバ] に移動し、既存の認証、認可、および監査仮想サーバを編集します。

-

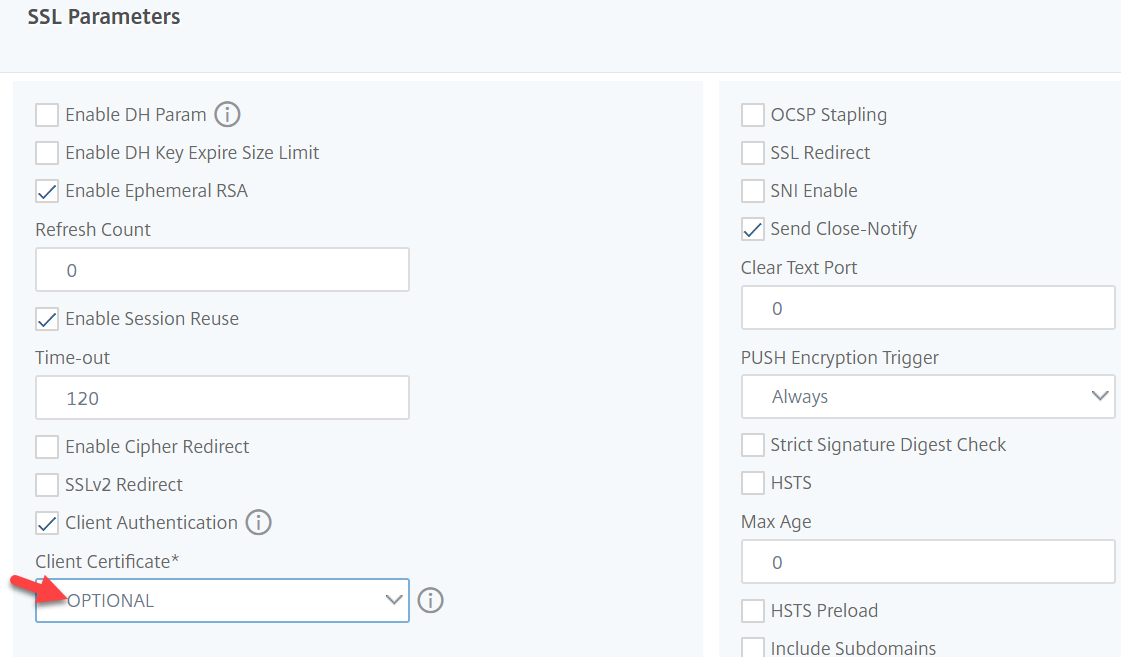

「 SSL パラメータ 」セクションで、鉛筆アイコンをクリックします。

-

クライアント認証オプションを有効にします 。

-

「 クライアント証明書 」を「 オプション 」に設定し、「 OK」をクリックします。

-

-

デフォルト SSL プロファイルが有効な場合は、クライアント認証を有効にして SSL プロファイルを作成します。

-

左側のメニューで、[システム] を展開し、[プロファイル] をクリックします。

-

右上の [SSL プロファイル] タブに切り替えます。

-

ns_default_ssl_profile_frontend プロファイルを右クリックし、[追加] をクリックします。これにより、デフォルトプロファイルから設定がコピーされます。

-

プロファイルに名前を付けます。このプロファイルの目的は、クライアント証明書を有効にすることです。

-

下にスクロールして、[クライアント認証] チェックボックスを見つけます。ボックスにチェックを入れます。

-

[クライアント証明書] ドロップダウンメニューを [オプション] に変更します。

-

デフォルトの SSL プロファイルをコピーしても、SSL 暗号はコピーされません。やり直す必要があります。

-

SSL プロファイルの作成が完了したら、[完了] をクリックします。

-

[ セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ] に移動し、認証、認可、および監査仮想サーバを編集します。

-

[SSL プロファイル] セクションまでスクロールし、鉛筆をクリックします。

-

[SSL プロファイル] ドロップダウンメニューを、クライアント証明書が有効になっているプロファイルに変更します。[OK] をクリックします。

-

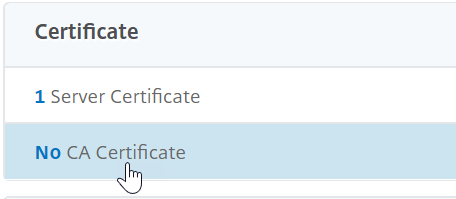

CA 証明書をバインドする手順が表示されるまで、この記事を下にスクロールします。

-

-

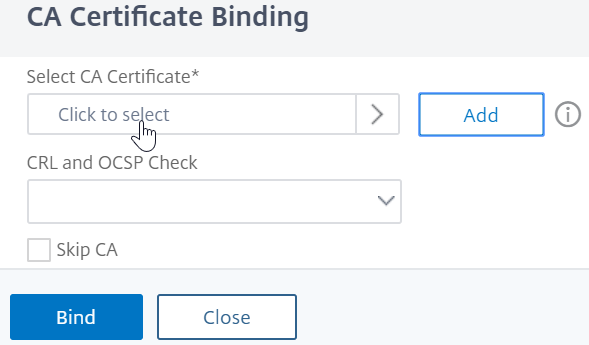

左側の [ 証明書 ] セクションで、[ CA 証明書なし] をクリックします。

-

テキストをクリックし、 クリックして選択します。

-

クライアント証明書の発行者のルート証明書の隣にあるオプションボタンをクリックし、[選択( Select)] をクリックします。

-

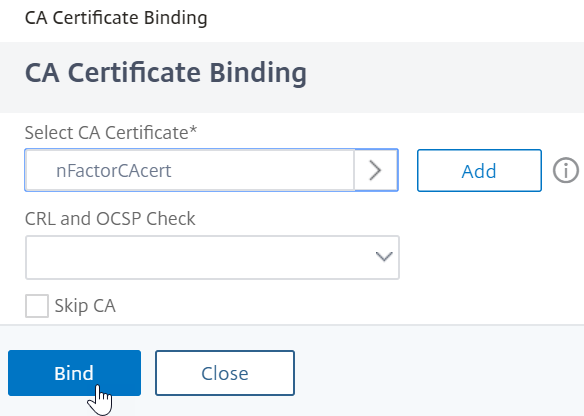

[Bind] をクリックします。

ログインスキーマ XML ファイル

ログインスキーマは、フォームベース認証ログオンページの構造を提供する XML ファイルです。

nFactor は、複数の認証要素が連鎖していることを意味します。各ファクタは、異なるログインスキーマページ/ファイルを持つことができます。一部の認証シナリオでは、ユーザーに複数のログオン画面を表示することができます。

ログインスキーマプロファイルの設定

ログインスキーマプロファイルを設定するには、次の手順を実行します。

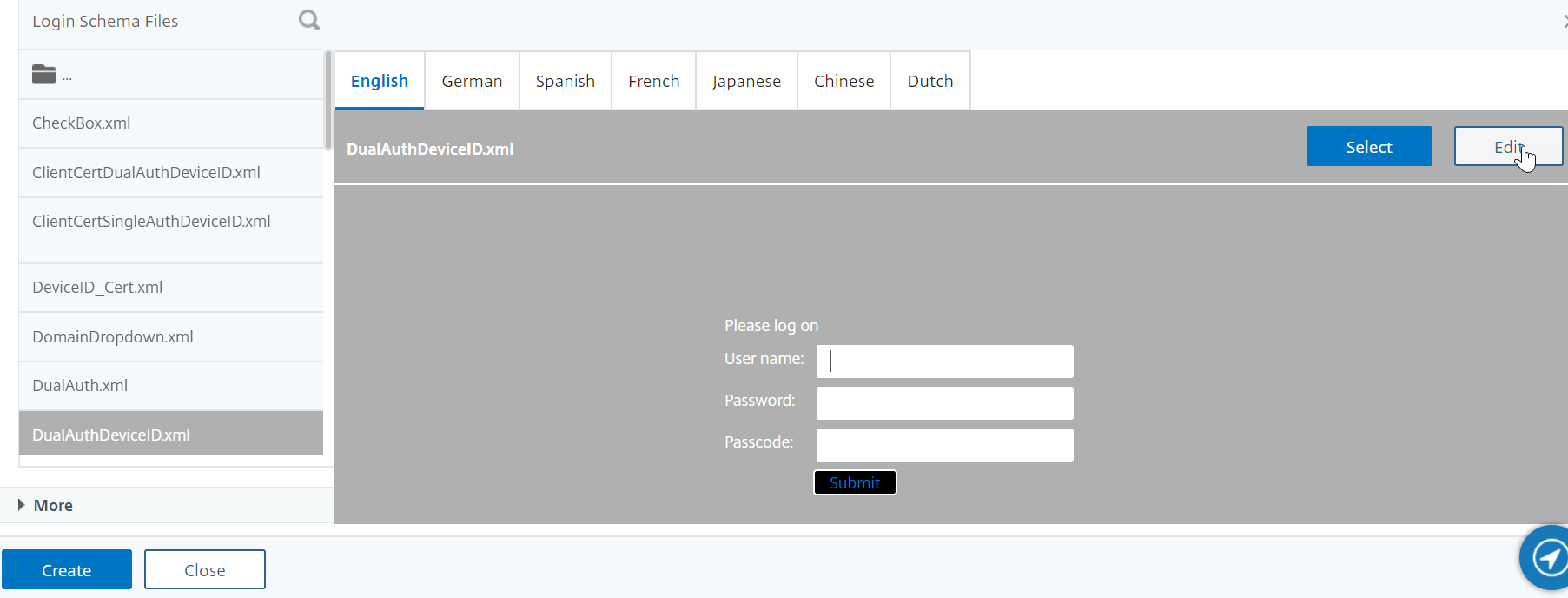

- nFactor の設計に基づいて、ログインスキーマの.XML ファイルを作成または編集します。

-

[セキュリティ]>[AAA-アプリケーショントラフィック]>[ログインスキーマ] に移動します。

-

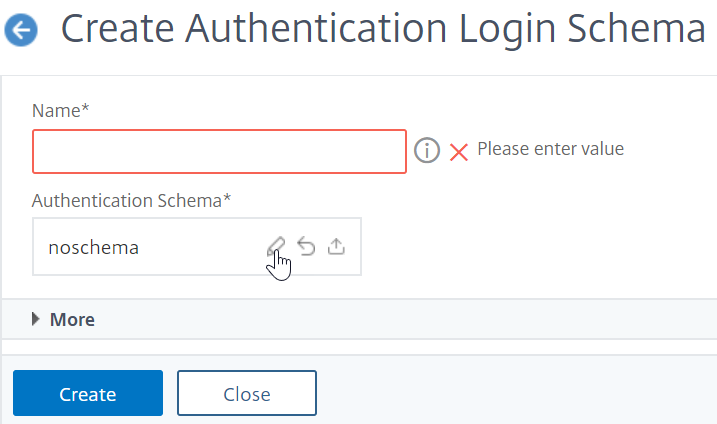

右側の [ プロファイル ] タブに切り替えて、[ 追加] をクリックします。

-

[ 認証スキーマ ] フィールドで、鉛筆アイコンをクリックします。

-

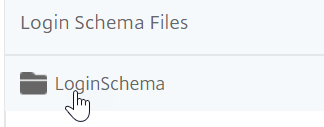

LoginSchema フォルダをクリックすると、その中のファイルが表示されます。

-

ファイルの 1 つを選択します。右側にプレビューが表示されます。ラベルは、右上の [ 編集 ] ボタンをクリックして変更できます。

-

変更を保存すると、/nsConfig/loginSchema の下に新しいファイルが作成されます。

-

右上の [ 選択] をクリックします。

-

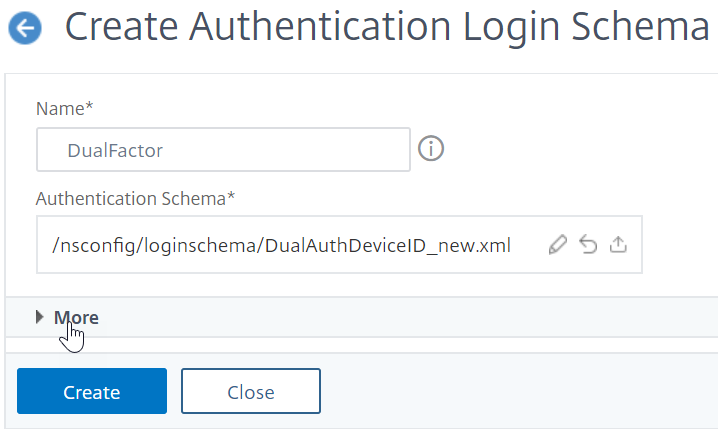

ログインスキーマに名前を付けて、[ More] をクリックします。

-

StoreFrontなどのバックエンドサービスへのシングルサインオン(SSO)のログインスキーマに入力したユーザー名とパスワードを使用します。

ログインスキーマに入力された資格情報をシングルサインオンの認証情報として使用するには、次のいずれかの方法を使用します。

-

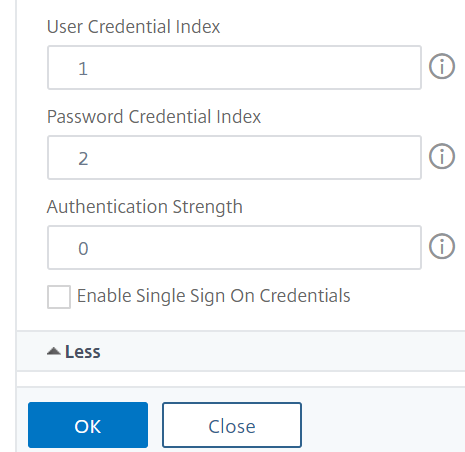

[ 認証ログインスキーマの作成 ] ページの下部にある [ 詳細 ] をクリックし、[ シングルサインオン資格情報の有効化] を選択します。

-

[ 認証ログインスキーマの作成 ] ページの下部にある [ 詳細 ] をクリックし、ユーザクレデンシャルインデックスとパスワードクレデンシャルインデックスに一意の値を入力します。これらの値は1 ~ 16の範囲です。後で AAA.USER.ATTRIBUTE (#) 式を使用して、トラフィックポリシー/プロファイルでこれらのインデックス値を参照します。

-

-

[ Create ] をクリックして、ログインスキーマプロファイルを作成します。

注: ログインスキーマファイル (.xml) を後で編集する場合、変更を反映させるには、ログインスキーマプロファイルを編集して、ログインスキーマ (.xml) ファイルを再度選択する必要があります。

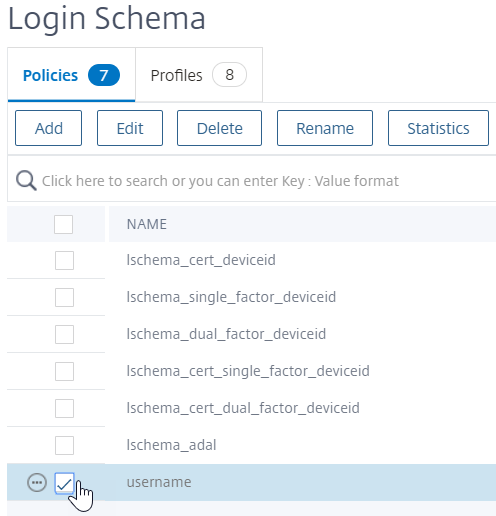

ログインスキーマポリシーの作成とバインド

ログインスキーマプロファイルを認証、承認、および監査仮想サーバーにバインドするには、最初にログインスキーマポリシーを作成する必要があります。後で詳述するように、ログインスキーマプロファイルを認証ポリシーラベルにバインドする場合は、ログインスキーマポリシーは必要ありません。

ログインスキーマポリシーを作成してバインドするには、次の手順を実行します。

-

[セキュリティ]>[AAA-アプリケーショントラフィック]>[ログインスキーマ] に移動します。

-

[Policies] タブで [Add] をクリックします。

-

[ Profile ] ドロップダウンメニューを使用して、すでに作成したログインスキーマプロファイルを選択します。

-

[ Rule ] ボックスに高度なポリシー式を入力し、[ Create] をクリックします。

-

[ セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ] に移動し、[編集] をクリックして既存の認証、承認、および監査仮想サーバを編集します。

-

[詳細設定] 列で、[ ログインスキーマ] をクリックします。

-

「ログインスキーマ」セクションで、「 ログインスキーマなし」をクリックします。

-

「ポリシーの選択」 ドロップダウンリストから認証ポリシーを選択します 。

![[ログインスキーマなし] を選択します。](/en-us/citrix-adc/media/nfactor-loginschemapolicy-4-citrix.png)

-

「 認証ポリシー 」ページで、認証ポリシーの横にあるラジオボタンをクリックし、「 選択」をクリックします。このリストには、ログインスキーマポリシーのみが表示されます。ログインスキーマプロファイル (ポリシーなし) は表示されません。

-

[Bind] をクリックします。

高度な認証ポリシー

認証ポリシーは、ポリシー式とポリシーアクションの組み合わせです。式がtrueの場合は、認証アクションを評価します。

高度な認証ポリシーの作成

認証ポリシーは、ポリシー式とポリシーアクションの組み合わせです。式がtrueの場合は、認証アクションを評価します。

認証アクション/サーバー (LDAP、RADIUS、CERT、SAML など) が必要です。 高度な認証ポリシーを作成する場合、認証アクション/サーバーを作成するためのプラス (Add) アイコンが表示されます。

または、高度な認証ポリシーを作成する前に認証アクション (サーバー) を作成することもできます。認証サーバーは、[ 認証] > [ダッシュボード] の下にあります。右側の [追加] をクリックし、[サーバーの種類] を選択します。これらの認証サーバの作成手順については、ここでは詳しく説明しません。認証 — NetScaler 12/NetScaler 12.1の手順を参照してください。

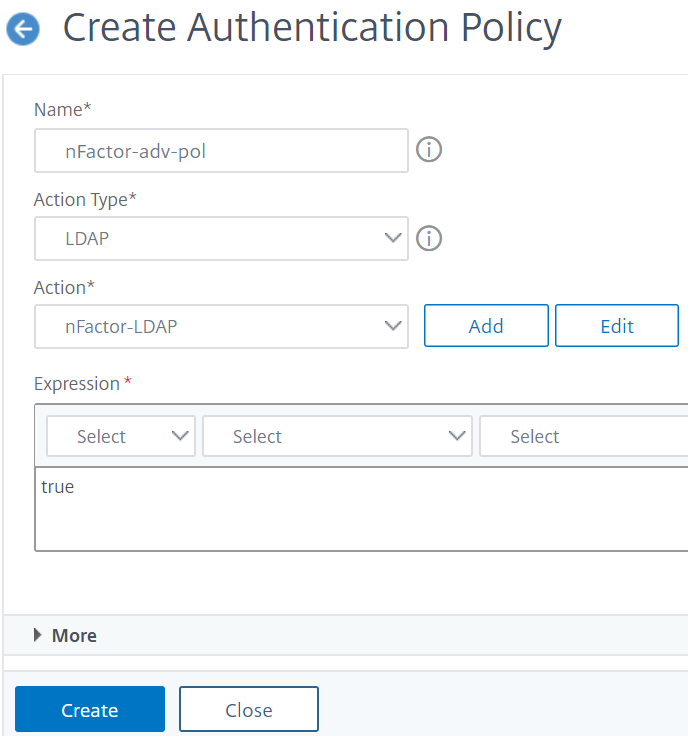

高度な認証ポリシーを作成するには、次の手順を実行します。

-

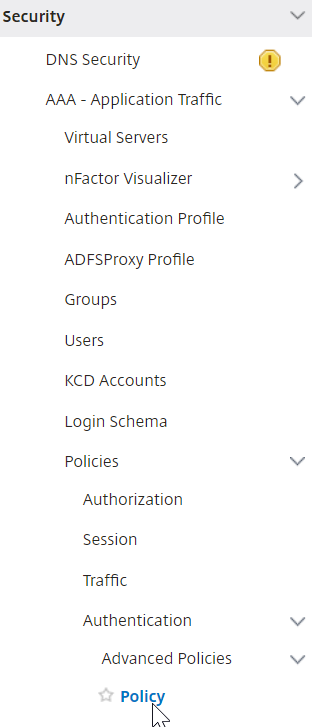

セキュリティ > AAA-アプリケーショントラフィック > ポリシー > 認証 > 高度なポリシー > ポリシーへのナビゲート

- 詳細ウィンドウで、次のいずれかの操作を行います。

- ポリシーを作成するには、[ Add] をクリックします。

- 既存のポリシーを変更するには、ポリシーを選択し、[ 編集] をクリックします。

-

[ 認証ポリシーの作成 ] または [ 認証ポリシーの構成 ] ダイアログボックスで、パラメータの値を入力または選択します。

- 名前 -ポリシー名。以前に設定したポリシーでは変更できません。

- アクションタイプ -ポリシータイプ:証明書、ネゴシエート、LDAP、RADIUS、SAML、SAMLIDP、TACACS、または WEBAUTH。

- アクション -ポリシーに関連付ける認証アクション (プロファイル)。既存の認証アクションを選択するか、プラス記号をクリックして適切なタイプのアクションを作成できます。

- ログアクション -ポリシーに関連付ける監査アクション。既存の監査アクションを選択するか、プラス記号をクリックしてアクションを作成できます。 アクションが設定されていません。アクションを作成するには、[ Add ] をクリックして手順を完了します。

- 式 -指定したアクションを適用する接続を選択するルール。ルールは、シンプル (「true」はすべてのトラフィックを選択) または複雑にすることができます。式を入力するには、まず [式] ウィンドウの下にある左端のドロップダウンリストで式の種類を選択し、次に式テキスト領域に式を直接入力するか、[追加] をクリックして [式の追加] ダイアログボックスを開き、その中のドロップダウンリストを使用して式。)

- [Comment ]:この認証ポリシーが適用されるトラフィックのタイプを説明するコメントを入力できます。オプションです。

- [Create] をクリックしてから、[Close] をクリックします。ポリシーを作成した場合、そのポリシーは [認証ポリシーおよびサーバ] ページに表示されます。

nFactor の設計に基づいて、必要に応じて追加の高度な認証ポリシーを作成します。

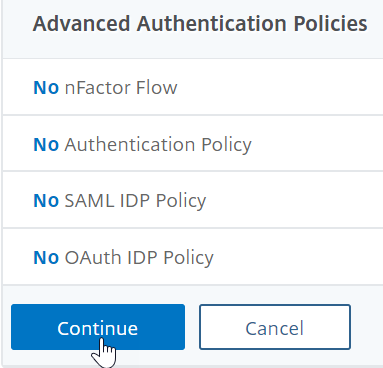

第 1 要素の高度な認証ポリシーを認証、承認、および監査にバインドする

最初の要素である認証、承認、および監査仮想サーバーに対して、高度な認証ポリシーを直接バインドできます。次の要素については、高度な認証ポリシーを認証ポリシーラベルにバインドする必要があります。

-

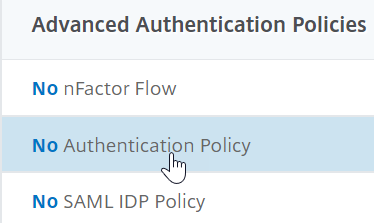

[セキュリティ]>[AAA-アプリケーショントラフィック]>[仮想サーバ]に移動します。既存の仮想サーバーを編集します。

-

左側の [高度な認証ポリシー] セクションで、[ 認証ポリシーなし] をクリックします。

-

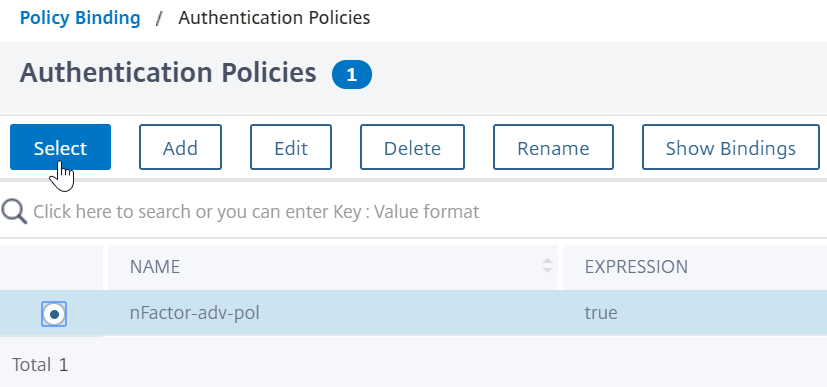

[ポリシーの選択] で、[ クリックして選択] というテキストをクリックします。

![[認証なし] を選択する](/en-us/citrix-adc/media/nfactor-advanced-policies-5.png)

-

[ 高度な認証ポリシー] の横にあるオプションボタンをクリックし、[ 選択] をクリックします。

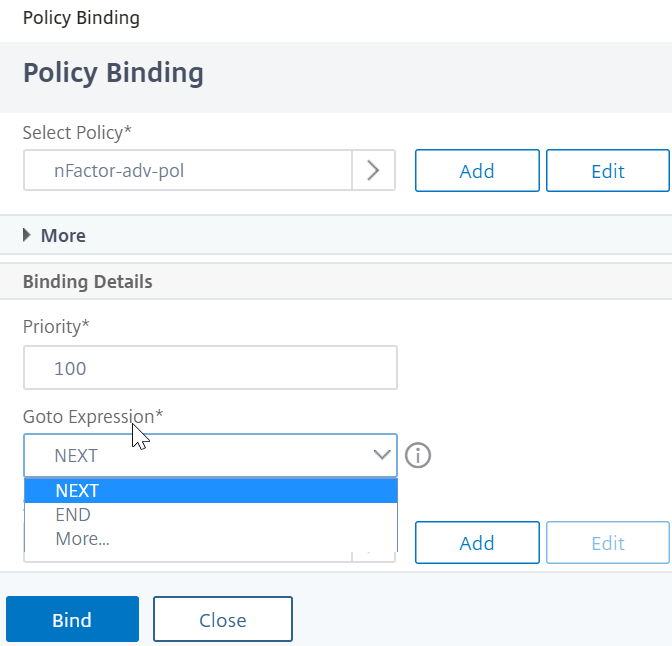

- [バインドの詳細] セクションの [ Goto 式 ] は、この高度な認証ポリシーが失敗した場合に次に何が起こるかを決定します。

- Goto Expression が NEXTに設定されている場合、この認証、承認、および監査仮想サーバーにバインドされた次の高度な認証ポリシーが評価されます。

- Goto Expression が ENDに設定されている場合、またはこの認証、承認、および監査仮想サーバーにバインドされた高度な認証ポリシーがこれ以上存在しない場合、認証は完了し、失敗としてマークされます。

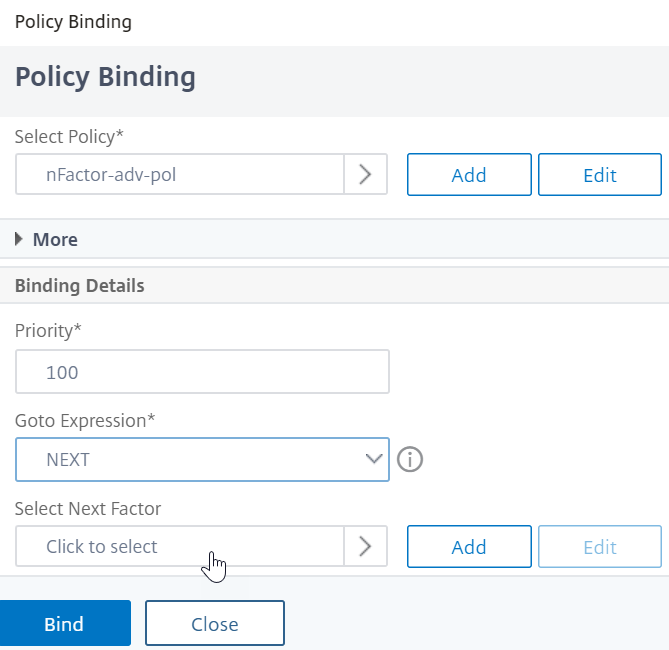

-

[次の要素を選択]で、認証ポリシーラベルをポイントできるかを選択できます。次の要素は、高度な認証ポリシーが成功した場合にのみ評価されます。最後に、[ バインド] をクリックします。

抽出された LDAP グループを使用して、次の認証要素を選択する

抽出された LDAP グループを使用して、実際に LDAP による認証を行わずに、次の認証要素を選択できます。

- LDAP サーバーまたは LDAP アクションを作成または編集するときは、[ 認証 ] チェックボックスをオフにします。

- [ その他の設定] で、[ グループ属性] と [ **サブ属性名**] で適切な値を選択します。

ポリシーラベルを認証する

高度な認証ポリシーを認証、承認、および監査仮想サーバーにバインドし、次の要素を選択した場合、次の要素は高度な認証ポリシーが成功した場合にのみ評価されます。次に評価される要素は、認証ポリシーラベルです。

認証ポリシーラベルは、特定の要素に対する認証ポリシーのコレクションを指定します。各ポリシーラベルは 1 つの要素に対応します。また、ユーザーに提示する必要があるログインフォームも指定します。認証ポリシーラベルは、認証ポリシーまたは別の認証ポリシーラベルの次の要素としてバインドする必要があります。

注:すべての要素にログインスキーマは必要ありません。ログインスキーマプロファイルは、ログインスキーマを認証ポリシーラベルにバインドする場合にのみ必要です。

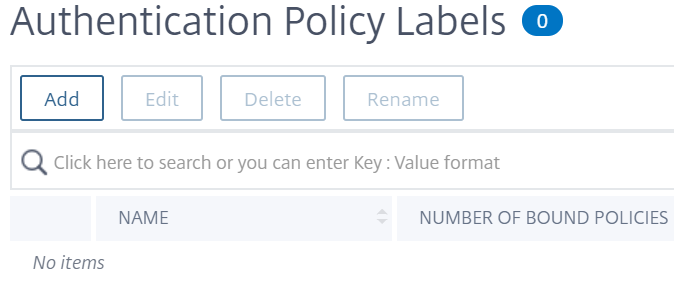

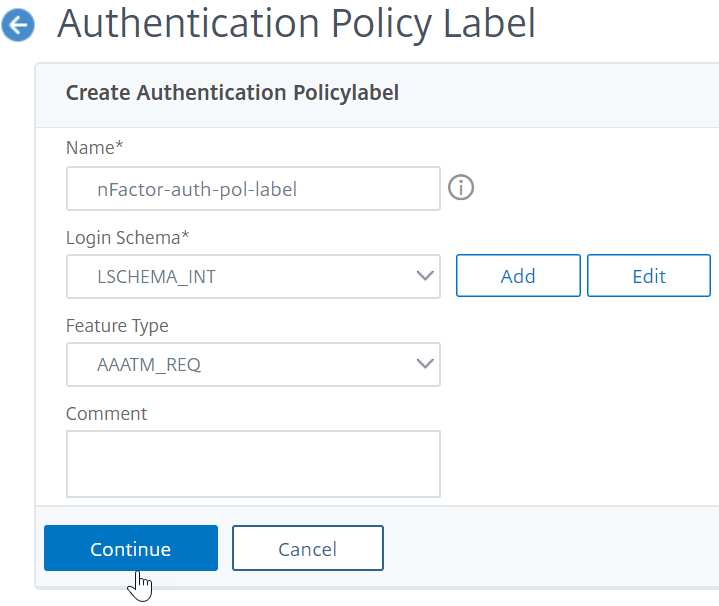

認証ポリシーラベルを作成する

ポリシーラベルは、特定のファクタの認証ポリシーを指定します。各ポリシーラベルは 1 つの要素に対応します。ポリシーラベルは、ユーザーに提示する必要があるログインフォームを指定します。ポリシーラベルは、認証ポリシーまたは別の認証ポリシーラベルの次の要素としてバインドする必要があります。通常、ポリシーラベルには、特定の認証メカニズムの認証ポリシーが含まれます。ただし、異なる認証メカニズムの認証ポリシーを持つポリシーラベルを使用することもできます。

-

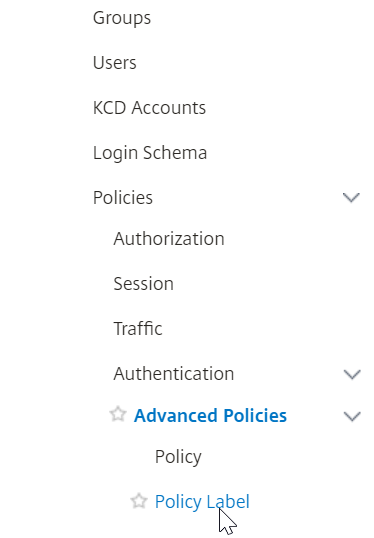

[ セキュリティ] > [AAA-アプリケーショントラフィック] > [ポリシー] > [認証] > [詳細ポリシー] > [ポリシーラベル] に移動します。

-

[追加] をクリックします。

-

次のフィールドに入力して、認証ポリシーラベルを作成します。

a) 新しい認証ポリシーラベルの名前を入力します 。

b) 認証ポリシーラベルに関連付けられたログインスキーマを選択します 。ユーザーに対して何も表示しない場合は、スキーマなし (LSCHEMA_INT) に設定されたログインスキーマプロファイルを選択できます。

c) [ 続行] をクリックします。

-

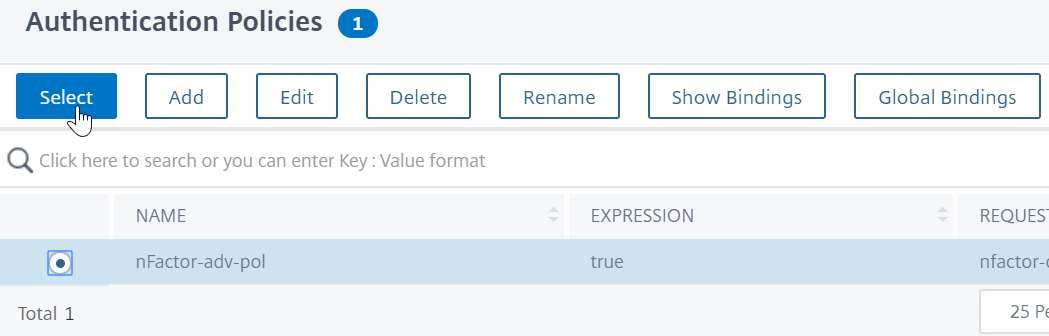

[ ポリシーバインド ] セクションで、[ クリックして選択] と表示されている場所をクリックします。

-

この要素を評価する認証ポリシーを選択します。

-

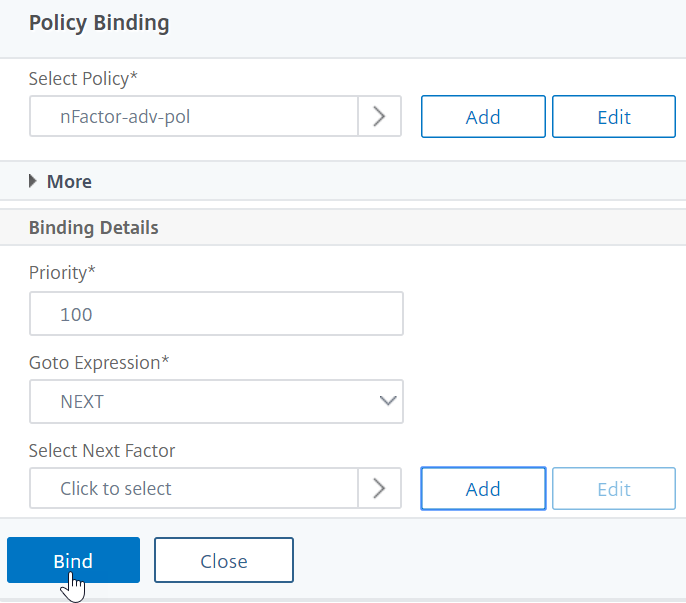

次のフィールドに入力します。

a) ポリシーバインディングの優先度を入力します 。

b) [ 式に移行 ] で、より高度な認証ポリシーをこの要素にバインドする場合は [ 次へ ] を選択するか、[ 終了] を選択します。

- 別の要素を追加する場合は、[次の要素の選択] で、次の認証ポリシーラベル (次の要素) をクリックして選択し、バインドします。 次の要素を選択せず、この高度な認証ポリシーが成功すると、認証は成功し、完了します。

-

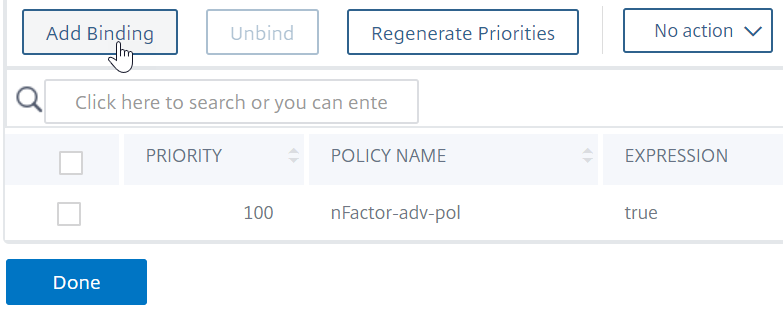

[Bind] をクリックします。

-

[ Add Binding ] をクリックすると、このポリシーラベル (ファクタ) に高度な認証ポリシーを追加できます。完了したら [完了 ] をクリックします。

認証ポリシーラベルのバインド

ポリシーラベルを作成したら、既存の高度な認証ポリシーバインディングにポリシーラベルをバインドして、要素を連鎖させます。

高度な認証ポリシーがバインドされている既存の認証、承認、および監査仮想サーバーを編集する場合、または別のポリシーラベルを編集して次の要素を含める場合は、次の要素を選択できます。

高度な認証ポリシーが既にバインドされている既存の認証、承認、および監査仮想サーバーを編集するには

-

[ セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ] に移動します仮想サーバを選択し、[ 編集(Edit)] をクリックします。

-

左側の [ 高度な認証ポリシー ] セクションで、既存の認証ポリシーバインドをクリックします。

-

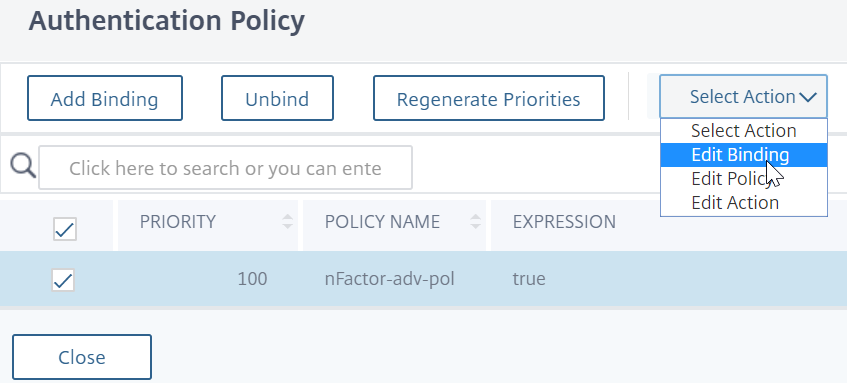

「アクションを選択」で、「 バインドの編集」をクリックします。

-

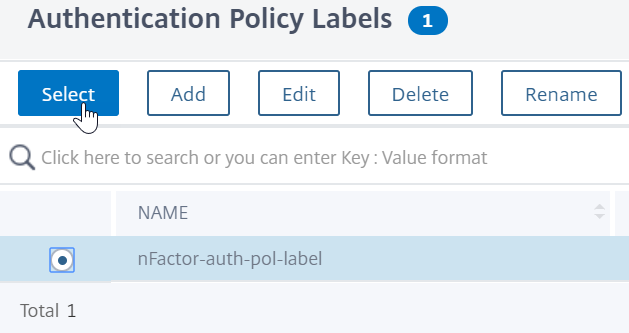

「 次の要素を選択 」をクリックし、既存の認証ポリシーラベル (次の要素) を選択します。

-

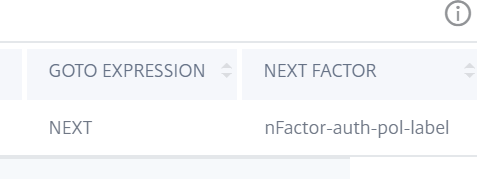

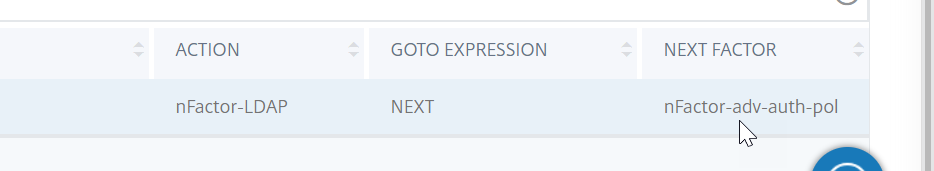

ポリシーバインディングページの 「 バインド 」をクリックします。右端に「 NEXT FACTOR」列が表示され、次のファクターの詳細が表示されます。

ポリシーラベルネクストファクタを別のポリシーラベルに追加するには

-

セキュリティ > AAA —アプリケーショントラフィック > ポリシー > 認証 > 高度ポリシー > ポリシーラベルにナビゲートして下さい。

-

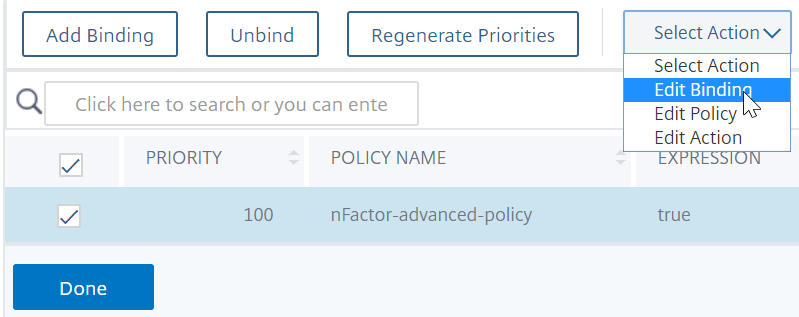

「 認証ポリシーラベル 」ページで、認証ポリシーラベルを選択し、「 編集」をクリックします。

-

「 認証ポリシー 」ページで認証ポリシーラベルを選択し、「 アクションの選択」で「バインドの編集」をクリックします。

- 「 バインドの詳細」>「次のファクタを選択」で、次のファクタをクリックして選択します。

-

次のファクタのポリシーラベルを選択し、[ Select ] ボタンをクリックします。

-

ポリシーバインディングページの 「 バインド 」をクリックします。「 認証ポリシーラベル 」ページには、「 次の要素 」列があり、右端に次の要素の詳細が表示されます。

NetScaler Gateway の nFactor

NetScaler Gateway で nFactor を有効にするには、認証プロファイルを認証、承認、および監査仮想サーバーにリンクする必要があります。

認証、承認、監査仮想サーバーをNetScaler Gateway 仮想サーバーにリンクする認証プロファイルを作成する

-

[ NetScaler Gateway] > [仮想サーバー ] に移動し、編集する既存のゲートウェイ仮想サーバーを選択します。

-

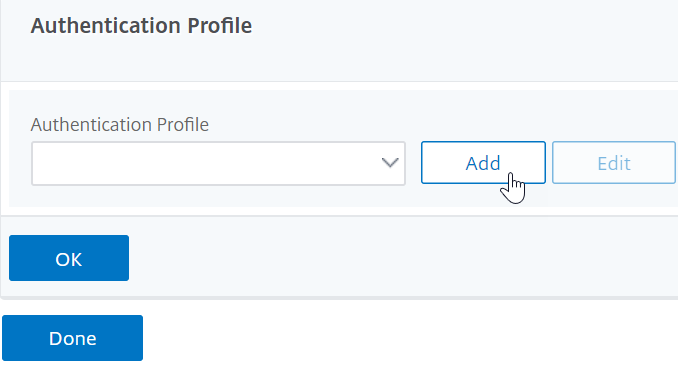

[ 詳細設定] で、[ 認証プロファイル] をクリックします。

-

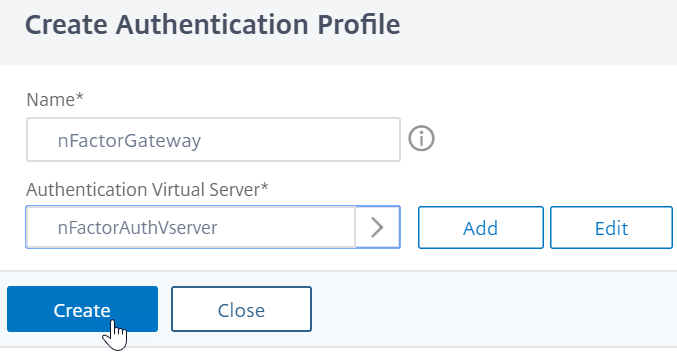

[ 認証プロファイル ] の [ 追加] をクリックします

-

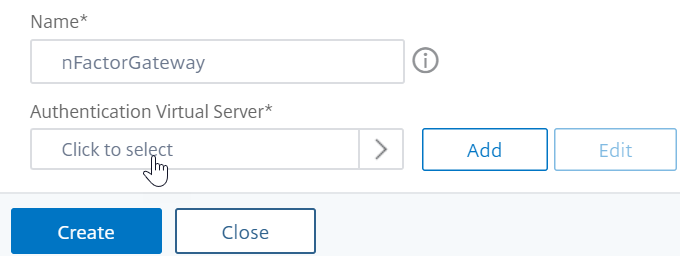

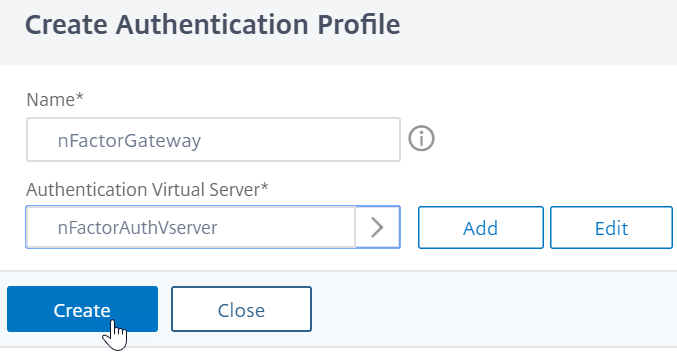

認証プロファイルの名前を入力し、[ クリックして選択] と表示されている場所をクリックします。

-

[ 認証仮想サーバー] で、ログインスキーマ、高度な認証ポリシー、および認証ポリシーのラベルが構成されている既存のサーバーを選択します。認証仮想サーバーを作成することもできます。認証、承認、および監査仮想サーバーには IP アドレスは必要ありません。[Select] をクリックします。

-

[作成]をクリックします。

-

[ OK]をクリックして、[ 認証プロファイル]セクションを閉じます。

注: ファクタの 1 つをクライアント証明書として設定した場合は、SSL パラメータと CA 証明書を設定する必要があります。

認証、承認、および監査仮想サーバーへの認証プロファイルのリンクが完了し、NetScaler Gateway を参照すると、nFactor 認証画面を表示できます。

SSL パラメータと CA 証明書の設定

認証要素の1つが証明書の場合は、NetScaler Gateway 仮想サーバーでSSL構成を実行する必要があります。

-

[ トラフィック管理] > [SSL] > [証明書] > [CA 証明書] に移動し、クライアント証明書の発行者のルート証明書をインストールします。認証局の証明書にはキーファイルは必要ありません。

デフォルトの SSL プロファイルが有効な場合は、クライアント認証が有効になっている SSL プロファイルが既に作成されています。

-

[ NetScaler Gateway]>[仮想サーバー]に移動し、nFactorが有効になっている既存のNetScaler Gateway 仮想サーバーを編集します。

- デフォルトの SSL プロファイルが有効になっている場合は、[編集(Edit)] アイコンをクリックします。

-

[SSL プロファイル] リストで、[クライアント認証] が有効で [オプション] に設定されている SSL プロファイルを選択します。

- デフォルトの SSL プロファイルが有効でない場合は、[編集(Edit)] アイコンをクリックします。

- [クライアント認証] チェックボックスをオンにします。

- [クライアント証明書] が [任意] に設定されていることを確認します。

-

[OK] をクリックします。

-

[証明書] セクションで、[ CA 証明書なし] をクリックします。

-

[CA 証明書の選択] で、クライアント証明書の発行元のルート証明書をクリックして選択します。

-

[Bind] をクリックします。

注:クライアント証明書を発行した中間 CA 証明書もバインドする必要がある場合があります。

StoreFront へのnFactorシングルサインオン用のNetScaler Gateway トラフィックポリシーを構成する

StoreFront へのシングルサインオンでは、nFactorはデフォルトで最後に入力したパスワードを使用します。LDAP が最後に入力されたパスワードでない場合は、トラフィックポリシー/プロファイルを作成して、デフォルトの nFactor 動作を上書きする必要があります。

-

NetScaler Gateway > ポリシー > トラフィックに移動します。

-

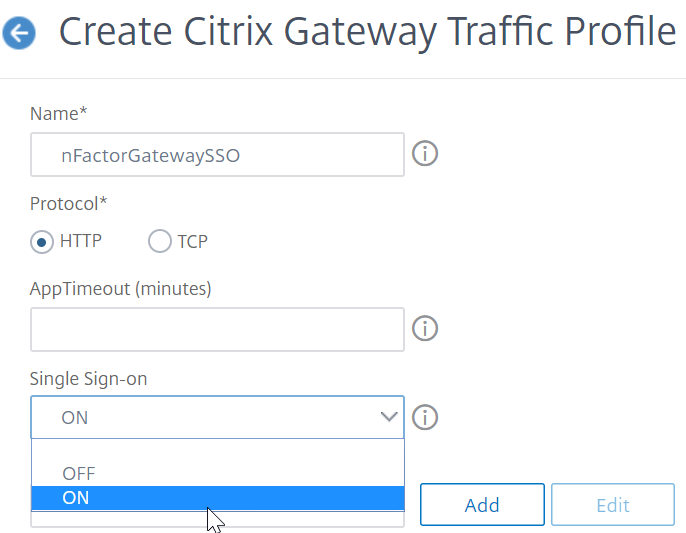

[ トラフィックプロファイル ] タブで、[ 追加] をクリックします。

-

トラフィックプロファイルの名前を入力します。HTTP プロトコルを選択します。 [ シングルサインオン] で、[ オン] を選択します。

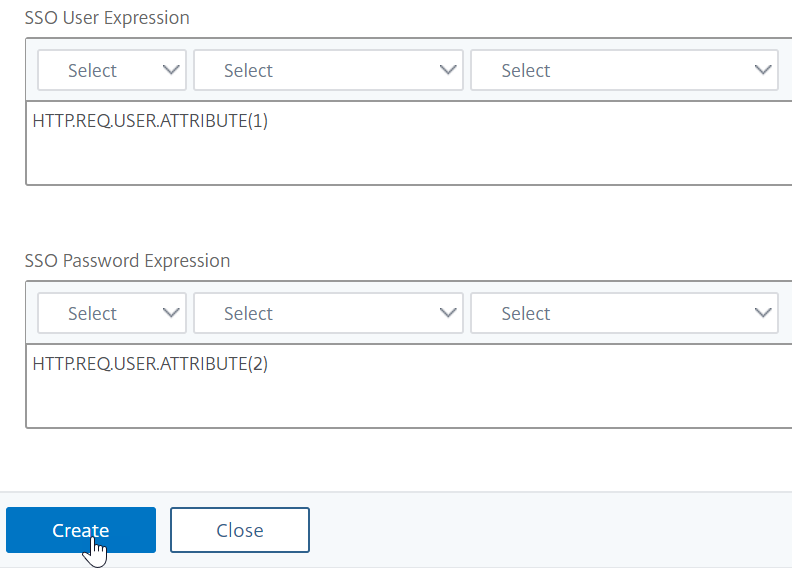

-

[ SSO 式] で、ログインスキーマで指定されたインデックスと一致する AAA.USER.ATTRIBUTE (#) 式を入力し、[ 作成] をクリックします。

注 AAA.USER 式は、非推奨の HTTP.REQ.USER 式を置き換えるように実装されるようになりました。

-

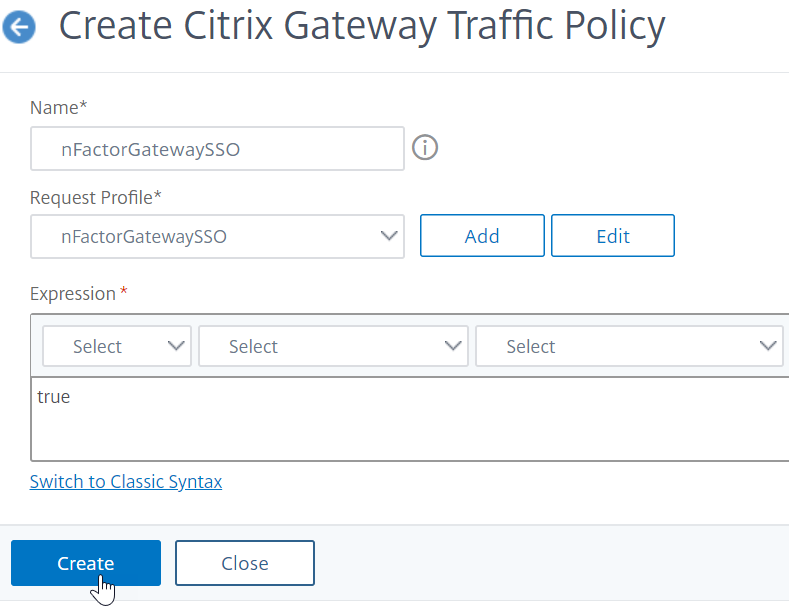

[ トラフィックポリシー ] タブをクリックし、[ 追加] をクリックします。

-

ポリシーの名前を入力します。前の手順で作成したトラフィックプロファイルを選択します。「 エクスプレッション」に詳細なエクスプレッションを入力し、「 作成」をクリックします。

-

[Citrix ゲートウェイ]>[NetScaler Gateway 仮想サーバー]に移動します。

- 既存の仮想サーバを選択し、[ 編集] をクリックします。

- [ ポリシー ] セクションで、[ + ] 記号をクリックします。

- [ポリシーの選択] で [ トラフィック] を選択します

- 「タイプの選択」で、「 要求」を選択します。

- 作成したトラフィックポリシーを選択し、[ Bind] をクリックします。

CLI を使用した nFactor 設定のサンプルスニペット

nFactor 認証の段階的な設定を理解するために、最初の要素が LDAP 認証で、2 番目の要素が RADIUS 認証である 2 要素認証の展開について考えてみましょう。

このサンプル展開では、ユーザーは単一のログインフォームを使用して両方の要素にログインする必要があります。したがって、2 つのパスワードを受け入れる単一のログインフォームを定義します。最初のパスワードは LDAP 認証に使用され、もう 1 つは RADIUS 認証に使用されます。 実行される設定は次のとおりです。

-

認証用の負荷分散仮想サーバーの構成

add lb vserver lbvs89 HTTP 1.136.19.55 80 -AuthenticationHost auth56.aaatm.com -Authentication ON

-

認証仮想サーバを設定します。

add authentication vserver auth56 SSL 10.106.30.223 443 -AuthenticationDomain aaatm.com

-

ログインフォームのログインスキーマを設定し、ログインスキーマポリシーにバインドします。

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -userCredentialIndex 1 -passwordCredentialIndex 2

注:

StoreFrontなどのバックエンドサービスへのシングルサインオン(SSO)には、ログインスキーマに入力したユーザー名とパスワードのいずれかを使用します。AAA.USER.ATTRIBUTE (#) 式を使用して、トラフィックアクションでこれらのインデックス値を参照できます。値は 1 から 16 の範囲で指定できます。

または、次のコマンドを使用して、ログインスキーマに入力された資格情報をシングルサインオンの認証情報として使用できます。

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -SSOCredentials YES add authentication loginSchemaPolicy login1 -rule true -action login1 <!--NeedCopy--> -

パススルーのログインスキーマを構成し、ポリシーラベルにバインドします。

add authentication loginSchema login2 -authenticationSchema noschema add authentication policylabel label1 -loginSchema login2 <!--NeedCopy--> -

LDAP ポリシーと RADIUS ポリシーを設定します。

add authentication ldapAction ldapAct1 -serverIP 10.17.103.28 -ldapBase "dc=aaatm, dc=com" -ldapBindDn administrator@aaatm.com -ldapBindDnPassword 81qw1b99ui971mn1289op1abc12542389b1f6c111n0d98e1d78ae90c8545901 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CN add authentication Policy ldap -rule true -action ldapAct1 add authentication radiusAction radius -serverIP 10.101.14.3 -radKey n231d9a8cao8671or4a9ace940d8623babca0f092gfv4n5598ngc40b18876hj32 -encrypted -encryptmethod ENCMTHD_3 -radNASip ENABLED -radNASid NS28.50 -radAttributeType 11 -ipAttributeType 8 add authentication Policy radius -rule true -action radius <!--NeedCopy--> -

ログインスキーマポリシーを認証仮想サーバーにバインドします。

bind authentication vserver auth56 -policy login1 -priority 1 -gotoPriorityExpression END <!--NeedCopy--> -

LDAP ポリシー (第 1 要素) を認証仮想サーバーにバインドします。

bind authentication vserver auth56 -policy ldap -priority 1 -nextFactor label1 -gotoPriorityExpression next <!--NeedCopy--> -

RADIUS ポリシー(第 2 要素)を認証ポリシーラベルにバインドします。

bind authentication policylabel label1 -policyName radius -priority 2 -gotoPriorityExpression end <!--NeedCopy-->