-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ユースケース:企業のインターネットアクセスをコンプライアンスとセキュリティで保護する

金融組織のネットワークセキュリティのディレクターは、マルウェアの形でWebから来る外部の脅威から企業ネットワークを保護したいと考えています。そのためには、ディレクターは、バイパスされた暗号化トラフィックを可視化し、悪意のあるWebサイトへのアクセスを制御する必要があります。ディレクタは、次のことを行う必要があります。

- 企業ネットワークに出入りする SSL/TLS(暗号化されたトラフィック)を含むすべてのトラフィックを傍受し、調べます。

- ユーザーの財務情報や電子メールなどの機密情報を含むウェブサイトへのリクエストの傍受をバイパスします。

- 有害またはアダルトコンテンツを提供していると識別された有害な URL へのアクセスをブロックします。

- 悪意のある Web サイトにアクセスしている企業内のエンドユーザー (従業員) を特定し、これらのユーザーのインターネットアクセスをブロックするか、有害な URL をブロックします。

上記のすべてを実現するために、director はプロキシサーバーを設定できます。プロキシサーバは、企業ネットワークを通過する暗号化および暗号化されていないすべてのトラフィックを代行受信します。ユーザ認証を要求し、トラフィックをユーザに関連付けます。URL カテゴリを指定して、違法/有害、アダルトサイト、マルウェアおよびスパム Web サイトへのアクセスをブロックすることができます。

次のエンティティを構成します。

- DNS ネームサーバーを使用してホスト名を解決します。

- サブネット IP (SNIP) アドレスを使用して、オリジナルサーバーとの接続を確立します。SNIPアドレスにはインターネットアクセスが必要です。

- エクスプリシットモードのプロキシサーバで、すべてのアウトバウンド HTTP および HTTPS トラフィックを代行受信します。

- SSL プロファイルを使用して、接続の SSL 設定(暗号やパラメータなど)を定義します。

- SSLインターセプション用のサーバ証明書に署名するための CA 証明書とキーのペア。

- SSL ポリシーを使用して、傍受およびバイパスする Web サイトを定義します。

- 仮想サーバ、ポリシー、およびアクションを認証し、有効なユーザのみにアクセスを許可します。

- Citrix Application Delivery Management(ADM)にデータを送信するためのAppFlowコレクター。

この設定例では、CLI と GUI の両方の手順がリストされています。次のサンプル値が使用されます。IP アドレス、SSL 証明書とキー、および LDAP パラメータの有効なデータに置き換えます。

| 名前 | サンプル設定で使用される値 |

|---|---|

| NSIPアドレス | 192.0.2.5 |

| サブネット IP アドレス | 198.51.100.5 |

| LDAP 仮想サーバの IP アドレス | 192.0.2.116 |

| DNS ネームサーバの IP アドレス | 203.0.113.2 |

| プロキシサーバー IP アドレス | 192.0.2.100 |

| MAS IP アドレス | 192.0.2.41 |

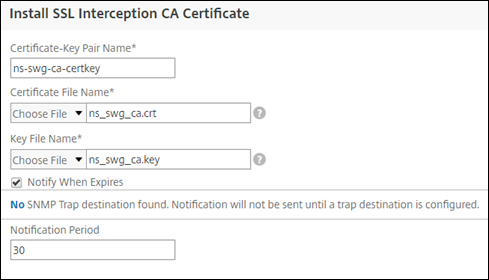

| SSLインターセプション用の CA 証明書 |

ns-swg-ca-certkey (証明書: ns_swg_ca.crt とキー: ns_swg_ca.key) |

| LDAPベースDN | CN=Users,DC=CTXNSSFB,DC=COM |

| LDAP バインド DN | CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM |

| LDAP バインド DN パスワード | zzzzz |

SSLフォワードプロキシウィザードを使用して、エンタープライズネットワークとの間のトラフィックの傍受と検査を構成します

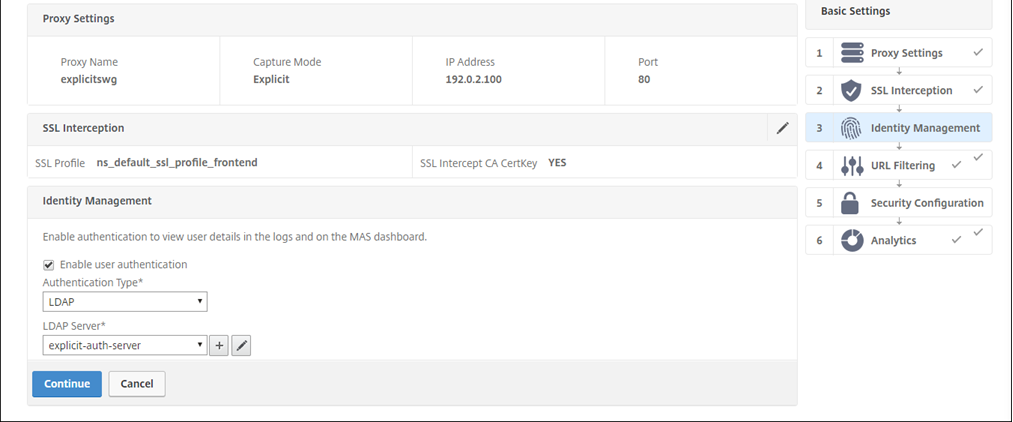

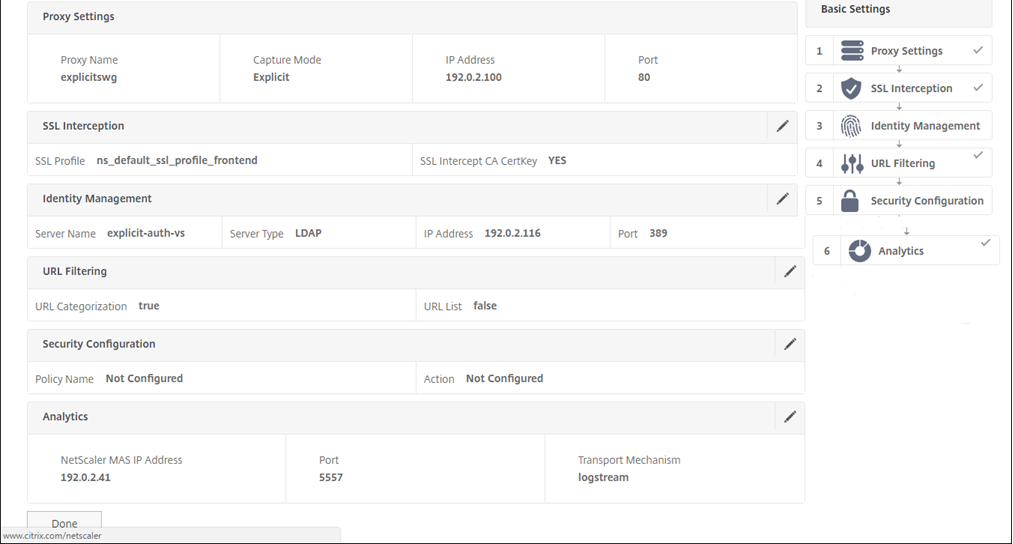

ネットワークとの間で送受信される他のトラフィックに加えて、暗号化されたトラフィックを傍受および検査するための構成を作成するには、プロキシ、SSL傍受、ユーザー認証、およびURLフィルタリング設定を構成する必要があります。次に、入力した値の例を示します。

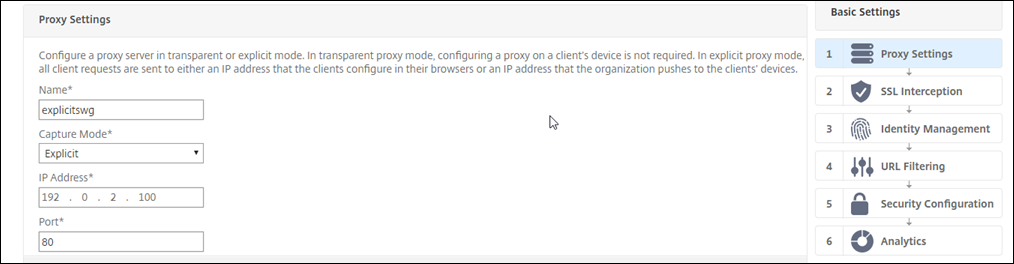

プロキシ設定を構成する

-

[セキュリティ] > [SSL 転送プロキシ] > [SSL 転送プロキシウィザード] に移動します。

-

[は じめに] をクリックし、[続行] をクリックします。

-

[プロキシ設定] ダイアログボックスで、明示的なプロキシサーバーの名前を入力します。

-

[ キャプチャモード] で、[ 明示的] を選択します。

-

IP アドレスとポート番号を入力します。

-

[続行] をクリックします。

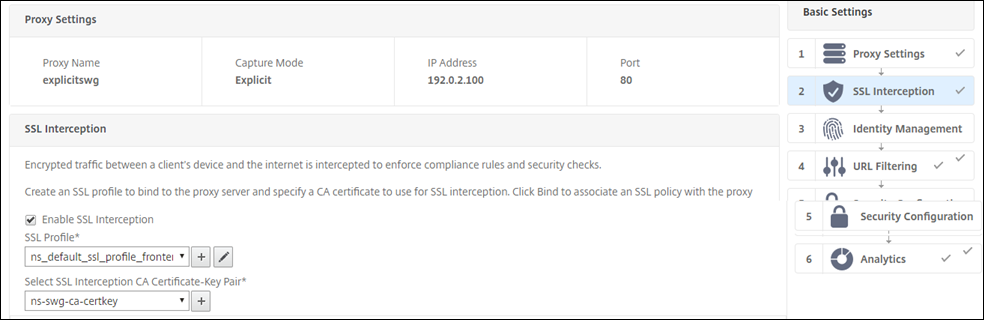

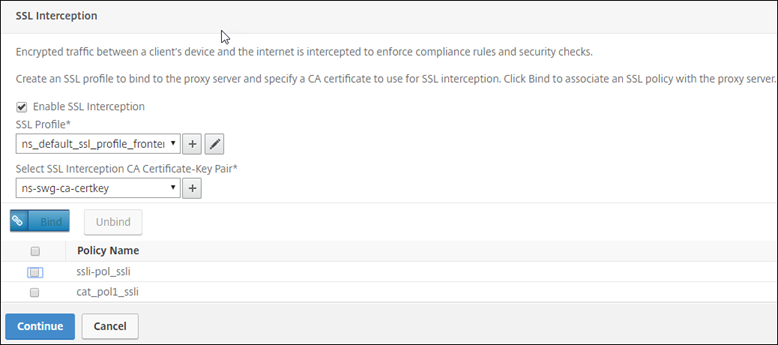

SSLインターセプション設定の構成

-

「 SSLインターセプションを有効にする」を選択します。

-

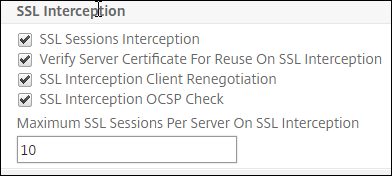

[SSL プロファイル] で [+] をクリックして、新しいフロントエンド SSL プロファイルを追加し、このプロファイルで SSL セッションインターセプションを有効にします。

-

[OK] をクリックし、[完了] をクリックします。

-

[SSLインターセプションCA 証明書とキーペアの選択] で、[+] をクリックして、SSL インターセプション用の CA 証明書とキーペアをインストールします。

-

[インストール] をクリックし、[閉じる] をクリックします。

-

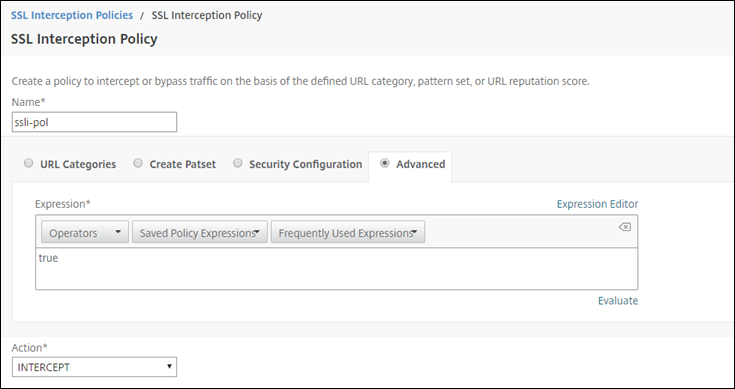

すべてのトラフィックを代行受信するポリシーを追加します。[バインド] をクリックし、[追加] をクリックします。

-

ポリシーの名前を入力し、[詳細設定] を選択します。式エディタで true と入力します。

-

[アクション] で、[インターセプト] を選択します。

-

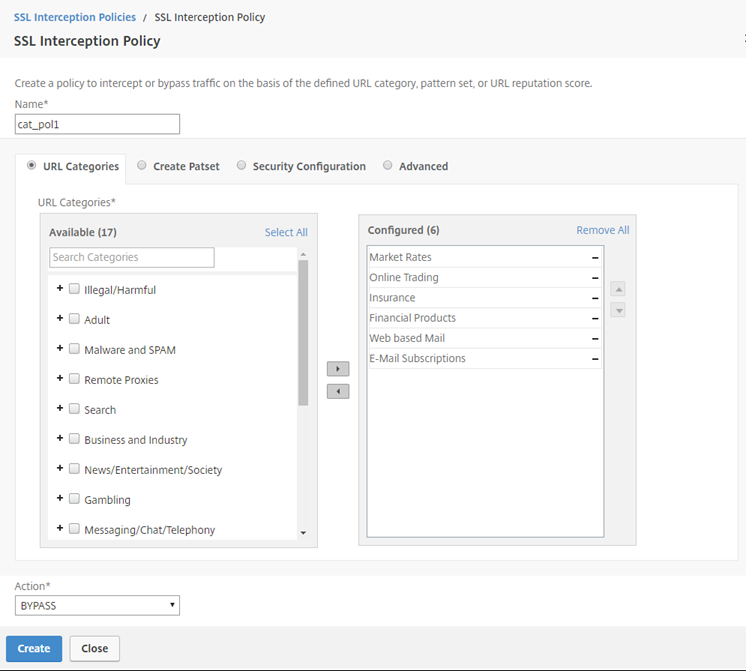

[Create] をクリックし、[Add] をクリックして、機密情報をバイパスする別のポリシーを追加します。

-

ポリシーの名前を入力し、[URL カテゴリ] で [追加] をクリックします。

-

「 財務 」および「 電子メール 」カテゴリを選択し、「 構成済み 」リストに移動します。

-

[アクション] で [BYPASS] を選択します。

-

[作成] をクリックします。

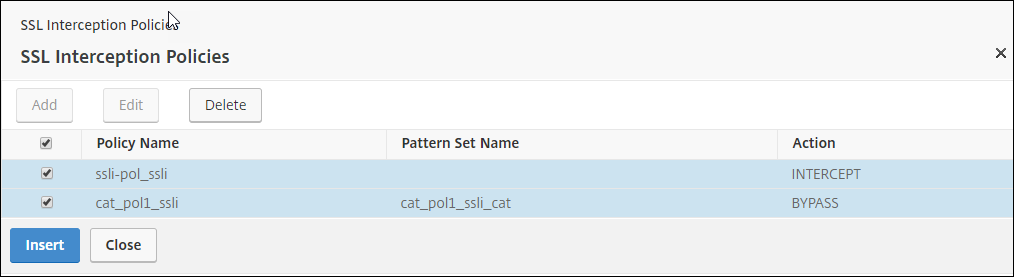

-

前に作成した 2 つのポリシーを選択し、[Insert] をクリックします。

-

[続行] をクリックします。

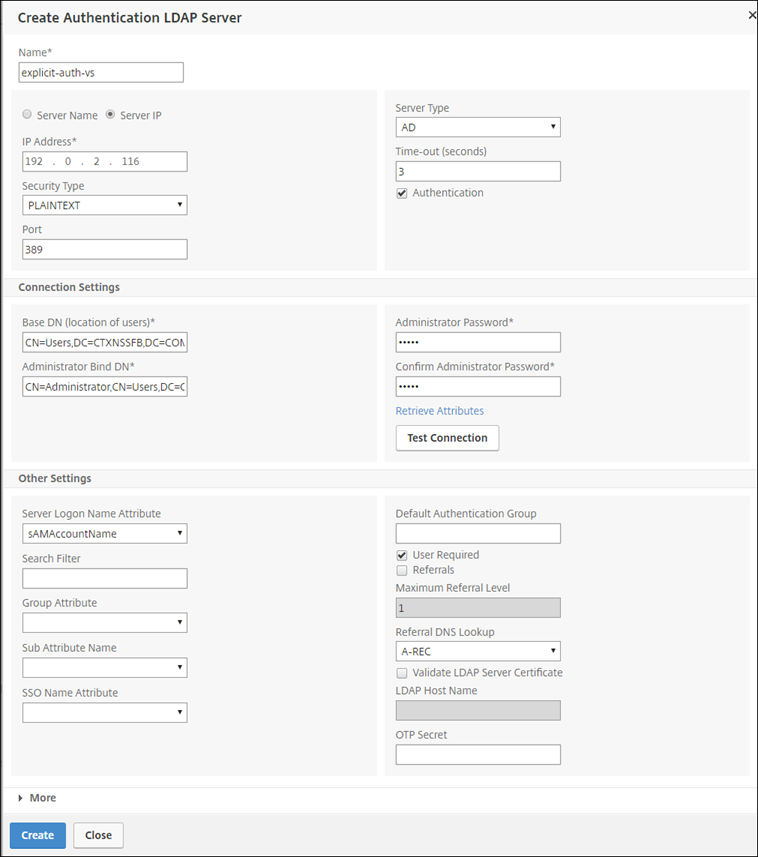

ユーザー認証設定の構成

-

[ユーザー認証を有効にする]を選択します。[認証タイプ] フィールドで、[LDAP] を選択します。

-

LDAP サーバの詳細を追加します。

-

[作成] をクリックします。

-

[続行] をクリックします。

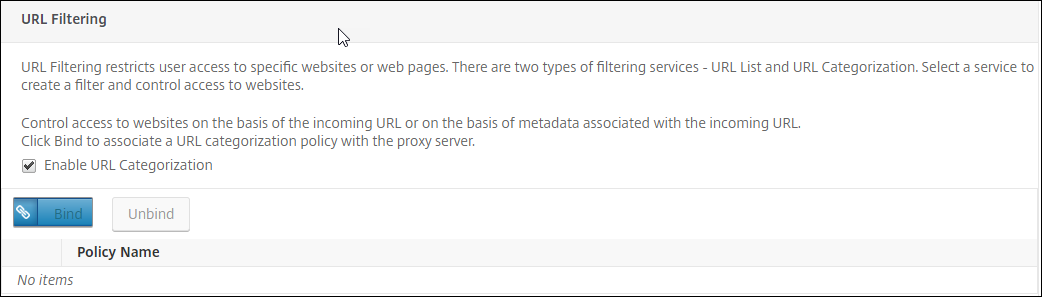

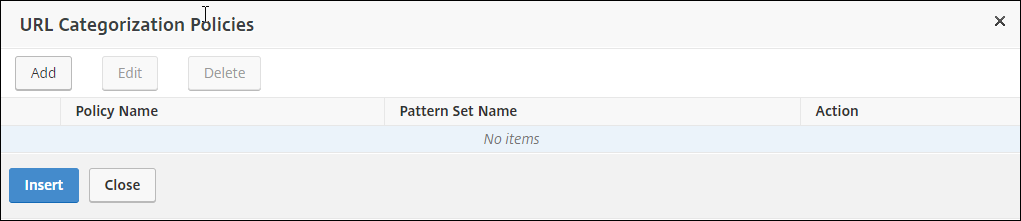

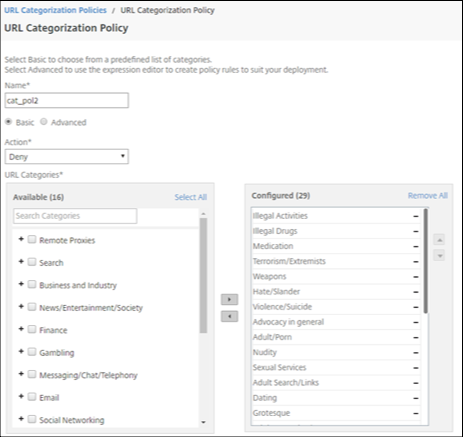

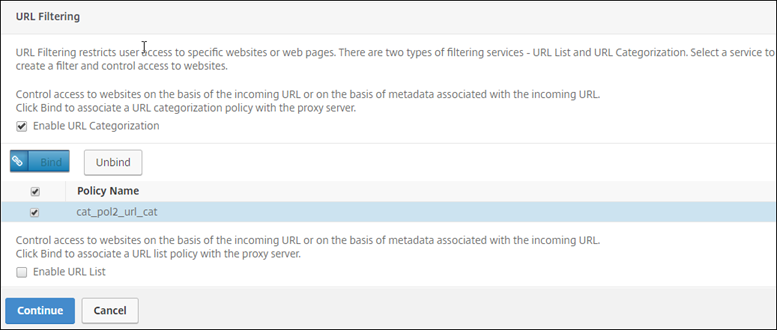

URL フィルタリング設定の構成

-

[URL の分類を有効にする] を選択し、 [バインド] をクリックします。

-

[追加] をクリックします。

-

ポリシーの名前を入力します。[アクション] で、[拒否] を選択します。[URL カテゴリ] で、[不正/有害]、[アダルト]、[マルウェアとスパム] を選択し、[構成済み] リストに移動します。

-

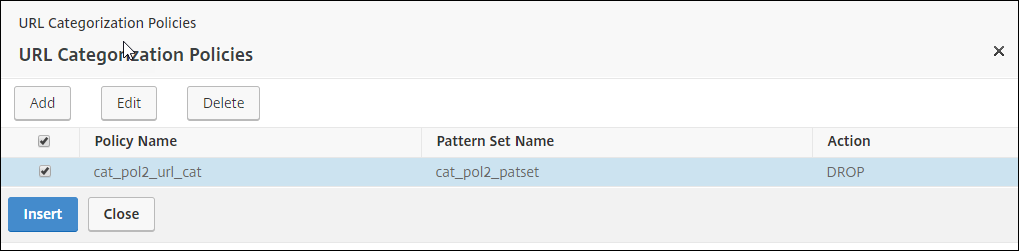

[作成] をクリックします。

-

ポリシーを選択し、[Insert] をクリックします。

-

[続行] をクリックします。

-

[続行] をクリックします。

-

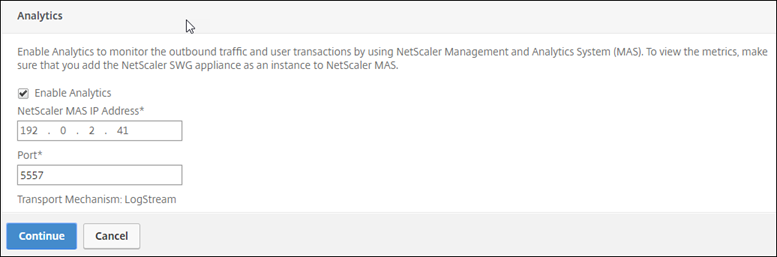

[アナリティクスの有効化] をクリックします。

-

Citrix ADMのIPアドレスを入力し、[ ポート]に5557と指定します。

-

[続行] をクリックします。

-

[完了] をクリックします。

Citrix ADMを使用して、ユーザーの主要なメトリックを表示し、次の項目を決定します。

- 企業内のユーザーのブラウジング動作。

- 社内ユーザーがアクセスしたURLカテゴリ。

- URLまたはドメインへのアクセスに使用されたWebブラウザー。

この情報を使用して、ユーザーのシステムがマルウェアに感染しているかどうかを判断するか、ユーザーの帯域幅消費パターンを理解します。Citrix SWGアプライアンスのポリシーを微調整して、これらのユーザーを制限したり、さらにいくつかのWebサイトをブロックしたりできます。MAS でのメトリックスの表示の詳細については、 ADM ユースケースの「エンドポイントの検査」ユースケースを参照してください。

注

CLI を使用して、次のパラメータを設定します。

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

CLI の例

次に、企業ネットワークとの間で送受信されるトラフィックのインターセプションと検査を設定するために使用されるすべてのコマンドの例を示します。

一般的な構成:

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.255.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

set syslogparams -sslInterception ENABLED

set cacheparameter -memLimit 100

set appflow param -AAAUserName ENABLED

<!--NeedCopy-->

認証の設定:

add authentication vserver explicit-auth-vs SSL

bind ssl vserver explicit-auth-vs -certkeyName ns-swg-ca-certkey

add authentication ldapAction swg-auth-action-explicit -serverIP 192.0.2.116 -ldapBase "CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDn "CN=Administrator,CN=Users,DC=CTXNSSFB,DC=COM" -ldapBindDnPassword zzzzzz -ldapLoginName sAMAccountName

add authenticationpolicy swg-auth-policy -rule true -action swg-auth-action-explicit

bind authentication vserver explicit-auth-vs -policy swg-auth-policy -priority 1

<!--NeedCopy-->

プロキシサーバと SSLインターセプションの設定:

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

URL カテゴリの設定:

add ssl policy cat_pol1_ssli -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Finance") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Email")" -action BYPASS

bind ssl vserver explicitswg -policyName cat_pol1_ssli -priority 10 -type INTERCEPT_REQ

add ssl policy cat_pol2_ssli -rule "client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Adult") || client.ssl.client_hello.sni.url_categorize(0,0).GROUP.EQ("Malware and SPAM") || client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).GROUP.EQ("Illegal/Harmful")" -action RESET

bind ssl vserver explicitswg -policyName cat_pol2_ssli -priority 20 -type INTERCEPT_REQ

<!--NeedCopy-->

Citrix ADMにデータをプルするためのAppFlow構成:

add appflow collector _swg_testswg_apfw_cl -IPAddress 192.0.2.41 -port 5557 -Transport logstream

set appflow param -templateRefresh 60 -httpUrl ENABLED -AAAUserName ENABLED -httpCookie ENABLED -httpReferer ENABLED -httpMethod ENABLED -httpHost ENABLED -httpUserAgent ENABLED -httpContentType ENABLED -httpVia ENABLED -httpLocation ENABLED -httpDomain ENABLED -cacheInsight ENABLED -urlCategory ENABLED

add appflow action _swg_testswg_apfw_act -collectors _swg_testswg_apfw_cl -distributionAlgorithm ENABLED

add appflow policy _swg_testswg_apfw_pol true _swg_testswg_apfw_act

bind cs vserver explicitswg -policyName _swg_testswg_apfw_pol -priority 1

<!--NeedCopy-->

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.