SSL を負荷分散仮想サーバーにオフロードした後の LDAP の設定

NetScalerアプライアンスでは、AAADプロセスを使用して、管理アクセスまたは認証承認およびゲートウェイアクセス用のLDAP、RADIUS、TACACSなどの基本認証を実行します。AAAD は管理 CPU で実行されるため、認証が断続的に失敗するという問題が発生する可能性があります。これらの障害を回避するには、負荷分散仮想サーバーを使用して SSL 機能を AAAD からオフロードできます。

SSL を負荷分散仮想サーバーにオフロードすることの利点

- AAAD のパフォーマンスが強化されました。AAAD では、SSL タイプの LDAP サーバへの認証要求ごとに、新しい SSL セッションが確立されます。AAAD プロセスは管理 CPU で実行されるため、SSL セッションを確立すると、AAAD への要求が多いときのパフォーマンスに影響します。SSL 機能を負荷分散仮想サーバーにオフロードすると、AAAD プロセスのパフォーマンスが向上します。

- クライアント証明書をサーバにレンダリングします。AAAD のクライアント LDAP ライブラリはサーバー証明書の検証のみを行い、クライアント証明書のサーバーへのレンダリングはサポートされていません。SSL相互認証では、SSL接続を確立するためにクライアント証明書をレンダリングする必要があるため、SSL機能を負荷分散仮想サーバーにオフロードすることで、クライアント証明書をサーバーにレンダリングできます。

SSL を負荷分散仮想サーバーにオフロードした後に LDAP を設定します

注: LDAP の負荷分散仮想サーバー IP アドレスを作成し、LDAP リクエストサーバーがその仮想サーバー IP アドレスを指定すると、トラフィックは SNIP から送信されます。

前提条件

- NetScalerアプライアンスが認証に使用するドメインコントローラーでセキュアLDAPが有効になっていることを確認します。デフォルトでは、エンタープライズ CA では、すべてのドメインコントローラーがドメインコントローラー証明書テンプレートを使用して証明書を登録します。

- ldp.exe を使用し、ポート 636 と SSL を介してドメインコントローラに接続して、安全な LDAP が機能していることを確認します。

GUI を使用して SSL を負荷分散仮想サーバーにオフロードした後に LDAP を設定します

-

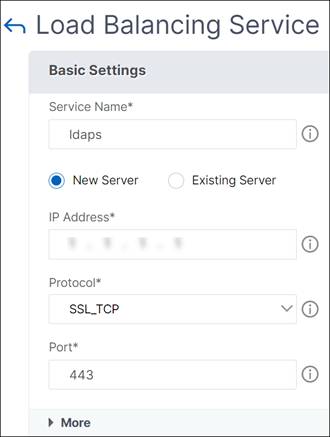

プロトコルを SSL_TCP に設定して負荷分散サービスを作成します。

- [ トラフィック管理] > [負荷分散] > [サービス ] に移動し、[ 追加] をクリックします。

- ドメインコントローラーのIPアドレスを指定し、ポート番号を636に設定します。

- [OK] をクリックします。

-

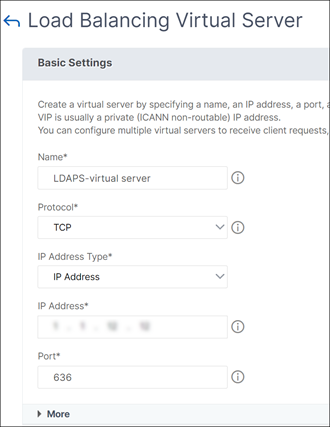

LDAPS 負荷分散サービス用の負荷分散仮想サーバーを作成します。

- [ トラフィック管理] > [負荷分散] > [仮想サーバー] に移動します。

- プロトコルを TCP に設定し、IP アドレスを入力し、ポートを 636 に設定して、 OKをクリックします。

-

LDAPS サービスを負荷分散仮想サーバーにバインドします。

- Traffic Management > Load Balancing > Virtual Serversに移動します。

- LDAP 仮想サーバーを選択します。「 負荷分散仮想サーバー 」ページが表示されます。

- 「 サービスとサービスグループ 」セクションで、「 負荷分散仮想サーバーサービスバインディングなし」をクリックします。「 サービスバインディング 」ページが表示されます。

- 負荷分散サービスを選択します。他の必須フィールドを更新し、「 バインド」をクリックします。

- [完了] をクリックします。

-

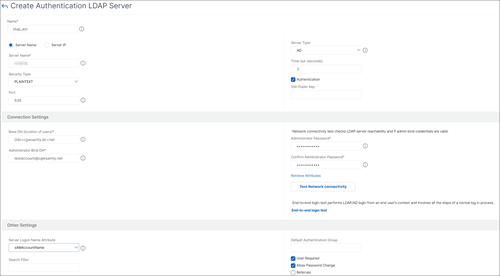

次に、LDAP認証ポリシーサーバーを、セキュアLDAPの負荷分散仮想サーバーを指すように変更します。セキュリティタイプは PLAINTEXT でなければなりません。

- NetScaler Gateway > ポリシー > 認証 > LDAPに移動します。

- LDAP サーバーを選択し、[ 編集] をクリックします。

- IPアドレスを、以前に作成したNetScalerアプライアンスでホストされているLDAPS VIPに変更します。

- セキュリティタイプを PLAINTEXTに変更し、ポートを 636 に変更し、必要に応じて [ パスワードの変更を許可する ] チェックボックスを選択します (SLDAP ではパスワードを変更できます)。

- [ ネットワーク接続のテスト ] をクリックして接続を確認します。

- [OK] をクリックします。

LDAP サーバーのステータスが UP になっていることを確認できます。また、認証ログをチェックして、認証が意図したとおりに機能していることを確認します。

LDAP サーバーのステータスが UP になっていることを確認できます。また、認証ログをチェックして、認証が意図したとおりに機能していることを確認します。

CLIを使用してSSLを負荷分散仮想サーバーにオフロードした後、LDAPを構成します

-

AAAD プロセス用の LDAP サーバを設定します。次の構成例では、SSL相互認証なしで負荷分散仮想サーバーとSSL接続を確立します。

add authentication ldapAction ldap_act -serverIP 1.1.12.12 -serverPort 636 -secTYPE PLAINTEXT -ldapBase "dc=aaatm-test,dc=com" -ldapBindDn administrator@aaatm-test.com -ldapBindDnPassword <password> -ldapLoginName samAccountName <!--NeedCopy--> -

LDAP仮想サーバーの負荷分散仮想サーバーを構成します。負荷分散仮想サーバーのタイプはTCPです。

add lb vserver ldaps TCP 1.1.1.12 636 -persistenceType NONE -cltTimeout 9000 <!--NeedCopy--> -

負荷分散仮想サーバーのサービスを構成します。サービスタイプは SSL-TCP です。

add service ldaps 1.1.10.1 SSL_TCP 636 <!--NeedCopy--> -

サービスの CA 証明書を設定し、サーバー証明書の検証用に「ServerAuth」パラメーターを設定します。

bind ssl service ldaps -certkeyName ca-cert -CA set ssl service ldaps -serverAuth enabled <!--NeedCopy--> -

LDAP サーバにレンダリングされるサービスに証明書を添付します。

bind ssl service ldaps -certkeyName usr_cert [client-certificate for client-authentication] <!--NeedCopy--> -

サービスを負荷分散仮想サーバーにバインドします。

bind lb vserver ldaps ldaps <!--NeedCopy-->