この記事は機械翻訳されています.免責事項

ステップアップ認証など、ログインサイト要件が異なるアプリケーション用に nFactor を設定する

通常、NetScaler Gatewayは複数のアプリケーションへのアクセスを許可します。セキュリティ要件によっては、認証メカニズムが異なる場合があります。アプリケーションによっては、一般的なイントラネットのように 1 つの要素しか必要としない場合があります。より重要なデータを扱うSAPやHRツールなどの他のアプリケーションには、少なくとも多要素認証が必要です。ただし、ほとんどのユーザーはイントラネットにのみアクセスするため、すべてのアプリケーションにマルチファクターを使用することは適切ではありません。

このトピックでは、アプリケーションにアクセスするユーザーのニーズに基づいて、ログインメカニズムを動的に変更する方法について説明します。また、認証を設定する手順についても説明してください。

前提条件

NetScaler Gatewayを構成する前に、次の前提条件を確認してください。

- Citrix ADCアドバンスライセンスエディション。

- NetScaler 機能のリリースバージョンは11.1以降です。

- LDAP サーバー。

- RADIUS サーバ。

- パブリック IP アドレス。

構成例では、次の認証要件を持つ2つのアプリケーションを使用します。

- Web アプリケーショングリーン

- 要件-ユーザー名 + LDAP パスワード

- Web アプリケーション (赤)

- 要件-ユーザー名 + LDAP パスワード + RADIUS ピン

注

LDAPとRADIUSの他に、ユーザー証明書、TACACS、SAMLなどの他の認証方法を使用できます。

基本セットアップ

-

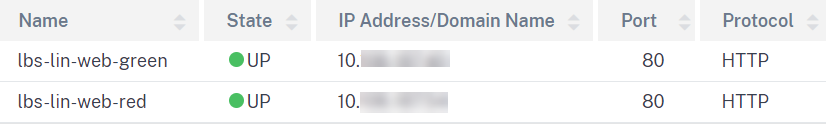

両方のウェブアプリケーションに、アドレス指定不可の負荷分散仮想サーバーとサービスを追加します。

-

仮想サーバの負荷分散

-

Services

-

-

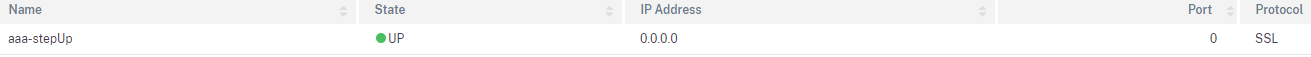

ログオン用の基本的な、アドレス指定なしの認証、承認、および監査仮想サーバーを追加します。現時点では、これ以上の設定は必要ありません。

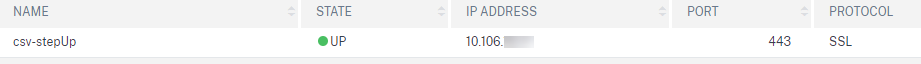

- パブリック IP を持つ SSL タイプのコンテンツスイッチング仮想サーバーを追加します。この IP アドレスには、アクセスする各アプリケーションの DNS レコードと、仮想サーバーの認証、承認、監査のための DNS レコードが必要です。この例では、次の DNS 名を使用します。

- グリーンラボローカル-アプリケーショングリーン

- red.lab.local-> アプリケーションレッド

- aaa.lab.local-> 認証、承認、および監査仮想サーバー

- すべての DNS レコードに一致する CN または SAN の SSL 証明書をバインドします。

-

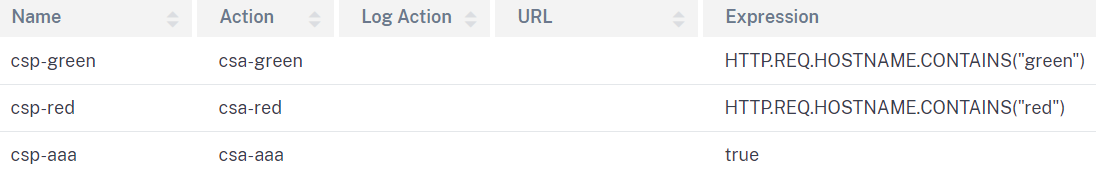

コンテンツスイッチポリシーを仮想サーバーに追加します。アプリケーションごとに 1 つずつ。個々のホスト名と一致する必要があります。これにより、NetScalerはユーザーがどのアプリケーションにアクセスしたいかを決定します。さらに、認証、承認、監査に関する別のポリシーを「true」という表現で追加してください。

-

認証、承認、および監査ポリシーの優先順位が最も高いことを確認してください。そうしないと、アプリケーションにアクセスできなくなります。

-

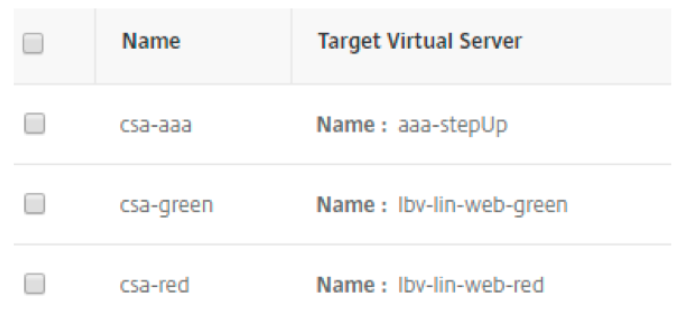

一致する仮想サーバーを指す各ポリシーにコンテンツスイッチアクションを追加します。この例では、各負荷分散仮想サーバーと1つの認証仮想サーバーで。

認証レベルの設定

基本的な仮想サーバーとコンテンツスイッチングの設定が完了したら、認証を有効にして、アプリケーションの強弱の定義を行います。

-

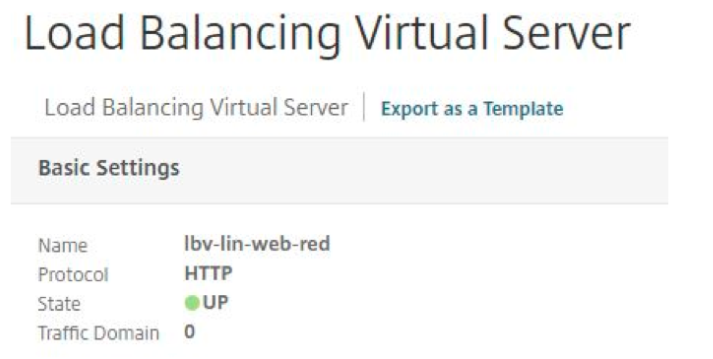

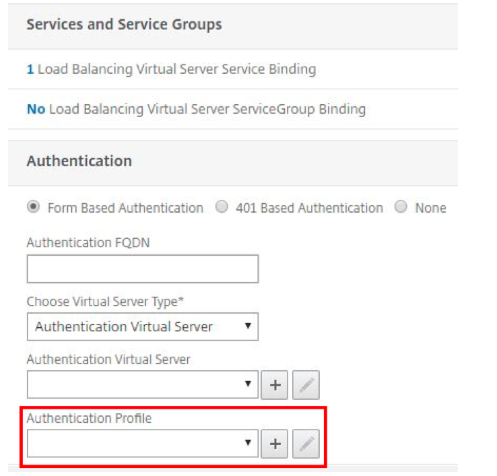

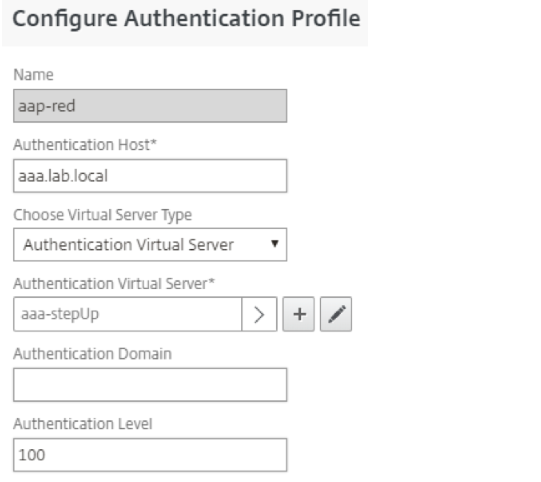

アプリケーション Red の負荷分散仮想サーバーに移動し 、「フォームベース認証」を有効にします。そして、認証プロファイルを追加します。

-

ユーザーがアプリケーションにアクセスしたいが、既存のセッションがない場合に、定義済みの認証、承認、および監査仮想サーバーのホスト名を入力してリダイレクトします。

-

タイプとして認証仮想サーバーを選択し、認証、承認、および監査仮想サーバーをバインドします。

-

認証レベルを定義して、あるアプリケーションが他のアプリケーションよりも強いのか弱いのかを設定します。指定されたレベルが100のセッションは、再認証せずに下位レベルの仮想サーバーにアクセスできます。一方、ユーザーがより高いレベルの仮想サーバーにアクセスしようとすると、このセッションは再度認証されます。

-

緑色で手順1~4を繰り返します。

-

[ セキュリティ] > [AAA-アプリケーショントラフィック] > [認証プロファイル ] に移動して、認証プロファイルを追加します。

アプリケーションごとに1つのプロファイル。両方とも認証、承認、および監査仮想サーバーのホスト名を指します。この例では、アプリケーションの赤はアプリケーションの緑(レベル90)よりも強い(レベル100)。つまり、Red の既存のセッションを持つユーザーは、再認証なしで Green にアクセスできるということです。逆に、最初に Green にアクセスしたユーザーは、アプリケーション Red を再認証する必要があります。

マルチファクター認証の nFactor 設定

-

[ セキュリティ] > [AAA-アプリケーショントラフィック] > [ログインスキーマ] > [プロファイル] に移動して、3つのログインスキーマを追加し 、必要なNetScalerログオンページを作成します。

- 通常の LDAP 認証のスキーマ

- SingleAuth XML を選択して 2 つのフィールドを表示します。1 つはユーザー名用、もう 1 つは LDAP パスワード用です。

- ユーザー名はインデックス 1 に、パスワードはインデックス 2 に保存してください。これは、ユーザーがアプリケーション Green の後にアプリケーション Red にアクセスするときに LDAP 再認証を行う場合に重要です。

-

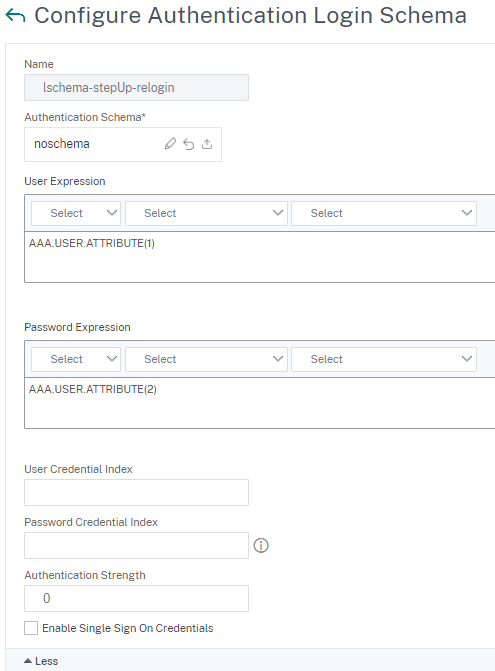

LDAP 再認証のスキーマ

- ユーザーには LDAP 再認証のプロセスが表示されないため、「noschema」を選択します。

-

ユーザーとパスワードの式に、最初のスキーマで定義した属性フィールドを入力します。

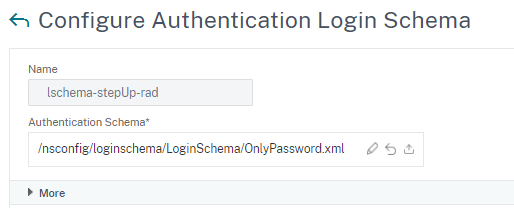

- RADIUS 認証のスキーマ

-

「XML パスワードのみ」を選択すると、RADIUS ピンのフィールドが 1 つだけ表示されます。最初の LDAP ログインのため、ユーザー名は不要です。

-

- 通常の LDAP 認証のスキーマ

-

次のステップは、ログインメカニズムの動作を制御するために必要なすべての認証ポリシーを追加することです。[ セキュリティ] > [AAA-アプリケーショントラフィック] > [ポリシー] > [認証] > [ポリシー]に移動します。

-

必要な LDAP サーバにデフォルトの LDAP ポリシーを追加します。

-

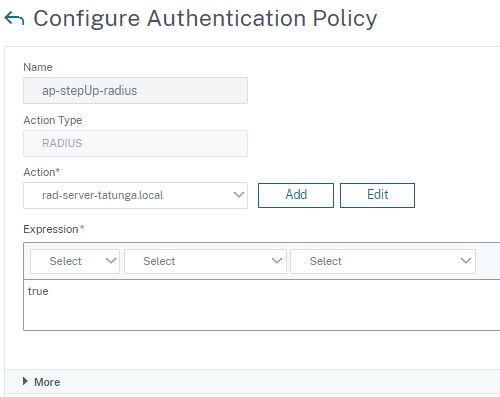

必要な RADIUS サーバにデフォルトの RADIUS ポリシーを追加します。

-

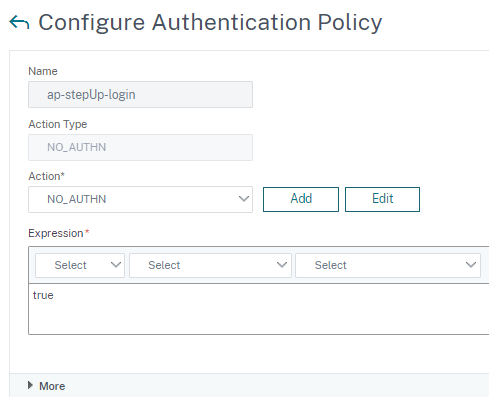

アクションタイプ「NO_AUTH」、式が「true」の 3 つ目の認証ポリシーを追加します。この政策は、次の要因への橋渡し以外の効果はありません。

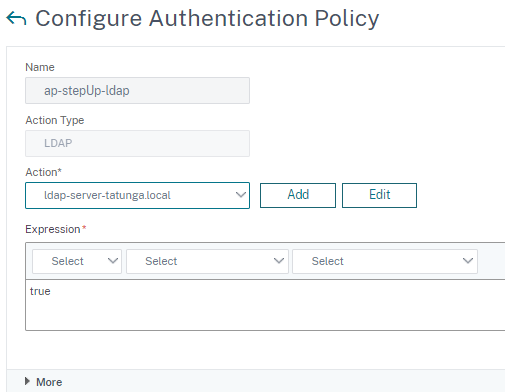

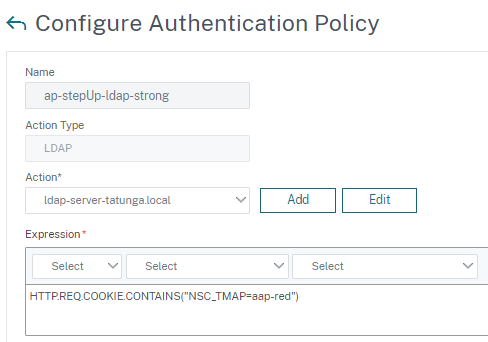

- 4番目のポリシーでは、ユーザーがより強力なRedアプリケーションにアクセスしたいかどうかを評価します。これは Red の多要素認証を行う上で重要です。

- アクションタイプとして「LDAP」を選択し、LDAP サーバーを選択します。

-

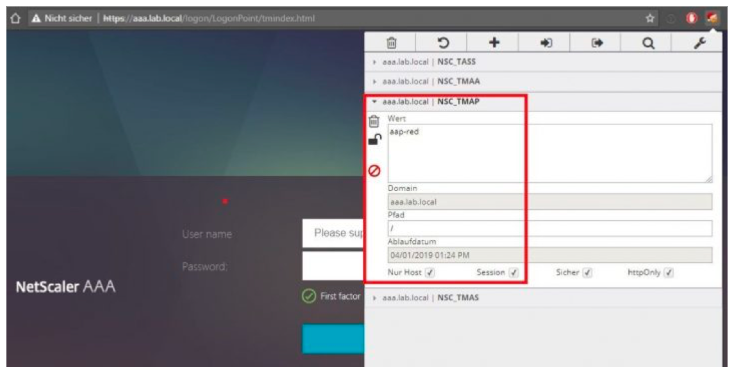

この式は、Cookie NSC_TMAP をチェックしてアプリケーション Red かどうかを評価します。ユーザーは、NetScalerログオンサイトにアクセスしてこのCookie を発行します。このCookieには、アクセスされた負荷分散仮想サーバーにバインドされた認証プロファイルの名前が含まれます。

-

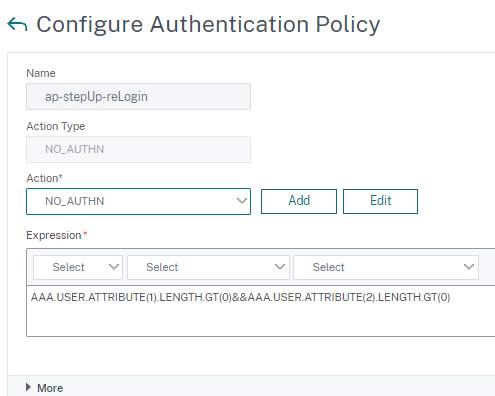

最後のポリシーでは、ユーザーが最初の脆弱なログインで取得した認証情報を保存したかどうかをチェックします。これは、ユーザーが最初に脆弱なアプリケーションにアクセスし、今度は強力なアプリケーションを開始したい場合に、自動的にLDAPを再ログインする場合に重要です。

-

-

前述のすべての認証ポリシーとログインスキーマをバインドするためのポリシーラベルをいくつか追加します。[ セキュリティ] > [AAA-アプリケーショントラフィック] > [ポリシー] > [認証] > [ポリシーラベル]に移動します。

-

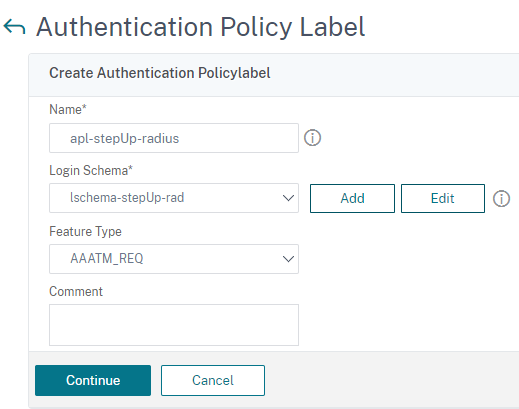

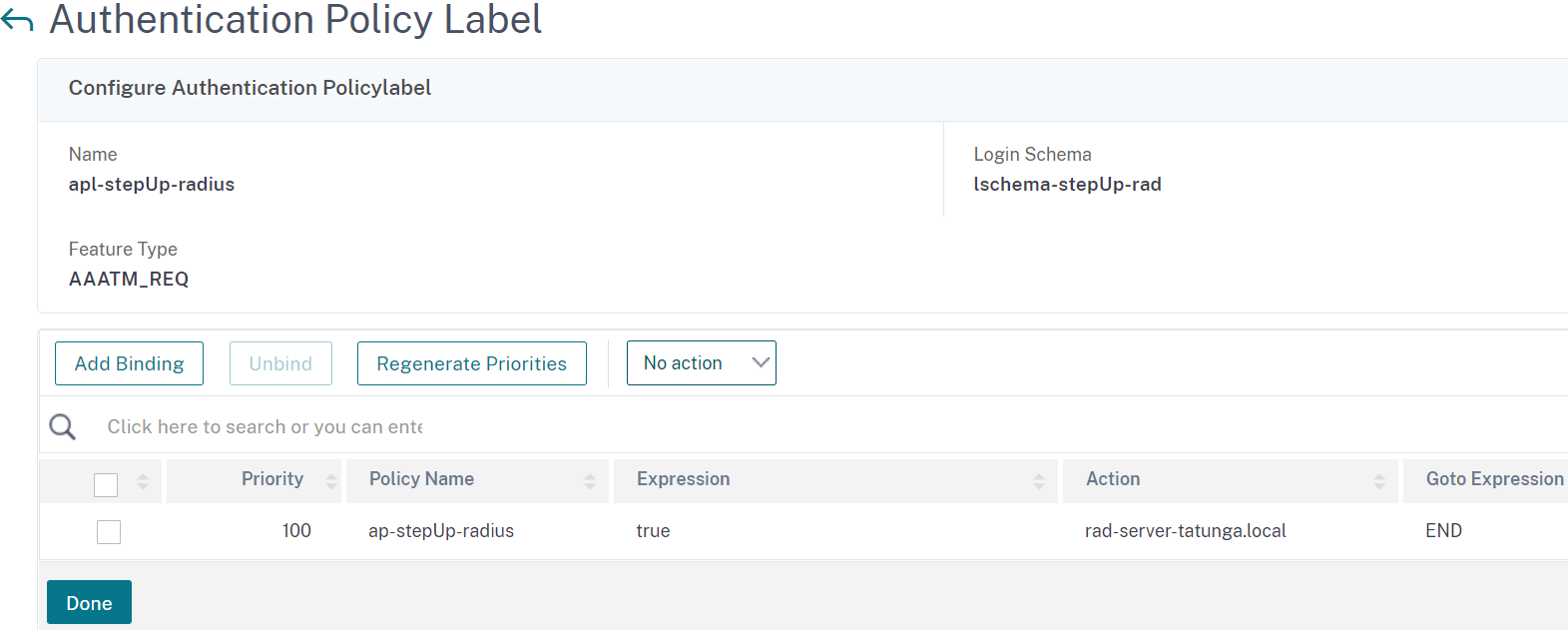

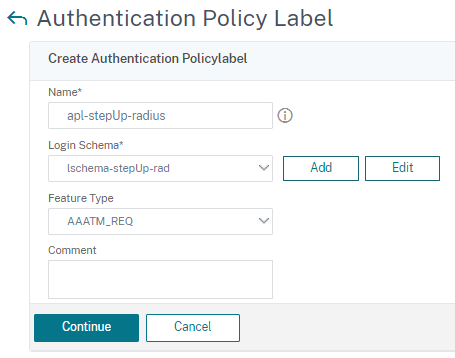

最初に、RADIUS 認証用のラベルから始めます。

-

ラベルに適切な名前を付けて、以前の RADIUS のスキーマを選択して [ 続行] をクリックします。

-

このラベルの最後のステップは、デフォルトの RADIUS 認証ポリシーをバインドすることです。

-

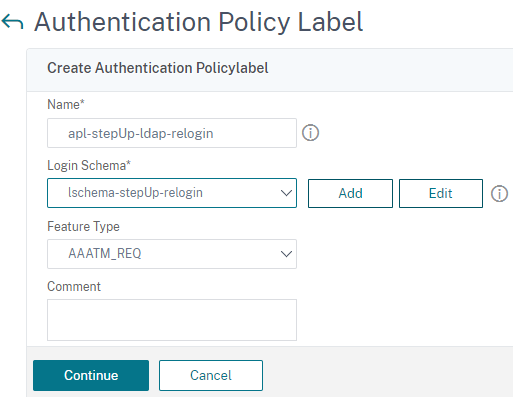

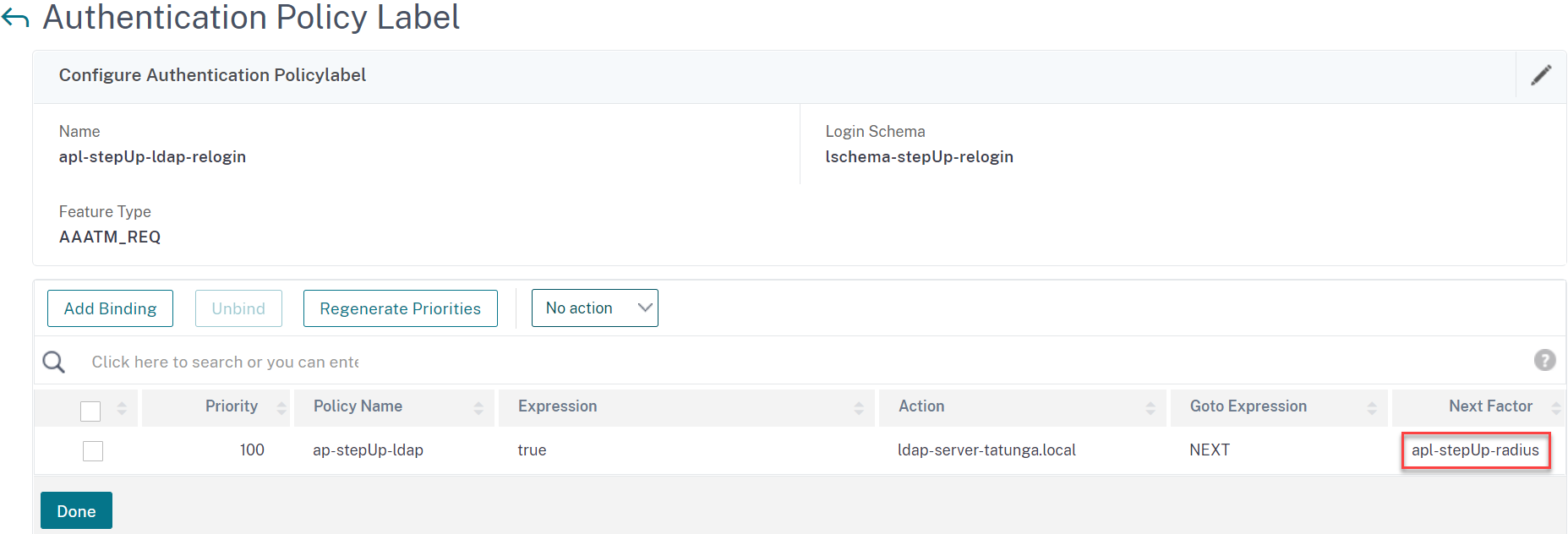

- 2 番目のラベルは LDAP の再ログインを行います。

-

ラベルを追加し、再ログインスキーマをバインドします。

-

LDAP 認証ポリシーをバインドし、次の要素として RADIUS ポリシーラベルを設定します。

-

- 最初の LDAP 認証の最後のラベルを追加します。

-

適切なスキーマを選択し、[ 続行] をクリックします。

-

最初のポリシーをバインドして強固な認証を行い、Goto Expression を「End」に設定します。次の要素として RADIUS ポリシーラベルを選択します。

-

2 つ目のポリシーは、RADIUS を使用しない弱緑色認証用です。

-

バインディングの優先順位を確認してください。

-

-

認証、認証、監査を設定します。[ セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ] に移動します。

-

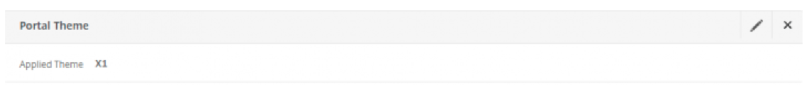

以前に追加した仮想サーバーを開き、 好みのポータルテーマを設定します。

-

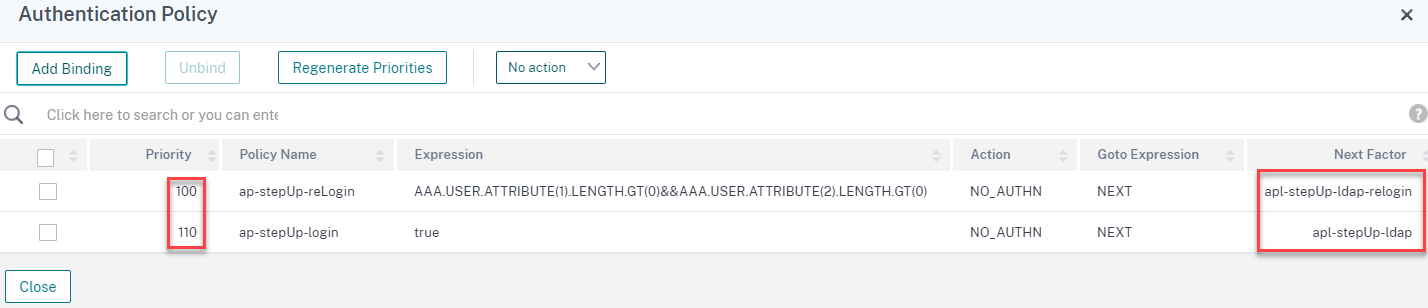

残りの 2 つの認証ポリシーを仮想サーバーで直接バインドします。

- 次の要素として、再ログインポリシーに「NO_AUTH」をバインドし、LDAP 再ログインポリシーラベルをバインドします。これは、既存のセッションで自動LDAP再認証を行うためのものです。

- 2 つ目のポリシーを設定して、以前にセッションが存在しなかった場合に、次の要素の LDAP に直接ブリッジするようにします。

-

いつものように、適切な優先順位を設定してください。

-

-

注

ステップアップは、NetScalerバージョン13.0以降で利用できるnFactor Visualizerを使用して作成することもできます。

nFactor ビジュアライザーによる多要素認証設定

- セキュリティ > AAA アプリケーショントラフィック > nFactor ビジュアライザー > nFactor フローに移動し 、 追加をクリックします。

-

+ 記号をクリックして nFactor フローを追加します。

-

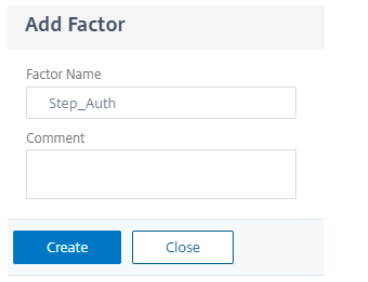

最初のファクター名を入力し、「 作成」をクリックします。

-

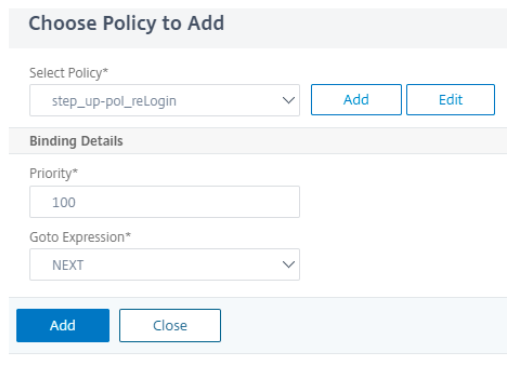

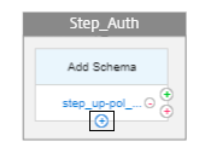

最初の要素にはスキーマは必要ありません。 多要素認証設定のステップ 2 に示すように、[ポリシーの追加 ] をクリックして NO_AUTH ポリシーを追加します。

-

2 つ目の認証を追加するには、青い + をクリックします。

-

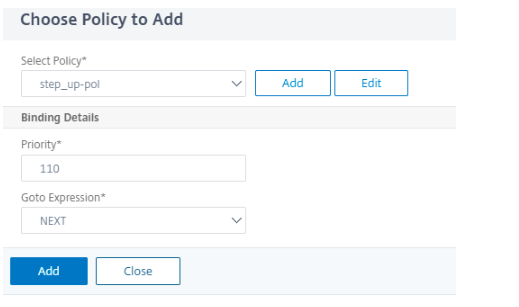

作成した認証ポリシーを選択し、[ 追加] をクリックします。

-

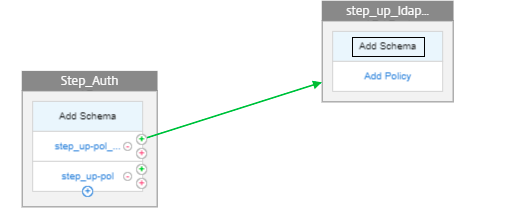

緑の「 + 」をクリックして、次の要素を追加します。

-

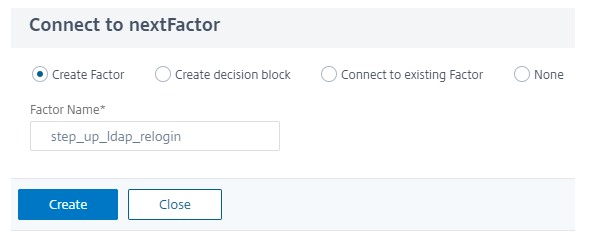

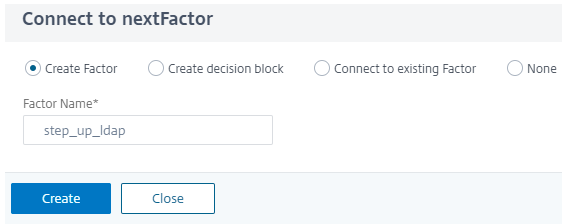

次の認証ファクターを追加するには、「 ファクターの作成」を選択し、「ファクター名** 」を入力して「 **作成」をクリックします。

-

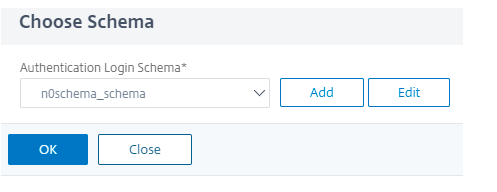

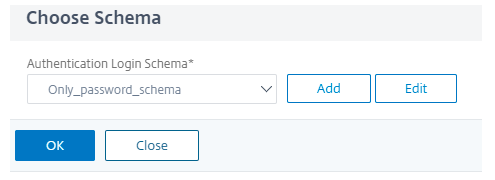

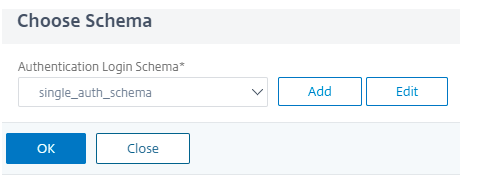

スキーマを追加するには、「 スキーマの追加」をクリックします。

-

(多要素認証構成)で作成したスキーマを選択し、「 OK」をクリックします。

-

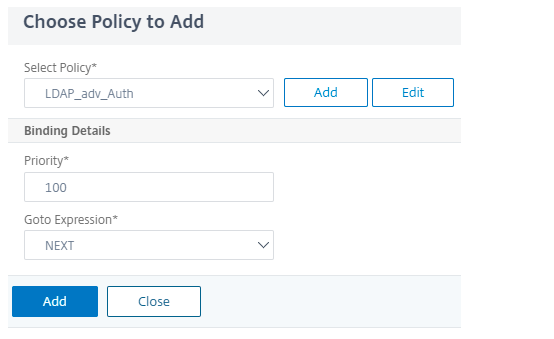

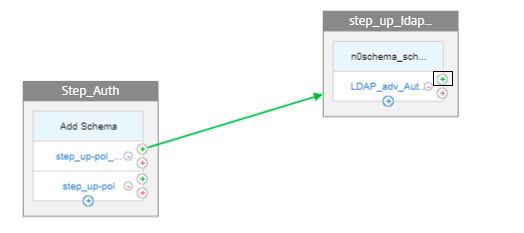

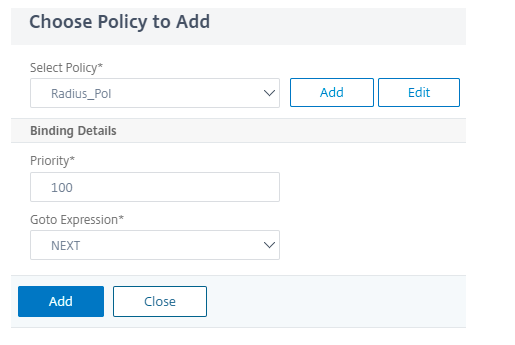

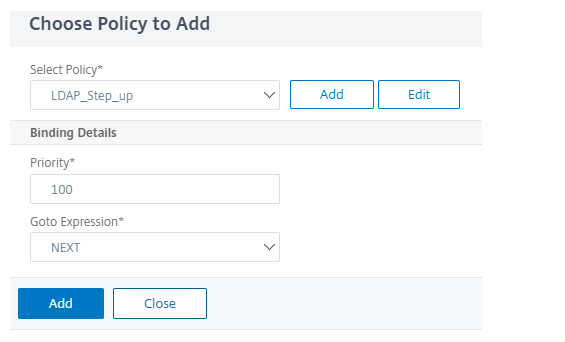

[ ポリシーの追加 ] をクリックし、認証ポリシーを選択します。

-

緑色の [ + ] をクリックすると、RADIUS 認証の要素がもう 1 つ追加されます。

-

手順 8 に従って別の係数を作成します。

-

「 スキーマの追加 」をクリックし、リストからパスワードのみのスキーマを選択します。

-

[ ポリシーの追加 ] をクリックして RADIUS 認証を選択し、[ 追加] をクリックします。

-

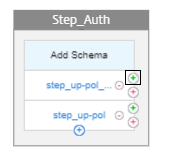

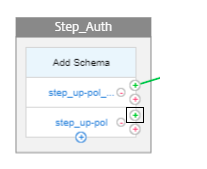

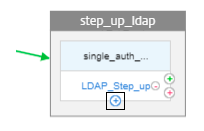

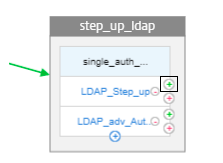

step_up-pol の横にある最初のファクターの緑色の + をクリックします。

-

手順 8 に従って別の係数を作成します。

-

「 スキーマの追加 」をクリックし、スキーマを選択します。

-

[ ポリシーの追加 ] をクリックして認証ポリシーを選択します。

-

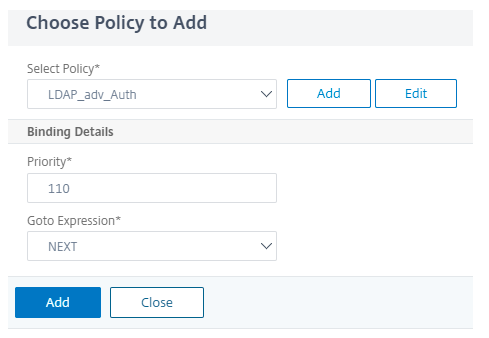

LDAP 認証用の別の認証ポリシーを追加するには、青い + をクリックします。

-

LDAP 認証ポリシーを選択し、[ 追加] をクリックします。

-

LDAP_Step_Up の横にある緑色の + をクリックして RADIUS 認証を追加します。

-

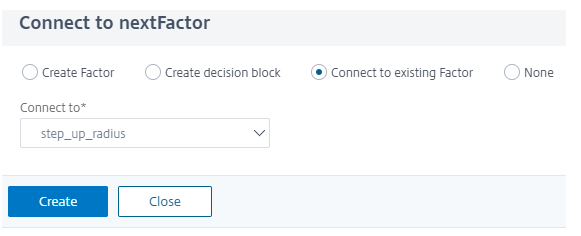

RADIUS認証はすでに存在しているので、「 既存のファクターに接続」を選択し、リストから「step_up-radius」を選択します。

-

[完了] をクリックして、設定を保存します。

-

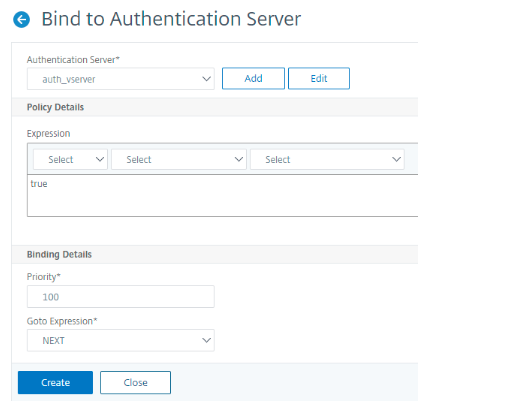

作成した nFactor フローを認証、承認、 および監査仮想サーバーにバインドするには、[認証サーバーにバインド ] をクリックし、[ 作成] をクリックします。

注

[バインディングのみを表示] の [nFactor Flow] にあるオプションを使用して nFactor フローをバインドおよびバインド解除します。

nFactor フローのバインドを解除する

-

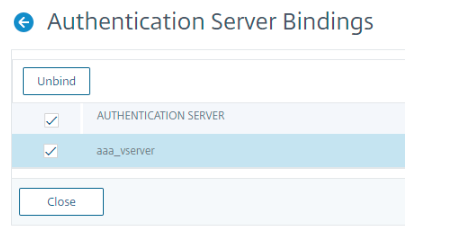

nFactor フローを選択し、「 バインディングを表示」をクリックします。

-

認証仮想サーバを選択し、[ バインド解除] をクリックします。

結果

以下の手順は、最初にRedアプリケーションにアクセスするのに役立ちます。

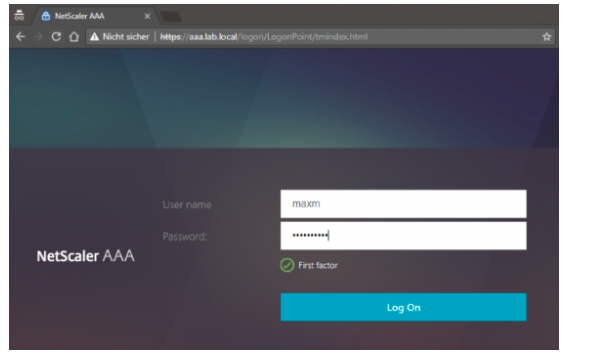

-

「red.lab.local」にアクセスした後、最初の要素がLDAPである認証、承認、および監査仮想サーバーのログインページにリダイレクトします。

-

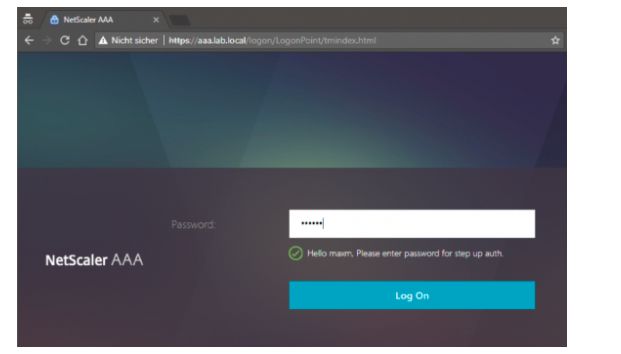

nFactor は、ユーザーがアプリケーション Red にアクセスしたいと評価し、2 番目のファクター RADIUS を表示します。

-

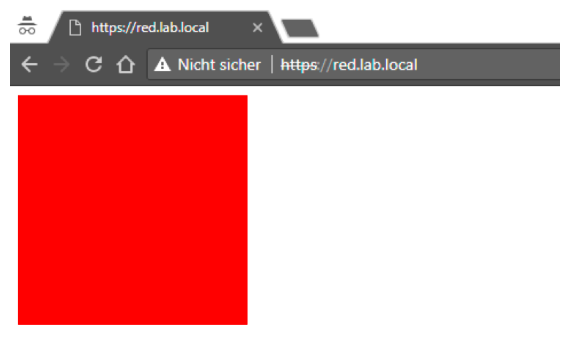

NetScalerはアプリケーションレッドへのアクセスを許可します。

-

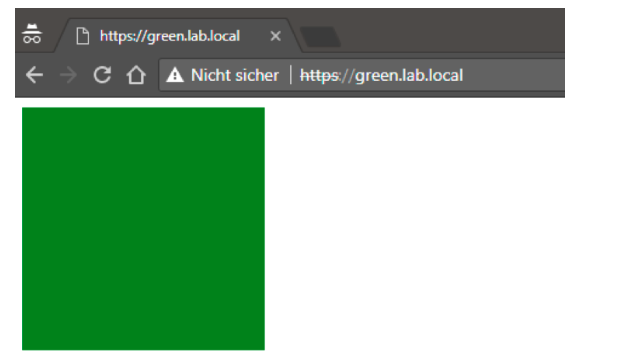

次はアプリケーションGreenにアクセスします。NetScalerでは、セッションのほうが強力なアプリケーションレッドなので、即時アクセスが許可されます。

以下の手順は、最初にアプリケーションGreenにアクセスするのに役立ちます。

-

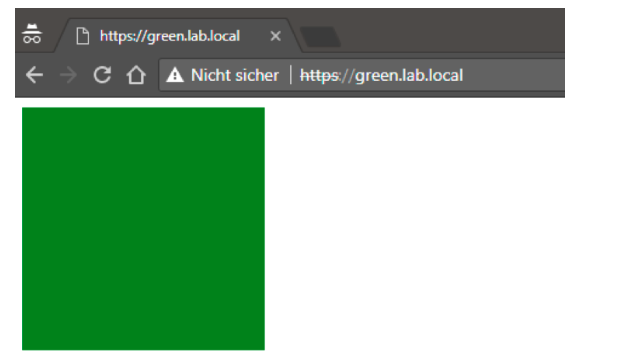

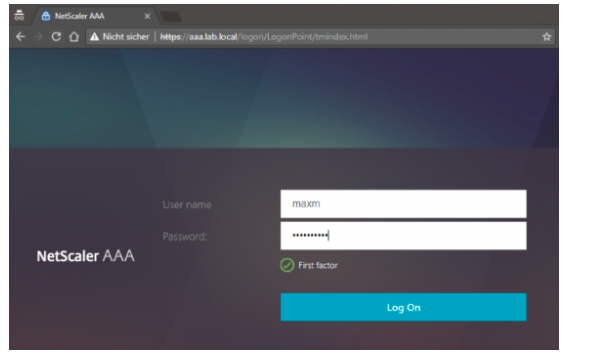

「green.lab.local」にアクセスすると、認証、承認、および監査仮想サーバーのログインページにリダイレクトされます。

-

nFactor はアプリケーション Green を評価し、2 番目の要素がなくてもアクセスを許可します。

-

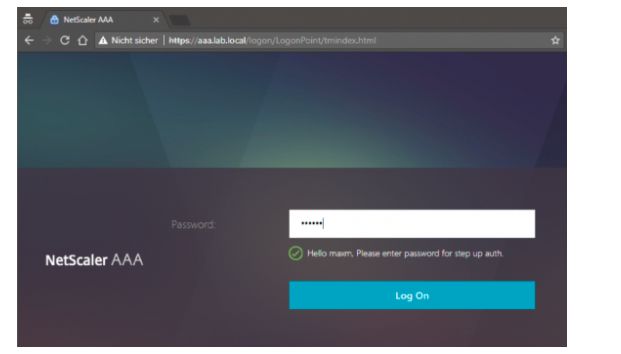

次はアプリケーションRedにアクセスします。認証レベルが高いほど再ログインが必要になり、nFactor はアプリケーション Green での最初のログインから、保存された認証情報を使用して LDAP 再ログインを自動的に実行します。入力するのは RADIUS 認証情報だけです。

-

NetScalerはアプリケーションRedへのアクセスを許可します。