セルフサービスパスワードリセット

セルフサービスパスワードリセットは、Web ベースのパスワード管理ソリューションです。NetScalerアプライアンスとNetScaler Gatewayの認証、承認、および監査機能の両方で使用できます。これにより、ユーザーはパスワードの変更に対する管理者の支援に依存する必要がなくなります。

セルフサービスパスワードリセットにより、エンドユーザは次のシナリオでパスワードを安全にリセットまたは作成できます。

- ユーザーがパスワードを忘れた。

- ユーザーはログオンできません。

これまでは、エンドユーザーが AD パスワードを忘れた場合、エンドユーザーは AD 管理者に連絡してパスワードをリセットする必要がありました。セルフサービスパスワードリセット機能により、エンドユーザーは管理者の介入なしにパスワードをリセットできます。

セルフサービスパスワードリセットを使用する利点には、次のようなものがあります。

- パスワードの自動変更メカニズムにより生産性が向上し、ユーザーがパスワードのリセットを待つ時間がなくなります。

- パスワードの自動変更メカニズムにより、管理者は他の重要なタスクに集中できます。

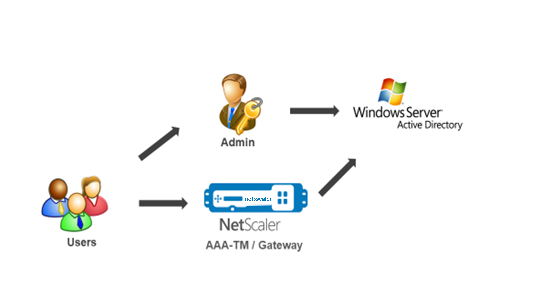

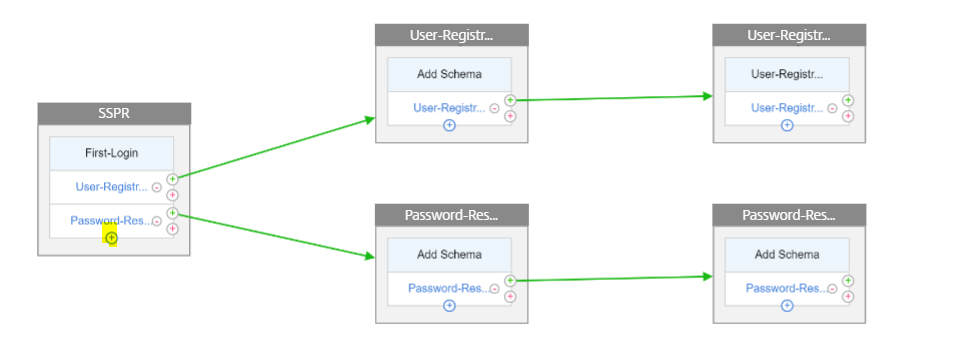

次の図は、パスワードをリセットするセルフサービスパスワードリセットフローを示しています。

セルフサービスパスワードリセットを使用するには、ユーザーをNetScaler認証、承認、監査、またはNetScaler Gateway仮想サーバーのいずれかに登録する必要があります。

セルフサービスパスワードリセットには、次の機能があります。

- 新規ユーザーの自己登録。新規ユーザーとして自己登録できます。

- ナレッジベースの質問を構成します。管理者は、ユーザに対して一連の質問を設定できます。

-

代替電子メール ID 登録。登録時に別の電子メール ID を指定する必要があります。ユーザーがプライマリ電子メール ID のパスワードを忘れたため、OTP は代替電子メール ID に送信されます。

注:

バージョン 12.1 ビルド 51.xx から、代替電子メール ID の登録をスタンドアロンとして行うことができます。代替の電子メール ID 登録のみを行うために、新しいログインスキーマ AltEmailRegister.xml が導入されました。以前は、代替電子メール ID の登録は、KBA 登録の実行中にのみ実行できました。

- 忘れたパスワードをリセットします。ユーザーはナレッジベースの質問に答えることでパスワードをリセットできます。管理者は、質問を設定して保存できます。

セルフサービスパスワードリセットでは、次の 2 つの新しい認証メカニズムが提供されます。

-

知識ベースの質問と回答。ナレッジベースの質問と回答のスキーマを選択する前に、NetScalerの認証、承認、監査、またはNetScaler Gatewayに登録する必要があります。

-

電子メール OTP 認証。OTP は、ユーザーがセルフサービスパスワードリセット登録時に登録した代替電子メール ID に送信されます。

注

これらの認証メカニズムは、セルフサービスパスワードリセットのユースケースや、既存の認証メカニズムと同様の認証目的に使用できます。

前提条件

セルフサービスパスワードリセットを構成する前に、次の前提条件を確認してください。

- NetScaler 機能リリース12.1、ビルド50.28

- サポートされているバージョンは 2016、2012、および 2008 の AD ドメイン機能レベルです。

- NetScalerにバインドされたLDAPBindユーザー名には、ユーザーのADパスへの書き込みアクセス権が必要です。

注

セルフサービスパスワードリセットは、nFactor 認証フローでのみサポートされます。詳細については、「 NetScalerによるnFactor認証」を参照してください。

制限事項

セルフサービスパスワードのリセットには、次のような制限があります。

- セルフサービスパスワードリセットは、LDAPS でサポートされています。セルフサービスパスワードリセットは、認証バックエンドが LDAP (LDAP プロトコル) の場合にのみ使用できます。

- 登録済みの代替電子メール ID がユーザーに表示されることはありません。

- ナレッジベースの質疑応答、電子メール OTP の認証と登録は、認証フローの最初の要素にはなりません。

- ネイティブプラグインおよびReceiverでは、登録はブラウザ経由でのみサポートされます。

- セルフサービスパスワードのリセットに使用される証明書の最小サイズは 1024 バイトで、x.509 標準に従う必要があります。

- セルフサービスパスワードリセットでは RSA 証明書のみがサポートされています。

アクティブディレクトリ設定

NetScalerのナレッジベースの質問と回答、および電子メールOTPは、AD属性を使用してユーザーデータを保存します。質問と回答を代替電子メール ID とともに保存するように AD 属性を設定する必要があります。NetScalerアプライアンスは、それをADユーザーオブジェクトに設定されたKB属性に保存します。AD 属性を設定する場合は、次の点を考慮してください。

- AD 属性は最大 32K の値をサポートする必要があります。

- 属性タイプは ‘DirectoryString’ でなければなりません。

- 1 つの AD 属性を、ナレッジベースの質問と回答、および代替電子メール ID に使用できます。

- ネイティブ OTP およびナレッジベースの質問と回答、または代替電子メール ID の登録には、単一の AD 属性を使用できません。

- NetScaler LDAP管理者は、選択したAD属性への書き込みアクセス権を持っている必要があります。

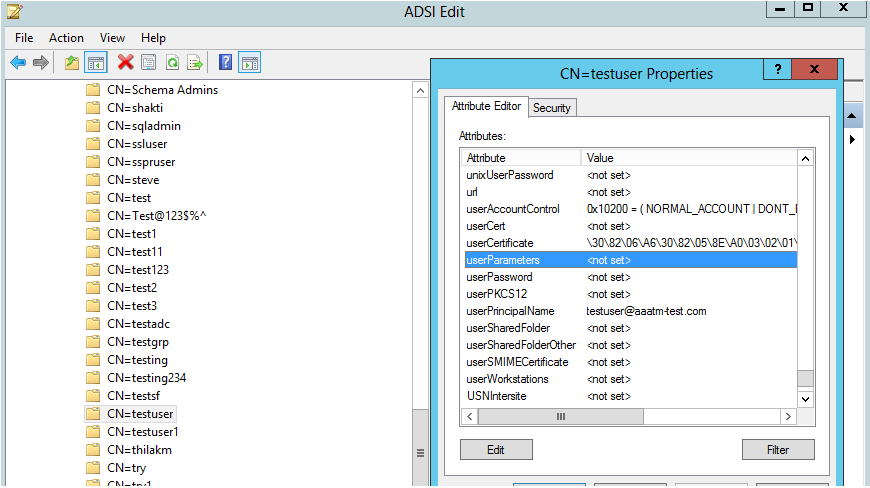

既存の AD 属性を使用することもできます。ただし、使用する予定の属性が他のケースでは使用されないようにしてください。たとえば、userParameters は AD ユーザー内の既存の属性であり、これを使用できます。この属性を確認するには、次の手順を実行します。

- [ ADSI] > [ユーザーの選択]に移動します。

- 右クリックして、属性リストまでスクロールダウンします。

- cn=TestUser プロパティウィンドウペインで 、 UserParameters 属性が設定されていないことを確認できます。

セルフサービスパスワードリセット登録

セルフサービスパスワードリセットソリューションをNetScalerアプライアンスに実装するには、以下を実行する必要があります。

- セルフサービスパスワードリセット (ナレッジベースの質問と回答/電子メール ID) 登録

- ユーザーログオンページ (パスワードのリセット用。ナレッジベースの質問と回答、電子メールの OTP 検証、最終的なパスワードリセット係数が含まれます)。

定義済みの質問カタログのセットが JSON ファイルとして提供されます。管理者は、NetScaler GUIを使用して質問を選択し、セルフサービスパスワードリセット登録ログインスキーマを作成できます。次のオプションのいずれかを選択できます。

- システム定義の質問を最大 4 つ選択します。

- ユーザーが 2 つの質問と回答をカスタマイズできるオプションを提供します。

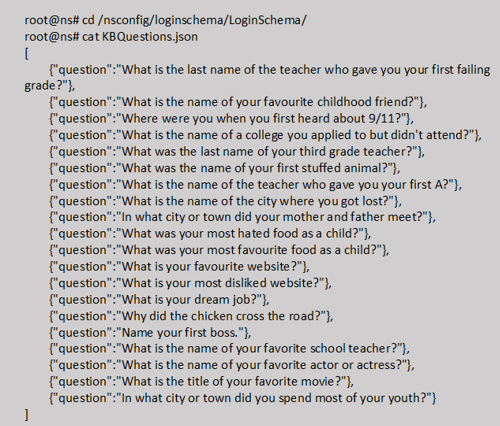

CLI からデフォルトのナレッジベースの質問 JSON ファイルを表示するには

注

NetScaler Gatewayには、デフォルトでシステム定義の質問セットが含まれています。管理者は「KbQuestions.json」ファイルを編集して、選択した質問を含めることができます。

システム定義の質問は英語でのみ表示され、これらの質問では言語ローカリゼーションのサポートは利用できません。

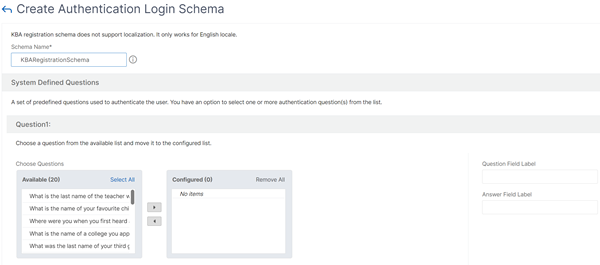

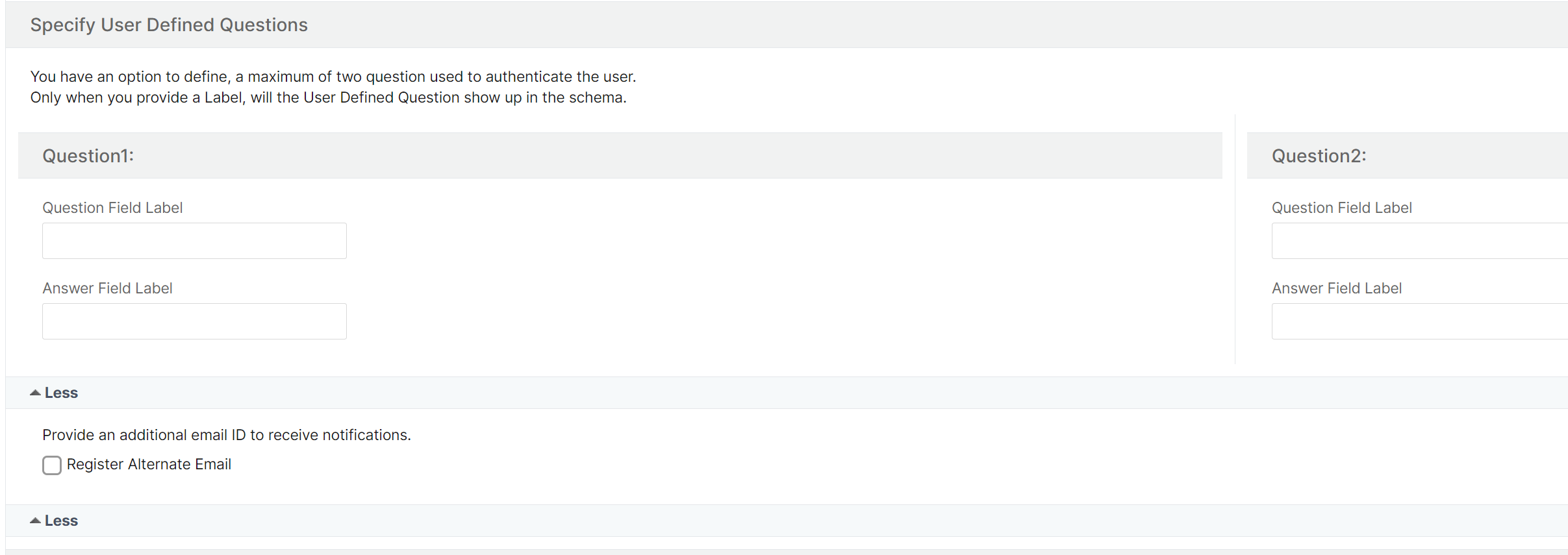

GUI を使用してナレッジベースの質問と回答の登録ログインスキーマを完了するには

-

[ セキュリティ] > [AAA — アプリケーショントラフィック] > [ログインスキーマ] に移動します。

- [ ログインスキーマ ] ページで、[ プロファイル] をクリックします。

- [ KBA 登録ログインスキーマの追加] をクリックします。

-

[認証ログインスキーマの作成 ] ページで、[ スキーマ名] フィールドに名前を指定します 。

-

任意の質問を選択し、[ 設定済み ] リストに移動します。

-

[ ユーザ定義の質問(User Defined Questions)] セクションでは、Q1 および A1 フィールドに質問と回答を入力できます。

-

[ メール登録 ] セクションで、[ 代替メールの登録 ] オプションをオンにします。OTP を受け取るには、 ユーザー登録ログオンページから代替電子メール ID を登録します。

- [作成]をクリックします。ログインスキーマが生成されると、登録プロセス中に設定されたすべての質問がエンドユーザに表示されます。

CLI を使用してユーザー登録と管理のワークフローを作成する

設定を開始する前に、次のことが必要です。

- 認証仮想サーバに割り当てられた IP アドレス

- 割り当てられた IP アドレスに対応する FQDN

- 認証仮想サーバーのサーバー証明書

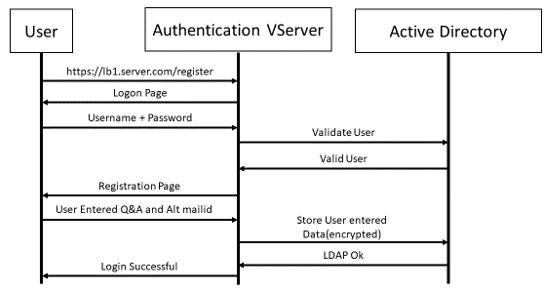

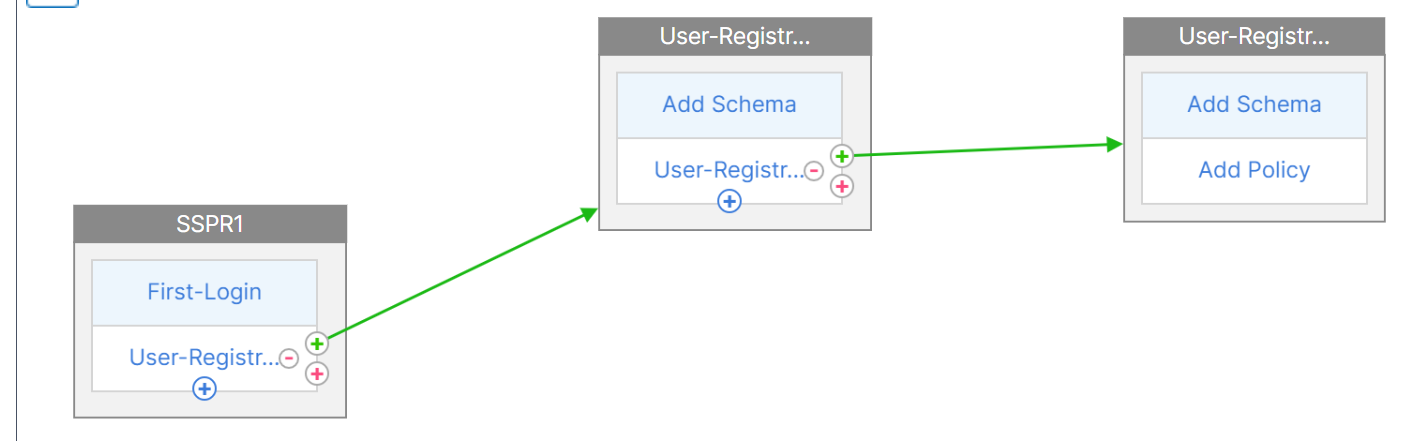

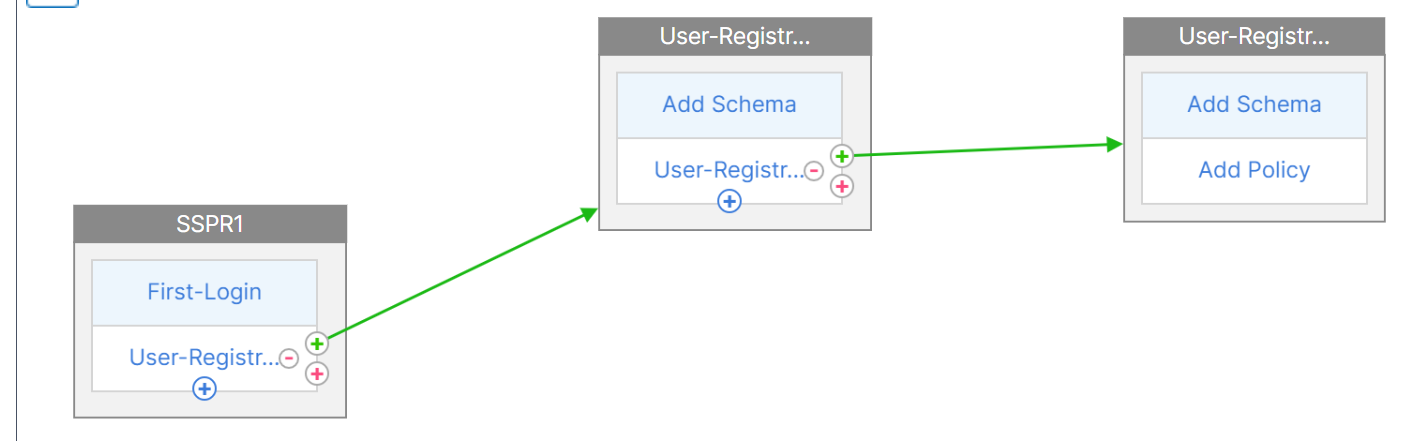

デバイスの登録と管理ページを設定するには、認証仮想サーバーが必要です。次の図に、ユーザー登録を示します。

認証仮想サーバーを作成するには

-

認証仮想サーバを設定します。SSL タイプで、認証仮想サーバーをポータル・テーマにバインドする必要があります。

> add authentication vserver <vServerName> SSL <ipaddress> <port> > bind authentication vserver <vServerName> [-portaltheme<string>] -

SSL 仮想サーバ証明書とキーのペアをバインドします。

> bind ssl vserver <vServerName> certkeyName <string>例:

> add authentication vserver authvs SSL 1.2.3.4 443 > bind authentication vserver authvs -portaltheme RFWebUI > bind ssl vserver authvs -certkeyname c1

LDAP ログオンアクションを作成するには

> add authentication ldapAction <name> {-serverIP <ipaddr|ipv6\_addr|> \[-serverPort <port>] \[-ldapBase <BASE> ] \[-ldapBindDn <AD USER>] \[-ldapBindDnPassword <PASSWORD>] \[-ldapLoginName <USER FORMAT>]

注

第 1 要素として任意の認証ポリシーを設定できます。

例:

> add authentication ldapAction ldap_logon_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -serverport 636 -sectype SSL -KBAttribute userParameters

LDAP ログオン用の認証ポリシーを作成するには

> add authentication policy <name> <rule> [<reqAction]

例:

> add authentication policy ldap_logon -rule true -action ldap_logon_action

ナレッジベースの質問と回答の登録アクションを作成するには

ldapActionに2つの新しいパラメータが導入されました。KBA認証 (登録と検証) 用のKBAttributeおよびユーザーの代替電子メール IDの登録用のalternateEmailAttr。

> add authentication ldapAction <name> {-serverIP <ipaddr|ipv6\_addr|> \[-serverPort <port>] \[-ldapBase <BASE> ] \[-ldapBindDn <AD USER>] \[-ldapBindDnPassword <PASSWORD>] \[-ldapLoginName <USER FORMAT>] \[-KBAttribute <LDAP ATTRIBUTE>] \[-alternateEmailAttr <LDAP ATTRIBUTE>]

例:

> add authentication ldapAction ldap1 -serverIP 1.2.3.4 -sectype ssl -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -KBAttribute userParameters -alternateEmailAttr userParameters

ユーザー登録と管理画面を表示する

「KBARegistrationSchema.xml」ログインスキーマは、エンドユーザーにユーザー登録ページを表示するために使用されます。次の CLI を使用して、ログインスキーマを表示します。

> add authentication loginSchema <name> -authenticationSchema <string>

例:

> add authentication loginSchema kba_register -authenticationSchema /nsconfig/loginschema/LoginSchema/KBARegistrationSchema.xml

ユーザー登録と管理画面の表示には、URL と LDAP 属性の2通りの表示方法が推奨されます。

URL を使う

URL パスに ‘/register’ (https://lb1.server.com/registerなど) が含まれている場合、URL を使用してユーザー登録ページが表示されます。

登録ポリシーを作成してバインドするには

> add authentication policylabel user_registration -loginSchema kba_register

> add authentication policy ldap1 -rule true -action ldap1

> bind authentication policylabel user_registration -policy ldap1 -priority 1

URL に ‘/register’ が含まれている場合に、認証ポリシーを認証、承認、監査仮想サーバーにバインドするには

> add authentication policy ldap_logon -rule "http.req.cookie.value(\"NSC_TASS\").contains(\"register\")" -action ldap_logon

> bind authentication vserver authvs -policy ldap_logon -nextfactor user_registration -priority 1

証明書を VPN グローバルにバインドするには

bind vpn global -userDataEncryptionKey c1

注

AD 属性に保存されているユーザーデータ (KB Q&A および登録済みの代替電子メール ID) を暗号化するには、証明書をバインドする必要があります。

証明書の有効期限が切れた場合は、新しい証明書をバインドして、登録をもう一度実行する必要があります。

属性の使用

認証ポリシーを認証、承認、および監査仮想サーバーにバインドして、ユーザーがすでに登録されているかどうかを確認できます。このフローでは、ナレッジベースの質問と回答の登録係数より前の前述のポリシーは、KBA 属性が設定された LDAP である必要があります。これは、ADユーザーが登録されているか、AD属性を使用していないかを確認するためです。

重要

ルール”AAA.USER.ATTRIBUTE(“kba_registered”).EQ(“0”)” は、新しいユーザにナレッジベースの質問と回答、および代替の電子メールへの登録を強制します。

ユーザーがまだ登録されていないかどうかを確認する認証ポリシーを作成するには

> add authentication policy switch_to_kba_register -rule "AAA.USER.ATTRIBUTE(\"kba_registered\").EQ(\"0\")" -action NO_AUTHN

> add authentication policy first_time_login_forced_kba_registration -rule true -action ldap1

登録ポリシーラベルを作成し、LDAP 登録ポリシーにバインドするには

> add authentication policylabel auth_or_switch_register -loginSchema LSCHEMA_INT

> add authentication policylabel kba_registration -loginSchema kba_register

> bind authentication policylabel auth_or_switch_register -policy switch_to_kba_register -priority 1 -nextFactor kba_registration

> bind authentication policylabel kba_registration -policy first_time_login_forced_kba_registration -priority 1

認証ポリシーを認証、承認、監査仮想サーバーにバインドするには

bind authentication vserver authvs -policy ldap_logon -nextfactor auth_or_switch_register -priority 2

ユーザー登録と管理の検証

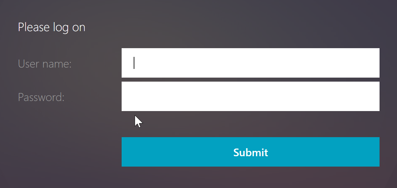

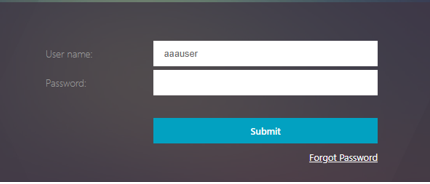

前のセクションで説明した手順をすべて設定したら、次の UI 画面が表示されます。

-

ロードバランサー仮想サーバの URL を入力します(例:https://lb1.server.com)。ログオン画面が表示されます。

-

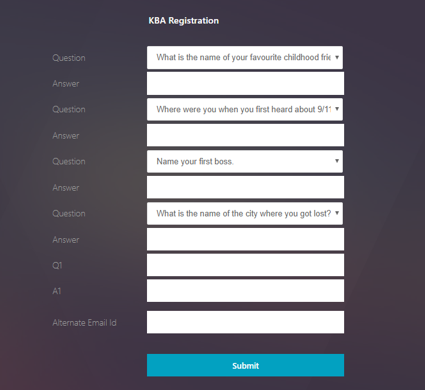

ユーザ名とパスワードを入力します。[Submit] をクリックします。[ ユーザー登録 ]画面が表示されます。

- ドロップダウンリストから希望する質問を選択し、[ Answer] を入力します。

- [Submit] をクリックします。ユーザー登録成功画面が表示されます。

ユーザーログオンの設定ページ

この例では、管理者は最初の要素が LDAP ログオン (エンドユーザーがパスワードを忘れた) であると想定しています。その後、ユーザーはナレッジベースの質問と回答の登録と電子メール ID OTP 検証に従い、最後にセルフサービスパスワードリセットを使用してパスワードをリセットします。

セルフサービスパスワードリセットには、どの認証メカニズムでも使用できます。強固なプライバシーを確保し、不正なユーザーパスワードのリセットを防ぐため、ナレッジベースの質問と回答、OTP、あるいはその両方を行うことをお勧めします。

ユーザーログオンページの設定を開始する前に、次のことが必要です:

- ロードバランサ仮想サーバの IP

- ロードバランサ仮想サーバに対応する FQDN

- ロードバランサーのサーバー証明書

CLI を使用してロードバランサ仮想サーバを作成する

内部 Web サイトにアクセスするには、バックエンドサービスの前にある LB 仮想サーバーを作成し、認証ロジックを認証仮想サーバーに委任する必要があります。

> add lb vserver lb1 SSL 1.2.3.162 443 -persistenceType NONE -cltTimeout 180 -AuthenticationHost otpauth.server.com -Authentication ON -authnVsName authvs

> bind ssl vserver lb1 -certkeyname c1

負荷分散でバックエンドサービスを表すには、次のようにします。

> add service iis_backendsso_server_com 1.2.3.4 HTTP 80

> bind lb vserver lb1 iis_backendsso_server_com

最初のポリシーとして認証を無効にした LDAP アクションの作成

> add authentication ldapAction ldap3 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -authentication disabled

> add authentication policy ldap3 -rule aaa.LOGIN.VALUE("passwdreset").EQ("1") -action ldap3

ナレッジベースの質問と回答の検証アクションを作成する

セルフサービスパスワードリセットフローでナレッジベースの質問と回答を検証するには、認証を無効にして LDAP サーバを設定する必要があります。

> add authentication ldapAction <LDAP ACTION NAME> -serverIP <SERVER IP> -serverPort <SERVER PORT> -ldapBase <BASE> -ldapBindDn <AD USER> -ldapBindDnPassword <PASSWORD> -ldapLoginName <USER FORMAT> -KBAttribute <LDAP ATTRIBUTE> - alternateEmailAttr <LDAP ATTRIBUTE> -authentication DISABLED

例:

> add authentication ldapAction ldap2 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -KBAttribute userParameters -alternateEmailAttr userParameters -authentication disabled

CLI を使用してナレッジベースの質問と回答を検証するための認証ポリシーを作成するには

add authentication policy kba_validation -rule true -action ldap2

E メール検証アクションを作成する

セルフサービスパスワードリセット登録の一環として、ユーザーの電子メール ID または代替電子メール ID が必要なため、LDAP は電子メール検証要素に先行する必要があります。

注:

電子メール OTP ソリューションを機能させるには、SMTP サーバーでログインベースの認証が有効になっていることを確認してください。

ログインベースの認証が有効になっていることを確認するには、SMTP サーバーで次のコマンドを入力します。ログインベースの認証が有効になっている場合は、出力に AUTH LOGIN というテキストが太字で表示されます。

root@ns# telnet <IP address of the SMTP server><Port number of the server>

ehlo

例:

root@ns# telnet 10.106.3.66 25

Trying 10.106.3.66...

Connected to 10.106.3.66.

Escape character is '^]'.

220 E2K13.NSGSanity.com Microsoft ESMTP MAIL Service ready at Fri, 22 Nov 2019 16:24:17 +0530

ehlo

250-E2K13.NSGSanity.com Hello [10.221.41.151]

250-SIZE 37748736

250-PIPELINING

250-DSN

250-ENHANCEDSTATUSCODES

250-STARTTLS

250-X-ANONYMOUSTLS

250-AUTH LOGIN

250-X-EXPS GSSAPI NTLM

250-8BITMIME

250-BINARYMIME

250-CHUNKING

250 XRDST

ログインベースの認証を有効にする方法については、https://support.microfocus.com/kb/doc.php?id=7020367を参照してください。

CLI を使用して電子メールアクションを設定するには

add authentication emailAction emailact -userName sender@example.com -password <Password> -serverURL "smtps://smtp.example.com:25" -content "OTP is $code"

例:

add authentication emailAction email -userName testmail@gmail.com -password 298a34b1a1b7626cd5902bbb416d04076e5ac4f357532e949db94c0534832670 -encrypted -encryptmethod ENCMTHD_3 -serverURL "smtps://10.19.164.57:25" -content "OTP is $code" -emailAddress "aaa.user.attribute(\"alternate_mail\")"

注

構成の「EmailAddress」パラメータは PI 式です。そのため、セッションのデフォルトのユーザー電子メール ID、または既に登録済みの代替電子メール ID のいずれかを使用するように設定されます。

GUI を使用して電子メール ID を設定するには

- [ セキュリティ] > [AAA-アプリケーショントラフィック] > [ポリシー] > [認証] > [詳細ポリシー] > [アクション][追加] をクリックします。

- [ 認証メールアクションの作成 ] ページで詳細を入力し、[ 作成] をクリックします。

CLI を使用して E メール検証用の認証ポリシーを作成するには

add authentication policy email_validation -rule true -action email

パスワードリセット係数の認証ポリシーを作成するには

add authentication policy ldap_pwd -rule true -action ldap_logon_action

ログインスキーマによるUIの提示

パスワードをリセットするためのセルフサービスパスワードリセット用の LoginSchema は 3 つあります。次の CLI コマンドを使用して、3 つのログインスキーマを表示します。

root@ns# cd /nsconfig/loginschema/LoginSchema/

root@ns# ls -ltr | grep -i password

-r--r--r-- 1 nobody wheel 2088 Nov 13 08:38 SingleAuthPasswordResetRem.xml

-r--r--r-- 1 nobody wheel 1541 Nov 13 08:38 OnlyUsernamePasswordReset.xml

-r--r--r-- 1 nobody wheel 1391 Nov 13 08:38 OnlyPassword.xml

CLI を使用して 1 つの認証パスワードリセットを作成するには

> add authentication loginSchema lschema_password_reset -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthPasswordResetRem.xml"

> add authentication loginSchemaPolicy lpol_password_reset -rule true -action lschema_password_reset

ポリシーラベルを使用して、ナレッジベースの質問と回答とEメールによるOTP検証ファクタを作成

最初の要素が LDAP ログオンの場合、次のコマンドを使用して、次の要素に対する知識ベースの質問と回答および電子メールの OTP ポリシーラベルを作成できます。

> add authentication loginSchema lschema_noschema -authenticationSchema noschema

> add authentication policylabel kba_validation -loginSchema lschema_noschema

> add authentication policylabel email_validation -loginSchema lschema_noschema

ポリシーラベルによるパスワードリセット係数の作成

次のコマンドを使用して、ポリシーラベルからパスワードリセット係数を作成できます。

> add authentication loginSchema lschema_noschema -authenticationSchema noschema

> add authentication policylabel password_reset -loginSchema lschema_noschema

> bind authentication policylabel password_reset -policyName ldap_pwd -priority 10 -gotoPriorityExpression NEXT

次のコマンドを使用して、ナレッジベースの質問と回答と電子メールポリシーを以前に作成したポリシーにバインドします。

> bind authentication policylabel email_validation -policyName email_validation -nextfactor password_reset -priority 10 -gotoPriorityExpression NEXT

> bind authentication policylabel kba_validation -policyName kba_validation -nextfactor email_validation -priority 10 -gotoPriorityExpression NEXT

フローをバインドする

LDAP Logon の認証ポリシーの下で LDAP ログオンフローが作成されている必要があります。このフローでは、最初の LDAP ログオンページに表示される [パスワードを忘れた場合] リンクをクリックし、次に KBA 検証、OTP 検証、最後にパスワードリセットページの順にクリックします。

bind authentication vserver authvs -policy ldap3 -nextfactor kba_validation -priority 10 -gotoPriorityExpression NEXT

すべての UI フローをバインドするには

bind authentication vserver authvs -policy lpol_password_reset -priority 20 -gotoPriorityExpression END

パスワードをリセットするユーザーログオンワークフロー

ユーザーがパスワードをリセットする必要がある場合のユーザーログオンワークフローを次に示します。

-

ロードバランサー仮想サーバの URL を入力します(例:https://lb1.server.com)。ログオン画面が表示されます。

-

[ パスワードを忘れた場合] をクリックします。検証画面には、AD ユーザーに対して登録された最大 6 つの質問と回答のうち 2 つの質問が表示されます。

-

質問に答えて、[ ログオン] をクリックします。登録済みの代替電子メール ID で受信した OTP を入力する必要がある電子メール OTP 検証画面が表示されます。

-

電子メール OTP を入力します。電子メール OTP の検証に成功すると、パスワードのリセットページが表示されます。

-

新しいパスワードを入力し、新しいパスワードを確認します。[Submit] をクリックします。パスワードのリセットに成功すると、[パスワードリセット成功]画面が表示されます。

これで、リセットパスワードを使用してログオンできます。

トラブルシューティング

NetScalerには、セルフサービスパスワードリセットを使用する際に直面する可能性のある基本的な問題のいくつかをトラブルシューティングするオプションがあります。次のセクションは、特定の領域で発生する可能性がある問題のトラブルシューティングに役立ちます。

NS ログ

ログを分析する前に、 set syslogparams -loglevel DEBUG コマンドを使用してログレベルをデバッグするように設定することをお勧めします。このパラメータを有効にすると、ログがns.logファイルに出力されます。

登録

次のメッセージは、ユーザー登録が成功したことを示します。

"ns_aaa_insert_hash_keyValue_entry key:kba_registered value:1"

Nov 14 23:35:51 <local0.debug> 10.102.229.76 11/14/2018:18:05:51 GMT 0-PPE-1 : default SSLVPN Message 1588 0 : "ns_aaa_insert_hash_keyValue_entry key:alternate_mail value:eyJ2ZXJzaW9uIjoiMSIsICJraWQiOiIxbk1oWjN0T2NjLVVvZUx6NDRwZFhxdS01dTA9IiwgImtleSI6IlNiYW9OVlhKNFhUQThKV2dDcmJSV3pxQzRES3QzMWxINUYxQ0tySUpXd0h4SFRIdVlWZjBRRTJtM0ZiYy1RZmlQc0tMeVN2UHpleGlJc2hmVHZBcGVMZjY5dU5iYkYtYXplQzJMTFF1M3JINFVEbzJaSjdhN1pXUFhqbUVrWGdsbjdUYzZ0QWtqWHdQVUI3bE1FYVNpeXhNN1dsRkZXeWtNOVVnOGpPQVdxaz0iLCAiaXYiOiI4RmY3bGRQVzVKLVVEbHV4IiwgImFsZyI6IkFFUzI1Nl9HQ00ifQ==.oKmvOalaOJ3a9z7BcGCSegNPMw=="

知識ベースの質問と回答の検証

次のメッセージは、ナレッジベースの質問と回答の検証に成功したことを示します。

"NFactor: Successfully completed KBA Validation, nextfactor is email"

電子メール ID の検証

次のメッセージは、パスワードのリセットが成功したことを示します。

"NFactor: Successfully completed email auth, nextfactor is pwd_reset"

nFactor ビジュアライザーを使用した SSPR の設定

nFactor ビジュアライザーを使用して SSPR 設定を開始する前に、次の LDAP サーバーを追加する必要があります:

-

ユーザ認証に対して認証が有効になっていて、AD 属性が指定されている標準 LDAP サーバ。

-

認証なしでユーザパラメータを抽出するための LDAP サーバ。

-

認証なしの SSL でパスワードをリセットするための LDAP サーバ。また、ユーザー詳細の保存に使用する AD 属性は、このサーバーで定義する必要があります。

-

認証が有効で、AD 属性が指定された、ユーザー登録用の LDAP サーバー。

-

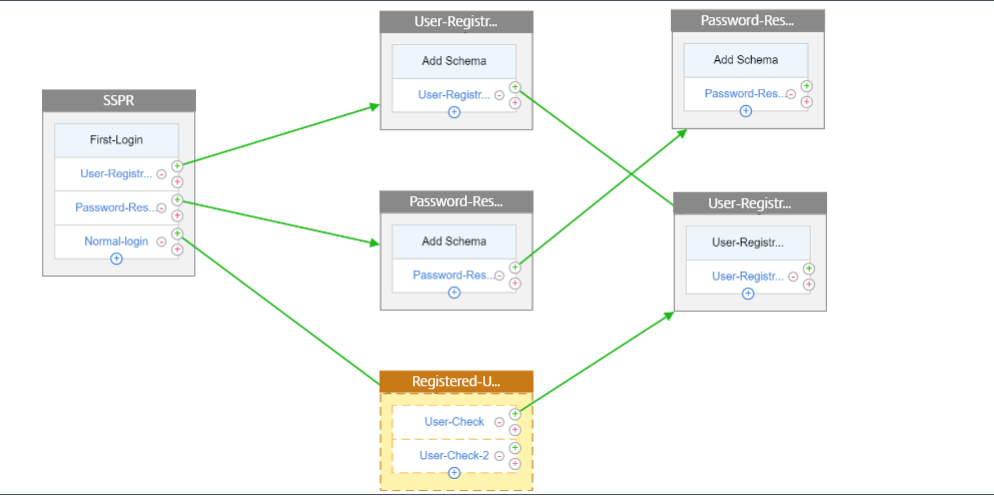

次の図に、フロー全体を示します:

-

次の CLI コマンドを使用して、証明書をグローバルにバインドします。

bind vpn global -userDataEncryptionKey Wildcard

LDAP サーバが追加されたので、ビジュアライザを使用して nFactor の設定を続行します

-

[ セキュリティ] > [AAA] > [アプリケーショントラフィック] > [nFactor Visualizer] > [nFactor フロー] に移動し、[ 追加 ] をクリックして、ボックス内の+アイコンをクリックします。

-

フローに名前を付けます。

-

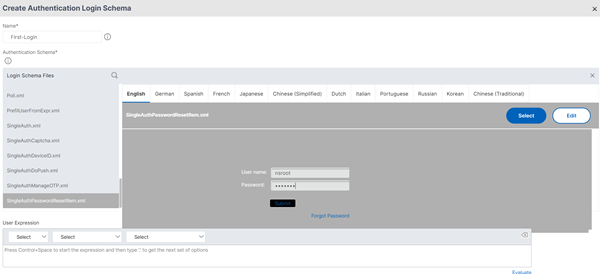

既定のスキーマとして機能する [スキーマの追加 ] をクリックします。[ログインスキーマ] ページで [ 追加 ] をクリックします。

-

スキーマに名前を付けたら、スキーマを選択します。右上隅の「選択」( Select ) をクリックして、スキーマを選択します。

-

「 作成 」をクリックして「 OK」をクリックします。

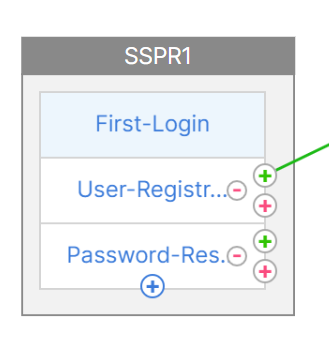

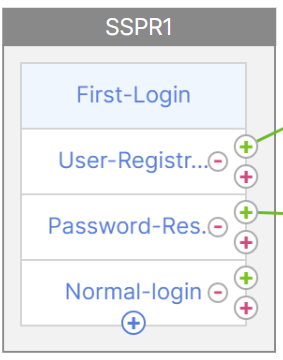

デフォルトのスキーマを追加したら、次の 3 つのフローを設定する必要があります。

- ユーザー登録:明示的なユーザー登録の場合

- パスワードリセット:パスワードリセット用

- 通常ログイン+登録済みユーザーチェック:ユーザーが登録され、正しいパスワードを入力した場合、そのユーザーはログインしています。ユーザーが登録されていない場合は、登録ページに移動します。

ユーザー登録

スキーマを追加した後、残ったところから続けてみましょう。

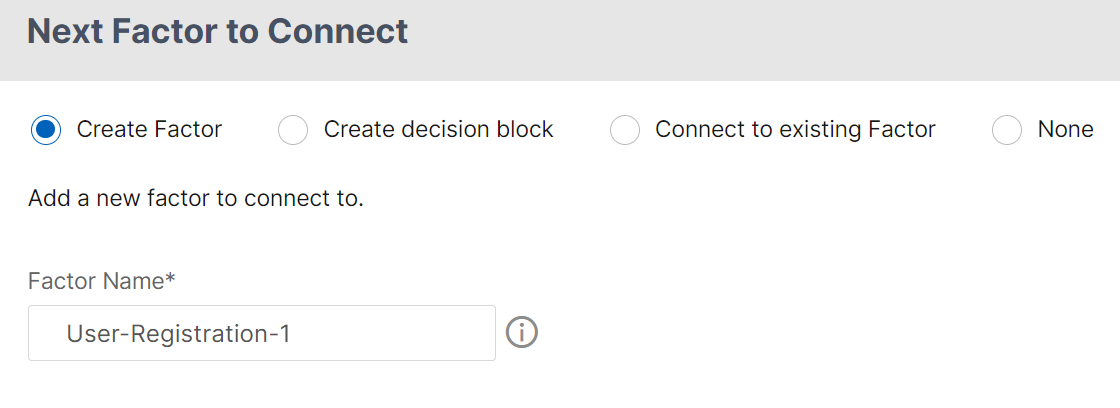

-

[ Add Policy] をクリックすると、ユーザーが明示的に登録しようとしているかどうかがチェックされます。

-

[ 作成 ] をクリックし、[ 追加] をクリックします。

-

緑色の「+」アイコンをクリックして、ユーザー登録フローに次の認証要素を追加します。

-

[作成]をクリックします。

-

[ユーザー登録 1 係数のポリシーの追加 ] をクリックします。

-

認証ポリシーを作成します。このポリシーは、登録ページにリダイレクトする前に、ユーザー情報を抽出して検証します。

-

[ 作成 ] をクリックし、[ 追加] をクリックします。

-

緑色の「+」アイコンをクリックしてユーザー登録用の別の要素を作成し、「 作成」をクリックします。[スキーマの追加]をクリックします。

-

ユーザー登録用の認証ログインスキーマを作成します。

-

[ ポリシーの追加 ] をクリックし、認証ポリシーを作成します。

-

[作成] をクリックし、[追加] をクリックします。

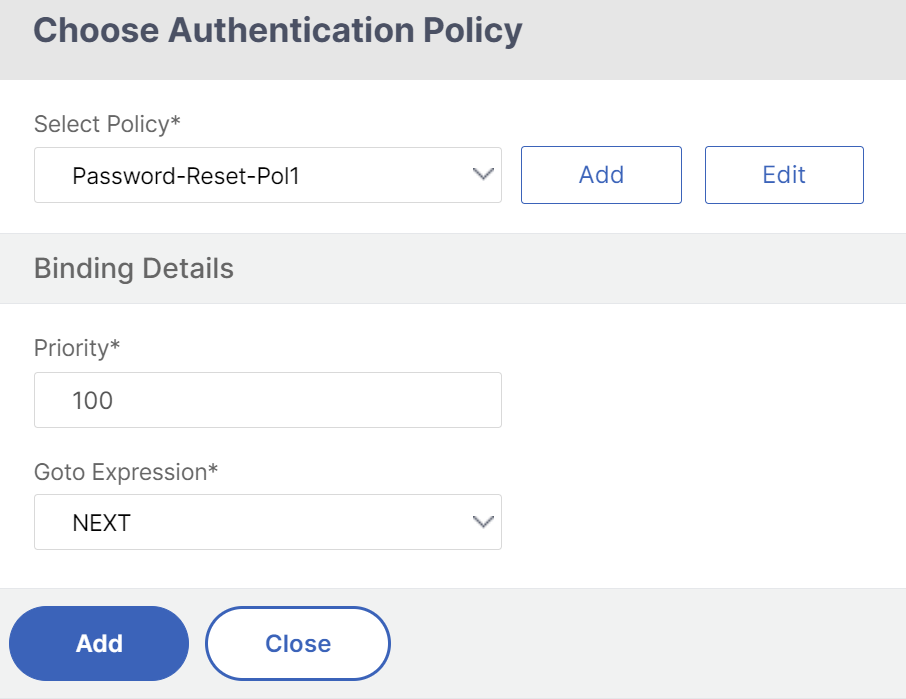

パスワードリセット

-

青色の「+」アイコンをクリックして、親 SSPR ファクターに別のポリシー (パスワードリセットフロー) を追加します。

-

「 認証ポリシーの選択 」ページで、「 追加 」をクリックして認証ポリシーを作成するか、ドロップダウンリストから既存のポリシーを選択します。このポリシーは、ユーザーがログインページで [パスワードを忘れた場合] をクリックするとトリガーされます。

-

[追加] をクリックします。

-

パスワードリセット認証ポリシーの緑色の「+」アイコンをクリックして、次の要素を追加します。

-

[作成]をクリックします。

-

[ Add policy ] をクリックして、以前に作成したファクターの認証ポリシーを作成します。この係数は、ユーザーを検証するためのものです。

-

[追加] をクリックします。

-

緑色の「+」アイコンをクリックして、パスワードファクタフローの次のファクタを追加します。これにより、パスワードをリセットするための回答が検証されます。[作成]をクリックします。

-

[ Add Policy ] をクリックして、ファクタの認証ポリシーを追加します。

-

ドロップダウンリストから同じ認証ポリシーを選択し、[ 追加] をクリックします。

通常ログイン + 登録ユーザーチェック

-

青い「+」アイコンをクリックして、親 SSPR ファクターに別の認証ポリシー (通常のログインフロー) を追加します。

-

[ Add] をクリックして、通常のユーザログイン用の認証ポリシーを作成します。

-

[ 作成 ] をクリックし、[ 追加] をクリックします。

-

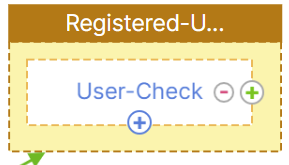

以前に作成したポリシーの緑色の「+」アイコンをクリックして次の要素を追加し、「 デシジョンブロックの作成 」オプションを選択し、デシジョンブロックの名前を指定します。

-

[作成]をクリックします。

-

[ Add Policy ] をクリックして、この決定要因の認証ポリシーを作成します。

-

[ 作成 ] をクリックして [ 追加] をクリックします。これは、ユーザーが登録されているかどうかをチェックします。

-

デシジョンブロックタイルの緑色の「+」アイコンをクリックして登録ポリシーに移動し、「 既存の要素に接続 」オプションを選択します。

-

「 接続先 」ドロップダウンリストから登録係数を選択し、「 作成」をクリックします。

-

次に、デシジョンブロックタイルの青い「+」アイコンをクリックして、デシジョンブロックに別のポリシーを追加します。このポリシーは、登録ユーザーが認証を完了するためのものです。

-

[ Add Policy ] をクリックして、認証ポリシーを作成します。

-

[作成] をクリックし、[追加] をクリックします。