-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

NetScaler VPX をAWSにデプロイ

-

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

AWS へのNetScaler Web App Firewall デプロイ

NetScaler Web App Firewallは、レイヤー3ネットワークデバイスとして、または顧客サーバーと顧客ユーザー間のレイヤー2ネットワークブリッジとして、通常は顧客企業のルーターまたはファイアウォールの背後に設置できます。NetScaler Web App Firewallは、Webサーバーとハブ間のトラフィックを傍受できる場所にインストールするか、ユーザーがそれらのWebサーバーにアクセスする際に経由するスイッチを使用する必要があります。次に、ユーザーは、要求を Web サーバーに直接送信するのではなく Web アプリケーションファイアウォールに送信し、ユーザーに直接応答するのではなく Web アプリケーションファイアウォールに応答するようにネットワークを構成します。Web アプリケーションファイアウォールは、内部ルールセットとユーザーの追加と変更の両方を使用して、トラフィックを最終的な宛先に転送する前にフィルタリングします。有害であると検出したアクティビティをブロックまたはレンダリングし、残りのトラフィックを Web サーバに転送します。上の図は、フィルタリングプロセスの概要を示しています。

詳しくは、「 NetScaler Web App Firewall 仕組み」を参照してください。

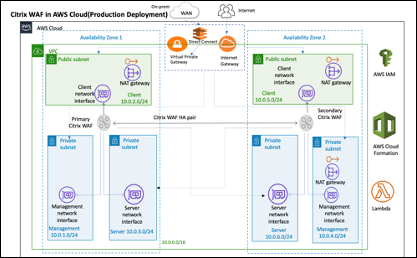

本番環境への導入のための AWS 上の NetScaler Web App Firewall アーキテクチャ

この画像は、AWSクラウドにNetScaler Web App Firewall環境を構築するデフォルトパラメータ付きの仮想プライベートクラウド (VPC)を示しています。

実稼働環境では、NetScaler Web App Firewall環境用に次のパラメーターが設定されます:

-

このアーキテクチャは、AWS CloudFormation テンプレートと AWS クイックスタートガイドの使用を前提としています。このガイドは、 GitHub/AWS-QuickStart/QuickStart-Citrix-ADC-VPXにあります。

-

2 つの可用性ゾーンにまたがる VPC。AWS のベストプラクティスに従って、2 つのパブリックサブネットと 4 つのプライベートサブネットで構成され、/16 クラスレスドメイン間ルーティング (CIDR) ブロック (65,536 個のプライベート IP アドレスを持つネットワーク) を持つ AWS 上の独自の仮想ネットワークを提供します。*

-

NetScaler Web App Firewall の 2 つのインスタンス (プライマリとセカンダリ)。各可用性ゾーンに 1 つずつ。

-

ネットワークインターフェイス (管理、クライアント、サーバー) ごとに 1 つずつ、関連付けられたインスタンスのトラフィックを制御する仮想ファイアウォールとして機能する3 つのセキュリティグループ。

-

インスタンスごとに3 つのサブネット。1 つは管理用、1 つはクライアント用、もう 1 つはバックエンドサーバー用です。

-

VPC にアタッチされたインターネットゲートウェイ 、およびインターネットへのアクセスを許可するためにパブリックサブネットに関連付けられた Public Subnets ルートテーブル。このゲートウェイは、Web App Firewall ホストがトラフィックを送受信するために使用されます。インターネットゲートウェイの詳細については、「 インターネットゲートウェイ」を参照してください。*

-

5 つのルートテーブル-プライマリとセカンダリ Web App Firewall の両方のクライアントサブネットに関連付けられた 1 つのパブリックルートテーブル。残りの 4 つのルートテーブルは、4 つのプライベートサブネット (プライマリおよびセカンダリ Web App Firewall の管理サブネットとサーバー側サブネット) のそれぞれにリンクしています。*

-

Web App Firewall の AWS Lambda は次のことを処理します:

-

HA モードの各可用性ゾーンに 2 つの Web App Firewall を設定する

-

サンプルの Web アプリケーションファイアウォールプロファイルを作成し、この構成を Web App Firewall に関してプッシュします

-

-

AWS Identity and Access Management (IAM) は、ユーザーの AWS サービスとリソースへのアクセスを安全に制御します。デフォルトでは、CloudFormation テンプレート (CFT) によって必要な IAM ロールが作成されます。ただし、ユーザーはNetScaler ADCインスタンスに独自のIAMロールを提供できます。

-

パブリックサブネットでは、パブリックサブネット内のリソースへのアウトバウンドインターネットアクセスを許可する 2 つのマネージドネットワークアドレス変換 (NAT) ゲートウェイ。

注:

NetScaler Web App Firewallを既存のVPCに展開するCFT Web App Firewallテンプレートは、アスタリスクでマークされたコンポーネントをスキップし、ユーザーに既存のVPC構成の入力を求めます。

バックエンドサーバーはCFTによって展開されません。

コストとライセンス

ユーザーは、AWS デプロイの実行中に使用される AWS サービスの費用を負担します。このデプロイに使用できる AWS CloudFormation テンプレートには、ユーザーが必要に応じてカスタマイズできる設定パラメータが含まれています。インスタンスタイプなど、これらの設定の一部は、デプロイのコストに影響します。コストの見積もりについては、ユーザーが使用している各 AWS サービスの料金表ページを参照してください。価格は変更される場合があります。

AWS上のNetScaler Web App Firewall にはライセンスが必要です。NetScaler Web App Firewallのライセンスを取得するには、ユーザーはライセンスキーをS3バケットに配置し、展開を起動するときにその場所を指定する必要があります。

注:

ユーザーが自分のライセンス使用 (BYOL) ライセンスモデルを選択するときは、AppFlow機能が有効になっていることを確認する必要があります。BYOL ライセンスの詳細については、「 AWS Marketplace/CitrixVPX-カスタマーライセンス」を参照してください。

AWS で実行されている Citrix ADC Web App Firewall では、次のライセンスオプションを使用できます。ユーザーは、スループットなどの 1 つの要素に基づいて AMI (Amazon マシンイメージ) を選択できます。

-

ライセンスモデル:従量制(本番ライセンスの場合はPAYG)または自分のライセンスの使用(BYOL、カスタマーライセンスAMI-NetScaler ADC プール容量)。NetScaler ADC プールキャパシティの詳細については、「 NetScaler ADC プールキャパシティ」を参照してください。

-

BYOL には、次の 3 つのライセンスモードがあります:

-

NetScaler プールキャパシティの構成: Citrix ADC プールキャパシティの構成

-

NetScaler VPX チェックインおよびチェックアウトライセンス (CICO): Citrix ADCVPX チェックインおよびチェックアウトライセンス

ヒント:

ユーザーがVPX-200、VPX-1000、VPX-3000、VPX-5000、またはVPX-8000のアプリケーションプラットフォームタイプでCICOライセンスを選択した場合は、NetScaler Consoleライセンスサーバーに同じスループットライセンスがあることを確認する必要があります。

- NetScaler 仮想 CPU ライセンス: NetScaler 仮想 CPU ライセンス

-

-

注:

ユーザーがVPXインスタンスの帯域幅を動的に変更したい場合は、BYOLオプションを選択する必要があります。たとえば、 NetScaler Consoleからライセンスを割り当てることができるNetScalerプールキャパシティを選択するか、再起動せずにオンデマンドでインスタンスの最小容量と最大容量に従ってNetScalerからライセンスをチェックアウトできます 。再起動は、ユーザーがライセンスエディションを変更する場合のみ必要です。

-

スループット:200 Mbps または 1 Gbps

-

バンドル:プレミアム

展開オプション

この導入ガイドには、次の 2 つの展開オプションがあります:

-

最初のオプションは、クイックスタートガイド形式と次のオプションを使用して展開することです:

-

NetScaler Web App Firewall を新しいVPCに展開します(エンドツーエンド展開)。このオプションは、VPC、サブネット、セキュリティグループ、およびその他のインフラストラクチャコンポーネントで構成される新しいAWS環境を構築し、その新しいVPCにNetScaler Web App Firewallをデプロイします。

-

既存のVPCにNetScaler Web App Firewall を展開します。このオプションは、ユーザーの既存のAWSインフラストラクチャにNetScaler Web App Firewallをプロビジョニングします。

-

-

2つ目のオプションは、NetScaler Consoleを使用してWeb App Firewall StyleBookを使用して展開することです

AWS クイックスタート

ステップ 1: ユーザー AWS アカウントにサインインする

-

AWS のユーザーアカウントにサインインする:Amazon アカウントの作成 (必要な場合) または Amazon アカウントにサインインするために必要なアクセス権限を持つ IAM (アイデンティティおよびアクセス管理) ユーザーロールを持つ AWS 。

-

ナビゲーションバーのリージョンセレクターを使用して、ユーザーが AWS 可用性ゾーン全体に高可用性をデプロイする AWS リージョンを選択します。

-

ユーザーAWSアカウントが正しく設定されていることを確認してください。詳細については、このドキュメントの「技術要件」セクションを参照してください。

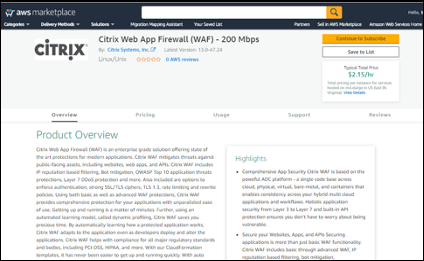

ステップ 2: NetScaler Web App Firewall AMI にサブスクライブする

-

このデプロイには、AWS Marketplace にあるNetScaler Web App Firewall 用のAMIへのサブスクリプションが必要です。

-

ユーザー AWS アカウントにサインインします。

-

次の表のいずれかのリンクを選択して、NetScaler Web App Firewallオファリングのページを開きます。

- ユーザーは、以下のステップ3でクイックスタートガイドを起動してNetScaler Web App Firewallを展開するときに、 NetScaler Web App Firewallイメージパラメーターを使用して 、AMIサブスクリプションに一致するバンドルとスループットオプションを選択します。次のリストは、AMI オプションと対応するパラメーター設定を示しています。このVPX AMIインスタンスには2つ以上の仮想CPUと2GB以上のメモリが必要です。

注:

AMI IDを取得するには、GitHubの「AWS Marketplace上のNetScaler製品: AWS Marketplace上のCitrix 製品」ページを参照してください。

-

AWS Marketplace AMI

-

NetScaler Web App Firewall (Web App Firewall)-200 Mbps: Citrix Web App Firewall (Web アプリケーションファイアウォール)-200 Mbps

-

NetScaler Web App Firewall (Web App Firewall)-1000 Mbps: Citrix Web App Firewall (Web アプリケーションファイアウォール)-1000 Mbps

-

-

AMI ページで、[ 購読を続ける] を選択します。

- ソフトウェアの使用に関する契約条件を確認し、[ AcceptTerms] を選択します。

注:

ユーザーは確認ページを受け取り、アカウント所有者に確認メールが送信されます。サブスクリプションの詳細な手順については、AWS Marketplace ドキュメントの「はじめに」の「 はじめに」を参照してください。

- サブスクリプションプロセスが完了したら、それ以上アクションを行わずに AWS Marketplace を終了します。AWS Marketplace からソフトウェアをプロビジョニングしないでください。ユーザーは、クイックスタートガイドを使用して AMI をデプロイします。

ステップ 3: AWS クイックスタートを起動する

-

ユーザー AWS アカウントにサインインし、次のいずれかのオプションを選択して AWS CloudFormation テンプレートを起動します。オプションの選択に関するヘルプについては、このガイドの前半の「展開オプション」を参照してください。

-

以下のいずれかのAWS CloudFormation テンプレートを使用して、AWS上の新しいVPCにNetScaler VPXをデプロイします:

-

重要:

ユーザーがNetScaler Web App Firewallを既存のVPCに展開する場合、VPCが2つの可用性ゾーンにまたがり、ワークロードインスタンスの各可用性ゾーンに1つのパブリックサブネットと2つのプライベートサブネットがあり、サブネットが共有されていないことを確認する必要があります。このデプロイガイドは共有サブネットをサポートしていません。共有 VPC の操作:共有 VPCの操作を参照してください。これらのサブネットでは、インスタンスがインターネットに公開されずにパッケージやソフトウェアをダウンロードできるように、ルートテーブルに NAT Gatewayが必要です。NAT Gatewayの詳細については、「 NAT Gateway」を参照してください。サブネットが重複しないようにサブネットを構成します。

また、ユーザーは、DHCP オプションのドメイン名オプションが、Amazon VPC ドキュメントの「DHCP オプションセット:DHCP オプションセット」で説明されているとおりに構成されていることを確認する必要があります。 ユーザーは、クイックスタートガイドを起動したときに VPC 設定の入力を求められます。

-

各デプロイが完了するまでに約 15 分かかります。

-

ナビゲーションバーの右上隅に表示される AWS リージョンを確認し、必要に応じて変更します。ここで、Citrix Web App Firewall のネットワークインフラストラクチャが構築されます。テンプレートは、デフォルトで米国東部 (オハイオ) リージョンで起動されます。

注:

このデプロイにはNetScaler Web App Firewallが含まれていますが、これは現在すべてのAWSリージョンでサポートされているわけではありません。サポートされているリージョンの最新リストについては、「AWS サービスエンドポイント: AWS サービスエンドポイント」を参照してください。

-

[テンプレートの選択] ページで、テンプレート URL のデフォルト設定を保持し、[次へ] を選択します。

-

[詳細の指定] ページで、ユーザーの都合に合わせてスタック名を指定します。テンプレートのパラメータを確認します。入力が必要なパラメータの値を指定します。その他すべてのパラメータについては、デフォルト設定を確認し、必要に応じてカスタマイズします。

-

次の表では、パラメータがカテゴリ別にリストされ、デプロイオプションについて個別に説明されています:

-

NetScaler Web App Firewallを新規または既存のVPCに展開するためのパラメータ(展開オプション1)

-

パラメータのレビューとカスタマイズが完了したら、[次へ] を選択する必要があります。

NetScaler Web App Firewall を新しいVPCに展開するためのパラメーター

VPC ネットワーク設定

このデプロイに関する参考情報については、 AWS-QuickStart/QuickStart-Citrix-ADC-WebApp Firewall/Templates という CFT テンプレートを参照してください。

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| プライマリアベイラビリティゾーン (primaryAvailabilityZone) | 入力が必要 | プライマリNetScaler Web App Firewall 展開の可用性ゾーン |

| セカンダリ可用性ゾーン (セカンダリ可用性ゾーン) | 入力が必要 | NetScaler Web App Firewall セカンダリ展開の可用性ゾーン |

| VPC CIDR (VPCCIDR) | 10.0.0.0/16 | VPC の CIDR ブロック。x.x.x.x/x 形式の有効な IP CIDR 範囲である必要があります。 |

| リモート SSH CIDR IP (管理) (restrictedsSHCIDR) | 入力が必要 | EC2 インスタンスに SSH できる IP アドレス範囲 (ポート:22)。 |

| リモート HTTP CIDR IP (クライアント) (制限付き WebAppCIDR) | 0.0.0.0/0 | EC2 インスタンスに HTTP できる IP アドレス範囲 (ポート:80) |

| リモート HTTP CIDR IP (クライアント) (制限付き WebAppCIDR) | 0.0.0.0/0 | EC2 インスタンスに HTTP できる IP アドレス範囲 (ポート:80) |

| プライマリ管理プライベートサブネット CIDR (プライマリ管理プライベートサブネットCIDR) | 10.0.1.0/24 | 可用性ゾーン 1 にあるプライマリ管理サブネットの CIDR ブロック。 |

| プライマリ管理プライベートIP (プライマリ管理プライベートIP) | — | プライマリ管理サブネットCIDRからプライマリ管理ENI(最後のオクテットは5から254の間でなければならない)に割り当てられたプライベートIP。 |

| プライマリクライアントパブリックサブネット CIDR (primary ClientPublicSubnetCIDR) | 10.0.2.0/24 | 可用性ゾーン 1 にあるプライマリクライアントサブネットの CIDR ブロック。 |

| プライマリクライアントプライベート IP (プライマリクライアントプライベート IP) | — | プライマリクライアントサブネットCIDRのプライマリクライアントIPからプライマリクライアントENI(最後のオクテットは5〜254でなければなりません)に割り当てられたプライベートIP。 |

| プライマリサーバプライベートサブネット CIDR (プライマリサーバプライベートサブネットCIDR) | 10.0.3.0/24 | 可用性ゾーン 1 にあるプライマリサーバーの CIDR ブロック。 |

| プライマリサーバプライベートIP (プライマリサーバプライベートIP) | — | プライマリサーバサブネット CIDR からプライマリサーバ ENI(最後のオクテットは 5 ~ 254)に割り当てられたプライベート IP。 |

| セカンダリ管理プライベートサブネット CIDR (セカンダリ管理プライベートサブネットCIDR) | 10.0.4.0/24 | 可用性ゾーン 2 にあるセカンダリ管理サブネットの CIDR ブロック。 |

| セカンダリ管理プライベートIP (セカンダリ管理プライベートIP) | — | セカンダリ管理 ENI に割り当てられたプライベート IP(最後のオクテットは 5 ~ 254 である必要があります)。セカンダリ管理サブネット CIDR からセカンダリ管理 IP を割り当てます。 |

| セカンダリクライアントパブリックサブネット CIDR (セカンダリ ClientPublicSubnetCIDR) | 10.0.5.0/24 | 可用性ゾーン 2 にあるセカンダリクライアントサブネットの CIDR ブロック。 |

| セカンダリクライアントプライベート IP (セカンダリクライアントプライベート IP) | — | セカンダリクライアント ENI に割り当てられたプライベート IP(最後のオクテットは 5 ~ 254 である必要があります)。セカンダリ・クライアント・サブネットCIDRからセカンダリ・クライアントIPを割り当てます。 |

| セカンダリサーバプライベートサブネット CIDR (セカンダリサーバプライベートサブネットCIDR) | 10.0.6.0/24 | 可用性ゾーン 2 にあるセカンダリサーバーサブネットの CIDR ブロック。 |

| セカンダリサーバプライベートIP (セカンダリサーバプライベートIP) | — | セカンダリサーバ ENI に割り当てられたプライベート IP(最後のオクテットは 5 ~ 254 である必要があります)。セカンダリサーバサブネット CIDR からセカンダリサーバ IP を割り当てます。 |

VPC テナンシー属性 (VPCTenancy) |

デフォルト | VPC に起動されたインスタンスの許可されたテナンシー。単一の顧客専用の EC2 インスタンスを起動するには、[Dedicated tenancy] を選択します。 |

踏み台ホスト設定

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| 踏み台ホストが必要 (LinuxBastionHostEIP) | いいえ | デフォルトでは、踏み台ホストは設定されません。ただし、ユーザーがサンドボックスデプロイを選択する場合は、メニューから [ はい]を選択します。これにより、プライベートサブネットとパブリックサブネットのコンポーネントへのアクセス権をユーザーに付与する EIP を使用して、パブリックサブネットにLinux 踏み台ホストがデプロイされます 。 |

NetScaler Web App Firewall 構成

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| キーペア名 (keyPairName) | 入力が必要 | 公開鍵と秘密鍵のペア。これにより、ユーザーは起動後にユーザーインスタンスに安全に接続できます。これは、ユーザーが希望する AWS リージョンで作成したキーペアです。「技術要件」セクションを参照してください。 |

| NetScaler インスタンスタイプ (CitrixADCInstanceType) | m4.xlarge | ADC インスタンスに使用する EC2 インスタンスタイプ。選択したインスタンスタイプが AWS Marketplace で利用可能なインスタンスタイプと一致していることを確認してください。一致しない場合、CFT が失敗する可能性があります。 |

| NetScaler ADC AMI ID (Citrix ADC ImageID) | — | NetScaler Web App Firewall 導入に使用されるAWS Marketplace AMI。これは、ステップ 2 でサブスクライブした AMI ユーザーと一致する必要があります。 |

NetScaler ADC VPX IAMロール(iam:GetRole) |

— | このテンプレート: AWS-QuickStart/Quickstart-Citrix-ADC-VPX/テンプレートは 、NetScaler VPXに必要なIAMロールとインスタンスプロファイルを作成します。空のままにすると、CFT は必要な IAM ロールを作成します。 |

| クライアント・パブリック IP (EIP) (クライアント・パブリック IP) | いいえ | ユーザーがユーザーのクライアントネットワークインターフェイスにパブリック EIP を割り当てる場合は、[はい] を選択します。それ以外の場合、展開後でも、ユーザーは必要に応じて後で割り当てることができます。 |

プールライセンス設定

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| NetScaler コンソールプールライセンス | いいえ | ライセンスに BYOL オプションを選択する場合は、リストから [ はい ] を選択します。これにより、ユーザーはすでに購入したライセンスをアップロードできます。ユーザーは作業を開始する前に、NetScaler ADCプールキャパシティを構成して、NetScaler Consoleのプールライセンスが利用可能であることを確認する必要があります。「NetScalerプール容量の構成」を参照してください。 |

| アクセス可能なNetScaler コンソール/NetScaler コンソールエージェントIP | 入力が必要 | カスタマーライセンスオプションでは、ユーザーがNetScaler Consoleをオンプレミスで展開するか、エージェントをクラウドに展開するかにかかわらず、入力パラメーターとして使用できるNetScaler Console IPにアクセスできることを確認してください。 |

|

ライセンスモード

|

オプション

|

ユーザーは3つのライセンスモードから選択できます:

|

| ライセンス帯域幅 (Mbps) | 0 メガビット/秒 | ライセンスモードが Pooled-Licensing の場合のみ、このフィールドが表示されます。これは、BYOL ADCが作成された後に割り当てられるライセンスの初期帯域幅をMbps単位で割り当てます。10 Mbps の倍数でなければなりません。 |

| ライセンスエディション | Premium | プールキャパシティライセンスモードのライセンスエディションはプレミアムです。 |

| アプライアンスプラットフォームタイプ | オプション | ユーザが CICO ライセンスモードを選択する場合のみ 、必要なアプライアンスプラットフォームタイプを選択してください。ユーザーには、VPX-200、VPX-1000、VPX-3000、VPX-5000、VPX-8000などのオプションが表示されます。 |

| ライセンスエディション | Premium | vCPU ベースのライセンスのライセンスエディションはプレミアムです。 |

AWS クイックスタート設定

注:

独自の配置プロジェクト用にクイックスタートガイドテンプレートをカスタマイズする場合を除き、次の 2 つのパラメータの既定の設定を維持することをお勧めします。 これらのパラメーターの設定を変更すると、コード参照が自動的に更新され、新しいクイックスタートガイドの場所が示されます。詳細については、AWS クイックスタートガイド寄稿者ガイドを参照してください。 AWS Quick Starts/Option 1-クイックスタートを採用する。

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| クイックスタートガイド S3 バケット名 (qss3BucketName) | aws-quickstart |

ユーザーがクイックスタートガイドアセットのコピー用に作成した S3 バケット(ユーザーがクイックスタートガイドを自分で使用するためにカスタマイズまたは拡張することを決定した場合)。バケット名には、数字、小文字、大文字、ハイフンを含めることができますが、ハイフンで開始または終了することはできません。 |

| クイックスタートガイド S3 キープレフィックス (qss3KeyPrefix) | クイックスタート-citrix-adc-vpx/ | [オブジェクトキー] と メタデータ: [オブジェクトキーとメタデータ] の S3 キー名プレフィックスは、クイックスタートガイドアセットのユーザーコピー用のフォルダーをシミュレートするために使用されます。これは、ユーザーがクイックスタートガイドを自分用にカスタマイズまたは拡張することを決定した場合に、クイックスタートガイドアセットのユーザーコピー用のフォルダーをシミュレートするために使用されます。この接頭辞には、数字、小文字、大文字、ハイフン、およびスラッシュを含めることができます。 |

-

[オプション ] ページで、ユーザーはスタック内のリソースにリソースタグまたはキーと値のペアを指定し、詳細オプションを設定できます。リソースタグの詳細については、「 リソースタグ」を参照してください。AWS CloudFormation スタックオプションの設定の詳細については、「 AWS CloudFormation スタックオプションの設定」を参照してください。完了したら、[ 次へ] を選択する必要があります。

-

[ Review ] ページで、テンプレートの設定を確認して確認します。[ Capabilities] で、2 つのチェックボックスをオンにして、テンプレートが IAM リソースを作成し、マクロを自動展開する機能が必要になる可能性があることを確認します。

-

[ Create ] を選択してスタックをデプロイします。

-

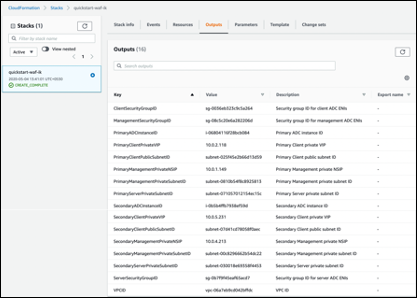

スタックのステータスを監視します。ステータスが CREATE_COMPLETE の場合、NetScaler Web App Firewall インスタンスは準備完了です。

-

スタックの [ 出力 ] タブに表示される URL を使用して、作成されたリソースを表示します。

ステップ 4: デプロイメントをテストする

このデプロイでは、 **インスタンスをプライマリとセカンダリと呼びます**。各インスタンスには、それぞれ異なる IP アドレスが関連付けられています。クイックスタートが正常に展開されると、トラフィックは可用性ゾーン1で構成されたプライマリNetScaler Web App Firewallインスタンスを経由します。フェイルオーバー状態で、プライマリインスタンスがクライアントの要求に応答しない場合、セカンダリの Web App Firewall インスタンスが引き継ぎます。

プライマリインスタンスの仮想 IP アドレスの Elastic IP アドレスがセカンダリインスタンスに移行され、セカンダリインスタンスが新しいプライマリインスタンスとして引き継がれます。

フェイルオーバープロセスでは、NetScaler Web App Firewall は次の処理を行います:

-

NetScaler Web App Firewallは、IPセットが接続されている仮想サーバーをチェックします。

-

NetScaler Web App Firewallは、仮想サーバーがリッスンしている2つのIPアドレスから、関連するパブリックIPアドレスを持つIPアドレスを見つけます。1 つは仮想サーバに直接接続され、もう 1 つは IP セットを介して接続されます。

-

NetScaler Web App Firewall は、パブリックElastic IPアドレスを、新しいプライマリ仮想IPアドレスに属するプライベートIPアドレスに再関連付けます。

デプロイを検証するには、以下を実行します:

- プライマリインスタンスに接続する

たとえば、プロキシサーバー、ジャンプホスト(AWS で実行されている Linux/Windows/FW インスタンス、または踏み台ホスト)、またはその VPC に到達可能な別のデバイス、またはオンプレミス接続を扱う場合は直接接続などです。

- トリガーアクションを実行してフェイルオーバーを強制し、セカンダリインスタンスが引き継ぐかどうかを確認します。

ヒント:

NetScaler Web App Firewallに関する構成をさらに検証するには、 プライマリNetScalerWeb App Firewall インスタンスに接続した後に次のコマンドを実行します。

Sh appfw profile QS-Profile

踏み台ホストを使用してNetScaler Web App Firewall HAペアに接続

ユーザーがサンドボックス展開を選択している場合(たとえば、CFTの一部としてユーザーが踏み台ホストの設定を選択する場合)、パブリックサブネットにデプロイされたLinux踏み台ホストは、Web App Firewallインターフェイスにアクセスするように構成されます。

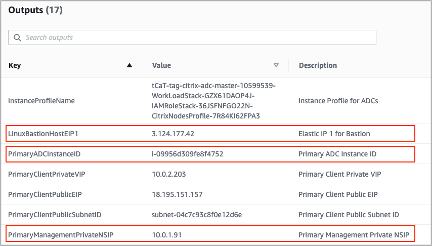

ここでサインインしてアクセスする AWS CloudFormation コンソールで、 サインインしてマスタースタックを選択し、[ 出力 ] タブで LinuxBastionHosteIP1の値を見つけます。

-

PrivateManagementPrivatenSIP と primaryADCInstanceId キーの値は、ADC に SSH 接続するための後のステップで使用します。

-

[ サービス] を選択します。

-

[ コンピュート ] タブで [ EC2] を選択します。

-

リソースで、 実行中のインスタンスを選択します。

-

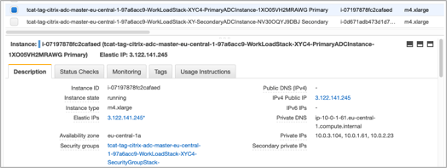

プライマリ Web App Firewall インスタンスの [ 説明 ] タブで、 IPv4 パブリック IP アドレスを書き留めます。ユーザーは SSH コマンドを構築するためにその IP アドレスが必要です。

-

- キーをユーザーキーチェーンに保存するには、次のコマンドを実行します。

ssh-add -K [your-key-pair].pem

Linux では、ユーザーは-K フラグを省略する必要があるかもしれません。

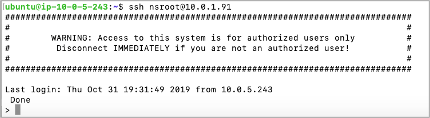

- ユーザーがステップ 1 でメモした LinuxBastionHosteIP1 の値を使用して、次のコマンドを使用して踏み台ホストにログインします。

ssh -A ubuntu@[LinuxBastionHostEIP1]

- 踏み台ホストから、ユーザーは SSH を使用してプライマリ Web App Firewall インスタンスに接続できます。

ssh nsroot@[Primary Management Private NSIP]

パスワード:[プライマリ ADC インスタンス ID]

これで、ユーザーはNetScaler Web App Firewall プライマリインスタンスに接続されました。使用可能なコマンドを確認するには、help コマンドを実行します。現在の HA 設定を表示するには、show HA node コマンドを実行します。

NetScalerコンソール

NetScalerアプリケーション配信管理サービスは、 オンプレミスまたはクラウドに展開されているNetScaler MPX、NetScaler VPX、NetScaler Gateway、NetScaler Secure Web Gateway、NetScaler SDX、NetScaler ADC CPX、NetScaler SD-WANアプライアンスなどのNetScaler展開を管理するための簡単でスケーラブルなソリューションを提供します。

NetScaler Console Serviceドキュメントには、サービスの開始方法、サービスでサポートされている機能のリスト、およびこのサービスソリューションに固有の構成に関する情報が含まれています。

詳しくは、「 NetScaler コンソールの概要」を参照してください。

NetScalerコンソールを使用して AWS にNetScaler VPX インスタンスをデプロイする

顧客がアプリケーションをクラウドに移行すると、アプリケーションの一部であるコンポーネントが増え、分散性が高まり、動的に管理する必要があります。

詳細については、「 AWSでのNetScaler VPXインスタンスのProvisioning」を参照してください。

NetScaler Web App Firewall とOWASPトップ10 — 2017

オープンWebアプリケーションセキュリティプロジェクト: OWASPは 、Webアプリケーションセキュリティのための2017年のOWASPトップ10をリリースしました。このリストは、最も一般的なWebアプリケーションの脆弱性を説明しており、Webセキュリティを評価するための優れた出発点です。ここでは、これらの欠陥を軽減するためにNetScaler Web App Firewall(Web App Firewall)を構成する方法について詳しく説明します。Web App Firewallは、NetScaler (プレミアムエディション)の統合モジュールとしてだけでなく、さまざまなアプライアンスでも利用できます。

詳しくは、「 NetScaler Web App Firewall」および「OWASPトップ10-2021」を参照してください。

OWASP Top 10 の完全なドキュメントは OWASP Top Tenで入手できます。

署名は、ユーザーがユーザーアプリケーションの保護を最適化するのに役立つ次の展開オプションを提供します:

-

ネガティブセキュリティモデル:ネガティブセキュリティモデルでは、ユーザーは事前に構成された豊富なシグネチャルールを使用して、パターンマッチングの機能を適用して攻撃を検出し、アプリケーションの脆弱性から保護します。ユーザーは望まないものだけをブロックし、残りを許可します。ユーザーは、ユーザーアプリケーションの特定のセキュリティニーズに基づいて独自の署名ルールを追加して、独自のカスタマイズされたセキュリティソリューションを設計できます。

-

ハイブリッドセキュリティモデル:署名の使用に加えて、ユーザーはポジティブセキュリティチェックを使用して、ユーザーアプリケーションに最適な構成を作成できます。署名を使用してユーザーが望まないものをブロックし、肯定的なセキュリティチェックを使用して許可されているものを強制します。

署名を使用してユーザーアプリケーションを保護するには、ユーザーは署名オブジェクトを使用するように 1 つ以上のプロファイルを構成する必要があります。ハイブリッドセキュリティ構成では、ユーザー署名オブジェクトの SQL インジェクションおよびクロスサイトスクリプティングパターン、および SQL 変換ルールは、シグニチャルールだけでなく、Web アプリケーションファイアウォールプロファイルで設定されたポジティブセキュリティチェックによっても使用されます。署名オブジェクト。

Web アプリケーションファイアウォールは、ユーザ保護された Web サイトおよび Web サービスへのトラフィックを調べ、シグネチャと一致するトラフィックを検出します。一致は、ルール内のすべてのパターンがトラフィックに一致する場合にのみトリガーされます。一致が発生すると、ルールに対して指定されたアクションが呼び出されます。要求がブロックされると、ユーザーはエラーページまたはエラーオブジェクトを表示できます。ログメッセージは、ユーザーがユーザーアプリケーションに対して開始されている攻撃を特定するのに役立ちます。ユーザーが統計を有効にすると、Web アプリケーションファイアウォールは、Web アプリケーションファイアウォールの署名またはセキュリティチェックに一致する要求に関するデータを保持します。

トラフィックがシグニチャとポジティブセキュリティチェックの両方に一致する場合、2 つのアクションのうち、より厳しい制限が適用されます。たとえば、ブロックアクションが無効になっているシグネチャルールにリクエストが一致し、アクションがブロックされている SQL Injection ポジティブセキュリティチェックにも一致する場合、リクエストはブロックされます。この場合、署名違反は [ブロックされていない] として記録される可能性がありますが、要求は SQL インジェクションチェックによってブロックされます。

カスタマイズ:必要に応じて、ユーザーは独自のルールを署名オブジェクトに追加できます。ユーザーは SQL/XSS パターンをカスタマイズすることもできます。ユーザーアプリケーションの特定のセキュリティニーズに基づいて独自の署名ルールを追加するオプションにより、ユーザーは独自のカスタマイズされたセキュリティソリューションを柔軟に設計できます。ユーザーは望まないものだけをブロックし、残りを許可します。特定の高速一致パターンを指定の場所に配置すると、処理オーバーヘッドを大幅に削減してパフォーマンスを最適化できます。ユーザーは、SQL インジェクションおよびクロスサイトスクリプティングパターンを追加、変更、または削除できます。組み込みの正規表現と式エディタは、ユーザーがユーザーパターンを構成し、その正確性を検証するのに役立ちます。

NetScaler Web App Firewall

Web App Firewall は、最新のアプリケーションに最先端の保護を提供するエンタープライズグレードのソリューションです。NetScaler Web App Firewall は、Webサイト、Webアプリケーション、APIなどの一般公開資産に対する脅威を軽減します。NetScaler Web App Firewallには、IPレピュテーションベースのフィルタリング、ボット対策、OWASPトップ10アプリケーション脅威対策、レイヤー7 DDoS保護などが含まれています。また、認証を強制するオプション、強力なSSL/TLS暗号、TLS 1.3、レート制限、および書き換えポリシーも含まれています。NetScaler Web App Firewallは、基本的な保護機能と高度なWeb App Firewall 保護の両方を使用して、比類のない使いやすさでアプリケーションを包括的に保護します。起動して実行するのはほんの数分です。さらに、NetScaler Web App Firewallは動的プロファイリングと呼ばれる自動学習モデルを使用することで、ユーザーの貴重な時間を節約できます。Web App Firewall は、保護されたアプリケーションの仕組みを自動的に学習することで、開発者がアプリケーションをデプロイしたり変更したりしても、アプリケーションに適応します。NetScaler Web App Firewall は、PCI-DSS、HIPAAなどを含むすべての主要な規制基準や機関へのコンプライアンスに役立ちます。CloudFormation テンプレートを使えば、これまでになく簡単に立ち上げてすぐに実行できます。Auto Scaling を使用すると、トラフィックが拡大しても、ユーザーはアプリケーションを保護したまま安心できます。

Web App Firewall 導入戦略

Web アプリケーションファイアウォールを展開するための最初のステップは、最大限のセキュリティ保護が必要なアプリケーションまたは特定のデータ、脆弱性の低いアプリケーション、およびセキュリティ検査を安全に回避できるものを評価することです。これにより、ユーザーは最適な構成を考案し、トラフィックを分離するための適切なポリシーとバインドポイントを設計できます。たとえば、ユーザーは、画像、MP3 ファイル、ムービーなどの静的な Web コンテンツに対する要求のセキュリティ検査をバイパスするポリシーを構成し、動的コンテンツのリクエストに高度なセキュリティチェックを適用する別のポリシーを構成することができます。ユーザーは複数のポリシーとプロファイルを使用して、同じアプリケーションの異なるコンテンツを保護できます。

次のステップは、展開のベースラインを設定することです。まず、仮想サーバーを作成し、そのサーバーを介してテストトラフィックを実行して、ユーザーシステムを通過するトラフィックの速度と量を把握します。

次に、Web App Firewall をデプロイします。NetScalerコンソールとWeb App Firewall StyleBookを使用して、Web App Firewall を構成します。詳細については、このガイドの下の「StyleBook」セクションを参照してください。

WebアプリファイアウォールをWeb App Firewall StyleBookで展開および構成したら、次のステップとして役立つ次のステップは、NetScaler ADC Web App Firewall とOWASPトップ10を実装することです。

最後に、Web App Firewall保護のうち3つは、一般的な種類のWeb攻撃に対して特に効果的であるため、他のどの保護よりも一般的に使用されています。したがって、これらは初期展開時に実装する必要があります。

詳しくは、「 AzureへのNetScaler Web App Firewall 展開」を参照してください。

NetScalerコンソール

NetScalerコンソールは、オンプレミスまたはクラウドに展開されているNetScaler ADC MPX、NetScaler ADC VPX、NetScaler Gateway、NetScaler Secure Web Gateway、NetScaler ADC SDX、NetScaler ADC CPX、NetScaler SD-WANアプライアンスなどのNetScaler ADC展開を管理するためのスケーラブルなソリューションを提供します。

NetScalerコンソールのアプリケーション分析 および管理機能

NetScalerコンソールでサポートされている機能は、アプリセキュリティにおけるNetScaler Consoleの役割にとって重要です。

機能の詳細については、「機能と解決策」を参照してください。

前提条件

AWSでVPXインスタンスを作成する前に、ユーザーは前提条件が満たされていることを確認する必要があります。詳細については、「 前提条件」を参照してください:

制限事項と使用ガイドライン

AWSにCitrix ADC VPXインスタンスをデプロイする場合、「 制限と使用ガイドライン」に記載されている制限および使用ガイドラインが適用されます 。

技術的要件

ユーザーがクイックスタートガイドを起動してデプロイを開始する前に、次のリソーステーブルで指定されているようにユーザーアカウントを設定する必要があります。そうしないと、デプロイが失敗する可能性があります。

リソース

必要に応じて、ユーザーAmazonアカウントにサインインし、次のリソースのサービス制限の引き上げをリクエストします。 AWS/Sign in。これらのリソースを使用する既存の展開がすでにあり、この展開で既定の制限を超える可能性があると思われる場合は、これを実行する必要があります。デフォルトの制限については、AWS ドキュメント「AWS サービスクォータ」の「 AWS サービスクォータ」を参照してください。

AWS Trusted Advisor ( こちらを参照): AWS/Sign inは、一部のサービスのいくつかの側面の使用状況と制限を表示するサービス制限チェックを提供します。

| リソース | この展開では、 |

|---|---|

| VPC | 1 |

| エラスティックIPアドレス | 0/1 (踏み台ホスト用) |

| IAM セキュリティグループ | 3 |

| IAM ロール | 1 |

| サブネット | 6 (3/アベイラビリティゾーン) |

| インターネットゲートウェイ | 1 |

| ルートテーブル | 5 |

| Web App Firewall VPX インスタンス | 2 |

| 踏み台ホスト | 0/1 |

| NAT ゲートウェイ | 2 |

領域

AWS上のNetScaler Web App Firewall は、現在すべてのAWSリージョンでサポートされているわけではありません。サポートされているリージョンの最新リストについては、AWS ドキュメント「AWS サービスエンドポイント」の「 AWS サービスエンドポイント」を参照してください。

AWS リージョンの詳細と、クラウドインフラストラクチャが重要な理由については、「 グローバルインフラストラクチャ」を参照してください。

キー ペア

クイックスタートガイドを使用して、ユーザーがデプロイする予定のリージョンのユーザー AWS アカウントに、少なくとも 1 つの Amazon EC2 キーペアが存在することを確認します。キーペア名を書き留めます。ユーザーは、展開中にこの情報の入力を求められます。キーペアを作成するには、AWS ドキュメント「Amazon EC2 キーペアと Linux インスタンス」の Amazon EC2 キーペアと Linux インスタンスの指示に従います。

ユーザーがテストまたは概念実証の目的でクイックスタートガイドをデプロイする場合は、本番インスタンスですでに使用されているキーペアを指定する代わりに、新しいキーペアを作成することをお勧めします。

参照ドキュメント

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.