NetScaler GatewayのCitrix Content Collaborationシングルサインオン構成ガイド

Citrix ADC AAA 機能を使用して Citrix Gateway ADC を SAML ID プロバイダーとして機能するように構成できます。

この構成では、Webブラウザーまたは他のCitrix Filesクライアントを使用してCitrix Content Collaborationにサインインするユーザーは、ユーザー認証用にSAML IPポリシーが有効になっているCitrix Gateway 上の仮想サーバーにリダイレクトされます。Citrix Gateway を使用して認証が成功すると、ユーザーはCitrix Content Collaboration アカウントへのサインインに有効なSAMLトークンを受け取ります。

SP 証明書を作成して Citrix Gateway にインポートして Citrix ADC AAA 仮想サーバーにバインドできるようにするには、構成が必要です。このドキュメントでは、Citrix Gatewayがリスンする認証要求をルーティングするための適切な外部および内部DNSエントリがすでに作成されており、SSL/HTTPS通信用のSSL証明書がすでに作成され、Citrix Gatewayにインストールされていることを前提としています。

Citrix Content Collaboration の設定

- 管理者権限を持つユーザーアカウントで

https://subdomain.sharefile.comのアカウントにサインインします。 - [ 設定] > [管理者設定]を選択します。

- [ セキュリティ] > [ログインとセキュリティポリシー] を選択し、下にスクロールして [ シングルサインオン設定 ] オプションを選択します。

- [ 基本設定] で [SAML を有効にする] をオンにします。

- 「 ShareFile 発行者/エンティティ ID 」フィールドに、次のように入力します。

https://subdomain.sharefile.com/saml/acs - 「 ログイン URL 」フィールドに、SAML を使用する際にユーザーがリダイレクトされる URL を入力します。例:

https://aaavip.mycompany.com/saml/login - 「 ログアウト URL 」フィールドに、ウェブ UI でログアウトオプションを選択したときにユーザーのセッションの有効期限が切れるログアウト URL を入力します。例:

https://aaavip.mycompany.com/cgi/tmlogout -

X.509証明書の場合、Citrix ADC AAAトラフィックに応答する予定のCitrix Gateway アプライアンスからSSL証明書をエクスポートする必要があります。上の例では、これには次の FQDN が割り当てられていると参照されています。

aaavip.mycompany.com

この証明書をエクスポートするには、以下の手順に従ってください。

- 構成ユーティリティを使用してCitrix Gateway アプライアンスにサインインします。

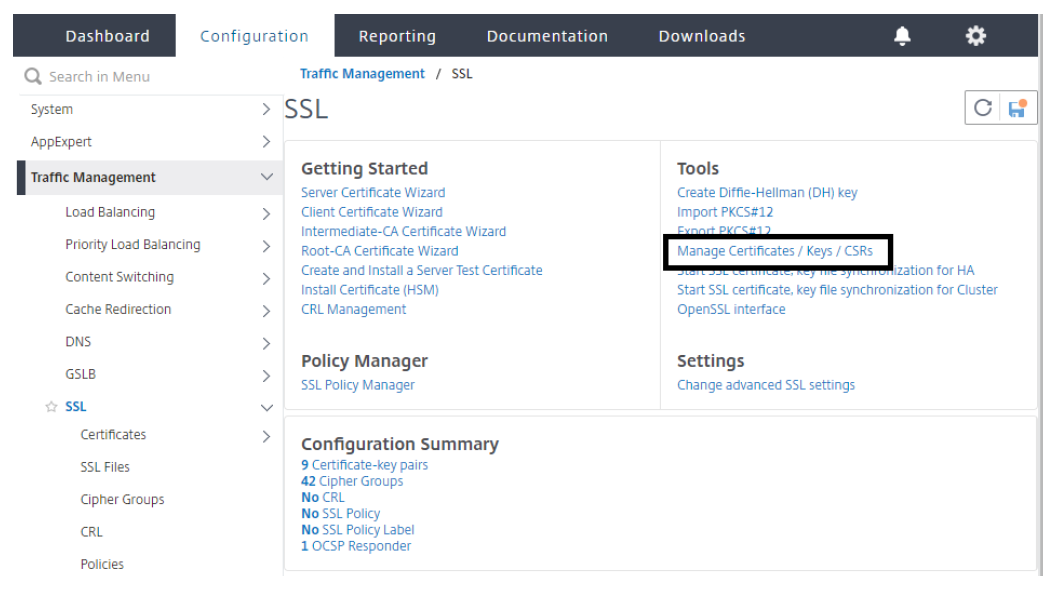

- [ トラフィック管理] > [SSL] を選択します。

-

右側の [ ツール] で、[ 証明書]/[キー]/[CSR の管理] を選択します。

- [ 証明書の管理 ]ウィンドウで、Citrix ADC AAA仮想サーバーに使用している証明書を参照します。証明書を選択し、[ ダウンロード ] ボタンを選択します。証明書を任意の場所に保存します。

- ダウンロードした場所から証明書を右クリックし、メモ帳などのテキストエディタで開きます。

- 証明書の内容全体をクリップボードにコピーします。

- Webブラウザを使用して、Citrix Content Collaboration アカウントに戻ります。

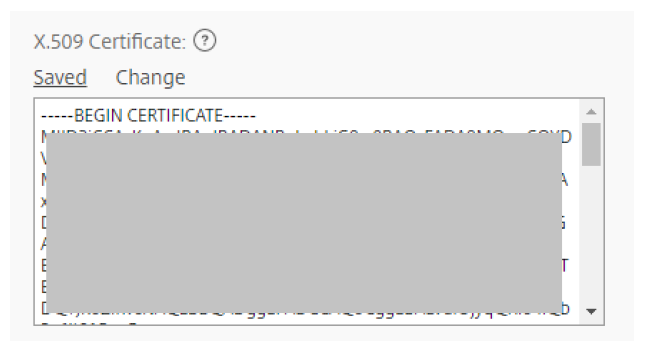

-

X.509 証明書の場合は、「変更」を選択します。クリップボードにコピーした証明書の内容をウィンドウに貼り付けます。

-

[保存] を選択します。

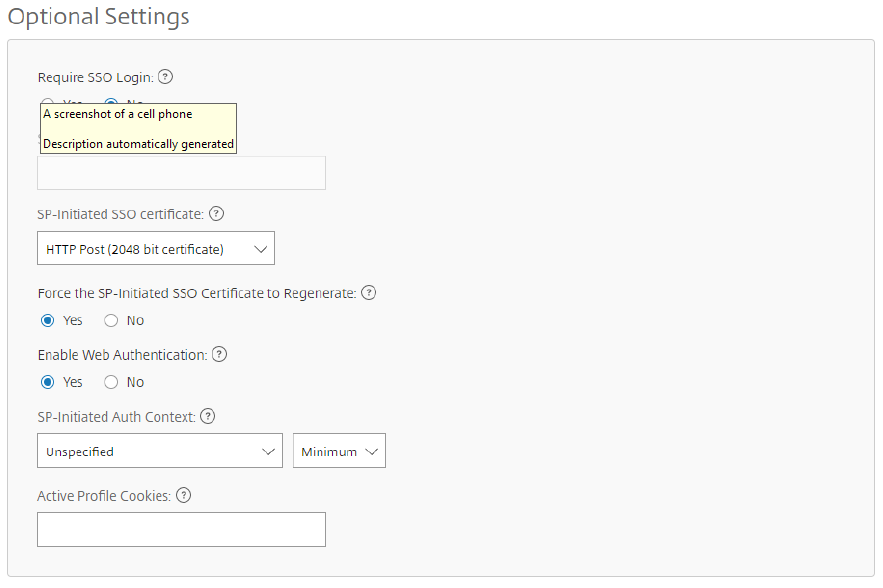

- すべての従業員ユーザーがAD資格情報を使用してサインインすることを要求する場合は、[ **オプション設定]で [SSOログインが必要** ] を [はい] に切り替えます。

- SP が開始したSSO 証明書の横にあるリストを選択します。リストから [ HTTP ポスト (2048 ビット証明書)] を選択します。

- SP が開始した SSO 証明書を強制的に再生成するには、「 はい 」を選択します。

- Web 認証を有効にするには、「はい」を選択します。

-

「SP が開始する認証コンテキスト」で、「未指定」を選択します。

- 画面下部の [ 保存 ] ボタンを選択します。

NetScaler Gatewayを構成します

SAML ID プロバイダーとしてサポートするには、以下の設定が必要です。

- LDAP 認証ポリシーとドメイン認証用サーバー

- 証明書が提示する FQDN に従って外部/内部 DNS が設定された SSL 証明書 (ワイルドカード証明書もサポートされています)

- ShareFile SP 証明書

- SAML IdP ポリシーとプロファイル

- Citrix ADC AAA 仮想サーバー

この資料では、LDAP構成、Citrix GatewayへのShareFile SP証明書のインポート、 SAML IDP設定 、およびCitrix ADC AAA仮想サーバー構成について説明します。SSL証明書とDNSの設定は、セットアップ前に設定しておく必要があります。

ドメイン認証を設定するには

ドメインユーザーが会社のメールアドレスを使用してサインインできるようにするには、Citrix Gateway でLDAP認証サーバーとポリシーを構成し、それをCitrix ADC AAA VIPにバインドする必要があります。既存の LDAP 構成の使用もサポートされています。

- 設定ユーティリティで、左側のナビゲーションペインで [ セキュリティ] > [AAA-アプリケーショントラフィック] > [ポリシー] > [認証] > [基本ポリシー] > [ポリシー] > [LDAP ] を選択します。

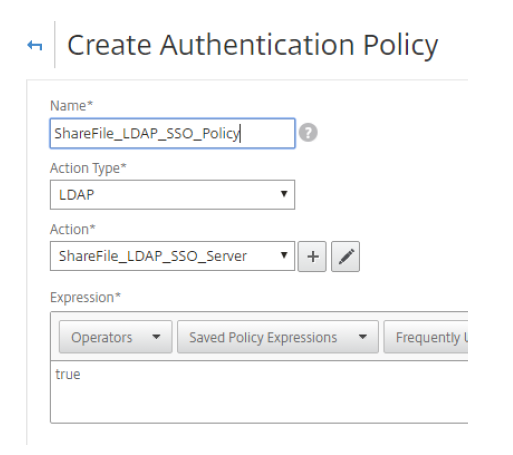

- LDAP ポリシーを作成するには、[ ポリシー ] タブで [ 追加… ] をクリックします。次に、名前として「 共有ファイル_LDAP_SSO_Policy 」と入力します。[ アクションタイプ] で [ LDAP] を選択します。

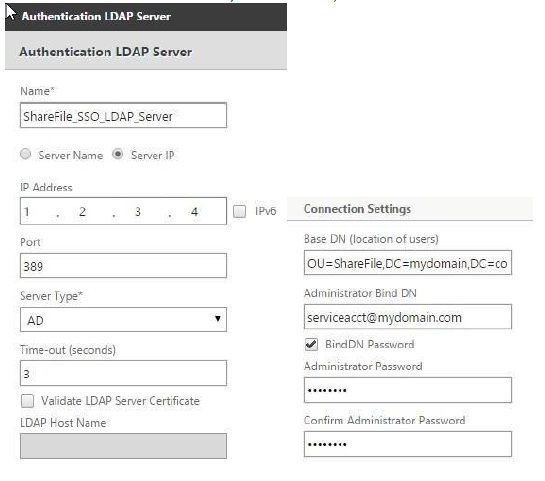

- 「 アクション 」フィールドで、「 + 」をクリックしてサーバーを追加します。 [認証 LDAP サーバーの作成 ] ウィンドウが表示されます。

- 「 名前 」フィールドに「 共有ファイル_LDAP_SSO_Server」と入力します。

- 「 サーバー IP」の箇条書きを選択します。いずれかの AD ドメインコントローラーの IP アドレスを入力します。DC の負荷分散を行う場合は、仮想サーバー IP を指定して冗長性を確保することもできます。

- NSIPがドメインコントローラとの通信に使用するポートを指定します。LDAP には 389 、セキュア LDAP には 636 を使用してください。

- [ 接続設定]で、認証を許可したい AD内のユーザーアカウントが存在するベース DN を入力します。例。OU=ShareFile,DC=domain,DC=com.

- Administrator Bind DN フィールドに、AD ツリーを参照する権限を持つドメインアカウント (設定を簡単にするために電子メールアドレスを使用) を追加します。設定されているアカウントにパスワードの有効期限があってもサインインに問題がないように、サービスアカウントを使用することをお勧めします。

- バインド DN パスワードのボックスにチェックを入れ 、パスワードを 2 回入力します。

- 「 その他の設定」で、「 **サーバーログオン名 」属性として「SAMAccountName**」を入力します。

- 「 グループ属性 」フィールドに「 memberof」と入力します。

- 「 サブ属性 」フィールドに「 CN」と入力します。

- [詳細] クリックします。

- 下にスクロールして 、[属性フィールド] の [属性 1] に「mail」と入力します。

- 「 作成 」ボタンをクリックして、LDAPサーバーの設定を完了します。

- LDAP ポリシー構成では、サーバーメニューから新しく作成した LDAP サーバーを選択し、「 Expression 」フィールドに「 true」と入力します。

「 作成 」をクリックして、LDAPポリシーとサーバー構成を完了します。

SP 証明書を Citrix ゲートウェイにインポートするには

- 管理者権限を持つユーザーアカウントで

https://subdomain.sharefile.comのアカウントにサインインします。 - ページの左または中央付近にある [設定] > [管理者設定] リンクを選択します。[ セキュリティ] > [ログオンとセキュリティポリシー] を選択し、[ シングルサインオン設定] まで下にスクロールします。

- [ **オプション設定] で、[SP が開始した SSO 証明書] の [ **HTTP Post (2048 ビット証明書** )] の横にある [表示] をクリックします。**

- 証明書ハッシュ全体をクリップボードにコピーし、メモ帳などのテキストリーダーに貼り付けます。

- 書式を確認し、ファイルの最後にある余分なスペースやキャリッジリターンを削除して、テキストファイルを ShareFile_SAML.cer という名前で保存します。

- Citrix Gateway 構成ユーティリティに移動します。

- [ トラフィック管理] > [SSL] > [証明書] > [CA 証明書] を選択します。

- [Install] をクリックします。

- [ 証明書のインストール ] ウィンドウから、 証明書とキーのペア名を入力します。

- 「 証明書ファイル名 」セクションで、「 ブラウズ 」の横にあるメニューを選択し、「 ローカル」を選択します。 ShareFile_SAML.cer ファイルを保存した場所を参照します。

- ファイルを選択したら、[ インストール] を選択します。

SAML IdP ポリシーとプロファイルを設定するには

ユーザーがSAMLトークンを受け取ってCitrix Content Collaborationにサインインできるようにするには、ユーザーが資格情報を提供しているCitrix ADC AAA仮想サーバーにバインドされたSAML IdPポリシーとプロファイルを構成する必要があります。

以下の手順は、このプロセスの概要です。

- Citrix Gateway 構成ユーティリティを開き、[ セキュリティ]>[AAA-アプリケーショントラフィック]>[ポリシー]>[認証]>[詳細ポリシー]>[SAML IDP]に移動します。

- 「 ポリシー 」タブで、「 追加 」ボタンを選択します。

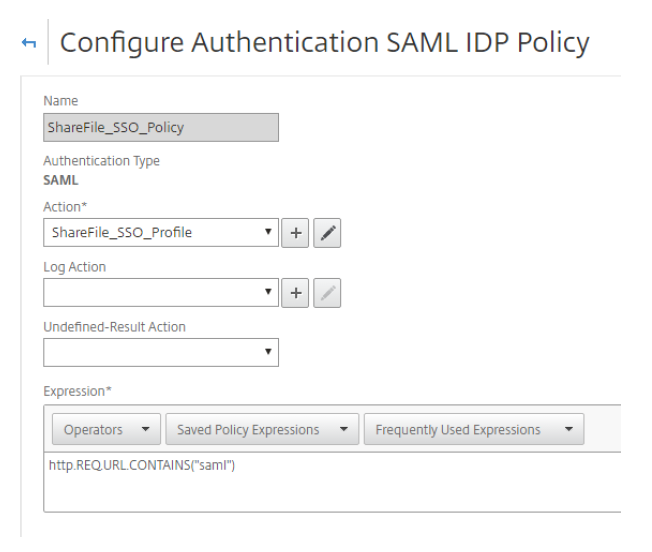

- 「 認証 SAML IDP ポリシーの作成 」ウィンドウから、Sharefile_SSO_Policy などのポリシーの名前を指定します。

- 「 アクション 」フィールドの右側にある「 + 」記号を選択して、 新しいアクション/プロファイルを追加します。

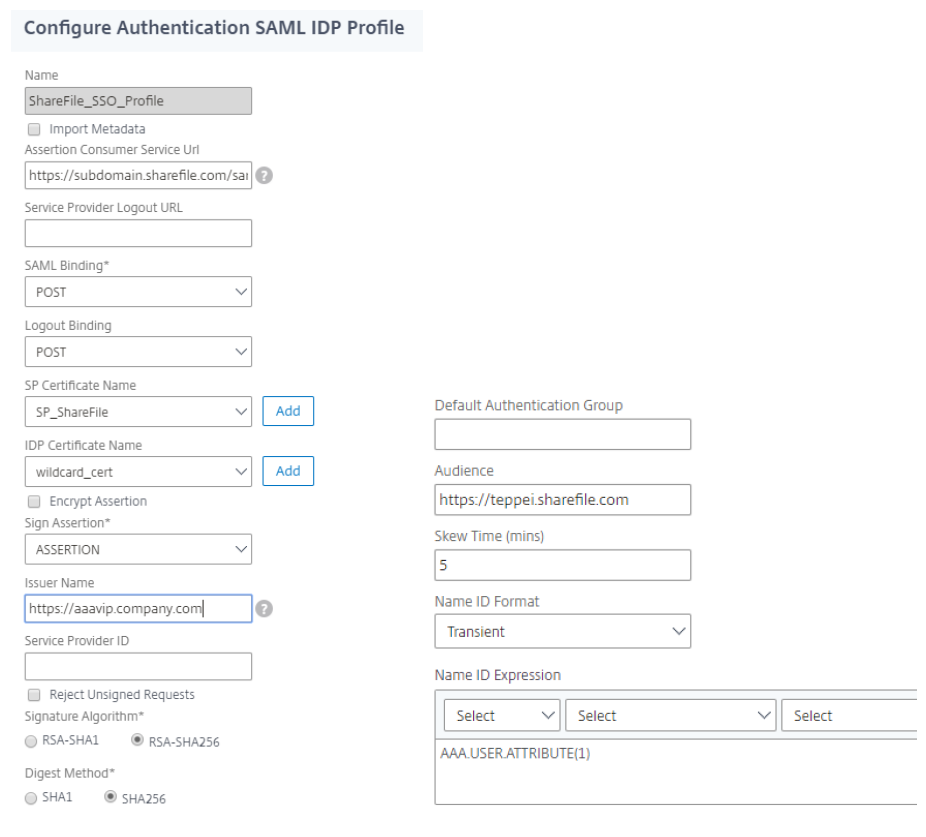

- ShareFile_SSO_Profile などの名前を指定し、メタデータのインポートのチェックボックスを削除します。古いバージョンのNetScalerを実行している場合、このチェックボックスは存在しない可能性があります。

- 「 アサーションコンシューマーサービス URL 」フィールドに、Citrix Content Collaboration アカウントの URL を入力し、続けて /saml/acs を入力します。

Ex. https://subdomain.sharefile.com/saml/acs - [ IDP証明書名 ]フィールドで、Citrix ADC AAA認証仮想サーバーを保護するために使用されるCitrix Gateway にインストールされている証明書を参照します。

- 「 SP 証明書名 」フィールドでメニューを選択し、先にインポートして CA 証明書として追加した SP 証明書を参照します。

- 「署名アサーション」については、「アサーション」のままにします。

- 送信パスワードを消去します。

- 「 発行者名 」フィールドに、Citrix ADC AAAトラフィックのURLを入力します。例 —

https://aaavip.mycompany.com. - サービスプロバイダ ID は空白のままにします。

- 「 署名されていないリクエストを拒否」をオフにします。

- シグネチャ・アルゴリズム、 RSA-SHA256

- ダイジェストメソッド、 SHA256。

- SAML バインディングの場合は、「 POST」を選択します。

- [詳細] クリックします。

- 「 オーディエンス 」フィールドに、Citrix Content Collaboration アカウントのURLを入力します。

- [ スキュー時間] に 5と入力します。これにより、クライアント、Citrix Gateway、およびCitrix Content Collaboration間で5分の時間差が生じることがあります。

- 「 名前 ID 形式」で、「 一時」を選択します。

-

「 名前 ID 式 」フィールドに、次のように入力します

aaa.user.attribute(1)。NetScaler 11.xを使用している場合は、「http.req.user.attribute(1)」と入力します。

- 「 作成 」をクリックして SAML IdP プロファイルの設定を完了し、SAML IdP ポリシー作成ウィンドウに戻ります。

- 「 式 」フィールドに、次の式を追加します。

HTTP.REQ.URL.CONTAINS(“saml”) -

「 作成 」をクリックして SAML IdP 設定を完了します。

Citrix ADC AAA 仮想サーバーを構成するには

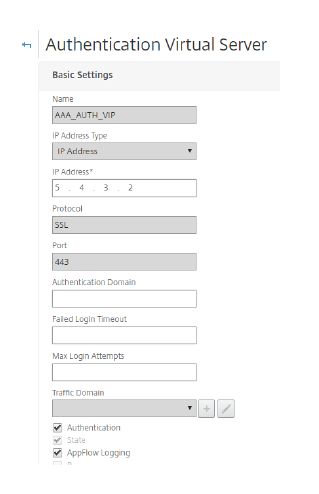

従業員が会社の資格情報を利用するためにサインインしようとすると、Citrix Gateway Citrix ADC AAA仮想サーバーにリダイレクトされます。この仮想サーバーは、Citrix Gateway でホストされているIPアドレスへの外部および内部のDNS解決に加えて、SSL証明書を必要とするポート443でリッスンします。次の手順では、これらが事前に存在している必要があります。DNS名前解決がすでに実施されており、SSL証明書がCitrix Gateway アプライアンスにすでにインストールされていることを前提としています。

- 設定ユーティリティで、[ セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ ] に移動し、[ 追加 ] ボタンを選択します。

- 「 仮想サーバーの認証 」ウィンドウから、名前と IP アドレスを入力します。

-

下にスクロールして、[ 認証 ] と [ 状態 ] チェックボックスがオンになっていることを確認します。

- [続行] をクリックします。

- 「 証明書 」セクションで、「 サーバー証明書なし」をクリックします。

- 「 サーバー証明書キー 」ウィンドウから、「 バインド」をクリックします。

- [ **SSL証明書] で、Citrix ADC AAA SSL証明書を選択し、[挿入] を選択します。**注:これはShareFile SP証明書ではありません

- 「 バインド」をクリックし、「 続行」をクリックします。

- 「 高度な認証ポリシー 」オプションから、「 認証ポリシーなし」をクリックします。

- 「 ポリシーバインディング」ページから、「ポリシー 」を選択し、以前に作成した **ShareFile_LDAP_SSO_Policy** を選択します。

- 「 選択」をクリックし、「バインド 」(デフォルトのまま)をクリックして、認証仮想サーバー画面に戻ります。

- [ 高度な認証ポリシー] で、[ SAML IDP ポリシーなし] をクリックします。

- 「 ポリシー」で、SHAREFILE_SSO_ポリシーを選択します。[Select] をクリックします。

- 「 ポリシー・バインディング 」ページ(デフォルトのまま)から、「 バインド」をクリックし、「 閉じる」をクリックします。

- [ 続行 ] と [ 完了] をクリックします。

構成を検証する

-

https://subdomain.sharefile.com/saml/loginに移動します。これで、Citrix Gateway のサインインフォームにリダイレクトされました。 - 設定した環境で有効なユーザー認証情報を使用してサインインします。これで

subdomain.sharefile.comのフォルダが表示されます。