This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

IPsec トンネルを使用したPalo Alto 統合

Palo Alto Networksは、リモートネットワークを保護するためのクラウドベースのセキュリティインフラストラクチャを提供します。組織がSD-WANファブリックを保護する地域的なクラウドベースのファイアウォールをセットアップできるようにすることで、セキュリティを提供します。

リモートネットワーク用のPrisma Accessサービスを使用すると、リモートネットワークロケーションをオンボードし、ユーザーにセキュリティを提供できます。すべてのリモートロケーションでのデバイスの設定と管理の複雑さを取り除きます。このサービスは、新しいリモートネットワークロケーションを簡単に追加し、運用上の課題を最小限に抑える効率的な方法を提供します。また、Panorama からポリシーを一元的に管理し、一貫した合理化されたリモートセキュリティを実現できます。ネットワークロケーション。

リモートネットワークの場所を Prisma Access サービスに接続するには、Palo Alto Networks 次世代ファイアウォールを使用するか、 SD-WAN を含むサードパーティの IPsec 準拠デバイスを使用して、サービスへの IPsec トンネルを確立できます。

-

リモートネットワーク用の Prisma アクセスサービスの計画

-

リモートネットワーク用のPrisma Accessサービスの構成

-

設定インポートを備えたオンボードリモートネットワーク

Citrix SD-WANソリューションは、ブランチからのインターネットトラフィックを分割する機能をすでに提供しています。これは、各ブランチでの高価なセキュリティスタックの導入を回避しながら、より信頼性が高く、待機時間の短いユーザーエクスペリエンスを提供するために重要です。Citrix SD-WANとPalo Alto Networksは、分散企業に、ブランチ内のユーザーをクラウド内のアプリケーションに接続するためのより信頼性が高く安全な方法を提供します。

Citrix SD-WANアプライアンスは、最小限の構成でSD-WANアプライアンスの場所からIPsecトンネルを介してPalo Altoクラウドサービス(Prisma Access Service)ネットワークに接続できます。あなたは、Citrix SD-WAN Centerでパロアルトネットワークを構成することができます.

リモートネットワーク用のPrisma Access Serviceの構成を開始する前に、サービスを正常に有効にしてリモートネットワークの場所のユーザーにポリシーを適用できるように、次の構成の準備ができていることを確認してください。

- サービス接続— ユーザーの認証や重要なネットワーク資産へのアクセスを可能にするために、リモートネットワークのロケーションが企業本社のインフラストラクチャにアクセスする必要がある場合、本社とリモートネットワークのロケーションが接続されています。

リモートネットワークの場所が自律的で、他の場所にあるインフラストラクチャにアクセスする必要がない場合は、サービス接続を設定する必要はありません(モバイルユーザーがアクセスを必要とする場合を除く)。

-

テンプレート— プリズマアクセスサービスは、リモートネットワーク用のプリズマアクセスサービスのテンプレートスタック (Remote_Network_Template_Stack) と最上位テンプレート (Remote_Network_Template) を自動的に作成します。リモートネットワーク用のPrismaアクセスサービスを構成するには、最上位のテンプレートを最初から構成するか、既存のPalo Alto Networksファイアウォールを既にオンプレミスで実行している場合は既存の構成を利用します。

テンプレートには、リモートネットワークの場所とリモートネットワーク用のPrisma Accessサービス、セキュリティポリシーで参照できるゾーン、およびログ転送プロファイル間のプロトコルネゴシエーションのためのIPsecトンネルとインターネットキーエクスチェンジ(IKE)構成を確立するための設定が必要です。リモートネットワークのPrisma Accessサービスからログサービスにログを転送できること。

-

親デバイスグループ— リモートネットワークのPrisma Accessサービスでは、セキュリティポリシー、セキュリティプロファイル、およびその他のポリシーオブジェクト(アプリケーショングループとオブジェクト、アドレスグループなど)を含む親デバイスグループと、リモートネットワーク用の Prisma Access サービスは、IPsec トンネルを介してリモートネットワーク用の Prisma Access サービスにルーティングされるトラフィックのポリシーを一貫して適用できます。Panorama でポリシールールとオブジェクトを定義するか、既存のデバイスグループを使用して、リモートネットワークロケーションのユーザを保護する必要があります。

注:

ゾーンを参照する既存のデバイスグループを使用する場合は、ゾーンを定義する対応するテンプレートを Remote_Network_Template_Stack に追加してください。

これにより、リモートネットワーク用の Prisma Access サービスを構成するときにゾーンマッピングを完了できます。

-

IP サブネット— Prisma Access サービスがトラフィックをリモートネットワークにルーティングするには、Prisma Access サービスを使用してセキュリティ保護するサブネットワークのルーティング情報を指定する必要があります。リモートネットワークの場所で各サブネットワークへの静的ルートを定義するか、サービス接続場所とPrisma Accessサービスの間にBGPを構成するか、両方の方法を組み合わせて使用できます。

スタティックルートを設定し、BGP を有効にすると、スタティックルートが優先されます。リモートネットワークの場所にいくつかのサブネットワークしかない場合は静的ルートを使用すると便利な場合がありますが、サブネットが重複している多くのリモートネットワークがある大規模な展開では、BGPを使用するとより簡単にスケーリングできます。

SD-WAN CenterのPalo Alto Networks

以下の前提条件が満たされていることを確認してください。

-

PRISMA ACCESSサービスからパノラマIPアドレスを取得します。

-

PRISMA ACCESSサービスでユーザー名とパスワードを取得します。

-

SD-WANアプライアンスGUIでIPsecトンネルを構成します。

-

サイトがCitrix-IKE-Crypto-Default/Citrix-IPSec-Crypto-Default以外のike/ipsecプロファイルで構成された異なるサイトのあるリージョンにオンボーディングされていないことを確認してください。

-

SD-WAN Centerによって設定が更新されるときに、Prisma Accessの設定を手動で変更しないようにしてください。

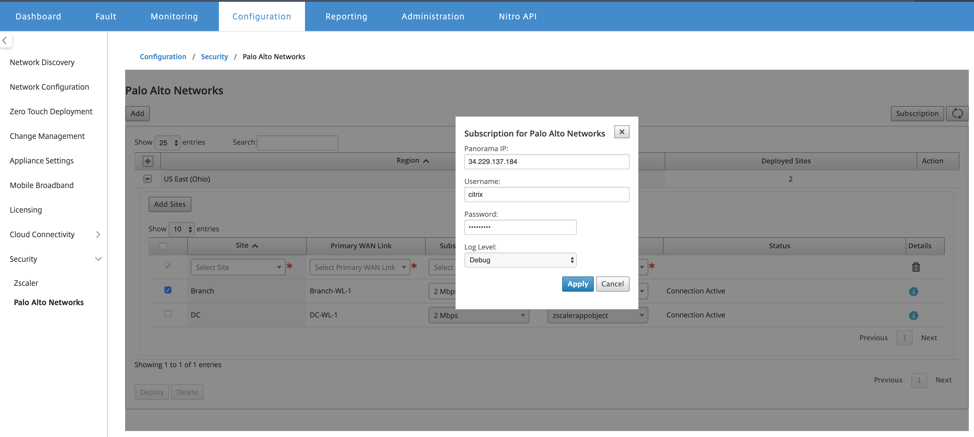

Citrix SD-WAN CenterのGUIで、Palo Alto のサブスクリプション情報を入力します。

-

パノラマIPアドレスを設定します。このIPアドレスはPalo Alto(PRISMA ACCESSサービス)から取得できます。

-

PRISMA ACCESSサービスで使用するユーザー名とパスワードを設定します。

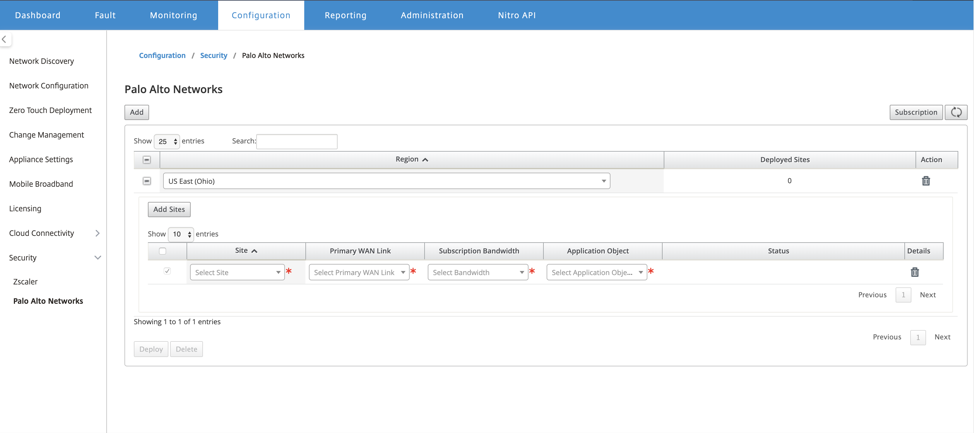

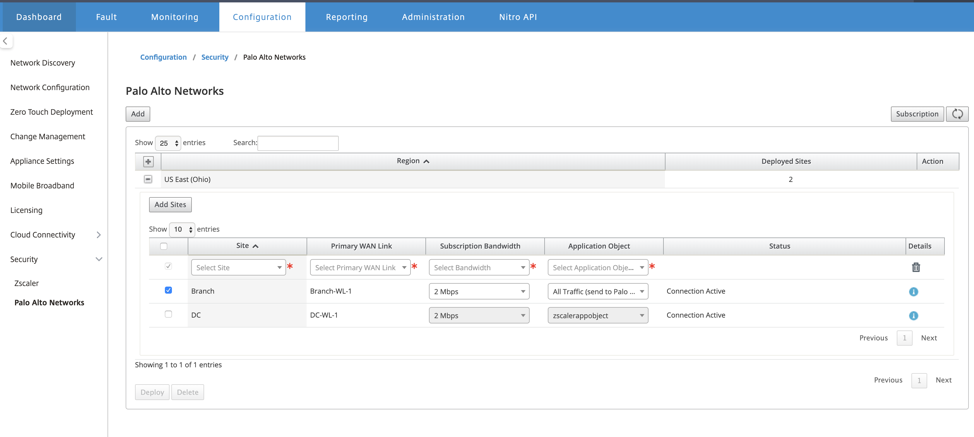

サイトを追加して展開する

-

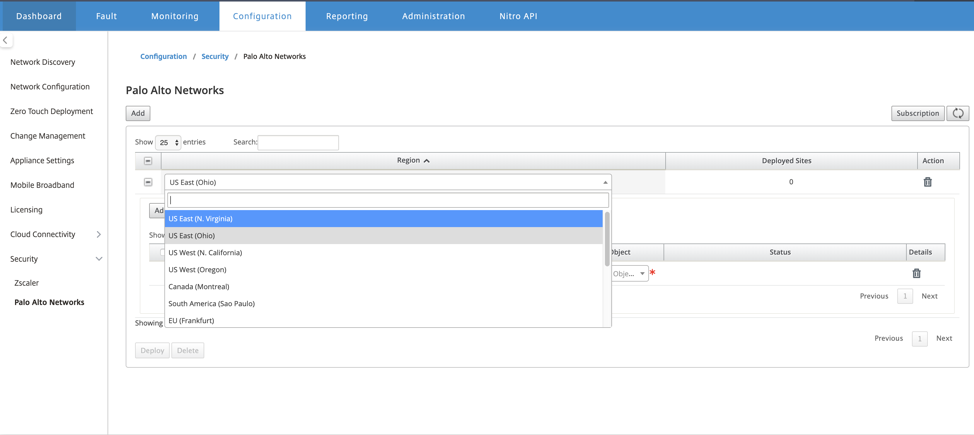

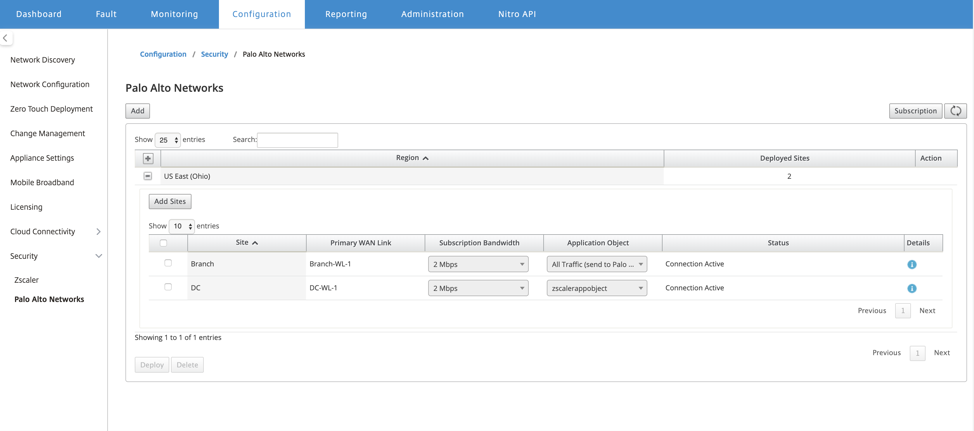

サイトをデプロイするには、PRISMA ACCESSネットワークリージョンとPrisma Accessリージョン用に構成するSD-WANサイトを選択し、サイトWANリンク、帯域幅、およびトラフィック選択用のアプリケーションオブジェクトを選択します。

注:

選択した帯域幅が使用可能な帯域幅の範囲を超えると、トラフィックフローが影響を受けます。

[アプリケーションオブジェクト] の選択の下にある [すべてのトラフィック] オプションを選択すると、インターネットにバインド されたすべてのトラフィック を PRISMA Accessサービスにリダイレクトできます。

-

必要に応じて、引き続きSD-WANブランチサイトを追加できます。

-

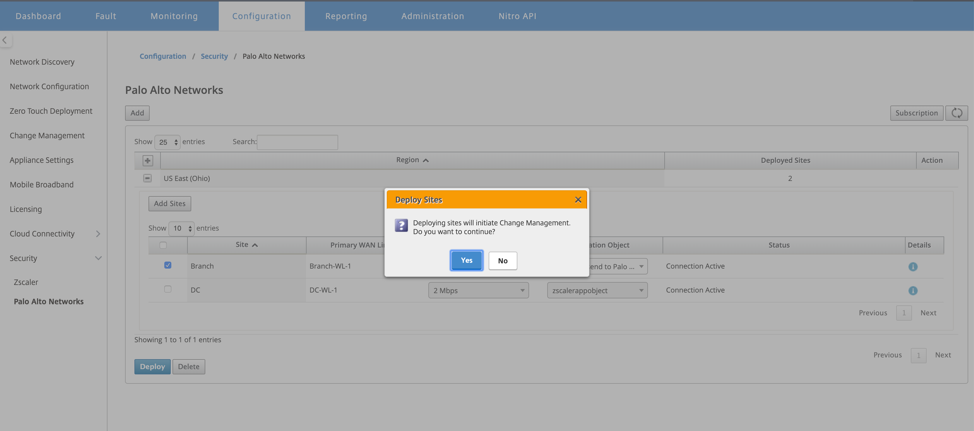

[展開] をクリックします。変更管理プロセスが開始されます。[Yes]をクリックして続行します。

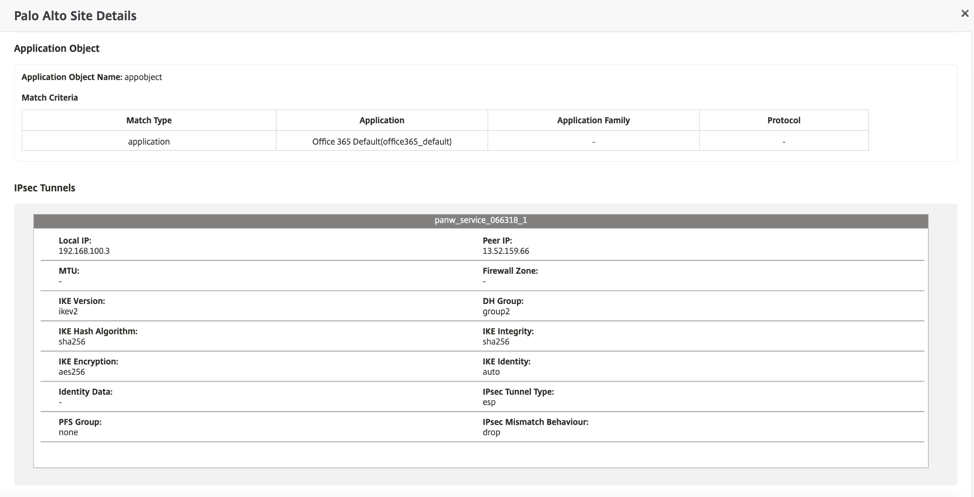

展開後、トンネルの確立に使用されるIPsecトンネル構成は次のとおりです。

ランディングページには、さまざまなSD-WANリージョンで構成およびグループ化されたすべてのサイトのリストが表示されます。

エンドツーエンドのトラフィック接続を確認します。

-

ブランチのLANサブネットから、インターネットリソースにアクセスします。

-

トラフィックがCitrix SD-WAN IPsecトンネルを通過してPalo Alto Prisma Accessに到達することを確認します。

-

Palo Altoセキュリティポリシーが[監視]タブのトラフィックに適用されていることを確認します。

-

ブランチ内のホストへのインターネットからの応答が通過することを確認します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.