This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ダイナミック NAT

ダイナミック NAT は、SD-WAN ネットワーク内のプライベート IP アドレスまたはサブネットを、SD-WAN ネットワーク外のパブリック IP アドレスまたはサブネットに多対 1 のマッピングです。LAN セグメント内の信頼できる (内部) IP アドレス経由の異なるゾーンおよびサブネットからのトラフィックは、単一のパブリック (外部) IP アドレス経由で送信されます。

ダイナミック NAT タイプ

ダイナミック NAT は、IP アドレス変換とともにポートアドレス変換(PAT)を行います。ポート番号は、どのトラフィックがどの IP アドレスに属しているかを識別するために使用されます。すべての内部プライベート IP アドレスに 1 つのパブリック IP アドレスが使用されますが、各プライベート IP アドレスには異なるポート番号が割り当てられます。PAT は、1 つのパブリック IP アドレスを使用して複数のホストがインターネットに接続できるようにする費用対効果の高い方法です。

- ポート制限:ポート制限 NAT は、内部 IP アドレスとポートのペアに関連するすべての変換に同じ外部ポートを使用します。このモードは、通常、インターネット P2P アプリケーションを許可するために使用されます。

- 対称:対称 NAT は、内部 IP アドレス、内部ポート、外部 IP アドレス、および外部ポートタプルに関連するすべての変換に同じ外部ポートを使用します。通常、このモードは、セキュリティを強化したり、NAT セッションの最大数を拡張するために使用されます。

インバウンドおよびアウトバウンド NAT

接続の方向は、内側から外側、または外側から内側にできます。NAT ルールが作成されると、方向一致タイプに応じて両方の方向に適用されます。

- Outbound: サービスで受信したパケットについて、宛先アドレスが変換されます。送信元アドレスは、サービス上で送信されるパケットに対して変換されます。発信ダイナミック NAT は、ローカル、インターネット、イントラネット、およびルーティング間ドメインサービスでサポートされます。インターネットサービスやイントラネットサービスなどの WAN サービスの場合、構成された WAN リンク IP アドレスが外部 IP アドレスとして動的に選択されます。ローカルおよびインタールーティングドメインサービスの場合は、外部 IP アドレスを指定します。Outside ゾーンは、選択したサービスから取得されます。アウトバウンドダイナミック NAT の一般的な使用例は、LAN 内の複数のユーザーが、単一のパブリック IP アドレスを使用してインターネットに安全にアクセスできるようにすることです。

- Inbound: サービスで受信したパケットについて、送信元アドレスが変換されます。宛先アドレスは、サービス上で送信されるパケットに対して変換されます。インバウンドダイナミック NAT は、インターネットやイントラネットなどの WAN サービスではサポートされません。同じことを示す明示的な監査エラーがあります。インバウンドダイナミック NAT は、ローカルおよびインタールーティングドメインサービスでのみサポートされます。変換先の外部ゾーンと外部 IP アドレスを指定します。インバウンドダイナミック NAT の一般的な使用例は、外部ユーザーがプライベートネットワークでホストされている電子メールまたはウェブサーバーにアクセスできるようにすることです。

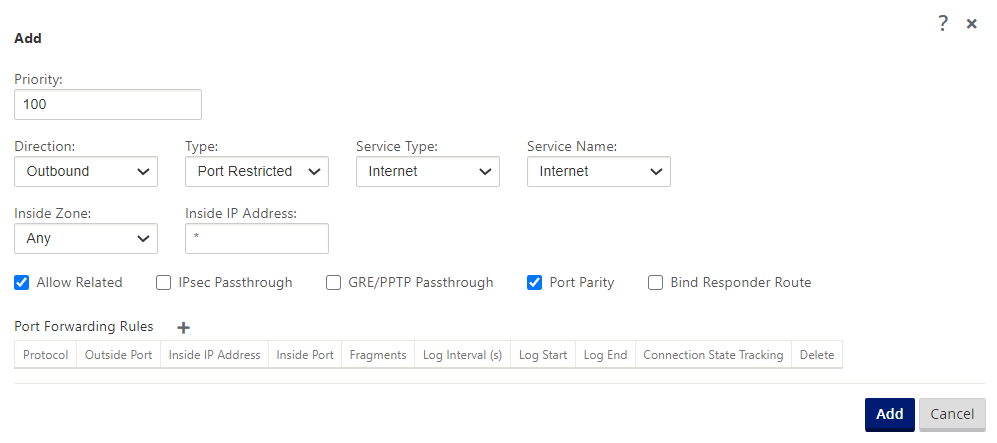

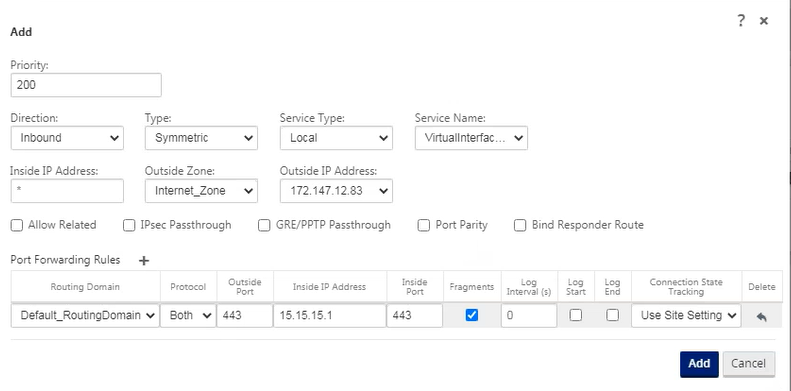

ダイナミック NAT ポリシーの設定

ダイナミック NAT ポリシーを設定するには、構成エディタで、[ 接続 ] > [ ファイアウォール ] > [ ダイナミック NAT ポリシー] に移動します。

- Priority: 定義されたすべてのポリシー内でポリシーが適用される順序。優先順位の低いポリシーは、優先順位の高いポリシーの前に適用されます。

- 方向:仮想インターフェイスまたはサービスから見たトラフィックが流れている方向。インバウンドトラフィックまたはアウトバウンドトラフィックのいずれかになります。

- タイプ: 実行するダイナミック NAT のタイプ、ポート制限、または対称。

- サービスタイプ: ダイナミック NAT ポリシーが適用される SD-WAN サービスタイプ。インバウンドダイナミック NAT は、ローカルおよびインタールーティングドメインサービスでサポートされます。発信ダイナミック NAT は、ローカル、インターネット、イントラネット、およびルーティングドメインサービスでサポートされます。

- サービス名: サービスタイプに対応する構成済みのサービス名を選択します。

- Inside Zone: 変換を許可するために、パケットの送信元となる必要がある内部ファイアウォールゾーンのマッチタイプ。

- [Outside Zone]:インバウンドトラフィックの場合、変換を許可するためにパケットの送信元となる必要がある外部ファイアウォールゾーンのマッチタイプを指定します。

- 内部 IP アドレス:一致基準が満たされた場合に変換する必要がある内部 IP アドレスおよびプレフィクス。「*」と入力して、内部 IP アドレスを指定します。

- 外部 IP アドレス:一致基準が満たされた場合に内部 IP アドレスが変換される外部 IP アドレスおよびプレフィクス。インターネットサービスおよびイントラネットサービスを使用する発信トラフィックでは、構成された WAN リンク IP アドレスが外部 IP アドレスとして動的に選択されます。

- [ 関連を許可]: ルールに一致するフローに関連するトラフィックを許可します。たとえば、ポリシーに一致する特定のフローに関連する ICMP リダイレクション(フローに関連する何らかのタイプのエラーがある場合)。

- IPsec パススルー: IPSec (AH/ESP) セッションの変換を許可します。

- GRE/PPTP パススルー: GRE/PPTP セッションの変換を許可します。

- ポートパリティ:有効の場合、NAT 接続の外部ポートはパリティを維持します(内部ポートが偶数であっても、外部ポートが奇数の場合は奇数)。

- 応答側ルートのバインド: 非対称ルーティングを回避するために、応答トラフィックが受信されたサービスと同じサービスで送信されるようにします。

ポートフォワーディング

ポートフォワーディングを使用したダイナミック NAT では、特定のトラフィックを定義済みの IP アドレスにポート転送できます。これは、通常、Web サーバなどの内部ホストで使用されます。ダイナミック NAT を設定したら、ポートフォワーディングポリシーを定義できます。IP アドレス変換用のダイナミック NAT を設定し、外部ポートを内部ポートにマッピングするポートフォワーディングポリシーを定義します。ダイナミック NAT ポートフォワーディングは、通常、リモートホストがプライベートネットワーク上のホストまたはサーバーに接続できるようにするために使用されます。より詳細なユースケースについては、Citrix SD-WAN ダイナミック NAT の説明を参照してください。

- プロトコル: TCP、UDP、またはその両方。

- 外部ポート:内部ポートにポート転送される外部ポート。

- 内部 IP アドレス: 一致するパケットを転送する内部アドレス。

- 内部ポート:外部ポートが転送される内部ポート。

- [フラグメント] :フラグメント化されたパケットの転送を許可します。

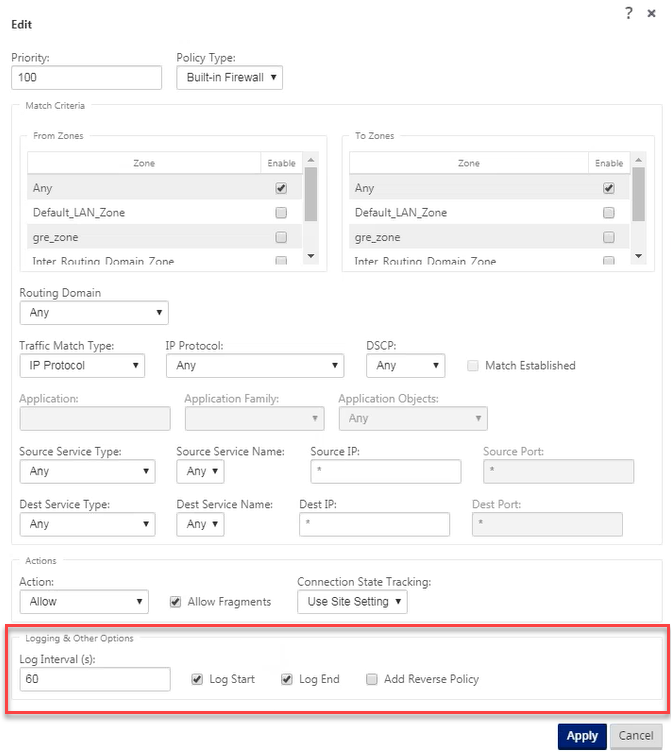

- ログ間隔:ポリシーに一致するパケット数を syslog サーバにロギングする間隔(秒)。

- ログ開始: 選択すると、新しいフローの新しいログエントリが作成されます。

-

ログ終了: フローが削除されたときにフローのデータをログに記録します。

注

デフォルトの Log Interval の値である 0 は、ロギングがないことを意味します。

- 追跡:規則に一致する TCP、UDP、および ICMP パケットに対して、 双方向接続状態トラッキングが実行されます。この機能は、非対称ルーティングまたはチェックサムの失敗、プロトコル固有の検証のために、非合法に見えるフローをブロックします。状態の詳細は、[ 監視 ] > [ ファイアウォール ] > [ 接続] の下に表示されます。

- [トラッキングなし]: ルールに一致するパケットでは、双方向接続状態トラッキングは実行されません。

すべてのポートフォワーディングルールには、親 NAT ルールがあります。外部 IP アドレスは、親 NAT ルールから取得されます。

自動作成されたダイナミック NAT ポリシー

インターネットサービスのダイナミック NAT ポリシーは、次の場合に自動的に作成されます。

- 信頼できないインターフェイス(WAN リンク)でのインターネットサービスの設定

- 単一の WAN リンク上のすべてのルーティングドメインに対するインターネットアクセスを有効にします。詳しくは、「ファイアウォールセグメンテーションの構成」を参照してください。

- SD-WAN での DNS フォワーダーまたは DNS プロキシの設定詳しくは、「ドメイン・ネーム・システム」を参照してください。

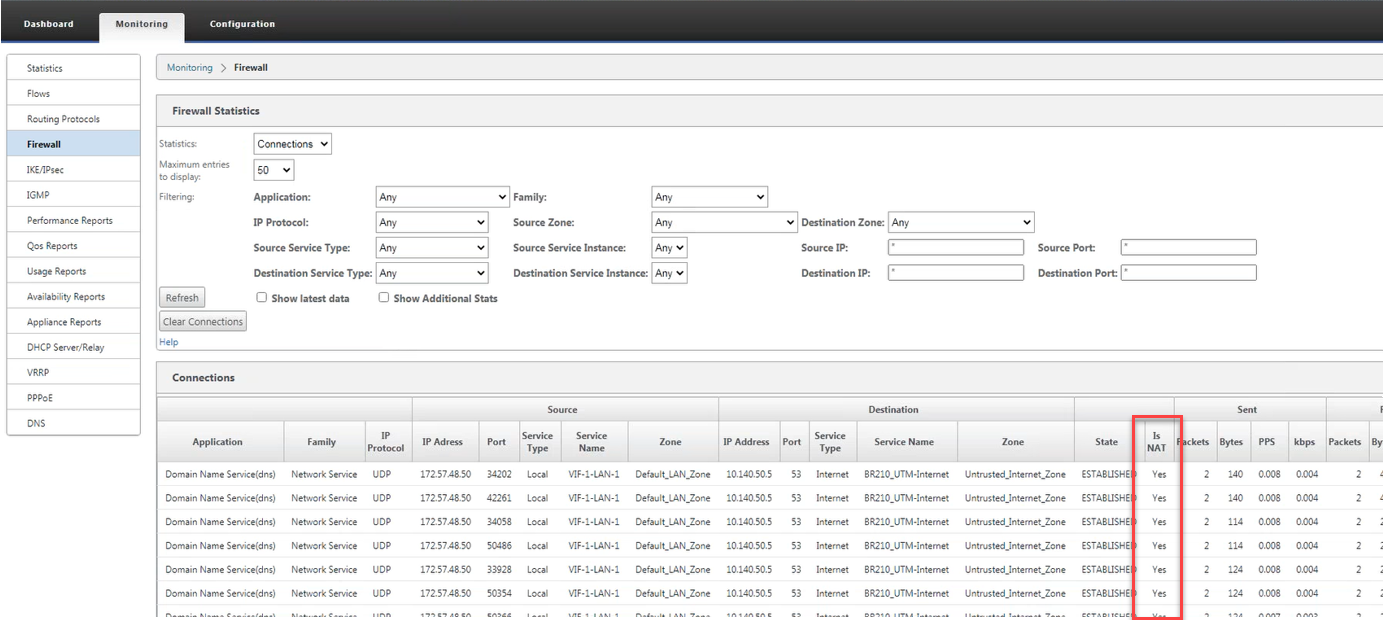

監視

ダイナミック NAT を監視するには、[ 監視 ] > [ ファイアウォール統計 ] > [ 接続] に移動します。接続では、NAT が完了しているかどうかを確認できます。

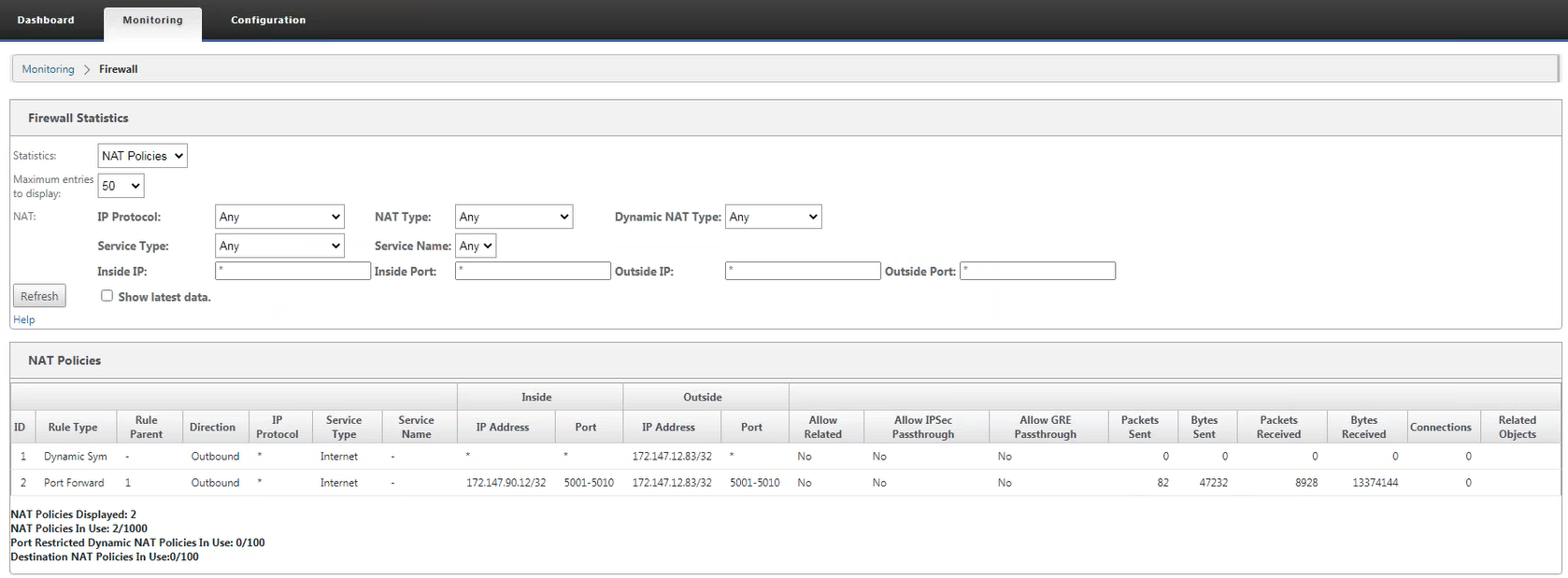

内部 IP アドレスと外部 IP アドレスのマッピングをさらに確認するには、[ 関連オブジェクト ] の [ ルーティング前 NAT ] または [ ポストルート NAT ] をクリックするか、[ モニタリング ] > [ ファイアウォール統計 ] > [ NAT ポリシー] に移動します。

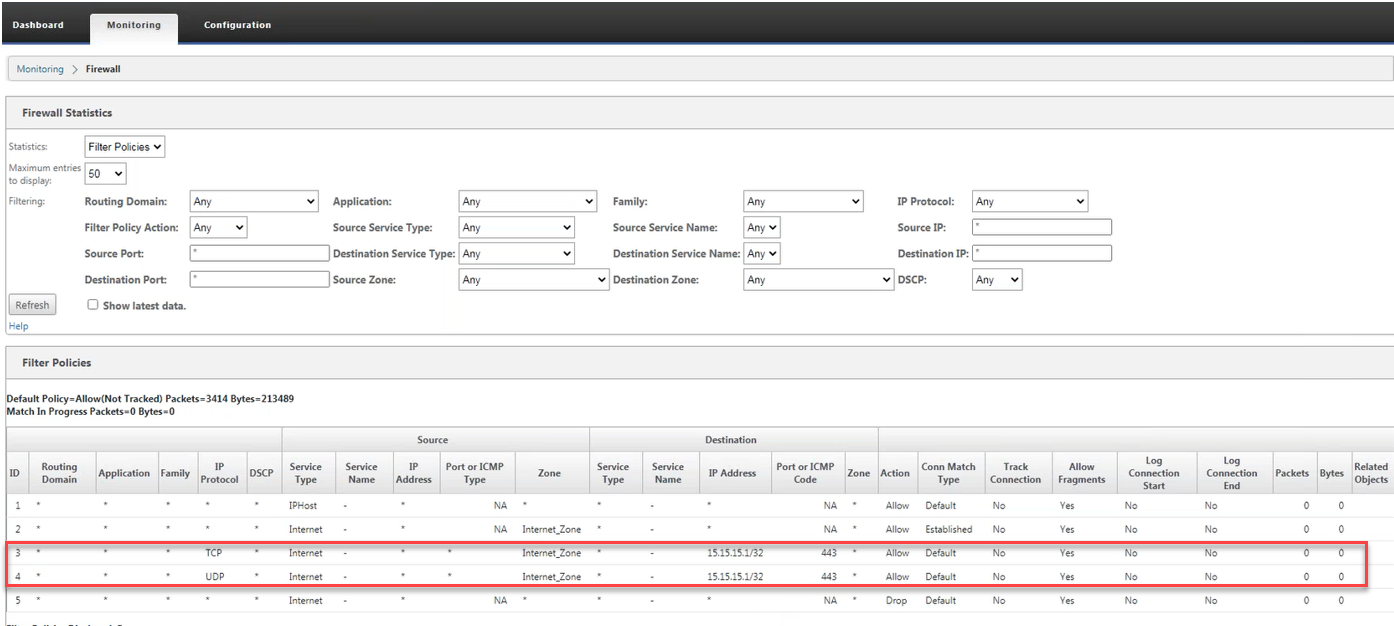

次のスクリーンショットは、タイプシンメトリックダイナミック NAT 規則とそれに対応するポート転送規則の統計を示しています。

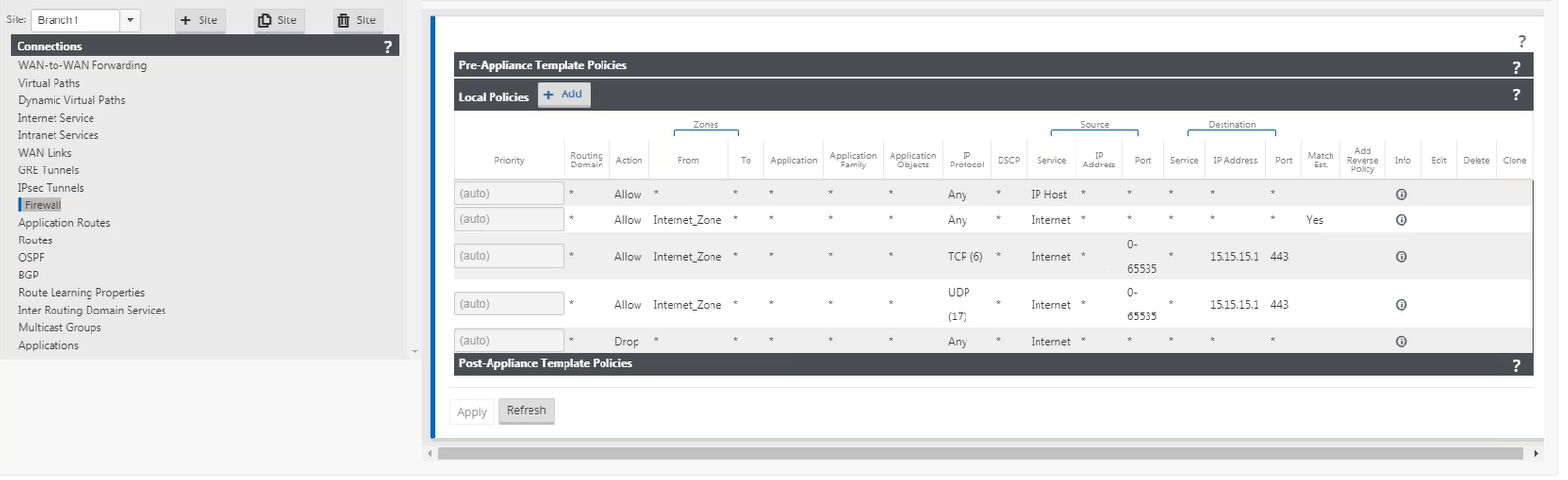

ポート転送規則が作成されると、対応するファイアウォール規則も作成されます。

[ 監視 ] > [ ファイアウォール統計] **> [フィルタポリシー] に移動すると、フィルタポリシーの統計を表示できます**。

ログ

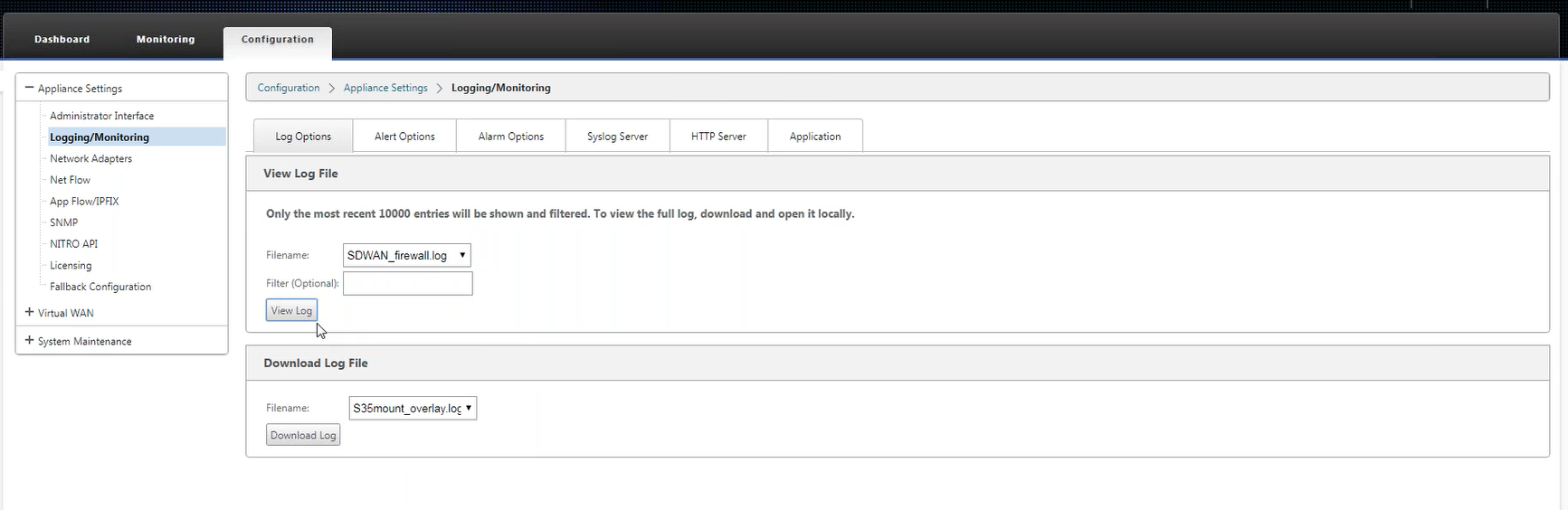

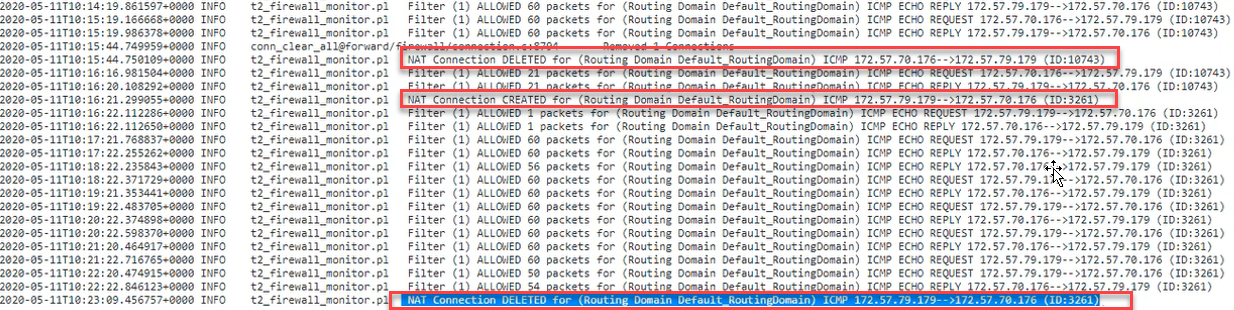

NAT に関連するログは、ファイアウォールログで表示できます。NAT のログを表示するには、NAT ポリシーに一致するファイアウォールポリシーを作成し、ファイアウォールフィルタでロギングが有効になっていることを確認します。

[ ログ/監視 ] > [ ログオプション] に移動し、[ SDWAN_firewal.log] を選択し、[ ログの表示] をクリックします。

NAT 接続の詳細がログファイルに表示されます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.