This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

プラグインで使用するためのアプライアンスのデプロイ

クライアントアクセラレーションには、WANOPクライアントプラグインアプライアンスでの特別な構成が必要です。その他の考慮事項には、アプライアンスの配置が含まれます。プラグインは通常、VPN接続用に展開されます。

可能な場合は専用のアプライアンスを使用してください

プラグインアクセラレーションとリンクアクセラレーションの両方に同じアプライアンスを使用しようとすると、多くの場合困難になります。これは、2つの用途でアプライアンスをデータセンターの異なるポイントに配置する必要があり、2つの用途で異なるサービスクラスルールが必要になる場合があるためです。

さらに、単一のアプライアンスがプラグインアクセラレーションのエンドポイントまたはサイト間アクセラレーションのエンドポイントとして機能できますが、同じ接続に対して同時に両方の目的を果たすことはできません。したがって、VPNのプラグインアクセラレーションとリモートデータセンターへのサイト間アクセラレーションの両方にアプライアンスを使用する場合、プラグインユーザーはサイト間アクセラレーションを受信しません。この問題の深刻さは、プラグインユーザーが使用するデータのどれだけがリモートサイトからのものであるかによって異なります。

最後に、専用アプライアンスのリソースはプラグインとサイト間の要求に分割されないため、より多くのリソースを提供し、各プラグインユーザーにより高いパフォーマンスを提供します。

可能な場合はインラインモードを使用してください

アプライアンスは、サポートするVPNユニットと同じサイトに展開する必要があります。通常、2つのユニットは互いに一致しています。インライン展開は、最も単純な構成、ほとんどの機能、および最高のパフォーマンスを提供します。最良の結果を得るには、アプライアンスがVPNユニットと直接一致している必要があります。

ただし、アプライアンスは、グループモードまたは高可用性モードを除き、任意のデプロイモードを使用できます。これらのモードは、アプライアンスからアプライアンスへのアクセラレーションとクライアントからアプライアンスへのアクセラレーションの両方に適しています。単独で使用することも(透過モード)、リダイレクタモードと組み合わせて使用することもできます。

アプライアンスをネットワークの安全な部分に配置します

アプライアンスは、サーバーと同じように既存のセキュリティインフラストラクチャに依存します。ファイアウォール(および使用する場合はVPNユニット)のサーバーと同じ側に配置する必要があります。

NATの問題を回避する

プラグイン側のネットワークアドレス変換(NAT)は透過的に処理され、問題にはなりません。アプライアンス側では、NATが面倒になる可能性があります。スムーズな展開を確実にするために、次のガイドラインを適用してください。

-

アプライアンスをサーバーと同じアドレス空間に配置して、サーバーに到達するために使用されるアドレス変更もアプライアンスに適用されるようにします。

-

アプライアンスがそれ自体に関連付けられていないアドレスを使用してアプライアンスにアクセスしないでください。

-

アプライアンスは、プラグインユーザーが同じサーバーにアクセスするのと同じIPアドレスを使用してサーバーにアクセスできる必要があります。

-

つまり、サーバーやアプライアンスのアドレスにNATを適用しないでください。

ソフトブーストモードを選択します

[設定の構成:帯域幅管理]ページで、[ソフトブーストモード]を選択します。Softboostは、WANOPクライアントプラグインプラグインでサポートされている唯一のタイプのアクセラレーションです。

プラグインアクセラレーションルールを定義する

アプライアンスは、どのトラフィックを加速するかをクライアントに指示する加速ルールのリストを維持します。各ルールは、アプライアンスが高速化できるアドレスまたはサブネットとポート範囲を指定します。

何を加速するか-どのトラフィックを加速するかの選択は、アプライアンスが使用されている用途によって異なります。

-

VPNアクセラレータ-アプライアンスがVPNアクセラレータとして使用されており、すべてのVPNトラフィックがアプライアンスを通過している場合、宛先に関係なく、すべてのTCPトラフィックを高速化する必要があります。

-

リダイレクタモード-トランスペアレントモードとは異なり、リダイレクタモードのアプライアンスは明示的なプロキシであるため、プラグインは、望ましくない場合でもトラフィックをリダイレクタモードアプライアンスに転送します。クライアントがサーバーから離れたアプライアンスにトラフィックを転送する場合、特にこの「三角形のルート」によって低速または信頼性の低いリンクが導入される場合、アクセラレーションは逆効果になる可能性があります。したがって、特定のアプライアンスが自身のサイトのみを高速化できるようにアクセラレーションルールを構成することをお勧めします。

-

その他の用途-プラグインをVPNアクセラレータとしてもリダイレクタモードでも使用しない場合、アクセラレーションルールには、ユーザーからリモートでデータセンターからローカルのアドレスを含める必要があります。

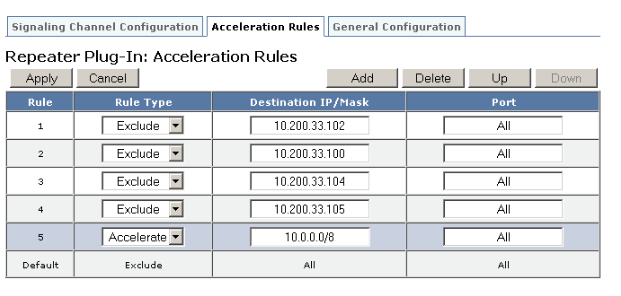

Define the Rules-[ 構成]の[WANOP クライアントプラグイン]の[アクセラレーションルール]タブで、アクセラレーションルールを定義します 。

ルールは順番に評価され、アクション(加速または除外)は最初に一致したルールから実行されます。接続を高速化するには、接続が高速化ルールに一致する必要があります。

デフォルトのアクションは加速しないことです。

図1:アクセラレーションルールの設定

-

構成:WANOPプラグイン:アクセラレーションルールタブ:

-

アプライアンスが到達できるローカルLANサブネットごとにAcceleratedルールを追加します。つまり、[ 追加] をクリックし、[ アクセラレート] を選択して、サブネットの IP アドレスとマスクを入力します。

-

アプライアンスに対してローカルなサブネットごとに繰り返します。

-

-

含まれる範囲の一部を除外する必要がある場合は、除外ルールを追加して、より一般的なルールの上に移動します。たとえば、10.217.1.99はローカルアドレスのように見えます。それが実際にVPNユニットのローカルエンドポイントである場合は、次のAccelerateルールの上の行にExcludeルールを作成します。 10.217.1.0/24.

-

HTTPのポート80など、単一のポートのみにアクセラレーションを使用する場合(非推奨)、[ポート]フィールドのワイルドカード文字を特定のポート番号に置き換えます。ポートごとに1つずつルールを追加することで、追加のポートをサポートできます。

-

一般に、一般的なルールの前に狭いルール(通常は例外)をリストします。

-

[適用] をクリックします。適用する前にこのページから移動した場合、変更は保存されません。

IPポートの使用法

IPポートの使用については、次のガイドラインを使用してください。

-

WANOP Client Plug-in Plug-in との通信に使用されるポート:プラグインは、シグナリング接続を介してアプライアンスとのダイアログを保持します。デフォルトでは、ほとんどのファイアウォールで許可されているポート 443(HTTPS)にあります。

-

サーバーとの通信に使用されるポート:WANOP Client Plug-in Plug-in Appliance間の通信では、プラグインとアプライアンスが存在しない場合、クライアントがサーバーとの通信に使用するポートと同じポートが使用されます。つまり、クライアントがポート80でHTTP接続を開くと、ポート80でアプライアンスに接続します。次に、アプライアンスはポート80でサーバーに接続します。

リダイレクタモードでは、既知のポート(つまり、TCP SYNパケットの宛先ポート)のみが保持されます。エフェメラルポートは保持されません。透過モードでは、両方のポートが保持されます。

アプライアンスは、クライアントが要求した任意のポートでサーバーと通信できると想定し、クライアントは、任意のポートでアプライアンスと通信できると想定します。これは、アプライアンスがサーバーと同じファイアウォールルールの対象である場合にうまく機能します。このような場合、直接接続で成功する接続はすべて、高速接続で成功します。

TCPオプションの使用法とファイアウォール

WANOPクライアントプラグインパラメータは、TCPオプションで送信されます。TCPオプションは任意のパケットで発生する可能性があり、接続を確立するSYNおよびSYN-ACKパケットに存在することが保証されています。

ファイアウォールが24〜31(10進数)の範囲のTCPオプションをブロックしてはなりません。ブロックしないと、アクセラレーションを実行できません。ほとんどのファイアウォールはこれらのオプションをブロックしません。ただし、リリース7.xファームウェアを搭載したCisco PIXまたはASAファイアウォールはデフォルトでそうする可能性があるため、設定を調整する必要がある場合があります。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.