コンテキストタグ

Secure Private Access プラグインは、デバイス プラットフォームや OS、インストールされているソフトウェア、地理的位置などのユーザー セッション コンテキストに基づいて、Web または SaaS アプリケーションへのコンテキスト アクセス (スマート アクセス) を提供します。

管理者は、コンテキスト タグを含む条件をアクセス ポリシーに追加できます。 Secure Private Accessプラグインのコンテキストに基づくタグは、認証されたユーザーのセッションに適用されるNetScaler Gatewayポリシー(セッション、事前認証、EPA)の名前です。

Secure Private Access プラグインは、ヘッダーとして (新しいロジック)、または Gateway へのコールバックを行うことで、スマート アクセス タグを受信できます。 詳細については、 スマート アクセス タグを参照してください。

注意:

Secure Private Access プラグインは、NetScaler Gateway で構成できる従来のゲートウェイ事前認証ポリシーのみをサポートします。

GUIを使用してカスタムタグを構成する

コンテキスト タグを構成するには、次の大まかな手順を実行します。

- クラシックゲートウェイ事前認証ポリシーを構成する

- 従来の事前認証ポリシーをゲートウェイ仮想サーバーにバインドする

クラシックゲートウェイ事前認証ポリシーを構成する

-

NetScaler Gateway > ポリシー > 事前認証 に移動し、 追加をクリックします。

- 既存のポリシーを選択するか、ポリシーの名前を追加します。 このポリシー名はカスタム タグの値として使用されます。

-

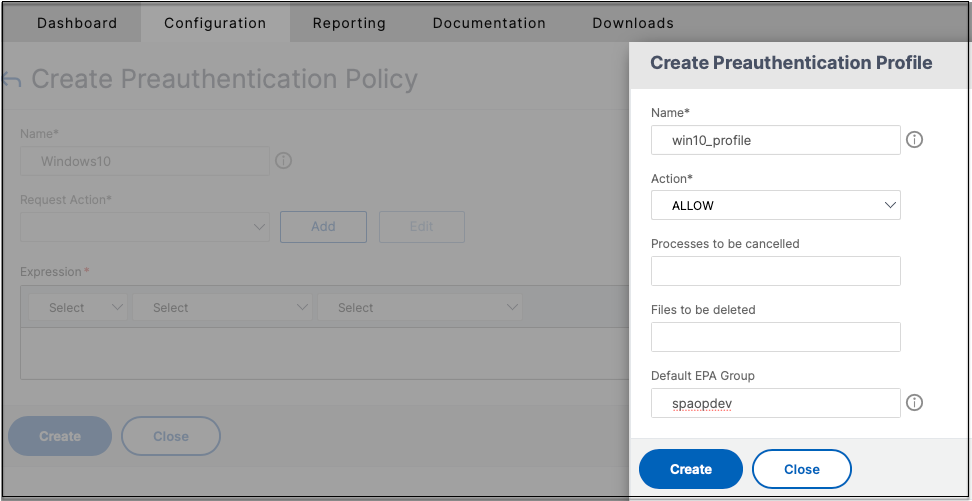

リクエストアクションで、 追加 をクリックしてアクションを作成します。 このアクションは複数のポリシーで再利用できます。たとえば、1 つのアクションを使用してアクセスを許可し、別のアクションを使用してアクセスを拒否することができます。

- 必須フィールドに詳細を入力し、[ 作成] をクリックします。

-

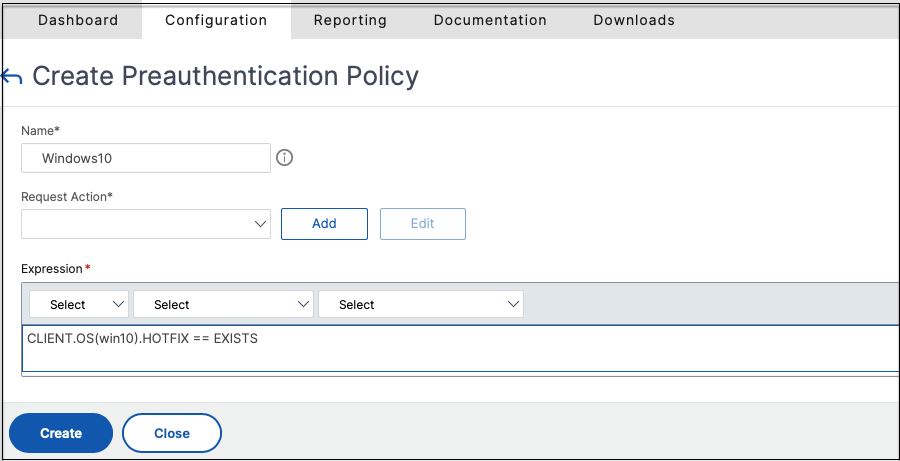

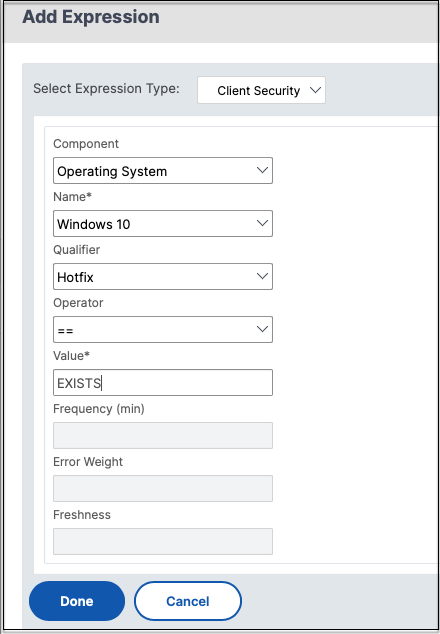

式に、式を手動で入力するか、式エディタを使用してポリシーの式を作成します。

次の図は、Windows 10 OS をチェックするために作成されたサンプル式を示しています。

- [Create] をクリックします。

カスタムタグをNetScaler Gatewayにバインドする

- 「 NetScaler Gateway」>「仮想サーバー」に移動します。

- 事前認証ポリシーをバインドする仮想サーバーを選択し、 編集をクリックします。

- ポリシー セクションで、 + をクリックしてポリシーをバインドします。

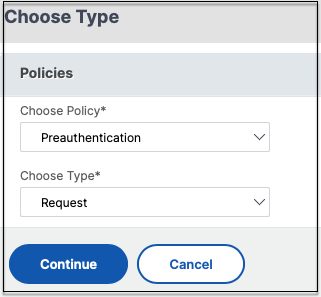

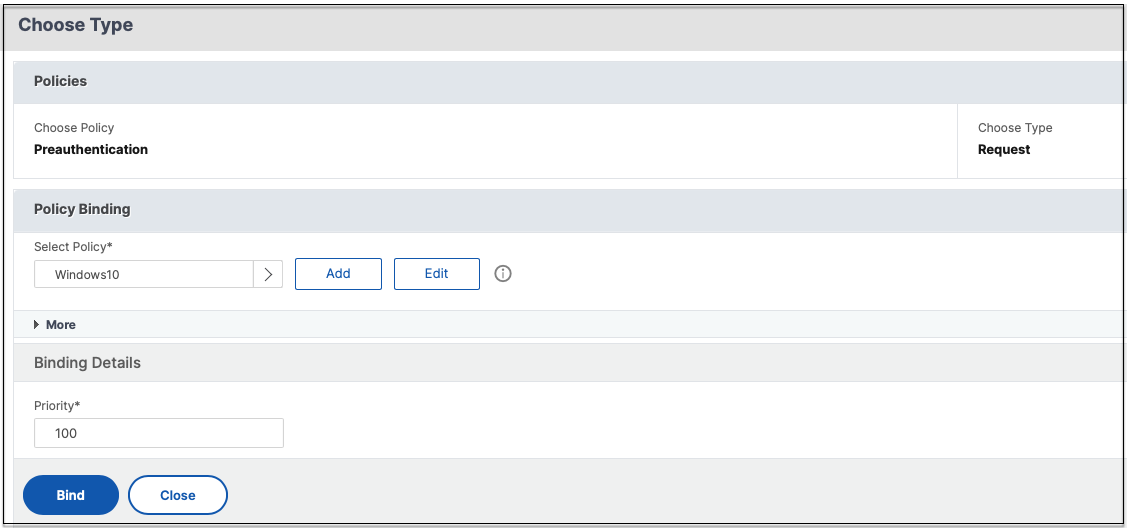

-

ポリシーの選択で、事前認証ポリシーを選択し、 タイプの選択で リクエスト を選択します。

- ポリシー名とポリシー評価の優先順位を選択します。

-

[Bind] をクリックします。

CLIを使用してカスタムタグを構成する

NetScaler CLI で次のコマンドを実行して、事前認証ポリシーを作成してバインドします。

例:

add aaa preauthenticationaction win10_prof ALLOWadd aaa preauthenticationpolicy Windows10 "CLIENT.OS(win10) EXISTS" win10_profbind vpn vserver _SecureAccess_Gateway -policy Windows10 -priority 100

新しいコンテキストタグの追加

- Secure Private Access 管理コンソールを開き、[ アクセス ポリシー] をクリックします。

- 新しいポリシーを作成するか、既存のポリシーを選択します。

-

次の条件が満たされた場合 セクションで、 条件の追加 をクリックし、 コンテキスト タグ、 すべてに一致を選択して、コンテキスト タグ名を入力します (例:

Windows10)。

Secure Private Access プラグインに送信される EPA タグに関する注意

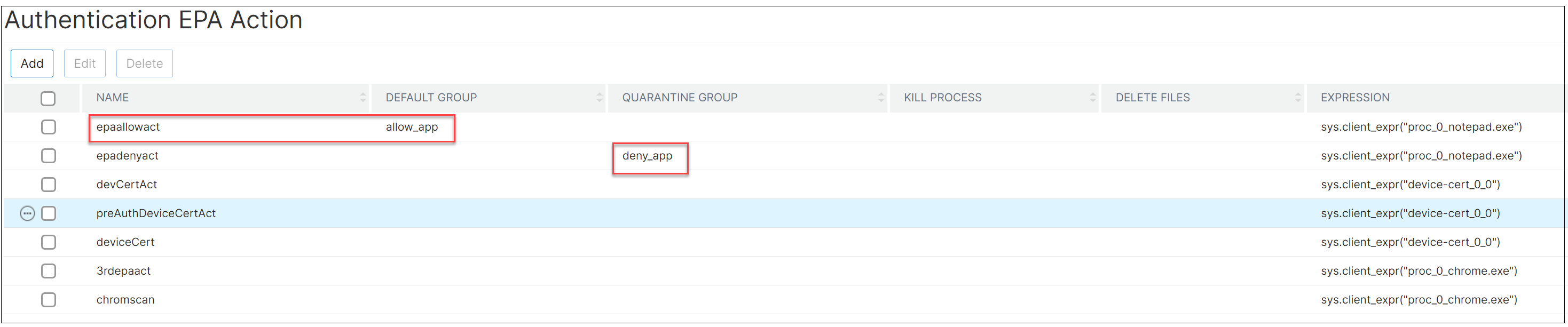

nFactor EPA ポリシーで構成された EPA アクション名と、Secure Private Access プラグインへのスマート アクセス タグとして関連付けられたグループ名。 ただし、送信されるタグは EPA のアクション評価の結果によって異なります。

- nFactor EPA ポリシー内のすべての EPA アクションの結果がアクション DENY となり、最後のアクションで検疫グループが設定されている場合、検疫グループ名がスマート アクセスとして送信されます。

- nFactor EPA ポリシーの EPA アクションの結果がアクション ALLOWになる場合、アクションに関連付けられた EPA ポリシー名とデフォルトのグループ名 (構成されている場合) がスマート アクセス タグとして送信されます。

この例では、アクションが拒否されると、 deny_app がスマート アクセス タグとして Secure Private Access プラグインに送信されます。 アクションが許可されると、 epaallowact および allow_appがスマート アクセス タグとして Secure Private Access プラグインに送信されます。