URL の分類

URL の分類は、特定の Web サイトおよび Web サイトのカテゴリへのユーザーアクセスを制限します。この機能により、Citrix Secure Web Gateway(SWG)が提供するサブスクライブサービスとして、企業のお客様は、商用分類データベースを使用してWebトラフィックをフィルタリングできます。データベースには、ソーシャルネットワーキング、ギャンブル、アダルトコンテンツ、新しいメディア、ショッピングなど、さまざまなカテゴリに分類された URL が数十億個あります。分類に加えて、各 URL には、サイトの履歴リスクプロファイルに基づいて最新のレピュテーションスコアがあります。トラフィックをフィルタリングするには、カテゴリ、カテゴリグループ(テロリズム、違法薬など)、またはサイトレピュテーションスコアに基づいて高度なポリシーを構成できます。

たとえば、マルウェアに感染していることがわかっているサイトなど、危険なサイトへのアクセスをブロックし、エンタープライズユーザーのアダルトコンテンツやエンターテイメントストリーミングメディアなどのコンテンツへのアクセスを選択的に制限できます。また、ユーザーのトランザクションの詳細と送信トラフィックの詳細をキャプチャして、Citrix ADMサーバー上のWebトラフィック分析を監視することもできます。

Citrix ADCは、事前構成された NetSTAR デバイス nsv10.netstar-inc.com および incompasshybridpc.netstar-inc.com からデータをアップロードまたはダウンロードし、クラウド分類要求のデフォルトでクラウドホストとして使用されます。アプライアンスは、NSIPアドレスを送信元 IP アドレスとして使用し、443 を通信の宛先ポートとして使用します。

URL 分類の仕組み

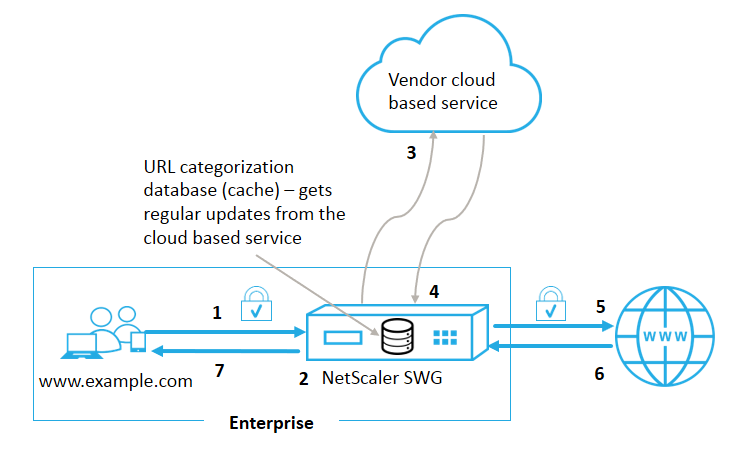

次の図は、頻繁に更新するために、Citrix SWG URL分類サービスを、商用URL分類データベースおよびクラウドサービスと統合する方法を示しています。

コンポーネントは次のように相互作用します。

-

クライアントは、インターネットにバインドされたURL要求を送信します。

-

Citrix SWGプロキシは、URLカテゴリ化データベースから取得したカテゴリの詳細(カテゴリ、カテゴリグループ、サイトレピュテーションスコアなど)に基づいて、リクエストにポリシー適用を適用します。データベースがカテゴリの詳細を返す場合、プロセスは手順 5 にジャンプします。

-

データベースで分類の詳細が失われると、要求は URL 分類ベンダーが管理するクラウドベースの検索サービスに送信されます。ただし、アプライアンスは応答を待たずに、URL が未分類としてマークされ、ポリシーの強制が実行されます(ステップ 5 に進みます)。アプライアンスは、クラウドクエリーフィードバックを監視し続け、キャッシュを更新して、今後の要求がクラウドルックアップの恩恵を受けることができるようにします。

-

SWG アプライアンスは、クラウドベースのサービスから URL カテゴリの詳細(カテゴリ、カテゴリグループ、レピュテーションスコア)を受け取り、カテゴリ化データベースに保存します。

-

ポリシーでは URL が許可され、リクエストはオリジンサーバーに送信されます。それ以外の場合、アプライアンスはカスタム HTML ページを使用してドロップ、リダイレクト、または応答します。

-

オリジンサーバーは、要求されたデータで SWG アプライアンスに応答します。

-

アプライアンスは応答をクライアントに送信します。

ユースケース:企業コンプライアンスに基づくインターネット使用

URL フィルタリング機能を使用して、コンプライアンスポリシーを検出して実装し、企業のコンプライアンスに違反するサイトをブロックできます。これらは、成人、ストリーミングメディア、非生産的と見なされるか、またはエンタープライズネットワークで過剰なインターネット帯域幅を消費するソーシャルネットワーキングなどのサイトです。これらのWebサイトへのアクセスをブロックすると、従業員の生産性が向上し、帯域幅使用の運用コストが削減され、ネットワーク消費のオーバーヘッドが削減されます。

前提条件

URL分類機能は、Citrix SWGプラットフォームで、Citrix Secure Web GatewayのURLフィルタリング機能と脅威インテリジェンスを備えたオプションのサブスクリプションサービスがある場合にのみ機能します。このサブスクリプションでは、Webサイトの最新の脅威カテゴリをダウンロードし、Secure Web Gateway でそれらのカテゴリを適用できます。このサブスクリプションは、ハードウェアアプライアンスとソフトウェア(VPX)バージョンのSecure Web Gatewayの両方で使用できます。 機能を有効にして設定する前に、次のライセンスをインストールする必要があります。 CNS_WEBF_SSERVER_Retail.lic

CNS_XXXXX_SERVER_SWG_Retail.lic.

ここで、XXXXXはプラットフォーム・タイプです(例:V25000)。

レスポンダーポリシー式

次の表に、着信 URL を許可、リダイレクト、またはブロックする必要があるかどうかを確認するために使用できるさまざまなポリシー式を示します。

-

<text>. URL_CATEGORIZE (<min_reputation>, <max_reputation>)-URL_CATEGORYオブジェクトを返します。<min_reputation>が 0 より大きい場合、返されるオブジェクトには、<min_reputation>より低いレピュテーションのカテゴリは含まれません。<max_reputation>が 0 より大きい場合、返されるオブジェクトには、<max_reputation>より高いレピュテーションのカテゴリは含まれません。カテゴリがタイムリーに解決に失敗した場合は、undef値が返されます。 -

<url_category>. CATEGORY()-このオブジェクトのカテゴリ文字列を返します。URL にカテゴリがない場合、または URL の形式が正しくない場合、戻り値は「Unknown」になります。 -

<url_category>. CATEGORY_GROUP()-オブジェクトのカテゴリグループを識別する文字列を返します。これは、カテゴリのより高いレベルのグループです。これは、URL カテゴリに関する詳細情報を必要としない操作に役立ちます。URL にカテゴリがない場合、または URL の形式が正しくない場合、戻り値は「Unknown」になります。 -

<url_category>. REPUTATION()-レピュテーションスコアを 0 ~ 5 の数値として返します。5 は最もリスクの高いレピュテーションを示します。カテゴリが「不明」の場合、評価値は 1 です。

ポリシータイプ:

- 検索エンジンカテゴリにあるURLのリクエストを選択するポリシー-

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") - アダルトカテゴリグループの URL に対するリクエストを選択するためのポリシー-

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY_GROUP().EQ("Adult")’ - レピュテーションスコアが 4 未満の検索エンジンの URL に対するリクエストを選択するポリシー-

add responder policy p2 ‘HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL).URL_CATEGORIZE(4,0).HAS_CATEGORY("Search Engine") - 検索エンジンとショッピング URL のリクエストを選択するポリシー-

add responder policy p3 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY().EQ ("good_categories") - レピュテーションスコアが 4 以上の検索エンジンの URL に対するリクエストを選択するためのポリシー-

add responder policy p5 ‘CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(4,0). CATEGORY().EQ("Search Engines") - 検索エンジンカテゴリにあるURLのリクエストを選択し、URLセットと比較するためのポリシー-

‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ("Search Engine") && HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URLSET_MATCHES_ANY("u1")’

レスポンダーポリシーの種類

URL 分類機能で使用されるポリシーには 2 つのタイプがあり、これらのポリシータイプを以下に説明します。

| ポリシーの種類 | 説明 |

|---|---|

| URL のカテゴリ | Webトラフィックを分類し、評価結果に基づいてトラフィックをブロック、許可、またはリダイレクトします。 |

| URL レピュテーションスコア | Web サイトのレピュテーションスコアを決定し、管理者が設定したレピュテーションスコアのしきい値レベルに基づいてアクセスを制御できるようにします。 |

URL 分類の構成

Citrix SWGアプライアンス上でURLの分類を構成するには、次の手順を実行します。

- URL フィルタリングを有効にします。

- Web トラフィック用のプロキシサーバーを構成します。

- 明示モードで Web トラフィックの SSLインターセプションを設定します。

- キャッシュメモリを制限するように共有メモリを構成します。

- URL 分類パラメータを設定します。

- Citrix SWGウィザードを使用して、URLの分類を構成します。

- SWG ウィザードを使用して URL 分類パラメーターを構成します。

- シードデータベースパスとクラウドサーバー名の設定

ステップ 1: URL フィルタリングを有効にする

URL 分類を有効にするには、URL フィルタリング機能を有効にし、URL 分類のモードを有効にします。

Citrix SWGを使用してURLの分類を有効にするには:CLI

コマンドプロンプトで、次のように入力します。

enable ns feature URLFiltering

disable ns feature URLFiltering

手順 2: 明示モードで Web トラフィック用のプロキシサーバーを構成する

Citrix SWGアプライアンスは、透過的かつ明示的なプロキシ仮想サーバーをサポートします。明示モードで SSL トラフィック用のプロキシ仮想サーバを設定するには、次の手順を実行します。

- プロキシサーバーを追加します。

- SSL ポリシーをプロキシサーバーにバインドします。

Citrix SWG CLIを使用してプロキシサーバーを追加するには

コマンドプロンプトで、次のように入力します。

add cs vserver <name> [-td <positive_integer>] <serviceType> [-cltTimeout <secs>]

<!--NeedCopy-->

例:

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

<!--NeedCopy-->

Citrix SWG CLIを使用してSSLポリシーをプロキシ仮想サーバーにバインドする

bind ssl vserver <vServerName> -policyName <string> [-priority <positive_integer>]

<!--NeedCopy-->

ステップ 3: HTTPS トラフィックの SSLインターセプションを設定する

HTTPS トラフィックの SSL インターセプションを設定するには、次の手順を実行します。

- CA 証明書とキーのペアをプロキシ仮想サーバにバインドします。

- SSL パラメータを使用してデフォルトの SSL プロファイルを設定します。

- フロントエンド SSL プロファイルをプロキシ仮想サーバーにバインドし、フロントエンド SSL プロファイルで SSL インターセプションを有効にします。

Citrix SWG CLIを使用してCA証明書とキーのペアをプロキシ仮想サーバーにバインドするには

コマンドプロンプトで、次のように入力します。

bind ssl vserver <vServerName> -certkeyName <certificate-KeyPairName> -CA –skipCAName

<!--NeedCopy-->

Citrix SWG CLIを使用してデフォルトのSSLプロファイルを構成するには

コマンドプロンプトで、次のように入力します。

set ssl profile <name> -denySSLReneg <denySSLReneg> -sslInterception (ENABLED | DISABLED) -ssliMaxSessPerServer positive_integer>

<!--NeedCopy-->

Citrix SWG CLIを使用してフロントエンドSSLプロファイルをプロキシ仮想サーバーにバインドする

コマンドプロンプトで、次のように入力します。

set ssl vserver <vServer name> -sslProfile ssl_profile_interception

<!--NeedCopy-->

手順 4: キャッシュメモリを制限するように共有メモリを構成する

Citrix SWG CLIを使用してキャッシュメモリを制限するように共有メモリを構成するには

コマンドプロンプトで、次のように入力します。

set cache parameter [-memLimit <megaBytes>]

<!--NeedCopy-->

ここで、キャッシュ用に構成されたメモリ制限は 10 MB に設定されます。

ステップ 5: URL 分類パラメーターの設定

Citrix SWG CLIを使用してURL分類パラメータを構成するには

コマンドプロンプトで、次のように入力します。

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>]

<!--NeedCopy-->

例:

Set urlfiltering parameter –urlfilt_hours_betweenDB_updates 20

<!--NeedCopy-->

手順 6:Citrix SWGウィザードを使用してURLの分類を構成する

Citrix SWG GUIを使用してURLの分類を構成するには

- Citrix SWGアプライアンスにログオンし、 セキュアなWebゲートウェイ のページに移動します。

- 詳細ウィンドウで、次のいずれかの操作を行います。

- [ セキュアなWebゲートウェイウィザード] をクリックして、新しい構成を作成します。

- 既存の構成を選択し、[Edit] をクリックします。

- [URL フィルタリング] セクションで、[編集] をクリックします。

- この機能を有効にするには、[ URL分類] チェックボックスをオンにします。

- URL 分類 ポリシーを選択し、[バインド] をクリックします。

- [続行] をクリックし、[完了] をクリックします。

URL 分類ポリシーの詳細については、「URL 分類ポリシーの作成方法」を参照してください。

手順 7: SWG ウィザードを使用した URL 分類パラメーターの構成

Citrix SWG GUIを使用してURL分類パラメータを構成するには

- Citrix SWG アプライアンスにログオンし、「 セキュアなWebゲートウェイ」>「URLフィルタリング 」の順に選択します。

- [URL フィルタ] ページで、[URL フィルタ設定の変更] リンクをクリックします。

- 「 URLフィルタ・パラメータの設定 」ページで、次のパラメータを指定します。

- DB 更新間隔 (時間)。URL データベース更新間のフィルタリング時間。最小値:0、最大値:720。

- DB を更新する時刻。URL フィルタリングでデータベースを更新する時刻。

- クラウドホスト。クラウドサーバーの URL パス。

- シード DB パス。シードデータベース参照サーバーの URL パス。

- [ OK]をクリックして[閉じる]をクリックします。

設定例:

enable ns feature LB CS SSL IC RESPONDER AppFlow URLFiltering

enable ns mode FR L3 Edge USNIP PMTUD

set ssl profile ns_default_ssl_profile_frontend -denySSLReneg NONSECURE -sslInterception ENABLED -ssliMaxSessPerServer 100

add ssl certKey swg_ca_cert -cert ns_swg_ca.crt -key ns_swg_ca.key

set cache parameter -memLimit 100

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

add responder action act1 respondwith ""HTTP/1.1 200 OK\r\n\r\n" + http.req.url.url_categorize(0,0).reputation + "\n""

add responder policy p1 "HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq("Shopping/Retail") || HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq("Search Engines & Portals

")" act1

bind cs vserver starcs_PROXY -policyName p1 -priority 10 -gotoPriorityExpression END -type REQUEST

add dns nameServer 10.140.50.5

set ssl parameter -denySSLReneg NONSECURE -defaultProfile ENABLED -sigDigestType RSA-MD5 RSA-SHA1 RSA-SHA224 RSA-SHA256 RSA-SHA384 RSA-SHA512 -ssliErrorCache ENABLED

-ssliMaxErrorCacheMem 100000000

add ssl policy pol1 -rule "client.ssl.origin_server_cert.subject. URL_CATEGORIZE(0,0).CATEGORY.eq("Search Engines & Portals")"" -action INTERCEPT

add ssl policy pol3 -rule "client.ssl.origin_server_cert.subject.ne("citrix")" -action INTERCEPT

add ssl policy swg_pol -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).CATEGORY.ne("Uncategorized")" -action INTERCEPT

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00

<!--NeedCopy-->

シードデータベースパスとクラウドサーバー名の設定

クラウド検索サーバー名とシードデータベースパスを手動で設定するために、シードデータベースパスとクラウドルックアップサーバー名を構成できるようになりました。これを行うには、URL フィルタリングパラメータコマンドに、「CloudHost」と「seedDBPath」という 2 つの新しいパラメータが追加されます。

コマンドプロンプトで、次のように入力します。

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>] [-LocalDatabaseThreads <positive_integer>] [-CloudHost <string>] [-SeedDBPath <string>]

例

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00 –CloudHost localhost –SeedDBPath /mypath

Citrix ADCアプライアンスと NetSTAR の間の通信には、ドメインネームサーバーが必要な場合があります。アプライアンスからの単純なコンソールまたはTelnet接続を使用してテストできます。

例:

root@ns# telnet nsv10.netstar-inc.com 443

Trying 1.1.1.1...

Connected to nsv10.netstar-inc.com.

Escape character is '^]'.

root@ns# telnet incompasshybridpc.netstar-inc.com 443

Trying 10.10.10.10...

Connected to incompasshybridpc.netstar-inc.com.

Escape character is '^]'.

<!--NeedCopy-->

監査ログメッセージの構成

監査ログを使用すると、URL 分類プロセスのどのフェーズでも条件や状況を確認できます。Citrix ADCアプライアンスが着信URLを受信すると、レスポンダーポリシーにURLフィルタリング式がある場合、監査ログ機能によってURLセット情報が収集され、監査ログで許可されるターゲットのログメッセージとして保存されます。

- 送信元 IP アドレス(要求を行ったクライアントの IP アドレス)。

- 宛先 IP アドレス(要求されたサーバの IP アドレス)。

- スキーマ、ホスト、ドメイン名(http://www.example.com)を含む要求されたURL。

- URL フィルタリングフレームワークが返す URL カテゴリ。

- URL フィルタリングフレームワークが返した URL カテゴリグループ。

- URL フィルタリングフレームワークが返した URL レピュテーション番号。

- ポリシーによって実行された監査ログアクション。

URL リスト機能の監査ログを設定するには、次の作業を完了する必要があります。

- 監査ログを有効化。

- 監査ログメッセージの作成アクション。

- [監査ログメッセージ] アクションで URL リストレスポンダポリシーを設定します。

詳細については、監査ログを参照してください。

SYSLOG メッセージングを使用した障害エラーの保存

URLフィルタリングプロセスのどの段階でも、システムレベルの障害が発生した場合、Citrix ADCアプライアンスは監査ログメカニズムを使用してログをns.logファイルに保存します。エラーは、SYSLOG 形式のテキストメッセージとして保存されるため、管理者は後でイベントの発生を時系列で表示できます。これらのログは、アーカイブのために外部 SYSLOG サーバにも送信されます。詳しくは、「記事CTX229399」を参照してください。

たとえば、URL フィルタリング SDK を初期化するときにエラーが発生した場合、エラーメッセージは次のメッセージ形式で格納されます。

Oct 3 15:43:40 <local0.err> ns URLFiltering[1349]: Error initializing NetStar SDK (SDK error=-1). (status=1).

Citrix ADCアプライアンスは、4つの異なる障害カテゴリにエラーメッセージを格納します。

- ダウンロードに失敗しました。分類データベースをダウンロードしようとしたときにエラーが発生した場合。

- 統合の失敗。既存の分類データベースに更新を統合するときにエラーが発生した場合。

- 初期化に失敗しました。URL 分類機能の初期化時にエラーが発生した場合は、分類パラメータを設定するか、分類サービスを終了します。

- 取得に失敗しました。アプライアンスがリクエストの分類の詳細を取得するときにエラーが発生した場合。

コマンドインターフェイスによる URL 分類結果の表示

URL 分類を使用すると、NetStar サードパーティの URL 分類データベースから URL を入力し、分類結果(カテゴリ、グループ、評価スコアなど)を取得できます。

URL を入力すると、URL フィルタリング機能は、コマンドインターフェイスで分類結果を取得して表示します。さらに URL を入力すると、アプライアンスはリストから古い URL を除外し、最新の 3 つの URL の結果を表示します。

URL カテゴリの結果を 3 つまで表示するには、次の手順を実行します。

- URL カテゴリ化 URL の追加

- URL 分類の詳細を最大 3 つの URL まで表示します。

- URL 分類データをクリアします。

URL フィルタリング分類 URL を追加するには

URL を追加し、その分類の詳細を取得するには、次の操作を行います。 コマンドプロンプトで、次のように入力します。

add urlfiltering categorization –Url <string>

例:

add urlfiltering categorization –Url www.facebook.com

URL 分類の詳細を 3 つまで表示するには

コマンドプロンプトで、次のように入力します。

> show urlfiltering categorization

例:

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

<!--NeedCopy-->

設定例:

add urlfiltering categorization -url www.facebook.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Done

add urlfiltering categorization -url www.google.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Done

add urlfiltering categorization -url www.citrix.com

Done

show urlfiltering categorization

Url: http://www.facebook.com Categorization: Facebook,Social Networking,1

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Done

add urlfiltering categorization -url www.in.gr

Done

show urlfiltering categorization

Url: http://www.google.com Categorization: Search Engines & Portals,Search,1

Url: http://www.citrix.com Categorization: Computing & Internet,Computing & Internet,1

Url: http://www.in.gr Categorization: Search Engines & Portals,Search,1 Done

<!--NeedCopy-->

URL 分類の結果をクリアするには

コマンドプロンプトで、次のように入力します。

clear urlfiltering categorization

done

show urlfiltering categorization

done

<!--NeedCopy-->

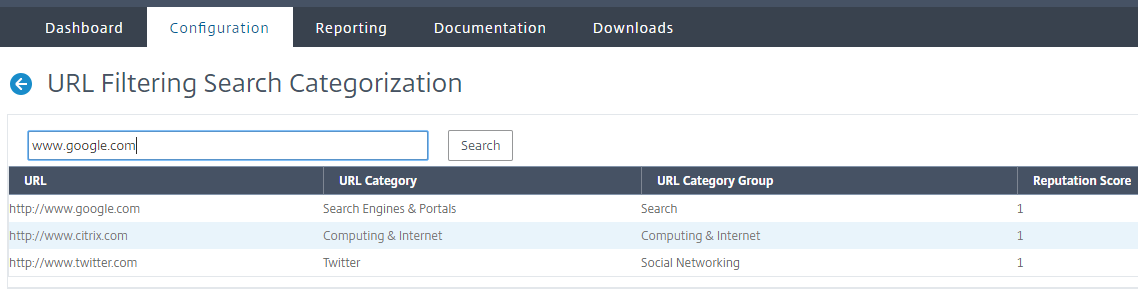

GUI インターフェイスによる URL 分類結果の表示

- ナビゲーションペインで、[ Secure Web Gateway ] > [ URL フィルタリング] を展開します。

- 詳細ウィンドウで、[ ツール ] セクションの [URL フィルタ検索分類 ] リンクをクリックします。

-

[ URL フィルタ検索分類 ] ページで、URL 要求を入力し、[ 検索] をクリックします。

- アプライアンスは、要求された URL および前の 2 つの URL 要求のカテゴリ結果を表示します。